Introducción

Este documento describe el proceso correcto para actualizar el certificado del dispositivo de seguridad adaptable (ASA) en Cisco Unified Communications Manager (CUCM) para teléfonos a través de una red privada virtual (VPN) con la función AnyConnect para evitar la interrupción del servicio telefónico.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- VPN del teléfono con función AnyConnect.

- Certificados ASA y CUCM.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Unified Communications Manager 10.5.2.15900-8.

- Software Cisco Adaptive Security Appliance Versión 9.8(2)20.

- Teléfono IP de Cisco CP-8841.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

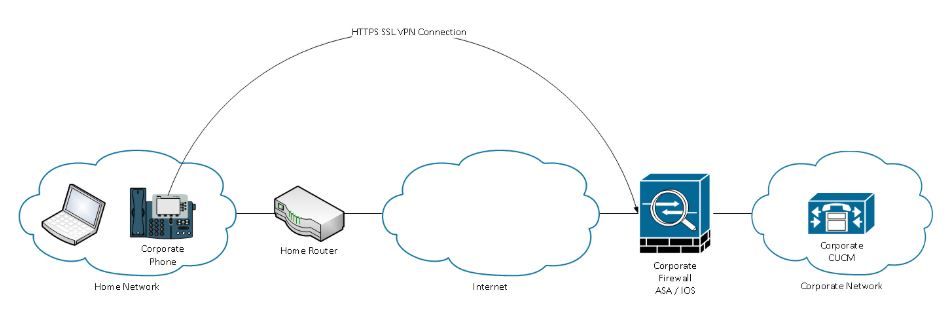

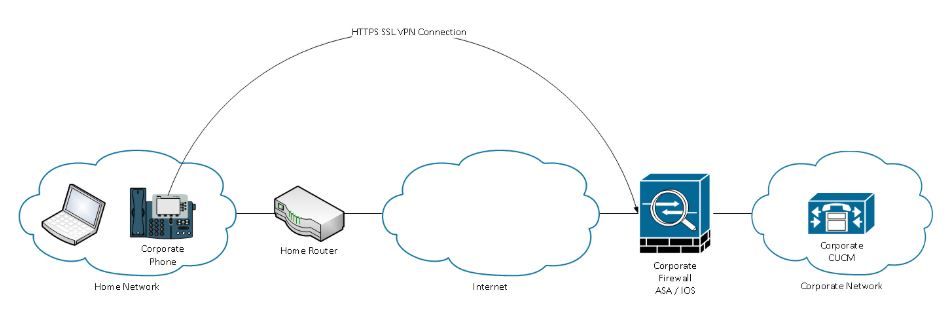

La función VPN del teléfono con AnyConnect permite proporcionar servicios telefónicos a través de una conexión VPN.

Antes de que el teléfono esté listo para VPN, primero debe aprovisionarse en la red interna. Esto requiere acceso directo al servidor TFTP de CUCM (protocolo trivial de transferencia de archivos).

El primer paso después de que ASA esté completamente configurado, es tomar el certificado de protocolo de transferencia de hipertexto seguro (HTTPS) de ASA y cargarlo en el servidor de CUCM como Phone-VPN-trust, y asignarlo a la gateway VPN correcta en CUCM. Esto permite que el servidor de CUCM genere un archivo de configuración de teléfono IP que le dice al teléfono cómo llegar al ASA.

El teléfono se debe aprovisionar dentro de la red antes de que se pueda mover fuera de la red y utilizar la función VPN. Después de aprovisionar el teléfono internamente, se puede mover a la red externa para acceder a la VPN.

El teléfono se conecta en el puerto TCP 443 a través de HTTPS al ASA. El ASA responde con el certificado configurado y verifica el certificado presentado.

¿Cómo se actualiza el certificado ASA sin interrupción de los servicios de los teléfonos VPN?

En algún momento, el certificado de ASA debe ser cambiado, debido a cualquier circunstancia, por ejemplo.

El certificado está a punto de caducar

El certificado está firmado por un tercero y la autoridad de certificación (CA) cambia, etc

Hay algunos pasos a seguir para evitar la interrupción del servicio para los teléfonos que están conectados a CUCM a través de VPN con AnyConnect.

Precaución: Si no se siguen estos pasos, es necesario volver a aprovisionar los teléfonos en la red interna antes de poder implementarlos en una red externa.

Paso 1. Genere el nuevo certificado de ASA pero no lo aplique todavía a la interfaz.

El certificado puede ser autofirmado o firmado por la CA.

Nota: Para obtener más información sobre los certificados ASA, consulte Configuración de certificados digitales

Paso 2. Cargue el certificado en CUCM como confianza de VPN de teléfono en el publicador de CUCM.

Inicie sesión en Call Manager y navegue hasta Unified OS Administration > Security > Certificate Management > Upload Certificate > Select Phone-VPN-trust.

Como recomendación, cargue la cadena de certificados completa. Si los certificados raíz e intermedios ya están cargados en CUCM, vaya al paso siguiente.

Precaución: Tenga en cuenta que si el certificado de identidad antiguo y el nuevo tienen el mismo CN (nombre común), debe seguir la solución alternativa para el error CSCuh19734 para evitar que el nuevo certificado sobrescriba el anterior. De este modo, el nuevo certificado se encuentra en la base de datos para la configuración de la puerta de enlace VPN del teléfono, pero el antiguo no se sobrescribe.

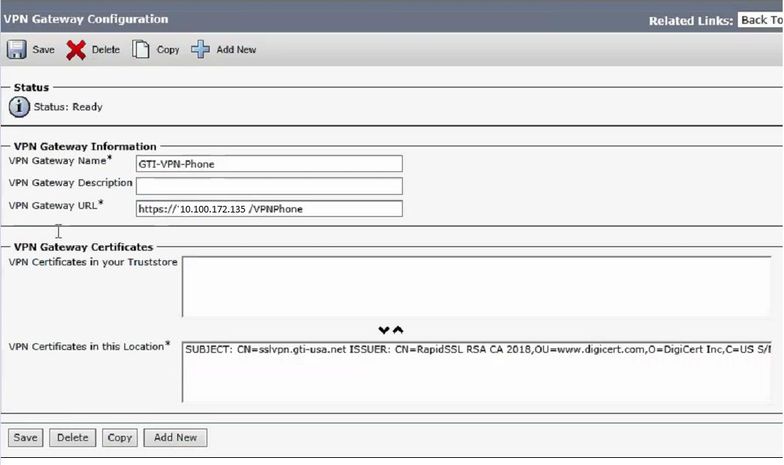

Paso 3. En el gateway VPN, seleccione ambos certificados (el antiguo y el nuevo).

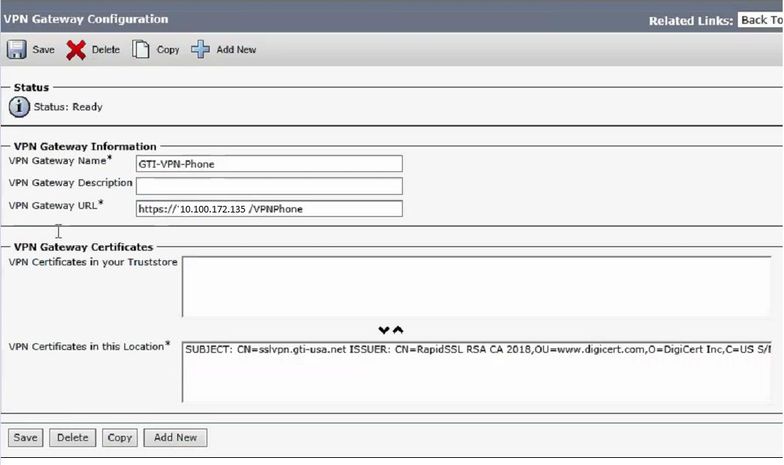

Vaya a Administración de Cisco Unified CM >Funciones avanzadas > VPN > Gateway VPN.

Asegúrese de que tiene ambos certificados en el campo VPN Certificates in this Location (Certificados VPN en esta ubicación).

Paso 4. Verifique que el grupo VPN, el perfil y el perfil de teléfono común estén configurados correctamente.

Paso 5. Reinicie los teléfonos.

Este paso permite que los teléfonos descarguen los nuevos ajustes de configuración y garantiza que los teléfonos tengan hashes de certificados, de modo que puedan confiar en el certificado antiguo y en el nuevo.

Paso 6. Aplique el nuevo certificado en la interfaz ASA.

Una vez que el certificado se aplica en la interfaz ASA, los teléfonos deben confiar en ese nuevo certificado, ya que tienen ambos hashes de certificado del paso anterior.

Verificación

Utilice esta sección para confirmar que ha seguido los pasos correctamente.

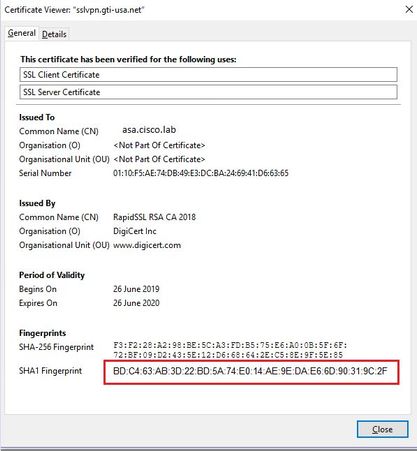

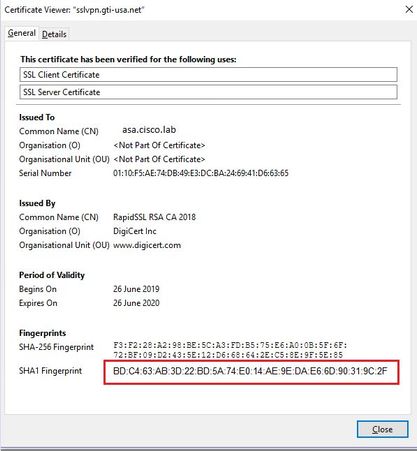

Paso 1. Abra los certificados ASA antiguos y nuevos y anote la huella digital de SHA-1.

Paso 2. Elija un teléfono que se debe conectar a través de VPN y recopile su archivo de configuración.

Nota: Para obtener más información sobre cómo recopilar el archivo de configuración del teléfono, consulte Dos formas de obtener el archivo de configuración de un teléfono de CUCM

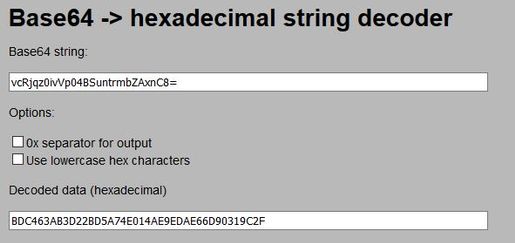

Paso 3. Una vez que tenga el archivo de configuración, busque la sección:

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>1</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1> https://radc.cgsinc.com/Cisco_VOIP_VPN</url1>;

</addresses>

<credentials>

<hashAlg>0</hashAlg>

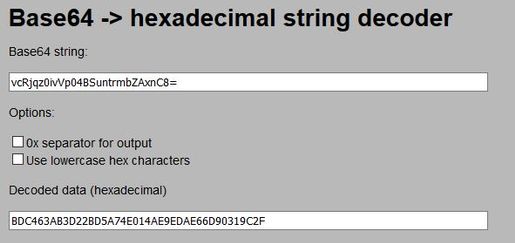

vcRjqz0ivVp04BSuntrmbZAxnC8=

SEnDU8oo49agcRObtMBACXdaiTI=

</credentials>

</vpnGroup>

Paso 4. El hash en el archivo de configuración se imprime en formato Base 64 y en el certificado ASA se imprime en formato hexadecimal, por lo que puede utilizar un decodificador de Base 64 a Hexadecimal para verificar que ambos hash (teléfono y ASA) coincidan.

Información Relacionada

Para obtener más información sobre la función AnyConnect VPN Phone:

https://www.cisco.com/c/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/115785-anyconnect-vpn-00.html

Comentarios

Comentarios