Regenere Certificados En Unified Communications Manager

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe el procedimiento para regenerar certificados en Unified Communications Manager.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Herramienta de supervisión en tiempo real (RTMT)

- Guía de seguridad para Cisco Unified Communications Manager

- Certificados de CUCM

- Función de proxy de autoridad de certificados

Componentes Utilizados

Cisco recomienda tener instaladas estas herramientas:

- Herramienta de supervisión en tiempo real (RTMT)

- Información basada en Cisco Unified Communications Manager (CUCM) versiones 10.5, 12.0, 14.0, 15.0.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Este documento describe el procedimiento paso a paso para regenerar certificados en Cisco Unified Communications Manager (CUCM) versión 8.X y posterior. Consulte la Guía de seguridad de su versión específica.

Communications Manager (CUCM) versión 8.X - 11.5.X el ITL está firmado por el certificado de Call Manager.

Communications Manager (CUCM) versión 12.0+ el ITL está firmado por el ITLRecrecovery Certificate.

Interacción de archivos ITL y CTL

El teléfono IP de Cisco se basa en el archivo CTL para conocer el modo de seguridad del clúster (modo no seguro o mixto). El archivo CTL realiza un seguimiento del modo de seguridad del clúster incluyendo el certificado de Unified Communications Manager en el registro de Unified Communications Manager. El archivo ITL también contiene la indicación del modo de seguridad del clúster.

Comparación de signatarios de ITL

Comparación de signatarios de ITL

Instalación de la herramienta de supervisión en tiempo real (RTMT)

- Descargue e instale la herramienta RTMT desde Call Manager.

- Vaya a Call Manager (CM) Administration: Application > Plugins > Find > Cisco Unified Real-Time Monitoring Tool - Windows > Download. Install e iniciar.

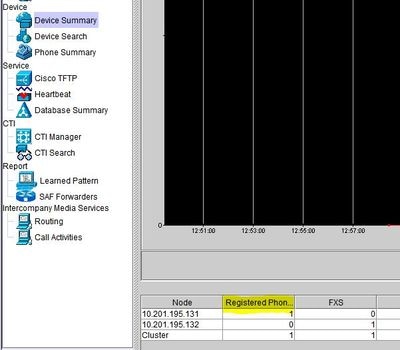

Supervisión de terminales con RTMT

- Inicie RTMT e ingrese la dirección IP o el Nombre de dominio completamente calificado (FQDN), luego el nombre de usuario y la contraseña para acceder a la herramienta:

- Seleccione la ficha Voz/Vídeo.

- Seleccione Device Summary.

- En esta sección se identifica el número total de terminales registrados y cuántos a cada nodo.

- Supervise durante el restablecimiento del terminal para garantizar el registro antes de la regeneración del siguiente certificado.

Consejo: El proceso de regeneración de algunos certificados puede afectar a los terminales. Considere un plan de acción después del horario laboral habitual debido a la necesidad de reiniciar los servicios y los teléfonos. Se recomienda encarecidamente verificar el registro del teléfono a través de RTMT antes, durante y después del proceso. Sólo es necesario reiniciar los servicios si éstos se están ejecutando en el servidor.

Advertencia: Los terminales que actualmente tienen una discordancia de ITL (ITL incorrecto) pueden tener problemas de registro después de este proceso. En el caso de dispositivos con un ITL incorrecto, la eliminación del ITL en el terminal es una solución típica recomendada una vez finalizado el proceso de regeneración, y todos los demás teléfonos se han registrado. Revise los modelos de teléfono específicos sobre cómo eliminar certificados ITL/CTL (Seguridad).

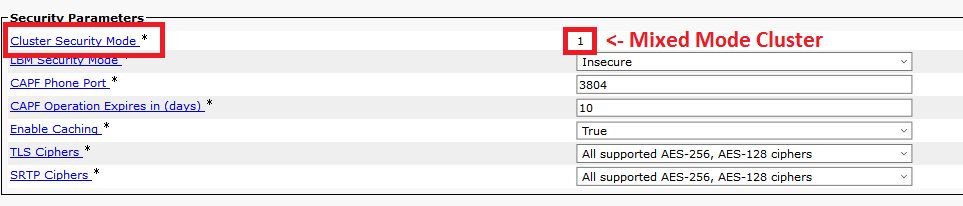

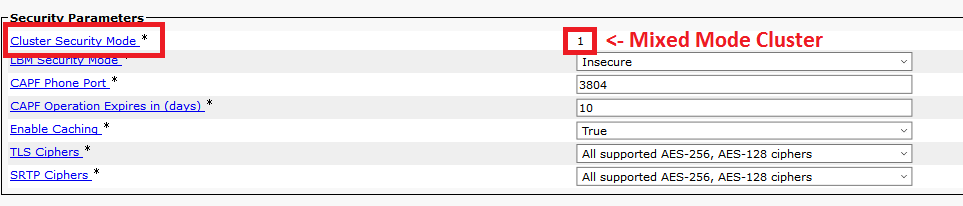

Identificar modo de seguridad de clúster

- Vaya a Administración de CM: Sistema > Parámetros de Empresa > Parámetros de Seguridad > Modo de Seguridad de Cluster.

ITL y CTL

- La lista de confianza inicial (ITL) contiene la función de certificado para el TFTP de Call Manager, ITLRecrecovery y todos los certificados TVS del clúster. También contiene la función proxy de autoridad certificadora (CAPF) si el servicio se está ejecutando. A partir de la versión 12.0, el DIT está firmado por el certificado ITLRecrecovery. Puede ver esto iniciando sesión en CLI e ingresando el comando show itl. Antes de la versión 12.0, el DIT estaba firmado por el certificado del Call Manager.

- CTL contiene entradas para el token de seguridad de administrador del sistema (SAST), Cisco CallManager y los servicios TFTP de Cisco que se ejecutan en el mismo servidor, CAPF, ITLRecrecovery, servidor(es) TFTP y firewall Adaptive Security Appliance (ASA). No se hace referencia a TVS en CTL. La CTL se proporciona a los terminales si el servicio, Cisco CTL Provider, se está ejecutando.

- A partir de CUCM 14SU(3), el servicio Cisco CTL Provider ya no admite tokens CTL y Tokenless es el método admitido predeterminado.

Impacto del almacén de certificados

Es fundamental que todos los certificados del clúster de CUCM se actualicen correctamente para que el sistema funcione correctamente. Si los certificados han caducado o no son válidos, pueden afectar considerablemente al funcionamiento normal del sistema. El impacto puede variar según la configuración del sistema. Aquí se muestra una lista de servicios para los certificados específicos que no son válidos o que han caducado:

CallManager.pem

- Los teléfonos cifrados/autenticados no se registran.

- El protocolo de transferencia de archivos trivial (TFTP) no es de confianza (los teléfonos no aceptan archivos de configuración firmados ni archivos ITL).

- Los servicios telefónicos pueden verse afectados.

- Los enlaces troncales del protocolo de inicio de sesión seguro (SIP) o los recursos multimedia (puentes de conferencia, punto de terminación de medios (MTP), codificadores X, etc.) no se registran ni funcionan.

- Falla la solicitud de AXL.

Tomcat.pem

- Los teléfonos no pueden acceder a servicios HTTPs alojados en el nodo de CUCM, como Directorio corporativo.

- CUCM puede tener varios problemas web, como no poder acceder a las páginas de servicio desde otros nodos del clúster.

- Problemas de Extension Mobility (EM) o Extension Mobility entre clústeres.

- Inicio de sesión único (SSO)

- Zona transversal de Expressway desactivada (la verificación de TLS está habilitada).

- Si Unified Contact Center Express (UCCX) está integrado, debido al cambio de seguridad de CCX 12.5, es necesario tener cargado el certificado Tomcat de CUCM (autofirmado) o el certificado intermedio y raíz Tomcat (para CA firmada) en el almacén de confianza Tomcat de UCCX, ya que afecta a los inicios de sesión de escritorio de Finesse.

CAPF.pem

- Este certificado se utiliza para emitir LSC a los terminales (excepto en modo CAPF online y offline), VPN de teléfono, 802.1x y proxy de teléfono.

- A partir de Unified Communications Manager versión 11.5(1) SU1, todos los certificados LSC emitidos por el servicio CAPF están firmados con el algoritmo SHA-256.

- Configuración de autenticación y cifrado para CTI, JTAPI y TAPI.

IPSec.pem

- El Sistema de recuperación ante desastres (DRS)/Marco de recuperación ante desastres (DRF) no puede funcionar correctamente.

- Los túneles IPsec a la puerta de enlace (GW) o a otros clústeres de CUCM no funcionan.

Servicio de verificación de confianza (TVS)

El servicio de verificación de confianza (TVS) es el componente principal de la seguridad de forma predeterminada. TVS permite a los teléfonos IP de Cisco Unified autenticar los servidores de aplicaciones, como los servicios de EM, el directorio y MIDlet, cuando se establece HTTPS.

TVS proporciona estas características:

- Escalabilidad: el número de certificados de confianza no afecta a los recursos del teléfono IP de Cisco Unified.

- Flexibilidad: la adición o eliminación de certificados de confianza se refleja automáticamente en el sistema.

- Security by Default (Seguridad predeterminada): las funciones de seguridad de señales y no multimedia forman parte de la instalación predeterminada y no requieren la intervención del usuario.

ITLRecrecovery (Servicio de verificación de confianza)

- 8.X - 11.5 Recuperación de teléfonos con ITL no coincidente, migración de teléfonos y EMCC a CUCM 12.0+.

- 12.0+ Se utiliza en SSO, EMCC y signatario principal de ITL/CTL.

- 12.5+ ITL Recovery sólo es generado por el Editor.

Compatibilidad con ECDSA de Certificate Manager

En la versión 11.0 de Unified Communications Manager, el administrador de certificados admite la generación de certificados ECDSA autofirmados y la solicitud de firma de certificado (CSR) ECDSA. Las versiones anteriores de Unified Communications Manager sólo admitían el certificado RSA. Sin embargo, a partir de la versión 11.0 de Unified Communications Manager, se ha agregado el certificado ECDSA de CallManager junto con el certificado RSA existente.

Tanto el certificado de CallManager como el de CallManager-ECDSA comparten el almacén de confianza de certificados común: CallManager-Trust. Unified Communications Manager carga estos certificados en este almacén de confianza.

Certificado de identidad firmado de CA de terceros

Nota: Tercero puede significar autoridad de certificados interna (CA) o fuentes externas como Go-Daddy, Verisign, y otros. El certificado de identidad es el certificado de servidor para la lista específica (Tomcat, Call Manager, etc.).

- Desplácese hasta cada servidor del clúster (en pestañas independientes del explorador web, a menos que esté creando CSR de varias SAN) comience por el editor y suceda a cada suscriptor. Vaya a Cisco Unified OS Administration > Security > Certificate Management.

- Seleccione Generar CSR.

- Seleccione el menú desplegable Certificate Purpose y seleccione el certificado.

- Seleccione el tipo de distribución. Servidor único o varios servidores (SAN).

- Varios servidores (SAN) incluye todos los nodos de CUCM y CUP en la sección SAN.

- Seleccione Generar.

- Descargue el CSR y entréguelo a su Autoridad de Certificación.

- Después de recibir el certificado firmado, cargue los certificados por orden de cadena.

- Cargue el ROOT como certificado de confianza.

- Cargue el intermedio como certificado de confianza.

- Cargue el certificado firmado como tipo de certificado.

- Reinicie los servicios adecuados identificados en la ventana emergente.

Proceso de regeneración de certificados

Nota: Todos los terminales deben encenderse y registrarse antes de la regeneración de certificados. De lo contrario, los teléfonos no conectados requerirán la eliminación del DIT.

Certificado Tomcat

El proceso de regeneración de Tomcat y Tomcat-ECDSA es idéntico, incluidos los reinicios de servicio.

Identificar si se están utilizando certificados de terceros:

- Vaya a cada servidor del clúster (en pestañas independientes del explorador web) y comience por el editor, seguido por cada suscriptor. Vaya a Cisco Unified OS Administration > Security > Certificate Management > Find.

- Observe desde la columna Descripción si Tomcat indica Certificado autofirmado generado por el sistema. Si Tomcat está firmado por terceros, utilice el enlace proporcionado y realice estos pasos después de la regeneración de Tomcat.

- Certificados firmados por terceros, consulte Carga de certificados GUI web de CCMAdmin de CUCM.

- Seleccione Find para mostrar todos los certificados:

- Seleccione el comando Find Tomcat Pem.

- Una vez abierto, seleccione Regenerar y espere hasta que vea el emergente Éxito, luego cierre el emergente o regrese y seleccione Buscar/Lista.

- Continúe con cada suscriptor subsiguiente, realice el mismo procedimiento en el paso 2 y complete en todos los suscriptores de su clúster.

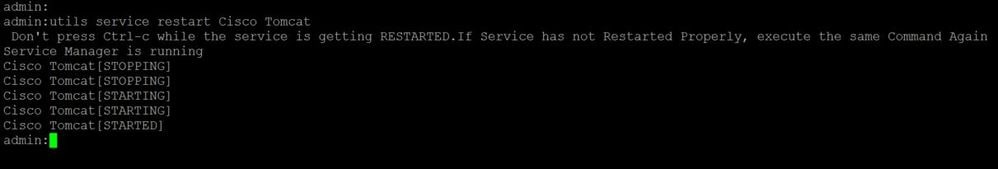

- Una vez que todos los nodos hayan regenerado el certificado Tomcat, reinicie el servicio tomcat en todos los nodos. Empiece con el editor, continúe con los suscriptores.

- Para reiniciar Tomcat, debe abrir una sesión CLI para cada nodo y ejecutar el comando utils service restart Cisco Tomcat.

5. Estos pasos se utilizan desde el entorno CCX, si procede:

- Si se utiliza un certificado autofirmado, cargue los certificados Tomcat de todos los nodos del clúster de CUCM en el almacén de confianza de Tomcat de Unified CCX.

- Si se utiliza un certificado firmado por CA o un certificado firmado por CA privada, cargue el certificado de CA raíz de CUCM en el almacén de confianza Tomcat de Unified CCX.

- Reinicie los servidores como se menciona en el documento de regeneración de certificados para CCX.

Referencias adicionales:

- Guía de administración de certificados de la solución UCCX

- Utilidad de comprobación de estado de Unified CCX

Certificado IPSEC

Nota: CUCM/Mensajería instantánea y presencia (IM&P) antes de la versión 10.X, DRF Master Agent se ejecuta tanto en CUCM Publisher como en IM&P Publisher. El servicio local DRF se ejecuta en los suscriptores respectivamente. Las versiones 10.X y posteriores, DRF Master Agent se ejecuta solo en el publicador de CUCM y el servicio local de DRF en los suscriptores de CUCM y en el publicador y suscriptores de IM&P.

Nota: El sistema de recuperación ante desastres utiliza una comunicación basada en Secure Socket Layer (SSL) entre el Master agente y el agente local para la autenticación y el cifrado de datos entre los nodos de clúster de CUCM. DRS utiliza los certificados IPSec para el cifrado de clave pública/privada. Tenga en cuenta que si elimina el archivo IPSEC truststore (hostname.pem) de la página Certificate Management (Administración de certificados), DRS no funcionará como se espera. Si elimina el archivo de confianza IPSEC manualmente, debe asegurarse de cargar el certificado IPSEC en el almacén de confianza IPSEC. Para obtener más información, consulte la página de ayuda de administración de certificados en las guías de seguridad de Cisco Unified Communications Manager.

- Desplácese hasta cada servidor del clúster (en pestañas independientes del explorador web) y comience por el editor, con el éxito de cada suscriptor. Vaya a Cisco Unified OS Administration > Security > Certificate Management > Find.

- Seleccione el

IPSEC PEMcertificado. - Una vez abierto, seleccione Regenerar y espere hasta que vea el emergente Éxito, luego cierre el emergente o regrese y seleccione Buscar/Lista.

- Seleccione el

- Continuar con los suscriptores subsiguientes; realice el mismo procedimiento en el paso 1 y complete en todos los suscriptores de su clúster.

- Después de que todos los nodos hayan regenerado el certificado IPSEC, reinicie los servicios.

- Vaya a Publisher Cisco Unified Serviceability.

- Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicios de red

- Seleccione Restart en Cisco DRF Master Service.

- Una vez que se complete el reinicio del servicio, seleccione Restart en el Servicio local de Cisco DRF en el editor, luego continúe con los suscriptores y seleccione Restart en el Local de Cisco DRF.

- Vaya a Publisher Cisco Unified Serviceability.

El certificado IPSEC.pem del editor debe ser válido y estar presente en todos los suscriptores como almacenes de confianza IPSEC. El certificado IPSEC.pem del suscriptor no está presente en el editor como IPSEC-trust en una implementación estándar. Para verificar la validez, compare los números de serie en el certificado IPSEC.pem del PUB con la confianza IPSEC en los SUB. Deben coincidir.

Certificado CAPF

Nota: A partir de CUCM 14, el certificado CAPF solo se puede encontrar en el editor.

Advertencia: Asegúrese de haber identificado si el clúster está en modo mixto antes de continuar. Consulte la sección Identificación del modo de seguridad de clúster.

- Vaya a Cisco Unified CM Administration > System > Enterprise Parameters.

- Verifique la sección Parámetros de Seguridad y verifique si el Modo de Seguridad de Cluster está configurado en 0 o 1. Si el valor es 0, el cluster está en Modo No Seguro. Si es 1, el clúster está en modo mixto y debe actualizar el archivo CTL antes de reiniciar los servicios. Consulte Vínculos sin tokens y token.

- Vaya a cada servidor del clúster (en pestañas independientes del explorador web), comience por el editor y, a continuación, por cada suscriptor. Vaya a Cisco Unified OS Administration > Security > Certificate Management > Find.

- Seleccione el certificado que

CAPF PEMdesee. - Una vez abierto, seleccione Regenerar y espere hasta que vea la ventana emergente Éxito, luego cierre la ventana emergente o vuelva y seleccione Buscar/Lista.

- Seleccione el certificado que

- Continuar con los suscriptores subsiguientes; realice el mismo procedimiento en el paso 2 y complete el procedimiento en todos los suscriptores de su clúster.

- Si el clúster está en modo mixto o se está utilizando la CTL para 802.1X, debe actualizar la CTL antes de continuar.

- Inicie sesión en la CLI del publicador e ingrese el comando utils ctl update CTLFile.

- Restablezca todos los teléfonos cifrados y autenticados para que la actualización del archivo CTL tenga efecto.

- Si el clúster está en modo mixto o se está utilizando la CTL para 802.1X, debe actualizar la CTL antes de continuar.

- Después de que todos los nodos hayan regenerado el certificado CAPF, reinicie los servicios.

- Vaya a Serviciabilidad de Cisco Unified del editor.

- Serviciabilidad de Cisco Unified > Herramientas > Centro de control: servicios de funciones.

- Seleccione el publicador y seleccione Reiniciar en el Servicio de función proxy de Cisco Certificate Authority, sólo si está activo.

- Vaya a Serviciabilidad de Cisco Unified del editor.

- Vaya a Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicios de red.

- Empiece con el editor, luego continúe con los suscriptores, seleccione Restart en Cisco Trust Verification Service.

- Vaya a Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicios de funciones.

- Comience con el editor y luego continúe con los suscriptores, reinicie el Servicio TFTP de Cisco donde el estado muestra Iniciado.

- Reinicie todos los teléfonos:

- Opción 1

- Cisco Unified CM Administration > System > Enterprise Parameters

- Seleccione Reset, a continuación, verá una ventana emergente con la declaración "Está a punto de restablecer todos los dispositivos en el sistema. Esta acción no se puede deshacer. Continue?", seleccione OK y, a continuación, seleccione Reset.

- Este método restablece TODOS los componentes en Call Manager.

- Opción 2

- Administración de Cisco Unified CM > Administración masiva > Teléfonos > Actualizar teléfonos > Consultar

- La búsqueda de Device Name comienza con SEP > Next > Reset Phones > Run Immediately.

Los teléfonos se restablecerán. Supervise sus acciones mediante la herramienta RTMT para asegurarse de que el restablecimiento se ha realizado correctamente y de que los dispositivos se vuelven a registrar en CUCM. Espere a que se complete el registro del teléfono antes de continuar con el siguiente certificado. Este proceso de registro de teléfonos puede llevar algún tiempo. Tenga en cuenta que los dispositivos que tenían ITL incorrectos antes del proceso de regeneración no se vuelven a registrar en el clúster hasta que se elimina.

Certificado de CallManager

El proceso de regeneración de CallManager y CallManager-ECDSA es idéntico, incluidos los reinicios del servicio.

Advertencia: Asegúrese de haber identificado si el clúster está en modo mixto antes de continuar. Consulte la sección Identificación del modo de seguridad de clúster.

Advertencia: No regenere los certificados CallManager.PEM y TVS.PEM al mismo tiempo en las versiones 8.x-11.5, o si el ITL está firmado por el certificado de Call Manager. Esto provoca una discordancia irrecuperable con el ITL instalado en los terminales que requieren la eliminación del ITL de TODOS los terminales del clúster, o la restauración desde DRS para comenzar de nuevo las actualizaciones del certificado.

- Vaya a Administración de Cisco Unified CM > Sistema > Parámetros de empresa:

- Verifique la sección Parámetros de Seguridad y verifique si el Modo de Seguridad de Cluster está configurado en 0 o 1. Si el valor es 0, el cluster está en Modo No Seguro. Si es 1, el clúster está en modo mixto y debe actualizar el archivo CTL antes de reiniciar los servicios. Consulte Vínculos sin tokens y token.

- Vaya a cada servidor del clúster (en pestañas independientes del explorador web), comience por el editor y, a continuación, por cada suscriptor. Vaya a Cisco Unified OS Administration > Security > Certificate Management > Find.

- Seleccione el certificado pem de CallManager.

- Una vez abierto, seleccione Regenerar y espere hasta que vea el emergente Éxito, luego cierre el emergente o regrese y seleccione Buscar/Lista.

- Continuar con los suscriptores subsiguientes; realice el mismo procedimiento en el paso 2 y complete el procedimiento en todos los suscriptores de su clúster.

- Si el clúster está en modo mixto o se está utilizando la CTL para 802.1X, debe actualizar la CTL antes de continuar.

- Inicie sesión en la CLI del publicador e ingrese el comando utils ctl update CTLFile.

- Restablezca todos los teléfonos cifrados y autenticados para que la actualización del archivo CTL tenga efecto.

- Si el clúster está en modo mixto o se está utilizando la CTL para 802.1X, debe actualizar la CTL antes de continuar.

- Inicie sesión en Publisher Cisco Unified Serviceability:

- Vaya a Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicios de funciones.

- Comience con el editor, luego continúe con los suscriptores, reinicie solamente el servicio Cisco CallManager donde el estado muestra Iniciado.

- Vaya a Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicios de funciones.

- Empiece con el publicador, continúe con los suscriptores y reinicie el servicio Cisco CTIManager donde el estado muestra Iniciado.

- Vaya a Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicio de red.

- Empiece con el publicador, continúe con los suscriptores y reinicie el servicio Cisco Trust Verification.

- Vaya a Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicios de funciones.

- Comience con el editor, luego continúe con los suscriptores, reinicie el servicio TFTP de Cisco donde el estado muestra Iniciado.

- Reinicie todos los teléfonos:

- Opción 1

- Cisco Unified CM Administration > System > Enterprise Parameters

- Seleccione Reset, a continuación, verá una ventana emergente con la declaración "Está a punto de restablecer todos los dispositivos en el sistema. Esta acción no se puede deshacer. Continue?", seleccione OK y, a continuación, seleccione Reset.

- Este método restablece TODOS los componentes en Call Manager.

- Opción 2

- Administración de Cisco Unified CM > Administración masiva > Teléfonos > Actualizar teléfonos > Consultar

- La búsqueda de Device Name comienza con SEP > Siguiente > Restablecer teléfonos > Ejecutar inmediatamente

Los teléfonos se restablecerán. Supervise sus acciones mediante la herramienta RTMT para asegurarse de que el restablecimiento se ha realizado correctamente y de que los dispositivos se vuelven a registrar en CUCM. Espere a que se complete el registro del teléfono antes de continuar con el siguiente certificado. Este proceso de registro de teléfonos puede llevar algún tiempo. Tenga en cuenta que los dispositivos que tenían ITL incorrectos antes del proceso de regeneración no se vuelven a registrar en el clúster hasta que se elimina ITL.

Certificado de TVS

Advertencia: No regenere los certificados CallManager.PEM y TVS.PEM al mismo tiempo en las versiones 8.x-11.5, o si el ITL está firmado por el certificado de Call Manager. Esto provoca una discordancia irrecuperable con el ITL instalado en los terminales que requieren la eliminación del ITL de TODOS los terminales del clúster, o la restauración desde DRS para comenzar de nuevo las actualizaciones del certificado.

Nota: TVS autentica certificados en nombre de Call Manager. Regenere este certificado en último lugar.

Vaya a cada servidor del clúster (en pestañas independientes del explorador web), comience por el editor y, a continuación, por cada suscriptor. Vaya a Cisco Unified OS Administration > Security > Certificate Management > Find.

- Seleccione el certificado TVS pem.

- Una vez abierto, seleccione Regenerar y espere hasta que vea la ventana emergente Correcto. A continuación, cierre la ventana emergente o vuelva y seleccione Buscar/Lista.

- Continuar con los suscriptores subsiguientes; realice el mismo procedimiento en el paso 1 y complete en todos los suscriptores de su clúster.

- Una vez que todos los nodos hayan regenerado el certificado de TVS, reinicie los servicios:

- Inicie sesión en Publisher Cisco Unified Serviceability.

- Vaya a Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicios de red

- En el editor, seleccione Restart en Cisco Trust Verification Service.

- Una vez que se complete el reinicio del servicio, continúe con los suscriptores y reinicie el servicio Cisco Trust Verification.

- Inicie sesión en Publisher Cisco Unified Serviceability.

- Una vez que todos los nodos hayan regenerado el certificado de TVS, reinicie los servicios:

- Empiece con el Publicador o continúe con los suscriptores, reinicie el Servicio Cisco TFTP donde el estado muestra Iniciado.

- Reinicie todos los teléfonos:

- Opción 1

- Cisco Unified CM Administration > System > Enterprise Parameters

- Seleccione Reset, a continuación, verá una ventana emergente con la declaración "Está a punto de restablecer todos los dispositivos en el sistema. Esta acción no se puede deshacer. Continue?", seleccione OK y, a continuación, seleccione Reset.

- Este método restablece TODOS los componentes en Call Manager.

- Opción 2

- Administración de Cisco Unified CM > Administración masiva > Teléfonos > Actualizar teléfonos > Consultar

- La búsqueda de Device Name comienza con SEP > Next > Reset Phones > Run Immediately.

Los teléfonos se restablecerán. Supervise sus acciones mediante la herramienta RTMT para asegurarse de que el restablecimiento se ha realizado correctamente y de que los dispositivos se vuelven a registrar en CUCM. Espere a que se complete el registro del teléfono antes de continuar con el siguiente certificado. Este proceso de registro de teléfonos puede llevar algún tiempo. Tenga en cuenta que los dispositivos que tenían ITL incorrectos antes del proceso de regeneración no se vuelven a registrar en el clúster hasta que se elimina ITL.

ITLRecrecovery Certificate

Nota: El certificado de recuperación ITL se utiliza cuando los dispositivos pierden su estado de confianza. El certificado aparece tanto en el ITL como en el CTL (cuando el proveedor CTL está activo, bug de Cisco IDCSCwf85275).

A partir de 12.5+, ITLRecrecovery es un certificado único generado por el editor y distribuido a los suscriptores.

Si los dispositivos pierden su estado de confianza, puede utilizar el comando utils itl reset localkey para clústeres no seguros y el comando utils ctl reset localkey para clústeres de modo mixto. Lea la guía de seguridad de su versión de Call Manager para familiarizarse con el uso del certificado ITLRecrecovery y el proceso necesario para recuperar el estado de confianza.

Si el clúster se ha actualizado a una versión que admite una longitud de clave de 2048, y los certificados de servidor de clústeres se han vuelto a generar a 2048, y ITLRecrecovery no se ha regenerado y actualmente tiene una longitud de clave de 1024, el comando de recuperación de ITL falla y no se utiliza el método ITLRecrecovery.

- Vaya a cada servidor del clúster (en pestañas independientes del explorador web), comience por el editor y, a continuación, por cada suscriptor. Vaya a Cisco Unified OS Administration > Security > Certificate Management > Find.

- Seleccione el certificado ITLRecrecovery pem.

- Una vez abierto, seleccione Regenerar y espere hasta que vea la ventana emergente Correcto. A continuación, cierre la ventana emergente o vuelva y seleccione Buscar/Lista.

- Después de que ITLRecrecovery se haya regenerado en el certificado ITLRecrecovery, es necesario reiniciar los servicios.

- Si el clúster está en modo mixto o se está utilizando la CTL para 802.1X, debe actualizar la CTL antes de continuar.

- Inicie sesión en la CLI del publicador e ingrese el comando utils ctl update CTLFile.

- Restablezca todos los teléfonos cifrados y autenticados para que la actualización del archivo CTL tenga efecto.

- Iniciar sesión en Publisher

Cisco Unified Serviceability.- Vaya a Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicios de red.

- En el publicador, seleccione Restart en el Servicio de verificación de confianza de Cisco.

- Una vez que se complete el reinicio del servicio, continúe con los suscriptores y reinicie el servicio Cisco Trust Verification.

- Si el clúster está en modo mixto o se está utilizando la CTL para 802.1X, debe actualizar la CTL antes de continuar.

- Comience con el editor, luego continúe con los suscriptores, reinicie el servicio Cisco TFTP donde el estado muestra Iniciado.

- Reinicie todos los teléfonos:

- Opción 1

- Cisco Unified CM Administration > System > Enterprise Parameters

- Seleccione Reset, a continuación, verá una ventana emergente con la declaración "Está a punto de restablecer todos los dispositivos en el sistema. Esta acción no se puede deshacer. Continue?", seleccione OK y, a continuación, seleccione Reset.

- Este método restablece TODOS los componentes en Call Manager.

- Opción 2

- Administración de Cisco Unified CM > Administración masiva > Teléfonos > Actualizar teléfonos > Consultar

- La búsqueda de Device Name comienza con SEP > Next > Reset Phones > Run Immediately.

Eliminar certificados de confianza caducados

Advertencia: Eliminar un certificado puede afectar a las operaciones del sistema. También puede romper una cadena de certificados si el certificado forma parte de una cadena existente. Verifique esta relación desde el nombre de usuario y el nombre del sujeto de los certificados correspondientes en la ventana Lista de certificados.

Nota: Un certificado de confianza es el único tipo de certificado que puede eliminar. No puede eliminar un certificado autofirmado generado por el sistema. Identifique los certificados de confianza que deben eliminarse, que ya no son necesarios o que han caducado. No elimine los cinco certificados base que incluyen CallManager.pem, tomcat.pem, ipsec.pem, CAPF.pem y TVS.pem. Los certificados de confianza se pueden eliminar cuando sea necesario. El siguiente servicio que se reinicia está diseñado para borrar la información de los certificados heredados dentro de esos servicios.

- Vaya a Serviciabilidad de Cisco Unified > Herramientas > Centro de control - Servicios de red.

- En la lista desplegable, seleccione el publicador de CUCM.

- Para CUCM 11.5 y versiones inferiores,

- Seleccione Detener Notificación de cambio de certificado. Este requisito no es necesario para CUCM versión 12.0 y posteriores.

- Repita este procedimiento para cada nodo de Call Manager del clúster.

- Si tiene un servidor IMP:

- En el menú desplegable, seleccione los servidores IMP de uno en uno y seleccione Detener administración de plataforma Servicios web y Cisco Intercluster Sync Agent. Este requisito no es necesario para IMP versión 12.0 y posteriores.

- En la lista desplegable, seleccione el publicador de CUCM.

- Vaya a Cisco Unified OS Administration > Security > Certificate Management > Find.

- Busque los certificados de confianza caducados. (Para las versiones 10.X y posteriores, puede filtrar por vencimiento. Para las versiones inferiores a 10.0, identifique manualmente los certificados o utilice las alertas de RTMT si se reciben.)

- El mismo certificado de confianza puede aparecer en varios nodos. Debe eliminarse de forma individual de cada nodo.

- Seleccione el certificado de confianza que desea eliminar (en función de su versión, aparecerá una ventana emergente o accederá al certificado en la misma página)

- Seleccione Eliminar. (Aparece una ventana emergente que comienza con "va a eliminar permanentemente este certificado".)

- Seleccione Aceptar.

- Repita el proceso para cada certificado de confianza que desee eliminar.

- Al finalizar, es necesario reiniciar los servicios que estén directamente relacionados con los certificados eliminados. No es necesario reiniciar los teléfonos en esta sección. Call Manager y CAPF pueden afectar a los terminales.

- Confianza de Tomcat: reinicie el servicio Tomcat a través de la línea de comandos (consulte la sección Tomcat).

- CAPF-trust: reinicie Cisco Certificate Authority Proxy Function (consulte la sección CAPF). No reinicie los terminales.

- CallManager-trust: CallManager Service/CTIManager (Vea la Sección CallManager). No reinicie los terminales.

- Afecta a los terminales y provoca reinicios.

- Confianza de IPSEC: DRF

Master/DRF Local (consulte la sección IPSEC). - TVS (autofirmado) no tiene certificados de confianza.

- Reinicie los servicios que se detuvieron anteriormente en el paso 1.

Verificación

El procedimiento de verificación no está disponible para esta configuración.

Troubleshoot

Los procedimientos de solución de problemas no están disponibles para esta configuración.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

5.0 |

13-May-2025

|

Recertificación |

4.0 |

30-Oct-2024

|

Traducción automática, requisitos de estilo y formato actualizados. |

3.0 |

28-Sep-2022

|

Actualizado |

2.0 |

16-Sep-2022

|

Republicado. |

1.0 |

03-Apr-2019

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Ken RyderTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios