Indicios de problema

- Los usuarios de una VLAN específica experimentan problemas intermitentes cuando reciben una dirección IP APIPA y pierden la conectividad con la red.

- Los firewalls tienen múltiples entradas ARP para una sola dirección MAC de usuario final como esta:

Firewall/pri/act# show arp | include abcd.abcd.abcd

inside 10.1.1.12 abcd.abcd.abcd 30

inside 10.1.1.13 abcd.abcd.abcd 40

inside 10.1.1.14 abcd.abcd.abcd 51

inside 10.1.1.15 abcd.abcd.abcd 53

Pasos para la resolución de problemas

- Las depuraciones del firewall apuntan al firewall que envía la respuesta a la sonda ARP de los usuarios finales.

DHCPD/RA: creating ARP entry (10.1.1.12, abcd.abcd.abcd).

DHCPRA: Adding rule to allow client to respond using offered address 10.1.1.12

Esto hace que el dispositivo final piense que es una dirección duplicada.

2. Capturas en el dispositivo final o firewall

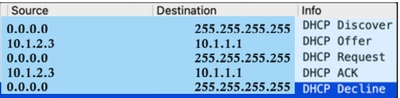

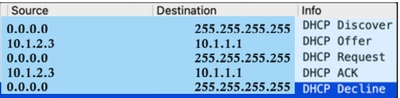

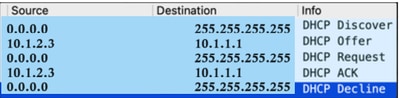

Las capturas muestran el dispositivo final que envía paquetes de rechazo DHCP una vez que se completa el proceso DORA.

Aislamiento

Comentarios

Comentarios