Configuración del filtrado multidifusión en Nexus 7K/N9K

Opciones de descarga

-

ePub (149.1 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (118.0 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe las diferentes maneras de configurar las posibles maneras de bloquear o filtrar cierto tráfico multicast en switches Nexus 7000/9000. También se puede utilizar para conservar recursos de multidifusión. Uno de los ejemplos más comunes es la implementación de Microsoft de la operación Plug and Play universal que utiliza SSDP para comunicarse entre los servidores.

Prerequisites

Requirements

Cisco recomienda conocer cómo funciona la multidifusión de cualquier origen (ASM) con el uso del modo disperso de PIM en la plataforma Nexus.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Nexus 7K con F3/M3 LC que ejecuta Nexus 7.3(4)D1(1)

- Nexus N9K-C93180YC-EX/FX con 7.0(3)I7(9) o 9.3(5)

Nota: Los resultados pueden variar si el SW/HW es diferente.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Esta es la lista de acrónimos utilizados:

RP - Punto de encuentro

FHR - Router de primer salto

LHR - Router de último salto

SRC - Fuente de multidifusión

REC: receptor de multidifusión

PACL - Lista de acceso a puertos

RACL - Routed Access-List

SVI - Interfaz virtual conmutada

ACL - Lista de control de acceso

Configurar

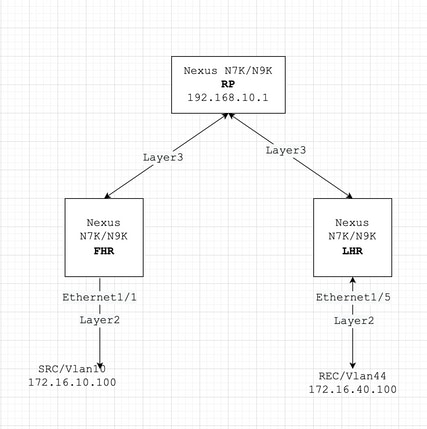

Topología genérica

Ejemplos de Configuración

Supongamos lo siguiente:

La dirección IP de RP es 192.168.10.1

La dirección IP de SRC es 172.16.10.100/32

Grupo SSDP: 239.255.255.250/239.255.255.253

Ahora, vamos a hablar de la configuración en función de la función del dispositivo. Por ejemplo, FHR, LHR, RP y más.

FHR: Normalmente, SRC de multidifusión se conecta directamente aquí

1. Filtrar registro hacia el RP existente.

|

2. Filtrar el registro hacia el RP definiendo un RP falso (que no existe (por ejemplo, 1.1.1.1) para los grupos SSDP; FHR, en este caso, asume la función de RP.

|

Controle lo siguiente:

|

Este resultado confirma que FHR no está registrando el flujo en RP.

LHR: Normalmente, la REC de multidifusión se conecta directamente aquí

3. Aplicación de la política IGMP en SVI de entrada (donde reside REC). La idea aquí es filtrar los informes de afiliación IGMP para los grupos SSDP de REC.

|

Controle lo siguiente:

|

Este resultado confirma que el informe de afiliación IGMP se ha filtrado y que la unión (*,G) no se ha enviado al RP.

PIM: router habilitado que actúa como FHR/LHR

Puede utilizar una combinación de las opciones 1, 2 y 3, en función de sus requisitos.

Por ejemplo:

4. Filtrar el registro hacia el RP existente (rol FHR):

|

5. Política IGMP para filtrar los informes de pertenencia a IGMP desde REC (función LHR).

|

Controle lo siguiente:

Prácticamente igual que la verificación realizada en los puntos C y D mencionados anteriormente.

|

RP - Este es el punto de encuentro

6. Política de registro para bloquear el registro del grupo SSDP de FHR.

|

Controle lo siguiente:

|

Este resultado confirma que el RP está bloqueando el registro para el grupo 239.255.255.250.

7. Aplicación de la política de unión-separación en el RP - tanto la unión pim (*,G) como la unión (S,G) para el grupo SSDP solamente.

|

Controle lo siguiente:

|

Este resultado confirma que (*,G) la unión PIM está bloqueada por el RP.

Configuración de Conservación de Entradas de HW para Multicast

Aunque todas las opciones descritas en las secciones A, B o C; evitar que FHR, LHR o FHR/LHR registren el flujo en RP o evitar el envío de la unión PIM (*,G) hacia el RP respectivamente; todavía se puede crear una entrada mroute o snooping y consume entradas de HW multicast.

Nota: Puede utilizar RACL o PACL en interfaces SVI de entrada o de capa 2/canales de puerto/canales de puerto VPC en caso de que VPC esté configurado. Si SRC/REC se pulverizan en diferentes interfaces VLAN o L2, también significa que RACL o PACL deben aplicarse en todas ellas. Sin embargo, dependiendo del hardware/software (principalmente debido a la limitación del hardware), los resultados pueden variar.

PACL

Configure PACL en el puerto de capa 2 de entrada o en el canal de puerto o en el canal de puerto VPC para bloquear el tráfico SSDP o la creación de la entrada (S, G) en FHR.

Nota: En función del hardware utilizado (por ejemplo, Nexus N9000), es posible que sea necesario tallar TCAM antes (lo que requiere una recarga) para aplicar el PACL.

Por ejemplo:

|

Controle lo siguiente:

|

Dado que ambos puertos de pertenencia a IGMP/tráfico multicast están bloqueados a través de PACL, no ve ninguna entrada mroute de snooping. Básicamente, PACL los está descartando a ambos.

RACL

Puede configurar RACL en el SVI de ingreso donde existe SRC pero dependiendo del SW/HW utilizado; (S, G) todavía se puede crear la entrada o el tráfico se puede reenviar a otras VLAN locales.

|

Controle lo siguiente:

Es prácticamente igual que PACL, pero la opción RACL no puede proporcionar los mismos resultados que PACL; principalmente su limitación de HW se menciona anteriormente también.

COPP

También puede bloquear SSDP en COPP. Este es un ejemplo de configuración:

|

Límite de multidifusión global

A partir de Cisco NX-OS versión 10.2(1), se admite la configuración de multidifusión de límites globales.

Debe configurar el {ip | ipv6} multicast group-range prefix-list <prefix-list-name> command en el modo de configuración VRF para definir un rango global de canales y grupos de multidifusión IP que se permitirán o denegarán para el límite de multidifusión global. Este comando se utiliza para inhabilitar las acciones del protocolo multicast y el reenvío de tráfico para grupos o canales no autorizados para todas las interfaces en un router. La lista de prefijos configura el límite. Abajo se brinda un ejemplo de configuración:

|

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

15-Sep-2021

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Atul PatilCisco TAC Engineer

- Rurick KellermanCisco TAC Engineer

- Varun JoseCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios