Configuración de un VAP en WAP351, WAP131 y WAP371

Objetivo

Los puntos de acceso virtuales (VAP) segmentan la LAN inalámbrica en varios dominios de difusión que son el equivalente inalámbrico de las VLAN Ethernet. Los VAP simulan varios puntos de acceso en un dispositivo WAP físico. Cisco WAP131 admite hasta cuatro VAP y Cisco WAP351 y WAP371 admite hasta ocho VAP.

El objetivo de este documento es mostrarle cómo configurar un VAP en los puntos de acceso WAP351, WAP131 y WAP371.

Dispositivos aplicables

•WAP351

•WAP131

•WAP371

Versión del software

· V1.0.0.39 (WAP351)

· V1.0.0.39 (WAP131)

· V1.2.0.2 (WAP371)

Agregar y configurar un VAP

Nota: Cada VAP se identifica mediante un identificador de conjunto de servicios (SSID) configurado por el usuario. Varios VAP no pueden tener el mismo nombre SSID.

Nota: Para que la red inalámbrica funcione, la radio con la que está asociado el VAP configurado debe estar activada y configurada correctamente. Para obtener más información, consulte Configuración de los parámetros de radio básicos en WAP131 y WAP351 o Configuración de los parámetros de radio básicos en WAP371

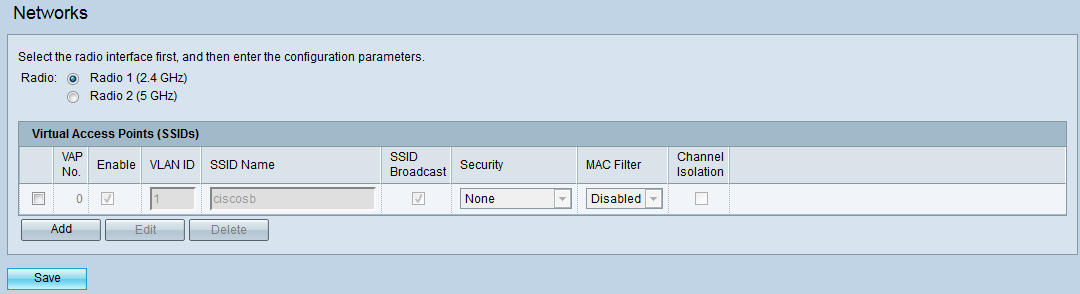

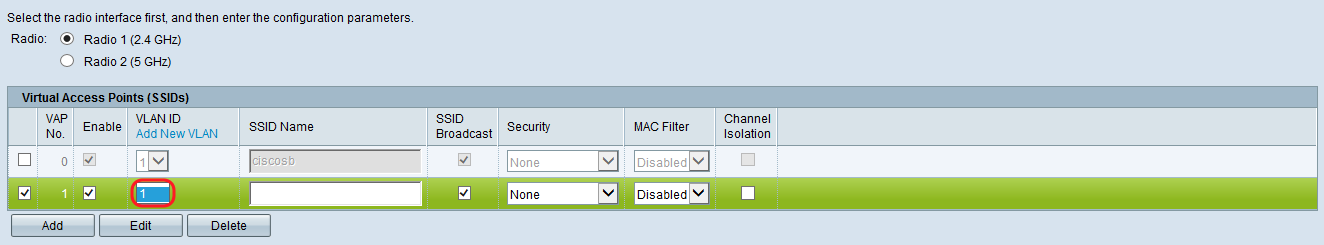

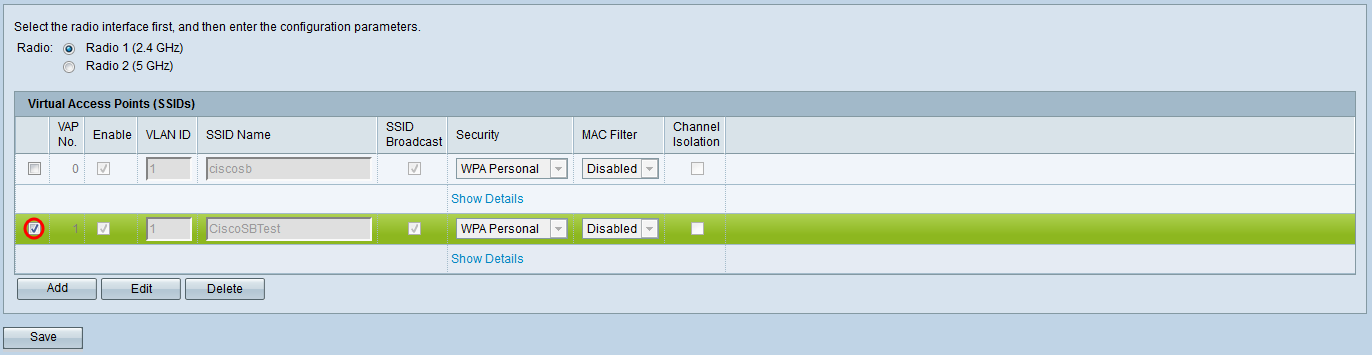

Paso 1. Inicie sesión en la utilidad de configuración web y navegue hasta Wireless > Networks. Aparece la página Redes:

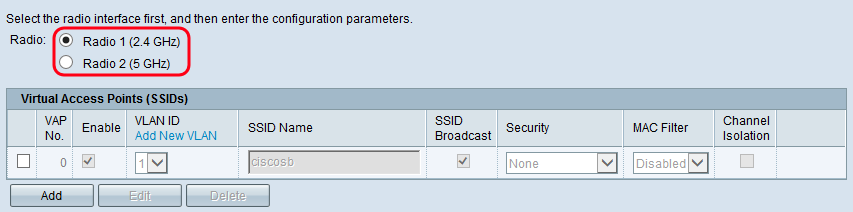

Paso 2. En el campo Radio, seleccione el botón de radio para el radio inalámbrico en el que desea configurar las VAP.

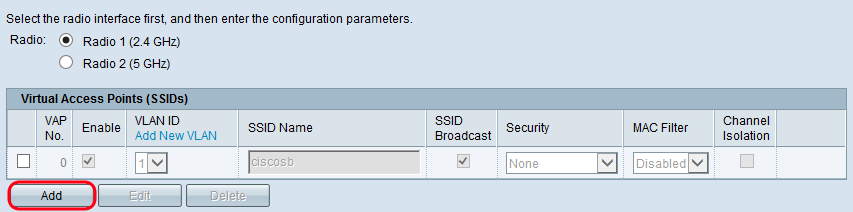

Paso 3. Para agregar un nuevo VAP, haga clic en Agregar. Aparecerá un nuevo VAP en la tabla.

Nota: WAP131 admite hasta 4 VAP, mientras que WAP371 y WAP351 admiten hasta 8 VAP.

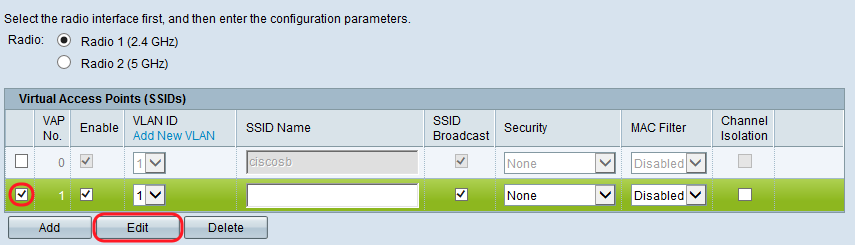

Paso 4. Para empezar a editar un VAP, haga clic en la casilla de verificación situada en el extremo izquierdo de la entrada de la tabla y, a continuación, haga clic en Editar. Esto le permitirá modificar los campos atenuados del VAP que ha seleccionado.

Paso 5. Para activar el uso del VAP, asegúrese de que la casilla de verificación Enable esté marcada.

Paso 6. En el campo VLAN ID, especifique el ID de VLAN que desea asociar con el VAP. Si utiliza el WAP131 o el WAP371, introduzca la ID de VLAN. El valor máximo que puede introducir es 4094.

Nota: El ID de VLAN que se introduzca debe existir en la red y debe estar configurado correctamente. Para obtener más información, consulte Configuración de VLAN en el punto de acceso WAP351, Administración de ID de VLAN con y sin etiqueta en WAP131, o Administración de ID de VLAN con y sin etiqueta en WAP371.

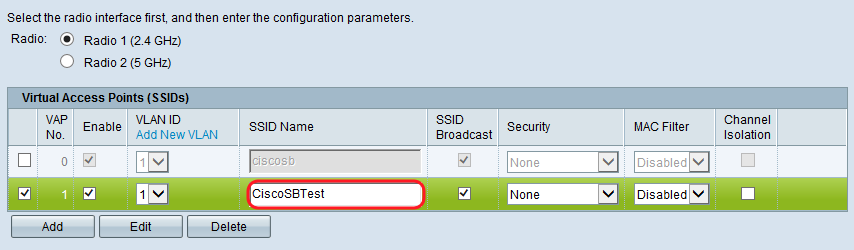

Paso 7. Introduzca el nombre de la red inalámbrica en el campo SSID Name (Nombre de SSID). Cada VAP debe tener un nombre SSID único.

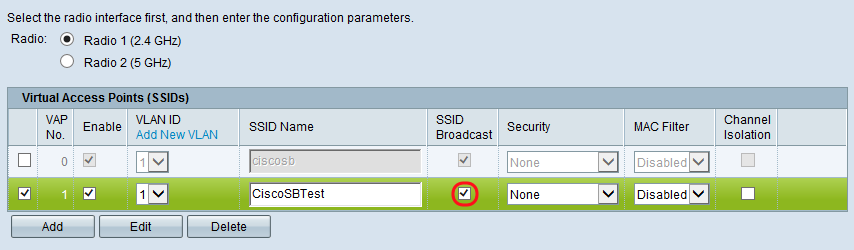

Paso 8. Si desea que el nombre SSID se transmita a los clientes, marque la casilla de verificación SSID Broadcast. Esto mostrará el nombre SSID a los clientes en su lista de redes disponibles.

Configuración de los parámetros de seguridad

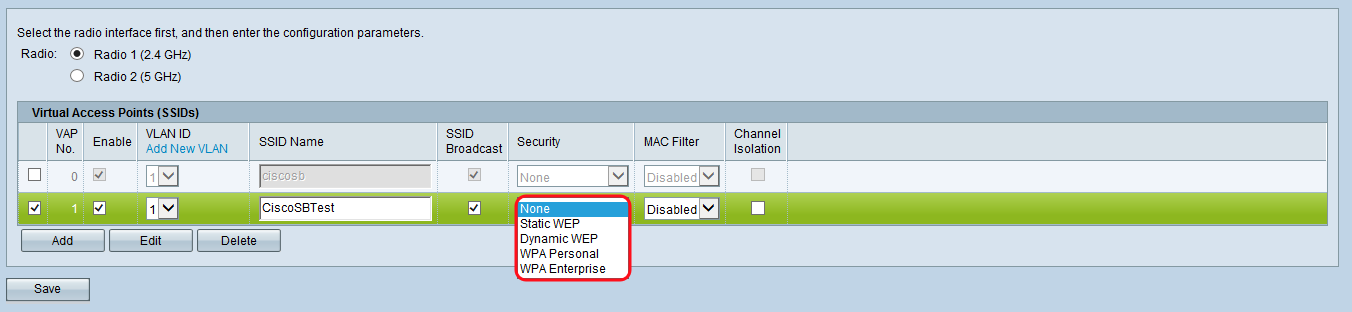

Paso 1. Elija el método de autenticación necesario para conectarse al VAP en la lista desplegable Seguridad. Si se selecciona cualquier opción que no sea None, aparecerán campos adicionales.

Las opciones disponibles son las siguientes:

•Ninguno

· WEP estática

· WEP dinámica

· WPA Personal

· WPA Enterprise

Nota: WPA Personal y WPA Enterprise son los tipos de autenticación preferidos para obtener la máxima seguridad. WEP estática y WEP dinámica sólo se deben utilizar con equipos antiguos y requiere que la radio esté configurada en el modo 802.11a u 802.11b/g para su uso. Para obtener más información, consulte Configuración de los parámetros de radio básicos en WAP131 y WAP351 o Configuración de los parámetros de radio básicos en WAP371.

WEP estática

La encriptación WEP estática es el método de autenticación menos seguro. Cifra los datos de la red inalámbrica basándose en una clave estática. Se ha vuelto sencillo obtener esta clave estática de forma ilegítima, por lo que la autenticación WEP sólo se debe utilizar cuando sea necesario con dispositivos antiguos.

Nota: Al seleccionar Static WEP (WEP estática) como método de seguridad, aparecerá un mensaje que le indicará que la elección del método de seguridad es muy insegura.

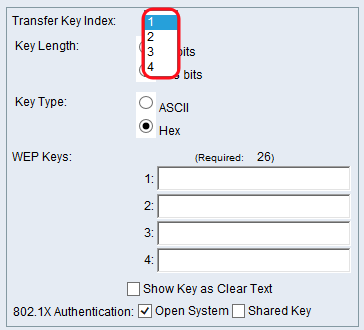

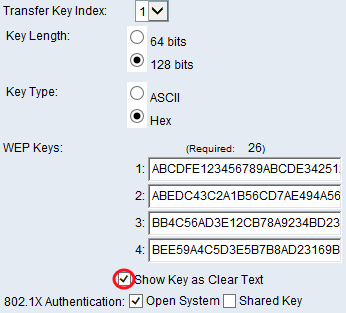

Paso 1. En la lista desplegable Transfer Key Index, seleccione el índice de la clave WEP en la lista de claves que el dispositivo utilizará para cifrar los datos.

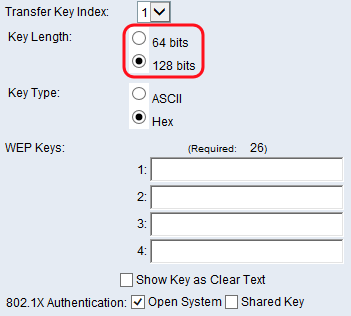

Paso 2. Elija un botón de opción del campo Key Length para especificar si la clave tiene 64 bits o 128 bits de longitud.

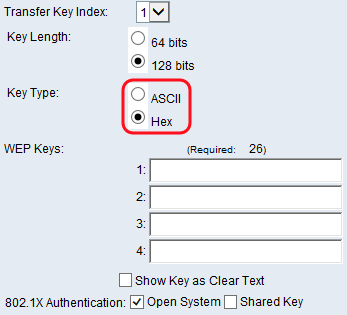

Paso 3. En el campo Key Type (Tipo de clave), elija si desea introducir las claves en formato ASCII o hexadecimal. ASCII incluye todas las letras, números y símbolos presentes en el teclado, mientras que el hexadecimal sólo debe utilizar números o letras de la A a la F.

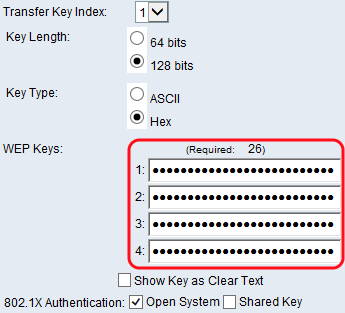

Paso 4. En el campo WEP Keys, introduzca hasta 4 claves WEP diferentes para el dispositivo. Cada cliente que se conecte a esta red debe tener una de las mismas claves WEP en la misma ranura especificada por el dispositivo.

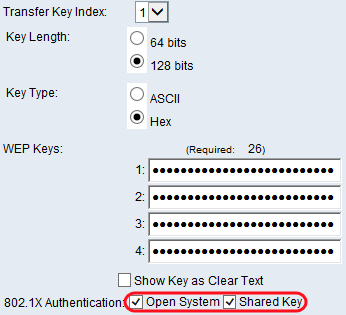

Paso 5. (Opcional) Haga clic en la casilla de verificación del campo Mostrar clave como texto sin cifrar, si revela las cadenas de caracteres de las claves.

Nota: Si utiliza un firmware diferente en los dispositivos WAP351, WAP131 o WAP371, puede que falte el campo Show Key as Clear Text (Mostrar clave como texto sin cifrar).

Paso 6. En el campo Autenticación 802.1X, especifique el algoritmo de autenticación que desea utilizar seleccionando las opciones Sistema abierto y/o Clave compartida. El algoritmo de autenticación define el método que se utiliza para determinar si una estación cliente puede asociarse con el dispositivo WAP cuando el modo de seguridad es WEP estático.

Las opciones disponibles se definen de la siguiente manera:

· Sistema abierto: la autenticación permite que cualquier estación cliente se asocie con el dispositivo WAP, tenga o no la clave WEP correcta. Este algoritmo se utiliza en los modos de texto sin formato, IEEE 802.1X y WPA. Cuando el algoritmo de autenticación se establece en Sistema abierto, cualquier cliente puede asociarse con el dispositivo WAP.

· Shared Key (Clave compartida): La autenticación requiere que la estación cliente tenga la clave WEP correcta para asociarla al dispositivo WAP. Cuando el algoritmo de autenticación se establece en Shared Key, una estación con una clave WEP incorrecta no puede asociarse con el dispositivo WAP.

· Sistema abierto y clave compartida: cuando haya seleccionado ambos algoritmos de autenticación, las estaciones cliente configuradas para utilizar WEP en modo de clave compartida deben tener una clave WEP válida para asociarse con el dispositivo WAP. Además, las estaciones cliente configuradas para utilizar WEP como sistema abierto (modo de clave compartida no activado) pueden asociarse con el dispositivo WAP incluso si no tienen la clave WEP correcta.

Paso 7. Click Save.

WEP dinámica

WEP dinámica hace referencia a la combinación de la tecnología 802.1x y el protocolo de autenticación ampliable (EAP). Este modo requiere el uso de un servidor RADIUS externo para autenticar usuarios. El dispositivo WAP requiere un servidor RADIUS que admita EAP, como Microsoft Internet Authentication Server. Para trabajar con clientes de Microsoft Windows, el servidor de autenticación debe admitir EAP protegido (PEAP) y MSCHAP v2. Puede utilizar cualquiera de los diversos métodos de autenticación que admite el modo IEEE 802.1X, incluidos certificados, Kerberos y autenticación de clave pública, pero debe configurar las estaciones cliente para que utilicen el mismo método de autenticación que utiliza el dispositivo WAP.

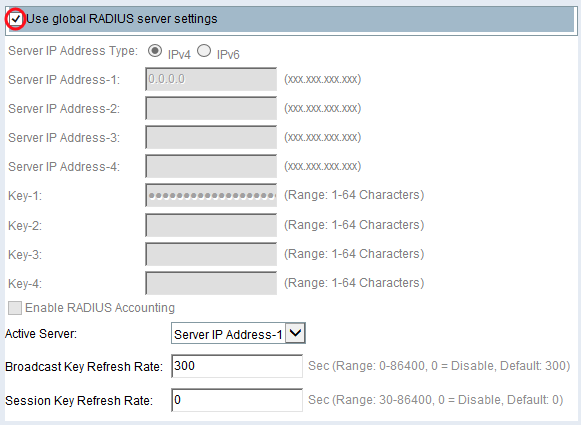

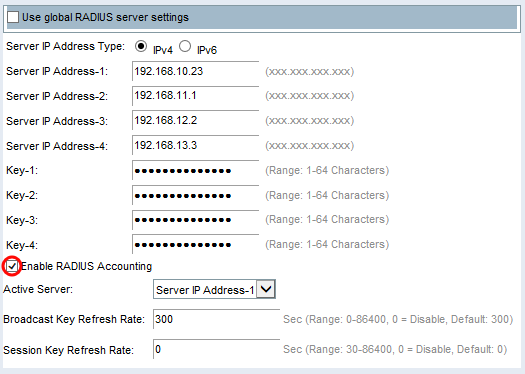

Paso 1. De forma predeterminada, la opción Use global RADIUS server settings está activada. Desmarque la casilla de verificación si desea configurar el VAP para utilizar un conjunto diferente de servidores RADIUS. De lo contrario, vaya directamente al paso 8.

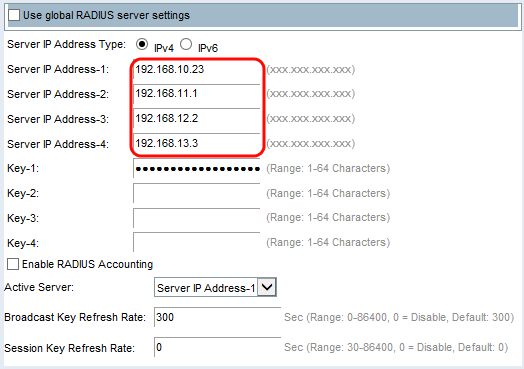

Paso 2. En el campo Server IP Address Type, seleccione el tipo de dirección IP del servidor que utiliza el dispositivo WAP. Las opciones son IPv4 o IPv6. IPv4 utiliza números binarios de 32 bits representados en notación decimal con puntos. IPv6 utiliza números hexadecimales y dos puntos para representar un número binario de 128 bits. El dispositivo WAP sólo se pone en contacto con el servidor o servidores RADIUS para el tipo de dirección que ha seleccionado en este campo. Si selecciona IPv6, vaya directamente al paso 4.

Paso 3. Si ha seleccionado IPv4 en el paso 2, introduzca la dirección IP del servidor RADIUS que utilizan todos los VAP de forma predeterminada. A continuación, vaya directamente al paso 5.

Nota: Puede tener hasta tres direcciones de servidor RADIUS de copia de seguridad IPv4. Si la autenticación falla con el servidor primario, se intenta cada servidor de respaldo configurado en secuencia.

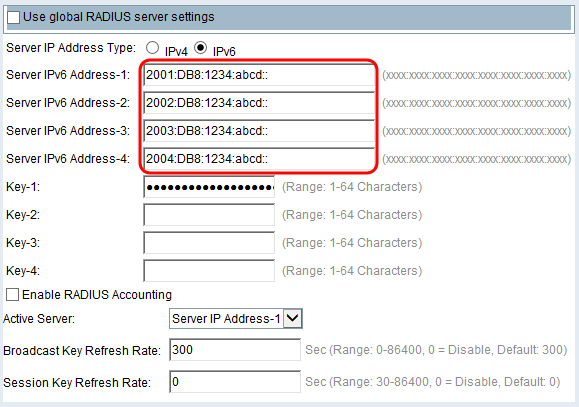

Paso 4. Si ha seleccionado IPv6 en el paso 2, introduzca la dirección IPv6 del servidor RADIUS global principal.

Nota: Puede tener hasta tres direcciones de servidor RADIUS de copia de seguridad IPv6. Si la autenticación falla con el servidor primario, se intenta cada servidor de respaldo configurado en secuencia.

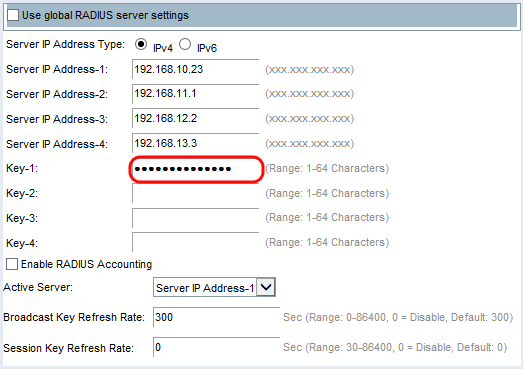

Paso 5. En el campo Key-1, ingrese la clave secreta compartida que el dispositivo WAP utiliza para autenticar al servidor RADIUS primario.

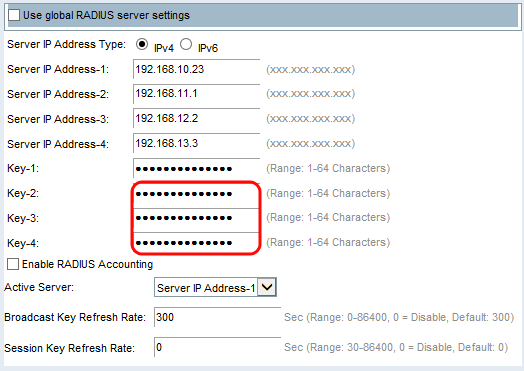

Paso 6. En los campos Key-2 to Key-4, ingrese la clave RADIUS asociada con los servidores RADIUS de respaldo configurados. La dirección IP 2 del servidor utiliza la clave 2, la dirección IP 3 del servidor utiliza la clave 3 y la dirección IP 4 del servidor utiliza la clave 4.

Paso 7. (Opcional) En el campo Enable RADIUS Accounting, active la casilla de control si desea activar el seguimiento y la medición de los recursos que ha consumido un usuario determinado. Al habilitar la contabilización RADIUS se realizará un seguimiento de la hora del sistema y la cantidad de datos transmitidos y recibidos. La información se almacenará en el servidor Radius. Esto se habilitará para el servidor RADIUS principal y todos los servidores de respaldo.

Nota: Si ha activado la contabilización RADIUS, está activada para el servidor RADIUS principal y todos los servidores de respaldo

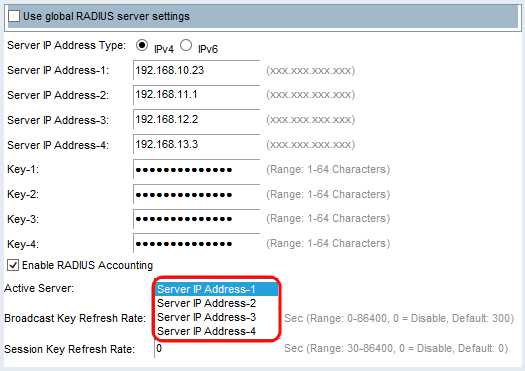

Paso 8. Elija el primer servidor que esté activo en el campo Active Server. Esto permite la selección manual del servidor RADIUS activo, en lugar de que el dispositivo WAP intente ponerse en contacto con cada servidor configurado en secuencia y elegir el primer servidor que está activo.

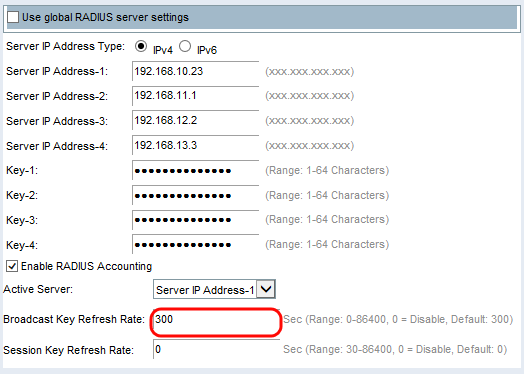

Paso 9. En el campo Broadcast Key Refresh Rate, ingrese el intervalo en el que se actualiza la clave de difusión (grupo) para los clientes asociados con este VAP. El valor predeterminado es 300 segundos.

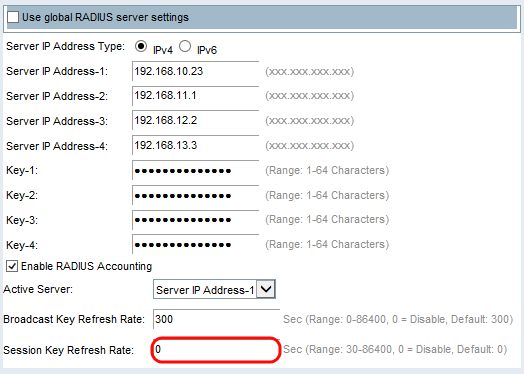

Paso 10. En el campo Session Key Refresh Rate, introduzca el intervalo en el que el dispositivo WAP actualiza la clave de sesión (unicast) para cada cliente asociado con el VAP. El valor predeterminado es 0.

WPA Personal

WPA Personal es un estándar IEEE 802.11i de Wi-Fi Alliance que incluye cifrado AES-CCMP y TKIP. WPA utiliza una clave precompartida (PSK) en lugar de IEEE 802.1X y EAP, como se utiliza en el modo de seguridad WPA empresarial. PSK se utiliza únicamente para una comprobación inicial de las credenciales. WPA también se conoce como WPA-PSK. Este modo de seguridad es compatible con versiones anteriores para los clientes inalámbricos que admiten el WPA original.

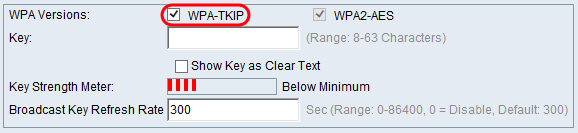

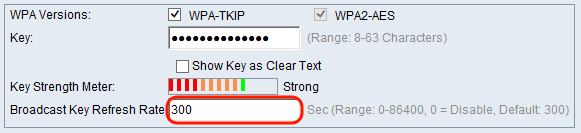

Paso 1. En el campo WPA Versions, marque la casilla de verificación WPA-TKIP si desea activar WPA-TKIP. Puede tener activados al mismo tiempo WPA-TKIP y WPA2-AES. WAP siempre admite WPA2-AES, por lo que no podrá configurarlo.

Las opciones disponibles se definen de la siguiente manera:

· WPA-TKIP: la red tiene algunas estaciones cliente que sólo admiten el protocolo de seguridad WPA y TKIP original. Según los últimos requisitos de WiFi Alliance, no se recomienda elegir solo WPA-TKIP.

· WPA2-AES: todas las estaciones cliente de la red admiten los protocolos de cifrado/seguridad WPA2 y AES-CCMP. Esta versión de WPA proporciona la mejor seguridad según el estándar IEEE 802.11i. De acuerdo con el último requisito de WiFi Alliance, el AP tiene que soportar este modo todo el tiempo.

· WPA-TKIP y WPA2-AES: si la red tiene una mezcla de clientes, algunos de los cuales admiten WPA2 y otros sólo el WPA original, marque ambas casillas de verificación. Este ajuste permite asociar y autenticar estaciones cliente WPA y WPA2, pero utiliza el WPA2 más fiable para los clientes que lo admiten. Esta configuración WPA permite una mayor interoperabilidad en lugar de cierta seguridad.

Nota: Los clientes WPA deben tener una de estas claves (una clave TKIP válida o una clave AES-CCMP válida) para poder asociarse al dispositivo WAP.

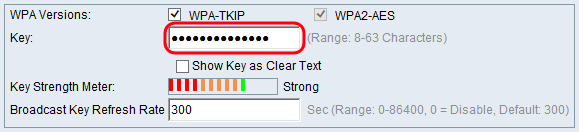

Paso 2. En el campo Key (Clave), introduzca la clave secreta compartida para la seguridad WPA Personal. Introduzca al menos 8 caracteres y un máximo de 63 caracteres.

Nota: Los caracteres aceptables incluyen letras alfabéticas mayúsculas y minúsculas, dígitos numéricos y símbolos especiales (?!/\@#$%^&*).

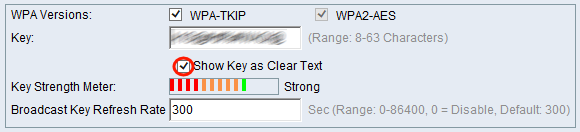

Paso 3. (Opcional) Active la casilla de verificación Mostrar clave como texto sin cifrar si desea que el texto que escriba esté visible. La casilla de verificación está desactivada de forma predeterminada.

Nota: Si utiliza un firmware diferente en los dispositivos WAP351, WAP131 o WAP371, puede que falte el campo Show Key as Clear Text (Mostrar clave como texto sin cifrar).

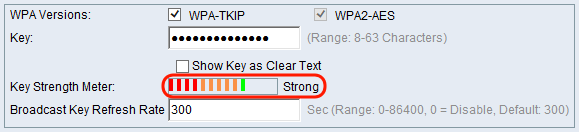

Nota: El campo Key Strength Meter (Medidor de fuerza de clave) es el lugar donde el dispositivo WAP compara la clave con los criterios de complejidad, como cuántos tipos diferentes de caracteres se utilizan y cuánto tiempo dura la clave. Si la función de comprobación de la complejidad de WPA-PSK está activada, la clave no se aceptará a menos que cumpla los criterios mínimos. Para obtener más información sobre la complejidad de WPA-PSK, consulte Configuración de la complejidad de las contraseñas para WAP131, WAP351 y WAP371.

Paso 4. En el campo Velocidad de actualización de clave de difusión, introduzca el intervalo en el que se actualiza la clave de difusión (grupo) para los clientes asociados a este VAP. El valor predeterminado es 300 segundos.

WPA Enterprise

WPA Enterprise con RADIUS es una implementación del estándar IEEE 802.11i de Wi-Fi Alliance, que incluye CCMP (AES) y cifrado TKIP. El modo Enterprise requiere el uso de un servidor RADIUS para autenticar a los usuarios. El modo de seguridad es compatible con los clientes inalámbricos que admiten el WPA original.

Nota: El modo de VLAN dinámica está habilitado de forma predeterminada, lo que permite que el servidor de autenticación RADIUS decida qué VLAN se utiliza para las estaciones.

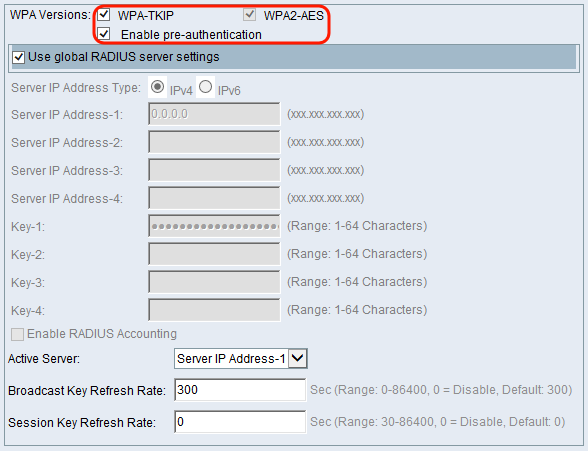

Paso 1. En el campo WPA Versions, marque la casilla de verificación para los tipos de estaciones cliente que se van a admitir. Todos están habilitados de forma predeterminada. El AP debe soportar WPA2-AES todo el tiempo para que usted no pueda configurarlo.

Las opciones disponibles se definen de la siguiente manera:

· WPA-TKIP: la red tiene algunas estaciones cliente que sólo admiten el protocolo de seguridad WPA y TKIP original. Tenga en cuenta que no se permite seleccionar solo WPA-TKIP para el punto de acceso según el último requisito de WiFi Alliance.

· WPA2-AES: todas las estaciones cliente de la red admiten la versión WPA2 y el protocolo de cifrado/seguridad AES-CCMP. Esta versión de WPA proporciona la mejor seguridad según el estándar IEEE 802.11i. Según los últimos requisitos de Wi-Fi Alliance, WAP tiene que admitir este modo en todo momento.

· Activar la autenticación previa: si elige sólo WPA2 o WPA y WPA2 como versión WPA, puede activar la autenticación previa para los clientes WPA2. Marque esta opción si desea que los clientes inalámbricos WPA2 envíen los paquetes de autenticación previa. La información de autenticación previa se transmite desde el dispositivo WAP que el cliente está utilizando actualmente al dispositivo WAP de destino. Habilitar esta función puede ayudar a acelerar la autenticación para los clientes de roaming que se conectan a varios WAP. Esta opción no se aplica si ha seleccionado WPA para las versiones de WPA porque el WPA original no admite esta función.

Nota: Las estaciones cliente configuradas para utilizar WPA con RADIUS deben tener una de estas direcciones y claves: una dirección IP TKIP RADIUS o CCMP (AES) válida y una clave RADIUS.

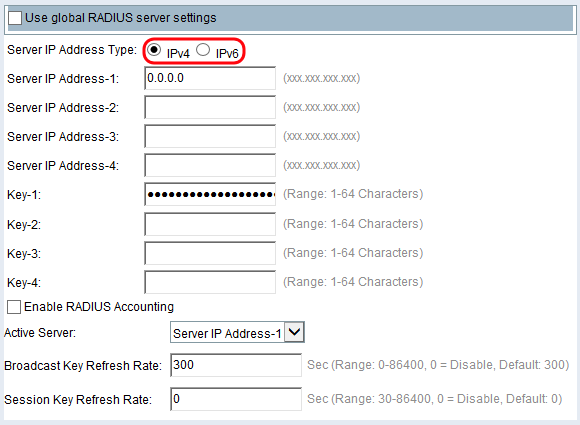

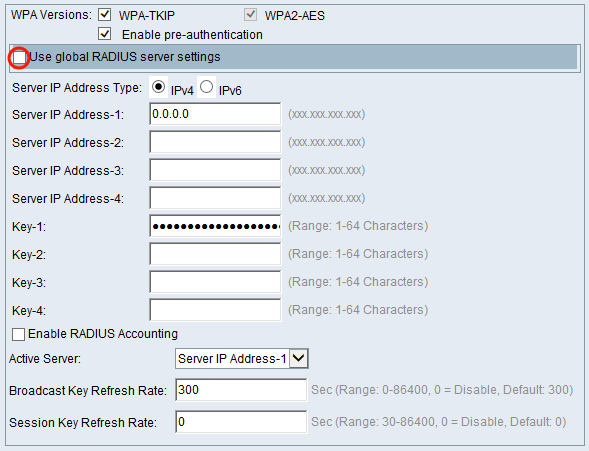

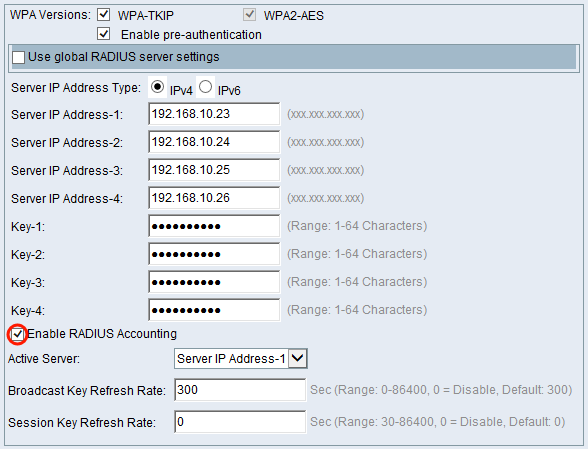

Paso 2. De forma predeterminada, la opción Use global RADIUS server settings está activada. Desmarque la casilla de verificación si desea configurar el VAP para utilizar un conjunto diferente de servidores RADIUS. De lo contrario, vaya directamente al paso 9.

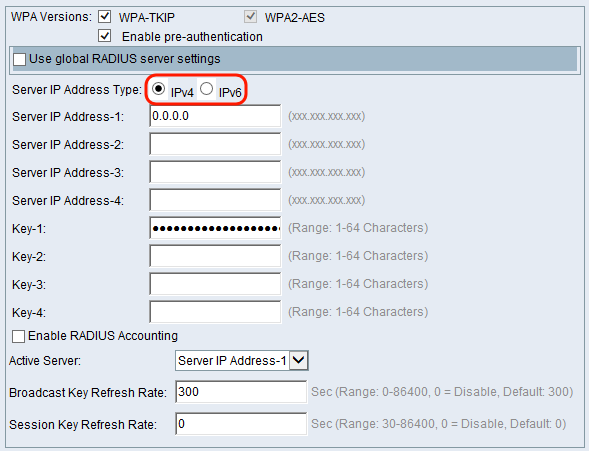

Paso 3. En el campo Server IP Address Type, seleccione el tipo de dirección IP del servidor que utiliza el dispositivo WAP. Las opciones son IPv4 o IPv6. IPv4 utiliza números binarios de 32 bits representados en notación decimal con puntos. IPv6 utiliza números hexadecimales y dos puntos para representar un número binario de 128 bits. El dispositivo WAP sólo se pone en contacto con el servidor o servidores RADIUS para el tipo de dirección que ha seleccionado en este campo.

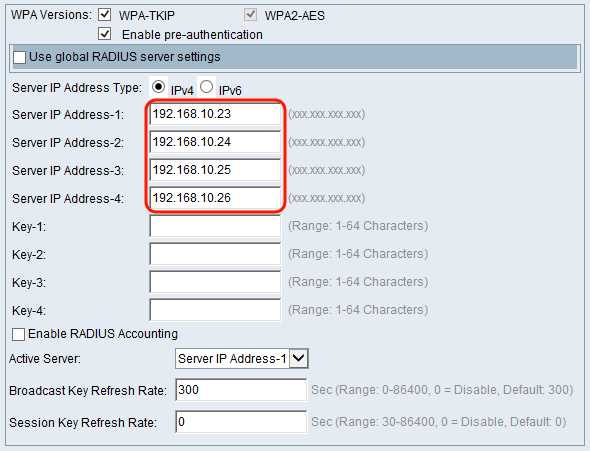

Paso 4. Si ha seleccionado IPv4 en el paso 2, introduzca la dirección IP del servidor RADIUS que utilizan todos los VAP de forma predeterminada. A continuación, vaya directamente al paso 6.

Nota: Puede tener hasta tres direcciones de servidor RADIUS de copia de seguridad IPv4. Si la autenticación falla con el servidor primario, se intenta cada servidor de respaldo configurado en secuencia.

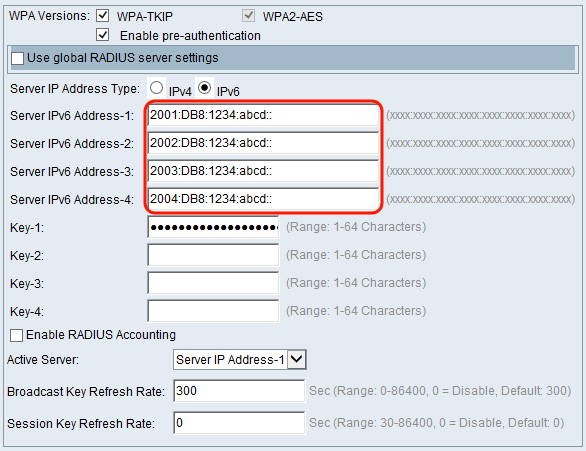

Paso 5. Si ha seleccionado IPv6 en el paso 2, introduzca la dirección IPv6 del servidor RADIUS global principal.

Nota: Puede tener hasta tres direcciones de servidor RADIUS de copia de seguridad IPv6. Si la autenticación falla con el servidor primario, se intenta cada servidor de respaldo configurado en secuencia.

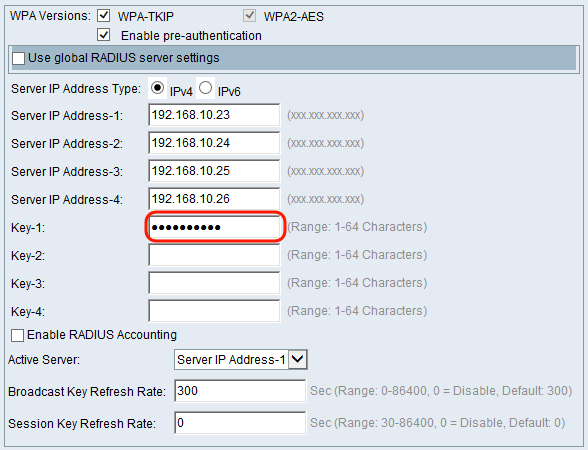

Paso 6. En el campo Key-1, ingrese la clave secreta compartida que el dispositivo WAP utiliza para autenticarse con el servidor RADIUS primario.

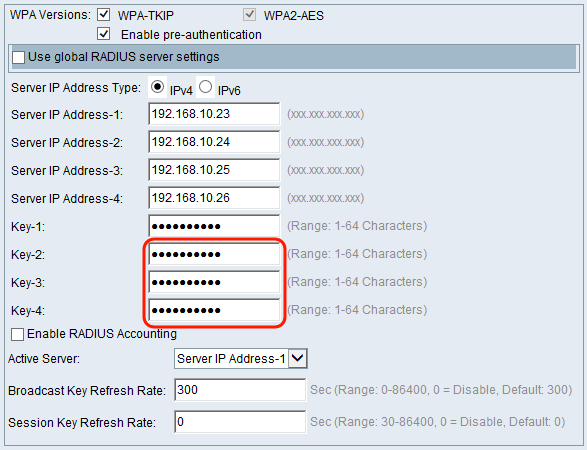

Paso 7. En los campos Key-2 to Key-4, ingrese la clave RADIUS asociada con los servidores RADIUS de respaldo configurados. La dirección IP 2 del servidor utiliza Key-2, la dirección IP 3 del servidor utiliza Key-3 y la dirección IP 4 del servidor utiliza Key-4.

Paso 8. (Opcional) En el campo Activar Contabilización RADIUS, active la casilla de control si desea activar el seguimiento y la medición de los recursos que ha consumido un usuario determinado. La activación de la contabilidad RADIUS le permitirá realizar un seguimiento de la hora del sistema de un usuario determinado y de la cantidad de datos transmitidos y recibidos.

Nota: Si ha activado la contabilización RADIUS, está activada para el servidor RADIUS principal y todos los servidores de respaldo.

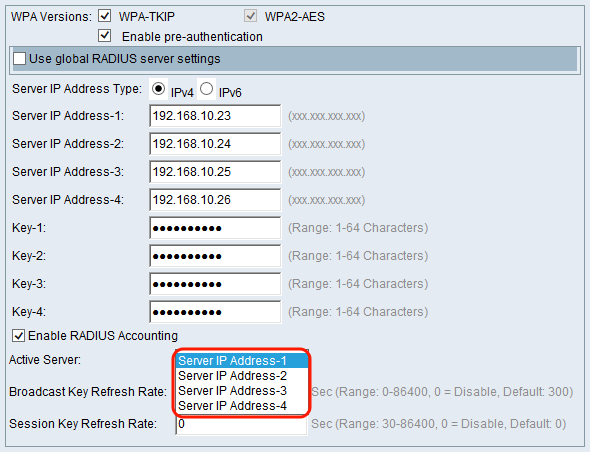

Paso 9. Elija el primer servidor que esté activo en el campo Active Server. Esto permite la selección manual del servidor RADIUS activo, en lugar de que el dispositivo WAP intente ponerse en contacto con cada servidor configurado en secuencia.

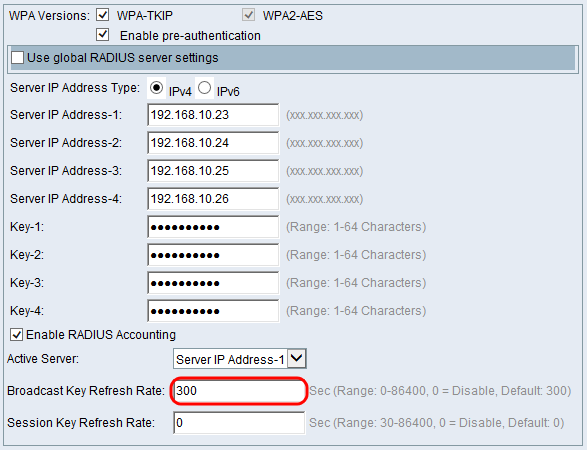

Paso 10. En el campo Broadcast Key Refresh Rate, ingrese el intervalo en el que se actualiza la clave de difusión (grupo) para los clientes asociados con este VAP. El valor predeterminado es 300 segundos.

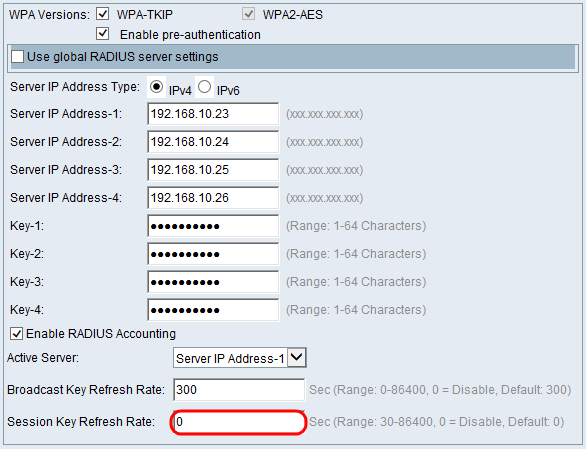

Paso 11. En el campo Session Key Refresh Rate, introduzca el intervalo en el que el dispositivo WAP actualiza las claves de sesión (unicast) para cada cliente asociado con el VAP. El valor predeterminado es 0.

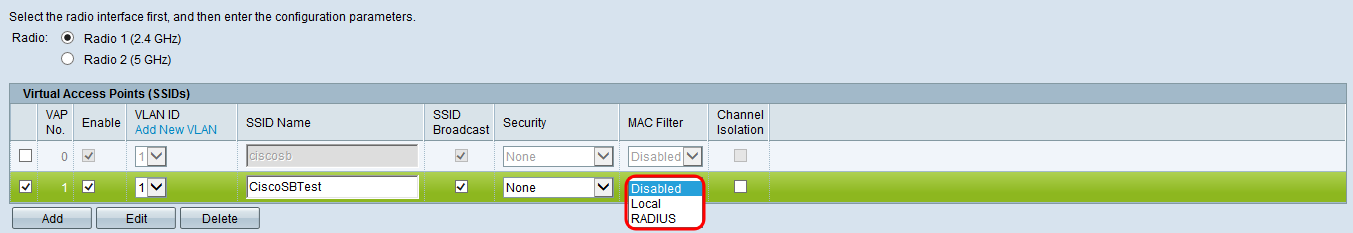

Filtro MAC

El filtro MAC especifica si las estaciones que pueden acceder a este VAP están restringidas a una lista global configurada de direcciones MAC.

Paso 1. En la lista desplegable MAC Filter, elija el tipo de filtrado de MAC que desee.

Las opciones disponibles se definen de la siguiente manera:

· Desactivado: no utiliza filtrado de MAC.

· Local: utiliza la lista de autenticación de MAC que configura en la sección Filtrado de MAC. Para obtener más información sobre el filtrado de MAC, consulte Cómo configurar el filtrado de MAC en los dispositivos WAP351 y WAP131.

· RADIUS: utiliza la lista de autenticación MAC en un servidor RADIUS externo.

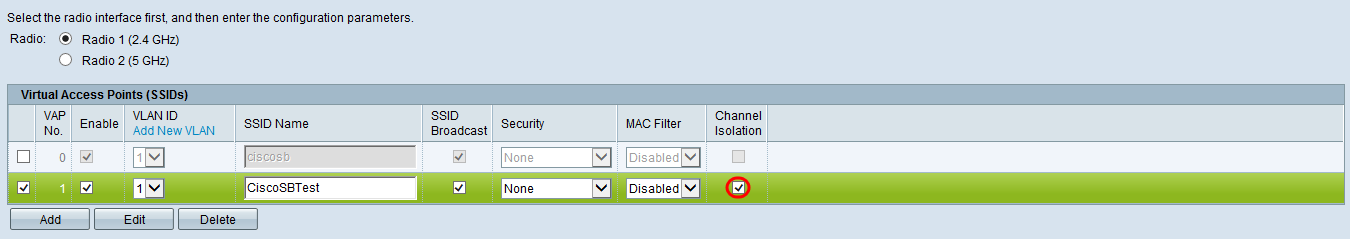

Aislamiento de canales

Cuando el aislamiento de canales está desactivado, los clientes inalámbricos pueden comunicarse entre sí normalmente mediante el envío de tráfico a través del dispositivo WAP. Cuando está activado, el dispositivo WAP bloquea la comunicación entre los clientes inalámbricos en el mismo VAP. El dispositivo WAP sigue permitiendo el tráfico de datos entre sus clientes inalámbricos y los dispositivos con cables de la red, a través de un enlace WDS y con otros clientes inalámbricos asociados a un VAP diferente, pero no entre los clientes inalámbricos.

Paso 1. En el campo Channel Isolation, marque la casilla de verificación si desea habilitar Channel Isolation.

Paso 2. Click Save.

Nota: Después de guardar la nueva configuración, los procesos correspondientes pueden detenerse y reiniciarse. Cuando se produce esta situación, el dispositivo WAP puede perder la conectividad. Se recomienda cambiar la configuración del dispositivo WAP cuando una pérdida de conectividad afecte menos a los clientes inalámbricos.

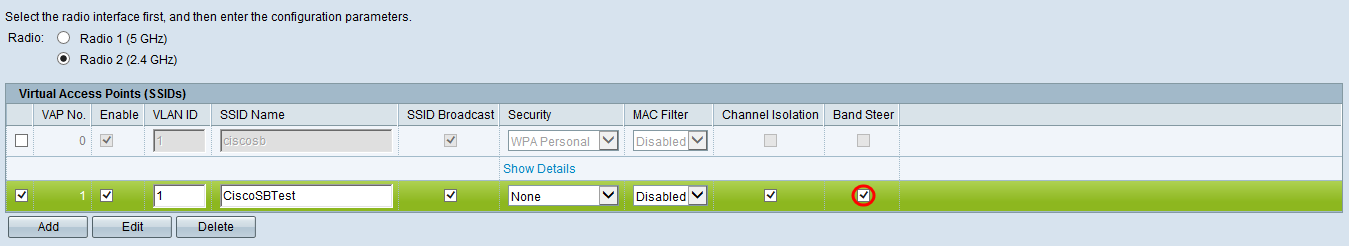

Dirección de banda

La dirección de banda solo está disponible en el dispositivo WAP371. La dirección de banda utiliza eficazmente la banda de 5 GHz dirigiendo los clientes compatibles con banda dual desde la banda de 2,4 GHz a la banda de 5 GHz. Esto libera la banda de 2,4 GHz para que la utilicen los dispositivos antiguos que no tienen compatibilidad con radio dual.

Nota: Tanto las radios de 5 GHz como las de 2,4 GHz deben estar habilitadas para utilizar la dirección de banda. Para obtener más información sobre cómo activar las radios, consulte Cómo configurar los parámetros de radio básicos en el dispositivo WAP371.

Paso 1. La dirección de banda se configura por VAP y debe activarse en ambas radios. Si desea activar la dirección en banda, marque la casilla de verificación del campo Dirección en banda.

Nota: No se recomienda el Band Steer en los VAP con tráfico de voz o vídeo sensible al tiempo. Incluso si la radio de 5 GHz utiliza menos ancho de banda, intenta dirigir a los clientes a esa radio.

Paso 2. Click Save.

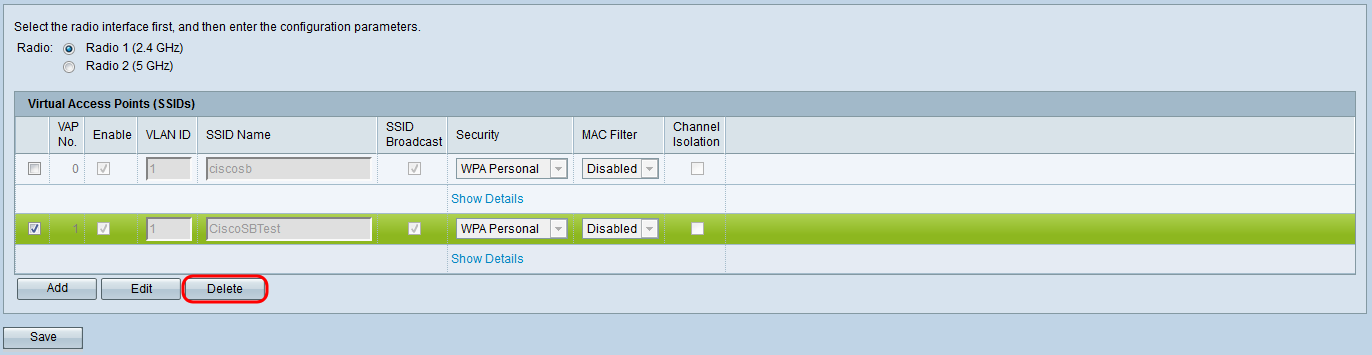

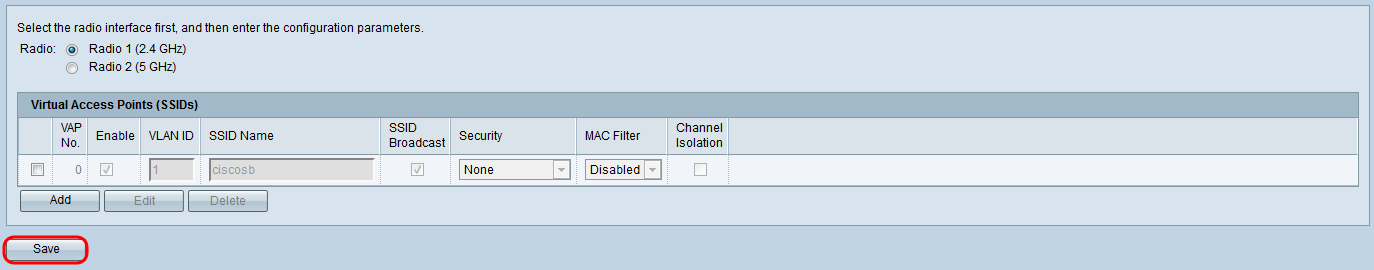

Eliminación de un VAP

Paso 1. Marque la casilla de verificación del VAP que desea eliminar.

Paso 2. Haga clic en Delete para eliminar el VAP.

Paso 3. Haga clic en Guardar para guardar la eliminación de forma permanente.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

11-Dec-2018

|

Versión inicial |

Comentarios

Comentarios