Configuración de DMZ en el RV34x Series Router

Objetivo

El objetivo de este documento es mostrarle cómo configurar DMZ de hardware y host de zona desmilitarizada (DMZ) en routers de la serie RV34x.

Introducción

Una DMZ es una ubicación de una red abierta a Internet mientras protege la red de área local (LAN) detrás de un firewall. La separación de la red principal de un solo host o de una subred completa, o bien la "subred", garantiza que las personas que visiten el servicio, como juegos por Internet, videoconferencias, servidores web o de correo electrónico a través de la DMZ, no tengan acceso a la LAN. Cisco ofrece dos métodos de uso de DMZ, que es DMZ de host y DMZ de hardware. DMZ Host permite exponer a Internet un host de la LAN mientras que Hardware DMZ (subred/rango) es una subred abierta al público.

Al planificar su DMZ, puede considerar el uso de una dirección IP privada o pública. Una dirección IP privada será exclusiva para usted, sólo en su LAN. Una dirección IP pública será exclusiva de su organización y la asignará el distribuidor de servicios de Internet (ISP). Para obtener una dirección IP pública, deberá ponerse en contacto con el ISP.

La mayoría de los usuarios utilizarían la DMZ de hardware porque configura automáticamente una VLAN y su propio segmento de red. Para "Hardware DMZ" utilizamos la opción de subred o intervalo. El host DMZ es más sencillo de configurar, ya que no tiene que configurar reglas de acceso, pero es menos seguro.

WAN a DMZ es el caso práctico más popular, así como de LAN a DMZ. También se permite la conexión entre DMZ y WAN, ya que las máquinas DMZ pueden necesitar revisiones o actualizaciones del sistema operativo, pero la conexión entre DMZ y LAN debe bloquearse porque podría ser un posible agujero de seguridad. Por ejemplo, los hackers de Internet utilizan DMZ como servidor puente.

La diferencia entre DMZ host y DMZ de hardware en términos de casos prácticos es:

Si desea exponer algo a Internet, pero dispone de un servidor todo en uno o no dispone de direcciones IP públicas de repuesto, debe utilizar DMZ Host. Coloque el servidor en una de sus VLAN y configúrelo como el host DMZ. A continuación, el usuario externo puede acceder al servidor mediante la IP de WAN del router.

Si desea exponer algo a Internet y dispone de varios servidores (cada uno con un servicio específico) y la misma cantidad de direcciones IP públicas, debe utilizar la DMZ de hardware. Conecte estos servidores al puerto DMZ especificado (es decir, LAN 4 para RV340) y configúrelos con las mismas direcciones IP públicas que configure en el router o subred). A continuación, el usuario externo puede acceder a cada uno de los servidores mediante esas direcciones IP.

| DMZ | Comparar | Contraste |

|---|---|---|

| Host | Segrega el tráfico | Host único, totalmente abierto a Internet |

| Subred/intervalo | Segrega el tráfico | Varios dispositivos y tipos, totalmente abiertos a Internet. |

Nota: En este ejemplo, tendremos un switch conectado al puerto DMZ del router al configurar la subred DMZ.

Para saber cómo habilitar SSH en un switch, consulte este artículo: Habilitación del servicio SSH en los switches gestionados serie 300/500.

Para obtener información sobre cómo configurar DMZ en el RV160/RV260, consulte este artículo: Opciones de DMZ para routers RV160/RV260.

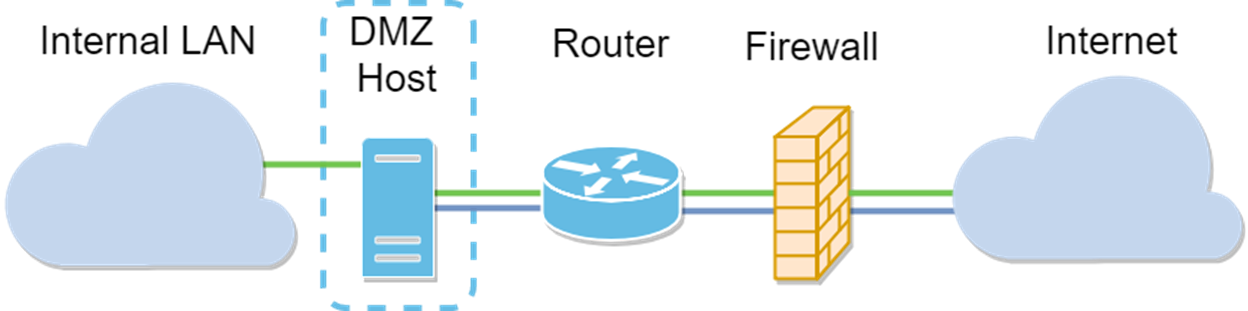

Topología DMZ del host

Nota: Al utilizar una DMZ de host, si el host se ve comprometido por un mal actor, su LAN interna puede estar sujeta a más intrusiones de seguridad.

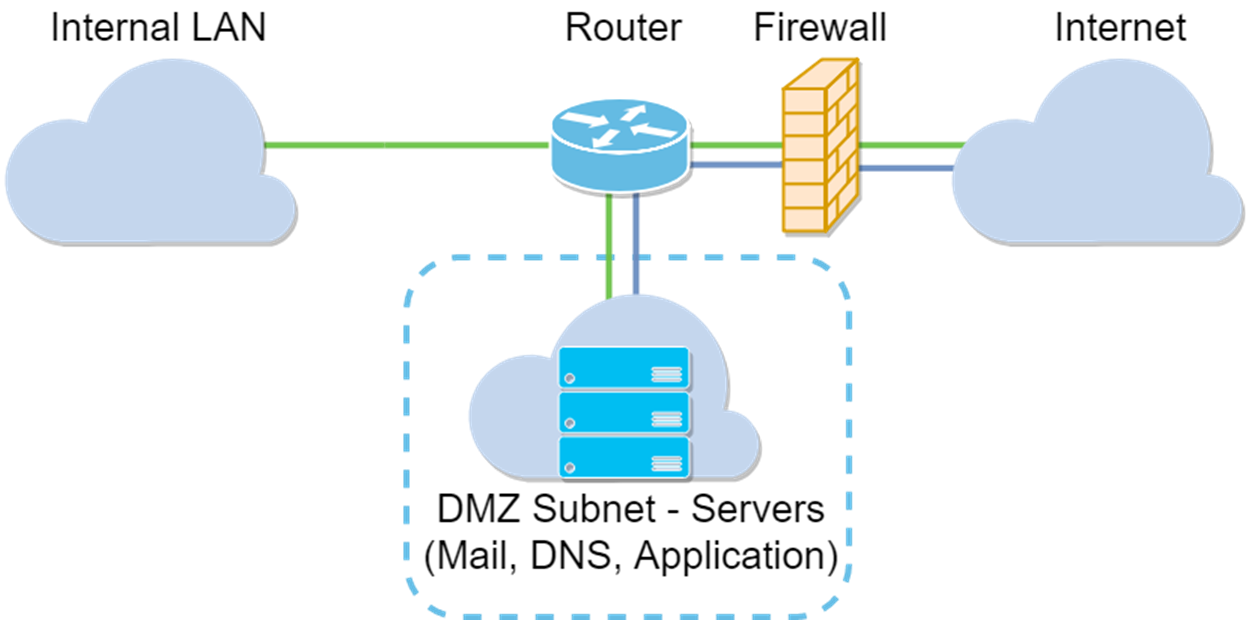

Topología DMZ de subred

Dispositivos aplicables

RV34x

Versión del software

1.0.02.16

Configuración de DMZ Host

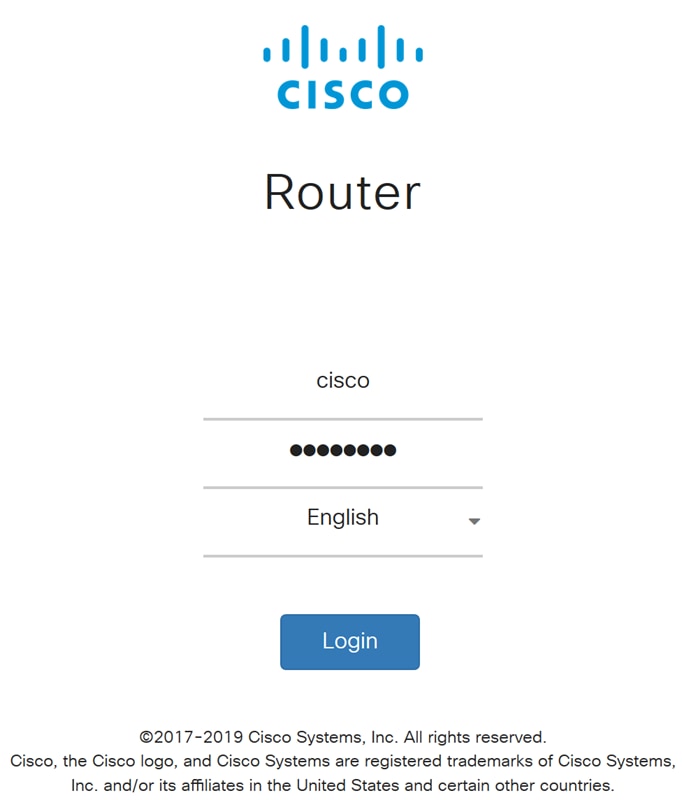

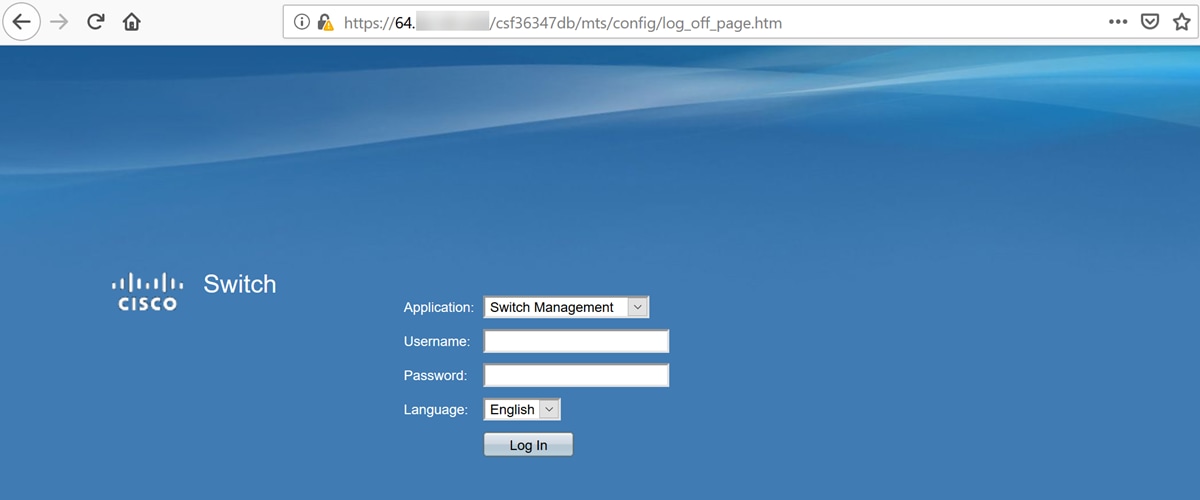

Paso 1. Inicie sesión en la página de configuración web del router.

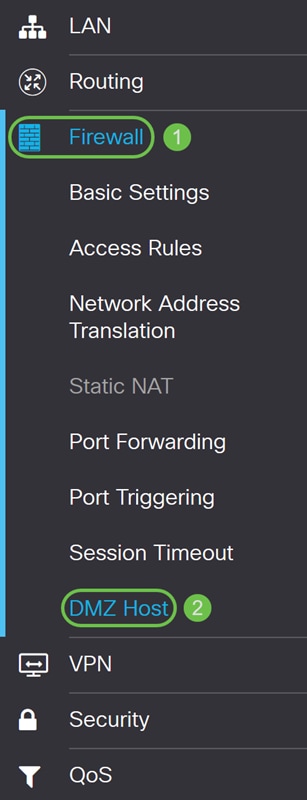

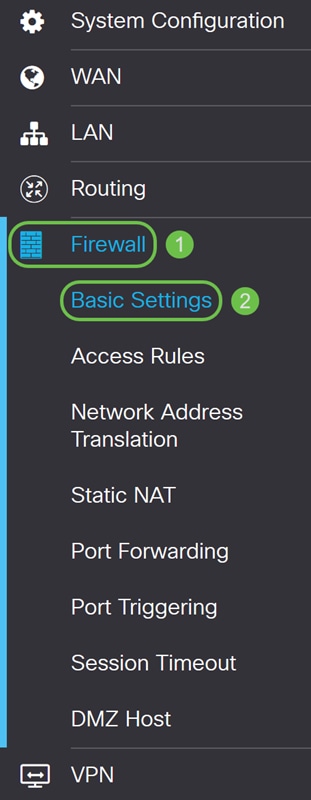

Paso 2. Vaya a Firewall > DMZ Host.

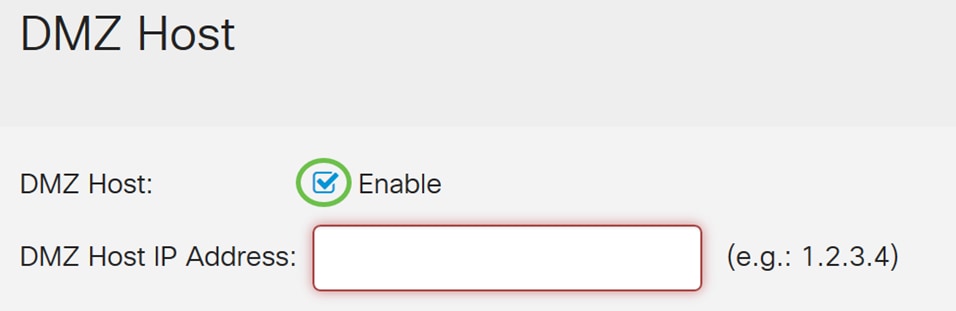

Paso 3. En el campo DMZ Host, marque la casilla Enable para habilitar DMZ Host.

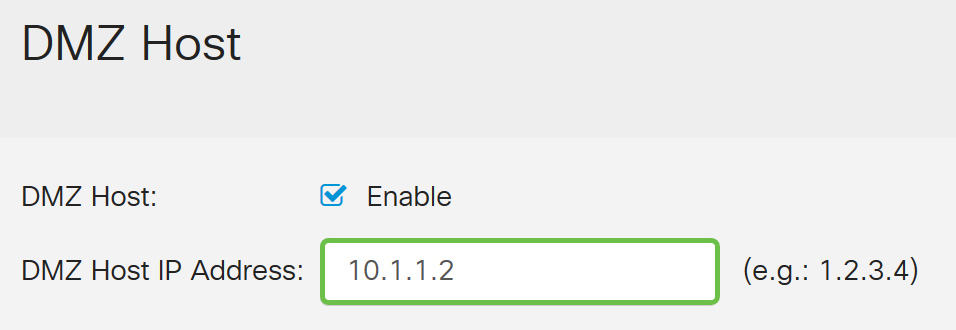

Paso 4. Ingrese la dirección IP del host en la dirección IP de asignación de DMZ que se mostrará a Internet para utilizar servicios como juegos por Internet, videoconferencias, servidores web o de correo electrónico.

Nota: El host de LAN DMZ debe tener una dirección IP fija o estática para que la función de host de DMZ funcione correctamente. Asegúrese de que se encuentra en la misma red que su router. También puede configurar esto cuando la DMZ está en otra VLAN.

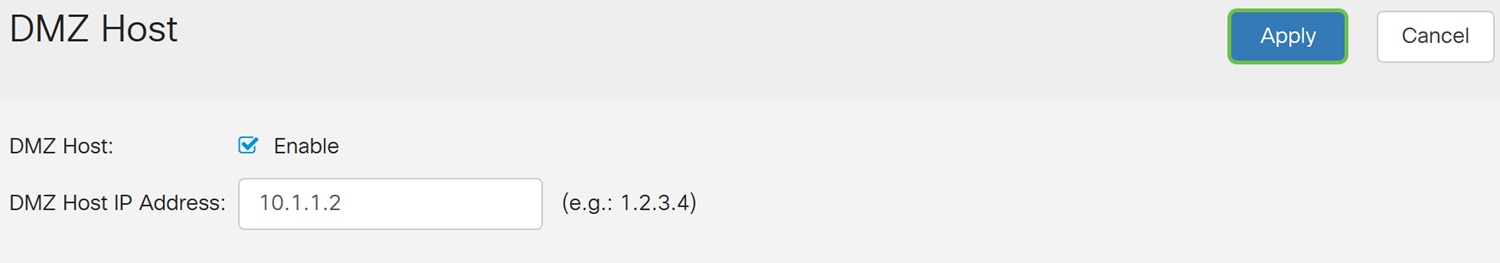

Paso 5. Haga clic en Aplicar guardar su configuración.

Ahora debería haber activado correctamente el host DMZ.

Paso 6. (Opcional) En los próximos pasos, le mostraremos una forma de verificar el host DMZ. Vaya a Firewall > Basic Settings.

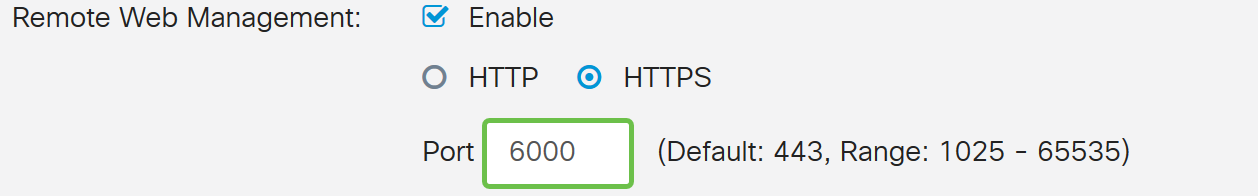

Paso 7. (Opcional) En este ejemplo, Remote Web Management se habilita con HTTPS seleccionado. Esto es para iniciar sesión en la página de configuración web de forma remota a través de la dirección IP de WAN. En este paso, ajustaremos el número de puerto a 6000. El rango está entre 1025-65535.

Nota: Si lo ha configurado mientras accede a la página de administración web de forma remota, es posible que la página se cuelgue en la pantalla de carga. Esto significa que el puerto ha cambiado a lo que usted ha ajustado.

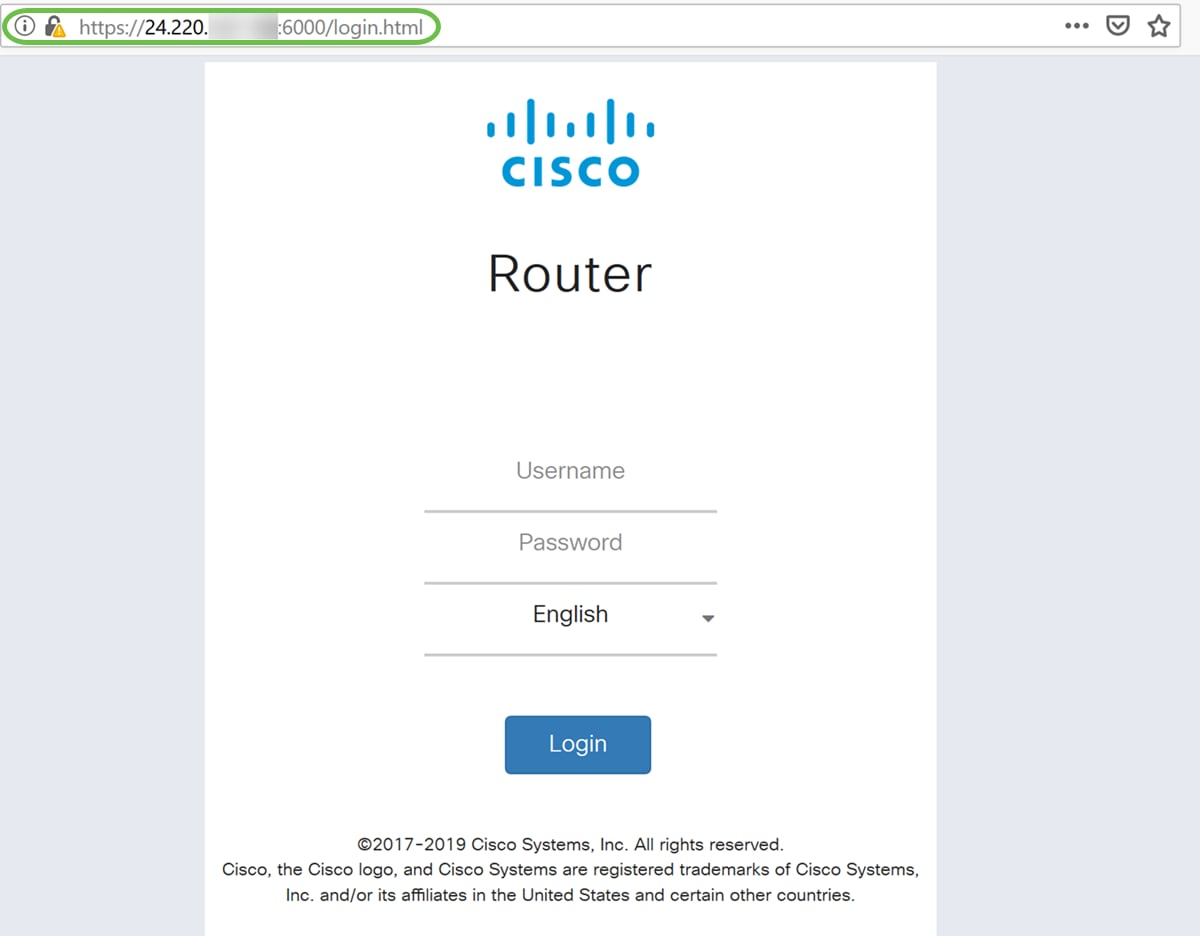

Paso 8. Verifique que pueda acceder a la página de configuración web del router escribiendo https://[WANIPaddress]:port, donde la dirección IP de la WAN es su dirección IP de WAN real del router y, a continuación, el :port para el número de puerto que ha establecido en el paso 5 para esta sección. En este ejemplo, ingresamos https://24.220.x.x:6000, pero usted incluiría los números reales y no x. La x es para ocultar nuestra dirección IP WAN pública.

Nota: Asegúrese de que está fuera de la VPN, a veces estar en la VPN no le permitirá acceder a la página de configuración web.

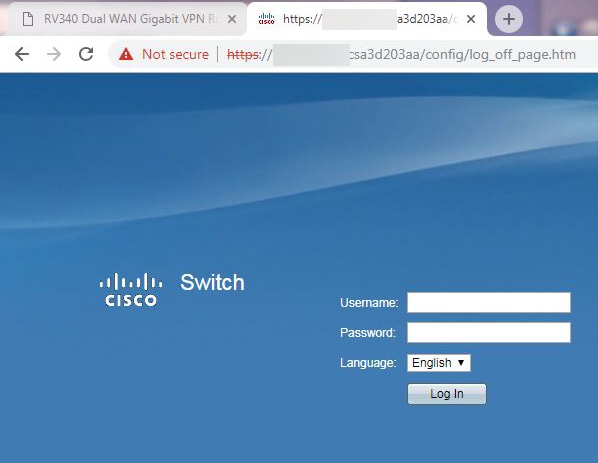

Paso 9. Ahora debe poder acceder a la página de configuración web del dispositivo que se encuentra en el puerto DMZ mediante la dirección IP de WAN sin agregar el número de puerto.

https://24.220.x.x:6000: muestra la página de configuración web del router.

https://24.220.x.x: muestra la página de configuración web del switch.

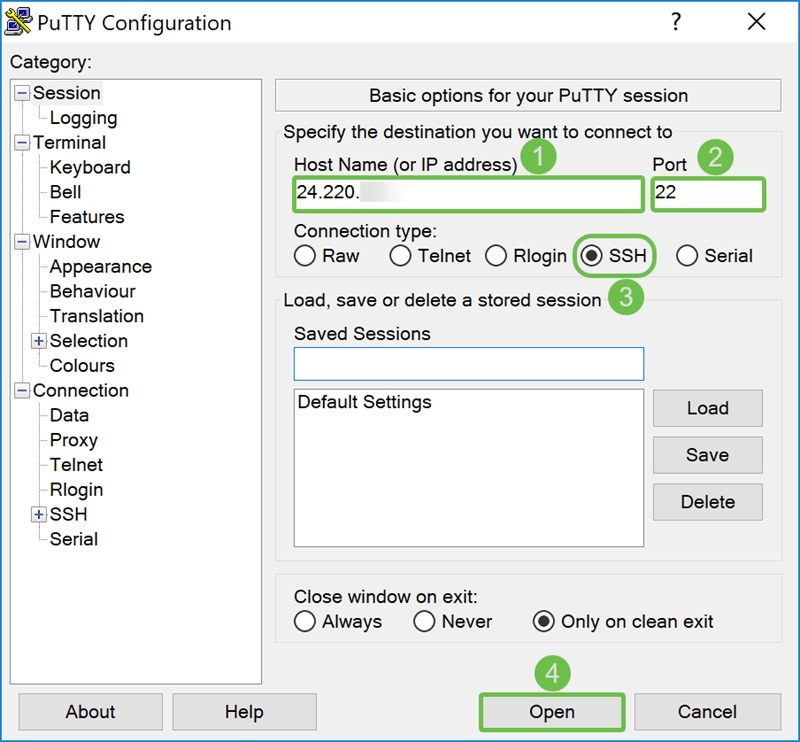

Paso 10. Utilizaremos PuTTY para SSH en el switch. Introduzca la dirección IP pública del dispositivo en el campo Host Name (o IP address). Asegúrese de que el puerto 22 se introduzca y SSH esté seleccionado. Haga clic en Abrir para iniciar la conexión.

Nota: Si desea SSH en el switch, recuerde activar primero SSH en el switch. En la mayoría de los switches, puede navegar a Security > TCP/UDP Services para habilitar SSH Service. Para SSH con Windows, puede descargar PuTTY. Consulte este documento para obtener más información sobre: Cómo Acceder a una CLI de switch SMB usando SSH o Telnet. Se recomienda SSH y Telnet no es tan seguro como SSH.

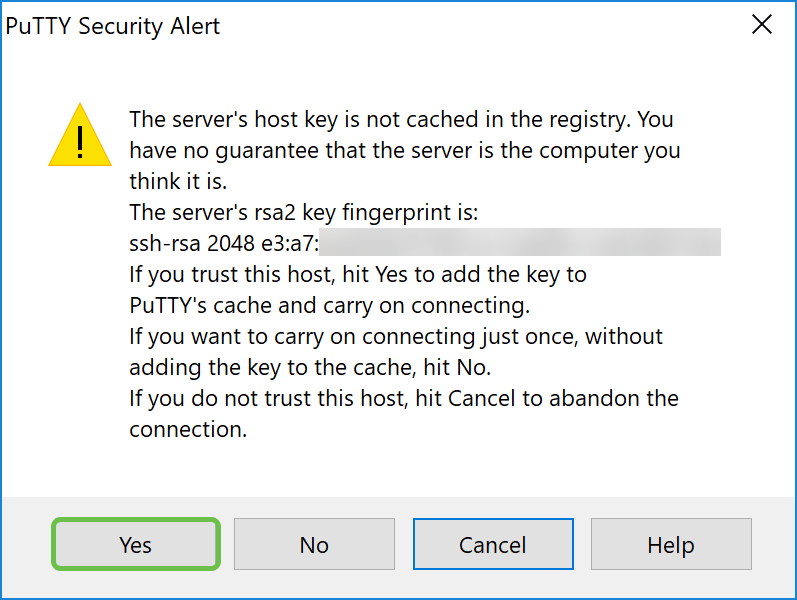

Paso 11. Puede aparecer una alerta de seguridad PuTTY. Haga clic en Yes para continuar la conexión.

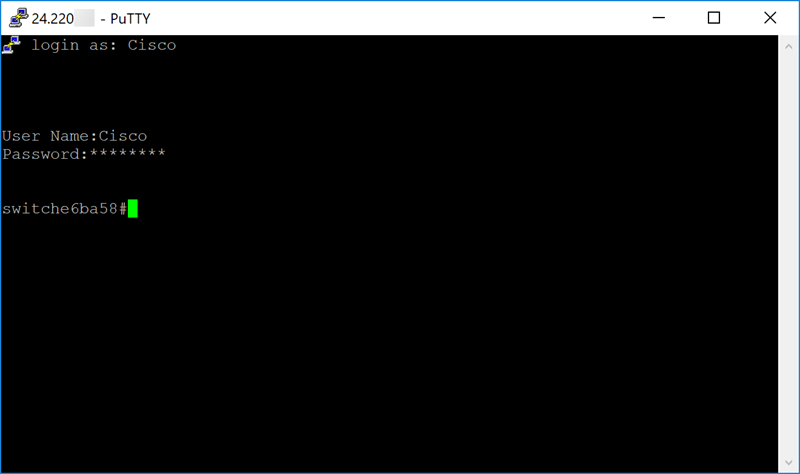

Paso 12. Si la conexión se realiza correctamente, se le solicitará que inicie sesión con sus credenciales.

Configuración de DMZ de hardware

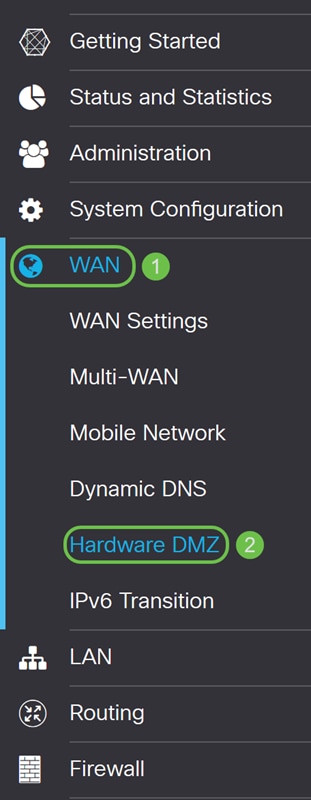

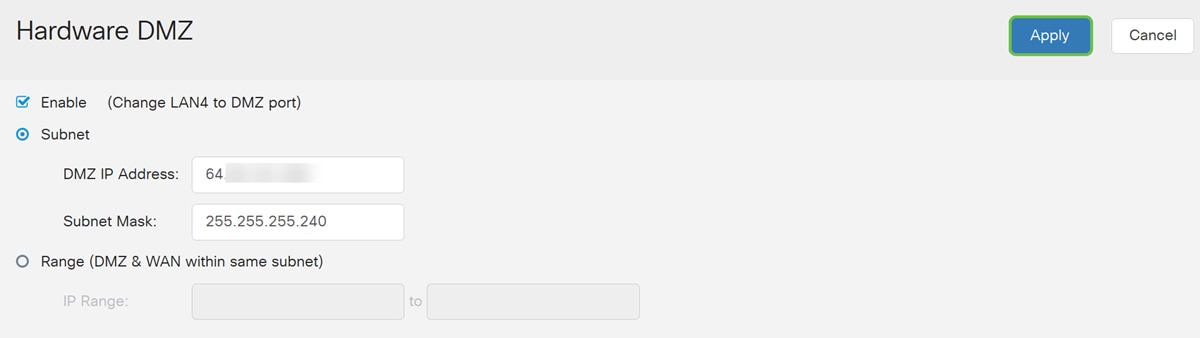

Paso 1. Si desea configurar la DMZ de hardware en lugar de la asignación de DMZ, navegue hasta WAN > DMZ de hardware.

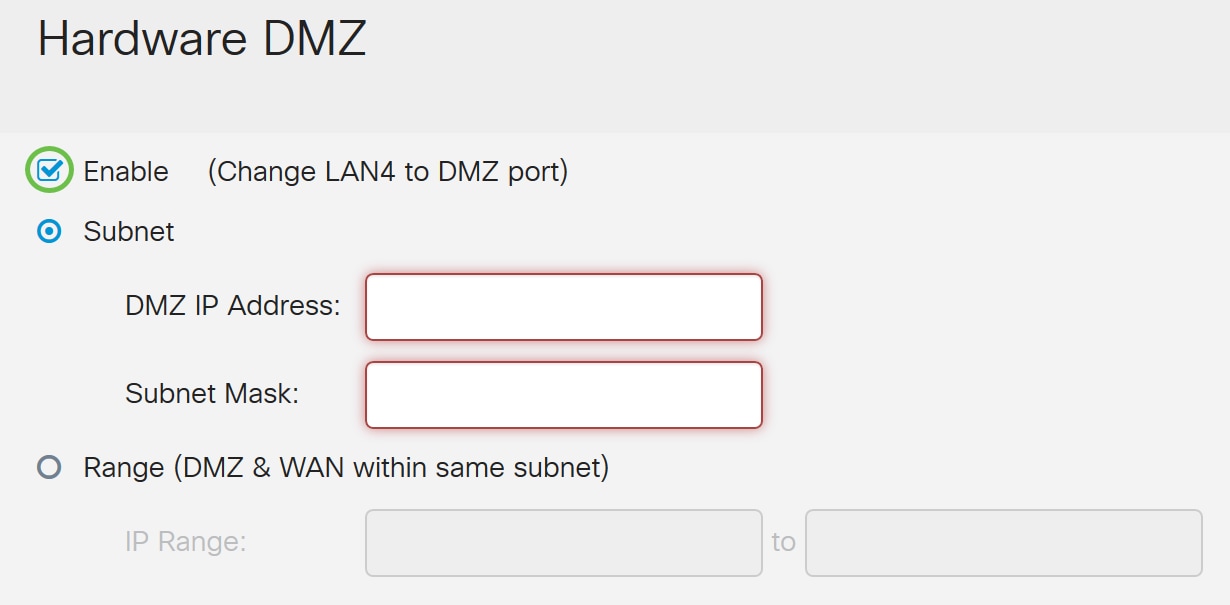

Paso 2. Marque la casilla de verificación Enable para cambiar LAN4 por puerto DMZ.

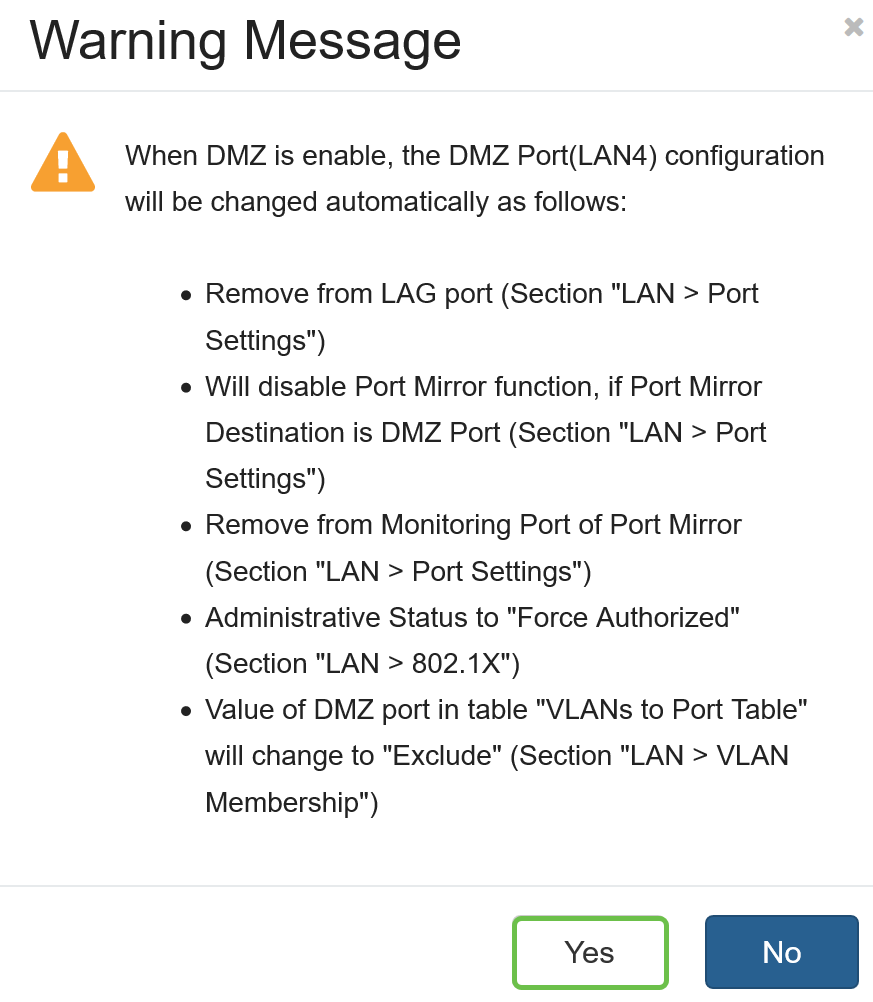

Paso 3. Aparecerá un mensaje de advertencia. Haga clic en Yes para aceptar los cambios que el router realizaría en el puerto DMZ (LAN4) o en No para denegar los cambios.

Cuando la DMZ está activada, la configuración del puerto DMZ (LAN4) se cambia automáticamente de la siguiente manera:

Eliminar del puerto LAG (sección "LAN > Configuración de puerto")

Desactivará la función de duplicación de puertos si el destino de duplicación de puertos es puerto DMZ (sección "LAN > Configuración de puertos")

Eliminar del puerto de supervisión de duplicación de puertos (sección "LAN > Configuración de puerto")

Estado administrativo a "Forzar Autorizado" (sección "LAN > 802.1X")

El valor del puerto DMZ en la tabla "VLAN a tabla de puerto" cambiará a "Excluir" (sección "LAN > Pertenencia a VLAN")

En este ejemplo, haremos clic en Sí.

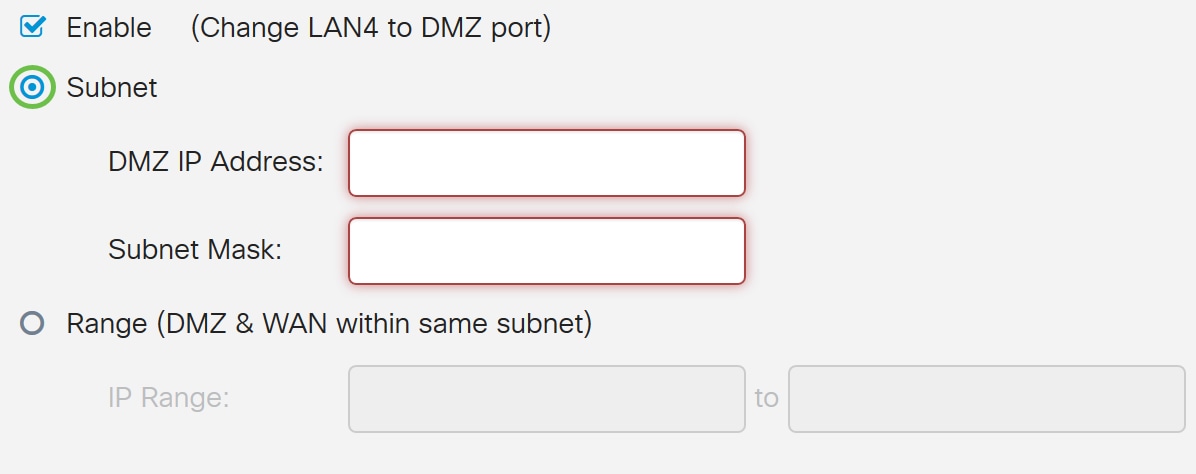

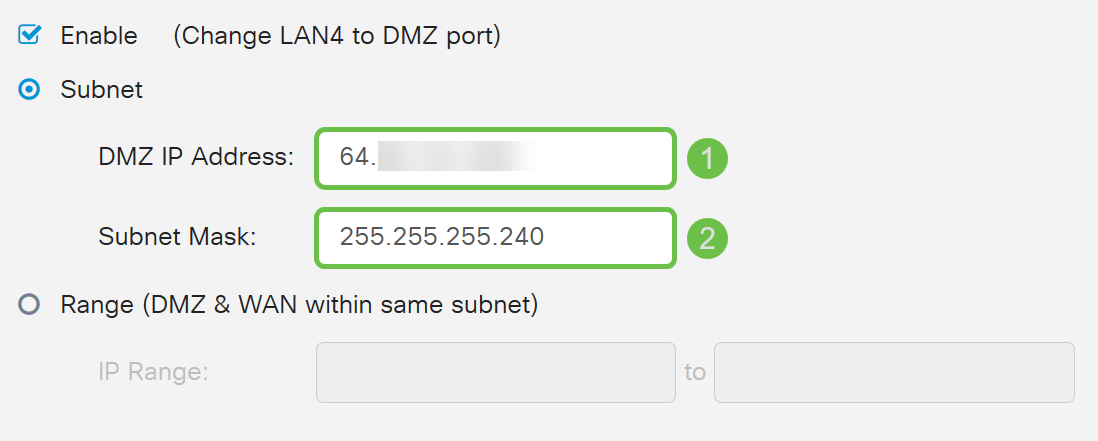

Paso 4. Seleccione Subnet o Range (DMZ y WAN dentro de la misma subred). En este ejemplo, seleccionaremos Subnet.

Paso 5. Ingrese en DMZ IP Address y Subnet Mask. Todo lo que esté conectado al segmento LAN4 debe estar en esta red.

Nota: Asegúrese de que el dispositivo conectado al puerto DMZ tenga esa dirección IP estática. Es posible que esta dirección IP deba estar fuera de la subred WAN.

En este ejemplo, utilizaremos una dirección IP pública para la DMZ.

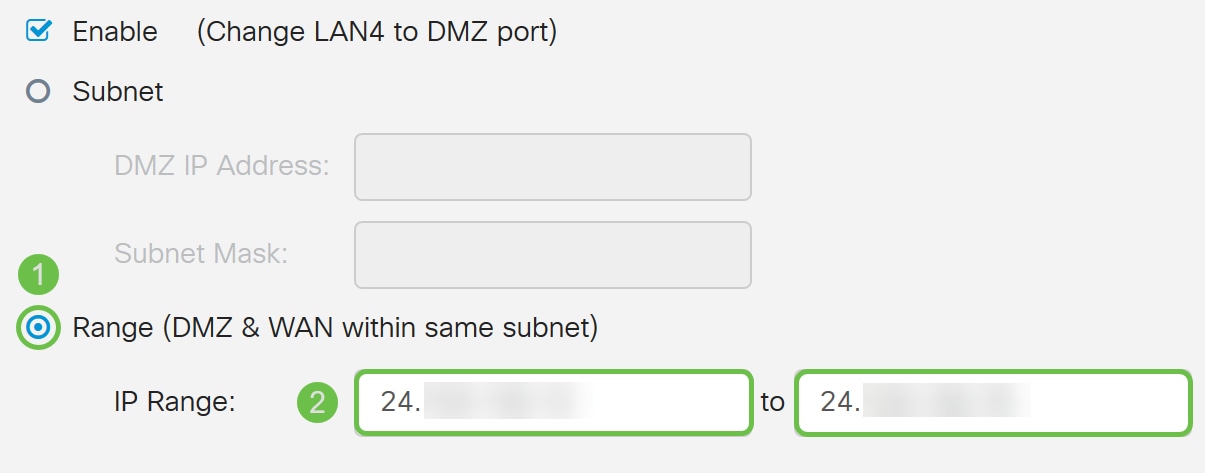

Nota: Si desea utilizar el método Range, deberá hacer clic en el botón de radio Range y, a continuación, introducir el intervalo de direcciones IP asignado por el ISP. Esto se suele utilizar cuando se dispone de varias direcciones IP públicas del ISP para varios dispositivos que se encuentran en la red DMZ.

Si tiene una sola dirección IP pública y la subred no funciona para usted, introduzca la única dirección IP pública en ambos campos bajo el campo IP Range. La dirección IP debe ser una IP libre diferente de la subred IP de WAN, no puede utilizar la dirección IP de WAN. Por ejemplo, si se le da una única dirección IP pública de 24.100.50.1 que se encuentra dentro de la misma subred que su dirección IP WAN, introduzca en 24.100.50.1 a 24.100.50.1 en el campo Intervalo IP.

Paso 6. Haga clic en Aplicar en la esquina superior derecha para aceptar la configuración de DMZ.

Debe haber activado correctamente la DMZ de hardware.

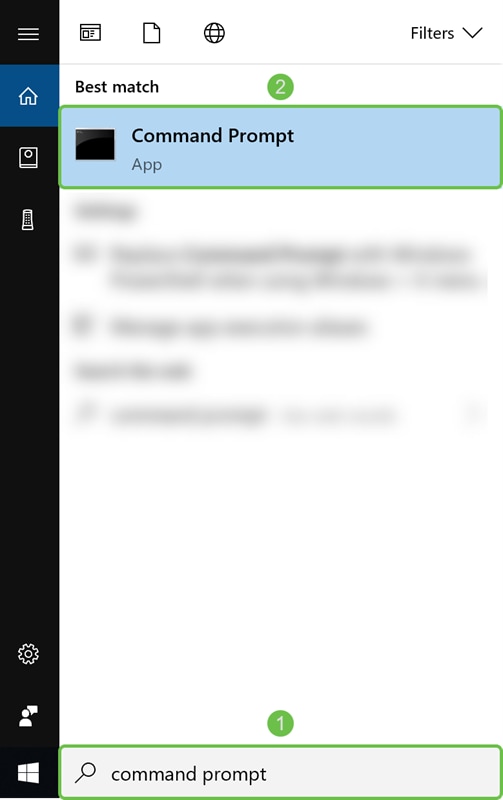

Paso 7. (Opcional) Para verificar esto, abra el símbolo del sistema en su PC navegando a la barra de búsqueda de la parte inferior izquierda y escribiendo en el símbolo del sistema. Haga clic en la aplicación símbolo del sistema cuando aparezca.

Nota: Estamos utilizando Windows 10 para este ejemplo.

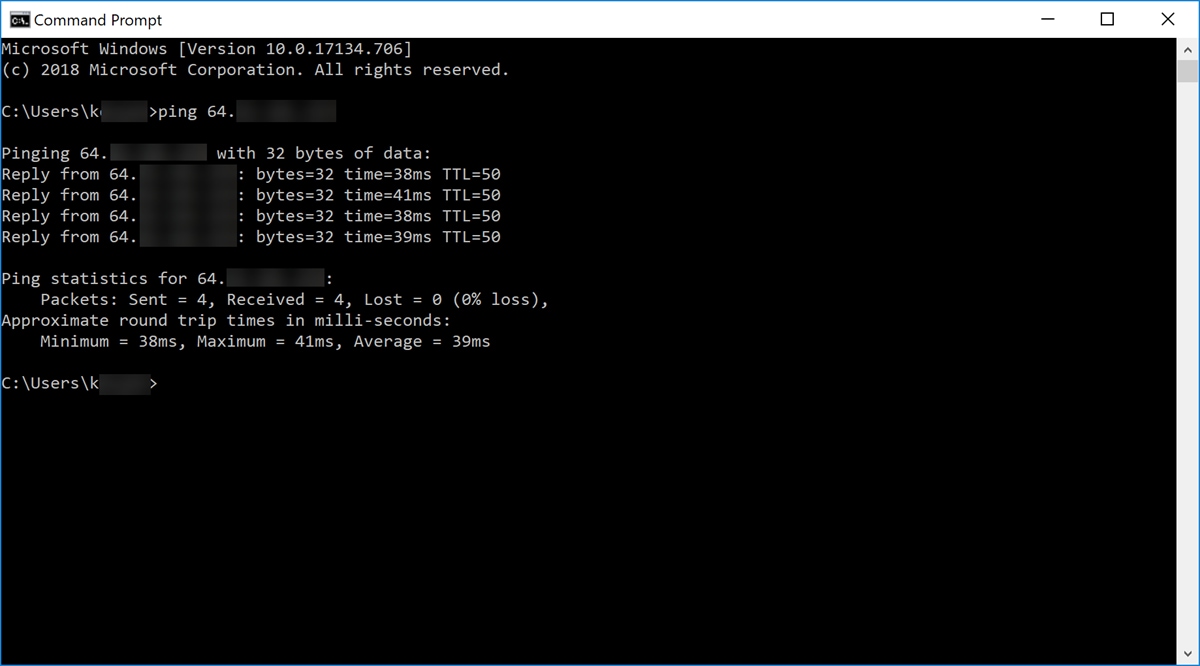

Paso 8. (Opcional) Se abrirá una ventana del símbolo del sistema. Ejecutaremos un comando ping a la dirección IP de la DMZ para ver si hay conectividad. Utilice el comando ping DMZ_IP_Address. Pulse la tecla enter cuando desee iniciar el ping. Si obtiene respuestas de esa dirección IP, significa que tiene conectividad entre usted y la DMZ. Si ha recibido algún tipo de mensaje como "Request timed out" o "Destination host unreachable", debe comprobar su configuración y conexiones.

En este ejemplo, escribiremos ping 64.x.x.x.x. 64.x.x.x es nuestra dirección IP pública para la DMZ.

Nota: Eche un vistazo a este magnífico documento: Resolución de problemas en routers RV160 y RV260. Este documento de Troubleshooting cubrirá algunas de las áreas a analizar al resolver problemas de conectividad. Aunque este documento es para el RV160 y el RV260, es posible que pueda utilizar algunos pasos similares para la resolución de problemas allí.

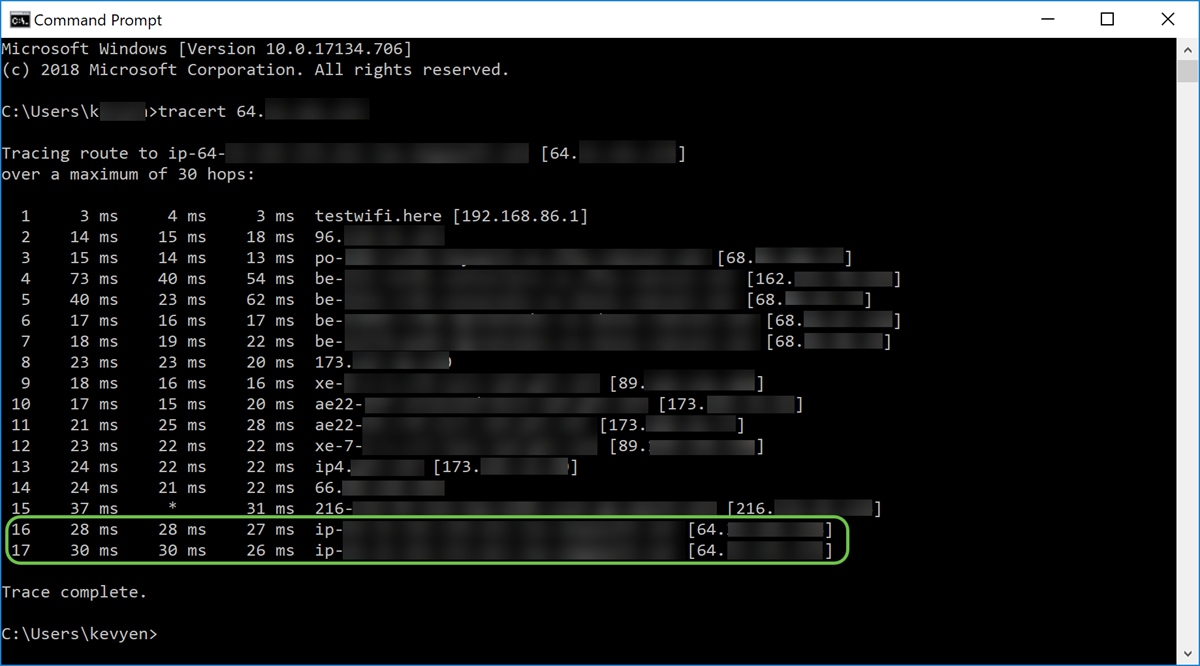

Paso 9. (Opcional) También podemos ejecutar un comando traceroute para ver la trayectoria que toman los paquetes para llegar al destino. Utilice el comando tracert DMZ_IP_Address y presione la tecla enter para iniciar el proceso. En este ejemplo, podemos ver que el seguimiento se completa cuando llega a la dirección IP de DMZ al final. También mostrará "Seguimiento completo" una vez que llegue al destino.

Paso 10. (Opcional) En este ejemplo, tenemos un switch conectado al puerto DMZ con la dirección IP estática 64.x.x.x (dirección IP pública). Podemos intentar acceder a la interfaz gráfica de usuario (GUI) del switch introduciendo la dirección IP pública en el explorador de la parte superior.

Hemos introducido https://64.x.x.x que nos lleva a la página GUI del switch.

Ahora debería saber un par de formas de verificar que su DMZ funciona correctamente.

Configuración de reglas de acceso (opcional)

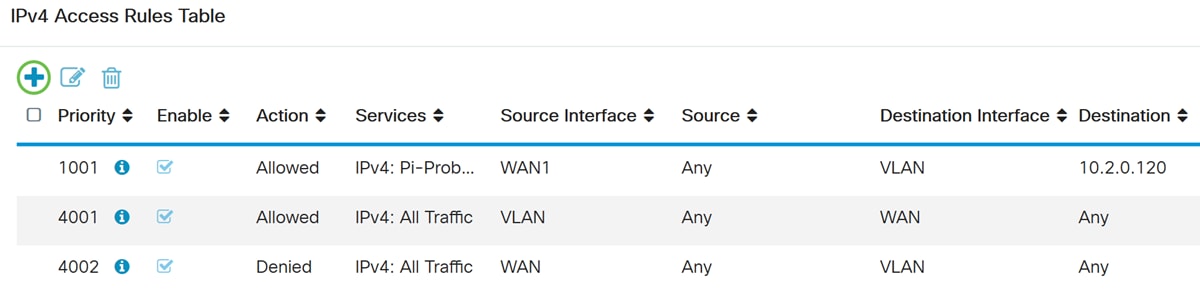

Si ha configurado una dirección IP pública o un intervalo de direcciones IP para DMZ de hardware, en esta sección se muestra un ejemplo de cómo configurar las reglas de acceso para su DMZ. DMZ debe funcionar correctamente sin tener que configurar las reglas de acceso. La configuración de las reglas de acceso es opcional, pero se recomienda configurarlas para proporcionar un nivel básico de seguridad para acceder a la red. Por ejemplo, si no configuramos las reglas de acceso de forma predeterminada, todos los paquetes que pasan a través del router podrían estar permitidos en todas las partes de nuestra red. Las reglas de acceso pueden permitir que un host, un intervalo de direcciones IP o una red, al mismo tiempo que se evita que otro host, un intervalo de direcciones IP o una red acceda a la misma área (host o red). Mediante el uso de reglas de acceso, podemos decidir qué tipos de tráfico reenviamos o bloqueamos en las interfaces del router.

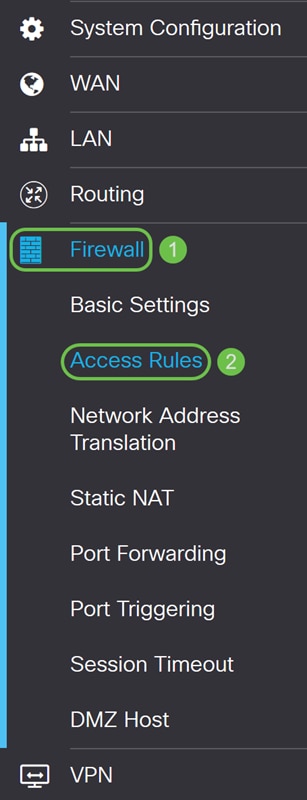

Paso 1. Vaya a Firewall > Access Rules.

Paso 2. En la Tabla de Reglas de Acceso IPv4, haga clic en el icono Plus para agregar una nueva regla de acceso IPv4.

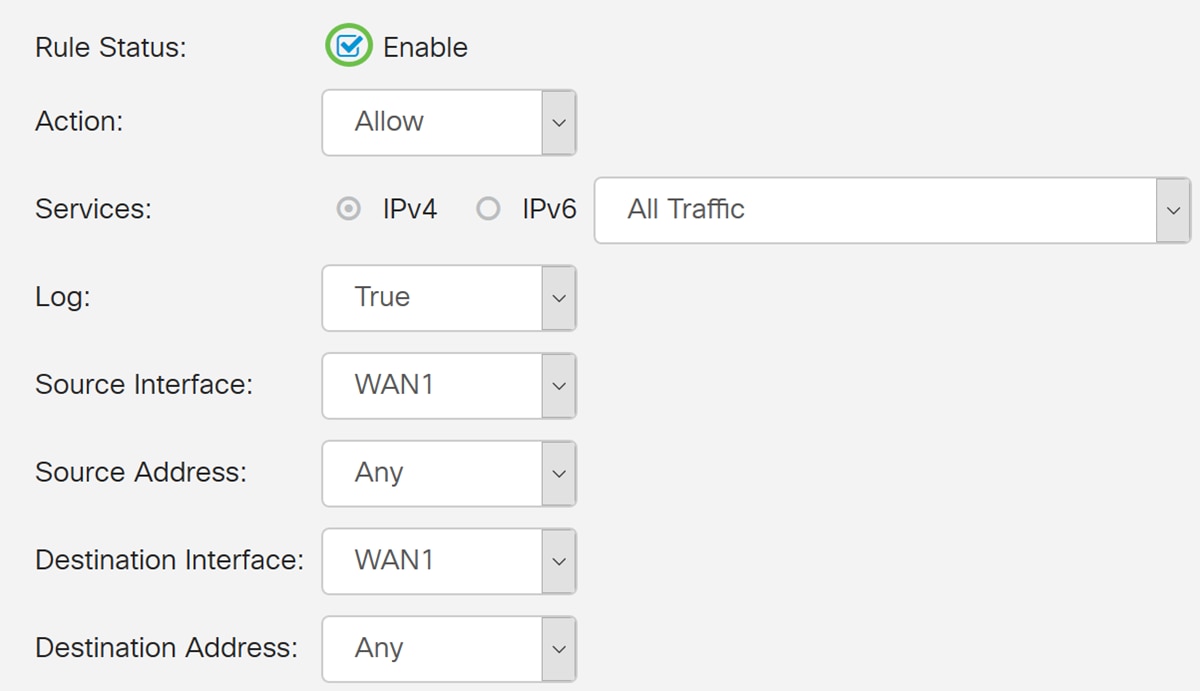

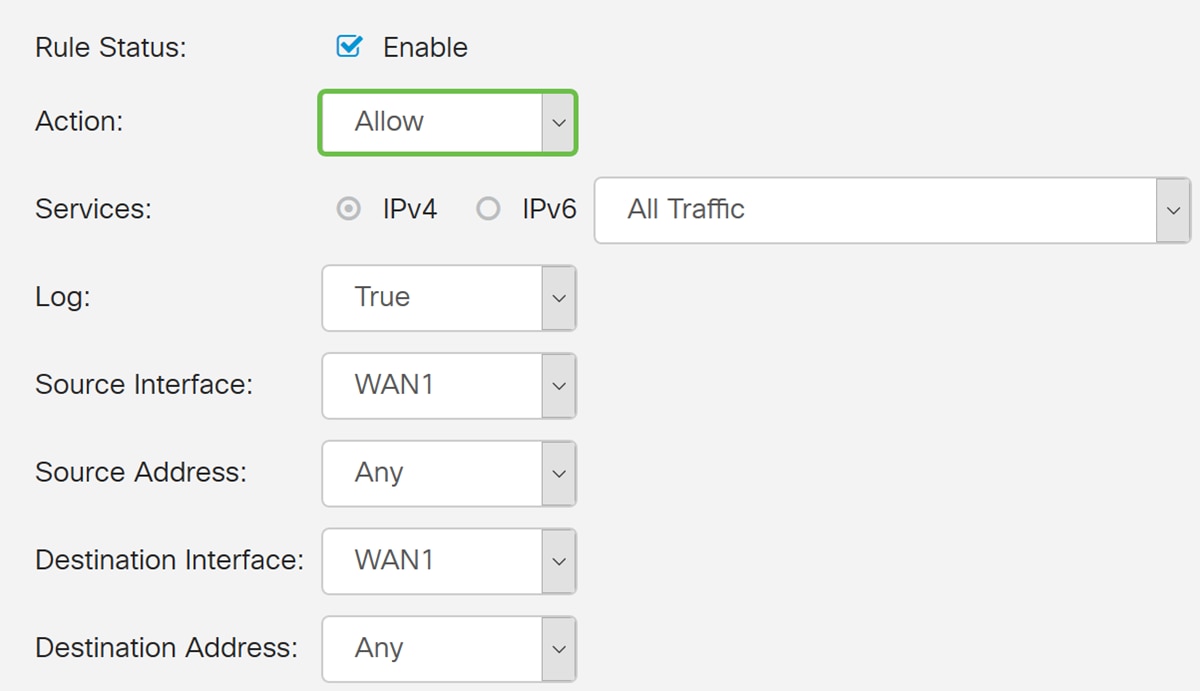

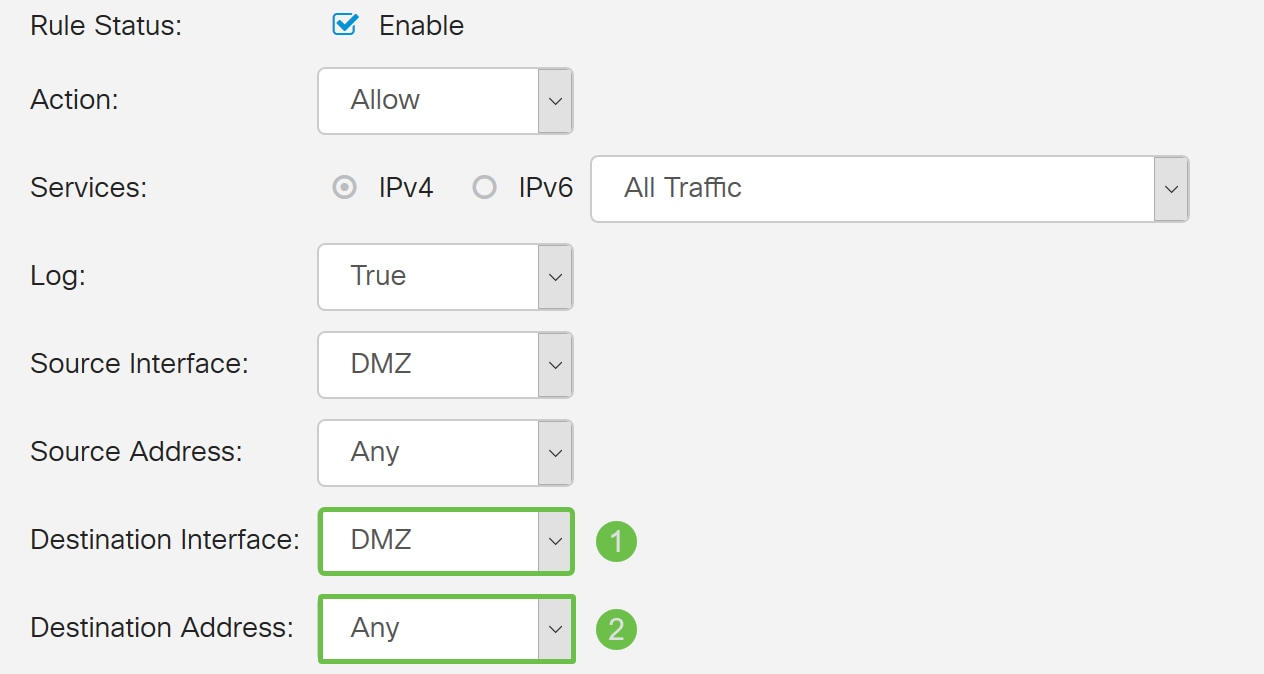

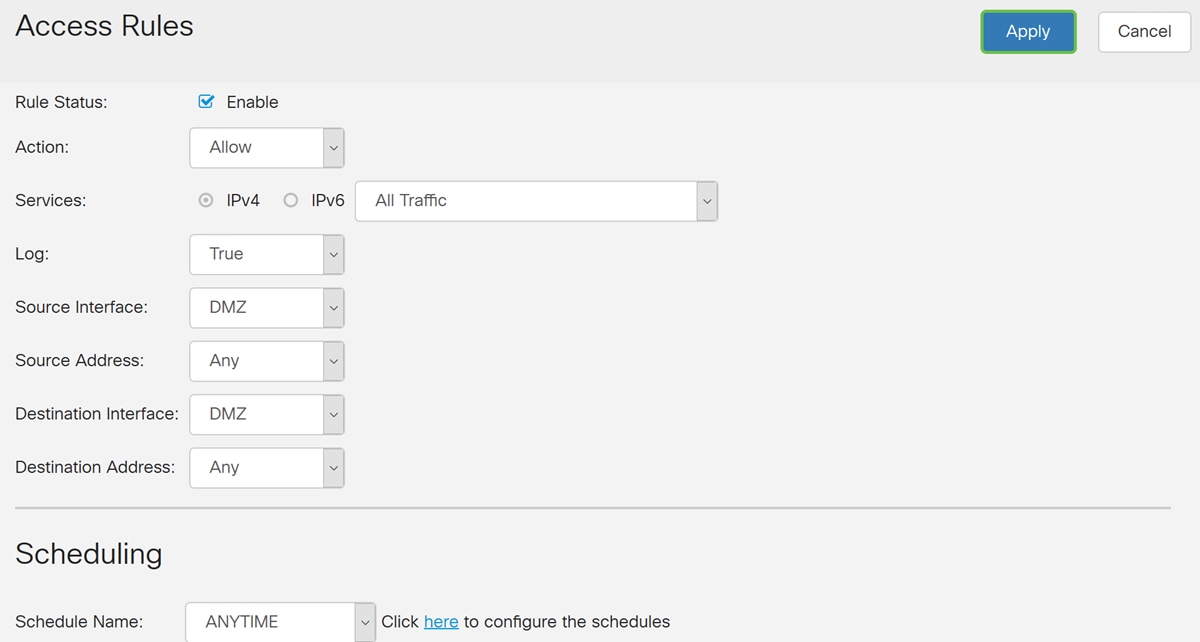

Paso 3. Asegúrese de que la casilla Enable esté marcada. Esto habilitará la regla.

Paso 4. En el campo Acción, seleccione Permitir en la lista desplegable.

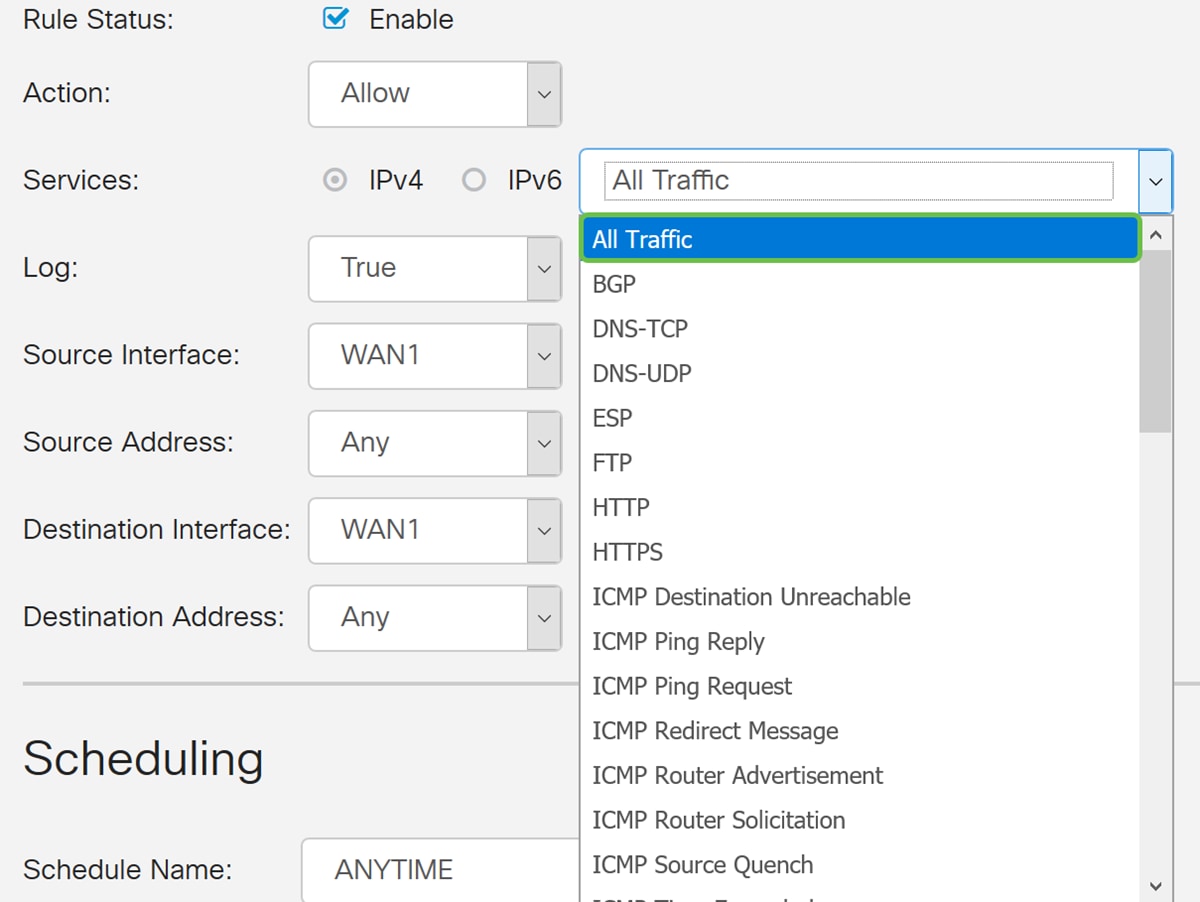

Paso 5. Seleccione un servicio en el campo Servicios. Lo dejaremos como Todo el tráfico.

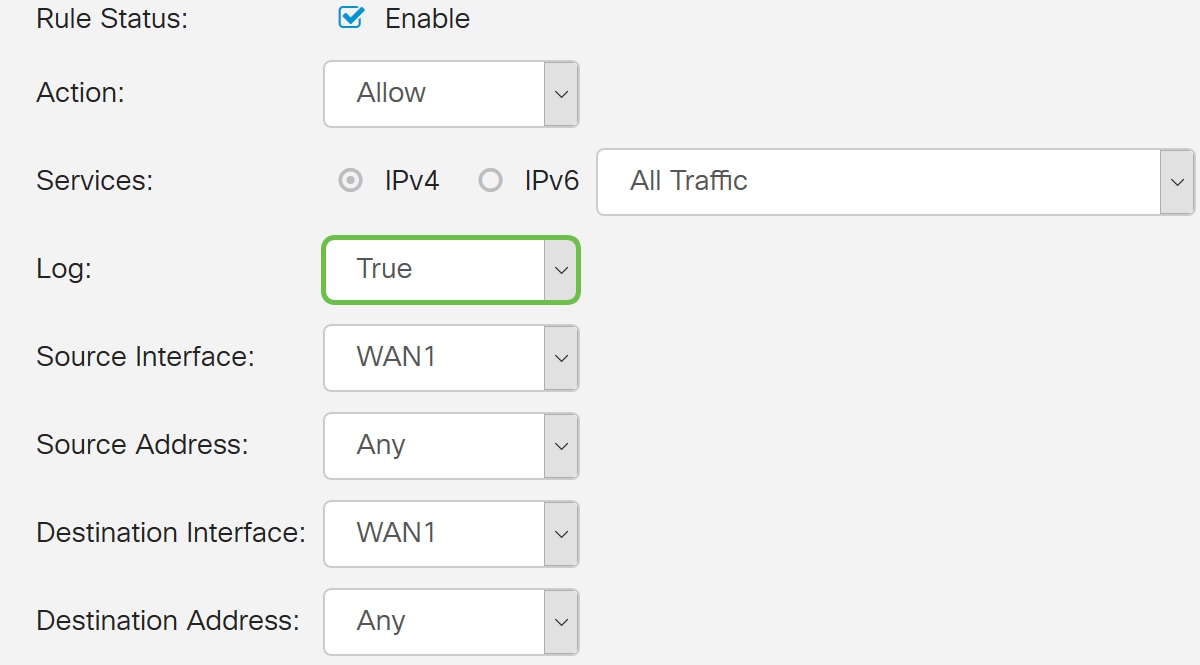

Paso 6. Seleccione Never o True en la lista desplegable

True: Coincide con las reglas.

Nunca: no se requiere registro.

En este ejemplo, lo dejaremos como True.

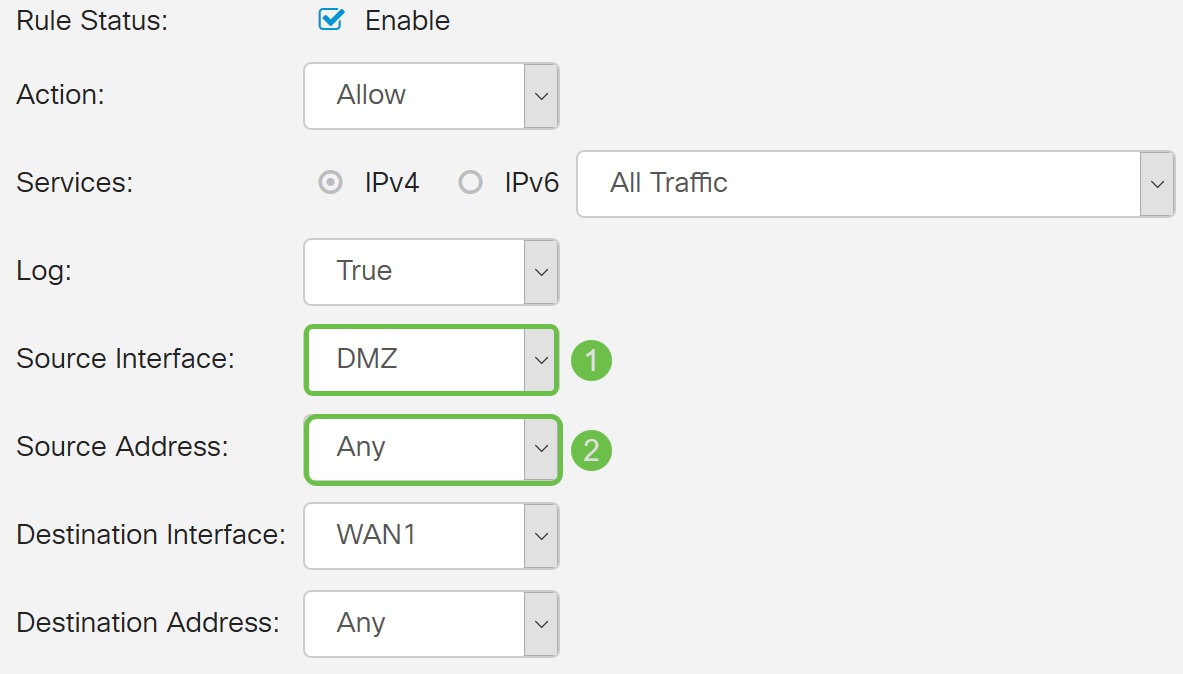

Paso 7. Seleccione la interfaz de origen y la dirección de origen en la lista desplegable.

En este ejemplo, se seleccionaron DMZ y Any.

Paso 8. Seleccione la interfaz de destino y la dirección de destino en la lista desplegable.

En este ejemplo, se seleccionaron DMZ y Any.

Paso 9. En la sección Programación, seleccione una hora de la lista desplegable para aplicar la regla de firewall. Si desea configurar su propia programación, haga clic en el enlace aquí.

En este ejemplo, usaremos CUALQUIER hora como nuestro horario.

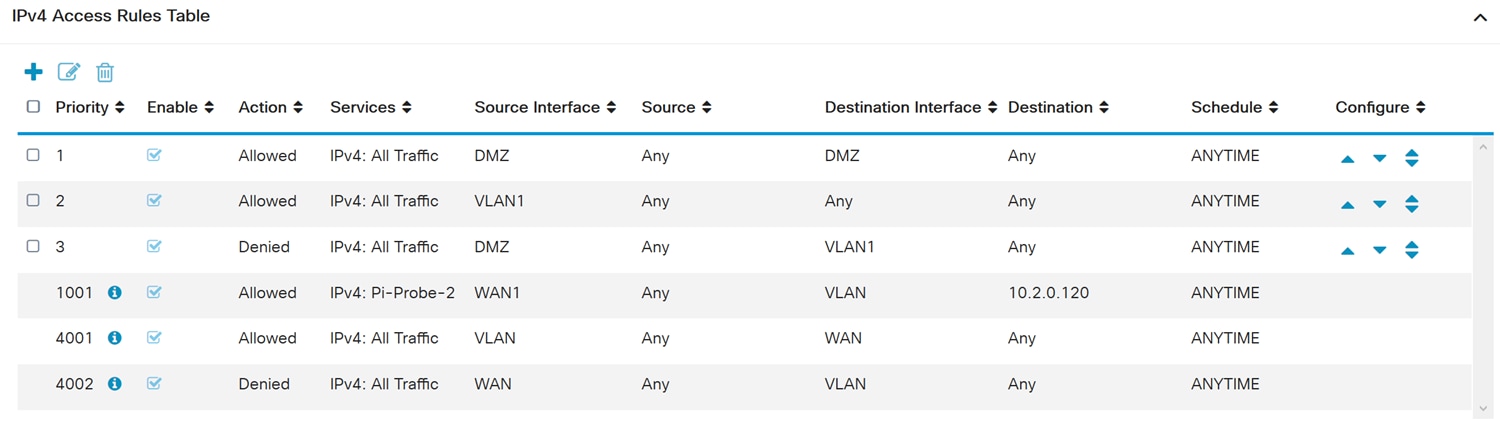

Paso 10. Haga clic en Aplicar para agregar la nueva regla. Esta regla indica que se permitirá cualquier tráfico DMZ que vaya a cualquier DMZ.

Este es un ejemplo que se ha creado. Puede ver que agregamos una regla acerca de que DMZ no puede comunicarse con ningún destino en la VLAN 1. Esto se debe a que no queremos que la DMZ pueda acceder a nada desde la VLAN 1.

Verificación del Uso del Router

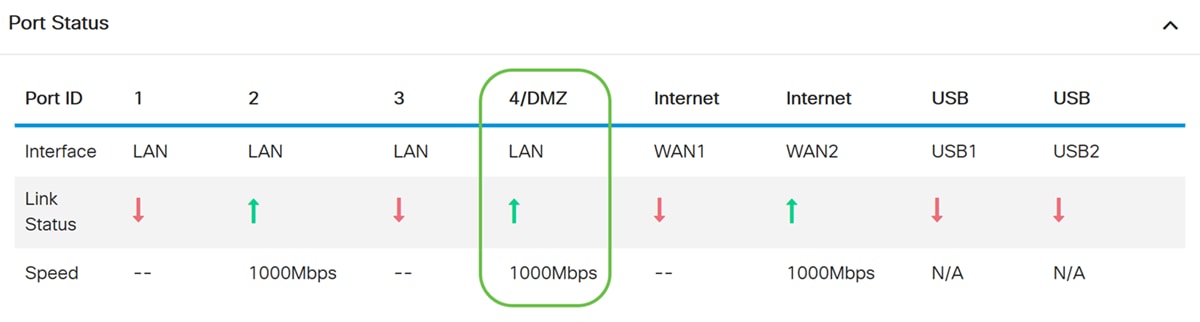

Paso 1. Para verificar que el dispositivo está conectado en el puerto DMZ del router, navegue hasta Estado y estadísticas, la página cargará automáticamente la página Resumen del sistema. El puerto 4 o la LAN 4 enumerarán el estado de la DMZ como "ACTIVO".

Al hacer ping en la IP del dispositivo, conoceremos el estado de disponibilidad del dispositivo. Será bueno verificar la configuración de DMZ para cualquier servicio/puerto específico usando la dirección IP pública utilizada.

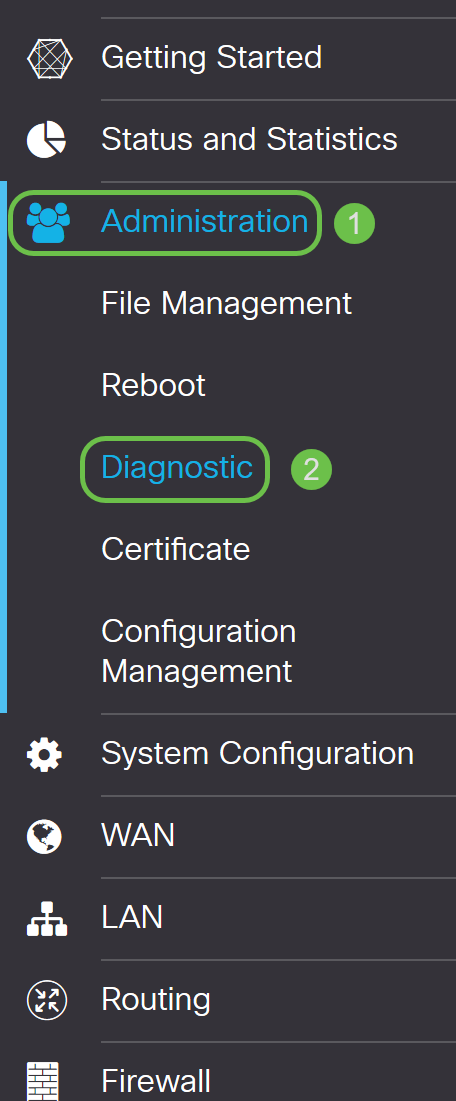

Paso 2. Vaya a Administración > Diagnóstico.

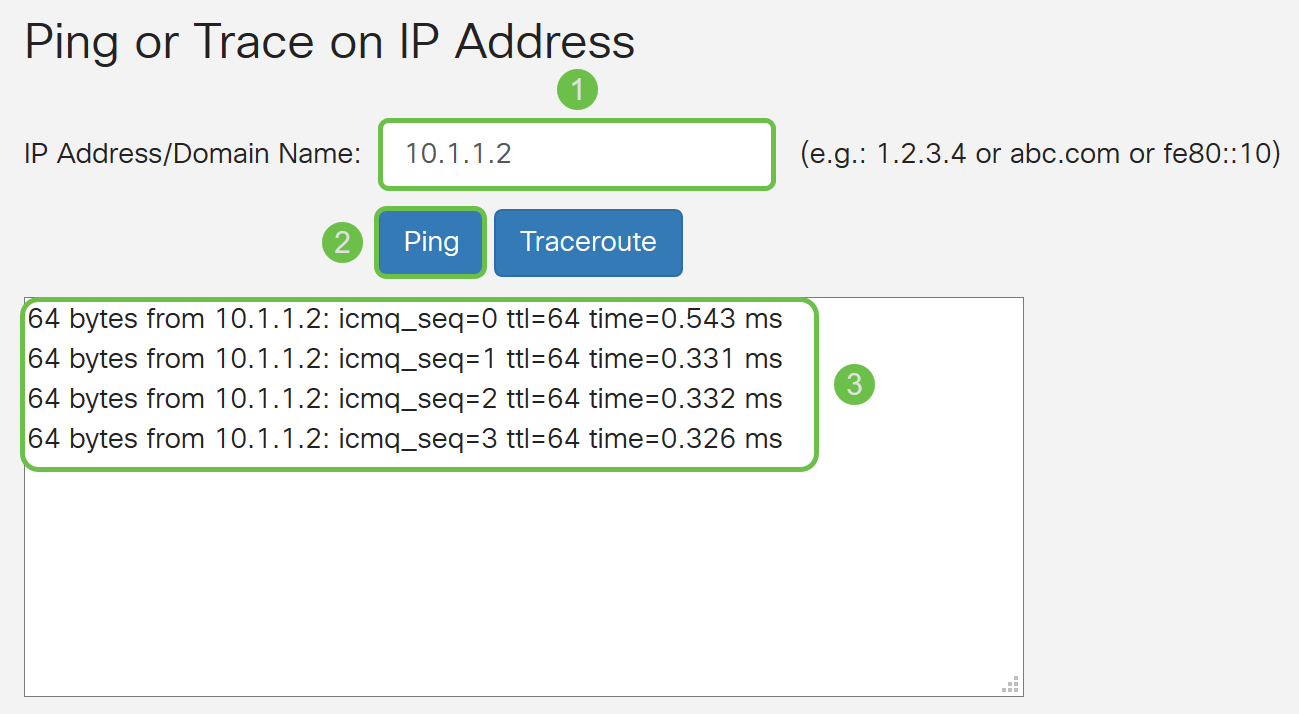

Paso 3. Introduzca la dirección IP de la DMZ y haga clic en el botón Ping.

En este ejemplo, usaremos la dirección IP de la DMZ que se configuró en la sección DMZ Host.

Nota: Si el ping se realiza correctamente, verá un mensaje como el que se muestra a continuación. Si el ping falla, significa que no se puede alcanzar la DMZ. Compruebe los parámetros de DMZ para asegurarse de que están configurados correctamente.

Conclusión

Ahora que ha completado la configuración de la DMZ, debe poder acceder a los servicios desde fuera de la LAN.

Comentarios

Comentarios