Introducción:

Este documento describe cómo resolver problemas de fallas de respaldo de UCS Central causadas por una discordancia de clave de host SSH en UCS Central versión 2.0 y posteriores.

Prerequisites

Requerimientos:

Este documento supone que usted tiene conocimiento de estos temas:

- Cisco UCS Central

- Comprensión básica del comando Linux.

Componentes Utilizados

- UCS Central versión 2.1(1a)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

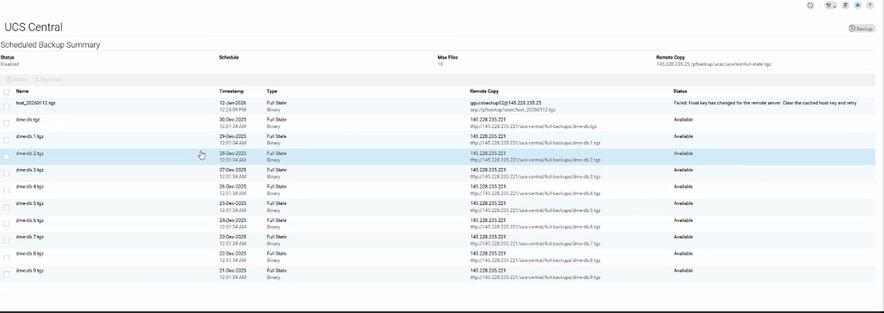

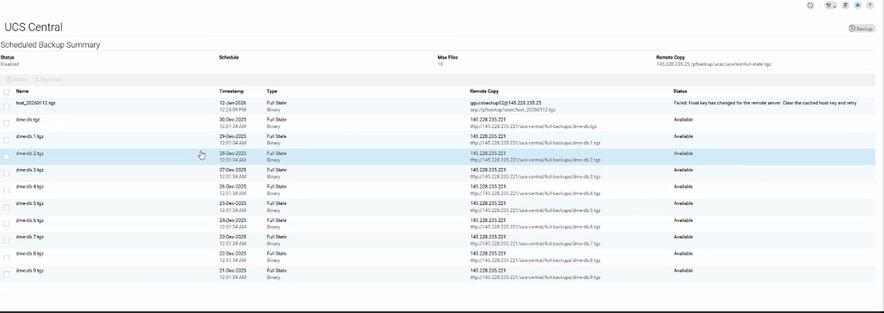

Declaración de problema:

Las operaciones de copia de seguridad de UCS Central fallan y la ficha Estado muestra este mensaje de error:

“Host key has changed for the remote server. Clear the cached host key and retry.”

Prueba de registro:

# From svc_ops_dme.log:

Jan 6 11:36:47 degtlue2100 svc_ops_dme[1597]: [EVENT][E14194351][79965][transition][internal][] [FSM:STAGE:ASYNC]: uploading data to backup server(FSM-STAGE:sam:dme:MgmtDataExporterExportData:upload)

Jan 6 11:36:47 degtlue2100 svc_ops_dme[1597]: [EVENT][E14194351][79966][transition][internal][] [FSM:STAGE:STALE-FAIL]: uploading data to backup server(FSM-STAGE:sam:dme:MgmtDataExporterExportData:upload)

Jan 6 11:36:47 degtlue2100 svc_ops_dme[1597]: [EVENT][E14194351][79968][transition][internal][] [FSM:STAGE:REMOTE-ERROR]: Result: end-point-failed Code: unspecified Message: Host key has changed for the remote server. Clear the cached host key and retry (sam:dme:MgmtDataExporterExportData:upload) <<<<<<<

Jan 6 11:36:47 degtlue2100 svc_ops_dme[1597]: [EVENT][E14194351][79970][transition][internal][] [FSM:STAGE:FAILED]: uploading data to backup server(FSM-STAGE:sam:dme:MgmtDataExporterExportData:upload)

Solución:

- Establezca una sesión SSH para el sistema UCS Central.

2. Compruebe la versión instalada del paquete de UCS Central.

Central-HTTS1# connect local-mgmt

Cisco UCS Central

TAC support: http://www.cisco.com/tac

Copyright (c) 2011-2025, Cisco Systems, Inc. All rights reserved.

The copyrights to certain works contained in this software are

owned by other third parties and used and distributed under

license. Certain components of this software are licensed under

the GNU General Public License (GPL) version 2.0 or the GNU

Lesser General Public License (LGPL) Version 2.1 or later version. A copy of each

such license is available at

https://opensource.org/license/gpl-2-0 and

https://opensource.org/license/lgpl-2-1

Central-HTTS1(local-mgmt)# show version

Name Package Version GUI

---- ------- ------- ----

core Base System 2.1(1a) 2.1(1a)

central-mgr Central Manager 2.1(1a) 2.1(1a)

service-reg Service Registry 2.1(1a) 2.1(1a)

identifier-mgr Identifier Manager 2.1(1a) 2.1(1a)

operation-mgr Operations Manager 2.1(1a) 2.1(1a)

resource-mgr Resource Manager 2.1(1a) 2.1(1a)

policy-mgr Policy Manager 2.1(1a) 2.1(1a)

stats-mgr Statistics Manager 2.1(1a) 2.1(1a)

server-mgr Server Manager 2.1(1a) 2.1(1a)

gch Generic Call Home 2.1(1a) none

rel-key Release Key 2.1(1a) none

Central-HTTS1(local-mgmt)#

3. Obtenga el token del servidor central.

Nota: Esto cambia cada 10 minutos.

Central-HTTS1(local-mgmt)# show token

0HPPCXXYGVR

* Utilice el token en el generador de claves de respuesta: https://cspg-releng.cisco.com/UCSPassGen.php

Nota: Elija primero su versión de UCSC. (2.0 o 2.1). De lo contrario, la contraseña no funcionará para el usuario raíz. Asegúrese de eliminar la palabra "token" del campo Debug-Token del sitio web de generación de contraseñas antes de pegar el token obtenido de UCS Central. El texto permanece en otro lugar y genera una contraseña no válida.

4. Inicie una nueva sesión SSH en UCS Central con las credenciales raíz y la clave de respuesta como contraseña.

login as: root

root@ <IP Address> password:

Last login: Tue Jan 13 17:57:20 2026 from <IP Address>

5. Navegue hasta esta ruta y verifique el archivo 'known_hosts' para la dirección IP del servidor afectado:

[root@Central-HTTS1 ~]# cd /root/.ssh

[root@Central-HTTS1 .ssh]# cat known_hosts

[root@Central-HTTS1 ~]# cd /root/

anaconda-ks.cfg .bash_profile .cshrc ks-pre.log .ssh/

.bash_history .bashrc ks-post1.log opt/ .tcshrc

.bash_logout .config/ ks-post.log original-ks.cfg .viminfo

[root@Central-HTTS1 ~]# cd /root/.ssh/

[root@Central-HTTS1 .ssh]# ls

id_rsa id_rsa.pub known_hosts

[root@Central-HTTS1 .ssh]# cat known_hosts

Si la dirección IP del servidor afectado está presente en el archivo, elimine manualmente la entrada correspondiente mediante el editor 'vim'.

Desplácese hasta la línea específica y elimínela escribiendo 'dd'.

[root@Central-HTTS1 .ssh]# vi known_hosts

[root@Central-HTTS1 .ssh]# vi known_hosts

....

....

....

!wq (Write and Quit >> Saving changes and exiting)

Después de quitar la dirección IP afectada, guarde el archivo y salga del editor mediante :wq.

Una vez actualizado el archivo known_hosts, vuelva a intentar la operación de copia de seguridad desde UCS Central.

Esta vez, la copia de seguridad se completará correctamente.

Comentarios

Comentarios