Resolución de problemas de registro de UCSM con Central

Opciones de descarga

-

ePub (392.5 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (227.2 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo resolver algunos de los problemas comunes con el registro de UCSM en UCS Central

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Unified Computing System (UCS)

- UCS Central

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Unified Computing System Manager (UCSM)

- Fabric Interconnect (FI)

- UCS central que se ejecuta en ESXi VM

Métodos de resolución de problemas

La resolución de problemas se centra en el certificado autofirmado en UCSM y en los certificados centrales y no de terceros

- Resolución de problemas básicos

- UCSM ha bloqueado el estado de registro con central

- El estado central de UCSM se ha estancado tras la actualización

- UCSM perdió visibilidad con

- Registros que comprobar

- Comandos para resolución de problemas

Resolución de problemas básicos

Asegúrese de que estas comprobaciones básicas se han completado:

- Discordancia de secreto compartido.

- No se puede acceder al dispositivo UCS Central.

- El GUID de UCS Central es diferente del GUID de UCS Central ya registrado.

- El tiempo no está sincronizado entre UCSM y UCS Central.

- Certificado caducado en UCSM.

- El certificado de llenado de claves predeterminado no está presente. Aunque las CA de terceros se pueden utilizar para HTTPS. El registro de UCSM utiliza el certificado de llenado de claves predeterminado y, por lo tanto, no se debe eliminar.

- Asegúrese de que UCSM recibe la solicitud de intercambio de señales de UCSC.

Central# connect local-mgmt

Central(local-mgmt)# test ucsm-connectivity <ucsm_ip>

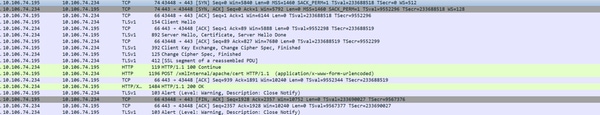

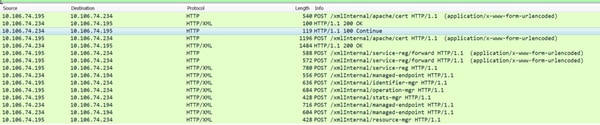

Captura de paquetes de UCSM que se registra correctamente con el proveedor central

NO anule el registro de la central desde UCSM. Al anular el registro, todos los perfiles de servicio globales pasarán a ser locales para el dominio UCS. Es posible volver a convertir un perfil de servicio local en global. Sin embargo, se trata de un proceso muy complejo que repercute en el servicio.

Estado de registro de UCSM bloqueado con Central

Si UCS Manager se registra en UCS Central y se actualiza a UCS Manager a 3.1.1, el UCS Manager pasará al estado de registro y permanecerá detenido.

Demasiados errores de curl observados en los registros de DME central

9603: [WARN][0x27699940][Apr 5 18:00:54.714][write:net] write of 3752 bytes using curl failed, code=7, error: 'Couldn't connect to server', ep: https://10.106.74.195:443/xmlInternal/managed-endpoint

9604: [WARN][0x27699940][Apr 5 18:00:54.714][write:net] non-critical curl write error.

Desde UCSM DME

[INFO][0x682ffb90][Nov 1 16:05:24.886][sam_sec:check_cert_val] X509_verify_cert_error_string - ok

[INFO][0x682ffb90][Nov 1 16:05:24.886][sam_sec:X509VerifyCert] ErrorMsg:ok ErrorNo:0

[INFO][0x682ffb90][Nov 1 16:05:24.886][app_sam_dme:processKey] something wrong with KR-default certificate, status - 18

El problema podría deberse a que UCSM utiliza el hash MDS antiguo en lugar de SHA1 para los certificados

[WARN][0x674ffb90][Nov 22 19:11:49.227][net:write] write of 546 bytes using curl failed, code=60, error: 'Peer certificate cannot be authenticated with given CA certificates(SSL certificate problem: self signed certificate)', ep: https://10.106.74.234:443/xmlInternal/service-reg

[INFO][0x674ffb90][Nov 22 19:11:49.227][net:certFailure] certificate is bad for connection to ' https://10.136.58.4:443/xmlInternal/service-reg';

Realice esta solución alternativa ya que hace que UCS Manager se registre correctamente en UCS Central y corrija el error de certificado

El llavero predeterminado se puede regenerar desde la CLI de UCS Central en la sección Perfil de dispositivo.

connect policy-mgr

scope org

scope device-profile

scope security

scope keyring default

set regenerate yes

commit-buffer

Si la solución alternativa no se resuelve, plantee un caso con el TAC de Cisco para validarlo más

Si en algún momento se ha registrado UCS Manager en UCS Central inicialmente en una versión de 2.1.3 o posterior. A continuación, durante la actualización a 3.1.1, el problema de registro mencionado anteriormente todavía se observa.

Para esta participación del TAC es necesaria como UCS 2.1.3 y versiones anteriores, UCSM no divide el certificado. El TAC debe repetir el certificado para crear los enlaces programables adecuados al certificado.

El estado central de UCSM se ha estancado tras la actualización

El problema se debe a que la base de datos no está sincronizada entre central y UCS

Estos errores observados en los registros del administrador de recursos

[WARN][0xbbce9940][Aug 11 10:23:18.194][storeMo:mit_init] SQL error [SQLParamData failure: Error while executing the query (non-fatal);

ERROR: duplicate key value violates unique constraint "InstanceId2DN_dn_key"] stmt [INSERT INTO "InstanceId2DN"("instanceId","dn","className","parent") VALUES (?,?,?,?)]

[INFO][0xbbce9940][Aug 11 10:23:18.194][report:exception_handl] FATAL[3|150] /ramfs/buildsa/150407-104741-rev219791-FCSa/resMgr/sam/src/lib/framework/core/sql/MitDbImpl.cc(1167):storeMo: Failed to connect to database. Transaction aborted.

[INFO][0xbbce9940][Aug 11 10:23:18.201][report:exception_handl] ERROR[3|150] /ramfs/buildsa/150407-104741-rev219791-FCSa/resMgr/sam/src/lib/framework/core/proc/Doer.cc(795):exceptionCB: exception encountered during processing: "Failed to connect to database. Transaction aborted." [150] Failed to connect to database. Transaction aborted.

[INFO][0xbbce9940][Aug 11 10:23:18.201][failedCb:tx] TX FAILED

Este es un problema de sincronización de la base de datos. Plantee un caso con Cisco TAC para validarlo más

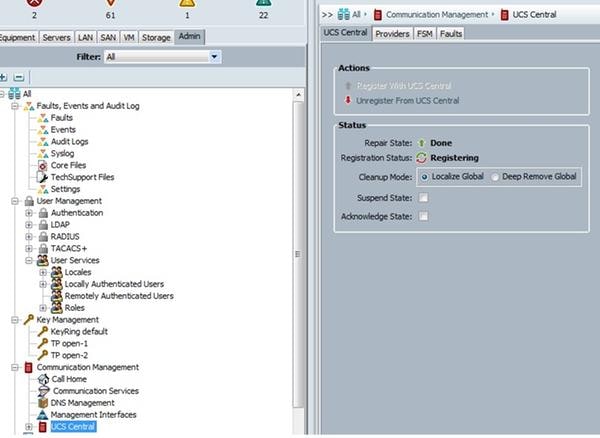

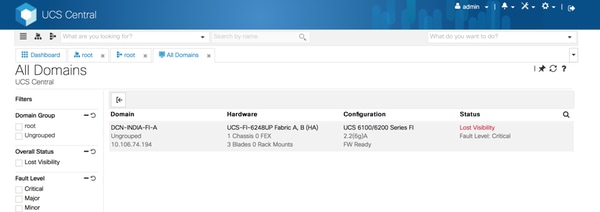

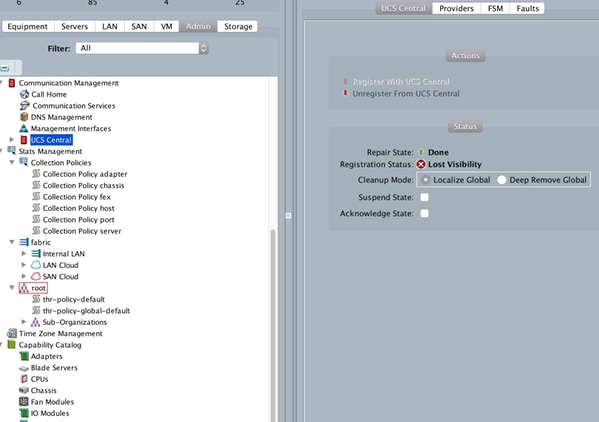

Pérdida de visibilidad de UCSM con Central

Compruebe el estado del registro

Si muestra "visibilidad perdida", no se puede alcanzar UCS Central en uno o más puertos requeridos. Si UCS Central utiliza la GUI flash (Flex), los siguientes puertos deben estar abiertos a Central: 443, 80, 843. La GUI HTML sólo requiere el puerto 443.

Registros que comprobar

UCSM

/var/sysmgr/sam_logs/pa_setup.log

svc_sam_dme.log files on FI

Central

Svc_dme_reg.log

Comandos para resolución de problemas

Central# connect policy-mgr

Central# scope org

Central# scope device-profile

Central# scope security

Central# Show keyring detail

UCSM# scope system

UCSM# scope security

UCSM# show keyring detail

connect local-mgmt

telnet <Central IP> <port>

^ (Shift+6) ] with no spaces to exit

FSM status

scope system

scope control-ep policy

show fsm status

Central# connect service-reg

Central(service-reg)# show fault

Central(service-reg)# show clients detail

Registered Clients:

ID: 1008

Registered Client IP: 10.106.74.194

Registered Client IPV6: ::

Registered Client Connection Protocol: Ipv4

Registered Client Name: DCN-INDIA-FI-A

Registered Client GUID: e832cfc2-548b-11e4-b8f2-002a6a6f6dc1

Registered Client Version: 2.2(6g)

Registered Client Type: Managed Endpoint

Registered Client Capability: Policy Client Module

Registered Client Last Poll Timestamp: 2016-12-08T12:33:36.417

Registered Client Operational State: Registered

Registered Client Suspend State: Off

Registered Client License State: License Graceperiod

Registered Client grace period used: 33

Registered Client Network Connection State: Connected

Defectos conocidos

- La actualización de dwngarde del ID de bug de Cisco CSCuy07652 de ECMR6 a Delmar-mr2 hace que el dominio se "registre".

- Error en el registro de Cisco Bug ID CSCuv07227 UCSM al realizar la actualización de fw.

- El ID de bug de Cisco CSCuu91088 Central no puede actualizar el inventario.

- El ID de bug de Cisco CSCut72698 informa de error de inventario completo en ucs clásicos en entornos de ancho de banda bajo.

Información Relacionada

Registro del dominio Cisco UCSM con UCS central

Con la colaboración de ingenieros de Cisco

- Sivakumar SukumarCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios