Preguntas frecuentes sobre Web Reputation score (WBRS) y Web Categorization Engine

Opciones de descarga

-

ePub (544.9 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (438.3 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Puntuación de reputación en la Web (WBRS) y preguntas frecuentes (FAQ) sobre Web Categorization Engine.

En este artículo se describen las preguntas más frecuentes sobre la puntuación de reputación en la Web (WBRS) y la función de categorización con el dispositivo de seguridad Cisco Web Security Appliance (WSA).

¿Qué significa puntuación de reputación en la Web?

Web Reputation Filters asigna una puntuación de reputación basada en web (WBRS) a una URL para determinar la probabilidad de que contenga malware basado en URL. El dispositivo de seguridad web utiliza puntuaciones de reputación web para identificar y detener los ataques de malware antes de que se produzcan. Puede utilizar filtros de reputación en la Web con las políticas de acceso, descifrado y seguridad de datos de Cisco.

¿Qué significa la categorización web?

Los sitios web de Internet son categorías basadas en el comportamiento y el propósito de estos sitios web, con el fin de facilitar a los administradores de los proxies, hemos añadido cada URL del sitio web a una categoría predefinida, donde se puede identificar con fines de seguridad y generación de informes. los sitios web que no pertenecen a una de las categorías predefinidas, se denominan sitios web no categorizados, que pueden deberse a la creación de nuevos sitios web y a la falta de datos o tráfico suficiente, para determinar su categoría. y esto cambia con el tiempo.

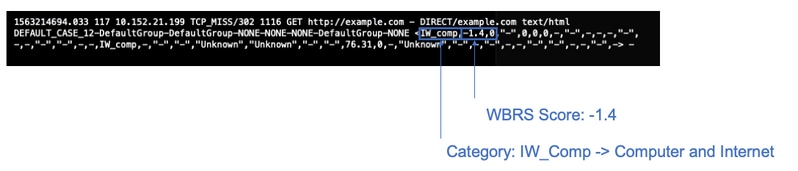

¿Cómo se encuentra la puntuación de reputación en los registros de acceso?

Cada solicitud que realice a través del dispositivo de seguridad Cisco Web Security Appliance (WSA) debe tener asociada una puntuación de WBRS (del inglés Web-Based Reputation Score, puntuación de reputación basada en web) y una categoría de URL. Y una de las formas de verla es a través de los registros de acceso. A continuación se muestra un ejemplo: la puntuación de WBRS (del inglés Web-Based Reputation Score, puntuación de WBRS) es de (-1,4) y la categoría de URL es: Computers and Internet.

Referencia de texto para la captura de pantalla anterior.

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

- Los registros de acceso se pueden ver desde la interfaz de línea de comandos (CLI) o se pueden descargar mediante el método FTP (del inglés File Transfer Protocol, protocolo de transferencia de archivos) en la IP de la interfaz de administración. (Asegúrese de que FTP está habilitado en la interfaz).

- Abreviatura de la lista completa de categorías: https://www.cisco.com/c/en/us/td/docs/security/wsa/wsa11-7/user_guide/b_WSA_UserGuide_11_7/b_WSA_UserGuide_11_7_chapter_01001.html#con_1208638

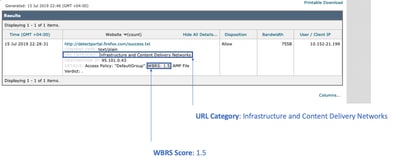

¿Cómo puedo encontrar la puntuación de reputación en mis informes?

- Vaya a Cisco Web Security Appliance (WSA) GUI -> Reporting -> Web Tracking.

- Busque el dominio que está buscando.

- En la página de resultados, haga clic en el enlace necesario y aparecerán más detalles como se muestra a continuación.

¿Dónde comprueba los registros de actualizaciones de Web-Based Reputation Score (WBRS)?

Los registros de actualizaciones de la puntuación de reputación basada en Web (WBRS) se pueden encontrar en updater_logs. Puede descargar estos registros a través del inicio de sesión del protocolo de transferencia de archivos (FTP) en la interfaz de gestión o mediante la interfaz de línea de comandos (CLI).

Para ver registros mediante terminal:

- Abra Terminal.

- Escriba el comando tail.

- Elija el número de registros (varía según la versión y el número de registros configurados).

- Se mostrarán los registros.

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

¿Cómo comprueba si tiene conectividad con los servidores de actualizaciones de Web-Based Reputation Score (WBRS)?

Para asegurarse de que el dispositivo de seguridad Cisco Web Security Appliance (WSA) puede obtener las nuevas actualizaciones, compruebe que dispone de conectividad con los servidores de actualización de Cisco en los siguientes puertos 80 y 443 del protocolo de control de transmisión (TCP):

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

Nota: Si tiene un proxy upstream, realice las pruebas anteriores a través de su proxy upstream.

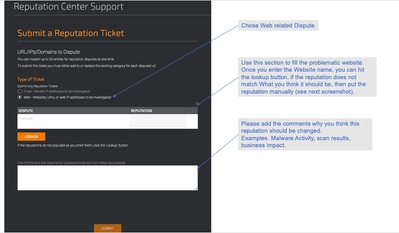

¿Cómo se presenta una disputa por categorización web?

Después de comprobar que Cisco Web Security Appliance (WSA) y Cisco TALOS tienen la misma puntuación de reputación, pero sigue pensando que este no es un resultado válido, debe solucionarlo enviando una disputa con el equipo de Cisco TALOS.

Para ello, puede utilizar el siguiente enlace: https://talosintelligence.com/reputation_center/support

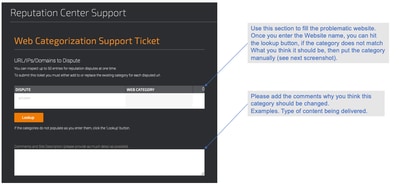

Para enviar la Disputa, por favor siga las siguientes instrucciones.

Resultados tras pulsar Buscar y la opción de cambiar manualmente la puntuación.

Nota: Los envíos de Cisco TALOS pueden tardar algún tiempo en reflejarse en la base de datos. Si el problema es urgente, siempre puede crear una WHITELIST o BLOCKLIST, como solución alternativa hasta que el problema se solucione desde el backend de Cisco. Para ello, puede consultar esta sección (How To Whitelist or BlackList URL).

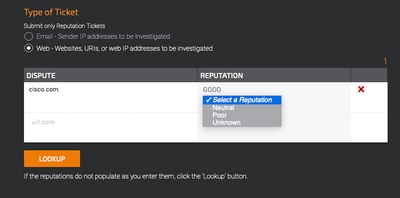

¿Cómo se presenta una disputa por la puntuación de Web Reputation?

Después de comprobar que Cisco Web Security Appliance (WSA) y Cisco TALOS tienen la misma categorización, pero sigue pensando que este no es un resultado válido, debe solucionarlo enviando una disputa con el equipo de Cisco TALOS.

Vaya a la página de envío de categorización en el sitio web de TALOS: https://talosintelligence.com/reputation_center/support#categorization

Para enviar la Disputa, por favor siga las siguientes instrucciones.

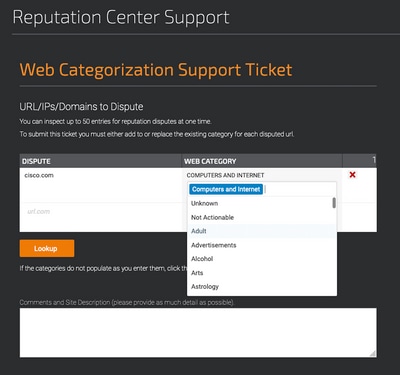

Para actualizar la categoría, elija en el menú desplegable lo que considere que se adapta mejor al sitio web, y asegúrese de seguir las directrices de los comentarios.

Se ha presentado una disputa pero la puntuación o categoría no se está actualizando en Cisco Web Security Appliance (WSA) o Cisco TALOS.

En caso de que haya presentado un caso ante Cisco TALOS y la reputación/puntuación no se haya actualizado en un plazo de 3-4 días. puede comprobar la configuración de actualizaciones y asegurarse de que puede acceder al servidor de Cisco Update. si todos estos pasos fueron correctos, puede continuar y abrir un ticket con Cisco TAC, y el ingeniero de Cisco le ayudará en el seguimiento con el equipo de Cisco TALOS.

Nota: puede aplicar la solución alternativa WHITELIST/BLOCKLIST para aplicar la acción necesaria hasta que el equipo TALOS de Cisco actualice la categoría/reputación.

Dispositivo de seguridad Cisco Web Security Appliance (WSA) que muestra resultados diferentes a los de Cisco TALOS, ¿cómo solucionarlos?

La base de datos puede estar obsoleta en el dispositivo de seguridad Cisco Web Security Appliance (WSA) debido a varios motivos, principalmente la comunicación con nuestros servidores de actualizaciones. Siga estos pasos para comprobar que dispone de la conectividad y los servidores de actualizaciones correctos.

1. Compruebe que dispone de conectividad para los servidores de actualización de Cisco en los puertos 80 y 443:

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. Si tiene un proxy upstream, asegúrese de que el proxy upstream se asegure de realizar las pruebas anteriores a través de su proxy upstream.

3. Si la conectividad es correcta y aún ve la diferencia, fuerce las actualizaciones manualmente: update ahora desde la CLI, o desde GUI->Servicios de seguridad-> Protección contra malware -> updatenow.

Espere unos minutos y, si esto no funciona, compruebe el siguiente paso.

4. En este punto, tendrá que comprobar los updater_logs: open terminal: CLI->tail-> (seleccione el número de archivo log updater_logs.) esto hará que los logs de actualización solo muestren las líneas nuevas.

Las líneas de registro deben comenzar con esta línea "Comando remoto recibido para indicar una actualización manual":

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. Compruebe si hay algún mensaje "Crítico/de advertencia", los registros de actualización son errores legibles por las personas y lo más probable es que le guíen dónde está el problema.

6. Si no hubo respuesta, puede continuar y abrir un ticket con el soporte de Cisco con los resultados de los pasos anteriores, y estarán encantados de ayudar.

¿Cómo se calculan las puntuaciones de reputación en la Web?

Algunos de los parámetros que se tienen en cuenta al asignar una puntuación a un sitio web específico:

- Datos de categorización de URL

- Presencia de código descargable

- Presencia de acuerdos de licencia de usuario final (CLUF) largos y confusos

- Volumen global y cambios de volumen

- Información del propietario de red

- Historial de una URL

- Antigüedad de una URL

- Presencia en cualquier lista de bloqueo

- Presencia en cualquier lista de permitidos

- Tipos de URL de dominios populares

- Información del registrador de dominio

- información de dirección IP

¿Cuál es el intervalo de puntuación para cada una de las categorías de reputación (buena, neutral o mala)?

Rangos de reputación en la Web y sus acciones asociadas:

Políticas de acceso:

| Puntuación |

Acción |

Descripción |

Ejemplo: |

| -10 a -6.0 (Mala) |

Bloqueo |

Sitio erróneo. La solicitud está bloqueada, y no más escaneo de malware se produce. |

|

| -5.9 a 5.9 (Punto muerto) |

Escanear |

Sitio indeterminado. La solicitud es pasado al motor DVS para escaneo de malware posterior. El motor DVS analiza la solicitud y el contenido de respuesta del servidor. |

|

| 6.0 a 10.0 (Bien) |

Permiso |

Buen sitio. La solicitud está permitida. No se requiere escaneo de malware. |

|

Políticas de descifrado:

| Puntuación |

Acción |

Descripción |

| -10 a -9.0 (Mala) |

Abandonar |

Sitio erróneo. La solicitud se rechaza sin enviar ningún aviso al usuario final. Uso este ajuste con precaución. |

| -8.9 a 5.9 (Punto muerto) |

Descifrar |

Sitio indeterminado. Se permite la solicitud, pero la conexión se descifra y las políticas de acceso se aplican al tráfico descifrado. |

| 6.0 a 10.0 (Bien) |

Paso a través |

Buen sitio. La solicitud se transfiere sin inspección ni descifrado. |

Políticas de Cisco Data Security:

| Puntuación |

Acción |

Descripción |

| -10 a -6.0 (Mala) |

Bloqueo |

Sitio erróneo. La transacción se bloquea y no se realiza ningún otro análisis. |

| -5.9 a 0.0 (Punto muerto) |

Monitor |

La transacción no se bloqueará según Web Reputation y pasará a las comprobaciones de contenido (tamaño y tipo de archivo). Nota Se supervisan los sitios sin puntuación. |

¿Qué significa un sitio web no clasificado?

Las URL no categorizadas son aquellas sobre las que Cisco Database no tiene suficiente información para confirmar su categoría. por lo general, los sitios web recién creados.

¿Cómo se bloquean las URL no categorizadas?

1. Vaya a la política de acceso deseada: Administrador de seguridad web -> Políticas de acceso.

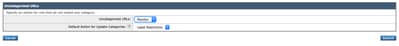

2. Desplácese hacia abajo hasta la sección Uncategorized URLs.

3. Seleccione una de las acciones deseadas: Supervisar, Bloquear o Avisar.

4. Ejecute y confirme los cambios.

¿Con qué frecuencia se actualiza la base de datos?

La frecuencia de comprobación de actualizaciones se puede actualizar mediante el siguiente comando de CLI: updateconfig

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

Nota: el valor anterior muestra la frecuencia con la que se comprueban las actualizaciones, pero no la frecuencia con la que se lanzan nuevas actualizaciones para la reputación y otros servicios. las actualizaciones pueden estar disponibles en cualquier momento.

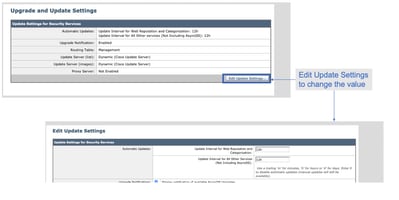

O desde la GUI: Administración del sistema -> Actualizar y actualizar la configuración.

¿Cómo se whitelist/blacklist una URL?

A veces, las actualizaciones de las URL de Cisco TALOS llevan tiempo, ya sea por falta de información suficiente. o no hay forma de cambiar la reputación, ya que el sitio web sigue sin probar el cambio en el comportamiento malicioso. en este momento, puede agregar esta URL a una categoría de URL personalizada que permita/bloquee las políticas de acceso o que se pase a través/descarte en la política de descifrado, y que garantice que la URL se envía sin el análisis o la comprobación de filtrado de URL por parte del dispositivo de seguridad Cisco Web Security Appliance (WSA) o el bloqueo.

para incluir una URL en la lista blanca/negra, siga estos pasos:

1. Agregar URL en categoría de URL personalizado.

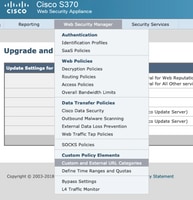

Desde la GUI, vaya a Web Security Manager -> Custom and External URL Category.

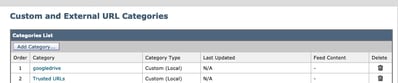

2. Haga clic en Agregar categoría:

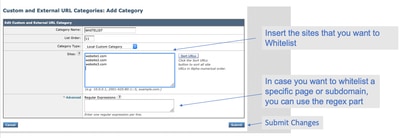

3. Agregue los sitios web similares a las capturas de pantalla a continuación:

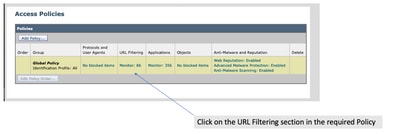

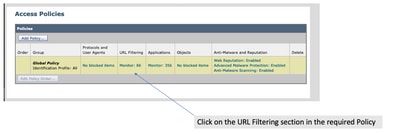

4. Vaya al filtrado de URL en la directiva de acceso necesaria (Administrador de seguridad web -> Directivas de acceso -> Filtrado de URL).

5. Seleccione la LISTA BLANCA o LISTA NEGRA que acabamos de crear e inclúyala en la política.

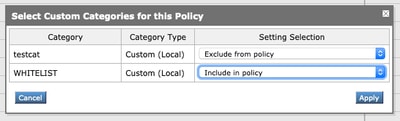

6. Incluya la categoría de política en la configuración de filtrado de URL de política como se indica a continuación.

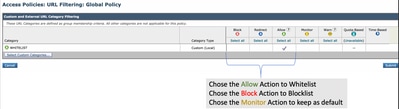

7. Defina la acción, Block to Blocklist (Bloquear en lista de bloqueo), Allow to Whitelist (Permitir en lista blanca) y, si desea que la URL pase a través de los motores de análisis, mantenga la acción como Monitor.

8. Ejecutar y Registrar Cambios.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

05-Aug-2019

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Fuad AsouliCisco Technical Consulting Engineer

- Handy PutraCisco Technical Consulting Engineer

- Nik KaleCisco Technical Leader

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios