Introducción

Este documento describe cómo integrar Cisco Umbrella con NetIQ para Single Sign-on (SSO) con SAML.

Descripción general de Umbrella SAML Integration para NetIQ

La configuración de SAML con NetIQ difiere de nuestras otras integraciones SAML ya que no es un proceso de un clic o dos en el asistente, pero requiere cambios en NetIQ para funcionar correctamente. Este documento describe las modificaciones detalladas que debe realizar para que SAML y NetIQ funcionen conjuntamente. Como tal, esta información se proporciona "tal cual" y se desarrolló en colaboración con los clientes existentes. La asistencia disponible para esta solución es limitada y la asistencia de Cisco Umbrella no puede superar el esquema general que se ofrece aquí.

Para obtener más información sobre cómo funciona la integración de SAML con Umbrella, lea nuestra reseña aquí: Comience con el inicio de sesión único.

115000348788

115000348788

Prerequisites

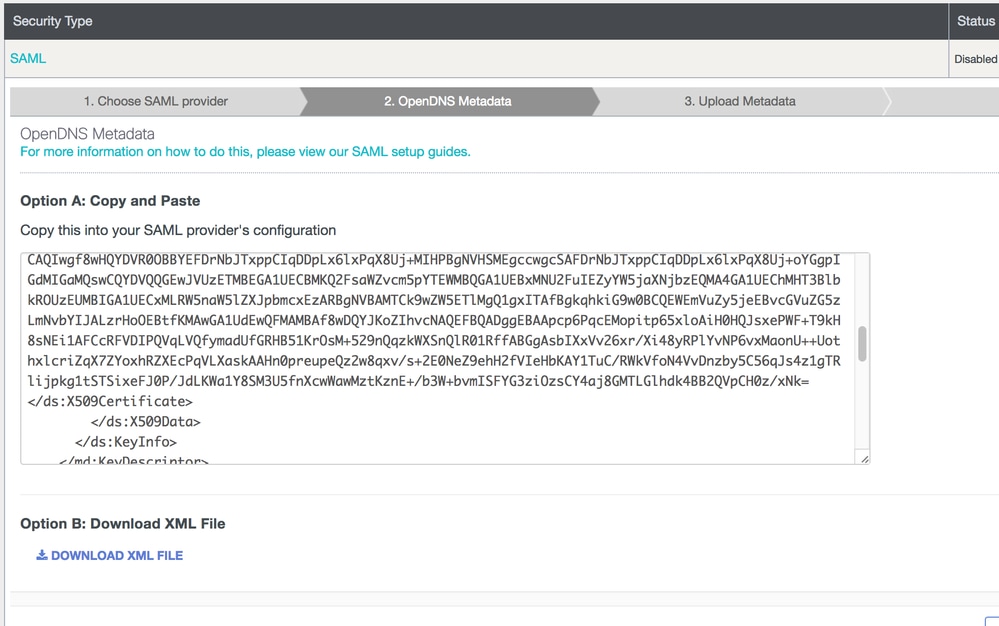

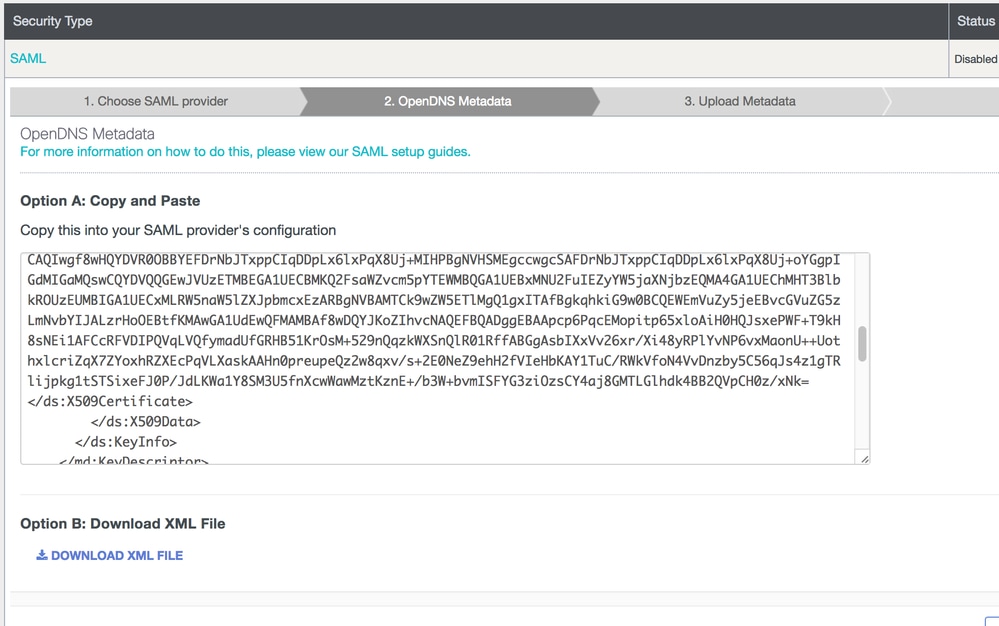

Puede encontrar los pasos para pasar por la configuración inicial de SAML aquí: Integraciones de identidad: Prerrequisitos. Una vez que haya completado los pasos que incluyen la descarga de los metadatos de Cisco Umbrella, puede seguir utilizando estas instrucciones específicas de NetIQ para completar la configuración.

Los metadatos se pueden encontrar en el asistente de configuración de Cisco Umbrella SAML (Configuración > Autenticación > SAML).

115001332488

115001332488

Importar metadatos y certificado de Cisco Umbrella

- Abra los metadatos de Cisco Umbrella (descargados en los requisitos previos) en un editor de texto y extraiga el certificado X509. El certificado comienza con ds:X509Certificate y termina con /ds:X509Certificate - sólo copia desde el principio hasta el final.

- Guarde este nuevo archivo como CiscoUmbrella.cer.

- Convierta el certificado x509 en PKCS7 / PEM. Los métodos para esto varían, pero este comando hace el truco:

openssl x509 -in CiscoUmbrella.cer -out CiscoUmbrella.pem -outform PEM

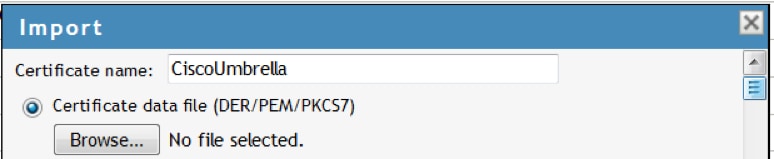

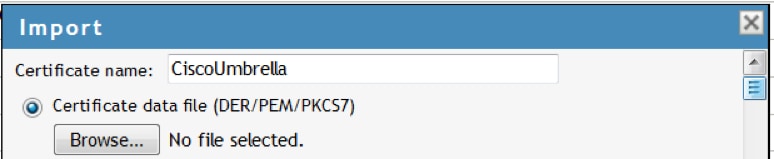

- En NetIQ, inicie NAM bajo Raíces de confianza.

- Seleccione Nuevo > Examinar e importe CiscoUmbrella.pem.

115000349367

115000349367

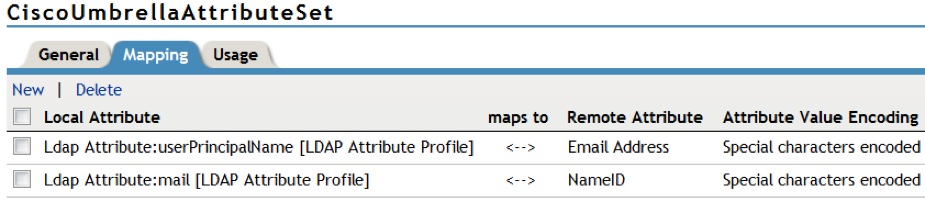

Creación de un grupo de atributos

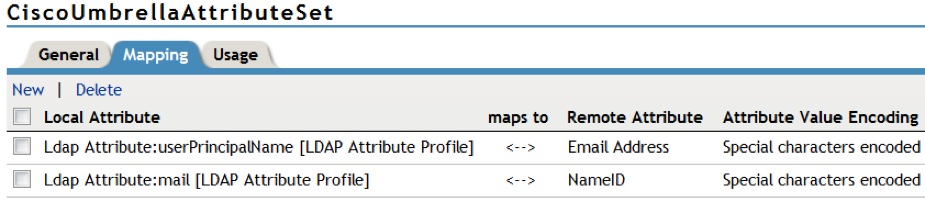

- Vaya a Identity Servers > NetIQ NAM.

- Haga clic en Conjuntos de atributos.

- Seleccione New y asigne los atributos LDAP:

115000349567

115000349567

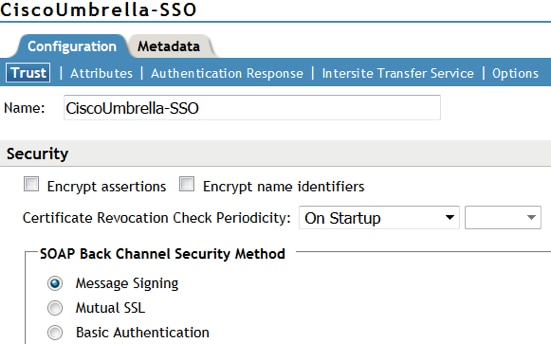

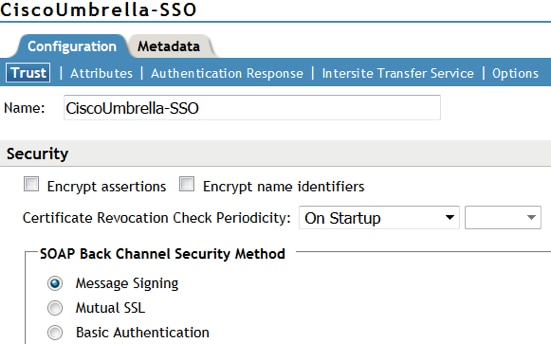

Crear un nuevo proveedor de confianza

- Vaya a la ficha General IDP y seleccione SAML 2.0.

- Seleccione Create New Trust Provider.

115000348788

115000348788

115000349827

115000349827

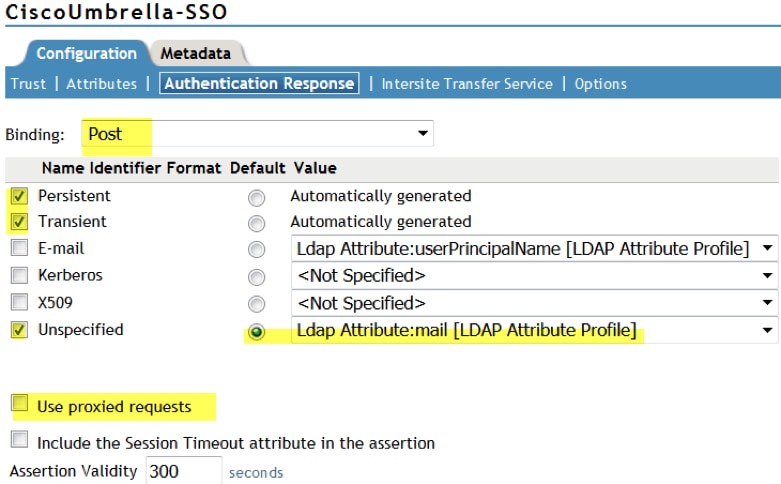

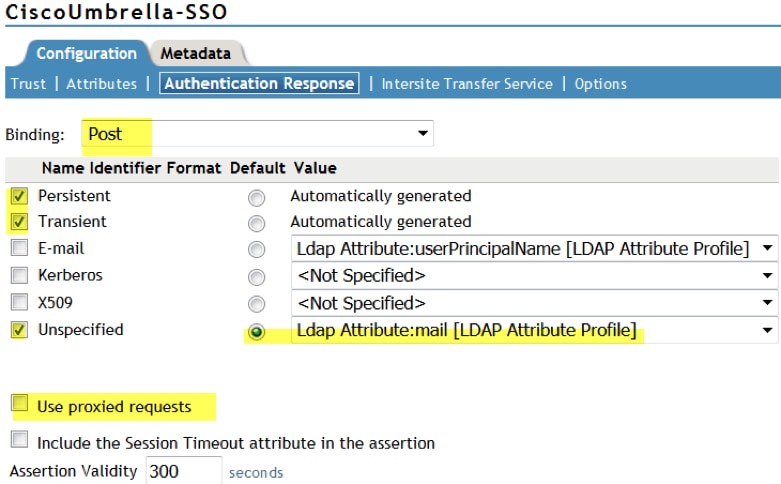

- Seleccione el Atributo que acaba de crear y elija Enviar con Autenticación. Para la respuesta de autenticación elija Post Binding, Persistent, Transient y Unspecified.

- Seleccione Atributo LDAP: mail [Perfil de atributo LDAP] y conviértalo en predeterminado.

115000355688

115000355688

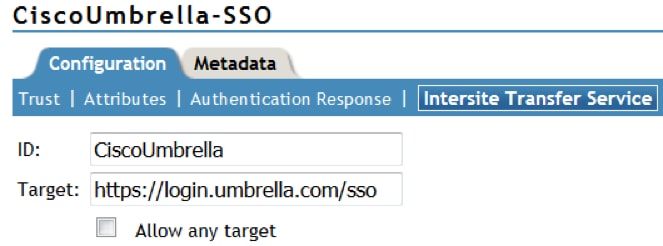

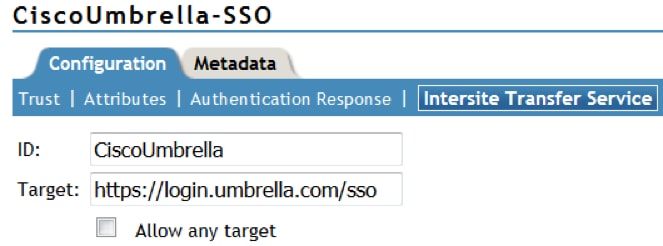

- Vaya a Configuration > Intersite Transfer Service. Asigne un nombre como Cisco Umbrella SAML y agregue la URL de inicio de sesión de Cisco Umbrella SSO como destino (https://login.umbrella.com/sso).

115000356827

115000356827

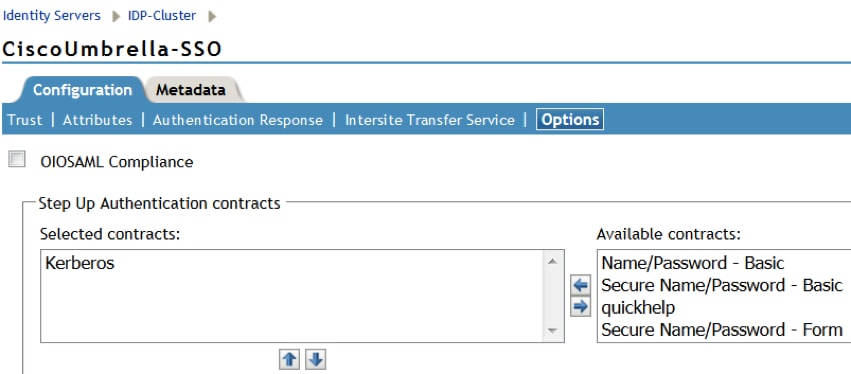

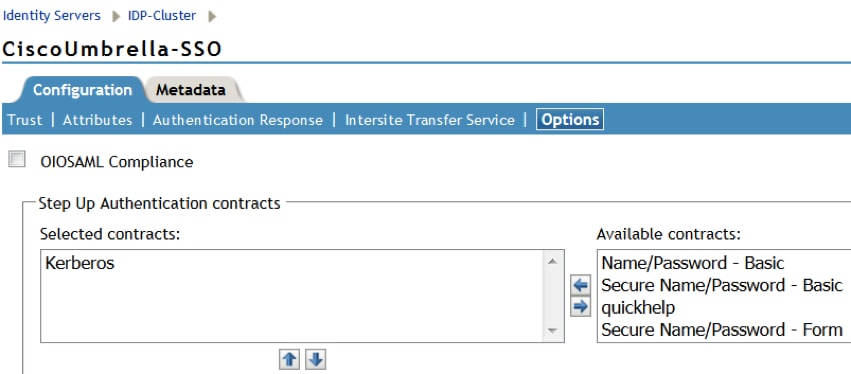

- Vaya a Configuration > Options y elija Kerberos como los contratos seleccionados:

115000356068

115000356068

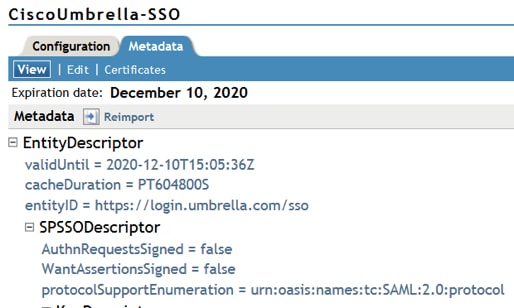

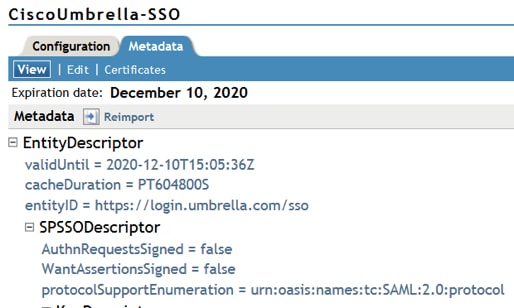

- Abra el archivo de metadatos de Cisco Umbrella. Actualice el campo EntityDescription validUntil a datos futuros, como 2020-12-10T20:50:59Z (como se muestra en la captura de pantalla).

- Vuelva a NetIQ > Metadatos e importe el archivo de metadatos actualizado.

115000357147

115000357147

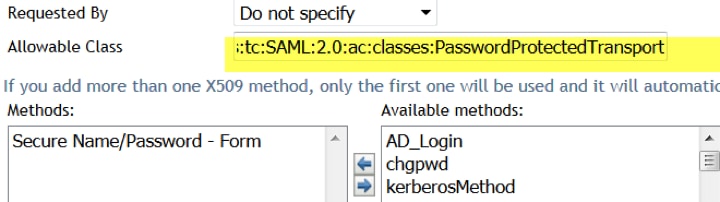

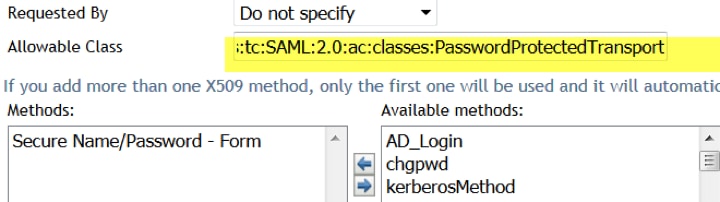

- Agregue una clase a la afirmación. La afirmación de Cisco Umbrella requiere la clase

urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport

- Vaya a Local > Contracts y seleccione Secure Name/Password y agregue al campo Allowable Class, luego agregue la clase anterior:

115000357247

115000357247

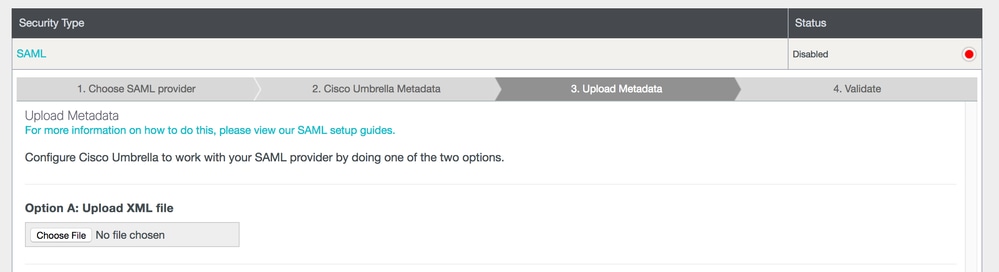

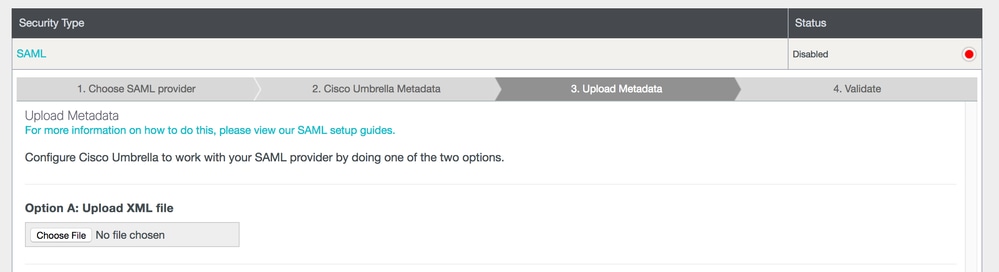

- Actualice los servicios de identidad y los gateways de acceso para asegurarse de que son válidos y están actualizados y, a continuación, descargue los metadatos de NetIQ.

- Utilice los metadatos descargados para ejecutar el asistente de SAML "Otros" de Cisco Umbrella. En el paso 3 se le solicita que cargue los metadatos:

115001186107

115001186107

Comentarios

Comentarios