Introducción

Este documento describe los permisos necesarios para los usuarios de OpenDNS_Connector.

Nota: En línea con los esfuerzos de cambio de marca, el nombre de usuario de AD "OpenDNS_Connector" se ha actualizado recientemente para que ahora sea "Cisco_Connector".

Overview

El script Conector de Windows normalmente establece los permisos necesarios para el usuario Cisco_Connector. Sin embargo, en entornos AD estrictos, es posible que a algunos administradores no se les permita ejecutar scripts VB en sus controladores de dominio y, por lo tanto, necesiten replicar manualmente las acciones del script de configuración de Windows. En este artículo se detallan los permisos que se deben establecer en el DC.

Nota: A efectos de este artículo, se supone que Cisco_Connector es el valor de sAMAccountName de su cuenta de conector en AD. Si en su lugar utiliza un nombre personalizado, siga las mismas instrucciones que en el caso de sAMAccountName de la cuenta del conector en lugar de Cisco_Connector.

Si el usuario de Cisco_Connector no tiene permisos suficientes para funcionar, un conector AD muestra un estado de alerta o error en el panel y el mensaje que aparece al pasar el cursor sobre la alerta es Acceso denegado a uno de los controladores de dominio registrados.

Asegúrese de que el usuario Cisco_Connector sea miembro de los grupos AD:

- Controladores de dominio de solo lectura empresariales

- Lectores de registros de eventos (solo si la implementación incluye dispositivos virtuales)

Además, el usuario de Cisco_Connector debe pertenecer a los grupos "Usuarios de dominio" y "Usuarios". Puede verificar la pertenencia al grupo del usuario Cisco_Connector con el comando:

dsquery user -samid Cisco_Connector | dsget user -memberof -expand

El conector de Umbrella AD realiza dos tareas principales para las que se necesitan estos permisos. En primer lugar, extrae información de LDAP de Active Directory para permitirle crear políticas basadas en el grupo de AD y para poder mostrar los nombres de usuario y de grupo de AD en el Panel de Umbrella. El permiso Replicate Directory Changes lo permite.

En segundo lugar, recopila los eventos de inicio de sesión de los controladores de dominio y los transfiere a los dispositivos virtuales. Esto permite a los dispositivos virtuales crear sus asignaciones de IP a usuario e identificar así a los usuarios. Todos los permisos se aplican a esto con la excepción del permiso Replicar cambios de directorio. Estos permisos sólo son necesarios si la implementación incluye dispositivos virtuales en el mismo sitio de Umbrella que los controladores de dominio.

Nota: Además de establecer los permisos necesarios para el usuario Cisco_Connector, el script de configuración del controlador de dominio también registra un controlador de dominio mediante la emisión de llamadas de API a Umbrella. Si modifica manualmente los permisos en lugar de utilizar la secuencia de comandos de configuración, este registro también se debe realizar manualmente. Consulte la documentación de Umbrella para obtener información sobre cómo agregar manualmente controladores de dominio en el panel de Umbrella.

Permisos necesarios

- Replicar cambios de directorio

- Lectores del registro de eventos

- Administrador remoto

- Directiva de auditoría

Replicar cambios de directorio

Este permiso permite al usuario de Cisco_Connector consultar LDAP. Este es el permiso requerido que se suele otorgar con el grupo "Controladores de dominio de solo lectura empresariales". Esto proporciona al Panel de paraguas la información necesaria para mostrar los nombres de los objetos de AD y determinar la pertenencia a grupos. El conector solicita estos atributos:

cn: el nombre común.

dn: el nombre distinguido.

dNSHostName: el nombre del dispositivo tal y como está registrado en DNS.

correo: direcciones de correo electrónico asociadas al usuario.

memberOf: los grupos que incluyen al usuario.

objectGUID: el identificador de grupo del objeto. Esta propiedad se envía a Secure Access como hash.

primaryGroupId: el identificador de grupo principal disponible para usuarios y grupos.

primaryGroupToken: el token de grupo principal que sólo está disponible para Grupos. No se recuperan las contraseñas ni los hashes de contraseña. Secure Access utiliza el

primaryGroupToken en la directiva de acceso y en la configuración y los informes. Estos datos también son necesarios para cada usuario o para el filtrado por ordenador.

sAMAccountName: nombre de usuario que se utiliza para iniciar sesión en Cisco AD Connector.

userPrincipalName: el nombre principal del usuario.

De estas objectClasses:

(&(objectCategory=person)(objectClass=user))

(objectClass=organizationalunit)

(objectClass=computer)

(objectClass=group)

El grupo integrado "Controladores de dominio de sólo lectura empresariales" debe proporcionar este permiso y, por tanto, el usuario de Cisco_Connector debe ser miembro de este grupo. Puede verificar los permisos del grupo o especificar los permisos específicamente para el usuario Cisco_Connector (si el grupo no proporciona estos permisos):

- Abrir el complemento Usuarios y equipos de Active Directory

- En el menú Ver, haga clic en Características avanzadas.

- Haga clic con el botón secundario en el objeto de dominio, como "empresa.com" y, a continuación, haga clic en Propiedades.

- En la ficha Seguridad, seleccione "Controladores de dominio de sólo lectura empresariales" o el usuario "Cisco_Connector".

- Si es necesario, puede agregar el usuario "Cisco_Connector" haciendo clic en "Agregar".

- En el cuadro de diálogo Seleccionar usuarios, equipos o grupos, seleccione la cuenta de usuario deseada y, a continuación, haga clic en Agregar.

- Haga clic en Aceptar para volver al cuadro de diálogo Propiedades.

- Haga clic para seleccionar las casillas de verificación Replicating Directory Changes y Read de la lista.

- Haga clic en Aplicar y, a continuación, en Aceptar.

- Cierre el complemento.

Nota: En un escenario de dominio principal/secundario, el "Controlador de dominio de sólo lectura empresarial" sólo existe en el dominio principal. En este caso, los permisos se deben agregar manualmente para Cisco_Connector como se muestra.

Lectores del registro de eventos

Este cambio solo es necesario si la implementación incluye dispositivos virtuales en el mismo sitio de Umbrella que el controlador de dominio. La pertenencia a este grupo permite al usuario de Cisco_Connector leer los eventos de inicio de sesión de los registros de eventos.

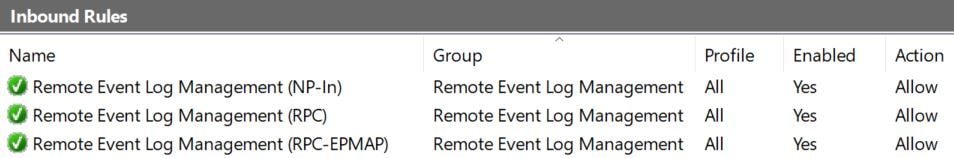

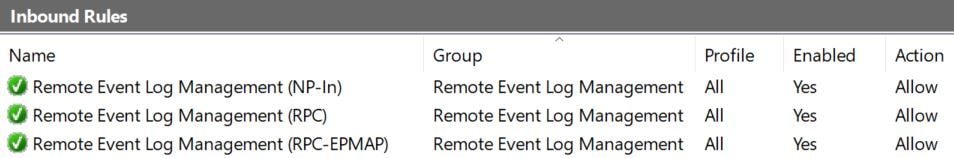

En el equipo del controlador de dominio, en la configuración de Firewall avanzado de Windows, asegúrese de que se permiten las reglas de entrada para Administración remota de registros de eventos (NP-In, RPC y RPC-EPMAP). Umbrella AD Connector puede registrar un error que diga "El servidor RPC no está disponible" y puede que no pueda leer los eventos de inicio de sesión si estas reglas no están permitidas.

360090909832

360090909832

También puede activar estas reglas mediante este comando:netsh advfirewall firewall set rule group="Remote Event Log Management" new enable=yes

Administrador remoto

La administración remota es necesaria para permitir que el conector lea los eventos de inicio de sesión en el controlador de dominio. Este permiso sólo es necesario si la implementación incluye dispositivos virtuales en el mismo sitio de Umbrella que el controlador de dominio.

Desde un símbolo del sistema, ejecute estos comandos:

netsh advfirewall firewall set rule group="remote administration" new enable=yes

netsh advfirewall set currentprofile settings remotemanagement enable

4413613529492

4413613529492

Directiva de auditoría

Este cambio solo es necesario si la implementación incluye dispositivos virtuales en el mismo sitio de Umbrella que el controlador de dominio. La directiva de auditoría define los eventos que se registran en el registro de eventos del controlador de dominio. El conector requiere que se registren los eventos de inicio de sesión correctos para que los usuarios puedan asignarse a sus direcciones IP.

En entornos normales de Windows Server 2008+, se debe configurar la opción heredada "Auditar sucesos de inicio de sesión". En concreto, la directiva "Auditar sucesos de inicio de sesión" debe establecerse en "Correcto". Esto se puede comprobar ejecutando este comando en el símbolo del sistema:

GPRESULT /z

Esta directiva se define como un objeto de directiva de grupo. Para modificarla, edite la directiva de grupo adecuada para el DC (normalmente la "Directiva predeterminada del controlador de dominio") y establezca esta directiva para incluir eventos de "Correcto":

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy\Audit logon events

Asegúrese de actualizar la directiva de grupo en el DC después de realizar este cambio.

Sin embargo, Windows Server 2008 también introdujo la configuración de directiva de auditoría avanzada. Aunque se pueden seguir utilizando las directivas de auditoría de Windows heredadas, se omiten si se define alguna de las directivas de auditoría avanzadas. Consulte la documentación de Microsoft para comprender cómo interactúan las dos directivas de auditoría.

A efectos del conector, si se define alguna directiva de auditoría avanzada (incluidas las que no están relacionadas específicamente con el inicio de sesión), se DEBEN utilizar las directivas de auditoría avanzada.

La directiva de auditoría avanzada debe establecerse para todos los DC que utilicen la directiva de grupo. Edite la directiva de grupo correspondiente a su DC (normalmente la "directiva predeterminada del controlador de dominio") y vaya a esta sección:

Computer Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configuration\Audit Policies\Logon/Logoff

En esa sección, configure estas políticas para incluir eventos de "Éxito" y "Fallo":

Audit Logon

Audit Logoff

Audit Other Logon/Logoff Events

Asegúrese de actualizar la directiva de grupo en el DC después de realizar este cambio.

Nota: Si está implementando el conector de AD con dispositivos virtuales, los cambios en la regla de firewall y la configuración de directiva de auditoría deben realizarse en todos los controladores de dominio del dominio con el que el conector se comunica.

Si después de confirmar/cambiar la configuración mencionada, sigue viendo mensajes de "Acceso denegado" en el panel, envíe a Soporte de paraguas los registros del conector como se describe en este artículo: Proporcionar soporte con registros del conector de AD

Cuando proporcione esta información al Soporte, incluya el resultado de estos dos comandos:

auditpol.exe /get /category:* > DCNAME_auditpol.txt

GPRESULT /H DC_NAME.htm

Comentarios

Comentarios