Introducción

En este documento se describe la información sobre cómo cambiar la marca de las salidas de dispositivos a Cisco Secure Firewall.

Prerequisites

Antecedentes

- Los nombres de dispositivos mostrados ahora coinciden con otros materiales de marca

- Esto crea una marca más sólida y una experiencia de usuario más sencilla

- Ningún impacto funcional en ninguna plataforma; sólo ha cambiado el texto.

- Las plataformas de hardware FTD más antiguas (FPR1010/11XX, FPR41XX, FPR93XX) siguen utilizando la marca Firepower

- Algunos valores predeterminados del sistema y nombres de componentes pueden seguir utilizando firepower

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cartera de productos de firewall de última generación (NGFW) de Cisco

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Firepower Management Center (FMC) versión 7.6.0

- Firepower Device Manager (FDM) versión 7.6.0

- Todas las versiones de Virtual Firepower Threat Defense (FTD) 7.6.0

- Cisco Secure Firewall 31XX,42XX

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Descripción de la Función

Cómo funciona:

- Los nombres de modelo completos y los nombres de modelo cortos para CSF31XX, CSF42XX, Firewall Threat Defence (FTD) Virtual y todas las plataformas de Firewall Management Center (FMC) contienen la marca Cisco Secure Firewall.

- El software CSF31XX FDM es ahora SFDM, Secure Firewall Device Manager.

- No hay componentes funcionales para esta función.

- No hay opciones de configuración para esta función.

Actualización:

- Al actualizar a Secure Firewall 7.6, se actualizan todas las CLI y GUI relevantes para reflejar la marca actual.

- No hay problemas durante la actualización de los dispositivos registrados

- Si se actualiza Firewall Threat Defence (FTD), Firewall Management Center (FMC) actualizará su GUI con la marca actual.

- Si se actualiza Firewall Management Center (FMC), todos los dispositivos registrados restauran la conectividad después de la actualización según lo previsto.

Configurar

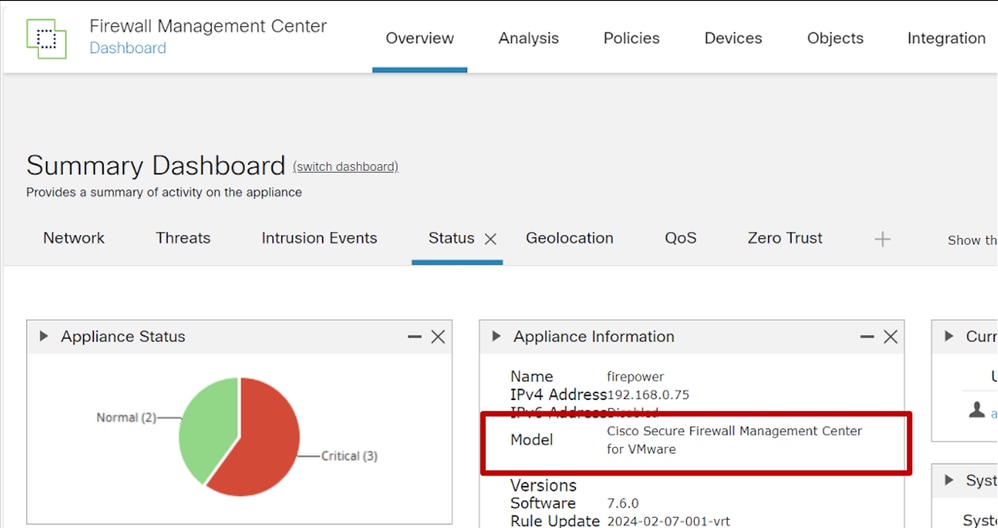

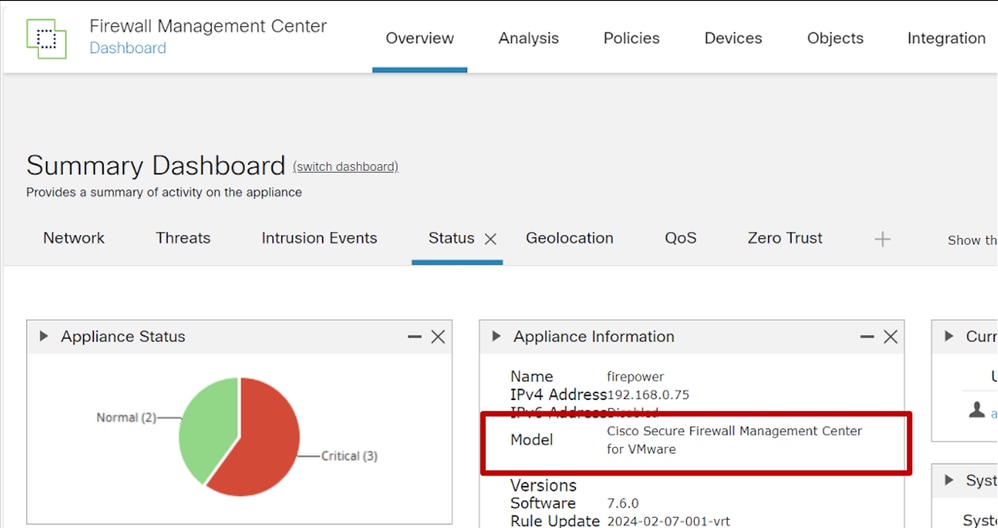

Ejemplos de Firewall Management Center

Estado de resumen:

- El nombre del modelo de Management Center tiene antepuesto la marca Cisco.

Información de configuración:

- El nombre del modelo de Management Center tiene antepuesto la marca Cisco.

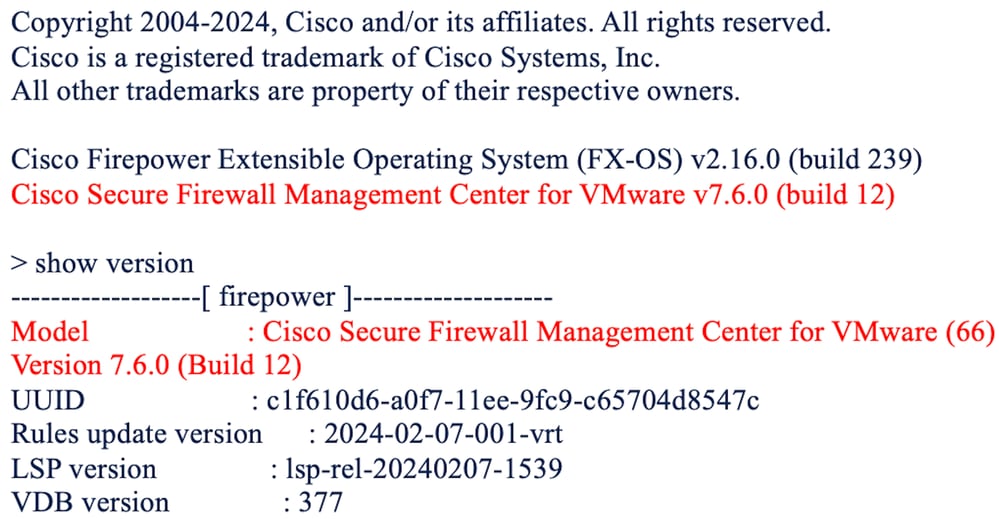

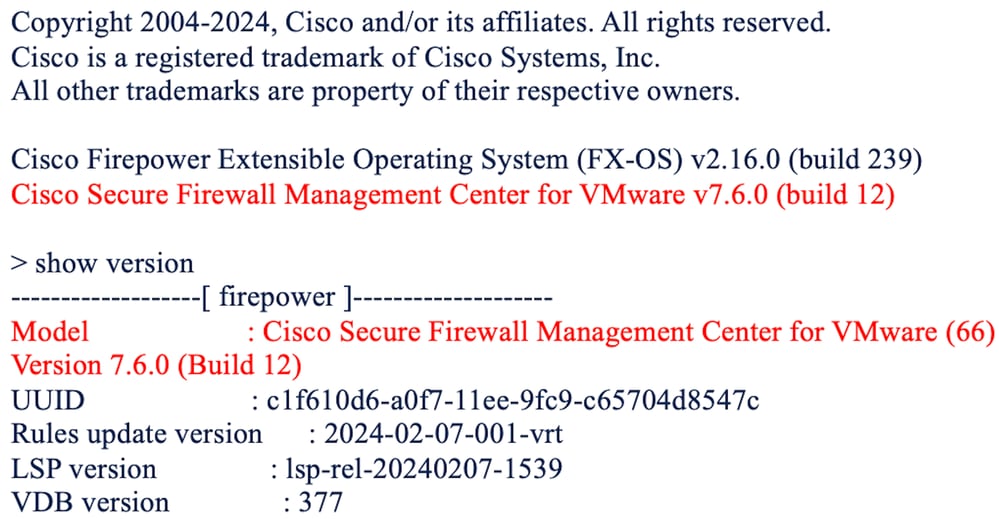

Salida CLI:

- El nombre completo del modelo se muestra con la marca Cisco Secure Firewall.

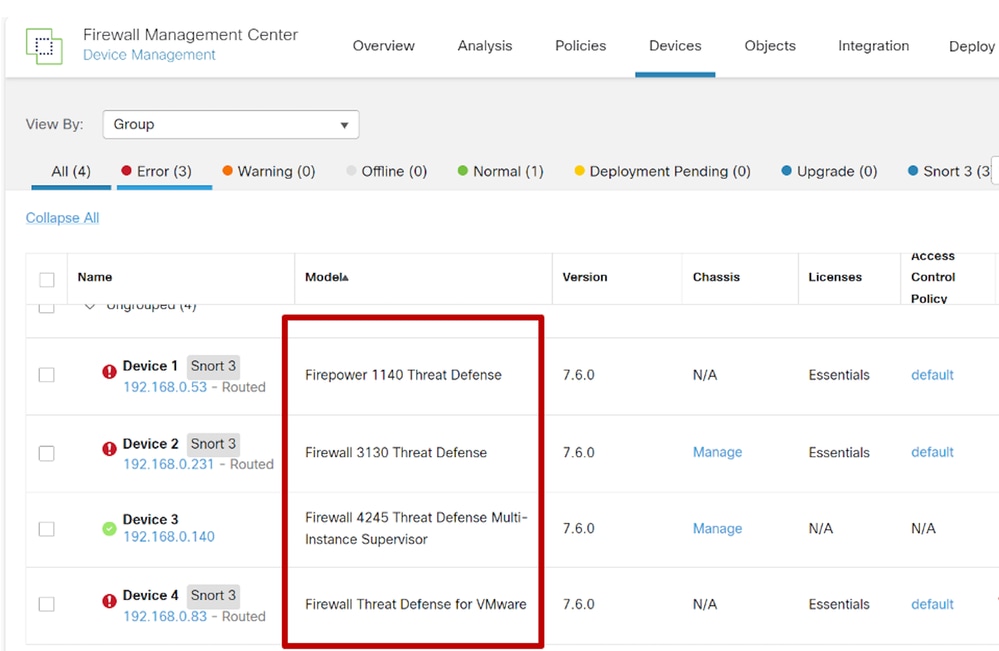

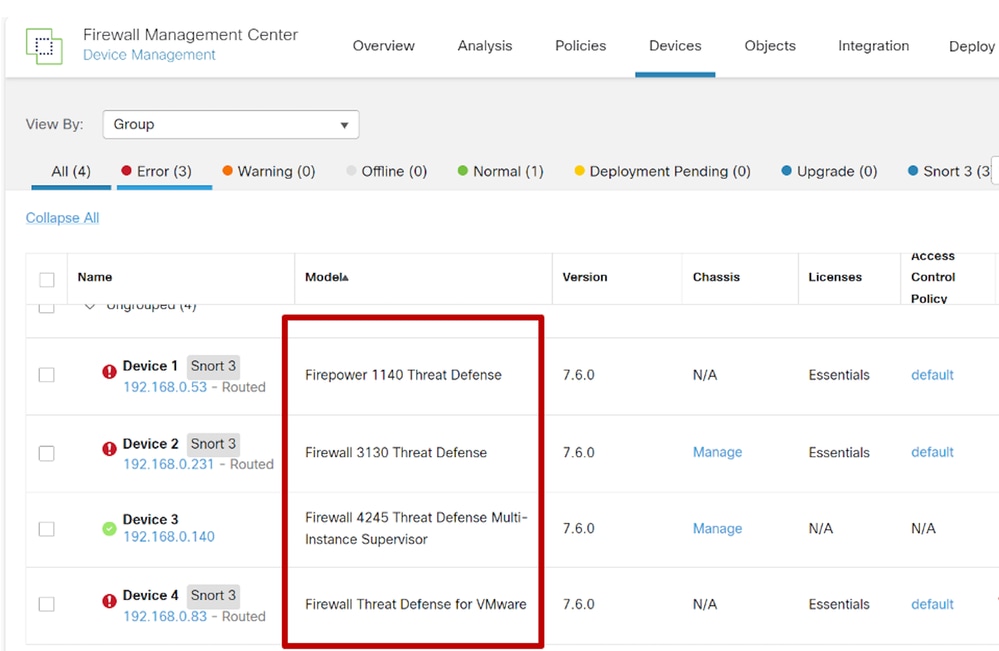

Gestión de dispositivos:

- Los dispositivos administrados muestran nombres de modelo abreviados.

- Tanto Firepower (FPR1140 aquí) como Secure Firewall Devices (aquí, 3130, 4215 y FTD en VMware) pueden aparecer juntos.

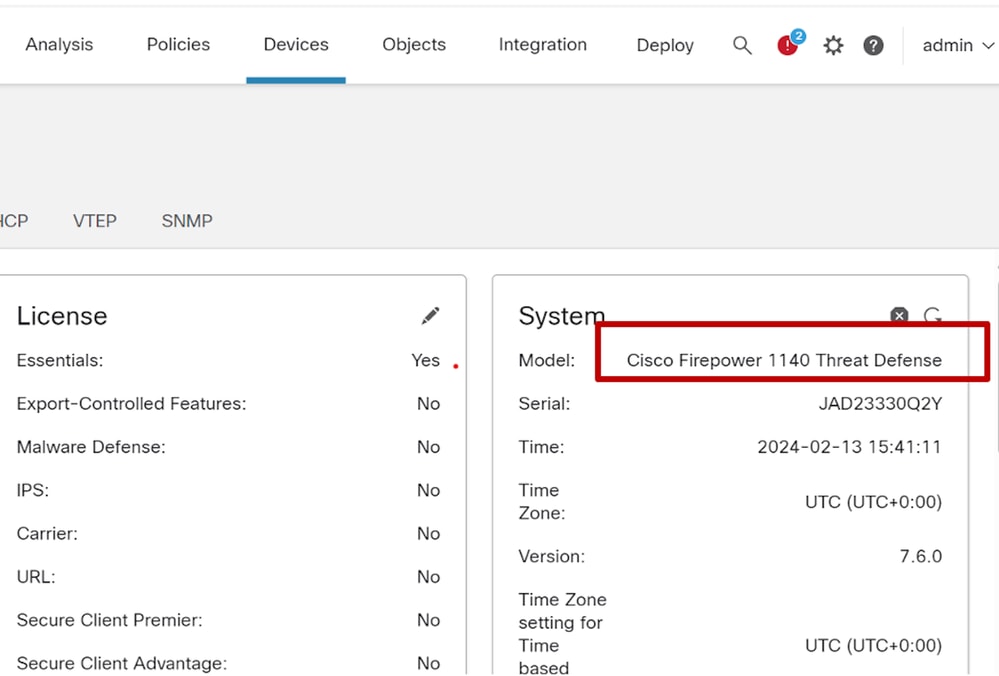

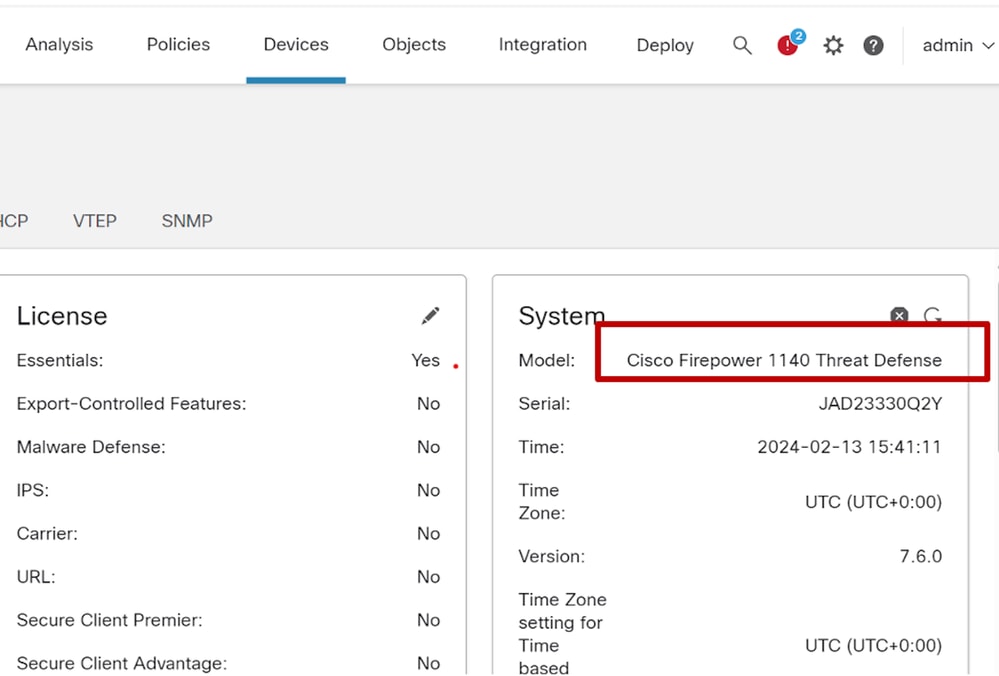

Ejemplo de dispositivos Firepower

Estado de resumen:

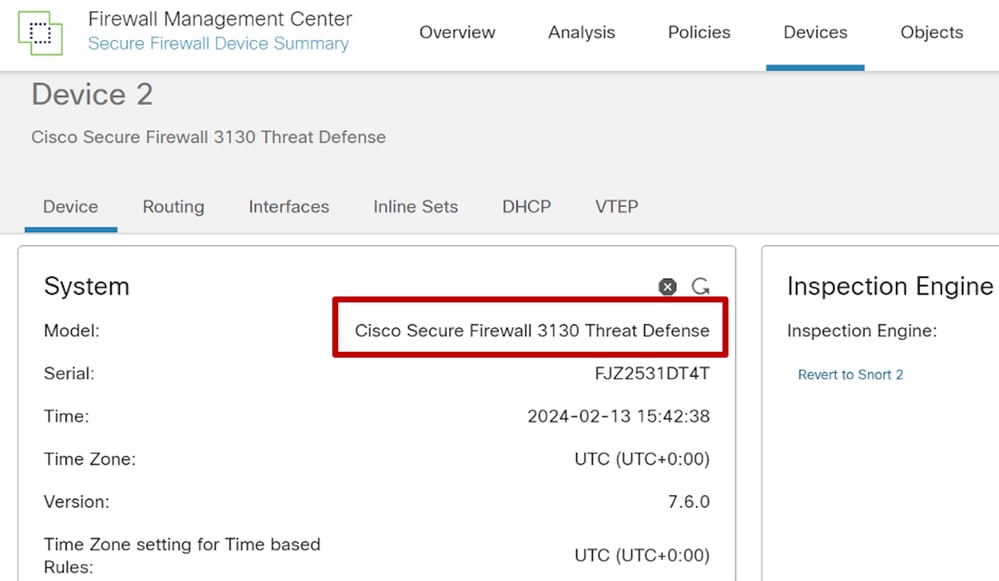

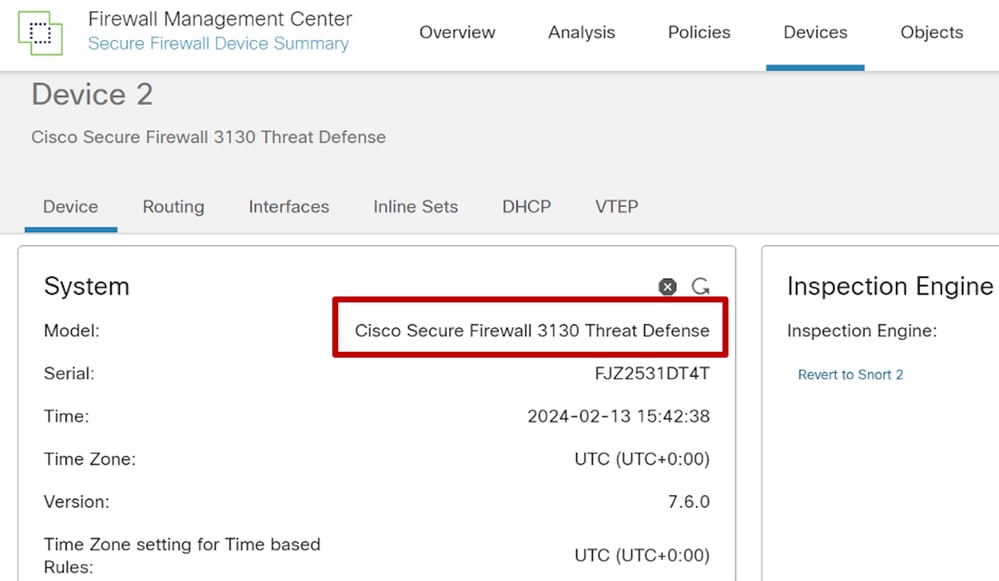

Detalles del sistema para el dispositivo de firewall seguro:

- El nombre completo del modelo se muestra en la información del sistema del dispositivo.

- CSF31XX aparece como Cisco Secure Firewall.

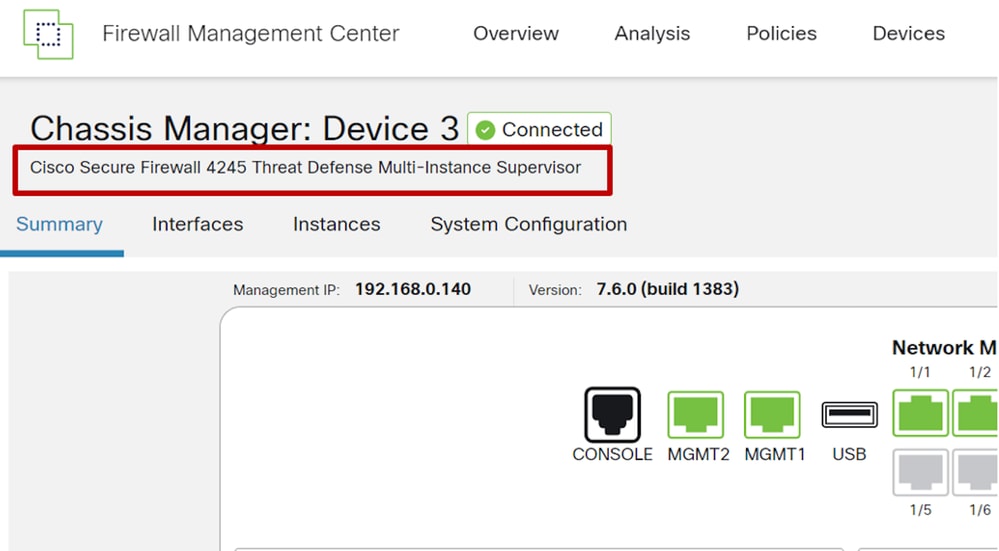

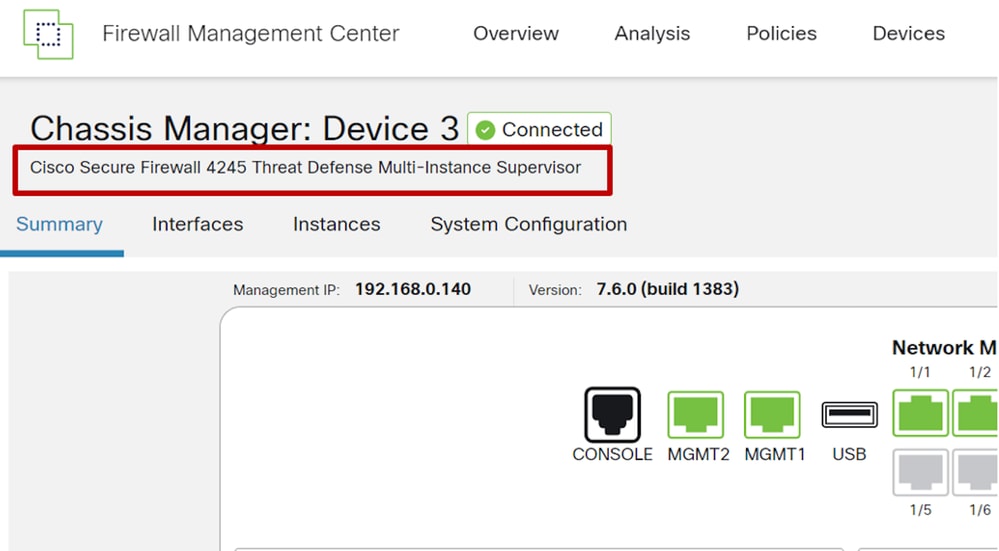

Administrador de chasis para 3100 / 4200 en modo multiinstancia:

- El nombre completo del modelo se muestra en la información del sistema del dispositivo.

- El chasis CSF42XX se muestra como Cisco Secure Firewall.

Parámetros predeterminados de configuración de Firewall Threat Defence:

-

El valor predeterminado del nombre de host del sistema sigue siendo firepower,

-

Mantuvimos firepower, porque esto no hace referencia directa a la plataforma en ejecución.

-

El usuario puede cambiar esta configuración fácilmente.

¿Desea configurar IPv4? (s/n) [s]:

¿Desea configurar IPv6? (s/n) [s]: n

¿Desea configurar IPv4 mediante DHCP o manualmente? (dhcp/manual) [manual]:

Especifique una dirección IPv4 para la interfaz de administración [192.168.0.190]: 192.168.0.231

Especifique una máscara de red IPv4 para la interfaz de administración [255.255.255.0]:

Introduzca la puerta de enlace predeterminada IPv4 para la interfaz de gestión [interfaces de datos]: 192.168.0.254

Introduzca un nombre de host completamente calificado para este sistema [firepower]:

Especifique una lista de servidores DNS separados por comas o 'none' [x.x.x.x]:

Introduzca una lista de dominios de búsqueda separados por comas o 'none' []:

Si la información de red ha cambiado, tendrá que volver a conectarse.

Ejemplos del Administrador de dispositivos de firewall

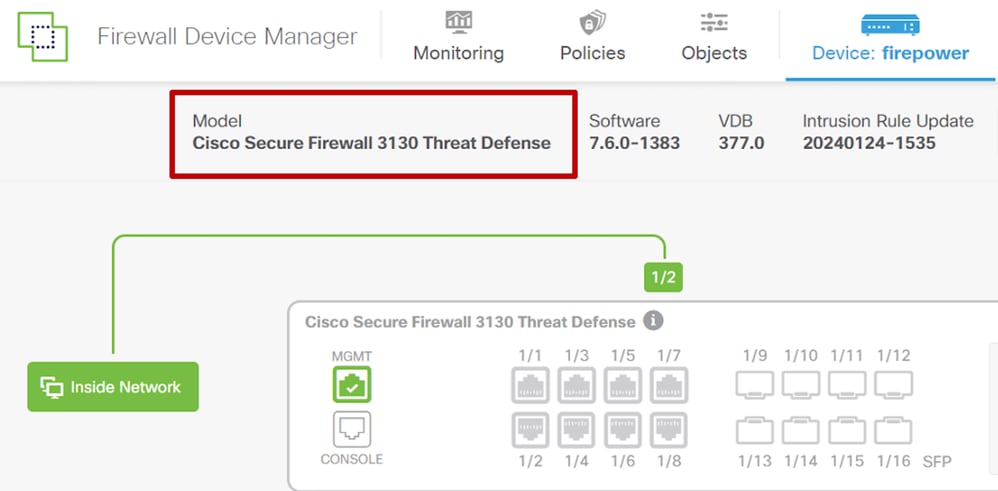

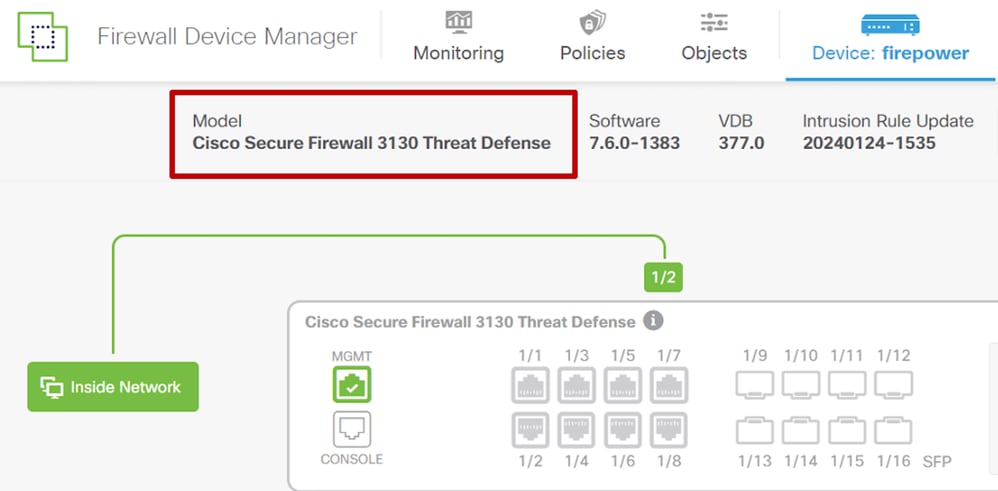

Estado de resumen:

- La página principal del dispositivo muestra el nombre completo del modelo con la marca de firewall seguro.

Salida CLI de Defensa frente a amenazas de firewall:

- El nombre completo del modelo se muestra con la nomenclatura de Secure Firewall.

- Esto también se muestra en los logins SSH.

- Otros resultados de CLI, como show version, utilizan Secure Firewall en lugar de Firepower.

¿Administrar el dispositivo localmente? (sí/no) [sí]:

Configuración del modo de firewall para enrutar.

Actualizar información de implementación de directivas

- agregar configuración de dispositivo

Se han realizado correctamente los pasos de configuración inicial del primer arranque para Secure Firewall Device Manager para Secure Firewall Threat Defence.

> show version

-------------------[ potencia de fuego ]--------------------

Modelo: Cisco Secure Firewall 3130 Threat Defense (80) Versión 7.6.0 (Compilación 13)

UUID: 123ab4d5-e6aa-11bb-ccc7-f888d99f000d

Versión de VDB: 377

----------------------------------------------------

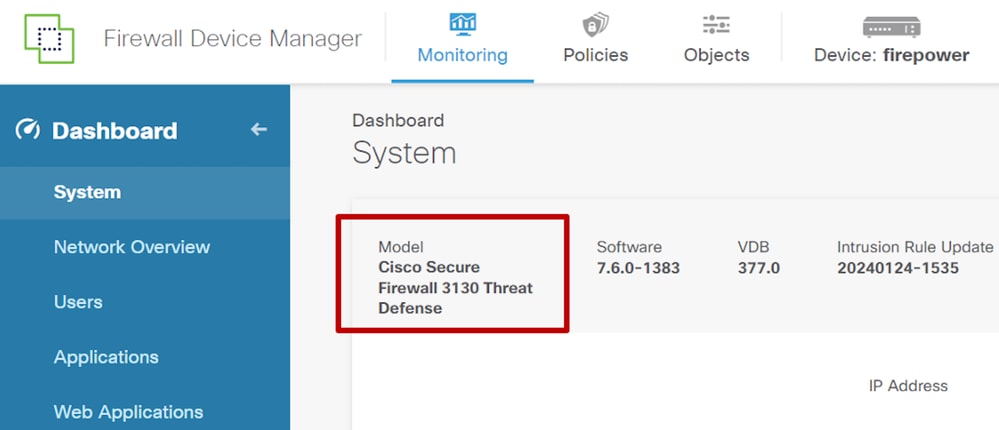

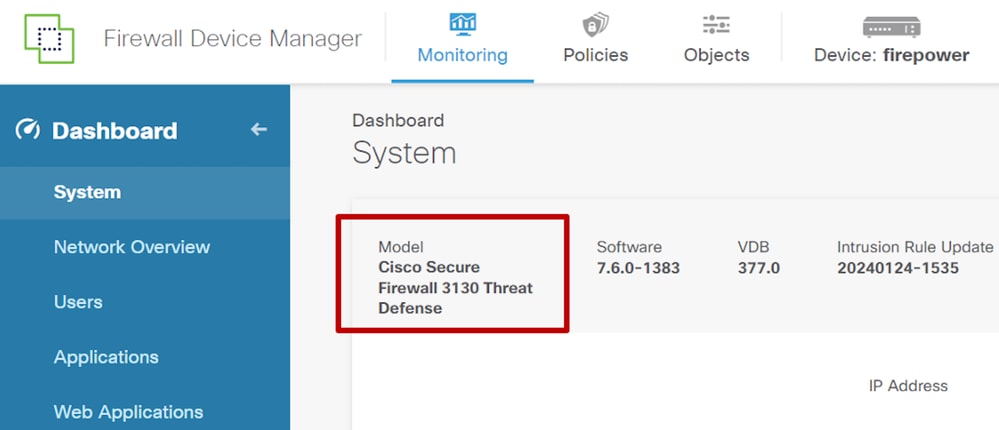

Monitor de sistema del administrador de dispositivos de firewall:

- El panel de control del sistema también utiliza el nombre de modelo correcto.

Comentarios

Comentarios