Introducción

Este documento describe cómo configurar una topología ISP dual con dos hubs y cuatro spokes en la misma región usando el asistente SD-WAN.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Secure Firewall Threat Defence (FTD)

- Cisco Secure Firewall Management Center (FMC)

- WAN definida por software (SD-WAN)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- FTD versión 7.6.0

- FMC versión 7.6.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Plataformas de hardware y software compatibles

|

Administrador

|

FTD

|

Plataformas Soportadas

|

|

|

-

FTD del hub >= 7.6.0

-

FTD de radio >= 7.3.0

|

Todas las plataformas que FMC >= 7.6.0 puede gestionar

|

Configurar

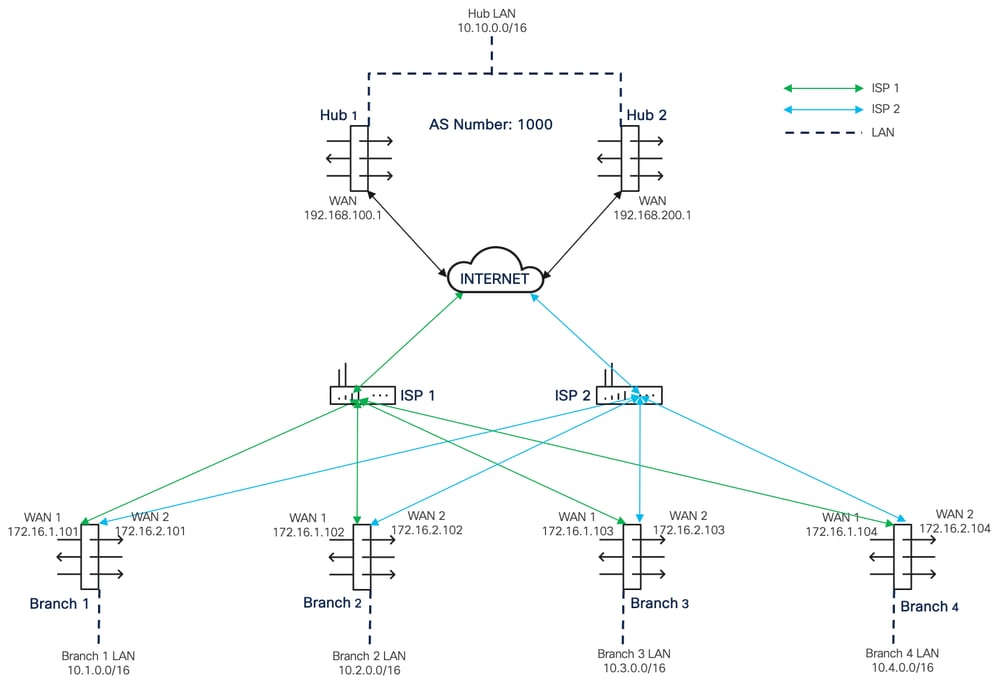

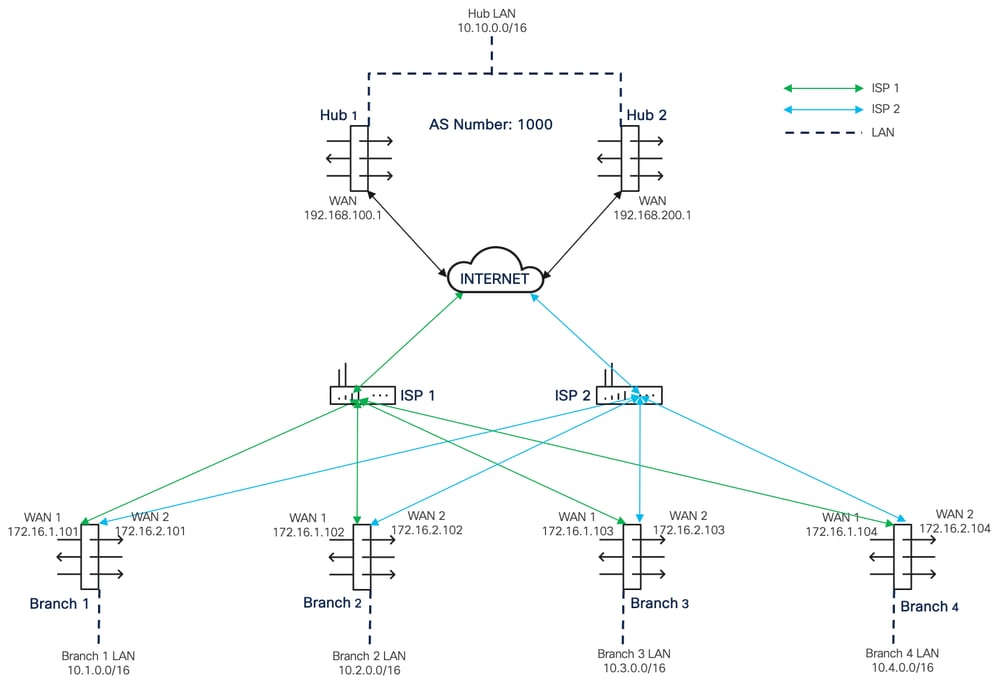

Diagrama de la red

Diagrama de topología de red

Diagrama de topología de red

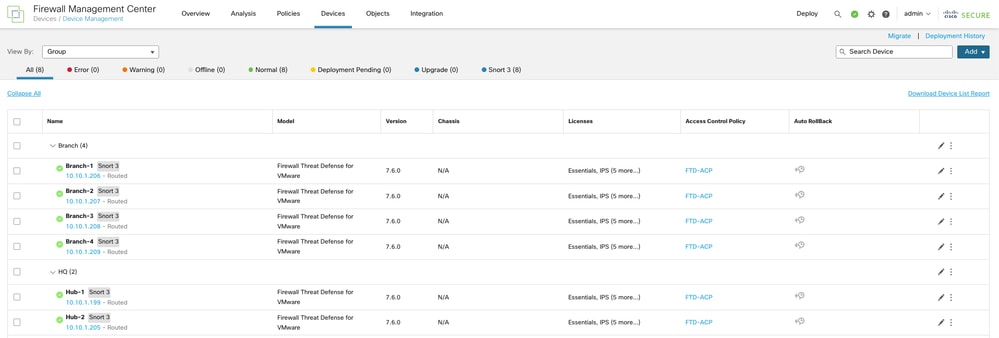

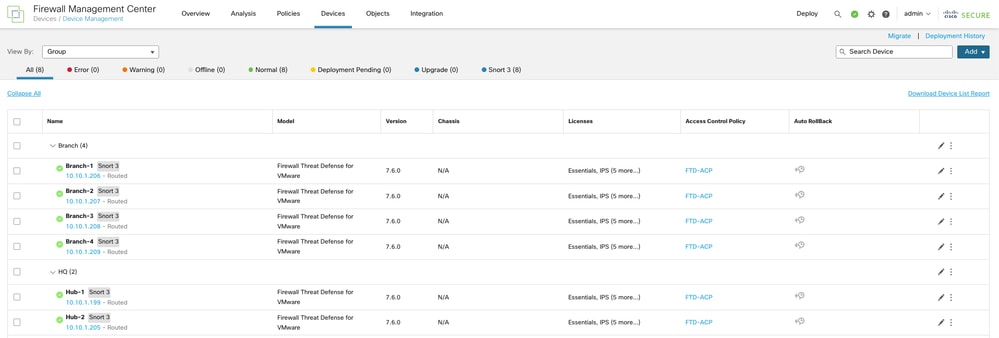

Lista de dispositivos

Lista de dispositivos

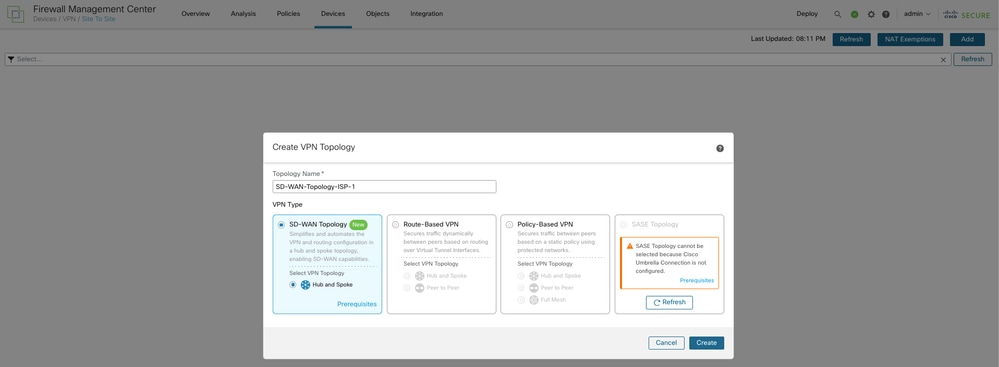

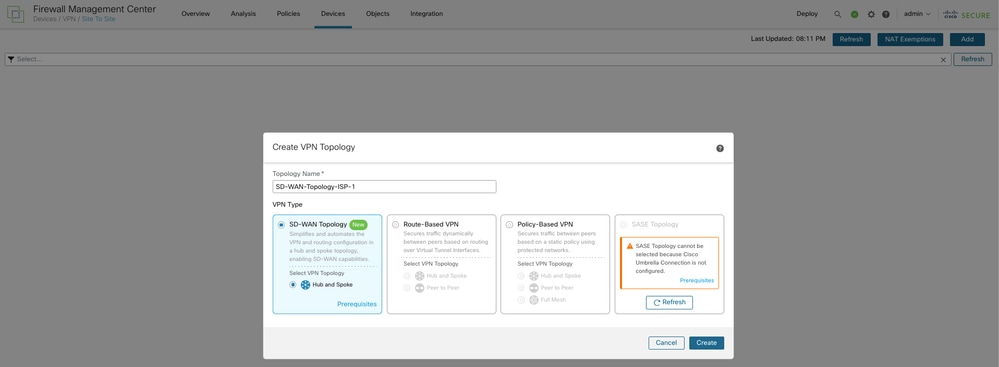

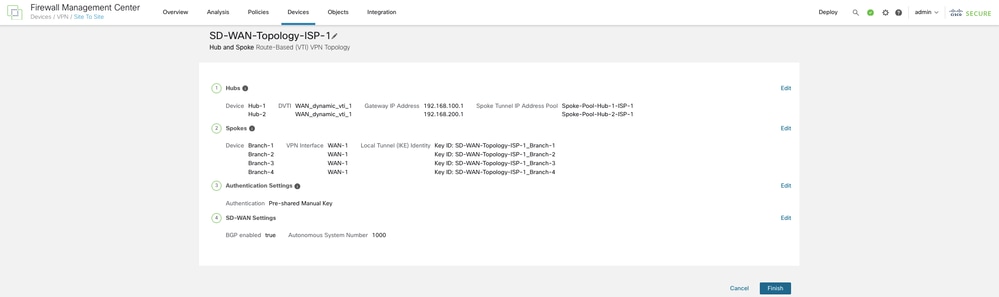

Paso 1. Crear una topología SD-WAN con WAN-1 como interfaz VPN

Vaya a Devices > VPN > Site To Site. Elija Add, e ingrese un nombre adecuado en el campo Topology Name para la primera topología con WAN-1 como la interfaz VPN. Haga clic en Topología SD-WAN>Crear.

Creación de una topología SD-WAN con WAN-1 como interfaz VPN

Creación de una topología SD-WAN con WAN-1 como interfaz VPN

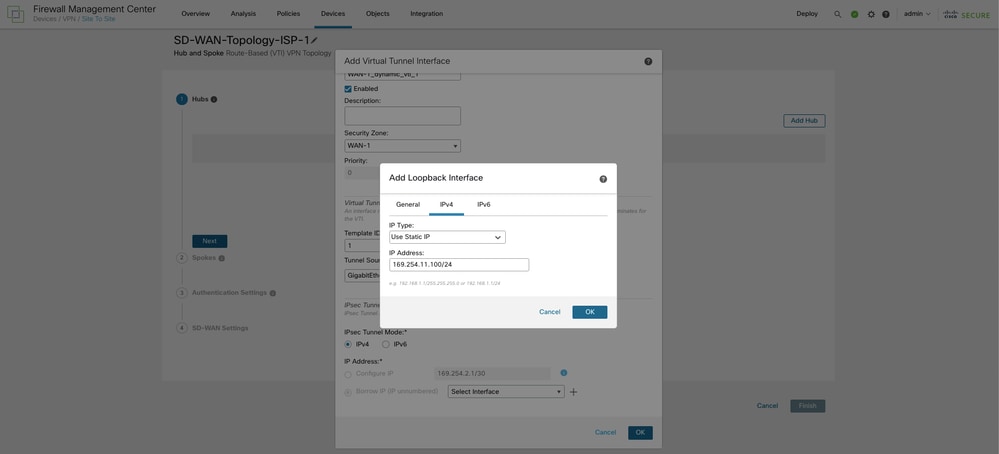

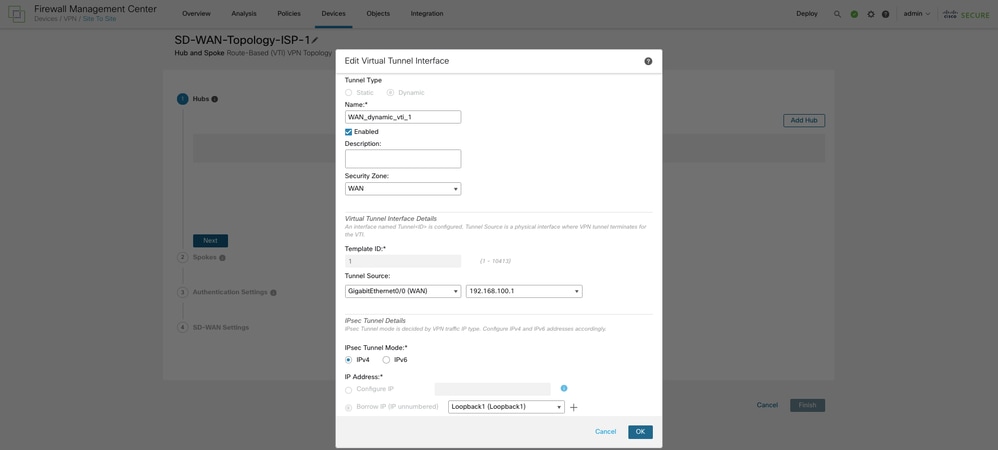

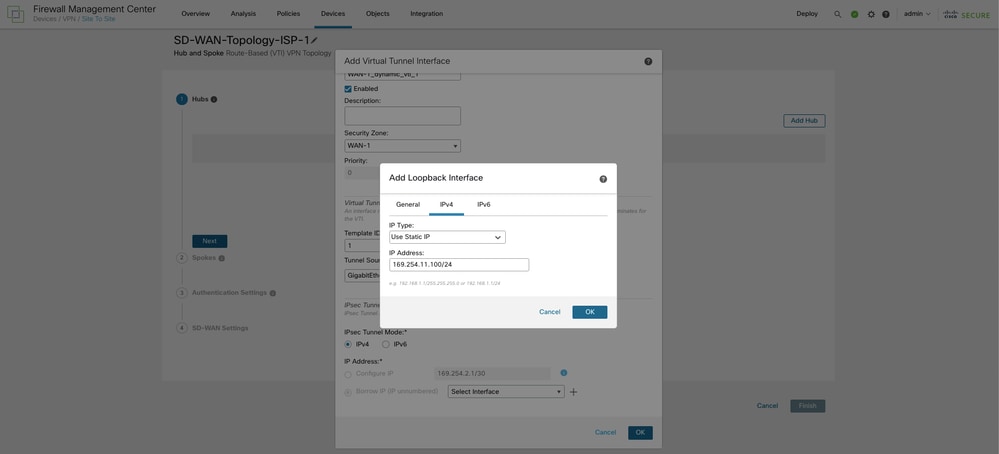

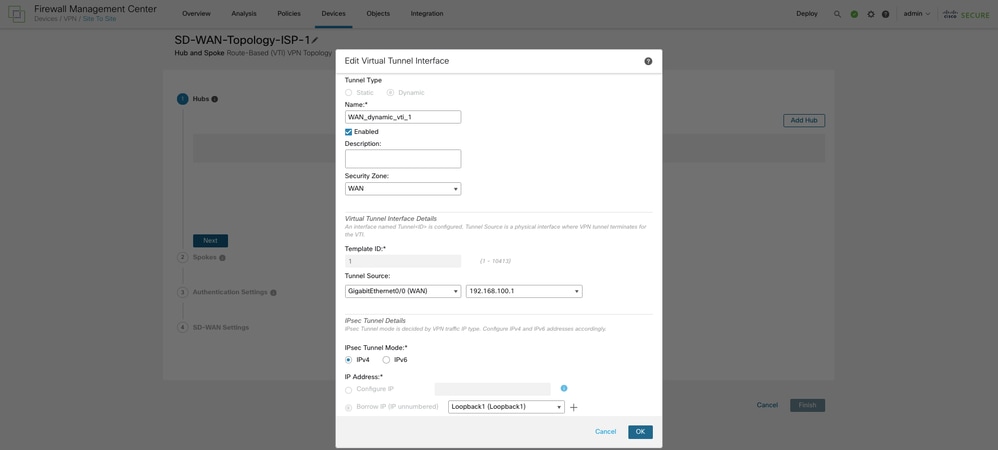

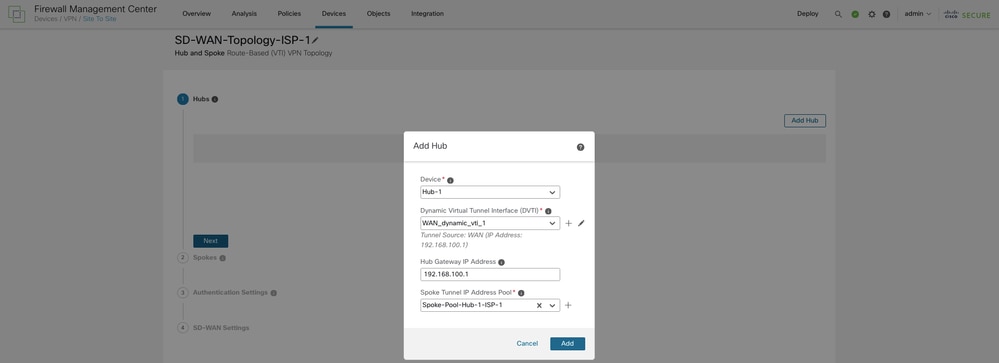

Paso 2. Configuración de la interfaz de túnel virtual dinámico (DVTI) en el concentrador principal

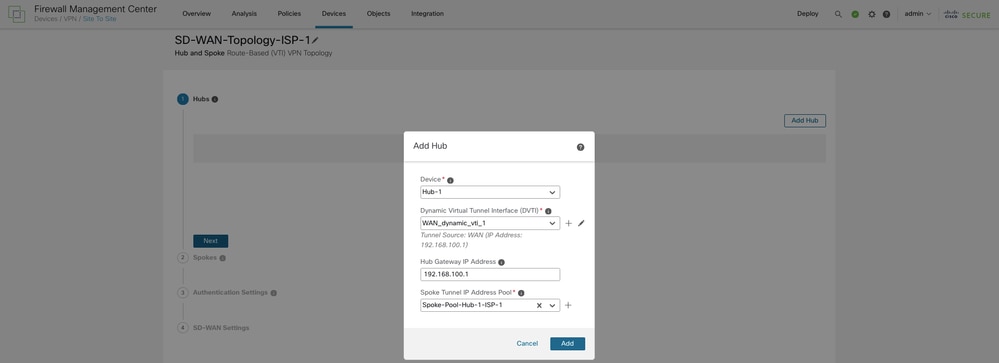

Haga clic en Add Hub y elija el hub principal en la lista desplegable Device. Haga clic en el icono + situado junto a Dynamic Virtual Tunnel Interface (DVTI). Configure un nombre, una zona de seguridad y un ID de plantilla y asigne WAN-1 como la interfaz de origen del túnel para el DVTI.

Elija una interfaz física o de loopback de la lista desplegable Préstamo de IP. En la topología actual, el DVTI hereda una dirección IP de interfaz de loopback. Click OK.

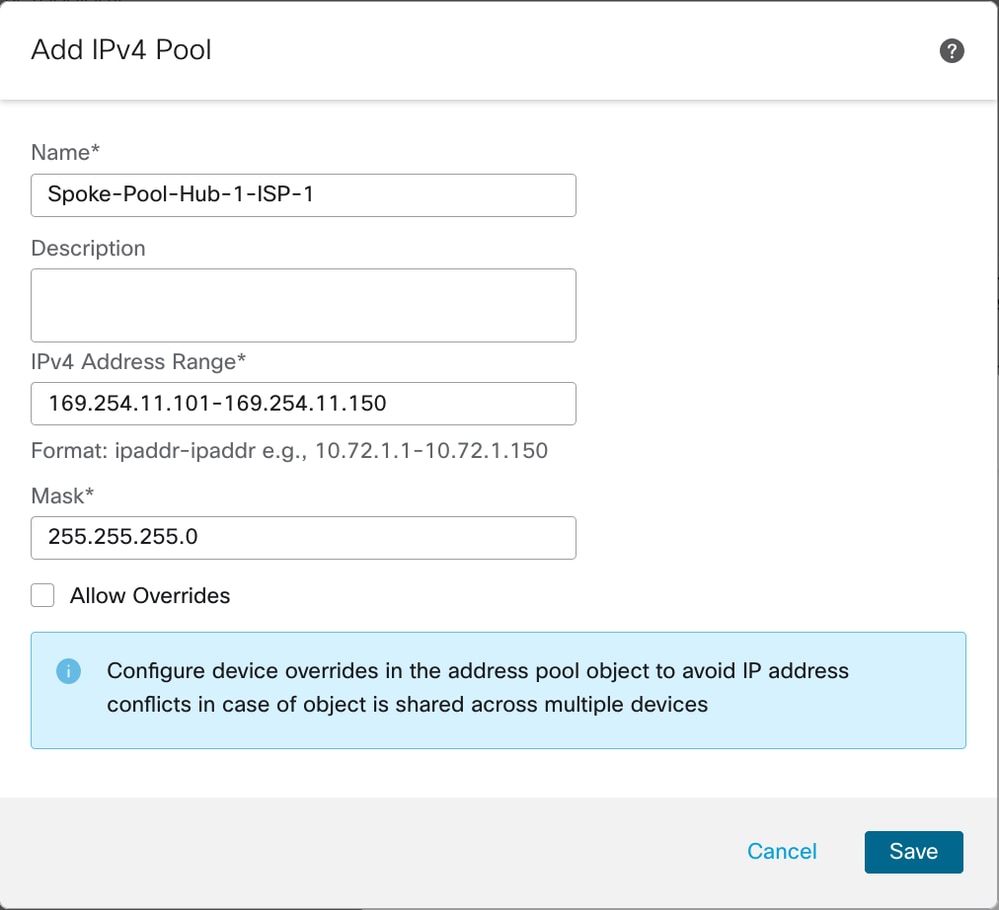

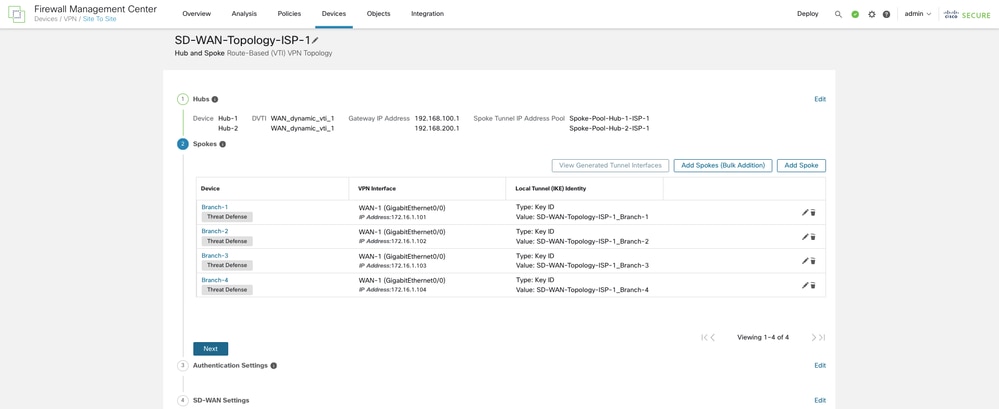

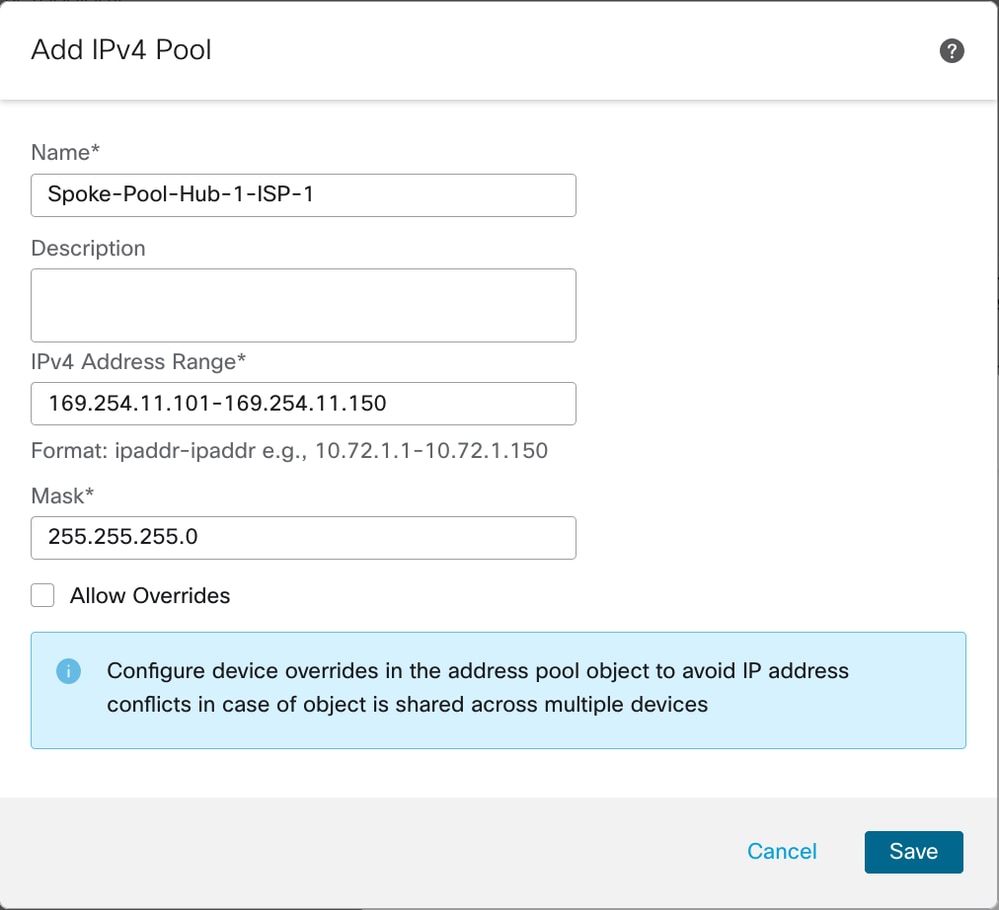

Elija un pool de direcciones o haga clic en el icono + junto a Pool de Direcciones IP del Túnel de Spoke para crear un nuevo pool de direcciones. Cuando agrega radios, el asistente genera automáticamente interfaces de túnel de radio y asigna direcciones IP a estas interfaces de radio desde este conjunto de direcciones IP.

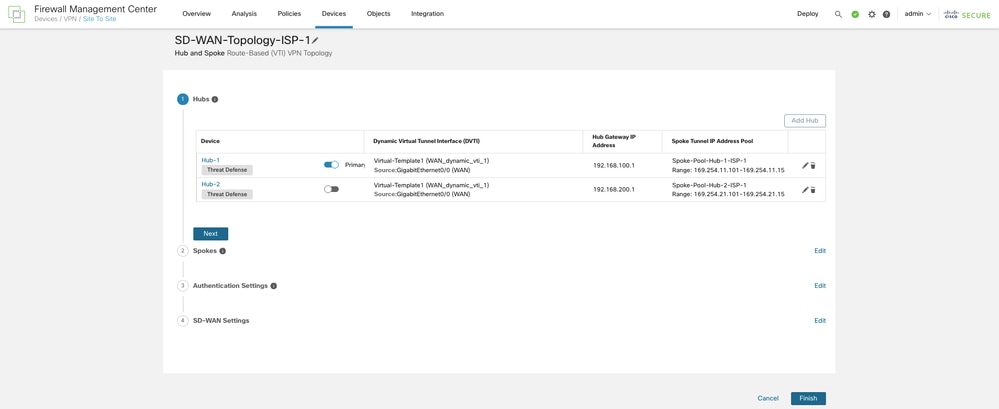

Una vez completada la configuración del hub principal, elija Add para guardar el hub principal en la topología.

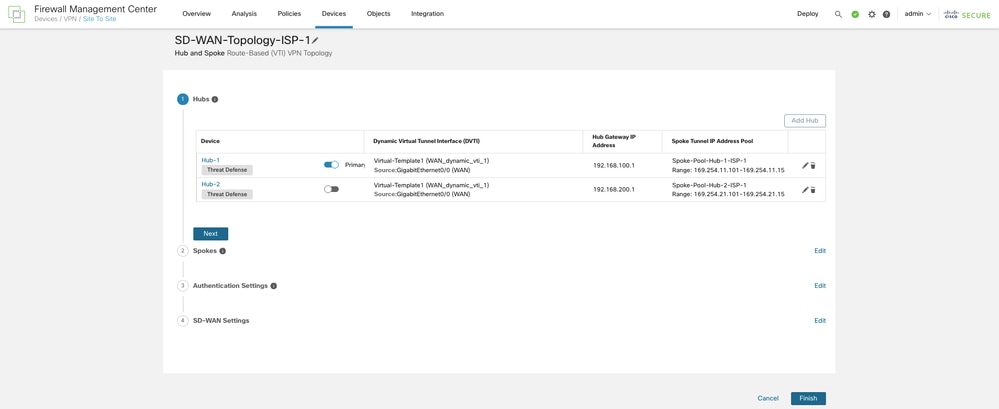

Paso 3. Configure el DVTI en el concentrador secundario

Ahora elija Add Hub nuevamente para configurar el hub secundario en la topología con WAN-1 como la interfaz VPN repitiendo los pasos 1 y 2. Haga clic en Next.

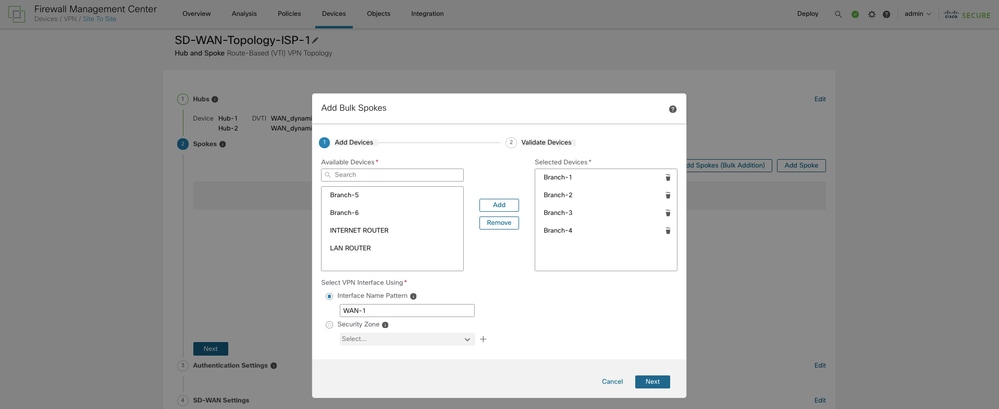

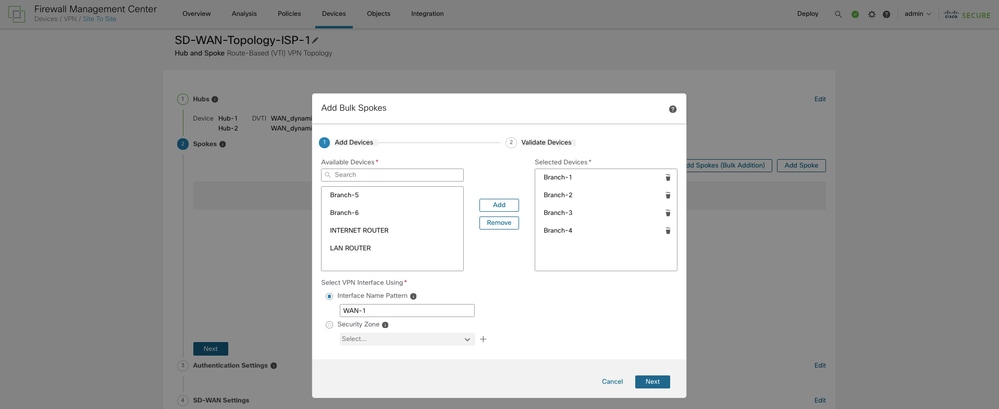

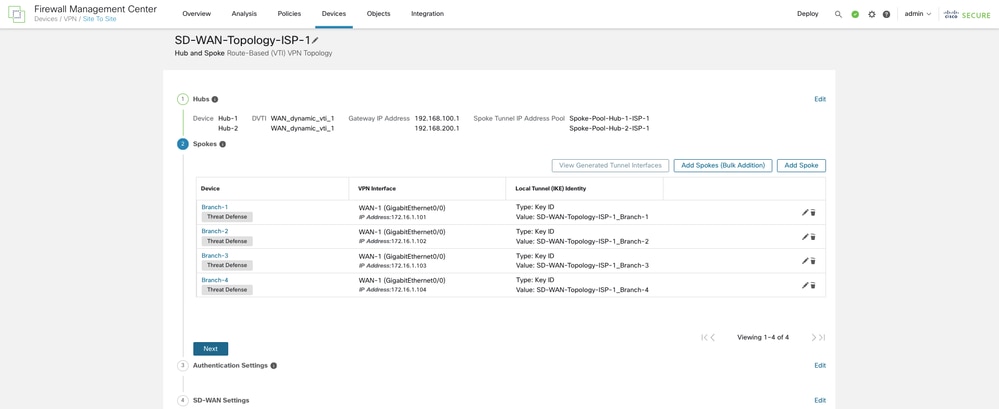

Paso 4. Configuración de los radios

Elija Add Spoke para agregar un solo dispositivo spoke, o haga clic en Add Spokes (Bulk Addition) para agregar varios spokes a su topología. La topología actual utiliza la última opción para agregar varios FTD de sucursal a la topología. En el cuadro de diálogo Add Bulk Spokes, elija los FTD requeridos para agregarlos como radios. Elija un patrón de nombre de interfaz común que coincida con el nombre lógico de WAN-1 en todos los spokes o la zona de seguridad que está asociada con WAN-1.

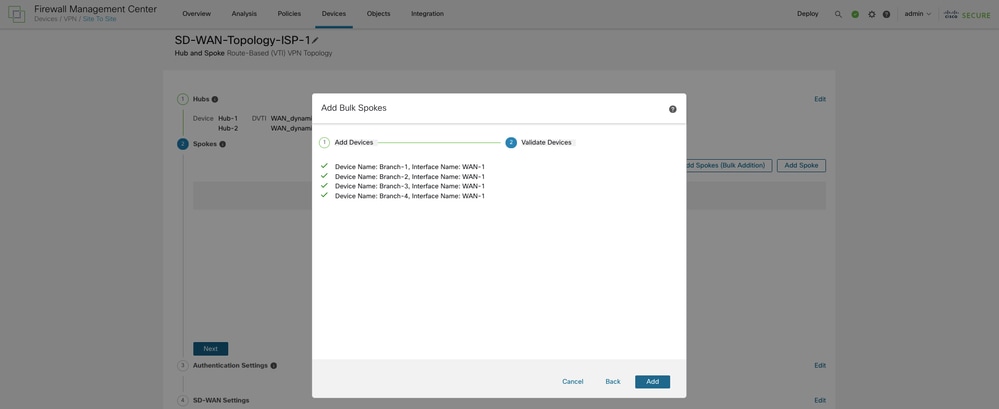

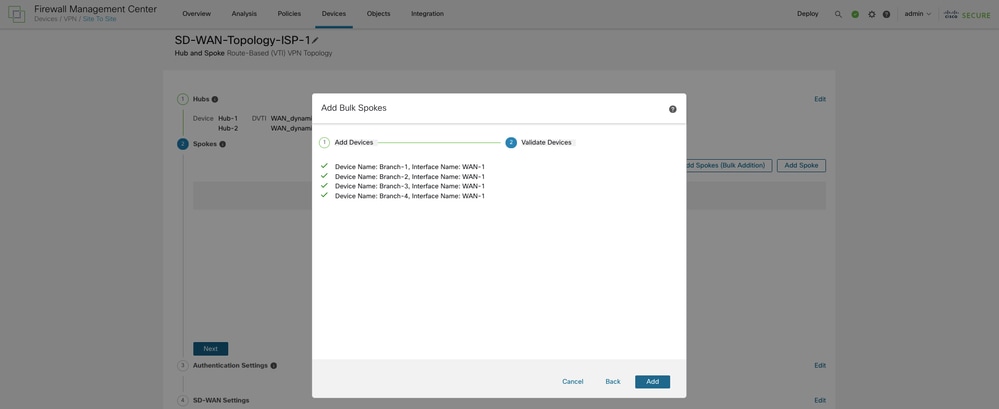

Haga clic en Siguiente para que el asistente valide si los radios tienen interfaces con el patrón o la zona de seguridad especificados.

Elija Add y el asistente elige automáticamente el hub DVTI como la dirección IP de origen del túnel para cada radio.

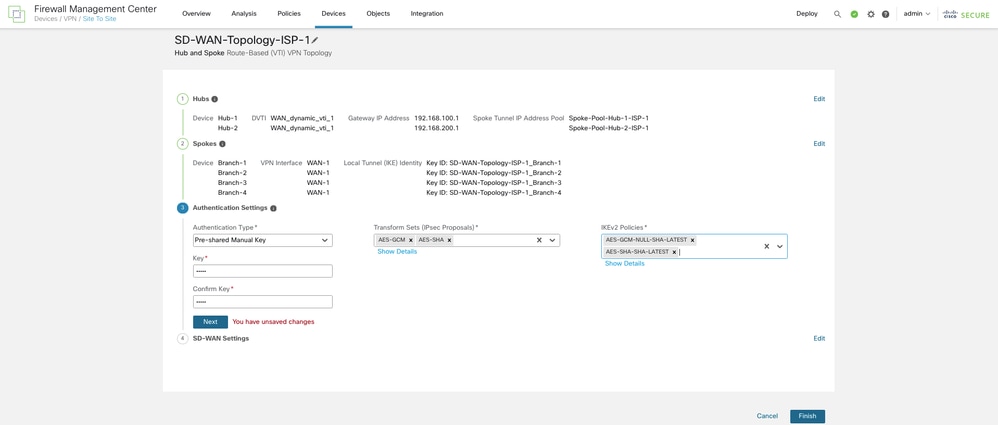

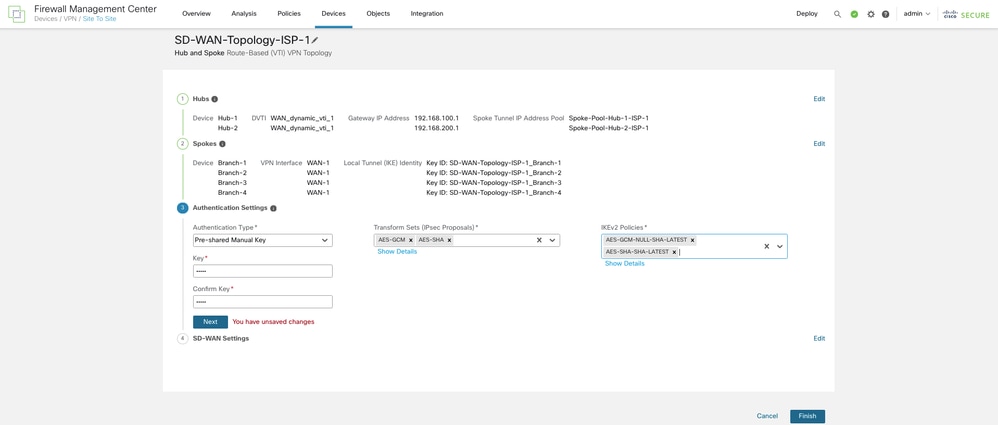

Paso 5. Configuración de los parámetros de autenticación

Haga clic en Next para configurar los ajustes de autenticación. Para la autenticación del dispositivo, puede elegir una clave precompartida manual, una clave precompartida generada automáticamente o un certificado en la lista desplegable Tipo de autenticación. Elija uno o más algoritmos de las listas desplegables Conjuntos de transformación y Políticas IKEv2.

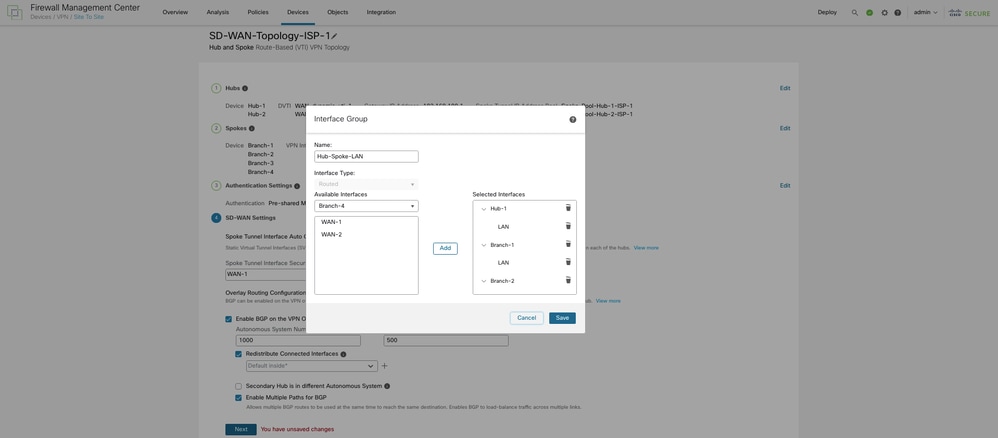

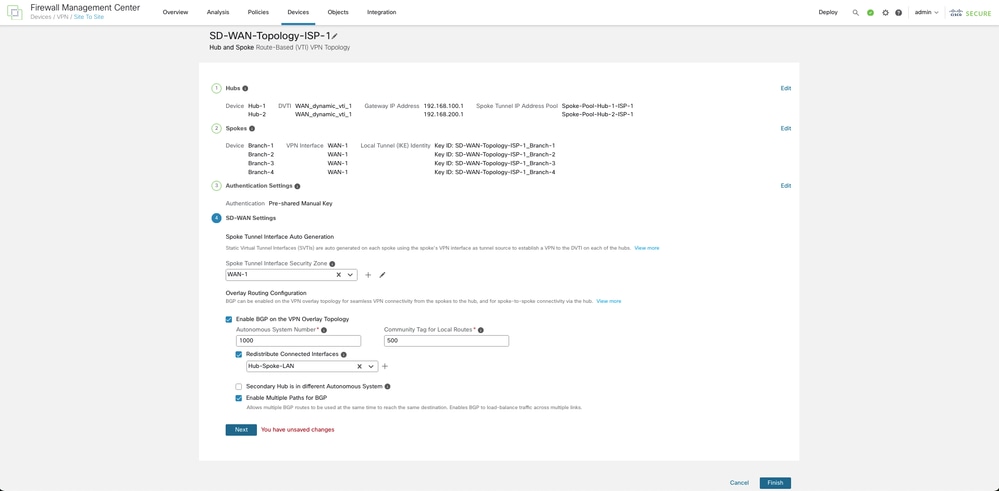

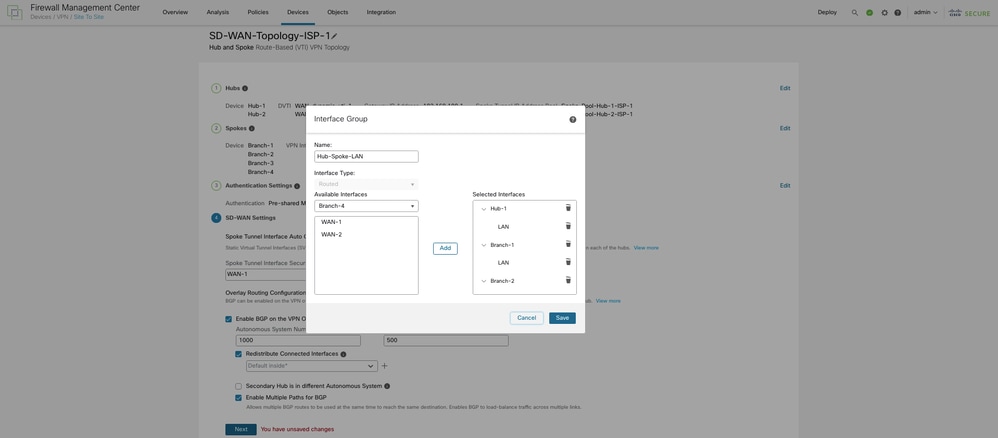

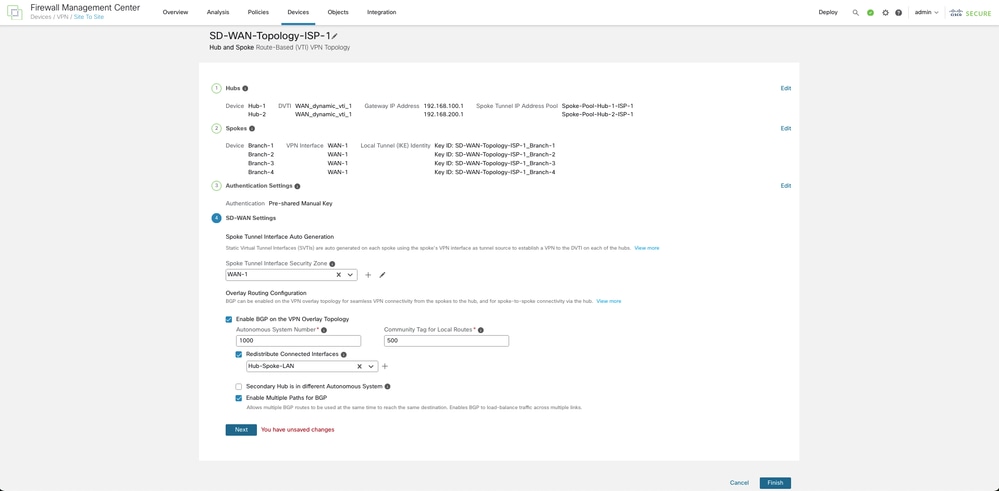

Paso 6. Configuración de los parámetros de SD-WAN

Haga clic en Next para configurar los ajustes de SD-WAN. Este paso implica la generación automática de interfaces de túnel radial y la configuración del protocolo de gateway fronterizo (BGP) de la red superpuesta. En la lista desplegable Spoke Tunnel Interface Security Zone, elija una zona de seguridad o haga clic en + para crear una zona de seguridad a la que el asistente agregue automáticamente las interfaces de túnel virtual estáticas (SVTI) generadas automáticamente por los spokes.

Marque la casilla de verificación Enable BGP on the VPN Overlay Topology para automatizar las configuraciones BGP entre la interfaz de túnel superpuesto. En el campo Autonomous System Number, ingrese un número de sistema autónomo (AS). Marque la casilla de verificación Redistribute Connected Interfaces y elija un grupo de interfaz de la lista desplegable o elija + para crear un grupo de interfaz con interfaces LAN conectadas de los hubs y spokes para la redistribución de rutas BGP en la topología de superposición.

En el campo Community Tag for Local Routes, ingrese el atributo de comunidad BGP para etiquetar las rutas locales conectadas y redistribuidas. Este atributo permite un filtrado de rutas sencillo. Marque la casilla de verificación Secondary Hub is in the Different Autonomous System si tiene un hub secundario en un AS diferente. Finalmente, marque la casilla de verificación Enable Multiple Paths for BGP para permitir que BGP balancee la carga del tráfico a través de links múltiples.

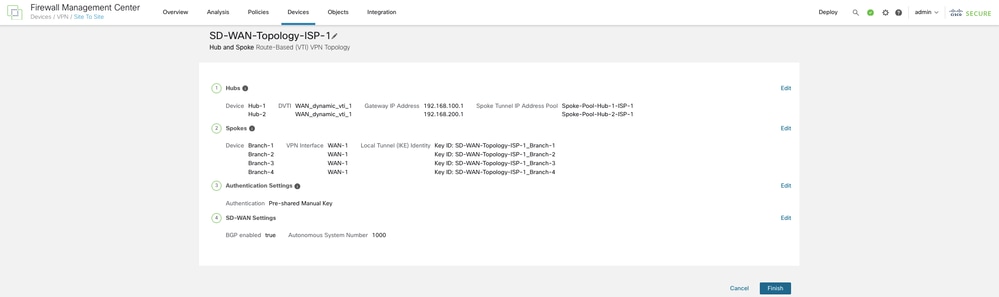

Haga clic en Finalizar para guardar y validar la topología SD-WAN.

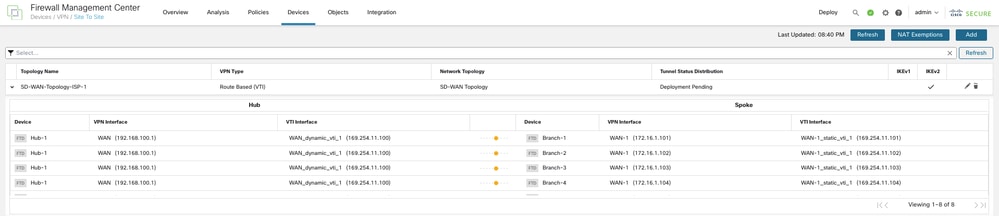

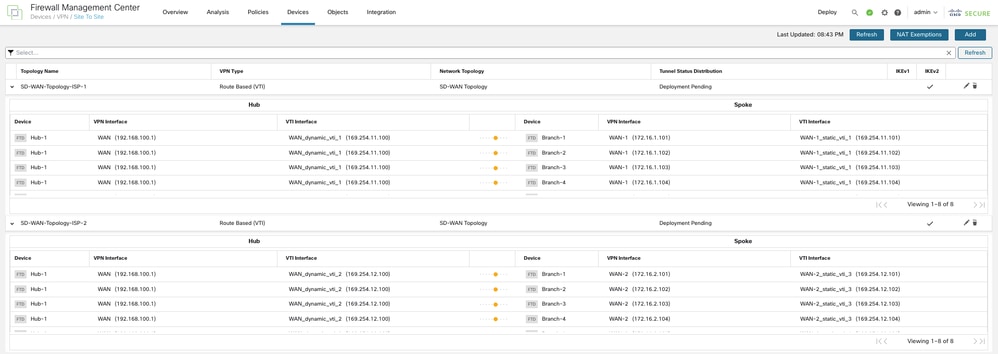

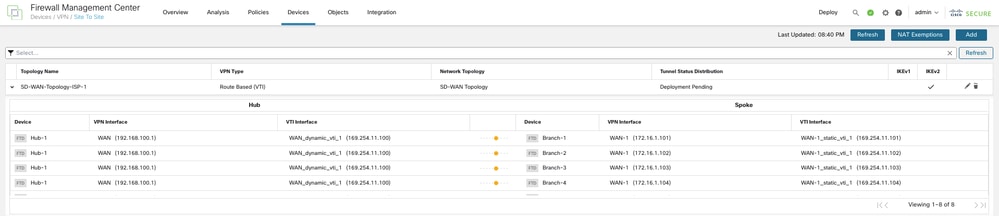

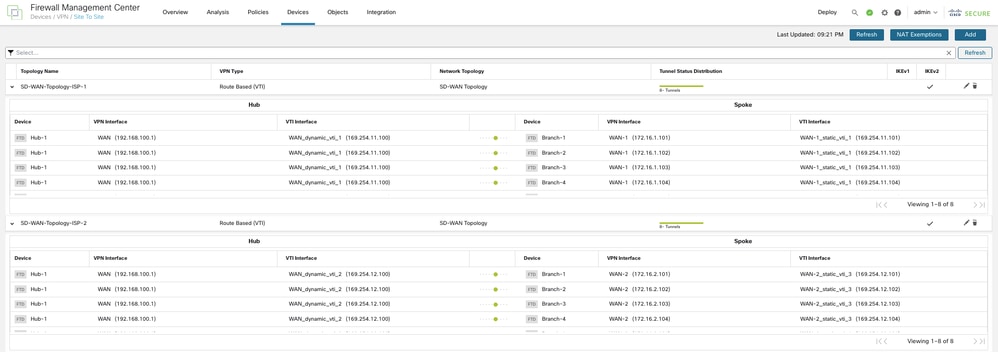

Puede ver la topología en Dispositivos > VPN de sitio a sitio. El número total de túneles en la primera topología SD-WAN es 8.

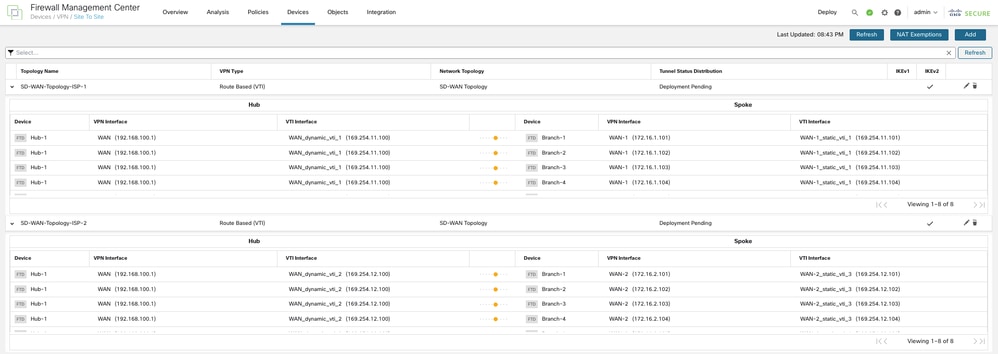

Paso 7. Crear una topología SD-WAN con WAN-2 como interfaz VPN

Repita los pasos del 1 al 6 para configurar una topología SD-WAN con WAN-2 como interfaz VPN. El número total de túneles en la segunda topología SD-WAN es 8. Las topologías finales deben tener el aspecto de la imagen mostrada:

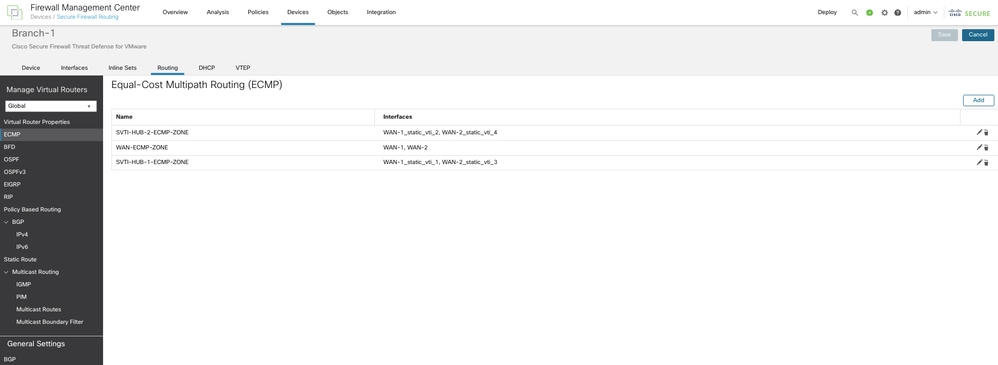

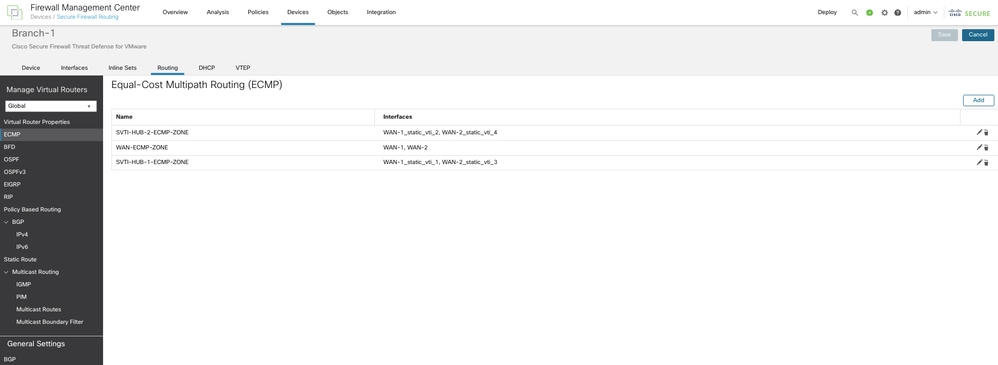

Paso 8. Configuración de zonas ECMP (múltiples rutas de igual coste)

En cada sucursal, navegue hasta Routing > ECMP y configure las zonas ECMP para las interfaces WAN y las SVTI que se conectan al hub principal y al secundario, como se muestra. Esto puede proporcionar redundancia de link y habilitar el balanceo de carga del tráfico VPN.

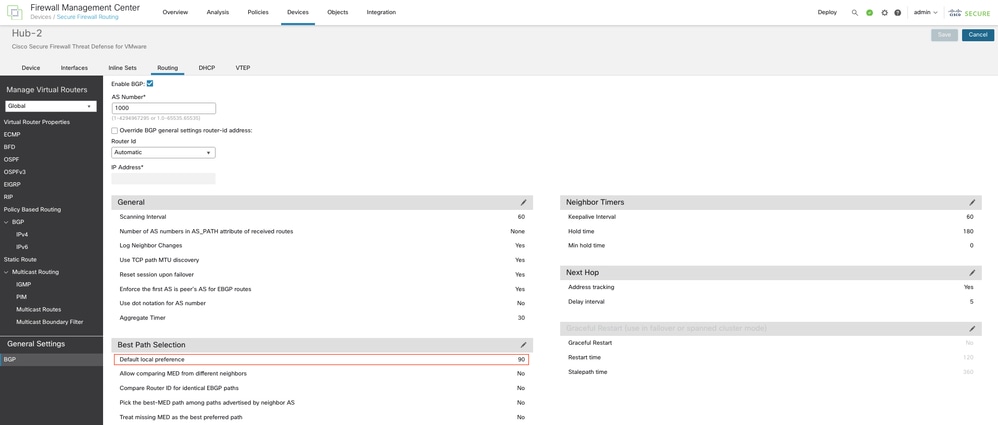

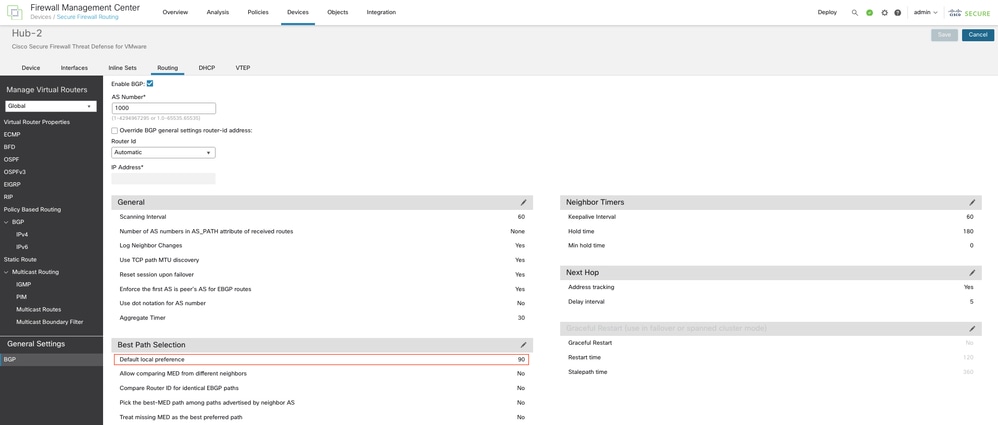

Paso 9. Modificar la preferencia local de BGP en el hub

Vaya a Routing > General Settings > BGP en el hub secundario. Haga clic en Enable BGP, configure el AS Number y establezca el valor de la preferencia local predeterminada en Best Path Selection en un valor inferior al configurado en el hub principal. Click Save. Esto garantiza que se prefieran las rutas al hub principal en lugar de las rutas al hub secundario. Cuando el hub principal deja de funcionar, las rutas al hub secundario toman el control.

Implemente las configuraciones en todos los dispositivos.

Verificación

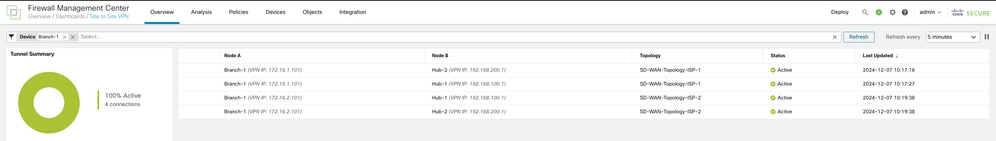

Verificar estados de túnel

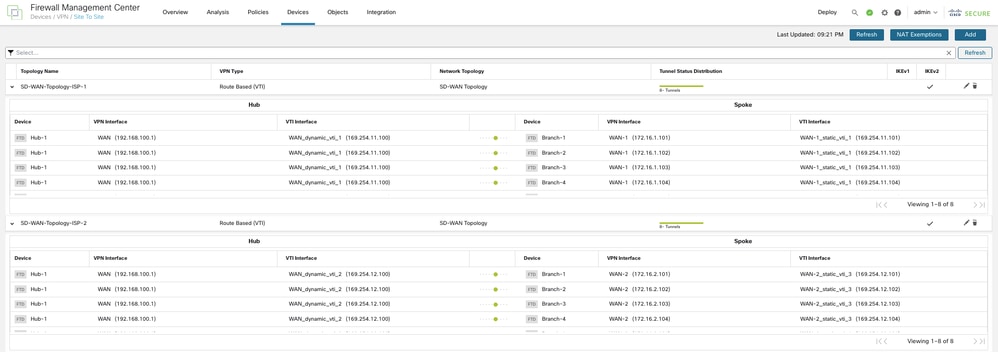

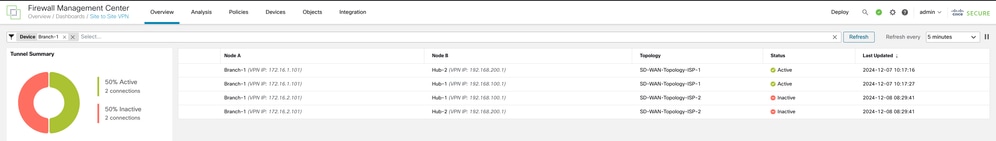

Para verificar si los túneles VPN de las topologías SD-WAN están activos, navegue hasta Device > VPN > Site-to-Site.

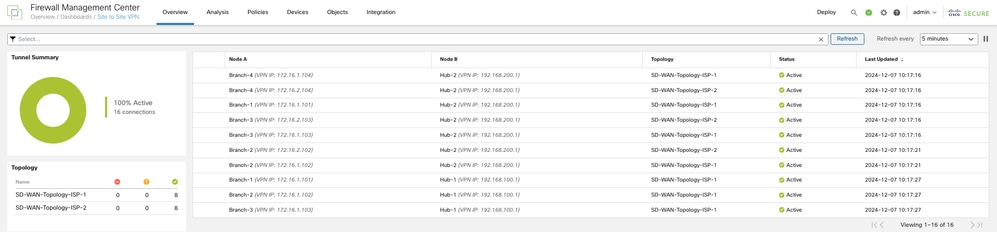

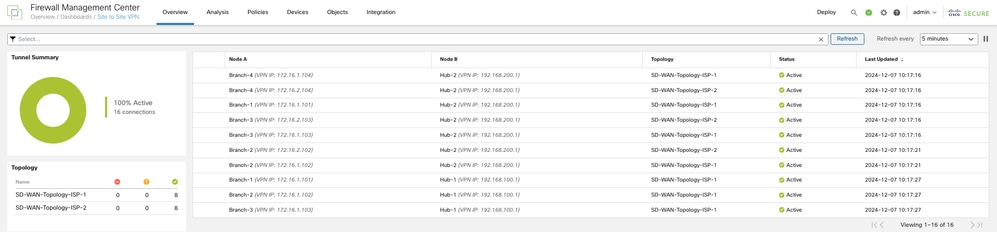

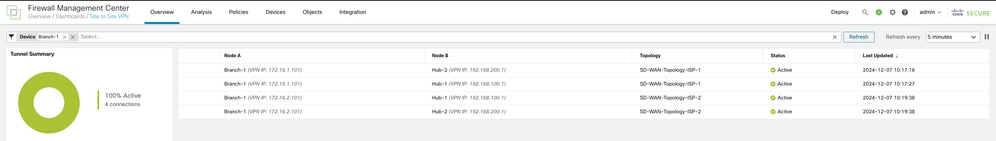

Para ver los detalles de los túneles VPN SD-WAN, elija Overview > Dashboards > Site-to-site VPN.

Para ver más detalles de cada túnel VPN:

- Pase el ratón sobre un túnel.

- Haga clic en Ver información completa (

). Aparecerá un panel con detalles del túnel y más acciones.

). Aparecerá un panel con detalles del túnel y más acciones.

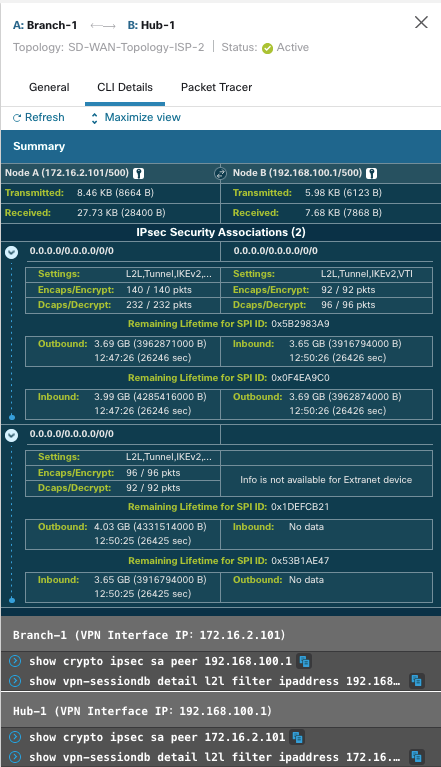

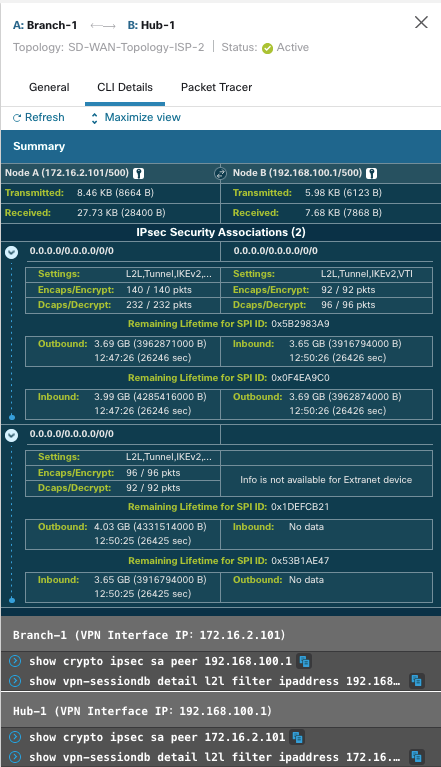

- Haga clic en la pestaña Detalles de CLI en el panel lateral para ver los comandos show y los detalles de las asociaciones de seguridad IPsec.

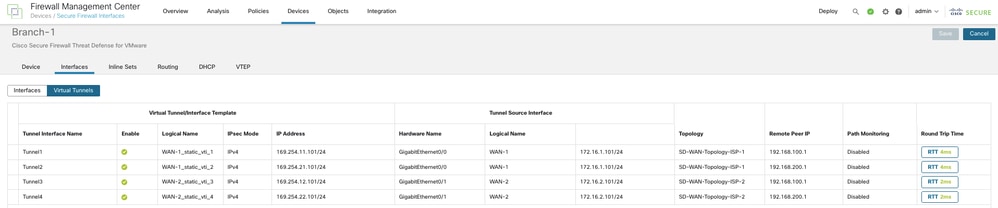

Verificar interfaces de túnel virtual (VTI)

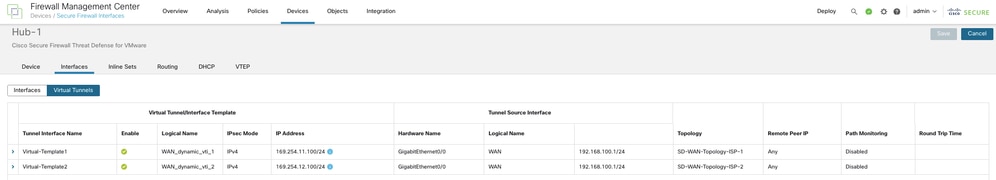

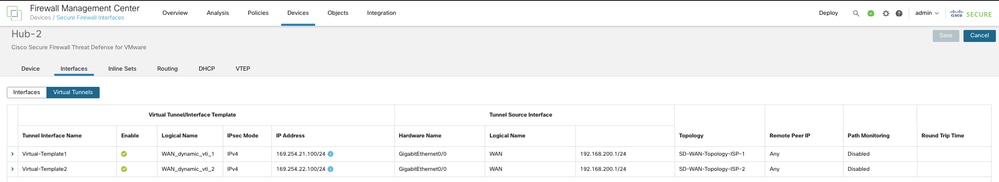

Para ver las VTI dinámicas de los hubs y las VTI estáticas de los spokes:

- Vaya a Devices > Device Management.

- Elija el icono de edición para un dispositivo radial o un concentrador.

- Haga clic en la pestaña Interface.

- Haga clic en el Túneles virtuales ficha.

Para cada VTI, puede ver detalles como el nombre, la dirección IP, el modo IPsec, los detalles de la interfaz de origen del túnel, la topología y la IP del par remoto.

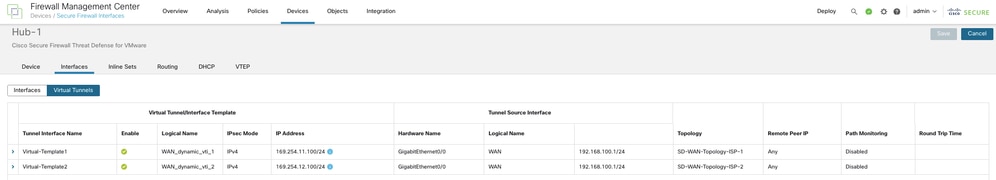

DVTI en el hub principal:

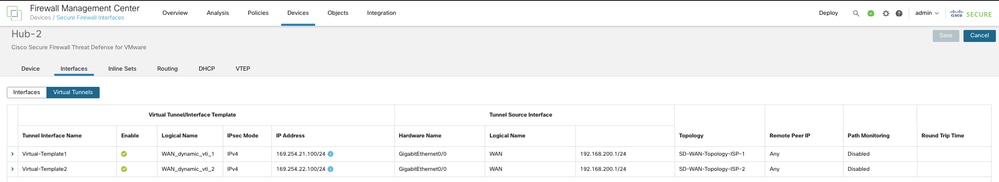

DVTI en el hub secundario:

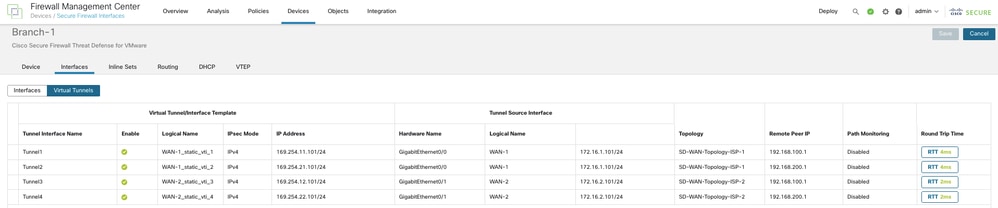

SVTI en el spoke:

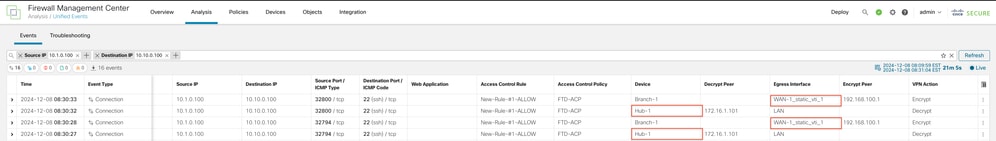

Para verificar el balanceo de carga, la redundancia de ISP dual y la redundancia de nivel de concentrador, solo se utiliza el tráfico de la sucursal 1 al concentrador. Aquí se muestran los detalles de la configuración:

10.1.0.0.100 - Cliente en red conectada de sucursal 1

10.10.0.0.100 - Cliente en la red conectada al concentrador

WAN-1_static_vti_1 - SVTI al Hub 1 a través del ISP 1

WAN-2_static_vti_3 - SVTI al Hub 1 a través del ISP 2

WAN-1_static_vti_2 - SVTI al Hub 2 a través del ISP 1

WAN-2_static_vti_4 - SVTI al Hub 2 a través del ISP 2

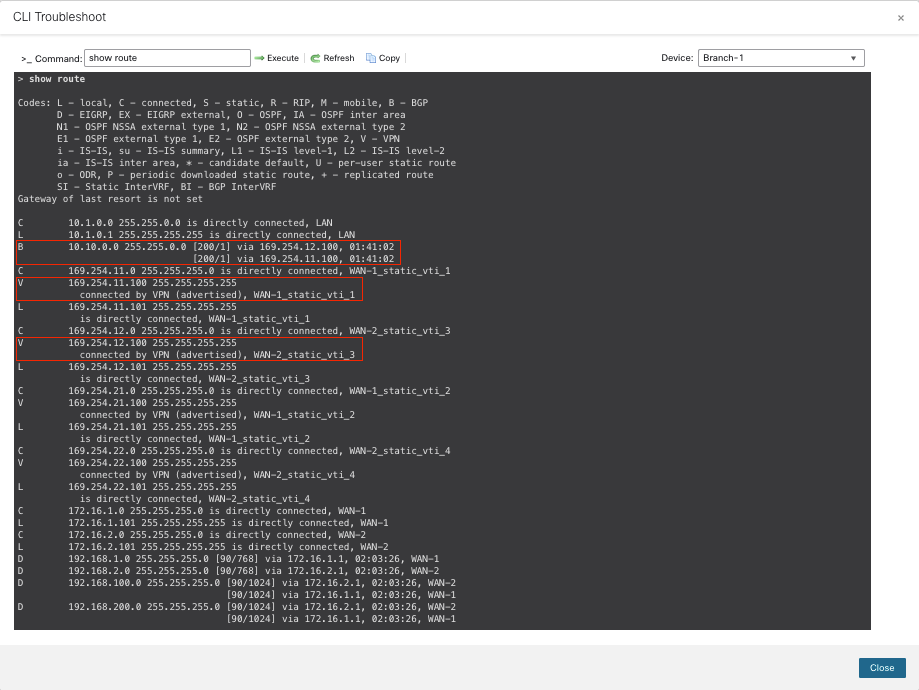

Verificar el Balanceo de Carga del Tráfico VPN

El estado del túnel se puede ver en el panel de VPN de sitio a sitio. Idealmente, todos los túneles deben estar activos:

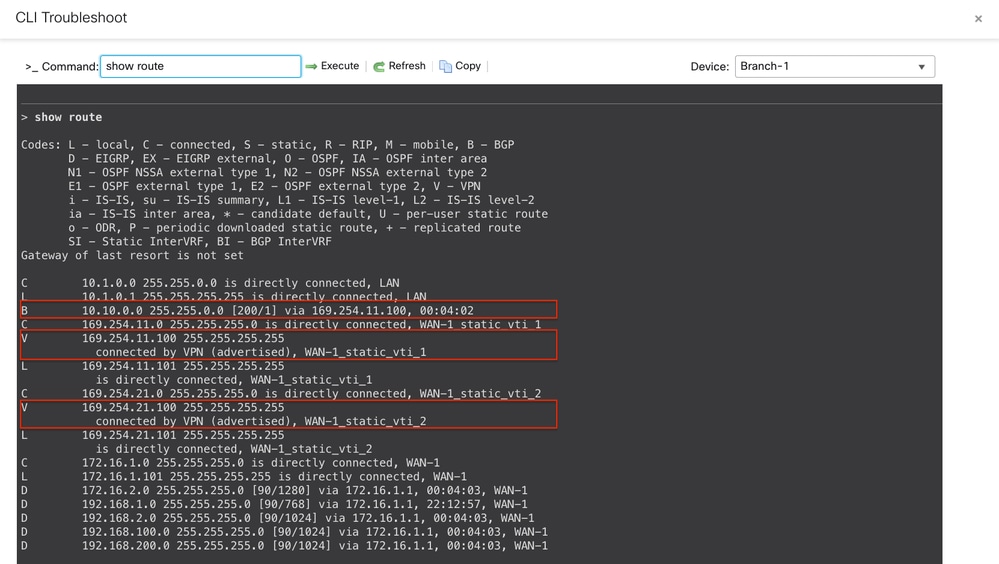

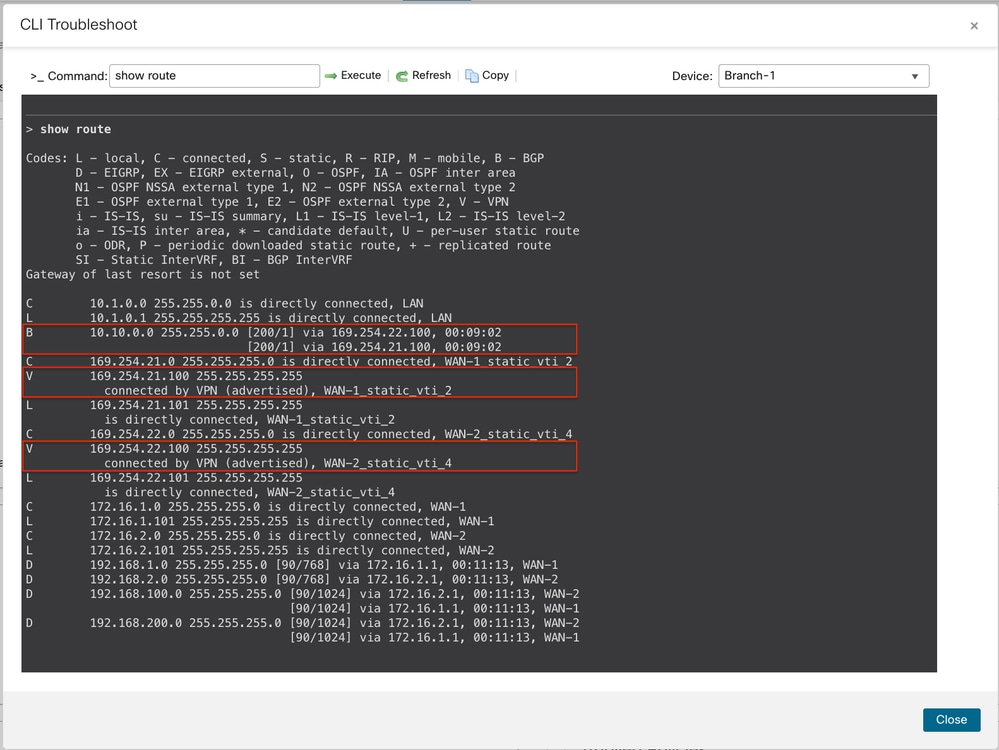

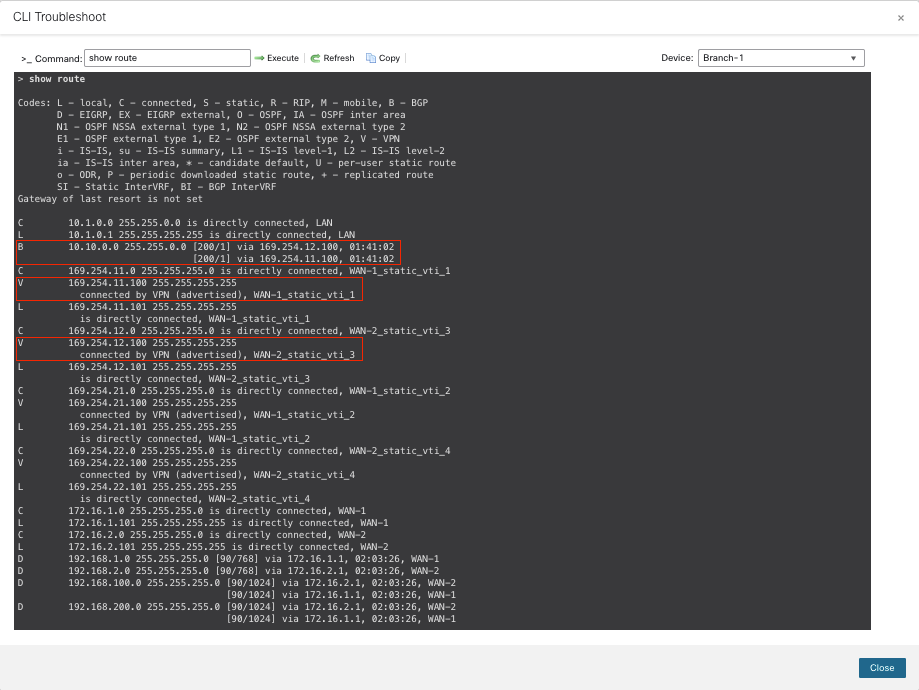

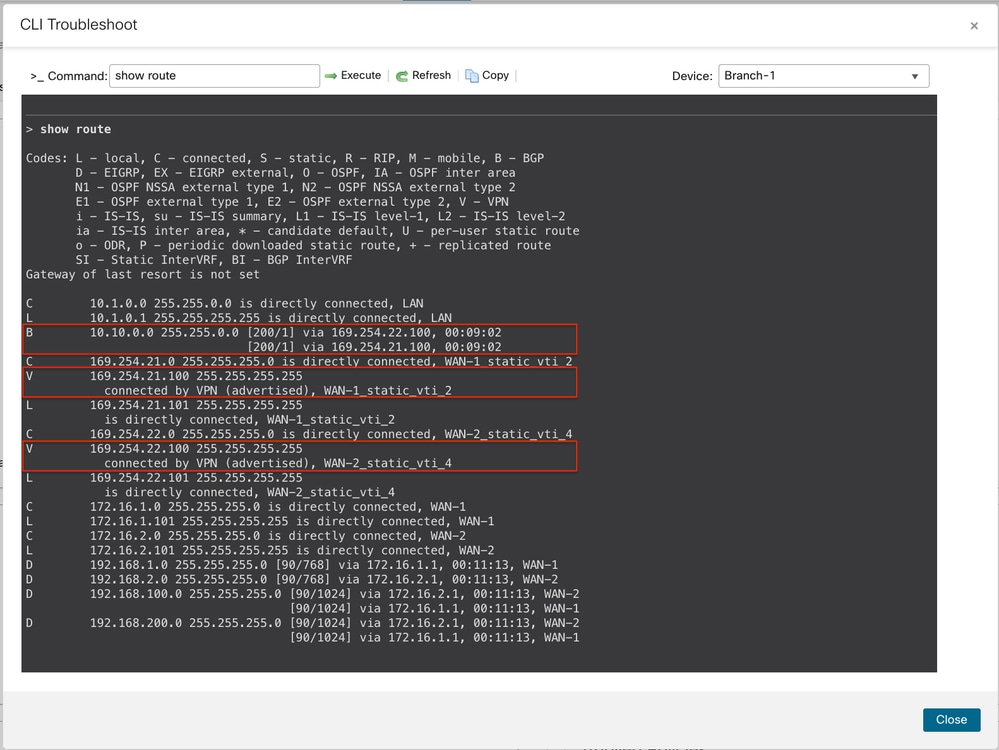

Se recomiendan las rutas al hub principal. El comando show route en la sucursal 1 indica que el tráfico VPN está balanceado por carga entre las dos SVTI en el ISP 1 y el ISP 2 al hub principal:

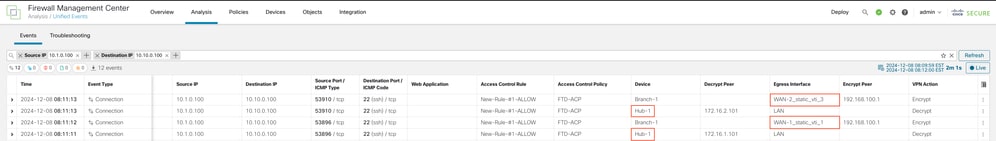

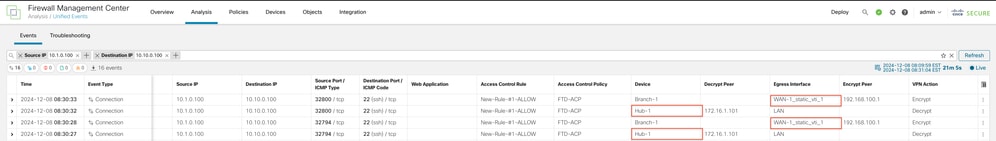

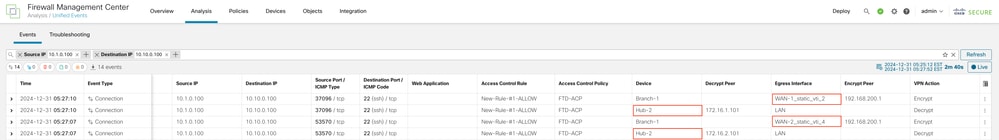

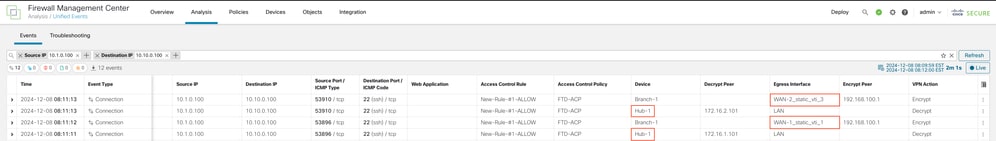

La interfaz de salida tomada para el tráfico VPN real se puede ver en Eventos unificados:

Verificar redundancia de ISP dual

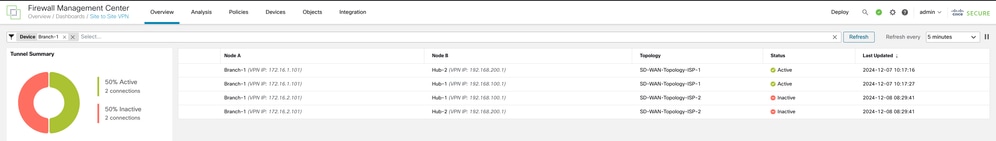

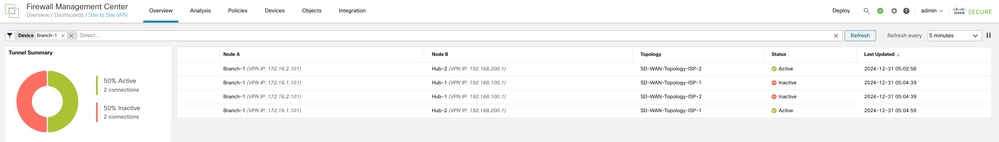

Cuando ISP-2 está inactivo, el estado del túnel indica que los túneles a través de ISP-1 están activos:

Se recomiendan las rutas al hub principal. El comando show route en la Sucursal 1 indica que el tráfico VPN se enruta a través de los SVTI en el ISP-1 al hub principal:

La interfaz de salida tomada para el tráfico VPN real se puede ver en Eventos unificados:

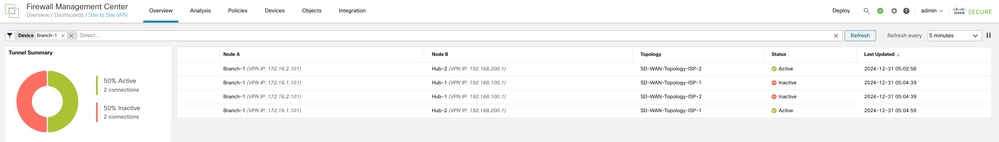

Verificar redundancia de nivel de hub

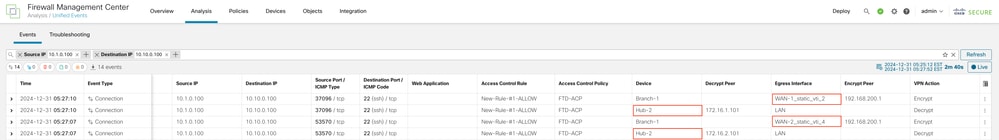

Cuando el hub principal está inactivo, el estado del túnel indica que los túneles hacia el hub secundario están activos:

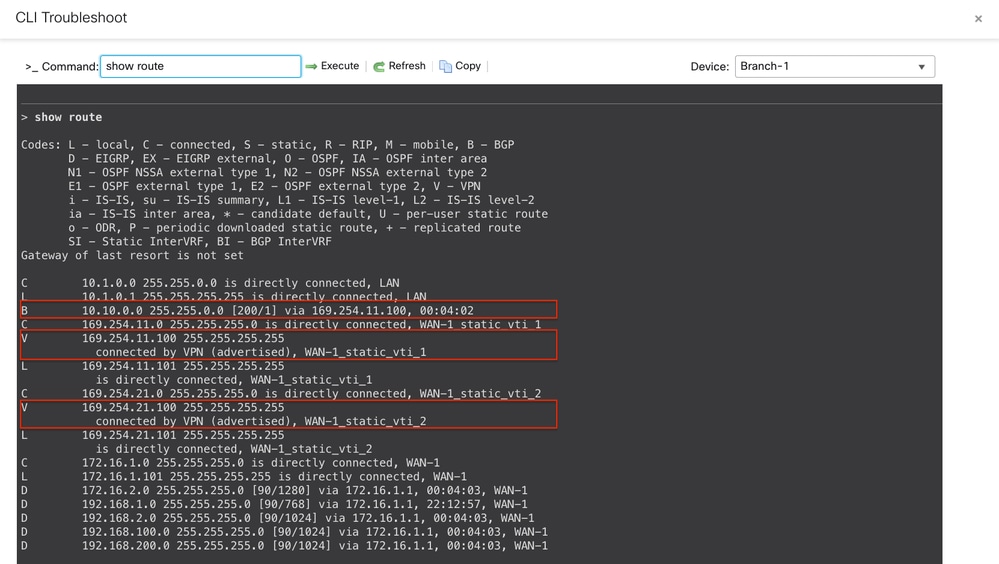

Dado que el hub principal está inactivo, se prefieren las rutas al hub secundario. El comando show route en la sucursal 1 indica que el tráfico VPN está balanceado por carga entre las dos SVTI en el ISP 1 y el ISP 2 al hub secundario:

La interfaz de salida tomada para el tráfico VPN real se puede ver en Eventos unificados:

Comentarios

Comentarios