Configuración de FTD Multi-Instance High-Availability en Firepower 4100

Opciones de descarga

-

ePub (2.8 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.8 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar la conmutación por fallas en instancias de contenedores de FTD (multiinstancia).

Prerequisites

Requirements

Cisco recomienda que conozca Firepower Management Center (FMC) y Firewall Threat Defence (FTD).

Componentes Utilizados

- Cisco Firepower Management Center Virtual 7.2.5

- Appliance de NGFW Cisco Firepower 4145 (FTD) 7.2.5

- Sistema operativo extensible (FXOS) Firepower 2.12 (0.498)

- Windows 10

Antes de implementar FTD Multi-Instance, es importante entender cómo puede afectar el rendimiento de su sistema y planificar en consecuencia. Consulte siempre la documentación oficial de Cisco o consulte con un representante técnico de Cisco para garantizar una implementación y configuración óptimas.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La multiinstancia es una función de Firepower Threat Defence que es similar al modo de contexto múltiple de Adaptive Security Appliance (ASA). Permite ejecutar varias instancias de FTD de contenedor independientes en un único componente de hardware. Cada instancia de contenedor permite la separación de recursos físicos, la gestión de la configuración independiente, las recargas independientes, las actualizaciones de software independientes y la compatibilidad total con funciones de defensa frente a amenazas. Esto resulta especialmente útil para organizaciones que requieren diferentes políticas de seguridad para diferentes departamentos o proyectos, pero que no desean invertir en varios dispositivos de hardware independientes. Actualmente, la función de instancias múltiples es compatible con los appliances de seguridad Firepower series 3100, 4100, 4200 y 9300 que ejecutan FTD 6.4 y versiones posteriores.

Este documento utiliza Firepower 4145, que admite un máximo de 14 instancias de contenedor. Para ver el número máximo de instancias admitidas en Firepower Appliance, consulte Número máximo de instancias y recursos de contenedor por modelo

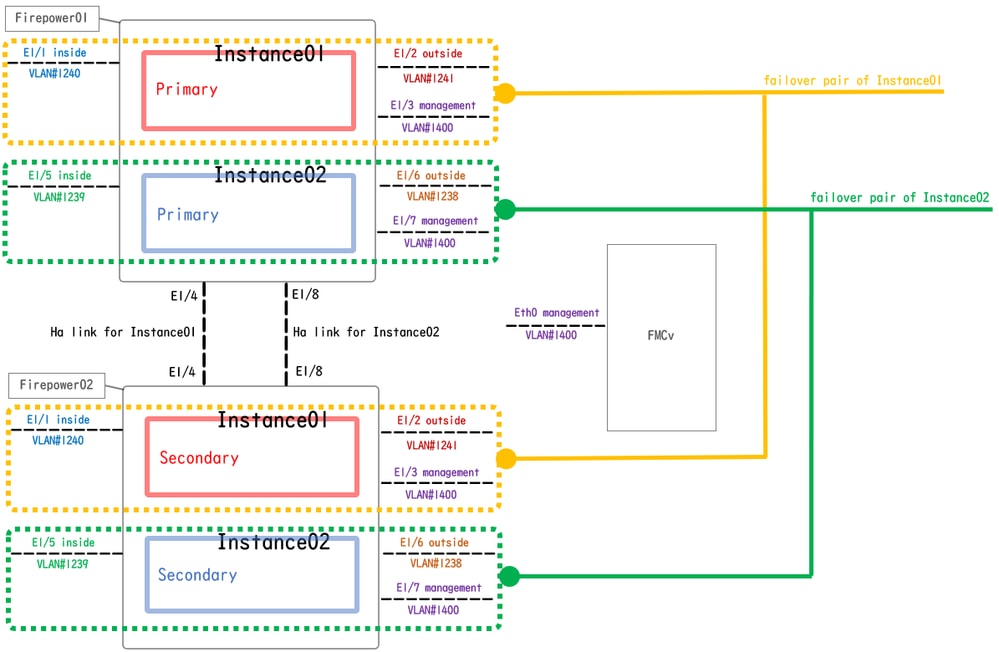

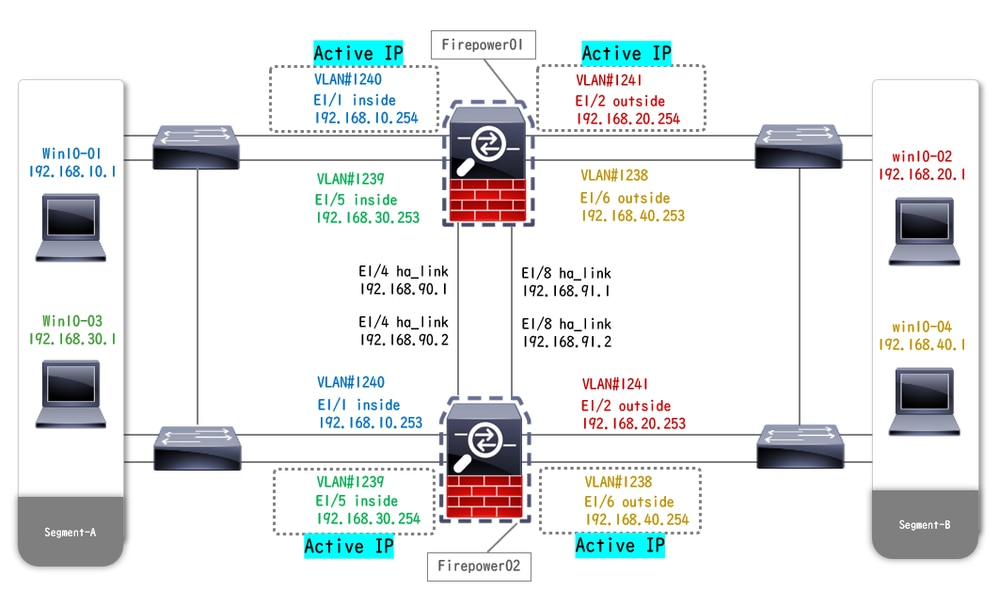

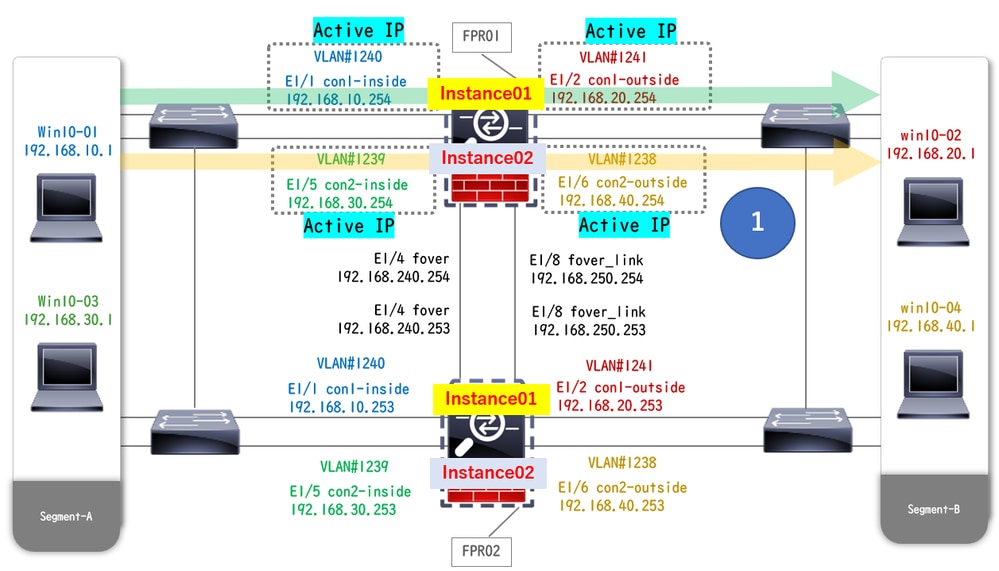

Diagrama de la red

Este documento presenta la configuración y verificación para HA en Multi-Instance en este diagrama.

Diagrama de configuración lógica

Diagrama de configuración lógica

Diagrama de configuración física

Diagrama de configuración física

Configuraciones

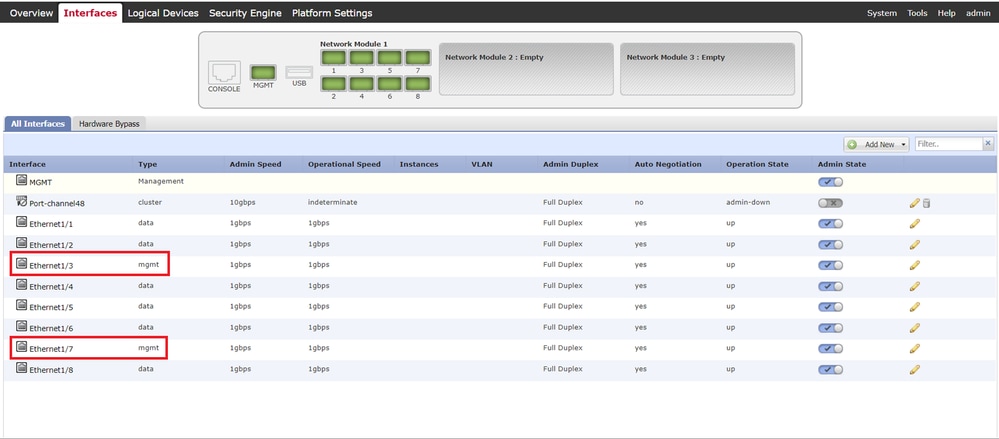

Paso 1. Preconfigurar las interfaces

a. Vaya a Interfaces en FCM. Establezca 2 interfaces de gestión. En este ejemplo, Ethernet1/3 y Ethernet1/7.

Preconfigurar interfaces

Preconfigurar interfaces

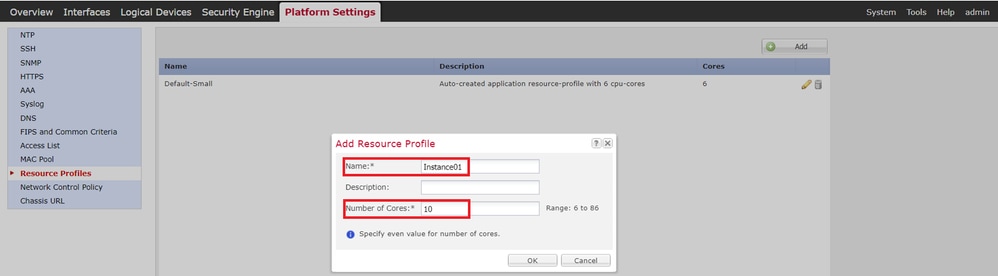

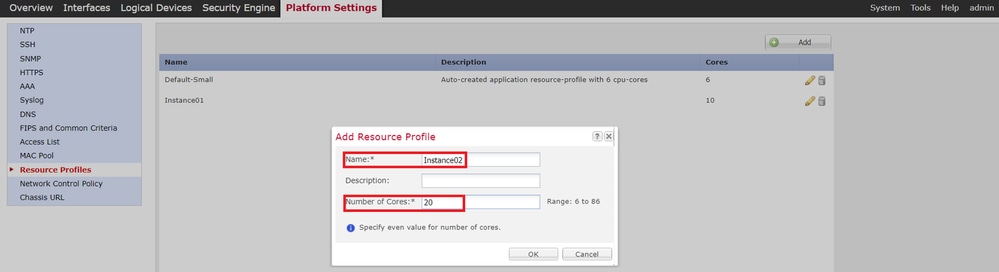

Paso 2. Agregar 2 Perfiles de Recursos para Instancias de Contenedor

a. Vaya a Configuración de la plataforma > Perfiles de recursos > Agregar en FCM. Establecer el primer perfil de recursos.

En este ejemplo:

・Nombre: Instancia01

·Número de núcleos: 10

Nota: Para el HA de un par de instancias de contenedor, deben utilizar los mismos atributos de perfil de recurso.

Establezca el nombre del perfil entre 1 y 64 caracteres. No puede cambiar el nombre de este perfil después de agregarlo.

Establezca el número de núcleos para el perfil, entre 6 y el máximo.

Agregar el primer perfil de recursos

Agregar el primer perfil de recursos

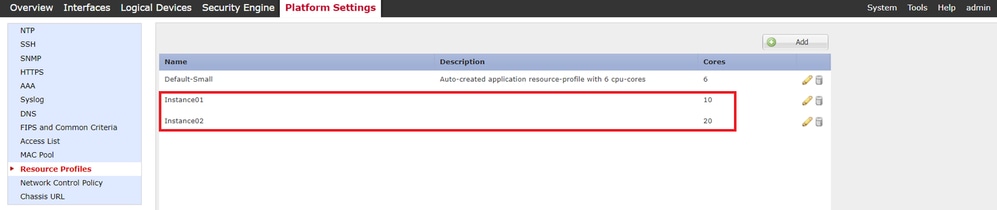

b. Repita a. en el paso 2, para configurar el segundo perfil de recursos.

En este ejemplo:

・Nombre: Instancia02

·Número de núcleos: 20

Agregar 2º perfil de recursos

Agregar 2º perfil de recursos

c. Compruebe que 2 perfiles de recursos se han agregado correctamente.

Confirmar perfil de recurso

Confirmar perfil de recurso

Paso 3. (Opcional) Agregar un Prefijo de Pool MAC de Dirección MAC Virtual para Interfaces de Instancia de Contenedor

Puede establecer manualmente la dirección MAC virtual para la interfaz activa/en espera. Si las Direcciones MAC Virtuales no están configuradas , para la capacidad de instancias múltiples, el chasis genera automáticamente direcciones MAC para las interfaces de instancia y garantiza que una interfaz compartida en cada instancia utilice una dirección MAC única.

Verifique Agregar un Prefijo de Pool MAC y Ver Direcciones MAC para Interfaces de Instancia de Contenedor para obtener más detalles sobre la dirección MAC.

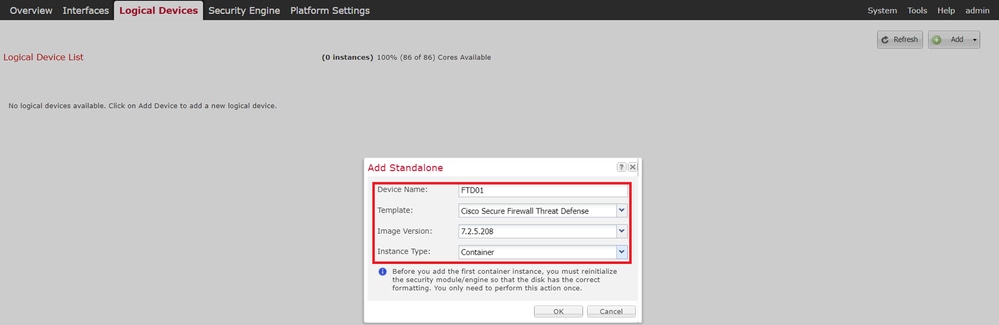

Paso 4. Adición de una Instancia Independiente

a. Vaya a Logical Devices > Add Standalone. Establecer primera instancia.

En este ejemplo:

・Nombre del dispositivo: FTD01

·Tipo de instancia: Contenedor

Nota: La única forma de desplegar una aplicación contenedora es predesplegar una App-Instance con el tipo de instancia establecido en Contenedor. Asegúrese de seleccionar Contenedor.

No puede cambiar este nombre después de agregar el dispositivo lógico.

Agregar instancia

Agregar instancia

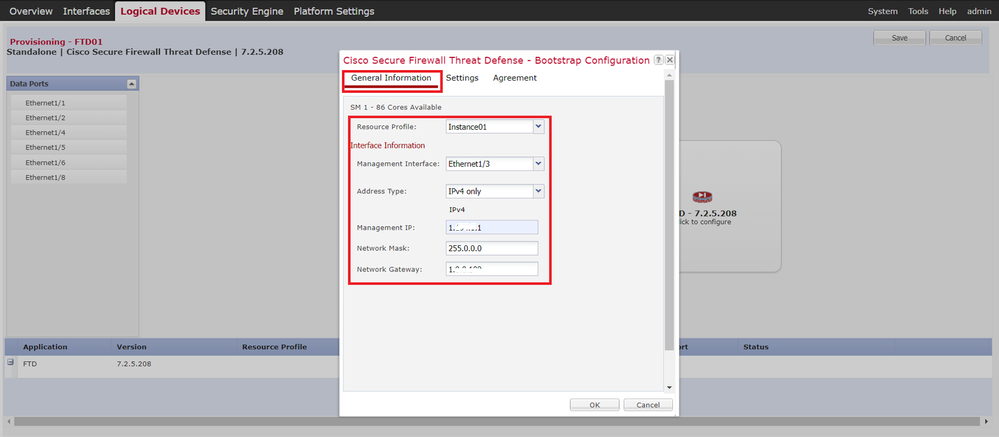

Paso 5. Configuración de interfaces

a. Establezca Resource Profile, Management Interface, Management IP para Instance01.

En este ejemplo:

·Perfil de recursos: Instancia01

・Interfaz de administración: Ethernet1/3

·IP de gestión: x.x.1.1

Configurar perfil/interfaz de gestión/IP de gestión

Configurar perfil/interfaz de gestión/IP de gestión

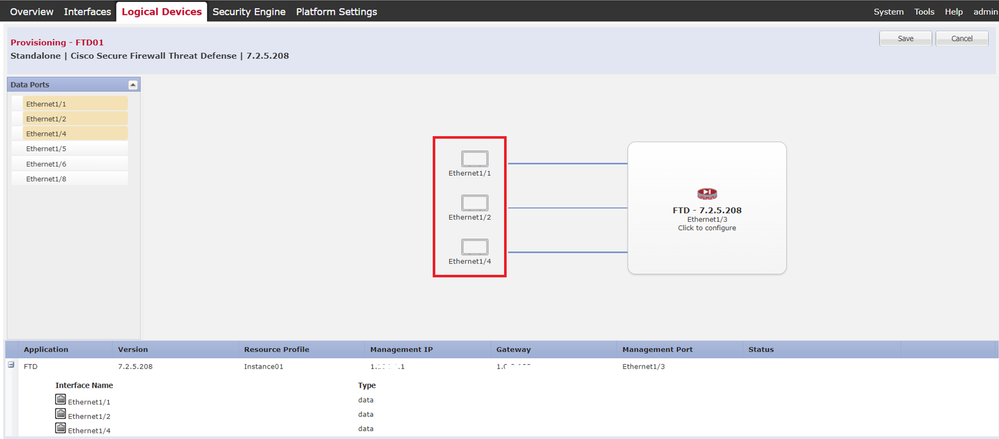

b. Establecer interfaces de datos.

En este ejemplo:

·Ethernet1/1 (se utiliza para el interior)

·Ethernet1/2 (utilizado para el exterior)

·Ethernet1/4 (se utiliza para el enlace HA)

Establecer interfaces de datos

Establecer interfaces de datos

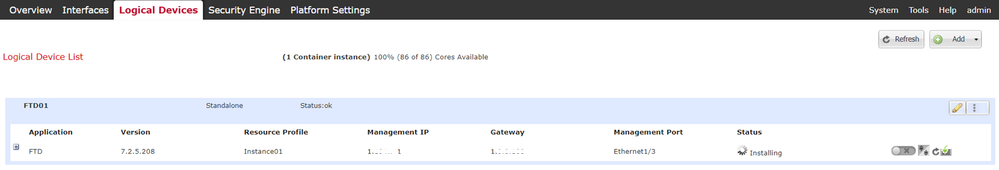

c. Acceda a Dispositivos Lógicos. Esperando el inicio de la instancia.

Confirmar estado de instancia01

Confirmar estado de instancia01

d. Repita a. en los pasos 4.a y 5.a a c para agregar la segunda instancia y establecer los detalles correspondientes.

En este ejemplo:

・Nombre del dispositivo: FTD11

·Tipo de instancia: Contenedor

·Perfil de recursos: Instancia02

・Interfaz de administración: Ethernet1/7

·IP de gestión: x.x.10.1

·Ethernet1/5 = interior

·Ethernet1/6 = exterior

·Ethernet1/8 = enlace HA

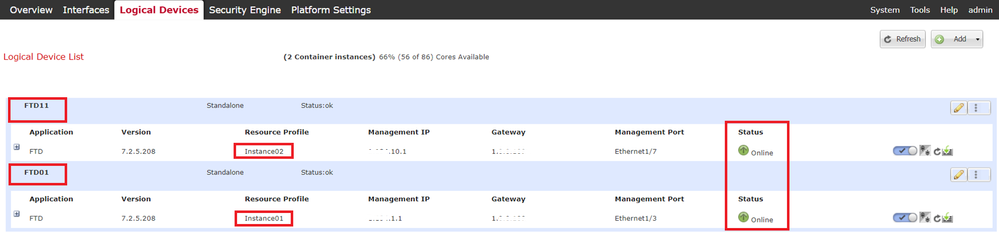

e. Confirme que dos instancias están en línea en FCM.

Confirmar El Estado De La Instancia En El Dispositivo Principal

Confirmar El Estado De La Instancia En El Dispositivo Principal

f. (Opcional) Ejecute scope ssay scope slot 1 ejecute el show app-Instance comando para confirmar que 2 instancias tienen el estado En línea en la CLI de Firepower.

FPR4145-ASA-K9# scope ssa

FPR4145-ASA-K9 /ssa # scope slot 1

FPR4145-ASA-K9 /ssa/slot # show app-Instance

Application Instance:

App Name Identifier Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd FTD01 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance01 Not Applicable None --> FTD01 Instance is Online

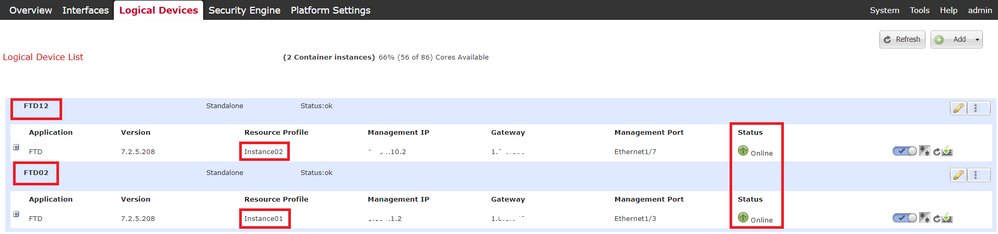

ftd FTD11 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance02 Not Applicable None --> FTD11 Instance is Onlineg Haga lo mismo en el dispositivo secundario. Confirme que dos instancias tienen el estado En línea.

Confirmar Estado De Instancia En El Dispositivo Secundario

Confirmar Estado De Instancia En El Dispositivo Secundario

Paso 6. Agregue Un Par De Alta Disponibilidad Para Cada Instancia

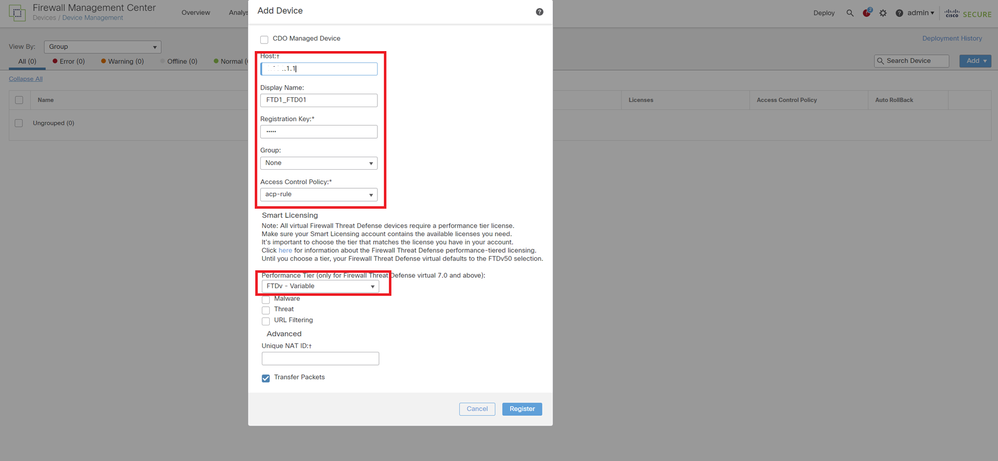

a. Vaya a Devices > Add Device on FMC. Agregar todas las instancias a FMC.

En este ejemplo:

·Nombre de visualización de la instancia 01 de FTD1: FTD1_FTD01

·Nombre de visualización de la instancia 02 del FTD1: FTD1_FTD1

·Nombre de visualización de la instancia 01 de FTD2: FTD2_FTD02

·Nombre de visualización de la instancia 02 de FTD2: FTD2_FTD12

Esta imagen muestra la configuración de FTD1_FTD01.

Añadir instancia de FTD a FMC

Añadir instancia de FTD a FMC

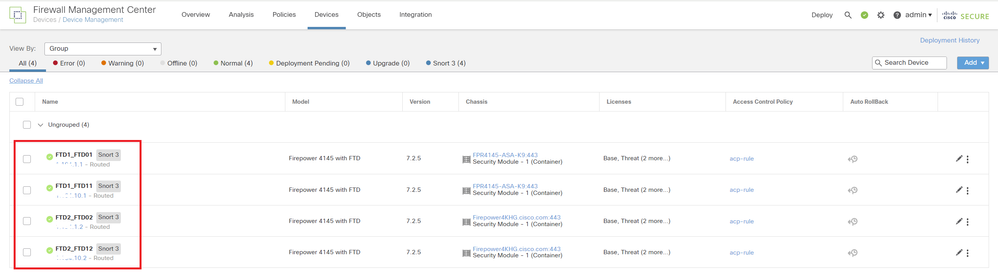

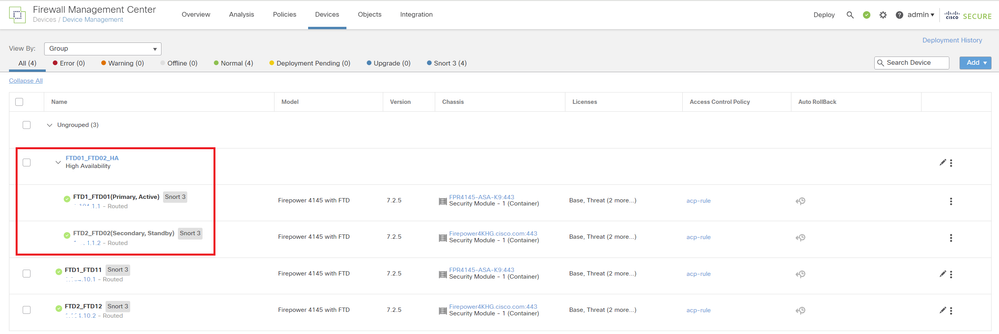

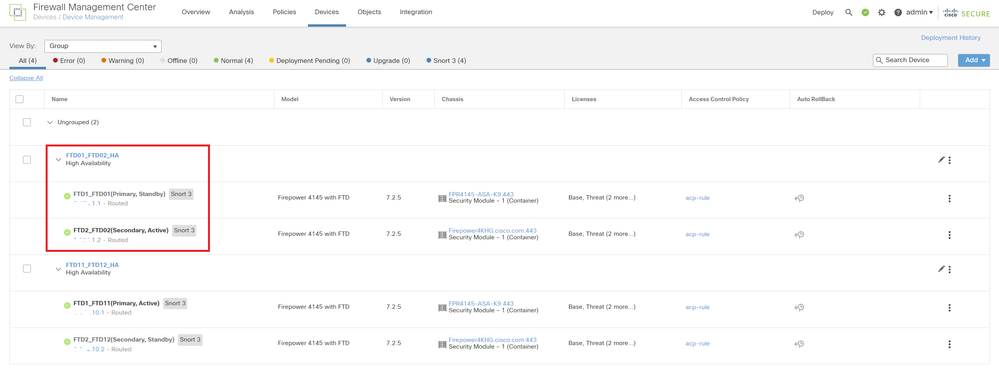

b. Confirme que todas las instancias sean normales.

Confirmar estado de instancia en FMC

Confirmar estado de instancia en FMC

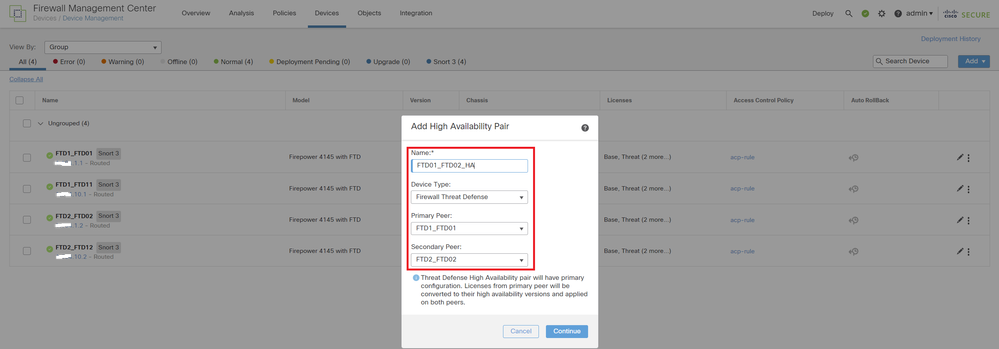

c. Vaya a Dispositivos > Agregar alta disponibilidad. Establezca el primer par de conmutación por fallo.

En este ejemplo:

・Nombre: FTD01_FTD02_HA

·Peer principal: FTD1_FTD01

·Peer secundario: FTD2_FTD02

Nota: Asegúrese de seleccionar la unidad correcta como la unidad principal.

Agregar primer par de conmutación por error

Agregar primer par de conmutación por error

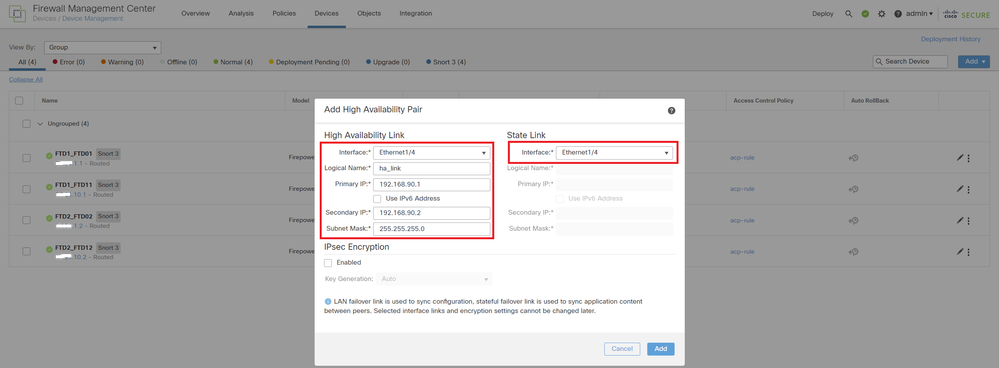

d. Establezca la IP para el enlace de conmutación por fallo en el primer par de conmutación por fallo.

En este ejemplo:

·Enlace de alta disponibilidad: Ethernet1/4

·Enlace estatal: Ethernet1/4

·IP principal: 192.168.90.1/24

·IP secundaria: 192.168.90.2/24

Establecer la interfaz HA y la IP para el primer par de conmutación por fallo

Establecer la interfaz HA y la IP para el primer par de conmutación por fallo

e. Confirmar el estado de conmutación por fallas

·FTD1_FTD01: Principal, Activo

·FTD2_FTD02: Secundario, en espera

Confirmar estado del primer par de conmutación por error

Confirmar estado del primer par de conmutación por error

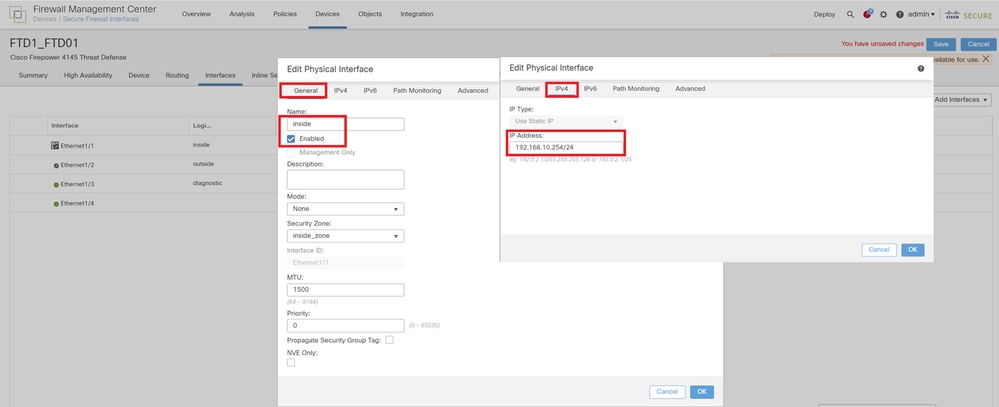

f. Navegue hasta Devices > Haga clic en FTD01_FTD02_HA (en este ejemplo) > Interfaces. Establezca IP activa para la interfaz de datos.

En este ejemplo:

·Ethernet1/1 (interior): 192.168.10.254/24

·Ethernet 1/2 (exterior): 192.168.20.254/24

·Ethernet 1/3 (diagnóstico): 192.168.80.1/24

Esta imagen muestra la configuración para la IP activa de Ethernet1/1.

Establecer IP activa para interfaz de datos

Establecer IP activa para interfaz de datos

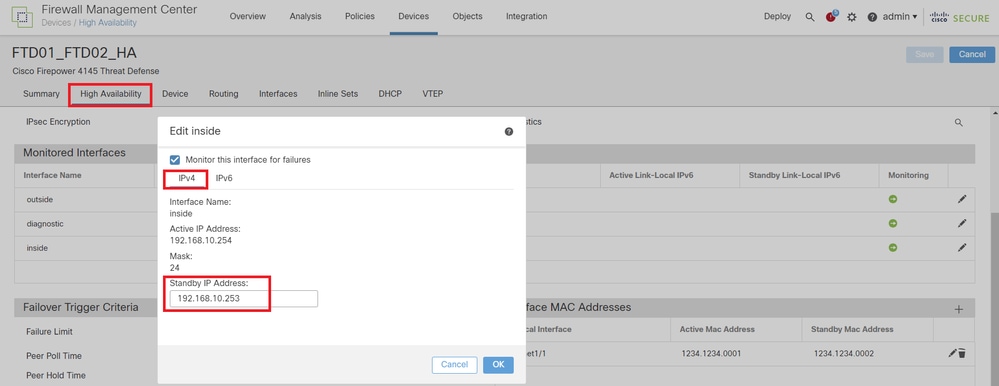

g Vaya a Devices > Click FTD01_FTD02_HA (en este ejemplo) > High Availability. Set Standby IP for Data Interface.

En este ejemplo:

·Ethernet1/1 (interior): 192.168.10.253/24

·Ethernet 1/2 (exterior): 192.168.20.253/24

·Ethernet 1/3 (diagnóstico): 192.168.80.2/24

Esta imagen muestra la configuración para la IP en espera de Ethernet1/1.

Establecer IP en espera para la interfaz de datos

Establecer IP en espera para la interfaz de datos

h. Repita los pasos 6.c a g para agregar el segundo par de conmutación por fallo.

En este ejemplo:

・Nombre: FTD11_FTD12_HA

·Peer principal: FTD1_FTD11

·Peer secundario: FTD2_FTD12

·Enlace de alta disponibilidad: Ethernet1/8

·Enlace estatal: Ethernet1/8

·Ethernet1/8 (ha_link activo): 192.168.91.1/24

·Ethernet1/5 (activo interno): 192.168.30.254/24

·Ethernet 1/6 (fuera de activo): 192.168.40.254/24

·Ethernet1/7 (diagnóstico activo): 192.168.81.1/24

·Ethernet1/8 (ha_link Standby): 192.168.91.2/24

·Ethernet1/5 (dentro del modo de espera): 192.168.30.253/24

·Ethernet1/6 (fuera del modo de espera): 192.168.40.253/24

·Ethernet1/7 (diagnóstico en espera): 192.168.81.2/24

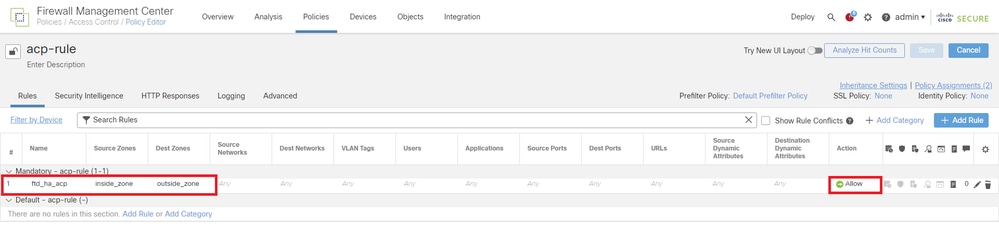

i. Vaya a Logical Devices > Add Standalone. Establezca la regla ACP para permitir el tráfico desde el interior al exterior.

Establecer regla ACP

Establecer regla ACP

j. Despliegue el parámetro en FTD.

k. Confirme el estado de HA en CLI.

El estado de HA para cada instancia también se confirma en la CLI de Firepower, que es igual que ASA.

Ejecute show running-config failover el comando y show failover confirme el estado de HA de FTD1_FTD01 (Instancia principal01).

// confrim HA status of FTD1_FTD01 (Instance01 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Primary - Active <---- Instance01 of FPR01 is Active

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)Ejecute show running-config failover el comando y show failover confirme el estado de HA de FTD1_FTD11 (Instancia principal02) .

// confrim HA status of FTD1_FTD11 (Instance02 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Primary - Active <---- Instance02 of FPR01 is Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)Ejecute show running-config failover el comando y show failover confirme el estado de HA de FTD2_FTD02 (Instancia secundaria01).

// confrim HA status of FTD2_FTD02 (Instance01 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance01 of FPR01 is Active

Active time: 31651 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

Ejecute show running-config failover el comando y show failover confirme el estado de HA de FTD2_FTD12 (Instancia secundaria02).

// confrim HA status of FTD2_FTD12 (Instance02 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance02 of FPR01 is Active

Active time: 31275 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

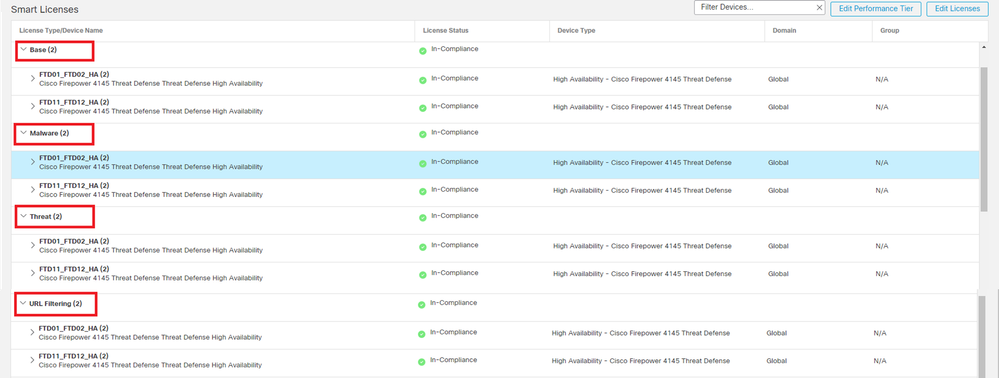

l. Confirme el consumo de licencias.

Todas las licencias se consumen por chasis/motor de seguridad y no por instancia de contenedor.

·Las licencias base se asignan automáticamente: uno por chasis/motor de seguridad.

·Las licencias de funciones se asignan manualmente a cada instancia, pero solo se consume una licencia por función según el motor/chasis de seguridad. Para una licencia de función específica, solo necesita un total de 1 licencia, independientemente del número de instancias en uso.

Esta tabla muestra cómo se consumen las licencias en este documento.

|

FPR01 |

Instancia01 |

Básico, filtrado de URL, malware y amenazas |

|

Instancia02 |

Básico, filtrado de URL, malware y amenazas |

|

|

FPR02 |

Instancia01 |

Básico, filtrado de URL, malware y amenazas |

|

Instancia02 |

Básico, filtrado de URL, malware y amenazas |

Número total de licencias

|

Base |

Filtrado de URL |

Malware |

Amenaza |

|

2 |

2 |

2 |

2 |

Confirme el número de licencias consumidas en la GUI de FMC.

Confirmar licencias consumidas

Confirmar licencias consumidas

Verificación

Cuando se produce el desperfecto en FTD1_FTD01 (Instancia principal01), se activa la conmutación por error de la Instancia01 y las interfaces de datos en el lado en espera se hacen cargo de la dirección IP/MAC de la interfaz activa original, lo que garantiza que Firepower transmita continuamente el tráfico (conexión FTP en este documento).

Antes del desperfecto

Antes del desperfecto

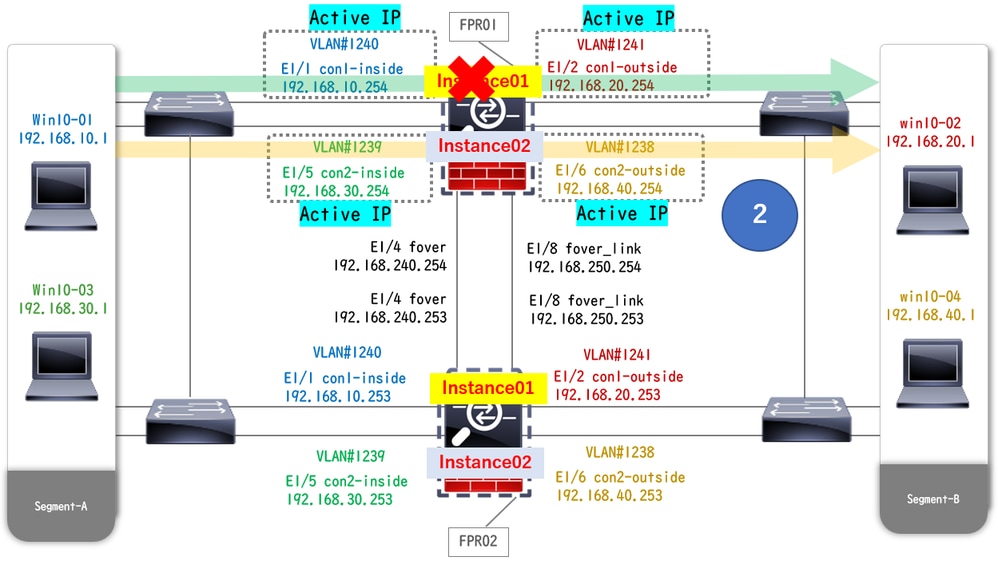

Durante el desperfecto

Durante el desperfecto

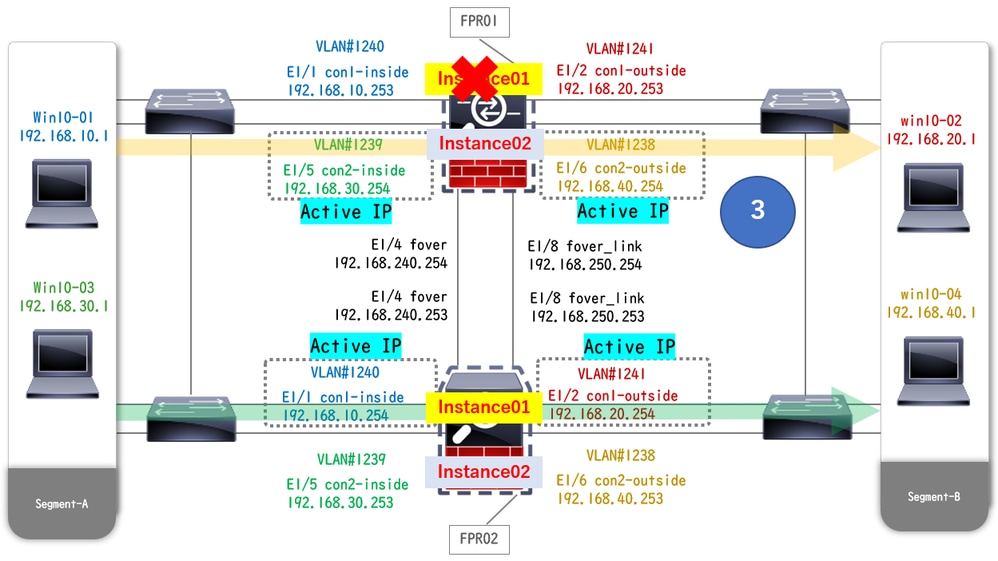

Failover Activado

Failover Activado

Paso 1. Inicie la conexión FTP de Win10-01 a Win10-02.

Paso 2. Ejecute el show conn

// Confirm the connection in Instance01 of FPR01

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:11, bytes 529, flags UIO N1

// Confirm the connection in Instance01 of FPR02

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:42, bytes 530, flags UIO N1Paso 3. Inicie la conexión FTP de Win10-03 a Win10-04.

Paso 4. Ejecute el show conn comando para confirmar que la conexión FTP se ha establecido en Instance02.

// Confirm the connection in Instance02 of FPR01

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:02, bytes 530, flags UIO N1

// Confirm the connection in Instance02 of FPR02

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:13, bytes 530, flags UIO N1Paso 5. Ejecute connect ftd FTD01y system support diagnostic-cliel comando para entrar en la CLI de ASA. Ejecute enabley el crashinfo force watchdog comando para forzar el desperfecto de la instancia 01 en la unidad principal/activa.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

FTD01> enable

Password:

FTD01#

FTD01# crashinfo force watchdog

reboot. Do you wish to proceed? [confirm]:Paso 6. La conmutación por fallo ocurre en la instancia 01 y la conexión FTP no se interrumpe. Ejecute show failovery show connel comando para confirmar el estado de la instancia 01 en FPR02.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Active <---- Instance01 of FPR02 is Switching to Active

Interface diagnostic (192.168.80.1): Normal (Waiting)

Interface inside (192.168.10.254): Unknown (Waiting)

Interface outside (192.168.20.254): Unknown (Waiting)

......

Other host: Primary - Failed

Interface diagnostic (192.168.80.2): Unknown (Monitored)

Interface inside (192.168.10.253): Unknown (Monitored)

Interface outside (192.168.20.253): Unknown (Monitored)

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:02:25, bytes 533, flags U N1Paso 7. El desperfecto se produjo en Instance01 y no tuvo ningún efecto en Instance02. Ejecute show failovery show connel comando para confirmar el estado de Instance02.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:01:18, bytes 533, flags UIO N1Paso 8. Navegue hasta Devices > All on FMC. Confirme el estado de HA.

·FTD1_FTD01: Principal, En espera

·FTD2_FTD02: Secundario, activo

Confirmar estado de HA

Confirmar estado de HA

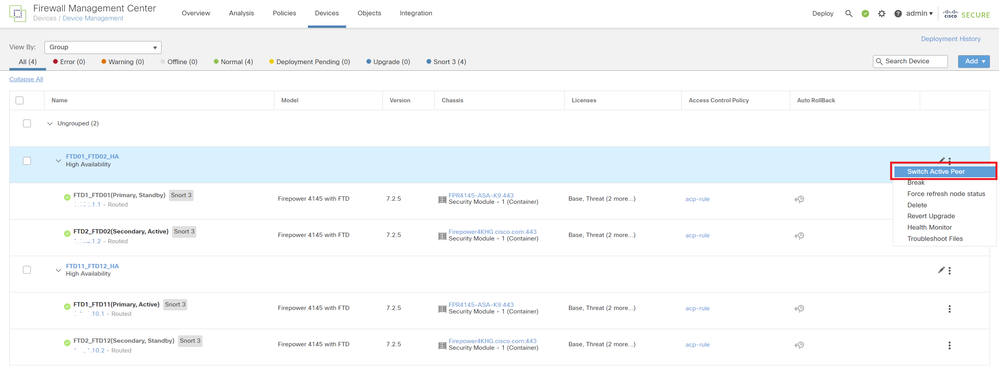

Paso 9. (Opcional) Después de que la Instance01 de FPR01 vuelva a la normalidad, puede cambiar manualmente el estado de HA. Esto se puede realizar mediante la GUI de FMC o la CLI de FRP.

En FMC, navegue hasta Devices > All . Haga clic en Switch Active Peer para cambiar el estado de HA para FTD01_FTD02_HA.

Estado de HA del switch

Estado de HA del switch

En Firepower CLI, ejecute connect ftd FTD01y system support diagnostic-cliel comando para entrar en ASA CLI. Ejecute enabley el failover active comando para cambiar HA por FTD01_FTD02_HA.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

firepower# failover activeTroubleshoot

Para validar el estado de failover, ejecute show failover y show failover history comando.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show failover history

==========================================================================

From State To State Reason

==========================================================================

07:26:52 UTC Jan 22 2024

Negotiation Cold Standby Detected an Active peer

07:26:53 UTC Jan 22 2024

Cold Standby App Sync Detected an Active peer

07:28:14 UTC Jan 22 2024

App Sync Sync Config Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync Config Sync File System Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync File System Bulk Sync Detected an Active peer

07:28:33 UTC Jan 22 2024

Bulk Sync Standby Ready Detected an Active peerEjecute el debug fover

> debug fover

auth Failover Cloud authentication

cable Failover LAN status

cmd-exec Failover EXEC command execution

conn Failover Cloud connection

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

synccount Failover Sync Count

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verbose Enable verbose logging

verify Failover message verifyInformación Relacionada

Configuración de alta disponibilidad de FTD en dispositivos Firepower

Solución de problemas de alta disponibilidad de Firepower Threat Defence

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

29-May-2025

|

Actualización de requisitos de estilo, gramática, ortografía y formato. |

1.0 |

06-Feb-2024

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jian ZhangTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios