Configuración de la conmutación por fallo activa/activa de ASA en Firepower serie 4100

Opciones de descarga

-

ePub (1.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.3 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar Active/Active Failover en Cisco Firepower 4145 NGFW Appliance.

Prerequisites

Requirements

Cisco le recomienda que tenga conocimiento acerca de este tema:

- Conmutación por fallo activo/en espera en Cisco Adaptive Security Appliance (ASA).

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Dispositivo NGFW Cisco Firepower 4145 (ASA) 9.18(3)56

- Sistema operativo extensible (FXOS) Firepower 2.12(0.498)

- Windows 10

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La conmutación por fallo activa/activa solo está disponible para los dispositivos de seguridad que se ejecutan en el modo de contexto múltiple. En este modo, el ASA se divide lógicamente en varios dispositivos virtuales, conocidos como contextos. Cada contexto funciona como un dispositivo independiente, con su propia política de seguridad, interfaces y administradores.

La conmutación por fallo activa/activa es una función del dispositivo de seguridad adaptable (ASA) que permite que dos dispositivos Firepower pasen el tráfico simultáneamente. Esta configuración se utiliza normalmente para un escenario de equilibrio de carga en el que se desea dividir el tráfico entre dos dispositivos para maximizar el rendimiento. También se utiliza para fines de redundancia, por lo que si un ASA falla, el otro puede asumir el control sin causar una interrupción en el servicio.

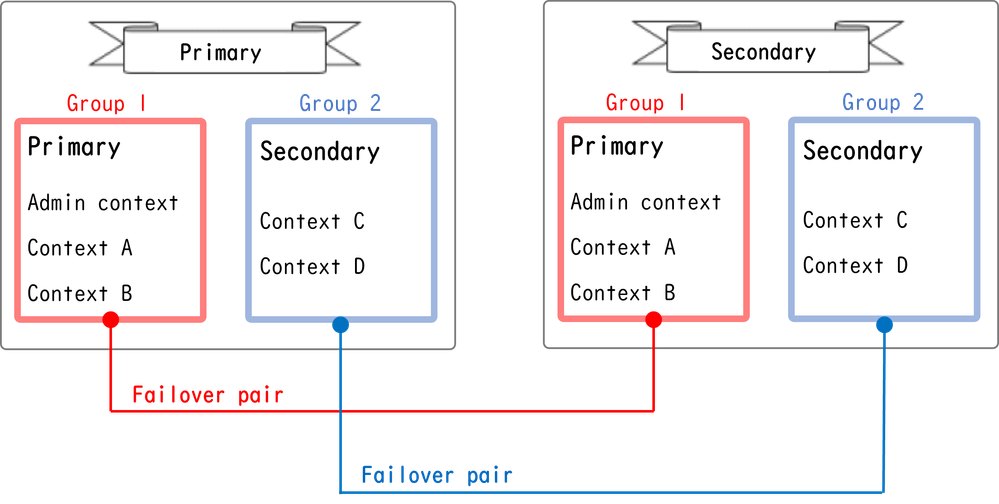

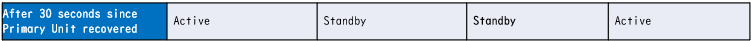

Mecanismo de conmutación por fallas activa/activa de ASA

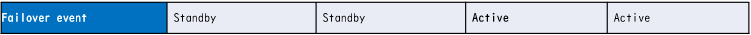

Cada contexto en Active/Active failover se asigna manualmente al grupo 1 o al grupo 2. El contexto Admin se asigna al grupo 1 de forma predeterminada. El mismo grupo (grupo1 o grupo2) en los dos chasis (unidades) forman un par de failover que está realizando la función de redundancia. El comportamiento de cada par de failover es básicamente el mismo que el comportamiento en un failover activo/en espera. Para obtener más detalles sobre la conmutación por fallas activa/en espera, consulte Configuración de la conmutación por fallas activa/en espera. En la conmutación por error activa/activa, además del rol (principal o secundario) de cada chasis, cada grupo también tiene un rol (principal o secundario). El usuario predefine manualmente estas funciones, que se utilizan para decidir el estado de alta disponibilidad (HA) (activo o en espera) de cada grupo de conmutación por fallo.

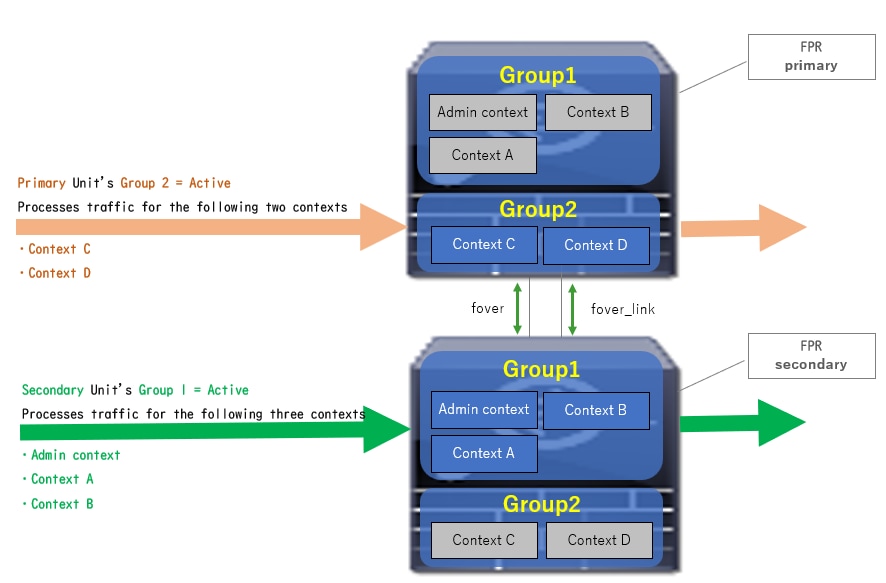

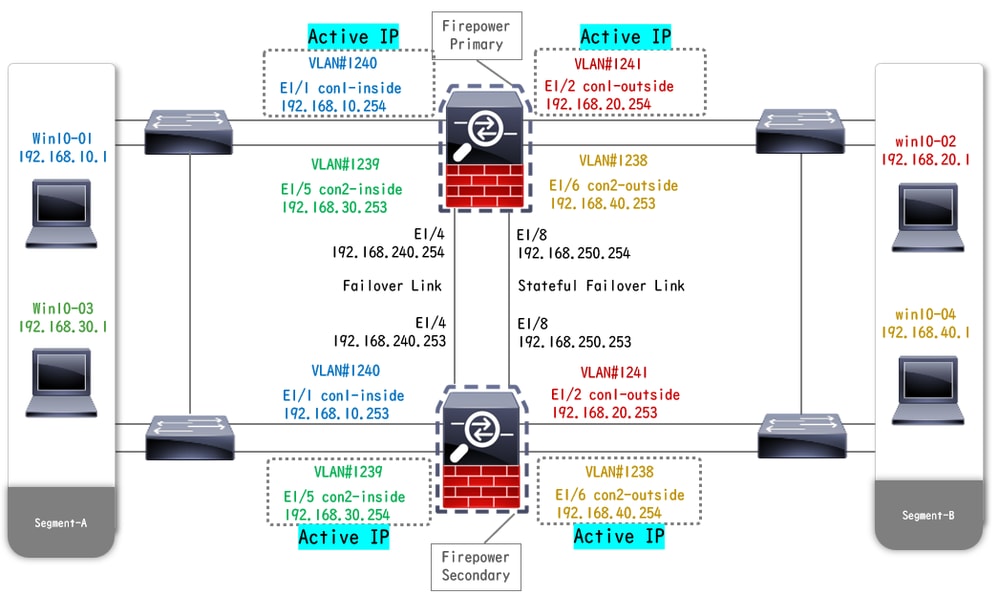

El contexto de administración es un contexto especial que gestiona la conexión de administración básica del chasis (como SSH). Imagen de conmutación por fallo activa/activa.

Par De Failover En Failover Activo/Activo

Par De Failover En Failover Activo/Activo

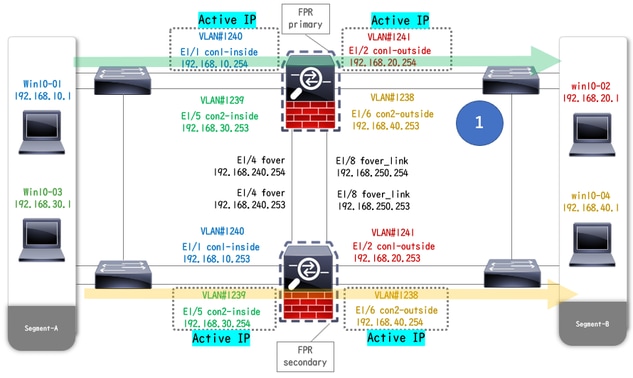

Flujo de tráfico

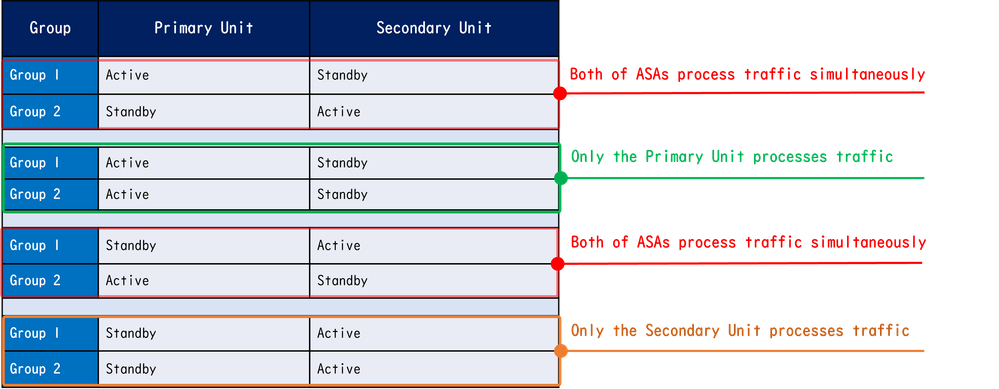

En la conmutación por fallas activa/activa, el tráfico se puede manejar en los diversos patrones que se muestran en la siguiente imagen.

Flujo de tráfico

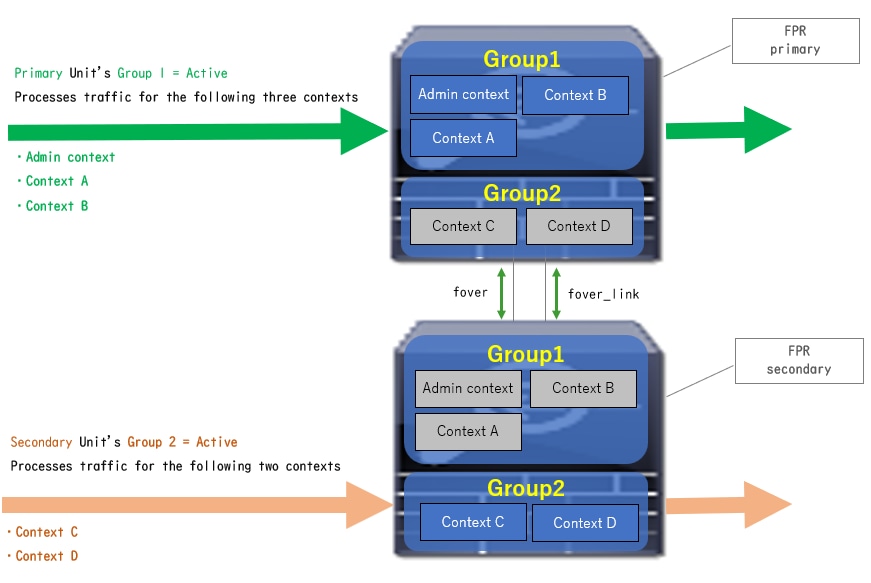

Flujo de tráficoCondición de flujo de tráfico 1

- Unidad primaria: Grupo 1 = Activo, Grupo 2 = En espera

- Unidad secundaria: Grupo 1 = En espera, Grupo 2 = Activo

Condición de flujo de tráfico 1

Condición de flujo de tráfico 1Condición de flujo de tráfico 2

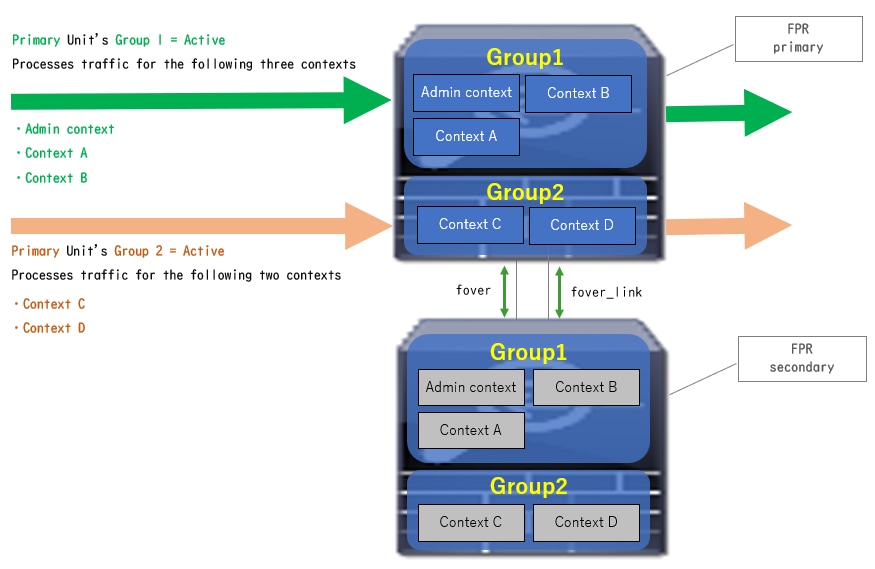

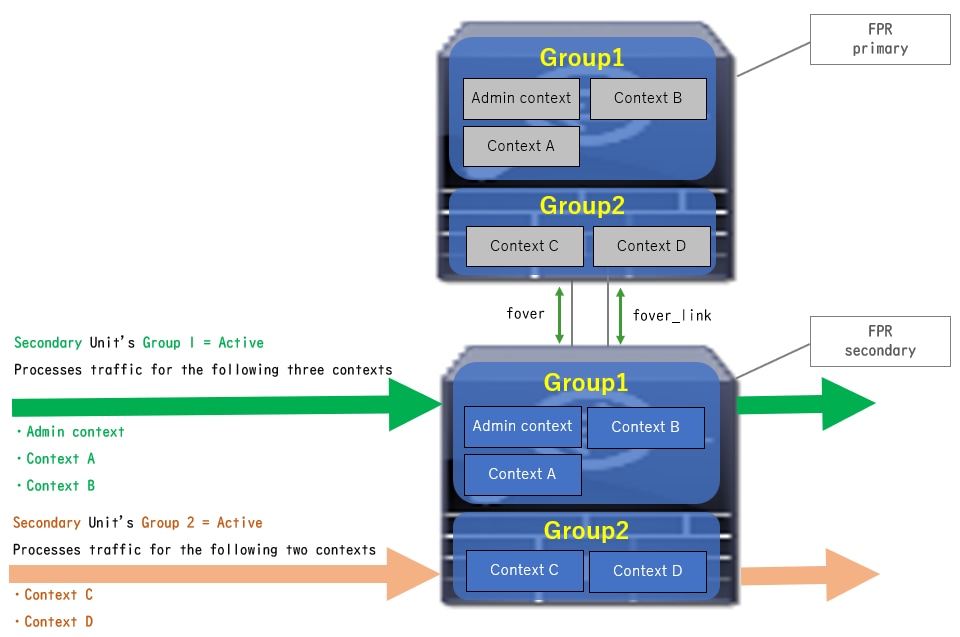

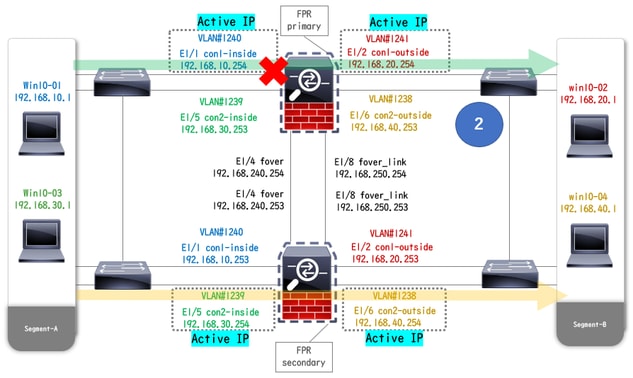

- Unidad primaria: Grupo 1 = Activo, Grupo 2 = Activo

- Unidad secundaria: Grupo 1 = En espera, Grupo 2 = En espera

Condición de flujo de tráfico 2

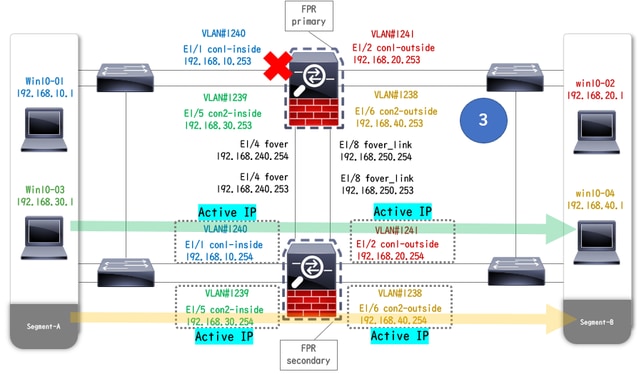

Condición de flujo de tráfico 2Condición de flujo de tráfico 3

- Unidad primaria: Grupo 1 = En espera, Grupo 2 = Activo

- Unidad secundaria: Grupo 1 = Activo, Grupo 2 = En espera

Condición de flujo de tráfico 3

Condición de flujo de tráfico 3Condición de flujo de tráfico 4

- Unidad primaria: Grupo 1 = En espera, Grupo 2 = En espera

- Unidad secundaria: Grupo 1 = Activo, Grupo 2 = Activo

Condición de flujo de tráfico 4

Condición de flujo de tráfico 4

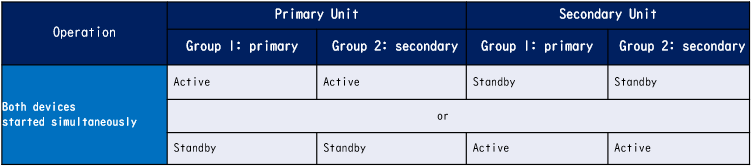

Reglas de selección para Activo/En espera

En Active/Active failover , el estado (activo/en espera) de cada grupo está determinado por estas reglas:

- Suponga que dos dispositivos se están iniciando casi al mismo tiempo y que una de las unidades (principal o secundaria) se activa en primer lugar.

- Cuando pasa el tiempo de preferencia, el grupo que tiene la misma función en el chasis y el grupo se activa.

- Cuando hay un evento de failover (como la interfaz ABAJO), el estado del grupo cambia de la misma manera que con el failover Activo/En espera.

- El tiempo de prioridad no funciona después de realizar manualmente la conmutación por error.

Este es un ejemplo del cambio de estado.

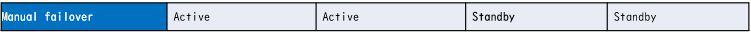

- Ambos dispositivos arrancan casi al mismo tiempo. Estado A →

- Tiempo de preferencia transcurrido. Estado B →

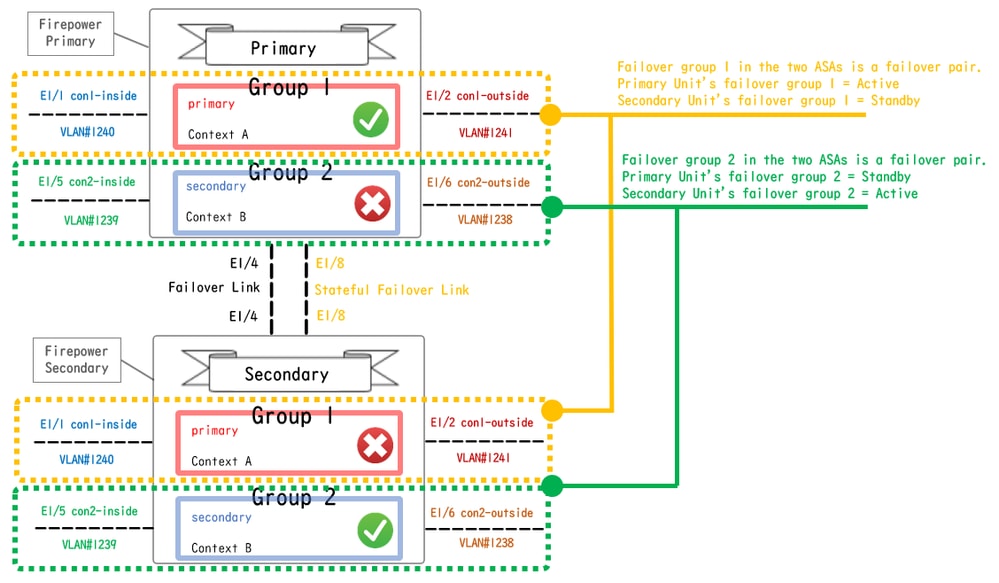

- Error del dispositivo principal (se activa la conmutación por fallo). Estado C →

- Tiempo de preferencia transcurrido desde que el dispositivo principal se recuperó del error. Estado D →

- Activación manual de la conmutación por fallo. Estado E

Para obtener detalles sobre los disparadores de failover y la supervisión de estado, consulte Eventos de Failover.

1. Ambos dispositivos se están iniciando casi al mismo tiempo.

Estado A

Estado A

2. Tiempo de preferencia (30 s en este documento) transcurrido.

Estado B

Estado B

3. Se ha producido un fallo (por ejemplo, una interfaz inactiva) en el grupo 1 de la unidad primaria.

Estado C

Estado C

4. Tiempo de preferencia (30 s en este documento) transcurrido desde que el grupo 1 del dispositivo principal se recuperó del error.

Estado D

Estado D

5. Configuración manual del grupo 2 de la unidad primaria en Activo.

Estado E

Estado E

Diagrama de la red

Este documento presenta la configuración y verificación para Active/Active failover base en este diagrama.

Diagrama de configuración lógica

Diagrama de configuración lógica

Diagrama de configuración física

Diagrama de configuración física

Configuración

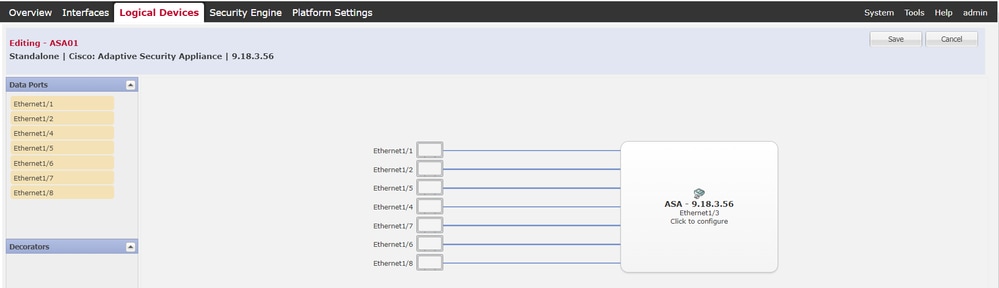

Paso 1. Preconfigurar las interfaces

Para ambos Firepower, inicie sesión en la GUI de FCM. Vaya a Logical Devices > Edit. Agregue la interfaz de datos al ASA, como se muestra en la imagen.

Preconfigurar interfaces

Preconfigurar interfaces

Paso 2. Configuración de la unidad principal

Conéctese a la CLI de FXOS principal mediante SSH o la consola. Ejecute connect module 1 console y connect asael comando para entrar en ASA CLI.

a. Configure el failover en la unidad primaria (ejecute el comando en el contexto del sistema de la unidad primaria).

failover lan unit primary

failover lan interface fover E1/4

failover link fover_link E1/8

failover interface ip fover 192.168.240.254 255.255.255.0 standby 192.168.240.253

failover interface ip fover_link 192.168.250.254 255.255.255.0 standby 192.168.250.253

failover group 1 <--- group 1 is assigned to primary by default

preempt 30

failover group 2

secondary

preempt 30

failover

prompt hostname state priority contextb. Configure el grupo de failover para el contexto (ejecute el comando en el contexto del sistema de la unidad primaria).

admin-context admin

context admin <--- admin context is assigned to group 1 by default

allocate-interface E1/3

config-url disk0:/admin.cfg

context con1

allocate-interface E1/1

allocate-interface E1/2

config-url disk0:/con1.cfg

join-failover-group 1 <--- add con1 context to group 1

!

context con2

allocate-interface E1/5

allocate-interface E1/6

config-url disk0:/con2.cfg

join-failover-group 2 <--- add con2 context to group 2c. Ejecute changeto context con1para conectar el contexto con1 desde el contexto del sistema . Configure la IP para la interfaz del contexto con1 (ejecute el comando en el contexto con1 de la unidad primaria).

interface E1/1

nameif con1-inside

ip address 192.168.10.254 255.255.255.0 standby 192.168.10.253

security-level 100

no shutdown

interface E1/2

nameif con1-outside

ip address 192.168.20.254 255.255.255.0 standby 192.168.20.253

no shutdownd. Ejecute changeto context con2para conectar el contexto con2 desde el contexto del sistema . Configure la IP para la interfaz del contexto con2 (ejecute el comando en el contexto con2 de la unidad primaria).

interface E1/5

nameif con2-inside

ip address 192.168.30.254 255.255.255.0 standby 192.168.30.253

security-level 100

no shutdown

interface E1/6

nameif con2-outside

ip address 192.168.40.254 255.255.255.0 standby 192.168.40.253

no shutdownPaso 3. Configuración de la unidad secundaria

a. Conéctese a la CLI secundaria de FXOS mediante SSH o la consola. Configure el failover en la unidad secundaria (ejecute el comando en el contexto del sistema de la unidad secundaria).

failover lan unit secondary

failover lan interface fover E1/4

failover link fover_link E1/8

failover interface ip fover 192.168.240.254 255.255.255.0 standby 192.168.240.253

failover interface ip fover_link 192.168.250.254 255.255.255.0 standby 192.168.250.253b. Ejecutar failovercomando (ejecutar en el contexto del sistema de la unidad secundaria).

failover Paso 4. Confirme El Estado De Failover Después De Que La Sincronización Finalizó Correctamente

a. Ejecutarshow failoveren el contexto del sistema de la unidad secundaria.

asa# show failover

Failover On

Failover unit Secondary

Failover LAN Interface: fover Ethernet1/4 (up)

Version: Ours 9.18(3)56, Mate 9.18(3)56

Serial Number: Ours FCH23157YFY, Mate FCH23037U8R

Group 1 last failover at: 17:00:56 JST Jan 11 2024

Group 2 last failover at: 17:00:56 JST Jan 11 2024

This host: Secondary <--- group 1 and group 2 are Standby status in Secondary Unit

Group 1 State: Standby Ready

Active time: 0 (sec)

Group 2 State: Standby Ready

Active time: 945 (sec)

con1 Interface con1-inside (192.168.10.253): Unknown (Waiting)

con1 Interface con1-outside (192.168.20.253): Unknown (Waiting)

con2 Interface con2-inside (192.168.30.253): Unknown (Waiting)

con2 Interface con2-outside (192.168.40.253): Normal (Waiting)

Other host: Primary <--- group 1 and group 2 are Active status in Primary Unit

Group 1 State: Active

Active time: 1637 (sec)

Group 2 State: Active

Active time: 93 (sec)

con1 Interface con1-inside (192.168.10.254): Normal (Monitored)

con1 Interface con1-outside (192.168.20.254): Normal (Monitored)

con2 Interface con2-inside (192.168.30.254): Normal (Waiting)

con2 Interface con2-outside (192.168.40.254): Normal (Waiting)

Stateful Failover Logical Update Statistics

Link : fover_link Ethernet1/8 (up)b. (Opcional) Ejecute el no failover active group 2 comando para conmutar manualmente el grupo 2 de la unidad primaria al estado en espera (ejecute en el contexto del sistema de la unidad primaria). Esto puede equilibrar la carga de tráfico a través del firewall.

no failover active group 2

Nota: Si ejecuta este comando, el estado de failover match traffic flow condition 1.

Verificación

Cuando E1/1 se DESACTIVA, se dispara la conmutación por fallas del grupo 1 y las interfaces de datos en el lado en espera (Unidad Secundaria) toman el control de la dirección IP y MAC de la Interfaz Activa original, asegurando que el tráfico (conexión FTP en este documento) sea pasado continuamente por los ASA.

Antes de enlace descendente

Antes de enlace descendente Durante la caída del enlace

Durante la caída del enlace

Conmutación por fallas activada

Conmutación por fallas activada

Paso 1. Iniciar conexión FTP de Win10-01 a Win10-02

Paso 2. Confirmar la conexión FTP antes de la conmutación por error

Ejecute changeto context con1para conectar el contexto con1 desde el contexto del sistema. Confirme que se haya establecido una conexión FTP en ambas unidades ASA.

asa/act/pri/con1# show conn

5 in use, 11 most used

! --- Confirm the connection in Primary Unit

TCP con1-outside 192.168.20.1:21 con1-inside 192.168.10.1:49703, idle 0:00:11, bytes 528, flags UIO

asa/stby/sec/con1# show conn

5 in use, 11 most used

! --- Confirm the connection in Secondary Unit

TCP con1-outside 192.168.20.1:21 con1-inside 192.168.10.1:49703, idle 0:00:14, bytes 528, flags UIOPaso 3. LinkDOWN E1/1 de la unidad primaria

Paso 4. Confirmar estado de failover

En el contexto del sistema, confirme que la conmutación por fallas ocurre en el grupo 1.

Nota: El estado del failover match traffic flow condition 4.

asa/act/sec# show failover

Failover On

Failover unit Secondary

Failover LAN Interface: fover Ethernet1/4 (up)

......

Group 1 last failover at: 20:00:16 JST Jan 11 2024

Group 2 last failover at: 17:02:33 JST Jan 11 2024

This host: Secondary

Group 1 State: Active <--- group 1 of Secondary Unit is Switching to Active

Active time: 5 (sec)

Group 2 State: Active

Active time: 10663 (sec)

con1 Interface con1-inside (192.168.10.254): Normal (Waiting)

con1 Interface con1-outside (192.168.20.254): Normal (Waiting)

con2 Interface con2-inside (192.168.30.254): Normal (Monitored)

con2 Interface con2-outside (192.168.40.254): Normal (Monitored)

Other host: Primary

Group 1 State: Failed <--- group 1 of Primary Unit is Switching to Failed status

Active time: 434 (sec)

Group 2 State: Standby Ready

Active time: 117 (sec)

con1 Interface con1-inside (192.168.10.253): Failed (Waiting)

con1 Interface con1-outside (192.168.20.253): Normal (Waiting)

con2 Interface con2-inside (192.168.30.253): Normal (Monitored)

con2 Interface con2-outside (192.168.40.253): Normal (Monitored)Paso 5. Confirmar la conexión FTP después de la conmutación por error

Ejecute changeto context con1para conectar el contexto con1 desde el contexto del sistema, confirme que la conexión FTP no se interrumpa.

asa/act/sec# changeto context con1

asa/act/sec/con1# show conn

11 in use, 11 most used

! --- Confirm the target FTP connection exists in group 1 of the Secondary Unit

TCP con1-outside 192.168.20.1:21 con1-inside 192.168.10.1:49703, idle 0:00:09, bytes 529, flags UIO Paso 6. Confirmar el comportamiento del tiempo de preferencia

LinkUP E1/1 de la unidad principal y espere 30 segundos (tiempo de preferencia), el estado de failover vuelve al estado original (coincidencia del flujo de tráfico en el patrón 1).

asa/stby/pri#

Group 1 preempt mate <--- Failover is triggered automatically, after the preempt time has passed

asa/act/pri# show failover

Failover On

Failover unit Primary

Failover LAN Interface: fover Ethernet1/4 (up)

......

Group 1 last failover at: 11:02:33 UTC Jan 11 2024

Group 2 last failover at: 08:02:45 UTC Jan 11 2024

This host: Primary

Group 1 State: Active <--- group 1 of Primary Unit is switching to Active status

Active time: 34 (sec)

Group 2 State: Standby Ready

Active time: 117 (sec)

con1 Interface con1-inside (192.168.10.254): Normal (Monitored)

con1 Interface con1-outside (192.168.20.254): Normal (Monitored)

con2 Interface con2-inside (192.168.30.253): Normal (Monitored)

con2 Interface con2-outside (192.168.40.253): Normal (Monitored)

Other host: Secondary

Group 1 State: Standby Ready <---- group 1 of Secondary Unit is switching to Standby status

Active time: 125 (sec)

Group 2 State: Active

Active time: 10816 (sec)

con1 Interface con1-inside (192.168.10.253): Normal (Monitored)

con1 Interface con1-outside (192.168.20.253): Normal (Monitored)

con2 Interface con2-inside (192.168.30.254): Normal (Monitored)

con2 Interface con2-outside (192.168.40.254): Normal (Monitored)Dirección MAC virtual

En la conmutación por fallo activa/activa, siempre se utiliza la dirección MAC virtual (valor definido manualmente, valor generado automáticamente o valor predeterminado). La dirección MAC virtual activa está asociada a la interfaz activa.

Configuración manual de la dirección MAC virtual

Para configurar manualmente la dirección MAC virtual para las interfaces físicas, se puede utilizar el mac addresscomando o el mac-addresscomando (en el modo de configuración I/F). Este es un ejemplo de configuración manual de una dirección MAC virtual para la interfaz física E1/1.

Precaución: Evite utilizar estos dos tipos de comandos dentro del mismo dispositivo.

asa/act/pri(config)# failover group 1

asa/act/pri(config-fover-group)# mac address E1/1 1234.1234.0001 1234.1234.0002

asa/act/pri(config-fover-group)# changeto context con1

asa/act/pri/con1(config)# show interface E1/1 | in MAC

MAC address 1234.1234.0001, MTU 1500 <--- Checking virtual MAC on the Primary Unit(con1) side

asa/stby/sec# changeto context con1

asa/stby/sec/con1# show interface E1/1 | in MAC

MAC address 1234.1234.0002, MTU 1500 <--- Checking virtual MAC on the Secondary Unit(con1) sideO

asa/act/pri(config)# changeto context con1 asa/act/pri/con1(config)# int E1/1 asa/act/pri/con1(config-if)# mac-addr 1234.1234.0001 standby 1234.1234.0002 asa/act/pri/con1(config)# show interface E1/1 | in MAC MAC address 1234.1234.0001, MTU 1500 <--- Checking virtual MAC on the Primary Unit(con1) side asa/stby/sec# changeto context con1 asa/stby/sec/con1# show interface E1/1 | in MAC MAC address 1234.1234.0002, MTU 1500<--- Checking virtual MAC on the Secondary Unit(con1) side

Configuración automática de la dirección MAC virtual

También se admite la generación automática de direcciones MAC virtuales. Se puede lograr mediante el mac-address auto comando. El formato de la dirección MAC virtual es A2 xx.yyzz.zzzz, que se genera automáticamente.

A2: valor fijo

xx.yy: generado por el <prefijo prefijo> especificado en la opción de comando (el prefijo se convierte a hexadecimal y luego se inserta en orden inverso).

zz.zzzz: generado por un contador interno

Este es un ejemplo sobre la generación de una dirección MAC virtual mediante un mac-address auto comando para la interfaz.

asa/act/pri(config)# mac-address auto

INFO: Converted to mac-address auto prefix 31

asa/act/pri(config)# show run all context con1 <--- Checking the virtual MAC addresses generated on con1 context

allocate-interface Ethernet1/1

mac-address auto Ethernet1/1 a21f.0000.0008 a21f.0000.0009

allocate-interface Ethernet1/2

mac-address auto Ethernet1/2 a21f.0000.000a a21f.0000.000b

config-url disk0:/con1.cfg

join-failover-group 1

asa/act/pri(config)# show run all context con2 <--- Checking the virtual MAC addresses generated on con2 context

context con2

allocate-interface Ethernet1/5

mac-address auto Ethernet1/5 a21f.0000.000c a21f.0000.000d

allocate-interface Ethernet1/6

mac-address auto Ethernet1/6 a21f.0000.000e a21f.0000.000f

config-url disk0:/con2.cfg

join-failover-group 2 Configuración predeterminada de la dirección MAC virtual

En caso de que no se establezca la generación automática o manual de una dirección MAC virtual, se utilizará la dirección MAC virtual predeterminada.

Para obtener más información sobre la dirección MAC virtual predeterminada, consulte la Command Default of mac address en la Guía de referencia de comandos de la serie ASA de Cisco Secure Firewall.

Actualizar

Puede lograr una actualización sin tiempo de inactividad de un par de conmutación por error Activo/Activo mediante CLI o ASDM. Para obtener más información, consulte Actualización de un Par de Failover Activo/Activo.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

07-Feb-2024

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jian ZhangCisco Technical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios