Introducción

Este documento describe el proceso para implementar Cisco Secure Endpoint o Secure Client mediante Microsoft Intune. En el documento se explican los pasos necesarios para crear aplicaciones compatibles con Microsoft Intune desde los instaladores de Secure Endpoint/Secure Client y, a continuación, utilizarlas para la implementación mediante el centro de administración de Microsoft Intune. En concreto, el proceso incluye empaquetar el instalador de Cisco Secure Endpoint como una aplicación Win32 mediante la herramienta de preparación de contenido Win32 de Intune, seguida de configurar e implementar la aplicación a través de Intune. Hemos utilizado la herramienta oficial Microsoft Prep Tool para crear la aplicación.

Configuración

Implementación de terminales seguros

Paso 1. Descargue Cisco Secure Endpoint Installer.

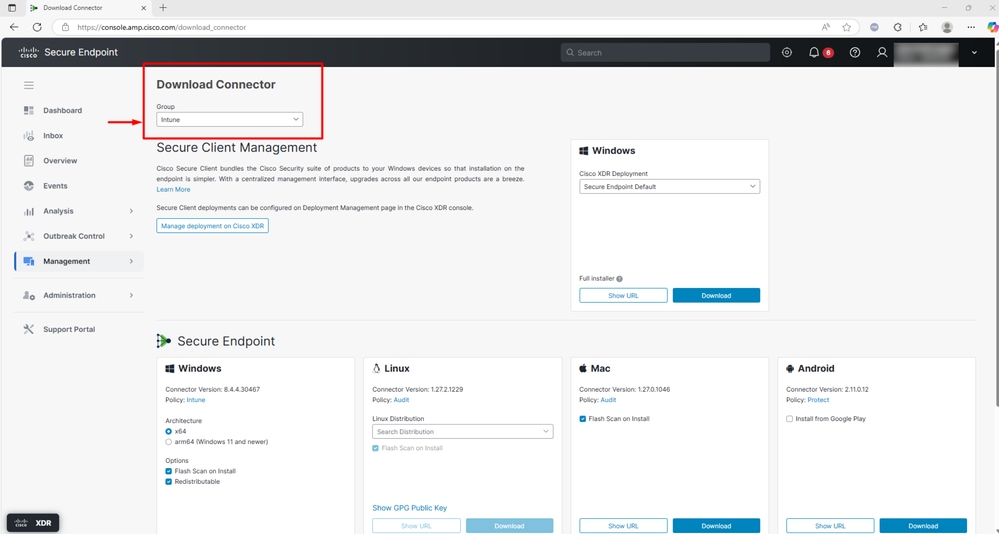

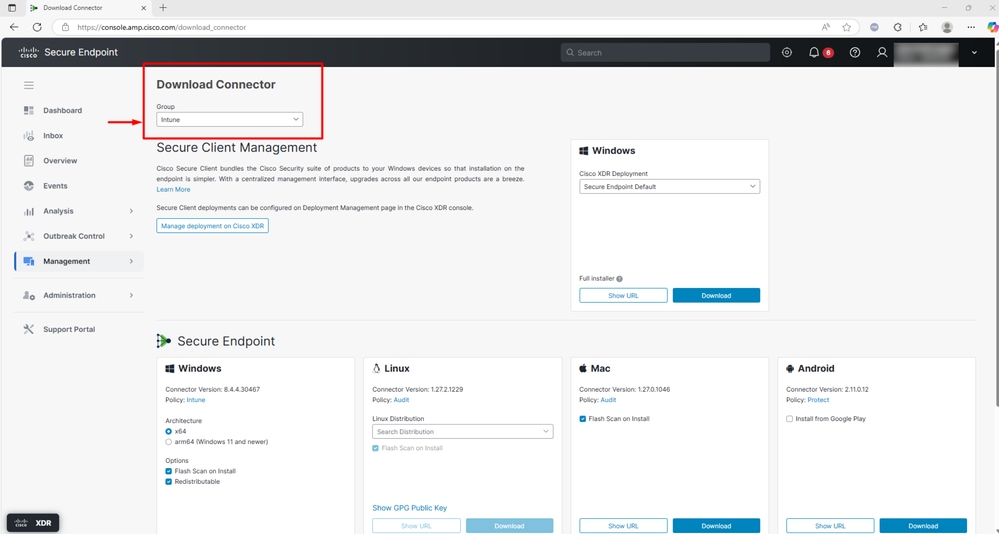

- Vaya a la pestaña Management y seleccione Download Connector .

- Seleccione el grupo de terminales seguros en el que desea registrar el conector

- Seleccione download y el instalador EXE se descargará localmente como se muestra en la captura de pantalla

Paso 2. Prepare el archivo de Intune mediante la herramienta de preparación de contenido Win32.

La herramienta de preparación de contenido Win32 es una utilidad proporcionada por Microsoft Intune para ayudar a los administradores de TI a preparar aplicaciones Win32 (es decir, aplicaciones de escritorio tradicionales de Windows) para su implementación mediante Microsoft Intune. La herramienta convierte instaladores de aplicaciones Win32 (como archivos .exe, .msi y archivos relacionados) en un formato de archivo .intunewin, que es necesario para implementar estas aplicaciones a través de Intune.

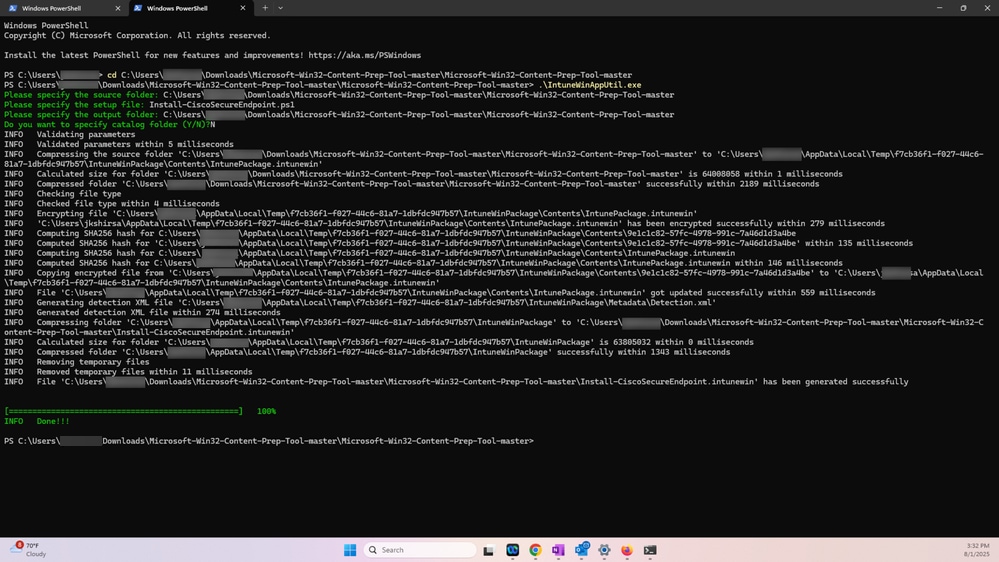

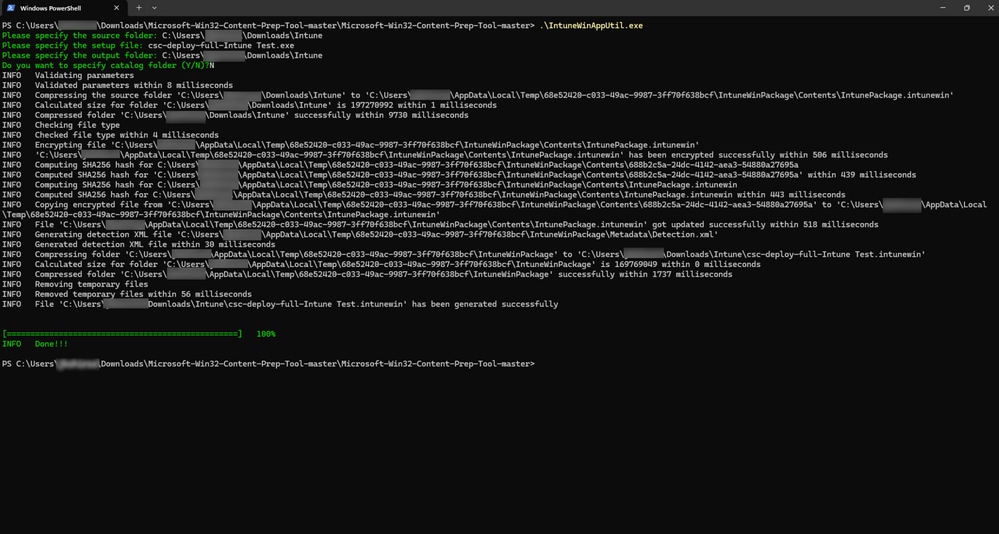

Para preparar el archivo de Intune, siga estos pasos:

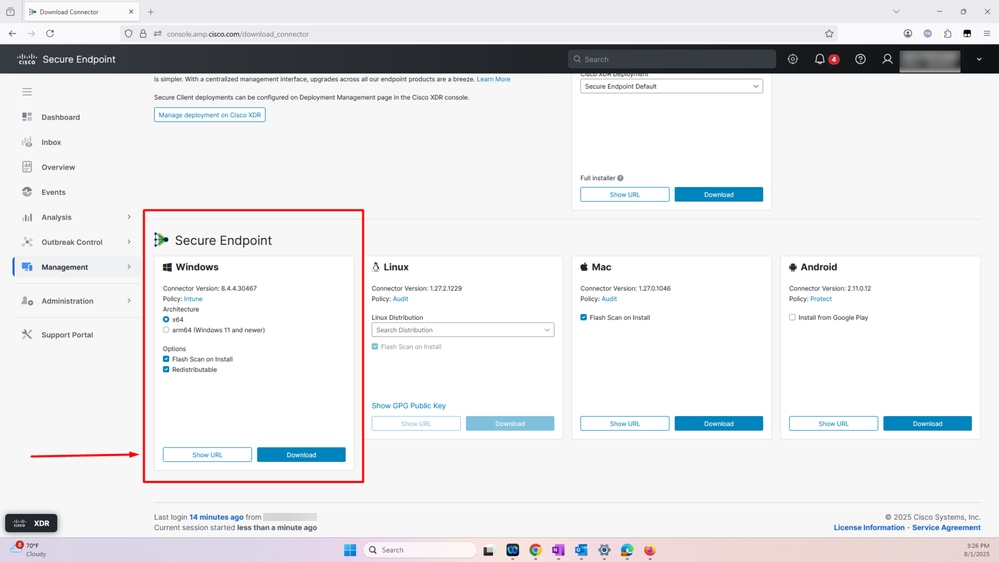

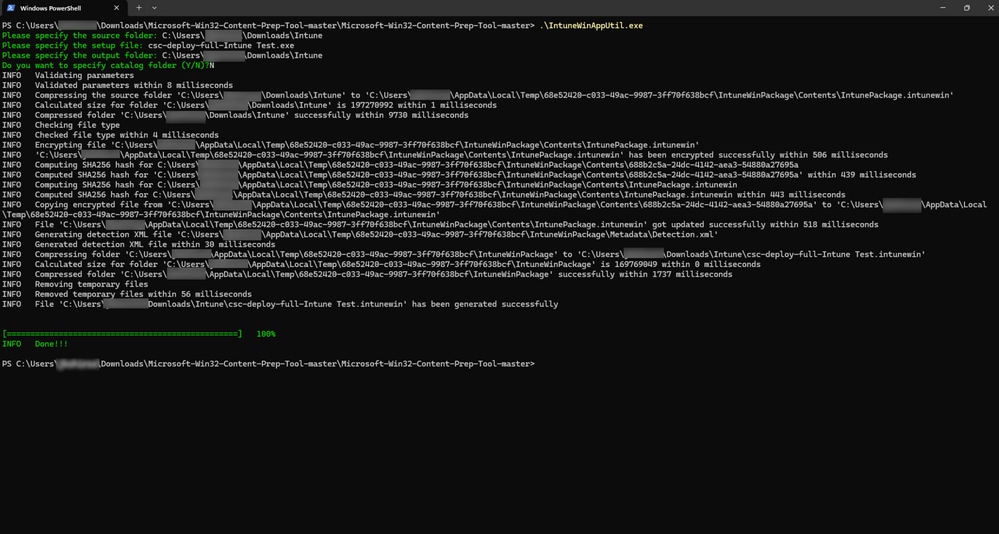

- Ejecute IntuneWinAppUtil.exe

- En el paso siguiente, cambie el directorio a la carpeta que contiene el archivo ejecutable de Cisco Secure Endpoint que se descargó en el paso 1 y la secuencia de comandos install powershell (Install-CiscoSecureEndpoint.ps1)

- A continuación, especifique el nombre de archivo de script para el archivo de instalación: Install-CiscoSecureEndpoint.ps1

- En el paso siguiente, especifique la carpeta donde se debe generar el archivo Intunewin

- Ingrese N, cuando se le pida que especifique el catálogo

- Intunewin File se genera como se muestra en la captura de pantalla:

Paso 3. Cargue el archivo de IntuneWin de terminal seguro en el Centro de administración de Microsoft Intune.

Siga los pasos descriptos a continuación:

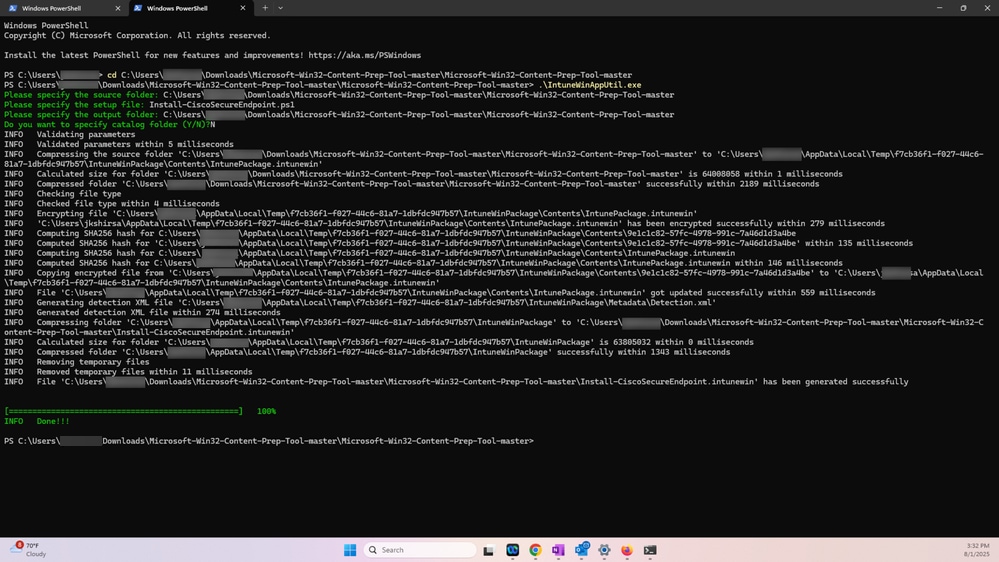

- Inicie sesión en el Centro de administración de Microsoft Intune

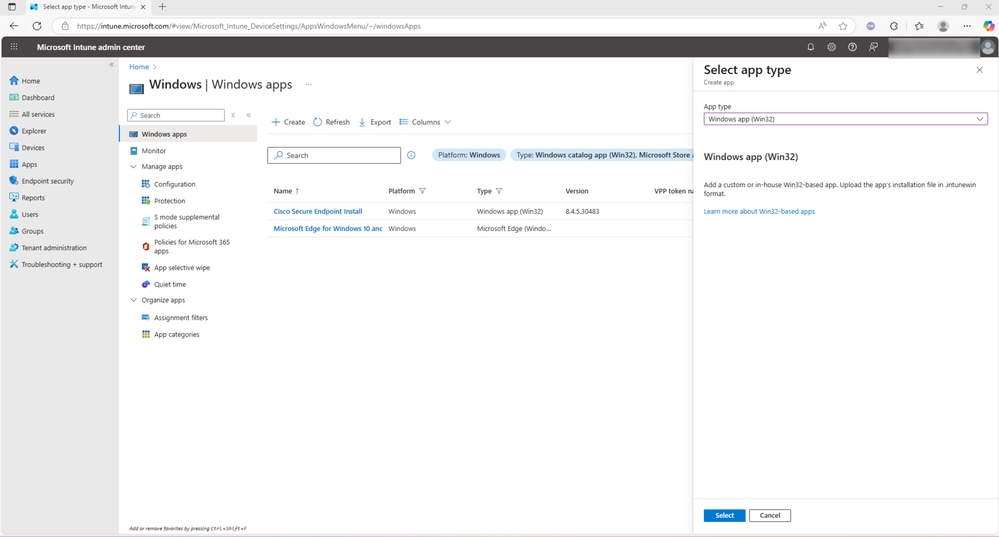

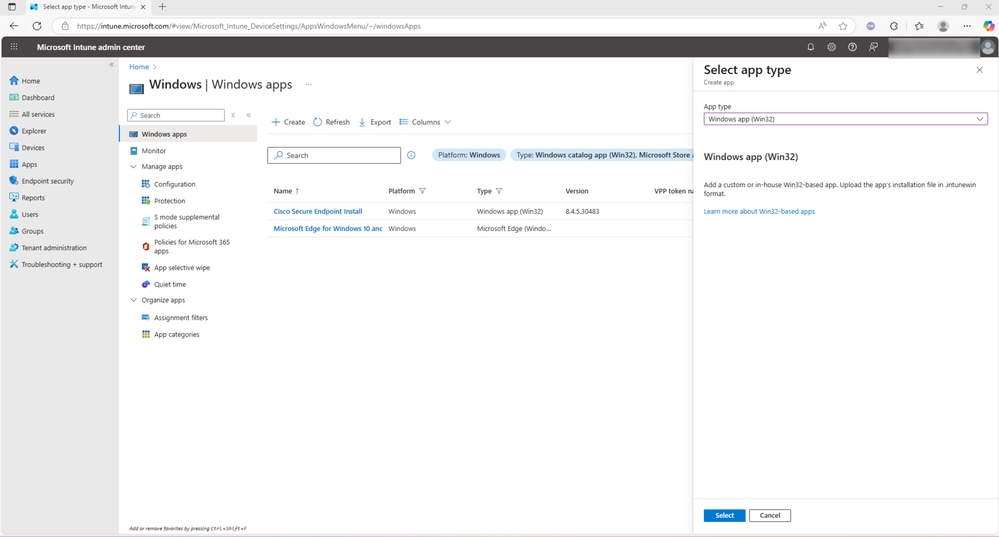

- Navegue hasta Windows Apps en el Centro de administración de Microsoft Intune y seleccione App Type - Win32 y seleccione

Estas dos acciones se muestran en la captura de pantalla:

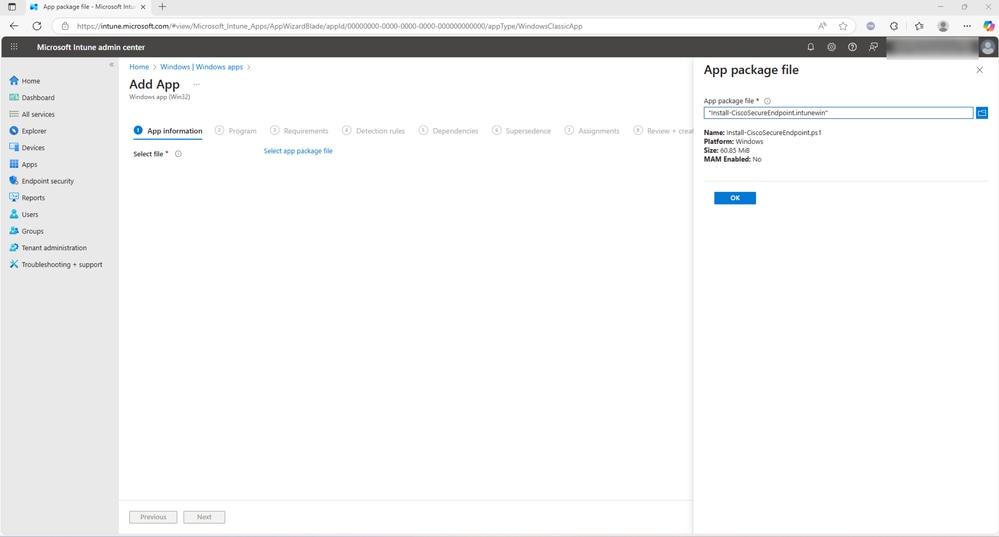

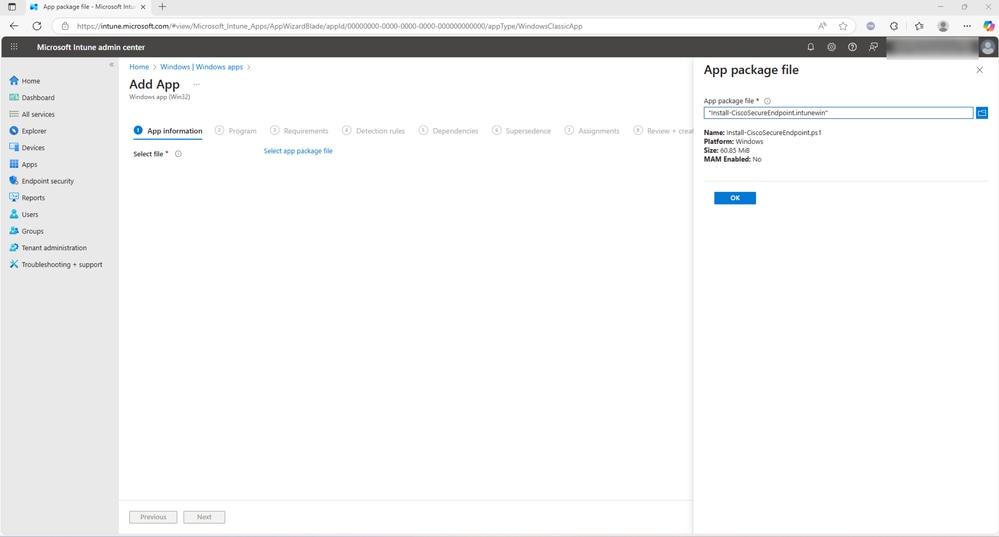

- En el paso siguiente, cargue el archivo de Secure Endpoint Intunewin creado en el paso 2 y seleccione Aceptar

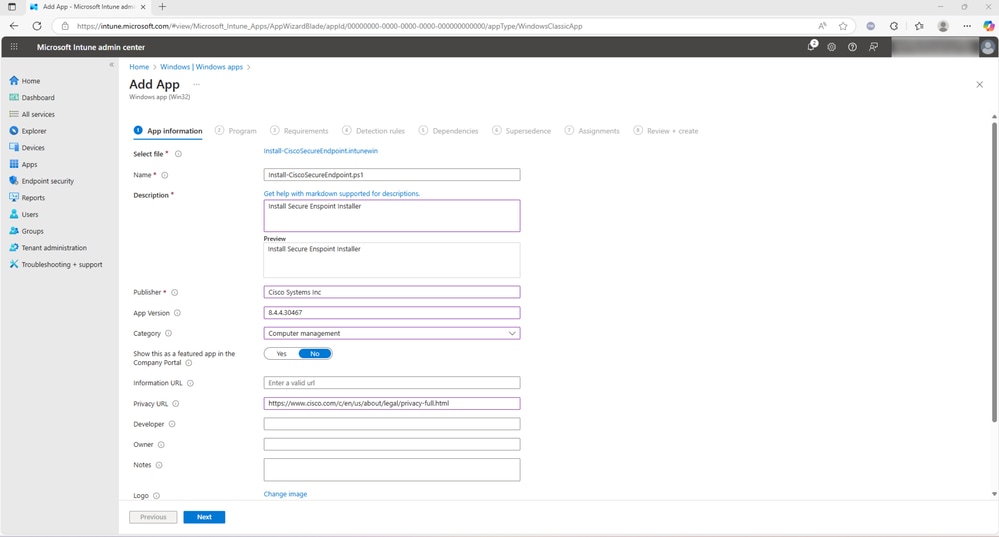

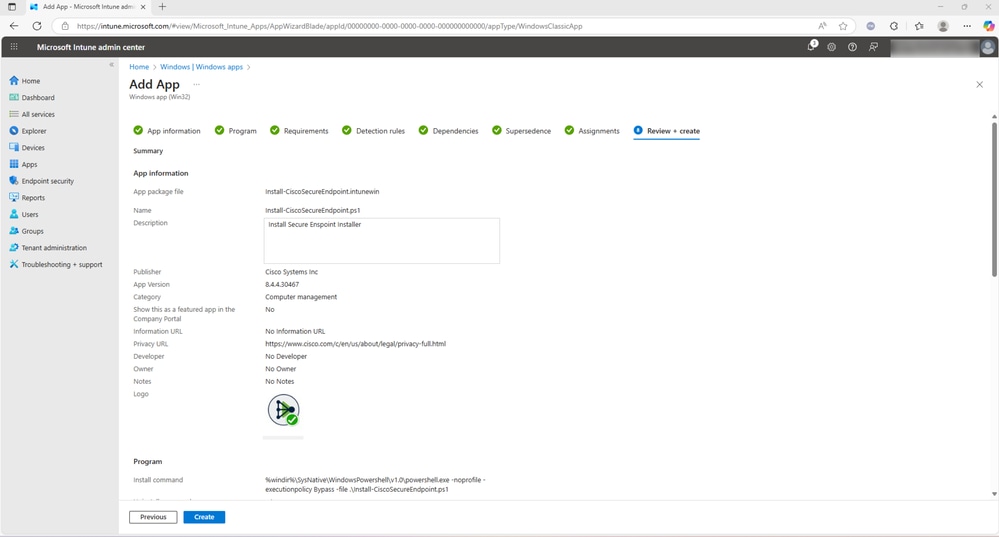

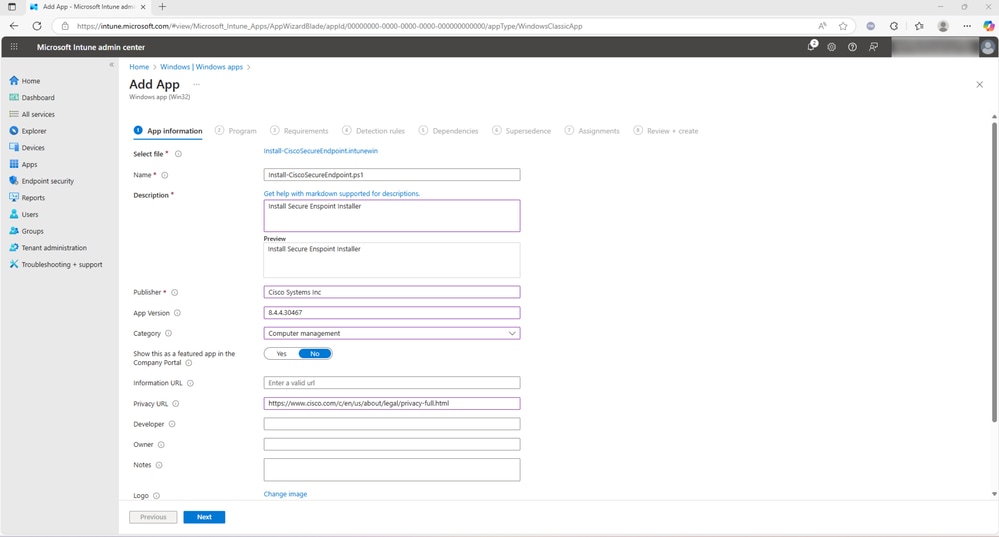

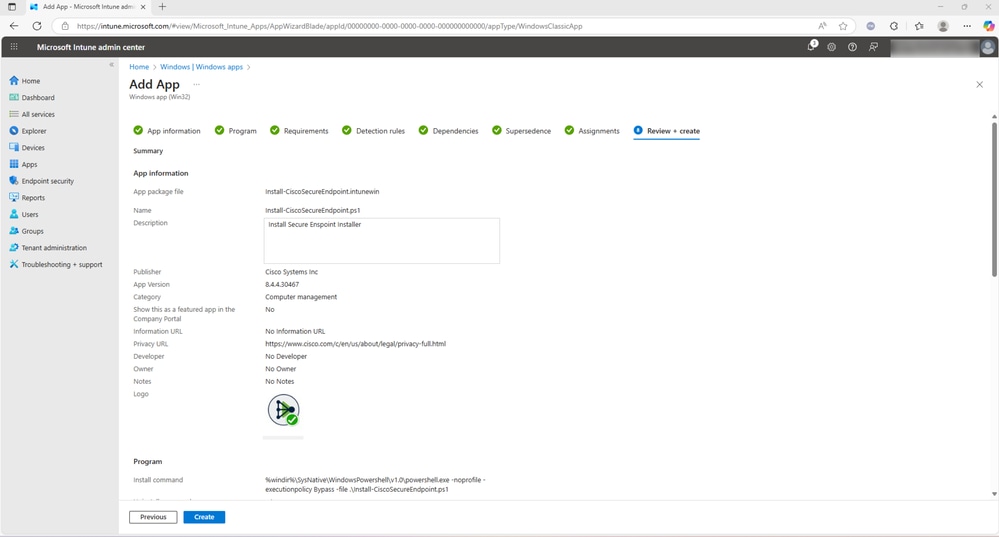

- Después de seleccionar OK, ingrese la información tal como se presenta en la captura de pantalla. Los campos opcionales se pueden dejar en blanco en cada ficha. Continúe con el siguiente paso seleccionando Next (Siguiente)

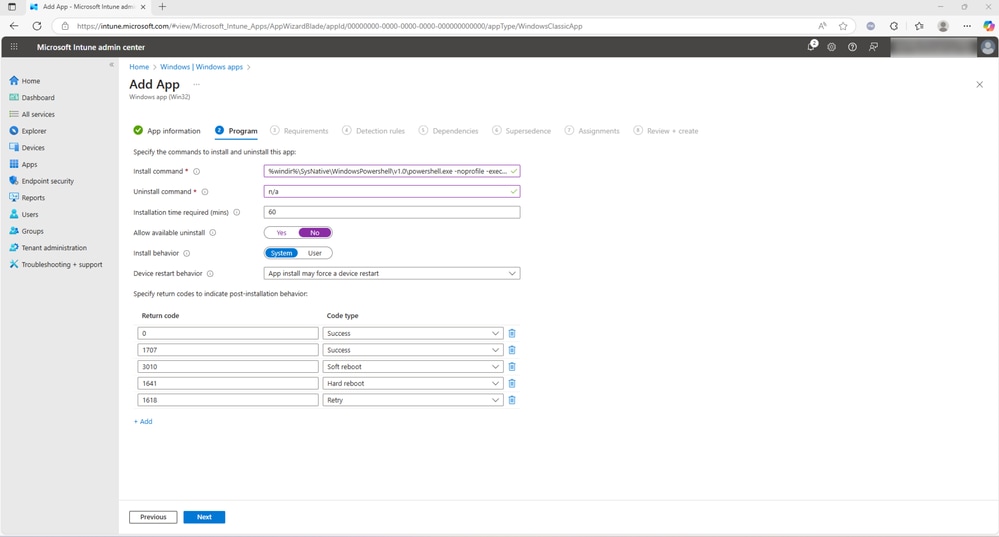

Tenga en cuenta que el código presentado aquí sirve de ejemplo y que cualquier código puede utilizarse como un comando de instalación para este instalador

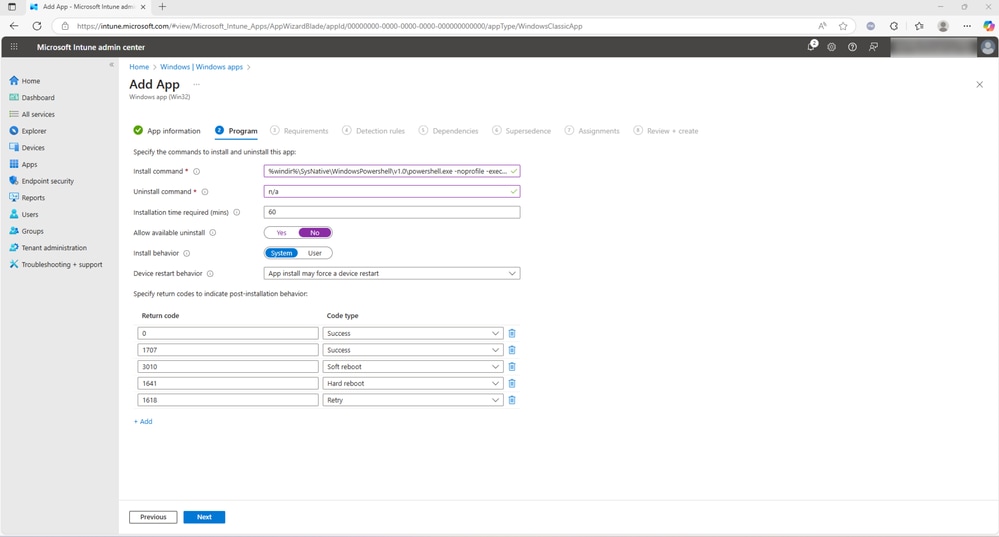

- Introduzca Uninstall como n/a y el tiempo de instalación requerido como 60 (opcional). Establezca Permitir desinstalación disponible como No, seleccione Comportamiento de instalación como Sistema e introduzca cualquier detalle opcional antes de seleccionar Siguiente

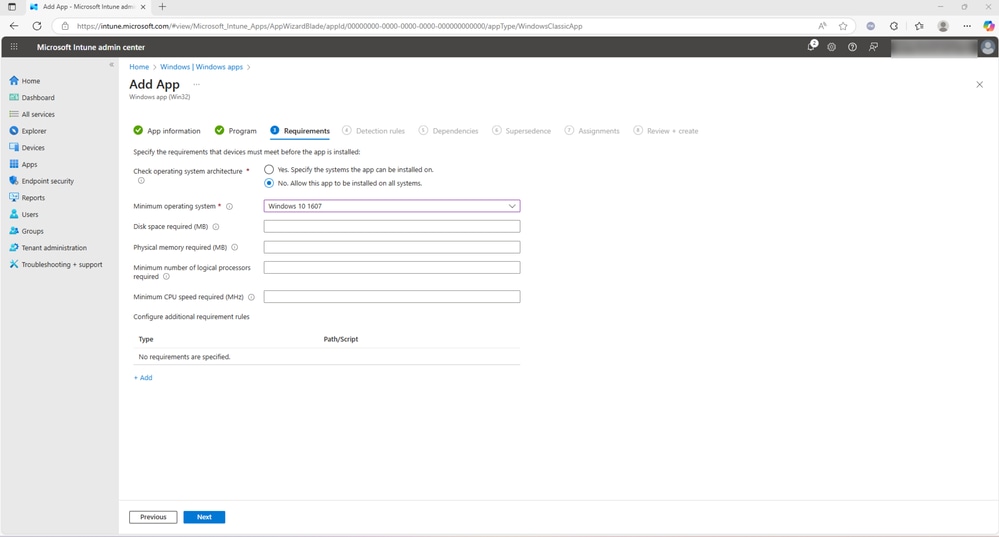

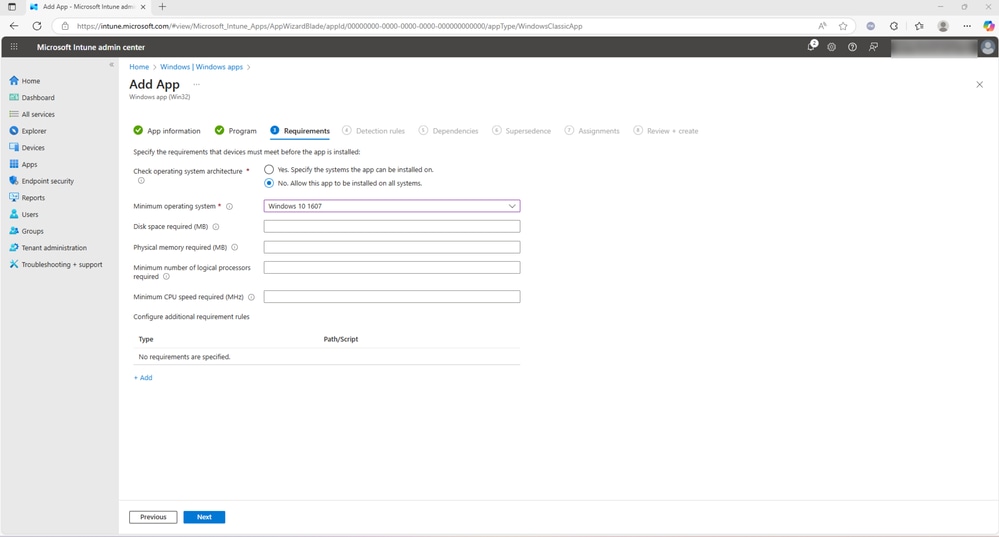

- En la ficha Requisitos, marque No. Permitir que esta aplicación se instale en todos los sistemas y seleccione el sistema operativo mínimo. Si lo desea, rellene los campos opcionales y seleccione Siguiente

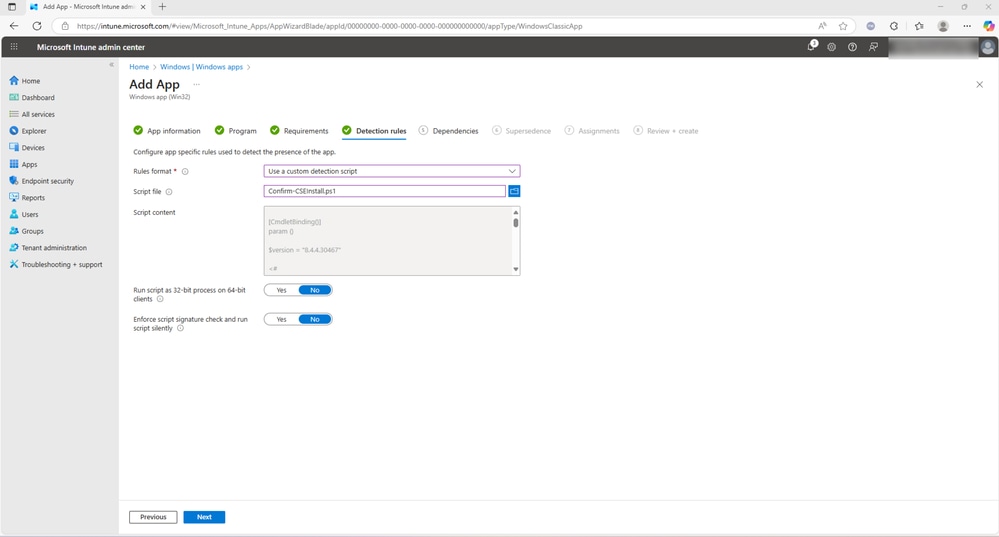

-

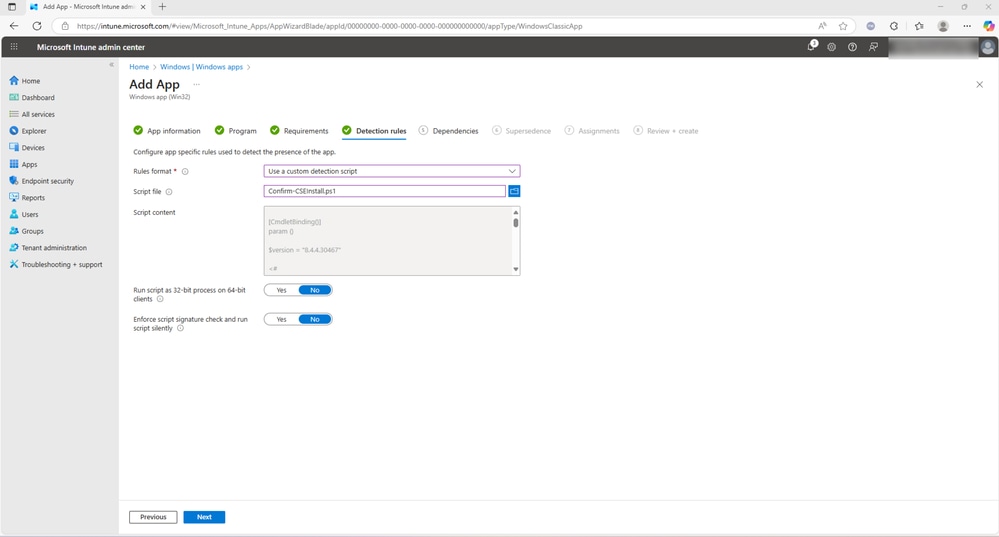

Al elegir Configurar manualmente reglas de detección, puede definir un tipo de regla como MSI, Archivo o Registro para detectar la presencia de la aplicación. En este documento, se ha seleccionado la opción alternativa Use a custom detection script.

- Seleccione Siguiente para continuar. Nota: Se puede crear un script de detección personalizado específicamente para este proceso de implementación para que se adapte a su entorno y a los criterios de detección.

- Las siguientes fichas son opcionales. No es necesario configurar ninguna dependencia, asigne la aplicación al grupo necesario y seleccione Revisar + crear

Implementación de clientes seguros

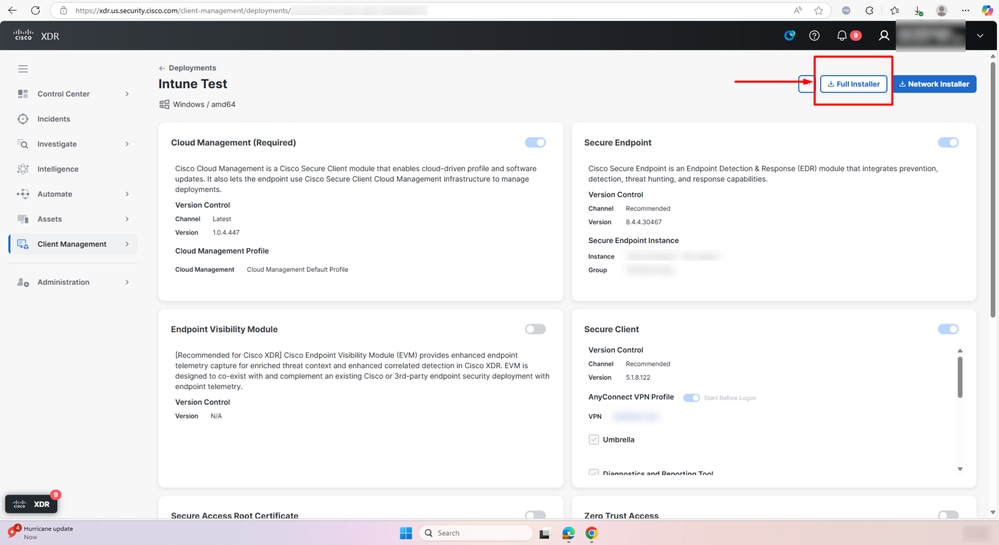

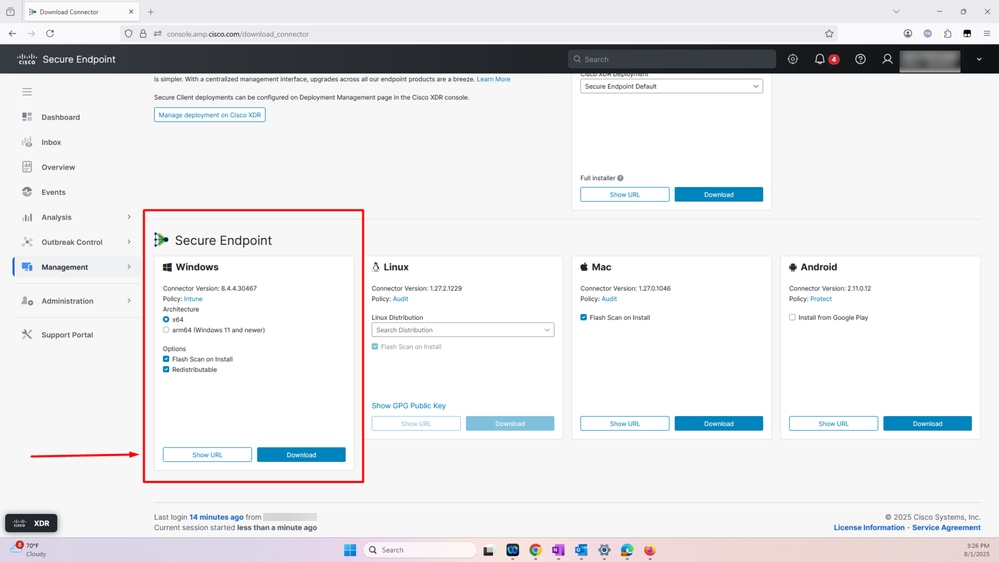

Paso 1. Descargue Cisco Secure Client Full Deployment

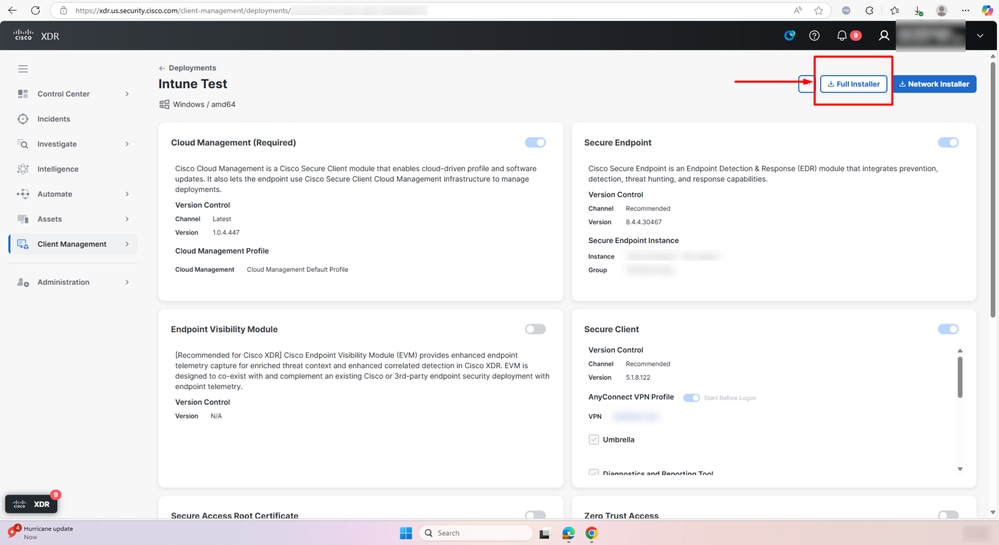

- Cree una nueva implementación y seleccione Instalador completo o Instalador de red según el tipo de implementación

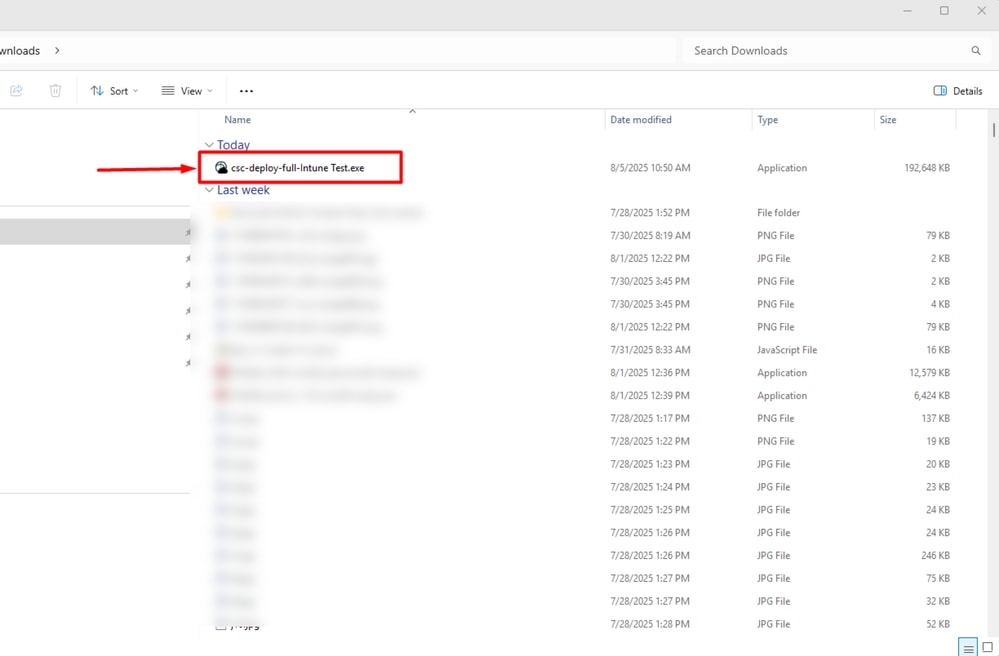

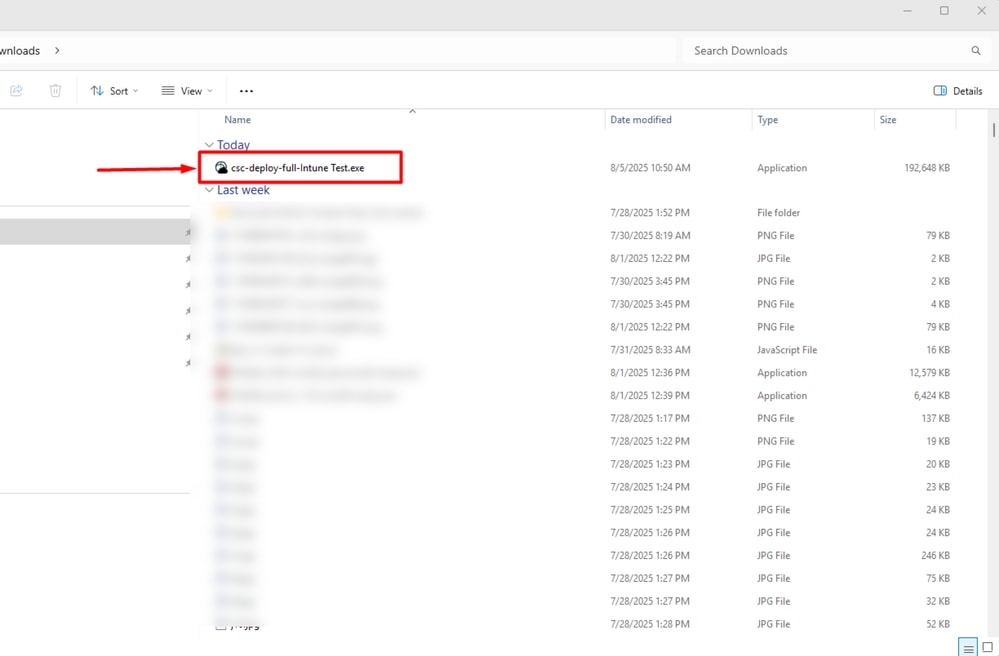

- Un csc-deploy-full-Intune Test.exe se descarga como se muestra en la captura de pantalla.

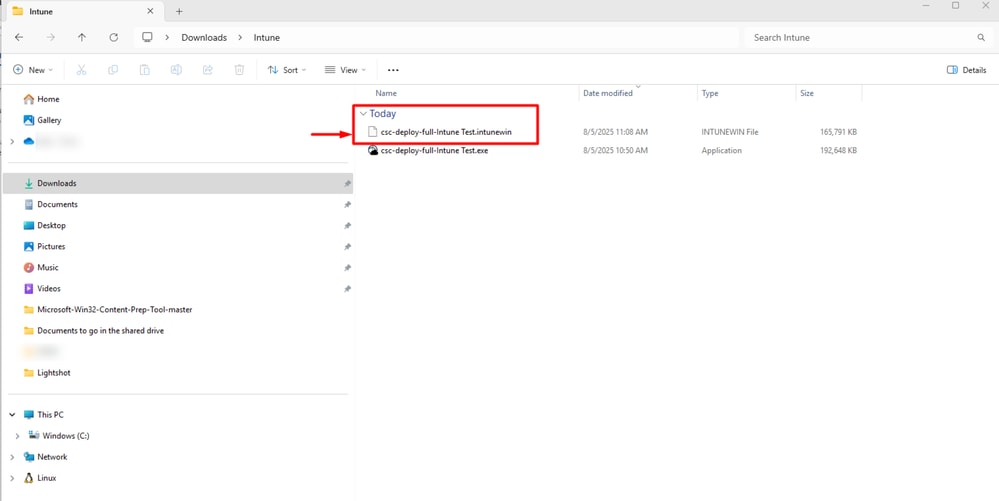

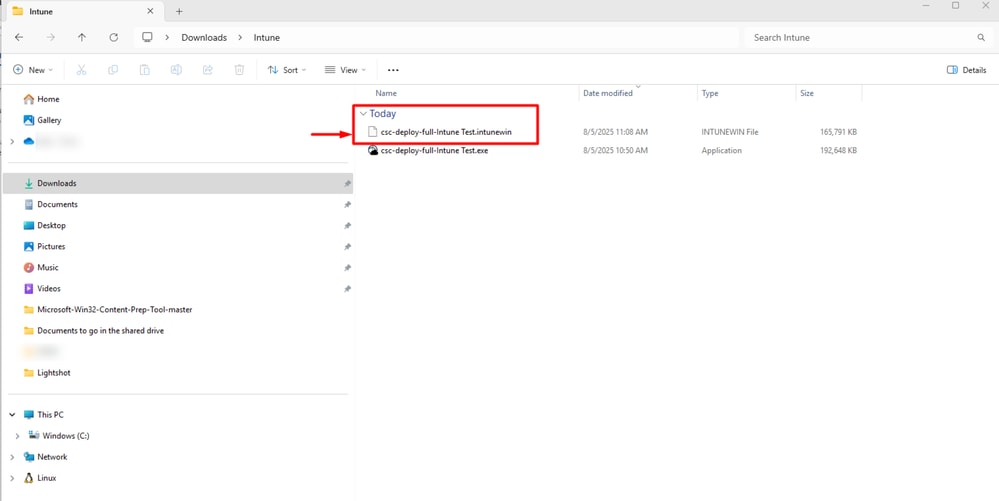

Paso 2. Prepare el archivo de Intune siguiendo el mismo procedimiento en el paso 2. Esto crea el archivo csc-deploy-full-Intune Test.intunewin.

- Los pasos anteriores dan como resultado la creación de un archivo csc-deploy-full-Intune Test.intunewin, como se muestra en la captura de pantalla.

Paso 3. Cargue el archivo csc-deploy-full-intune Test.intunewin de la parte 1 en el Centro de administración de Microsoft Intune de acuerdo con los pasos anteriores.

Esto completa el proceso de implementación de Cisco Secure Endpoint mediante Intune.

Script Install-CiscoSecureEndpoint.ps1

[CmdletBinding()]

param ()

$cse_exe =

$version =

if ($PSCommandPath -eq $null) {

function GetPSCommandPath() {

return $MyInvocation.PSCommandPath;

}

$PSCommandPath = GetPSCommandPath

}

$script = [pscustomobject]@{

"Path" = Split-Path $PSCommandPath -Parent

"Name" = Split-Path $PSCommandPath -Leaf

}

Set-Location -Path $script.Path

$cse_installer = [IO.Path]::Combine($script.Path, $cse_exe)

$csc_installer_args = "/R /S"

<#

Cannot use -wait for 'Cisco Secure Endpoint' and therefore cannot get the exit code to return.

Using -wait, returns varied results, instead use Get-Process and while loop to wait for installation to complete.

#>

$install = Start-Process -WorkingDirectory "$($script.Path)" -FilePath "${cse_installer}" -ArgumentList "${csc_installer_args}" -PassThru -NoNewWindow

while (Get-Process "$($cse_exe -replace '.exe', '')" -ErrorAction SilentlyContinue)

{

Start-Sleep -Seconds 10

}

Secuencia de comandos Confirm-CSEInstall.ps1

[CmdletBinding()]

param ()

$version =

<#

https://learn.microsoft.com/en-us/intune/intune-service/apps/apps-win32-add#step-4-detection-rules

The app gets detected when the script both returns a 0 value exit code and writes a string value to STDOUT

The Intune agent checks the results from the script. It reads the values written by the script to the STDOUT stream,

the standard error (STDERR) stream, and the exit code. If the script exits with a nonzero value, the script fails and

the application detection status isn't installed. If the exit code is zero and STDOUT has data, the application

detection status is installed.

#>

$cse = Get-ItemProperty HKLM:\Software\Microsoft\Windows\CurrentVersion\Uninstall\*, HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\* -ErrorAction SilentlyContinue | Where-Object { $_ -like "*Immunet Protect*" } | Where-Object { $_.DisplayName -like "*Cisco Secure Endpoint*" }

if ($cse | Where-Object { [System.Version] $_.DisplayVersion -ge [System.Version] "${version}" })

{

Write-Host "Installed"

exit 0

}

exit 1

Comentarios

Comentarios