Introducción

Este documento describe los pasos de configuración requeridos para integrar Cisco Secure Email (CES) con Microsoft 365 Quarantine.

Antecedentes

En las infraestructuras de correo electrónico modernas, se suelen implementar varios niveles de seguridad, lo que puede dar lugar a que los mensajes se pongan en cuarentena en distintos sistemas. Para mejorar la experiencia del usuario y mantener flujos de trabajo de notificación coherentes, se recomienda centralizar la administración de la cuarentena en una única plataforma.

Esta guía describe el proceso para redirigir mensajes no deseados, como spam y graymail, detectados por Cisco CES a la cuarentena de usuario de Microsoft 365.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Un arrendatario activo en CES Gateway

- Un arrendatario activo en Microsoft Exchange en línea

- Acceso a los servicios de Microsoft 365 (O365)

- Una licencia de Microsoft 365 Defender (necesaria para configurar las políticas y notificaciones de cuarentena)

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configuración de Microsoft 365 (O365)

Comience configurando Microsoft 365 para recibir y administrar mensajes en cuarentena.

Habilitar notificaciones de cuarentena en Microsoft Exchange Online

Existen varias opciones de configuración para controlar cómo se dirigen los mensajes a la cuarentena de Microsoft 365.

Si el objetivo es evitar que los usuarios finales accedan a los mensajes en cuarentena o reciban notificaciones de cuarentena, esto se puede lograr implementando una regla de flujo de correo (transporte) que redirija los mensajes directamente a la cuarentena.

Por el contrario, si el requisito es que los usuarios finales reciban notificaciones de cuarentena y tengan la capacidad de liberar mensajes, la configuración de la regla debe ajustarse en consecuencia. En esta situación, el valor del nivel de confianza de spam (SCL) debe establecerse en 9, lo que designa el mensaje como spam de alta confianza y habilita las notificaciones del usuario y la funcionalidad de liberación.

Estas configuraciones se detallan en la documentación oficial de Microsoft; Configuración de Notificación de cuarentena de Microsoft.

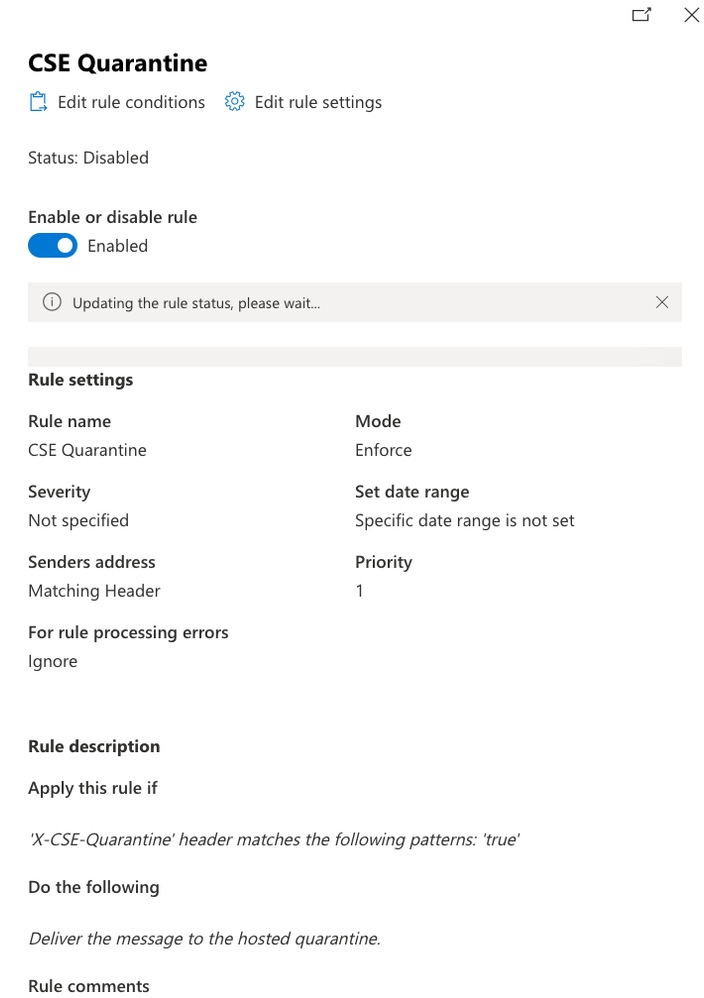

El ejemplo ilustra la configuración que permite a los usuarios finales recibir notificaciones de cuarentena y mensajes de liberación.

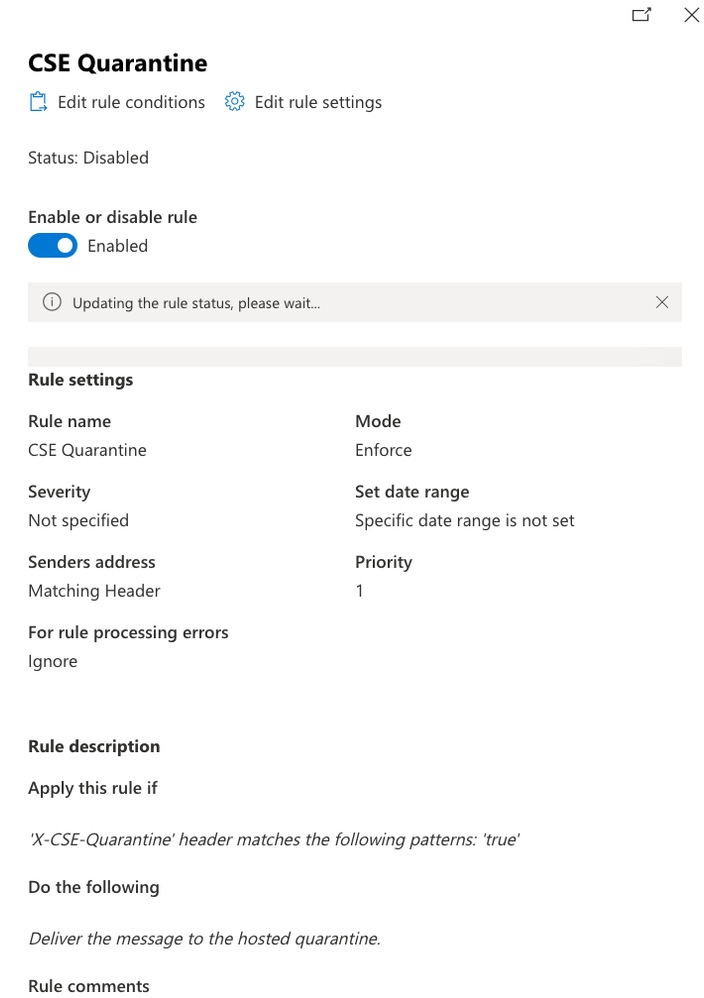

Crear una regla de flujo de correo

Una vez que las notificaciones estén activas, configure una regla que redirija los mensajes marcados por la puerta de enlace CES a la cuarentena alojada por Microsoft.

- Abra el Centro de administración de Microsoft Exchange.

- En el menú de la izquierda, navegue hasta Flujo de correo > Reglas.

- Haga clic en Agregar una regla y, a continuación, elija Crear una nueva regla.

- Establezca el nombre de la regla en Regla de cuarentena de CSE.

- En Aplicar esta regla si, elija El encabezado del mensaje, luego elija coincide con los patrones de texto.

- En el nombre del encabezado, ingrese X-CSE-Quarantine, y establezca el valor para que coincida con true.

- En Haga lo siguiente, elija Modificar las propiedades del mensaje, Establecer el nivel de confianza de spam y, a continuación, 9.

- Guarde la configuración.

- Después de guardar, asegúrese de que la regla está activada.

En la imagen puede ver el aspecto de la regla.

Regla de Microsoft

Regla de Microsoft

Configuración de Cisco Secure Email

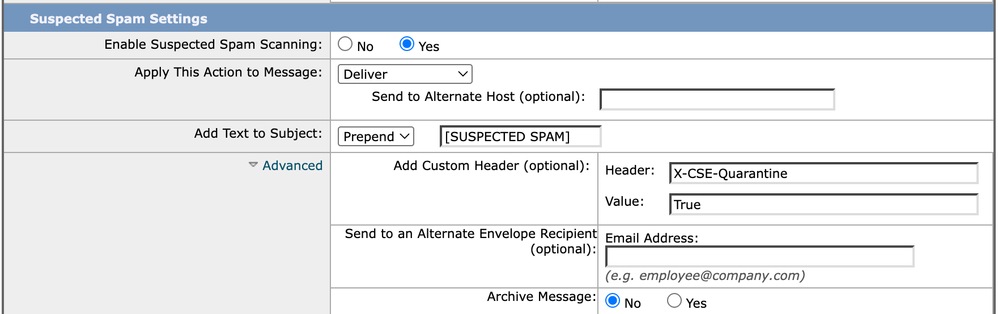

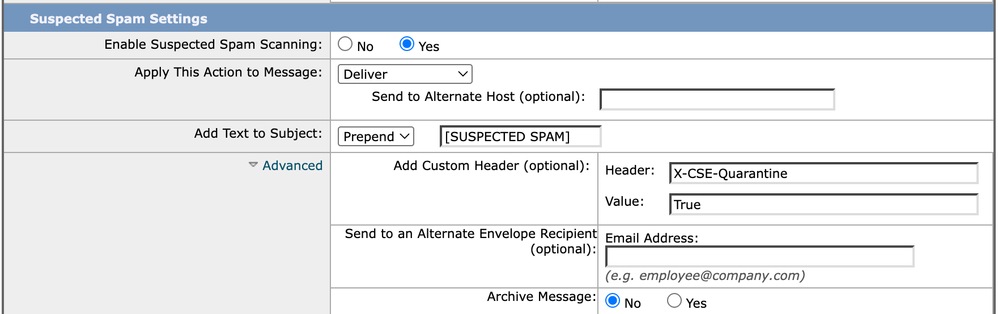

En Cisco CES, un encabezado personalizado (X-CSE-Quarantine: true) se puede agregar a cualquier mensaje que se deba redirigir a la cuarentena de Microsoft. Estos mensajes se pueden marcar con cualquier filtro de contenido o motor en CES. En este ejemplo, está configurado para mensajes de spam sospechoso.

- Abra Cisco Secure Email Management Console.

- Vaya a Políticas de correo > Políticas de correo entrante.

- Edite las directivas que desee modificar (por ejemplo, elija la directiva predeterminada).

- Haga clic en la configuración de spam para la política seleccionada.

- En Spam sospechoso, cambie la acción de Cuarentena a Entregar.

- Haga clic en Advanced y agregue un encabezado personalizado:

- Nombre del encabezado: X-CSE-Quarantine

- Valor: true (mismo valor utilizado en la regla de Microsoft)

- Haga clic en Submit y luego en Commit Changes para aplicar la configuración.

En la imagen puede ver el aspecto de la configuración.

configuración de CES

configuración de CES

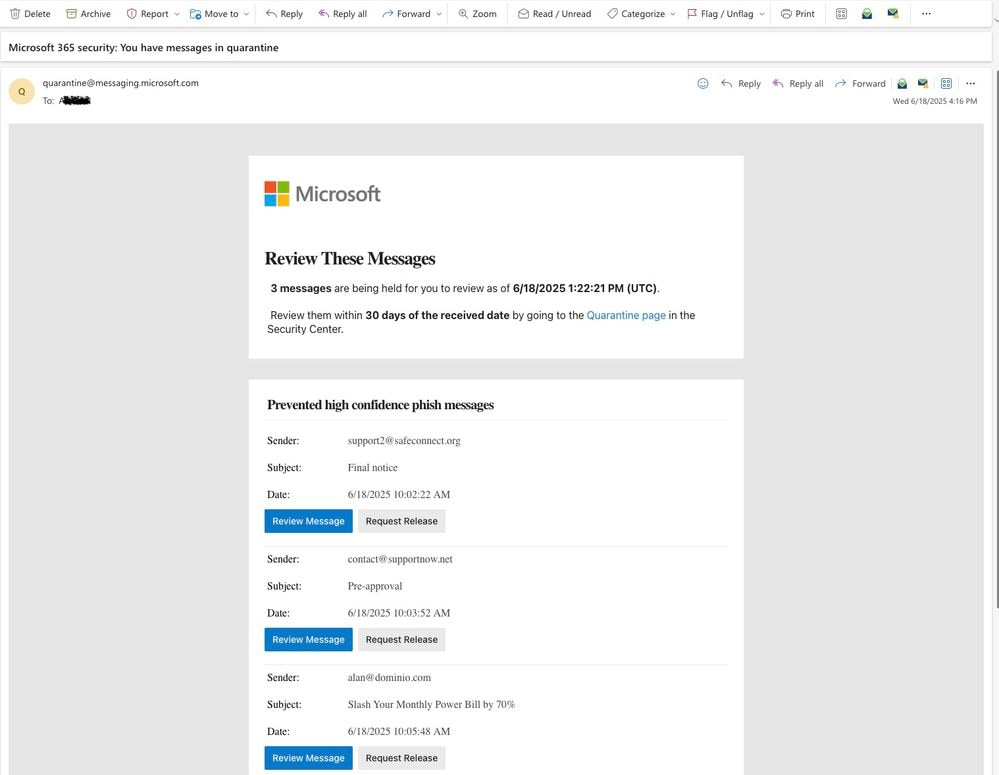

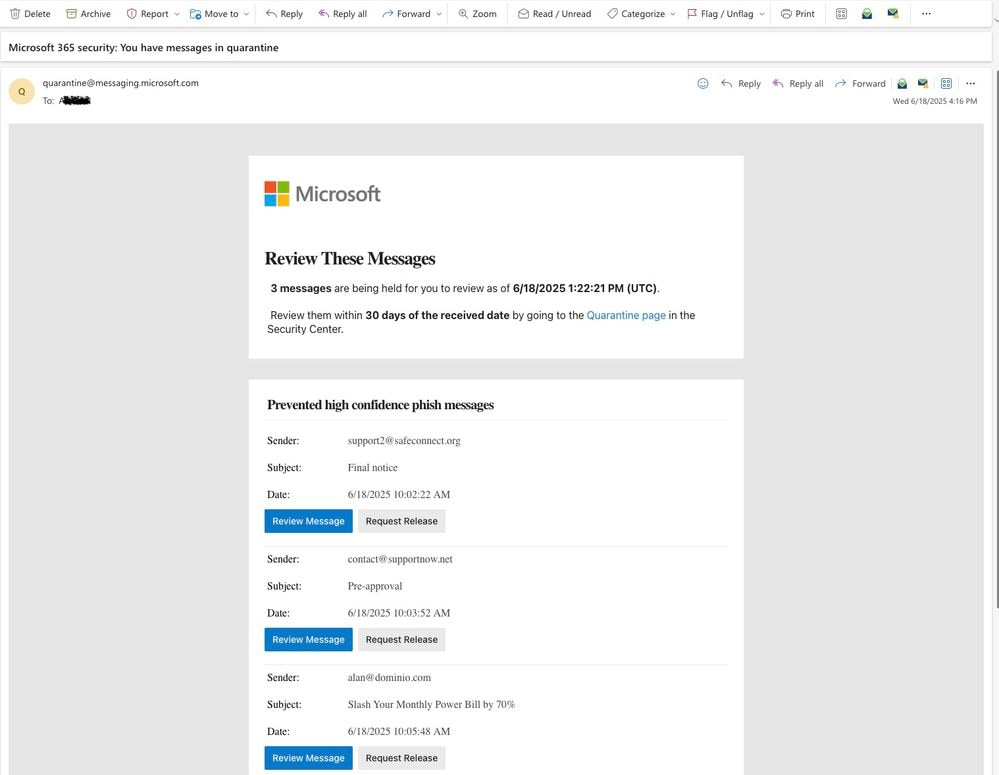

Verificación

A partir de este momento, los correos electrónicos identificados por Cisco CES como spam potencial se etiquetarán con el encabezado personalizado. Microsoft 365 detecta esta etiqueta y redirige el mensaje a la cuarentena de Microsoft.

Los usuarios van a recibir notificaciones de cuarentena según la configuración de Microsoft 365.

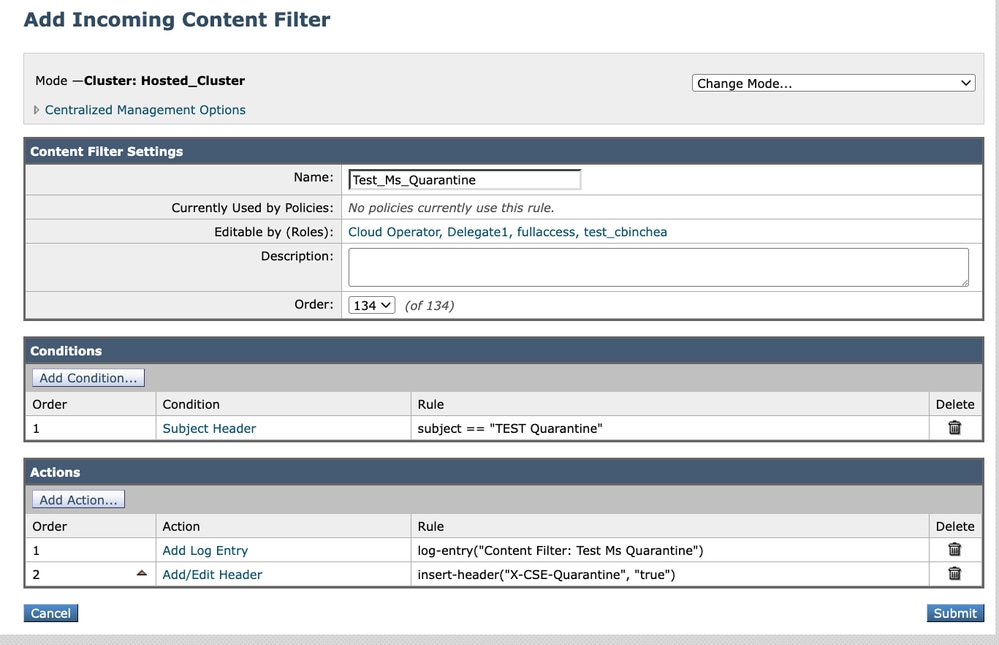

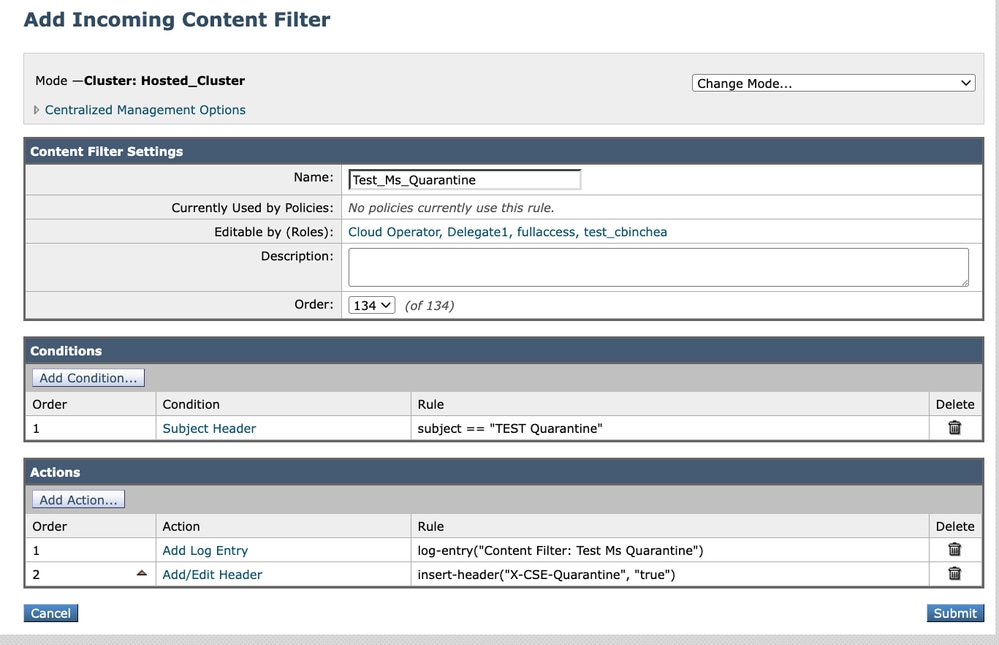

Troubleshoot

Para validar la efectividad de la configuración y confirmar que Microsoft enruta el mensaje a la cuarentena deseada, se puede crear un Filtro de contenido entrante para insertar el mismo encabezado cuando el asunto del mensaje coincida con una palabra clave o patrón específico.

Al implementar este filtro, Secure Email Gateway (SEG) agrega el encabezado designado, lo que permite a Microsoft 365 procesar el mensaje de acuerdo con su lógica antispam estándar, replicando eficazmente el comportamiento que puede producirse si el encabezado es insertado por el motor de filtrado de spam nativo.

A continuación se muestra un ejemplo de un filtro de contenido:

Prueba de filtro de contenido

Prueba de filtro de contenido

Comentarios

Comentarios