Introducción

Este documento describe cómo crear un filtro de contenido para supervisar los mensajes del dispositivo de seguridad de correo electrónico (ESA) que pueden fallar con SPF y DKIM.

Prerequisites

- Conocimiento del producto Cisco Email Security Appliance

- Conocimiento de los conceptos básicos de los métodos de autenticación de correo electrónico SPF (Sender Policy Framework) y DKIM (DomainKeys Identified Mail).

Requirements

- La verificación SPF y DKIM está habilitada en cualquiera de las políticas de flujo de correo.

- Una función de usuario adecuada para crear e implementar filtros de contenido.

- Acceso CLI a su dispositivo si desea utilizar la opción de línea de comandos para buscar coincidencias de filtro.

Antecedentes

Cuando implementa un filtro de contenido para supervisar estos dos mecanismos, tiene la ventaja de proporcionar visibilidad, seguimiento e incluso la capacidad de exportar mensajes que pueden fallar con estas tecnologías de autenticación de correo electrónico para futuras referencias y necesidades basadas en su organización que también pueden ayudarle a tomar decisiones de implementación futuras.

Qué es SPF y DKIM

SPF y DKIM son mecanismos que mantienen la seguridad de los mensajes de correo electrónico. Estos protocolos tienen la capacidad de evitar que servidores no autorizados envíen mensajes como si fueran de su dominio, y también dan a los destinatarios una manera de verificar que los correos electrónicos provienen de su organización.

El registro SPF mejora la cobertura de autenticación, la entrega y ayuda a promover el nivel deseado de seguridad para sus dominios. SPF se aplica en el servidor de correo electrónico del receptor y verifique la dirección IP del remitente, el dominio en el encabezado FROM del correo electrónico y la lista de remitentes permitidos en el registro DNS SPF para ese dominio. La entrega puede fallar si la IP del remitente no está en la lista.

Mientras que SPF indica si un servidor puede enviar como su dominio, DKIM examina los correos electrónicos. Se trata de una forma de firma que permite a los servidores destinatarios rastrear los correos electrónicos hasta su origen.

DKIM proporciona una manera de verificar que un correo electrónico es auténtico, que no se ha modificado en tránsito y que en realidad lo ha enviado el servidor. Cuando DKIM falla, el destinatario puede tratar el correo electrónico como no fiable y corresponde al destinatario decidir qué hacer con el correo electrónico. Lo más probable es que termine en alguna carpeta de spam del destinatario, pero también se puede descartar por completo.

Configurar

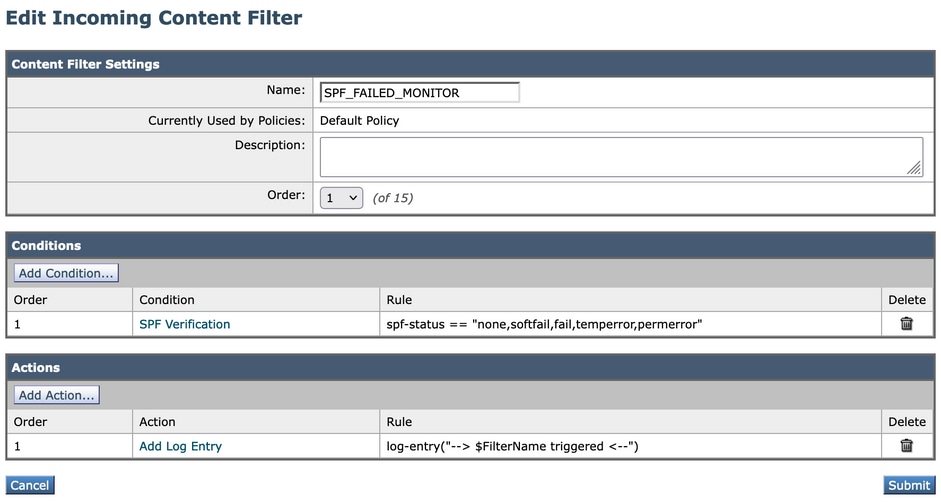

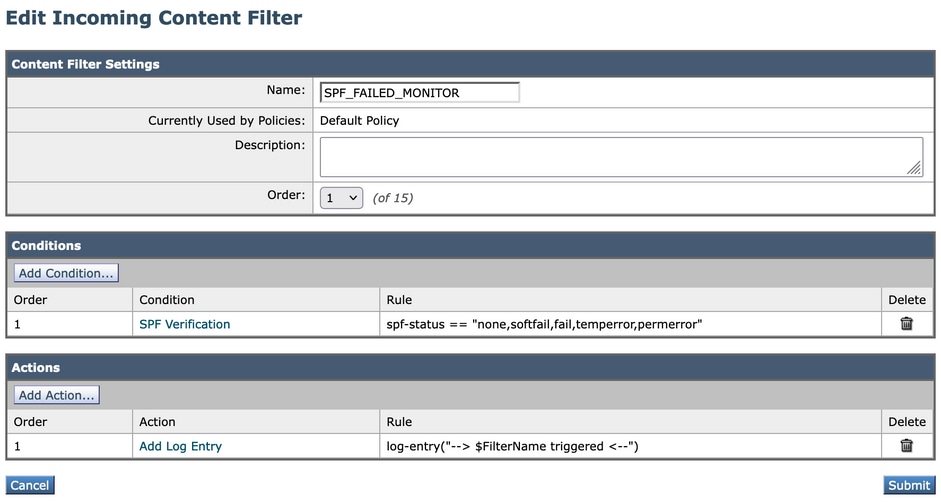

Cree un filtro de contenido entrante para el monitor SPF.

- Desde la GUI de ESA, navegue hasta Políticas de correo > Filtros de contenido entrante.

- Haga clic en Agregar filtro.

- En el campo Nombre, utilice un nombre adecuado para identificar el filtro. En este caso, SPF_FAILED_MONITOR.

- Haga clic en Agregar condición.

- En el lado izquierdo, busque Verificación SPF. Aquí: None, SoftFail, Fail, TempError, PermError.

- Una vez que haya marcado esas opciones, haga clic en Ok en la parte inferior de esa ventana.

- Ahora, haga clic en Add Action, y en el lado izquierdo, elija Add Log Entry.

- En el campo de texto puede agregar el texto que mejor se adapte a usted, en este caso, de la siguiente manera: —> $FilterName triggered <—

Nota: Una entrada de registro puede proporcionar más control y visibilidad de cuándo se activa este filtro dentro de su ESA, y cuando está resolviendo problemas a través de la línea de comandos, por ejemplo, le proporciona una mejor visibilidad en los filtros que se han activado.

Ejemplo:

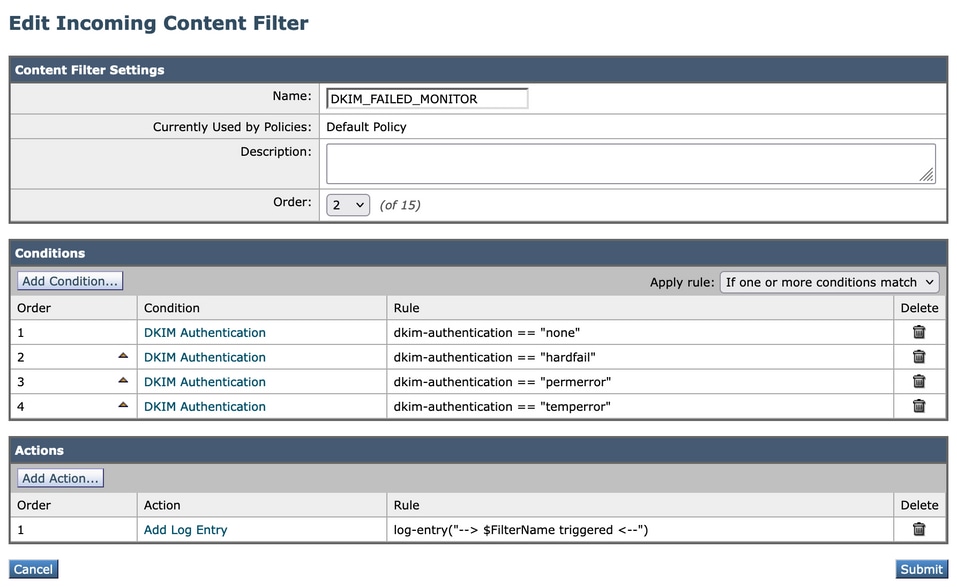

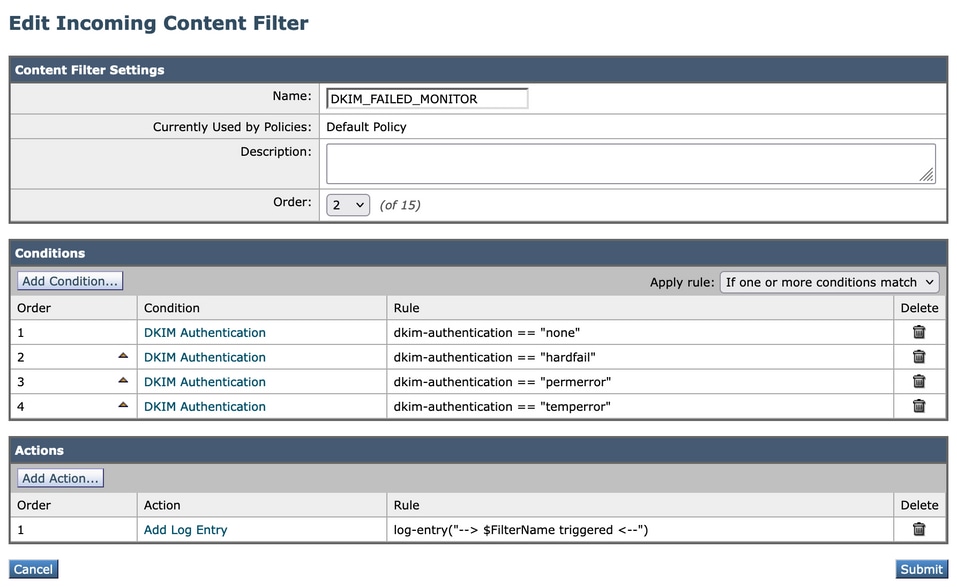

Cree un filtro de contenido entrante para el monitor DKIM.

- Desde la GUI de ESA, navegue hasta Políticas de correo > Filtros de contenido entrante.

- Haga clic en Agregar filtro.

- En el campo Nombre, utilice un nombre adecuado para identificar el filtro. En este caso, utilice DKIM_FAILED_MONITOR.

- Haga clic en Agregar condición.

- En el lado izquierdo, busque Autenticación DKIM. Aquí, use: none, hardfail, permerror, temperror.

- Una vez que haya marcado esas opciones, haga clic en Ok en la parte inferior de esa ventana.

- A diferencia de la configuración SPF, en este filtro de contenido DKIM, debe agregar una condición para cada resultado de autenticación.

- Una vez agregadas las condiciones, haga clic en Add Action y en el lado izquierdo elija Add Log Entry.

- En el campo de texto, puede agregar el texto que mejor se adapte a sus necesidades. En este caso, como este: —> $FilterName triggered <—

Ejemplo:

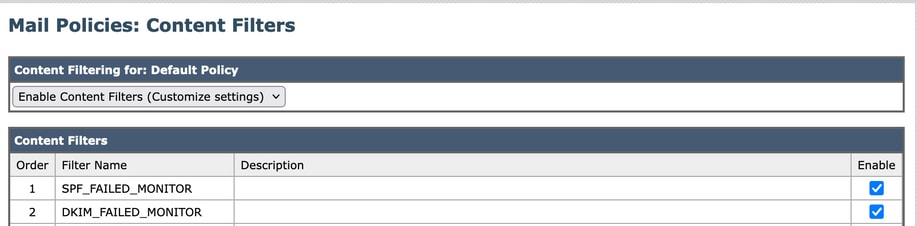

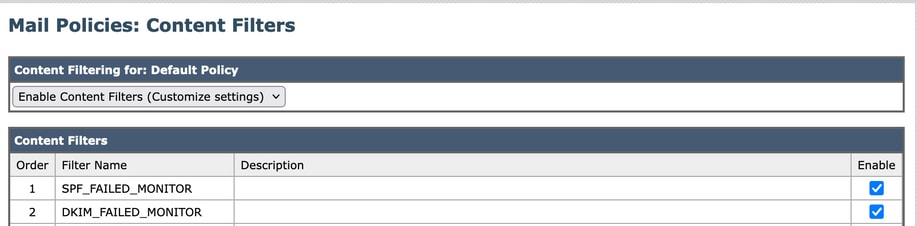

Habilite los filtros de contenido entrante en la política de correo entrante.

Una vez que ya tenga ambos filtros de contenido configurados, deberá habilitarlos en su política de correo entrante. Para lograrlo, puede realizar estos pasos.

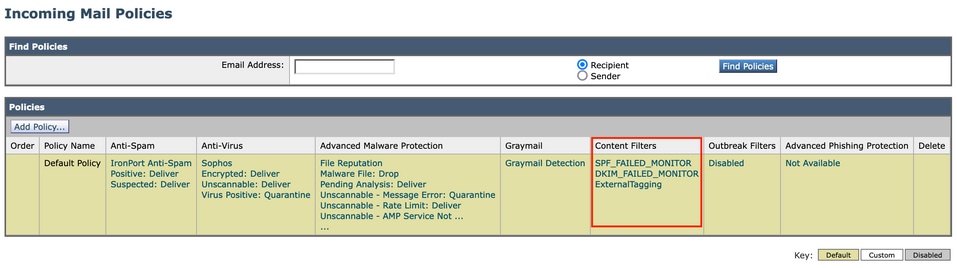

- Desde la GUI de ESA, navegue hasta Políticas de correo > Políticas de correo entrante.

- Debe elegir qué política es la que utilizan los filtros de contenido. En este caso, utilice la política predeterminada.

- Vaya a la séptima columna, la que está relacionada con los filtros de contenido, y haga clic en los campos que aparecen en dicha columna.

-

Aparece una ventana denominada Filtrado de contenido para: Política predeterminada.

-

Una vez allí, elija la opción Habilitar filtros de contenido (personalizar configuración). Con esta opción, tiene la posibilidad de elegir qué filtros de contenido desea habilitar en esa política.

-

A continuación, haga clic en Enviar.

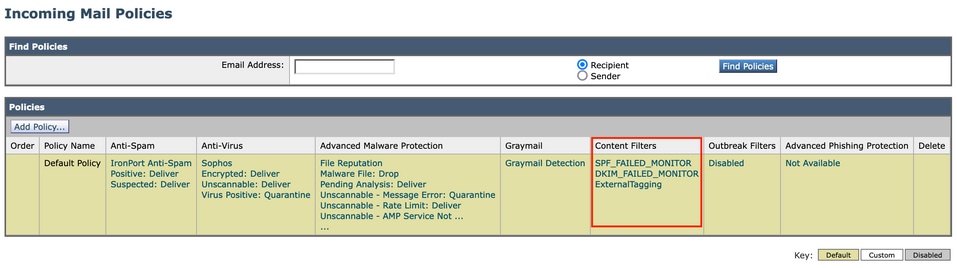

- Después de hacer clic en Submit, la ventana le devuelve a las Políticas de correo entrante y, en la columna Filtros de contenido, verá que se han agregado nuevos filtros.

Verifique los resultados

Para comprobar los resultados de estos filtros de contenido, puede verificarlos en la opción de monitor a través de la GUI o mediante el acceso a la línea de comandos.

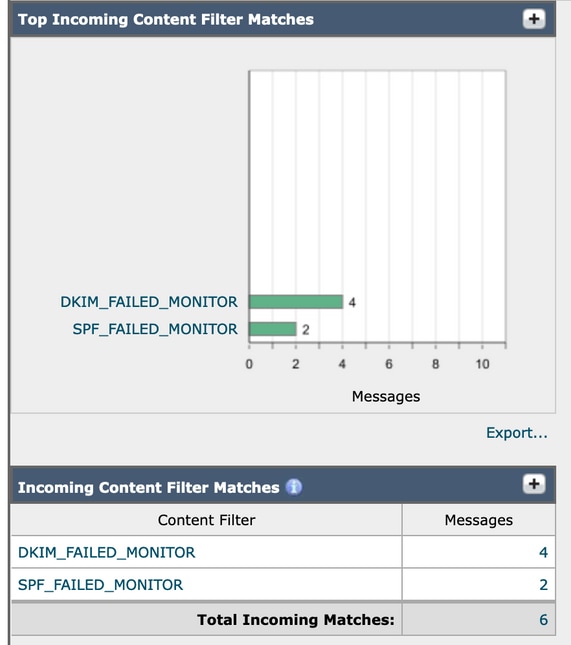

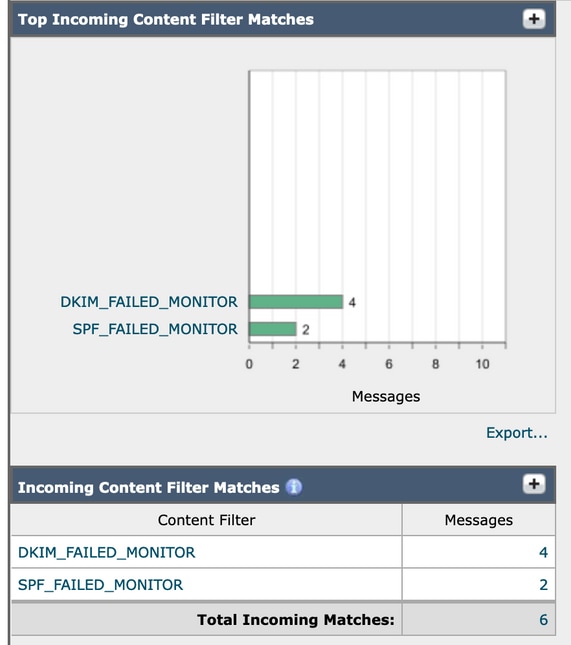

Monitor mediante GUI

- Desde la GUI de ESA/SMA, navegue hasta Monitor > Filtros de contenido.

- Busque todas las coincidencias de los filtros de contenido entrante y los mensajes que coincidan con las coincidencias de los filtros.

- Puede hacer clic en cada uno y esto le da las coincidencias que hizo.

-

Si hace clic en el número de mensajes, se envía al Rastreo de mensajes para realizar una búsqueda global de los mensajes que coincidieron con ese filtro de contenido.

Supervisar mediante CLI

Estos filtros de contenido también se pueden monitorear a través de CLI con estos pasos:

- Una vez que inicie sesión en el ESA a través de CLI, puede escribir este comando para buscar coincidencias:

grep "SPF_FAILED_MONITOR" mail_logs

- El resultado de este comando es como se indica a continuación:

esa1.cisco.com> grep "SPF_FAILED_MONITOR" mail_logs Tue Mar 28 08:13:59 2023 Info: MID 3365 Custom Log Entry: --> SPF_FAILED_MONITOR triggered <-- Tue Mar 28 08:22:24 2023 Info: MID 3367 Custom Log Entry: --> SPF_FAILED_MONITOR triggered <-- ================================================================================== esa1.cisco.com> grep "DKIM_FAILED_MONITOR" mail_logs Tue Mar 28 08:09:04 2023 Info: MID 3364 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:13:59 2023 Info: MID 3365 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:17:45 2023 Info: MID 3366 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:22:24 2023 Info: MID 3367 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <--

Información Relacionada

Comentarios

Comentarios