Introducción

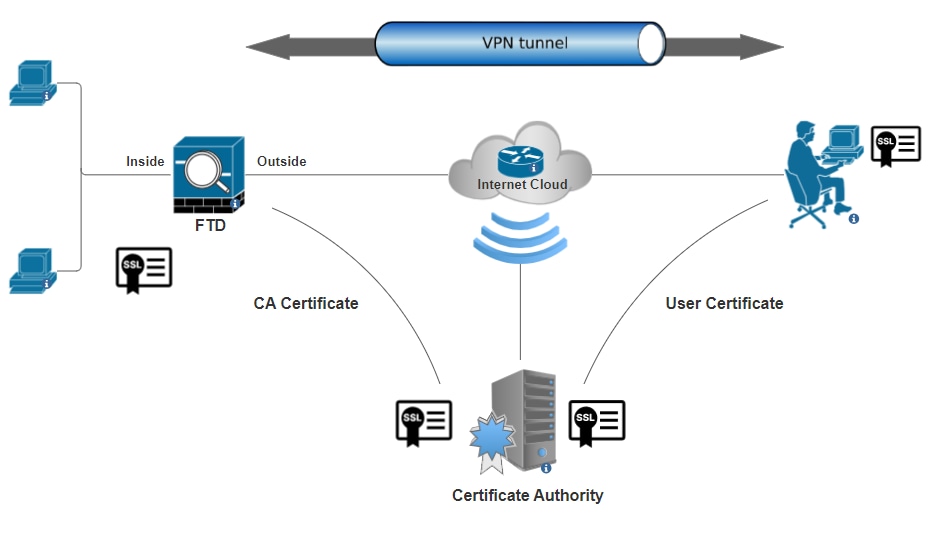

Este documento describe la configuración de VPN de acceso remoto en Firepower Threat Defense (FTD) gestionado por Firepower Management Center (FMC) con autenticación de certificados.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Inscripción manual de certificados y aspectos básicos de Secure Sockets Layer (SSL)

- FMC

- Conocimientos básicos de autenticación para VPN de acceso remoto

- Autoridad de certificación (CA) de terceros como Entrust, Geotrust, GoDaddy, Thawte y VeriSign

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Secure Firepower Threat Defense versión 7.4.1

- FMC versión 7.4.1

- Secure Client versión 5.0.05040

- Microsoft Windows Server 2019 como servidor de la CA

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

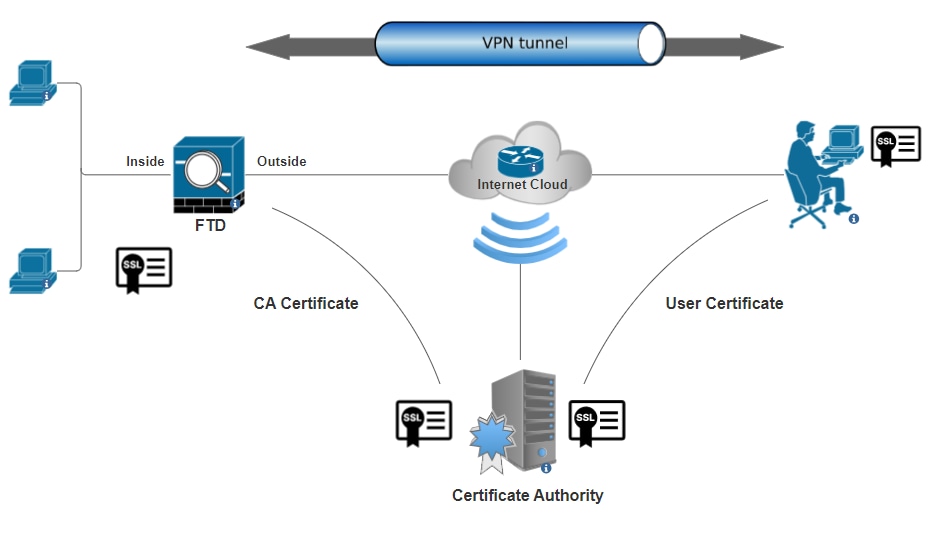

Diagrama de la red

Diagrama de la red

Diagrama de la red

Configuraciones

Crear/importar un certificado utilizado para la autenticación del servidor

Nota: En FMC, se necesita un certificado de autoridad certificadora (CA) para poder generar la CSR. Si se genera CSR a partir de una fuente externa (OpenSSL o de terceros), el método manual falla y se debe utilizar el formato de certificado PKCS12.

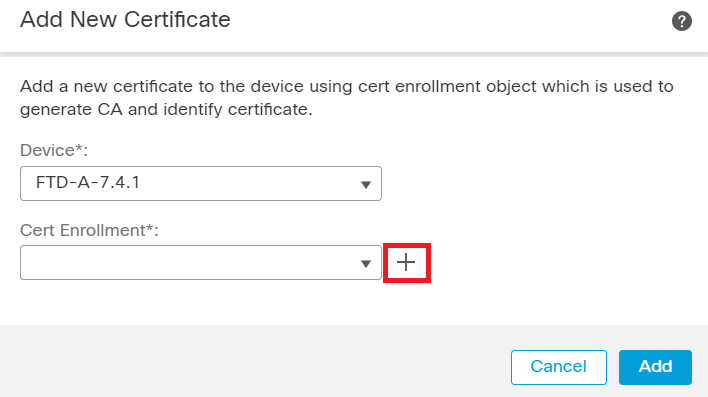

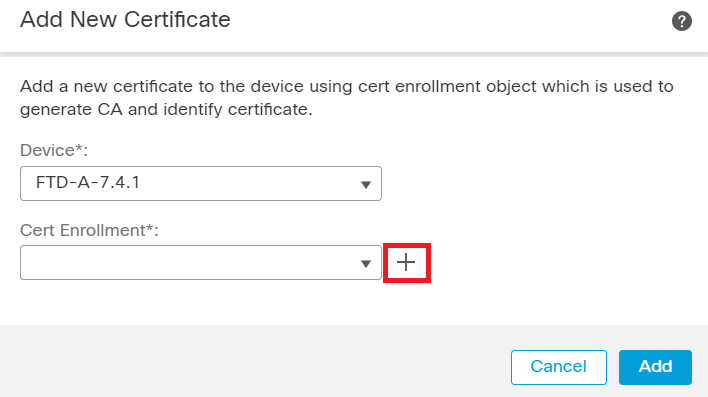

Paso 1. Desplácese hastaDevices > Certificatesy haga clic enAdd. Elija Device y haga clic en el signo más (+) en Cert Enrollment.

Agregar inscripción de certificados

Agregar inscripción de certificados

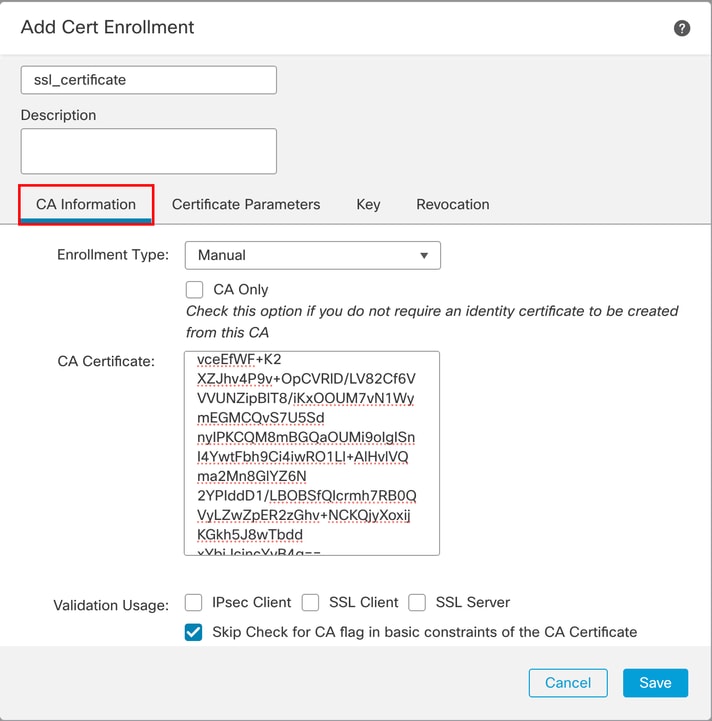

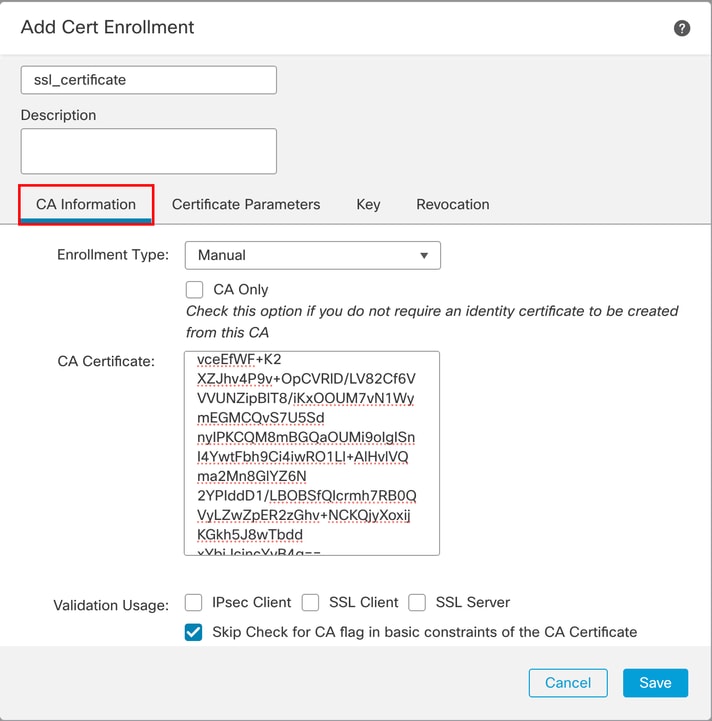

Paso 2. En elCA Information, elija el Tipo de inscripción comoManualy pegue el certificado de CA utilizado para firmar el CSR.

Agregar información de CA

Agregar información de CA

Paso 3. Seleccione Skip Check for CA flag in basic constraints of the CA Certificate as shown in the earlier image.

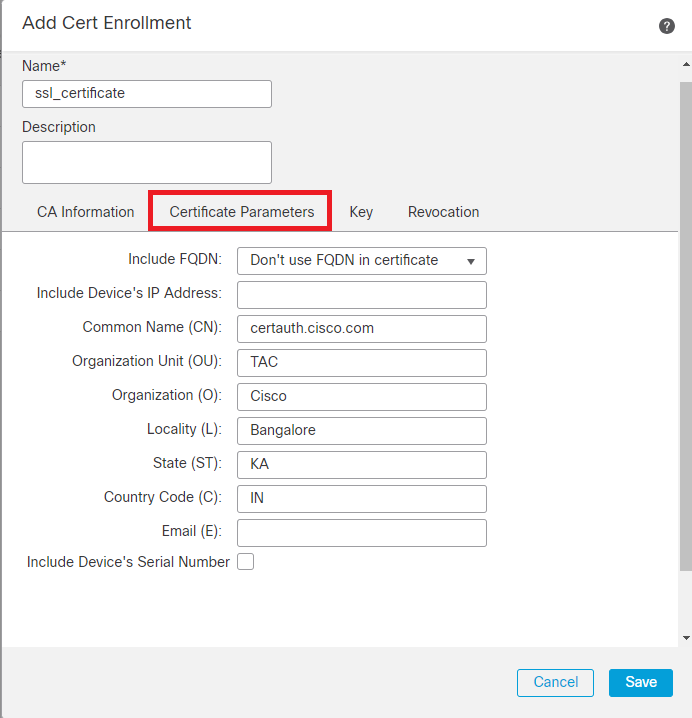

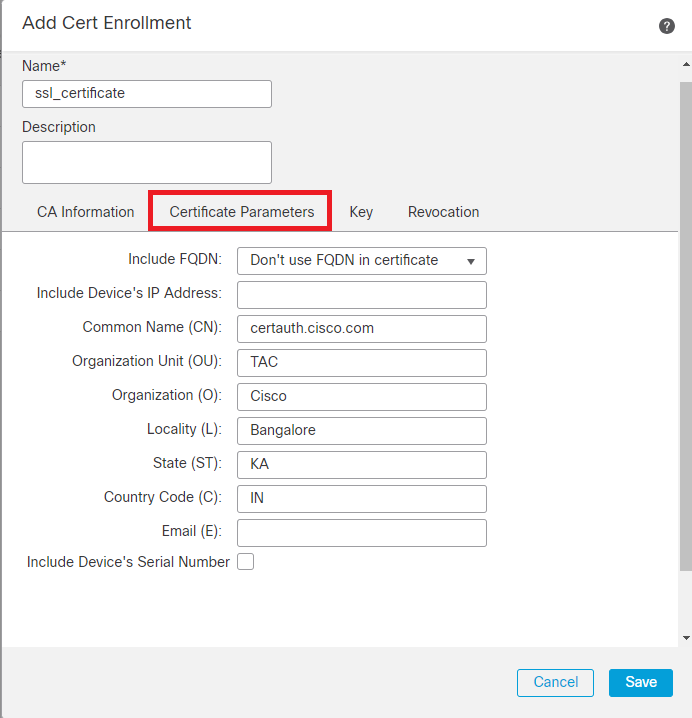

Paso 4. EnCertificate Parameters, rellene los detalles del nombre del sujeto.

Agregar parámetros de certificado

Agregar parámetros de certificado

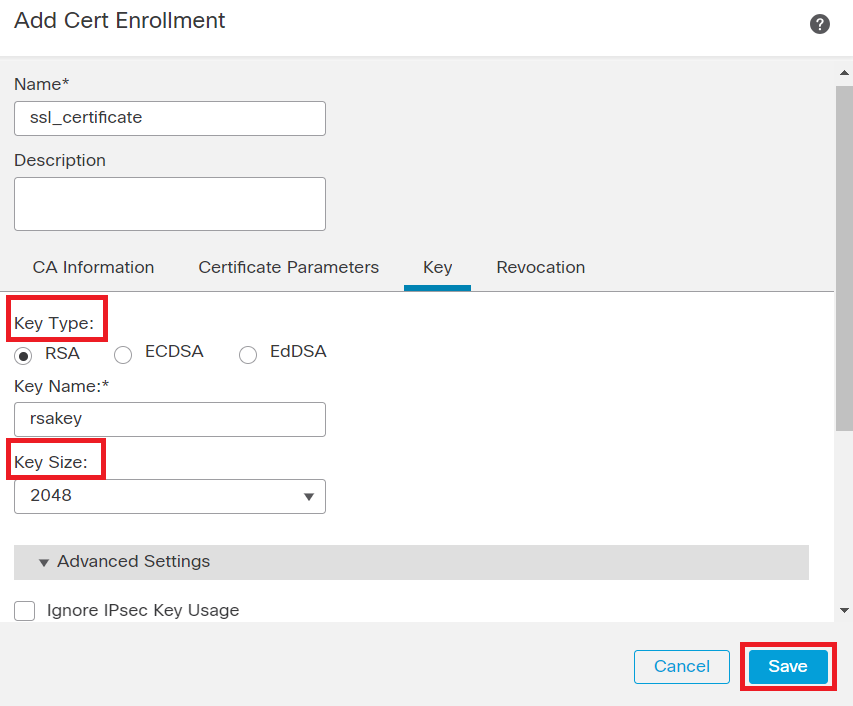

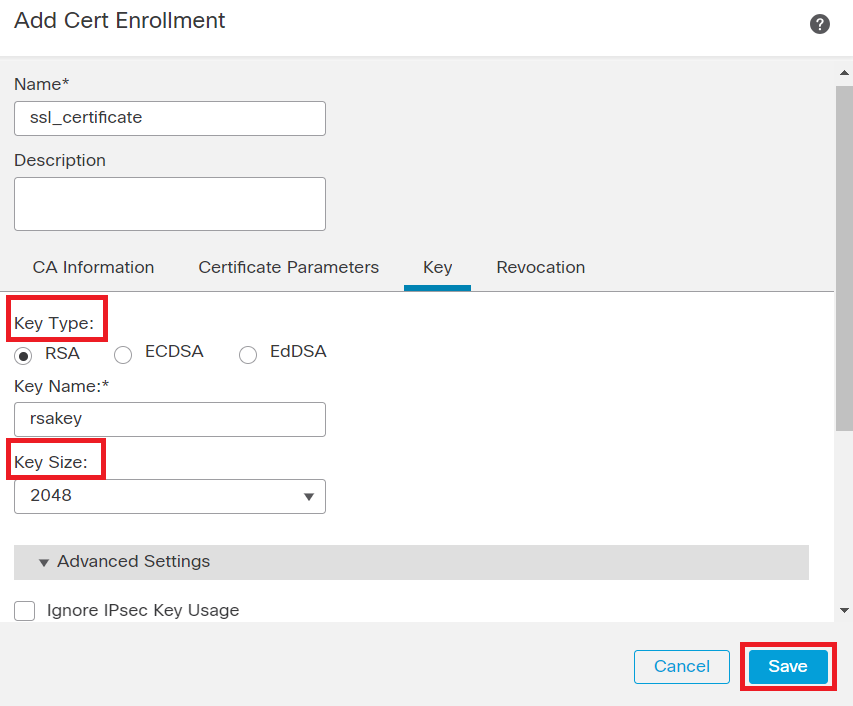

Paso 5. EnKeyelija el tipo de clave como RSA con un nombre y tamaño de clave. Haga clicSaveen.

Nota: Para el tipo de clave RSA, el tamaño mínimo de clave es 2048 bits.

Agregar clave RSA

Agregar clave RSA

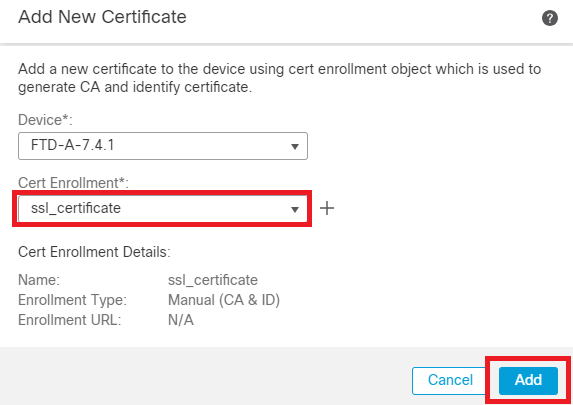

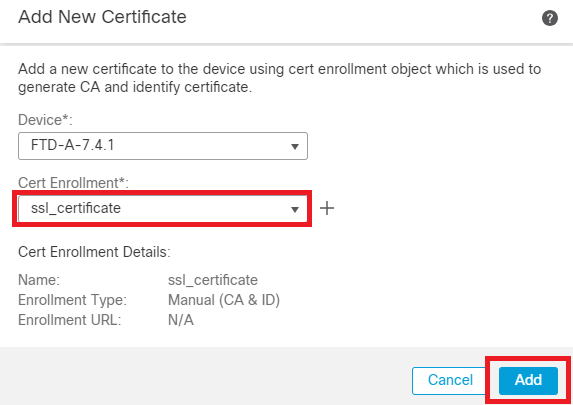

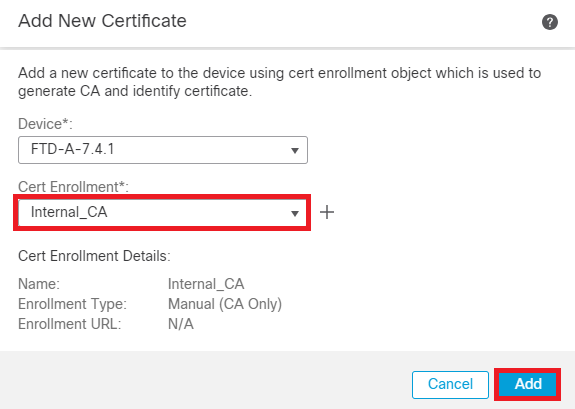

Paso 6. EnCert Enrollment, elija el punto de confianza del menú desplegable que acaba de crear y haga clic enAdd.

Agregar nuevo certificado

Agregar nuevo certificado

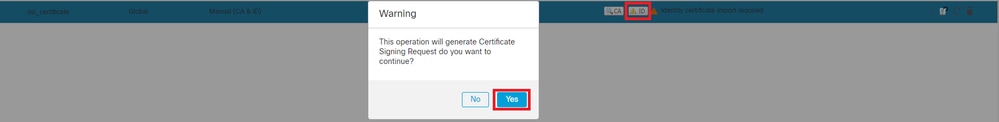

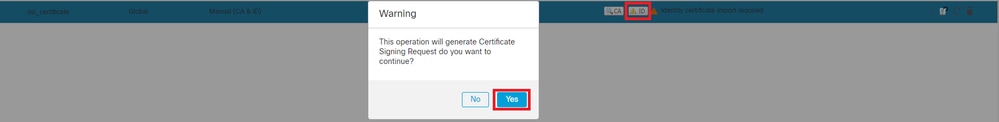

Paso 7. Haga clic en ID, luego haga clicYesen otro prompt para generar el CSR.

Generar CSR

Generar CSR

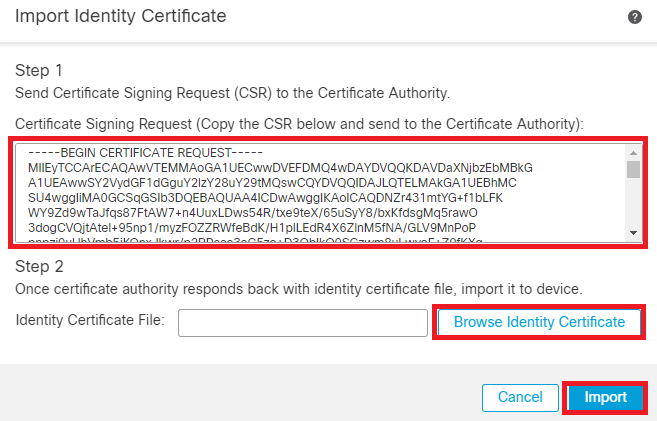

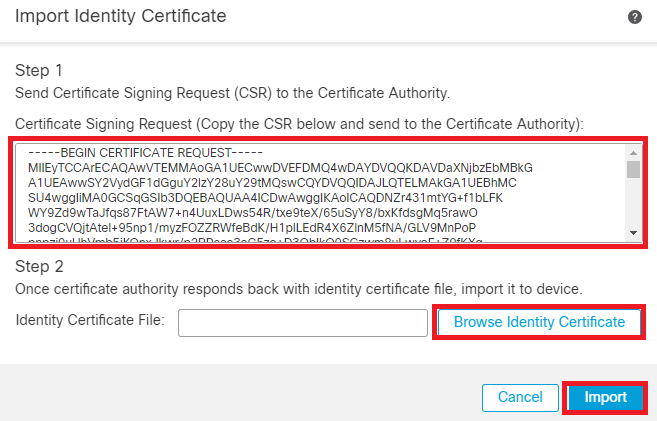

Paso 8. Copie la CSR y consígala firmada por la autoridad de certificación. Una vez que la CA haya emitido el certificado de identidad, impórtelo haciendo clic enBrowse Identity Certificatey haga clic enImport.

Importar certificado de ID

Importar certificado de ID

Nota: Si la emisión del certificado de ID lleva tiempo, puede repetir el paso 7. más adelante. Esto generará la misma CSR y podrá importar el certificado de ID.

Agregar un certificado de CA interna/de confianza

Paso 1. Desplácese hastaDevices > Certificatesy haga clic enAdd.

Elija Device y haga clic en el signo más (+) en Cert Enrollment.

Aquí, auth-risaggar-ca se utiliza para emitir certificados de identidad/usuario.

auth-risaggar-ca

auth-risaggar-ca

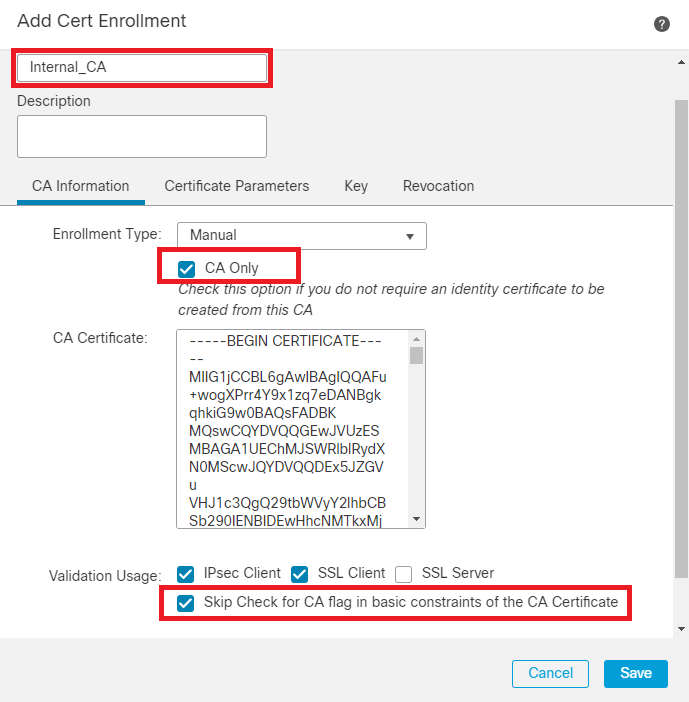

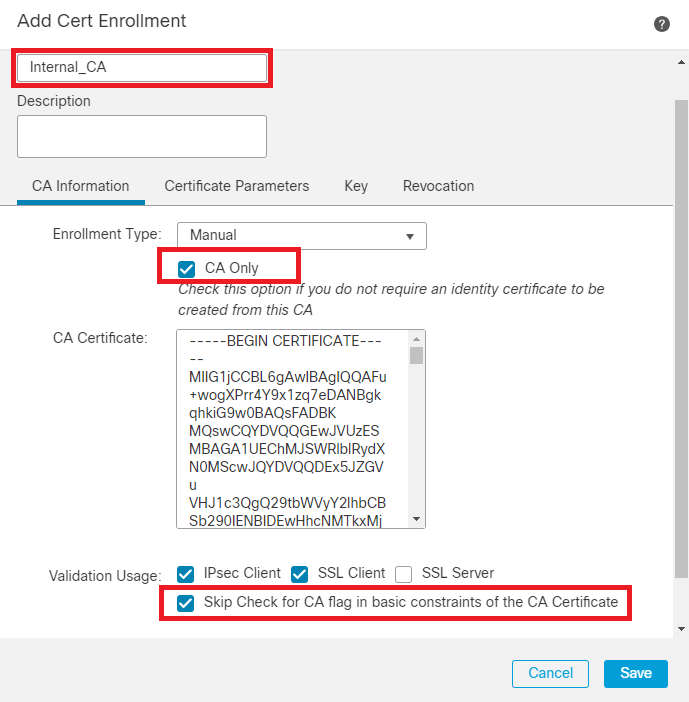

Paso 2. Introduzca un nombre de punto de confianza y elijaManualcomo tipo de inscripción enCA information.

Paso 3. CompruebeCA Onlyy pegue el certificado de CA interna/de confianza en formato pem.

Paso 4. Marque Skip Check for CA flag in basic constraints of the CA Certificatey haga clic enSave.

Agregar punto de confianza

Agregar punto de confianza

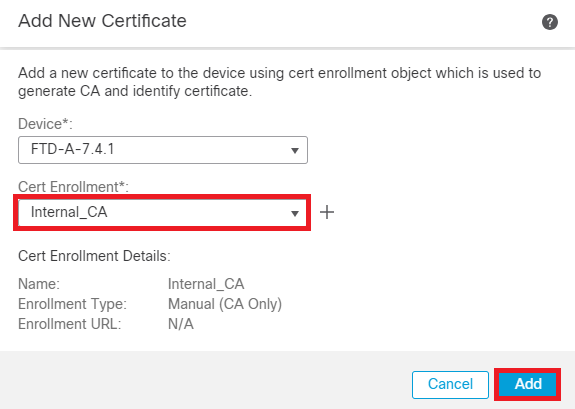

Paso 5. EnCert Enrollment, elija el punto de confianza en el menú desplegable que acaba de crear y haga clic enAdd.

Agregar CA interna

Agregar CA interna

Paso 6. El certificado agregado anteriormente se muestra como:

Certificado agregado

Certificado agregado

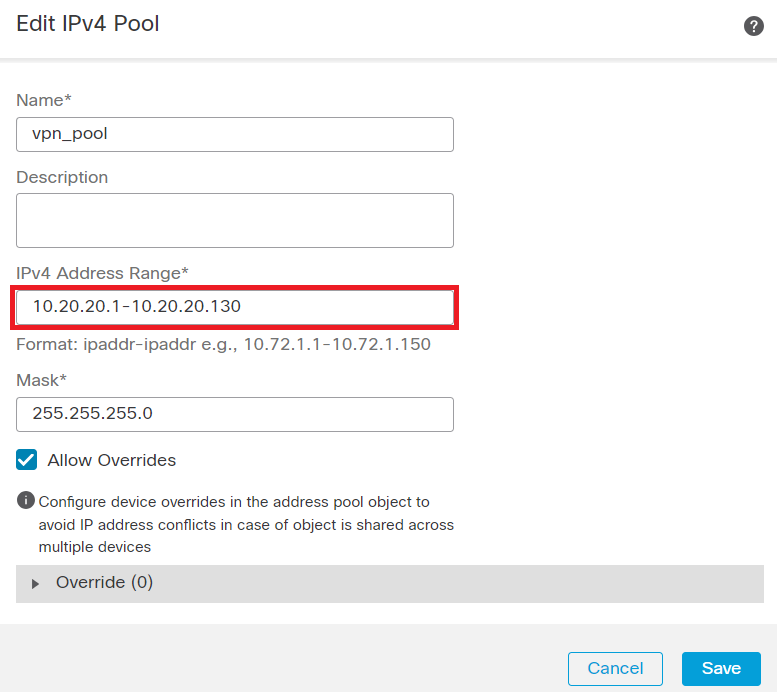

Configuración del conjunto de direcciones para usuarios de VPN

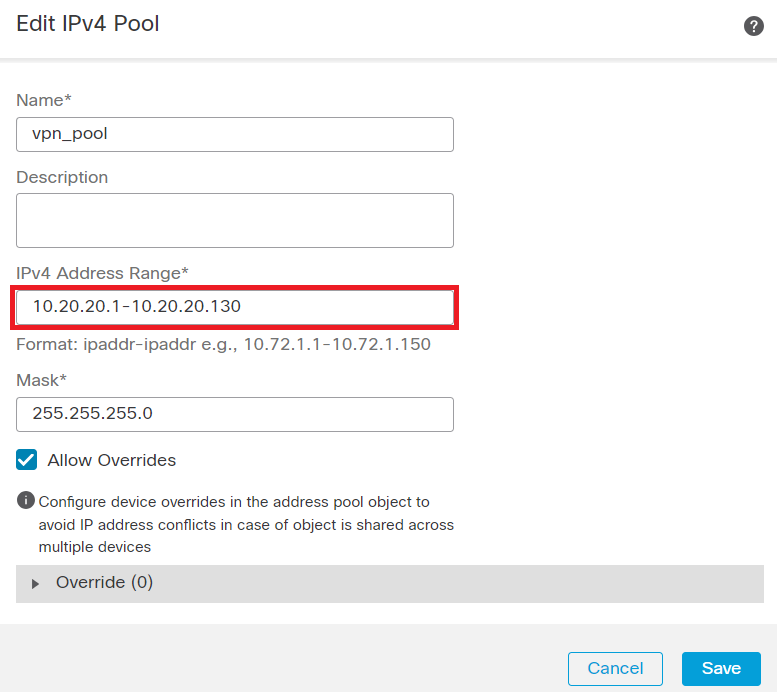

Paso 1. Desplácese hastaObjects > Object Management > Address Pools > IPv4 Pools.

Paso 2. Introduzca el nombre y el intervalo de direcciones IPv4 con una máscara.

Agregar conjunto IPv4

Agregar conjunto IPv4

Cargar imágenes de Secure Client

Paso 1. Descargue las imágenes de cliente seguras webdeploy según el sistema operativo desde el sitio Cisco Software.

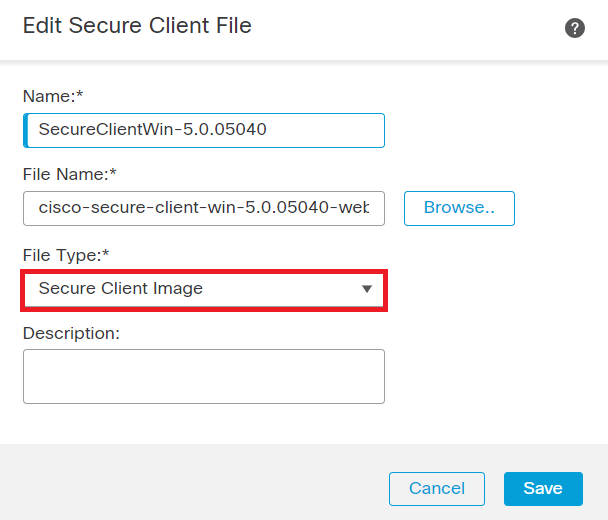

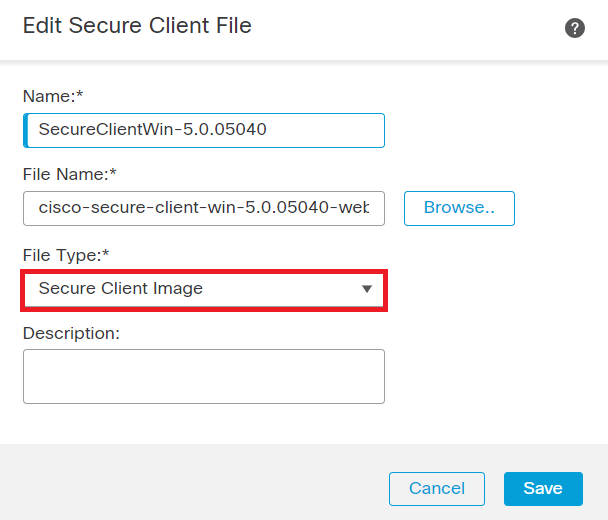

Paso 2. Desplácese hastaObjects > Object Management > VPN > Secure Client File > Add Secure Client File.

Paso 3. Introduzca el nombre y seleccione el archivo Secure Client del disco.

Paso 4. Elija el tipo de archivo comoSecure Client Imagey haga clic enSave.

Agregar imagen de cliente seguro

Agregar imagen de cliente seguro

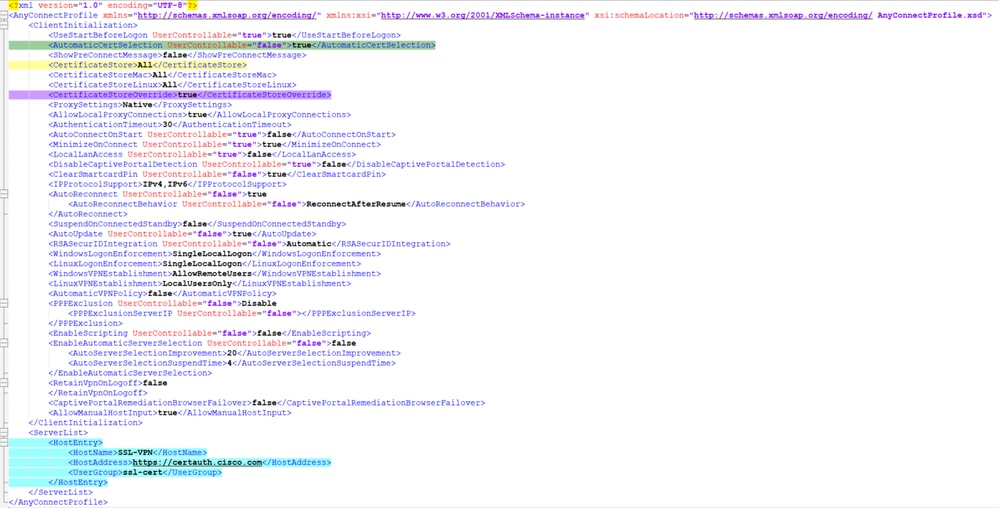

Crear y cargar perfil XML

Paso 1. Descargue e instale Secure ClientProfile Editordesde el sitio Cisco Software.

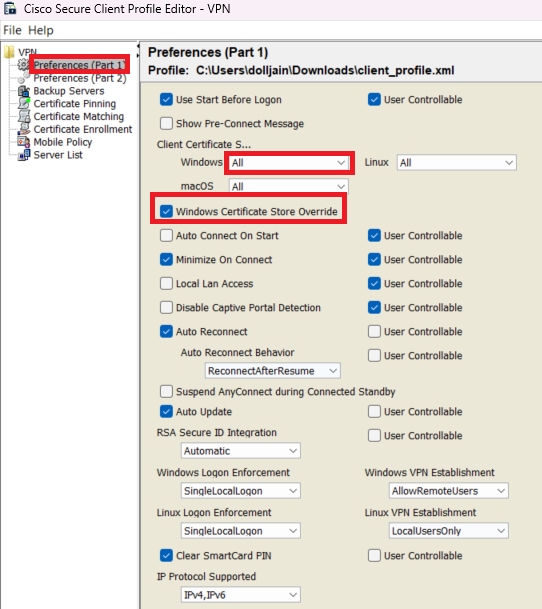

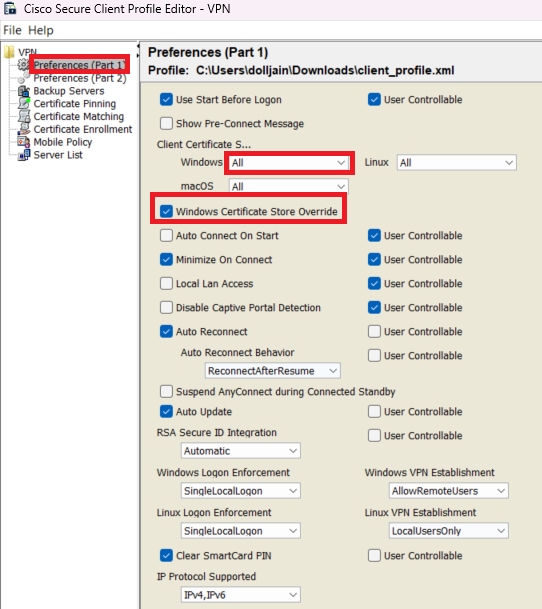

Paso 2. Cree un nuevo perfil y seleccióneloAllen el menú desplegable Selección de Certificado de Cliente. Controla principalmente los almacenes de certificados que Secure Client puede utilizar para almacenar y leer certificados.

Otras dos opciones disponibles son:

- Equipo: Secure Client está restringido a la búsqueda de certificados en el almacén de certificados del equipo local de Windows.

- Usuario: Secure Client está restringido a la búsqueda de certificados en el almacén de certificados de usuario local de Windows.

Establecer la invalidación del almacén de certificados comoTrue.

Esto permite a un administrador indicar a Secure Client que utilice certificados del almacén de certificados del equipo Windows (sistema local) para la autenticación de certificados de cliente. La invalidación del almacén de certificados sólo se aplica a SSL, donde la conexión se inicia, de forma predeterminada, mediante el proceso de la interfaz de usuario. Cuando se utiliza IPSec/IKEv2, esta función del perfil de cliente seguro no es aplicable.

Agregar preferencias (parte 1)

Agregar preferencias (parte 1)

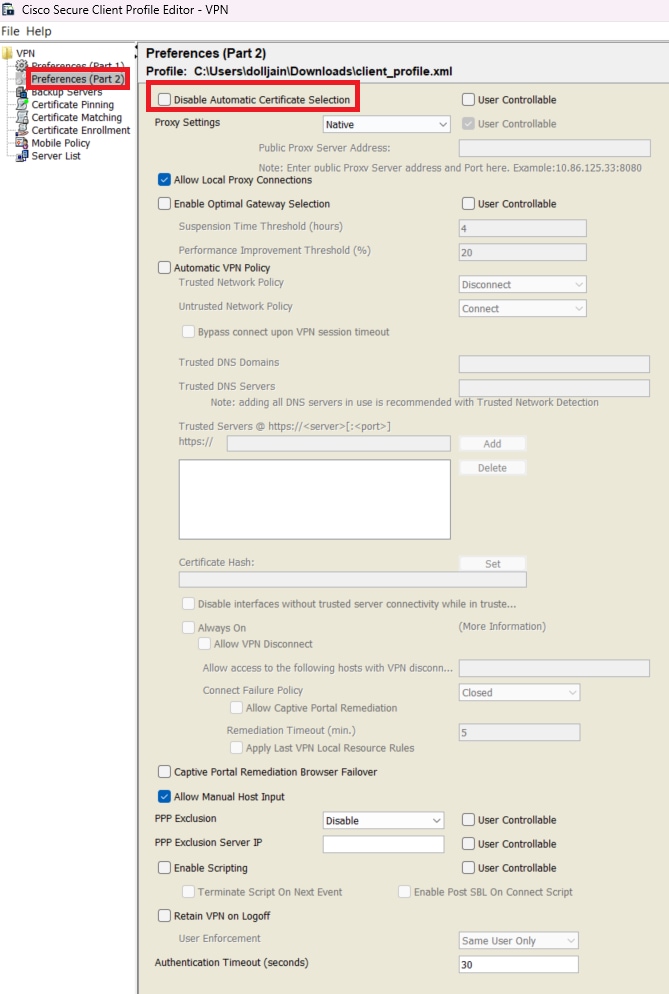

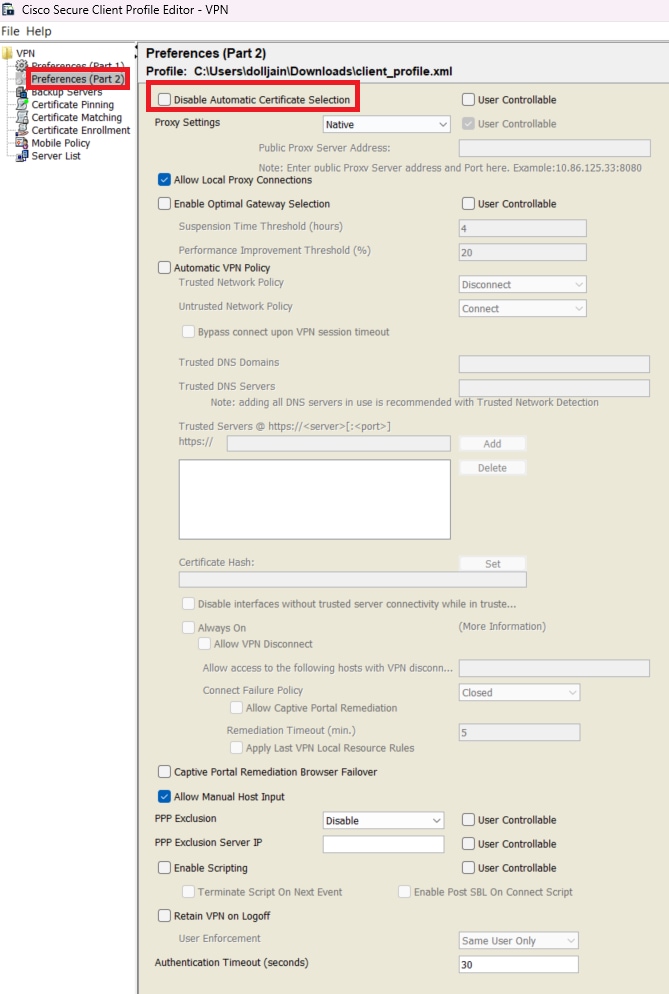

Paso 3. (Opcional) Desmarque la opciónDisable Automatic Certificate Selection, ya que evita que el usuario solicite el certificado de autenticación.

Agregar preferencias (parte 2)

Agregar preferencias (parte 2)

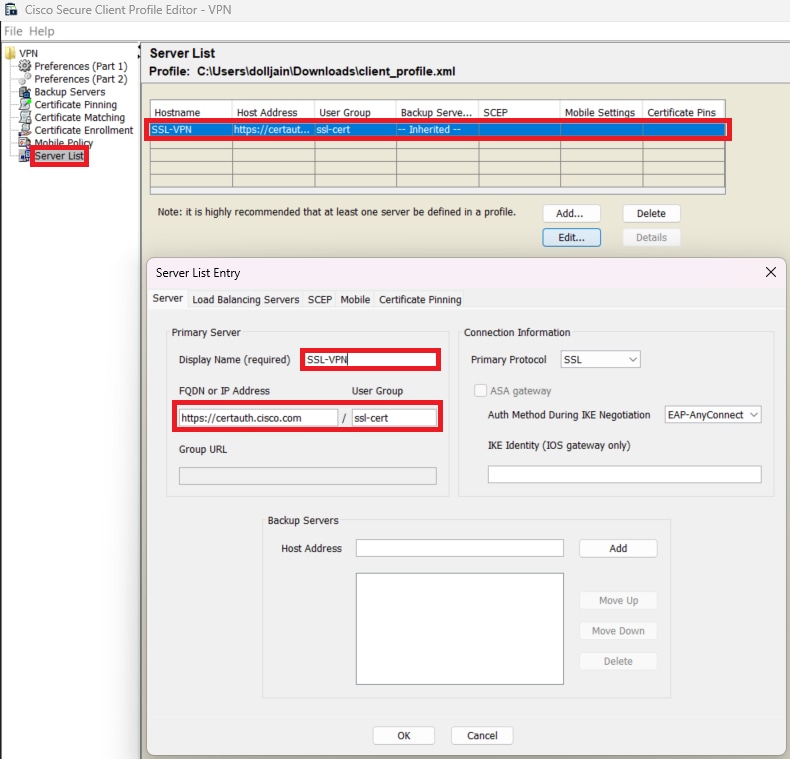

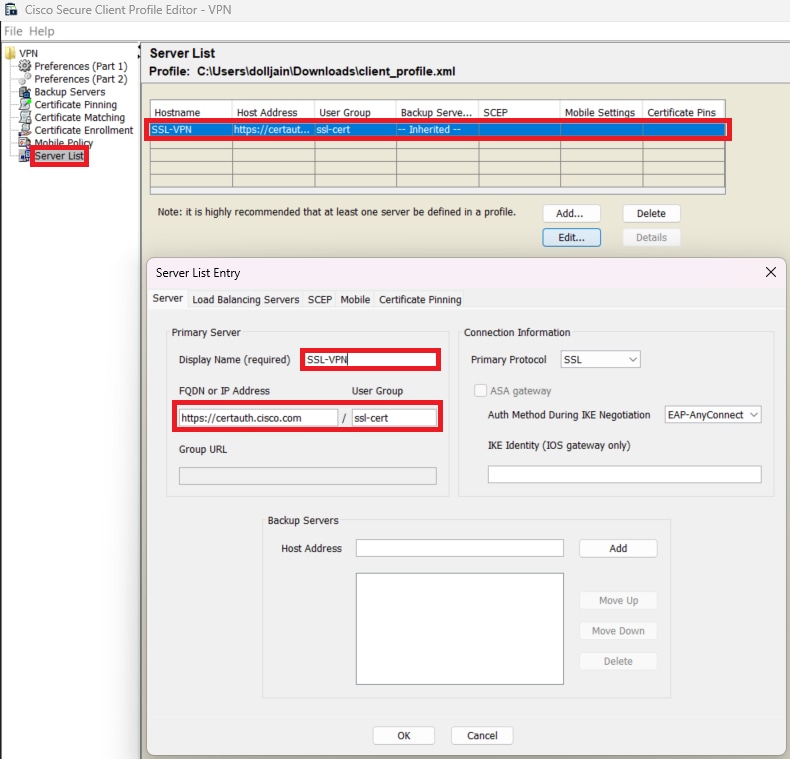

Paso 4. Cree unServer List Entrypara configurar un perfil en Secure Client VPN proporcionando group-alias y group-url en la Lista de servidores y guarde el perfil XML.

Agregar lista de servidores

Agregar lista de servidores

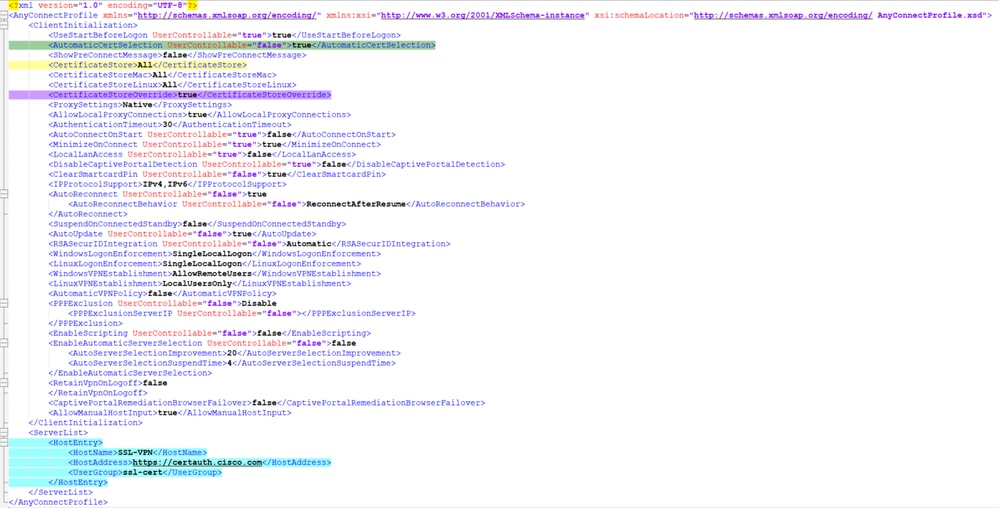

Paso 5. Por último, el perfil XML está listo para utilizarse.

Perfil XML

Perfil XML

Ubicación de perfiles XML para varios sistemas operativos:

- Windows: C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile

- MacOS: /opt/cisco/anyconnect/profile

- Linux: /opt/cisco/anyconnect/profile

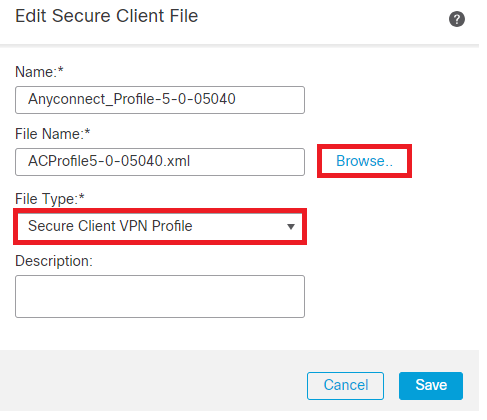

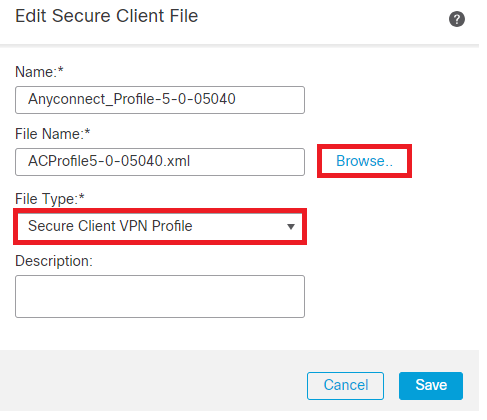

Paso 6. Desplácese hastaObjects > Object Management > VPN > Secure Client File > Add Secure Client Profile.

Ingrese el nombre del archivo y haga clicBrowsepara elegir el perfil XML. Haga clic enSave.

Agregar perfil VPN de cliente seguro

Agregar perfil VPN de cliente seguro

Configuración de VPN de acceso remoto

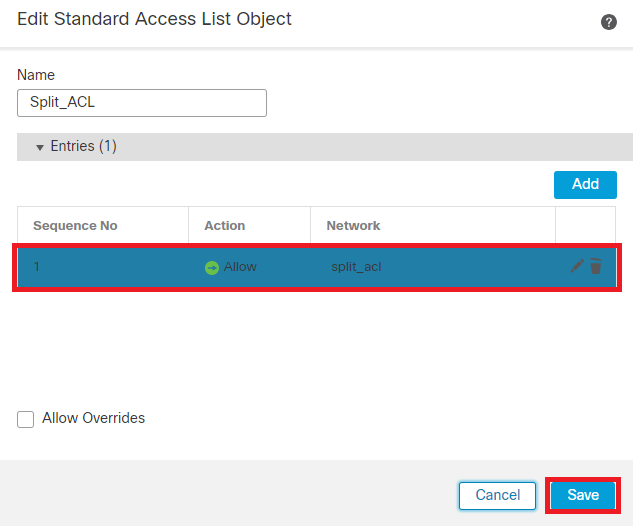

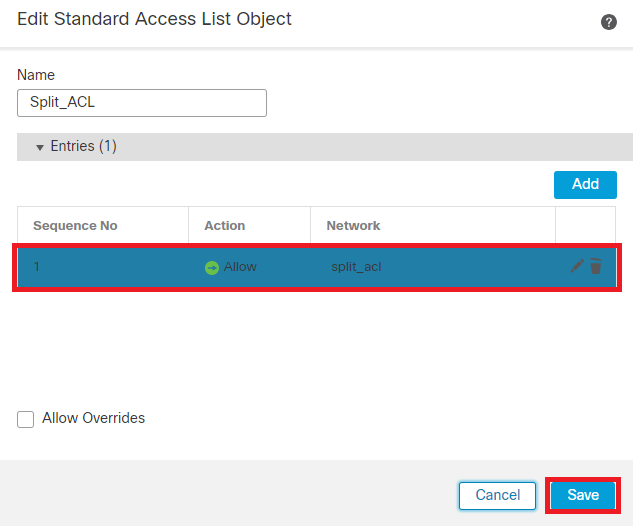

Paso 1. Cree una ACL según los requisitos para permitir el acceso a los recursos internos.

Desplácese hastaObjects > Object Management > Access List > Standardy haga clic enAdd Standard Access List.

Agregar ACL estándar

Agregar ACL estándar

Nota: Secure Client utiliza esta ACL para agregar rutas seguras a los recursos internos.

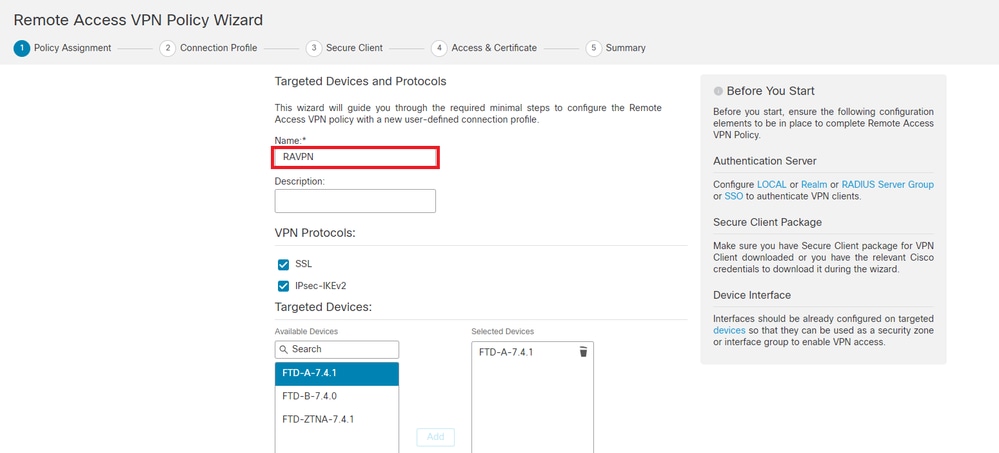

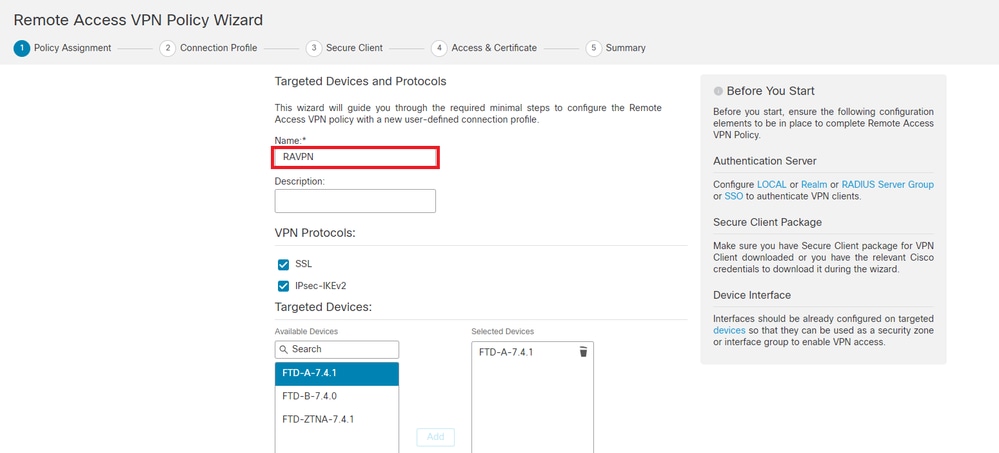

Paso 2. Desplácese hastaDevices > VPN > Remote Accessy haga clic enAdd.

Paso 3. Introduzca el nombre del perfil, elija el dispositivo FTD y haga clic en Next.

Agregar nombre de perfil

Agregar nombre de perfil

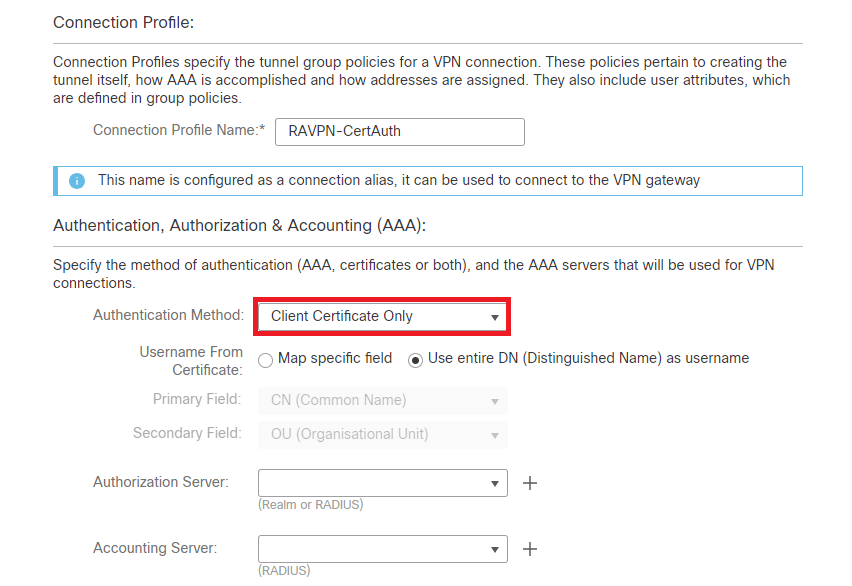

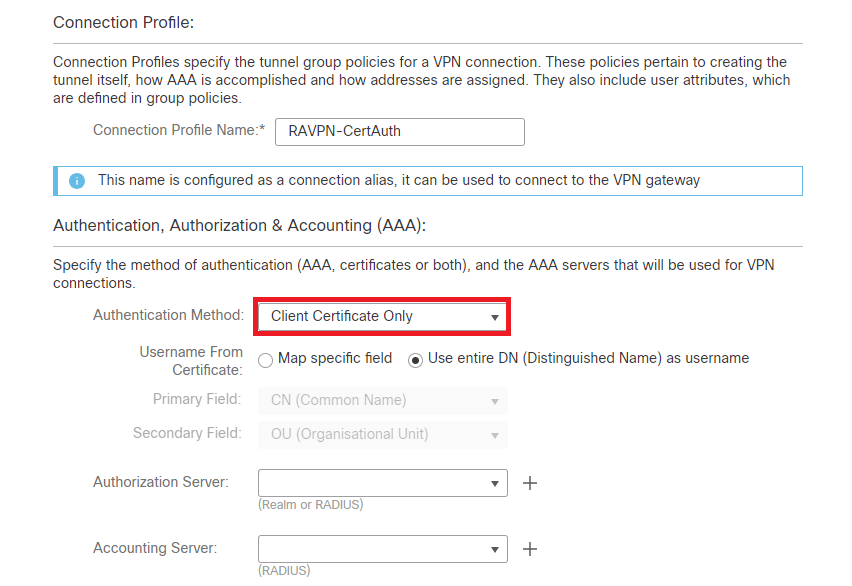

Paso 4. Introduzca elConnection Profile Namey seleccione el método de autenticación comoClient Certificate Onlyen Autenticación, Autorización y Contabilización (AAA).

Seleccionar método de autenticación

Seleccionar método de autenticación

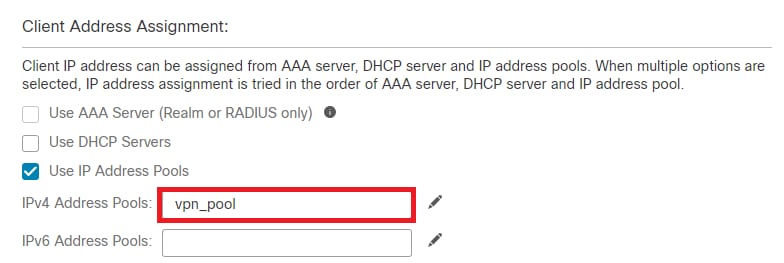

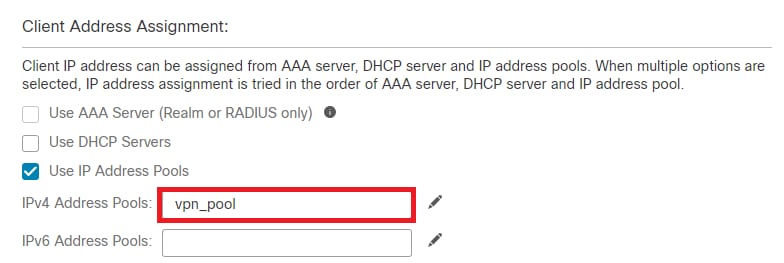

Paso 5. Haga clicUse IP Address Pools bajo Asignación de Dirección de Cliente y elija el Pool de Direcciones IPv4 creado anteriormente.

Seleccionar asignación de dirección de cliente

Seleccionar asignación de dirección de cliente

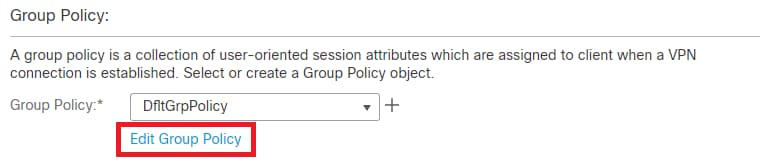

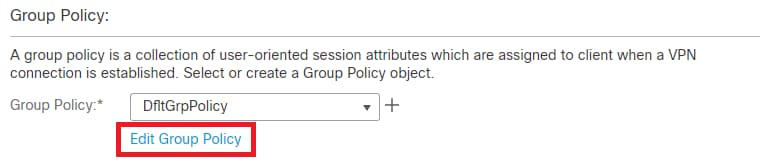

Paso 6. Edite la directiva de grupo.

Editar directiva de grupo

Editar directiva de grupo

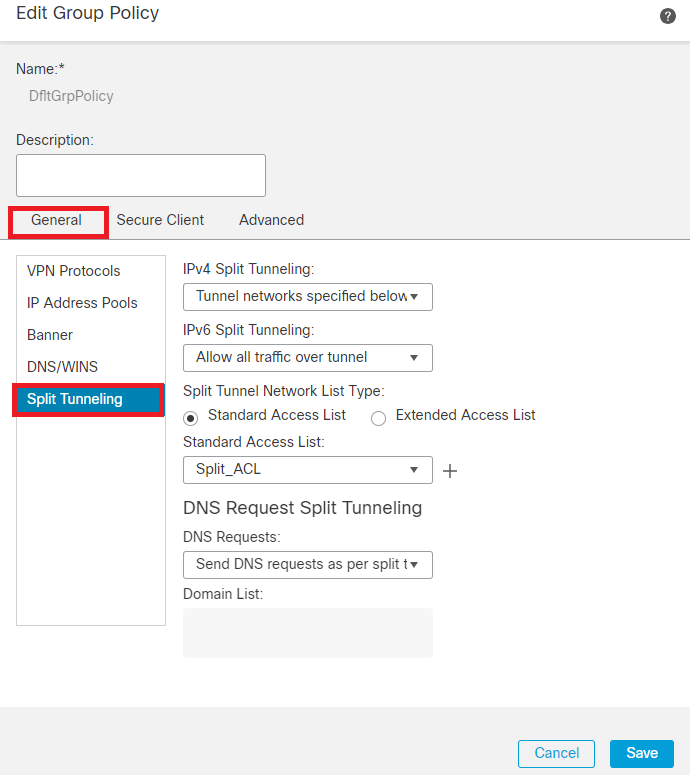

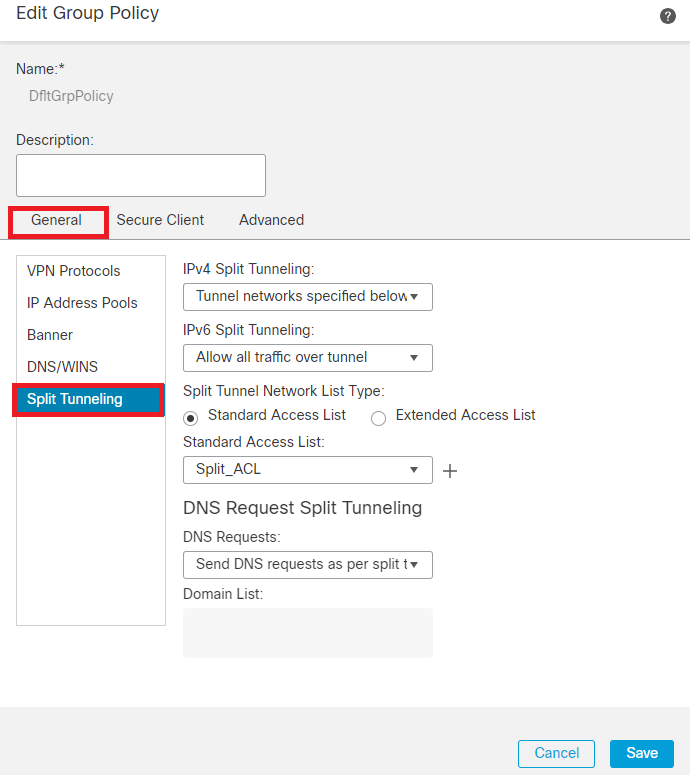

Paso 7. Desplácese hastaGeneral > Split Tunneling, seleccioneTunnel networks specified belowy, a continuación,Standard Access Listen Tipo de Lista de Red de Túnel Dividido.

Elija la ACL creada anteriormente.

Agregar túnel dividido

Agregar túnel dividido

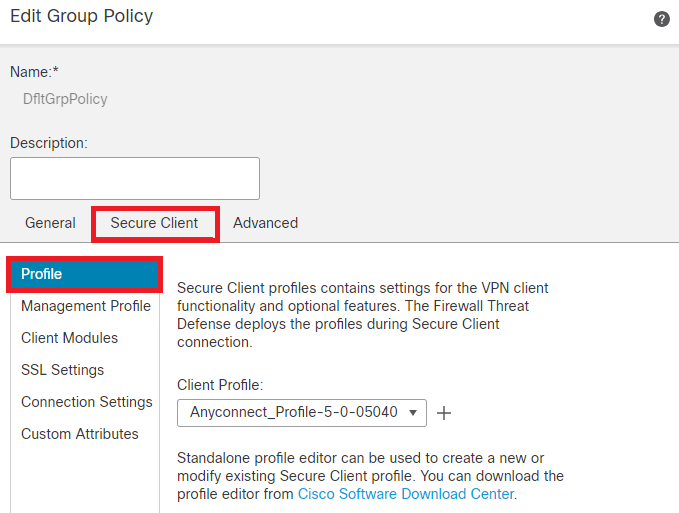

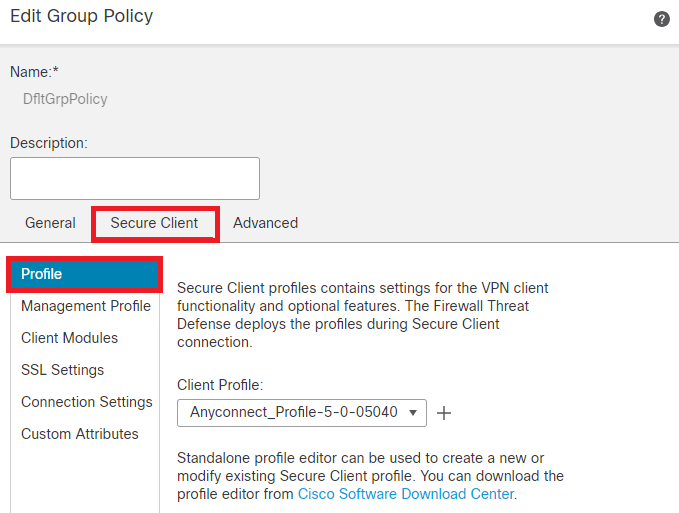

Paso 8. Desplácese hastaSecure Client > Profile, seleccione elClient Profile y haga clic enSave.

Agregar perfil de cliente seguro

Agregar perfil de cliente seguro

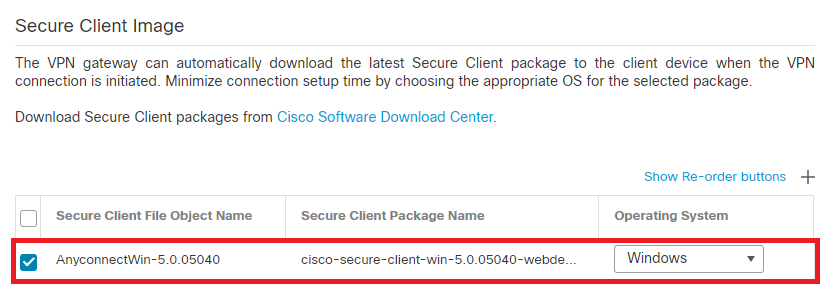

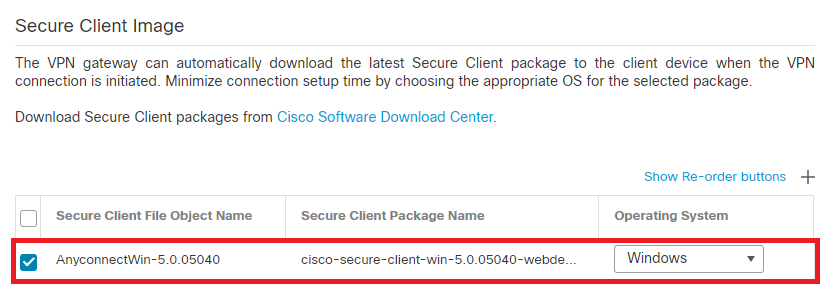

Paso 9. Haga clic enNext, luego elija elSecure Client Imagey haga clic enNext.

Agregar imagen de cliente seguro

Agregar imagen de cliente seguro

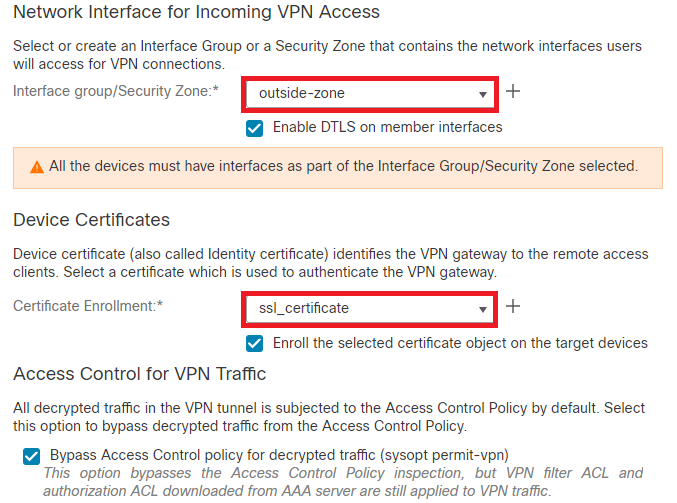

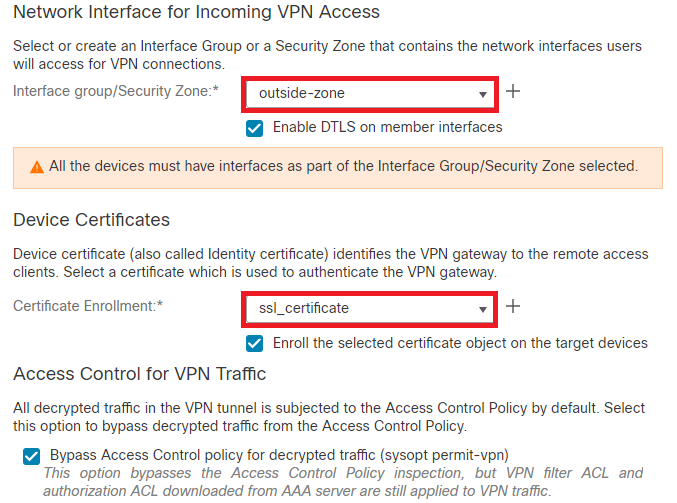

Paso 10. Elija la Interfaz de Red para el Acceso VPN, elija elDevice Certificatesy verifique sysopt permit-vpn y haga clic enNext.

Agregar control de acceso para tráfico VPN

Agregar control de acceso para tráfico VPN

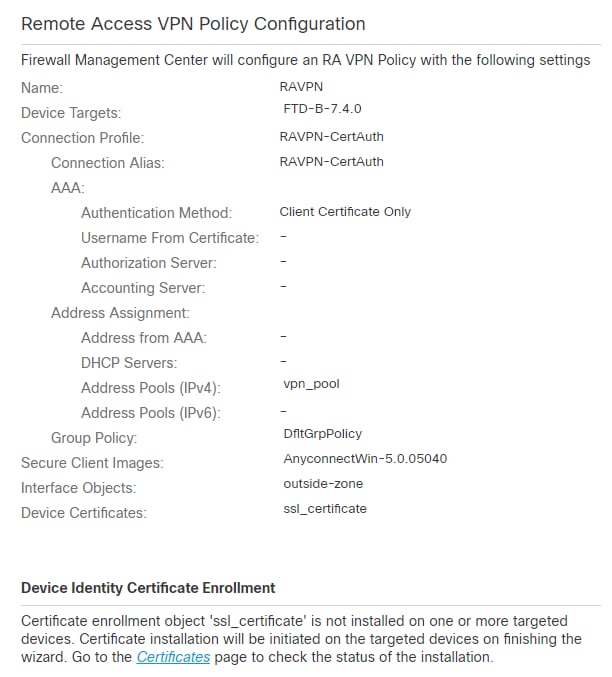

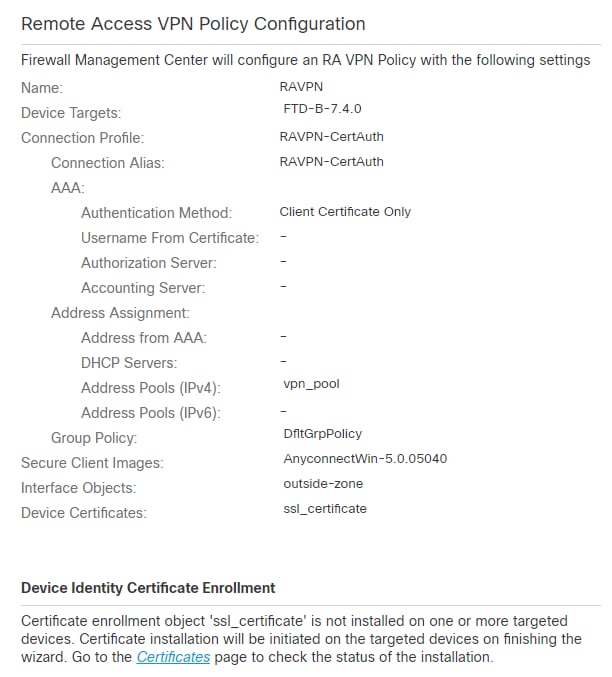

Paso 11. Finalmente, revise todas las configuraciones y haga clic enFinish

Configuración de la directiva VPN de acceso remoto

Configuración de la directiva VPN de acceso remoto

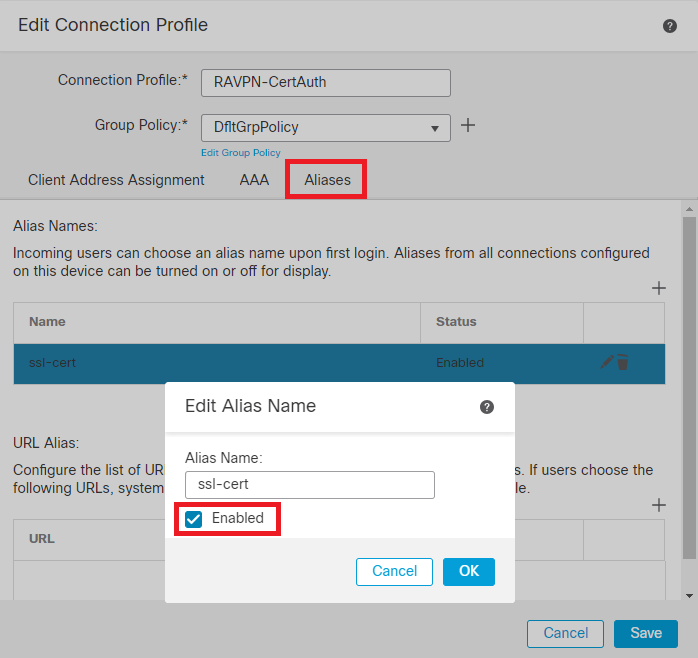

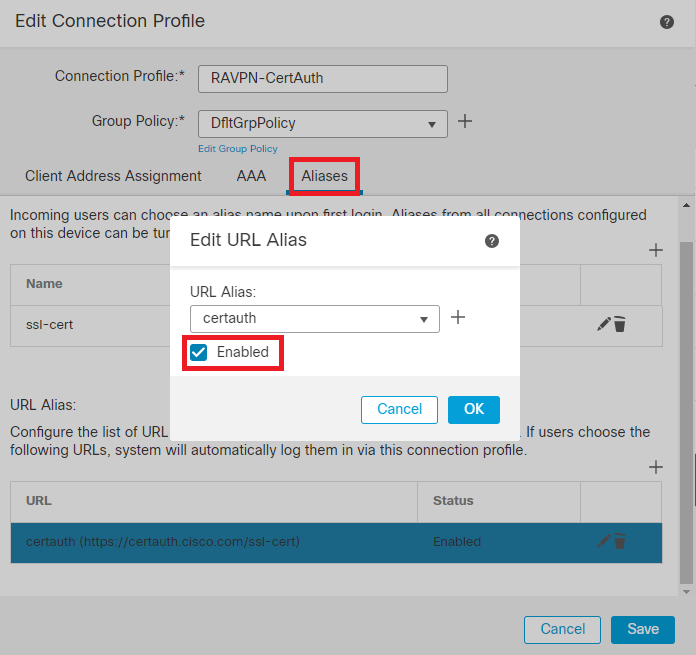

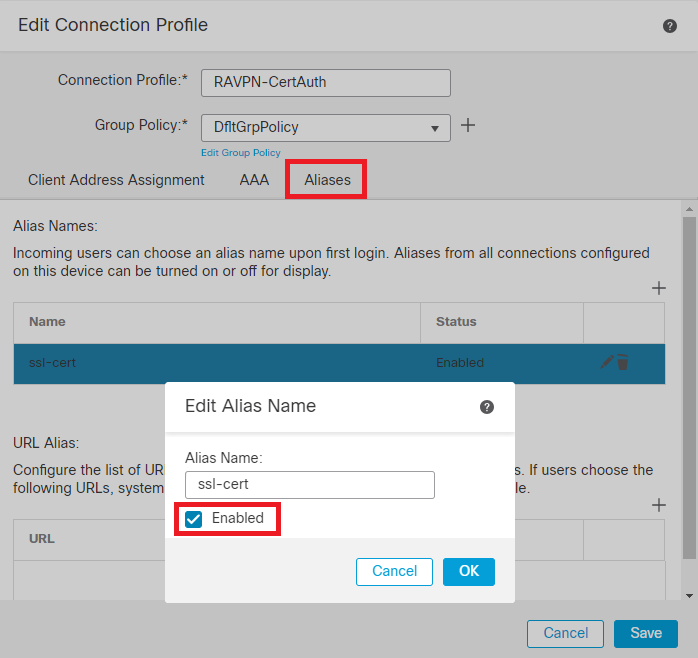

Paso 12. Una vez finalizada la configuración inicial de VPN de acceso remoto, edite el perfil de conexión creado y desplácese hastaAliases.

Paso 13. Configuregroup-aliashaciendo clic en el icono más (+).

Editar alias de grupo

Editar alias de grupo

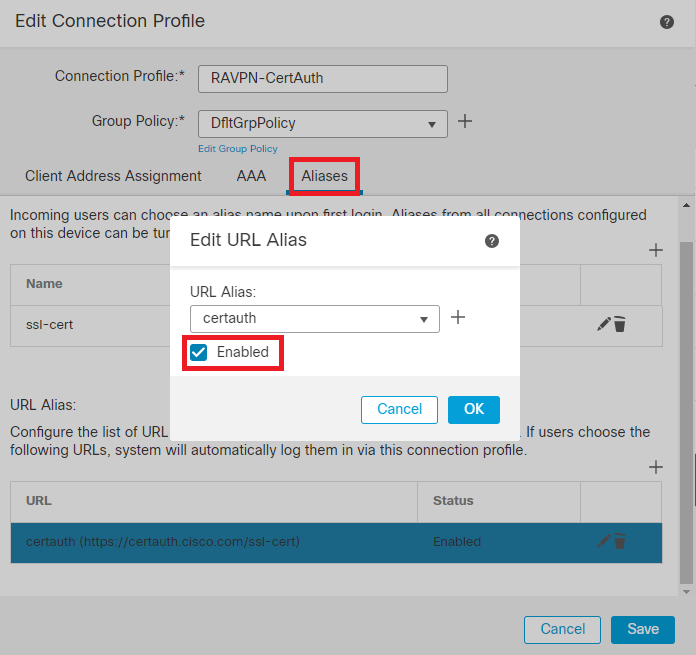

Paso 14. Configuregroup-urlhaciendo clic en el icono más (+). Utilice la misma URL de grupo configurada anteriormente en el perfil de cliente.

Editar URL de grupo

Editar URL de grupo

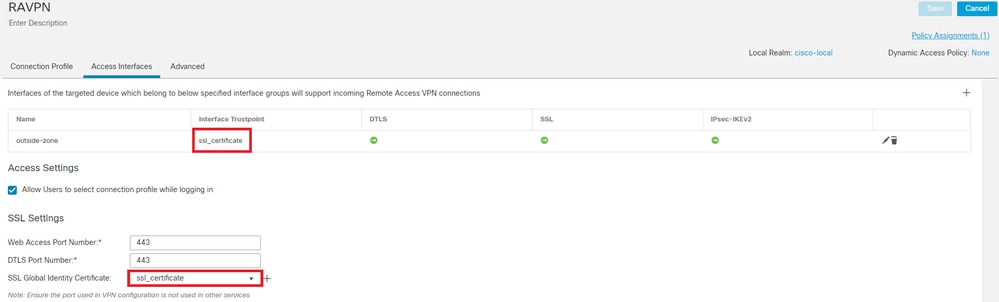

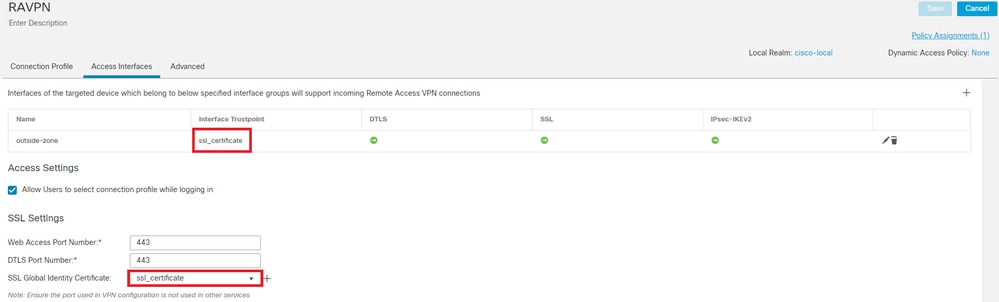

Paso 15. Acceda a Interfaces. Elija elInterface Truspointy elSSL Global Identity Certificateen la configuración de SSL.

Editar interfaces de acceso

Editar interfaces de acceso

Paso 16. Haga clicSaveen e implemente estos cambios.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

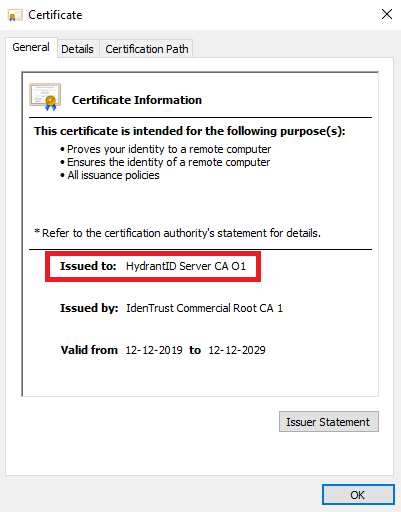

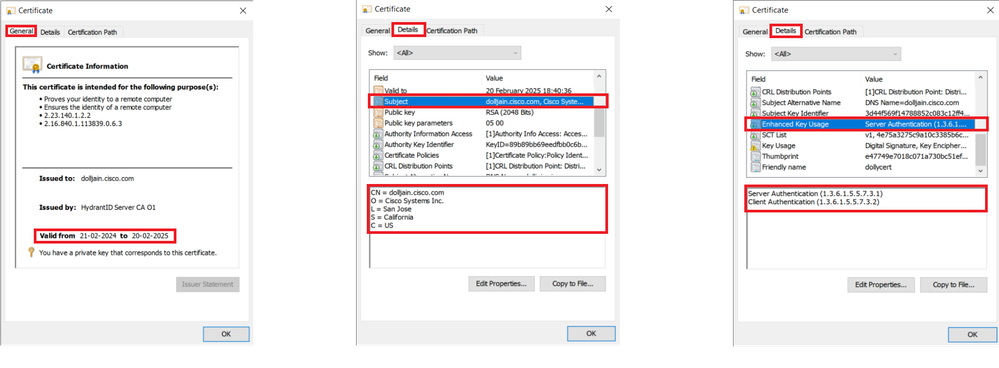

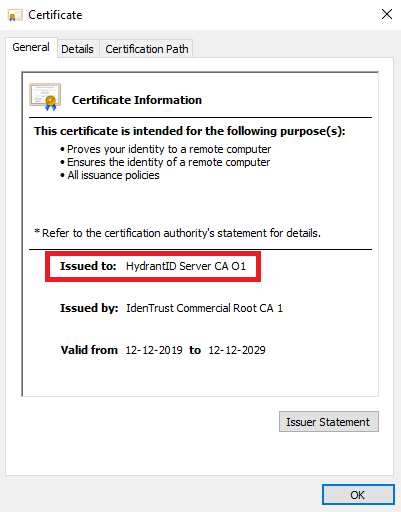

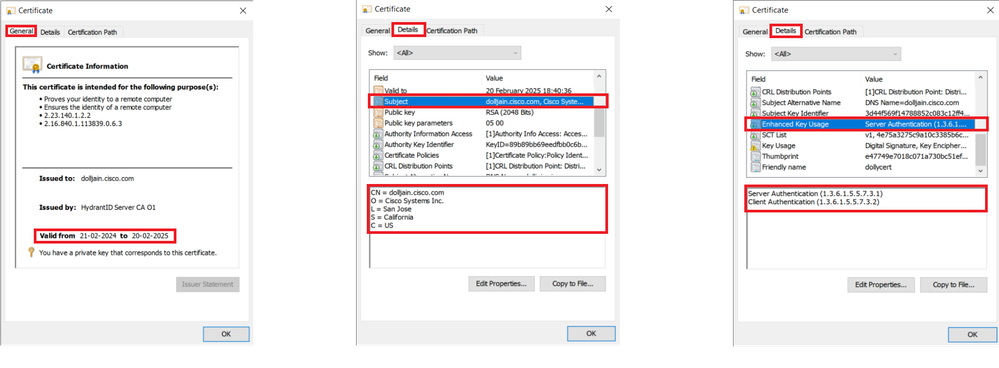

1. El equipo cliente seguro debe tener el certificado instalado con una fecha, asunto y uso mejorado de claves (EKU) válidos en el equipo del usuario. Este certificado debe ser emitido por la CA cuyo certificado esté instalado en FTD, como se muestra anteriormente. Aquí, la identidad o el certificado de usuario es emitido por auth-risaggar-ca.

Características del certificado

Características del certificado

Nota: El certificado de cliente debe tener la EKU de autenticación de cliente.

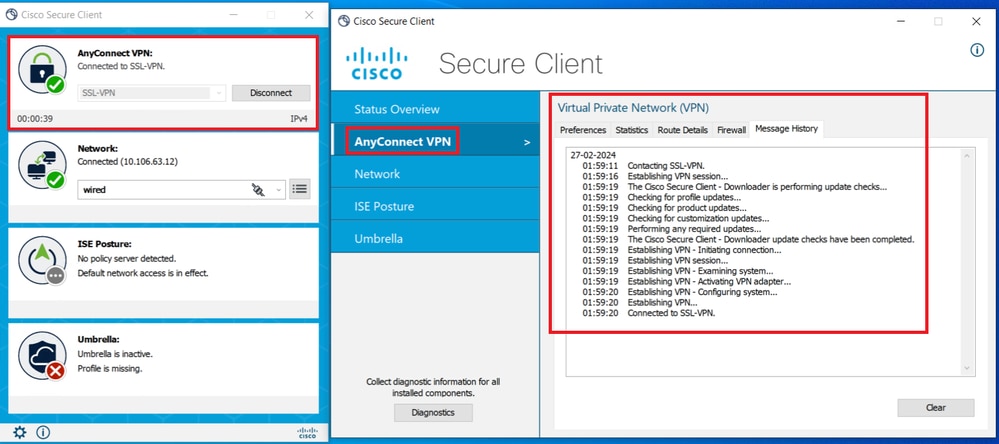

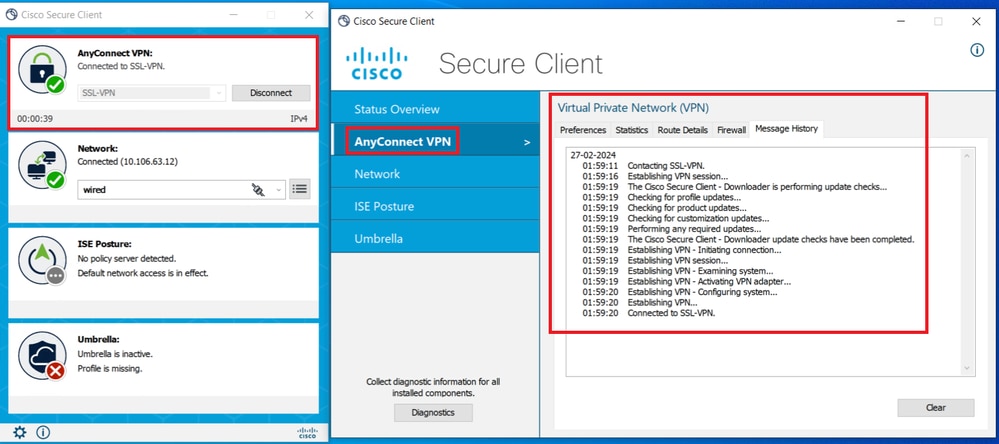

2. Secure Client debe establecer la conexión.

Conexión de cliente segura correcta

Conexión de cliente segura correcta

3. Ejecuteshow vpn-sessiondb anyconnectpara confirmar los detalles de conexión del usuario activo en el grupo de túnel utilizado.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : dolljain.cisco.com Index : 8

Assigned IP : 10.20.20.1 Public IP : 72.163.X.X

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256

Bytes Tx : 14402 Bytes Rx : 9652

Group Policy : DfltGrpPolicy Tunnel Group : RAVPN-CertAuth

Login Time : 08:32:22 UTC Mon Mar 18 2024

Duration : 0h:03m:59s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5de050000800065f7fc16

Security Grp : none Tunnel Zone : 0

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

1. Las depuraciones se pueden ejecutar desde la CLI de diagnóstico del FTD:

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. Consulte esta guía para obtener información sobre problemas comunes.

Comentarios

Comentarios