Una licencia Device Administration permite utilizar los servicios TACACS+ en un nodo de Policy Service. En una implementación independiente de alta disponibilidad (HA), una licencia Device Administration permite utilizar los servicios TACACS+ en un único nodo de servicio de políticas en el par HA.

Configuración de TACACS+ sobre TLS 1.3 en un dispositivo Nexus con ISE

Opciones de descarga

-

ePub (1.8 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe un ejemplo de TACACS+ sobre TLS con Cisco Identity Services Engine (ISE) como servidor y un dispositivo Cisco NX-OS como cliente.

Overview

El protocolo Terminal Access Controller Access-Control System Plus (TACACS+) Protocol [RFC8907] permite la administración centralizada de dispositivos para routers, servidores de acceso a la red y otros dispositivos conectados en red a través de uno o más servidores TACACS+. Proporciona servicios de autenticación, autorización y contabilidad (AAA), específicamente adaptados para casos prácticos de administración de dispositivos.

TACACS+ sobre TLS 1.3 [RFC8446] mejora el protocolo mediante la introducción de una capa de transporte segura, protegiendo los datos altamente confidenciales. Esta integración garantiza confidencialidad, integridad y autenticación para la conexión y el tráfico de red entre los clientes y servidores TACACS+.

Utilización de esta guía

Esta guía divide las actividades en dos partes para permitir que ISE gestione el acceso administrativo de los dispositivos de red basados en Cisco NX-OS.

· Parte 1: Configuración de ISE para la administración de dispositivos

· Parte 2: Configuración de Cisco NX-OS para TACACS+ sobre TLS

Prerequisites

Requirements

Prerrequisitos para configurar TACACS+ sobre TLS:

- Una autoridad de certificación (CA) para firmar el certificado utilizado por TACACS+ sobre TLS para firmar los certificados de ISE y los dispositivos de red.

- El certificado raíz de la autoridad de certificación (CA).

-

Los dispositivos de red e ISE tienen disponibilidad de DNS y pueden resolver nombres de host.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Dispositivo virtual ISE VMware, versión 3.4, parche 2.

- Switch Nexus 9000 modelo C9364D-GX2A, Cisco NX-OS versión 10.6(1)+.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Licencias

Configuración de ISE para la administración de dispositivos

Generar solicitud de firma de certificado para autenticación de servidor TACACS+

Paso 1. Inicie sesión en el portal web de administración de ISE con uno de los navegadores compatibles.

De forma predeterminada, ISE utiliza un certificado autofirmado para todos los servicios. El primer paso es generar una Solicitud de firma de certificado (CSR) para que la firme nuestra Autoridad de certificación (CA).

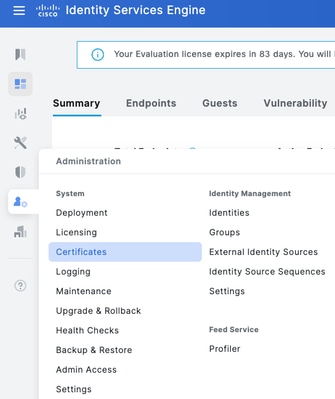

Paso 2. Navegue hasta Administración > Sistema > Certificados.

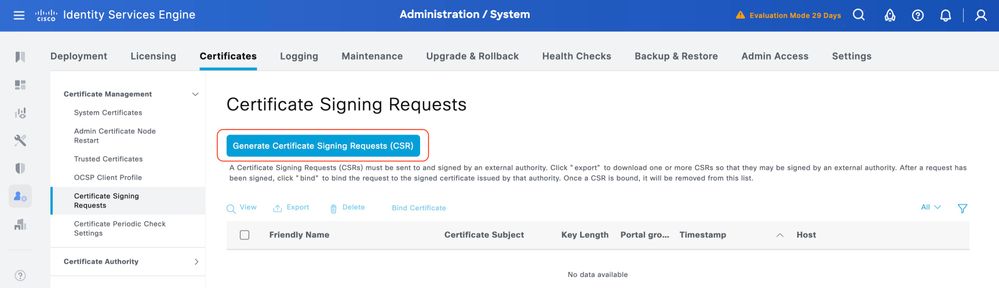

Paso 3. En Solicitudes de firma de certificado, haga clic en Generar solicitud de firma de certificado.

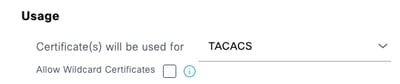

Paso 4. Seleccione TACACS en Uso.

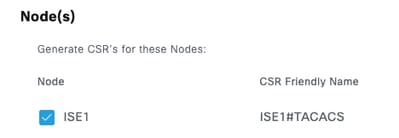

Paso 5. Seleccione los PSN que tienen TACACS+ habilitado.

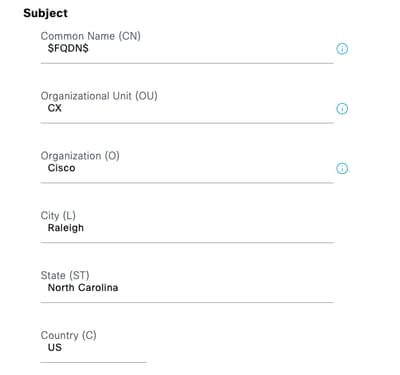

Paso 6. Rellene los campos Asunto con la información adecuada.

Paso 7. Agregue el Nombre DNS y la Dirección IP bajo Nombre alternativo del sujeto (SAN).

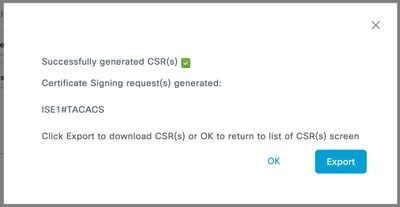

Paso 8. Haga clic en Generar y luego en Exportar.

Ahora puede hacer que la autoridad de certificación (CA) firme el certificado (CRT).

Cargar certificado de CA raíz para autenticación de servidor TACACS+

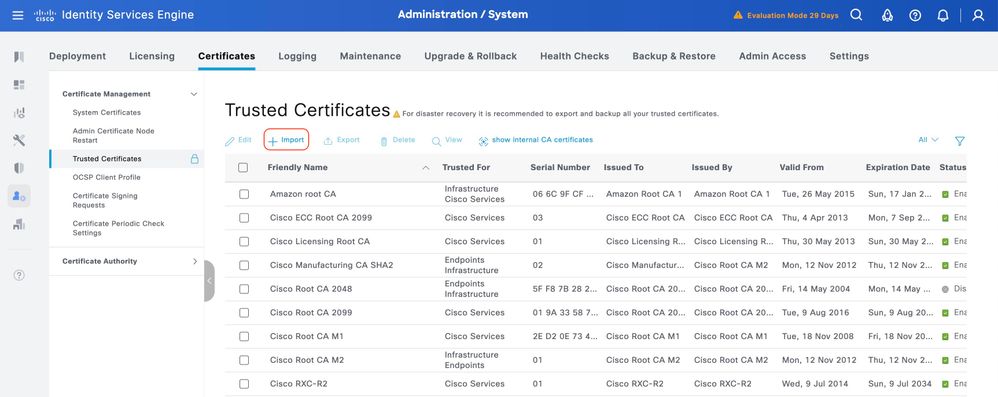

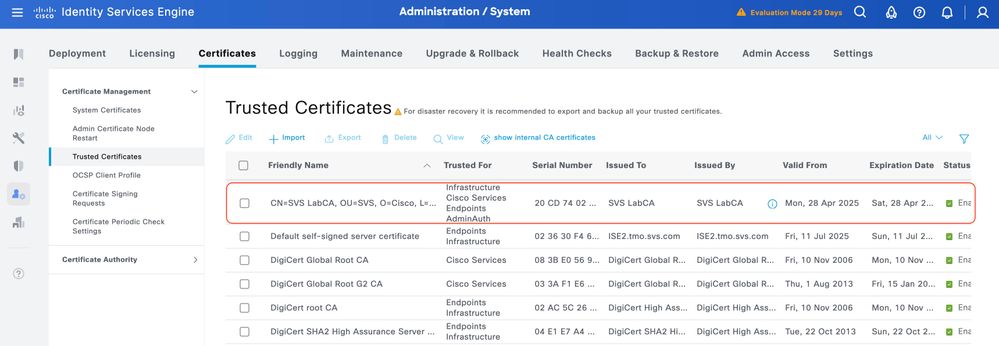

Paso 1. Navegue hasta Administración > Sistema > Certificados. En Certificados de confianza, haga clic en Importar.

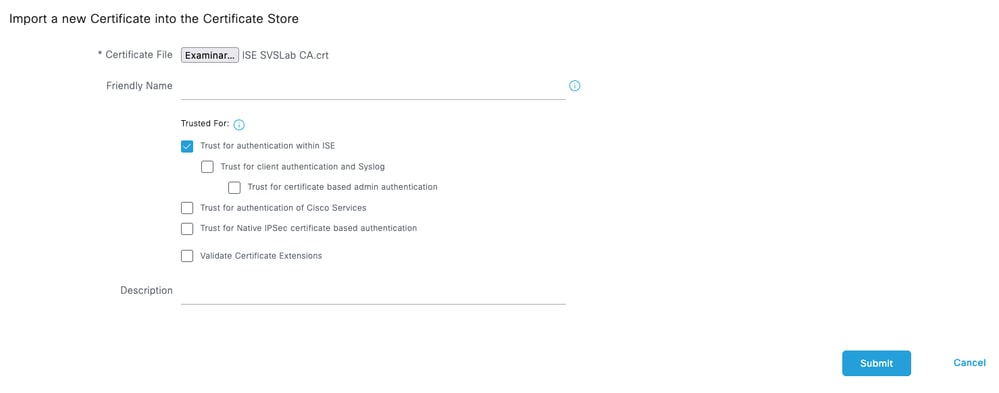

Paso 2. Seleccione el certificado emitido por la autoridad de certificación (CA) que firmó su solicitud de firma de certificado (CSR) TACACS. Asegúrese de que la opción Confianza para la autenticación dentro de ISE esté habilitada.

Haga clic en Enviar. El certificado debe aparecer ahora en Certificados Protegidos.

Enlazar la solicitud de firma de certificado (CSR) firmado a ISE

Una vez firmada la solicitud de firma de certificado (CSR), puede instalar el certificado firmado en ISE.

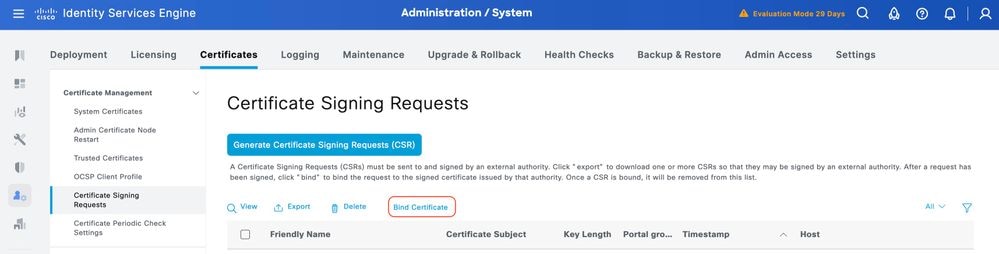

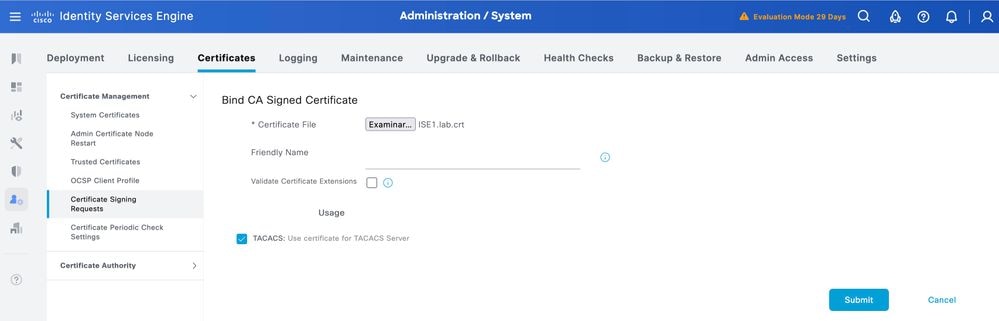

Paso 1. Navegue hasta Administración > Sistema > Certificados. En Solicitudes de firma de certificado, seleccione el TACACS CSR generado en el paso anterior y haga clic en Enlazar certificado.

Paso 2. Seleccione el certificado firmado y asegúrese de que la casilla de verificación TACACS en Uso permanezca seleccionada.

Paso 3. Haga clic en Enviar. Si recibe una advertencia sobre la sustitución del certificado existente, haga clic en Sí para continuar.

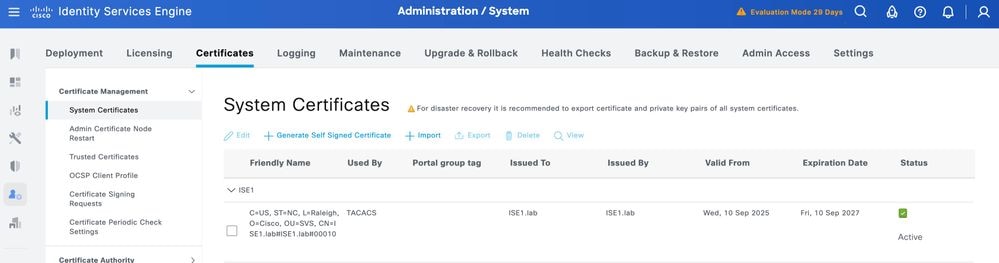

El certificado debe estar instalado correctamente. Puede verificarlo en Certificados del sistema.

Habilitar TLS 1.3

TLS 1.3 no está habilitado de forma predeterminada en ISE 3.4.x. Debe activarse manualmente.

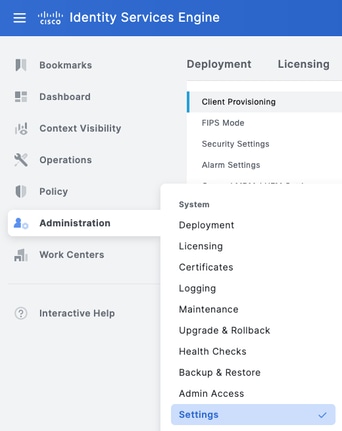

Paso 1. Navegue hasta Administración > Sistema > Configuración.

Paso 2. Haga clic en Configuración de seguridad, seleccione la casilla de verificación junto a TLS1.3 en Configuración de la versión de TLS y, a continuación, haga clic en Guardar.

Advertencia: Al cambiar la versión de TLS, el servidor de aplicaciones de Cisco ISE se reinicia en todos los equipos de implementación de Cisco ISE.

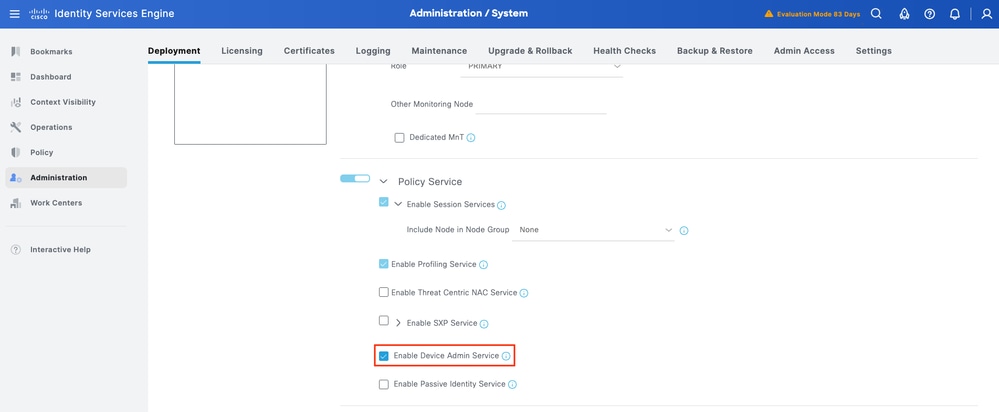

Habilitar Device Administration en ISE

El servicio Device Administration (TACACS+) no está habilitado de forma predeterminada en un nodo ISE. Habilite TACACS+ en un nodo PSN.

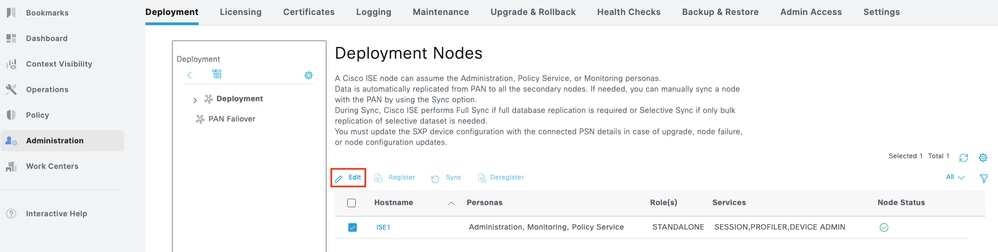

Paso 1. Vaya a Administration > System > Deployment. Seleccione la casilla de verificación junto al nodo ISE y haga clic en Editar.

Paso 2. En General Settings, desplácese hacia abajo y seleccione la casilla de verificación junto a Enable Device Admin Service.

Paso 3. Guarde la configuración. El servicio Device Admin está ahora habilitado en ISE.

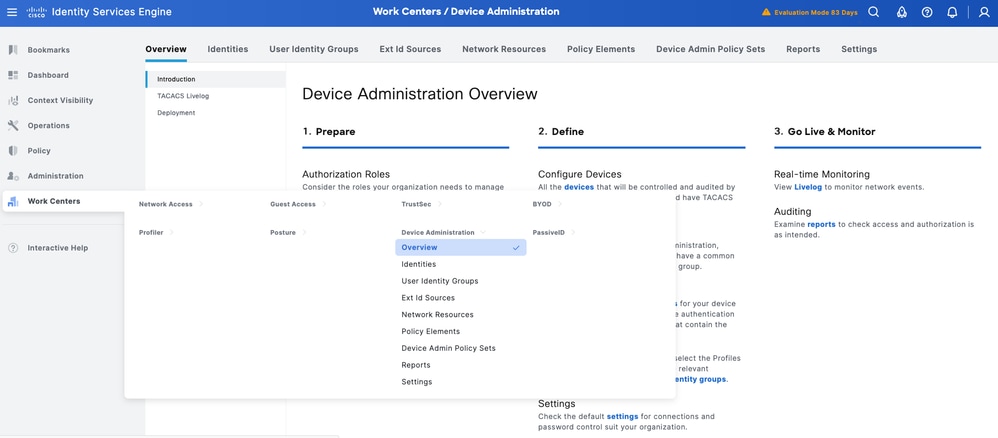

Habilitar TACACS sobre TLS

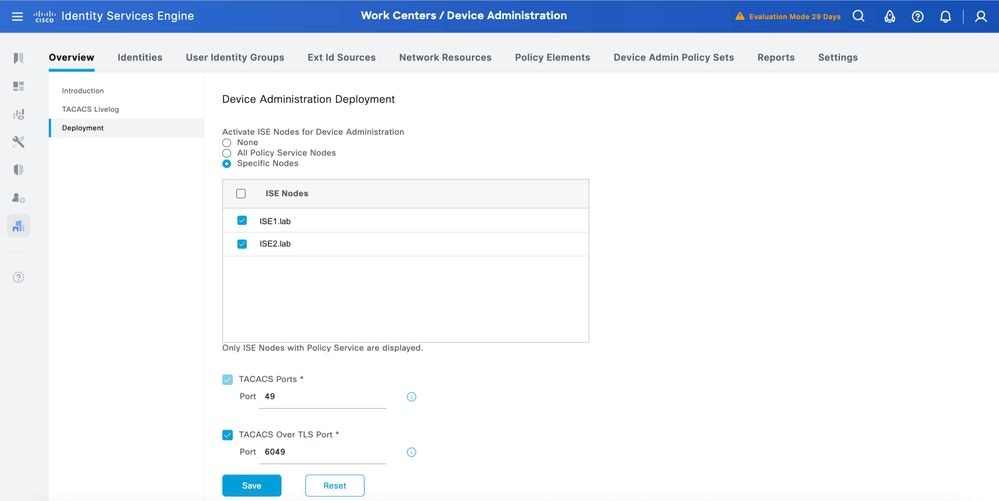

Paso 1. Vaya a Centros de trabajo > Administración de dispositivos > Descripción general.

Paso 2. Haga clic en Implementación. Seleccione los nodos PSN donde desea habilitar TACACS sobre TLS.

Paso 3. Mantenga el puerto predeterminado 6049 o especifique un puerto TCP diferente para TACACS sobre TLS, luego haga clic en Guardar.

Requisitos previos de ISE y tareas diversas

Dispositivo de red y grupos de dispositivos de red

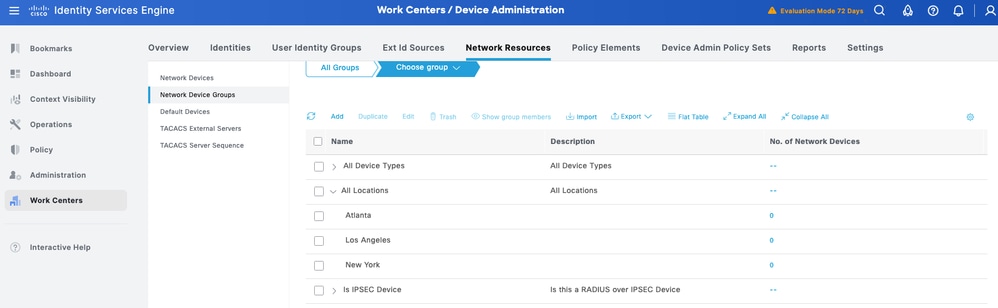

ISE proporciona una potente agrupación de dispositivos con varias jerarquías de grupos de dispositivos. Cada jerarquía representa una clasificación distinta e independiente de los dispositivos de red.

Paso 1. Vaya a Centros de trabajo > Administración de dispositivos > Recurso de red. Haga clic en Network Device Groups.

Todos los tipos de dispositivos y todas las ubicaciones son jerarquías predeterminadas proporcionadas por ISE. Agregue sus propias jerarquías y defina los diversos componentes al identificar un dispositivo de red que se puede utilizar más adelante en la Condición de directiva.

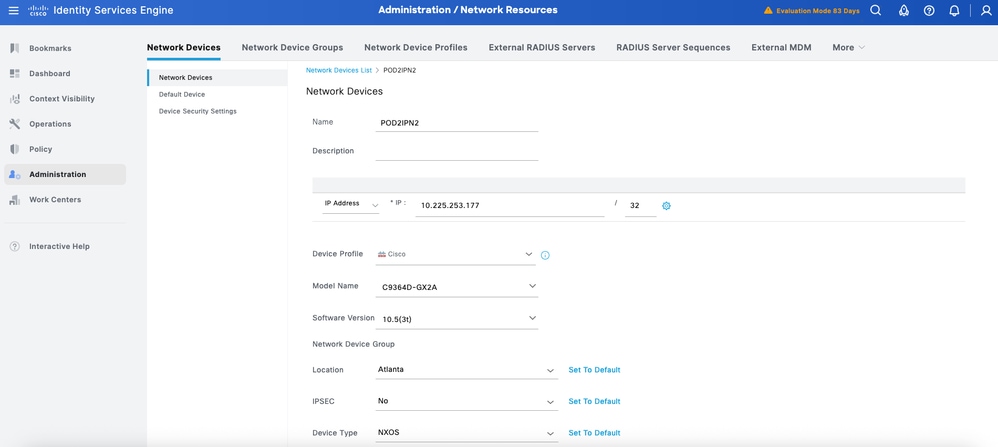

Paso 2. Ahora, agregue un dispositivo NS-OX como dispositivo de red. Vaya a Centros de trabajo > Administración de dispositivos > Recursos de red. Haga clic en Add para agregar un nuevo POD2IPN2 del dispositivo de red.

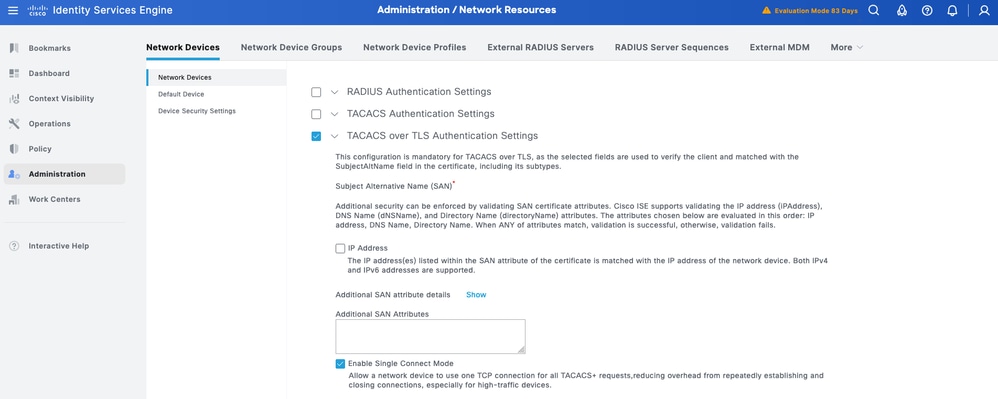

Paso 3. Ingrese la dirección IP del Dispositivo y asegúrese de asignar la Ubicación y el Tipo de Dispositivo para el Dispositivo. Finalmente, habilite los ajustes de autenticación de TACACS+ sobre TLS.

Consejo: Se recomienda habilitar el modo de conexión única para evitar reiniciar la sesión TCP cada vez que se envía un comando al dispositivo.

Configurar almacenes de identidad

En esta sección se define un almacén de identidades para los administradores de dispositivos, que pueden ser los usuarios internos de ISE y cualquier origen de identidad externo compatible. Aquí se utiliza Active Directory (AD), un origen de identidad externo.

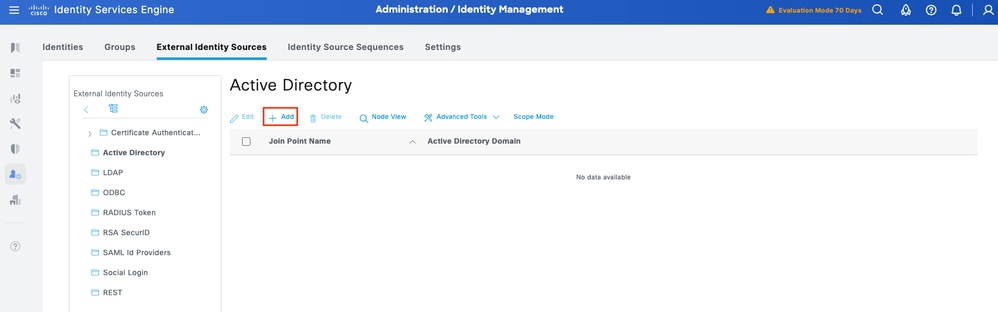

Paso 1. Navegue hasta Administración > Administración de identidad > Almacenes de identidad externos > Active Directory. Haga clic en Agregar para definir un nuevo punto de unión AD.

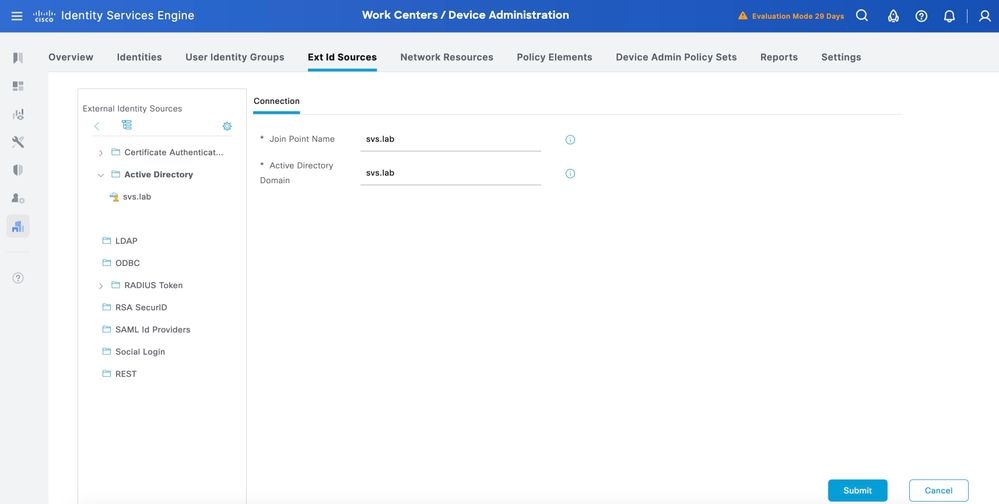

Paso 2. Especifique el nombre del punto de unión y el nombre de dominio AD y haga clic en Enviar.

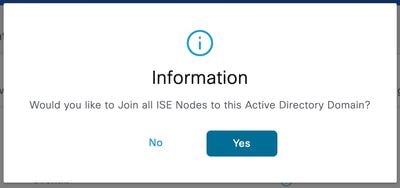

Paso 3. Haga clic en Sí cuando se le pregunte "¿Desea unir todos los nodos ISE a este dominio de Active Directory?"

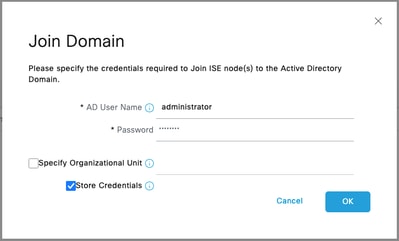

Paso 4. Introduzca las credenciales con privilegios de unión a AD y Unir ISE a AD. Compruebe el estado para verificar que funciona.

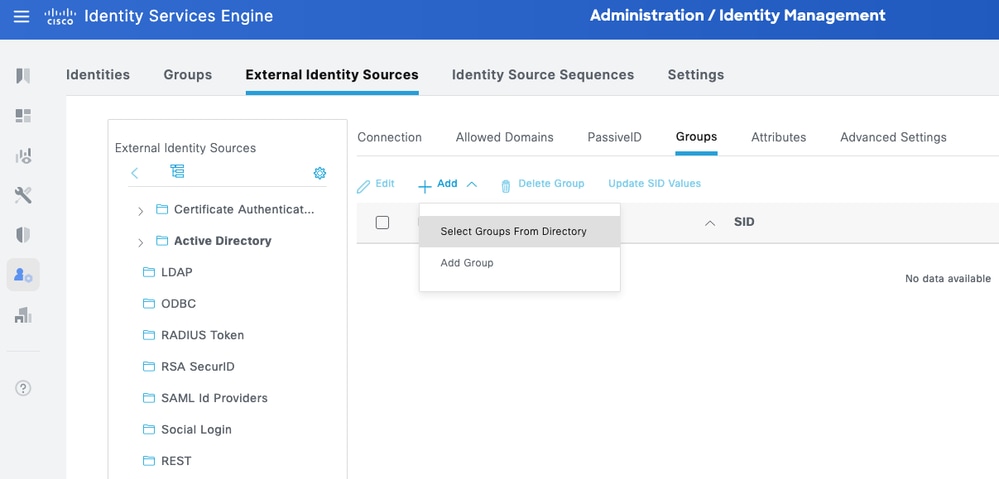

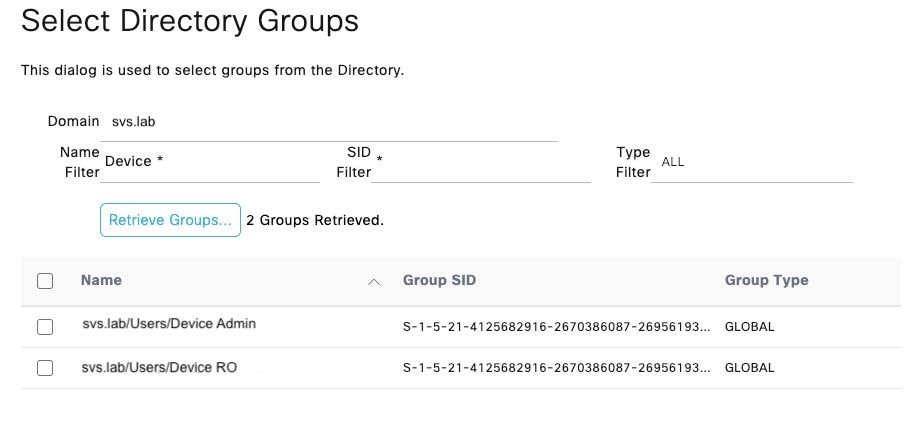

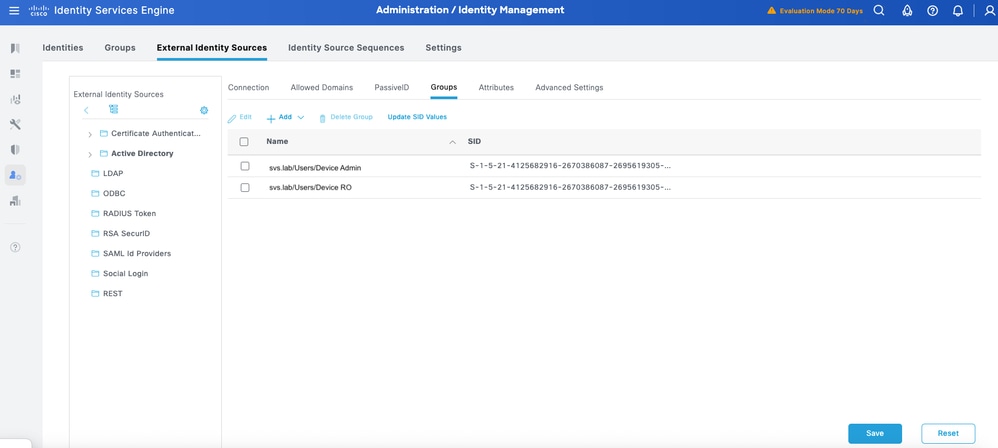

Paso 5. Navegue hasta la pestaña Groups y haga clic en Add para obtener todos los grupos necesarios según los cuales los usuarios están autorizados para el acceso del dispositivo. En este ejemplo se muestran los grupos utilizados en la directiva de autorización de esta guía.

Configurar perfiles de shell TACACS+

A diferencia de los dispositivos Cisco IOS, que utilizan niveles de privilegio para la autorización, los dispositivos Cisco NX-OS implementan el control de acceso basado en roles (RBAC). En ISE, puede asignar perfiles TACACS+ a funciones de usuario en dispositivos Cisco NX-OS mediante tareas comunes del tipo Nexus.

Las funciones predefinidas en los dispositivos NX-OS difieren entre las plataformas NX-OS. Dos comunes son:

- network-admin: el rol de administrador de red predefinido tiene acceso de lectura y escritura completo a todos los comandos del switch; disponible en el contexto de dispositivo virtual (VDC) predeterminado sólo si los dispositivos (por ejemplo, Nexus 7000) tienen varios VDC. Utilice el comando NX-OS CLI show cli sintaxis roles network-admin para ver la lista de comandos completa disponible para este rol.

- operador de red: el rol de administrador de red predefinido tiene acceso de lectura completo a todos los comandos del switch; disponible en el VDC predeterminado solo si los dispositivos (por ejemplo, Nexus 7000) tienen varios VDC. Utilice el comando NX-OS CLI show cli authentication roles network-operator para ver la lista de comandos completa disponible para este rol.

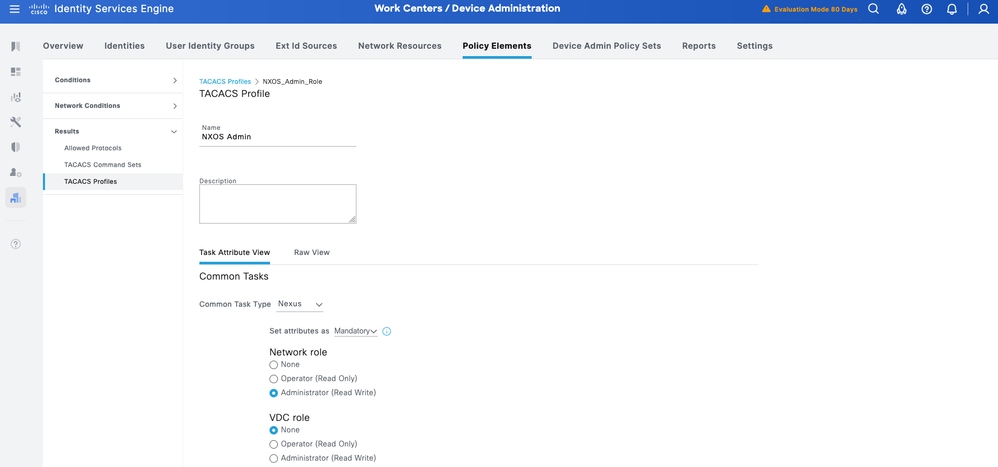

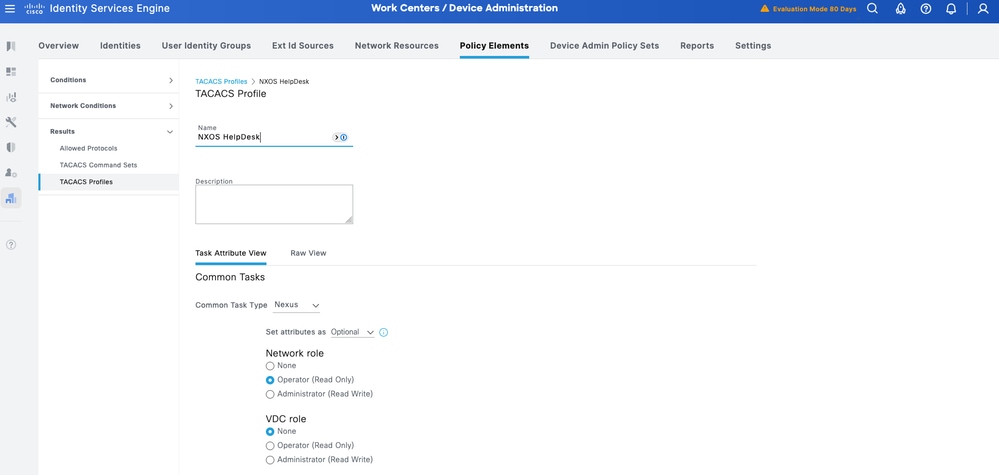

A continuación, se definen dos perfiles TACACS: NXOS Admin y NXOS HelpDesk.

Administrador de NX-OS

Paso 1. Agregue otro perfil y denomínelo NX-OS Admin.

Paso 2. Seleccione Obligatorio en la lista desplegable Definir atributos como. Seleccione la opción Administrador de Función de red en Tareas comunes.

Paso 3. Haga clic en Enviar para guardar el perfil.

Soporte técnico de NX-OS

Paso 1. Desde la interfaz de usuario de ISE, navegue hasta Centros de trabajo > Administración de dispositivos > Elementos de política > Resultados > Perfiles TACACS. Agregue un nuevo perfil TACACS y denomínelo NXOS HelpDesk. Vaya al menú desplegable Tipo de tarea común y seleccione Nexus.

Puede ver los cambios de plantilla específicos de la función de usuario. Puede seleccionar las opciones correspondientes a la función de usuario que desea configurar.

Paso 2. Seleccione Obligatorio en la lista desplegable Definir atributos como. Seleccione la opción Operador de Función de red en Tareas comunes.

Paso 3. Haga clic en Save para guardar el perfil.

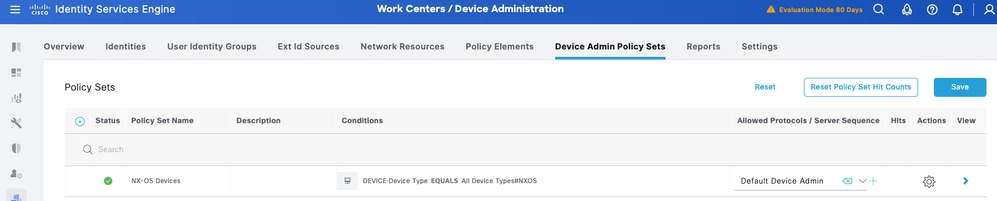

Configurar conjuntos de directivas de administración de dispositivos

Los conjuntos de directivas están habilitados de forma predeterminada para la administración de dispositivos. Los conjuntos de políticas pueden dividir las políticas según los tipos de dispositivos para facilitar la aplicación de perfiles TACACS. Por ejemplo, los dispositivos Cisco IOS utilizan niveles de privilegio o conjuntos de comandos, mientras que los dispositivos Cisco NX-OS utilizan atributos personalizados.

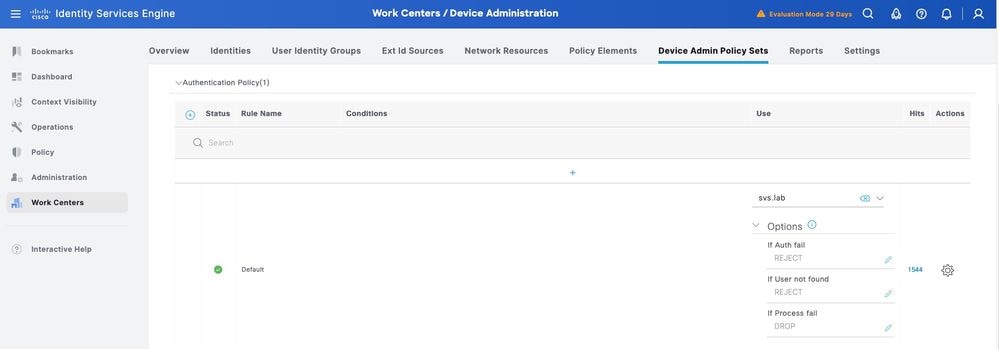

Paso 1. Vaya a Centros de trabajo > Administración de dispositivos > Conjuntos de políticas de administración de dispositivos. Agregue un nuevo conjunto de políticas para dispositivos NX-OS. En condition, especifique DEVICE:Device Type EQUALS All Device Types#NXOS. En Protocolos permitidos, seleccione Default Device Admin.

Paso 2. Haga clic en Guardar y haga clic en la flecha derecha para configurar este conjunto de políticas.

Paso 3. Cree la Política de Autenticación. Para la autenticación, se utiliza AD como almacén de ID. Deje las opciones predeterminadas en If Auth fail, If User not found y If Process fail.

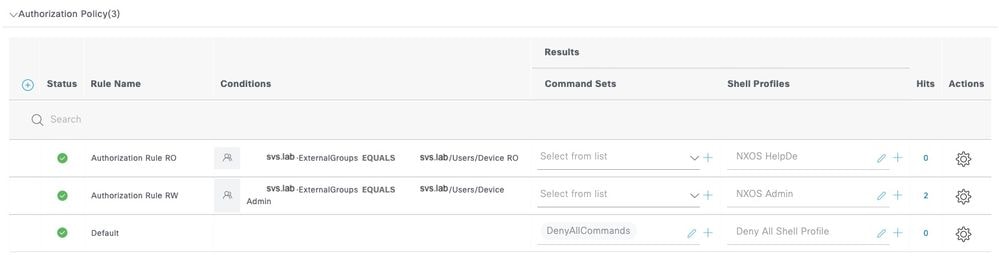

Paso 4. Defina la Política de Autorización.

Cree la directiva de autorización basada en grupos de usuarios de Active Directory (AD).

Por ejemplo:

· A los usuarios del grupo de AD Device Admin se les asigna el perfil TACACS de administrador de NXOS.

· A los usuarios del grupo AD Device RO se les asigna el perfil TACACS de NXOS HelpDesk.

Configuración de Cisco NX-OS para TACACS+ sobre TLS

Nota: Para obtener más información, consulte la guía de configuración de seguridad de NX-OS: https://www.cisco.com/c/en/us/td/docs/dcn/nx-os/nexus9000/106x/configuration/security/cisco-nexus-9000-series-nx-os-security-configuration-guide-release-106x/m-configuring-tacacs.html

Verificar la versión de software y las configuraciones base

En los switches Nexus 9000, TACACS+ sobre TLS 1.3 es compatible con NX-OS versión 10.6(1)F. Asegúrese de que la versión actual del software coincida con esta.

Software

BIOS: version 01.18

NXOS: version 10.6(1) [Feature Release]

Host NXOS: version 10.6(1)

BIOS compile time: 04/25/2025

NXOS image file is: bootflash:///nxos64-cs.10.6.1.F.bin

NXOS compile time: 7/31/2025 12:00:00 [08/12/2025 21:18:15]

NXOS boot mode: LXC

Precaución: Asegúrese de que la conexión de la consola es accesible y funciona correctamente.

Consejo: Se recomienda configurar un usuario temporal y cambiar los métodos de autenticación y autorización AAA para utilizar las credenciales locales en lugar de TACACS mientras se realizan cambios de configuración, para evitar que se bloquee el dispositivo.

Configuración del servidor TACACS+

Paso 1. Configuración inicial.

POD2IPN2# sho run tacacs

feature tacacs+

tacacs-server host 10.225.253.209 key 7 "F1whg.123"

aaa group server tacacs+ tacacs2

server 10.225.253.209

use-vrf management

Método 1: par de claves generado por el dispositivo

Este método utiliza pares de claves generados por dispositivos para la administración de certificados. Esto implica generar una clave en el dispositivo, generar una CSR (solicitud de firma de certificado) y, una vez que la CSR esté firmada, instalar el certificado firmado en el dispositivo, incluida la instalación del certificado de CA de confianza.

Si desea utilizar el método de par de claves generado por la CA (método de instalación PFX), consulte el método 2.

Configuración de Trustpoint

Paso 1. Cree una etiqueta de clave, en su caso, utilice el par de claves ecc.

POD2IPN2(config)# crypto key generate ecc label ec521-label exportable modulus 521

Paso 2. Asocie esto a un punto de confianza.

POD2IPN2(config)# crypto ca trustpoint ec521-tp

POD2IPN2(config-trustpoint)# ecckeypair ec521-label

Paso 3. Instale la clave pública de la CA.

POD2IPN2(config)# crypto ca authenticate ec521-tp

input (cut & paste) CA certificate (chain) in PEM format;

end the input with a line containing only END OF INPUT :

-----BEGIN CERTIFICATE-----

MIIFlDCCA3ygAwIBAgIIIM10AsTaN/UwDQYJKoZIhvcNAQELBQAwajELMAkGA1UE

BhMCVVMxFzAVBgNVBAgTDk5vcnRoIENhcm9saW5hMRAwDgYDVQQHEwdSYWxlaWdo

MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDU1ZTMRIwEAYDVQQDEwlTVlMgTGFi

Q0EwHhcNMjUwNDI4MTcwNTAwWhcNMzUwNDI4MTcwNTAwWjBqMQswCQYDVQQGEwJV

UzEXMBUGA1UECBMOTm9ydGggQ2Fyb2xpbmExEDAOBgNVBAcTB1JhbGVpZ2gxDjAM

BgNVBAoTBUNpc2NvMQwwCgYDVQQLEwNTVlMxEjAQBgNVBAMTCVNWUyBMYWJDQTCC

AiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBAJvZUOyn2vIn6gKbx3M7vaRq

2YjwZlzSH6EkEvxnJTy+kksiFD33GyHQepk7vfp4NFU5OtQ4HC7t/A0v9grDa3QW

VwvV4MBbJhFM3s0J/ejgDYcMZhIAaPy0Zo5WLboOkXEiKjPLatkXojB8FVrhLF3O

jMBSqwa4/Wlniy5S+7s4FFxsCf20COWfBAsnrs0tatIIhmcnx+VLJP7MRm8f0w4m

mutNo7IhbJSrgAFXmjlbBjMmgspObULo/wxMHdTbtPBf11HRHTkNIo3qy04UADL2

WpoGhgT/FaxxBo2UBcnYVaP+jjRE0NYT973MCbVAAxtNVU6bEBR0z+LWniACzupm

+qh23SL43uW5A3iSw/BuU1E9p7B0e8oDNKU6gXlojKyLP/gC7j8AeP03ir+KZui8

b8X4iYn/67SbzZFhwxn3chkW4JYhQ4AImW1An2Q1+DMoZL7zRtSqQ3g9ZqRIMzQN

gJ+kQXe7QtT/u6m1MrtjE3gAEVpL334rTIxy9hpKZIkB86t2ZA3JX8CLsbCa13sA

z1XCoONX+6a1ekmXuAOI+t3c1sNbN2AtFi4cJovTA01xh60I4QnK+MNQKpTjt/E4

ydHl0rrurXsZummj9QBnkX4pqY7cDLHhdMKpbjDwg7jVLl783nTc9wYptQEPi5sw

83g9EMgKV0ARIiVUa/qlAgMBAAGjPjA8MAwGA1UdEwQFMAMBAf8wEQYJYIZIAYb4

QgEBBAQDAgAHMBkGCWCGSAGG+EIBDQQMFgpTVlMgTGFiIENBMA0GCSqGSIb3DQEB

CwUAA4ICAQAIT308oL2L6j/7Kk9VdcouuaBsN9o2pNEk3KXeZ8ykarNoxa87sFYr

AwXIwfAtk8uEHfnWu1QcZ3LkEJM9rHVCZuKsYd3D6qojo54HTpxRLgo5oKOdGayi

iSEkSSX9qyfLfINHR2JSVqJU6jLsy86X7q7RmIPMS7XfHzuddFNI4YDoXRX67X+v

O+ja6zTQqjO6lqJhmrSkyFbYf/ZTpe4d1OzJsZjNsNOr8bF9nOA/7qNZLp3Z3cpU

PU0KdbiSvRqnPw3e8TfITVmAzcx8COI2SrYFMSUazolVBvDy+xRKxyAtMbneGz6n

YdykCimThCKoKwp/pWpYBEqIEOf5ay1PKURO/8aj/B7aluJapXkmnj5qPeGhN0pB

Q9r14reov4so2EspkXS7CrH9yGfpIyTprokz1UvZBZ8vloI7YZmjFmem+5rT6Gnk

eU/lX7nV61SYG5W5K+I8uaKuyBHOMn7Amy3DYL5c5GJBqxpSZERbLXV+Q1tIgRU8

8ggzlPOdsS/i6Lo7ypYX0eB9HgVDCkzQsLXQuHGj/2WsgPgdRcjkvnyURk4Jx+Ib

xDrmo7e0XPpSW4l72a6Kl8CR3U2Cr4wsuvndPEq/qd2NRSBWffF0XE/AJHQG7STT

HaXLU9r2Ko603oecu8ysGTwLlIt/9T1/FOb0xZRugWcpJrVoTgDGuA==

-----END CERTIFICATE-----

END OF INPUT

Fingerprint(s): SHA1

Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

Do you accept this certificate? [yes/no]:yes

POD2IPN2(config)#

POD2IPN2(config)# show crypto ca certificates ec521-tp

Trustpoint: ec521-tp

CA certificate 0:

subject=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=20CD7402C4DA37F5

notBefore=Apr 28 17:05:00 2025 GMT

notAfter=Apr 28 17:05:00 2035 GMT

SHA1 Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

purposes: sslserver sslclient

POD2IPN2(config)#

Paso 4. Generar solicitud de certificado de identidad del switch (CSR).

POD2IPN2(config)# crypto ca enroll ec521-tp

Create the certificate request ..

Create a challenge password. You will need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password will not be saved in the configuration.

Please make a note of it.

Password:C1sco.123

The subject name in the certificate will be the name of the switch.

Include the switch serial number in the subject name? [yes/no]:yes

The serial number in the certificate will be: FDO26490P4T

Include an IP address in the subject name [yes/no]:yes

ip address:10.225.253.177

Include the Alternate Subject Name ? [yes/no]:no

The certificate request will be displayed...

-----BEGIN CERTIFICATE REQUEST-----

MIIBtjCCARcCAQAwKTERMA8GA1UEAwwIUE9EMklQTjIxFDASBgNVBAUTC0ZETzI2

NDkwUDRUMIGbMBAGByqGSM49AgEGBSuBBAAjA4GGAAQBGYT0iw7OvqIKQ/a22Lkg

Na9IhqWQvetjxKq485gqTSBEo6LzpkOhPAGE4jBveNHxYeIA7PfNWvJ7xTBWjDNX

/IYBm6E7Hd7q42OmCe8Mef+bqJBdJ9wzpyEjhI2lIIoXt4814nBxObkIWWyR5cZN

IiXTLk8P4IMZvPq8jRnELRxd8RGgSTAYBgkqhkiG9w0BCQcxCwwJQzFzY28uMTIz

MC0GCSqGSIb3DQEJDjEgMB4wHAYDVR0RAQH/BBIwEIIIUE9EMklQTjKHBArh/bEw

CgYIKoZIzj0EAwIDgYwAMIGIAkIAtzQ/knrW2ovCVoHAuq1v2cr0n3NenS/44lul

+3H1y52vn4Rm4CGU3wkzXU3qGO3YjhNjCXjhp3+uN2afFf1Wf3ECQgC4bumHVsfj

b5rwPIC5tvXS/A8upqIzqc0yt3OhpaDDOTWzzvZY7qFflCOl5p6pvUpHigqoZNg5

9xhNdM1CQSykOg==

-----END CERTIFICATE REQUEST-----

Paso 5. Firme el CSR con CA e importe el certificado de identidad del switch firmado por CA.

POD2IPN2(config)# crypto ca import ec521-tp certificate

input (cut & paste) certificate in PEM format:

-----BEGIN CERTIFICATE-----

MIIDzTCCAbWgAwIBAgIIC6zS76XYDm8wDQYJKoZIhvcNAQELBQAwajELMAkGA1UE

BhMCVVMxFzAVBgNVBAgTDk5vcnRoIENhcm9saW5hMRAwDgYDVQQHEwdSYWxlaWdo

MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDU1ZTMRIwEAYDVQQDEwlTVlMgTGFi

Q0EwHhcNMjUwNTA3MTkxMDAwWhcNMjYwNTA3MTkxMDAwWjApMREwDwYDVQQDDAhQ

T0QySVBOMjEUMBIGA1UEBRMLRkRPMjY0OTBQNFQwgZswEAYHKoZIzj0CAQYFK4EE

ACMDgYYABAEZhPSLDs6+ogpD9rbYuSA1r0iGpZC962PEqrjzmCpNIESjovOmQ6E8

AYTiMG940fFh4gDs981a8nvFMFaMM1f8hgGboTsd3urjY6YJ7wx5/5uokF0n3DOn

ISOEjaUgihe3jzXicHE5uQhZbJHlxk0iJdMuTw/ggxm8+ryNGcQtHF3xEaNAMD4w

HgYJYIZIAYb4QgENBBEWD3hjYSBjZXJ0aWZpY2F0ZTAcBgNVHREBAf8EEjAQgghQ

T0QySVBOMocECuH9sTANBgkqhkiG9w0BAQsFAAOCAgEANWGb6zm9TDPaM1yhPMx7

8uai/pF7VQC8NSCdOKqr4w4+695ZjJuzqFL3msodOQK0EdgxpQ4+pEa5msRtK0i8

mms2X/Px3/EShxoHrZO1PUXNTyZidXpGd/yTrdQAl5JzpW4pEudrbCJMZEEYtqoP

wD+4OE8vKoYEgyWlDrpRZOZG1usZczuUhLZ8orkjXMhWC26Q5aqiCKkyg10Nt6nb

liToeYy2Q0cTesSZCKvRBv6Ewj5JuSLemURyB4GHY+LT+A9UNmEUM2n+OSVEL329

3hS0qd/YVaEuxjjlg7jNiZb+UsW7IRx3Q8Rouo++ISACpH/PJ61LnlVxhXombiS6

INoa0GvQONrl+lFT8ADIdZ/Ukd5Ubhc9bh/sYzf4MWtkK1wVO16Hv7vGpSMYonD6

a271im+tJPyKnnezQ6OykzlGqsL/Ta6JOdip/fEYp8UmRq9InDh23gDjqrojWL7k

1R/bZpc+baMYXd/2pohHMSN0sKN3zNrJTlnuk5KCqFx//4P7mAoyZYiTIDp1pkYS

VK65fJKD+pYxIhSP9wN8rnwtzSCWb0Z78sg006Y6wIXyTP0UB3FWhD+GxtTkmEce

ZnAQbgxpgrg5lhpAEVabpC/zRU4UzTuBmv/WoY12zwXCr5WLXEOWtIe8CwFjSnch

lfKuuebdZkbwz72r7OyyX/U=

-----END CERTIFICATE-----

POD2IPN2(config)#

Verifique que el certificado de identidad del switch esté inscrito.

POD2IPN2(config)# show crypto ca certificates ec521-tp

Trustpoint: ec521-tp

certificate:

subject=CN = POD2IPN2, serialNumber = FDO26490P4T

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=0BACD2EFA5D80E6F

notBefore=May 7 19:10:00 2025 GMT

notAfter=May 7 19:10:00 2026 GMT

SHA1 Fingerprint=CA:B2:BF:3F:ED:2F:06:0B:C1:E4:DC:21:9F:9D:54:61:98:32:C5:13

purposes: sslserver sslclient

CA certificate 0:

subject=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=20CD7402C4DA37F5

notBefore=Apr 28 17:05:00 2025 GMT

notAfter=Apr 28 17:05:00 2035 GMT

SHA1 Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

purposes: sslserver sslclient

POD2IPN2(config)#

Método 2: par de claves generadas por CA (método PFX)

Si estamos importando las claves, así como los certificados de dispositivo y CA directamente en un formato PKCS#12 en lugar del método CSR, podemos utilizar este método.

Este método puede resultar útil si los certificados y claves se administran desde una entidad emisora de certificados de infraestructura de claves públicas (PKI) certificada, ya que puede reducir los gastos operativos de administración de los certificados.

Configuración de Trustpoint

Paso 1. Crear punto de confianza de cliente.

POD2IPN1(config)# crypto ca trustpoint svs

Paso 2. Copie el archivo PKCS#12 (formato PFX) en bootflash e importe el archivo mediante el comando crypto ca import.

Nota: Asegúrese de que el archivo PKCS#12 contenga la cadena de certificados completa y la clave privada como archivo cifrado

Consejo: Verifique el archivo PKCS#12 con estos comandos en un shell bash.

openssl pkcs12 -info -in <pfx file> -nodes

file <pfx file> ---> should say data

POD2IPN1(config)# crypto ca import svs pkcs12 bootflash:pod2ipn1-new.pfx

POD2IPN1#

POD2IPN1# show crypto ca certificates svs

Trustpoint: svs

certificate:

subject=C = US, ST = NC, L = RTP, O = Cisco, OU = SVS, CN = pod2ipn1, emailAddress = test@cisco.com

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=35BBC2517EEA3EF5

notBefore=May 20 20:16:00 2025 GMT

notAfter=May 20 20:16:00 2026 GMT

SHA1 Fingerprint=AA:4A:11:7A:97:B8:E4:B8:C6:F6:F0:94:29:F3:5F:AE:AB:95:6A:E3

purposes: sslserver sslclient

CA certificate 0:

subject=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=20CD7402C4DA37F5

notBefore=Apr 28 17:05:00 2025 GMT

notAfter=Apr 28 17:05:00 2035 GMT

SHA1 Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

purposes: sslserver sslclient

Paso 3. Configure TLS para Tacacs, grupos de servidores y configuraciones AAA como se menciona en el Método 1.

Configuración de TACACS+ TLS

Precaución: Realice estos cambios de configuración a través de la consola con credenciales locales.

Paso 1. Configure global tacacs tls.

POD2IPN2(config)# tacacs-server secure tls

Paso 2. Cambie el puerto ISE por el puerto TLS con el que está configurado el servidor ISE.

POD2IPN2(config)# tacacs-server host 10.225.253.209 port 6049 timeout 60 single-connection

Paso 3. Asocie el servidor ISE configurado en el switch al punto de confianza para la conexión TLS.

POD2IPN2(config)# tacacs-server host 10.225.253.209 tls client-trustpoint ec521-tp

Paso 4. Crear grupo de servidores tacacs.

POD2IPN2(config)# aaa group server tacacs+ tacacs2

POD2IPN2(config-tacacs+)# server 10.225.253.209

POD2IPN2(config-tacacs+)# use-vrf management

Paso 5. Verifique la configuración.

POD2IPN2# sho run tacacs

feature tacacs+

tacacs-server secure tls

tacacs-server host 10.225.253.209 port 6049 timeout 60 single-connection

tacacs-server host 10.225.253.209 tls client-trustpoint ec521-tp

aaa group server tacacs+ tacacs2

server 10.225.253.209

use-vrf management

Paso 6. Pruebe el usuario remoto antes de configurar la autenticación AAA.

POD2IPN2# test aaa group tacacs2

user has been authenticated

POD2IPN2#

Configuración AAA

Precaución: Asegúrese de que la autenticación de usuario remoto sea correcta antes de continuar con las configuraciones AAA.

Paso 1. Configure la autenticación remota AAA.

POD2IPN2(config)# aaa authentication login default group tacacs2

Paso 2. Configure la autorización remota AAA después de probar el comando.

Precaución: Asegúrese de que ve authorization-status como "AAA_AUTHOR_STATUS_PASS_ADD.

POD2IPN2# test aaa authorization command-type config-commands default usercommand "feature bgp"

sending authorization request for: user: pamemart, author-type:3, cmd "feature bgp"

user pamemart, author type 3, command: feature bgp, authorization-status:0x1(AAA_AUTHOR_STATUS_PASS_ADD)

Paso 3. Configure el comando AAA y la autorización config-command.

POD2IPN2(config)# aaa authorization config-commands default group tacacs2 local

POD2IPN2(config)# aaa authorization commands default group tacacs2 local

Proceso de renovación de certificados

En esta sección se describe el proceso de renovación de certificados cuando los certificados configurados deben sustituirse o están a punto de caducar.

Nota: No es necesario eliminar el punto de confianza de la configuración de TACAC durante la renovación.

Paso 1. Verificar las fechas de validez del certificado

POD2IPN2# show crypto ca certificates

Trustpoint: KF_TP

certificate:

subject=CN = POD2IPN2.svs.lab

issuer=C = US, O = Keyfactor Command, OU = Certification Authorities, CN = Test

Drive Sub CA G1

serial=09DD28B44BDA6FFA4D261926A4B54DD45C8B8F4E

notBefore=Jul 17 02:52:28 2025 GMT

notAfter=Jul 17 02:52:27 2026 GMT

SHA1 Fingerprint=AE:12:62:D4:73:BB:4B:77:B5:E2:B5:71:91:0B:38:AC:8F:42:F6:41

purposes: sslserver sslclient

<snip>

Paso 2. Elimine certificados y pares de claves del punto de confianza.

Precaución: Los pasos de eliminación se deben realizar en este orden.

POD2IPN2(config)# crypto ca trustpoint KF_TP

POD2IPN2(config-trustpoint)# delete certificate force

POD2IPN2(config-trustpoint)# no rsakeypair KF_TP

POD2IPN2(config-trustpoint)# delete ca-certificate

POD2IPN2(config-trustpoint)# exit

POD2IPN2(config)# no crypto key generate rsa label KF_TP exportable modulus 4096

POD2IPN2(config-trustpoint)# show crypto ca certificate KF_TP

Trustpoint: KF_TP

POD2IPN2(config-trustpoint)#

Paso 3. Importar nuevos certificados desde el archivo PFX.

POD2IPN2(config)# crypto ca importpkcs12 bootflash:

Paso 4. Comprobar nuevos certificados

POD2IPN2(config)# show crypto ca certificates

Trustpoint: KF_TP

certificate:

subject=C = us, ST = nc, L = rtp, O = cisco, OU = svs, CN = pod2ipn2.svs.lab

issuer=C = US, O = Keyfactor Command, OU = Certification Authorities, CN = Test

Drive Sub CA G1

serial=6D6171F6DB2DD08C613937887E631D5CD35EDA18

notBefore=Aug 14 13:52:52 2025 GMT

notAfter=Aug 14 13:52:51 2026 GMT

SHA1 Fingerprint=4E:8A:CA:C7:E4:9D:05:83:6A:A7:27:FD:10:02:75:35:3F:05:37:96

purposes: sslserver sslclient

<snip>

Paso 5. Prueba de autenticación AAA

POD2IPN2# test aaa group

user has been authenticated

Prueba y solución de problemas de acceso de usuario para NX-OS

Validaciones

Validación de la configuración de NX-OS.

POD2IPN2# show crypto ca certificates

POD2IPN2# show crypto ca trustpoints

POD2IPN2# show tacacs-server statistics <server ip>

Para mostrar las conexiones de usuario y los roles, utilice estos comandos.

show users

show user-account [<user-name>]

A sample output is shown below:

POD2IPN1# show users

NAME LINE TIME IDLE PID COMMENT

Admin-ro pts/5 May 15 23:49 . 16526 (10.189.1.151) session=ssh *

POD2IPN1# show user-account Admin-ro

user:Admin-ro

roles:network-operator

account created through REMOTE authentication

Credentials such as ssh server key will be cached temporarily only for this user account

Local login not possible...

Resolución de problemas

Estas son depuraciones útiles en la resolución de problemas de TACACS+:

debug TACACS+ aaa-request

2016 Jan 11 03:03:08.652514 TACACS[6288]: process_aaa_tplus_request:Checking for state of mgmt0 port with servergroup demoTG

2016 Jan 11 03:03:08.652543 TACACS[6288]: process_aaa_tplus_request: Group demoTG found. corresponding vrf is management

2016 Jan 11 03:03:08.652552 TACACS[6288]: process_aaa_tplus_request: checking for mgmt0 vrf:management against vrf:management of requested group

2016 Jan 11 03:03:08.652559 TACACS[6288]: process_aaa_tplus_request:port_check will be done

2016 Jan 11 03:03:08.652568 TACACS[6288]: state machine count 0

2016 Jan 11 03:03:08.652677 TACACS[6288]: is_intf_up_with_valid_ip(1258):Proper IOD is found.

2016 Jan 11 03:03:08.652699 TACACS[6288]: is_intf_up_with_valid_ip(1261):Port is up.

2016 Jan 11 03:03:08.653919 TACACS[6288]: debug_av_list(797):Printing list

2016 Jan 11 03:03:08.653930 TACACS[6288]: 35 : 4 : ping

2016 Jan 11 03:03:08.653938 TACACS[6288]: 36 : 12 : 10.1.100.255

2016 Jan 11 03:03:08.653945 TACACS[6288]: 36 : 4 : <cr>

2016 Jan 11 03:03:08.653952 TACACS[6288]: debug_av_list(807):Done printing list, exiting function

2016 Jan 11 03:03:08.654004 TACACS[6288]: tplus_encrypt(659):key is configured for this aaa sessin.

2016 Jan 11 03:03:08.655054 TACACS[6288]: num_inet_addrs: 1 first s_addr: -1268514550 10.100.1.10 s6_addr : fd49:42a0:033a:22e9::/64

2016 Jan 11 03:03:08.655065 TACACS[6288]: non_blocking_connect(259):interface ip_type: IPV4

2016 Jan 11 03:03:08.656023 TACACS[6288]: non_blocking_connect(369): Proceeding with bind

2016 Jan 11 03:03:08.656216 TACACS[6288]: non_blocking_connect(388): setsockopt success error:22

2016 Jan 11 03:03:08.656694 TACACS[6288]: non_blocking_connect(489): connect() is in-progress for server 10.1.100.21

2016 Jan 11 03:03:08.679815 TACACS[6288]: tplus_decode_authen_response: copying hostname into context 10.1.100.21

Precaución: Bash-shell debe estar habilitado y el usuario debe tener permisos bash.

Habilite la depuración SSL.

touch '/bootflash/.enable_ssl_debugs'

Mostrar contenido del archivo de depuración.

cat /tmp/ssl_wrapper.log.*

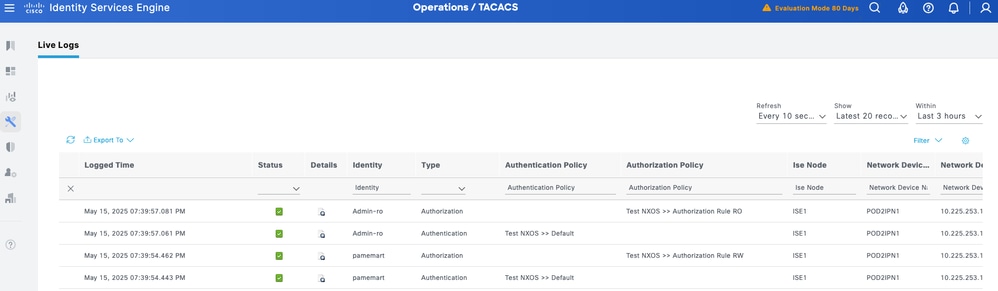

Desde la GUI de ISE, navegue hasta Operations > TACACS Livelog. Todas las solicitudes de autenticación y autorización de TACACS se capturan aquí, y el botón de detalles proporciona información detallada sobre por qué una transacción en particular pasó/falló.

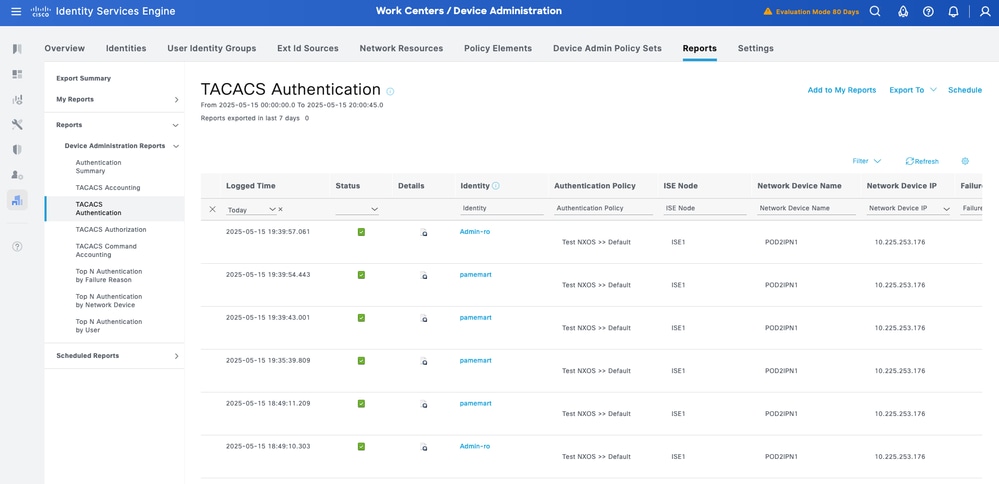

Para informes históricos: Vaya a Centros de trabajo > Administración de dispositivos > Informes > Administración de dispositivos para obtener los informes de autenticación, autorización y contabilidad.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

19-Feb-2026

|

Se actualizó el tipo de documento y se agregó información. |

2.0 |

20-Jan-2026

|

Actualizado para los componentes utilizados y la lista de colaboradores. |

1.0 |

11-Sep-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Pam Martinez BarajasCisco Consulting Engineer

- Pravardhan KalkurCustomer Delivery Architect

- Garrett FincherCisco Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios