Configuración de la autenticación y autorización externas de FDM con ISE mediante RADIUS

Opciones de descarga

-

ePub (2.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.7 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

En este documento se describe el procedimiento para integrar Cisco Firepower Device Manager (FDM) con Identity Services Engine (ISE) para la autenticación de usuarios administradores con el protocolo RADIUS tanto para el acceso GUI como para el acceso CLI.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Administrador de dispositivos Firepower (FDM)

- Identity Services Engine (ISE)

- protocolo RADIUS

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Dispositivo Firepower Threat Defence (FTD), todas las plataformas Firepower Device Manager (FDM) versión 6.3.0+

- ISE versión 3.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Interoperabilidad

- Servidor RADIUS con usuarios configurados con funciones de usuario

- Los roles de usuario se deben configurar en el servidor RADIUS con cisco-av-pair

- Cisco-av-pair = fdm.userrole.authority.admin

- ISE se puede utilizar como servidor RADIUS

Licencias

Sin necesidad de licencia específica, la licencia básica es suficiente

Antecedentes

Esta función permite a los clientes configurar la autenticación externa con RADIUS y múltiples roles de usuario para esos usuarios.

Compatibilidad de RADIUS con Management Access con 3 funciones de usuario definidas por el sistema:

- READ_ONLY

- READ_WRITE (no puede realizar acciones críticas del sistema como actualizar, restaurar, etc.)

- ADMIN

Existe la posibilidad de probar la configuración del servidor RADIUS y supervisar las sesiones de usuario activas y eliminar una sesión de usuario.

La función se implementó en la versión 6.3.0 de FDM. Antes de la versión 6.3.0, FDM solo era compatible con un usuario (admin).

De forma predeterminada, Cisco Firepower Device Manager autentica y autoriza a los usuarios de forma local. Para disponer de un método de autenticación y autorización centralizado, puede utilizar Cisco Identity Service Engine a través del protocolo RADIUS.

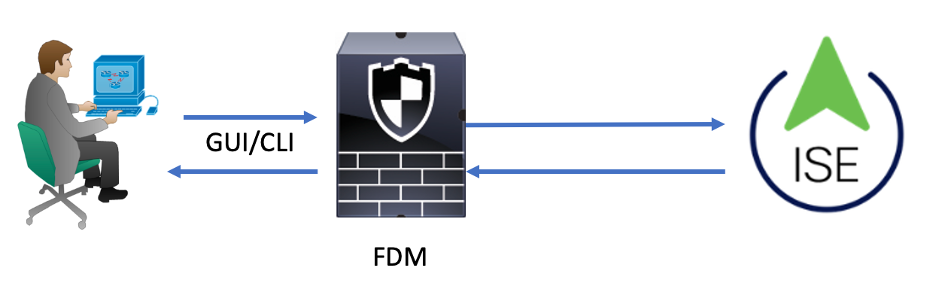

Diagrama de la red

La siguiente imagen proporciona un ejemplo de una topología de red

Proceso:

- El usuario administrador introduce sus credenciales.

- Se activa el proceso de autenticación e ISE valida las credenciales localmente o a través de Active Directory.

- Una vez que la autenticación se realiza correctamente, ISE envía un paquete de permiso para la información de autenticación y autorización a FDM.

- La cuenta funciona en ISE y se lleva a cabo un registro activo de autenticación correcto.

Configurar

Configuración del FDM

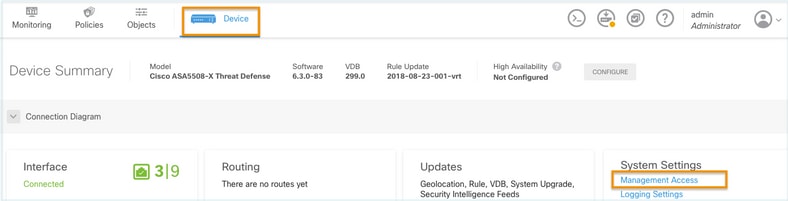

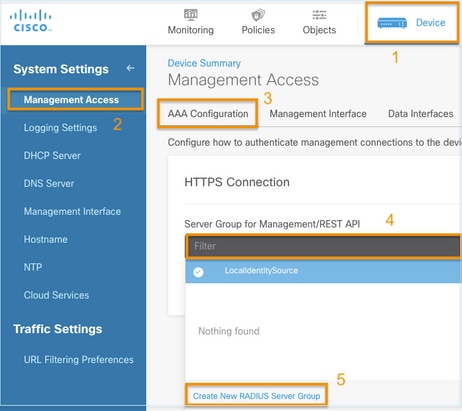

Paso 1. Inicie sesión en FDM y navegue hasta Device > System Settings > Management Access tab

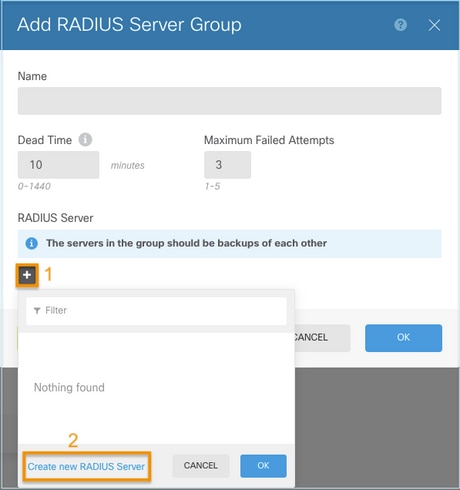

Paso 2. Crear nuevo grupo de servidores RADIUS

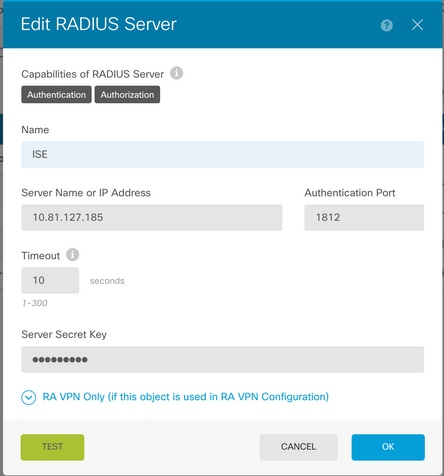

Paso 3. Crear nuevo servidor RADIUS

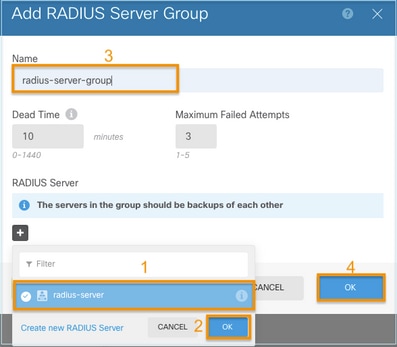

Paso 4. Agregue el servidor RADIUS al grupo de servidores RADIUS

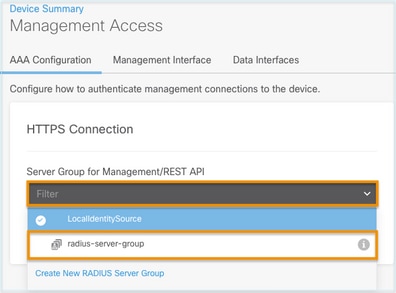

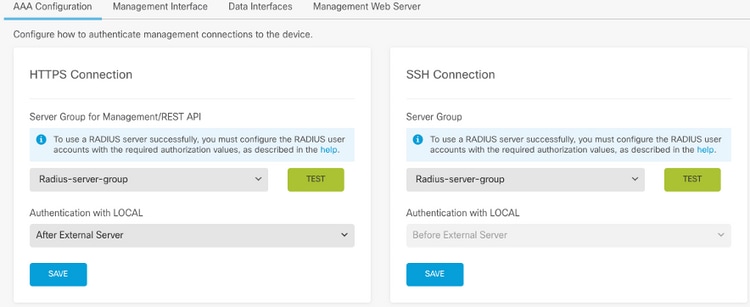

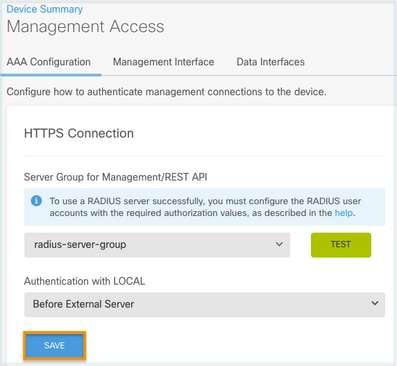

Paso 5. Seleccione el grupo creado como grupo de servidores para administración

Paso 6. Guarde la configuración

Configuración de ISE

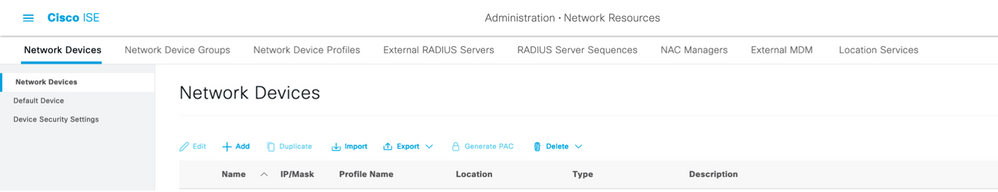

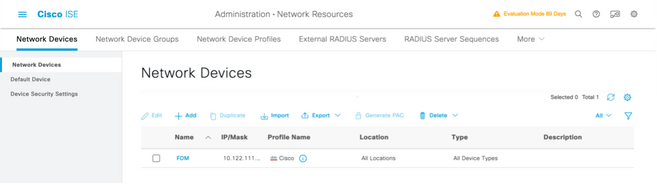

Paso 1. Icono de tres líneas situado en la esquina superior izquierda y seleccione en Administration > Network Resources > Network Devices

situado en la esquina superior izquierda y seleccione en Administration > Network Resources > Network Devices

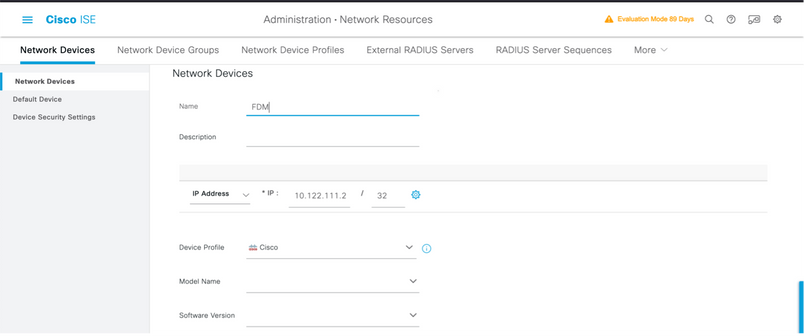

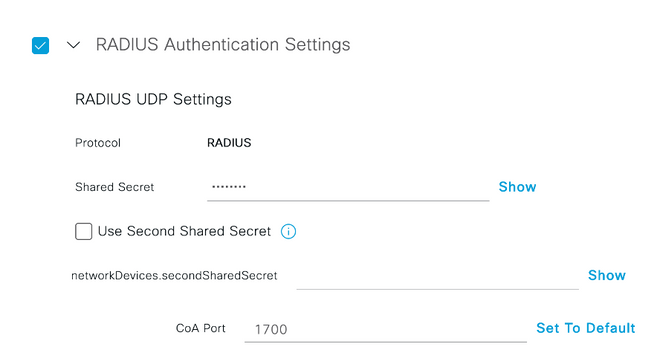

Paso 2. Seleccione el botón +Agregar y defina el nombre del dispositivo de acceso a la red y la dirección IP, luego marque la casilla de verificación RADIUS y defina un secreto compartido. Seleccionar al enviar

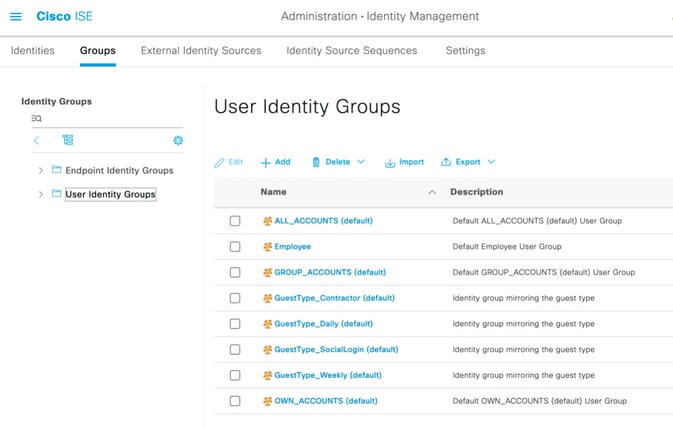

Paso 3. Icono de tres líneas situado en la esquina superior izquierda y seleccione en Administración > Gestión de identidades > Grupos

situado en la esquina superior izquierda y seleccione en Administración > Gestión de identidades > Grupos

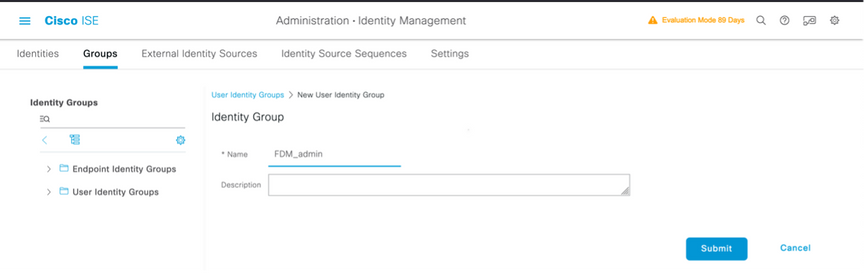

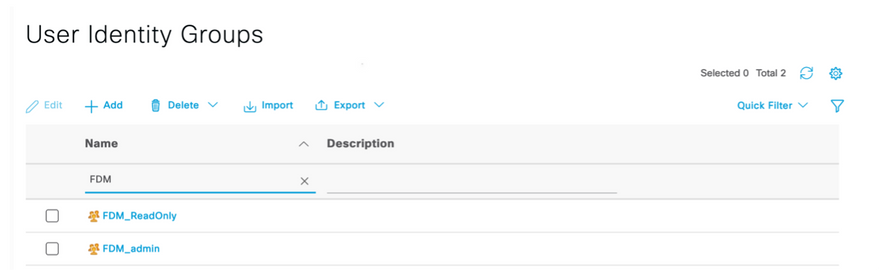

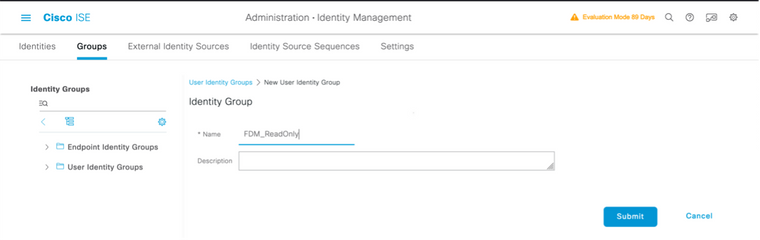

Paso 4. Seleccione en Grupos de Identidad de Usuario y seleccione el botón +Agregar. Defina un nombre y seleccione en Enviar

Nota: En este ejemplo, los grupos de identidad FDM_Admin y FDM_ReadOnly creados, puede repetir el paso 4 para cada tipo de usuarios administrativos utilizados en FDM.

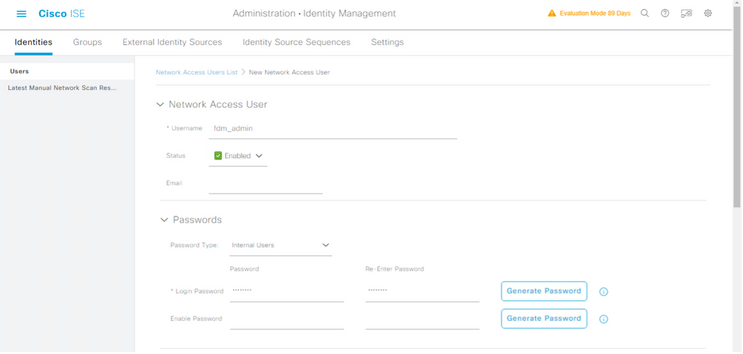

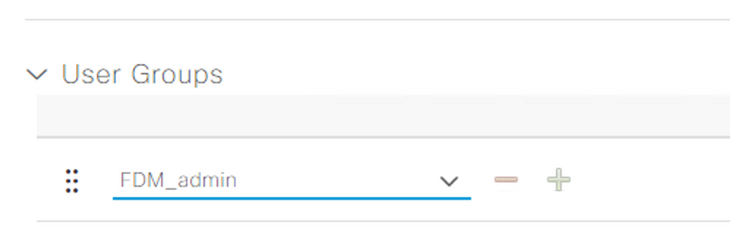

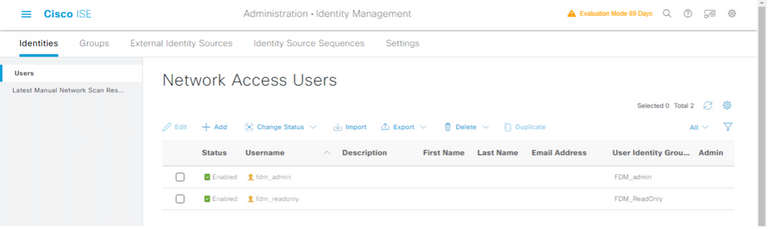

Paso 5. Navegue hasta el icono de tres líneas ubicado en la esquina superior izquierda y seleccione Administration > Identity Management > Identities. Seleccione on +Add y defina el nombre de usuario y la contraseña y, a continuación, seleccione el grupo al que pertenece el usuario. En este ejemplo, los usuarios fdm_admin y fdm_readonly se crearon y asignaron al grupo FDM_Admin y FDM_ReadOnly respectivamente.

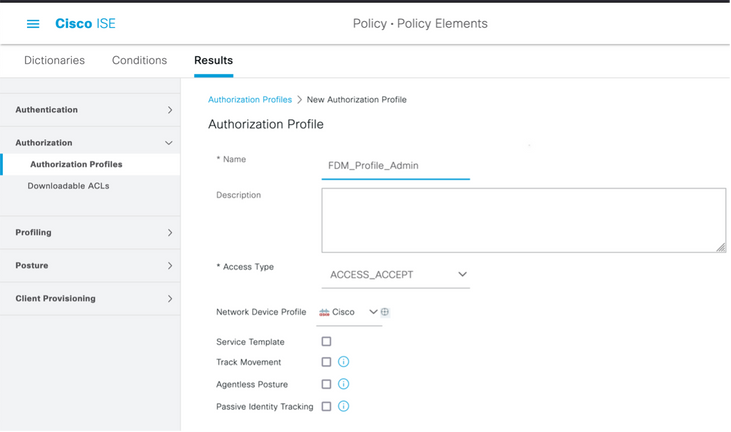

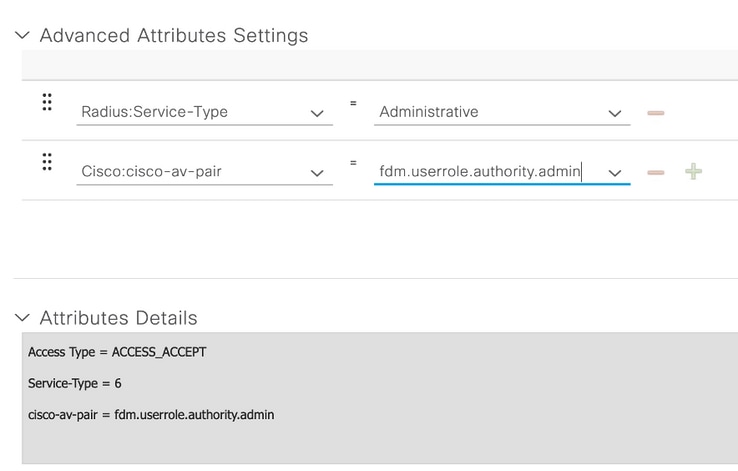

Paso 6. Seleccione el icono de tres líneas ubicado en la esquina superior izquierda y navegue hasta Política > Elementos de Política > Resultados > Autorización > Perfiles de Autorización, seleccione +Agregar, defina un nombre para el Perfil de Autorización. Seleccione Radius Service-type y seleccione Administrative, luego seleccione Cisco-av-pair y pegue el rol que obtiene el usuario administrador, en este caso, el usuario recibe un privilegio de administración completo (fdm.userrole.authority.admin). Seleccione en Enviar. Repita este paso para cada rol, usuario de sólo lectura configurado como otro ejemplo en este documento.

Nota: Asegúrese de que el orden de la sección de atributos avanzados sea el mismo que con el ejemplo de las imágenes para evitar resultados inesperados al iniciar sesión con GUI y CLI.

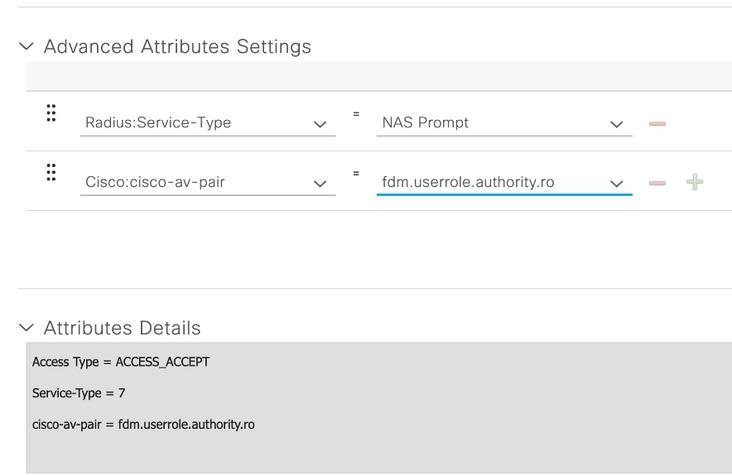

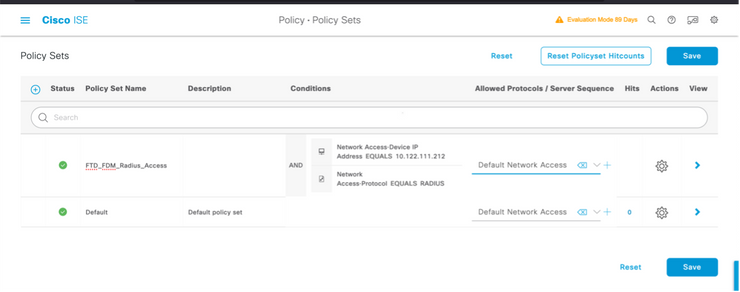

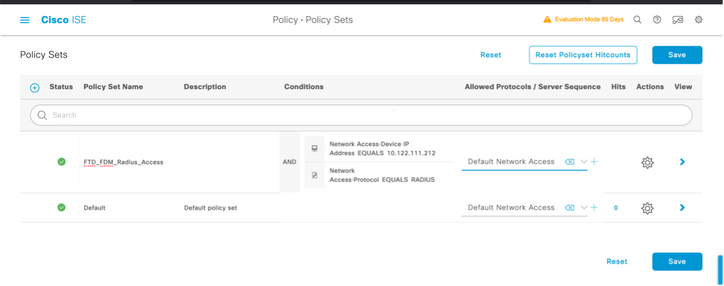

Paso 8. Seleccione el icono de tres líneas y acceda a Política > Juegos de Políticas. Seleccione el  situado cerca del título de los conjuntos de políticas, defina un nombre y seleccione el botón + situado en el centro para agregar una nueva condición.

situado cerca del título de los conjuntos de políticas, defina un nombre y seleccione el botón + situado en el centro para agregar una nueva condición.

Paso 9. En la ventana Condición, seleccione agregar un atributo y luego seleccione en el icono Dispositivo de red seguido de Dirección IP del dispositivo de acceso a la red. Seleccione Attribute Value y agregue la dirección IP de FDM. Agregue una nueva condición y seleccione en Network Access seguido de Protocol option, seleccione en RADIUS y seleccione en Use once done.

Paso 10. En la sección Permitir protocolos, seleccione Device Default Admin. Seleccionar al guardar

Paso 11. Seleccione en la flecha derecha  del conjunto de directivas para definir directivas de autenticación y autorización

del conjunto de directivas para definir directivas de autenticación y autorización

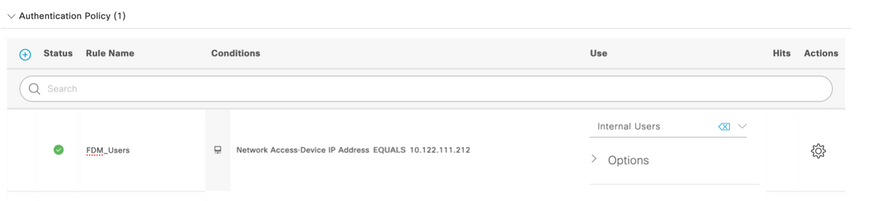

Paso 12. Seleccione el situado cerca del título de la directiva de autenticación, defina un nombre y seleccione en el signo + del centro para agregar una nueva condición. En la ventana Condición, seleccione agregar un atributo y, a continuación, seleccione en el icono Dispositivo de red seguido de Dirección IP del dispositivo de acceso a la red. Seleccione en Valor de atributo y agregue la dirección IP de FDM. Seleccione en Usar una vez hecho

situado cerca del título de la directiva de autenticación, defina un nombre y seleccione en el signo + del centro para agregar una nueva condición. En la ventana Condición, seleccione agregar un atributo y, a continuación, seleccione en el icono Dispositivo de red seguido de Dirección IP del dispositivo de acceso a la red. Seleccione en Valor de atributo y agregue la dirección IP de FDM. Seleccione en Usar una vez hecho

Paso 13. Seleccione Usuarios internos como almacén de identidades y seleccione en Guardar

Nota: El almacén de identidades se puede cambiar a almacén de AD si ISE se une a Active Directory.

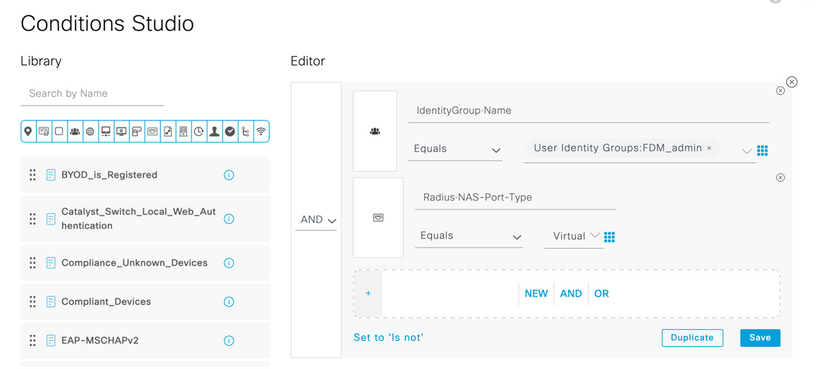

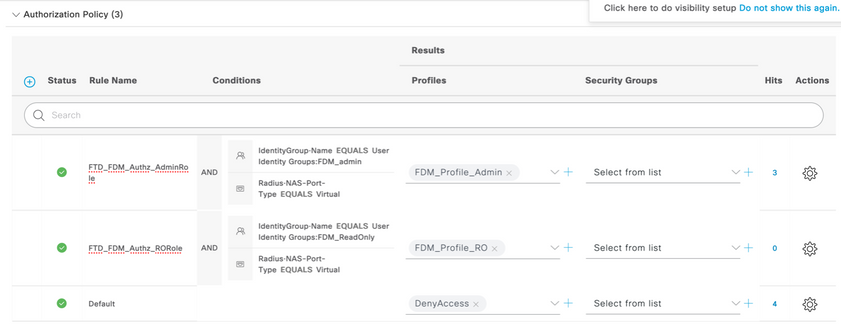

Paso 14. Seleccione el situado cerca del título de la directiva de autorización, defina un nombre y seleccione en el signo + del centro para agregar una nueva condición. En la ventana Condición, seleccione agregar un atributo y, a continuación, seleccione el icono Grupo de identidades seguido de Usuario interno:Grupo de identidades. Seleccione el grupo FDM_Admin, seleccione la opción AND junto con NEW para agregar una nueva condición, seleccione on port icon seguido de RADIUS NAS-Port-Type:Virtual y seleccione on Use.

situado cerca del título de la directiva de autorización, defina un nombre y seleccione en el signo + del centro para agregar una nueva condición. En la ventana Condición, seleccione agregar un atributo y, a continuación, seleccione el icono Grupo de identidades seguido de Usuario interno:Grupo de identidades. Seleccione el grupo FDM_Admin, seleccione la opción AND junto con NEW para agregar una nueva condición, seleccione on port icon seguido de RADIUS NAS-Port-Type:Virtual y seleccione on Use.

Paso 15. En Perfiles, seleccione el perfil creado en el Paso 6 y luego seleccione en Guardar

Repita los pasos 14 y 15 para el grupo FDM_ReadOnly

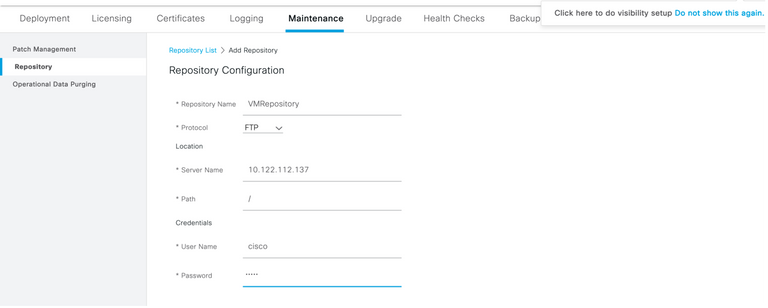

Paso 16 (opcional). Navegue hasta el icono de tres líneas ubicado en la esquina superior izquierda y seleccione en Administration > System > Maintenance > Repository y seleccione on +Add para agregar un repositorio utilizado para almacenar el archivo de volcado TCP para resolver problemas.

Paso 17 (opcional). Defina un nombre de repositorio, protocolo, nombre de servidor, ruta de acceso y credenciales. Seleccione en Enviar cuando haya terminado.

Verificación

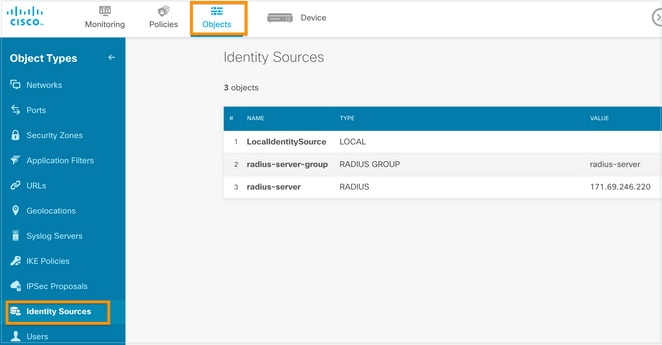

Paso 1.Navegue hasta Objetos > ficha Orígenes de identidad y verifique la configuración del Servidor RADIUS y del Servidor de grupo

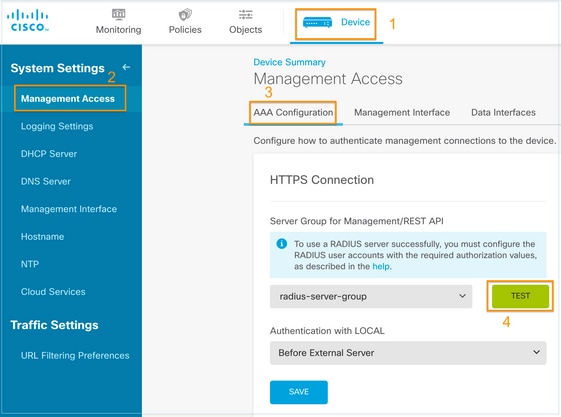

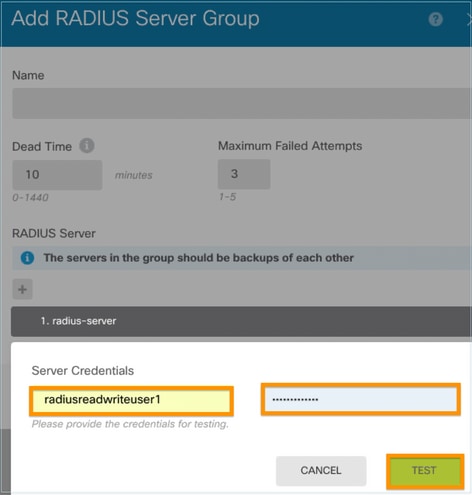

Paso 2. Navegue hasta Dispositivo > Configuración del sistema > Acceso a la administración pestaña y seleccione el botón PRUEBA.

Paso 3.Inserte las credenciales del usuario y seleccione el botón TEST.

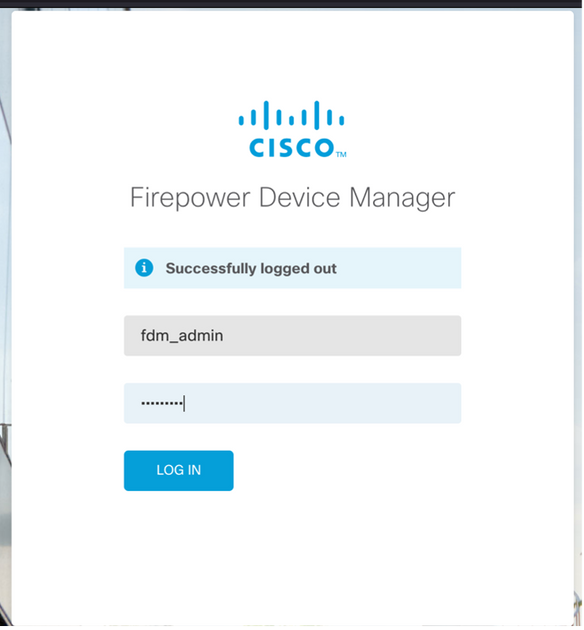

Paso 4. Abra un nuevo explorador de ventanas y escriba https.//FDM_ip_Address, utilice el nombre de usuario y la contraseña de fdm_admin creados en el paso 5 en la sección de configuración de ISE.

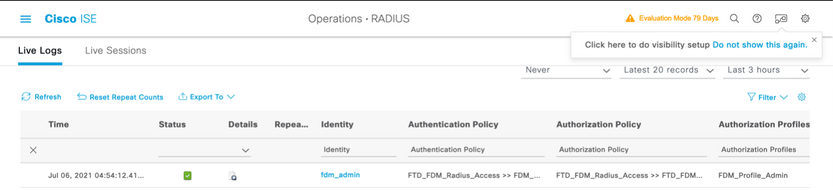

El intento de inicio de sesión correcto se puede verificar en los registros en directo de RADIUS de ISE

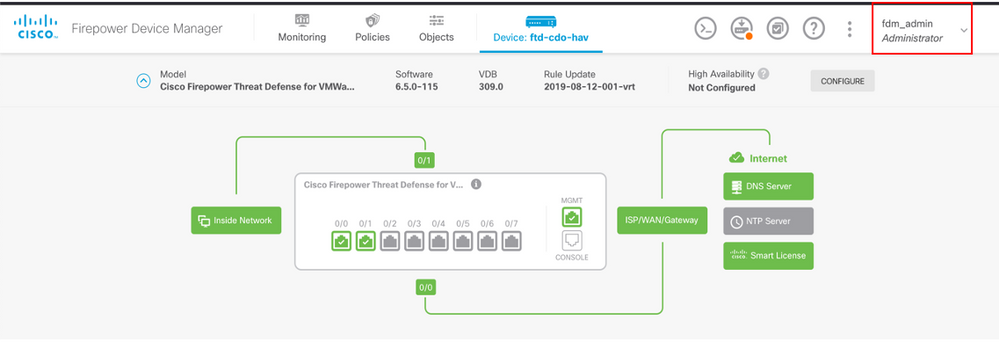

El usuario administrador también se puede revisar en FDM, en la esquina superior derecha

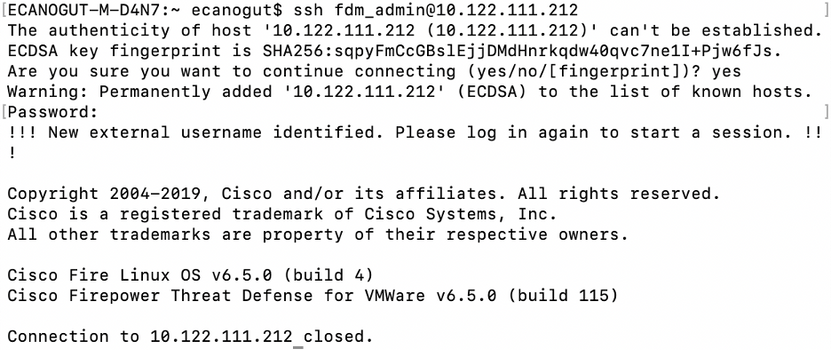

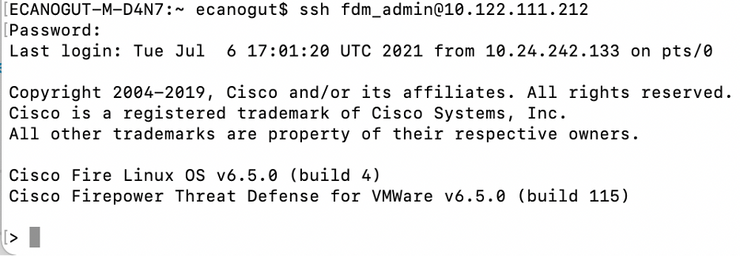

CLI del administrador de dispositivos de Cisco Firepower (usuario administrador)

Troubleshoot

Esta sección proporciona la información que puede utilizar para resolver problemas de su configuración.

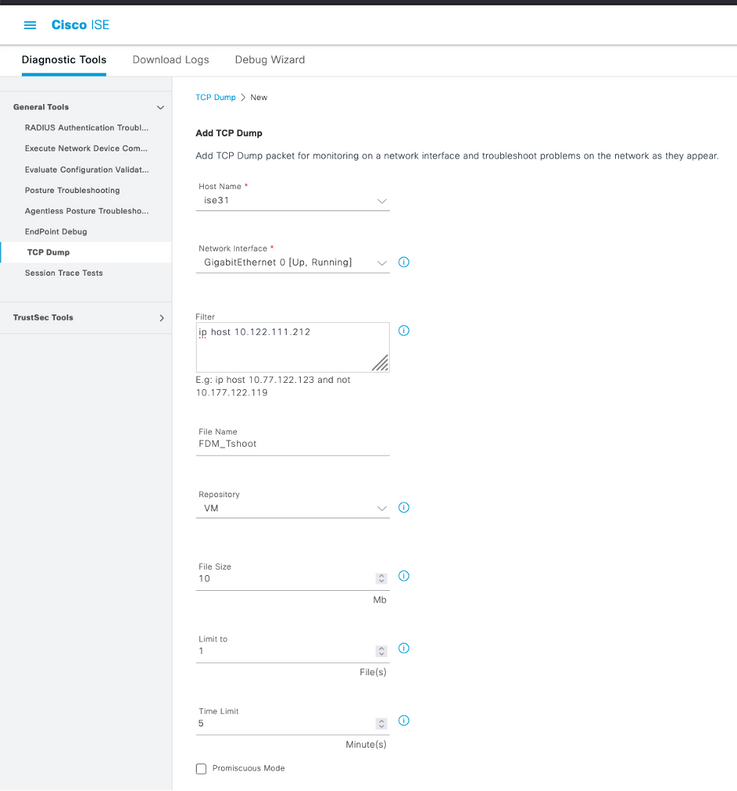

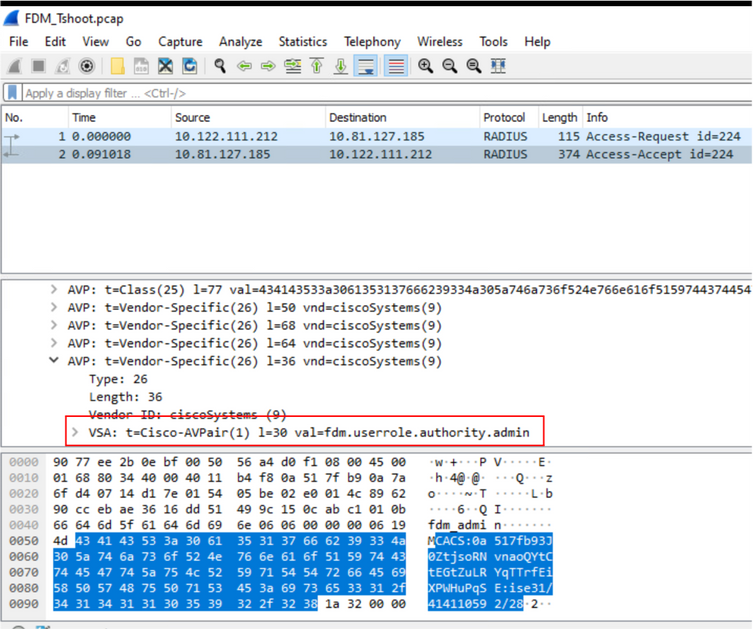

Validación de la comunicación con la herramienta TCP Dump en ISE

Paso 1. Inicie sesión en ISE y seleccione el icono de tres líneas ubicado en la esquina superior izquierda y navegue hasta Operaciones > Solucionar problemas > Herramientas de diagnóstico.

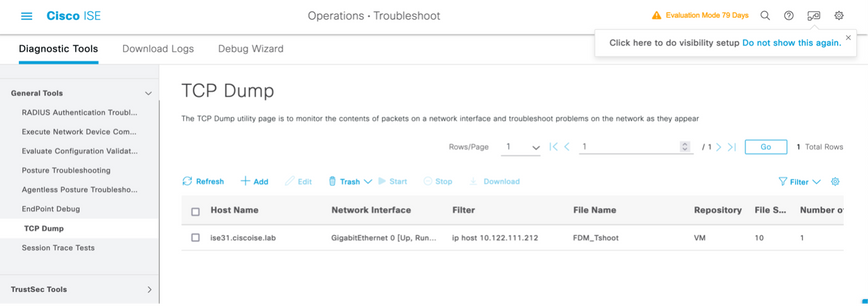

Paso 2. En Herramientas generales, seleccione en Volcados TCP y luego seleccione en Agregar+. Seleccione Nombre de host, Nombre de archivo de interfaz de red, Repositorio y, opcionalmente, un filtro para recopilar sólo el flujo de comunicación de la dirección IP de FDM. Seleccionar al guardar y ejecutar

Paso 3. Inicie sesión en la interfaz de usuario de FDM y escriba las credenciales de administrador.

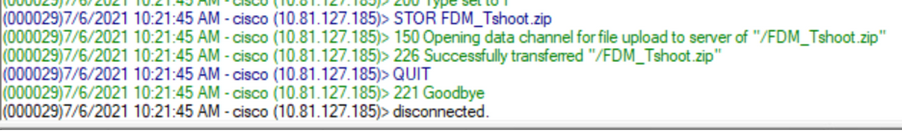

Paso 4. En ISE, seleccione el botón Stop y verifique que el archivo pcap se ha enviado al repositorio definido.

Paso 5. Abra el archivo pcap para validar la comunicación correcta entre FDM e ISE.

Si no se muestra ninguna entrada en el archivo pcap, valide las siguientes opciones:

- Se ha agregado la dirección IP de ISE correcta en la configuración de FDM

- En caso de que haya un firewall en el medio, verifique que el puerto 1812-1813 esté permitido.

- Comprobar la comunicación entre ISE y FDM

Validación de la comunicación con el archivo generado por FDM.

En la página de solución de problemas de archivos generados a partir de dispositivos FDM, busque palabras clave:

- FdmPasswordLoginHelper

- NGFWDefaultUserMgmt

- AAAIdentitySourceStatusManager

- RadiusIdentitySourceManager

Todos los registros relacionados con esta función se pueden encontrar en /var/log/cisco/ngfw-onbox.log

Referencias:

Problemas comunes

Caso 1: la autenticación externa no funciona

- Compruebe la clave secreta, el puerto o el nombre de host

- Configuración incorrecta de AVP en RADIUS

- El servidor puede estar en "tiempo muerto"

Caso 2: falla la prueba IdentitySource

- Asegúrese de que se guardan los cambios realizados en el objeto

- Asegúrese de que las credenciales son correctas

Limitaciones

- FDM permite un máximo de 5 sesiones de FDM activas.

- Creación de la 6a sesión resulta en la 1a sesión revocada

- El nombre de RadiusIdentitySourceGroup no puede ser "LocalIdentitySource"

- Máximo de 16 RadiusIdentitySources para un RadiusIdentitySourceGroup

- La configuración incorrecta de AVP en RADIUS resulta en la denegación de acceso a FDM

Preguntas y respuestas

A: ¿Funciona esta función en el modo de evaluación?

R: Yes

A: Si dos usuarios de sólo lectura inician sesión, donde tienen acceso al usuario de sólo lectura 1 y inician sesión desde dos exploradores diferentes. ¿Cómo se ve? Qué Sucede?

R: Ambas sesiones de usuario se muestran en la página de sesiones de usuario activas con el mismo nombre. Cada entrada muestra un valor individual para la marca de tiempo.

A: El comportamiento es que el servidor RADIUS externo proporciona un rechazo de acceso frente a "no response" si tiene la autenticación local configurada en 2nd?

R: Puede probar la autenticación LOCAL incluso si obtiene rechazo de acceso o sin respuesta si tiene la autenticación local configurada en 2º lugar.

A: Cómo diferencia ISE una solicitud RADIUS de inicio de sesión de administrador frente a una solicitud RADIUS para autenticar un usuario VPN de RA

R: ISE no diferencia una solicitud RADIUS para los usuarios de administración frente a los de RAVPN. FDM examina el atributo cisco-avpair para averiguar la autorización para el acceso de administrador. ISE envía todos los atributos configurados para el usuario en ambos casos.

A: Esto significa que los registros de ISE no pueden diferenciar entre un inicio de sesión de administrador de FDM y el mismo usuario que accede a la VPN de acceso remoto en el mismo dispositivo. ¿Se ha pasado algún atributo RADIUS a ISE en la solicitud de acceso en la que ISE pueda introducir la clave?

R: Estos son los atributos RADIUS ascendentes que se envían desde el FTD a ISE durante la autenticación RADIUS para RAVPN. Estos no se envían como parte de la Solicitud de acceso a la administración de autenticación externa y se pueden utilizar para diferenciar un registro de administración de FDM en comparación con el inicio de sesión de usuario de RAVPN.

146 - Nombre del grupo de túnel o Nombre del perfil de conexión.

150 - Tipo de cliente (valores aplicables: 2 = VPN SSL de cliente AnyConnect, 6 = VPN IPsec de cliente AnyConnect (IKEv2).

151 - Tipo de sesión (valores aplicables: 1 = VPN SSL de cliente AnyConnect, 2 = VPN IPSec de cliente AnyConnect (IKEv2).

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

07-Jul-2021

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Anita PietrzykCustomer Success Specialist

- Emmanuel CanoCisco Professional Services

- Horacio ArroyoCisco Professional Services

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios