Introducción

Este documento describe cómo configurar dos servidores RADIUS compatibles con RFC en ISE como proxy y autorización, respectivamente.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico del protocolo RADIUS

- Experiencia en la configuración de políticas de Identity Services Engine (ISE)

Componentes Utilizados

La información de este documento se basa en las versiones 2.2 y 2.4 de Cisco ISE.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

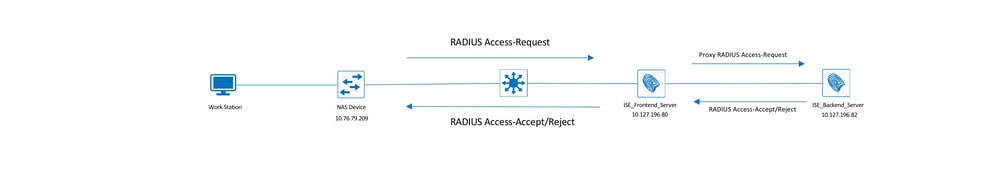

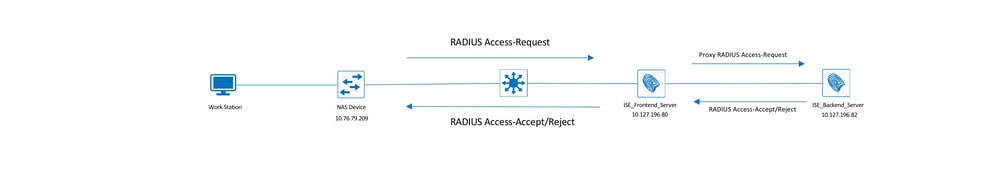

Diagrama de la red

Configuración de ISE (Frontend Server)

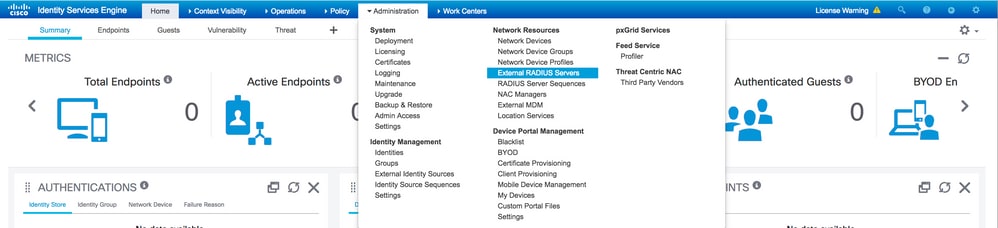

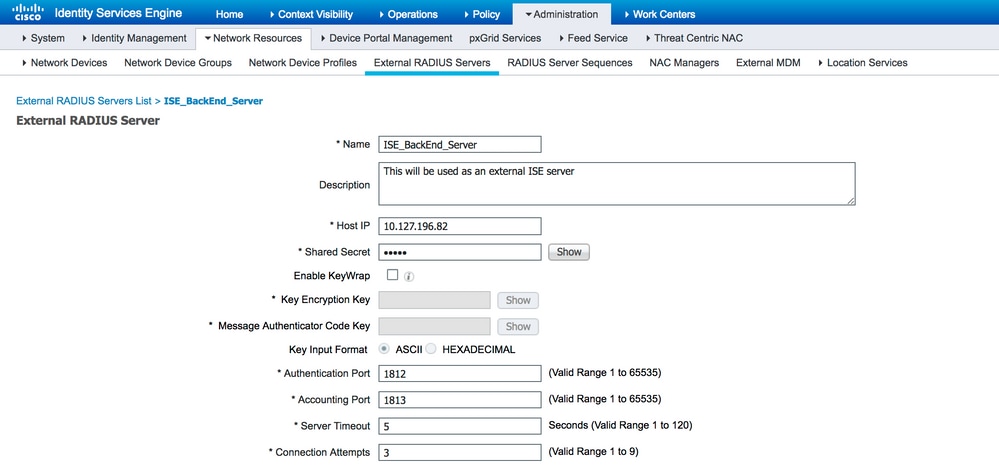

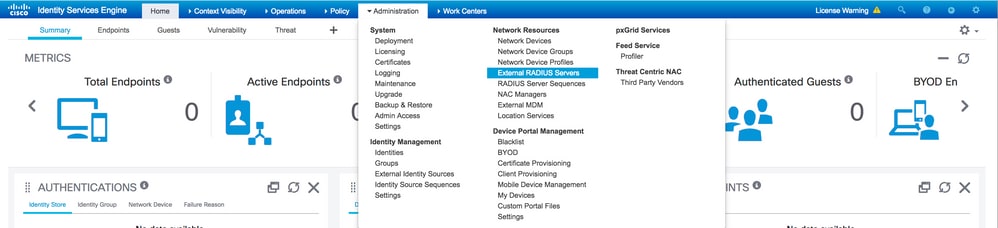

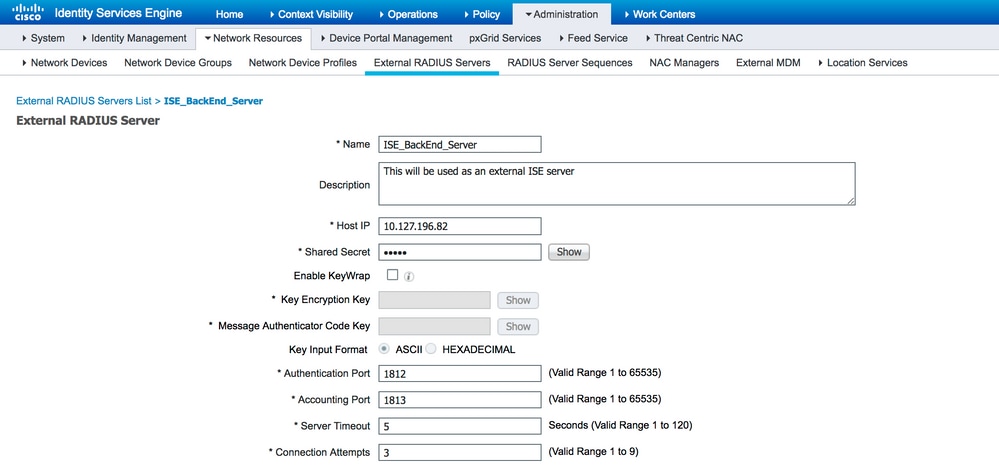

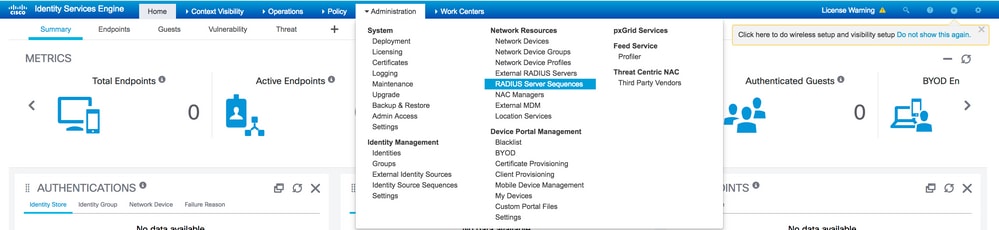

Paso 1. Se pueden configurar y utilizar varios servidores RADIUS externos para autenticar a los usuarios en ISE. Para configurar servidores RADIUS externos, navegue hastaAdministration > Network Resources > External RADIUS Servers > Add, como se muestra en la imagen:

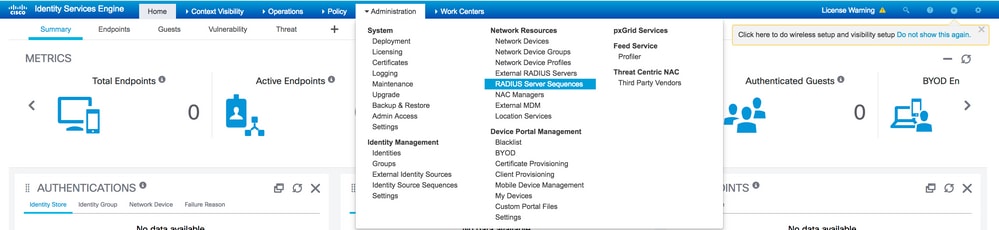

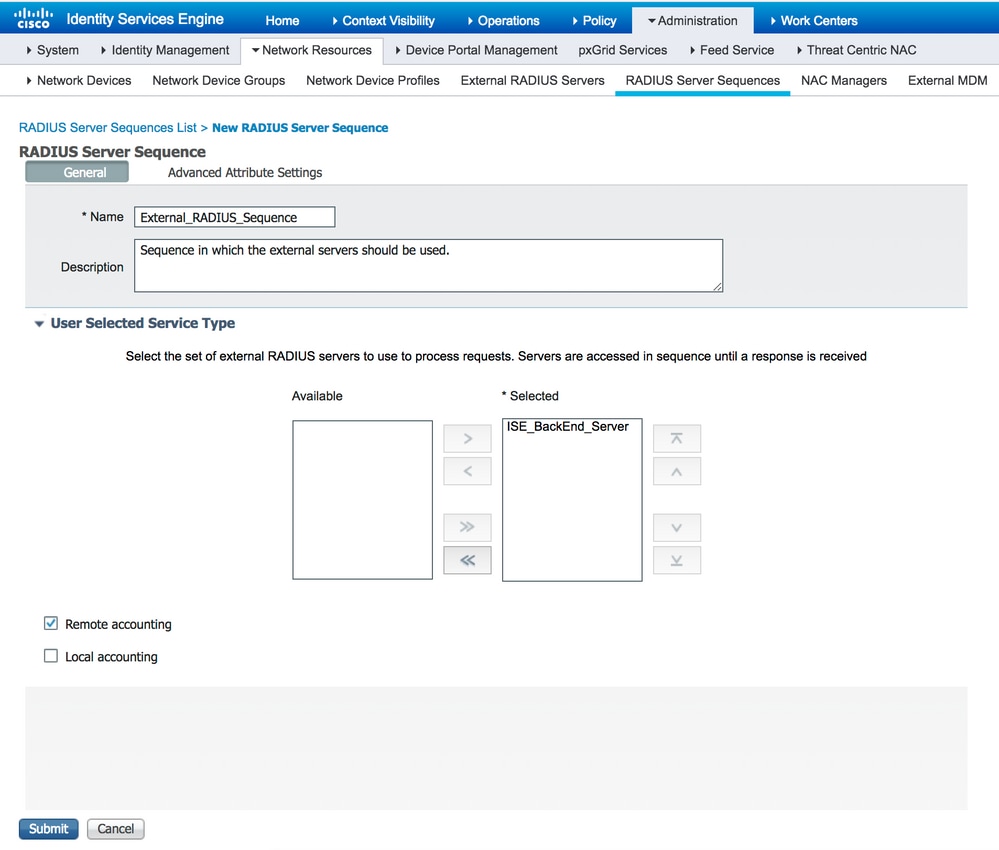

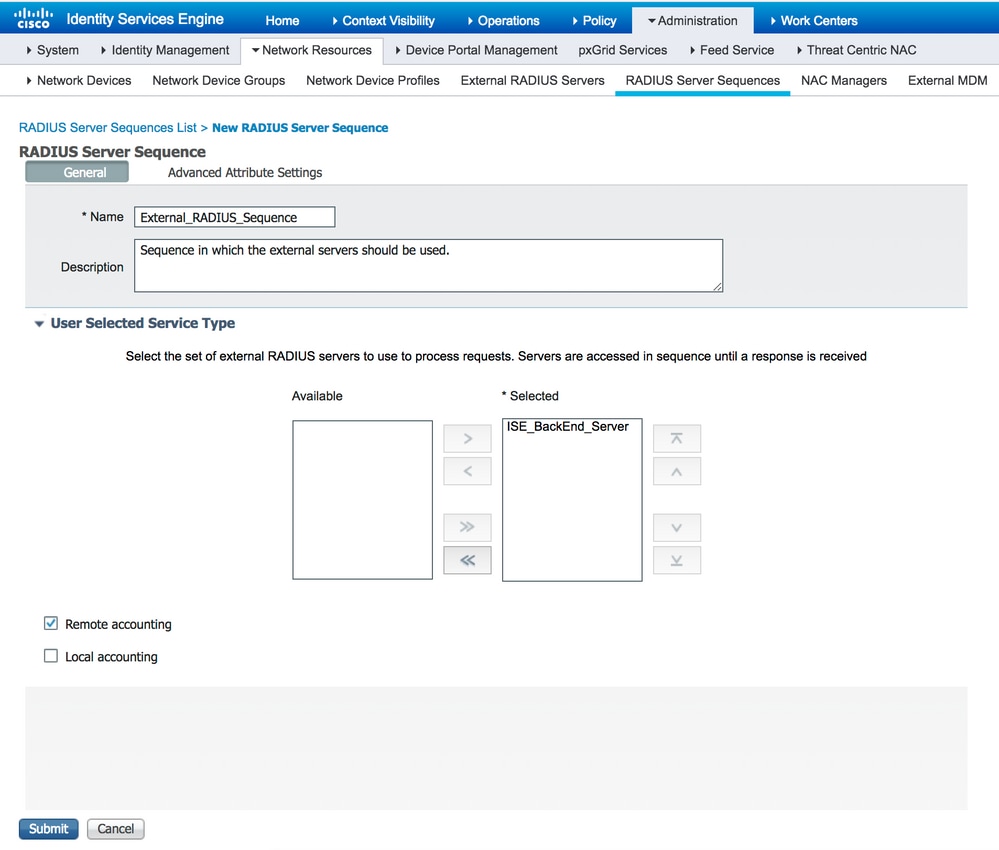

Paso 2. Para utilizar el servidor RADIUS externo configurado, se debe configurar una secuencia de servidor RADIUS similar a la secuencia de origen de identidad. Para configurar lo mismo, navegue hastaAdministration > Network Resources > RADIUS Server Sequences > Add, como se muestra en la imagen:

Nota: Una de las opciones disponibles durante la creación de la secuencia del servidor es elegir si la contabilización se debe realizar localmente en ISE o en el servidor RADIUS externo. En función de la opción elegida aquí, ISE decide si realiza proxy de las solicitudes de contabilidad o si almacena esos registros localmente.

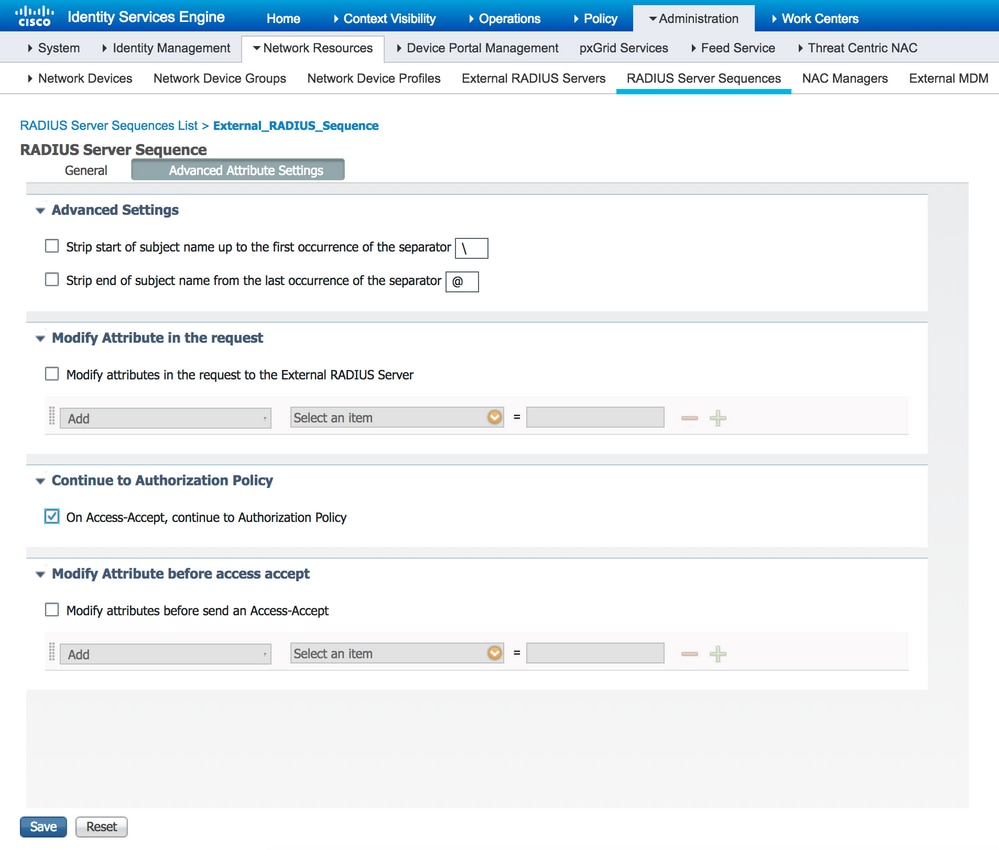

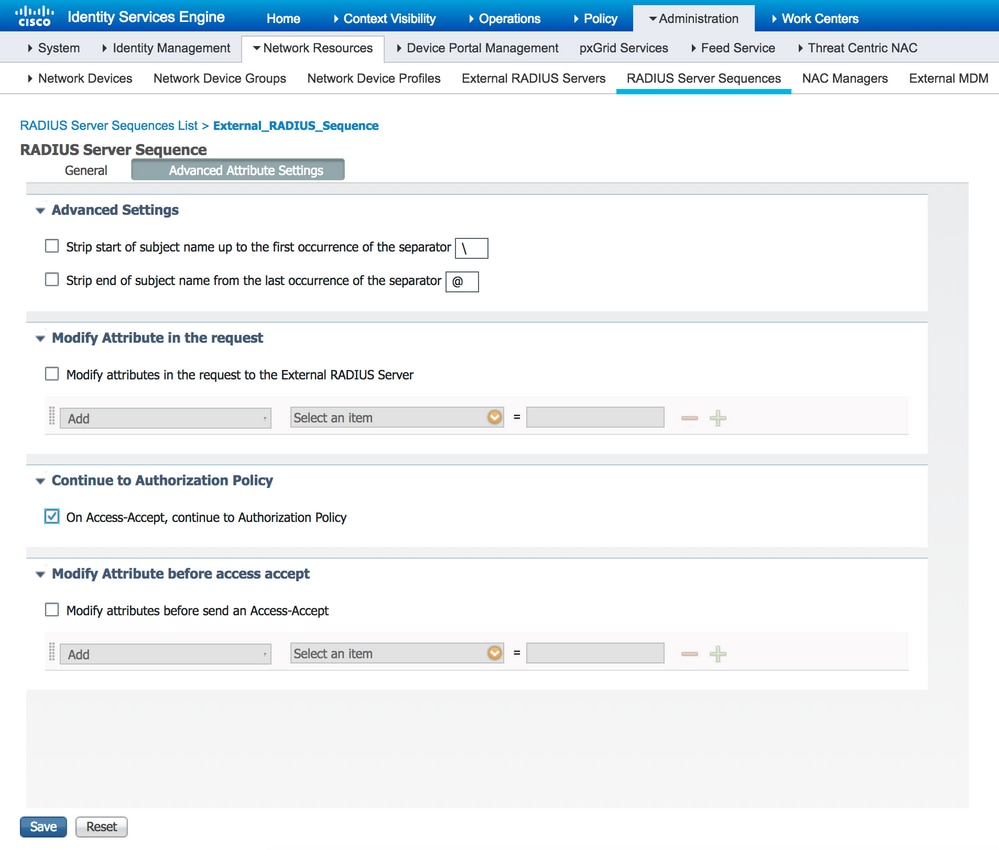

Paso 3. Hay una sección adicional que ofrece más flexibilidad sobre cómo debe comportarse ISE cuando hace proxy de las solicitudes a servidores RADIUS externos. Se puede encontrar debajo deAdvance Attribute Settings, como se muestra en la imagen:

- Configuración avanzada: Proporciona opciones para eliminar el inicio o el final del nombre de usuario en solicitudes RADIUS con un delimitador.

- Modificar atributo en la solicitud: Proporciona la opción para modificar cualquier atributo RADIUS en las solicitudes RADIUS. La lista muestra los atributos que se pueden agregar/eliminar/actualizar:

User-Name--[1]

NAS-IP-Address--[4]

NAS-Port--[5]

Service-Type--[6]

Framed-Protocol--[7]

Framed-IP-Address--[8]

Framed-IP-Netmask--[9]

Filter-ID--[11]

Framed-Compression--[13]

Login-IP-Host--[14]

Callback-Number--[19]

State--[24]

VendorSpecific--[26]

Called-Station-ID--[30]

Calling-Station-ID--[31]

NAS-Identifier--[32]

Login-LAT-Service--[34]

Login-LAT-Node--[35]

Login-LAT-Group--[36]

Event-Timestamp--[55]

Egress-VLANID--[56]

Ingress-Filters--[57]

Egress-VLAN-Name--[58]

User-Priority-Table--[59]

NAS-Port-Type--[61]

Port-Limit--[62]

Login-LAT-Port--[63]

Password-Retry--[75]

Connect-Info--[77]

NAS-Port-Id--[87]

Framed-Pool--[88]

NAS-Filter-Rule--[92]

NAS-IPv6-Address--[95]

Framed-Interface-Id--[96]

Framed-IPv6-Prefix--[97]

Login-IPv6-Host--[98]

Error-Cause--[101]

Delegated-IPv6-Prefix--[123]

Framed-IPv6-Address--[168]

DNS-Server-IPv6-Address--[169]

Route-IPv6-Information--[170]

Delegated-IPv6-Prefix-Pool--[171]

Stateful-IPv6-Address-Pool--[172]

-

Continúe con la política de autorización en Access-Accept: Ofrece la opción de elegir si ISE debe enviar la aceptación de acceso tal cual o continuar proporcionando acceso en función de las políticas de autorización configuradas en ISE en lugar de la autorización proporcionada por el servidor RADIUS externo. Si se selecciona esta opción, la autorización proporcionada por el servidor RADIUS externo se sobrescribe con la autorización proporcionada por ISE.

Nota: Esta opción sólo funciona si el servidor RADIUS externo envía un mensajeAccess-Accepten respuesta a la solicitud de acceso RADIUS con proxy.

-

Modificar atributo antes de aceptar acceso: De forma similar a laModify Attribute in the request, los atributos mencionados anteriormente se pueden agregar/eliminar/actualizar presentes en la aceptación de acceso enviada por el servidor RADIUS externo antes de que se envíe al dispositivo de red.

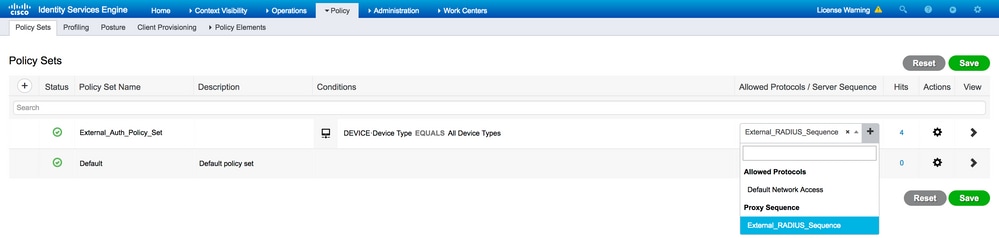

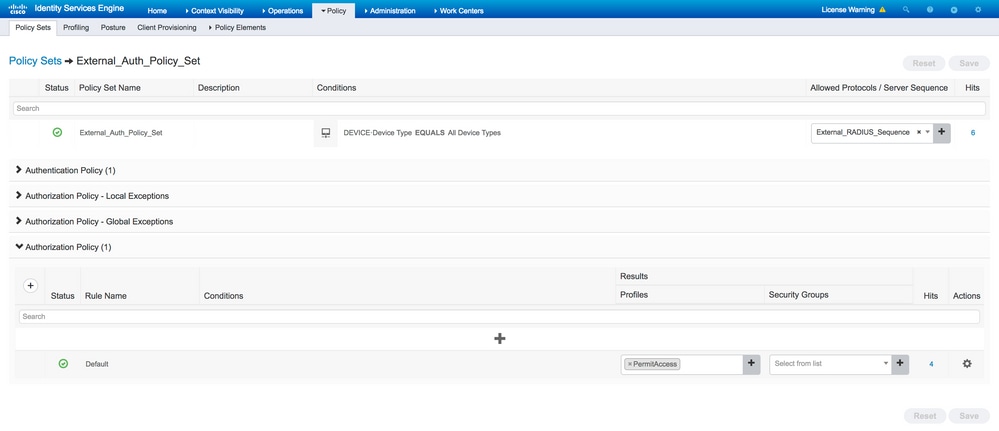

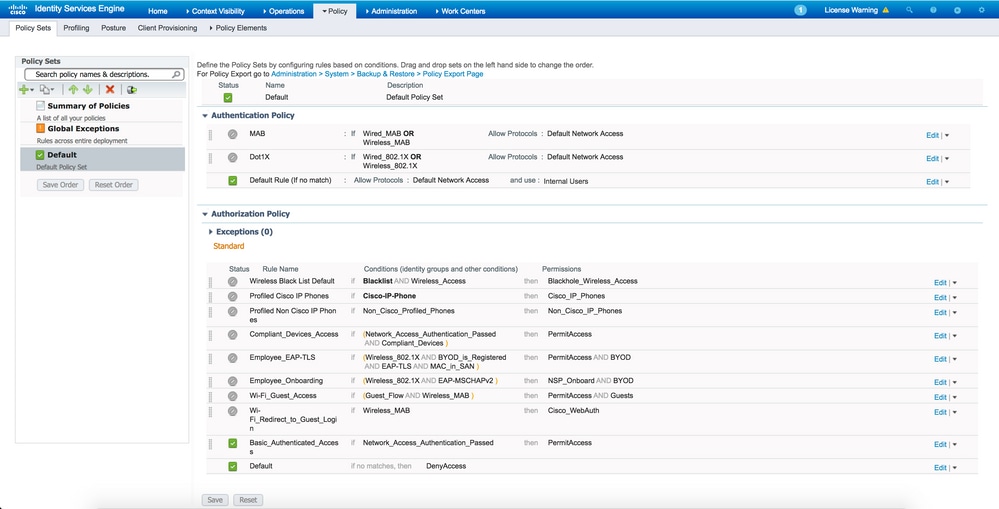

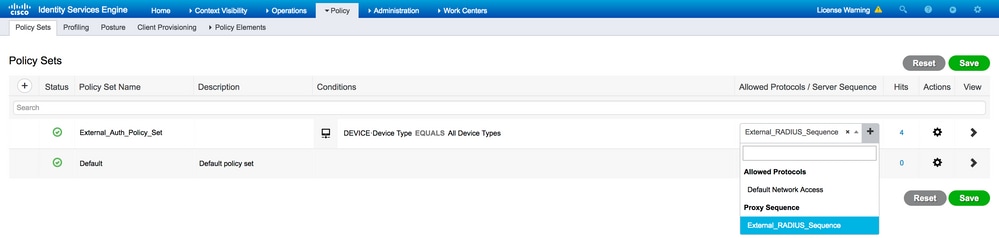

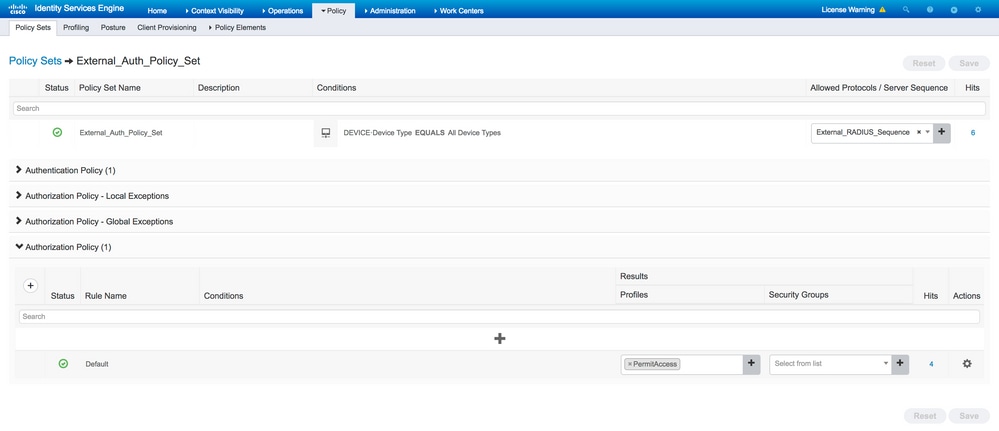

Paso 4. La siguiente parte es configurar los conjuntos de políticas para utilizar la secuencia del servidor RADIUS en lugar de los protocolos permitidos para que las solicitudes se envíen al servidor RADIUS externo. Se puede configurar enPolicy > Policy Sets. Las directivas de autorización se pueden configurar en elPolicy Setpero sólo se aplican si se elige laContinue to Authorization Policy on Access-Acceptopción. Si no es así, ISE simplemente actúa como proxy para las solicitudes RADIUS con el fin de cumplir las condiciones configuradas para este conjunto de políticas.

Configuración del servidor RADIUS externo

Paso 1. En este ejemplo, se utiliza otro servidor ISE (versión 2.2) como servidor RADIUS externo denominadoISE_Backend_Server. El ISE (ISE_Frontend_Server) debe configurarse como un dispositivo de red o llamado tradicionalmente NAS en el servidor RADIUS externo (ISE_Backend_Serveren este ejemplo), ya que elNAS-IP-Addressatributo de la solicitud de acceso que se reenvía al servidor RADIUS externo se reemplaza por la dirección IP delISE_Frontend_Server. El secreto compartido que se va a configurar es el mismo que el configurado para el servidor RADIUS externo en elISE_Frontend_Server.

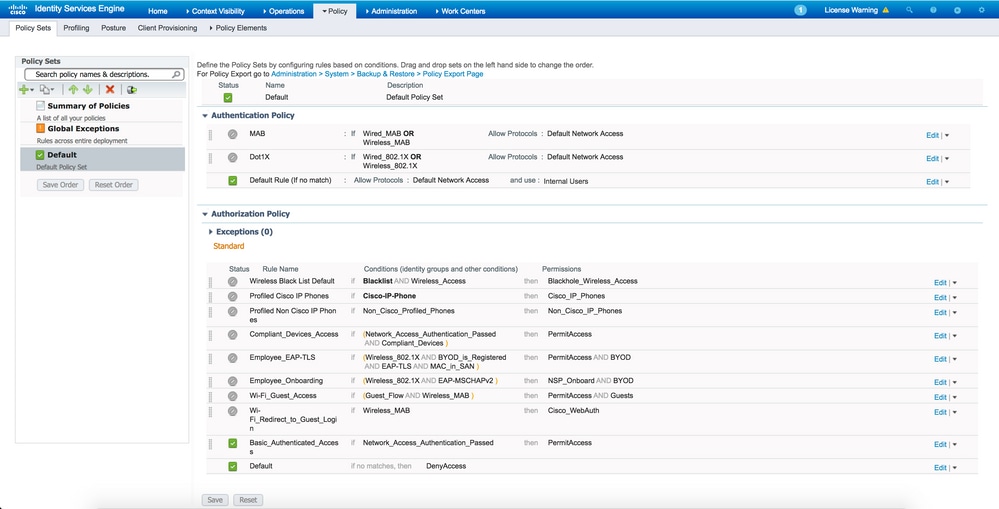

Paso 2. El servidor RADIUS externo se puede configurar con sus propias políticas de autenticación y autorización para atender las solicitudes procesadas mediante ISE. En este ejemplo, se configura una política simple para verificar el usuario en los usuarios internos y luego permitir el acceso si se autentica.

Verificación

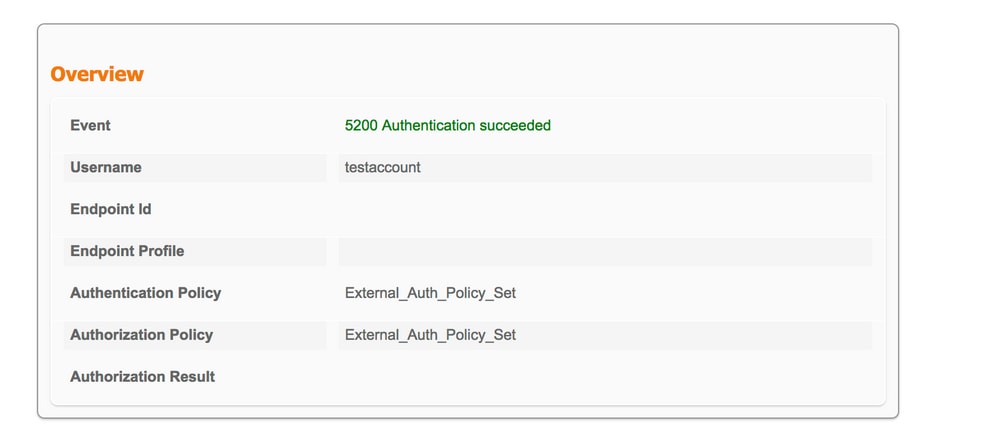

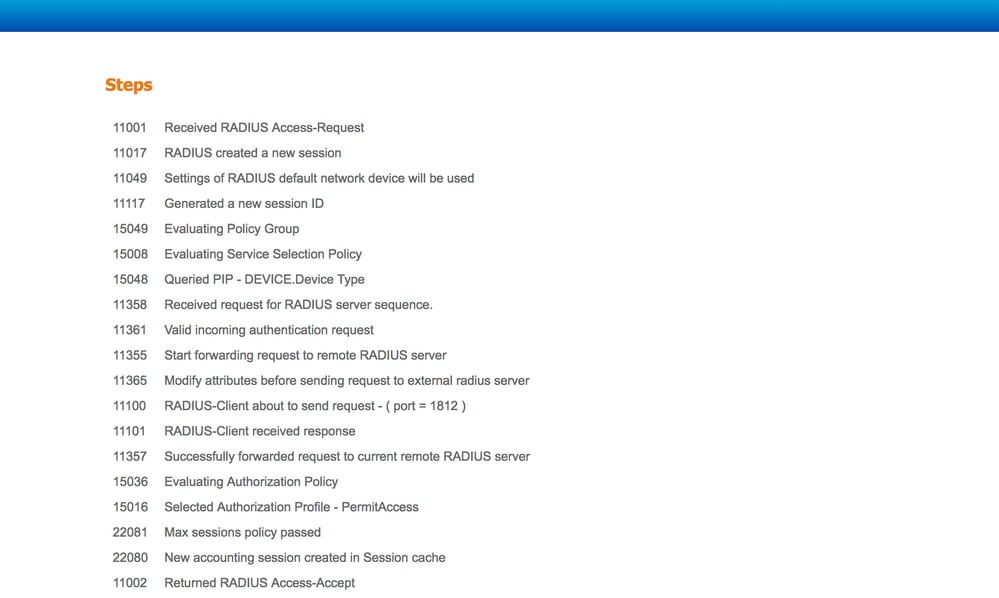

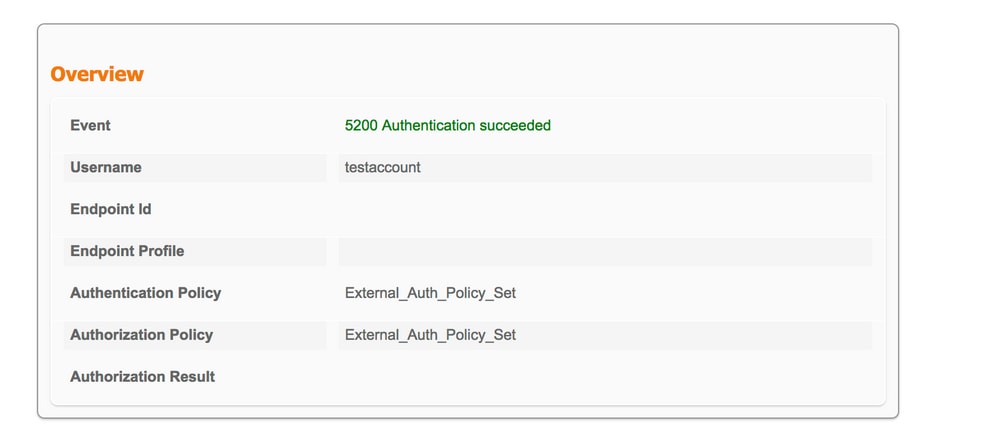

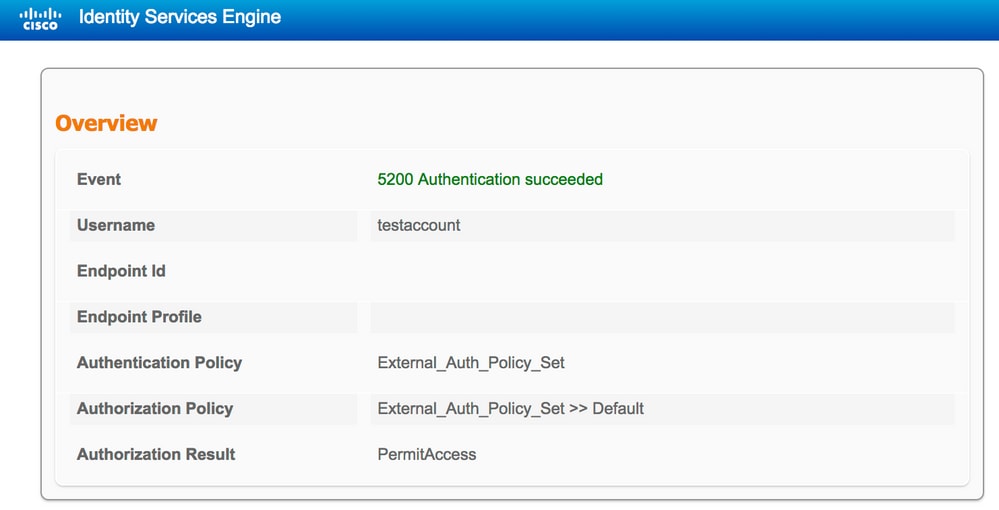

Paso 1. Compruebe los registros en directo de ISE si se recibe la solicitud, como se muestra en la imagen.

Paso 2. Compruebe si está seleccionado el conjunto de políticas correcto, como se muestra en la imagen.

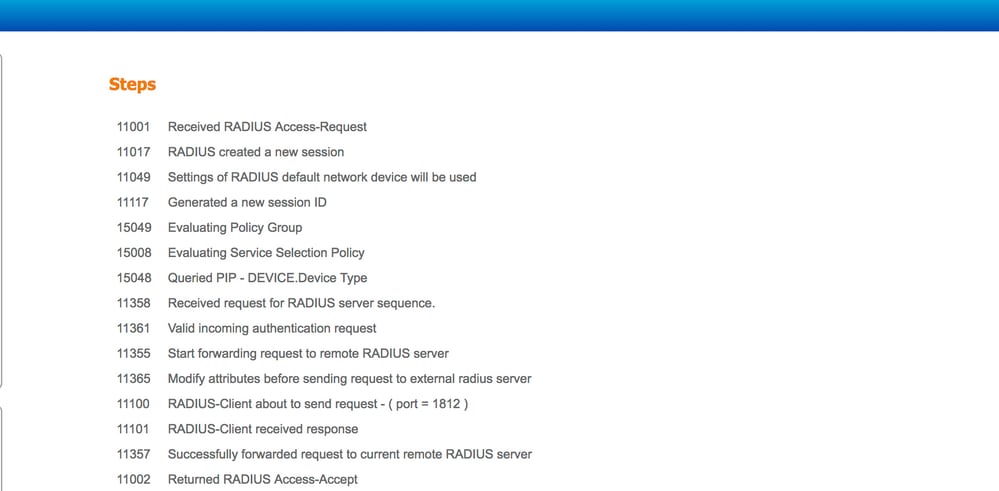

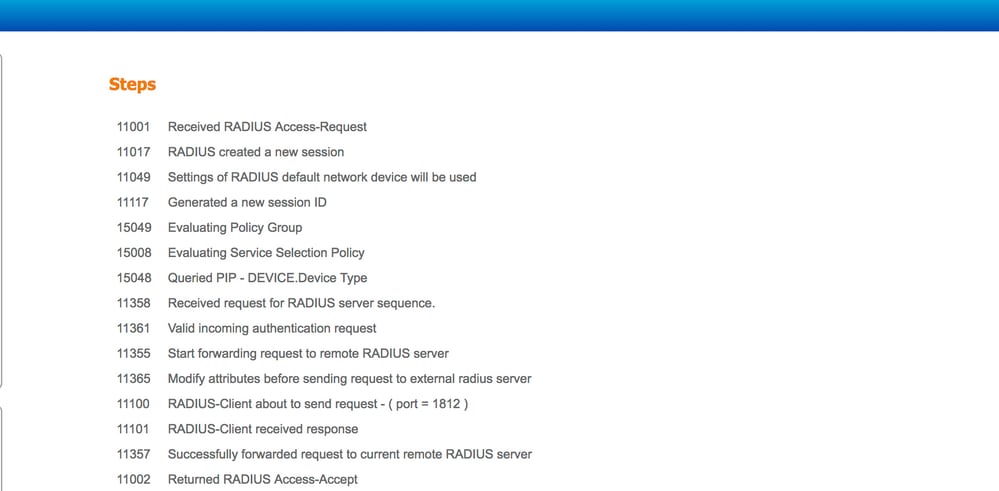

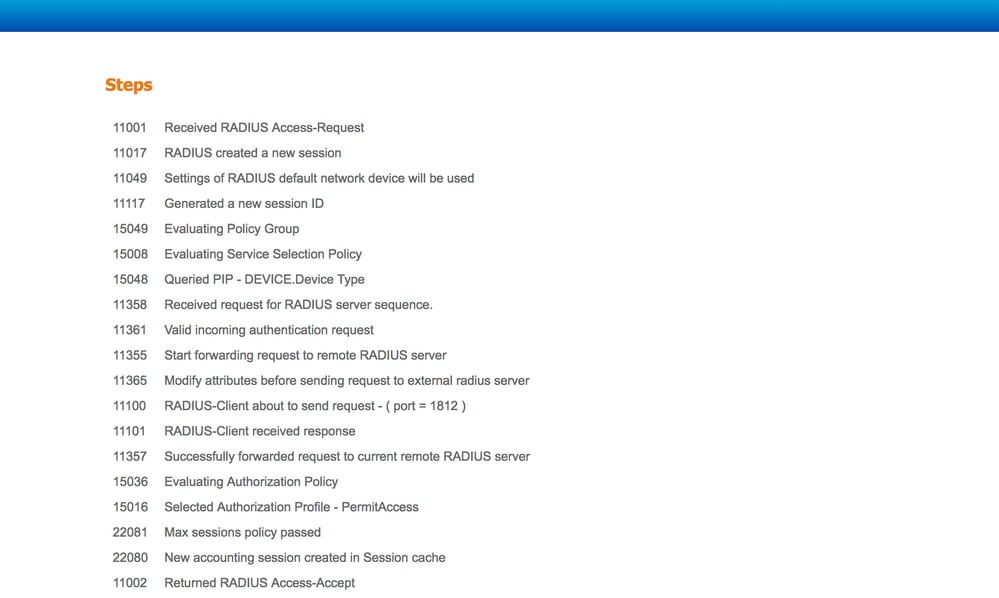

Paso 3. Compruebe si la solicitud se reenvía al servidor RADIUS externo.

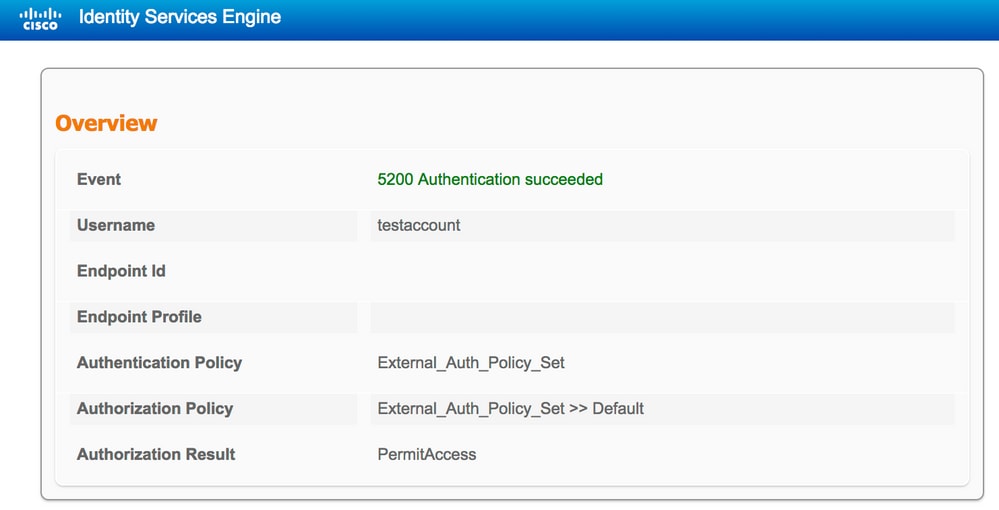

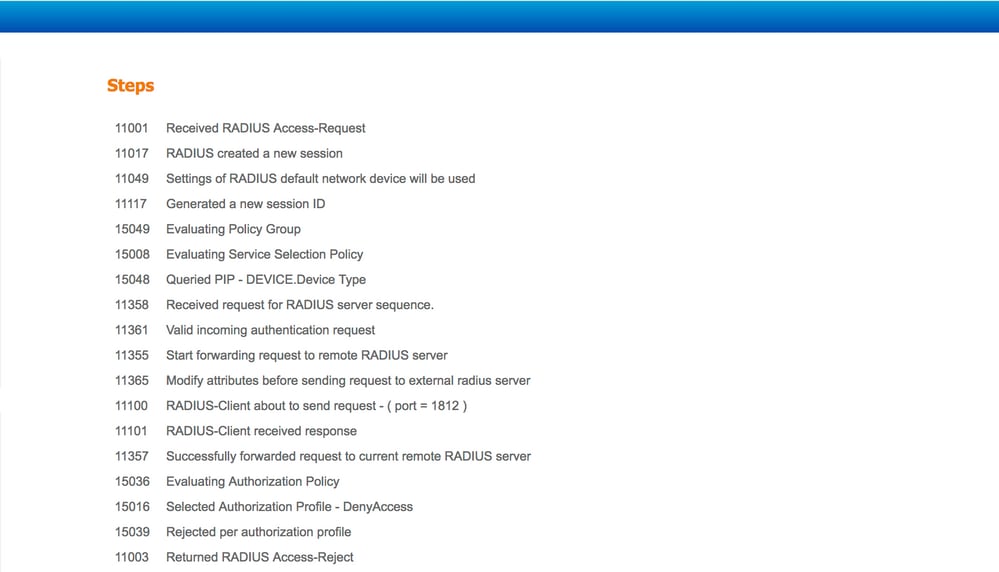

4. Si se selecciona laContinue to Authorization Policy on Access-Acceptopción, compruebe si se evalúa la política de autorización.

Troubleshoot

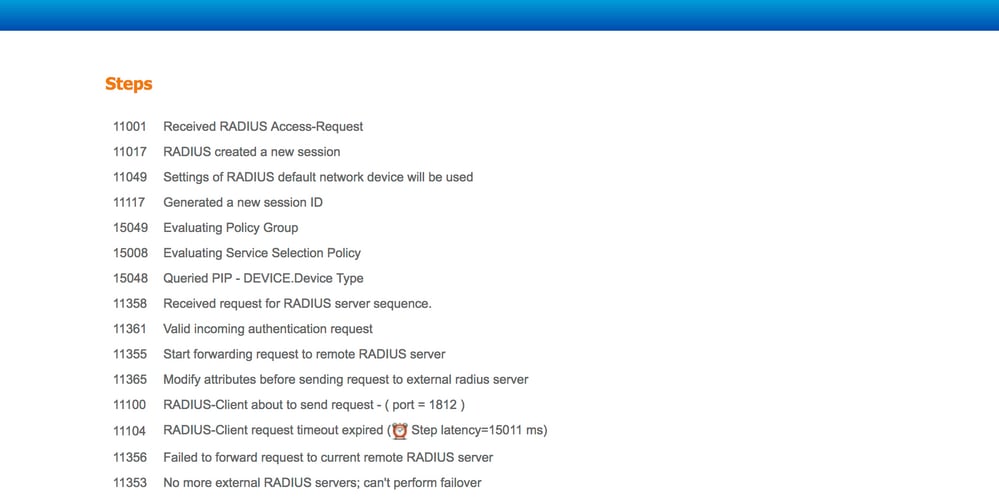

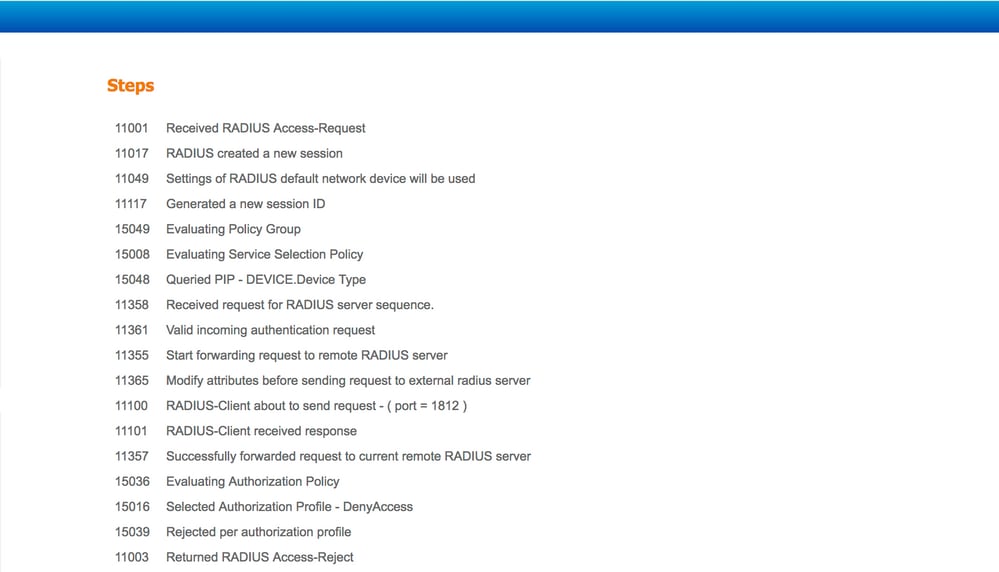

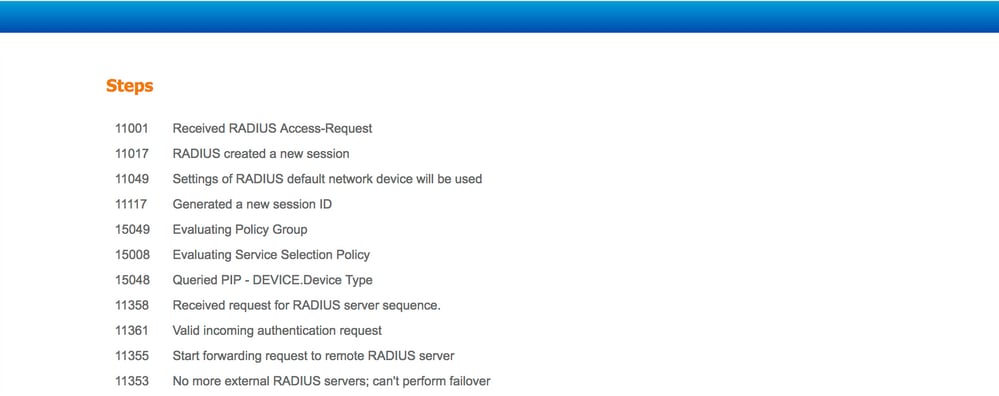

Situación 1. Evento - Solicitud 5405 RADIUS rechazada

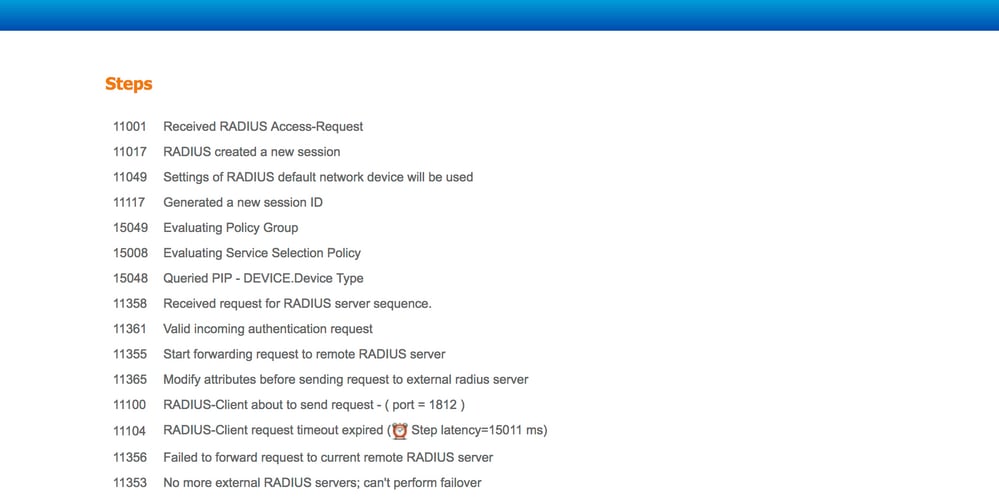

- Lo más importante que debe verificarse son los pasos del informe de autenticación detallado. Si los pasos indican "Tiempo de espera de la solicitud del cliente RADIUS vencido", significa que ISE no recibió ninguna respuesta del servidor RADIUS externo configurado. Esto puede suceder cuando:

- Hay un problema de conectividad con el servidor RADIUS externo. ISE no puede alcanzar el servidor RADIUS externo en los puertos configurados para él.

- ISE no está configurado como dispositivo de red o NAS en el servidor RADIUS externo.

- El servidor RADIUS externo descarta los paquetes bien por la configuración o debido a algún problema en el servidor RADIUS externo.

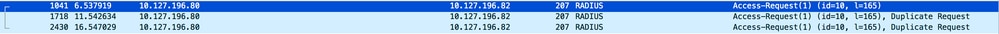

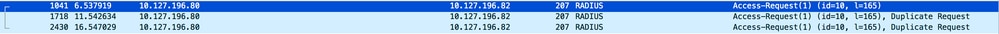

Verifique las capturas de paquetes también para ver si no es un mensaje falso; es decir, ISE recibe el paquete de vuelta del servidor, pero sigue informando de que se ha agotado el tiempo de espera de la solicitud.

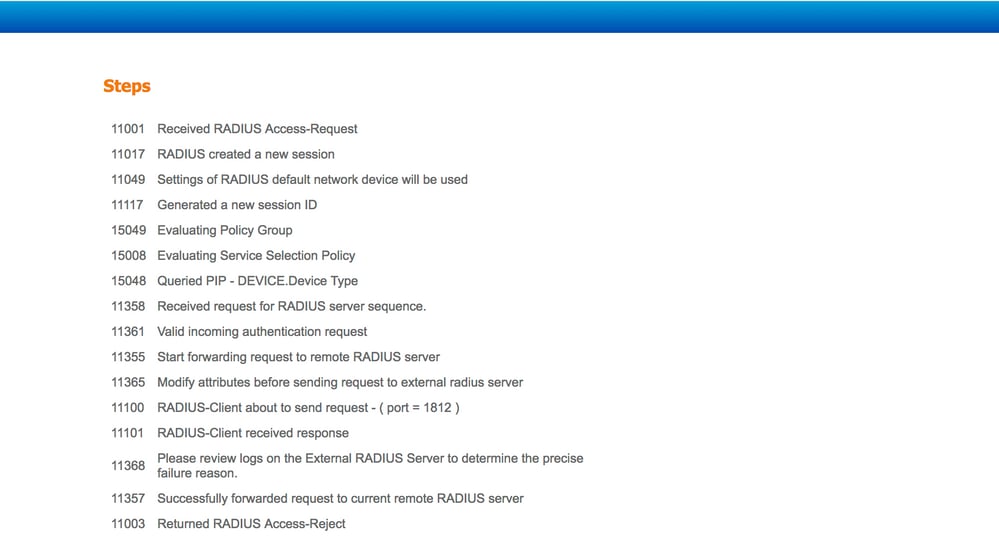

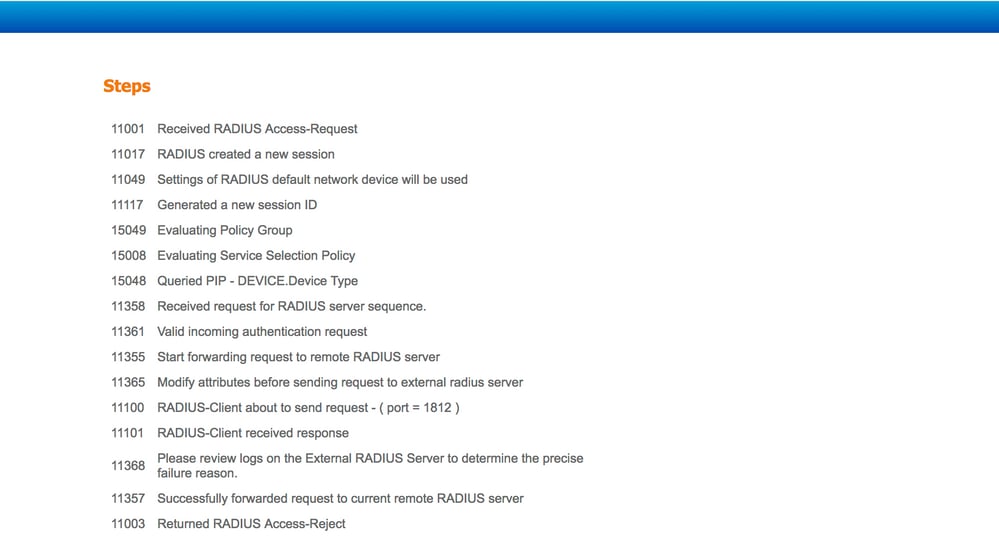

Situación 2. Evento: error de autenticación 5400

- En este caso, si los pasos indican "11368 Revise los registros en el servidor RADIUS externo para determinar el motivo exacto de la falla", significa que la autenticación ha fallado en el servidor RADIUS externo y ha enviado un Access-Reject.

- Si los pasos indican "15039 Rechazado por perfil de autorización", significa que ISE recibió una aceptación de acceso del servidor RADIUS externo pero ISE rechaza la autorización según las políticas de autorización configuradas.

- Si el motivo del fallo en ISE es cualquier otra cosa aparte de las mencionadas aquí en caso de un fallo de autenticación, puede significar un problema potencial con la configuración o con el propio ISE. Se recomienda abrir un caso TAC en este momento.

Comentarios

Comentarios