Introducción

Este documento describe cómo configurar la remediación de pxGrid de Firepower 6.1 con Identity Services Engine (ISE). El módulo de solución de problemas de ISE de Firepower 6.1+ se puede utilizar con el servicio ISE Endpoint Protection Service (EPS) para automatizar la cuarentena/lista negra de atacantes en la capa de acceso a la red.

Prerequisites

Requirements

Cisco recomienda tener conocimientos básicos sobre estos temas:

- ISE de Cisco

- Cisco Firepower

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Parche 4 de Cisco ISE versión 2.0

- Cisco Firepower 6.1.0

- Controlador de LAN inalámbrica virtual (vWLC) 8.3.102.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

En este artículo no se aborda la configuración inicial de la integración de ISE con Firepower, la integración de ISE con Active Directory (AD) y la integración de Firepower con AD. Para obtener esta información, vaya a la sección de referencias. El módulo de remediación de Firepower 6.1 permite que el sistema Firepower utilice las capacidades de ISE EPS (cuarentena, no cuarentena, cierre de puerto) como solución cuando se compara la regla de correlación.

Nota: el apagado de puertos no está disponible para implementaciones inalámbricas.

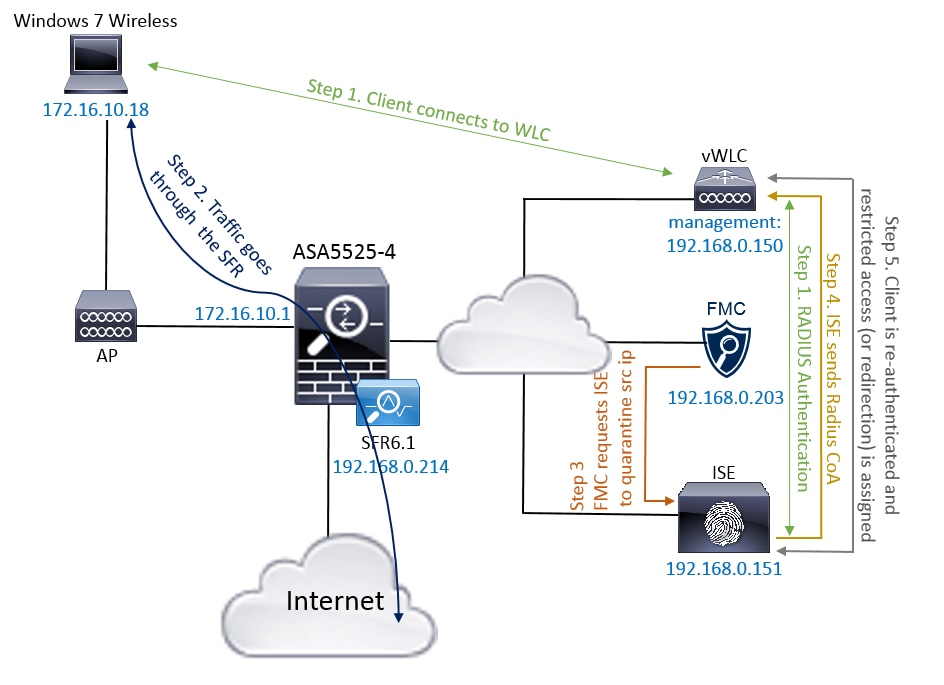

Diagrama de la red

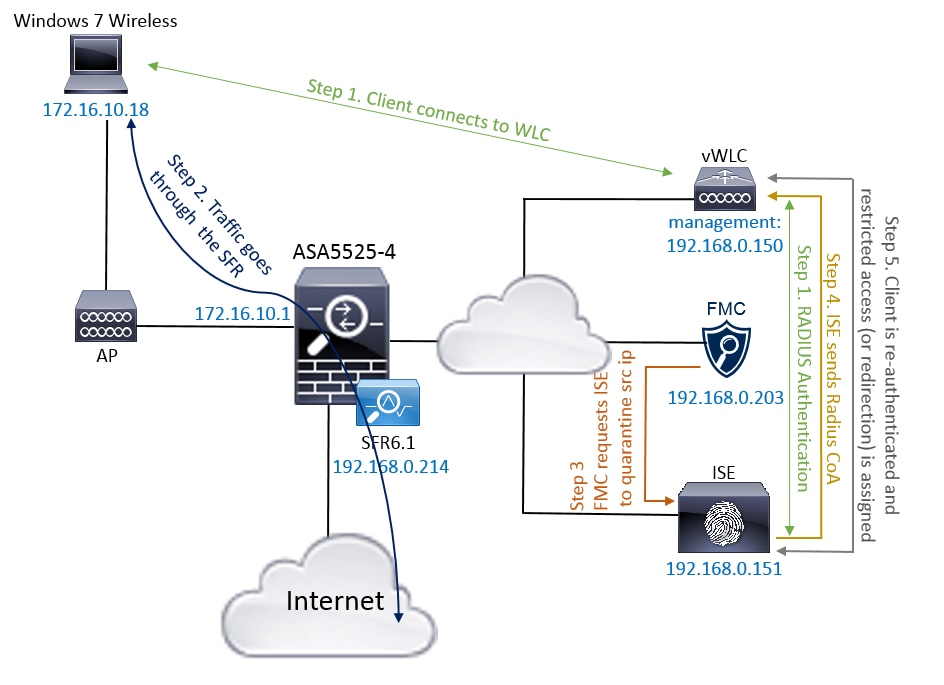

La descripción del flujo:

- Un cliente se conecta a una red, se autentica con ISE y alcanza una regla de autorización con un perfil de autorización que concede acceso ilimitado a la red.

- A continuación, el tráfico del cliente fluye a través de un dispositivo Firepower.

- El usuario comienza a realizar una actividad maliciosa y alcanza una regla de correlación que, a su vez, hace que Firepower Management Center (FMC) realice la remediación de ISE a través de pxGrid.

- ISE asigna una cuarentena de estado de EPSSstatus al terminal y activa el cambio de autorización de RADIUS en un dispositivo de acceso a la red (WLC o switch).

- El cliente alcanza otra política de autorización que asigna un acceso restringido (cambia SGT o redirige al portal o deniega el acceso).

Nota: El dispositivo de acceso a la red (NAD) debe configurarse para enviar la contabilidad RADIUS a ISE con el fin de proporcionar información de dirección IP que se utilice para asignar la dirección IP a un terminal.

Configuración de Firepower

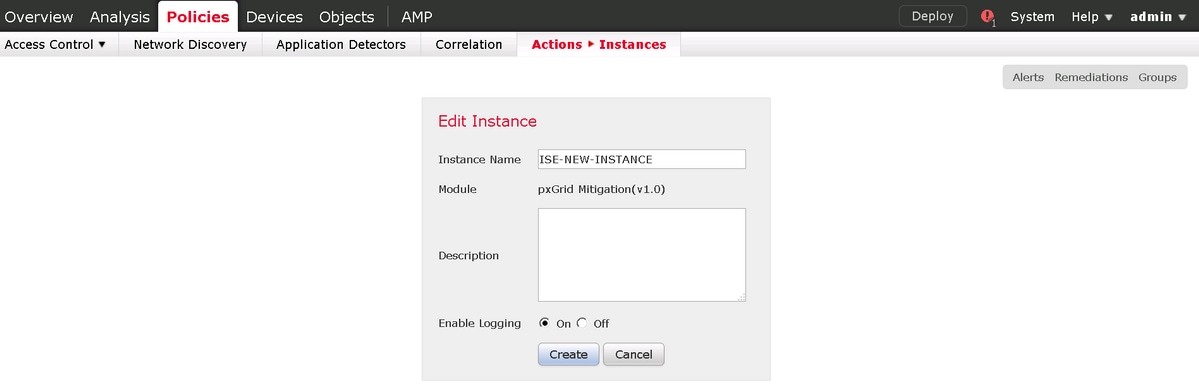

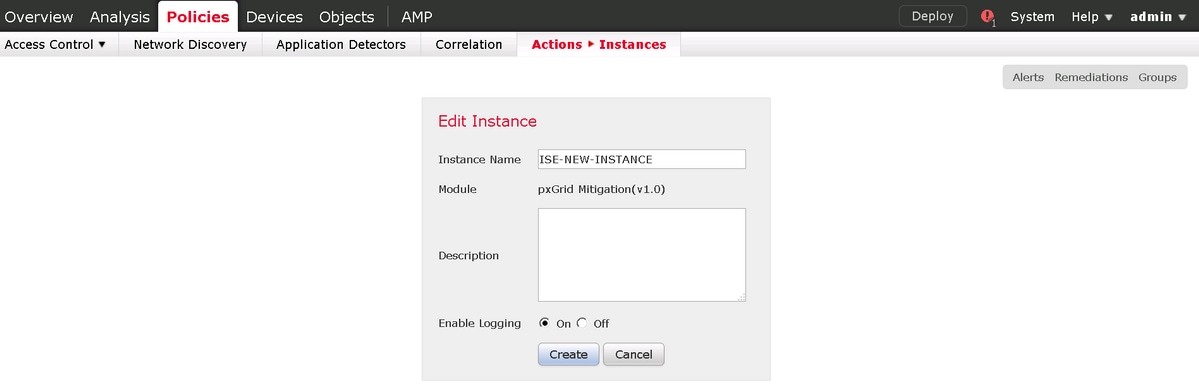

Paso 1. Configure una instancia de mitigación de pxGrid.

Navegue hasta Políticas > Acciones > Instancias y agregue la instancia de mitigación de pxGrid como se muestra en la imagen.

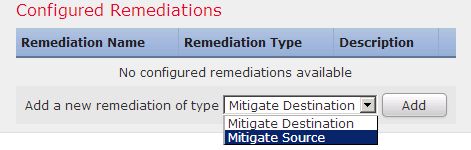

Paso 2. Configurar una solución.

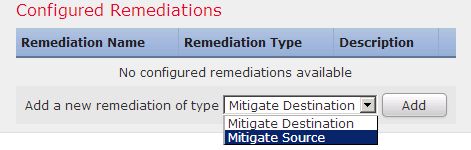

Hay dos tipos disponibles: Mitigar destino y Mitigar origen. En este ejemplo se utiliza la mitigación de origen. Elija el tipo de remediación y haga clic en Agregar como se muestra en la imagen:

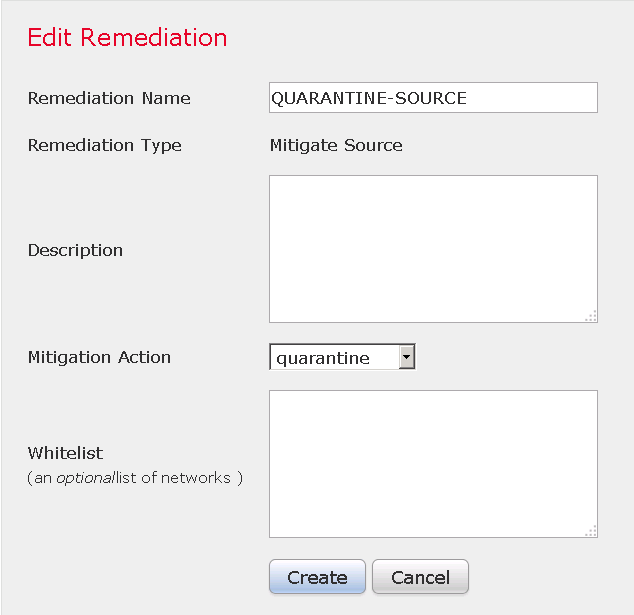

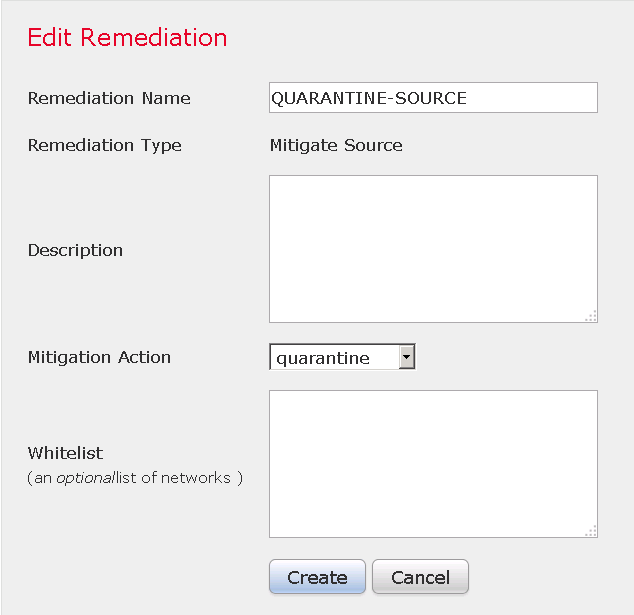

Asigne una acción de mitigación a la remediación como se muestra en la imagen:

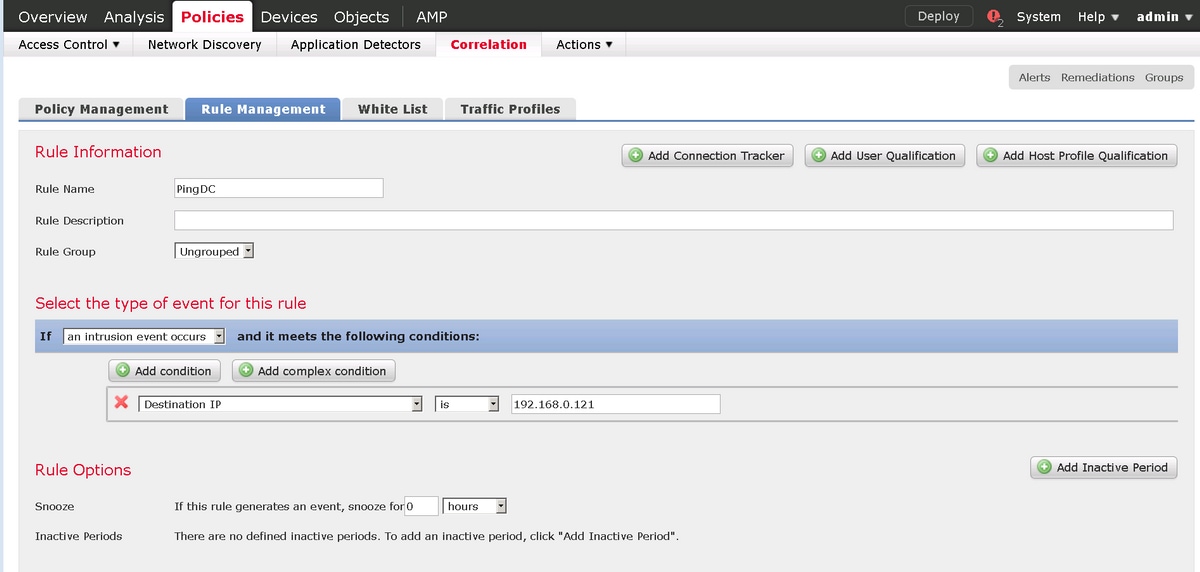

Paso 3. Configure una regla de correlación.

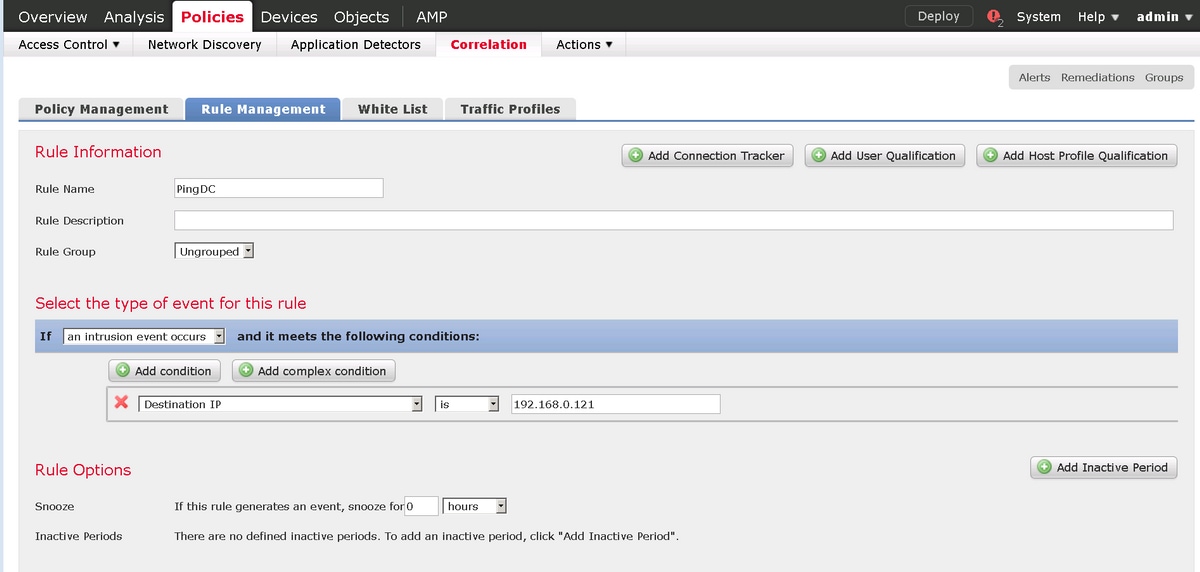

Navegue hasta Políticas > Correlación > Administración de reglas y haga clic en Crear regla La regla de correlación es el disparador para que ocurra la remediación. La regla de correlación puede contener varias condiciones. En este ejemplo, la regla de correlación PingDC se ejecuta si se produce un evento de intrusión y la dirección IP de destino es 192.168.0.121. La regla de intrusión personalizada que coincide con la respuesta de eco icmp se configura para la prueba, como se muestra en la imagen:

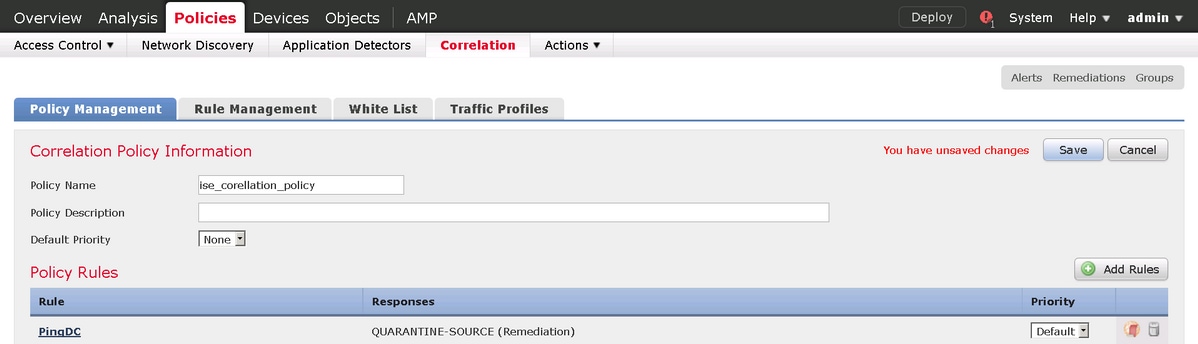

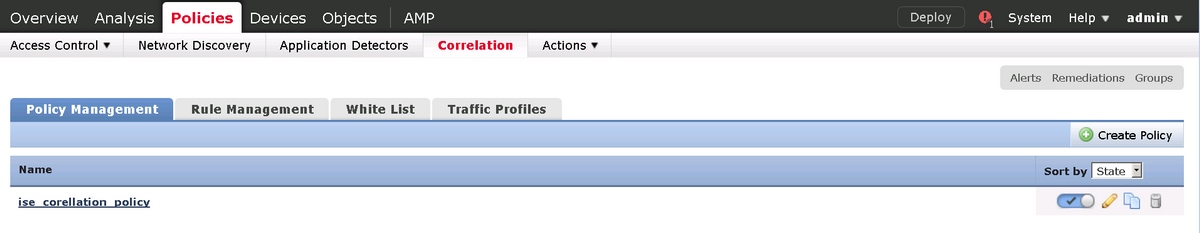

Paso 4. Configure una política de correlación.

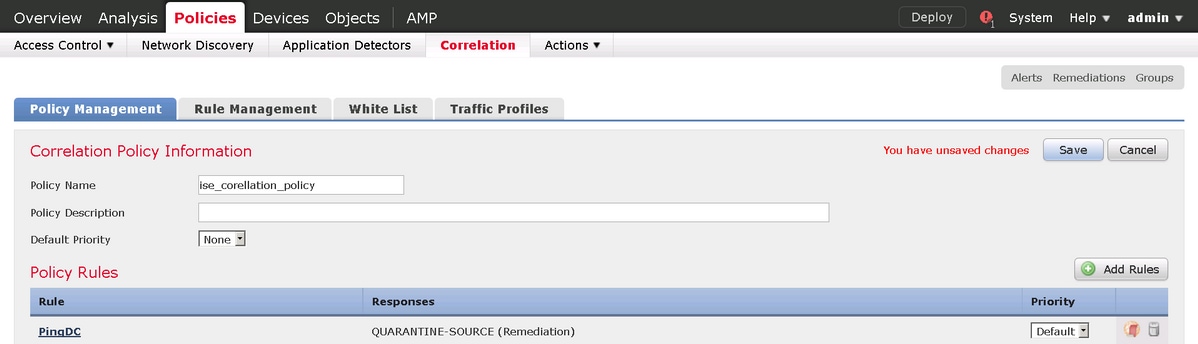

Navegue hasta Políticas > Correlación > Administración de políticas y haga clic en Crear política, agregue una regla a la política y asígnele una respuesta como se muestra en la imagen:

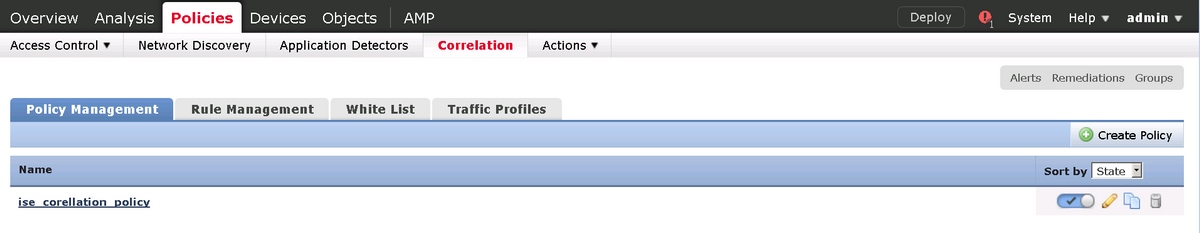

Habilite la política de correlación como se muestra en la imagen:

Configuración de ISE

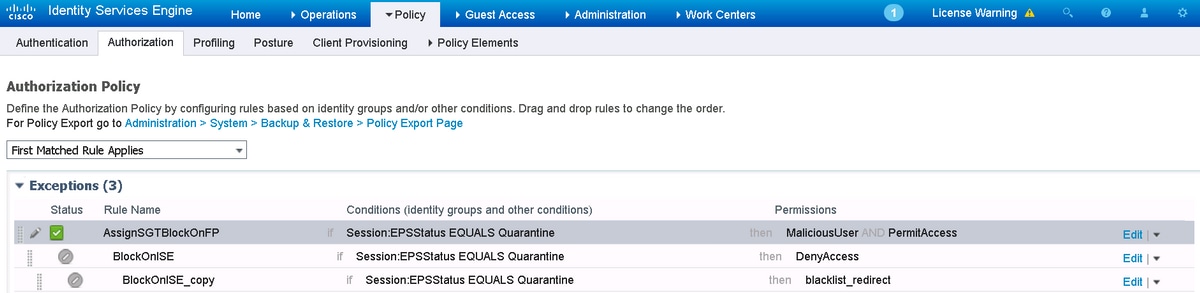

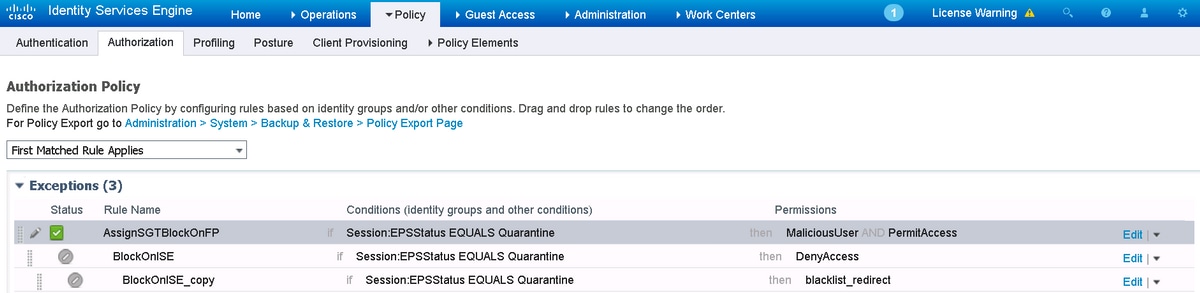

Paso 1. Configurar directiva de autorización.

Navegue hasta Policy > Authorization y agregue una nueva política de autorización que se verá afectada después de que se realice la remediación. Utilice Session: EPStatus EQUALS Quarantine como condición. Hay varias opciones que se pueden utilizar como resultado:

- Permitir el acceso y asignar diferentes SGT (aplicar restricciones de control de acceso en los dispositivos de red)

- Denegar acceso (se debe expulsar al usuario de la red y no se debe poder volver a conectar)

- Redirigir a un portal de lista negra (en este escenario, el portal de hotspot personalizado está configurado para este propósito)

Configuración del portal personalizado

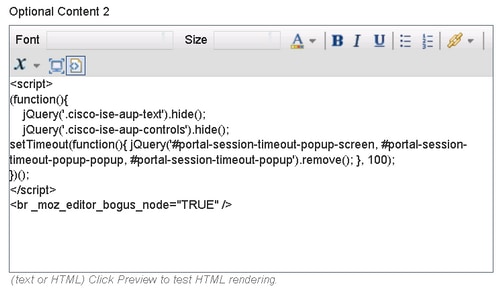

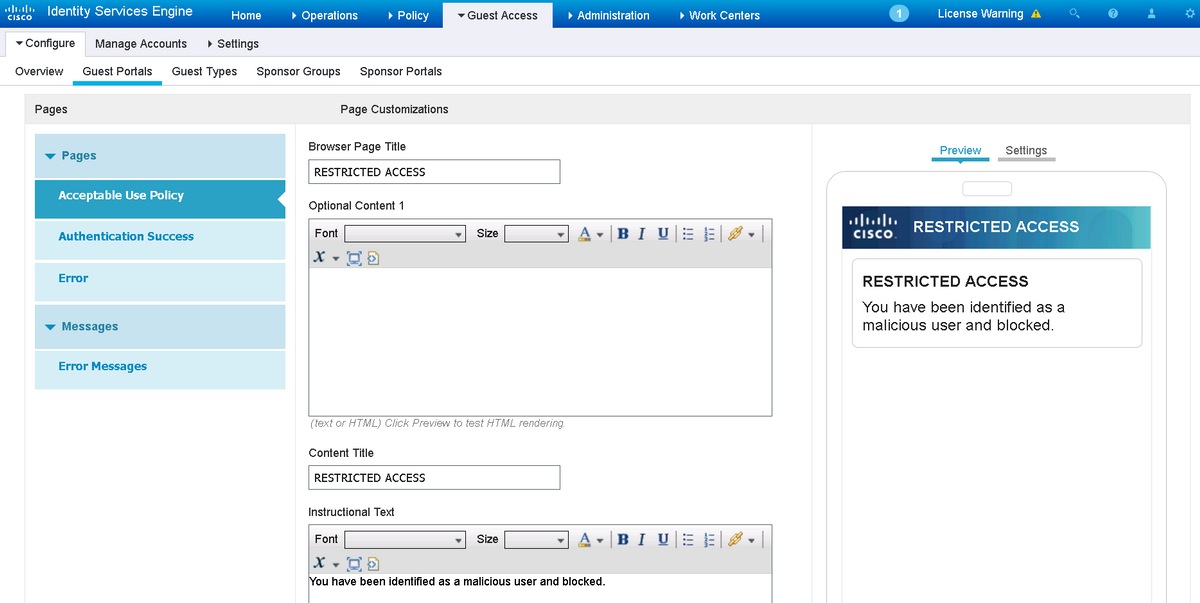

En este ejemplo, el portal de hotspot se configura como una lista negra. Solo hay una página de Política de uso aceptable (AUP) con texto personalizado y no hay posibilidad de aceptar la AUP (esto se hace con JavaScript). Para lograr esto, primero debe habilitar JavaScript y luego pegar un código que oculte el botón AUP y los controles en la configuración de personalización del portal.

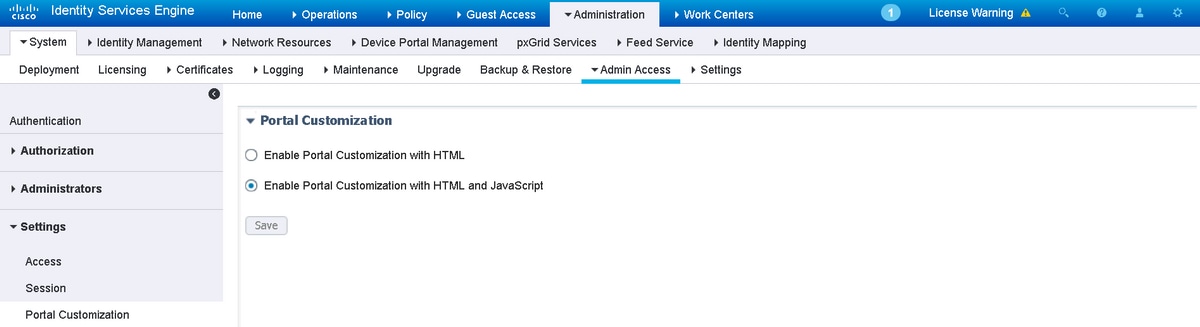

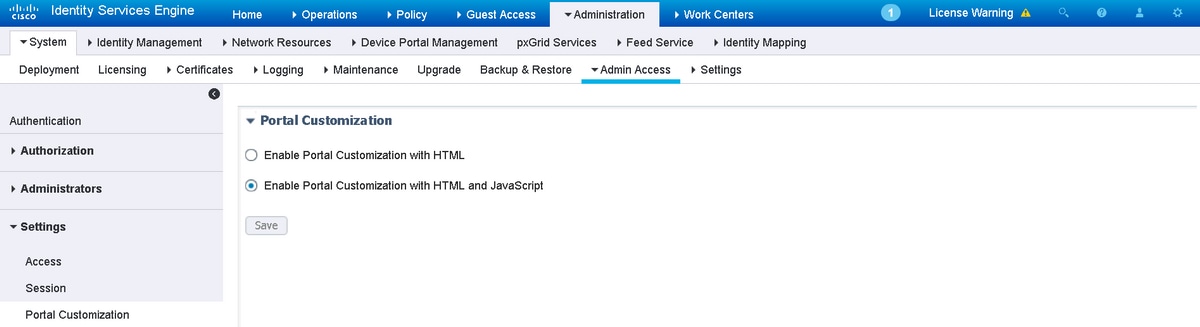

Paso 1. Habilite JavaScript.

Vaya a Administration > System > Admin Access > Settings > Portal Customization . Elija Enable Portal Customization with HTML and JavaScript y haga clic en Save.

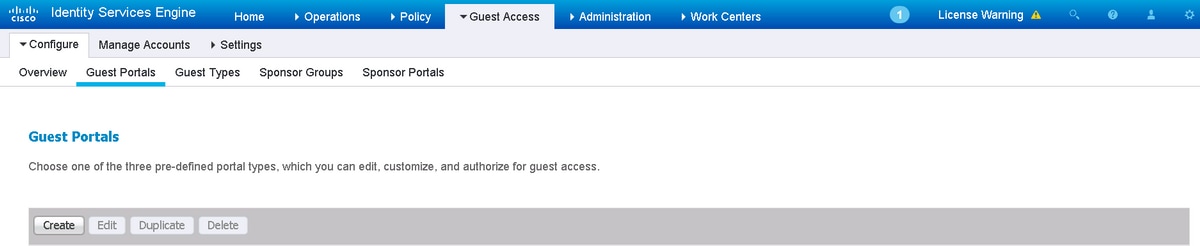

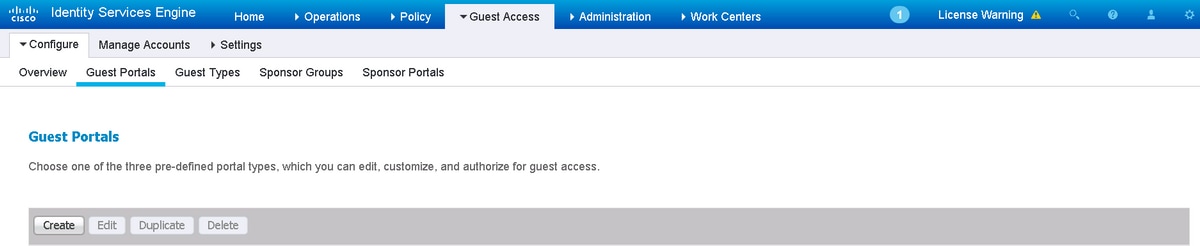

Paso 2. Cree un portal de zonas activas.

Navegue hasta Guest Access > Configure > Guest Portals y haga clic en Create, luego elija Hotspot type.

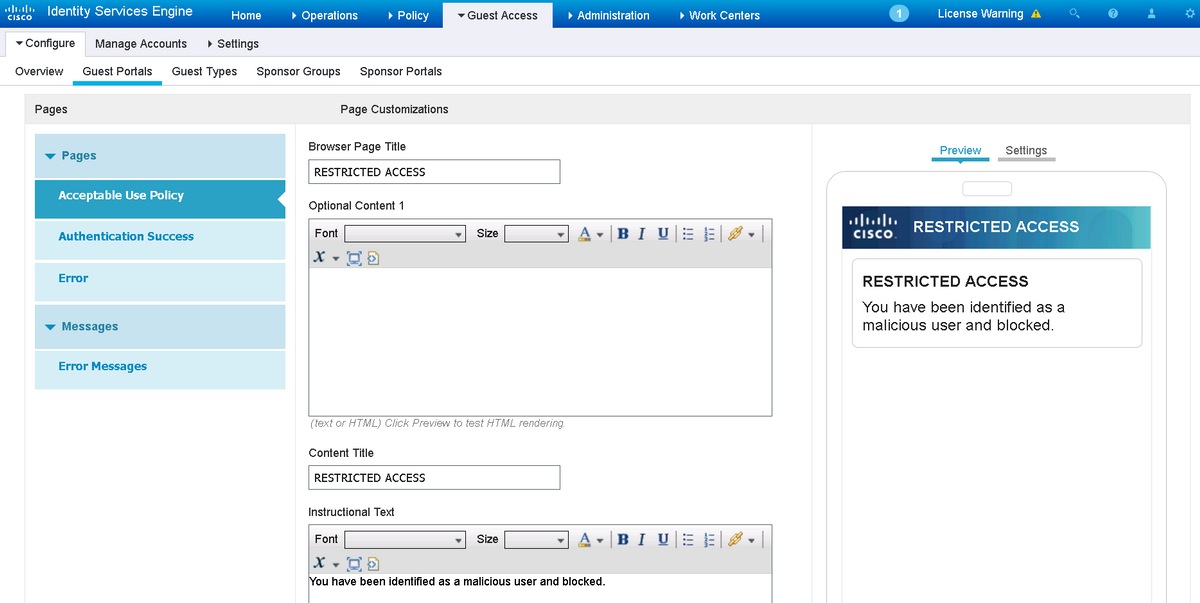

Paso 3. Configurar personalización del portal.

Vaya a Personalización de la página del portal y cambie los títulos y el contenido para proporcionar una advertencia adecuada al usuario.

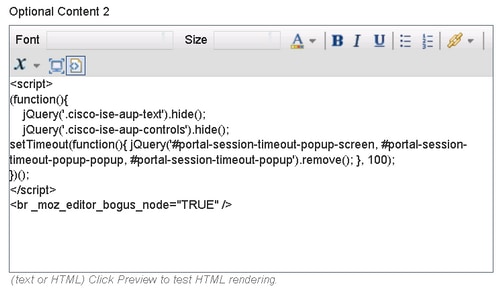

Desplácese hasta Option Content 2, haga clic en Toggle HTML Source y pegue la secuencia de comandos en:

Haga clic en Desactivar origen HTML.

Verificación

Utilice la información que se proporciona en esta sección para verificar que su configuración funcione correctamente.

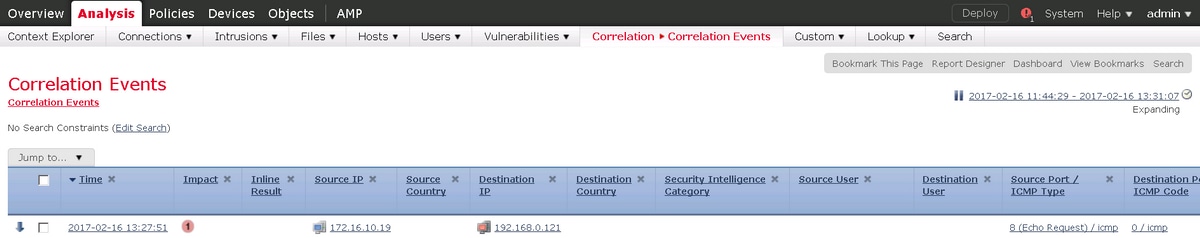

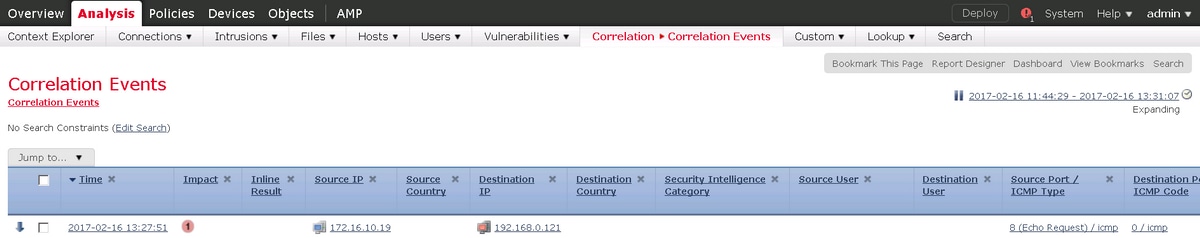

Firepower

El desencadenador de la remediación es un resultado de la política o regla de correlación. Navegue hasta Análisis > Correlación > Eventos de correlación y verifique que el evento de correlación ocurrió.

ISE

ISE debe activar Radius: CoA y volver a autenticar al usuario. Estos eventos se pueden verificar en Operation > RADIUS Livellog.

En este ejemplo, ISE asignó un SGT MaliciousUser diferente al terminal. En el caso del perfil de autorización Denegar acceso, el usuario pierde la conexión inalámbrica y no puede conectarse de nuevo.

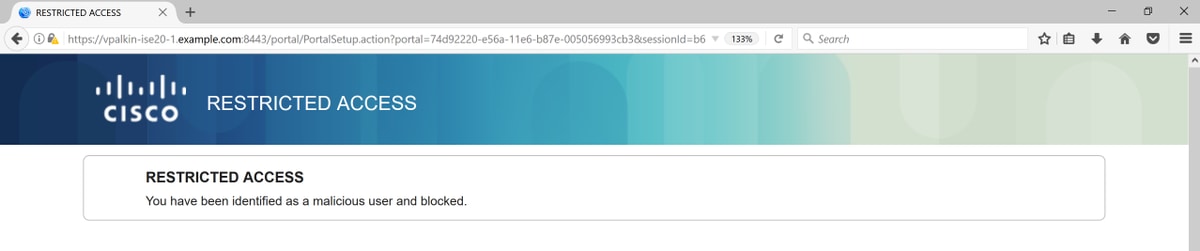

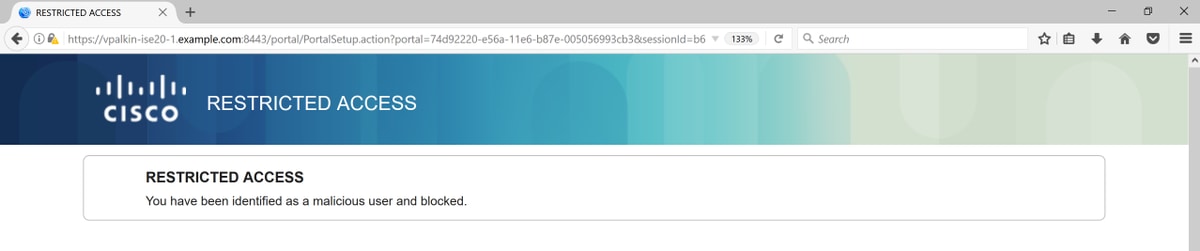

La remediación con el portal de lista negra. Si la regla de autorización de remediación se configura para redirigir al portal, debería tener el siguiente aspecto desde la perspectiva del atacante:

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

Navegue hasta Análisis > Correlación > Estado como se muestra en esta imagen.

El mensaje de resultado debe devolver la finalización correcta de la remediación o un mensaje de error determinado. Verifique syslog: System > Monitoring > Syslog y filtre la salida con pxgrid. Los mismos registros se pueden verificar en /var/log/messages.

El mensaje de resultado debe devolver la finalización correcta de la remediación o un mensaje de error determinado. Verifique syslog: System > Monitoring > Syslog y filtre la salida con pxgrid. Los mismos registros se pueden verificar en /var/log/messages.

Información Relacionada

Comentarios

Comentarios