Solución de problemas de integración de ISE y FirePOWER para Identity Services

Opciones de descarga

-

ePub (1.9 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar y resolver problemas de las políticas de TrustSec en Cisco Next Generation Intrusion Prevention System (NGIPS). La versión 6.0 de NGIPS admite la integración con Identity Services Engine (ISE), lo que permite crear políticas de reconocimiento de identidad.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Configuración de VPN del dispositivo de seguridad adaptable (ASA) de Cisco

- Configuración de Cisco AnyConnect Secure Mobility Client

- Configuración básica de Cisco FirePower Management Center

- configuración de Cisco ISE

- Soluciones Cisco TrustSec

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Microsoft Windows 7

- Autoridad de certificación (CA) de Microsoft Windows 2012

- Cisco ASA versión 9.3

- Software Cisco ISE versión 1.4

- Cisco AnyConnect Secure Mobility Client versión 4.2

- Cisco FirePower Management Center (FMC) versión 6.0

- NGIPS Cisco FirePower versión 6.0

Configurar

FirePower Management Center (FMC) es la plataforma de gestión de FirePower. Existen dos tipos de funcionalidades relacionadas con la integración con ISE:- Remediación: permite a FMC poner en cuarentena al atacante a través de ISE, que cambia dinámicamente el estado de autorización en los dispositivos de acceso que proporcionan acceso limitado a la red. Hay dos generaciones de esta solución:

- Script Perl heredado que utiliza la llamada API de Endpoint Protection Service (EPS) a ISE.

- Módulo más reciente que utiliza la llamada del protocolo pxGrid a ISE (este módulo solo es compatible con la versión 5.4; no es compatible con la versión 6.0; se prevé compatibilidad nativa con la versión 6.1).

- Política: permite a FMC configurar políticas basadas en etiquetas de grupos de seguridad (SGT) TrustSec.

Este artículo se centra en la segunda funcionalidad. Para el ejemplo de remediación, lea la sección de referencias

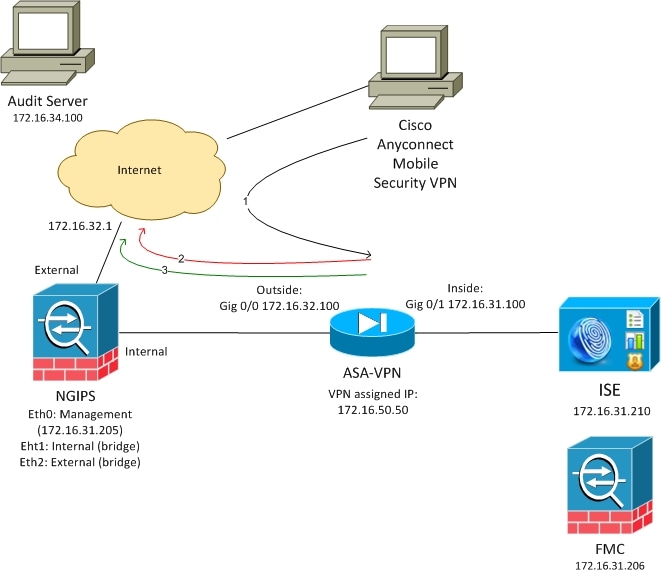

Diagrama de la red

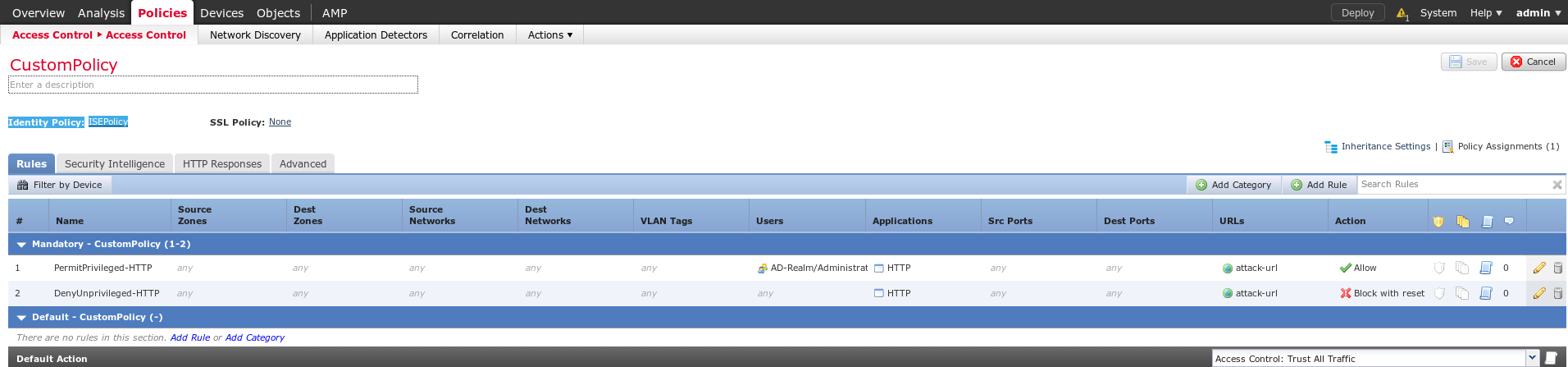

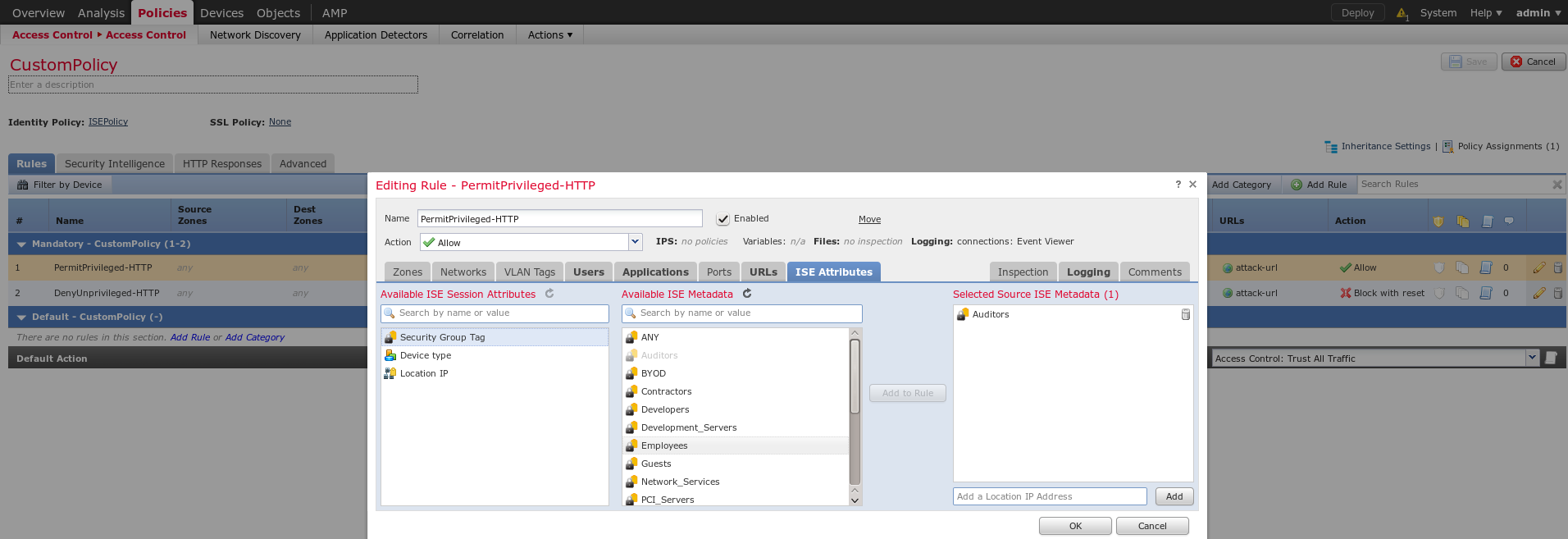

FMC se configura con la política de control de acceso que contiene dos reglas:

- Denegación para tráfico HTTP con URL personalizado (url de ataque)

- Permitir el tráfico HTTP con URL personalizado (URL de ataque), pero solo si el ISE asigna al usuario la etiqueta SGT de auditoría (9)

ISE decide asignar una etiqueta de auditoría a todos los usuarios de Active Directory que pertenezcan al grupo de administradores y utilicen el dispositivo ASA-VPN para el acceso a la red.

El usuario accede a la red a través de una conexión VPN en ASA. A continuación, el usuario intenta acceder al servidor auditado mediante URL attack-url, pero se produce un error porque no se le ha asignado al grupo SGT de auditoría. Una vez corregido, la conexión se realiza correctamente.

ISE

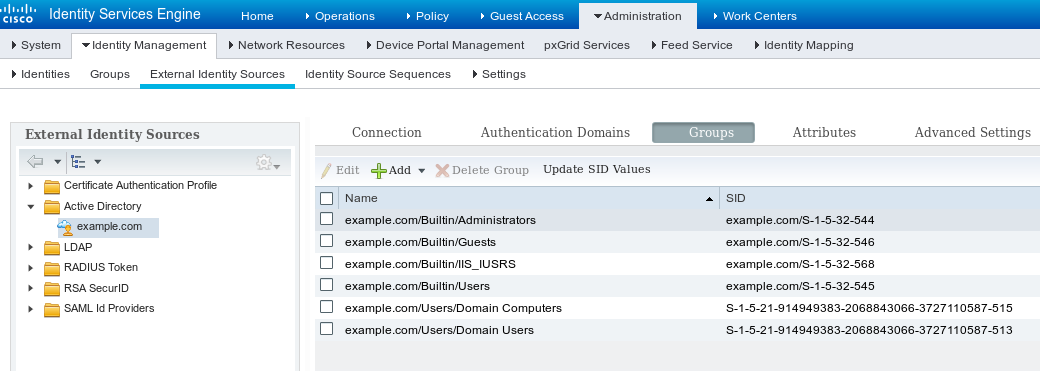

Directorio activo

Se debe configurar la integración de AD y se deben recuperar los grupos correctos (el grupo Administradores se utiliza para la condición de regla de autorización):

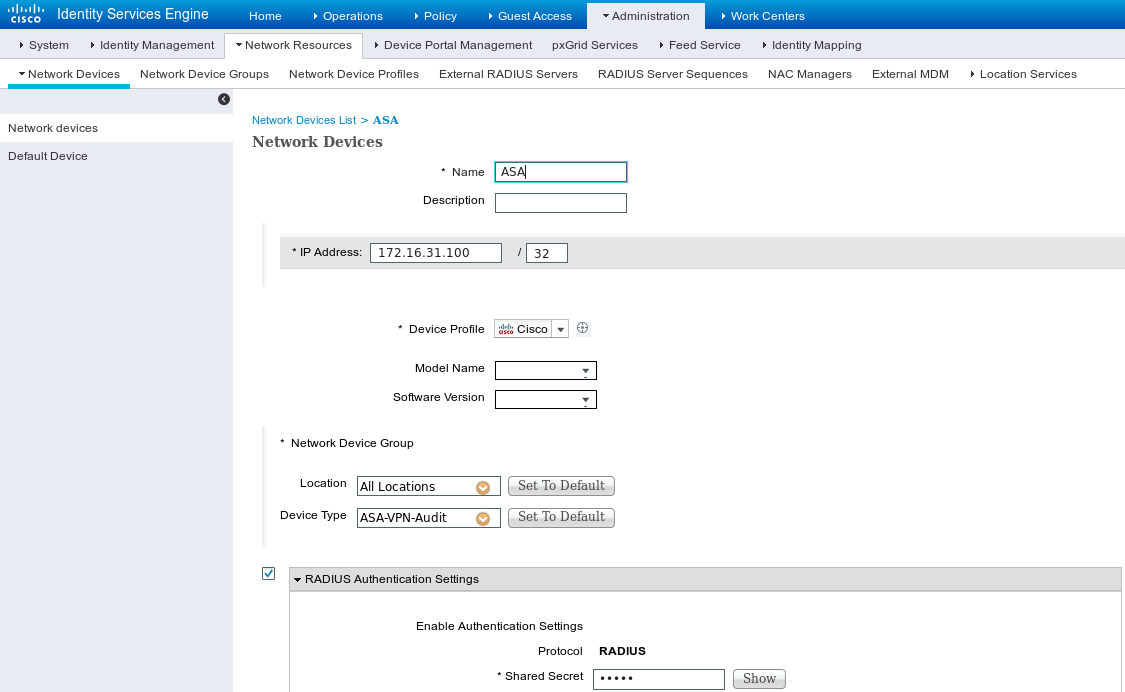

Dispositivo de acceso a red

ASA se agrega como dispositivo de red. Se utiliza el grupo personalizado ASA-VPN-Audit, como se muestra en esta imagen:

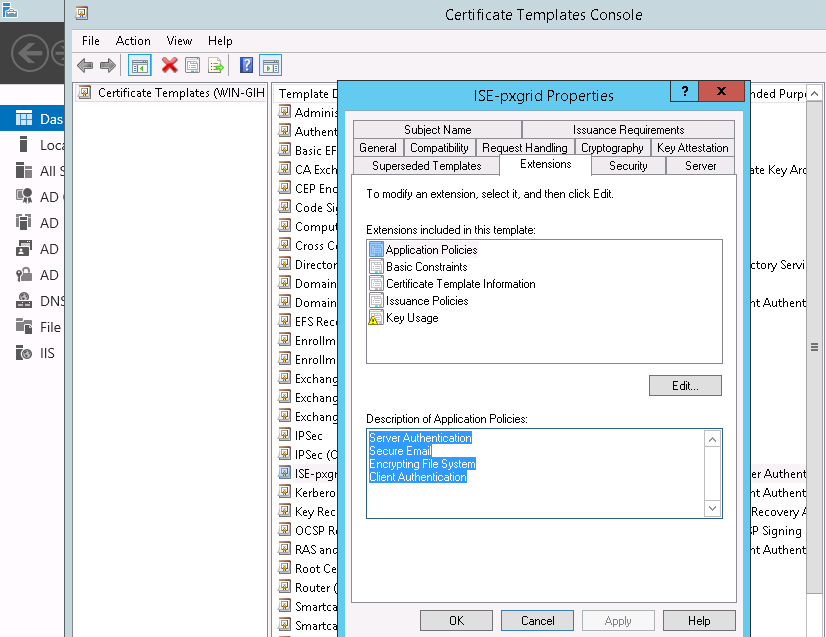

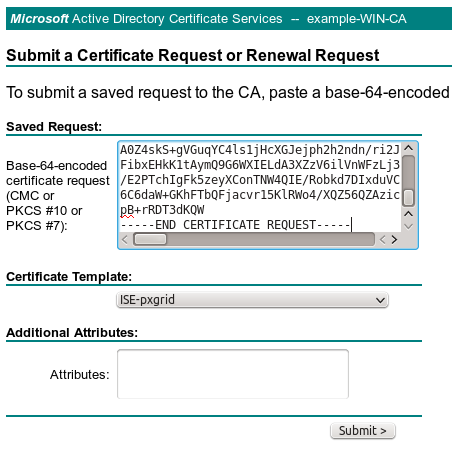

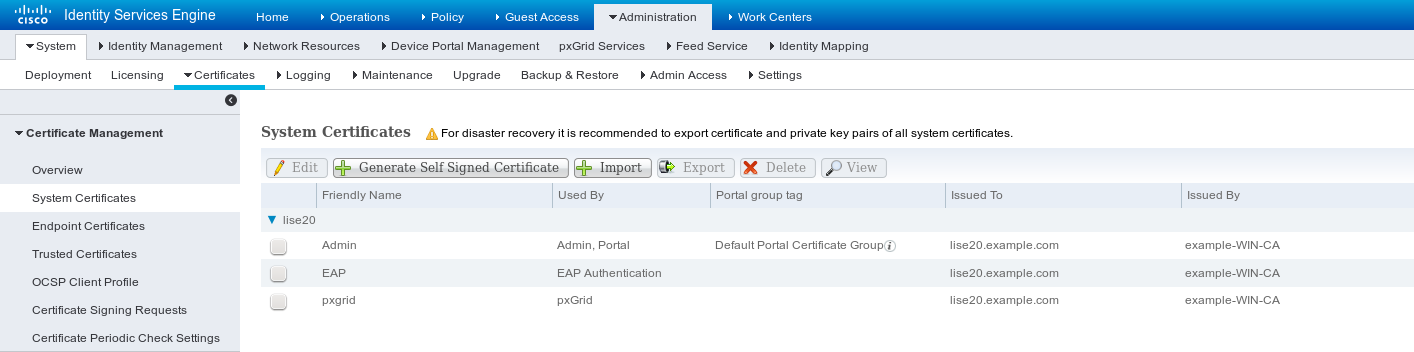

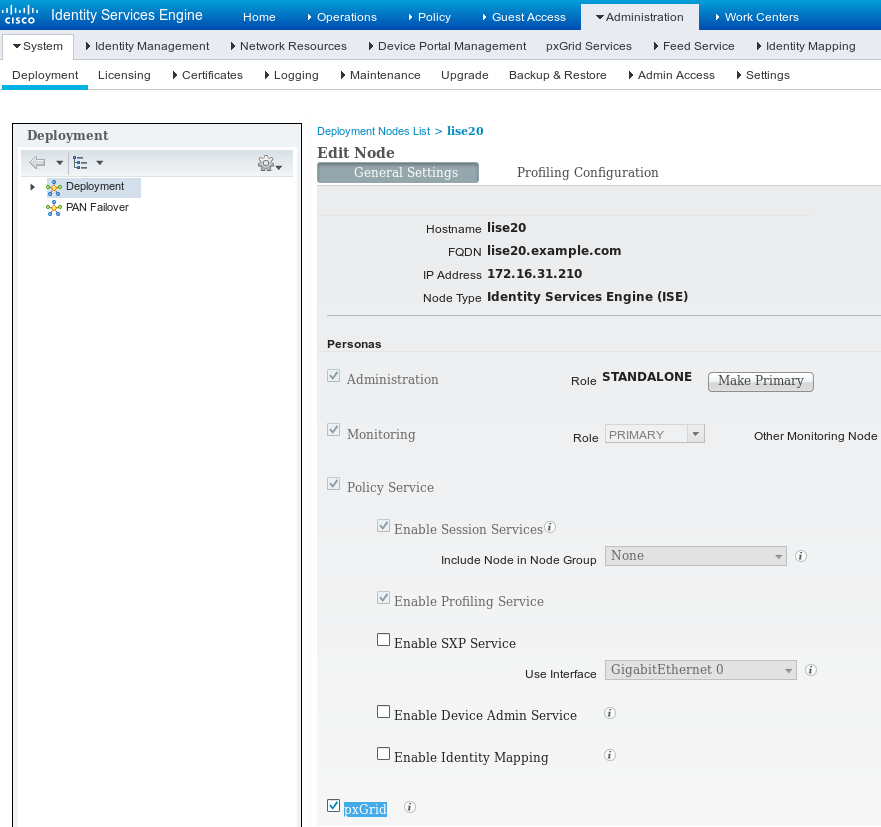

Certificados para pxGrid y MnT

FMC utiliza ambos servicios en ISE:

- pxGrid para SGT y consulta de datos de perfiles

- Supervisión e informes (MnT) para la descarga masiva de sesiones

La disponibilidad de MnT es muy importante ya que de esta manera se está informando a FMC cuál es la dirección IP de la sesión autenticada, también su nombre de usuario y etiqueta SGT. En función de esto, se pueden aplicar las políticas correctas. Tenga en cuenta que NGIPS no admite etiquetas SGT nativas (etiquetado en línea) como ASA. Sin embargo, a diferencia de ASA, admite nombres SGT en lugar de sólo números.

Debido a estos requisitos, tanto ISE como FMC necesitan confiar en el otro servicio (certificado). MnT utiliza solamente el certificado del lado del servidor, pxGrid utiliza el certificado del lado del cliente y del lado del servidor.

La CA de Microsoft se utiliza para firmar todos los certificados.

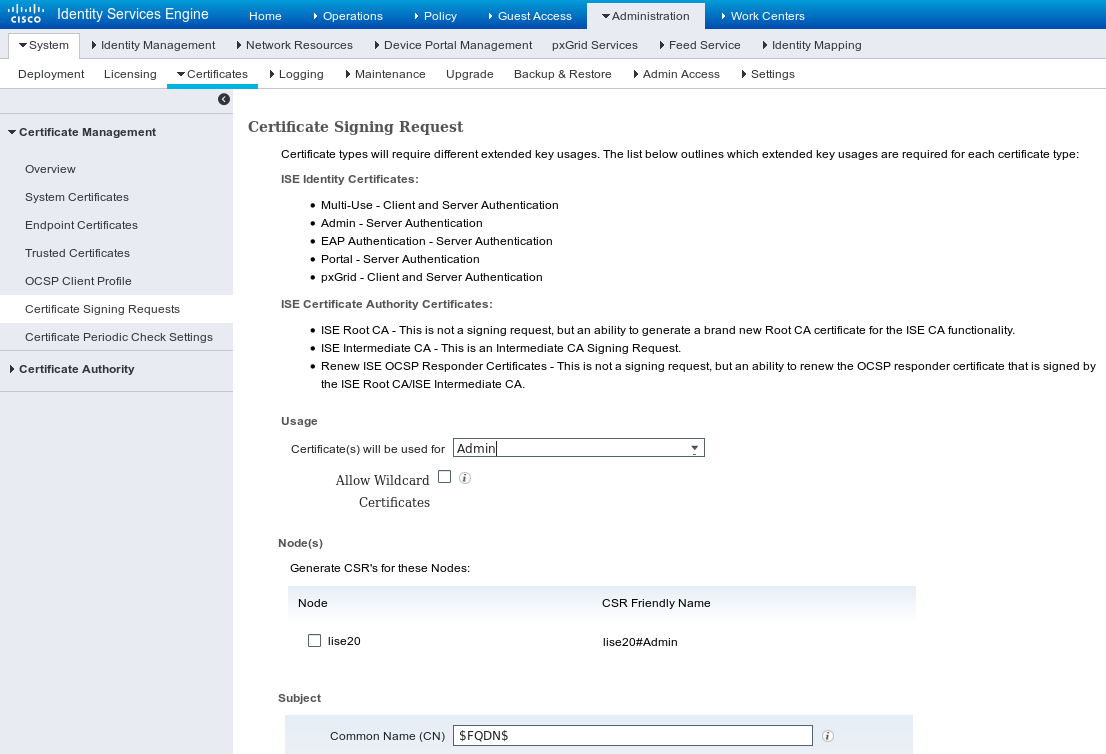

Para MnT (rol de administrador), ISE debe generar una solicitud de firma de certificado (CSR), como se muestra en esta imagen:

Nota: asegúrese de que, para cada nombre de dominio completamente calificado (FQDN) tanto para ISE como para FMC, se ha configurado el registro DNS correcto en el servidor DNS.

Y la aprobación automática se debe establecer en habilitada:

Política de autorización

Se utiliza la directiva de autenticación predeterminada (la búsqueda de AD se realiza si no se encuentra el usuario local).

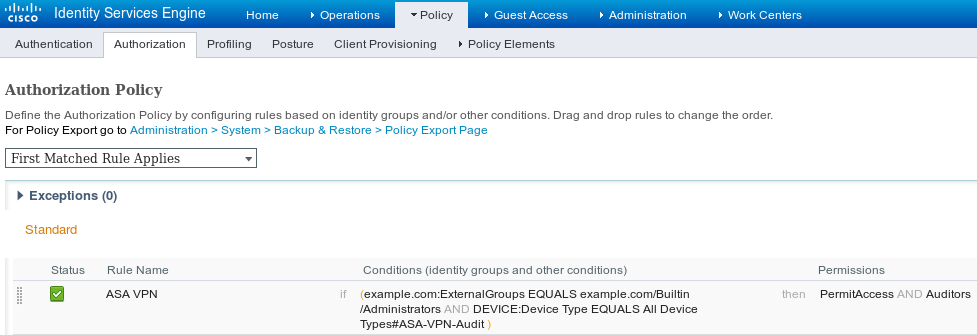

La directiva de autorización se ha configurado para proporcionar acceso completo a la red (Permiso: PermitirAcceso) a los usuarios que se autentican mediante ASA-VPN y pertenecen al grupo Administradores de Active Directory; para esos usuarios se devuelve la etiqueta SGT Auditores:

FMC

Rango de Active Directory

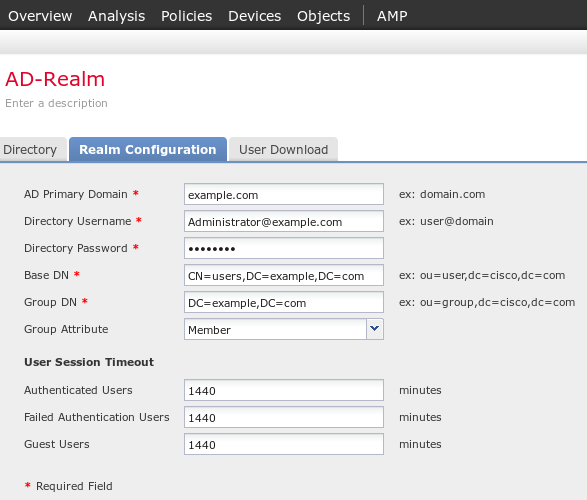

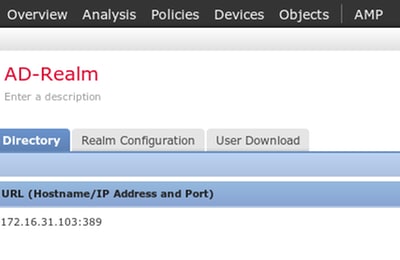

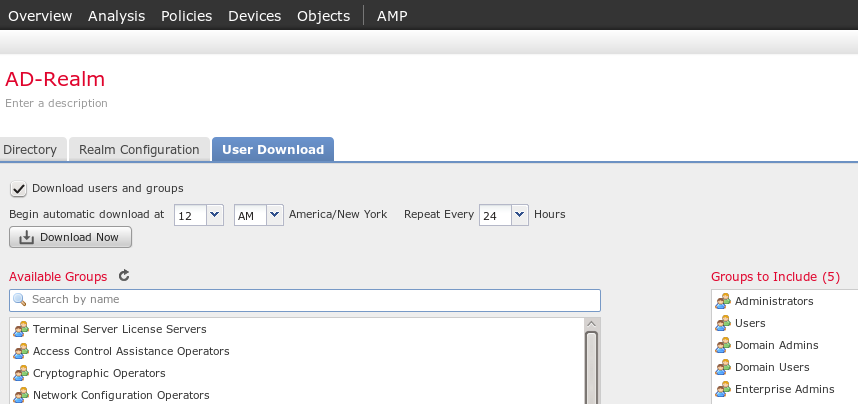

La configuración de rango es necesaria para funcionar con la integración de ISE (para utilizar las políticas de identidad y recuperar la pertenencia a grupos para los usuarios autenticados de forma pasiva). El rango se puede configurar para Active Directory o el protocolo ligero de acceso a directorios (LDAP). En este ejemplo, se está utilizando AD. En System > Integration > Realm:

Se utiliza la configuración de directorio estándar:

Además, se recuperan algunos de los grupos AD (para utilizarlos como condición adicional en las reglas de control de acceso):

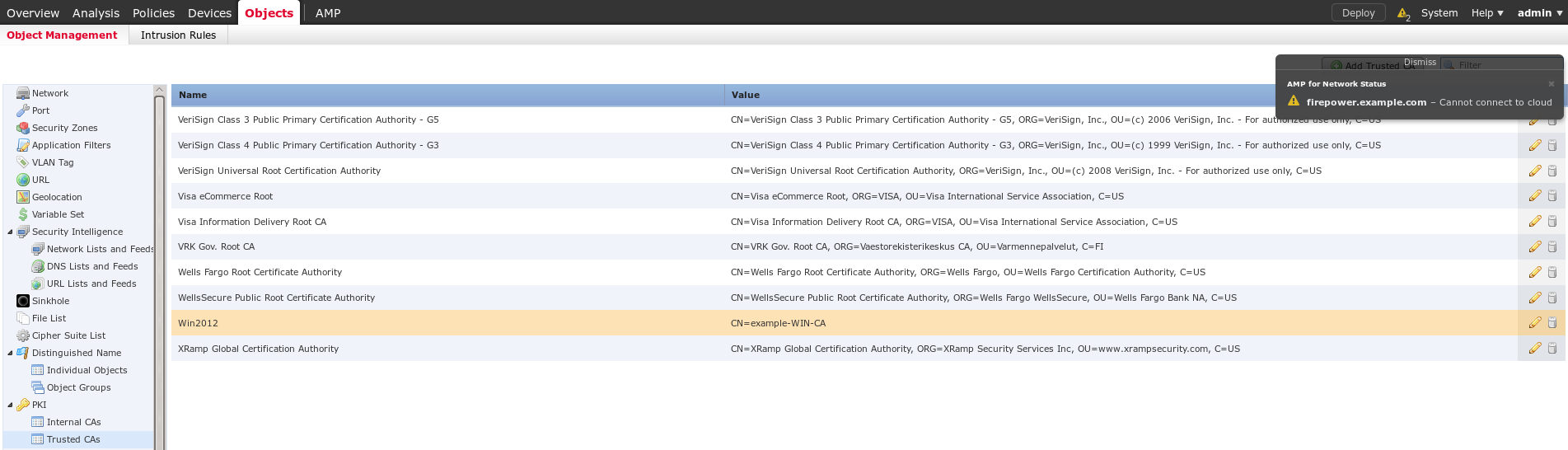

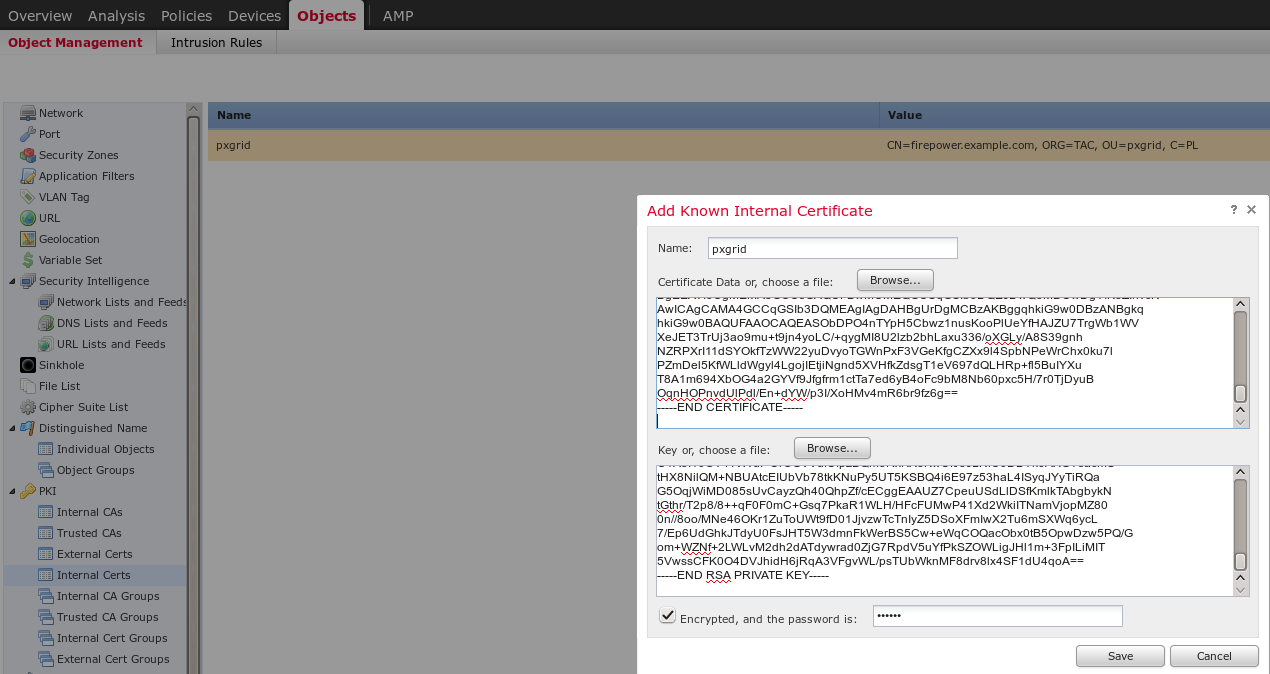

Certificados para Admin y pxGrid

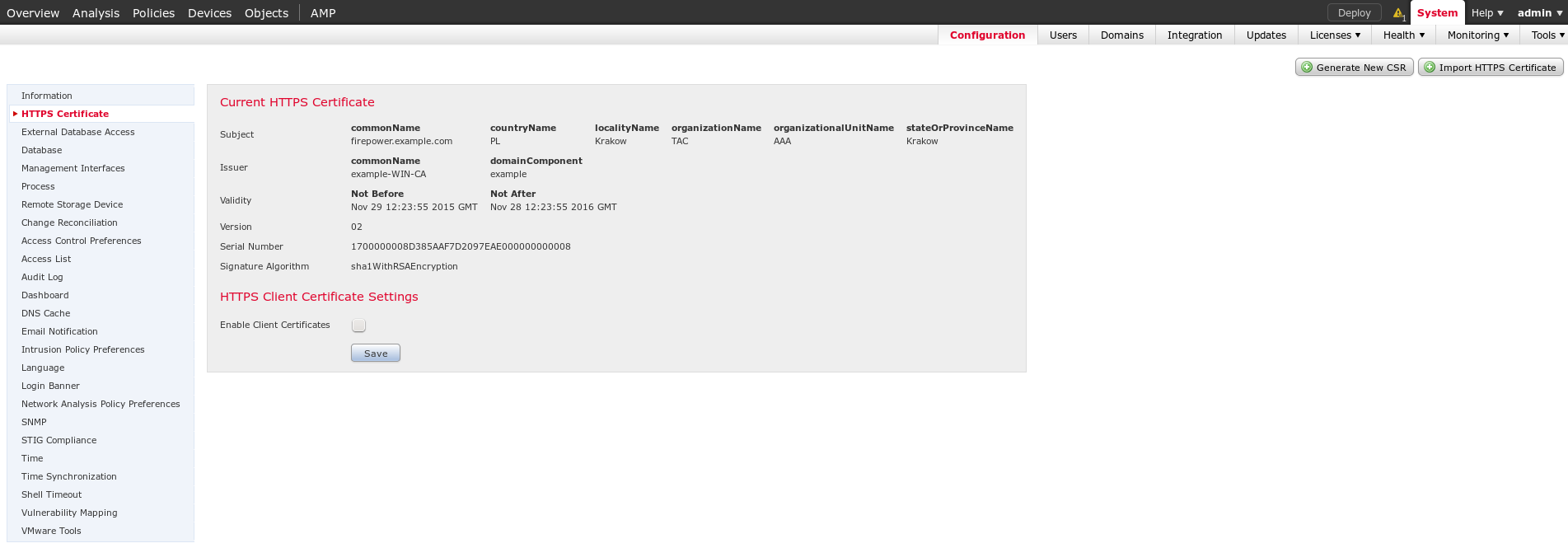

Aunque no es obligatorio, es una buena práctica generar CSR para el acceso de administrador. Firme ese CSR mediante AD de confianza e importe de nuevo el certificado firmado, como se muestra en esta imagen:

admin@firepower:~$ sudo su -

Password:

root@firepower:~#

root@firepower:~# openssl genrsa -des3 -out fire.key 4096

Generating RSA private key, 4096 bit long modulus

.........

..............

e is 65537 (0x10001)

Enter pass phrase for fire.key:

Verifying - Enter pass phrase for fire.key:

root@firepower:~#

root@firepower:~# openssl req -new -key fire.key -out fire.csr

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Code []:PL

State or Province Name []:

Locality Name []:

Organization Name []:Cisco

Organizational Unit Name []:TAC

Common Name []:firepower.example.com

Email Address []:

root@firepower:~#

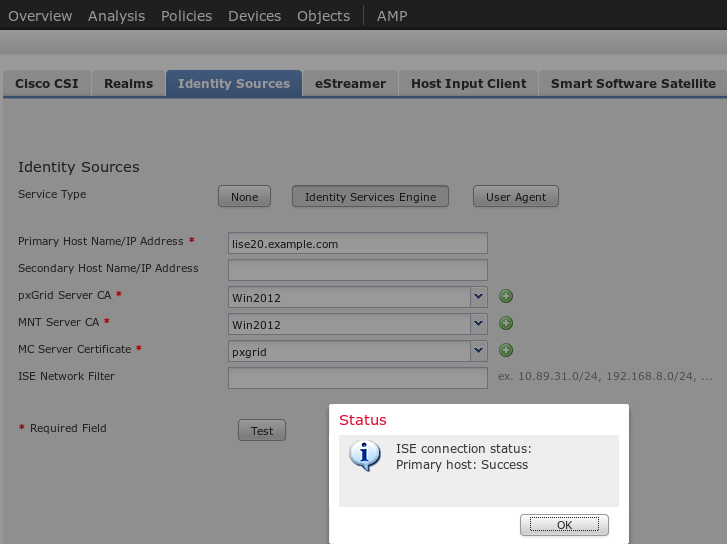

Integración de ISE

Una vez instalados todos los certificados, configure la integración de ISE desde System > Integration:

Utilice la CA importada para la validación de certificados de servicios pxGrid y MnT. Para Management Console (MC), utilice el certificado interno generado para pxGrid.

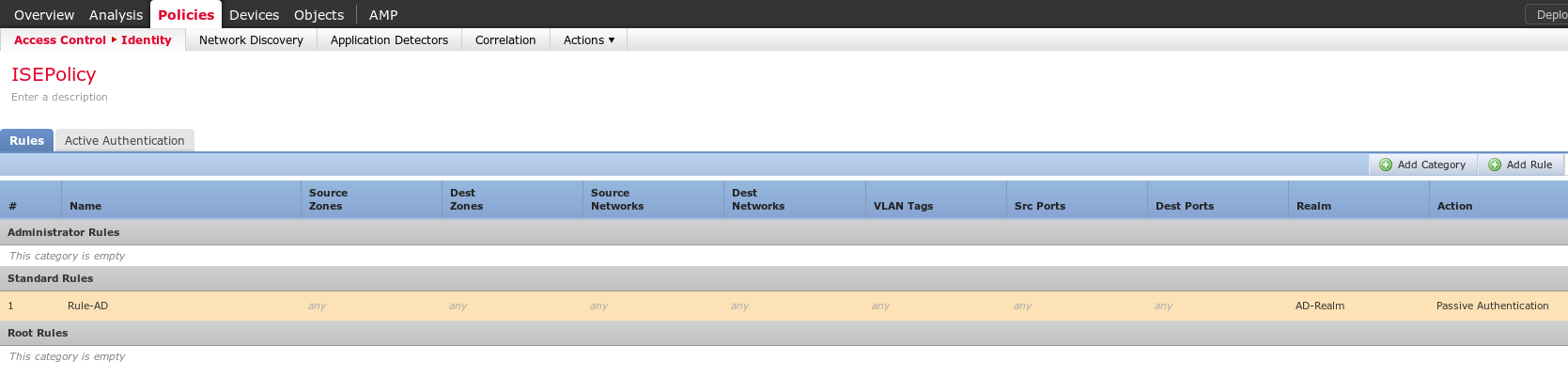

Política de identidad

Configure la política de identidad que utiliza el rango de AD previamente configurado para la autenticación pasiva:

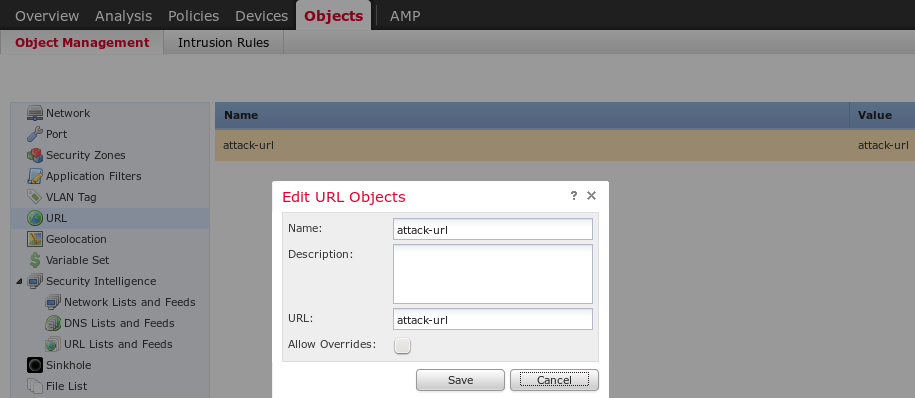

Política de control de acceso

Para este ejemplo se ha creado la URL personalizada:

Verificación

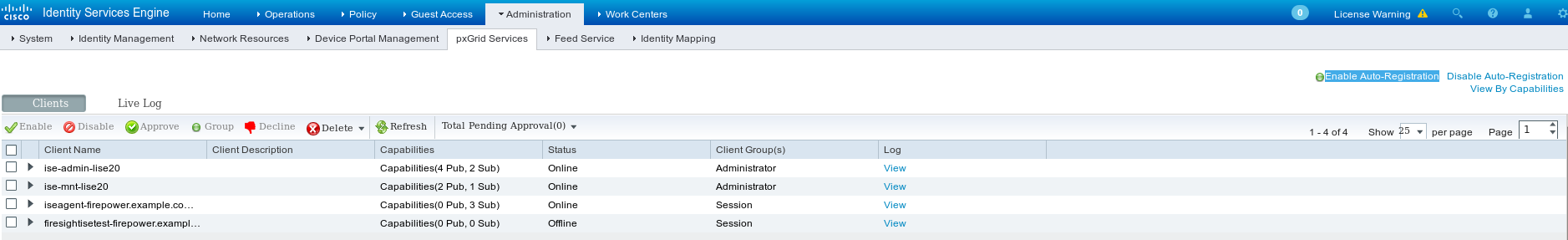

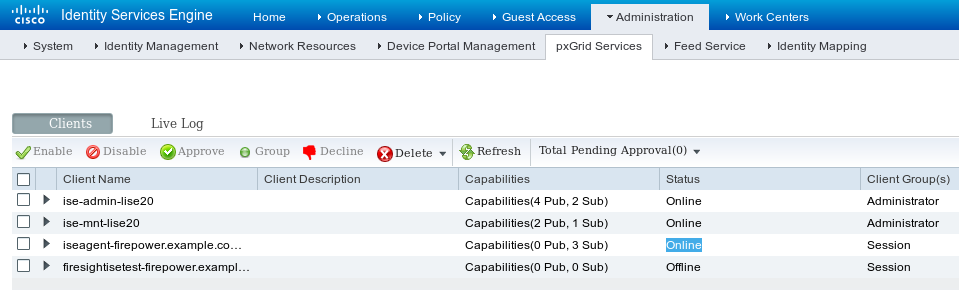

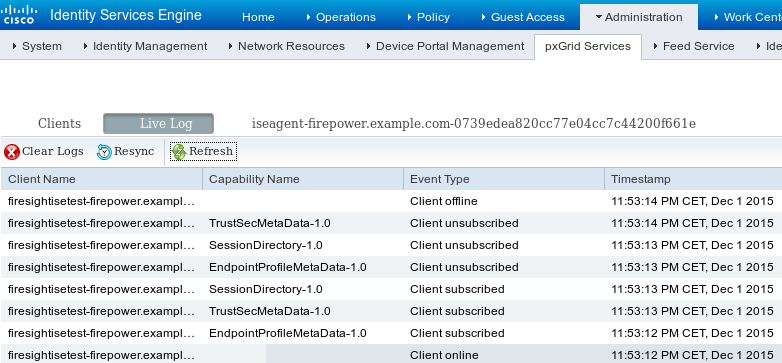

Una vez que todo esté configurado correctamente, ISE debería ver el estado de suscripción del cliente pxGrid para un servicio de sesión (estado en línea).

A partir de los registros, también puede confirmar que FMC se ha suscrito al servicio TrustSecMetaData (etiquetas SGT): obtuvo todas las etiquetas y canceló la suscripción.

establecimiento de sesión VPN

La primera prueba se realiza para un escenario en el que la autorización en ISE no devuelve la etiqueta SGT correcta (NGIPS no permite las pruebas de auditoría).

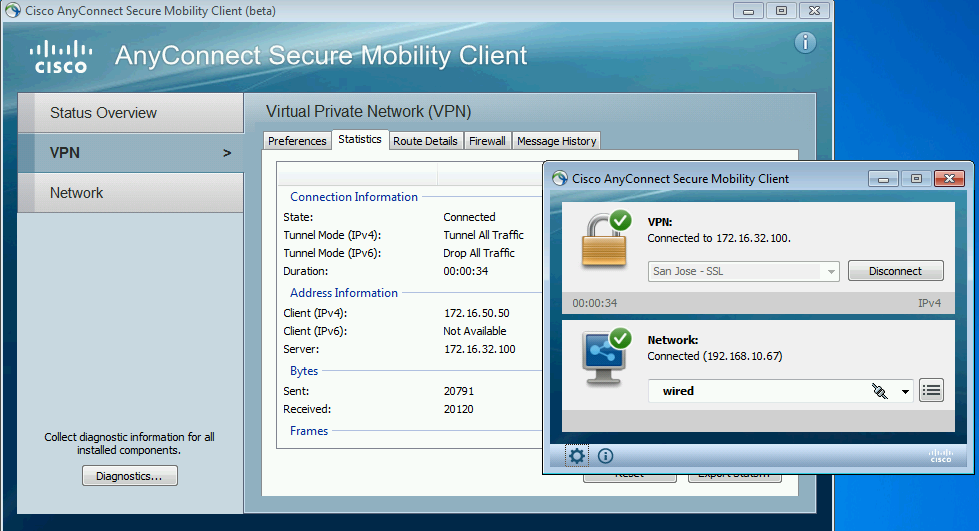

Una vez que la sesión VPN está ACTIVA, la interfaz de usuario (IU) de AnyConnect puede proporcionar más detalles:

ASA puede confirmar que se ha establecido la sesión:

asav# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : Administrator Index : 1

Assigned IP : 172.16.50.50 Public IP : 192.168.10.67

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11428 Bytes Rx : 24604

Group Policy : POLICY Tunnel Group : SSLVPN

Login Time : 12:22:59 UTC Wed Dec 2 2015

Duration : 0h:01m:49s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac101f6400001000565ee2a3

Tenga en cuenta que ASA no ve ninguna etiqueta SGT devuelta para esta autenticación. ASA no está configurado para TrustSec, por lo que la información se omite de todos modos.

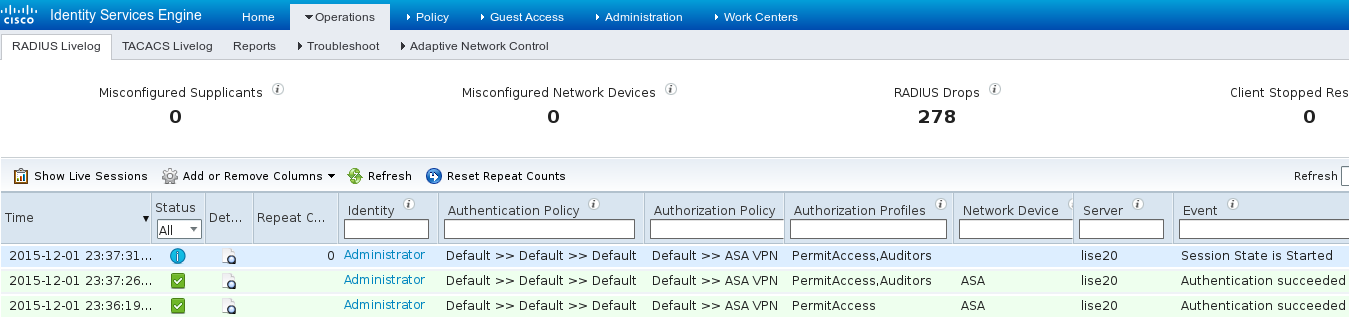

ISE también informa de una autorización correcta (el registro está a las 23:36:19); no se ha devuelto ninguna etiqueta SGT:

FMC obtención de datos de sesión de MnT

En esa etapa, FMC en /var/log/messages informa una nueva sesión (recibida como suscriptor para el servicio pxGrid) para el nombre de usuario del administrador y realizar la búsqueda de AD para la pertenencia al grupo:

firepower SF-IMS[3554]: [17768] ADI:adi.LdapRealm [INFO] search

'(|(sAMAccountName=Administrator))' has the following DN:

'CN=Administrator,CN=Users,DC=example,DC=com'.

Acceso a la red privilegiado y sin privilegios

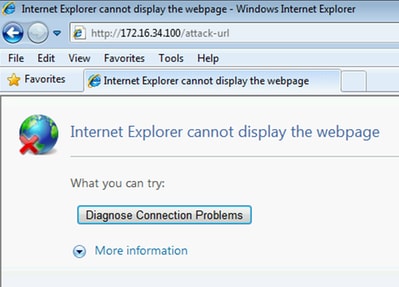

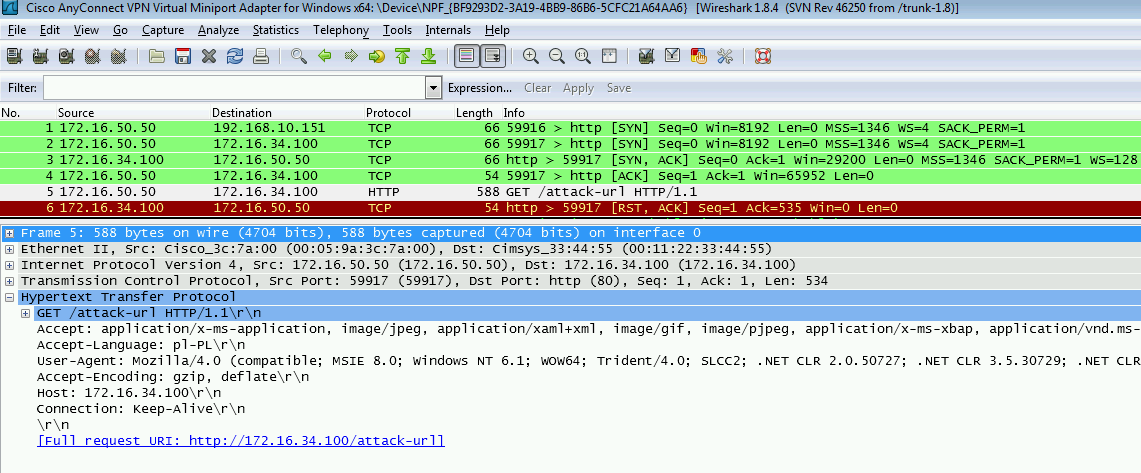

Cuando en esa etapa el usuario intente abrir el navegador web y acceder al servidor auditado, la conexión finalizará:

Puede ser confirmado por las capturas de paquetes tomadas del cliente (TCP RST send según la configuración de FMC):

Una vez que ISE está configurado para volver, la etiqueta de auditoría de la sesión ASA informa:

asav# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : Administrator Index : 1

Assigned IP : 172.16.50.50 Public IP : 192.168.10.67

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11428 Bytes Rx : 24604

Group Policy : POLICY Tunnel Group : SSLVPN

Login Time : 12:22:59 UTC Wed Dec 2 2015

Duration : 0h:01m:49s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac101f6400001000565ee2a3

Security Grp : 9

ISE también informa de una autorización correcta (el registro está a las 23:37:26). Se devuelve la etiqueta SGT Auditor:

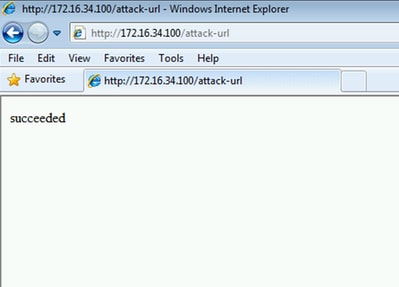

Y el usuario puede acceder al servicio mencionado:

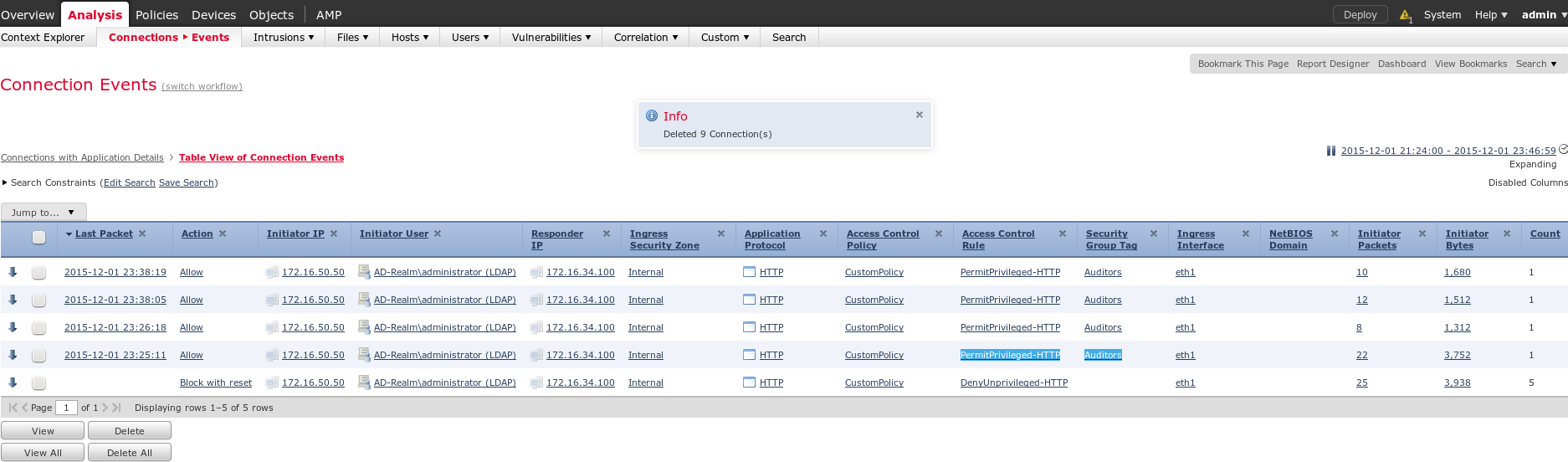

Acceso al registro FMC

Esta actividad se puede confirmar con el informe de eventos de conexión:

En primer lugar, el usuario no tenía ninguna etiqueta SGT asignada y estaba accediendo a la regla DenyUnprivileged-HTTP. Una vez que la etiqueta del auditor ha sido asignada por la regla ISE (y recuperada por FMC), se utiliza PermitPrivileged-HTTP y se permite el acceso.

Observe también que, para que se muestre, se han quitado varias columnas porque, normalmente, la regla de control de acceso y la etiqueta de grupo de seguridad se muestran como una de las últimas columnas (y debe utilizarse una barra de desplazamiento horizontal). Esa vista personalizada se puede guardar y reutilizar en el futuro.

Troubleshoot

Depuraciones de FMC

Para verificar los registros del componente adi responsable de los servicios de identidad, verifique el archivo /var/log/messages:

[23509] ADI_ISE_Test_Help:ADI_ISE_Test_Help [INFO] Parsing command line arguments...

[23509] ADI_ISE_Test_Help:adi.DirectoryTestHandler [INFO] test: ISE connection.

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Preparing ISE Connection objects...

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Preparing subscription objects...

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] subscribed successfully to EndpointProfileMetaDataCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] registered callback for capability EndpointProfileMetaDataCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] subscribed successfully to TrustSecMetaDataCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] registered callback for capability TrustSecMetaDataCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] subscribed successfully to SessionDirectoryCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] registered callback for capability SessionDirectoryCapability

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Connecting to ISE server...

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Beginning to connect to ISE server...

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: _reconnection_thread started

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: pxgrid connection init done successfully

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: connecting to host lise20.example.com .......

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: stream opened

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: EXTERNAL authentication complete

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:44 [ INFO]: authenticated successfully (sasl mechanism: EXTERNAL)

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: successfully subscribed

message repeated 2 times

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Queried 1 bulk download hostnames:lise20.example.com:8910

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] ...successfully connected to ISE server.

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Starting bulk download

[23514] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: curl_easy_setopt() for CURLOPT_URL: 'https://lise20.example.com:8910/pxgrid/mnt/sd/getSessionListByTime'

[8893] ADI:ADI [INFO] : sub command emits:'* Trying 172.16.31.210...'

[8893] ADI:ADI [INFO] : sub command emits:'* Connected to lise20.example.com (172.16.31.210) port 8910 (#0)'

[8893] ADI:ADI [INFO] : sub command emits:'* Cipher selection: ALL:!EXPORT:!EXPORT40:!EXPORT56:!aNULL:!LOW:!RC4:@STRENGTH'

[8893] ADI:ADI [INFO] : sub command emits:'* SSL connection using TLSv1.2 / DHE-RSA-AES256-SHA256'

[8893] ADI:ADI [INFO] : sub command emits:'* Server certificate:'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I subject: CN=lise20.example.com'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I start date: 2015-11-21 14:40:36 GMT'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I expire date: 2017-11-20 14:40:36 GMT'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I common name: lise20.example.com (matched)'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I issuer: DC=com; DC=example; CN=example-WIN-CA'

[8893] ADI:ADI [INFO] : sub command emits:'* ^I SSL certificate verify ok.'

[8893] ADI:ADI [INFO] : sub command emits:'> POST /pxgrid/mnt/sd/getSessionListByTime HTTP/1.1^M'

[8893] ADI:ADI [INFO] : sub command emits:'Host: lise20.example.com:8910^M'

[8893] ADI:ADI [INFO] : sub command emits:'Accept: */*^M'

[8893] ADI:ADI [INFO] : sub command emits:'Content-Type: application/xml^M'

[8893] ADI:ADI [INFO] : sub command emits:'user:firesightisetest-firepower.example.com-0739edea820cc77e04cc7c44200f661e@xgrid.cisco.com^M'

[8893] ADI:ADI [INFO] : sub command emits:'Content-Length: 269^M'

[8893] ADI:ADI [INFO] : sub command emits:'^M'

[8893] ADI:ADI [INFO] : sub command emits:'* upload completely sent off: 269 out of 269 bytes'

[8893] ADI:ADI [INFO] : sub command emits:'< HTTP/1.1 200 OK^M'

[8893] ADI:ADI [INFO] : sub command emits:'< Date: Tue, 01 Dec 2015 23:10:45 GMT^M'

[8893] ADI:ADI [INFO] : sub command emits:'< Content-Type: application/xml^M'

[8893] ADI:ADI [INFO] : sub command emits:'< Content-Length: 1287^M'

[8893] ADI:ADI [INFO] : sub command emits:'< Server: ^M'

[8893] ADI:ADI [INFO] : sub command emits:'< ^M'

[8893] ADI:ADI [INFO] : sub command emits:'* Connection #0 to host lise20.example.com left intact'

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] bulk download processed 0 entries.

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] disconnecting pxgrid

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: Starting reconnection stop

[23510] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: _reconnection_thread exited

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: stream closed; err_dom=(null) 2015-12-01T23:10:45 [ INFO]: clientDisconnectedCb -> destroying client object

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: pxgrid connection shutdown done successfully

[23511] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: Exiting from event base loop

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: successfully disconnected

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: connection disconnect done .....

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] destroying pxgrid reconnection

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] destroying underlying pxgrid connection

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] destroying pxgrid config

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] ISE identity feed destructor called

[23509] ADI_ISE_Test_Help:ADI_ISE_Test_Help [INFO] /usr/local/sf/bin/adi_iseTestHelp cleanly exits.

[23509] ADI_ISE_Test_Help:adi.ISEConnection [INFO] Captured Jabberwerx log:2015-12-01T23:10:45 [ INFO]: pxgrid library has been uninitialized

[8893] ADI:ADI [INFO] Parent done waiting, child completed with integer status 0

Para obtener depuraciones más detalladas, es posible eliminar el proceso adi (desde la raíz después de sudo) y ejecutarlo con el argumento debug:

root@firepower:/var/log# ps ax | grep adi

24047 ? Sl 0:00 /usr/local/sf/bin/adi

24090 pts/0 S+ 0:00 grep adi

root@firepower:/var/log# kill -9 24047

root@firepower:/var/log# /usr/local/sf/bin/adi --debug

Dec 01 23:14:34 firepower SF-IMS[24106]: [24106] ADI:adi.Adi [DEBUG] adi.cpp:319:HandleLog(): ADI Created, awaiting config

Dec 01 23:14:34 firepower SF-IMS[24106]: [24106] ADI:config [DEBUG] config.cpp:289:ProcessConfigGlobalSettings(): Parsing global settings

<..........a lot of detailed output with data.......>

Consulta SGT a través de pxGrid

La operación se ejecuta cuando se hace clic en el botón Test en la sección ISE Integration o cuando se actualiza la lista SGT, mientras se agrega la regla en la política de control de acceso.

Dec 01 23:14:38 firepower SF-IMS[24106]: [24139] ADI:adi.ISEConnection [DEBUG] adi.cpp:319:HandleLog(): Querying Security Group metaData...

Dec 01 23:14:38 firepower SF-IMS[24106]: [24139] ADI:adi.pxGridAdapter [DEBUG] adi.cpp:319:HandleLog(): pxgrid_connection_query(connection*:0x10c7da0, capability: 0x1064510, request:<getSecurityGroupListRequest xmlns='http://www.cisco.com/pxgrid/identity'/>)...

Dec 01 23:14:38 firepower SF-IMS[24106]: [24139] ADI:adi.pxGridAdapter [DEBUG] adi.cpp:319:HandleLog(): returns [OK|<ns5:getSecurityGroupListResponse xmlns:ns2='http://www.cisco.com/pxgrid' xmlns:ns3='http://www.cisco.com/pxgrid/net' xmlns:ns4='http://www.cisco.com/pxgrid/admin' xmlns:ns5='http://www.cisco.com/pxgrid/identity' xmlns:ns6='http://www.cisco.com/pxgrid/eps' xmlns:ns7='http://www.cisco.com/pxgrid/netcap' xmlns:ns8='http://www.cisco.com/pxgrid/anc'><ns5:SecurityGroups><ns5:SecurityGroup><ns5:id>fc6f9470-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Unknown</ns5:name><ns5:description>Unknown Security Group</ns5:description><ns5:tag>0</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fc7c8cc0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>ANY</ns5:name><ns5:description>Any Security Group</ns5:description><ns5:tag>65535</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fcf95de0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Auditors</ns5:name><ns5:description>Auditor Security Group</ns5:description><ns5:tag>9</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fd14fc30-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>BYOD</ns5:name><ns5:description>BYOD Security Group</ns5:description><ns5:tag>15</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fd2fb020-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Contractors</ns5:name><ns5:description>Contractor Security Group</ns5:description><ns5:tag>5</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fd4e34a0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Developers</ns5:name><ns5:description>Developer Security Group</ns5:description><ns5:tag>8</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fd6d2e50-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Development_Servers</ns5:name><ns5:description>Development Servers Security Group</ns5:description><ns5:tag>12</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fda10f90-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Employees</ns5:name><ns5:description>Employee Security Group</ns5:description><ns5:tag>4</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fdbcd4f0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Guests</ns5:name><ns5:description>Guest Security Group</ns5:description><ns5:tag>6</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fdd9abc0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Network_Services</ns5:name><ns5:description>Network Services Security Group</ns5:description><ns5:tag>3</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fdf4d4e0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>PCI_Servers</ns5:name><ns5:description>PCI Servers Security Group</ns5:description><ns5:tag>14</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe11abb0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Point_of_Sale_Systems</ns5:name><ns5:description>Point of Sale Security Group</ns5:description><ns5:tag>10</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe2d22f0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Production_Servers</ns5:name><ns5:description>Production Servers Security Group</ns5:description><ns5:tag>11</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe487320-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Production_Users</ns5:name><ns5:description>Production User Security Group</ns5:description><ns5:tag>7</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe62d8f0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Quarantined_Systems</ns5:name><ns5:description>Quarantine Security Group</ns5:description><ns5:tag>255</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe7d3ec0-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>Test_Servers</ns5:name><ns5:description>Test Servers Security Group</ns5:description><ns5:tag>13</ns5:tag></ns5:SecurityGroup><ns5:SecurityGroup><ns5:id>fe99c770-6d8f-11e5-978e-005056bf2f0a</ns5:id><ns5:name>TrustSec_Devices</ns5:name><ns5:description>TrustSec Devices Security Group</ns5:description><ns5:tag>2</ns5:tag></ns5:SecurityGroup></ns5:SecurityGroups></ns5:getSecurityGroupListResponse>]

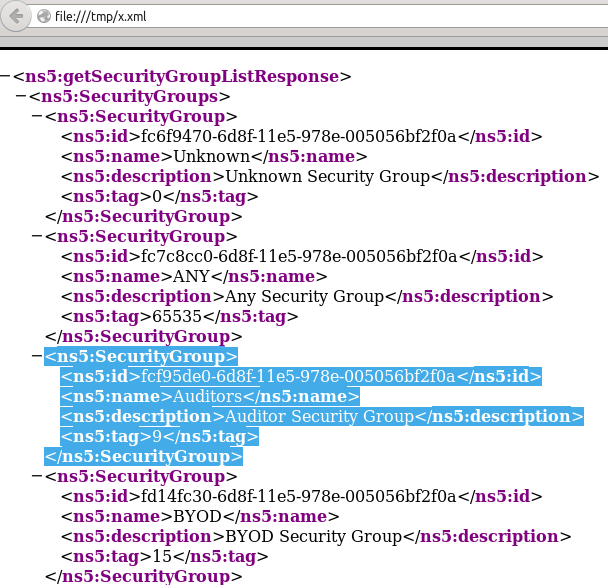

Para obtener una mejor vista del contenido xml de ese registro, puede copiarlo en un archivo xml y abrirlo un explorador web. Puede confirmar que se recibe una SGT (auditoría) específica, así como todas las demás SGT definidas en ISE:

Consulta de sesión mediante API REST a MnT

Esto también forma parte de la operación Test (por favor, observe que el nombre de host y el puerto MnT se transfieren a través de pxGrid). Se utiliza la descarga masiva de sesiones:

Dec 01 23:14:39 firepower SF-IMS[24106]: [24143] ADI:adi.pxGridAdapter [DEBUG] adi.cpp:319:HandleLog(): returns [OK, p_node*:0x7f0ea6ffa8a8(<session xmlns='http://www.cisco.com/pxgrid/net'><gid xmlns='http://www.cisco.com/pxgrid'>ac101f6400007000565d597f</gid><lastUpdateTime xmlns='http://www.cisco.com/pxgrid'>2015-12-01T23:37:31.191+01:00</lastUpdateTime><extraAttributes xmlns='http://www.cisco.com/pxgrid'><attribute>UGVybWl0QWNjZXNzLEF1ZGl0b3Jz</attribute></extraAttributes><state>Started</state><RADIUSAttrs><attrName>Acct-Session-Id</attrName><attrValue>91200007</attrValue></RADIUSAttrs><interface><ipIntfID><ipAddress xmlns='http://www.cisco.com/pxgrid'>172.16.50.50</ipAddress></ipIntfID><macAddress>08:00:27:23:E6:F2</macAddress><deviceAttachPt><deviceMgmtIntfID><ipAddress xmlns='http://www.cisco.com/pxgrid'>172.16.31.100</ipAddress></deviceMgmtIntfID></deviceAttachPt></interface><user><name xmlns='http://www.cisco.com/pxgrid'>Administrator</name><ADUserDNSDomain>example.com</ADUserDNSDomain><ADUserNetBIOSName>EXAMPLE</ADUserNetBIOSName></user><assessedPostureEvent/><endpointProfile>Windows7-Workstation</endpointProfile><securityGroup>Auditors</securityGroup></session>)]

Dec 01 23:14:39 firepower SF-IMS[24106]: [24143] ADI:adi.ISEConnection [DEBUG] adi.cpp:319:HandleLog(): bulk download invoking callback on entry# 1

Dec 01 23:14:39 firepower SF-IMS[24106]: [24143] ADI:adi.ISESessionEntry [DEBUG] adi.cpp:319:HandleLog(): parsing Session Entry with following text:<session xmlns='http://www.cisco.com/pxgrid/net'><gid xmlns='http://www.cisco.com/pxgrid'>ac101f6400007000565d597f</gid><lastUpdateTime xmlns='http://www.cisco.com/pxgrid'>2015-12-01T23:37:31.191+01:00</lastUpdateTime><extraAttributes xmlns='http://www.cisco.com/pxgrid'><attribute>UGVybWl0QWNjZXNzLEF1ZGl0b3Jz</attribute></extraAttributes><state>Started</state><RADIUSAttrs><attrName>Acct-Session-Id</attrName><attrValue>91200007</attrValue></RADIUSAttrs><interface><ipIntfID><ipAddress xmlns='http://www.cisco.com/pxgrid'>172.16.50.50</ipAddress></ipIntfID><macAddress>08:00:27:23:E6:F2</macAddress><deviceAttachPt><deviceMgmtIntfID><ipAddress xmlns='http://www.cisco.com/pxgrid'>172.16.31.100</ipAddress></deviceMgmtIntfID></deviceAttachPt></interface><user><name xmlns='http://www.cisco.com/pxgrid'>Administrator</name><ADUserDNSDomain>example.com</ADUserDNSDomain><ADUserNetBIOSName>EXAMPLE</ADUserNetBIOSName></user><assessedPostureEvent/><endpointProfile>Windows7-Workstation</endpointProfile><securityGroup>Auditors</securityGroup></session>

Y resultado analizado (1 sesión activa recibida):

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.ISESessionEntry [DEBUG]

adi.cpp:319:HandleLog(): Parsing incoming DOM resulted in following ISESessionEntry:

{gid = ac101f6400007000565d597f, timestamp = 2015-12-01T23:37:31.191+01:00,

state = Started, session_id = 91200007, nas_ip = 172.16.31.100,

mac_addr = 08:00:27:23:E6:F2, ip = 172.16.50.50, user_name = Administrator,

sgt = Auditors, domain = example.com, device_name = Windows7-Workstation}

En ese momento, NGIPS intenta correlacionar ese nombre de usuario (y dominio) con el nombre de usuario de Realm-AD:

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.RealmContainer [DEBUG] adi.cpp:319

:HandleLog(): findRealm: Found Realm for domain example.com

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.ISEConnectionSub [DEBUG]

adi.cpp:319:HandleLog(): userName = 'Administrator' realmId = 2, ipAddress = 172.16.50.50

LDAP se utiliza para buscar un usuario y pertenencia a un grupo:

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.LdapRealm [INFO] adi.cpp:322:

HandleLog(): search '(|(sAMAccountName=Administrator))' has the following

DN: 'CN=Administrator,CN=Users,DC=example,DC=com'.

Dec 01 23:14:39 firepower SF-IMS[24106]: [24142] ADI:adi.LdapRealm [DEBUG] adi.cpp:319:

HandleLog(): getUserIdentifier: searchfield sAMAccountName has display naming attr:

Administrator.

Depuraciones de ISE

Después de habilitar el nivel de depuración TRACE para el componente pxGrid es posible verificar cada operación (pero sin carga/datos como en FMC).

Ejemplo con recuperación de etiquetas SGT:

2015-12-02 00:05:39,352 DEBUG [pool-1-thread-14][] cisco.pxgrid.controller.query.CoreAuthorizationManager -::

:::- checking core authorization (topic=TrustSecMetaData, user=firesightisetest-firepower.example.com

-0739edea820cc77e04cc7c44200f661e@xgrid.cisco.com, operation=subscribe)...

2015-12-02 00:05:39,358 TRACE [pool-1-thread-14][] cisco.pxgrid.controller.common.

LogAdvice -:::::- args: [TrustSecMetaData, subscribe, firesightisetest-firepower.example.com-0739edea820cc77e04cc7c44200f661e@xg

rid.cisco.com]

2015-12-02 00:05:39,359 DEBUG [pool-1-thread-14][] cisco.pxgrid.controller.persistence.

XgridDaoImpl -:::::- groups [Any, Session] found for client firesightisetest-firepower.

example.com-0739edea820cc77e04cc7c44200f661e@xgrid.cisco.com

2015-12-02 00:05:39,360 DEBUG [pool-1-thread-14][] cisco.pxgrid.controller.persistence.

XgridDaoImpl -:::::- permitted rule found for Session TrustSecMetaData subscribe.

total rules found 1

Errores

CSCuv32295 - ISE puede enviar información de dominio en campos de nombre de usuario

CSCus53796 - No se puede obtener el FQDN del host para la consulta masiva de REST

CSCuv43145 - Reinicio del servicio de asignación de identidad y PXGRID, importación/eliminación del almacén de confianza

Referencias

- Configuración de servicios de remediación con la integración de ISE y FirePower

- Configuración de pxGrid en un entorno ISE distribuido

- Cómo implementar certificados con Cisco pxGrid: configuración del nodo pxGrid de ISE firmado por CA y del cliente pxGrid firmado por CA

- ISE versión 1.3 integración de pxGrid con la aplicación IPS pxLog

- Guía del administrador de Cisco Identity Services Engine, versión 2.0

- Guía de referencia de la API de Cisco Identity Services Engine, versión 1.2 - Introducción a RESTful externo S...

- Guía de referencia de la API de Cisco Identity Services Engine, versión 1.2 - Introducción a la supervisión de RES...

- Guía del administrador de Cisco Identity Services Engine, versión 1.3

- Asistencia técnica y documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

11-Jan-2016

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Michal GarcarzIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios