Configuración de ISE 2.1 Threat-Centric NAC (TC-NAC) con AMP y servicios de estado

Opciones de descarga

-

ePub (3.5 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.8 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar NAC centrado en las amenazas con protección frente a malware avanzado (AMP) en Identity Services Engine (ISE) 2.1. Los niveles de gravedad de las amenazas y los resultados de la evaluación de vulnerabilidades se pueden utilizar para controlar dinámicamente el nivel de acceso de un terminal o de un usuario. Los Servicios de postura también se tratarán como parte de este documento.

Nota: El objetivo del documento es describir la integración de ISE 2.1 con AMP. Los servicios de postura se muestran tal y como son necesarios cuando aprovisionamos AMP desde ISE.

Prerequisites

Requirements

Cisco recomienda tener conocimientos básicos sobre estos temas:

-

Cisco Identity Service Engine

-

Protección avanzada frente a malware

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Identity Service Engine versión 2.1

- Controlador de LAN inalámbrica (WLC) 8.0.121.0

- AnyConnect VPN Client 4.2.02075

- Windows 7 Service Pack 1

Configurar

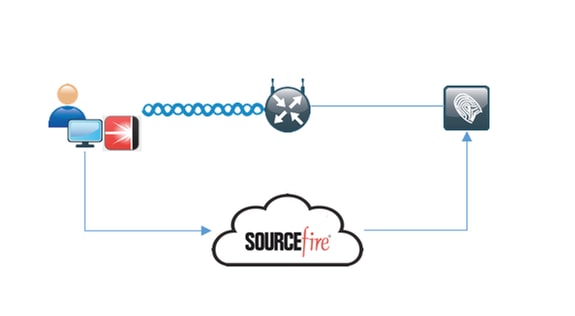

Diagrama de la red

Flujo detallado

1. El cliente se conecta a la red, se asigna AMP_Profile y se redirige al usuario a Anyconnect Provisioning Portal. Si no se detecta Anyconnect en el equipo, se instalan todos los módulos configurados (VPN, AMP y estado). La configuración se envía para cada módulo junto con ese perfil

2. Una vez instalado Anyconnect, se ejecuta la evaluación de estado

3. El módulo AMP Enabler instala el conector FireAMP

4. Cuando el cliente intenta descargar software malicioso, el conector de AMP emite un mensaje de advertencia y lo informa a AMP Cloud

5. AMP Cloud envía esta información a ISE

Configuración de la nube de AMP

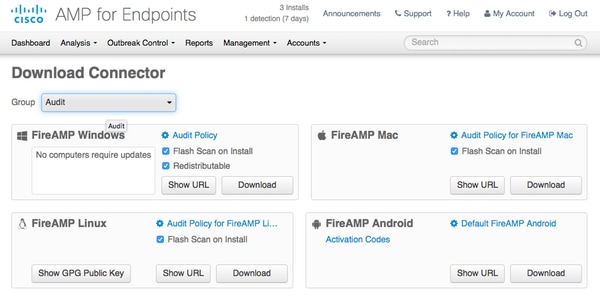

Paso 1. Descargar conector desde la nube de AMP

Para descargar el conector, navegue hasta Administración > Conector de descarga. A continuación, seleccione el tipo y descargue FireAMP (Windows, Android, Mac, Linux). En este caso, se seleccionó Audit y el archivo de instalación de FireAMP para Windows.

Nota: la descarga de este archivo genera un archivo .exe denominado Audit_FireAMPSetup.exe en el ejemplo. Este archivo se envió al servidor web para que estuviera disponible cuando el usuario solicitara la configuración de AMP.

Configuración de ISE

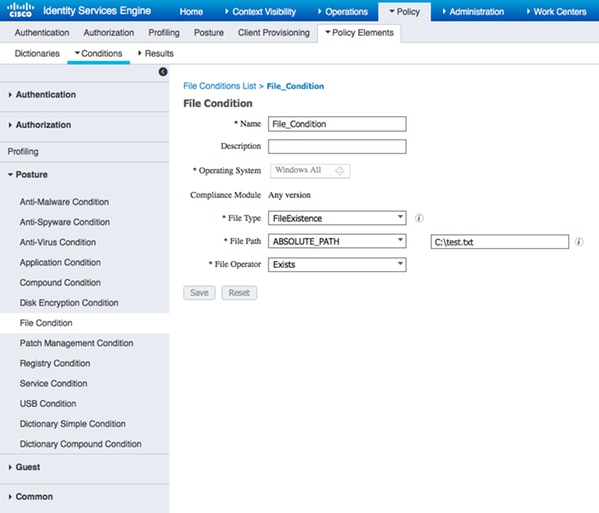

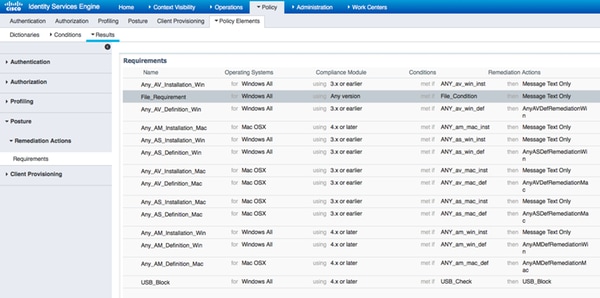

Paso 1. Configurar políticas y condiciones de estado

Vaya a Directiva > Elementos de directiva > Condiciones > Condición > Condición de archivo.Puede ver que se ha creado una condición simple para la existencia del archivo. El archivo tiene que existir si el terminal debe cumplir con la política verificada por el módulo de postura:

Esta condición se utiliza para un requisito:

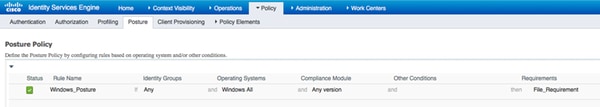

El requisito se utiliza en la directiva de estado para los sistemas Microsoft Windows:

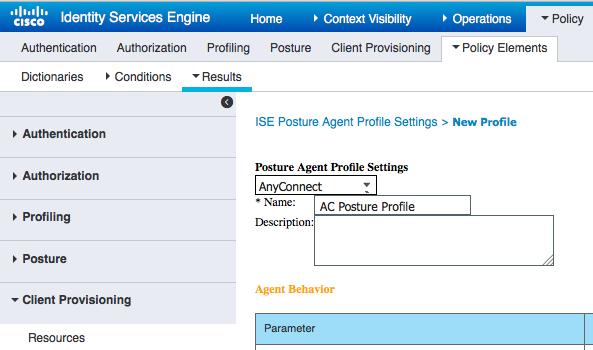

Paso 2. Configurar perfil de postura

- Vaya a Directiva > Elementos de directiva > Resultados > Aprovisionamiento de cliente > Recursos y agregue un agente de control de admisión a la red (NAC) o un perfil de estado de agente de AnyConnect

- Seleccione Anyconnect

- Desde la sección Posture Protocol , agregue * para permitir que el Agente se conecte a todos los servidores

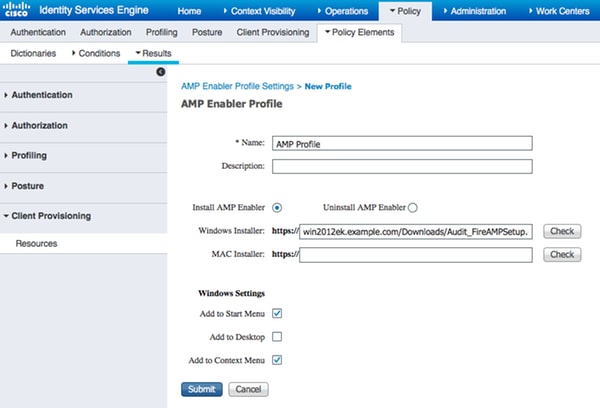

Paso 3. Configuración del perfil de AMP

El perfil de AMP contiene información sobre la ubicación de Windows Installer. Windows Installer se descargó anteriormente de AMP Cloud. Debe ser accesible desde el equipo cliente. El certificado del servidor HTTPS, donde se encuentra el instalador, también debe ser de confianza para el equipo cliente.

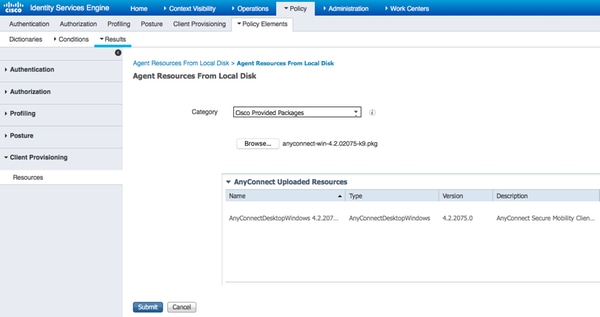

Paso 2. Cargar aplicaciones y perfiles XML en ISE

- Descargue la aplicación manualmente desde el sitio oficial de Cisco: anyconnect-win-4.2.02075-k9.pkg

- En ISE, vaya a Directiva > Elementos de directiva > Resultados > Aprovisionamiento de cliente > Recursos y agregue recursos de agente desde el disco local

- Elija Cisco Provided Packages y seleccione anyconnect-win-4.2.02075-k9.pkg

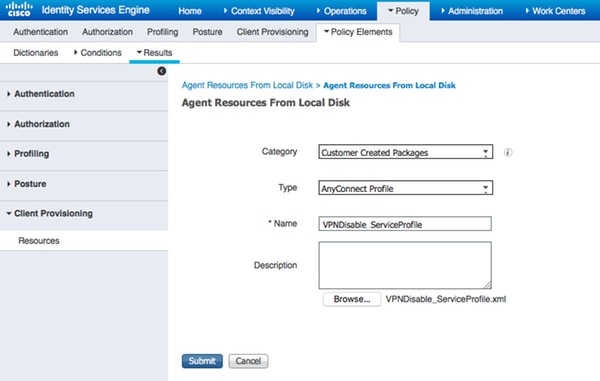

- Vaya a Directiva > Elementos de directiva > Resultados > Aprovisionamiento de cliente > Recursos y agregue recursos de agente desde el disco local

- Elija Customer Created Packages y escriba AnyConnect Profile. Seleccione VPNDisable_ServiceProfile.xml

Nota: VPNDisable_ServiceProfile.xml se utiliza para ocultar el título de VPN, ya que este ejemplo no utiliza el módulo VPN. Este es el contenido de VPNDisable_ServiceProfile.xml:

<AnyConnectProfile.xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<ServiceDisable>true</ServiceDisable>

</ClientInitialization>

</AnyConnectProfile>

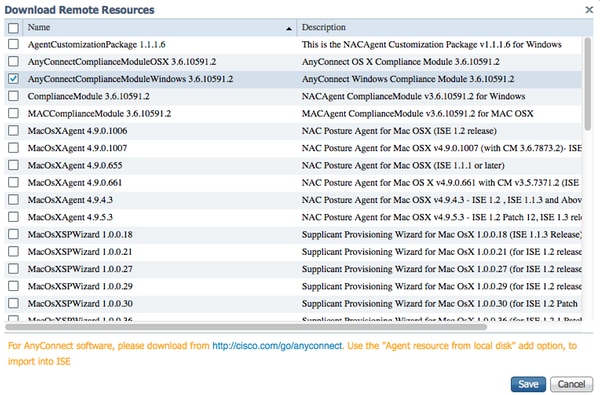

Paso 3. Descargar el módulo de cumplimiento de AnyConnect

- Vaya a Directiva > Elementos de directiva > Resultados > Aprovisionamiento de cliente > Recursos y agregue recursos de agente desde el sitio de Cisco

- Seleccione AnyConnect Windows Compliance Module 3.6.10591.2 y haga clic en Guardar

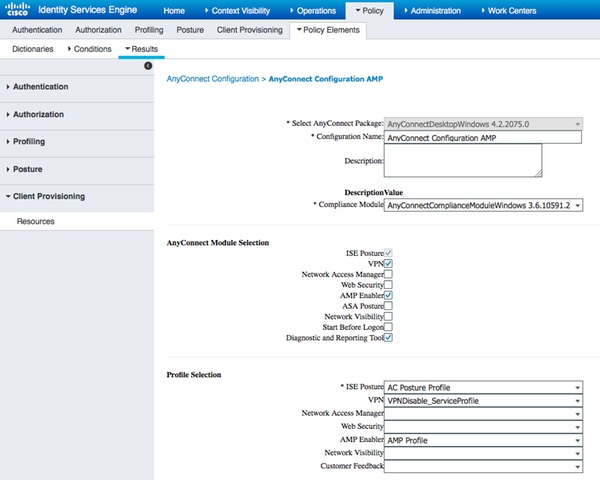

Paso 4. Agregar configuración de AnyConnect

- Vaya a Directiva > Elementos de directiva > Resultados > Aprovisionamiento del cliente > Recursos y agregue la configuración de AnyConnect

- Configure el nombre y seleccione el módulo de conformidad y todos los módulos de AnyConnect necesarios (VPN, AMP y estado)

- En Selección de perfil, elija el perfil configurado anteriormente para cada módulo

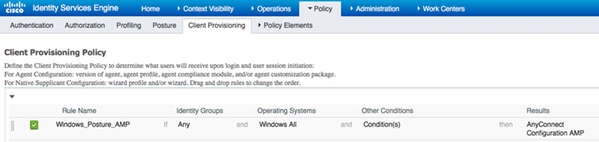

Paso 5. Configurar reglas de aprovisionamiento de clientes

La configuración de AnyConnect creada anteriormente se menciona en las reglas de aprovisionamiento de clientes

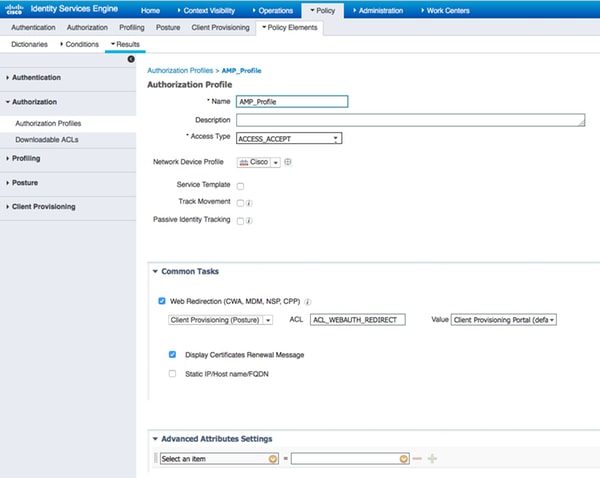

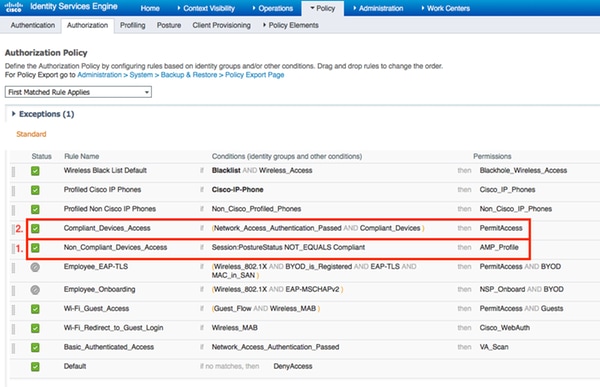

Paso 6. Configurar directivas de autorización

En primer lugar, tiene lugar la redirección a Client Provisioning Portal. Se utilizan las directivas de autorización estándar para el estado.

Después, una vez que se haya cumplido la conformidad, se asignará acceso completo

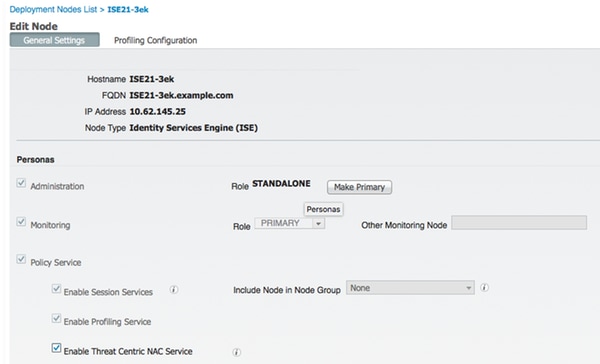

Paso 7. Habilitar servicios de TC-NAC

Habilite los servicios de TC-NAC en Administration > Deployment > Edit Node. Marque la casilla de verificación Enable Threat Centric NAC Service.

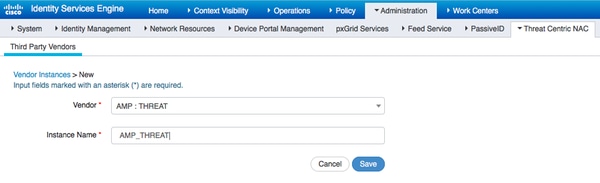

Paso 8. Configuración del adaptador AMP

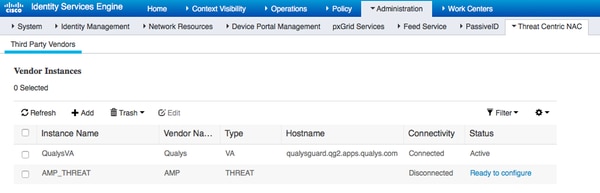

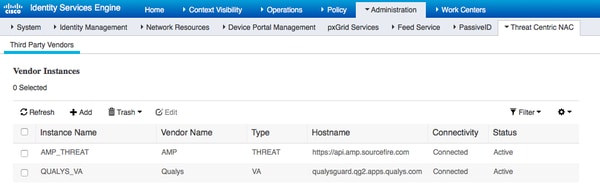

Vaya a Administration > Threat Centric NAC > Third Party Vendors > Add. Haga clic en Guardar

Debe pasar al estado Preparado para configurar. Haga clic en Ready to Configure (Preparado para configurar)

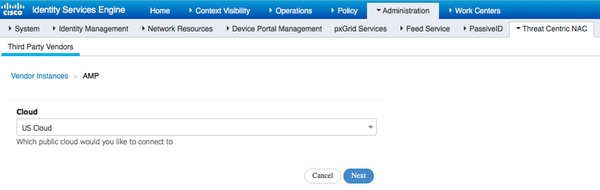

Seleccione Cloud y haga clic en Next .

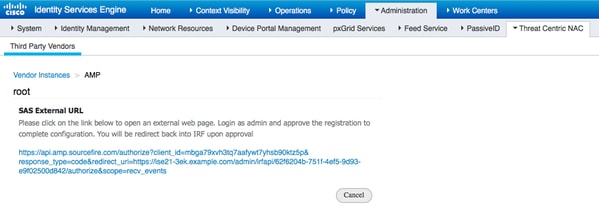

Haga clic en el enlace FireAMP e inicie sesión como administrador en FireAMP.

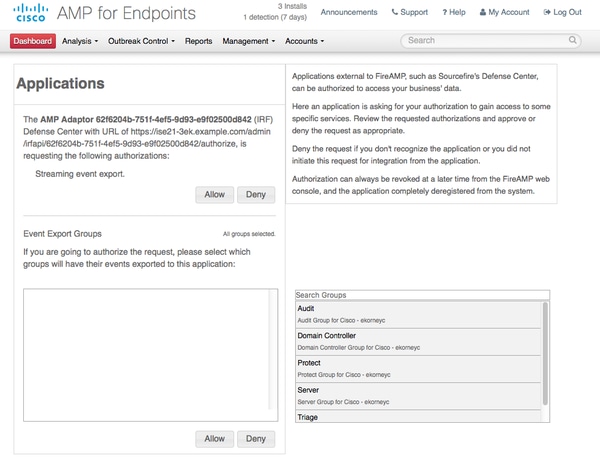

Haga clic en Permitir en el panel Aplicaciones para autorizar la solicitud de exportación de eventos de transmisión. Después de esta acción, se le redirigirá de nuevo a Cisco ISE

Seleccione los eventos (por ejemplo, descarga sospechosa, conexión a un dominio sospechoso, malware ejecutado, riesgo de Java) que desea supervisar. El resumen de la configuración de la instancia del adaptador se muestra en la página de resumen de la configuración. La instancia del adaptador pasa al estado conectado/activo.

Verificación

Terminal

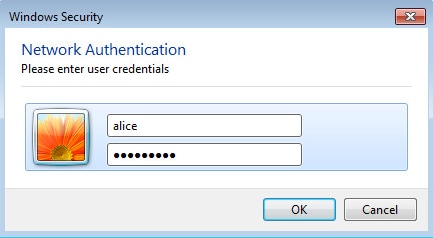

Conectarse a una red inalámbrica a través de PEAP (MSCHAPv2).

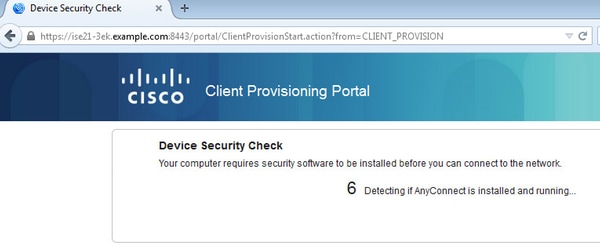

Una vez conectado, se realiza la redirección al portal de aprovisionamiento de clientes.

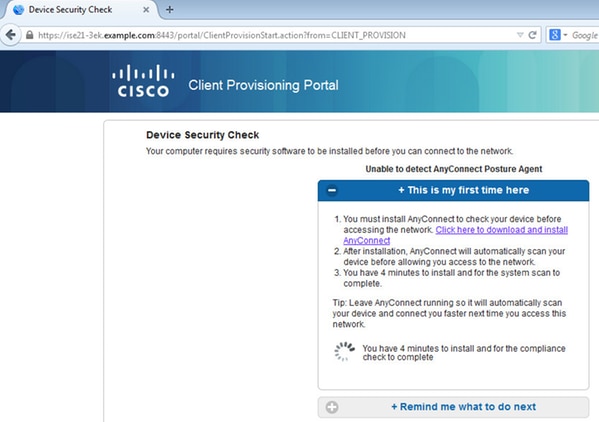

Como no hay nada instalado en el equipo cliente, ISE solicita la instalación del cliente AnyConnect.

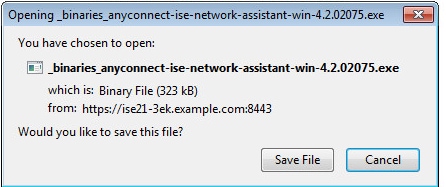

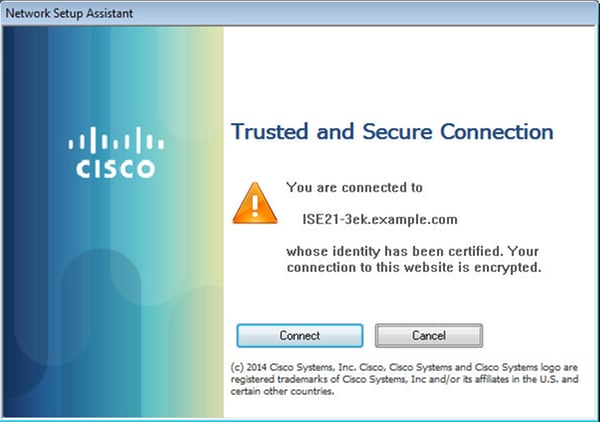

La aplicación Network Setup Assistant (NSA) se debe descargar y ejecutar desde el equipo cliente.

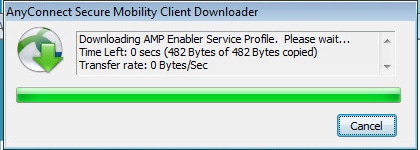

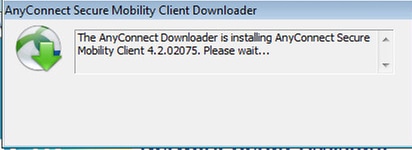

La NSA se encarga de instalar los componentes y perfiles necesarios.

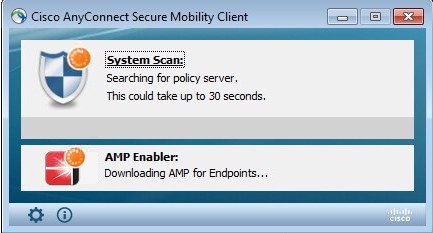

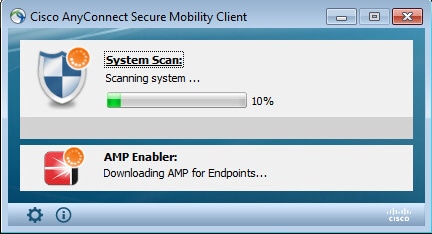

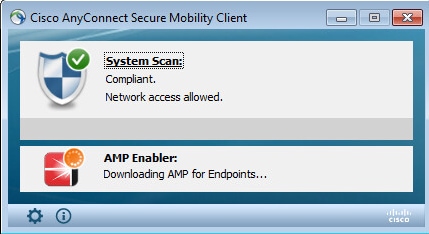

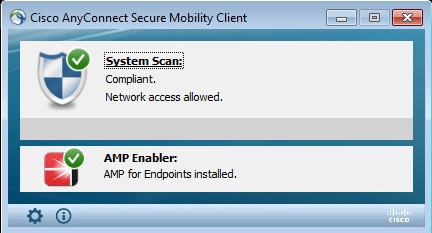

Una vez finalizada la instalación, el módulo AnyConnect Posture realiza una comprobación de conformidad.

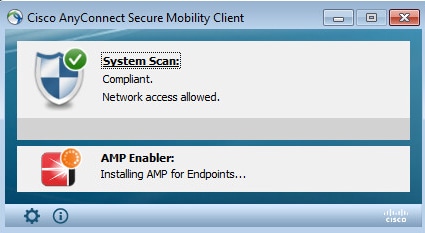

A medida que se proporciona acceso completo, si el terminal cumple los requisitos, AMP se descarga e instala desde el servidor web especificado anteriormente en el perfil de AMP.

Aparece el conector de AMP.

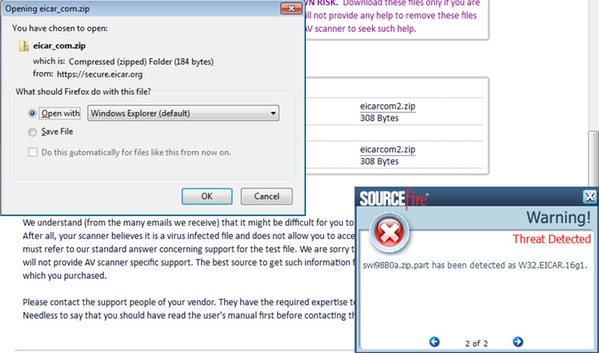

Para probar AMP en acción, se descarga la cadena Eicar contenida en un archivo zip. La amenaza se detecta y se informa a AMP Cloud.

Nube de AMP

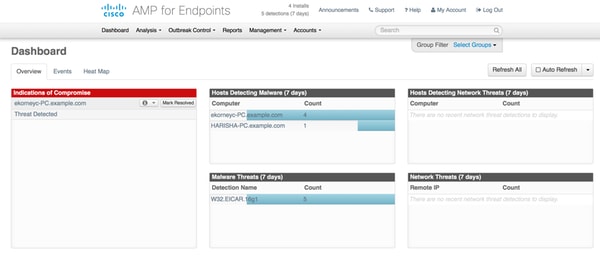

Para verificar los detalles del panel de amenazas de la nube de AMP se puede utilizar.

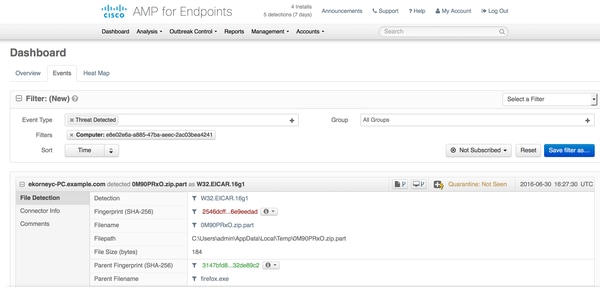

Para obtener más detalles sobre la amenaza, la ruta de archivo y las huellas digitales, puede hacer clic en el host, donde se detectó el malware.

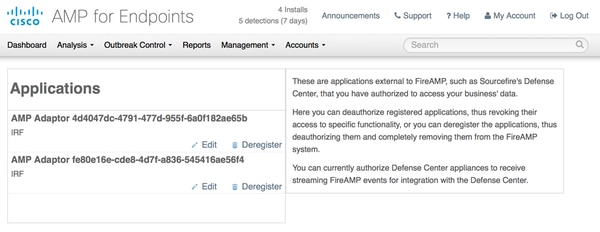

Para ver o anular el registro de una instancia de ISE, puede navegar hasta Cuentas > Aplicaciones

ISE

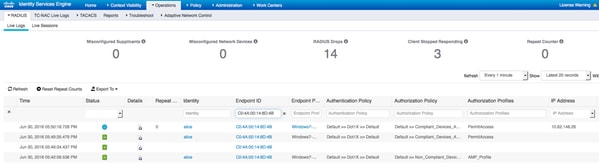

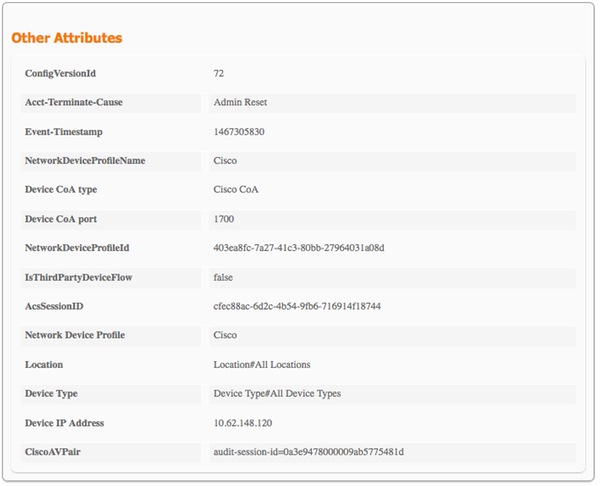

En el propio ISE se observa un flujo de estado regular, la redirección tiene lugar en primer lugar para comprobar el cumplimiento de la red. Tan pronto como el terminal cumple con la normativa, se envía CoA Reauth y se asigna un nuevo perfil con PermitAccess.

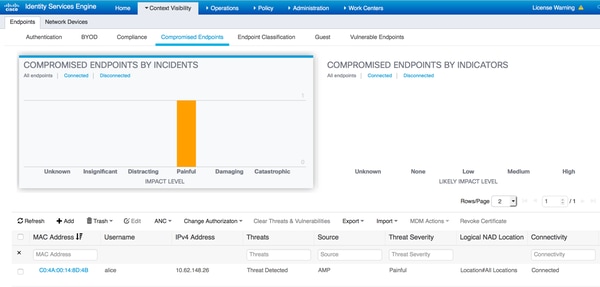

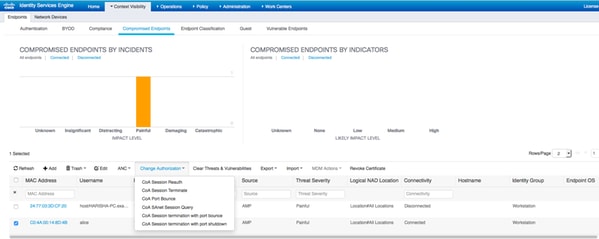

Para ver las amenazas detectadas, puede navegar hasta Visibilidad del contexto > Terminales > Terminales comprometidos

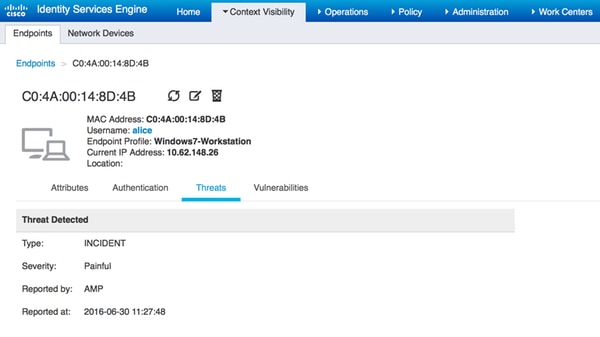

Si selecciona el terminal y se desplaza a la ficha Amenaza, se muestran más detalles.

Cuando se detecta un evento de amenaza para un terminal, puede seleccionar la dirección MAC del terminal en la página Terminales en peligro y aplicar una política ANC (si está configurada, por ejemplo, Cuarentena). También puede emitir un cambio de autorización para finalizar la sesión.

Si se selecciona Terminar sesión de CoA, ISE envía la desconexión de CoA y el cliente pierde el acceso a la red.

Troubleshoot

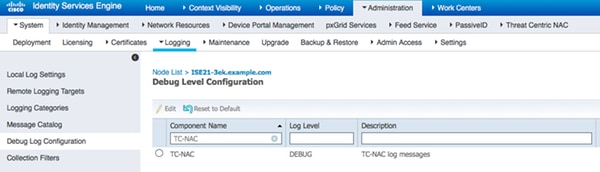

Para habilitar los debugs en ISE navegue hasta Administration > System > Logging > Debug Log Configuration, seleccione TC-NAC Node y cambie el Nivel de Log del componente TC-NAC a DEBUG

Registros a verificar - irf.log. Puede seguirlo directamente desde la CLI de ISE:

ISE21-3ek/admin# show logging application irf.log tail

Se recibe un evento de amenaza desde la nube de AMP.

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:53 -:::- llamando al administrador de notificaciones com.cisco.cpm.irf.service.IrfNotificationHandler$MyNotificationHandler@3fac8043 Mensaje{messageType=NOTIFICATION, messageId=THREAT_EVENT, content=' c0:4a:00:14:8d:4b": [{"incidente": {"Impact_Qualification": "Painful"}, "time-stamp": 1467304068599, "vendor": "AMP", "title": "Threat Detected"}]}', priority=0, timestamp=Jueves 30 de junio 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, volver=false, exchange=irf.topic.events, routingKey=irf.events.threat), amqpProperties=#contentHeader<basic>(content-type=application/json, content-encoding=null, encabezados=null, delivery-mode=null, priority=0, correlation-id=null, reply-to=null, vencimiento=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e16e-code8-4d7f-a8 36-545416ae56f4, cluster-id=null)}

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.service.IrfNotificationHandler:handle:140 -::::- Añadido a la cola pendiente: Message{messageType=NOTIFICATION, messageId=THREAT_EVENT, content='{"c0:4a:00:14:8d:4b": [{"incidente": {"Impact_Qualification": "Painful"}, "time-stamp": 1467304068599, "vendor": "AMP", "title": "Threat Detected"}]}', priority=0, timestamp=Jueves 30 de junio 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, redeliver=false, exchange=irf.topic.events, Key=irf.events.threat), amqpProperties=#contentHeader<basic>(content-type=application/json, content-encoding=null, header=null, delivery-mode=null, priority=0, correlation-id=null, reply-to=null, expiry=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e16e-code8-4d7f-a836-545416ae56f4, cluster-id=null)}

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:59 -::::- Notificación de procesamiento HECHA: Envelope(deliveryTag=79, redeliver=false, exchange=irf.topic.events, routingKey=irf.events.threat) #contentHeader<basic>(content-type=application/json , content-encoding=nulo, encabezados=nulo, delivery-mode=nulo, priority=0, correlation-id=nulo, reply-to=nulo, vencimiento=nulo, message-id=THREAT_EVENT, timestamp=nulo, type=NOTIFICATION, user-id=nulo, app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4, cluster-id=nulo)

2016-06-30 18:27:48,706 DEBUG [IRF-EventProcessor-0][] cisco.cpm.irf.service.IrfEventProcessor:parseNotification:221 -::::- notificación de análisis: Mensaje{messageType=NOTIFICATION, messageId=THREAT_EVENT, content='{"c0:4a:00:14:8d:4b": [{"incidente": "Impact_Qualification": "Painful"}, "time-stamp": 1467304068599, "vendor": "AMP", "title": "Threat Detected"}]}', priority=0, timestamp=Jue Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, redeliver=false, exchange=irf.topic.events, routingKey=irf.events.threat), amqpProperties=#contentHeader<basic> type=application/json, content-encoding=null, encabezados=null, delivery-mode=null, priority=0, correlation-id=null, reply-to=null, expiry=null, message-id=THREAT_EVENT, timestamp=null, type=NOTIFICATION, user-id=null, app-id=fe80e16e-code8-4d7f-a836-545416ae56f4, cluster-id=null)}

La información sobre la amenaza se envía a PAN

2016-06-30 18:27:48,724 DEBUG [IRF-EventProcessor-0][] cisco.cpm.irf.service.IrfEventProcessor:storeEventsInES:366 -::::- Añadiendo información de evento de amenaza para enviar a PAN - c0:4a:00:14:8d:4b {incidente={Impact_Qualification=Painful}, time-stend amp=1467304068599, vendor=AMP, title=Amenaza detectada}

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

01-Jul-2016

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Eugene KorneychukCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios