Configuración del sensor de dispositivos para la creación de perfiles de ISE

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar el sensor de dispositivos para que se pueda utilizar con fines de creación de perfiles en ISE.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- protocolo Radius

- Protocolo de descubrimiento de Cisco (CDP) y protocolo de descubrimiento de la capa de enlace (LLDP)

- Cisco Identity Service Engine (ISE)

- Switch Cisco Catalyst 9300

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Parche 3 de la versión 3.4 de Cisco ISE

- Switch Cisco Catalyst 9300-48P versión 17.12.4

- Cisco IP Phone 8811 versión 12.8.1

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

El sensor de dispositivos es una función de los dispositivos de acceso que se utiliza para recopilar datos de terminales sin procesar de los dispositivos de red mediante protocolos como Cisco Discovery Protocol (CDP), Link Layer Discovery Protocol (LLDP) y Dynamic Host Configuration Protocol (DHCP). Los datos del terminal resultan útiles para completar la capacidad de definición de perfiles de los dispositivos de acceso a la red. Una vez que se recopila la información, se puede encapsular en los paquetes de cuentas de RADIUS y enviarse a un servidor de generación de perfiles que, en este artículo, será ISE.

Nota: El detector de dispositivos solo perfila los dispositivos que están a un salto del NAD (dispositivo de acceso a la red).

Una vez que se recopila la información, se puede encapsular en la contabilidad de RADIUS y enviarse a un servidor de generación de perfiles. En este artículo, ISE se utiliza como servidor de definición de perfiles.

Configurar

Paso 1. Configuración AAA estándar

Para configurar la Autenticación, Autorización y Contabilización (AAA), consulte estos pasos:

- Habilite AAA mediante el comando aaa new-model y habilite 802.1X globalmente en el switch

- Configure el servidor Radius y habilite la autorización dinámica (Cambio de autorización - CoA)

- Habilite los protocolos CDP y LLDP. Agregar configuración de autenticación de switchport

-

Agregar configuración de autenticación de switchport

! aaa new-model ! ! aaa group server radius ISE-GROUP server name ise ! aaa authentication dot1x default group radius aaa authorization network default group radius aaa accounting update newinfo aaa accounting dot1x default start-stop group radius ! ! aaa server radius dynamic-author clientserver-key Krakow123 ! dot1x system-auth-control ! lldp run cdp run ! interface GigabitEthernet1/0/1 description IP_Phone switchport mode access switchport voice vlan 101 authentication event fail action next-method authentication host-mode multi-domain authentication order dot1x mab authentication priority dot1x mab authentication port-control auto mab dot1x pae authenticator dot1x timeout tx-period 2 spanning-tree portfast ! radius server ise address ipv4 auth-port 1812 acct-port 1813 key !

Nota: Es necesario configurar el switch para enviar atributos específicos del proveedor (VSA) de Cisco a ISE.

Estos atributos se pueden enviar dentro de los paquetes de contabilización configurando el siguiente comando:

radius-server vsa send accountingPaso 2. Configuración del sensor de dispositivos

1. Determine qué atributos de CDP/LLDP son necesarios para perfilar el dispositivo. En el caso del teléfono IP 8811 de Cisco, puede utilizar lo siguiente:

- atributo LLDP SystemDescription

- atributo CDP CachePlatform

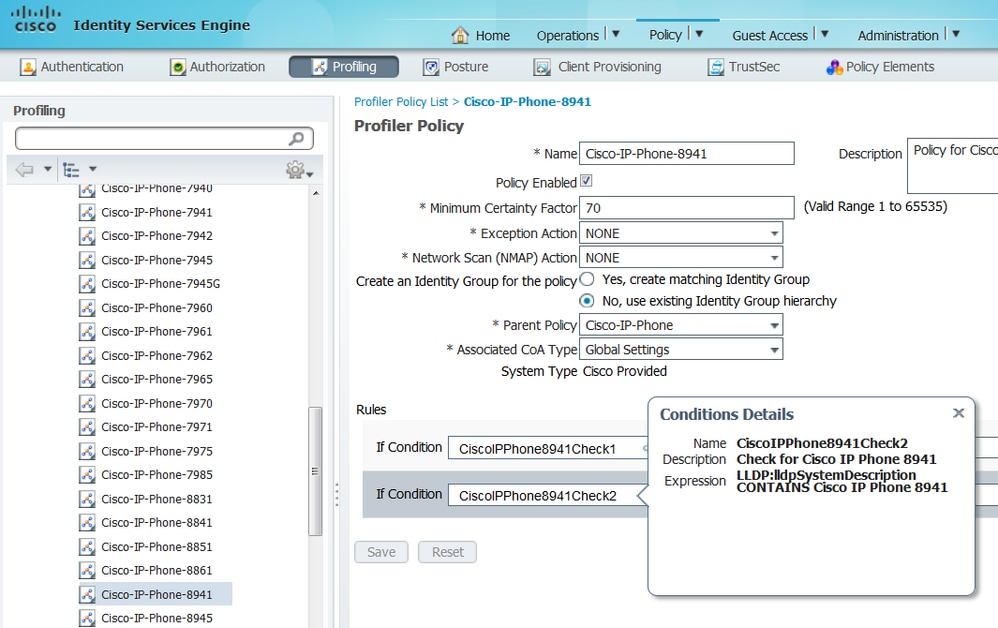

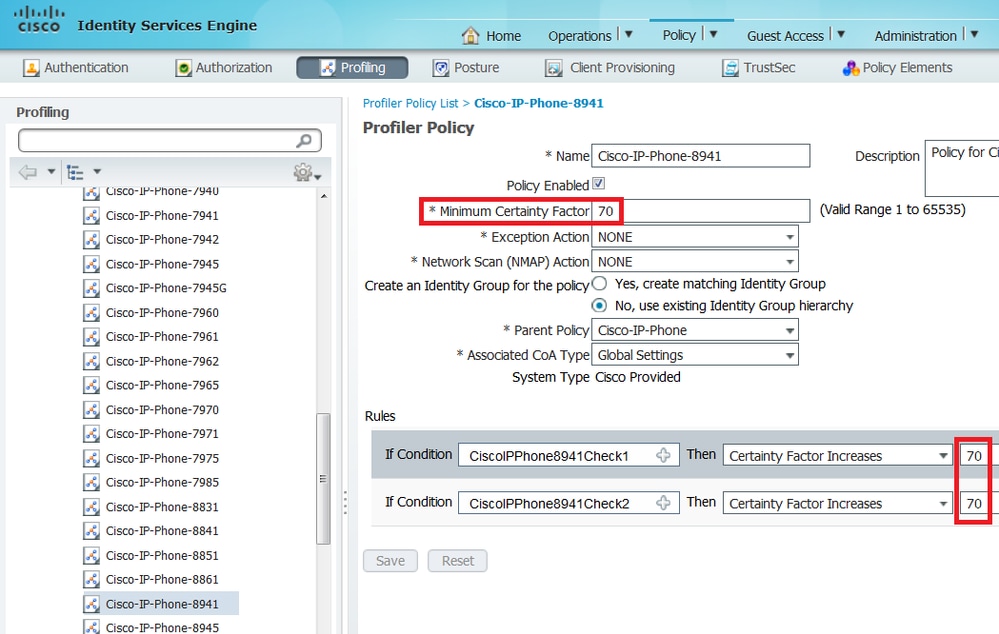

Puede validar los atributos que se utilizan para crear perfiles del dispositivo comprobando las directivas del analizador. Para ello, puede navegar hasta Centros de trabajo > Generador de perfiles > Políticas de generación de perfiles y seleccionar la política de generación de perfiles con la que desea establecer una correspondencia.

En la siguiente captura de pantalla, podemos ver que la Certainty Factory mínima requerida para que el terminal se perfile como Cisco-IP-Phone-8811 es 70. Por lo tanto, dado que ambos atributos proporcionan un aumento de Certainty Factory de 70, es suficiente obtener solo uno de ellos:

Nota: Para que se le pueda crear un perfil como un teléfono IP de Cisco específico, debe cumplir con las condiciones mínimas para todos los perfiles principales. Esto significa que el generador de perfiles debe coincidir con Cisco-Device (factor de certeza mínimo 10) y Cisco-IP-Phone (factor de certeza mínimo 20). Aunque el generador de perfiles coincida con esos dos perfiles, debe definirse como un teléfono IP de Cisco específico, ya que cada modelo de teléfono IP tiene un factor de certeza mínimo de 70. El dispositivo se asigna al perfil para el que tiene el factor de certeza más alto.

2.Configure dos listas de filtros: uno para CDP y otro para LLDP. Éstos indican qué atributos deben incluirse en los mensajes de contabilización de Radius. This step is optional.

3. Cree dos especificaciones de filtro para CDP y LLDP. En la especificación de filtro, puede indicar la lista de atributos que se deben incluir o excluir de los mensajes de cuentas. En el ejemplo, se incluyen estos atributos:

-

device-name y platform-type de CDP

- system-description from LLDP

Puede configurar atributos adicionales para que se transmitan a través de Radius a ISE si es necesario. Este paso también es opcional.

4.Agregue el comando device-sensor notify all-changes para activar actualizaciones cada vez que se agreguen, modifiquen o eliminen TLV para la sesión actual.

5.Para enviar realmente la información recolectada a través de la funcionalidad del sensor de dispositivos, debe decirle explícitamente al switch que logre esto con el comando device-sensor accounting.

!

device-sensor filter-list cdp list cdp-list

tlv name device-name

tlv name platform-type

!

device-sensor filter-list lldp list lldp-list

tlv name system-description

!

device-sensor filter-spec lldp include list lldp-list

device-sensor filter-spec cdp include list cdp-list

!

device-sensor accounting

device-sensor notify all-changes

!Paso 3. Configuración de perfiles en ISE

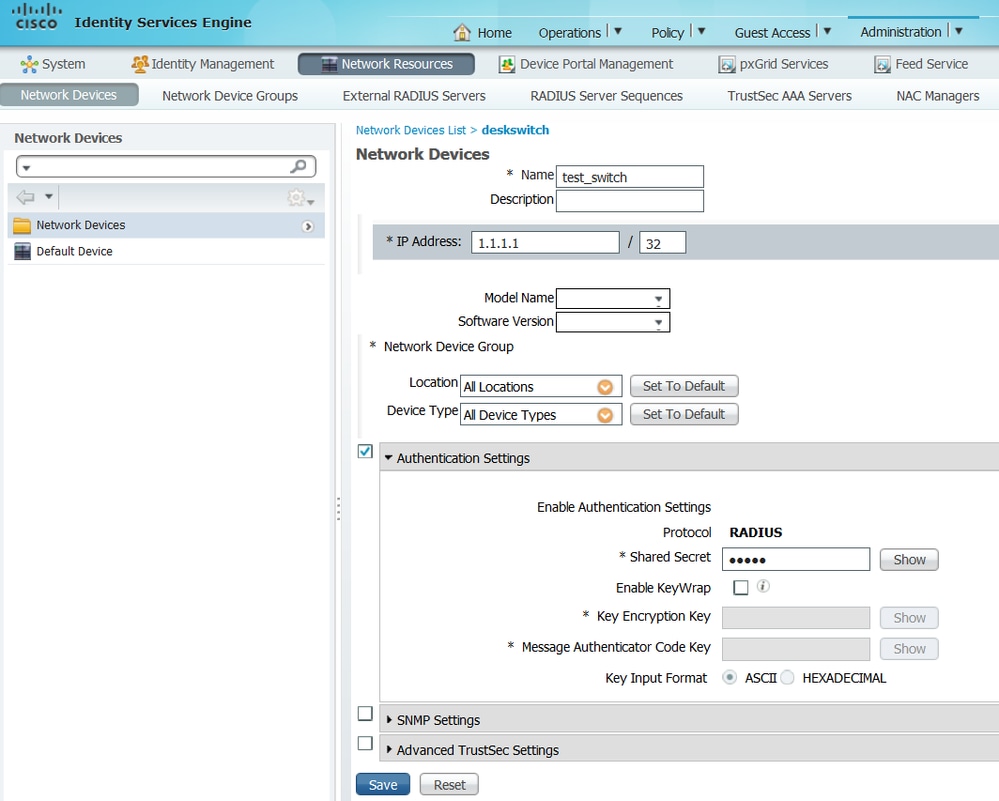

1. Agregue el switch como un dispositivo de red en Administración > Recursos de red > Dispositivos de red. Utilice la clave del servidor RADIUS del switch como secreto compartido en Configuración de autenticación:

2. Habilite Profiling Service en el nodo ISE. Para ello, vaya a Administration > System > Deployment, elija el nodo ISE y, en la pestaña Policy Service, habilite la opción Profiling Service. Si necesita crear perfiles en varios PSN, puede habilitar este servicio para cada uno de ellos. Sin embargo, tenga en cuenta que cuantos más sondeos agregue y más nodos habilite el servicio de perfiles, mayor será el impacto en el rendimiento, por lo que deberá habilitarlos sabiamente.

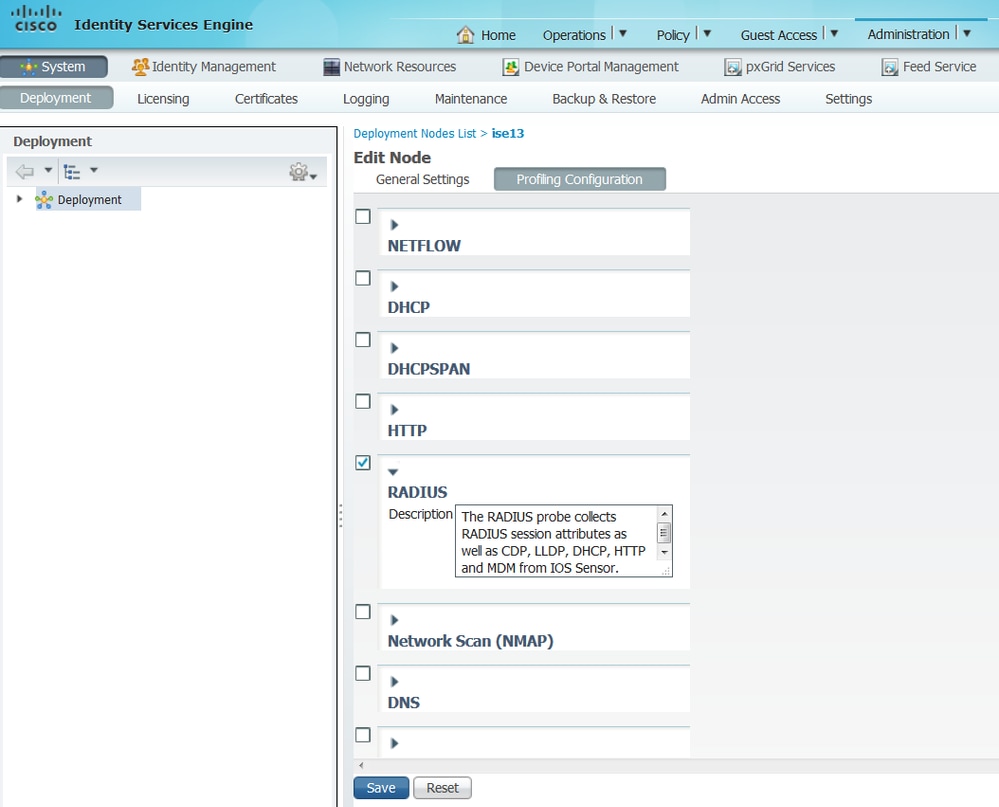

3. Active la sonda Radius en el nodo de definición de perfiles. Para ello, navegue hasta Administration > System > Deployment, elija el nodo ISE y haga clic en la pestaña Profiling Configuration.

4. Establezca el tipo de CoA (cambio de autorización) en Reauth para exigir la reautenticación del terminal cuando se crea el perfil. Además, asegúrese de que Endpoint Attribute Filter esté marcado. Para hacerlo, navegue hasta Administration > System > Settings > Profiling.

Nota: Se recomienda habilitar el filtro de atributos de terminales en implementaciones de producción para evitar problemas de rendimiento cuando se recopilan demasiados datos de perfiles innecesarios. Para agregar un atributo a la lista de permitidos que no está presente actualmente, puede crear una nueva Condición y directiva de generador de perfiles que utilice el atributo. El atributo se agregará automáticamente a la lista blanca de atributos almacenados y replicados.

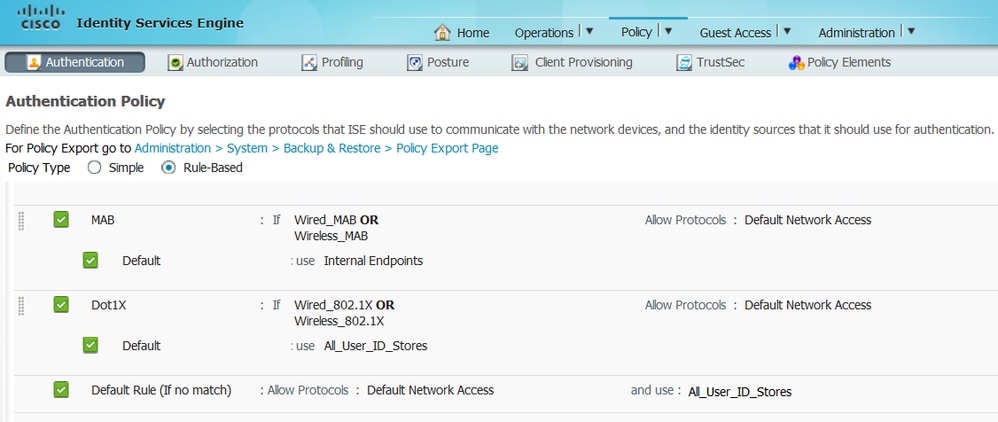

5. Configurar reglas de autenticación de ISE:

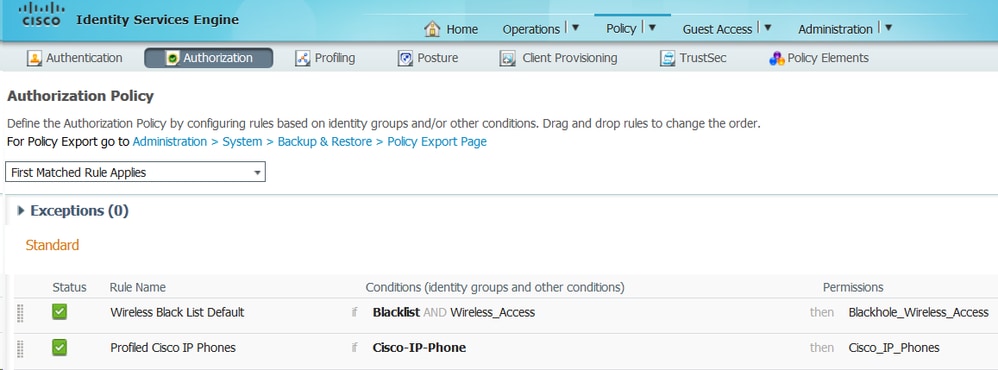

6. Configure las reglas de autorización de ISE. Se utiliza la regla de perfil de teléfono IP de Cisco, que está preconfigurada en ISE:

Puede configurar una directiva de autorización que actuará como directiva catch, lo que permitirá que los extremos se autoricen en la red (con acceso limitado) para asegurarse de que los atributos se envían en los paquetes de cuentas. Además, cree otra política que coincida una vez que se haya definido el perfil de los dispositivos, lo que garantiza que puedan acceder a los recursos necesarios de la red.

Verificación

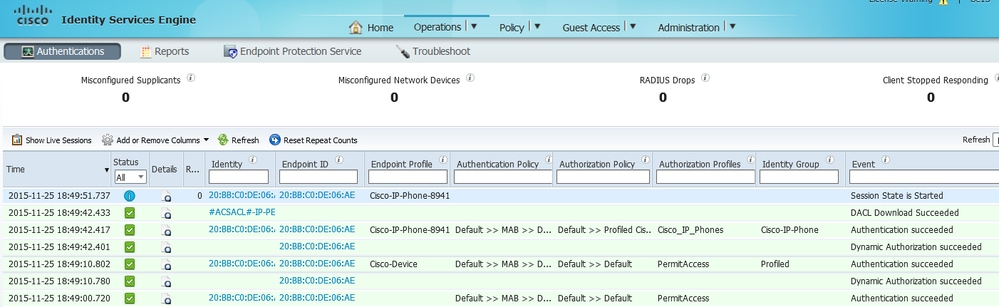

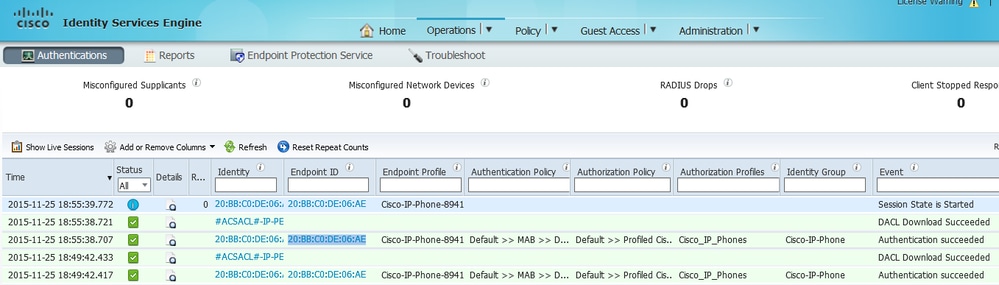

Para verificar si la generación de perfiles funciona correctamente, consulte Operaciones > Radio > Registros en vivo en ISE:

En primer lugar, se espera que la autenticación falle, ya que configuramos el orden del método de autenticación en el switch para que sea dot1x seguido de MAB. Por lo tanto, después de que falle la autenticación dot1x, el teléfono IP intenta autenticarse usando MAB y la autenticación es exitosa a las 02:36:14 pm. En este registro en directo, podemos ver que el dispositivo tiene el perfil de un dispositivo de Cisco, ya que el OUI contiene la palabra "Cisco", que coincide con la política de definición de perfiles predefinida de Cisco-Device. Posteriormente, dado que el dispositivo tiene acceso a la red, los atributos CDP y LLDP se enviarán en los paquetes de Radius Accounting. Por lo tanto, a las 02:36:15 p.m., se crea el perfil del dispositivo e ISE envía una CoA para forzar la reautenticación del terminal. Tras el CoA correcto, podemos ver que el dispositivo se autentica en la red y alcanza la política de autorización correcta, que se reserva solo para los teléfonos IP de Cisco.

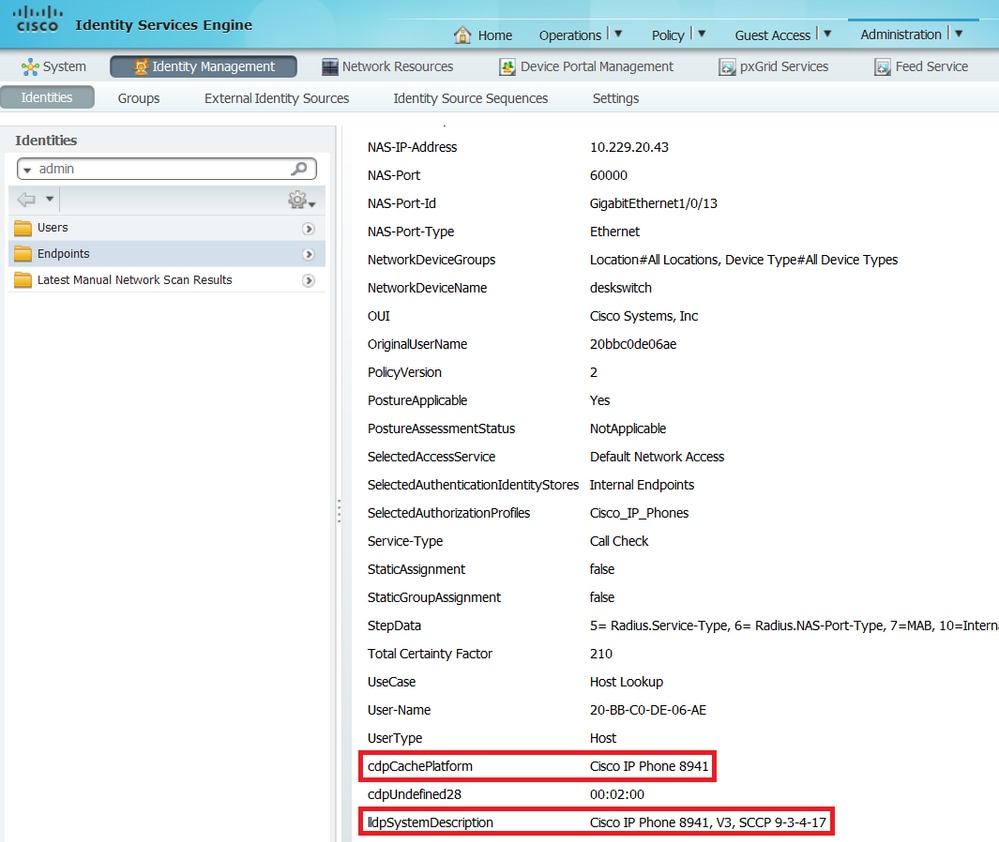

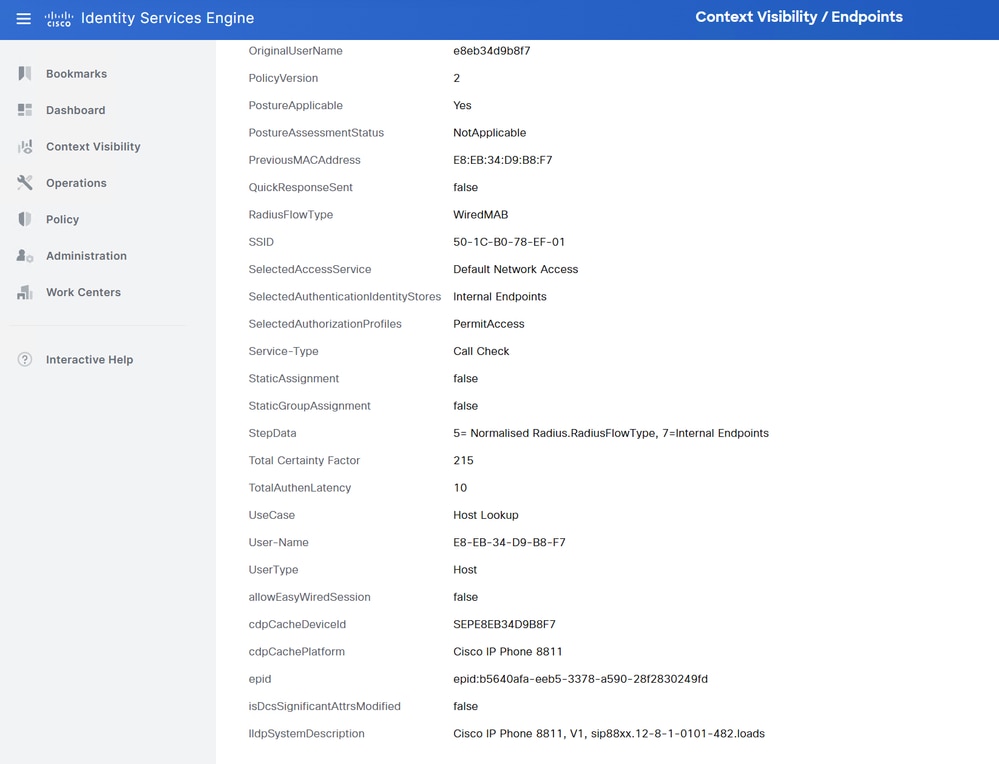

En Administration > Identity Management > Identities > Endpoints, puede filtrar por la dirección MAC del terminal probado y puede ver qué tipo de atributos recopiló el sondeo Radius y cuáles son sus valores:

Como puede observar, el factor de certeza total calculado es 215 en este escenario. Se debe al hecho de que el terminal también coincidía con el perfil de Cisco-Device (con un factor de certeza total de 30) y el perfil de Cisco-IP-Phone (con un factor de certeza total de 45). Además, el generador de perfiles también coincidió con ambas condiciones en el perfil Cisco-IP-Phone-8811, el factor de certeza para este perfil es de 140 (70 para cada atributo según la política de creación de perfiles). En resumen: 30+45+70+70 = 215.

Troubleshoot

Paso 1. Verificar la información recopilada por CDP/LLDP

Switch#show cdp neighbors GigabitEthernet1/0/1 details

-------------------------

Device ID: SEPE8EB34D9B8F7

Entry address(es):

Platform: Cisco IP Phone 8811, Capabilities: Host Phone Two-port Mac Relay

Interface: GigabitEthernet1/0/1, Port ID (outgoing port): Port 1

Holdtime : 151 sec

Second Port Status: Down

Version :

sip88xx.12-8-1-0101-482.loads

advertisement version: 2

Peer Source MAC: e8eb.34d9.b8f7

Duplex: full

Power drawn: 6.086 Watts

Power request id: 63418, Power management id: 4

Power request levels are:6086 0 0 0 0

Switch#show lldp neighbors GigabitEthernet1/0/1 details

------------------------------------------------

Local Intf: Gi1/0/1

Local Intf service instance: -

Chassis id: 0.0.0.0

Port id: E8EB34D9B8F7:P1

Port Description: SW PORT

System Name: SEPE8EB34D9B8F7

System Description:

Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Time remaining: 175 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Peer Source MAC: e8eb.34d9.b8f7

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 1

F/W revision: sb2388xx.BE-01-027.sbn size=-1

S/W revision: sip88xx.12-8-1-0101-482.loads

Serial number: FCH25023CZN

Manufacturer: Cisco Systems, Inc.

Model: CP-8811

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 5, DSCP: 46

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 4, DSCP: 32

PD device, Power source: PSE, Power Priority: Unknown, Wattage: 5.9

Location - not advertised

Total entries displayed: 1Si no ve ningún dato recopilado, compruebe lo siguiente:

- Verifique el estado de la sesión de autenticación en el switch (debe ser exitosa).

OCEAN#sh access-session int gig1/0/1 det

Interface: GigabitEthernet1/0/1

IIF-ID: 0x172041DB

MAC Address: e8eb.34d9.b8f7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: E8-EB-34-D9-B8-F7

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: F24D300A0000001B9A787BED

Acct Session ID: 0x0000012b

Handle: 0x79000011

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecured

Server Policies:

Method status list:

Method State

dot1x Stopped

mab Authc Success- Verifique si los protocolos CDP y LLDP están habilitados. Verifique si hay algún comando no predeterminado con respecto a CDP/LLDP y cómo puede afectar esto a la recuperación de atributos desde el punto final.

Switch#show running-config all | include cdp run

cdp run

Switch#show running-config all | include lldp run

lldp run- Verifique en la guía de configuración de su terminal si admite CDP/LLDP y así sucesivamente.

Paso 2. Compruebe la caché del sensor de dispositivos

Switch#show device-sensor cache interface GigabitEthernet1/0/1

Device: e8eb.34d9.b8f7 on port GigabitEthernet1/0/1

----------------------------------------------------------------------------

Proto Type:Name Len Value Text

LLDP 6:system-description 56 0C 36 43 69 73 63 6F 20 49 .6Cisco I

50 20 50 68 6F 6E 65 20 38 P Phone 8

38 31 31 2C 20 56 31 2C 20 811, V1,

73 69 70 38 38 78 78 2E 31 sip88xx.1

32 2D 38 2D 31 2D 30 31 30 2-8-1-010

31 2D 34 38 32 2E 6C 6F 61 1-482.loa

64 73 ds

CDP 6:platform-type 23 00 06 00 17 43 69 73 63 6F ....Cisco

20 49 50 20 50 68 6F 6E 65 IP Phone

20 38 38 31 31 8811

CDP 1:device-name 19 00 01 00 13 53 45 50 45 38 ....SEPE8

45 42 33 34 44 39 42 38 46 EB34D9B8F

37 7Si no ve ningún dato en este campo o la información no está completa, verifique los comandos device-sensor; en particular, las listas de filtros y las especificaciones de filtros.

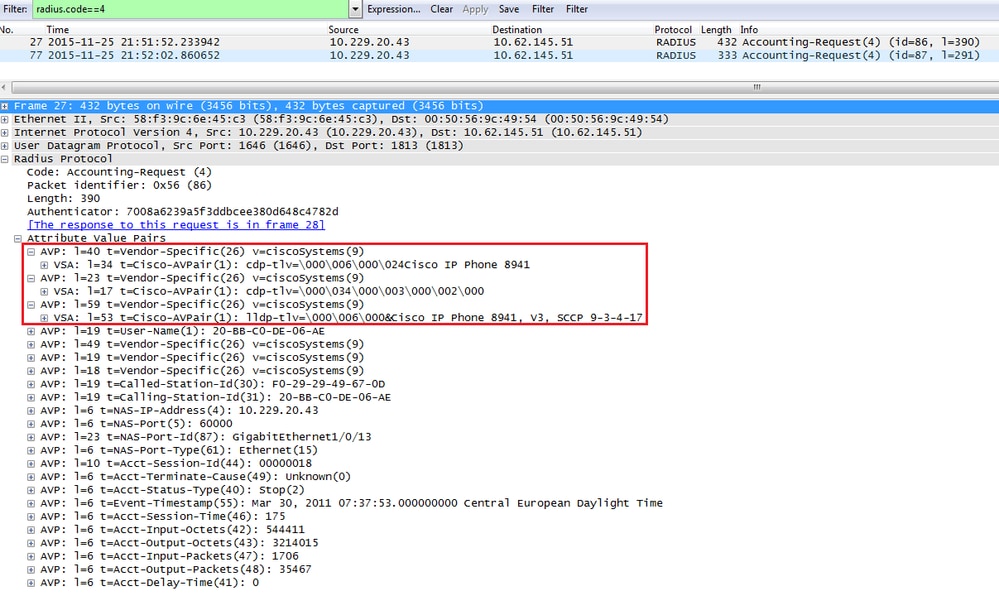

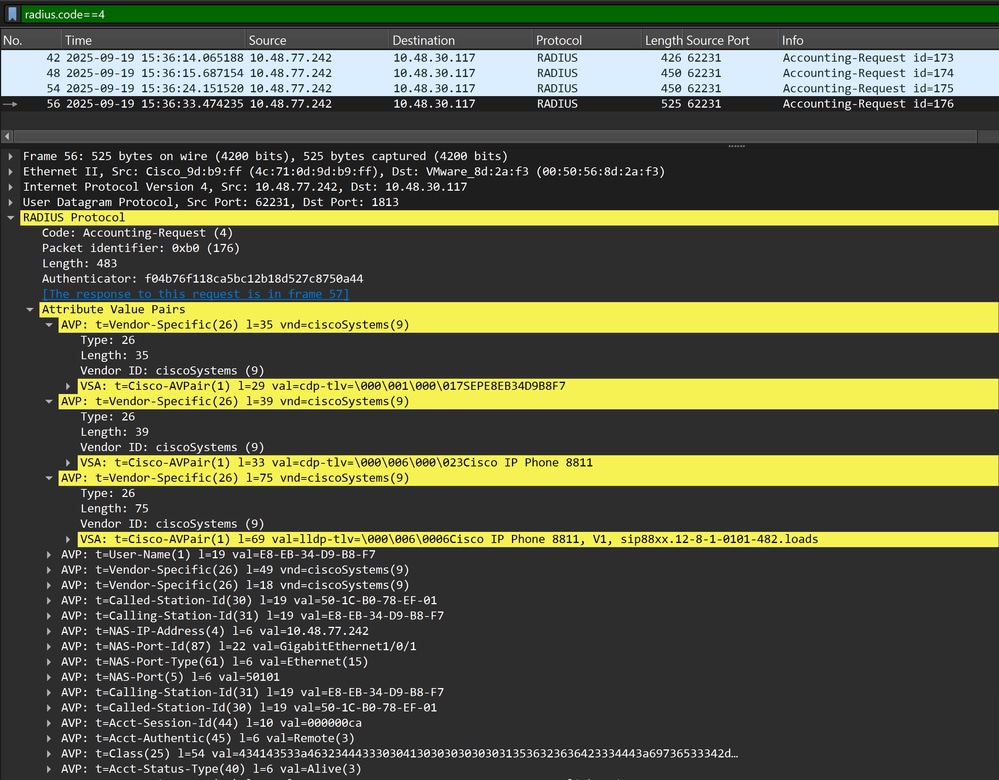

Paso 3. Compruebe si los atributos están presentes en Radius Accounting

Puede verificar que mediante eldebug radiuscomando en el switch o realizando la captura de paquetes entre el switch e ISE.

Depuración Radius

Switch#debug radius

Switch#set platform software trace smd switch active R0 dot1x-all verbose

Switch#show platform software trace level smd switch active R0 | inc dot1x

dot1x Notice

dot1x-all Verbose

dot1x-redun NoticePara inhabilitar los debugs, puede ejecutar el siguiente comando:

Switch#set platform software trace all noticePara mostrar los registros:

Switch#show logging process smd | include RADIUS

2025/09/19 14:36:25.431793040 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Send Accounting-Request to 10.48.30.117:1813 id 1813/180, len 459

2025/09/19 14:36:25.431800182 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: authenticator 37 19 72 c0 54 6b 63 a4 - e2 93 7b c1 c8 93 24 4c

2025/09/19 14:36:25.431804371 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 35

2025/09/19 14:36:25.431808600 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 29 "cdp-tlv= "

2025/09/19 14:36:25.431811616 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 39

2025/09/19 14:36:25.431815180 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 33 "cdp-tlv= "

2025/09/19 14:36:25.431817947 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 75

2025/09/19 14:36:25.431822305 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 69 "lldp-tlv= "

2025/09/19 14:36:25.431826085 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: User-Name [1] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431828885 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 49

2025/09/19 14:36:25.431832691 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=F24D300A000000156266B34D"

2025/09/19 14:36:25.431835418 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 18

2025/09/19 14:36:25.431839009 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab"

2025/09/19 14:36:25.431842591 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431846145 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431851298 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.77.242

2025/09/19 14:36:25.431854702 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/1"

2025/09/19 14:36:25.431859269 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2025/09/19 14:36:25.431863238 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port [5] 6 50101

2025/09/19 14:36:25.431866514 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431870007 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431873587 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Session-Id [44] 10 "000000cc"

2025/09/19 14:36:25.431882560 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2025/09/19 14:36:25.431885338 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Class [25] 54 ...

2025/09/19 14:36:25.431933331 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2025/09/19 14:36:25.431937105 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Event-Timestamp [55] 6 1758292585

2025/09/19 14:36:25.431940547 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2025/09/19 14:36:25.431973200 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Started 5 sec timeoutCaptura de paquete

Paso 4. Verificar las depuraciones del analizador en ISE

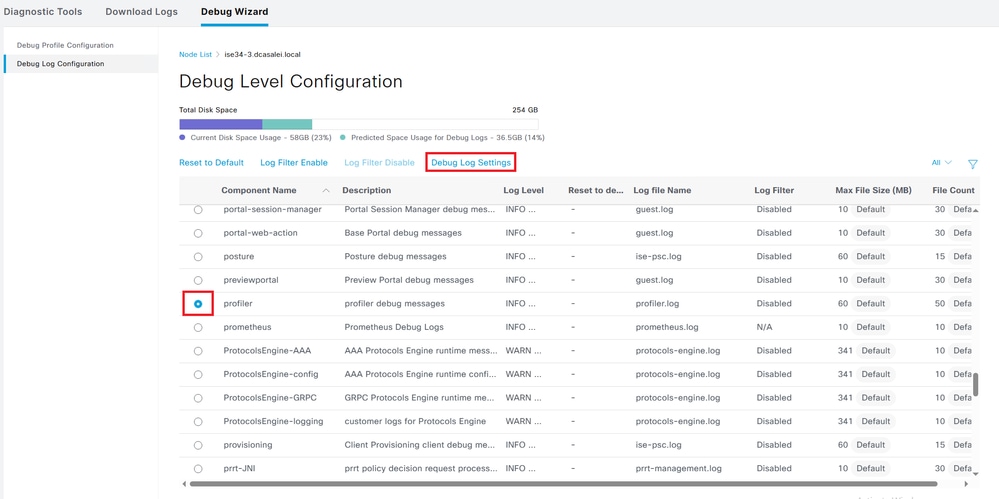

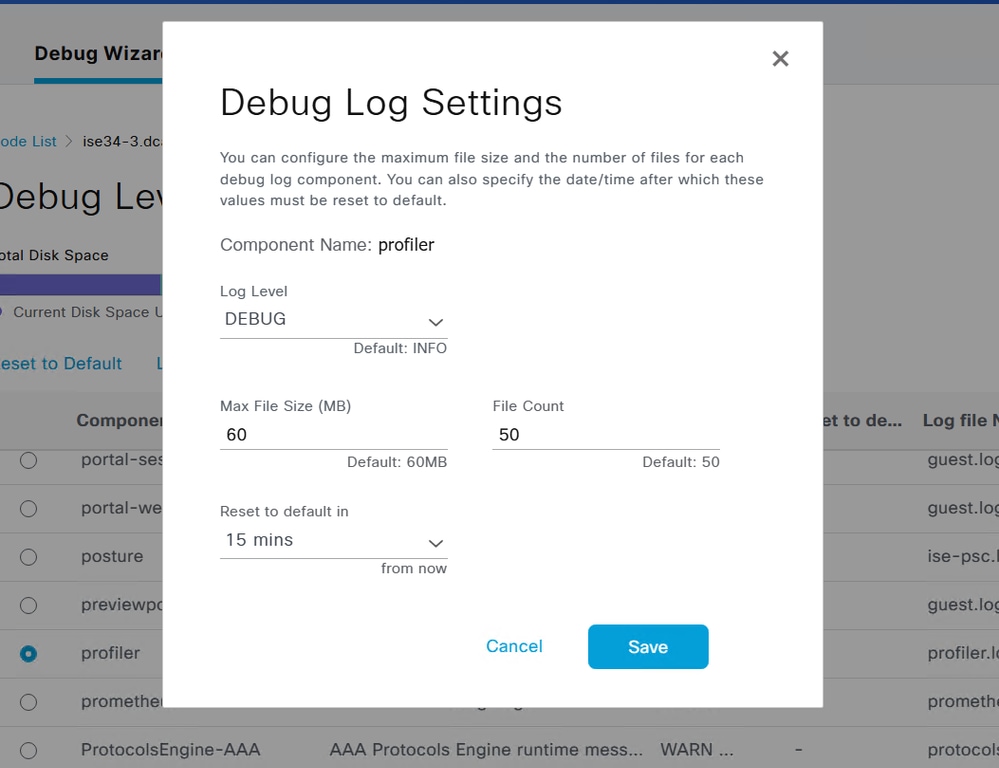

Si los atributos se enviaron desde el switch, es posible comprobar si se recibieron en ISE. Para verificar esto, habilite los debugs del generador de perfiles para el nodo PSN correcto (Administration > System > Logging > Debug Log Configuration > PSN > profiler > debug) y realice la autenticación del punto final una vez más.

Busque esta información:

- Depuración que indica que la sonda radius recibió atributos:

2025-09-21 07:14:07,574 INFO [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- MSG_CODE=[3000], VALID=[true], PRRT_TIMESTAMP=[2025-09-21 07:14:07.571 +00:00], MAC=[E8-EB-34-D9-B8-F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- ATTRS=[Device IP Address=10.48.77.242, UserName=CP-8811-SEPE8EB34D9B8F7, NetworkDeviceName=Test_Switch, User-Name=CP-8811-SEPE8EB34D9B8F7, NAS-IP-Address=10.48.77.242, NAS-Port=50101, Class=CACS:F24D300A000000166B1DB387:ise34-3/547062375/1383, Called-Station-ID=50-1C-B0-78-EF-01, Calling-Station-ID=E8-EB-34-D9-B8-F7, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=000000ce, Acct-Authentic=Remote, Event-Timestamp=1758438796, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/1, cisco-av-pair=cdp-tlv=cdpCacheDeviceId=SEPE8EB34D9B8F7, cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8811, cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8811\, V1\, sip88xx.12-8-1-0101-482.loads, cisco-av-pair=audit-session-id=F24D300A000000166B1DB387, cisco-av-pair=method=mab, QuickResponseSent=true, AcsSessionID=ise34-3/547062375/1389, SelectedAccessService=Default Network Access, RequestLatency=8, Step=11004, Step=11017, Step=15049, Step=15008, Step=22095, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations, NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=F24D300A000000166B1DB387, StepLatency=1=0\;2=0\;3=0\;4=6\;5=0, TotalAuthenLatency=8, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations, Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, ]

- Depuración que indica que los atributos se analizaron correctamente:

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 1: cdpCacheDeviceId=[SEPE8EB34D9B8F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 2: cdpCachePlatform=[Cisco IP Phone 8811] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads]

- Depuración que indica que el reenviador procesa los atributos:

2025-09-21 07:14:08,709 DEBUG [pool-55-thread-8][[]] cisco.profiler.infrastructure.probemgr.Forwarder -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:ProfilerCollection:- Endpoint Attributes:EndPoint[id=,name= ] MAC: E8:EB:34:D9:B8:F7 Attribute:AAA-Server value:ise34-3 (... more attributes ...) Attribute:User-Name value:CP-8811-SEPE8EB34D9B8F7 Attribute:cdpCacheDeviceId value:SEPE8EB34D9B8F7 Attribute:cdpCachePlatform value:Cisco IP Phone 8811 Attribute:lldpSystemDescription value:Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads Attribute:SkipProfiling value:false

Nota: Un reenviador almacena los terminales en la base de datos de Cisco ISE junto con los datos de sus atributos y, a continuación, notifica al analizador los nuevos terminales detectados en la red. El analizador clasifica los terminales en los grupos de identidad de terminales y almacena los terminales con los perfiles coincidentes en la base de datos.

Paso 5. Definición de Perfiles de Nuevos Atributos y Asignación de Dispositivos

Normalmente, después de agregar nuevos atributos a la colección existente para un dispositivo específico, este dispositivo o extremo se agrega a la cola de generación de perfiles para comprobar si se le debe asignar un perfil diferente basado en nuevos atributos:

2025-09-21 07:14:08,714 INFO [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Classify Mac E8:EB:34:D9:B8:F7 MessageCode 3000 epSource RADIUS Probe

2025-09-21 07:14:08,724 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-Device matched E8:EB:34:D9:B8:F7 (certainty 30)

2025-09-21 07:14:08,727 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone matched E8:EB:34:D9:B8:F7 (certainty 45)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone-8811 matched E8:EB:34:D9:B8:F7 (certainty 140)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- After analyzing policy hierarchy: Endpoint: E8:EB:34:D9:B8:F7 EndpointPolicy:Cisco-IP-Phone-8811 for:215 ExceptionRuleMatched:falseInformación Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

4.0 |

02-Oct-2025

|

Formato actualizado, encabezados, lenguaje sesgado |

3.0 |

14-Aug-2024

|

Formato actualizado, algunas mejoras gramaticales. |

1.0 |

14-Dec-2015

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Piotr BorowiecCustomer Delivery Leader

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios