Introducción

Este documento describe cómo configurar la autenticación web central con puntos de acceso (AP) FlexConnect en un controlador de LAN inalámbrica (WLC) con Identity Services Engine (ISE) en modo de switching local.

Nota importante: en este momento, la autenticación local en los FlexAP no se admite para este escenario.

Otros documentos de esta serie

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Identity Services Engine (ISE), versión 1.2.1

- Wireless LAN Controller Software, Versión de la versión - 7.4.100.0

Configurar

Existen varios métodos para configurar la autenticación web central en el controlador de LAN inalámbrica (WLC). El primer método es la autenticación Web local en la que el WLC redirige el tráfico HTTP a un servidor interno o externo donde se le pide al usuario que autentique. Luego, el WLC obtiene las credenciales (enviadas de vuelta a través de una solicitud GET HTTP en el caso de un servidor externo) y realiza una autenticación RADIUS. En el caso de un usuario invitado, se requiere un servidor externo (como Identity Service Engine (ISE) o NAC Guest Server (NGS)), ya que el portal proporciona funciones como el registro de dispositivos y el autoaprovisionamiento. Este proceso incluye los siguientes pasos:

- El usuario se asocia al SSID de autenticación Web.

- El usuario abre el explorador.

- El WLC redirige al portal de invitados (como ISE o NGS) tan pronto como se ingresa una URL.

- El usuario se autentica en el portal.

- El portal de invitados redirige de nuevo al WLC con las credenciales ingresadas.

- El WLC autentica al usuario invitado a través de RADIUS.

- El WLC redirige de nuevo a la URL original.

Este proceso incluye una gran cantidad de redirección. El nuevo enfoque consiste en utilizar la autenticación web central que funciona con ISE (versiones posteriores a la 1.1) y WLC (versiones posteriores a la 7.2). Este proceso incluye los siguientes pasos:

- El usuario se asocia al SSID de autenticación Web.

- El usuario abre el explorador.

- El WLC redirige al portal de invitados.

- El usuario se autentica en el portal.

- ISE envía un cambio de autorización RADIUS (CoA, puerto UDP 1700) para indicar al controlador que el usuario es válido y, finalmente, envía atributos RADIUS como la lista de control de acceso (ACL).

- Se le solicita al usuario que vuelva a intentar la dirección URL original.

Esta sección describe los pasos necesarios para configurar la autenticación web central en WLC e ISE.

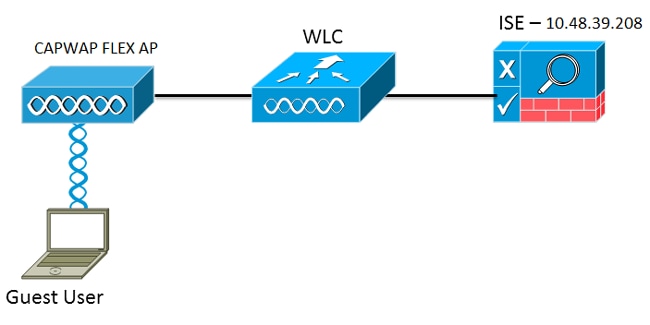

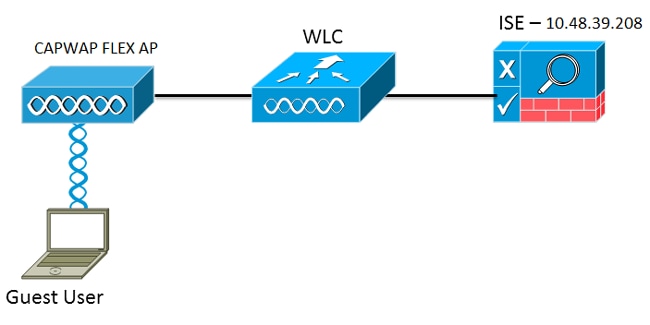

Diagrama de la red

Esta configuración utiliza esta configuración de red:

Configuración de WLC

La configuración del WLC es bastante directa. Se utiliza un "¿truco?" (igual que en los switches) para obtener la URL de autenticación dinámica de ISE. (Dado que utiliza CoA, es necesario crear una sesión, ya que el ID de sesión forma parte de la URL). El SSID se configura para utilizar el filtrado de MAC e ISE se configura para devolver un mensaje de aceptación de acceso incluso si no se encuentra la dirección MAC, de modo que envía la URL de redirección para todos los usuarios.

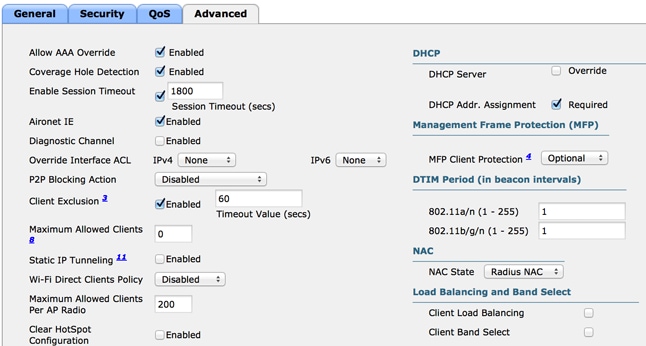

Además, RADIUS Network Admission Control (Control de admisión a la red o NAC) y AAA Override deben estar habilitados. RADIUS NAC permite que ISE envíe una solicitud CoA que indica que el usuario está ahora autenticado y puede acceder a la red. También se utiliza para la evaluación del estado en la que el ISE cambia el perfil del usuario en función del resultado del estado.

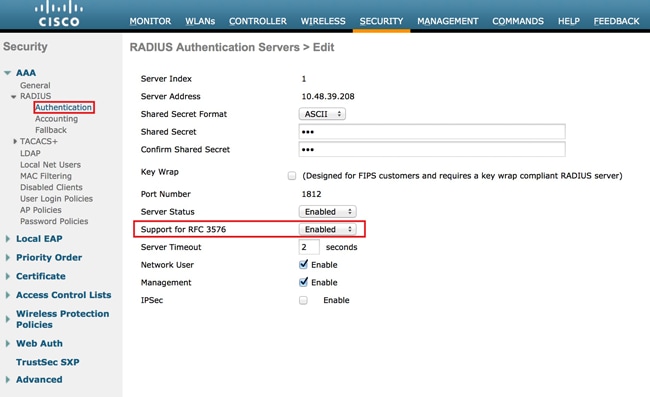

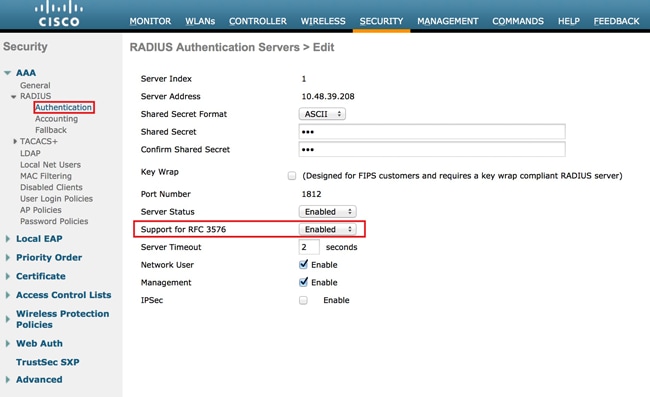

- Asegúrese de que el servidor RADIUS tenga RFC3576 (CoA) habilitado, que es el valor predeterminado.

- Cree una nueva WLAN. Este ejemplo crea una nueva WLAN llamada CWAFlex y la asigna a vlan33. (Tenga en cuenta que no tendrá mucho efecto ya que el punto de acceso está en modo de conmutación local.)

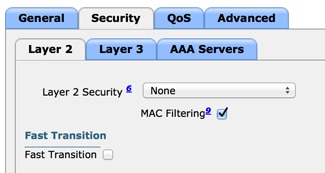

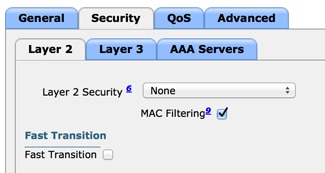

- En la ficha Seguridad, active el filtrado de direcciones MAC como seguridad de capa 2.

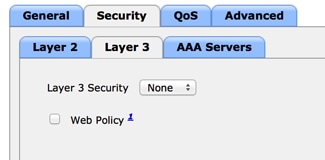

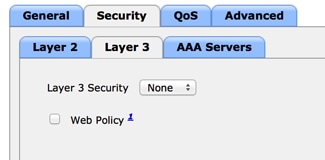

- En la ficha Layer 3 (Capa 3), asegúrese de que la seguridad esté desactivada. (Si la autenticación Web está activada en la capa 3, la autenticación Web local está activada, no la autenticación Web central.)

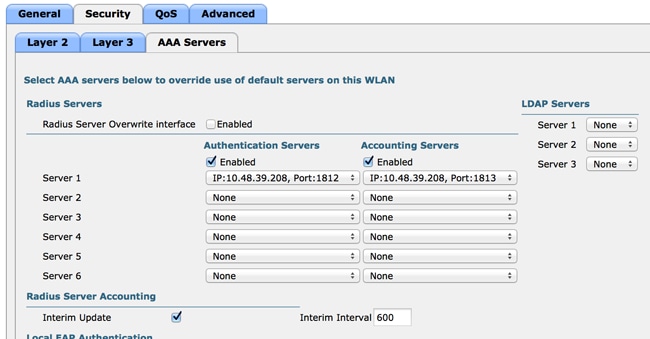

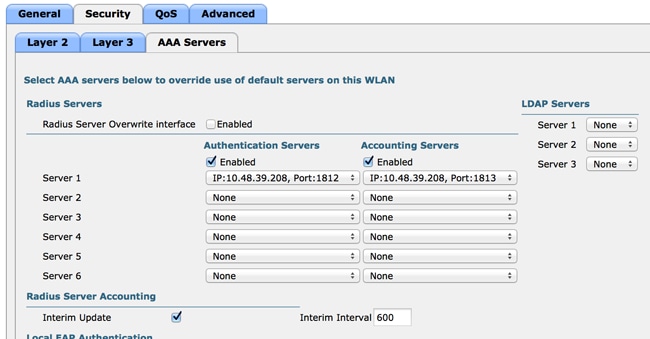

- En la pestaña AAA Servers (Servidores AAA), seleccione el servidor ISE como servidor RADIUS para la WLAN. De manera opcional, puede seleccionarla para la contabilidad con el fin de disponer de información más detallada sobre ISE.

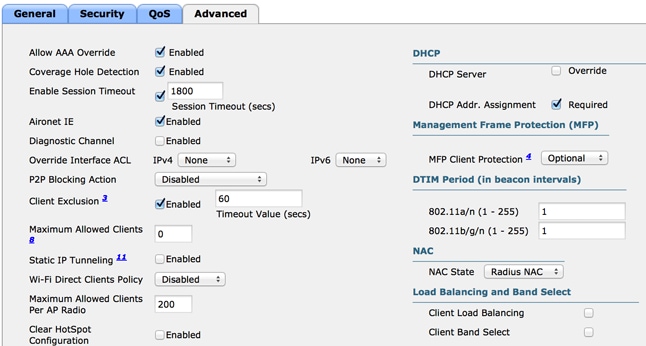

- En la ficha Opciones avanzadas, asegúrese de que la opción Permitir anulación de AAA está activada y de que Radius NAC está seleccionado para el estado de NAC.

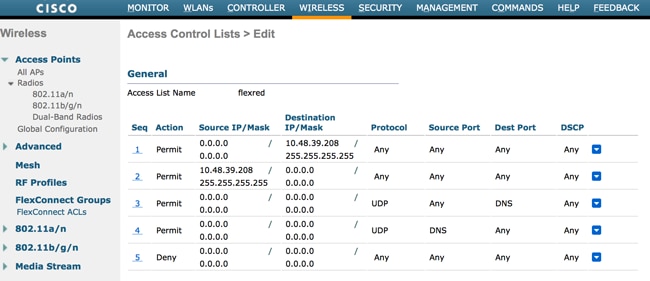

- Cree una ACL de redirección.

Esta lista de control de acceso se menciona en el mensaje Access-Accept de ISE y define qué tráfico debe redirigirse (denegarse por la lista de control de acceso), así como qué tráfico no debe redirigirse (permitido por la lista de control de acceso). Básicamente, se debe permitir el DNS y el tráfico hacia/desde ISE.

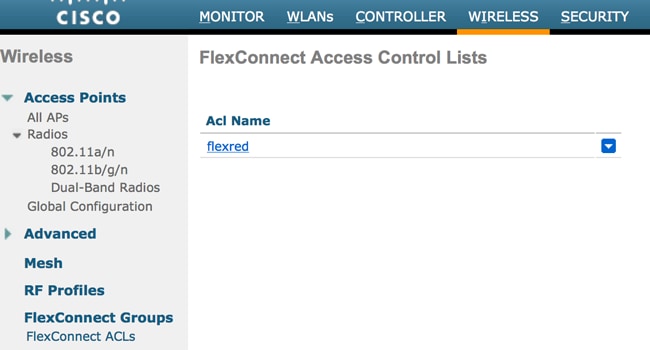

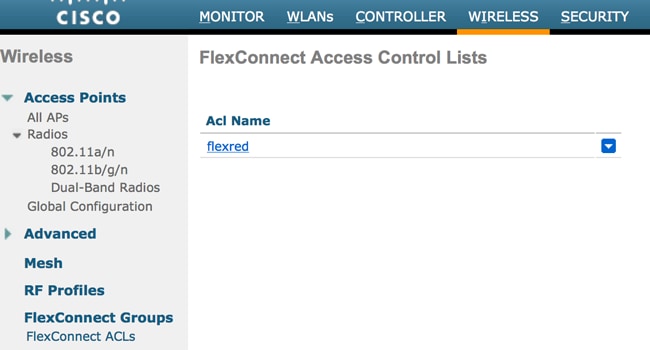

Nota: Un problema con los puntos de acceso de FlexConnect es que debe crear una ACL de FlexConnect independiente de la ACL normal. Este problema se documenta en Cisco Bug CSCue68065 y se corrige en la versión 7.5. En WLC 7.5 y posteriores, solo se requiere una FlexACL y no se necesita una ACL estándar. El WLC espera que la ACL de redirección devuelta por ISE sea una ACL normal. Sin embargo, para asegurarse de que funciona, debe aplicar la misma ACL que la de FlexConnect.

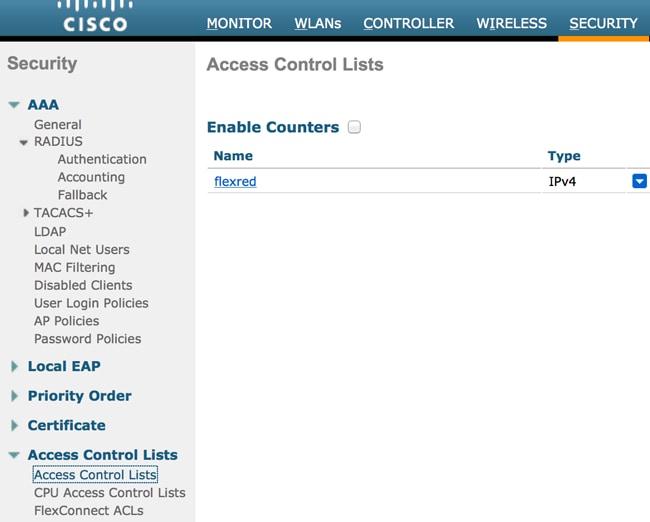

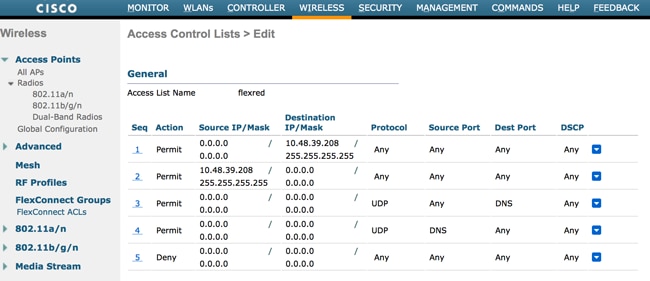

Este ejemplo muestra cómo crear una ACL de FlexConnect denominada flexired:

- Cree reglas para permitir el tráfico DNS, así como el tráfico hacia ISE y rechace el resto.

Si desea obtener la máxima seguridad, sólo puede permitir el puerto 8443 hacia ISE. (Si realiza un seguimiento, debe agregar puertos de estado típicos, como 8905, 8906, 8909, 8910.)

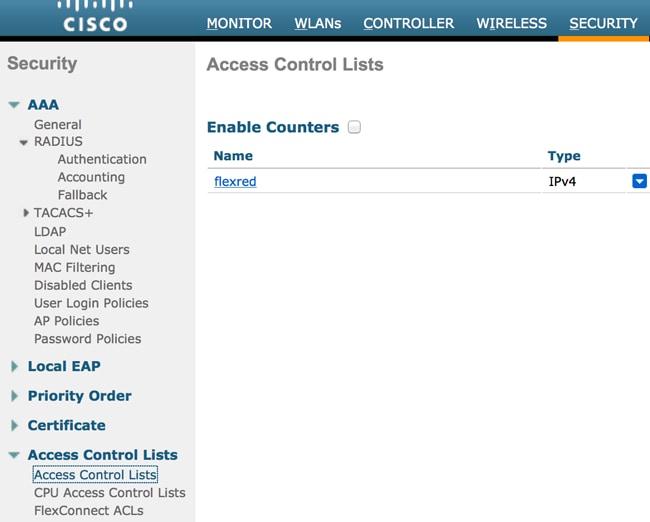

- (Sólo en el código anterior a la versión 7.5 debido a CSCue68065) Elija Seguridad > Listas de control de acceso para crear una ACL idéntica con el mismo nombre.

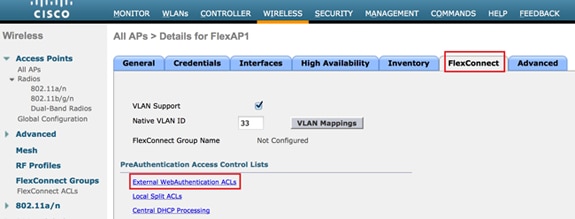

- Prepare el punto de acceso de FlexConnect específico. Tenga en cuenta que para una implementación más grande, normalmente utilizaría grupos de FlexConnect y no realizaría estos elementos por AP por motivos de escalabilidad.

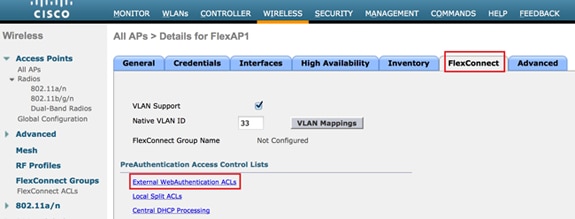

- Haga clic en Wireless y seleccione el punto de acceso específico.

- Haga clic en la pestaña FlexConnect y haga clic en ACL de autenticación web externas. (Antes de la versión 7.4, esta opción se denominaba políticas web.)

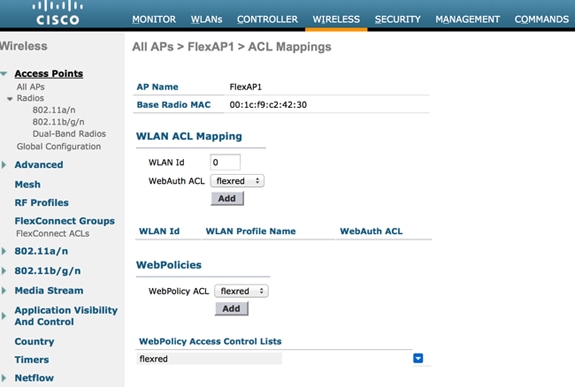

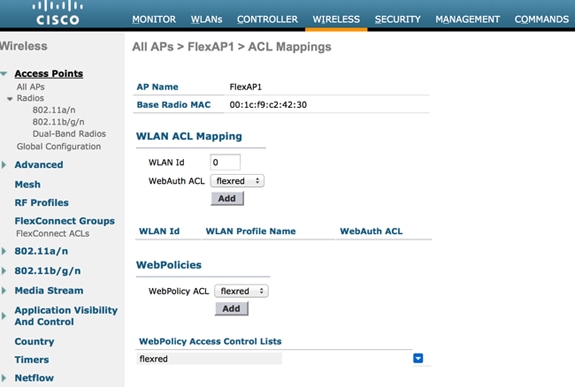

- Agregue la ACL (denominada flexred en este ejemplo) al área de políticas web. Esto envía previamente la ACL al punto de acceso. Todavía no se aplica, pero el contenido ACL se da al AP para que pueda aplicarse cuando sea necesario.

La configuración del WLC está ahora completa.

Configuración de ISE

Crear el perfil de autorización

Complete estos pasos para crear el perfil de autorización:

Haga clic en Directiva y, a continuación, haga clic en Elementos de directiva.

Haga clic en Resultados.

Expanda Autorización y, a continuación, haga clic en Perfil de autorización.

Haga clic en el botón Add para crear un nuevo perfil de autorización para la autenticación web central.

En el campo Nombre, introduzca un nombre para el perfil. Este ejemplo utiliza CentralWebauth.

Elija ACCESS_ACCEPT en la lista desplegable Tipo de acceso.

Marque la casilla de verificación Autenticación Web y elija Autenticación Web Centralizada en la lista desplegable.

En el campo ACL, ingrese el nombre de la ACL en el WLC que define el tráfico que será redirigido. En este ejemplo se utiliza flexred.

Elija Default en la lista desplegable Redirect.

El atributo Redirect define si ISE ve el portal web predeterminado o un portal web personalizado creado por el administrador de ISE. Por ejemplo, la ACL flexionada en este ejemplo desencadena una redirección sobre el tráfico HTTP desde el cliente a cualquier lugar.

Crear una regla de autenticación

Complete estos pasos para utilizar el perfil de autenticación para crear la regla de autenticación:

- En el menú Directiva, haga clic en Autenticación.

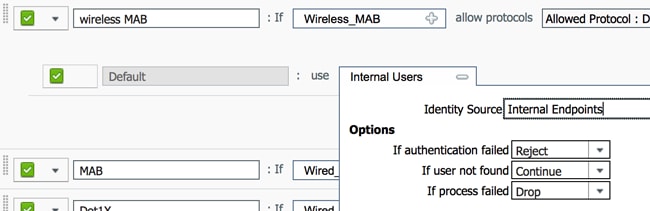

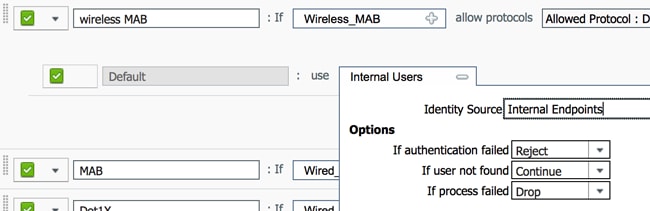

Esta imagen muestra un ejemplo de cómo configurar la regla de política de autenticación. En este ejemplo, se configura una regla que se activará cuando se detecte el filtrado de MAC.

- Introduzca un nombre para la regla de autenticación. Este ejemplo utiliza Wireless mab.

- Seleccione el icono más (+) en el campo Condición If.

- Elija Condición compuesta y, a continuación, elija Wireless_MAB.

- Seleccione "Default network access" (Acceso a red predeterminado) como protocolo permitido.

- Haga clic en la flecha situada junto a y ... para expandir aún más la regla.

- Haga clic en el icono + del campo Origen de identidad y seleccione Terminales internos.

- Elija Continue en la lista desplegable If user not found .

Esta opción permite autenticar un dispositivo (a través de webauth) incluso si se desconoce su dirección MAC. Los clientes Dot1x todavía pueden autenticarse con sus credenciales y no deben preocuparse por esta configuración.

Crear una regla de autorización

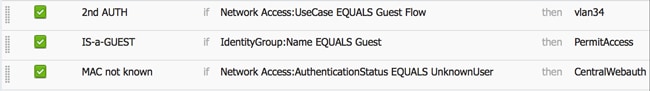

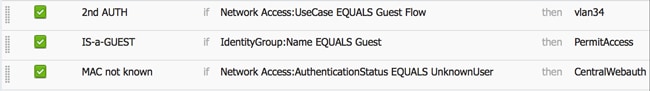

Ahora hay varias reglas que configurar en la directiva de autorización. Cuando la PC está asociada, pasará por el filtrado de MAC; se supone que la dirección MAC no se conoce, por lo que se devuelven la autenticación web y la ACL. Esta regla de MAC no conocido se muestra en la imagen de abajo y se configura en esta sección.

Complete estos pasos para crear la regla de autorización:

Cree una nueva regla e introduzca un nombre. Este ejemplo utiliza MAC no conocido.

Haga clic en el icono más ( +) del campo de condición y elija crear una nueva condición.

Expanda la lista desplegable expresión.

Elija Network access y amplíelo.

Haga clic en AuthenticationStatus y elija el operador Equals.

Elija UnknownUser en el campo de la derecha.

En la página General Authorization, elija CentralWebauth (Authorization Profile) en el campo a la derecha de la palabra then.

Este paso permite que ISE continúe aunque no se conozca al usuario (o MAC).

Los usuarios desconocidos ahora se muestran con la página de inicio de sesión. Sin embargo, una vez que introducen sus credenciales, se les vuelve a presentar una solicitud de autenticación en ISE; por lo tanto, se debe configurar otra regla con una condición que se cumpla si el usuario es un usuario invitado. En este ejemplo, se utiliza If UseridentityGroup equals Guest y se supone que todos los invitados pertenecen a este grupo.

Haga clic en el botón de acciones ubicado al final de la regla MAC not known, y elija insertar una nueva regla arriba.

Nota: Es muy importante que esta nueva regla venga antes de la regla MAC no conocida.

Ingrese 2nd AUTH en el campo de nombre.

- Seleccione un grupo de identidades como condición. En este ejemplo se elige Guest.

- En el campo condición, haga clic en el icono más (+) y elija crear una nueva condición.

- Elija Network Access, y haga clic en UseCase.

- Elija Equals como el operador.

- Elija GuestFlow como el operando correcto. Esto significa que atrapará a los usuarios que acaban de iniciar sesión en la página web y volverán después de un cambio de autorización (la parte de flujo de invitados de la regla) y solo si pertenecen al grupo de identidad de invitados.

- En la página de autorización, haga clic en el icono más (+) (situado junto a then) para elegir un resultado para la regla.

En este ejemplo, se asigna un perfil preconfigurado (vlan34); esta configuración no se muestra en este documento.

Puede elegir una opción Permit Access o crear un perfil personalizado para devolver la VLAN o los atributos que desee.

Nota importante: en ISE versión 1.3, en función del tipo de autenticación web, es posible que el caso práctico "Guest Flow" ya no se encuentre. La regla de autorización tendría que contener el grupo de usuarios invitados como única condición posible.

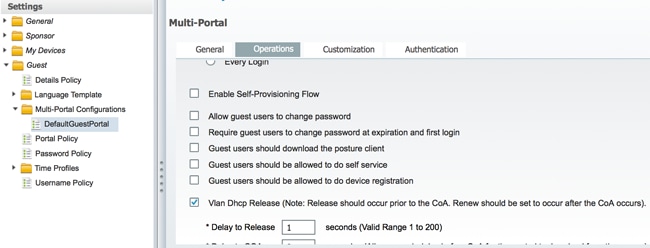

Activar la renovación de IP (opcional)

Si asigna una VLAN, el paso final es que el PC cliente renueve su dirección IP. Este paso lo consigue el portal de invitados para clientes de Windows. Si no configuró una VLAN para la regla de 2nd AUTH anteriormente, puede omitir este paso.

Tenga en cuenta que en los puntos de acceso FlexConnect, la VLAN debe preexistir en el propio punto de acceso. Por lo tanto, si no lo hace, puede crear una asignación VLAN-ACL en el propio AP o en el grupo flexible donde no aplique ninguna ACL para la nueva VLAN que desea crear. Esto crea una VLAN (sin ninguna ACL).

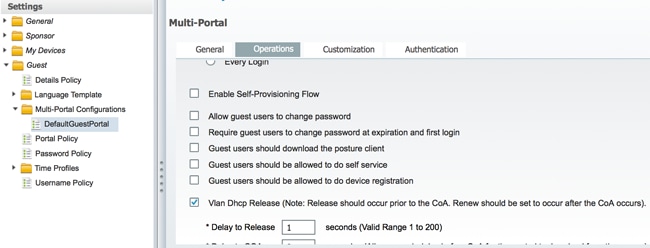

Si asignó una VLAN, complete estos pasos para habilitar la renovación de IP:

Haga clic en Administración y, a continuación, en Administración de invitados.

Haga clic en Configuración.

Expanda Invitado y, a continuación, expanda Configuración multiportal.

Haga clic en DefaultGuestPortal o en el nombre de un portal personalizado que haya creado.

Haga clic en la casilla de verificación Vlan DHCP Release.

Nota: Esta opción sólo funciona para clientes de Windows.

Flujo de tráfico

Puede parecer difícil entender qué tráfico se envía en qué lugar de este escenario. Aquí tiene una breve reseña:

- El cliente envía una solicitud de asociación por el aire para el SSID.

- El WLC maneja la autenticación de filtrado MAC con ISE (donde recibe los atributos de redirección).

- El cliente solo recibe una respuesta assoc después de que se haya completado el filtrado de MAC.

- El cliente envía una solicitud DHCP y es LOCALMENTE conmutado por el punto de acceso para obtener una dirección IP del sitio remoto.

- En el estado Central_webauth, el tráfico marcado para negar en la ACL de redirección (por lo que HTTP normalmente) es CENTRALMENTE conmutado. Por lo tanto, no es el AP el que hace la redirección sino el WLC; por ejemplo, cuando el cliente solicita cualquier sitio web, el AP envía esto al WLC encapsulado en CAPWAP y el WLC falsifica esa dirección IP del sitio web y redirige hacia ISE.

- El cliente se redirige a la URL de redirección de ISE. Esto es LOCALMENTE nuevamente conmutado (porque se encuentra en permit en la ACL de redirección flexible).

- Una vez en el estado RUN, el tráfico se conmuta localmente.

Verificación

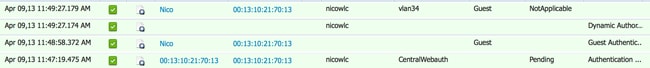

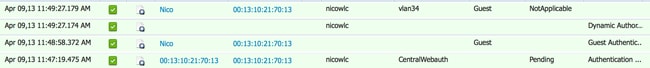

Una vez que el usuario está asociado al SSID, la autorización se muestra en la página de ISE.

De abajo hacia arriba, puede ver la autenticación de filtrado de direcciones MAC que devuelve los atributos CWA. A continuación se muestra el inicio de sesión del portal con el nombre de usuario. A continuación, ISE envía una CoA al WLC y la última autenticación es una autenticación de filtrado mac de capa 2 en el lado del WLC, pero ISE recuerda al cliente y al nombre de usuario y aplica la VLAN necesaria que configuramos en este ejemplo.

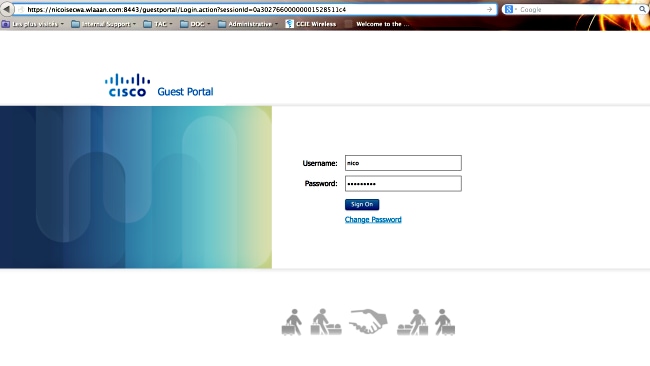

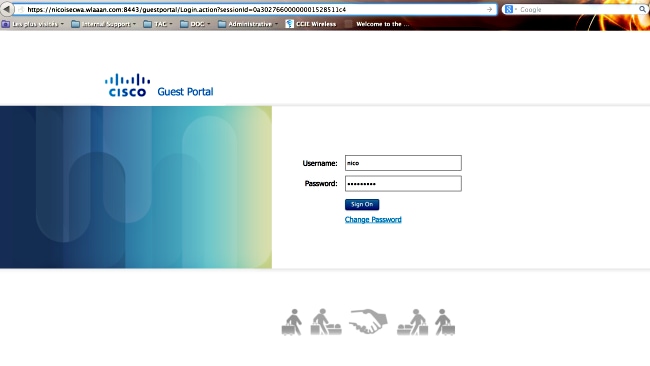

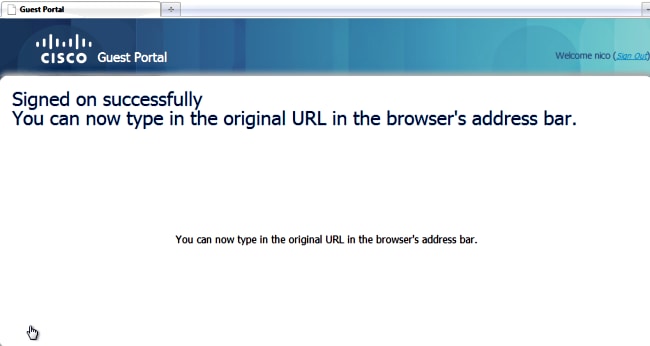

Cuando se abre cualquier dirección en el cliente, el navegador se redirige a ISE. Asegúrese de que el sistema de nombres de dominio (DNS) está configurado correctamente.

El acceso a la red se concede después de que el usuario acepte las directivas.

En el controlador, el estado del administrador de políticas y el estado RADIUS NAC cambia de POSTURE_REQD a RUN.

Comentarios

Comentarios