Ejemplo de Configuración de Autenticación Web Central con un Switch y Identity Services Engine

Opciones de descarga

-

ePub (662.0 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (332.5 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar la autenticación web central con clientes conectados por cable a switches con la ayuda de Identity Services Engine (ISE).

El concepto de autenticación web central se opone a la autenticación web local, que es la autenticación web habitual en el propio switch. En ese sistema, si falla dot1x/mab, el switch conmutará por error al perfil webauth y redirigirá el tráfico del cliente a una página web en el switch.

La autenticación web central ofrece la posibilidad de disponer de un dispositivo central que actúe como portal web (en este ejemplo, ISE). La diferencia principal en comparación con la autenticación web local habitual es que se cambia a la capa 2 junto con la autenticación mac/dot1x. El concepto también difiere en que el servidor RADIUS (ISE en este ejemplo) devuelve atributos especiales que indican al switch que debe producirse una redirección web. Esta solución tiene la ventaja de eliminar cualquier retraso necesario para que se active la autenticación web. Globalmente, si la dirección MAC de la estación cliente no es conocida por el servidor RADIUS (pero también se pueden utilizar otros criterios), el servidor devuelve atributos de redirección y el switch autoriza la estación (a través de la derivación de autenticación MAC [MAB]) pero coloca una lista de acceso para redirigir el tráfico web al portal. Una vez que el usuario inicia sesión en el portal de invitados, es posible que a través de CoA (Cambio de autorización) rebote el puerto del switch para que se produzca una nueva autenticación de MAB de Capa 2. A continuación, ISE puede recordar que se trataba de un usuario de webauth y aplicar atributos de capa 2 (como la asignación de VLAN dinámica) al usuario. Un componente ActiveX también puede forzar al PC cliente a actualizar su dirección IP.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

-

Identity Services Engine (ISE)

-

Configuración del switch Cisco IOS®

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco Identity Services Engine (ISE), versión 1.1.1

-

Switch Catalyst de Cisco serie 3560 que ejecuta la versión de software 12.2.55SE3

Nota: El procedimiento es similar o idéntico para otros modelos de switches Catalyst. Puede utilizar estos pasos en todas las versiones de software de Cisco IOS para Catalyst a menos que se indique lo contrario.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

Overview

La configuración de ISE se compone de estos cinco pasos:

- Cree la lista de control de acceso (ACL) descargable.

- Cree el perfil de autorización.

- Cree una regla de autenticación.

- Cree una regla de autorización.

- Active la renovación de IP (opcional).

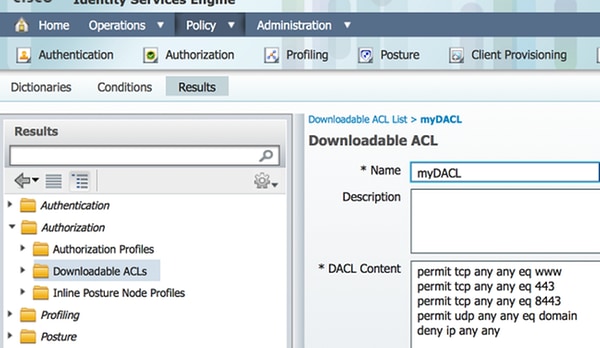

Creación de la ACL descargable

Este paso no es obligatorio. La ACL de redirección enviada con el perfil de webauth central determina qué tráfico (HTTP o HTTPS) se redirige al ISE. La ACL descargable le permite definir qué tráfico está permitido. Normalmente, debe permitir DNS, HTTP(S) y 8443 y denegar el resto. De lo contrario, el switch redirige el tráfico HTTP pero permite otros protocolos.

Complete estos pasos para crear la ACL descargable:

- Haga clic en Directiva, y haga clic en Elementos de directiva.

- Haga clic en Resultados.

- Expanda Autorización y haga clic en ACL descargables.

- Haga clic en el botón Add para crear una nueva ACL descargable.

- En el campo Name, introduzca un nombre para la DACL. Este ejemplo utiliza myDACL.

Esta imagen muestra el contenido típico de DACL, que permite:

- DNS: resuelve el nombre de host del portal ISE

- HTTP y HTTPS: permitir redirección

- Puerto TCP 8443: sirve como puerto del portal de invitados

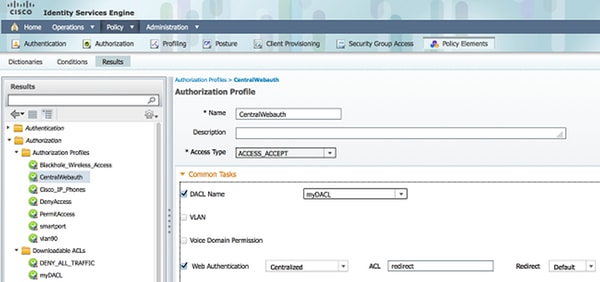

Crear el perfil de autorización

Complete estos pasos para crear el perfil de autorización:

- Haga clic en Directiva, y haga clic en Elementos de directiva.

- Haga clic en Resultados.

- Expanda Autorización y haga clic en Perfil de autorización.

- Haga clic en el botón Add para crear un nuevo perfil de autorización para la autenticación web central.

- En el campo Nombre, introduzca un nombre para el perfil. Este ejemplo utiliza CentralWebauth.

- Elija ACCESS_ACCEPT en la lista desplegable Tipo de acceso.

- Marque la casilla de verificación Web Authentication y elija Centralized en la lista desplegable.

- En el campo ACL, ingrese el nombre de la ACL en el switch que define el tráfico que se redirigirá. En este ejemplo se utiliza redirect.

- Elija Default en la lista desplegable Redirect.

- Marque la casilla de verificación DACL Name y elija myDACL en la lista desplegable si decide utilizar una DACL en lugar de una ACL de puerto estático en el switch.

El atributo Redirect define si ISE ve el portal web predeterminado o un portal web personalizado creado por el administrador de ISE. Por ejemplo, la ACL redirect en este ejemplo desencadena una redirección sobre el tráfico HTTP o HTTPS del cliente a cualquier lugar. La ACL se define en el switch más adelante en este ejemplo de configuración.

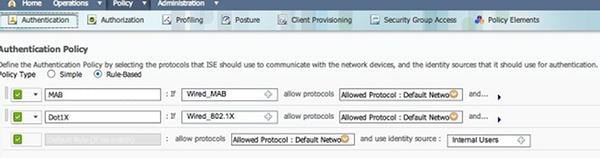

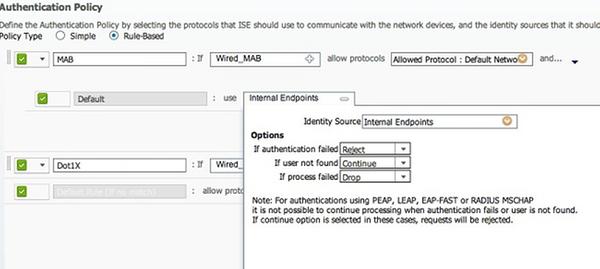

Crear una regla de autenticación

Complete estos pasos para utilizar el perfil de autenticación para crear la regla de autenticación:

- En el menú Directiva, haga clic en Autenticación.

Esta imagen muestra un ejemplo de cómo configurar la regla de política de autenticación. En este ejemplo, se configura una regla que se activa cuando se detecta MAB.

- Introduzca un nombre para la regla de autenticación. Este ejemplo utiliza MAB.

- Seleccione el icono más (+) en el campo Condición If.

- Elija Condición compuesta, y elija Wired_MAB.

- Haga clic en la flecha situada junto a y ... para expandir aún más la regla.

- Haga clic en el icono + del campo Origen de identidad y seleccione Terminales internos.

- Elija Continue en la lista desplegable 'If user not found'.

Esta opción permite autenticar un dispositivo (a través de webauth) incluso si se desconoce su dirección MAC. Los clientes Dot1x todavía pueden autenticarse con sus credenciales y no deben preocuparse por esta configuración.

Crear una regla de autorización

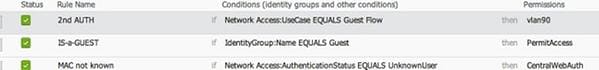

Ahora hay varias reglas que configurar en la directiva de autorización. Cuando el PC está conectado, pasa a través de MAB; se supone que la dirección MAC no se conoce, por lo que se devuelven la webauth y la ACL. Esta regla MAC no conocida se muestra en esta imagen y se configura en esta sección:

Complete estos pasos para crear la regla de autorización:

- Cree una nueva regla e introduzca un nombre. Este ejemplo utiliza MAC no conocido.

- Haga clic en el icono más (+) del campo de condición y elija crear una nueva condición.

- Expanda la lista desplegable expresión.

- Elija Network Access y amplíelo.

- Haga clic en AuthenticationStatus y elija el operador Equals.

- Elija UnknownUser en el campo de la derecha.

- En la página General Authorization, elija CentralWebauth (Authorization Profile) en el campo a la derecha de la palabra then.

Este paso permite que ISE continúe aunque no se conozca al usuario (o MAC).

Los usuarios desconocidos ahora se muestran con la página de inicio de sesión. Sin embargo, una vez que introducen sus credenciales, se les vuelve a presentar una solicitud de autenticación en ISE; por lo tanto, se debe configurar otra regla con una condición que se cumpla si el usuario es un usuario invitado. En este ejemplo, se utiliza If UseridentityGroup equals Guest y se supone que todos los invitados pertenecen a este grupo. - Haga clic en el botón de acciones ubicado al final de la regla MAC not known, y elija insertar una nueva regla arriba.

Nota: Es muy importante que esta nueva regla venga antes de la regla MAC no conocida.

- Introduzca un nombre para la nueva regla. Este ejemplo utiliza IS-a-GUEST.

- Elija una condición que coincida con los usuarios invitados.

En este ejemplo se utiliza InternalUser:IdentityGroup Equals Guest porque todos los usuarios invitados están enlazados al grupo Guest (o a otro grupo que haya configurado en la configuración de patrocinador). - Elija PermitAccess en el cuadro de resultados (ubicado a la derecha de la palabra entonces).

Cuando el usuario está autorizado en la página de inicio de sesión, ISE reinicia una autenticación de capa 2 en el puerto del switch y se produce un nuevo MAB. En esta situación, la diferencia radica en que se establece un indicador invisible para que ISE recuerde que se trataba de un usuario autenticado por invitado. Esta regla es 2nd AUTH, y la condición es Network Access:UseCase Equals GuestFlow. Esta condición se cumple cuando el usuario autentica a través de webauth y el puerto del switch se configura nuevamente para un nuevo MAB. Puede asignar los atributos que desee. Este ejemplo asigna un perfil vlan90 para que al usuario se le asigne la VLAN 90 en su segunda autenticación MAB. - Haga clic en Acciones (ubicado al final de la regla IS-a-GUEST) y elija Insertar nueva regla arriba.

- Ingrese 2nd AUTH en el campo de nombre.

- En el campo condición, haga clic en el icono más (+) y elija crear una nueva condición.

- Elija Network Access, y haga clic en UseCase.

- Elija Equals como el operador.

- Elija GuestFlow como el operando correcto.

- En la página de autorización, haga clic en el icono más (+) (situado junto a then) para elegir un resultado para la regla.

En este ejemplo, se asigna un perfil preconfigurado (vlan90); esta configuración no se muestra en este documento.

Puede elegir una opción Permit Access o crear un perfil personalizado para devolver la VLAN o los atributos que desee.

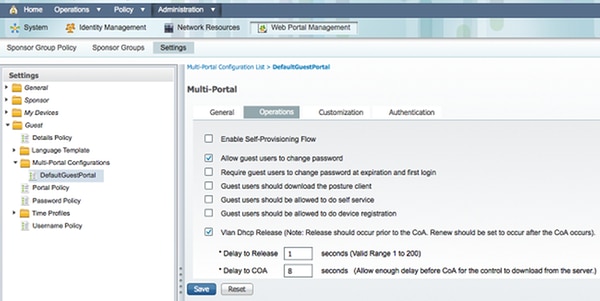

Activar la renovación de IP (opcional)

Si asigna una VLAN, el paso final es que el PC cliente renueve su dirección IP. Este paso lo consigue el portal de invitados para clientes de Windows. Si no configuró una VLAN para la regla de 2nd AUTH anteriormente, puede omitir este paso.

Si asignó una VLAN, complete estos pasos para habilitar la renovación de IP:

- Haga clic en Administration y luego en Guest Management.

- Haga clic en Configuración.

- Expanda Invitado y Configuración multiportal.

- Haga clic en DefaultGuestPortal o en el nombre de un portal personalizado que haya creado.

- Haga clic en la casilla de verificación Vlan DHCP Release.

Nota: Esta opción sólo funciona para clientes de Windows.

Configuración del switch (extracto)

Esta sección proporciona un extracto de la configuración del switch. Consulte Configuración del switch (completa) para obtener la configuración completa.

Este ejemplo muestra una configuración MAB simple.

interface GigabitEthernet1/0/12

description ISE1 - dot1x clients - UCS Eth0

switchport access vlan 100

switchport mode access

ip access-group webauth in

authentication order mab

authentication priority mab

authentication port-control auto

mab

spanning-tree portfast

end

VLAN 100 es la VLAN que proporciona conectividad de red completa. Una ACL de puerto predeterminada (denominada webauth) se aplica y se define como se muestra aquí:

ip access-list extended webauth

permit ip any any

Esta configuración de ejemplo proporciona acceso completo a la red incluso si el usuario no está autenticado; por lo tanto, es posible que desee restringir el acceso a usuarios no autenticados.

En esta configuración, la exploración de HTTP y HTTPS no funciona sin autenticación (por la otra ACL), ya que ISE está configurado para utilizar una ACL de redirección (denominada redirección). Esta es la definición en el switch:

ip access-list extended redirect

deny ip any host <ISE ip address>

permit TCP any any eq www

permit TCP any any eq 443

Esta lista de acceso se debe definir en el switch para definir en qué tráfico el switch realizará la redirección. (Coincide con el permiso.) En este ejemplo, cualquier tráfico HTTP o HTTPS que envíe el cliente desencadena una redirección web. Este ejemplo también niega la dirección IP de ISE, por lo que el tráfico a ISE va a ISE y no se redirige en un loop. (En este escenario, deny no bloquea el tráfico; simplemente no redirige el tráfico.) Si utiliza puertos HTTP inusuales o un proxy, puede agregar otros puertos.

Otra posibilidad es permitir el acceso HTTP a algunos sitios web y redirigir otros sitios web. Por ejemplo, si define en la ACL un permiso sólo para servidores web internos, los clientes podrían navegar por la Web sin autenticarse pero encontrarían el redireccionamiento si intentan acceder a un servidor web interno.

El último paso es permitir CoA en el switch. De lo contrario, ISE no puede forzar al switch a volver a autenticar al cliente.

aaa server radius dynamic-author

client <ISE ip address> server-key <radius shared secret>

Este comando es necesario para que el switch redirija basándose en el tráfico HTTP:

ip http server

Este comando es necesario para redirigir basándose en el tráfico HTTPS:

ip http secure-server

Estos comandos también son importantes:

radius-server vsa send authentication

radius-server vsa send accounting

Si el usuario aún no está autenticado, el comando show authentication session int <interface num> devuelve este resultado:

01-SW3750-access#show auth sess int gi1/0/12

Interface: GigabitEthernet1/0/12

MAC Address: 000f.b049.5c4b

IP Address: 192.168.33.201

User-Name: 00-0F-B0-49-5C-4B

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

ACS ACL: xACSACLx-IP-myDACL-51519b43

URL Redirect ACL: redirect

URL Redirect: https://ISE2.wlaaan.com:8443/guestportal/gateway?

sessionId=C0A82102000002D8489E0E84&action=cwa

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A82102000002D8489E0E84

Acct Session ID: 0x000002FA

Handle: 0xF60002D9

Runnable methods list:

Method State

mab Authc Success

Nota: a pesar de una autenticación MAB satisfactoria, la ACL de redirección se coloca ya que ISE no conocía la dirección MAC.

Configuración del switch (completa)

Esta sección enumera la configuración completa del switch. Se han omitido algunas interfaces y líneas de comandos innecesarias; por lo tanto, esta configuración de ejemplo debe utilizarse sólo como referencia y no debe copiarse.

Building configuration...

Current configuration : 6885 bytes

!

version 15.0

no service pad

service timestamps debug datetime msec localtime show-timezone

service timestamps log datetime msec localtime show-timezone

no service password-encryption

!

!

boot-start-marker

boot-end-marker

!

enable secret 5 $1$xqtx$VPsZHbpGmLyH/EOObPpla.

!

aaa new-model

!

!

aaa group server radius newGroup

!

aaa authentication login default local

aaa authentication dot1x default group radius

aaa authorization exec default none

aaa authorization network default group radius

!

!

!

!

aaa server radius dynamic-author

client 192.168.131.1 server-key cisco

!

aaa session-id common

clock timezone CET 2 0

system mtu routing 1500

vtp interface Vlan61

udld enable

nmsp enable

ip routing

ip dhcp binding cleanup interval 600

!

!

ip dhcp snooping

ip device tracking

!

!

crypto pki trustpoint TP-self-signed-1351605760

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1351605760

revocation-check none

rsakeypair TP-self-signed-1351605760

!

!

crypto pki certificate chain TP-self-signed-1351605760

certificate self-signed 01

30820245 308201AE A0030201 02020101 300D0609 2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 31333531 36303537 3630301E 170D3933 30333031 30303033

35385A17 0D323030 31303130 30303030 305A3031 312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469 66696361 74652D31 33353136

30353736 3030819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281

8100B068 86D31732 E73D2FAD 05795D6D 402CE60A B93D4A88 C98C3F54 0982911D

D211EC23 77734A5B 7D7E5684 388AD095 67354C95 92FD05E3 F3385391 8AB9A866

B5925E04 A846F740 1C9AC0D9 6C829511 D9C5308F 13C4EA86 AF96A94E CD57B565

92317B2E 75D6AB18 04AC7E14 3923D3AC 0F19BC6A 816E6FA4 5F08CDA5 B95D334F

DA410203 010001A3 6D306B30 0F060355 1D130101 FF040530 030101FF 30180603

551D1104 11300F82 0D69696C 796E6173 2D333536 302E301F 0603551D 23041830

16801457 D1216AF3 F0841465 3DDDD4C9 D08E06C5 9890D530 1D060355 1D0E0416

041457D1 216AF3F0 8414653D DDD4C9D0 8E06C598 90D5300D 06092A86 4886F70D

01010405 00038181 0014DC5C 2D19D7E9 CB3E8ECE F7CF2185 32D8FE70 405CAA03

dot1x system-auth-control

dot1x critical eapol

!

!

!

errdisable recovery cause bpduguard

errdisable recovery interval 60

!

spanning-tree mode pvst

spanning-tree logging

spanning-tree portfast bpduguard default

spanning-tree extend system-id

spanning-tree vlan 1-200 priority 24576

!

vlan internal allocation policy ascending

lldp run

!

!

!

!

!

!

interface FastEthernet0/2

switchport access vlan 33

switchport mode access

authentication order mab

authentication priority mab

authentication port-control auto

mab

spanning-tree portfast

!

interface Vlan33

ip address 192.168.33.2 255.255.255.0

!

ip default-gateway 192.168.33.1

ip http server

ip http secure-server

!

ip route 0.0.0.0 0.0.0.0 192.168.33.1

!

ip access-list extended MY_TEST

permit ip any any

ip access-list extended redirect

deny ip any host 192.168.131.1

permit tcp any any eq www

permit tcp any any eq 443

ip access-list extended webAuthList

permit ip any any

!

ip sla enable reaction-alerts

logging esm config

logging trap warnings

logging facility auth

logging 10.48.76.31

snmp-server community c3560public RO

snmp-server community c3560private RW

snmp-server community private RO

radius-server host 192.168.131.1 auth-port 1812 acct-port 1813 key cisco

radius-server vsa send authentication

radius-server vsa send accounting

!

!

!

privilege exec level 15 configure terminal

privilege exec level 15 configure

privilege exec level 2 debug radius

privilege exec level 2 debug aaa

privilege exec level 2 debug

!

line con 0

line vty 0 4

exec-timeout 0 0

password Cisco123

authorization commands 1 MyTacacs

authorization commands 2 MyTacacs

authorization commands 15 MyTacacs

authorization exec MyTacacs

login authentication MyTacacs

line vty 5 15

!

ntp server 10.48.76.33

end

Configuración de proxy HTTP

Si utiliza un proxy HTTP para sus clientes, significa que sus clientes:

- Utilice un puerto no convencional para el protocolo HTTP

- Enviar todo su tráfico a ese proxy

Para que el switch escuche en el puerto no convencional (por ejemplo, 8080), utilice estos comandos:

ip http port 8080

ip port-map http port 8080

También debe configurar todos los clientes para que sigan utilizando su proxy, pero no para que utilicen el proxy para la dirección IP de ISE. Todos los navegadores incluyen una función que permite introducir nombres de host o direcciones IP que no deben utilizar el proxy. Si no agrega la excepción para ISE, encontrará una página de autenticación de loop.

También debe modificar su ACL de redirección para permitir en el puerto proxy (8080 en este ejemplo).

Nota importante sobre las SVI del switch

En este momento, el switch necesita una interfaz virtual (SVI) del switch para responder al cliente y enviar la redirección del portal web al cliente. Esta SVI no tiene que estar necesariamente en la subred/VLAN del cliente. Sin embargo, si el switch no tiene ninguna SVI en la subred/VLAN del cliente, tiene que utilizar cualquiera de las otras SVI y enviar el tráfico como se define en la tabla de ruteo del cliente. Normalmente, esto significa que el tráfico se envía a otra gateway en el núcleo de la red; este tráfico regresa al switch de acceso dentro de la subred del cliente.

Los firewalls normalmente bloquean el tráfico desde y hacia el mismo switch, como en este escenario, por lo que es posible que la redirección no funcione correctamente. Las soluciones alternativas son permitir este comportamiento en el firewall o crear una SVI en el switch de acceso en la subred del cliente.

Nota importante sobre la redirección HTTPS

Los switches pueden redirigir el tráfico HTTPS. Por lo tanto, si el cliente invitado tiene una página de inicio en HTTPS, la redirección se produce correctamente.

Todo el concepto de redirección se basa en el hecho de que un dispositivo (en este caso, el switch) falsifica la dirección IP del sitio web. Sin embargo, surge un problema importante cuando el switch intercepta y redirige el tráfico HTTPS porque el switch solo puede presentar su propio certificado en el intercambio de señales de seguridad de la capa de transporte (TLS). Dado que este no es el mismo certificado que el sitio web solicitado originalmente, la mayoría de los navegadores emiten alertas importantes. Los exploradores controlan correctamente la redirección y presentación de otro certificado como un problema de seguridad. No hay una solución alternativa para esto, y no hay manera de que el switch falsifique su certificado de sitio web original.

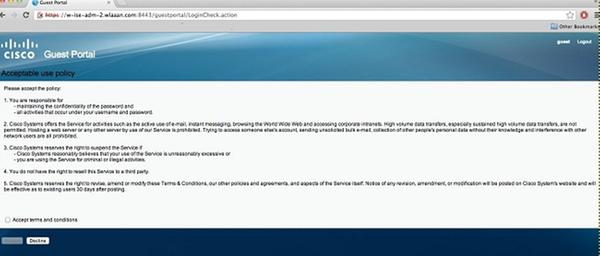

Resultado final

El PC cliente se conecta y ejecuta el MAB. No se conoce la dirección MAC, por lo que ISE devuelve los atributos de redirección al switch. El usuario intenta ir a un sitio web y se le redirige.

Cuando la autenticación de la página de inicio de sesión se realiza correctamente, ISE hace rebotar el puerto de switch mediante el cambio de autorización, que vuelve a iniciarse con una autenticación MAB de capa 2.

Sin embargo, ISE sabe que es un cliente de webauth anterior y autoriza al cliente en función de las credenciales de webauth (aunque se trata de una autenticación de capa 2).

En los registros de autenticación de ISE, la autenticación MAB aparece en la parte inferior del registro. Aunque se desconoce, la dirección MAC se autenticó y se generó un perfil, y se devolvieron los atributos webauth. A continuación, la autenticación se realiza con el nombre de usuario del usuario (es decir, el usuario escribe sus credenciales en la página Inicio de sesión). Inmediatamente después de la autenticación, se produce una nueva autenticación de Capa 2 con el nombre de usuario como credenciales; este paso de autenticación es donde puede devolver atributos como VLAN dinámica.

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

18-Dec-2011

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Nicolas DarchisCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios