PIX/ASA 7.x y posterior/FWSM: Ejemplo de Configuración de Set SSH/Telnet/HTTP Connection Timeout con MPF

Opciones de descarga

-

ePub (690.3 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (924.0 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento proporciona una configuración de ejemplo para PIX 7.1(1) y posteriores de un tiempo de espera que es específico para una aplicación particular como SSH/Telnet/HTTP, en lugar de uno que se aplica a todas las aplicaciones. Este ejemplo de configuración utiliza el nuevo Marco de política modular introducido en PIX 7.0. Refiérase a Uso de la Estructura de Políticas Modular para obtener más información.

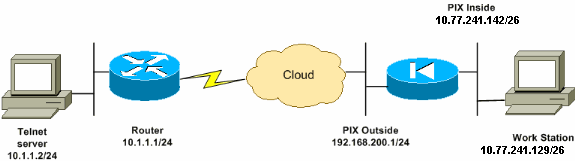

En esta configuración de ejemplo, el firewall PIX se configura para permitir que la estación de trabajo (10.77.241.129) a Telnet/SSH/HTTP al servidor remoto (10.1.1.1) detrás del router. También se configura un tiempo de espera de conexión separado para el tráfico de Telnet/SSH/HTTP. El resto del tráfico TCP continúa teniendo el valor de tiempo de espera de conexión normal asociado con la conexión de tiempo de espera 1:00:00.

Consulte AASA 8.3 y posteriores: Configure el Tiempo de Espera de Conexión SSH/Telnet/HTTP usando el Ejemplo de Configuración de MPF para obtener más información sobre la configuración idéntica mediante ASDM con Cisco Adaptive Security Appliance (ASA) con la versión 8.3 y posteriores.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información de este documento se basa en Cisco PIX/ASA Security Appliance Software Version 7.1(1) con Adaptive Security Device Manager (ASDM) 5.1.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Use el Command Lookup Tool (únicamente clientes registrados) para obtener más información sobre los comandos que se utilizan en esta sección.

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Nota: Los esquemas de direccionamiento IP utilizados en esta configuración no son legalmente enrutables en Internet. Son direcciones RFC 1918, que se han utilizado en un entorno de laboratorio.

Configuración

Este documento usa esta configuración:

Nota: Estas configuraciones CLI y ASDM se aplican al módulo de servicio de firewall (FWSM)

Configuración de CLI:

| Configuración de PIX |

|---|

PIX Version - 7.1(1) ! hostname PIX domain-name Cisco.com enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0 nameif outside security-level 0 ip address 192.168.200.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 10.77.241.142 255.255.255.192 ! access-list inside_nat0_outbound extended permit ip 10.77.241.128 255.255.255.192 any !--- Define the traffic that has to be matched in the class map. !--- Telnet is defined in this example. access-list outside_mpc_in extended permit tcp host 10.77.241.129 any eq telnet access-list outside_mpc_in extended permit tcp host 10.77.241.129 any eq ssh access-list outside_mpc_in extended permit tcp host 10.77.241.129 any eq www access-list 101 extended permit tcp 10.77.241.128 255.255.255.192 any eq telnet access-list 101 extended permit tcp 10.77.241.128 255.255.255.192 any eq ssh access-list 101 extended permit tcp 10.77.241.128 255.255.255.192 any eq www pager lines 24 mtu inside 1500 mtu outside 1500 no failover no asdm history enable arp timeout 14400 nat (inside) 0 access-list inside_nat0_outbound access-group 101 in interface outside route outside 0.0.0.0 0.0.0.0 192.168.200.2 1 timeout xlate 3:00:00 !--- The default connection timeout value of one hour is applicable to !--- all other TCP applications. timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 ! !--- Define the class map telnet in order !--- to classify Telnet/ssh/http traffic when you use Modular Policy Framework !--- to configure a security feature. !--- Assign the parameters to be matched by class map. class-map telnet description telnet match access-list outside_mpc_in class-map inspection_default match default-inspection-traffic ! ! policy-map global_policy class inspection_default inspect dns maximum-length 512 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp !--- Use the pre-defined class map telnet in the policy map. policy-map telnet !--- Set the connection timeout under the class mode in which !--- the idle TCP (Telnet/ssh/http) connection is disconnected. !--- There is a set value of ten minutes in this example. !--- The minimum possible value is five minutes. class telnet set connection timeout tcp 00:10:00 reset ! ! service-policy global_policy global !--- Apply the policy-map telnet on the interface. !--- You can apply the service-policy command to any interface that !--- can be defined by the nameif command. service-policy telnet interface outside end |

Configuración de ASDM:

Complete estos pasos para configurar el tiempo de espera de conexión TCP para el tráfico Telnet basado en la lista de acceso que utiliza ASDM como se muestra.

Nota: Refiérase a Permiso de Acceso HTTPS para ASDM para la configuración básica para acceder al PIX/ASA a través de ASDM.

-

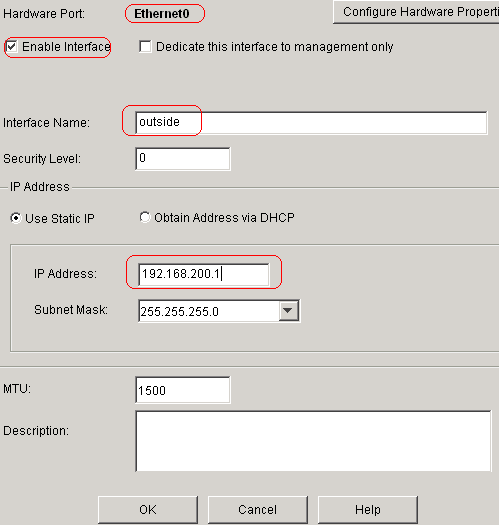

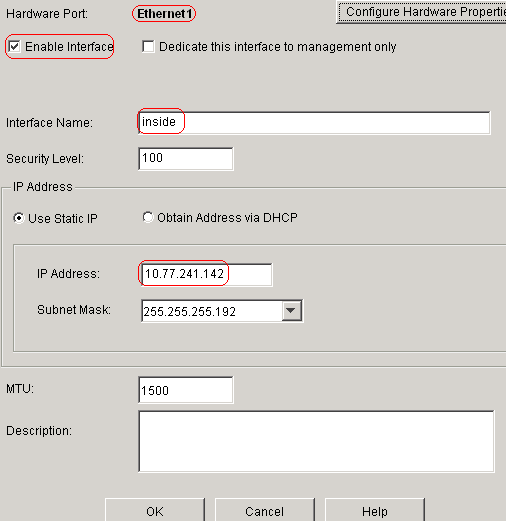

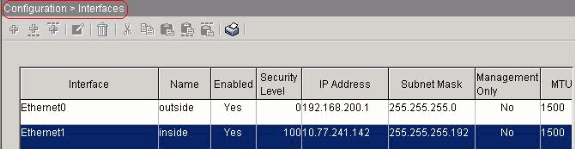

Configurar interfaces

-

Elija Configuration > Interfaces > Add para configurar las interfaces Ethernet0 (outside) y Ethernet1 (inside) como se muestra.

-

Click OK.

Configuración CLI equivalente como se muestra:

interface Ethernet0 nameif outside security-level 0 ip address 192.168.200.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 10.77.241.142 255.255.255.192

-

-

Configuración de NAT 0

-

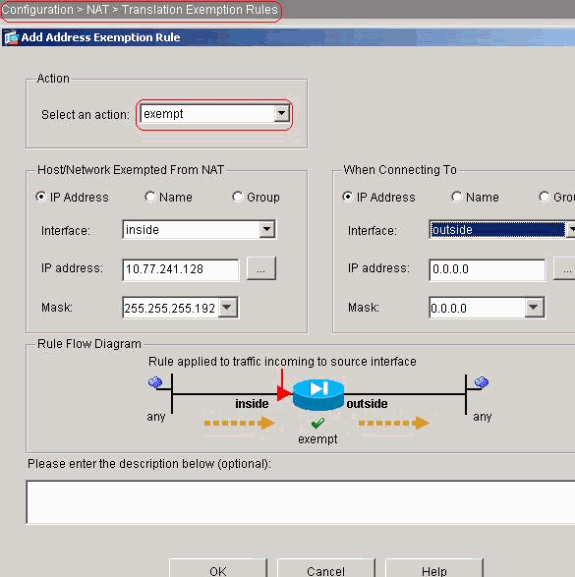

Elija Configuration > NAT > Translation Exemption Rules > Add para permitir que el tráfico de la red 10.77.241.128/26 acceda a Internet sin ninguna traducción.

-

Click OK.

Configuración CLI equivalente como se muestra:

access-list inside_nat0_outbound extended permit ip 10.77.241.128 255.255.255.192 any nat (inside) 0 access-list inside_nat0_outbound

-

-

Configuración de ACL

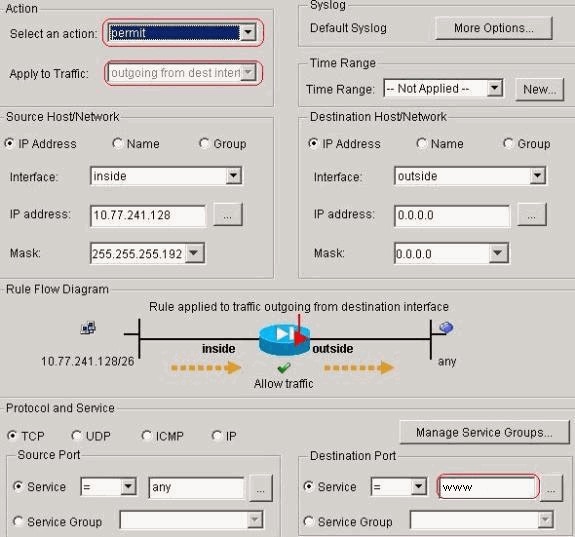

Elija Configuration > Security Policy >Access Rules para configurar las ACL como se muestra.

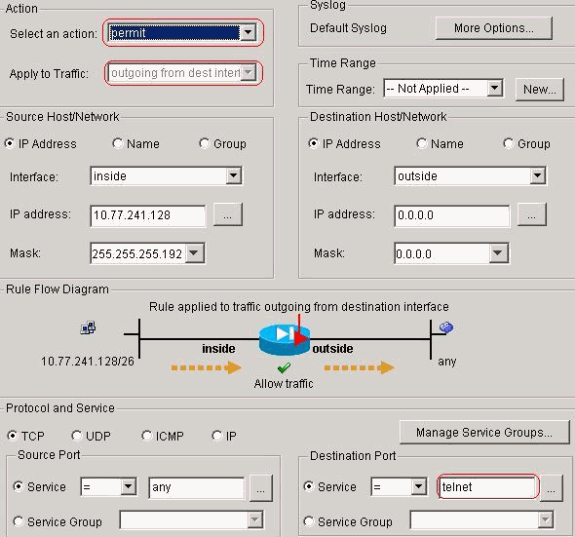

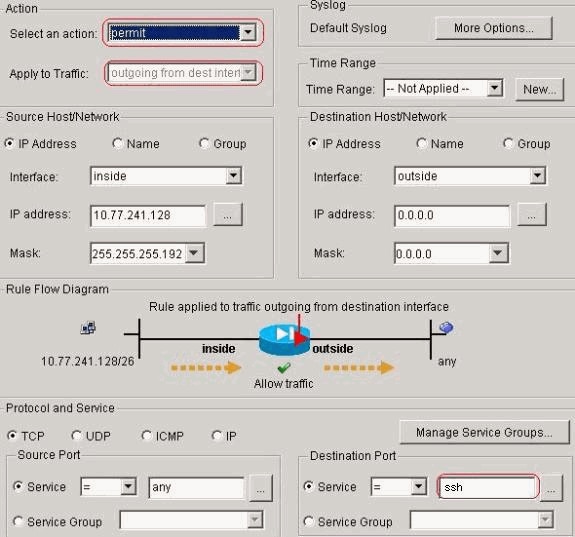

Haga clic en Agregar para configurar una ACL 101 que permita el tráfico Telnet originado desde la red 10.77.241.128/26 a cualquier red de destino y aplicarla para el tráfico saliente en la interfaz exterior.

Click OK. De manera similar para el tráfico ssh y http:

Configuración CLI equivalente como se muestra:

access-list 101 extended permit tcp 10.77.241.128 255.255.255.192 any eq telnet access-list 101 extended permit tcp 10.77.241.128 255.255.255.192 any eq ssh access-list 101 extended permit tcp 10.77.241.128 255.255.255.192 any eq www access-group 101 out interface outside

-

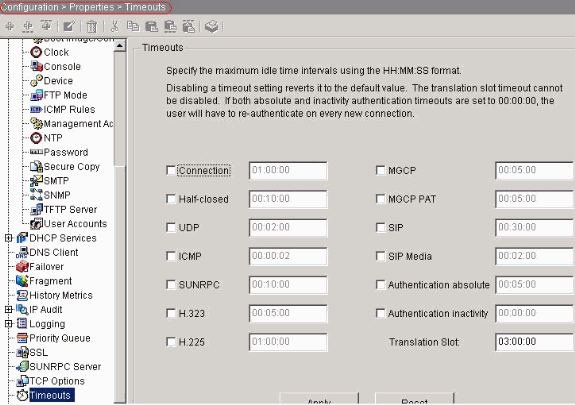

Configurar tiempos de espera

Elija Configuration > Properties > Timeout para configurar los diversos tiempos de espera. En este escenario, mantenga el valor predeterminado para todos los tiempos de espera.

Configuración CLI equivalente como se muestra:

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

-

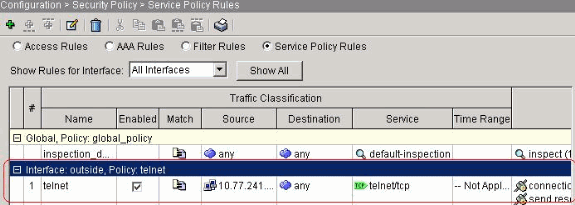

Configurar Reglas de política de servicio.

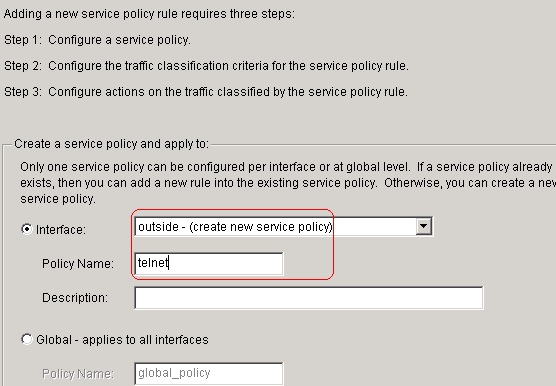

Elija Configuration > Security Policy > Service Policy Rules > Add para configurar el mapa de clase, el mapa de políticas para la configuración del tiempo de espera de la conexión TCP como 10 minutos y aplicar la política de servicio en la interfaz externa como se muestra.

-

Elija el botón de radio Interface para elegir outside - (create new service policy), que se creará, y asigne telnet como nombre de política.

Haga clic en Next (Siguiente).

-

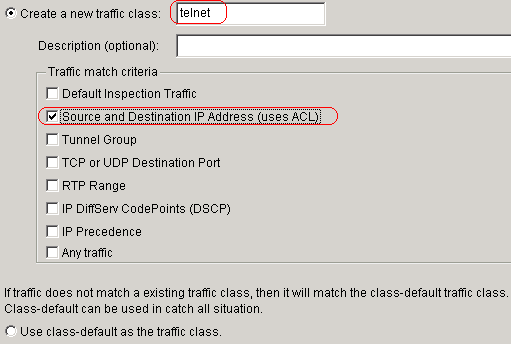

Cree un telnet con nombre de mapa de clase y elija la casilla de verificación Dirección IP de origen y destino (utiliza ACL) en los criterios de coincidencia de tráfico.

Haga clic en Next (Siguiente).

-

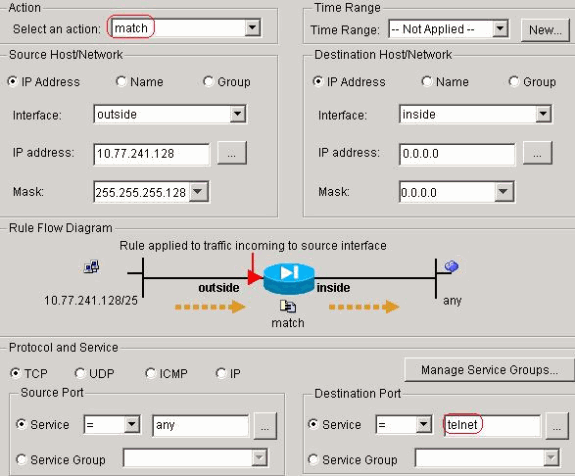

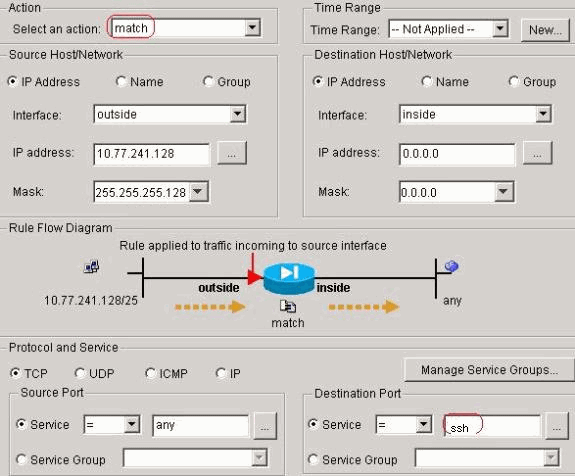

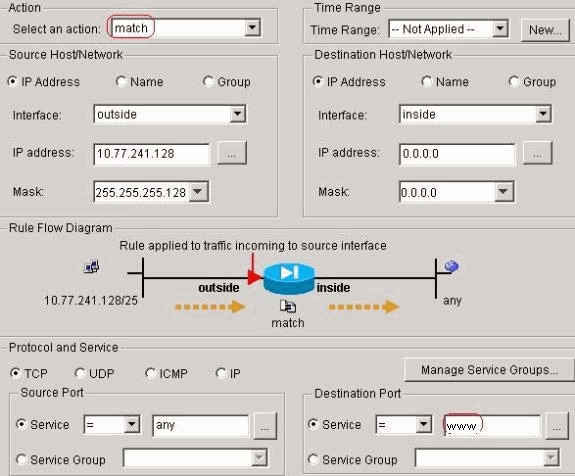

Cree una ACL para hacer coincidir el tráfico Telnet originado desde la red 10.77.241.128/26 con cualquier red de destino y aplicarla a la clase telnet.

Haga clic en Next (Siguiente). De manera similar para el tráfico ssh y http:

-

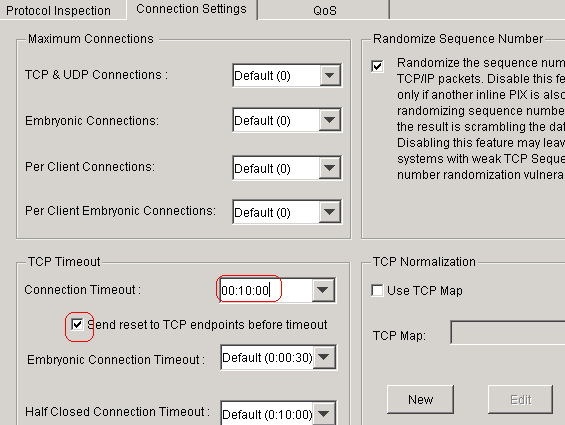

Elija Connection Settings para configurar el tiempo de espera de conexión TCP como 10 minutos, y también elija la casilla de verificación Send reset to TCP endpoints before timeout.

-

Haga clic en Finish (Finalizar).

Configuración CLI equivalente como se muestra:

access-list outside_mpc_in extended permit tcp host 10.77.241.129 any eq telnet access-list outside_mpc_in extended permit tcp host 10.77.241.129 any eq ssh access-list outside_mpc_in extended permit tcp host 10.77.241.129 any eq www class-map telnet description telnet match access-list outside_mpc_in policy-map telnet class telnet set connection timeout tcp 00:10:00 reset service-policy telnet interface outside

-

Tiempo de espera electrónico

Una conexión embrionaria es la conexión que está a mitad de camino o, por ejemplo, el intercambio de señales de tres vías no se ha completado para ella. Se define como tiempo de espera SYN en el ASA; de forma predeterminada, el tiempo de espera SYN en el ASA es de 30 segundos. Esta es la forma de configurar el tiempo de espera embrionario:

access-list emb_map extended permit tcp any any class-map emb_map match access-list emb_map policy-map global_policy class emb_map set connection timeout embryonic 0:02:00 service-policy global_policy global

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilize el OIT para ver una análisis de la salida del comando show.

Ejecute el comando show service-policy interface outside para verificar sus configuraciones.

PIX#show service-policy interface outside

Interface outside:

Service-policy: http

Class-map: http

Set connection policy:

Set connection timeout policy:

tcp 0:05:00 reset

Inspect: http, packet 80, drop 0, reset-drop 0

Ejecute el comando show service-policy flow para verificar que el tráfico particular coincida con las configuraciones de política de servicio.

Este resultado del comando muestra un ejemplo:

PIX#show service-policy flow tcp host 10.77.241.129 host 10.1.1.2 eq 23

Global policy:

Service-policy: global_policy

Interface outside:

Service-policy: telnet

Class-map: telnet

Match: access-list 101

Access rule: permit tcp 10.77.241.128 255.255.255.192 any eq telnet

Action:

Input flow: set connection timeout tcp 0:10:00 reset

Troubleshoot

Si descubre que el tiempo de espera de la conexión no funciona con el marco de políticas modular (MPF), compruebe la conexión de inicio de TCP. El problema puede ser una inversión de la dirección IP de origen y destino o una dirección IP mal configurada en la lista de acceso no coincide en el MPF para establecer el nuevo valor de tiempo de espera o para cambiar el tiempo de espera predeterminado para la aplicación. Cree una entrada de lista de acceso (origen y destino) de acuerdo con el inicio de la conexión para establecer el tiempo de espera de la conexión con MPF.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

07-Oct-2018 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios