ASA 8.2: Configuración de Syslog mediante ASDM

Contenido

Introducción

Este documento proporciona información sobre cómo configurar syslog en Cisco Adaptive Security Appliance (ASA) 8.x mediante la GUI de Adaptive Security Device Manager (ASDM). Los mensajes de registro del sistema son mensajes generados por Cisco ASA para notificar al administrador cualquier cambio en la configuración, cambios en la configuración de la red o cambios en el rendimiento del dispositivo. Al analizar los mensajes del registro del sistema, un administrador puede resolver fácilmente el error mediante un análisis de la causa raíz.

Los mensajes de Syslog se diferencian principalmente en función de su nivel de gravedad.

-

Gravedad 0 - Mensajes de emergencia - El recurso no se puede utilizar

-

Gravedad 1 - Mensajes de alerta - Es necesaria una acción inmediata

-

Gravedad 2 - Mensajes críticos - Condiciones críticas

-

Gravedad 3 - Mensajes de error - Condiciones de error

-

Gravedad 4 - Mensajes de advertencia - Condiciones de advertencia

-

Gravedad 5 - Mensajes de notificación - Condiciones normales pero significativas

-

Gravedad 6 - Mensajes informativos - Sólo mensajes informativos

-

Gravedad 7 - Mensajes de depuración - Sólo mensajes de depuración

Nota: El nivel de gravedad más alto es una emergencia y el más bajo es depuración.

Aquí se muestran ejemplos de mensajes de syslog generados por Cisco ASA:

-

%ASA-6-106012: Denegar IP de dirección_IP a dirección_IP, opciones IP hexadecimales.

-

%ASA-3-211001: Memory allocation Error

-

%ASA-5-335003: ACL predeterminada de NAC aplicada, ACL:ACL-name - host-address

El valor numérico X especificado en "%ASA-X-YYYYY:", indica la gravedad del mensaje. Por ejemplo, "%ASA-6-106012" es un mensaje informativo y "%ASA-5-335003" es un mensaje de error.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco ASA versión 8.2

-

Cisco ASDM versión 6.2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Configuración básica de Syslog mediante ASDM

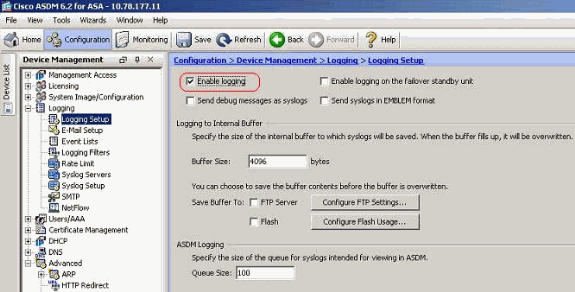

Activar registro

Complete estos pasos:

-

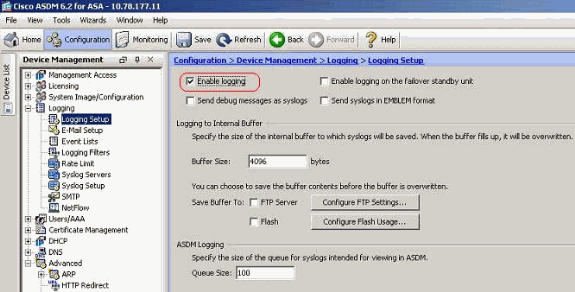

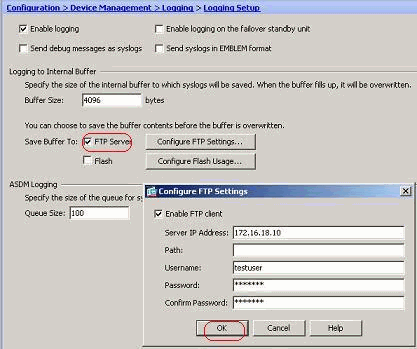

Elija Configuration > Device Management > Logging > Logging Setup y marque la opción Enable logging.

-

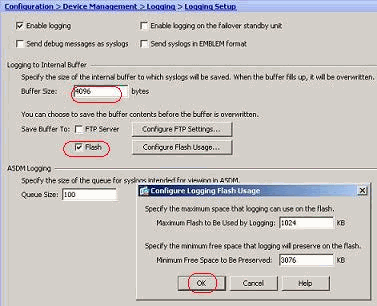

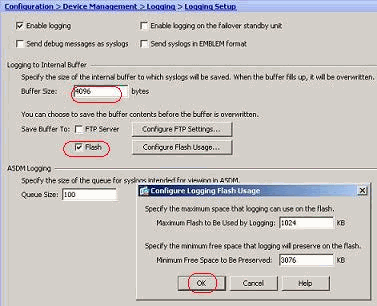

Puede registrar los mensajes de syslog en un buffer interno especificando el tamaño del buffer. También puede guardar el contenido del búfer en la memoria Flash haciendo clic en Configure Flash Usage y definiendo los parámetros de Flash.

-

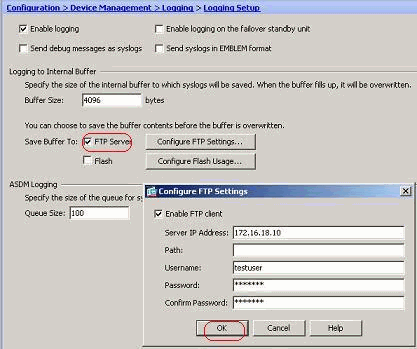

Los mensajes de registro almacenados en búfer se pueden enviar a un servidor FTP antes de que se sobrescriban. Haga clic en Configure FTP Settings y especifique los detalles del servidor FTP como se muestra aquí:

Desactivar registro

Puede desactivar los ID de syslog específicos en función de sus requisitos.

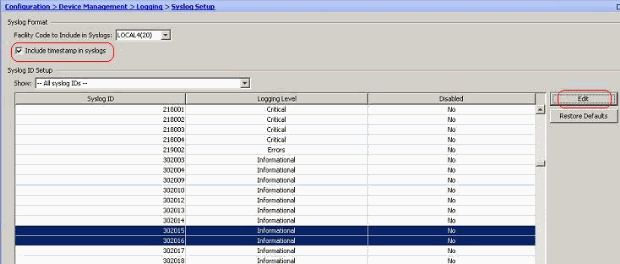

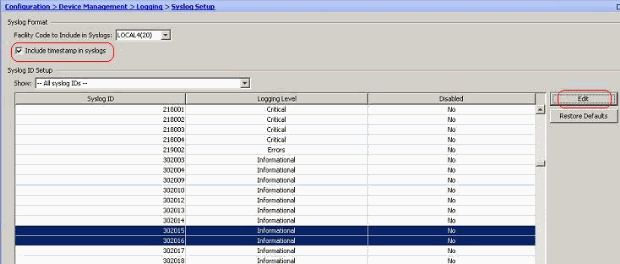

Nota: Al activar la marca de verificación de la opción Incluir marca de tiempo en registros del sistema, puede agregar la fecha y la hora en que se generaron como un campo a los registros del sistema.

-

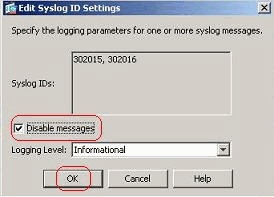

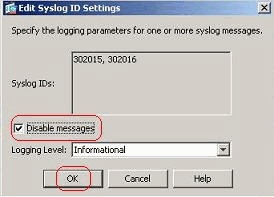

Seleccione los registros del sistema que desea desactivar y haga clic en Editar.

-

Desde la ventana Edit Syslog ID Settings, marque la opción Disable messages y haga clic en OK.

-

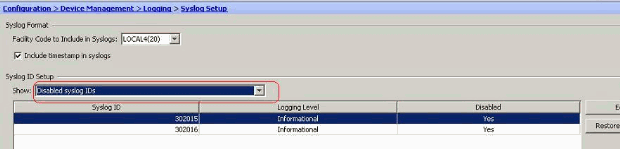

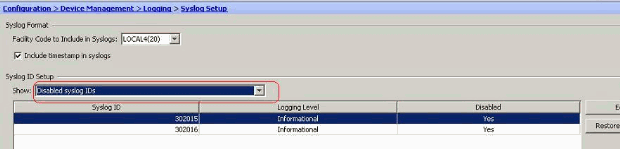

Los syslog deshabilitados se pueden ver en una pestaña independiente seleccionando Disabled syslog IDs en el menú desplegable Syslog ID Setup.

Iniciar sesión en un correo electrónico

Complete estos pasos con ASDM para enviar los syslogs a un correo electrónico:

-

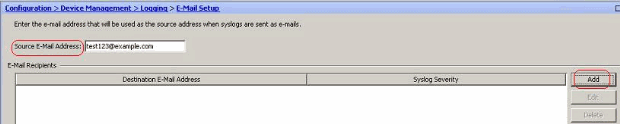

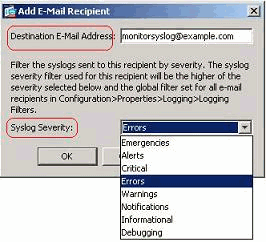

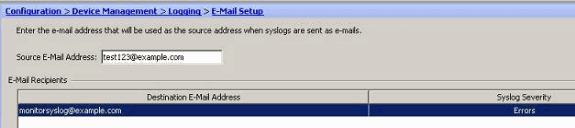

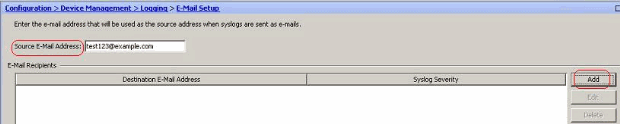

Elija Configuration > Device Management > Logging > E-Mail Setup. El campo Dirección de correo electrónico de origen es útil para asignar un ID de correo electrónico como origen para los registros del sistema. Especifique la dirección de correo electrónico de origen. Ahora, haga clic en Agregar para agregar los destinatarios de correo electrónico.

-

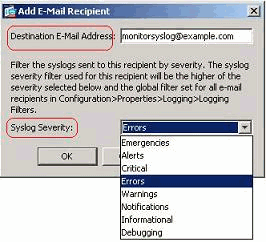

Especifique la dirección de correo electrónico de destino y elija el nivel de gravedad. Según los niveles de gravedad, puede definir distintos destinatarios de correo electrónico. Haga clic en Aceptar para volver al panel Configuración de correo electrónico.

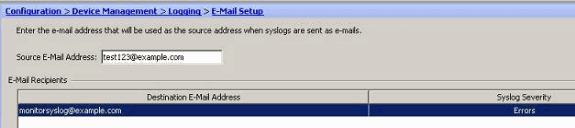

Esto da como resultado esta configuración:

-

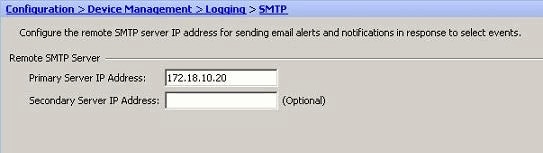

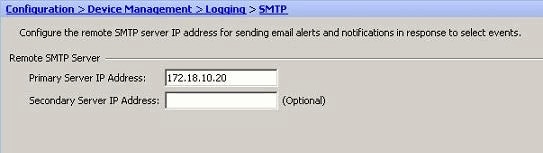

Elija Configuration > Device Setup > Logging > SMTP y especifique el servidor SMTP.

Registro en un servidor Syslog

Puede enviar todos los mensajes de syslog a un servidor syslog dedicado. Realice estos pasos mediante el uso de ASDM:

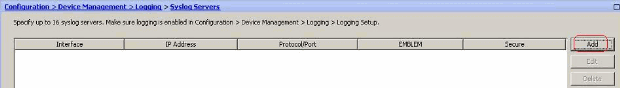

-

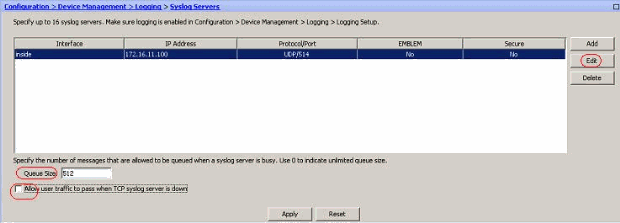

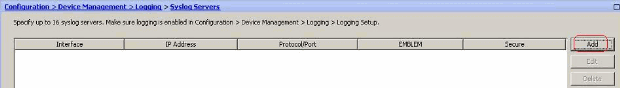

Elija Configuration > Device Management > Logging > Syslog Servers y haga clic en Add para agregar un servidor syslog.

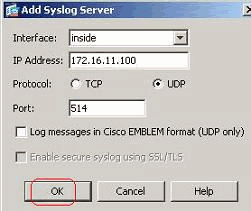

Aparece la ventana Add Syslog Server.

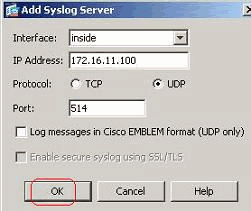

-

Especifique la interfaz con la que está asociado el servidor junto con la dirección IP. Especifique los detalles de protocolo y puerto dependiendo de la configuración de la red. A continuación, haga clic en Aceptar.

Nota: Asegúrese de que puede acceder al servidor syslog desde Cisco ASA.

-

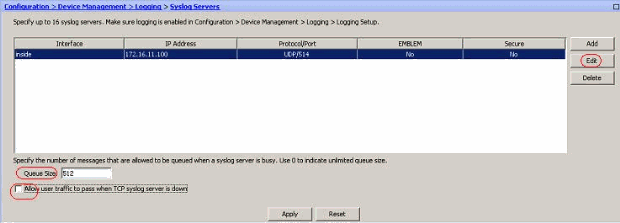

El servidor syslog configurado se muestra como se muestra aquí. Las modificaciones se pueden realizar al seleccionar este servidor y, a continuación, hacer clic en Editar.

Nota: Marque la opción Allow user traffic to pass when TCP syslog server is down . De lo contrario, las nuevas sesiones de usuario se deniegan a través de ASA. Esto sólo se aplica cuando el protocolo de transporte entre el ASA y el servidor syslog es TCP. De forma predeterminada, Cisco ASA deniega las nuevas sesiones de acceso a la red cuando un servidor syslog está inactivo por cualquier motivo.

Para definir el tipo de mensajes syslog que se deben enviar al servidor syslog, vea la sección Filtro de Registro.

Configuración avanzada de Syslog mediante ASDM

Trabajar con listas de eventos

Las listas de eventos nos permiten crear listas personalizadas que contienen el grupo de mensajes syslog que se van a enviar a un destino. Las listas de eventos se pueden crear de tres maneras diferentes:

-

ID de mensaje o intervalo de ID de mensaje

-

Gravedad del mensaje

-

Clase de mensaje

ID de mensaje o intervalo de ID de mensaje

Siga estos pasos:

-

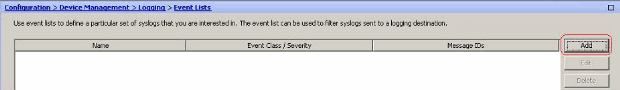

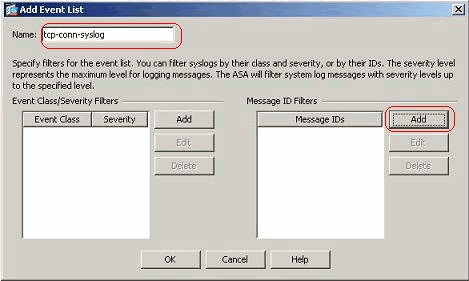

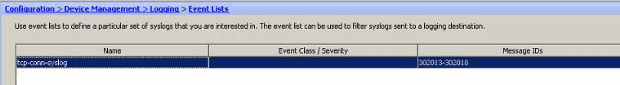

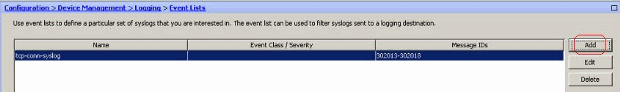

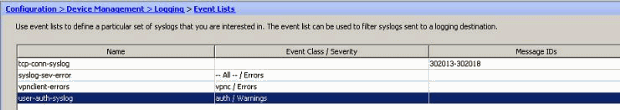

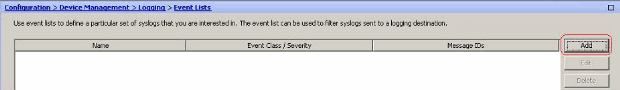

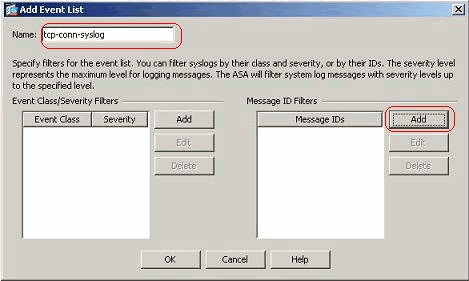

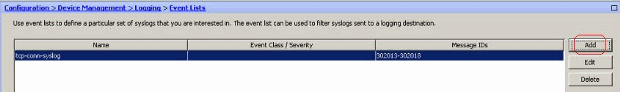

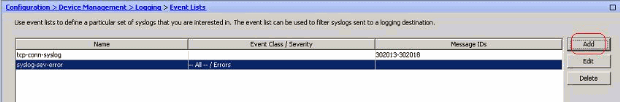

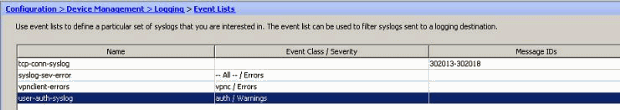

Elija Configuration > Device Management > Logging > Event Lists y haga clic en Add para crear una nueva lista de eventos.

-

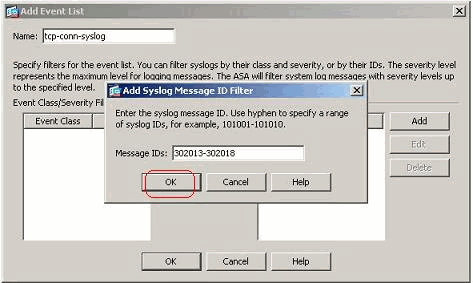

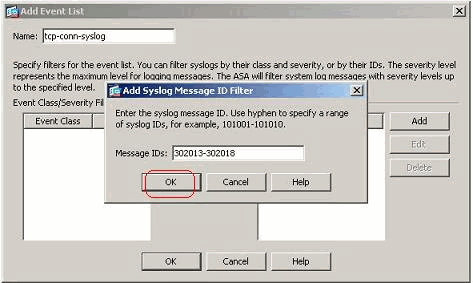

Especifique un nombre en el campo Nombre. Haga clic en Agregar en el panel Filtros de ID de mensaje para crear una nueva lista de eventos.

-

Especifique el rango de ID de mensajes de syslog. Aquí los mensajes de syslog TCP han tomado por ejemplo. Haga clic en Aceptar para finalizar.

-

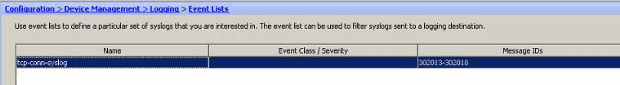

Haga clic en Aceptar nuevamente para volver a la ventana Listas de Eventos.

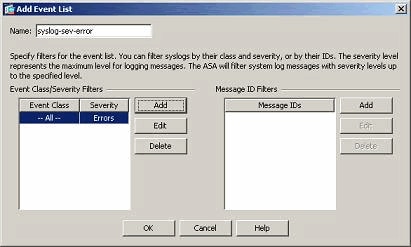

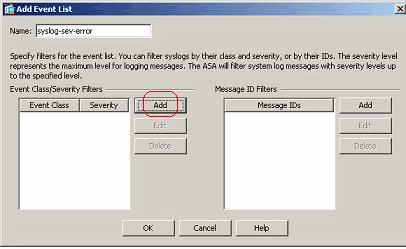

Gravedad del mensaje

-

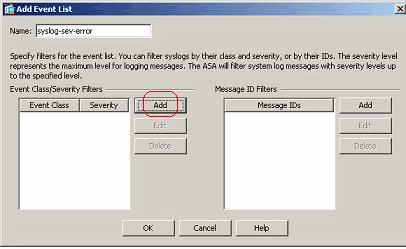

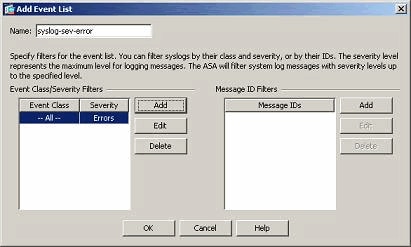

Las listas de eventos también se pueden definir según la gravedad del mensaje. Haga clic en Agregar para crear una lista de eventos independiente.

-

Especifique el nombre y haga clic en Agregar.

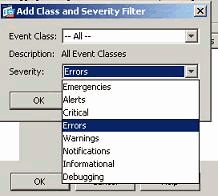

-

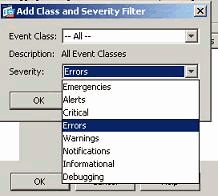

Seleccione el nivel de gravedad como Errores.

-

Click OK.

Clase de mensaje

Las listas de eventos también se configuran en función de la clase de mensaje. Una clase de mensaje es un grupo de mensajes syslog relacionados con una función del dispositivo de seguridad que le permite especificar una clase completa de mensajes en lugar de especificar una clase para cada mensaje individualmente. Por ejemplo, utilice la clase auth para seleccionar todos los mensajes syslog relacionados con la autenticación de usuario. Aquí se muestran algunas clases de mensajes disponibles:

-

Todas: todas las clases de eventos

-

auth—Autenticación de usuario

-

bridge—Firewall transparente

-

ca-PKI Certification Authority

-

config: interfaz de comandos

-

ha: conmutación por fallo

-

ips: servicio de protección contra intrusiones

-

ip: pila IP

-

np—Procesador de red

-

ospf—Ruteo OSPF

-

RIP: routing RIP

-

session: Sesión de usuario

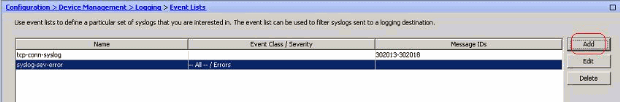

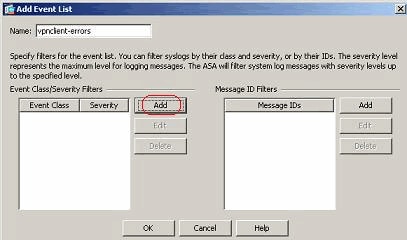

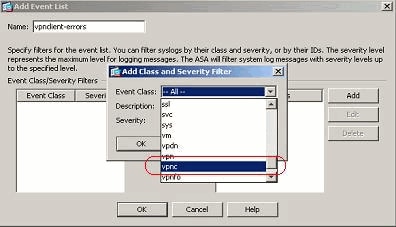

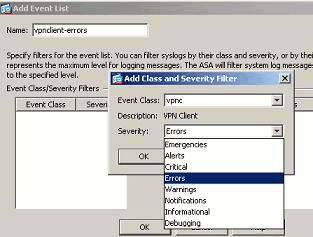

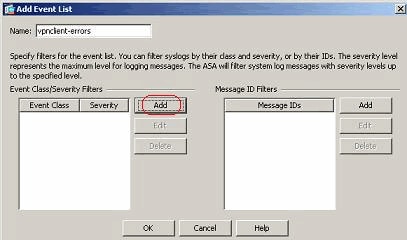

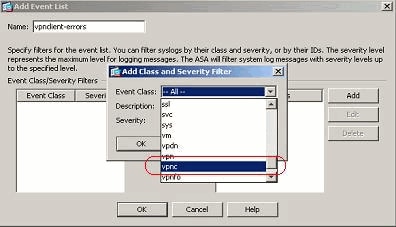

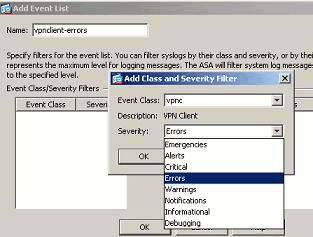

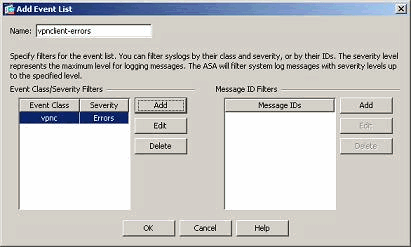

Realice estos pasos para crear una clase de evento basada en la clase de mensaje vpnclient-errors. La clase message, vpnc, está disponible para categorizar todos los mensajes syslog relacionados con vpnclient. El nivel de gravedad de esta clase de mensaje se elige como "errores".

-

Haga clic en Agregar para crear una nueva lista de eventos.

-

Especifique el nombre que será relevante para la clase de mensaje que cree y haga clic en Agregar.

-

Seleccione vpnc en la lista desplegable.

-

Seleccione el nivel de gravedad como Errores. Este nivel de gravedad se aplica sólo a los mensajes registrados para esta clase de mensaje. Haga clic en Aceptar para volver a la ventana Agregar lista de eventos.

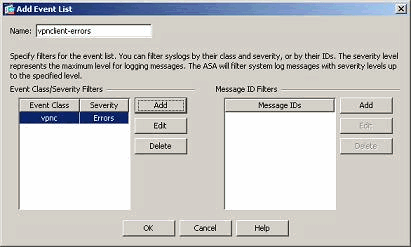

-

Aquí se muestra la clase/gravedad del evento. Haga clic en Aceptar para completar la configuración de la lista de eventos "vpnclient-errors".

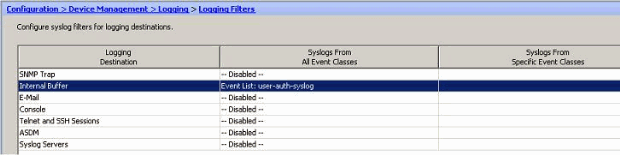

También se muestra en la siguiente captura de pantalla que se crea una nueva lista de eventos, "user-auth-syslog", con una clase de mensaje como "auth" y el nivel de gravedad para los syslogs de esta clase de mensaje específica como "Advertencias". Al configurar esto, la lista de eventos especifica todos los mensajes de syslog que están relacionados con la clase de mensaje "auth", con niveles de gravedad hasta el nivel "Warnings" (Advertencias).

Nota: Aquí, el término "hasta" es de importancia. Al indicar el nivel de gravedad, tenga en cuenta que todos los mensajes de syslog se registrarán hasta ese nivel.

Nota: Una lista de eventos puede contener varias clases de eventos. La lista de eventos "vpnclient-errors" se modifica haciendo clic en Edit y definiendo una nueva clase de evento "ssl/error".

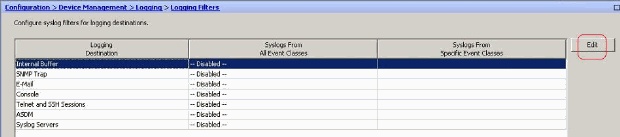

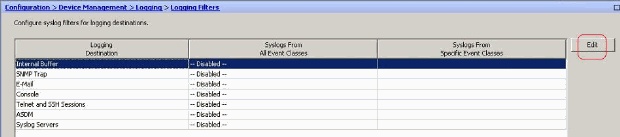

Trabajo con filtros de registro

Los filtros de registro se utilizan para enviar los mensajes de syslog a un destino especificado. Estos mensajes de syslog se pueden basar en la "Gravedad" o en las "Listas de eventos".

Estos son los tipos de destinos a los que se aplican estos filtros:

-

Búfer interno

-

Trampa SNMP

-

Correo electrónico

-

Consola

-

Sesiones Telnet

-

ASDM

-

Servidores Syslog

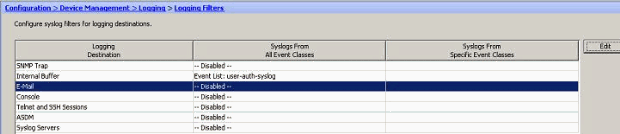

Siga estos pasos:

-

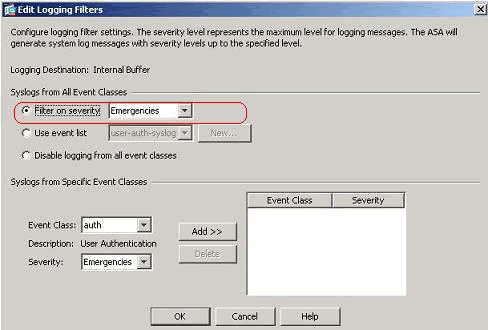

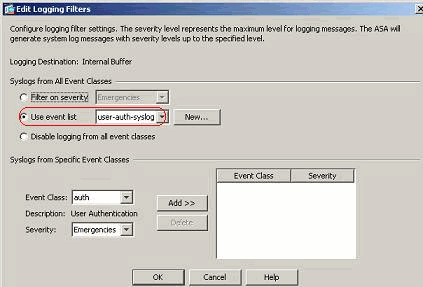

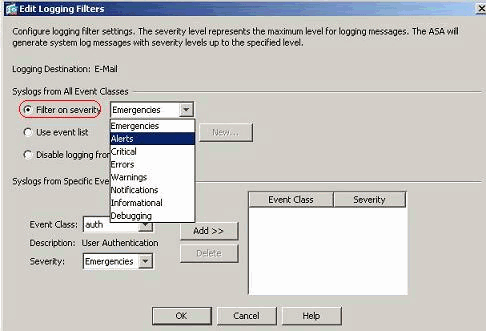

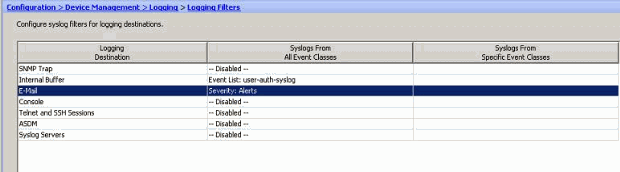

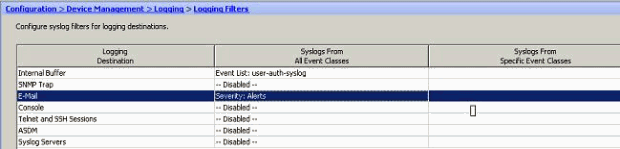

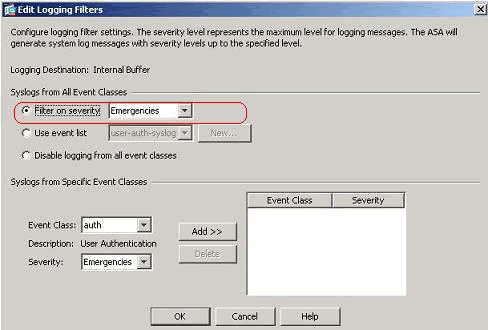

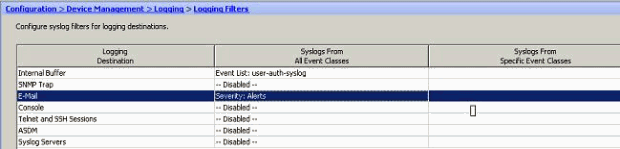

Elija Configuration > Device Management > Logging > Logging Filters y seleccione el destino de registro. A continuación, haga clic en Editar para modificar la configuración.

-

Puede enviar los mensajes de syslog en función de la gravedad. Aquí, Emergencias ha sido seleccionado para mostrar como ejemplo.

-

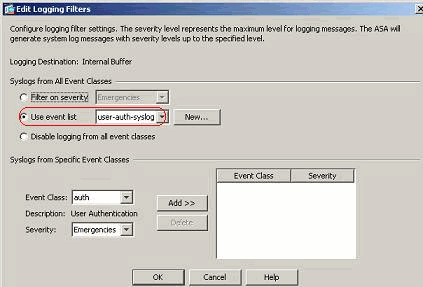

También se puede seleccionar una lista de eventos para especificar qué tipo de mensajes se enviarán a un destino determinado. Click OK.

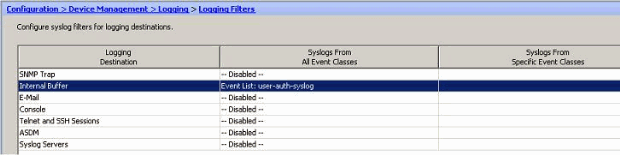

-

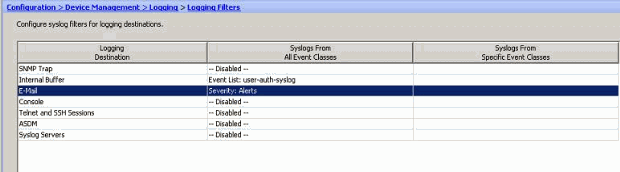

Verifique la modificación.

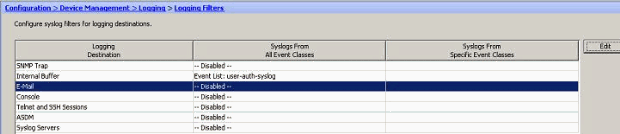

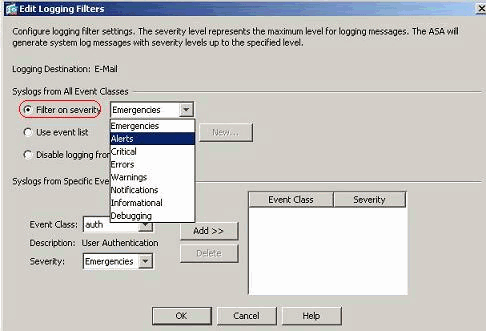

Estos son los pasos para enviar un grupo de mensajes (según su nivel de gravedad) al servidor de correo electrónico.

-

Seleccione Correo electrónico en el campo Destino de registro. A continuación, haga clic en Editar.

-

Elija la opción Filtrar por gravedad y seleccione el nivel de gravedad requerido.

Aquí, Alertas se ha seleccionado como el nivel de gravedad.

Puede ver que todos los mensajes de Syslog de Alert deben enviarse al correo electrónico configurado.

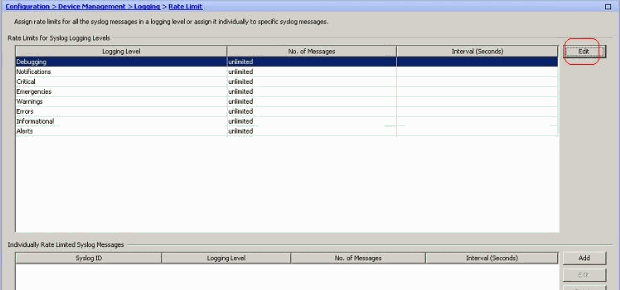

Límite de velocidad

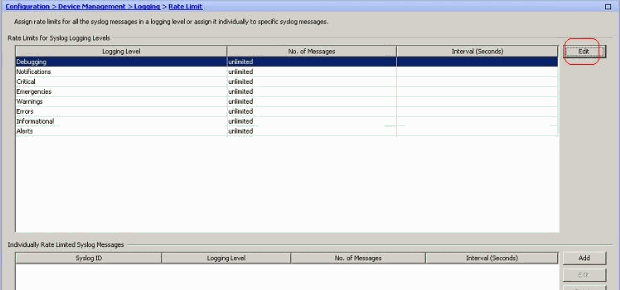

Especifica el número de mensajes de syslog que un Cisco ASA envía a un destino en un período de tiempo especificado. Por lo general, se define para el nivel de gravedad.

-

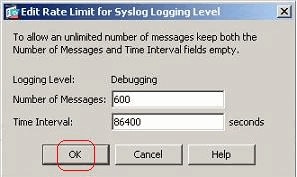

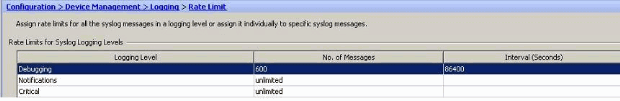

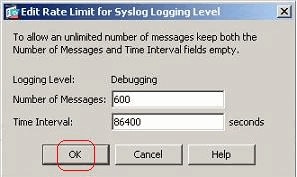

Elija Configuration > Device Management > Logging > Rate Limit y seleccione el nivel de gravedad requerido. A continuación, haga clic en Editar.

-

Especifique el número de mensajes que se enviarán junto con el intervalo de tiempo. Click OK.

Nota: Estos números se proporcionan como ejemplo. Estos difieren según el tipo de entorno de red.

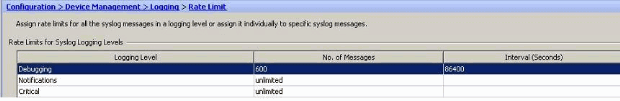

Los valores modificados se muestran aquí:

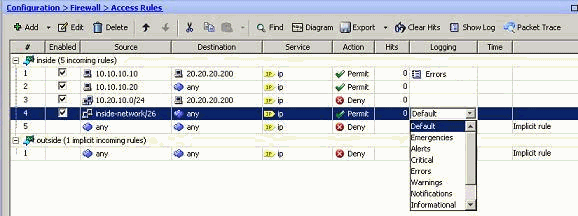

Registro de aciertos de una regla de acceso

Puede registrar los aciertos de regla de acceso mediante el ASDM. El comportamiento de registro predeterminado es enviar un mensaje de syslog para todos los paquetes denegados. No habrá ningún mensaje de syslog para los paquetes permitidos y éstos no serán registrados. Sin embargo, puede definir un nivel de gravedad de registro personalizado en la regla de acceso para realizar un seguimiento del recuento de los paquetes que llegan a esta regla de acceso.

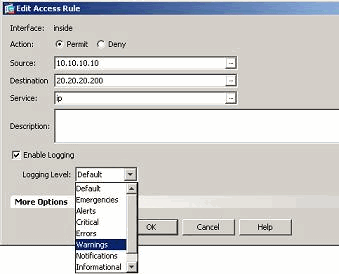

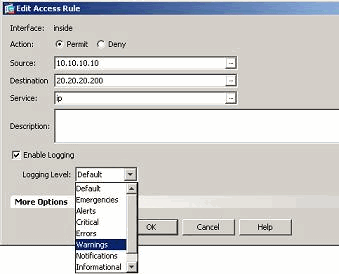

Siga estos pasos:

-

Seleccione la regla de acceso necesaria y haga clic en Editar.

Aparecerá la ventana Editar la regla de acceso.

Nota: En esta imagen, la opción Default en el campo Logging Level indica el comportamiento de registro predeterminado de Cisco ASA. Para obtener más información sobre esto, consulte la sección Registro de Actividad de la Lista de Acceso.

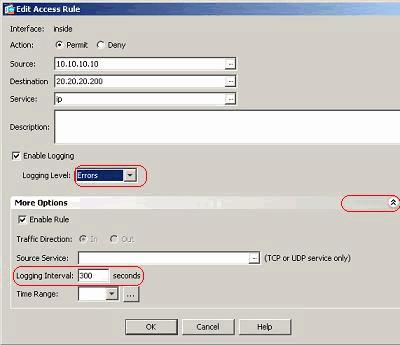

-

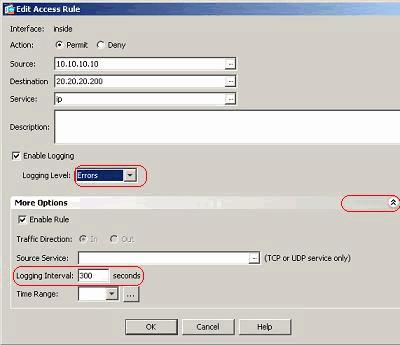

Marque la opción Enable logging y especifique el nivel de gravedad requerido. A continuación, haga clic en Aceptar.

Nota: Al hacer clic en la pestaña desplegable Más opciones, puede ver la opción Intervalo de registro. Esta opción solo se resalta cuando la opción anterior Enable Logging está marcada. El valor predeterminado de este temporizador es de 300 segundos. Esta configuración es útil para especificar el valor de tiempo de espera para las estadísticas de flujo que se eliminarán cuando no haya ninguna coincidencia para esa regla de acceso. Si hay algún resultado, ASA espera hasta el tiempo del Intervalo de registro y lo envía al syslog.

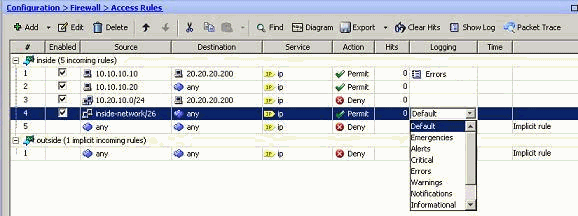

-

Las modificaciones se muestran aquí. También puede hacer doble clic en el campo Logging de la regla de acceso específica y establecer el nivel de gravedad allí.

Nota: Este método alternativo de especificar el Nivel de registro en el mismo panel Reglas de acceso haciendo doble clic funciona sólo para las entradas de regla de acceso creadas manualmente, pero no para las Reglas implícitas.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Utilice la herramienta Command Lookup (sólo para clientes registrados) para obtener más información sobre los comandos utilizados en esta sección.

Configuraciones

En este documento, se utilizan estas configuraciones:

| Ciscoasa |

|---|

: Saved : ASA Version 8.2(1) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0/0 shutdown no nameif no security-level no ip address ! interface Ethernet0/1 nameif outside security-level 0 ip address 209.165.201.2 255.255.255.0 ! interface Ethernet0/2 nameif inside security-level 100 ip address 10.78.177.11 255.255.255.192 ! ! !--- Output Suppressed ! access-list inside_access_in extended permit ip host 10.10.10.10 host 20.20.20.200 log errors access-list inside_access_in extended permit ip host 10.10.10.20 any access-list inside_access_in extended deny ip 10.20.10.0 255.255.255.0 host 20.20.20.200 access-list inside_access_in extended permit ip 10.78.177.0 255.255.255.192 any log emergencies pager lines 24 logging enable logging list user-auth-syslog level warnings class auth logging list TCP-conn-syslog message 302013-302018 logging list syslog-sev-error level errors logging list vpnclient-errors level errors class vpnc logging list vpnclient-errors level errors class ssl logging buffered user-auth-syslog logging mail alerts logging from-address test123@example.com logging recipient-address monitorsyslog@example.com level errors logging queue 1024 logging host inside 172.16.11.100 logging ftp-bufferwrap logging ftp-server 172.16.18.10 syslog testuser **** logging permit-hostdown no logging message 302015 no logging message 302016 logging rate-limit 600 86400 level 7 mtu outside 1500 mtu inside 1500 icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-623.bin asdm history enable arp timeout 14400 ! !--- Output Suppressed ! timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute timeout TCP-proxy-reassembly 0:01:00 dynamic-access-policy-record DfltAccessPolicy ! !--- Output Suppressed ! ! telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list no threat-detection statistics TCP-intercept ! !--- Output Suppressed ! username test password /FzQ9W6s1KjC0YQ7 encrypted privilege 15 ! ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global smtp-server 172.18.10.20 prompt hostname context Cryptochecksum:ad941fe5a2bbea3d477c03521e931cf4 : end |

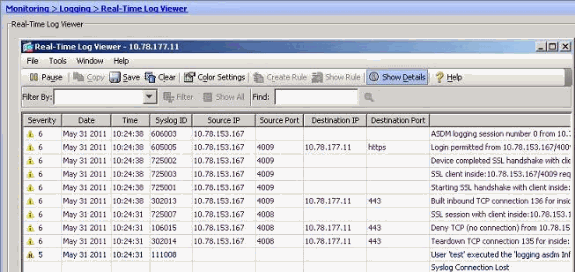

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

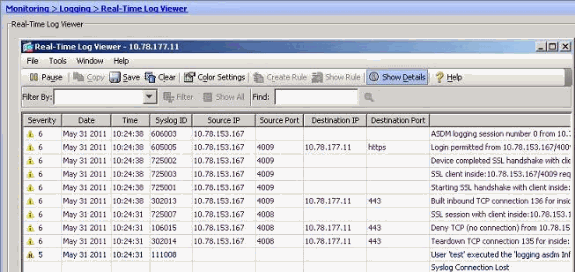

-

Puede ver los registros del sistema desde el ASDM. Elija Monitoring > Logging > Real Time Log Viewer. Aquí se muestra la salida de muestra:

Troubleshoot

Problema: Conexión Perdida — Conexión De Syslog Terminada —

Este error se recibe al intentar habilitar el registro de ASDM en el panel del dispositivo para cualquiera de los contextos.

"Conexión Perdida — Conexión De Syslog Terminada —"

Cuando se utiliza ASDM para conectarse directamente al contexto de administración y el registro de ADSM está desactivado allí, cambie a un subcontexto y habilite el registro de ASDM. Se reciben los errores, pero los mensajes de syslog llegan bien al servidor de syslog.

Solución

Este es un comportamiento conocido con Cisco ASDM y documentado en el ID de bug de Cisco CSCsd10699 (sólo para clientes registrados) . Como solución alternativa, habilite el registro de asdm cuando esté conectado al contexto de administración.

No se pueden ver los registros en tiempo real en Cisco ASDM

Un problema es que los registros en tiempo real no se pueden ver en ASDM. ¿Cómo se configura?

Solución

Configure lo siguiente en Cisco ASA:

ciscoasa(config)#logging monitor 6 ciscoasa(config)#terminal monitor ciscoasa(config)#logging on ciscoasa(config)#logging trap 6

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

13-Jun-2011

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios