Use AnyConnect para configurar VPN SSL básica para el equipo de cabecera del router con CLI

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la configuración básica de un router Cisco IOS® como cabecera de AnyConnect Secure Sockets Layer VPN (SSL VPN).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- IOS de Cisco

- AnyConnect Secure Mobility Client

- Funcionamiento general de SSL

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Router Cisco 892W con versión 15.3(3)M5

- AnyConnect Secure Mobility Client 3.1.08009

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Nota: AnyConnect se ha cambiado a Cisco Secure Client. Nada más cambió, solo el nombre, y el proceso de instalación es el mismo.

Información de licencia para diferentes versiones de IOS

- El conjunto de funciones securityk9 es necesario para utilizar las funciones SSL VPN, independientemente de la versión de Cisco IOS que se utilice.

- Cisco IOS 12.x: la función SSL VPN se integra en todas las imágenes 12.x que comienzan con 12.4(6)T y que tienen al menos una licencia de seguridad (es decir, advsecurityk9, adventerprisek9, etc.).

- Cisco IOS 15.0 - las versiones anteriores requieren que se instale un archivo LIC en el router, que permite conexiones de 10, 25 o 100 usuarios. Las licencias Right to Use* se implementaron en 15.0(1)M4.

- Cisco IOS 15.1 - las versiones anteriores requieren que se instale un archivo LIC en el router, que permite conexiones de 10, 25 o 100 usuarios. Las licencias de derecho de uso* se implementaron en 15.1(1)T2, 15.1(2)T2, 15.1(3)T y 15.1(4)M1.

- Cisco IOS 15.2 - todas las versiones 15.2 ofrecen licencias Right to Use* para SSL VPN.

- Cisco IOS 15.3 y versiones posteriores: las versiones anteriores ofrecen licencias de derecho de uso*. A partir de la versión 15.3(3)M, la función SSL VPN está disponible después de arrancar en un paquete de tecnología securityk9.

Para las licencias de RTU, se habilita una licencia de evaluación cuando se configura la primera función webvpn (es decir, la gateway webvpn GATEWAY1) y se acepta el Acuerdo de licencia del usuario final (CLUF). Después de 60 días, esta licencia de evaluación se convierte en una licencia permanente. Estas licencias están basadas en honor y requieren la compra de una licencia física para utilizar la función. Además, en lugar de la limitación de un determinado número de usos, la RTU permite el número máximo de conexiones simultáneas que la plataforma del router puede soportar simultáneamente.

Mejoras significativas del software

Estos ID de bug resultaron en características o correcciones significativas para AnyConnect:

- ID de bug de Cisco CSCti89976 Se agregó soporte para AnyConnect 3.x a IOS.

- Id. de error de Cisco CSCtx38806 Corregir vulnerabilidad BEAST, Microsoft KB2585542.

Configurar

Paso 1. Confirmar que la licencia está habilitada

El primer paso cuando se configura AnyConnect en una cabecera de router IOS es confirmar que la licencia se ha instalado (si procede) y habilitado correctamente. Consulte la información sobre licencias de la sección anterior para obtener información específica sobre las distintas versiones de las licencias. Depende de la versión del código y de la plataforma si el comando show license enumera una licencia SSL_VPN o securityk9. Independientemente de la versión y la licencia, el CLUF debe aceptarse y la licencia se muestra como Activa.

Paso 2. Carga e instalación del paquete de AnyConnect Secure Mobility Client en el router

Para cargar una imagen de AnyConnect en la VPN, la cabecera tiene dos fines. En primer lugar, solo los sistemas operativos que tienen imágenes de AnyConnect presentes en la cabecera de AnyConnect pueden conectarse. Por ejemplo, los clientes de Windows requieren que se instale un paquete de Windows en la cabecera, los clientes de Linux de 64 bits requieren que se instale un paquete de Linux de 64 bits, etc. En segundo lugar, la imagen de AnyConnect instalada en la cabecera se envía automáticamente al equipo cliente tras la conexión. Los usuarios que se conectan por primera vez pueden descargar el cliente desde el portal web y los usuarios que regresan pueden actualizar, siempre que el paquete de AnyConnect en la cabecera sea más reciente que lo que está instalado en su equipo cliente.

Los paquetes de AnyConnect se pueden obtener a través de la sección AnyConnect Secure Mobility Client del sitio web de descargas de software de Cisco. Aunque hay muchas opciones disponibles, los paquetes que se instalarán en la cabecera se etiquetarán con el sistema operativo y la implementación de cabecera (PKG). Los paquetes de AnyConnect están disponibles actualmente para estas plataformas de sistema operativo: Windows, Mac OS X, Linux (32 bits) y Linux de 64 bits. Para Linux, hay paquetes de 32 y 64 bits. Cada sistema operativo requiere que se instale el paquete adecuado en la cabecera para que se permitan las conexiones.

Una vez descargado el paquete de AnyConnect, se puede cargar en la memoria flash del router con el copy comando de TFTP, FTP, SCP u otras opciones. Aquí tiene un ejemplo:

copy tftp: flash:/webvpn/

Address or name of remote host []? 192.168.100.100

Source filename []? anyconnect-win-3.1.08009-k9.pkg

Destination filename [/webvpn/anyconnect-win-3.1.08009-k9.pkg]?

Accessing tftp://192.168.100.100/anyconnect-win-3.1.08009-k9.pkg...

Loading anyconnect-win-3.1.08009-k9.pkg from 192.168.100.100 (via GigabitEthernet0): !!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

[OK - 37997096 bytes]

37997096 bytes copied in 117.644 secs (322984 bytes/sec)

Después de copiar la imagen de AnyConnect en la memoria flash del router, la línea de comandos debe instalarla. Se pueden instalar varios paquetes de AnyConnect cuando se especifica un número de secuencia al final del comando de instalación. Esto permite que el router actúe como cabecera para varios sistemas operativos cliente. Al instalar el paquete de AnyConnect, también lo mueve a la flash:/webvpn/ directory si no se copió allí inicialmente.

crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1 SSLVPN Package SSL-VPN-Client (seq:1): installed successfully

En las versiones de código que se liberaron antes de 15.2(1)T, el comando para instalar el PKG es ligeramente diferente.

webvpn install svc flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

Paso 3. Generar par de claves RSA y certificado autofirmado

Al configurar SSL o cualquier característica que implemente la Infraestructura de clave pública (PKI) y los certificados digitales, se requiere un par de claves Rivest-Shamir-Adleman (RSA) para la firma del certificado. Este comando genera un par de claves RSA, que se utiliza cuando se genera el certificado PKI autofirmado. Haga uso de un módulo de 2048 bits, no es un requisito, pero se recomienda utilizar el módulo más grande disponible para mejorar la seguridad y la compatibilidad con las máquinas cliente AnyConnect. También se recomienda utilizar una etiqueta de clave descriptiva que se asigne con la administración de claves. La generación de claves se puede confirmar con el show crypto key mypubkey rsa comando.

Nota: dado que existen muchos riesgos de seguridad cuando las claves RSA se convierten en exportables, se recomienda asegurarse de que las claves estén configuradas para que no se puedan exportar, que es el valor predeterminado. Los riesgos que implica hacer exportables las claves RSA se discuten en este documento: Implementación de Llaves RSA Dentro de una PKI.

crypto key generate rsa label SSLVPN_KEYPAIR modulus 2048

The name for the keys will be: SSLVPN_KEYPAIR

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 3 seconds)

show crypto key mypubkey rsa SSLVPN_KEYPAIR

% Key pair was generated at: 14:01:34 EDT May 21 2015

Key name: SSLVPN_KEYPAIR

Key type: RSA KEYS

Storage Device: not specified

Usage: General Purpose Key

Key is not exportable.

Key Data:

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C4C7D6 F9533CD3 A5489D5A 4DC3BAE7 6831E832 7326E322 CBECC41C 8395A5F7

4613AF70 827F581E 57F72074 FD803EEA 693EBACC 0EE5CA65 5D1875C2 2F19A432

84188F61 4E282EC3 D30AE4C9 1F2766EF 48269FE2 0C1AECAA 81511386 1BA6709C

7C5A2A40 2FBB3035 04E3770B 01155368 C4A5B488 D38F425C 23E430ED 80A8E2BD

E713860E F654695B C1780ED6 398096BC 55D410DB ECC0E2D9 2621E1AB A418986D

39F241FE 798EF862 9D5EAEEB 5B06D73B E769F613 0FCE2585 E5E6DFF3 2E48D007

3443AD87 0E66C2B1 4E0CB6E9 81569DF2 DB0FE9F1 1A9E737F 617DC68B 42B78A8B

952CD997 78B96CE6 CB623328 C2C5FFD6 18C5DA2C 2EAFA936 5C866DE8 5184D2D3

6D020301 0001

Una vez que el par de claves RSA se ha generado correctamente, se debe configurar un punto de confianza PKI con esta información de router y este par de claves RSA. El nombre común (CN) del nombre de sujeto se puede configurar con la dirección IP o el nombre de dominio completo (FQDN) que los usuarios utilizan para conectarse al gateway de AnyConnect. En este ejemplo, los clientes utilizan el FQDN de fdenofa-SSLVPN.cisco.com cuando intentan conectarse. Si bien no es obligatorio, cuando se introduce correctamente en la CN, ayuda a reducir el número de errores de certificado que se solicitan al iniciar sesión.

Nota: En lugar de utilizar un certificado autofirmado generado por el router, es posible utilizar un certificado emitido por una CA de terceros. Esto se puede hacer mediante varios métodos diferentes, como se describe en este documento: Configuración de la Inscripción de Certificados para una PKI.

crypto pki trustpoint SSLVPN_CERT enrollment selfsigned subject-name CN=fdenofa-SSLVPN.cisco.com rsakeypair SSLVPN_KEYPAIR

Una vez definido correctamente el punto de confianza, el router debe generar el certificado mediante el crypto pki enroll comando. Con este proceso, es posible especificar algunos otros parámetros, como el número de serie y la dirección IP; sin embargo, esto no es necesario. La generación de certificados se puede confirmar con el show crypto pki certificates comando.

crypto pki enroll SSLVPN_CERT % Include the router serial number in the subject name? [yes/no]: no % Include an IP address in the subject name? [no]: no Generate Self Signed Router Certificate? [yes/no]: yes Router Self Signed Certificate successfully created show crypto pki certificates SSLVPN_CERT Router Self-Signed Certificate Status: Available Certificate Serial Number (hex): 01 Certificate Usage: General Purpose Issuer: hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Subject: Name: fdenofa-892.fdenofa.lab hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Validity Date: start date: 18:54:04 EDT Mar 30 2015 end date: 20:00:00 EDT Dec 31 2019 Associated Trustpoints: SSLVPN_CERT

Paso 4. Configurar cuentas de usuario de VPN local

Aunque es posible utilizar un servidor de autenticación, autorización y administración de cuentas (AAA) externo, en este ejemplo se utiliza la autenticación local. Estos comandos crean un nombre de usuario VPNUSER y también crean una lista de autenticación AAA denominada SSLVPN_AAA.

aaa new-model aaa authentication login SSLVPN_AAA local username VPNUSER password TACO

Paso 5. Definir el Pool de Direcciones y la Lista de Acceso de Túnel Dividida para que los Clientes las Utilicen

Se debe crear un conjunto de direcciones IP locales para que los adaptadores de cliente AnyConnect obtengan una dirección IP. Asegúrese de configurar un conjunto suficientemente grande para admitir el número máximo de conexiones de cliente AnyConnect simultáneas.

De forma predeterminada, AnyConnect funciona en el modo de túnel completo, lo que significa que todo el tráfico generado por el equipo cliente se envía a través del túnel. Dado que esto no suele ser deseable, es posible configurar una lista de control de acceso (ACL) que defina el tráfico, que se puede o no enviar a través del túnel. Al igual que con otras implementaciones ACL, la negación implícita al final elimina la necesidad de una negación explícita; por lo tanto, solo es necesario configurar sentencias de permiso para el tráfico que se puede tunelizar.

ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 access-list 1 permit 192.168.0.0 0.0.255.255

Paso 6. Configuración de la interfaz de plantilla virtual (VTI)

Las VTI dinámicas proporcionan una interfaz de acceso virtual independiente a demanda para cada sesión VPN que permite una conectividad altamente segura y escalable para las VPN de acceso remoto. La tecnología DVTI sustituye a los mapas criptográficos dinámicos y al método dinámico de hub y radio que ayuda a establecer túneles. Dado que las DVTI funcionan como cualquier otra interfaz real, permiten una implementación de acceso remoto más compleja, ya que admiten QoS, firewall, atributos por usuario y otros servicios de seguridad en cuanto el túnel está activo.

interface Loopback0 ip address 172.16.1.1 255.255.255.255

!

interface Virtual-Template 1 ip unnumbered Loopback0

Paso 7. Configuración del gateway WebVPN

La puerta de enlace WebVPN define la dirección IP y los puertos que utiliza la cabecera de AnyConnect, así como el algoritmo de cifrado SSL y el certificado PKI que se presentan a los clientes. De forma predeterminada, la puerta de enlace admite todos los algoritmos de cifrado posibles, que varían en función de la versión de Cisco IOS del router.

webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 http-redirect port 80 ssl trustpoint SSLVPN_CERT inservice

Paso 8. Configurar el contexto WebVPN y la política de grupo

El contexto WebVPN y la política de grupo definen algunos parámetros adicionales utilizados para la conexión del cliente AnyConnect. Para una configuración básica de AnyConnect, el contexto sirve simplemente como un mecanismo utilizado para llamar a la política de grupo predeterminada que se utiliza para AnyConnect. Sin embargo, el Contexto se puede utilizar para personalizar aún más la página de bienvenida de WebVPN y la operación de WebVPN. En el grupo de políticas definido, la lista SSLVPN_AAA se configura como la lista de autenticación AAA de la que son miembros los usuarios. El functions svc-enabled comando es la pieza de configuración que permite a los usuarios conectarse con AnyConnect SSL VPN Client en lugar de solo WebVPN a través de un navegador. Por último, los comandos SVC adicionales definen parámetros que son relevantes sólo para las conexiones SVC: svc address-pool indica al gateway que distribuya direcciones en SSLVPN_POOL a los clientes, svc split include define la política de túnel dividido por ACL 1 definida anteriormente y svc dns-server define el servidor DNS que se utiliza para la resolución de nombres de dominio. Con esta configuración, todas las consultas DNS se envían al servidor DNS especificado. La dirección recibida en la respuesta a la consulta dicta si el tráfico se envía o no a través del túnel.

webvpn context SSLVPN_CONTEXT

virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY inservice

policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

default-group-policy SSLVPN_POLICY

Paso 9. Configurar un perfil de cliente (opcional)

A diferencia de los ASA, Cisco IOS no tiene una interfaz GUI integrada que pueda ayudar a los administradores en la creación del perfil de cliente. El perfil de cliente de AnyConnect debe crearse/editarse por separado con el editor de perfiles independiente.

Sugerencia: busque anyconnect-profile-editor-win-3.1.03103-k9.exe.

Realice estos pasos para que el router implemente el perfil:

- Cargarlo a IOS Flash con el uso de ftp/tftp.

- Utilice este comando para identificar el perfil que se acaba de cargar:

crypto vpn annyconnect profile SSLVPN_PROFILE flash:test-profile.xml

Sugerencia: En las versiones del IOS de Cisco anteriores a 15.2(1)T, se debe utilizar este comando: webvpn import svc profile <profile_name> flash:<profile.xml>.

En el contexto, utilice este comando para vincular el perfil a ese contexto:

webvpn context SSLVPN_CONTEXT

policy group SSLVPN_POLICY

svc profile SSLVPN_PROFILE

Nota: Utilice la Command Lookup Tool para obtener más información sobre los comandos utilizados en esta sección.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

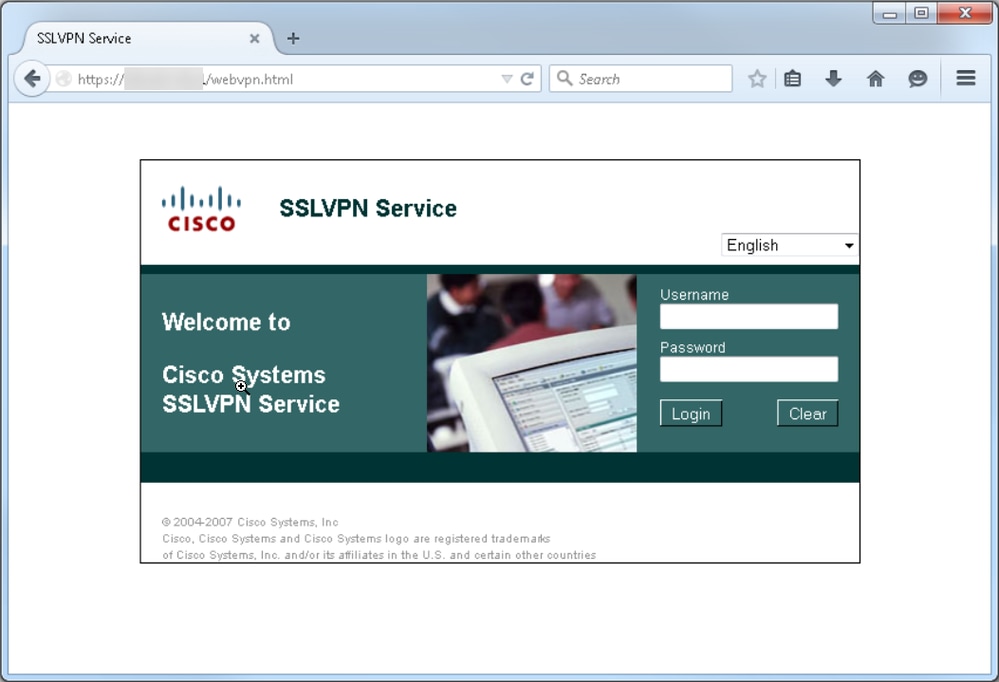

Una vez finalizada la configuración, cuando accede a la dirección y el puerto del gateway mediante el navegador, vuelve a la página de bienvenida de WebVPN:

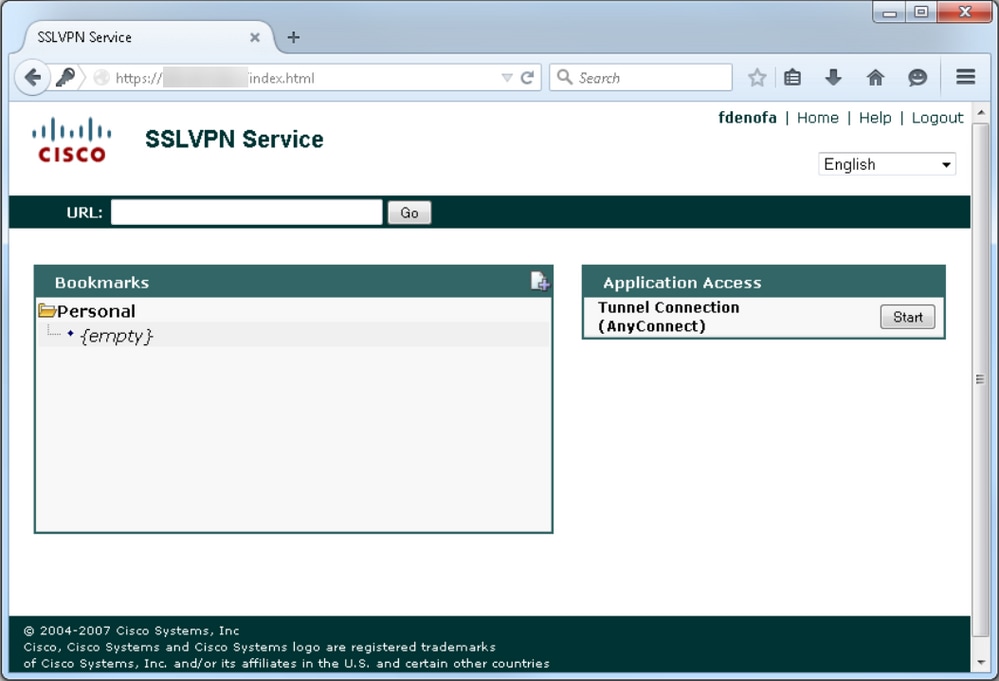

Después de iniciar sesión, se muestra la página de inicio de WebVPN. Desde allí, haga clic en Tunnel Connection (AnyConnect). Cuando se utiliza Internet Explorer, se utiliza ActiveX para instalar el cliente AnyConnect. Si no se detecta, se utiliza Java en su lugar. Todos los demás navegadores utilizan Java inmediatamente.

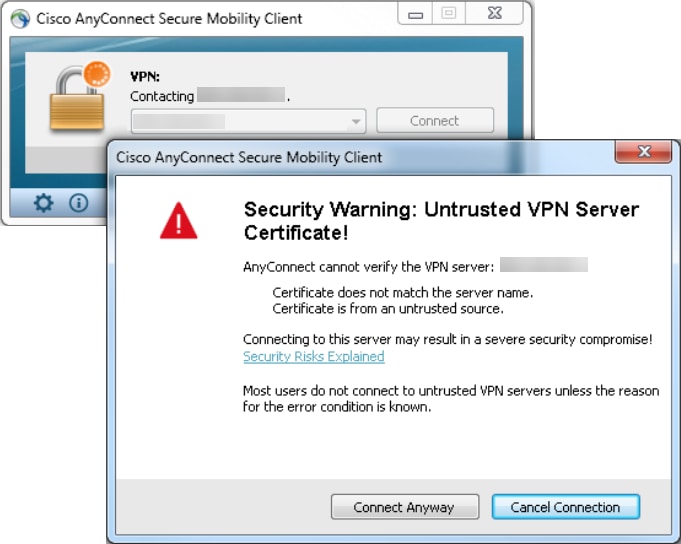

Una vez finalizada la instalación, AnyConnect intenta conectarse automáticamente al gateway de WebVPN. Dado que el gateway utiliza un certificado autofirmado para identificarse, aparecen varias advertencias de certificado durante el intento de conexión. Se esperan y deben aceptarse para que la conexión continúe. Para evitar estas advertencias de certificado, el certificado autofirmado presentado debe estar instalado en el almacén de certificados de confianza del equipo cliente o, si se utiliza un certificado de terceros, el certificado de la Autoridad de certificación debe estar en el almacén de certificados de confianza.

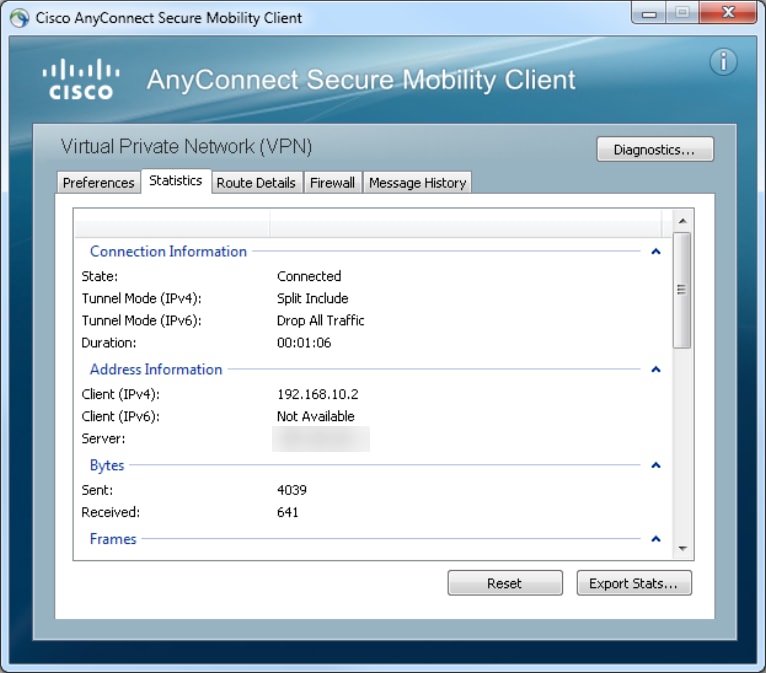

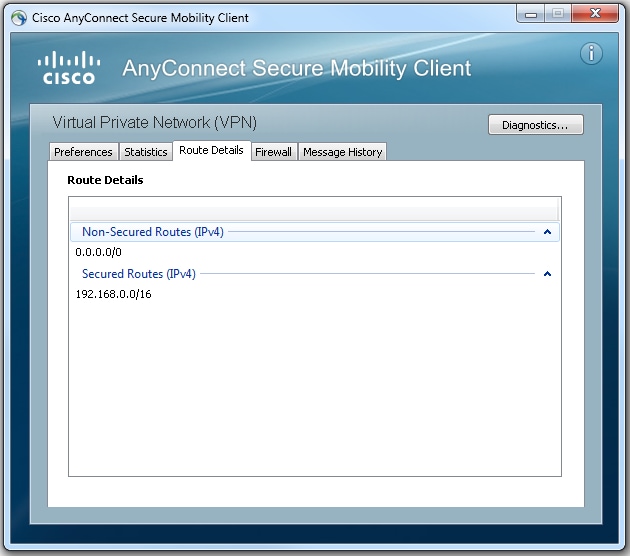

Cuando la conexión finaliza la negociación, haga clic en el gear icono de la parte inferior izquierda de AnyConnect; se mostrará información avanzada sobre la conexión. En esta página, es posible ver algunas estadísticas de conexión y detalles de ruta obtenidos de la ACL de túnel dividido en la configuración de la política de grupo.

Este es el resultado final de la configuración de ejecución de los pasos de configuración:

crypto pki trustpoint SSLVPN_TP_SELFSIGNED enrollment selfsigned serial-number subject-name cn=892_SELF_SIGNED_CERT revocation-check none rsakeypair SELF_SIGNED_RSA ! crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

crypto vpn anyconnect profile SSLVPN_PROFILE flash:test-profile.xml ! access-list 1 permit 192.168.0.0 0.0.255.255 ! ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 ! webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 ssl trustpoint SSLVPN_TP_SELFSIGNED inservice ! webvpn context SSLVPN_CONTEXT virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY

! ssl authenticate verify all inservice ! policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

svc profile SSLVPN_PROFILE default-group-policy SSLVPN_POLICY

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

Hay algunos componentes comunes que debe comprobar al resolver problemas de conexión de AnyConnect:

- Como el cliente debe presentar un certificado, es un requisito que el certificado especificado en el gateway WebVPN sea válido. Para emitir una

show crypto pki certificate muestra información que pertenece a todos los certificados del router. - Siempre que se realice un cambio en la configuración de WebVPN, se recomienda ejecutar un

no inservice y inservice en el gateway y el contexto. Esto garantiza que los cambios surtan efecto correctamente. - Como se ha mencionado anteriormente, es un requisito disponer de un paquete de claves AnyConnect para cada sistema operativo cliente que se conecte a este gateway. Por ejemplo, los clientes de Windows requieren un PKG de Windows, los clientes de Linux de 32 bits requieren un PKG de Linux de 32 bits, etc.

- Si considera que tanto el cliente AnyConnect como la WebVPN basada en navegador utilizan SSL, para poder acceder a la página de bienvenida de WebVPN generalmente indica que AnyConnect puede conectarse (asuma que la configuración pertinente de AnyConnect es correcta).

Cisco IOS ofrece varias opciones debug WebVPN que se pueden utilizar para resolver problemas de conexiones fallidas. Este es el resultado generado de debug WebVPN aaa, debug WebVPN tunnel y show WebVPN session tras un intento de conexión exitoso:

fdenofa-892#show debugging WebVPN Subsystem: WebVPN AAA debugging is on WebVPN tunnel debugging is on WebVPN Tunnel Events debugging is on WebVPN Tunnel Errors debugging is on *May 26 20:11:06.381: WV-AAA: Nas Port ID set to 192.168.157.2. *May 26 20:11:06.381: WV-AAA: AAA authentication request sent for user: "VPNUSER"AAA returned status: 2 for session 37 *May 26 20:11:06.381: WV-AAA: AAA Authentication Passed! *May 26 20:11:06.381: WV-AAA: User "VPNUSER" has logged in from "192.168.157.2" to gateway "SSLVPN_GATEWAY" context "SSLVPN_CONTEXT" *May 26 20:11:12.265: *May 26 20:11:12.265: *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] CSTP Version recd , using 1 *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Allocating IP 192.168.10.9 from address-pool SSLVPN_POOL *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Using new allocated IP 192.168.10.9 255.255.255.0 *May 26 20:11:12.265: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:12.265: HTTP/1.1 200 OK *May 26 20:11:12.265: Server: Cisco IOS SSLVPN *May 26 20:11:12.265: X-CSTP-Version: 1 *May 26 20:11:12.265: X-CSTP-Address: 192.168.10.9 *May 26 20:11:12.269: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:12.269: X-CSTP-Keep: false *May 26 20:11:12.269: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:12.269: X-CSTP-Lease-Duration: 43200 *May 26 20:11:12.269: X-CSTP-MTU: 1280 *May 26 20:11:12.269: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:12.269: X-CSTP-DPD: 300 *May 26 20:11:12.269: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Session-Timeout: 0 *May 26 20:11:12.269: X-CSTP-Keepalive: 30 *May 26 20:11:12.269: X-DTLS-Session-ID: 85939A3FE33ABAE5F02F8594D56DEDE389F6FB3C9EEC4D211EB71C0820DF8DC8 *May 26 20:11:12.269: X-DTLS-Port: 443 *May 26 20:11:12.269: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:12.269: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:12.269: X-DTLS-DPD: 300 *May 26 20:11:12.269: X-DTLS-KeepAlive: 30 *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: [WV-TUNL-EVT]:[8A3AE410] For User VPNUSER, DPD timer started for 300 seconds *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd a Req Cntl Frame (User VPNUSER, IP 192.168.10.9) Severity ERROR, Type CLOSE_ERROR Text: reinitiate tunnel to negotiate a different MTU *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd Close Error Frame *May 26 20:11:14.105: *May 26 20:11:14.105: *May 26 20:11:14.105: [WV-TUNL-EVT]:[8A3AE690] CSTP Version recd , using 1 *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Tunnel Client reconnecting removing existing tunl ctx *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE410] Closing Tunnel Context 0x8A3AE410 for Session 0x8A3C2EF8 and User VPNUSER *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Reusing IP 192.168.10.9 255.255.255.0 *May 26 20:11:14.109: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:14.109: HTTP/1.1 200 OK *May 26 20:11:14.109: Server: Cisco IOS SSLVPN *May 26 20:11:14.109: X-CSTP-Version: 1 *May 26 20:11:14.109: X-CSTP-Address: 192.168.10.9 *May 26 20:11:14.109: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:14.109: X-CSTP-Keep: false *May 26 20:11:14.109: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:14.113: X-CSTP-Lease-Duration: 43200 *May 26 20:11:14.113: X-CSTP-MTU: 1199 *May 26 20:11:14.113: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:14.113: X-CSTP-DPD: 300 *May 26 20:11:14.113: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Session-Timeout: 0 *May 26 20:11:14.113: X-CSTP-Keepalive: 30 *May 26 20:11:14.113: X-DTLS-Session-ID: 22E54D9F1F6344BCB5BB30BC8BB3737907795E6F3C3665CDD294CBBA1DA4D0CF *May 26 20:11:14.113: X-DTLS-Port: 443 *May 26 20:11:14.113: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:14.113: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:14.113: X-DTLS-DPD: 300 *May 26 20:11:14.113: X-DTLS-KeepAlive: 30 *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: [WV-TUNL-EVT]:[8A3AE690] For User VPNUSER, DPD timer started for 300 seconds fdenofa-892#show webvpn session user VPNUSER context SSLVPN_CONTEXT Session Type : Full Tunnel Client User-Agent : AnyConnect Windows 3.1.08009 Username : VPNUSER Num Connection : 5 Public IP : 192.168.157.2 VRF Name : None Context : SSLVPN_CONTEXT Policy Group : SSLVPN_POLICY Last-Used : 00:00:00 Created : *16:11:06.381 EDT Tue May 26 2015 Session Timeout : Disabled Idle Timeout : 2100 DNS primary serve : 8.8.8.8 DPD GW Timeout : 300 DPD CL Timeout : 300 Address Pool : SSLVPN_POOL MTU Size : 1199 Rekey Time : 3600 Rekey Method : Lease Duration : 43200 Tunnel IP : 192.168.10.9 Netmask : 255.255.255.0 Rx IP Packets : 0 Tx IP Packets : 42 CSTP Started : 00:00:13 Last-Received : 00:00:00 CSTP DPD-Req sent : 0 Virtual Access : 2 Msie-ProxyServer : None Msie-PxyPolicy : Disabled Msie-Exception : Split Include : ACL 1 Client Ports : 17462 17463 17464 17465 17471

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

07-Mar-2024

|

Nota añadida sobre el cambio de marca de AnyConnect a Cisco Secure Client. |

1.0 |

22-Jun-2016

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Frank DeNofaCisco TAC Engineer

- Rich HenryCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios