Configuración de la autenticación de equipo y usuario con EAP-TTLS

Opciones de descarga

-

ePub (2.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.7 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar la autenticación de equipo y usuario con EAP-TTLS (EAP-MSCHAPv2) en Secure Client NAM y Cisco ISE.

Prerequisites

Requirements

Cisco recomienda conocer estos temas antes de continuar con esta implementación:

- Cisco Identity Services Engine (ISE)

- Módulo Secure Client Network Analysis (NAM)

- Protocolos EAP

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Identity Services Engine (ISE) versión 3.4

- Switch C9300 con software Cisco IOS® XE, versión 16.12.01

- Windows 10 Pro Versión 22H2 Construido 19045.3930

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

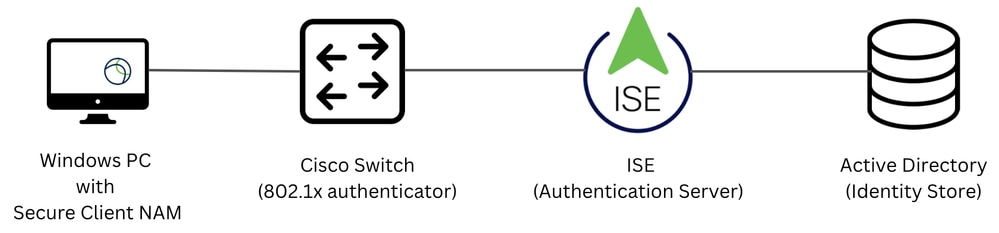

Topología de red

Topología de red

Topología de red

Configurar

Configuraciones

Parte 1: Descargue e instale Secure Client NAM (Administrador de acceso de red)

Paso 1. Vaya a Descarga de software de Cisco. En la barra de búsqueda de productos, introduzca Secure Client 5.

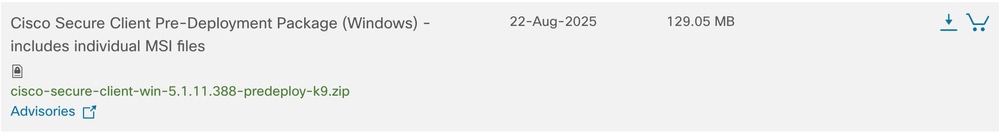

En este ejemplo de configuración se utiliza la versión 5.1.11.388. La instalación se realiza mediante el método previo a la implementación.

En la página de descarga, localice y descargue el paquete de implementación previa de Cisco Secure Client (Windows).

Archivo zip de preimplementación

Archivo zip de preimplementación

Nota: Cisco AnyConnect ha quedado obsoleto y ya no está disponible en el sitio de descarga de software de Cisco.

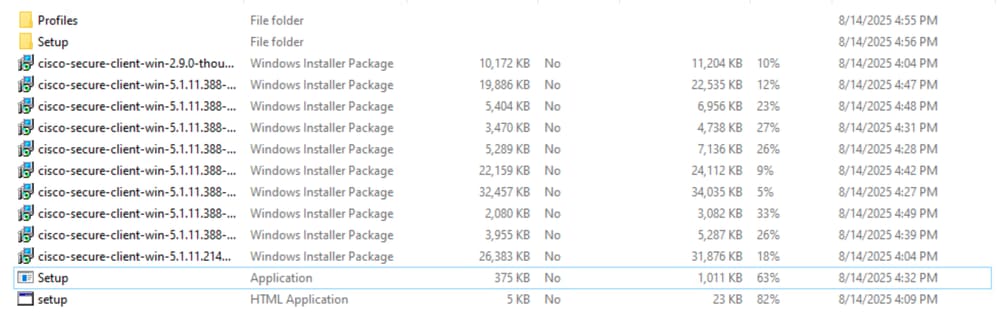

Paso 2. Una vez descargado y extraído, haga clic en Setup.

Archivo Zip De Preimplementación

Archivo Zip De Preimplementación

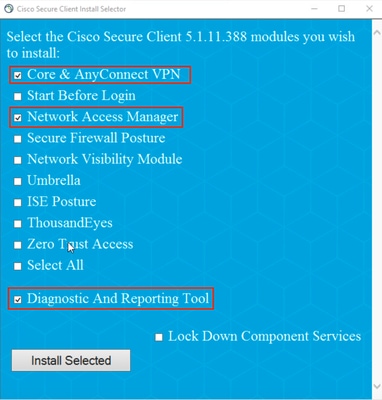

Paso 3. Instale la VPN de Core y AnyConnect, el Administrador de acceso de red y los módulos de las herramientas de diagnóstico e informes.

Instalador de Secure Client

Instalador de Secure Client

Haga clic en Instale la opción seleccionada.

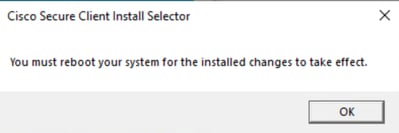

Paso 4. Es necesario reiniciar después de la instalación. Haga clic en Aceptar y reinicie el dispositivo.

Elemento emergente Reboot Required (Reiniciar)

Elemento emergente Reboot Required (Reiniciar)

Parte 2: Descargue e instale Secure Client NAM Profile Editor

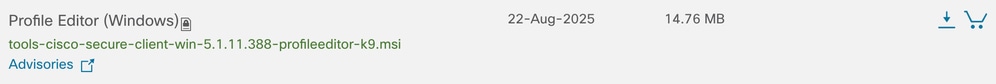

Paso 1. El Editor de perfiles se puede encontrar en la misma página de descargas que Secure Client. En este ejemplo de configuración se utiliza la versión 5.1.11.388.

Editor de perfiles

Editor de perfiles

Descargue e instale el Editor de perfiles.

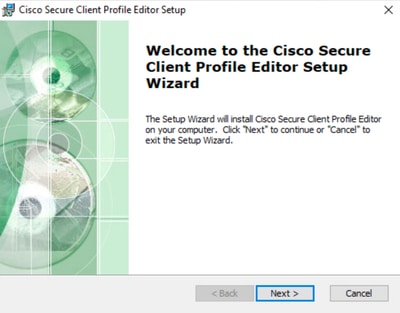

Paso 2. Ejecute el archivo MSI.

Inicio de configuración del Editor de perfiles

Inicio de configuración del Editor de perfiles

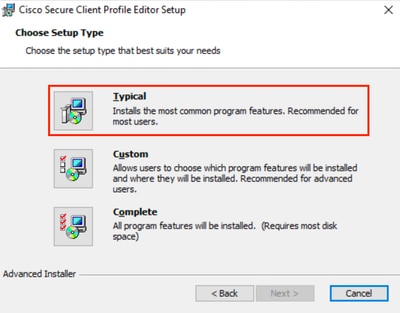

Paso 3. Use la opción de configuración Typical e instale el Editor de perfiles NAM.

Configuración del Editor de perfiles

Configuración del Editor de perfiles

Parte 3: Permitir el acceso de NAM a las credenciales de caché de Windows

De forma predeterminada, en Windows 10, Windows 11 y Windows Server 2012, el sistema operativo impide que el Administrador de acceso de red (NAM) recupere la contraseña del equipo necesaria para la autenticación del equipo. Como resultado, la autenticación de la máquina mediante la contraseña de la máquina no funciona a menos que se aplique una corrección del Registro.

Para permitir que NAM acceda a las credenciales de la máquina, aplique la corrección de Microsoft KB 2743127 en el escritorio del cliente.

Precaución: La edición incorrecta del Registro de Windows puede causar graves problemas. Asegúrese de realizar una copia de seguridad del Registro antes de realizar cambios.

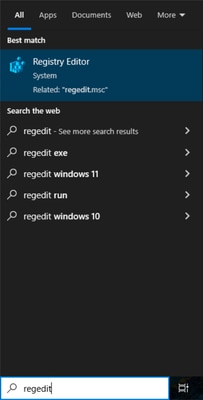

Paso 1. En la barra de búsqueda de Windows, ingrese regedit, y luego haga clic en Editor del Registro.

Editor del Registro en la barra de búsqueda

Editor del Registro en la barra de búsqueda

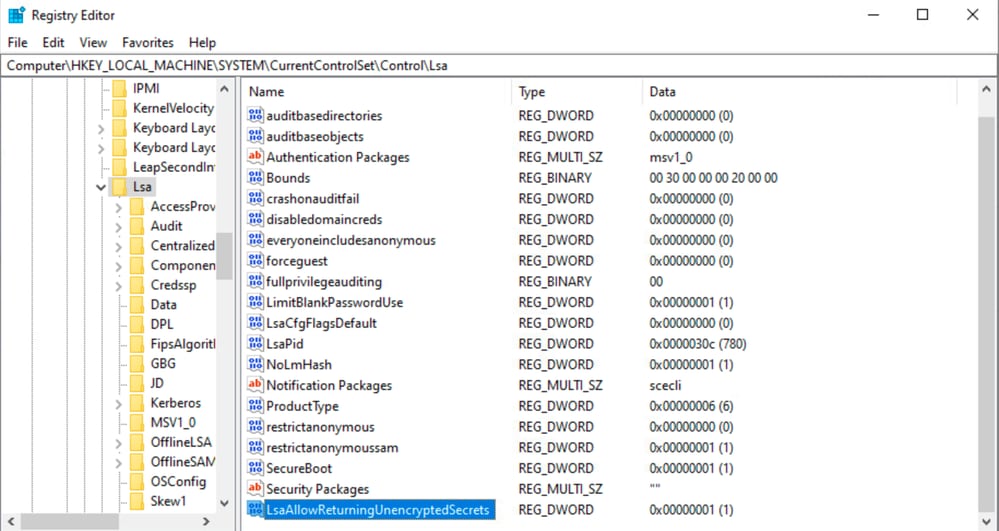

Paso 2. En el Editor del Registro, navegue hasta HKEY_LOCAL_MACHINE > System > CurrentControlSet > Control > Lsa.

Paso 3. Haga clic con el botón derecho del mouse en Lsa, elija Nuevo > Valor DWORD (32 bits) y asígnele el nombre LsaAllowReturningUnencryptionSecrets.

Lsa Registry DWORD

Lsa Registry DWORD

Paso 4. Haga doble clic en LsaAllowReturningUnencrypSecrets, establezca el valor en 1 y, a continuación, haga clic en Aceptar.

Ventana Editar DWORD

Ventana Editar DWORD

Parte 4: Configuración del perfil NAM mediante el Editor de perfiles NAM

Paso 1. Abra el Editor de Perfiles NAM.

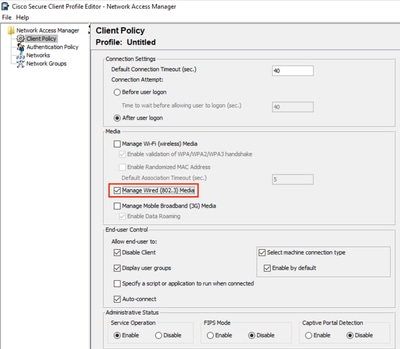

Paso 2. En Directiva de cliente:

- Asegúrese de que Manage Wired (802.3) Media esté habilitado.

- Si utiliza WiFi, asegúrese de que la opción Administrar medios Wi-Fi (inalámbricos) está habilitada con la validación del protocolo de enlace WPA/WPA2/WPA3.

- Deje el resto de opciones con la configuración predeterminada.

Directiva de cliente del Editor de perfiles NAM

Directiva de cliente del Editor de perfiles NAM

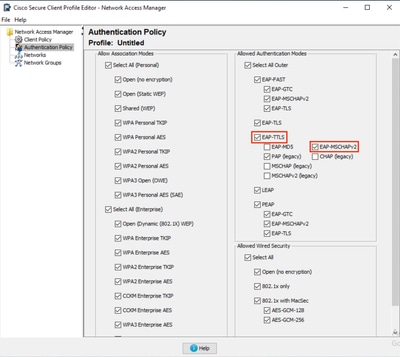

Paso 3. En Directiva de autenticación:

-

Asegúrese de que se han seleccionado los métodos necesarios.

-

En este ejemplo, utilice EAP-TTLS con EAP-MSCHAPv2. Por lo tanto, asegúrese de que estos métodos estén seleccionados.

Política de autenticación del Editor de perfiles NAM

Política de autenticación del Editor de perfiles NAM

Parte 5: Configuración de una red con cables para EAP-TTLS

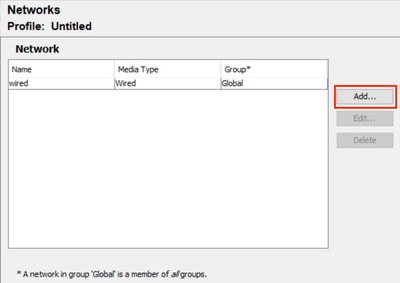

Paso 1. En Redes, hay una red con cables predeterminada. Para este ejemplo, cree una nueva red para EAP-TTLS.

Haga clic en Agregar para crear una nueva red.

Red predeterminada del Editor de perfiles NAM

Red predeterminada del Editor de perfiles NAM

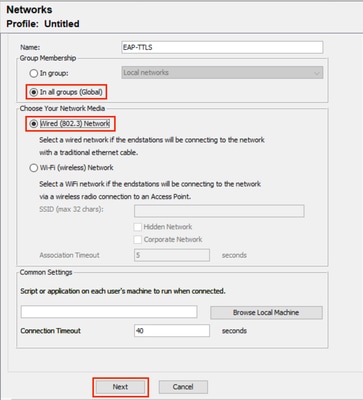

Denomine el perfil de red. En este ejemplo, la red se denomina EAP-TTLS.

Seleccione GlobalforGroup Membership. Seleccione Wired (802.3)Network en Network Media y haga clic en Next.

NAM Profile Editor New Network

NAM Profile Editor New Network

Paso 2. En Security Level, elija Authenticating Network (para autenticación 802.1X).

Configuración de red de NAM Profile Editor

Configuración de red de NAM Profile Editor

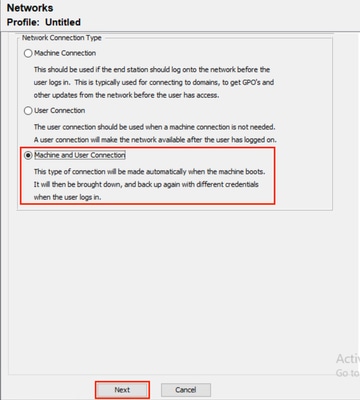

Paso 3. Para Tipo de conexión, elija Conexión de equipo y usuario. Haga clic en Siguiente.

Autenticación de usuario y máquina del Editor de perfiles NAM

Autenticación de usuario y máquina del Editor de perfiles NAM

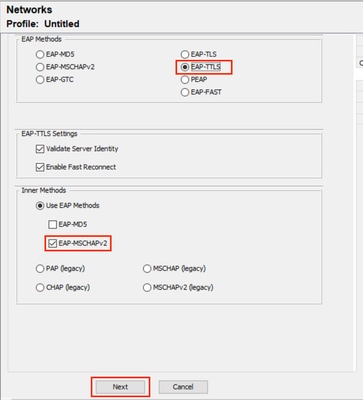

Paso 4. Seleccione EAP-TTLS como el método EAP general.

De los múltiples métodos internos que existen para EAP-TTLS, seleccione Usar métodos EAP y seleccione EAP-MSCHAPv2.

Haga clic en Next para continuar con la sección Certificate.

Autenticación automática del editor de perfiles NAM

Autenticación automática del editor de perfiles NAM

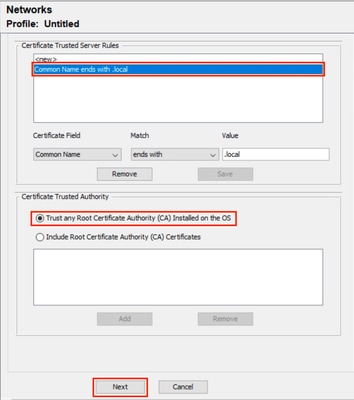

Paso 5. Configurar reglas de validación de certificados

-

En Certificate Trusted Server Rules, configure una regla basada en el nombre común del certificado de servidor.

También puede especificar el nombre común del certificado de autenticación EAP del nodo de servicios de directivas (PSN).

En este ejemplo, el certificado de nodo PSN es emitido por varshaah.varshaah.local. Por lo tanto, se utiliza la regla Common Name termina con .local. Esta regla valida el certificado que el servidor presenta durante el flujo EAP-TTLS. -

En Certificate Trusted Authority, hay dos opciones disponibles.

Con esta opción, el dispositivo Windows confía en cualquier certificado EAP firmado por un certificado incluido en Certificados - Usuario actual > Entidades de certificación raíz de confianza > Certificados (administrado por el sistema operativo).

En este escenario, se utiliza la opción Confiar en cualquier autoridad de certificación raíz (CA) instalada en el sistema operativo en lugar de agregar un certificado de CA específico. - Para continuar, haga clic en Next (Siguiente).

Certificados del editor de perfiles NAM

Certificados del editor de perfiles NAM

Paso 6. En la sección Credenciales de Máquina, seleccione Usar Credenciales de Máquina, y luego haga clic en Siguiente.

Credenciales del Editor de Perfiles NAM

Credenciales del Editor de Perfiles NAM

Paso 7. Sección Configure User Auth.

-

Seleccione EAP-TTLS en Métodos EAP.

-

En Métodos internos, seleccione Usar métodos EAP y seleccione EAP-MSCHAPv2.

-

Haga clic en Next (Siguiente).

Autenticación de usuario del Editor de perfiles NAM

Autenticación de usuario del Editor de perfiles NAM

Paso 8. En Certificados, configure las mismas reglas de validación de certificados que se describen en el Paso 5.

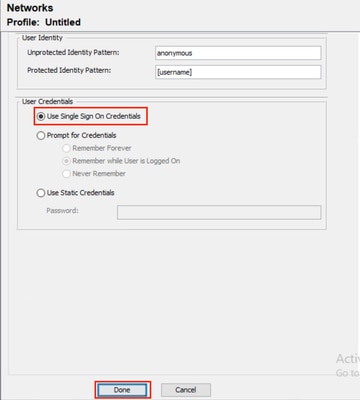

Paso 9. En Credenciales de usuario, seleccione Usar credenciales de inicio de sesión único y, a continuación, haga clic en Finalizado.

Credenciales de usuario del Editor de perfiles NAM

Credenciales de usuario del Editor de perfiles NAM

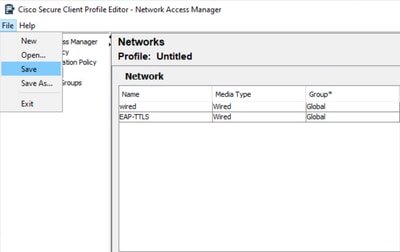

Parte 6: Guardar el archivo de configuración de red

Paso 1. Haga clic en Archivo > Guardar.

Guardar configuración de red de NAM Profile Editor

Guardar configuración de red de NAM Profile Editor

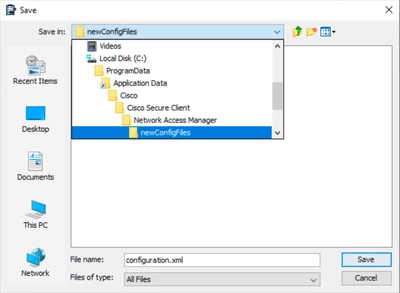

Paso 2. Guarde el archivo como configuration.xml en la carpeta newConfigFiles.

Guardar configuración de red

Guardar configuración de red

Parte 7: Configuración de AAA en el switch

C9300-1#sh run aaa

!

aaa authentication dot1x default group labgroup

aaa authorization network default group labgroup

aaa accounting dot1x default start-stop group labgroup

aaa accounting update newinfo periodic 2880

!

!

!

!

aaa server radius dynamic-author

client 10.76.112.135 server-key cisco

!

!

radius server labserver

address ipv4 10.76.112.135 auth-port 1812 acct-port 1813

key cisco

!

!

aaa group server radius labgroup

server name labserver

!

!

!

!

aaa new-model

aaa session-id common

!

!C9300-1(config)#dot1x system-auth-control

Nota: El comando dot1x system-auth-control no aparece en la salida show running-config, pero es necesario habilitar 802.1X globalmente.

Configuración de la interfaz del switch para 802.1X:

C9300-1(config)#do sh run int gig1/0/44

Building configuration...

Current configuration : 242 bytes

!

interface GigabitEthernet1/0/44

switchport access vlan 96

switchport mode access

device-tracking

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication host-mode multi-auth

authentication periodic

mab

dot1x pae authenticator

endParte 8: Configuraciones de ISE

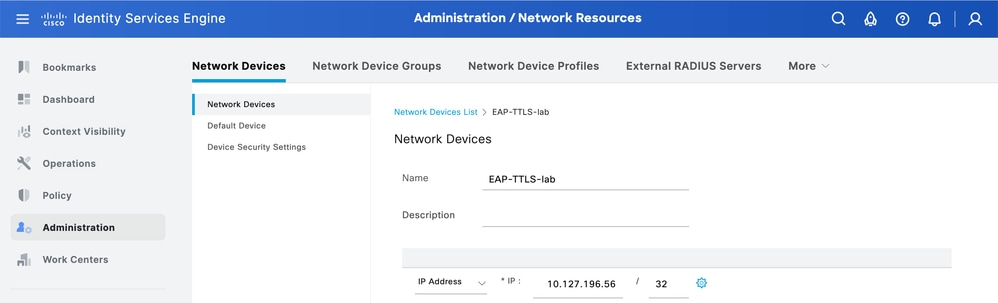

Paso 1. Configuración del switch en ISE.

Vaya a Administration > Network Resources > Network Devices y haga clic en Add.

Introduzca el nombre del switch y la dirección IP aquí.

Adición de ISE de dispositivo de red

Adición de ISE de dispositivo de red

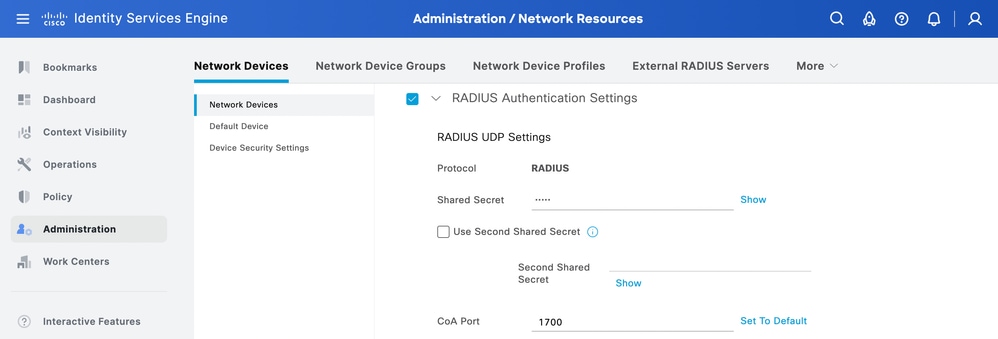

Introduzca el secreto compartido RADIUS, el mismo que se configuró anteriormente en el switch.

ISE de secreto compartido RADIUS

ISE de secreto compartido RADIUS

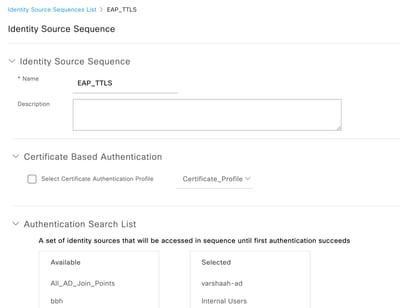

Paso 2. Configure la secuencia de origen de identidad.

-

Vaya a Administration > Identity Management > Identity Source Sequences.

-

Haga clic en Agregar para crear una nueva secuencia de origen de identidad.

- Configure los orígenes de identidad en Lista de búsqueda de autenticación.

Secuencia de origen de identidad ISE

Secuencia de origen de identidad ISE

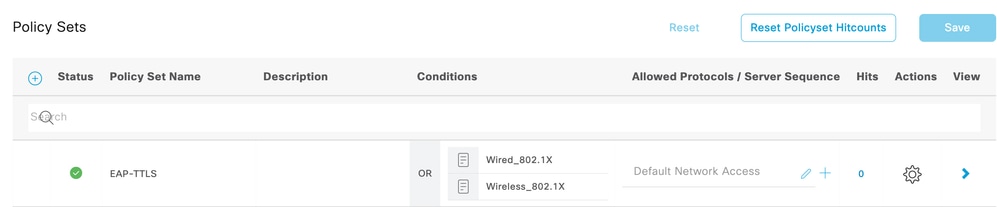

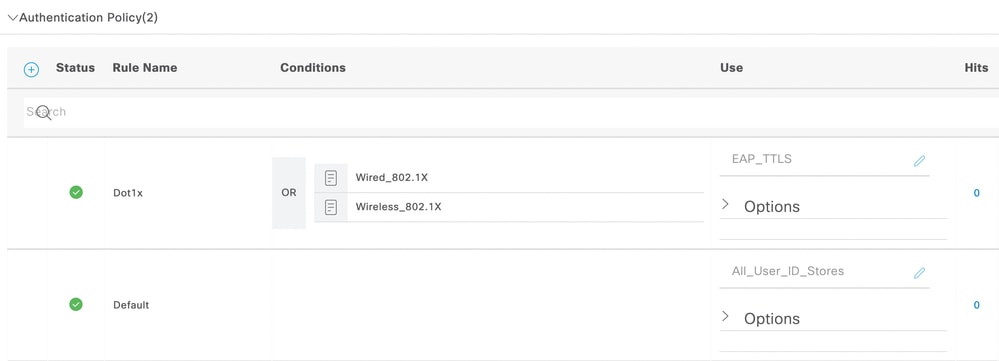

Paso 3. Configure el conjunto de políticas.

Navegue hasta Policy > Policy Sets y cree un nuevo conjunto de políticas. Configure las condiciones como Wired_802.1x O Wireless_802.1x. Para Protocolos permitidos, elija Default Network Access:

Conjunto de políticas EAP-TTLS

Conjunto de políticas EAP-TTLS

Cree la política de autenticación para dot1x y elija la secuencia de origen de identidad creada en el Paso 4.

Política de autenticación EAP-TTLS

Política de autenticación EAP-TTLS

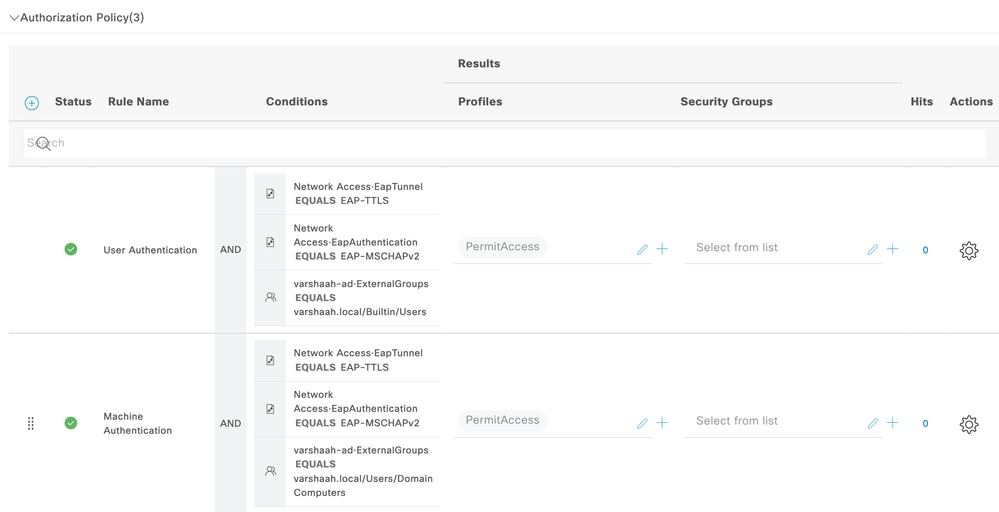

Para la directiva de autorización, cree la regla con tres condiciones. La primera condición verifica la condición de que se utiliza el túnel EAP-TTLS. La segunda condición comprueba que EAP-MSCHAPv2 se utiliza como el método EAP interno. La tercera condición comprueba para el grupo AD respectivo.

Directiva de autorización Dot1x

Directiva de autorización Dot1x

Verificación

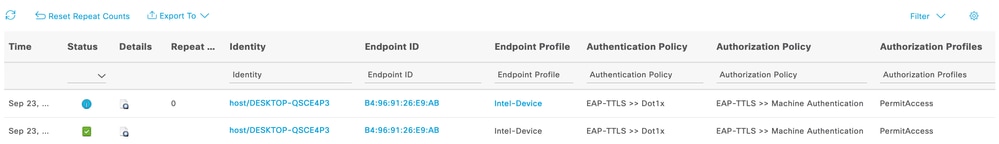

Puede reiniciar el equipo con Windows 10 o cerrar sesión y, a continuación, iniciar sesión. Siempre que se muestre la pantalla de inicio de sesión de Windows, se activará la autenticación del equipo.

Autenticación de máquina de Live Log

Autenticación de máquina de Live Log

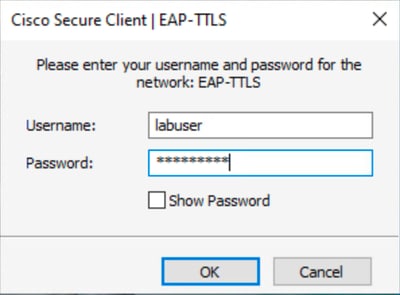

Al iniciar sesión en el equipo con credenciales, se activa la autenticación de usuario.

Credenciales de autenticación de usuario

Credenciales de autenticación de usuario

Nota: Este ejemplo utiliza las credenciales de usuario de Active Directory para la autenticación. También puede crear un usuario interno en Cisco ISE y utilizar esas credenciales para iniciar sesión.

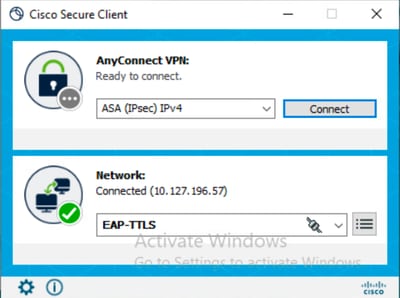

Una vez introducidas las credenciales y verificadas correctamente, el terminal se conecta a la red mediante la autenticación de usuario.

EAP-TTLS conectado

EAP-TTLS conectado

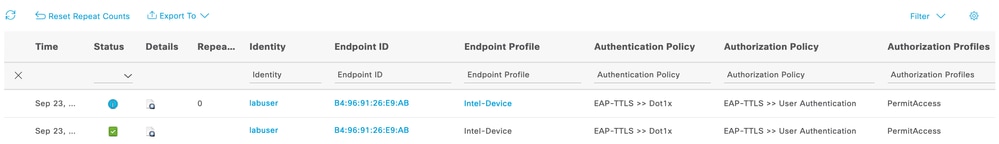

Autenticación de usuario de Live Log

Autenticación de usuario de Live Log

Análisis de registros en directo de ISE RADIUS

Esta sección ilustra las entradas del registro en vivo de RADIUS para una autenticación exitosa de máquina y usuario.

Autenticación de máquina

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12808 Prepared TLS ServerKeyExchange message

12810 Prepared TLS ServerDone message

...

...

12803 Extracted TLS ChangeCipherSpec message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

24431 Authenticating machine against Active Directory - varshaah-ad

24325 Resolving identity - host/DESKTOP-QSCE4P3

...

...

24343 RPC Logon request succeeded - DESKTOP-QSCE4P3$@varshaah.local

24470 Machine authentication against Active Directory is successful - varshaah-ad

22037 Authentication Passed

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11810 Extracted EAP-Response for inner method containing MSCHAP challenge-response

11814 Inner EAP-MSCHAP authentication succeeded

11519 Prepared EAP-Success for inner EAP method

12975 EAP-TTLS authentication succeeded

...

...

15036 Evaluating Authorization Policy

24209 Looking up Endpoint in Internal Endpoints IDStore - host/DESKTOP-QSCE4P3

24211 Found Endpoint in Internal Endpoints IDStore

15048 Queried PIP - Network Access.Device IP Address

15048 Queried PIP - Network Access.EapTunnel

15016 Selected Authorization Profile - PermitAccess

...

...

11002 Returned RADIUS Access-Accept

Autenticación de usuario

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12808 Prepared TLS ServerKeyExchange message

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

24430 Authenticating user against Active Directory - varshaah-ad

24325 Resolving identity - labuser@varshaah.local

...

...

24343 RPC Logon request succeeded - labuser@varshaah.local

24402 User authentication against Active Directory succeeded - varshaah-ad

22037 Authentication Passed

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11810 Extracted EAP-Response for inner method containing MSCHAP challenge-response

11814 Inner EAP-MSCHAP authentication succeeded

11519 Prepared EAP-Success for inner EAP method

12975 EAP-TTLS authentication succeeded

...

...

15036 Evaluating Authorization Policy

24209 Looking up Endpoint in Internal Endpoints IDStore - labuser

24211 Found Endpoint in Internal Endpoints IDStore

15048 Queried PIP - Network Access.Device IP Address

15048 Queried PIP - Network Access.EapTunnel

15016 Selected Authorization Profile - PermitAccess

...

...

11002 Returned RADIUS Access-Accept

Analizar registros NAM

Los registros de NAM, especialmente después de habilitar el registro extendido, contienen una gran cantidad de datos, la mayoría de los cuales son irrelevantes y se pueden ignorar. Esta sección enumera las líneas de depuración para demostrar cada paso que el NAM lleva a cabo para establecer una conexión de red. Cuando se trabaja a través de un registro, estas frases clave pueden ser útiles para localizar parte del registro relevante para el problema.

Autenticación de máquina

2160: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: 8021X (3) recvd EAP TTLS frame (dot1x_util.c 303)El cliente recibe un paquete EAP-TTLS del switch de red, iniciando la sesión EAP-TTLS. Este es el punto de partida para el túnel de autenticación de la máquina.

2171: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

2172: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

2173: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)El cliente recibe el mensaje de saludo del servidor de ISE y comienza a validar el certificado del servidor (CN=varsha.varshaah.local). El certificado se encuentra en el almacén de confianza del cliente y se agrega para su validación.

2222: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Validating the server: varshaah.varshaah.local

2223: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Server certificate validated: varshaah.varshaah.localEl certificado del servidor se ha validado correctamente, completando el establecimiento del túnel TLS.

2563: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine current state USER_T_NOT_DISCONNECTED, received auth request AUTHENTICATION_PASSED

2564: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: NET (0) SscfApiClass::EnablePortBlocking( {B4467C9A-0EBD-4181-B8CD-6D64F3831F30}, False ): Unblocking interface (cimdIo.cpp 291)

2565: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine new state USER_T_NOT_DISCONNECTEDEl cliente indica que la autenticación ha pasado. La interfaz está desbloqueada y la máquina de estado interno pasa a USER_T_NOT_DISCONNECTED, lo que indica que la máquina ahora puede pasar tráfico.

2609: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_CONNECTING, received adapterState = authenticated

2610: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) 0020 00 00 00 00 00 00 0A 7F C4 01 .......... (cimdIo.cpp 6080)

2611: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: Clearing the connection duration timer

2612: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=76 (cimdEvt.c 622)

2613: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: port authentication succeeded

2614: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (2) cdiEvt:(3,1) dataLen=42 (cimdEvt.c 358)

2615: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_AUTHENTICATEDEl adaptador informa authenticated, y el AccessStateMachine de NAM pasa a ACCESS_AUTHENTICATED. Esto confirma que la máquina ha completado con éxito la autenticación y tiene acceso completo a la red.

Autenticación de usuario

100: DESKTOP-QSCE4P3: Sep 25 2025 14:01:26.669 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_STARTED

El cliente NAM comienza el proceso de conexión EAP-TTLS.

195: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Binding adapter Intel(R) I350 Gigabit Network Connection and machine auth for network EAP-TTLS

198: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_ATTACHED

NAM enlaza el adaptador físico a la red EAP-TTLS y pasa al estado ACCESS_ATTACHED, confirmando que el adaptador está listo para la autenticación.

204: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_ATTACHED, received userEvent = CONNECT

247: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3680][comp=SAE]: STATE (3) S_enterStateAux called with state = CONNECTING (dot1x_sm.c 142)

El cliente pasa de ATTACHED a CONNECTING, comenzando el intercambio 802.1X.

291: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.388 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) Sent start frame (dot1x_sm.c 117)El cliente envía un EAPOL-Start para activar el proceso de autenticación.

331: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: PORT (3) net: RECV (status: UP, AUTO) (portMsg.c 686)

332: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) recvd EAP IDENTITY frame (dot1x_util.c 266)

340: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: EAP (0) EAP State: EAP_STATE_IDENTITY (eap_auth_client.c 940)

El switch solicita una identidad y el cliente se prepara para responder con una identidad externa.

402: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9580]: EAP-CB: credential requested: sync=80, session-id=1, handle=04C96A74, type=AC_CRED_SESSION_START

422: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: processing credential request: sync=80, session-id=1, eap-handle=04C96A74, eap-level=0, auth-level=0, protected=0, type=CRED_REQ_SESSION_START

460: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request completed, response sent: sync=80El NAM envía la identidad externa. De forma predeterminada, es anonymous, lo que indica que el intercambio es para la autenticación de usuarios (no para el equipo).

488: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP suggested by server: eapTtls

489: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP requested by client: eapTtls

490: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: EAP methods sent: sync=3

491: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request 3: state transition: PENDING -> RESPONDED

Tanto el cliente como el servidor aceptan utilizar EAP-TTLS como el método externo.

660: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client hello (eap_auth_tls_p.c 395)

661: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

El cliente envía el mensaje Hello del cliente y recibe el mensaje Hello del servidor, que incluye el certificado de ISE.

706: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: 8021X (4) recvd EAP TTLS frame (dot1x_util.c 303)

717: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

718: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

719: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)

726: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL_ERROR_WANT_X509_LOOKUP (eap_auth_tls_p.c 194)

Se presenta el certificado del servidor. El cliente busca el archivo CN varshaah.varshaah.local, encuentra una coincidencia y valida el certificado. El protocolo de enlace se detiene mientras se comprueba el certificado X.509.

729: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (2) EAP_EVENT_CRED_REQUEST queued (eapCredProcess.c 496)

730: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (2) EAP: CRED_REQUEST (eapMessage.c 355)

1110: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Received username/password response

1111: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: ...resumedEl túnel está establecido. NAM ahora solicita y prepara la identidad protegida y las credenciales para la autenticación interna.

1527: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client key exchange (eap_auth_tls_p.c 395)

1528: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write change cipher spec (eap_auth_tls_p.c 395)

1573: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSL negotiation finished successfully (eap_auth_tls_p.c 395)

1574: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: SSL handshake done (eap_auth_tls_p.c 426)

1575: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: New session. (eap_auth_tls_p.c 434)El intercambio de señales TLS se completa. Ahora se establece un túnel seguro para la autenticación interna.

1616: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-6-INFO_MSG: %[tid=9664]: Protected identity/(Username) sent.

1620: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_UNPROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_PROTECTED_IDENTITY_SENT

1689: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_SENT -> AUTH_STATE_PROTECTED_IDENTITY_ACCEPTEDISE envía y acepta la identidad protegida (nombre de usuario).

1708: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9456][comp=SAE]: EAP (1) deferred password request (eapRequest.c 148)

1738: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.758 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Protected password sent.

1741: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.200 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_CREDENTIAL_SENT

ISE solicita la contraseña. NAM envía la contraseña protegida dentro del túnel TLS.

1851: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_CREDENTIAL_SENT -> AUTH_STATE_SUCCESS

1852: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) dot1x->eapSuccess is True (dot1x_sm.c 352)

1853: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

1854: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) SUCCESS (dot1x_sm.c 358)

1855: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)ISE valida la contraseña, envía transiciones EAP-Success y NAM a AUTHENTICATED. Llegados a este punto, la autenticación de usuario ha finalizado y el cliente tiene permiso para acceder a la red.

Troubleshoot

Al solucionar problemas del Administrador de acceso de red (NAM) con Cisco ISE y la integración de switches, se deben recopilar registros de los tres componentes: Secure Client (NAM), Cisco ISE y el switch.

Registros de Secure Client (NAM)

-

Habilite el registro extendido NAM siguiendo estos pasos.

-

Reproduzca el problema. Si el perfil de red no se aplica, ejecute Reparación de red en Secure Client.

-

Recopile el paquete DART mediante la herramienta de diagnóstico e informes (DART).

Registros de Cisco ISE

Habilite estas depuraciones en ISE para capturar la autenticación y las interacciones de directorio:

-

Runtime-AAA

- nsf

- nsf-session

Registros del switch

Depuraciones básicas

request platform software trace rotate all

set platform software trace smd switch active R0 radius debug

set platform software trace smd switch active R0 aaa debug

set platform software trace smd switch active R0 dot1x-all debug

set platform software trace smd switch active R0 eap-all debug

debug radius all

Depuraciones avanzadas (si es necesario)

set platform software trace smd switch active R0 epm-all debug

set platform software trace smd switch active R0 pre-all debug

Comandos show

show version

show debugging

show running-config aaa

show authentication session interface gix/x details

show dot1x interface gix/x

show aaa servers

show platform software trace message smd switch active R0

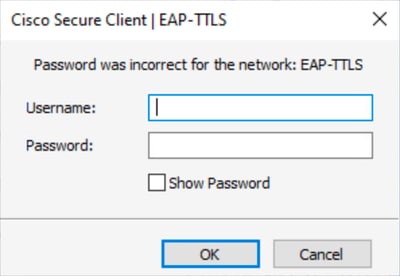

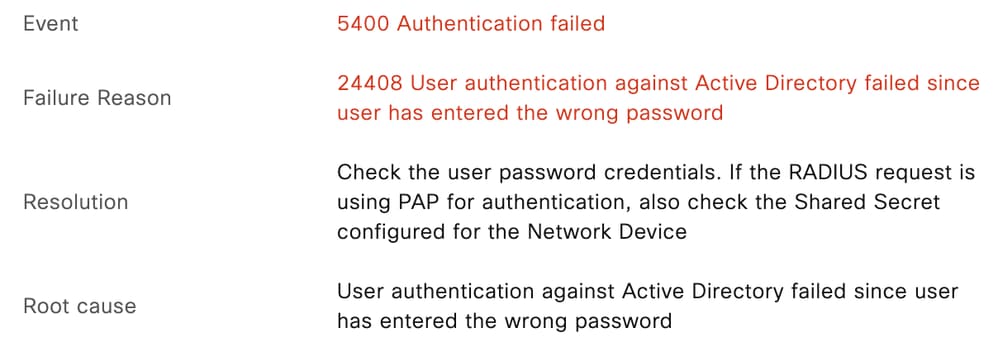

Error de autenticación de usuario debido a credenciales no válidas

Cuando un usuario introduce credenciales incorrectas, Secure Client muestra una contraseña genérica incorrecta para la red: mensaje EAP-TTLS. El error en pantalla no especifica si el problema se debe a un nombre de usuario o contraseña no válidos.

Error de contraseña incorrecta

Error de contraseña incorrecta

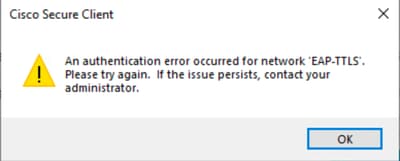

Si la autenticación falla dos veces consecutivamente, Secure Client muestra este mensaje: Se produjo un error de autenticación para la red 'EAP-TTLS'. Vuelva a intentarlo. Si el problema continúa, póngase en contacto con el administrador.

Problema de autenticación de usuario

Problema de autenticación de usuario

Para identificar la causa, revise los registros de NAM.

1. Contraseña incorrecta:

Cuando un usuario ingresa una contraseña incorrecta, los logs de NAM muestran entradas similares a esta salida:

3775: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: MSCHAP_FAILURE received (eap_auth_mschapv2_c.c 776) 3776: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: State: MSCHAP_STATE_R_RESULT (eap_auth_mschapv2_c.c 783) 3777: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.922 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: Error: MSCHAP_ERROR_AUTHENTICATION_FAILURE (eap_auth_mschapv2_c.c 616)

En los registros en directo de Cisco ISE, el evento correspondiente aparece como:

Contraseña incorrecta

Contraseña incorrecta

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity 10

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

...

...

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

...

...

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 0

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge 0

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response 0

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

15013 Selected Identity Source - varshaah-ad 0

24430 Authenticating user against Active Directory - varshaah-ad 0

24325 Resolving identity - labuser@varshaah.local 4

24313 Search for matching accounts at join point - varshaah.local 0

24319 Single matching account found in forest - varshaah.local 0

24323 Identity resolution detected single matching account 0

24344 RPC Logon request failed - STATUS_WRONG_PASSWORD, ERROR_INVALID_PASSWORD, labuser@varshaah.local 20

24408 User authentication against Active Directory failed since user has entered the wrong password - varshaah-ad 1

...

...

11823 EAP-MSCHAP authentication attempt failed

...

...

11815 Inner EAP-MSCHAP authentication failed 0

...

...

12976 EAP-TTLS authentication failed 0

...

...

11003 Returned RADIUS Access-Reject

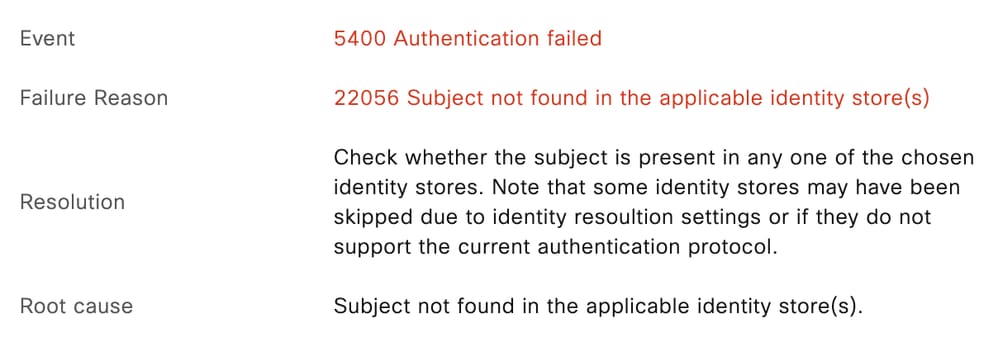

2. Nombre de usuario incorrecto:

Cuando un usuario ingresa un nombre de usuario incorrecto, los logs de NAM muestran entradas similares a esta salida:

3788: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (4) EAP status: AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED (eapMessage.c 79) 3789: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300]: EAP-CB: EAP status notification: session-id=1, handle=051558CC, status=AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED

En los registros en directo de Cisco ISE, el evento correspondiente aparece como:

Nombre de usuario incorrecto

Nombre de usuario incorrecto

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

...

...

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

...

...

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

15013 Selected Identity Source - All_AD_Join_Points

24430 Authenticating user against Active Directory - varshaah-ad

24325 Resolving identity - user@varshaah.local

24313 Search for matching accounts at join point - varshaah.local

...

...

24352 Identity resolution failed - ERROR_NO_SUCH_USER

24412 User not found in Active Directory - varshaah-ad

...

...

15013 Selected Identity Source - Internal Users

24210 Looking up User in Internal Users IDStore - user

24216 The user is not found in the internal users identity store

...

...

22056 Subject not found in the applicable identity store(s)

22058 The advanced option that is configured for an unknown user is used

22061 The 'Reject' advanced option is configured in case of a failed authentication request

11823 EAP-MSCHAP authentication attempt failed

...

...

11815 Inner EAP-MSCHAP authentication failed

...

...

12976 EAP-TTLS authentication failed 0

...

...

11504 Prepared EAP-Failure 1

11003 Returned RADIUS Access-Reject

Defectos conocidos

| ID de la falla | Descripción |

| ID de bug de Cisco 63395 | ISE 3.0 no encuentra el almacén de ID de REST después de reiniciar los servicios |

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

06-Oct-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Varshaah KarkalaIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios