Solución de problemas de firewall seguro inesperado/reinicio de Firepower

Opciones de descarga

-

ePub (415.6 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (361.0 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los pasos de troubleshooting para las recargas inesperadas de Secure Firewall/Firepower firewalls.

Prerequisites

Requirements

Conocimiento básico del producto.

Componentes Utilizados

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Firewall seguro 1200, 3100 y 4200

- Firepower 1000, 4100 Y 9300

- Sistema operativo extensible seguro (FXOS) 2.16(0.136) de Cisco

- Cisco Secure Firewall Threat Defence (FTD) 7.6.1.291

- Cisco Secure Firewall Management Center (FMC) 7.6.1.291

- Adaptive Security Appliance (ASA) 9.2.2.9

Antecedentes

En este documento, "reboot", "reload" y "restart" se utilizan indistintamente. Desde la perspectiva del usuario, un reinicio inesperado se puede definir aproximadamente como cualquier reinicio, excepto en estos casos que son bien conocidos, documentados o esperados:

- Reinicie debido a la instalación o actualización del software.

- Reinicie debido a acciones activadas por el usuario como, por ejemplo, reiniciar desde la interfaz de línea de comandos (CLI) o la interfaz gráfica de usuario (IU), o acciones de apagado/encendido manuales.

Dependiendo del disparador, un reinicio puede ser graceful o ungraceful:

- Graceful reboot generalmente se refiere a reiniciar un sistema, dispositivo o servicio de una manera que permite que todos los procesos actuales se completen correctamente y que todos los archivos o datos se guarden antes de que se produzca el reinicio. Esto ayuda a evitar la pérdida de datos o la corrupción. Ejemplos de graceful reboot:

- Reinicie debido a la instalación o actualización del software.

- Se reinicia debido a acciones activadas por el usuario como, por ejemplo, el reinicio desde la interfaz de línea de comandos (CLI) o la interfaz gráfica de usuario (IU).

- En algunos casos, seguimiento de software.

- Un reinicio incorrecto es lo opuesto a un reinicio correcto, cuando el sistema se reinicia incorrectamente, es decir, sin la terminación correcta de los procesos. Los reinicios incorrectos pueden provocar la pérdida de datos o la corrupción. Entre los ejemplos de desencadenadores se incluyen:

- Apagado y encendido accidentales mediante la desconexión de todos los cables de alimentación o el cambio del botón de alimentación.

- Escasez de la fuente de alimentación, problemas en las unidades de la fuente de alimentación del chasis.

- Diversos problemas en hardware, FPGA, ambientales, etc., que causan un reinicio abrupto.

Causas comunes de reinicios:

- Acciones de los usuarios desde la CLI o la IU de administración.

- Actualizaciones o downgrades de software.

- Seguimiento de software.

- Desencadenantes por procesos críticos del sistema operativo o del sistema por motivos distintos al seguimiento en el software.

- Problemas de hardware como SSD dañado, errores de memoria, excepciones en la CPU, FPGA interno, etc.

- Problemas ambientales, como pérdida de energía, sobrecalentamiento, etc.

- Defectos de software u otros problemas en componentes de terceros.

- Uso elevado de espacio en disco.

En las plataformas basadas en chasis, es importante tener en cuenta el alcance del reinicio, en concreto, qué se ha reiniciado exactamente:

- la aplicación ASA/FTD,

- el módulo de seguridad (Firepower 4100/9300)

- el chasis.

El comportamiento predeterminado incluye:

- Si se activa un reinicio en FTD que se ejecuta en modo nativo, ASA en Firepower 1000/2100 o Secure Firewall 3100/4200, el chasis también se reinicia.

- Si se activa un reinicio en FTD que se ejecuta en modo nativo o ASA en módulos de seguridad Firepower 4100/9300, el módulo de seguridad también se reinicia. El chasis no se ve afectado.

- Si se dispara un reinicio en el modo de instancia múltiple FTD en los módulos de seguridad Firepower 4100/9300, solo se reinicia esa instancia, el módulo de seguridad y el chasis no se ven afectados.

- Si se dispara un reinicio en el modo de instancia múltiple FTD en Secure Firewall 3100 y 4200, solo se reinicia esa instancia, el chasis no se ve afectado.

- Un reinicio en los módulos de seguridad Firepower 4100/9300 también reinicia todas las aplicaciones que se ejecutan en los módulos afectados, independientemente del modo nativo de varias instancias.

- Un reinicio en el chasis también reinicia todos los módulos de seguridad y todas las aplicaciones.

La terminación de ciertos procesos críticos, ya sean graceful o ungraceful, puede causar reinicios. Por ejemplo:

- Si el proceso del plano de datos, también conocido como línea, finaliza debido al seguimiento, el firewall se reinicia. La excepción es la versión de software con la función de "recarga rápida del plano de datos" introducida en ASA 9.20(x) y FTD 7.4.1 para plataformas específicas.

- Si el administrador de procesos pm termina, el firewall se reinicia.

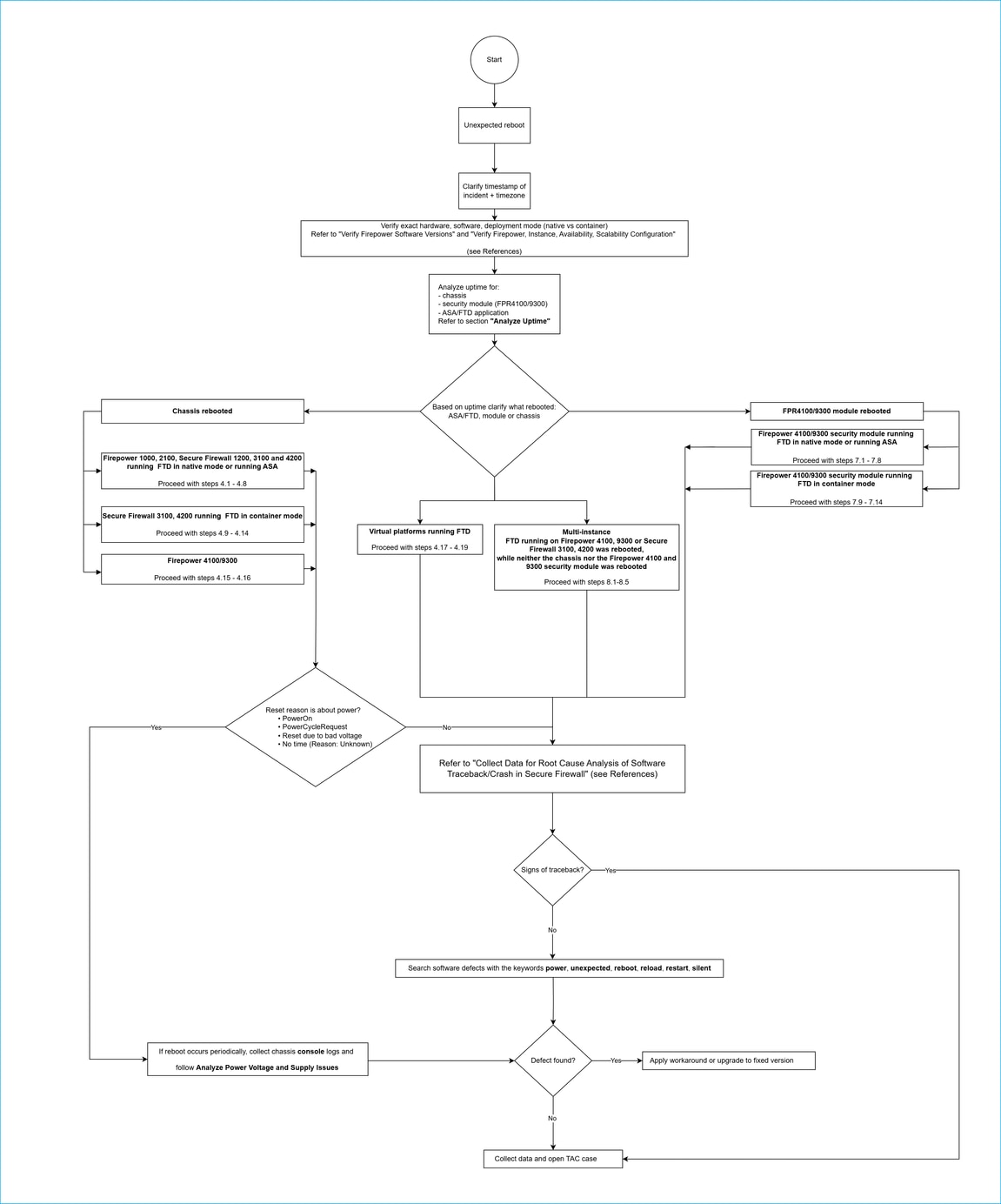

Troubleshooting de Flujo

Vaya al flujo de trabajo de solución de problemas que se refiere a los pasos de solución de problemas:

Pasos para la resolución de problemas

- Tome nota de la marca de hora del evento con la mayor precisión posible, asegurándose de que tiene en cuenta la zona horaria.

- Verifique el hardware exacto, el tipo de software de firewall seguro (ASA o FTD), la versión del software y el modo de implementación (modo nativo o de varias instancias). Consulte Verificación de las Versiones del Software Firepower y Verificación de la Configuración de Firepower, Instancia, Disponibilidad y Escalabilidad para obtener los pasos de verificación detallados.

- Consulte la sección Análisis del tiempo de actividad para correlacionar el tiempo de actividad de la aplicación ASA/FTD, el módulo de seguridad (solo Firepower 4100/9300) y el chasis. El objetivo es aclarar el alcance del reinicio: la aplicación, módulo de seguridad o chasis.

- Si se reinició el chasis, continúe con estos pasos:

Firepower 1000, 2100, Secure Firewall 1200, 3100 y 4200 que ejecutan FTD en modo nativo o ASA

4.1. Marque la sección Analizar archivos de mensajes FTD (sólo FTD).

4.2. Verifique la sección Analizar archivos ssp-pm.log.

4.3. Verifique la sección Analyze ssp-shutdown.log Files.

4.4. Verifique la sección Análisis de los registros de la consola ASA/FTD.

4.5. Siga los pasos descritos en Recopilación de datos para el análisis de la causa raíz del rastreo/desperfecto del software en firewall seguro para la verificación de los síntomas del rastreo del software y la recopilación de datos.

4.6. Verifique la sección Análisis de las Razones de Restablecimiento del Chasis.

4.7. Verifique la sección Análisis de Errores o Excepciones de Hardware.

4.8. Verifique la sección Analizar archivos de registro de la plataforma.

Secure Firewall 3100, 4200 que ejecuta FTD en modo contenedor

4.9. Verifique la sección Analizar archivos ssp-pm.log.

4.10. Verifique la sección Analyze ssp-shutdown.log Files.

4.11. Continúe con los pasos descritos en Recopilación de datos para el análisis de la causa raíz del rastreo/desperfecto del software en firewall seguro para la verificación de los síntomas del rastreo del software y la recopilación de datos.

4.12. Verifique la sección Análisis de las Razones de Restablecimiento del Chasis.

4.13. Verifique la sección Análisis de Errores o Excepciones de Hardware.

4.14. Verifique la sección Analizar archivos de registro de la plataforma.

Firepower 4100/9300

4.15. Verifique la sección Analizar razones de restablecimiento del chasis.

4.16. Continúe con los pasos descritos en Recopilación de datos para el análisis de la causa raíz del rastreo/desperfecto del software en firewall seguro para la verificación de los síntomas del rastreo del software y la recopilación de datos.

Plataformas virtuales que ejecutan FTD

4.17. Marque la sección Analizar archivos de mensajes FTD.

4.18. Verifique la sección Análisis de los registros de la consola ASA/FTD.

4.19. Continúe con los pasos descritos en Recopilación de datos para el análisis de la causa raíz del rastreo/desperfecto del software en Secure Firewall para verificar los síntomas del rastreo del software y para la recopilación de datos.

- Si se encuentran razones de restablecimiento como estas en la sección Análisis de las razones de restablecimiento del chasis, y se encuentran razones de restablecimiento como estas, consulte la sección Análisis del voltaje de alimentación y los problemas de suministro:

- Encendido

- Solicitud de PowerCycle

- Restablecer debido a un mal voltaje

- Sin tiempo (Motivo: Desconocido)

- Si el reinicio del chasis es recurrente, recopile los registros de la consola.

- Siga estos pasos para Firepower 4100/9300 si se reinició el módulo de seguridad:

Módulo de seguridad Firepower 4100/9300 que ejecuta FTD en modo nativo o ASA

7.1. Marque la sección Analizar archivos de mensajes FTD (sólo FTD).

7.2. Verifique la sección Analizar archivos ssp-pm.log.

7.3. Verifique la sección Analyze ssp-shutdown.log Files.

7.4. Verifique la sección Análisis de los registros de la consola ASA/FTD.

7.5. Continúe con los pasos descritos en Recopilación de datos para el análisis de la causa raíz del rastreo/desperfecto del software en Secure Firewall para verificar los síntomas del rastreo del software y para la recopilación de datos.

7.6. Verifique la sección Análisis de Errores o Excepciones de Hardware.

7.7. Compruebe la sección Analizar archivos SEL/OBFL.

7.8. Verifique la sección Analizar archivos de registro de la plataforma.

Módulo de seguridad Firepower 4100/9300 que ejecuta FTD en modo contenedor

7.9. Verifique la sección Analizar los archivos ssp-pm.log.

7.10. Verifique la sección Analyze ssp-shutdown.log Files.

7.11. Continúe con los pasos descritos en Recopilación de datos para el análisis de la causa raíz del rastreo/desperfecto del software en Secure Firewall para verificar los síntomas del rastreo del software y para la recopilación de datos.

7.12. Verifique la sección Análisis de Errores o Excepciones de Hardware.

7.13. Compruebe la sección Análisis de archivos SEL/OBFL.

7.14. Verifique la sección Analizar archivos de registro de la plataforma.

- Continúe con estos pasos si se reinició un FTD de instancias múltiples que se ejecuta en Firepower 4100, 9300 o Secure Firewall 3100, 4200, pero no se reiniciaron ni el chasis ni el módulo de seguridad Firepower 4100 y 9300:

8.1. Marque la sección Analizar archivos de mensajes FTD.

8.2. Verifique la sección Analizar archivos ssp-pm.log.

8.3. Verifique la sección Analyze ssp-shutdown.log Files.

8.4. Consulte la sección Análisis de los registros de la consola de ASA/FTD.

8.5. Siga los pasos descritos en Recopilación de datos para el análisis de la causa raíz del rastreo/desperfecto del software en Secure Firewall para verificar los síntomas del rastreo del software y para la recopilación de datos.

9. Si hay indicios de reinicios debido a la retractación del software, abra un caso TAC y proporcione los datos recopilados.

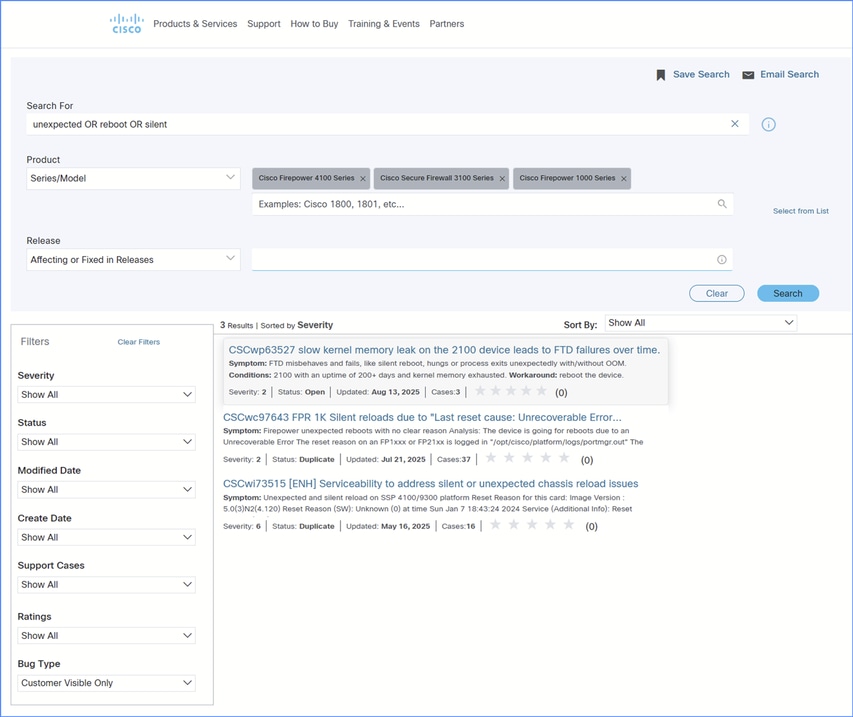

10. Buscar defectos de software con las palabras clave inesperado, reboot, power, reload, restart, silent:

Si se encuentra un defecto coincidente, entonces:

- Asegúrese de que los síntomas y las condiciones coincidan con los descritos en el defecto.

- Aplique la solución alternativa, si la hubiera.

- Actualice a la versión fija, si la hubiera.

11. Vaya a la sección Recopilación de datos y abra un caso TAC.

Analizar el tiempo de actividad

El objetivo de esta sección es comprobar el tiempo de actividad de la aplicación ASA/FTD, el módulo de seguridad (solo Firepower 4100/9300) y el chasis.

- Verifique el tiempo de actividad del motor del firewall mediante el comando show version en ASA y el comando show version system en FTD:

> show version system

---------------[ firewall-FTD ]---------------

Model : Cisco Firepower 4112 Threat Defense (76) Version 7.6.1 (Build 291)

UUID : e9460e12-674c-11f0-97e5-d5ad3617d287

LSP version : lsp-rel-20241211-1948

VDB version : 408

---------------------------------------------------

Cisco Adaptive Security Appliance Software Version 9.22(1)21

SSP Operating System Version 2.16(0.3007)

Compiled on Thu 29-May-25 01:38 GMT by fpbesprd

System image file is "disk0:/fxos-lfbff-k8.2.16.0.136.SPA"

Config file at boot was "startup-config"

firewall-FTD up 5 days 0 hours

En el archivo de solución de problemas de FTD, verifique el archivo command-output/'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output":

/command-outputs$ less 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

…

firewall-FTD up 5 days 0 hours

…

Para ASA, verifique el tiempo de actividad en el archivo show-tech.

- Si los FTD se ejecutan en modo nativo en plataformas virtuales, Firepower 1000, 2100, Secure Firewall 1200, 3100 y 4200, compruebe el tiempo de actividad del sistema operativo (días, horas y minutos) en el modo experto. En este caso, el tiempo de actividad del chasis es más o menos el mismo que el del sistema operativo:

> expert

admin@firepower:/ngfw/Volume/home/admin$ uptime

06:30:40 up 6 days, 8:01, 1 user, load average: 5.14, 5.45, 5.48

En el archivo de solución de problemas de FTD, verifique el archivo dir-archives/var-log/top.log:

dir-archives/var-log$ less top.log

===================================================================================================

Tue Jul 22 04:02:11 UTC 2025

top - 04:02:11 up 6 days, 13:57, 4 users, load average: 2.23, 2.42, 2.59

Tasks: 167 total, 2 running, 165 sleeping, 0 stopped, 0 zombie

%Cpu(s): 26.6 us, 7.8 sy, 1.6 ni, 64.1 id, 0.0 wa, 0.0 hi, 0.0 si, 0.0 st

MiB Mem : 7629.8 total, 2438.4 free, 4559.6 used, 631.8 buff/cache

MiB Swap: 5369.2 total, 3713.7 free, 1655.5 used. 2849.9 avail Mem

- En el caso del FTD en modo de instancias múltiples en Secure Firewall 3100 o 4200, y de ASA que se ejecuta en Firepower 1000, 2100, Secure Firewall 1200, 3100 y 4200, no hay ningún comando disponible para comprobar el tiempo de actividad del chasis.

Puede comprobar el tiempo de actividad del servidor blade:

> connect fxos

…

firewall# scope ssa

firewall /ssa # show slot detail expand

Slot:

Slot ID: 1

…

Blade Uptime: up 16 hours, 2 min

En el archivo de solución de problemas del chasis, verifique el tiempo de actividad en el archivo opt/cisco/platform/logs/sysmgr/sam_logs/topout.log:

opt/cisco/platform/logs/sysmgr/sam_logs/topout.log $ less topout.log

[Jul 23 13:15:22]

top - 13:15:22 up 16:02, 1 user, load average: 12.24, 11.85, 11.75

- En el caso de Firepower 4100/9300, compruebe el chasis y el tiempo de actividad del módulo de seguridad en la CLI de FXOS.

Tiempo de actividad del chasis:

firewall /ssa # connect fxos

firewall(fxos)# show system uptime

System start time: Tue Jul 22 21:57:44 2025

System uptime: 6 days, 9 hours, 49 minutes, 50 seconds

Kernel uptime: 6 days, 9 hours, 45 minutes, 58 seconds

Active supervisor uptime: 6 days, 9 hours, 49 minutes, 50 seconds

Tiempo de actividad del módulo de seguridad:

firewall# scope ssa

firewall /ssa # show slot detail expand

Slot:

Slot ID: 1

…

Blade Uptime: up 5 days, 37 min

En el archivo de resolución de problemas del chasis, verifique las salidas del comando show system uptime en el archivo *_BC1_all/FPRM_A_TechSupport/sw_techsupportinfo y el comando show slot expand detail expand en el archivo *_BC1_all/FPRM_A_TechSupport/sam_techsupportinfo donde * es la parte del nombre del archivo de solución de problemas, por ejemplo, 20250311123356_ FW_BC1_all.

Analizar archivos de mensajes FTD

Esta sección cubre el análisis del archivo de mensajes FTD que contiene registros relacionados con el apagado, el reinicio y los desencadenadores potenciales.

FTD en ejecución en todas las plataformas

El archivo contiene registros relacionados con el apagado, el reinicio y sus posibles desencadenadores en FTD que se ejecuta en:

- Plataformas virtuales, chasis Firepower 1000, 2100 y Secure Firewall 1200, 3100 y 4200.

- Módulos de seguridad Firepower 4100 y 9300.

Se puede acceder al archivo en:

- FTD CLISH en modo experto: /ngfw/var/log/messages

- Archivo de solución de problemas de FTD: dir-archives/var-log/messages

Para encontrar el disparador de apagados o reinicios, verifique los mensajes que contengan Defense en el archivo messages dentro de los archivos de Troubleshooting de FTD. Asegúrese de verificar todos los archivos de mensajes, incluidos messages.1, messages.2, etc. Estos mensajes indican claramente un apagado correcto:

- Deteniendo Cisco Secure Firewall...o Deteniendo Cisco Firepower...

- ...Threat Defence se está cerrando

root@CSF1220-2:/ngfw/var/log# grep -a Defense /ngfw/var/log/messages

messages:Jul 22 21:07:10 firepower-1220 SF-IMS[36894]: [36894] S11audit-startup-shutdown:start [INFO] Cisco Secure Firewall 1220CX Threat Defense has started

messages:Jul 22 21:12:37 firepower-1220 SF-IMS[62594]: [62594] sensor:CLI Start [INFO] Starting Cisco Secure Firewall 1220CX Threat Defense

messages:Jul 22 21:13:03 firepower-1220 SF-IMS[65410]: [65410] S99sensor:CLI Start [INFO] Starting Cisco Secure Firewall 1220CX Threat Defense

messages:Jul 23 12:56:43 CSF1220-2 SF-IMS[61878]: [61878] K01sensor:CLI Stop [INFO] Stopping Cisco Secure Firewall 1220CX Threat Defense

messages:Jul 23 12:57:03 CSF1220-2 SF-IMS[62749]: [62749] K69audit-startup-shutdown:stop [INFO] Cisco Secure Firewall 1220CX Threat Defense is shutting down

messages:Jul 23 13:00:21 CSF1220-2 SF-IMS[10866]: [10866] S11audit-startup-shutdown:start [INFO] Cisco Secure Firewall 1220CX Threat Defense has started

messages:Jul 23 13:00:36 CSF1220-2 SF-IMS[13443]: [13443] S99sensor:CLI Start [INFO] Starting Cisco Secure Firewall 1220CX Threat Defense

root@1140-2:/ngfw/var/log# grep -a Defense /ngfw/var/log/messages

messages:Jul 22 09:20:42 FPR1140-2 SF-IMS[6012]: [6012] S11audit-startup-shutdown:start [INFO] Cisco Firepower 1140 Threat Defense has started

messages:Jul 22 09:21:35 FPR1140-2 SF-IMS[9050]: [9050] S99sensor:CLI Start [INFO] Starting Cisco Firepower 1140 Threat Defense

messages:Jul 22 11:32:37 FPR1140-2 SF-IMS[15129]: [15129] K01sensor:CLI Stop [INFO] Stopping Cisco Firepower 1140 Threat Defense

messages:Jul 22 11:32:55 FPR1140-2 SF-IMS[15940]: [15940] K69audit-startup-shutdown:stop [INFO] Cisco Firepower 1140 Threat Defense is shutting down

messages:Jul 22 11:36:38 FPR1140-2 SF-IMS[5980]: [5980] S11audit-startup-shutdown:start [INFO] Cisco Firepower 1140 Threat Defense has started

messages:Jul 22 11:36:53 FPR1140-2 SF-IMS[7594]: [7594] S99sensor:CLI Start [INFO] Starting Cisco Firepower 1140 Threat Defense

Analizar archivos de mensajes del módulo de seguridad o del chasis

Esta sección cubre el análisis del módulo de seguridad o del archivo de mensajes del chasis que contiene registros relacionados con el kernel del sistema operativo.

El archivo contiene registros relacionados con el apagado, el reinicio y sus posibles desencadenadores en FTD que se ejecuta en:

- Chasis Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200.

- Módulos de seguridad Firepower 4100 y 9300.

Se puede acceder al archivo en:

- FTD basado en hardware que se ejecuta en modo nativo: /opt/cisco/platform/log/messages.

- archivo de solución de problemas de FTD basado en hardware que se ejecuta en modo nativo: dir-archives/opt-cisco-platform-logs/messages.

- Archivo de solución de problemas de chasis de Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200: /opt/cisco/platform/log/messages.

- Archivo show-tech del módulo de seguridad Firepower 4100/9300: /opt/cisco/platform/log/messages.

Estos son los puntos clave sobre los registros en este archivo:

- Asegúrese de verificar todos los archivos de mensajes, incluidos messages.1, messages.2, etc.

- Cuando se inicia el núcleo del sistema operativo, los registros del núcleo se escriben en este archivo. En las plataformas de hardware y los módulos de seguridad, los registros se escriben inicialmente en la zona horaria UTC hasta que se aplica la zona horaria personalizada durante el arranque.

Por esta razón, los diferentes registros en el mismo archivo pueden tener diferentes marcas de tiempo con diferentes zonas horarias.

Considere este ejemplo de un módulo de seguridad Firepower 4100 con la zona horaria UTC+2:

2025-08-18T14:54:16+02:00 Firepower-module1/2 root: FXOS shutdown log started: pid = 52994 cmdline = /bin/sh/sbin/fxos_log_shutdown ####

2025-08-18T14:54:16+02:00 Firepower-module1/2 root: FXOS shutdown log completed: pid = 52994

2025-08-18T14:54:17+02:00 Firepower-module1/2 syslog-ng[1230]: syslog-ng shutting down; version='3.36.1' <--- syslog-ng shutting down indicates graceful shutdown

2025-08-18T12:57:11+00:00 intel-x86-64/1 syslog-ng[1237]: syslog-ng starting up; version='3.36.1' <--- syslog-ng start timestamp with UTC timezone

2025-08-18T12:57:11+00:00 intel-x86-64/1 kernel: [ 0.000000] Linux version 5.10.200-yocto-standard (oe-user@oe-host) (x86_64-wrs-linux-gcc (GCC) 10.3.0, GNU ld (GNU Binutils) 2.36.1.20210703) #1 SMP Fri Feb 7 01:00:00 UTC 2025

2025-08-18T12:57:11+00:00 intel-x86-64/1 kernel: [ 0.000000] Command line: rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs pci=realloc processor.max_cstate=1 iommu=pt nousb platform=sspxru boot_img=disk0:/fxos-lfbff-k8.2.16.0.136.SPA ciscodmasz=1048576 cisconrsvsz=1572864 hugepagesz=1g hugepages=12 pti=off rom_ver=1.3.1.44 ssp_mode=0

…

2025-08-18T12:58:34+00:00 intel-x86-64/1 csp-console: Adi not started yet, trying to bring up

2025-08-18T12:58:34+00:00 intel-x86-64/1 ssp_tz[12159]: INFO: Lina is started

2025-08-18T12:58:34+00:00 intel-x86-64/1 SMA: INFO ExecProcessorMain [140588852127296]: finished processing of sma_slot1.deletePlatformLicense, removed it from queue

2025-08-18T12:58:34+00:00 intel-x86-64/1 ssp_tz[12167]: INFO: notify TZ to ASA LINA <---- Time zone change was propagated to the firewall

2025-08-18T14:58:35+02:00 intel-x86-64/1 ssp_tz[12192]: INFO: successfully notified TZ to ASA LINA, wait <---- Logs with the UTC+2 timestamp

2025-08-18T14:58:36+02:00 intel-x86-64/1 csp-console: Adi not started yet, trying to bring up

2025-08-18T14:58:39+02:00 intel-x86-64/1 csp-console[1237]: Last message 'Adi not started yet,' repeated 1 times, suppressed by syslog-ng on intel-x86-64

Analizar archivos ssp-pm.log

Esta sección cubre el análisis de los archivos /opt/cisco/platform/logs/ssp-pm.log que contienen registros relacionados con el cierre o reinicio de la aplicación ASA/FTD.

El archivo contiene registros de apagado o reinicio para las aplicaciones ASA/FTD que se ejecutan en:

- Chasis Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200

- Módulos de seguridad Firepower 4100 y 9300 (no el chasis)

Sólo se puede acceder al archivo en:

- CLISH en modo nativo FTD (no multiinstancia) en modo experto: opt/cisco/platform/logs/ssp-pm.log

- Archivo de resolución de problemas del modo nativo FTD: dir-archives/opt-cisco-platform-logs/ssp-pm.log.

- archivo de resolución de problemas del chasis en Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200: /opt/cisco/platform/logs/ssp-pm.log

Para identificar los apagados o reinicios correctos, busque líneas como SHUTDOWN WARNING que coincidan con la marca de tiempo de reinicio/apagado. Asegúrese de verificar todos los archivos ssp-pm.log, incluidos ssp-pm.log.1, ssp-pm.log.2, etc. Estos mensajes indican claramente un apagado correcto:

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING: Beginning System Shutdown request for CSP Apps

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-GetShutdownMaxForceQuitTimer: acquiring max force_quit_timeout from all heimdall confs

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING: Upgrade process ready for reboot

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-GetShutdownMaxForceQuitTimer: No force_quit_timeout found among conf files. Sendsigs_Sleep = 1

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING: Continue System Shutdown request for CSP Apps

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: corresponding heimdall conf file folder:

cisco-asa.9.22.2.9__asa_001_JMX2324G1DJ947ECO1.conf

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: corresponding cspCfgXML file folder:

...cspCfg_cisco-asa.9.22.2.9__asa_001_JMX2324G1DJ947ECO1.xml.allocated_cpu_core

…

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: stopping all CSPs according to existing heimdall/etc/confs

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: Stopping App for CONF:cisco-asa.9.22.2.9__asa_001_JMX2324G1DJ947ECO1.conf

Analizar archivos ssp-shutdown.log

Esta sección cubre el análisis de los archivos /opt/cisco/platform/logs/ssp-shutdown.log, que contienen los registros generados cuando el chasis/módulo de seguridad se apaga o se reinicia.

El archivo contiene registros de apagado o reinicio para:

- Chasis Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200.

- Módulos de seguridad Firepower 4100 y 9300 (no el chasis).

Sólo se puede acceder al archivo en:

- CLISH en modo nativo FTD (no multiinstancia) en modo experto: opt/cisco/platform/logs/ssp-shutdown.log.

- Archivo de resolución de problemas del modo nativo FTD: dir-archives/opt-cisco-platform-logs/ssp-shutdown.log.

- archivo de solución de problemas del chasis de Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200: /opt/cisco/platform/logs/ssp-shutdown.log.

- Archivo de solución de problemas del módulo de seguridad Firepower 4100/9300: opt/cisco/platform/logs/ssp-shutdown.log.

Consulte https://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html para obtener información sobre cómo generar los archivos de solución de problemas del FTD, el chasis y el módulo de seguridad.

Para encontrar el desencadenador de los apagados o reinicios correctos, siga estos pasos:

- Verifique que las líneas como FXOS shutdown started coincidan con la marca de tiempo de reinicio/apagado. Asegúrese de verificar todos los archivos ssp-shutdown.log, incluidos ssp-shutdown.log.1, ssp-shutdown.log.2, etc.

#### Wed Jul 23 12:56:42 UTC 2025: FXOS shutdown started: pid = 61677 cmdline = /bin/sh/sbin/fxos_log_shutdown

- Busque líneas dentro del árbol de procesos que contengan fxos_log_shutdown o shutdown o reboot.sh.

Ejemplo 1: la solicitud de reinicio provino de un par con UUID 068f09e6-3825-11ee-a72c-e78d34d303cc y la dirección IP 192.0.2.100, que es el FMC:

root 61074 4593 2 12:56 ? 00:00:00 | \_ /usr/bin/perl /ngfw/usr/local/sf/bin/exec_perl.pl 068f09e6-3825-11ee-a72c-e78d34d303cc 192.0.2.100 068f09e6-3825-11ee-a72c-e78d34d303cc SF::System::

Privileged::RebootSystem

root 61097 61074 0 12:56 ? 00:00:00 | \_ /bin/sh /ngfw/usr/local/sf/bin/reboot.sh

root 61670 61097 0 12:56 ? 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 61671 61670 0 12:56 ? 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 61676 61671 0 12:56 ? 00:00:00 | \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 61677 61676 0 12:56 ? 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 61685 61677 0 12:56 ? 00:00:00 | \_ /bin/ps -ef –forest

> show managers

Type : Manager

Host : 192.0.2.100

Display name : 192.0.2.100

Version : 7.6.1 (Build 291)

Identifier : 068f09e6-3825-11ee-a72c-e78d34d303cc

Registration : Completed

Management type : Configuration and analytics

Ejemplo 2: reinicio debido a una actualización de software:

root 2432 1 0 03:59 ? 00:00:00 /bin/bash /isan/bin/kp_reboot.sh Reboot requested for Software Upgrade

root 2694 2432 0 03:59 ? 00:00:00 \_ /bin/sh /isan/bin/sam_reboot.sh Reboot requested for Software Upgrade

root 3774 2694 0 04:00 ? 00:00:00 \_ /usr/bin/sudo /sbin/shutdown -r now Reboot requested for Software Upgrade

root 3777 3774 0 04:00 ? 00:00:00 \_ /bin/sh /sbin/shutdown -r now Reboot requested for Software Upgrade

root 3778 3777 0 04:00 ? 00:00:00 \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 3783 3778 0 04:00 ? 00:00:00 \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 3784 3783 0 04:00 ? 00:00:00 \_ /bin/sh /sbin/fxos_log_shutdown

root 3790 3784 0 04:00 ? 00:00:00 \_ /bin/ps -ef –forest

Ejemplo 3: el usuario administrador solicitó el reinicio ejecutando el comando CLISH reboot:

root 22189 1 0 Jul23 ? 00:00:01 sshd: /usr/sbin/sshd [listener] 0 of 10-100 startups

root 20963 22189 0 06:55 ? 00:00:00 \_ sshd: admin [priv]

admin 20970 20963 0 06:55 ? 00:00:00 | \_ sshd: admin@pts/0

admin 20975 20970 0 06:55 pts/0 00:00:00 | \_ /isan/bin/ucssh --ucs-mgmt -p admin -c connect ftd -z /home/admin

admin 21077 20975 0 06:55 pts/0 00:00:00 | \_ /ngfw/usr/bin/clish

admin 36022 21077 0 07:23 pts/0 00:00:00 | \_ /ngfw/usr/bin/clish

admin 36023 21077 0 07:23 pts/0 00:00:00 | \_ /bin/sh /tmp/klish.fifo.21077.1Hwyq1

admin 36024 36023 8 07:23 pts/0 00:00:01 | \_ /usr/bin/perl /usr/local/sf/bin/sfcli.pl reboot system

root 36083 36024 0 07:23 pts/0 00:00:00 | \_ /usr/bin/sudo /ngfw/usr/local/sf/bin/reboot.sh

root 36088 36083 0 07:23 pts/0 00:00:00 | \_ /bin/sh /usr/local/sf/bin/reboot.sh

root 36433 36088 0 07:23 pts/0 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 36434 36433 0 07:23 pts/0 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 36439 36434 0 07:23 pts/0 00:00:00 | \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 36440 36439 0 07:23 pts/0 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 36448 36440 0 07:23 pts/0 00:00:00 | \_ /bin/ps -ef --forest

Ejemplo 4: el apagado se activó al hacer clic en el botón de encendido/apagado. PBTN representa una pulsación de botón de encendido físico. Al pulsar el botón de encendido/apagado de una máquina, se activa este evento. La secuencia de comandos utiliza este evento para iniciar un proceso de apagado, normalmente porque un usuario pretende apagar el firewall de forma segura:

root 1310 1 0 00:14 ? 00:00:00 /usr/sbin/acpid -c /etc/acpi/events

root 50700 1310 0 00:32 ? 00:00:00 \_ /bin/sh /etc/acpi/acpi_handler.sh button/power PBTN 00000080 00000000

root 50701 50700 0 00:32 ? 00:00:00 \_ /bin/sh /sbin/shutdown -h now

root 50702 50701 0 00:32 ? 00:00:00 \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 50707 50702 0 00:32 ? 00:00:00 \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 50708 50707 0 00:32 ? 00:00:00 \_ /bin/sh /sbin/fxos_log_shutdown

root 50715 50708 0 00:32 ? 00:00:00 \_ /bin/ps -ef –forest

Ejemplo 5: el proceso interno npu_accel_mgr solicitó el reinicio:

root 12649 5280 0 13:59 ? 00:01:06 \_ npu_accel_mgr

root 19030 12649 0 18:22 ? 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 19031 19030 0 18:22 ? 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 19036 19031 0 18:22 ? 00:00:00 | \_ /usr/bin/ timeout 15 /sbin/fxos_log_shutdown

root 19037 19036 0 18:22 ? 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 19043 19037 0 18:22 ? 00:00:00 | \_ /bin/ps -ef –forest

Ejemplo 6: el proceso interno poshd solicitó el apagado:

root 643 1 0 13:00 ? 00:00:00 /usr/bin/poshd

root 13207 643 0 13:43 ? 00:00:00 \_ /bin/sh /sbin/shutdown -h -P now

root 13208 13207 0 13:43 ? 00:00:00 \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 13213 13208 0 13:43 ? 00:00:00 \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 13214 13213 0 13:43 ? 00:00:00 \_ /bin/sh /sbin/fxos_log_shutdown

root 13221 13214 0 13:43 ? 00:00:00 \_ /bin/ps -ef –forest

poshd es responsable del apagado correcto del dispositivo en caso de un problema de alimentación (ya sea a través del botón de encendido o del factor de alimentación externo).

Ejemplo 7: el reinicio se activó debido a los cambios de estado de la línea del motor de firewall, como:

- ejecutando el comando reload en la CLI de ASA o la CLI de diagnóstico de FTD

- el seguimiento del motor Lina (excepto las versiones con la función "Data plane quick reload" introducida en ASA 9.20(x) y FTD 7.4.1.)

- sincronización incompleta/parcial de unidad activa a unidad en espera

root 56833 56198 0 00:48 ? 00:00:00 | \_ /ngfw/usr/local/sf/bin/consoled /ngfw/var/run/lina.pid -coredump_filter=0x67 /ngfw/usr/local/asa/bin/lina_monitor -l

root 57003 56833 0 00:48 ? 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 59448 57003 0 00:48 ? 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 59453 59448 0 00:48 ? 00:00:00 | \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 59454 59453 0 00:48 ? 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 59461 59454 0 00:48 ? 00:00:00 | \_ /bin/ps -ef –forest

Analizar motivos de restablecimiento del chasis

En esta sección se trata el análisis de los motivos de restablecimiento del chasis. En el chasis Firepower 4100/9300, el motivo de restablecimiento sólo está accesible en:

- CLI DE FXOS:

# connect fxos

(fxos)# show system reset-reason

- En la salida del comando show system reset-reason en los archivos de solución de problemas del chasis *_BC1_all/FPRM_A_TechSupport/sw_techsupportinfo, donde * es la parte del nombre del archivo de solución de problemas, por ejemplo, 20250311123356_ FW_BC1_all

En Firepower 1000, 2100, Secure Firewall 1200, 3100, 4200, el motivo del restablecimiento solo es accesible en:

- CLISH en modo nativo FTD (no multiinstancia) en modo experto: opt/cisco/platform/logs/portmgr.out

- Archivo de resolución de problemas del modo nativo FTD: dir-archives/opt-cisco-platform-logs/portmgr.out

- archivo de resolución de problemas del chasis en Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200: /opt/cisco/platform/logs/portmgr.out

Consulte https://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html para obtener información sobre cómo generar los archivos de solución de problemas del FTD, el chasis y el módulo de seguridad.

Para averiguar el motivo del restablecimiento de plataformas de hardware distintas de Firepower 4100/9300, siga estos pasos:

- En /opt/cisco/platform/logs/portmgr.out, busque líneas como Last reset cause que coincidan con el registro de hora de reinicio/apagado. Asegúrese de verificar todos los archivos portmgr.out, incluidos portmgr.out.1, portmgr.out.2, etc.

- Consulte esta tabla para obtener una explicación de los motivos de reinicio más comunes:

|

Restablecer motivo |

Explicación |

|

Encendido |

El último reinicio fue causado por un evento de encendido, (ciclo de alimentación de CA) |

|

LocalSoft |

El último restablecimiento fue causado por un restablecimiento de software local (restablecimiento de software a CPU) |

|

FanFail |

La ausencia de la bandeja del ventilador o la detección de fallos del ventilador provocan que el sistema se apague y encienda |

|

RP-Reset |

Este bit indica que el software solicitó un ciclo de alimentación |

|

BootRomUpgrade |

El último restablecimiento fue causado por un restablecimiento de flash de actualización de imagen |

|

BootRomUpgradeFail |

Falló el proceso de actualización |

|

Vigilante/PCH |

El último reinicio fue causado por un tiempo de espera del temporizador de vigilancia en el FPGA |

|

Manual |

El último restablecimiento se debió a un restablecimiento manual mediante un botón |

|

InterruptorApagado |

El último reinicio fue causado por un interruptor de apagado manual |

|

Error irrecuperable |

Causado por la señal de error catastrófico de la CPU |

|

SolicitudDeRestablecimiento |

El último reinicio fue causado por la CPU que afirmaba la señal de reinicio Esto también puede ser causado por un pánico del núcleo Este motivo también se muestra cuando el reinicio del FTD se activa manualmente desde CLISH, Lina o FMC |

|

Solicitud de PowerCycle |

El último reinicio/ciclo de energía fue causado por la CPU que afirmaba cualquiera de las señales de suspensión |

Para averiguar el motivo de reinicio de Firepower 4100/9300, siga estos pasos:

- En FXOS CLI, ejecute el comando show system reset-reason en el shell de comandos fxos.

FPR4115-2 # connect fxos

…

FPR4115-2(fxos)# show system reset-reason

----- reset reason for Supervisor-module 1 (from Supervisor in slot 1) ---

1) At 612806449 usecs after Tue Jul 22 23:50:33 2025

Reason: Reset Requested by CLI command reload

Service:

Version: 5.0(3)N2(4.141)

2) No time

Reason: Unknown

Service:

Version: 5.0(3)N2(4.141)

3) No time

Reason: Unknown

Service:

Version: 5.0(3)N2(4.141)

4) At 723697 usecs after Thu Oct 3 17:56:08 2024

Reason: Reset Requested by CLI command reload

Service:

Version: 5.0(3)N2(4.120)

La salida de este comando también está disponible en el archivo de solución de problemas del chasis *_BC1_all/FPRM_A_TechSupport/sw_techsupportinfo, donde * es la parte del nombre del archivo de solución de problemas, por ejemplo, 20250311123356_ FW_BC1_all

# pwd

20250521112103_FPR9300_BC1_all/FPRM_A_TechSupport

# less sam_techsupportinfo

Motivos más comunes:

|

Reinicio solicitado por la recarga del comando CLI |

|

El último restablecimiento fue causado por el tiempo de espera del vigilante |

|

Restablecer solicitado debido a un error grave del sistema |

|

Reinicio solicitado debido a un error irrecuperable del módulo |

|

Apagado debido al disparador de la política del sensor de temperatura |

|

Restablecer debido a un mal voltaje |

|

Restablecer solicitado debido a un error grave del sistema |

|

Reinicio causado por varios errores de memoria ASIC no corregibles. |

|

Restablecer debido al pánico del núcleo |

|

Restablecimiento activado debido a la política de HA de switchover |

|

Solicitud de reinicio del núcleo |

|

Restablecer debido a un motivo desconocido |

2. El motivo Desconocido sin tiempo en el paso 1 generalmente indica una pérdida abrupta de energía o problemas de la unidad de fuente de alimentación (PSU). Se recomienda comprobar los incidentes para detectar problemas de pérdida de alimentación externa o de distribución de alimentación (PDU).

3. Además, verifique la salida de show logging onboard internal reset-reason | no-more. La salida de este comando también está disponible en el archivo de solución de problemas del chasis *_BC1_all/FPRM_A_TechSupport/sw_kernel_trace_log, donde * es la parte del nombre del archivo de solución de problemas, por ejemplo, 20250311123356_ FW_BC1_all:

FPR4115-2 # connect fxos

…

KSEC-FPR4115-2(fxos)# show logging onboard internal reset-reason | no-more

----------------------------

OBFL Data for

Module: 1

----------------------------

Reset Reason for this card:

Image Version : 5.0(3)N2(4.141)

Reset Reason (SW): Unknown (0) at time Fri Jul 4 23:57:21 2025

Service (Additional Info):

Reset Reason (HW): FPGA reset code: 0x0001

FPGA Power-ON Reset at time Fri Jul 4 23:57:21 2025

Análisis de errores o excepciones de hardware

En esta sección se trata el análisis de los archivos que contienen errores o excepciones de hardware.

Módulos de seguridad Firepower 1000, 2100, Secure Firewall 1200, 3100, 4200, Firepower 4100/9300

Los archivos relevantes son:

- /opt/cisco/platform/logs/mce.log (registros de excepciones de comprobación de equipo)

- /ngfw/var/log/dmesg.log (sólo FTD)

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

Estos archivos pueden contener errores de hardware o registros de excepciones para:

- Chasis Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200

- Módulos de seguridad Firepower 4100 y 9300 (no el chasis)

Sólo se puede acceder a los archivos en:

- CLISH en modo nativo FTD (no multiinstancia) en modo experto:

- /opt/cisco/platform/logs/mce.log

- /ngfw/var/log/dmesg.log (sólo FTD)

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

- Archivo de resolución de problemas del modo nativo FTD:

- dir-archives/var-common-platform_ts/opt/cisco/platform/logs/mce.log

- dir-archives/var-common-platform_ts/opt/cisco/platform/logs/messages

- dir-archives/var-common-platform_ts/opt/cisco/config/var/logs/dmesg.log

- dir-archives/var-log/dmesg.log

- archivo de resolución de problemas del chasis en Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200:

- /opt/cisco/platform/logs/mce.log

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

- archivo show-tech del módulo de seguridad en Firepower 4100/9300:

- /opt/cisco/platform/logs/mce.log

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

Ejemplos de errores relacionados con el hardware:

opt/cisco/config/var/logs/ $ less dmesg.log

[Sun Apr 27 05:17:10 2025] mce: [Hardware Error]: Machine check events logged

[Sun Apr 27 05:17:10 2025] mce: [Hardware Error]: Machine check events logged

/opt/cisco/platform/logs $ less messages

Jul 9 17:39:38 fw2 kernel: [ 628.949572] [Hardware Error]: Corrected error, no action required.

Jul 9 17:39:38 fw2 kernel: [ 629.023798] [Hardware Error]: CPU:2 (19:1:1) MC18_STATUS[Over|CE|MiscV|AddrV|-|-|SyndV|CECC|-|-|-]: 0xdc2040000000011b

Jul 9 17:39:38 fw2 kernel: [ 629.152245] [Hardware Error]: Error Addr: 0x0000000068d06d40

Jul 9 17:39:38 fw2 kernel: [ 629.152248] [Hardware Error]: PPIN: 0x02b0bc114ba60075

Jul 9 17:39:38 fw2 kernel: [ 629.281830] [Hardware Error]: IPID: 0x0000009600550f00, Syndrome: 0x000400040a801200

Jul 9 17:39:38 fw2 kernel: [ 629.374797] [Hardware Error]: Unified Memory Controller Ext. Error Code: 0, DRAM ECC error.

Jul 9 17:39:38 fw2 kernel: [ 629.475078] [Hardware Error]: cache level: L3/GEN, tx: GEN, mem-tx: RD

Jul 9 17:44:40 fw2 kernel: [ 930.967028] [Hardware Error]: Corrected error, no action required.

Jul 9 17:44:40 fw2 kernel: [ 931.041247] [Hardware Error]: CPU:2 (19:1:1) MC18_STATUS[Over|CE|MiscV|AddrV|-|-|SyndV|CECC|-|-|-]: 0xdc2040000000011b

Jul 9 17:44:40 fw2 kernel: [ 931.169689] [Hardware Error]: Error Addr: 0x000000007191d0c0

Jul 9 17:44:40 fw2 kernel: [ 931.237616] [Hardware Error]: PPIN: 0x02b0bc114ba60075

Jul 9 17:44:40 fw2 kernel: [ 931.299275] [Hardware Error]: IPID: 0x0000009600550f00, Syndrome: 0x000040000a801100

/opt/cisco/platform/logs $ less mce.log

Hardware event. This is not a software error.

MCE 0

CPU 0 BANK 7 TSC 7b29f624ae62e

MISC 140129286 ADDR 3402b9a00

TIME 1745747035 Sun Apr 27 09:43:55 2025

MCG status:

MCi status:

Corrected error

MCi_MISC register valid

MCi_ADDR register valid

MCA: MEMORY CONTROLLER RD_CHANNEL0_ERR

Transaction: Memory read error

STATUS 8c00004000010090 MCGSTATUS 0

MCGCAP 1000c16 APICID 0 SOCKETID 0

PPIN afeebaf20487b95

MICROCODE 700000d

CPUID Vendor Intel Family 6 Model 86 Step 3

mcelog: failed to prefill DIMM database from DMI data

Errores catastróficos (CATERR) en los módulos de seguridad Firepower 4100/9300

Un CATERR es una excepción afirmada por el procesador. Un CATERR puede indicar una caída de la CPU o problemas de bajo nivel que hacen que el blade sea inaccesible. El supervisor del chasis reinicia el módulo de seguridad que experimentó CATERR. Los registros de CATERR se encuentran dentro del archivo de solución de problemas de Firepower 4100/9300, en CIMC<X>_TechSupport/obfl/ y CIMC<X>_TechSupport/var/log/sel, donde <X> significa número de módulo.

Un ejemplo de un archivo de resolución de problemas del chasis de ejemplo *_BC1_all/CIMC<X>_TechSupport.tar.gz/CIMC<X>_TechSupport.tar/obfl/obfl-log, donde * es la parte del nombre del archivo de resolución de problemas; por ejemplo, 20250311123356_ FW_BC1_all y <X > es el ID del módulo de seguridad:

2022 Mar 25 22:33:13 CET:4.1(30b):selparser:1950: selparser.c:727: # BF 06 00 00 01 02 00 00 19 35 3E 62 20 00 04 07 81 00 00 00 04 01 FF FF # 6bf | 03/25/2022 22:33:13 CET | CIMC | Processor CATERR_N #0x81 | Predictive Failure asserted | Asserted

El motor de gestión de datos (DME) actual inicia sesión en *_BC1_all/FPRM_A_TechSupport.tar.gz\FPRM_A_TechSupport.tar\var\sysmgr\sam_logs\svc_sam_dme.log* o los registros antes del reinicio en *_BC1_all/FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar/opt/sam_logs.tgz/sam_logs.tar/sam_logs/svc_sam_dme.log* contiene las líneas con el blade de ciclo de alimentación X debido a CATERR, donde X es la ID del blade.

En el caso de CATERR, se puede generar un volcado de memoria. El volcado de memoria se encuentra en *_BC1_all/CIMC<X>_TechSupport.tar.gz/CIMC<X>_TechSupport.tar/techsupport_pidxxxx/nv/etc/log/eng-repo/caterrlog.first.

Contenido de ejemplo:

CRASH DUMP START TIME = Mon Dec 19 00:42:40 2022

SERVER: presidio

GetCpuID: CPUID = 0x00050654

PresidioCatErrHandler: CPU TYPE : Skylake

handleCaterr_Purley: ---

PECI BUS : LOCKED

CPU Socket 1 : Populated

CPU Socket 2 : Populated

Stage1Dump: ---

MC0: IFU - Instruction Fetch Unit and Instruction Cache

CPU1 (0x30): ThreadID 0 : IA32_MC0_CTL (0x400) : 0x0000000000000fff

CPU1 (0x30): ThreadID 0 : IA32_MC0_STATUS (0x401) : 0x0000000000000000

CPU1 (0x30): ThreadID 0 : IA32_MC0_ADDR (0x402) : 0x0000000000000000

Analizar otros archivos de registro de la plataforma

Esta sección trata el análisis de los archivos que contienen los registros de la plataforma. Según el hardware, algunos de estos archivos pueden contener registros relacionados con el reinicio iniciado por componentes específicos.

Módulos de seguridad Firepower 1000, 2100, Secure Firewall 1200, 3100, 4200, Firepower 4100/9300

Los archivos contienen registros del chasis para:

- Chasis Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200

- Módulos de seguridad Firepower 4100 y 9300 (no el chasis)

Sólo se puede acceder a los archivos en:

- CLISH en modo nativo FTD (no multiinstancia) en modo experto en /opt/cisco/platform/logs/

- FTD native mode troubleshooting file dir-archives/var-common-platform_ts/opt/cisco/platform/logs/

- archivo de resolución de problemas del chasis en Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200 en /opt/cisco/platform/logs/

- módulo de seguridad show-tech file on Firepower 4100/9300 in /opt/cisco/platform/logs/

Para encontrar registros potenciales relacionados con el reinicio, busque líneas que contengan palabras clave como reboot, restart, power, shut, recarga. Tenga en cuenta que este es un enfoque de mejor esfuerzo, ya que el resultado de la búsqueda puede devolver un gran número de líneas coincidentes. El usuario debe analizar las líneas coincidentes.

Ejemplo 1:

admin@firewall:/opt/cisco/platform/logs$ grep -Ei "power|reboot|reload|restart|shut" *

...

npu_accel_fatal_err_stats.log:nic_top_inb_q_restart_drop_cnt = 0

npu_accel_fatal_err_stats.log:nic_top_norm_q_restart_drop_cnt = 0

npu_accel_fatal_err_stats.log:nic_top_inb_q_restart_drop_cnt = 0

npu_accel_mgr.log:2025 Oct 03 14:29:16 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 09 18:13:09 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 17 17:11:23 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 17 17:31:55 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 17 19:29:29 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

ntp.log:27 Sep 02:21:16 ntpd[1580]: 0.0.0.0 c016 06 restart

ntp.log:27 Sep 02:23:27 ntpd[10193]: 0.0.0.0 c016 06 restart

...

En este caso, el reinicio se desencadenó debido a un error del acelerador de la unidad de procesamiento de red (NPU) de Secure Firewall 4200.

Análisis de archivos SEL/OBFL

Esta sección trata sobre el análisis de los archivos con los registros de eventos de seguridad (SEL) y los registros de fallos integrados (OBFL) en los módulos de seguridad Firepower 4100/9300.

Estos archivos contienen los eventos de hardware del módulo y los cambios de estado de energía y se encuentran dentro del archivo de solución de problemas de Firepower 4100/9300, en CIMC<X>_TechSupport/obfl/ y CIMC<X>_TechSupport/var/log/sel, donde <X> significa número de módulo.

Busque líneas con stop, shutdown, power off, reset, critical que no distingan entre mayúsculas y minúsculas.

Ejemplo 1:

2023 Sep 21 13:53:13:4.1(30b):cipmi:1088: [[xxxCVxxx]]:oem_command.c:457:IPMI Request Message --> Chan:15, Netfn:0x04, Cmd:0x02, Data: 0x41 0x03 0x20 0x46 0x6f 0xa1 0x61 0x74, CC:0x00

2023 Sep 21 13:53:13:4.1(30b):selparser:1203: [[xxxCVxxx]]:selparser.c:727: # A9 04 00 00 01 02 00 00 49 DA 0B 65 41 F0 04 20 46 00 00 00 6F A1 61 74 # 4a9 | 09/21/2023 13:53:13 AWST | System Mgmt Software | OS stop/shutdown #0x46 | Run-time critical stop | | Asserted

2023 Sep 21 13:53:14:4.1(30b):cipmi:1088: peci.c:278:Error: Failed to read local PCI config after 3 retries! Completion Code error [PECI Dev=0x30,Resp=0x00,CC=0x80] Request Details: [pci_bus=0x02,pci_dev=0x0a,pci_fxn=0x03,pci_reg=0x104,length=0x04]

2023 Sep 21 13:53:15:4.1(30b):kernel:-:<5>[platform_reset_cb_handler]:75:Platform Reset ISR -> ResetState: 1

2023 Sep 21 13:53:15:4.1(30b):cipmi:1088: ocmds_intel_me.c:251:Intel ME Operating State:[M0 without UMA](5)

2023 Sep 21 13:53:15:4.1(30b):cipmi:1088: ocmds_intel_me.c:261:Intel ME is initializing.

Ejemplo 2 - Apagado del nivel del SO:

2025 Jul 30 23:31:02 UTC:4.1(30b):cipmi:1052: [[xxxCVxxx]]:oem_command.c:457:IPMI Request Message --> Chan:15, Netfn:0x04, Cmd:0x02, Data: 0x41 0x03 0x20 0x46 0x6f 0xa1 0x61 0x74, CC:0x00

2025 Jul 30 23:31:02 UTC:4.1(30b):selparser:1169: [[xxxCVxxx]]:selparser.c:727: # 48 03 00 00 01 02 00 00 36 AB 8A 68 41 F0 04 20 46 00 00 00 6F A1 61 74 # 348 | 07/30/2025 23:31:02 UTC | System Mgmt Software | OS stop/shutdown #0x46 | Run-time critical stop | | Asserted

2025 Jul 30 23:31:04 UTC:4.1(30b):kernel:-:<5>[platform_reset_cb_handler]:75:Platform Reset ISR -> ResetState: 1

2025 Jul 30 23:31:05 UTC:4.1(30b):kernel:-:<4>[peci_ioctl]:293:non-responsive controller, resetting peci. process = qpi_logger.

2025 Jul 30 23:31:05 UTC:4.1(30b):cipmi:1052: ocmds_intel_me.c:251:Intel ME Operating State:[M0 without UMA](5)

2025 Jul 30 23:31:05 UTC:4.1(30b):cipmi:1052: ocmds_intel_me.c:261:Intel ME is initializing.

2025 Jul 30 23:31:05 UTC:4.1(30b):information_logger:589: uptime.c:1219:Host Transition Ocurred. Event Count: 146. New state is "Power Off".

Ejemplo 3 - el reinicio del Controlador de administración de la placa base debido a watchdog:

2025 Jun 14 07:44:50 CDT:4.1(30b):kernel:-:<3>[watchdog_init]:487:BMC Watchdog resetted BMC.

2025 Jun 14 07:44:50 CDT:4.1(30b):kernel:-:<3>[watchdog_init]:489:BMC Watchdog System Bus Debug Status Registers: 0x0 and0x0

2025 Jun 14 07:44:50 CDT:4.1(30b):kernel:-:<3>[watchdog_init]:523:BMC Watchdog resetted BMC due to OOM.

Analizar los registros de la consola ASA/FTD

En esta sección se trata el análisis de los archivos ASAConsole.log que contienen registros del motor de línea y que se pueden comprobar para detectar signos de seguimiento de software o reinicios.

El archivo contiene registros de apagado o reinicio para ASA/FTD que se ejecutan en plataformas virtuales, módulos de seguridad Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200, y Firepower 4100 y 9300 (no en el chasis)

Sólo se puede acceder al archivo en:

- FTD CLISH en modo experto: /ngfw/var/log/ASAConsole.log

- Archivo de solución de problemas de FTD: dir-archives/opt-cisco-platform-logs/ASAConsole.log.

- archivo de solución de problemas del módulo de seguridad en Firepower 4100/9300: /opt/platform/logs/ASAConsole.log

- Los chasis Firepower 1000, 2100 y Secure Firewall 1200, 3100, 4200 muestran el archivo de tecnología: /opt/platform/logs/ASAConsole.log

Síntomas de la generación de archivos de seguimiento y de núcleo:

root@KSEC-CSF1210-6:/ngfw/var/log# less ASAconsole.log

2025-08-09 01:06:11 /bin/grep: (standard input): Resource temporarily unavailable

2025-08-09 01:06:11 /bin/grep: (standard input): Resource temporarily unavailable

2025-08-09 01:06:11 /bin/grep: (standard input): Resource temporarily unavailable

2025-08-09 01:06:35 !! !! First Crash in tid: 14834 signo: 11

2025-08-09 01:06:35

2025-08-09 01:06:35 Writing live core file to flash. Please do not reload.

2025-08-09 01:06:35

2025-08-09 01:06:35 Coredump starting....

2025-08-09 01:06:35 Corehelper: /opt/cisco/csp/cores/core.lina.11.14550.1754701595

2025-08-09 01:06:35 Waiting for Corehelper to finish....

2025-08-09 01:06:35 Livecore: generating coredump of 14550

2025-08-09 01:06:35 [New LWP 14795]

2025-08-09 01:06:35 [New LWP 14796]

2025-08-09 01:06:35 [New LWP 14834]

2025-08-09 01:06:35 [New LWP 14835]

2025-08-09 01:06:35 [New LWP 14836]

2025-08-09 01:06:35 [New LWP 14869]

2025-08-09 01:06:35 [New LWP 14934]

2025-08-09 01:06:35 [New LWP 14939]

2025-08-09 01:06:35 [New LWP 14940]

2025-08-09 01:06:35 [New LWP 14941]

2025-08-09 01:06:35 [New LWP 14942]

2025-08-09 01:06:35 [New LWP 14943]

2025-08-09 01:06:35 [New LWP 14945]

2025-08-09 01:06:35 [New LWP 14947]

2025-08-09 01:06:35 [New LWP 14948]

Síntomas del arranque del motor Lina, observe la brecha en las marcas de tiempo del registro:

root@KSEC-CSF1210-6:/ngfw/var/log# less ASAconsole.log

2024-11-13 22:43:09 INFO: SW-DRBG health test passed.

2024-11-13 22:43:09 M_MMAP_THRESHOLD 65536, M_MMAP_MAX 82155

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 User enable_1 logged in to firepower

2024-11-13 22:43:10 Logins over the last 1 days: 1.

2024-11-13 22:43:10 Failed logins since the last login: 0.

2024-11-13 22:43:10 Type help or '?' for a list of available commands.

2024-11-13 22:43:10 ^Mfirepower>

2025-04-04 09:11:46 System Cores 8 Nodes 1 Max Cores 24

2025-04-04 09:11:46 Number of Cores 3

2025-04-04 09:11:46 IO Memory Nodes: 1

2025-04-04 09:11:46 IO Memory Per Node: 1073741824 bytes num_pages = 262144 page_size = 4096

2025-04-04 09:11:46

2025-04-04 09:11:46 Global Reserve Memory Per Node: 2147483648 bytes Nodes=1

2025-04-04 09:11:46

2025-04-04 09:11:46 LCMB: got DMA 1073741824 bytes on numa-id=0, phys=0x00000001c0000000, virt=0x0000400040000000

2025-04-04 09:11:46 LCMB: HEAP-CACHE POOL got 2147483648 bytes on numa-id=0, virt=0x0000400080000000

2025-04-04 09:11:46

2025-04-04 09:11:46 total_reserved_mem = 1073741824

2025-04-04 09:11:46

2025-04-04 09:11:46 total_heapcache_mem = 2147483648

2025-04-04 09:11:46 total mem 5384115842 system 16318316544 kernel 21847377 image 85732792

2025-04-04 09:11:46 new 5384115842 old 1159474616 reserve 3221225472 priv new 2184737747 priv old 0

2025-04-04 09:11:46 Processor memory: 5384115842

2025-04-04 09:11:46 POST started...

2025-04-04 09:11:46 POST finished, result is 0 (hint: 1 means it failed)

2025-04-04 09:11:46

2025-04-04 09:11:46 Cisco Adaptive Security Appliance Software Version 9.22(1)1

Análisis de problemas de voltaje y fuente de alimentación

Continúe con esta sección si, como parte de la sección Analizar motivos de restablecimiento del chasis, se encuentran motivos de restablecimiento como estos:

- Encendido

- Solicitud de PowerCycle

- Restablecer debido a un mal voltaje

- Motivo desconocido:

No time

Reason: Unknown

Service:

Version:

Estas razones pueden indicar posibles problemas con uno o más de estos:

- Escasez de la fuente de alimentación

- Problemas con las unidades de alimentación (PSU)

- Problemas con los cables de alimentación

- Problemas con las unidades de distribución de alimentación (PDU) del rack

- Problemas con la fuente de alimentación

Siga estos pasos:

- Para reducir el alcance del problema, responda las siguientes preguntas:

- ¿La pérdida de energía fue un problema único o recurrente?

- ¿Tiene el firewall fuentes de alimentación redundantes?

- ¿Están las PSU conectadas a diferentes fuentes de alimentación y/o PDU?

- ¿Hay algún otro dispositivo conectado a la misma fuente de alimentación y/o PSU?

- ¿Otros dispositivos conectados a la misma fuente de alimentación y/o PSU también experimentaron pérdida de alimentación?

- Si, en función de las preguntas del primer paso, sólo se ve afectado el firewall, asegúrese de que:

- Los cables de alimentación están estrechamente conectados a la fuente de alimentación y al chasis.

- Los cables de alimentación no están dañados. Intente sustituir los cables de alimentación para evitar posibles problemas con los cables.

- Si el chasis continúa reiniciándose inesperadamente, recopile la salida de estos comandos en FXOS varias veces:

scope chassis 1

show psu detail expand

scope psu 1

show stats history psu-stats detail expand

show stats psu-stats detail expand

exit

scope psu 2

show stats history psu-stats detail expand

show stats psu-stats detail expand

- Recopile el archivo de solución de problemas del chasis.

Referencias

- Verificar versiones del software Firepower

- Verificar configuración de Firepower, instancia, disponibilidad y escalabilidad

- Recopilación de datos para el análisis de la causa raíz del rastreo/desperfecto del software en un firewall seguro

- Solucionar problemas de procedimientos de generación de archivos Firepower

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

5.0 |

25-Nov-2025

|

Se quitó una caja interna de nuevo. |

4.0 |

25-Nov-2025

|

Se quitó una caja interna. |

3.0 |

12-Nov-2025

|

Se agregaron pasos adicionales para solucionar problemas de reinicio inesperado. |

2.0 |

24-May-2024

|

Sección de introducción actualizada para cumplir los requisitos de longitud de la guía de estilo de Cisco. Palabras innecesarias sin negrita. |

1.0 |

31-Jan-2022

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Ilkin GasimovCisco TAC Engineer

- Nawab WajidCisco TAC Engineer

- Mikis ZafeiroudisCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios