Introducción

Este documento describe la configuración para realizar una NAT estática desde el VRF del lado de servicio al VRF de transporte en un router SD-WAN IOS-XE de Cisco.

Prerequisites

Se deben utilizar los dispositivos Cisco IOS-XE SD-WAN en la versión 17.2.1 o posterior del código.

Recomendaciones

Cisco recomienda que tenga conocimiento sobre estos temas:

- Red de área extensa definida por software (SD-WAN) de Cisco

- traducción de Dirección de Red (NAT)

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software y hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Background

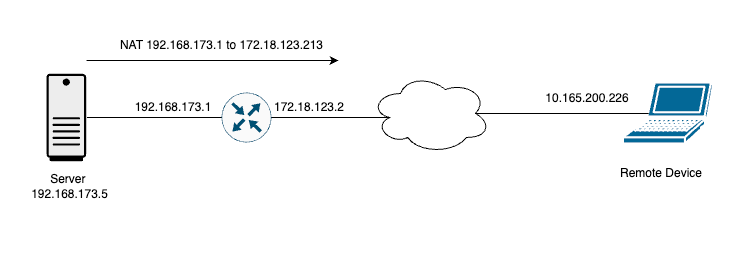

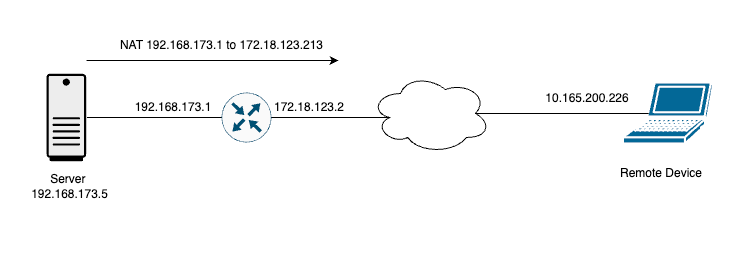

Para configurar el servicio para transportar NAT estática descrito en este documento, se utiliza esta topología.

Configuración

Esta configuración se puede realizar a través de la CLI del router o a través de una plantilla de complementos de la CLI de vManage.

La configuración de sobrecarga de NAT es obligatoria

ip nat inside source list nat-dia-vpn-hop-access-list interface <WAN Interface> overload

Configurar una instrucción NAT estática

ip nat inside source static <inside local IP of server> <inside global IP of server> vrf <vrf server is in> egress-interface <WAN Interface>

Configure una ruta en Virtual Routing and Forwarding (VRF), que enruta el tráfico de vuelta al VRF global para el tráfico de salida. En este caso, la dirección IP es el 10.165.200.226 as seen in the last output (NAT translations) on this article.

ip nat route vrf <source vrf> <remote_device_IP> 255.255.255.255 global

Nota: No tiene que ser una ruta específica a un host remoto, pero debe haber una ruta NAT que apunte al VRF global para cualquier host o prefijo que necesite acceso desde la capa subyacente al servidor.

Habilite NAT en la interfaz:

interface

ip nat outside

Ejemplo de configuración:

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet1 overload

ip nat inside source static 192.168.173.5 172.18.123.213 vrf 10 egress-interface GigabitEthernet1

ip nat route vrf 10 10.165.200.226 255.255.255.255 global

interface GigabitEthernet1

ip nat outside

Verificación

Una vez que se completa la configuración, la funcionalidad se puede verificar con el comando show ip nat translations.

cEdge#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.18.123.213 192.168.173.5 --- ---

tcp 172.18.123.213:22 192.168.173.5:22 172.18.123.224:50708 172.18.123.224:50708

tcp 172.18.123.213:53496 192.168.173.5:53496 10.165.200.226:443 10.165.200.226:443

En el resultado anterior, se observa que ahora hay traducciones NAT exitosas en el router. Para realizar la prueba, se realizó una sesión ssh en el propio PC desde otro dispositivo en el vrf de transporte.

Comentarios

Comentarios