Introducción

Este documento describe la diferencia entre el certificado web y los certificados del controlador en la solución Cisco SD-WAN.

Prerequisites

Requirements

Cisco le recomienda que tenga conocimiento acerca de este tema:

- Conocimiento básico de la infraestructura de clave pública (PKI).

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco vManage network management system (NMS) versión 20.4.1

- Google Chrome versión 94.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Certificados utilizados en Cisco SD-WAN

Existen dos tipos de certificados que se utilizan en las soluciones SD-WAN de Cisco: Certificados de controlador y certificados web.

Certificado web

Se utiliza para el acceso web a vManage. Cisco instala un certificado autofirmado de forma predeterminada. Un certificado autofirmado es un certificado de Secure Sockets Layer (SSL) firmado por su propio creador. Sin embargo, Cisco recomienda su propio certificado de servidor web. Esto es especialmente cierto en los casos en los que las empresas de red pueden tener firewalls con restricciones de acceso a la Web. Cisco no proporciona certificados web públicos emitidos por la autoridad de certificación (CA).

Para obtener más información sobre cómo generar el certificado web de vManage, consulte las guías: Generar certificado de servidor web y Cómo generar certificado web de firma automática para vManage

Certificado del controlador

Se utiliza para crear conexiones de control entre los controladores, por ejemplo, vManage, vBonds, vsmarts. Estos certificados son críticos para todo el plano de control del fabric SD-WAN y deben mantenerse válidos en todo momento.

Para obtener más información sobre certificados de controlador, consulte la guía: Firma automática de certificados a través de Cisco Systems

Descripción de Web Certificate for vManage

El protocolo de transferencia de hipertexto seguro (HTTPS) es un protocolo de comunicación por Internet que protege la integridad y confidencialidad de los datos entre el ordenador del usuario y el sitio web, en este caso la GUI de vManage. Los usuarios esperan una conexión segura y privada cuando acceden a vManage. Para lograr una conexión segura y privada, debe obtener un certificado de seguridad. El certificado lo emite una autoridad de certificación (CA), que toma las medidas necesarias para verificar que el dominio de vManage pertenece realmente a su organización.

Cuando un usuario accede a vManage, el equipo del usuario realiza una conexión HTTPS y se establece un túnel seguro entre el servidor vManage y el equipo con los certificados SSL instalados para la autenticación. La autenticación del certificado SSL se realiza en el equipo del usuario con respecto a la base de datos de CA raíz válidas instaladas en el dispositivo. Por lo general, el equipo ya ha instalado varias entidades emisoras de certificados, como Google, GoDaddy, Enterprise CA (si este es el caso) y más entidades públicas. Por lo tanto, si la Solicitud de firma de certificado (CSR) está firmada por GoDaddy (sólo un ejemplo), es de confianza.

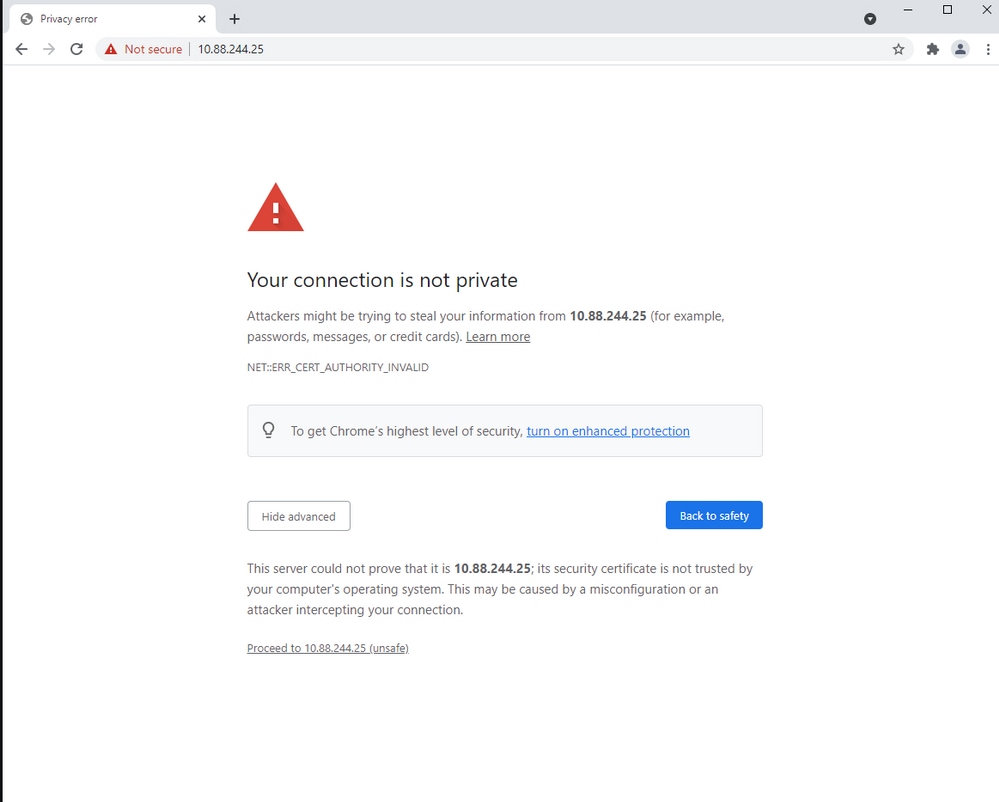

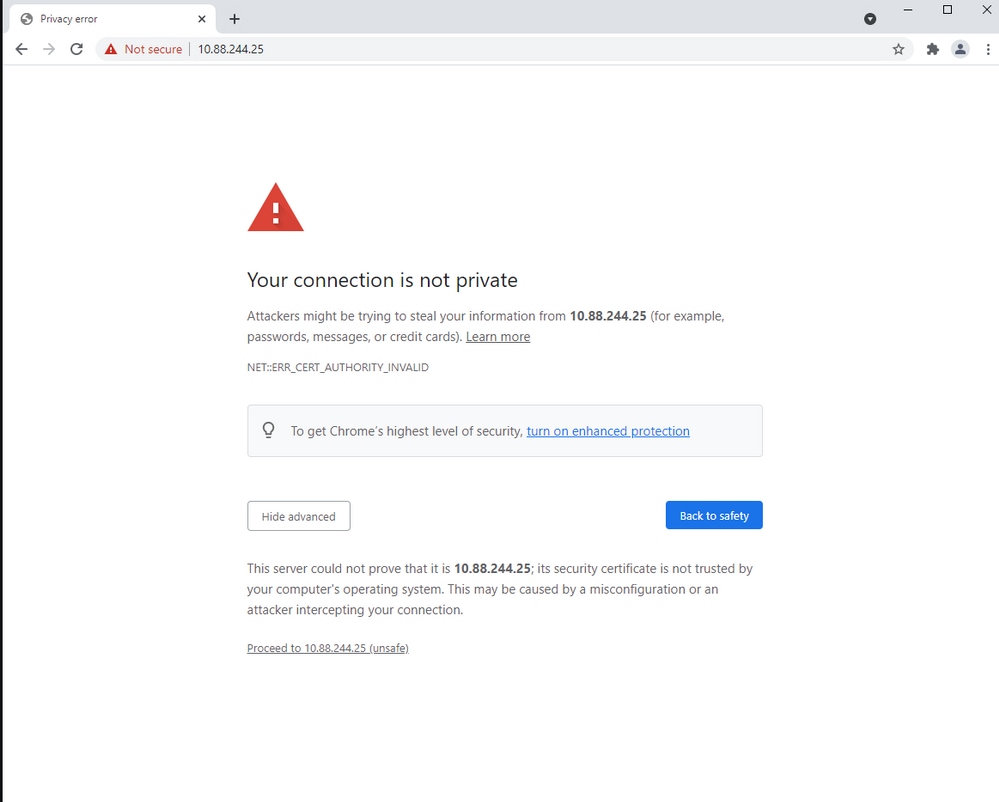

La conexión no es un mensaje privado en vManage

El certificado autofirmado de vManage no está firmado por una CA. Ha sido firmado por el mismo vManage y no por la CA pública ni privada, por lo que no es de confianza para un cliente de PC. Este es el motivo por el que el navegador muestra una conexión con error de no seguridad/privacidad para la URL de vManage.

Ejemplo del error de vMange con el certificado autofirmado predeterminado del navegador Google Chrome, como se muestra en la imagen.

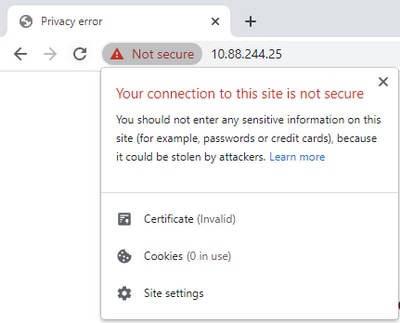

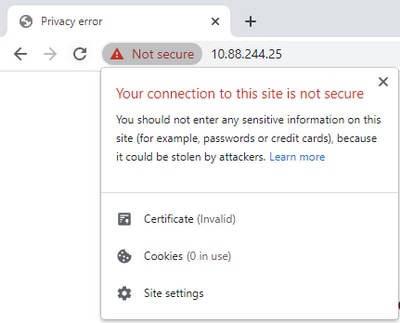

Nota: Haga clic en la opción view site information. El certificado se muestra como no válido.

Información proactiva

Certificado registrado con el nombre de sitio web incorrecto

Asegúrese de que se ha obtenido el certificado web para todos los nombres de host a los que sirve el sitio. Por ejemplo, si su certificado sólo cubre el dominio ficticio www.vManage-example-test.com, un visitante que carga el sitio con vManage-example-test.com (sin www. prefijo), y si obtiene un certificado firmado por una CA pública, es de confianza pero obtiene otro error con un error de discordancia de nombre de certificado.

Nota: Se produce un error de discordancia de nombre común cuando el nombre común del certificado SSL/TLS no coincide con el dominio o la barra de direcciones en el navegador.

Información Relacionada

Comentarios

Comentarios