Introducción

Este documento describe una configuración para VPN de acceso remoto de Secure Client (AnyConnect) en Secure Firewall Threat Defence.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico de VPN, TLS e IKEv2

- Conocimiento básico de autenticación, autorización y contabilidad (AAA) y RADIUS

- Experiencia con Secure Firewall Management Center

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Secure Firewall Threat Defence (SFTD) 7.2.5

- Secure Firewall Management Center (SFMC) 7.2.9

- Secure Client (AnyConnect) 5.1.6

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Este documento proporciona un ejemplo de configuración para Secure Firewall Threat Defence (FTD) versión 7.2.5 y posteriores, que permite que la VPN de acceso remoto utilice Transport Layer Security (TLS) e Internet Key Exchange versión 2 (IKEv2). Como cliente, se puede utilizar Secure Client (AnyConnect), que es compatible con varias plataformas.

Configuración

1. Requisitos previos

Para pasar a través del asistente de acceso remoto en Secure Firewall Management Center:

- Cree un certificado utilizado para la autenticación del servidor.

- Configure el servidor RADIUS o LDAP para la autenticación de usuarios.

- Cree un conjunto de direcciones para los usuarios de VPN.

- Cargue imágenes de AnyConnect para diferentes plataformas.

a) Importar el certificado SSL

Los certificados son esenciales al configurar Secure Client. El certificado debe tener una extensión de nombre alternativo de sujeto con nombre DNS o dirección IP para evitar errores en los navegadores web.

Nota: Solo los usuarios registrados de Cisco tienen acceso a las herramientas internas y a la información de errores.

Existen limitaciones para la inscripción manual de certificados:

- En SFTD, necesita el certificado de CA antes de generar el CSR.

- Si el CSR se genera externamente, el método manual falla, por lo tanto, se debe utilizar un método diferente (PKCS12).

Hay varios métodos para obtener un certificado en un dispositivo SFTD, pero el más seguro y fácil es crear una solicitud de firma de certificado (CSR), firmarla con una autoridad de certificación (CA) y, a continuación, importar el certificado emitido para una clave pública, que estaba en CSR.

A continuación se explica cómo hacerlo:

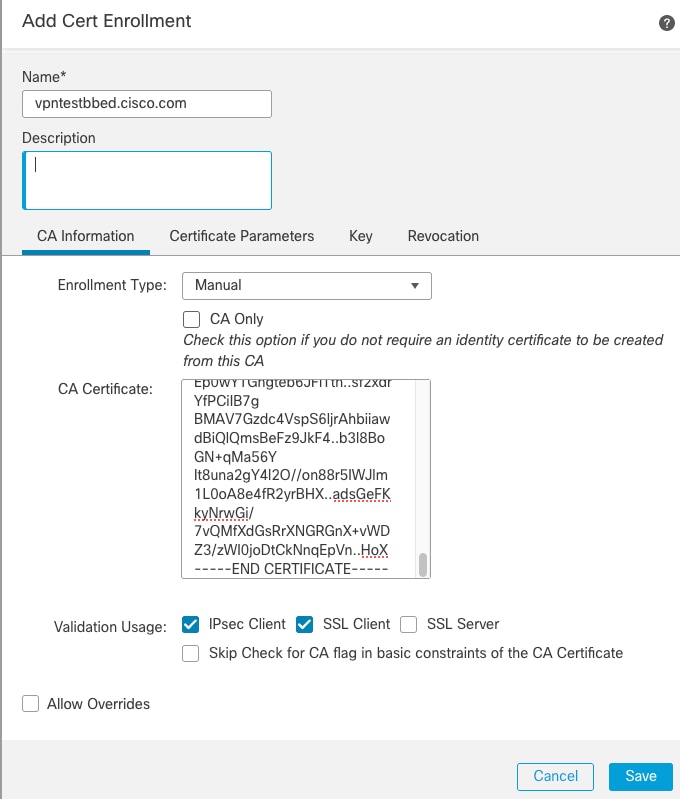

- Desplácese hasta

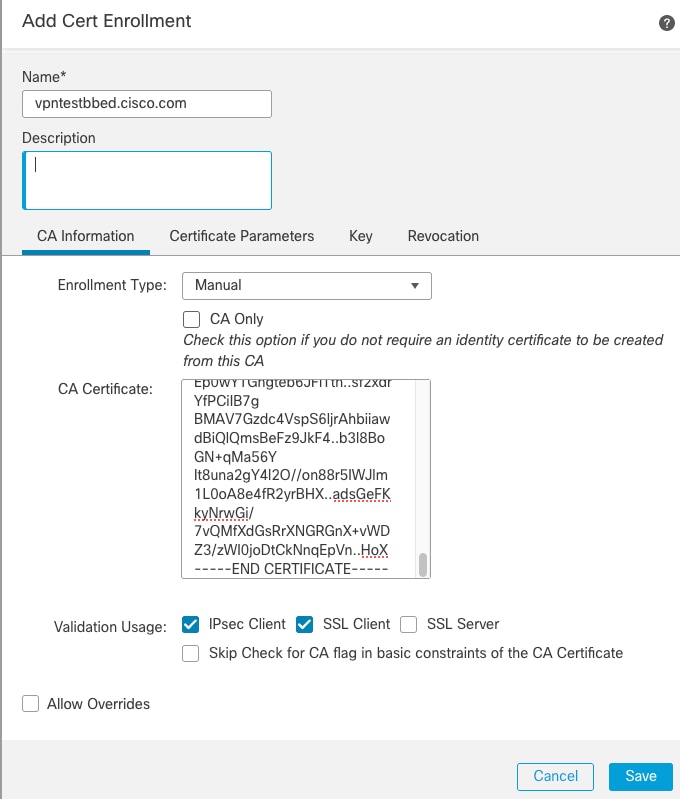

Objects > Object Management > PKI > Cert Enrollment, haga clic enAdd Cert Enrollment.

- Seleccione

Enrollment Typey pegue el certificado de la autoridad certificadora (CA) (el certificado que se utiliza para firmar el CSR).

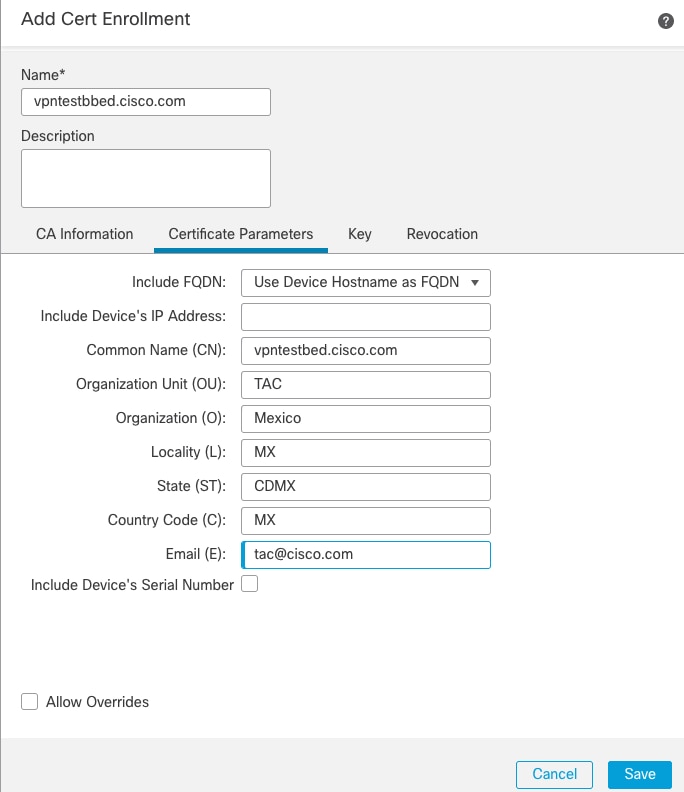

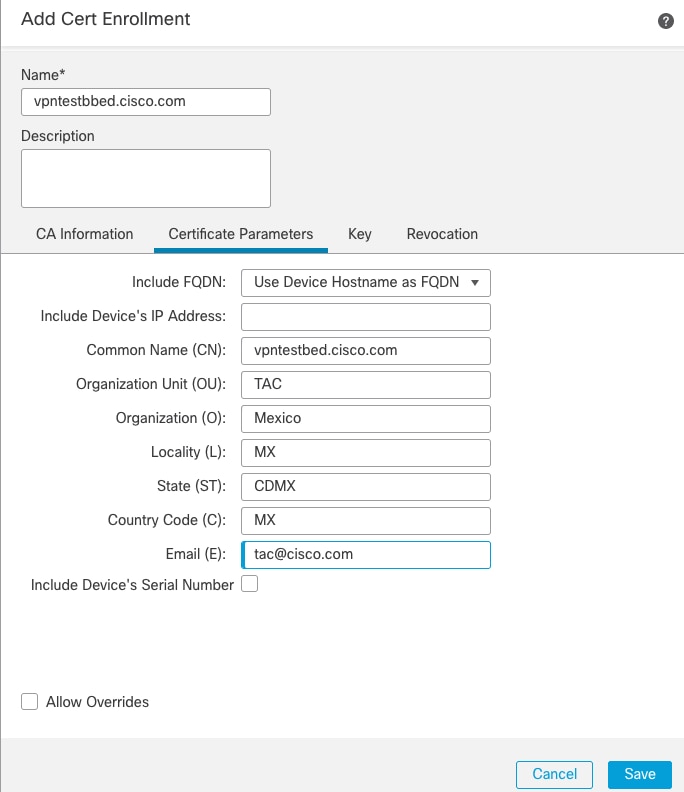

- A continuación, vaya a la segunda pestaña y seleccione

Custom FQDNy rellene todos los campos necesarios, por ejemplo:

- En la tercera ficha, seleccione

Key Type, elija nombre y tamaño. Para RSA, 2048 bits es mínimo.

- Haga clic

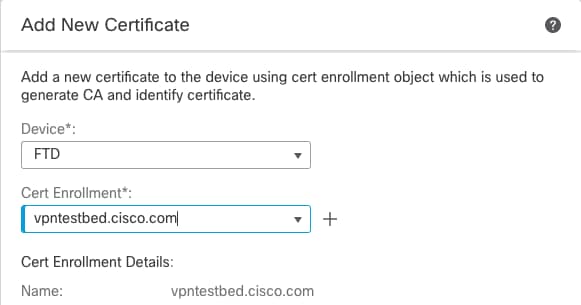

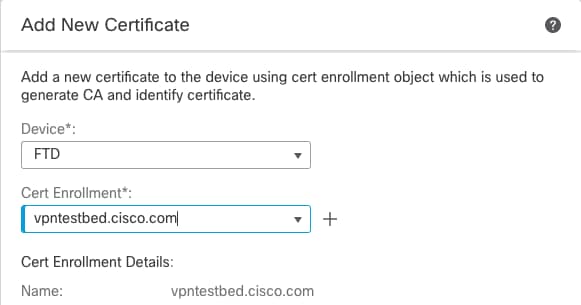

Saveen y desplácese hastaDevices > Certificates > Add.

- A continuación, seleccione

Devicey enCert Enrollment, seleccione el punto de confianza que acaba de crear y haga clic enAdd:

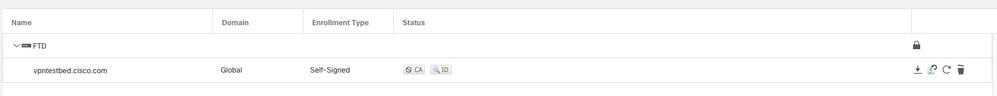

- Más adelante, junto al nombre del punto de confianza, haga clic en el botón

luego

luegoYes, y después de eso, copie CSR a CA y firme. El certificado debe tener los mismos atributos que un servidor HTTPS normal.

- Después de recibir el certificado de CA en formato base64, selecciónelo

Browse Identity Certificate, selecciónelo en el disco y haga clic enImport. Cuando esto tenga éxito, verá:

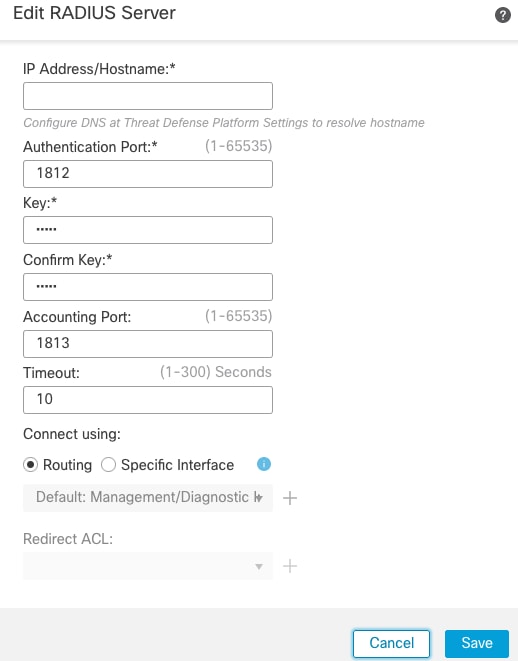

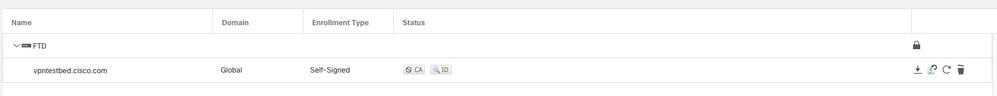

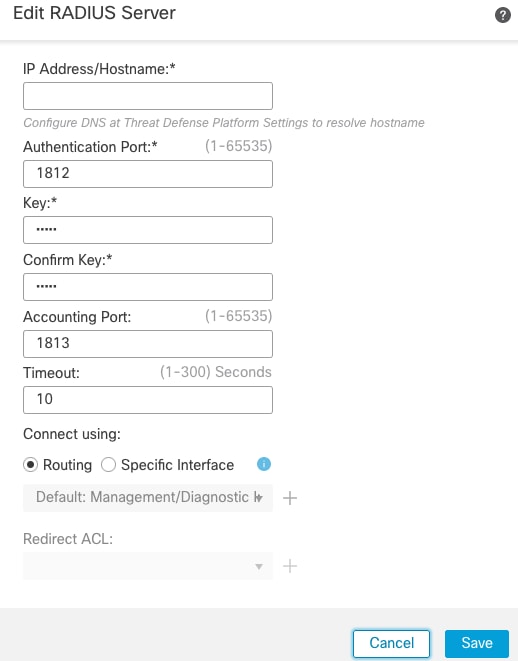

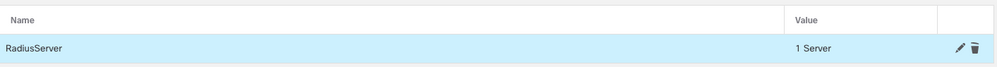

b) Configuración del servidor RADIUS

- Vaya a .

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +

- Complete el nombre y agregue la dirección IP junto con el secreto compartido, haga clic en

Save:

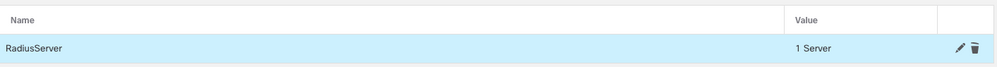

- Después de esto, verá el servidor en la lista:

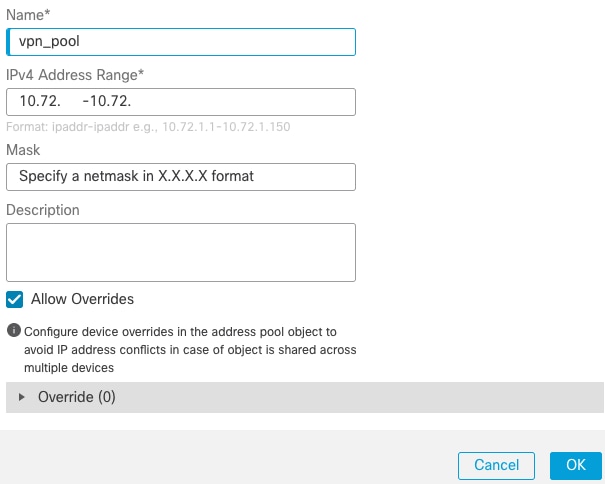

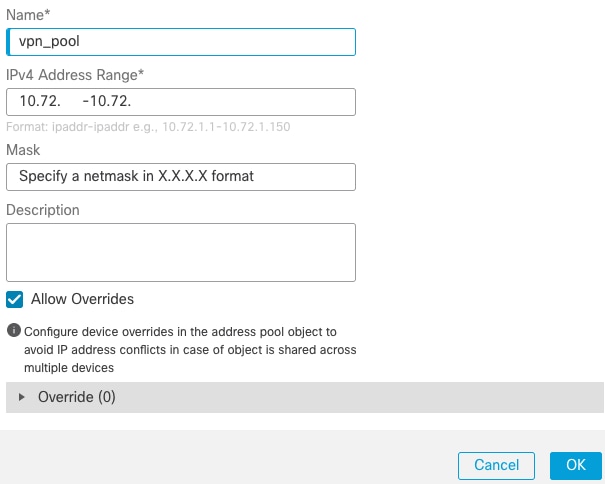

c) Crear un conjunto de direcciones para usuarios de VPN

- Vaya a

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- Ingrese el nombre y el rango, la máscara no es necesaria:

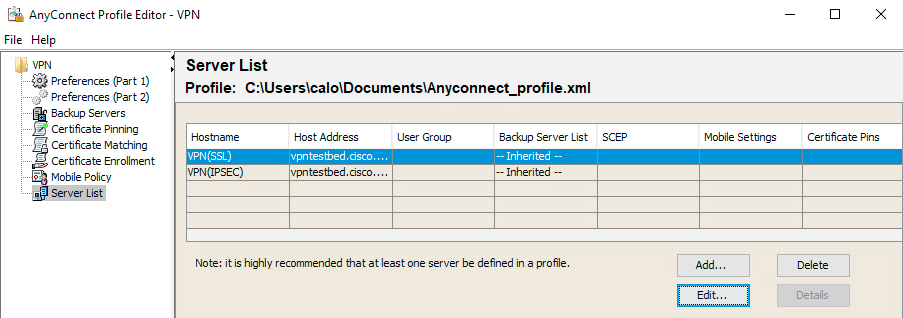

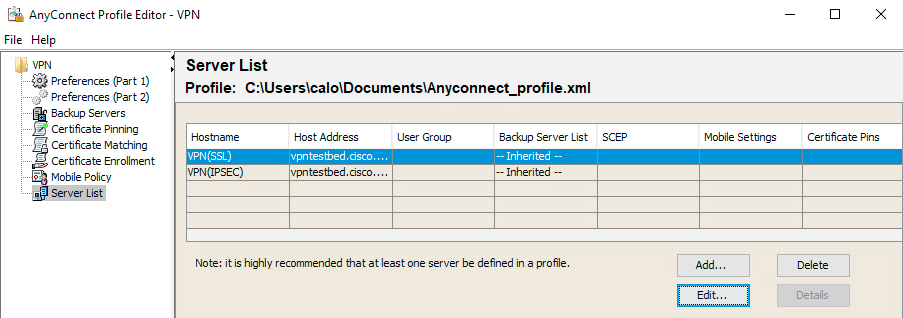

d) Crear perfil XML

- Descargue el Editor de perfiles del sitio de Cisco y ábralo.

- Vaya a

Server List > Add...

- Ingrese Display Name y FQDN. Verá entradas en la Lista de servidores:

- Haga clic en

OKy File > Save as...

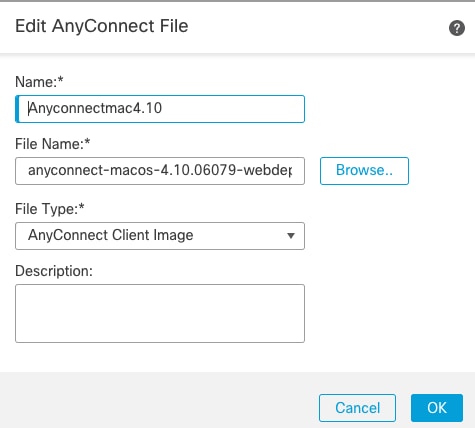

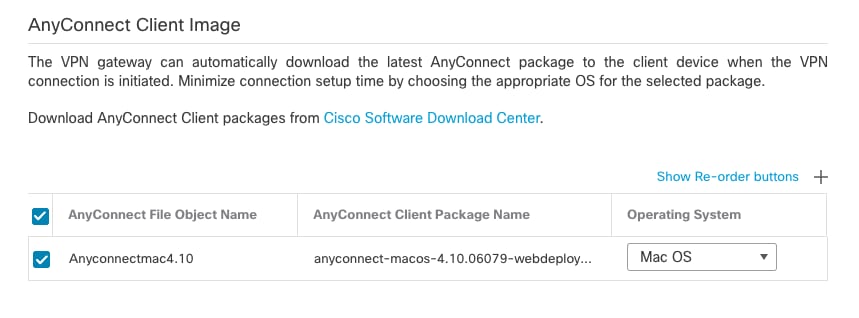

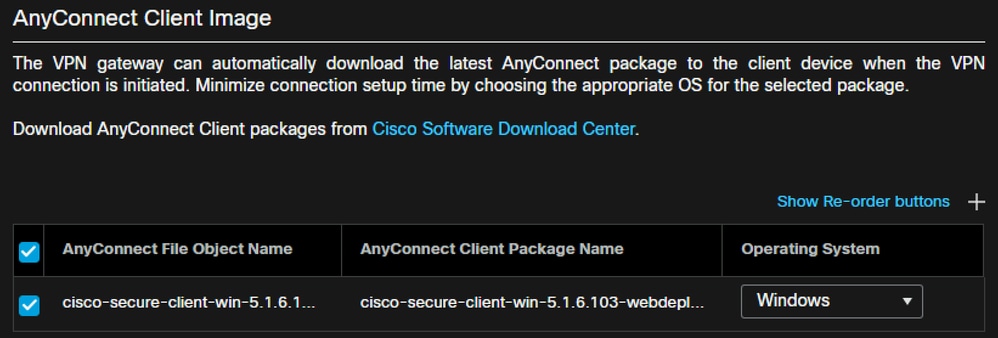

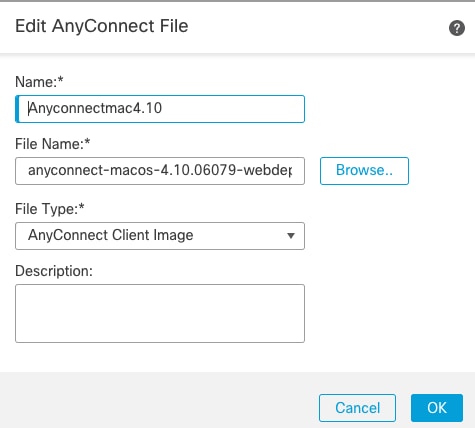

e) Cargar imágenes de AnyConnect

- Descargue imágenes de paquetes del sitio de Cisco.

- Vaya a .

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File

- Escriba el nombre y seleccione PKG file desde el disco, haga clic en

Save:

- Agregue más paquetes en función de sus propios requisitos.

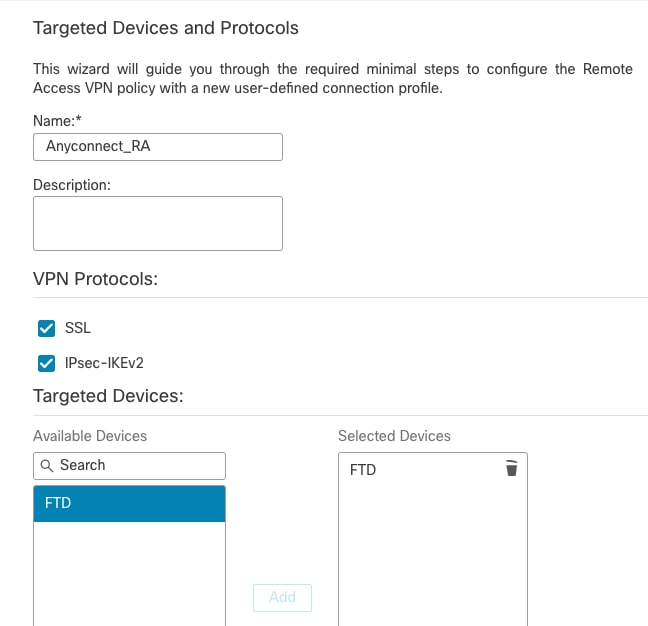

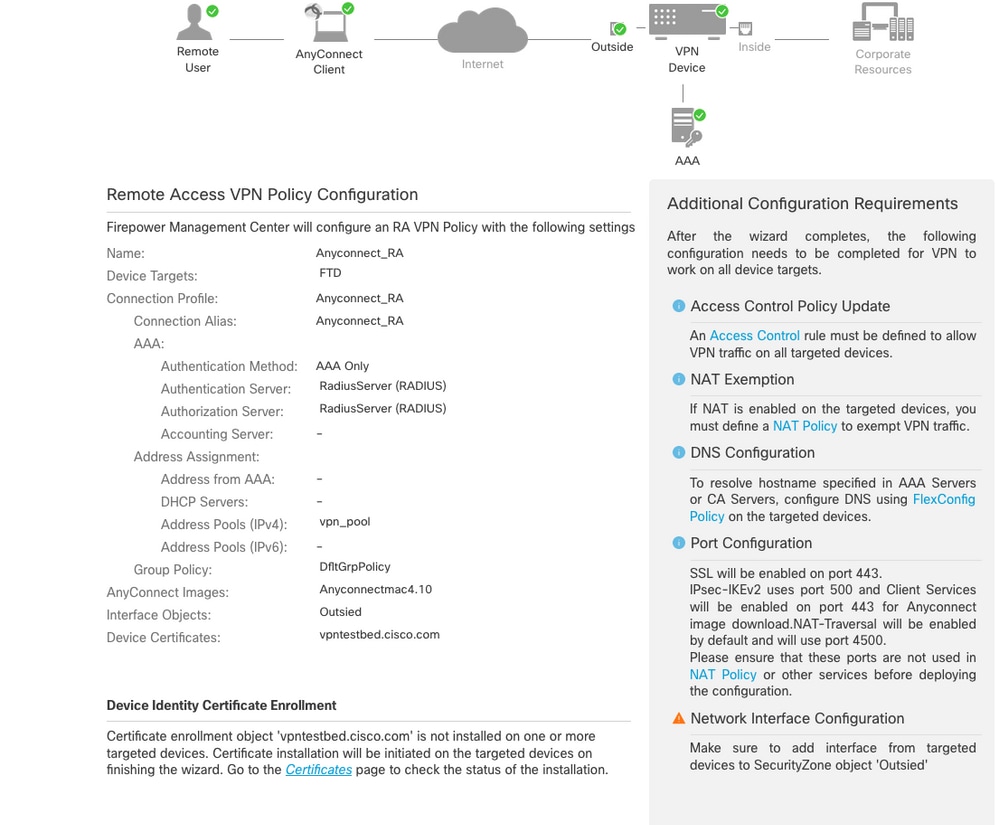

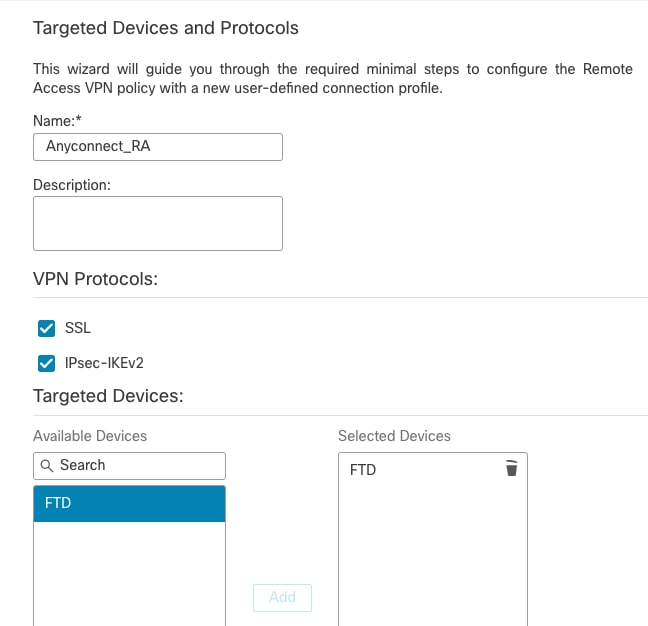

2. Asistente para acceso remoto

- Vaya a .

Devices > VPN > Remote Access > Add a new configuration

- Asigne un nombre al perfil y seleccione el dispositivo FTD:

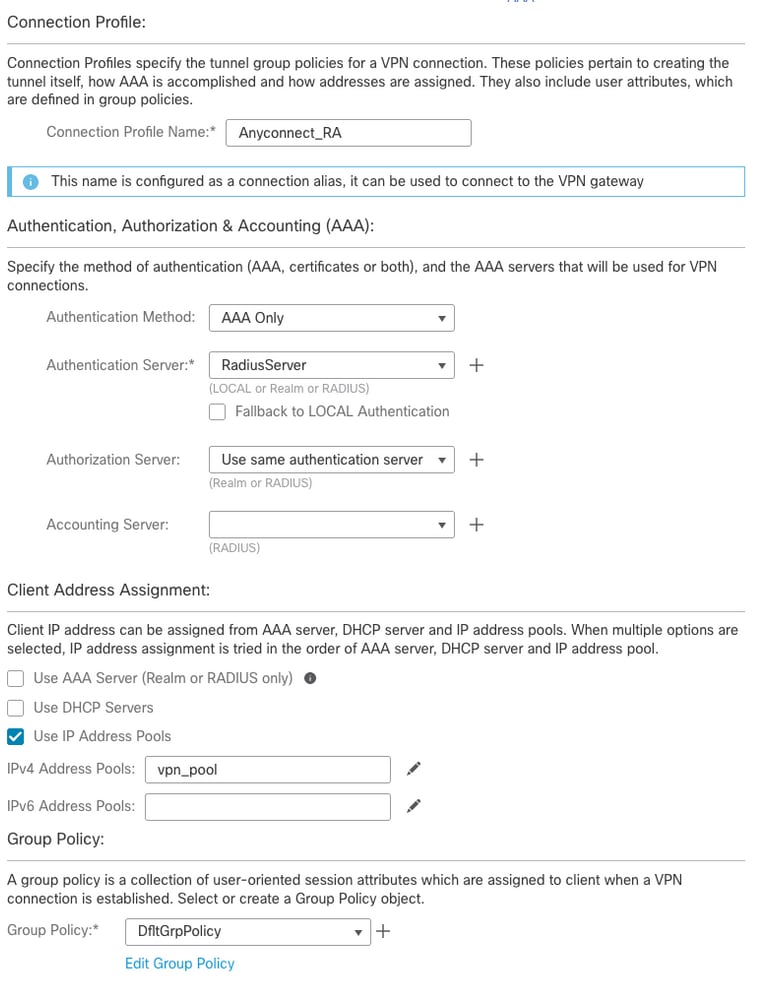

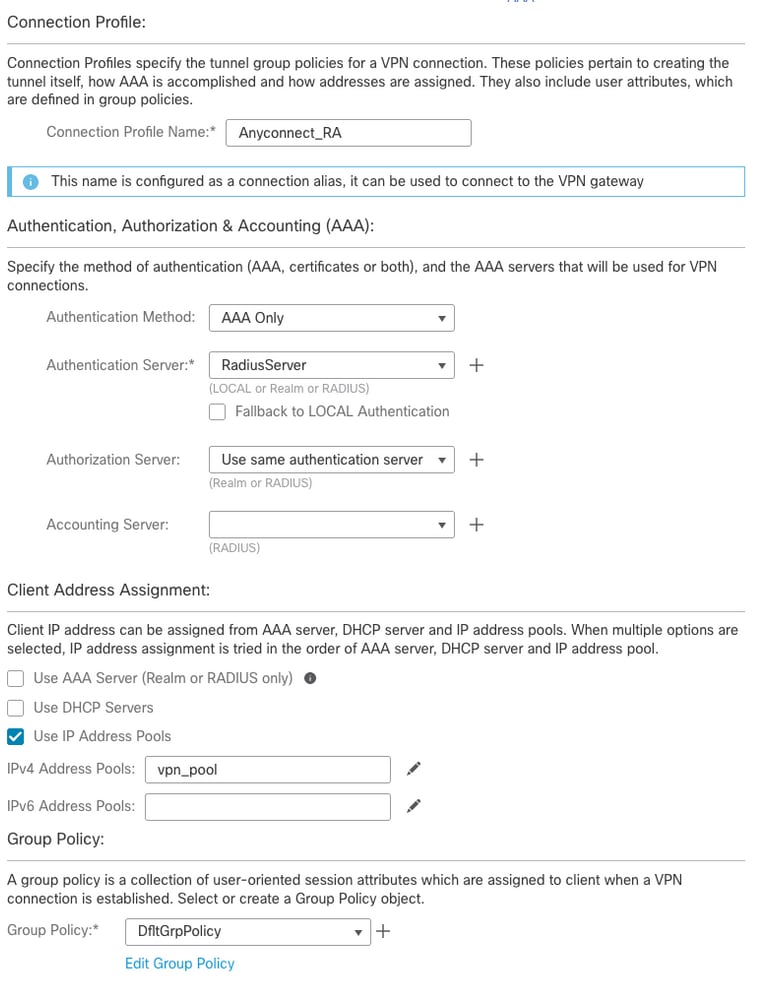

- En el paso Perfil de conexión, escriba

Connection Profile Name, seleccione el y el Authentication ServerAddress Poolsque creó anteriormente:

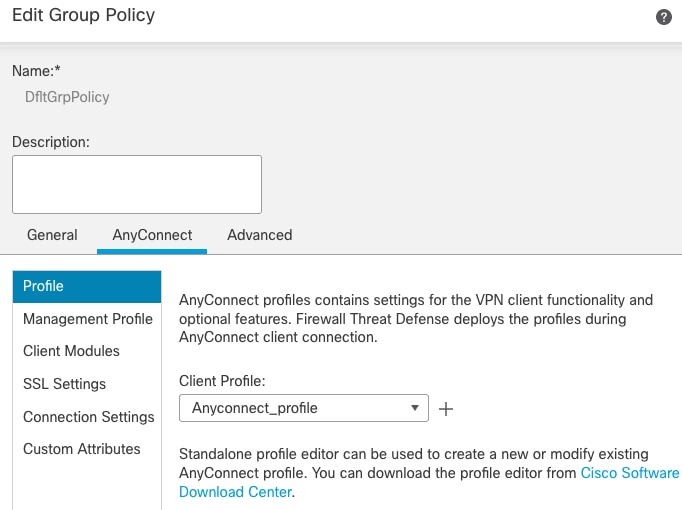

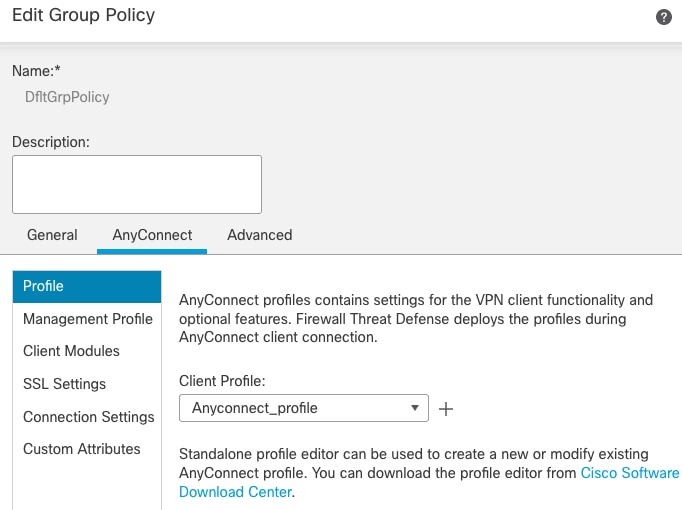

- Haga clic en

Edit Group Policy y, en la ficha AnyConnect, seleccioneClient Profiley, a continuación, haga clic enSave:

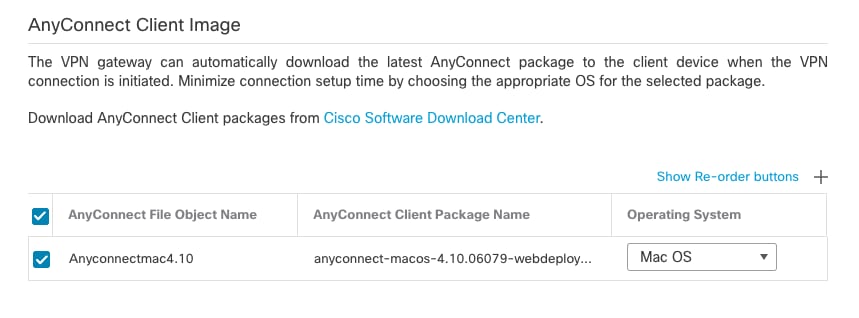

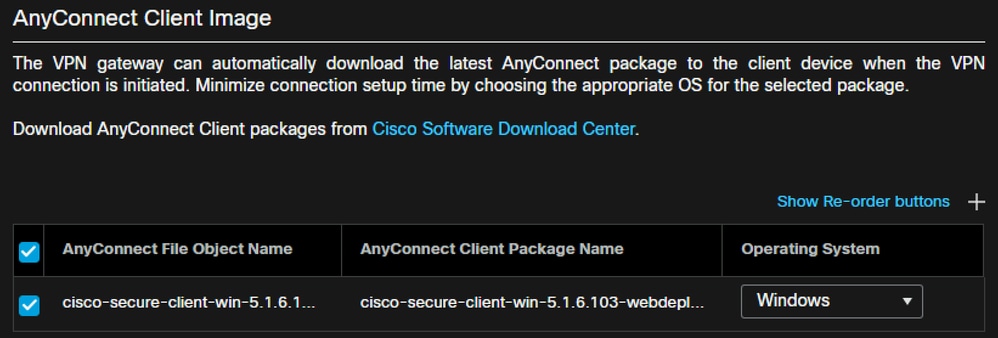

- En la página siguiente, seleccione imágenes de AnyConnect y haga clic en

Next.

- En la siguiente pantalla, seleccione

Network Interface and Device Certificates:

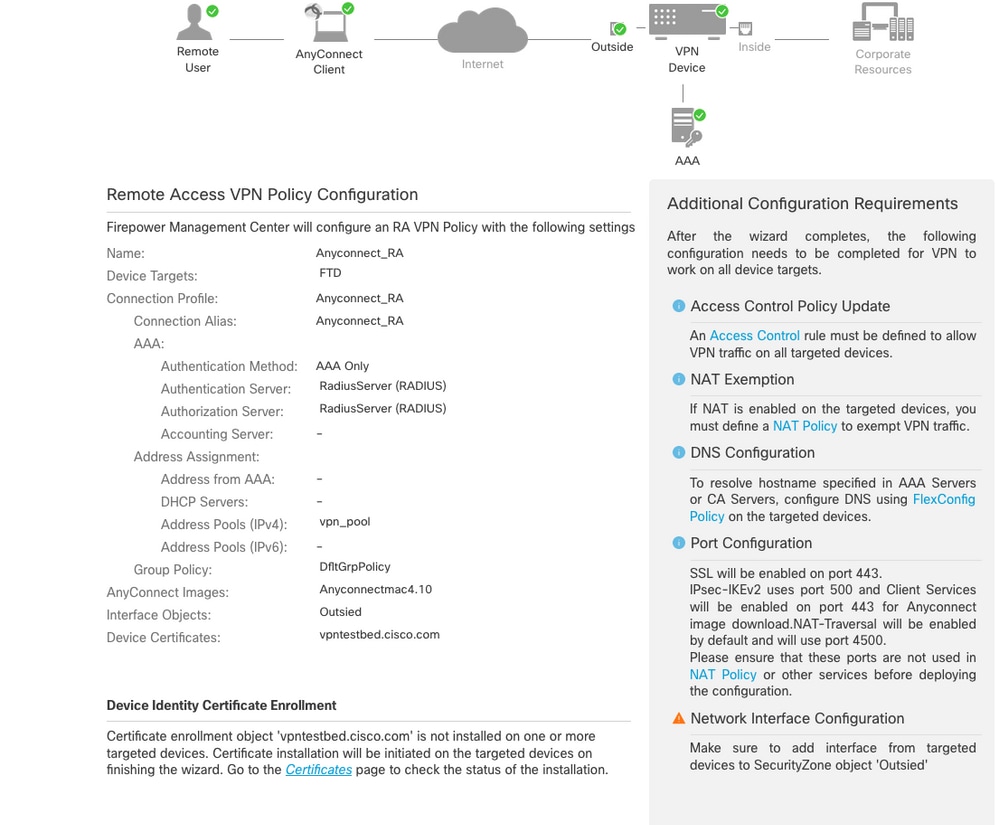

- Cuando todo esté configurado correctamente, puede hacer clic en

Finishy, a continuaciónDeploy:

- Esto copia toda la configuración junto con los certificados y los paquetes de AnyConnect en el dispositivo FTD.

Conexión

Para conectarse a FTD, debe abrir un explorador, escribir nombre DNS o dirección IP que apunte a la interfaz externa. A continuación, inicie sesión con las credenciales almacenadas en el servidor RADIUS y siga las instrucciones de la pantalla. Una vez que se instale AnyConnect, deberá poner la misma dirección en la ventana AnyConnect y hacer clic enConnect.

Limitaciones

Actualmente, no es compatible con FTD, pero está disponible en ASA:

Observaciones de seguridad

De forma predeterminada, el sysopt connection permit-vpnestá desactivada. Esto significa que debe permitir el tráfico que proviene del conjunto de direcciones en la interfaz externa a través de la política de control de acceso. Aunque la regla de prefiltro o control de acceso se agrega para permitir solamente el tráfico VPN, si el tráfico de texto sin cifrar coincide con los criterios de la regla, se permite erróneamente.

Hay dos enfoques para este problema. En primer lugar, la opción recomendada por el TAC es habilitar la antisimulación (en ASA se la conocía como Unicast Reverse Path Forwarding - uRPF) para la interfaz externa y, en segundo lugar, habilitar sysopt connection permit-vpnla omisión completa de la inspección de Snort. La primera opción permite una inspección normal del tráfico que va hacia y desde los usuarios de VPN.

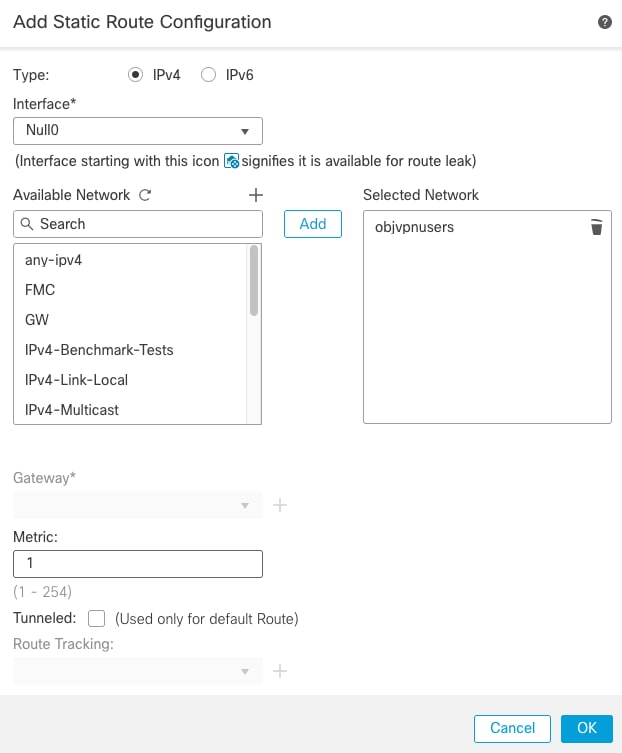

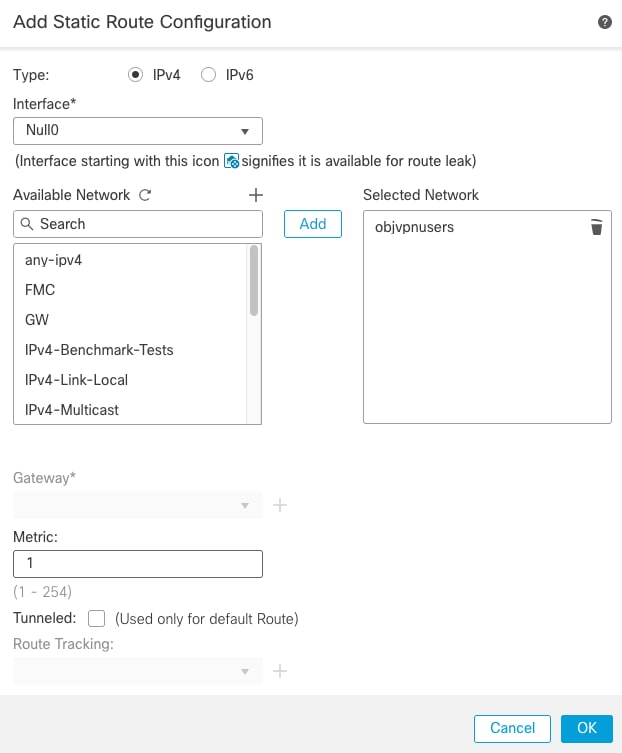

a) Habilitar uRPF

- Cree una ruta nula para la red utilizada por los usuarios de acceso remoto, definida en la sección C. Desplácese hasta

Devices > Device Management > Edit > Routing > Static Route y seleccione Add route.

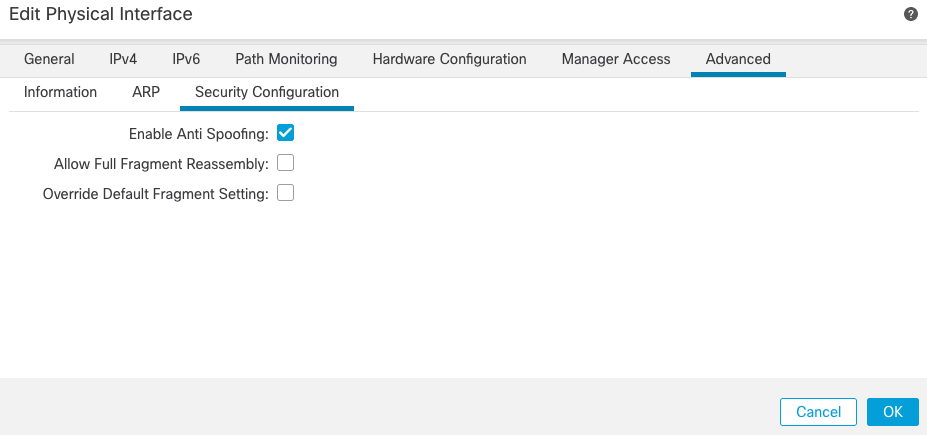

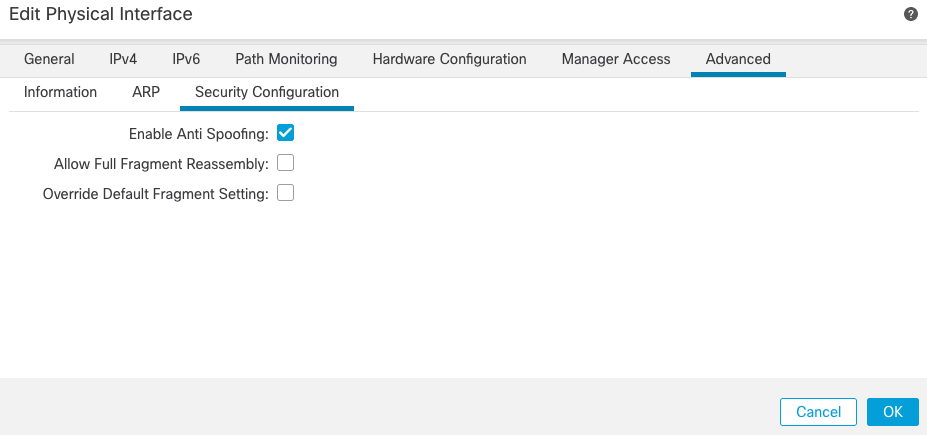

- Luego, habilite uRPF en la interfaz donde terminan las conexiones VPN. Para encontrarlo, vaya a

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofing.

Cuando un usuario está conectado, la ruta de 32 bits se instala para ese usuario en la tabla de ruteo. El tráfico de texto sin formato originado en las otras direcciones IP sin usar del conjunto es eliminado por uRFP. Para ver una descripción de, Anti-Spoofing consulte Establecer parámetros de configuración de seguridad en la defensa frente a amenazas del firewall.

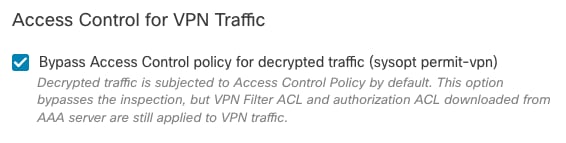

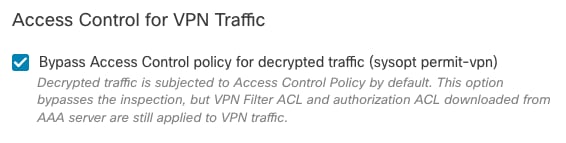

b) Activarsysopt connection permit-vpnopción

- Hay una opción para hacerlo con el asistente o en

Devices > VPN > Remote Access > VPN Profile > Access Interfaces.

Información Relacionada

Comentarios

Comentarios