Ejemplo de Configuración de AnyConnect VPN Phone Connection to a Cisco IOS Router

Opciones de descarga

-

ePub (404.3 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (435.8 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar los dispositivos Cisco IOS® Router y Call Manager de modo que los Cisco IP Phones puedan establecer conexiones VPN con el Cisco IOS Router. Estas conexiones VPN son necesarias para asegurar la comunicación con cualquiera de estos dos métodos de autenticación de cliente:

- Servidor de autenticación, autorización y contabilidad (AAA) o base de datos local

- Certificado de teléfono

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software y hardware.

- Cisco IOS 15.1(2)T o posterior

- Conjunto de funciones/licencia: Universal (datos y seguridad y UC) para Cisco IOS Integrated Service Router (ISR)-G2

- Conjunto de funciones/licencia: Seguridad avanzada para Cisco IOS ISR

- Cisco Unified Communications Manager (CUCM) versión 8.0.1.100000-4 o posterior

- IP Phone Release 9.0(2)SR1S: protocolo de control de llamadas ligero (SCCP) o posterior

Para obtener una lista completa de los teléfonos compatibles de la versión de CUCM, siga estos pasos:

- Abrir esta URL: https://<Dirección IP del servidor de CUCM>:8443/cucreports/systemReports.do

- Elija Unified CM Phone Feature List > Generate a new report > Feature: Red privada virtual.

Las versiones utilizadas en este ejemplo de configuración incluyen:

- Router Cisco IOS versión 15.1(4)M4

- Call Manager versión 8.5.1.10000-26

- Teléfono IP versión 9.1(1)SR1S

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

Esta sección trata sobre la información necesaria para configurar las funciones descritas en este documento.

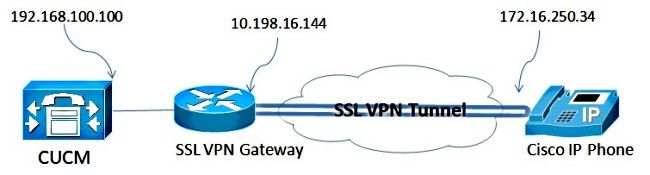

Topología de red

La topología utilizada en este documento incluye un teléfono IP de Cisco, el router Cisco IOS como gateway VPN de capa de conexión segura (SSL) y CUCM como gateway de voz.

Configuración del servidor VPN SSL

Esta sección describe cómo configurar el centro distribuidor de Cisco IOS para permitir conexiones SSL VPN entrantes.

Pasos de configuración comunes

- Genere la clave Rivest-Shamir-Adleman (RSA) con una longitud de 1024 bytes:

Router(config)#crypto key generate rsa general-keys label SSL modulus 1024

- Cree el punto de confianza para el certificado autofirmado y adjunte la clave RSA SSL:

Router(config)#crypto pki trustpoint server-certificate

enrollment selfsigned

usage ssl-server

serial-number

subject-name CN=10.198.16.144

revocation-check none

rsakeypair SSL - Una vez configurado el punto de confianza, inscriba el certificado autofirmado con este comando:

Router(config)#crypto pki enroll server-certificate

% Include an IP address in the subject name? [no]: no

Generate Self Signed Router Certificate? [yes/no]: yes

Router Self Signed Certificate successfully created - Habilite el paquete de AnyConnect correcto en el centro distribuidor. El teléfono no descarga este paquete. Sin embargo, sin el paquete, el túnel VPN no se establece. Se recomienda utilizar la última versión de software cliente disponible en Cisco.com. Este ejemplo utiliza la versión 3.1.3103.

En las versiones anteriores de Cisco IOS, este es el comando para habilitar el paquete:

Router(config)#webvpn install svc flash:anyconnect-win-3.1.03103-k9.pkg

Sin embargo, en la última versión de Cisco IOS, este es el comando:

Router(config)#crypto vpn anyconnect flash:/webvpn/anyconnect-win-

3.1.03103-k9.pkg sequence 1 - Configuración de la puerta de enlace VPN. La puerta de enlace WebVPN se utiliza para terminar la conexión SSL del usuario.

webvpn gateway SSL

ip address 10.198.16.144 port 443

ssl encryption 3des-sha1 aes-sha1

http-redirect port 80

ssl trustpoint server-certificate

inservice

Nota: La dirección IP utilizada aquí debe estar en la misma subred que la interfaz a la que se conectan los teléfonos o la puerta de enlace debe obtenerse directamente de una interfaz del router. La gateway también se utiliza para definir qué certificado utiliza el router para validarse ante el cliente.

- Defina el conjunto local que se utiliza para asignar direcciones IP a los clientes cuando se conectan:

ip local pool ap_phonevpn 192.168.100.1 192.168.100.254

Configuración con Autenticación AAA

Esta sección describe los comandos que necesita para configurar el servidor AAA o la base de datos local para autenticar sus teléfonos. Si tiene previsto utilizar la autenticación solo de certificados para los teléfonos, continúe con la siguiente sección.

Configuración de la base de datos de usuarios

La base de datos local del router o un servidor AAA externo se pueden utilizar para la autenticación:

- Para configurar la base de datos local, ingrese:

aaa new-model

aaa authentication login SSL local

username phones password 0 phones - Para configurar un servidor RADIUS AAA remoto para la autenticación, ingrese:

aaa new-model

aaa authentication login SSL group radius

radius-server host 192.168.100.200 auth-port 1812 acct-port 1813

radius-server key cisco

Configuración del contexto virtual y la política de grupo

El contexto virtual se utiliza para definir los atributos que gobiernan la conexión VPN, como:

- La URL que se utilizará al conectarse

- Cual pool a utilizar para asignar las direcciones del cliente

- Qué método de autenticación se debe utilizar

Estos comandos son un ejemplo de un contexto que utiliza autenticación AAA para el cliente:

webvpn context SSL

aaa authenticate list SSL

gateway SSL domain SSLPhones

!

ssl authenticate verify all

inservice

!

policy group phones

functions svc-enabled

svc address-pool "ap_phonevpn" netmask 255.255.255.0

svc keep-client-installed

default-group-policy phones

Configuración con el certificado de importancia local (LSC) del teléfono IP para la autenticación de clientes

Esta sección describe los comandos que necesita para configurar la autenticación de cliente basada en certificados para los teléfonos. Sin embargo, para ello, es necesario conocer los diversos tipos de certificados telefónicos:

- Certificado instalado por el fabricante (MIC): los MIC se incluyen en todos los teléfonos IP de Cisco 7941, 7961 y modelos más recientes. Los MIC son certificados de clave de 2048 bits firmados por la autoridad de certificación (CA) de Cisco. Para que CUCM confíe en el certificado MIC, utiliza los certificados de CA preinstalados CAP-RTP-001, CAP-RTP-002 y Cisco_Manufacturing_CA en su almacén de confianza de certificados. Dado que este certificado lo proporciona el propio fabricante, como se indica en el nombre, no se recomienda utilizarlo para la autenticación del cliente.

- LSC: LSC protege la conexión entre CUCM y el teléfono después de configurar el modo de seguridad del dispositivo para la autenticación o el cifrado. El LSC posee la clave pública para el teléfono IP de Cisco, que está firmada por la clave privada de la función proxy de autoridad certificadora (CAPF) de CUCM. Este es el método más seguro (en contraposición al uso de MIC).

Precaución: Debido al mayor riesgo de seguridad, Cisco recomienda el uso de MIC únicamente para la instalación de LSC y no para el uso continuado. Los clientes que configuran teléfonos IP de Cisco para utilizar MIC para la autenticación de seguridad de la capa de transporte (TLS) o para cualquier otro fin, lo hacen bajo su propio riesgo.

En este ejemplo de configuración, se utiliza el LSC para autenticar los teléfonos.

Consejo: La forma más segura de conectar el teléfono es utilizar la autenticación dual, que combina el certificado y la autenticación AAA. Puede configurar esto si combina los comandos utilizados para cada uno en un contexto virtual.

Configure el Trustpoint para validar el certificado de cliente

El router debe tener instalado el certificado CAPF para validar el LSC desde el teléfono IP. Para obtener ese certificado e instalarlo en el router, siga estos pasos:

- Vaya a la página web de administración del sistema operativo (SO) de CUCM.

- Elija Security > Certificate Management.

Nota: Esta ubicación puede cambiar según la versión de CUCM.

- Busque el certificado con la etiqueta CAPF y descargue el archivo .pem. Guárdelo como un archivo .txt

- Una vez extraído el certificado, cree un nuevo punto de confianza en el router y autentique el punto de confianza con CAPF, como se muestra aquí. Cuando se le solicite el certificado de CA codificado en base 64, seleccione y pegue el texto en el archivo .pem descargado junto con las líneas BEGIN y END.

Router(config)#crypto pki trustpoint CAPF

enrollment terminal

authorization username subjectname commonname

revocation-check none

Router(config)#crypto pki authenticate CAPF

Router(config)#

quit

Aspectos a destacar:

- El método de inscripción es terminal porque el certificado debe instalarse manualmente en el router.

- El comando authorization username es necesario para indicar al router qué debe utilizar como nombre de usuario cuando el cliente realiza la conexión. En este caso, utiliza el nombre común (CN).

- Es necesario deshabilitar una comprobación de revocación porque los certificados de teléfono no tienen definida una lista de revocación de certificados (CRL). Por lo tanto, a menos que se inhabilite, la conexión falla y las depuraciones de la Infraestructura de clave pública (PKI) muestran este resultado:

Jun 17 21:49:46.695: CRYPTO_PKI: (A0076) Starting CRL revocation check

Jun 17 21:49:46.695: CRYPTO_PKI: Matching CRL not found

Jun 17 21:49:46.695: CRYPTO_PKI: (A0076) CDP does not exist. Use SCEP to

query CRL.

Jun 17 21:49:46.695: CRYPTO_PKI: pki request queued properly

Jun 17 21:49:46.695: CRYPTO_PKI: Revocation check is complete, 0

Jun 17 21:49:46.695: CRYPTO_PKI: Revocation status = 3

Jun 17 21:49:46.695: CRYPTO_PKI: status = 0: poll CRL

Jun 17 21:49:46.695: CRYPTO_PKI: Remove session revocation service providers

CRYPTO_PKI: Bypassing SCEP capabilies request 0

Jun 17 21:49:46.695: CRYPTO_PKI: status = 0: failed to create GetCRL

Jun 17 21:49:46.695: CRYPTO_PKI: enrollment url not configured

Jun 17 21:49:46.695: CRYPTO_PKI: transaction GetCRL completed

Jun 17 21:49:46.695: CRYPTO_PKI: status = 106: Blocking chain verification

callback received status

Jun 17 21:49:46.695: CRYPTO_PKI: (A0076) Certificate validation failed

Configuración del contexto virtual y la política de grupo

Esta parte de la configuración es similar a la configuración utilizada anteriormente, excepto por dos puntos:

- El método de autenticación

- El punto de confianza que el contexto utiliza para autenticar los teléfonos

Los comandos se muestran aquí:

webvpn context SSL

gateway SSL domain SSLPhones

authentication certificate

ca trustpoint CAPF

!

ssl authenticate verify all

inservice

!

policy group phones

functions svc-enabled

svc address-pool "ap_phonevpn" netmask 255.255.255.0

svc keep-client-installed

default-group-policy phones

Configuración de Call Manager

En esta sección se describen los pasos de configuración de Call Manager.

Exportar el certificado de identidad o autofirmado del router a CUCM

Para exportar el certificado del router e importarlo al Call Manager como un certificado Phone-VPN-Trust, complete estos pasos:

- Compruebe el certificado utilizado para SSL.

Router#show webvpn gateway SSL

SSL Trustpoint: server-certificate - Exporte el certificado.

Router(config)#crypto pki export server-certificate pem terminal

The Privacy Enhanced Mail (PEM) encoded identity certificate follows:

-----BEGIN CERTIFICATE-----

<output removed>

-----END CERTIFICATE----- - Copie el texto del terminal y guárdelo como un archivo .pem.

- Inicie sesión en Call Manager y elija Unified OS Administration > Security > Certificate Management > Upload Certificate > Select Phone-VPN-trust para cargar el archivo de certificado guardado en el paso anterior.

Configuración de la puerta de enlace VPN, el grupo y el perfil en CUCM

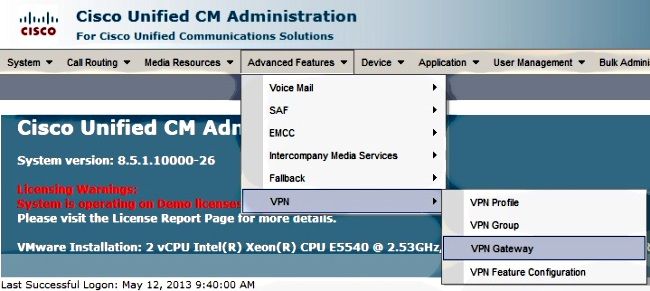

- Vaya a Administración de Cisco Unified CM.

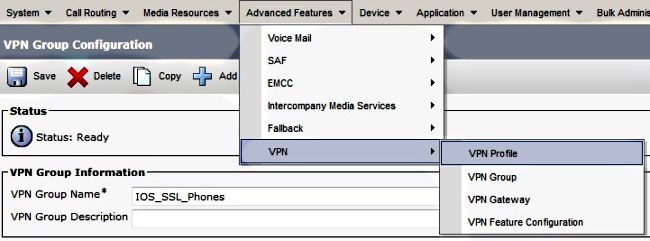

- En la barra de menús, seleccione Advanced Features > VPN > VPN Gateway.

- En la ventana VPN Gateway Configuration , complete estos pasos:

- En el campo VPN Gateway Name (Nombre de gateway VPN), introduzca un nombre. Este puede ser cualquier nombre.

- En el campo VPN Gateway Description (Descripción de la puerta de enlace VPN), introduzca una descripción (opcional).

- En el campo VPN Gateway URL (URL de puerta de enlace VPN), introduzca la URL de grupo definida en el router.

- En el campo VPN Certificates in this Location (Certificados VPN en esta ubicación), elija el certificado que se cargó anteriormente en Call Manager para moverlo del almacén de confianza a esta ubicación.

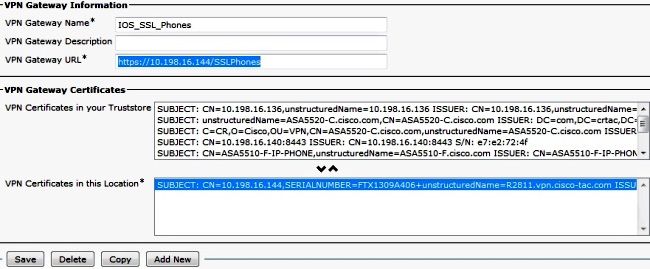

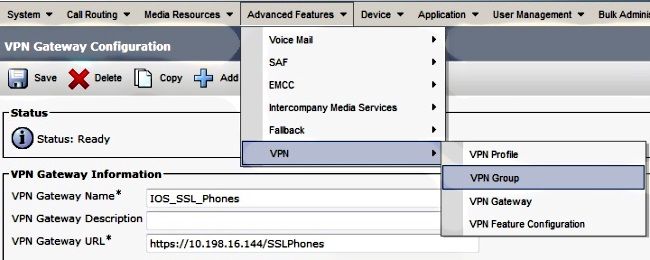

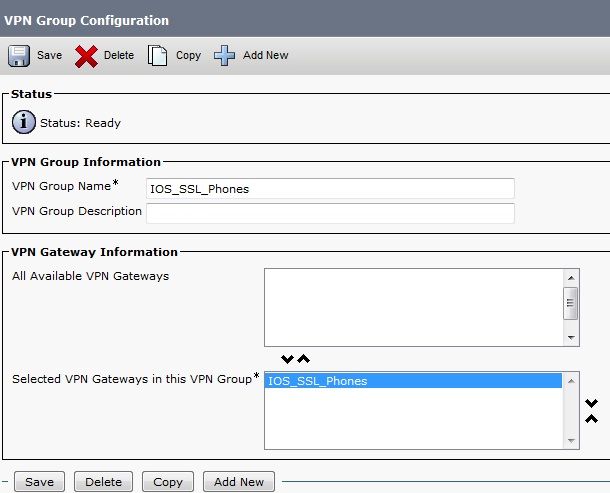

- En la barra de menús, elija Advanced Features > VPN > VPN Group.

- En el campo All Available VPN Gateways (Todas las puertas de enlace VPN disponibles), seleccione la puerta de enlace VPN definida anteriormente. Haga clic en la flecha hacia abajo para mover el gateway seleccionado a los gateways VPN seleccionados en este campo de grupo VPN.

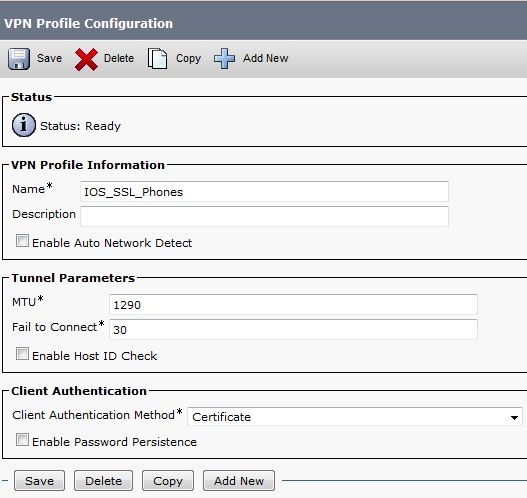

- En la barra de menús, elija Advanced Features > VPN > VPN Profile.

- Para configurar el perfil VPN, complete todos los campos marcados con un asterisco (*).

- Activar Detección automática de red: Si está habilitado, el teléfono VPN hace ping con el servidor TFTP. Si no se recibe ninguna respuesta, se inicia automáticamente una conexión VPN.

- Activar comprobación de ID de host: Si está habilitado, el teléfono VPN compara el nombre de dominio completo (FQDN) de la dirección URL de la puerta de enlace VPN con la red de área de almacenamiento (SAN) CN del certificado. El cliente no puede conectarse si estos elementos no coinciden o si se utiliza un certificado comodín con un asterisco (*).

- Habilitar persistencia de contraseña: Esto permite que el teléfono VPN almacene en caché el nombre de usuario y la contraseña para el siguiente intento de VPN.

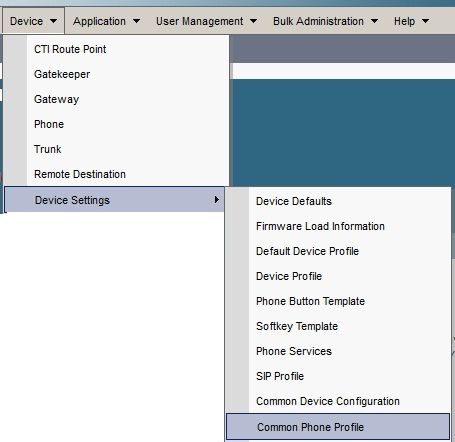

Aplique el grupo y el perfil al teléfono IP con el perfil de teléfono común

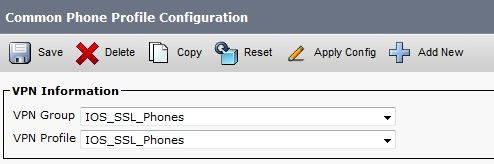

En la ventana Common Phone Profile Configuration, haga clic en Apply Config para aplicar la nueva configuración de VPN. Puede utilizar el perfil de teléfono común estándar o crear un nuevo perfil.

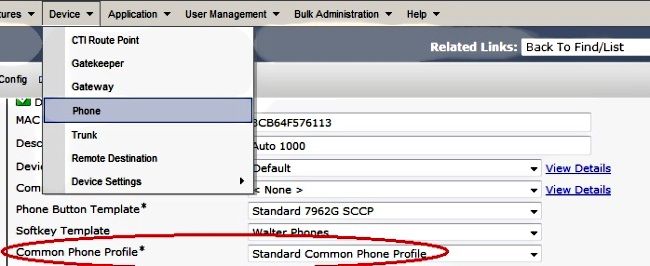

Aplicación del perfil de teléfono común al teléfono IP

Si ha creado un nuevo perfil para teléfonos/usuarios específicos, acceda a la ventana Phone Configuration. En el campo Common Phone Profile (Perfil de teléfono común), elija el perfil Standard Common Phone.

Instalación de certificados de importancia local (LSC) en teléfonos IP de Cisco

La siguiente guía se puede utilizar para instalar certificados de importancia local en teléfonos IP de Cisco. Este paso sólo es necesario si se utiliza la autenticación mediante LSC. La autenticación mediante el certificado instalado por el fabricante (MIC) o el nombre de usuario y la contraseña no requiere la instalación de un LSC.

Instale un LSC en un teléfono con el modo de seguridad de clúster de CUCM establecido en No seguro.

Vuelva a registrar el teléfono en Call Manager para descargar la nueva configuración

Este es el paso final del proceso de configuración.

Verificación

Verificación del router

Para verificar las estadísticas de la sesión VPN en el router, puede utilizar estos comandos y verificar las diferencias entre las salidas (resaltadas) para la autenticación de nombre de usuario y certificado:

Para la autenticación de nombre de usuario/contraseña:

Router#show webvpn session user phones context SSL

Session Type : Full Tunnel

Client User-Agent : Cisco SVC IPPhone Client v1.0 (1.0)

Username : phones Num Connection : 1

Public IP : 172.16.250.34 VRF Name : None

Context : SSL Policy Group : SSLPhones

Last-Used : 00:00:29 Created : 15:40:21.503 GMT

Fri Mar 1 2013

Session Timeout : Disabled Idle Timeout : 2100

DPD GW Timeout : 300 DPD CL Timeout : 300

Address Pool : SSL MTU Size : 1290

Rekey Time : 3600 Rekey Method :

Lease Duration : 43200

Tunnel IP : 10.10.10.1 Netmask : 255.255.255.0

Rx IP Packets : 106 Tx IP Packets : 145

CSTP Started : 00:11:15 Last-Received : 00:00:29

CSTP DPD-Req sent : 0 Virtual Access : 1

Msie-ProxyServer : None Msie-PxyPolicy : Disabled

Msie-Exception :

Client Ports : 51534

DTLS Port : 52768

Router#

Router#show webvpn session context all

WebVPN context name: SSL

Client_Login_Name Client_IP_Address No_of_Connections Created Last_Used

phones 172.16.250.34 1 00:30:38 00:00:20

Para la autenticación de certificados:

Router#show webvpn session user SEP8CB64F578B2C context all

Session Type : Full Tunnel

Client User-Agent : Cisco SVC IPPhone Client v1.0 (1.0)

Username : SEP8CB64F578B2C Num Connection : 1

Public IP : 172.16.250.34 VRF Name : None

CA Trustpoint : CAPF

Context : SSL Policy Group :

Last-Used : 00:00:08 Created : 13:09:49.302 GMT

Sat Mar 2 2013

Session Timeout : Disabled Idle Timeout : 2100

DPD GW Timeout : 300 DPD CL Timeout : 300

Address Pool : SSL MTU Size : 1290

Rekey Time : 3600 Rekey Method :

Lease Duration : 43200

Tunnel IP : 10.10.10.2 Netmask : 255.255.255.0

Rx IP Packets : 152 Tx IP Packets : 156

CSTP Started : 00:06:44 Last-Received : 00:00:08

CSTP DPD-Req sent : 0 Virtual Access : 1

Msie-ProxyServer : None Msie-PxyPolicy : Disabled

Msie-Exception :

Client Ports : 50122

DTLS Port : 52932

Router#show webvpn session context all

WebVPN context name: SSL

Client_Login_Name Client_IP_Address No_of_Connections Created Last_Used

SEP8CB64F578B2C 172.16.250.34 1 3d04h 00:00:16

Verificación de CUCM

Confirme que el teléfono IP está registrado en el Call Manager con la dirección asignada que el router proporcionó a la conexión SSL.

Troubleshoot

Depuraciones en el servidor VPN SSL

Router#show debug

WebVPN Subsystem:

WebVPN (verbose) debugging is on

WebVPN HTTP debugging is on

WebVPN AAA debugging is on

WebVPN tunnel debugging is on

WebVPN Tunnel Events debugging is on

WebVPN Tunnel Errors debugging is on

Webvpn Tunnel Packets debugging is on

PKI:

Crypto PKI Msg debugging is on

Crypto PKI Trans debugging is on

Crypto PKI Validation Path debugging is on

Depuraciones desde el teléfono

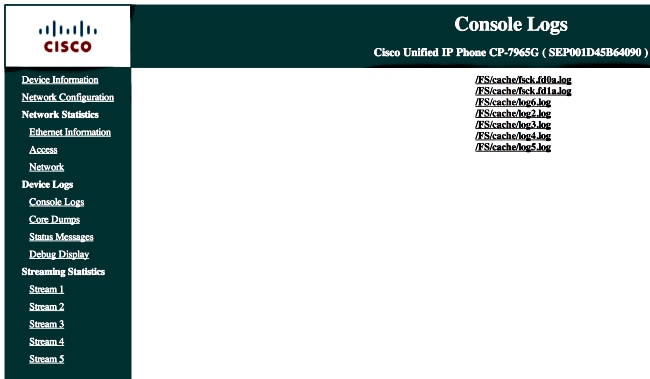

- Vaya a Device > Phone desde CUCM.

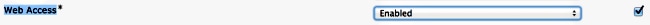

- En la página de configuración del dispositivo, establezca Acceso web en Activado.

- Haga clic en Save y luego en Apply Config.

- Desde un navegador, ingrese la dirección IP del teléfono y elija Console Logs en el menú de la izquierda.

- Descargue todos los archivos /FS/cache/log*.log. Los archivos de registro de la consola contienen información sobre por qué el teléfono no puede conectarse a la VPN.

Errores relacionados

ID de bug de Cisco CSCty46387 , IOS SSLVPN: Mejora para que el contexto sea el valor predeterminado

ID de bug de Cisco CSCty46436 , IOS SSLVPN: Mejora del comportamiento de validación de certificados de cliente

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

17-Jun-2013

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Walter LopezCisco TAC Engineer

- Atri BasuCisco TAC Engineer

- Joe MartiniCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios