Introducción

Este documento describe cómo realizar un seguimiento de un flujo de red mediante técnicas de coloreado de paquetes.

Prerequisites

Requirements

- Conocimientos básicos de ACI

- Grupos de terminales y contratos

- Conocimientos básicos de Wireshark

Componentes Utilizados

Este documento no se limita a versiones específicas de hardware y software.

Dispositivos utilizados:

- Cisco ACI versión 5.3(2)

- Destino de extensión

- Switches Gen2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

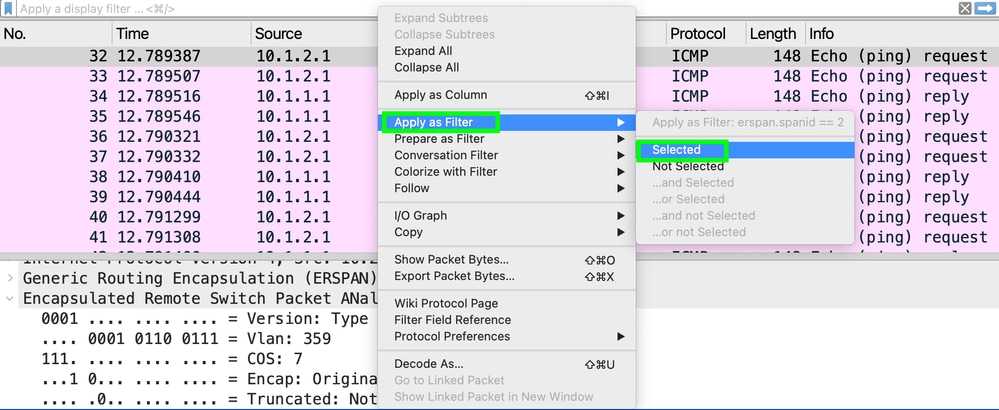

Cómo crear filtros en Wireshark.

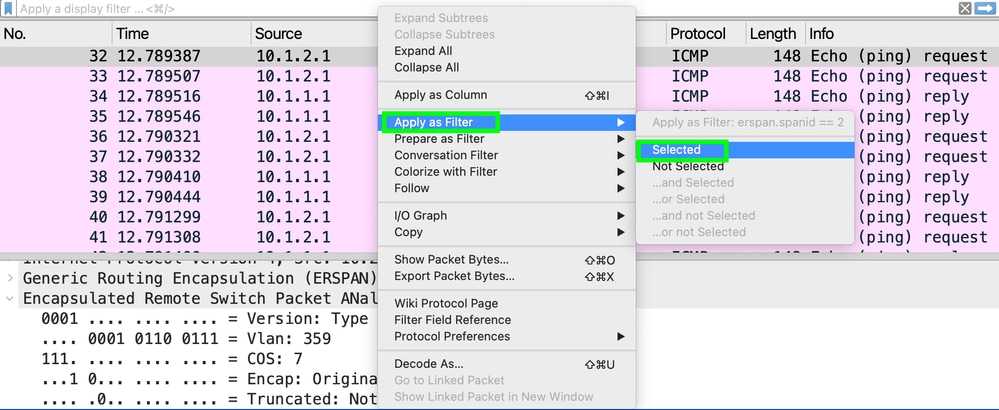

Abra la captura. Con un marco dentro del paquete de switch remoto encapsulado, seleccione la línea SpanID y haga clic con el botón derecho.

Seleccione Apply as Filter > Selected como se muestra en la imagen:

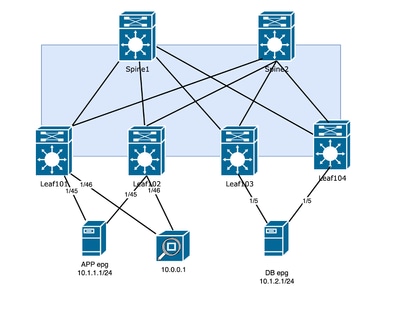

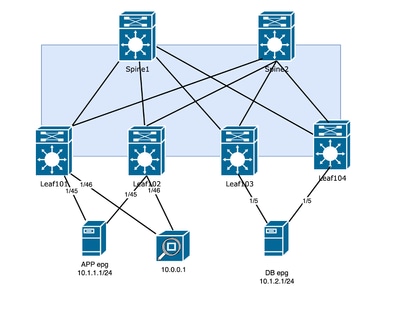

Topología

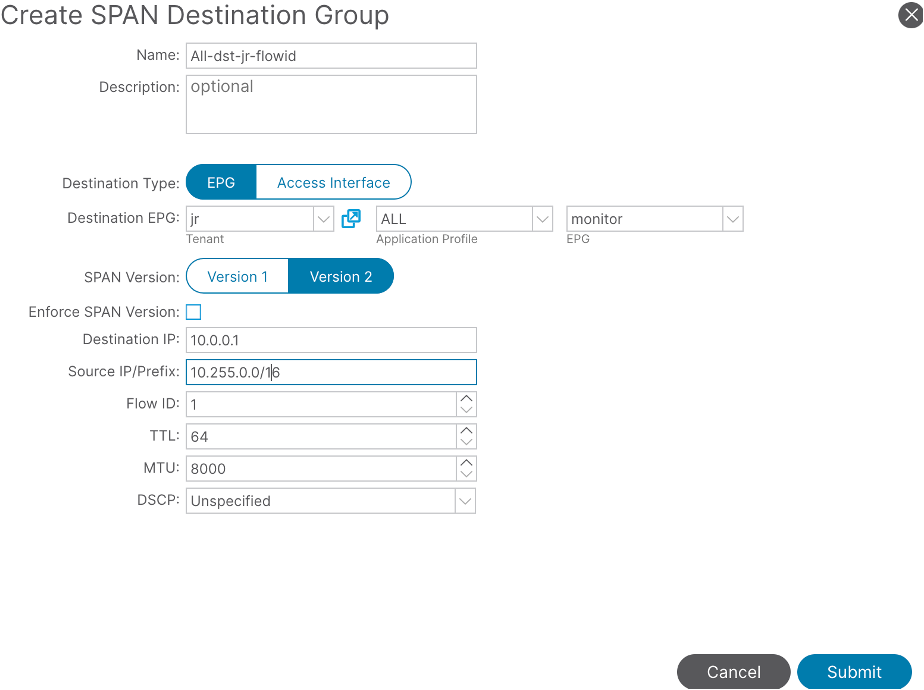

Opción 1. Configuración de ERSPAN con Flow-id

Si un servidor de destino es capaz de manejar todo el tráfico, el encabezado ERSPAN incluye una opción para definir un ID de flujo. Este ID de flujo se puede configurar para identificar el tráfico entrante en el fabric, mientras que se puede configurar un ID de flujo diferente para el tráfico saliente.

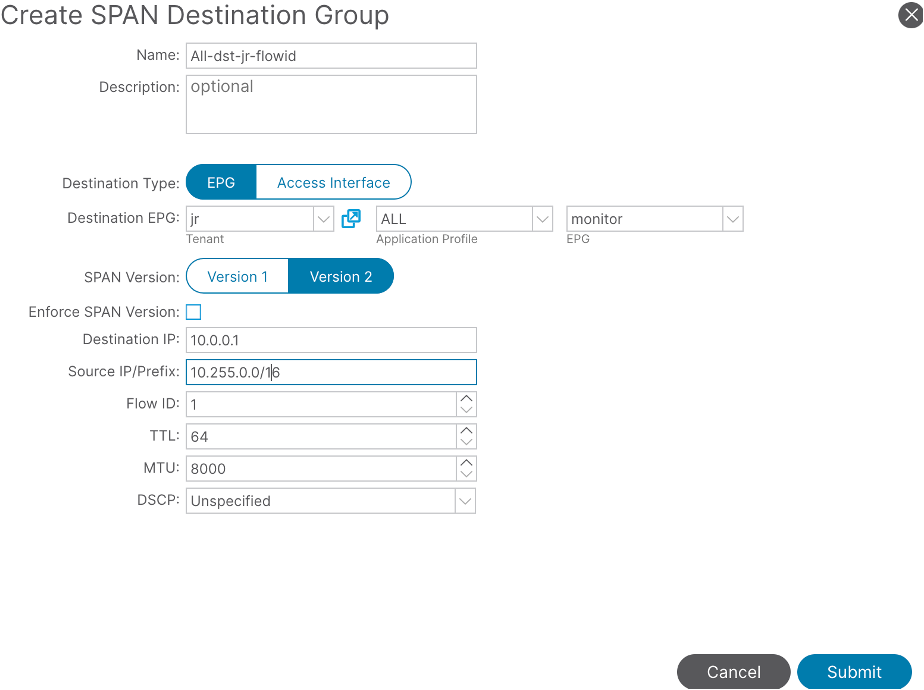

Paso 1. Configuración de destino de ESPAN

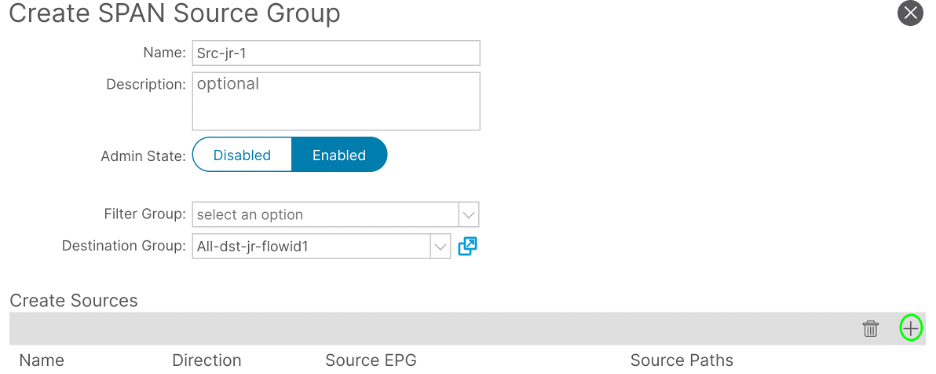

Un grupo de destino tendrá el id de flujo de 1

En Fabric > Access Policies > Policies > Troubleshooting > SPAN > SPAN Destination Groups

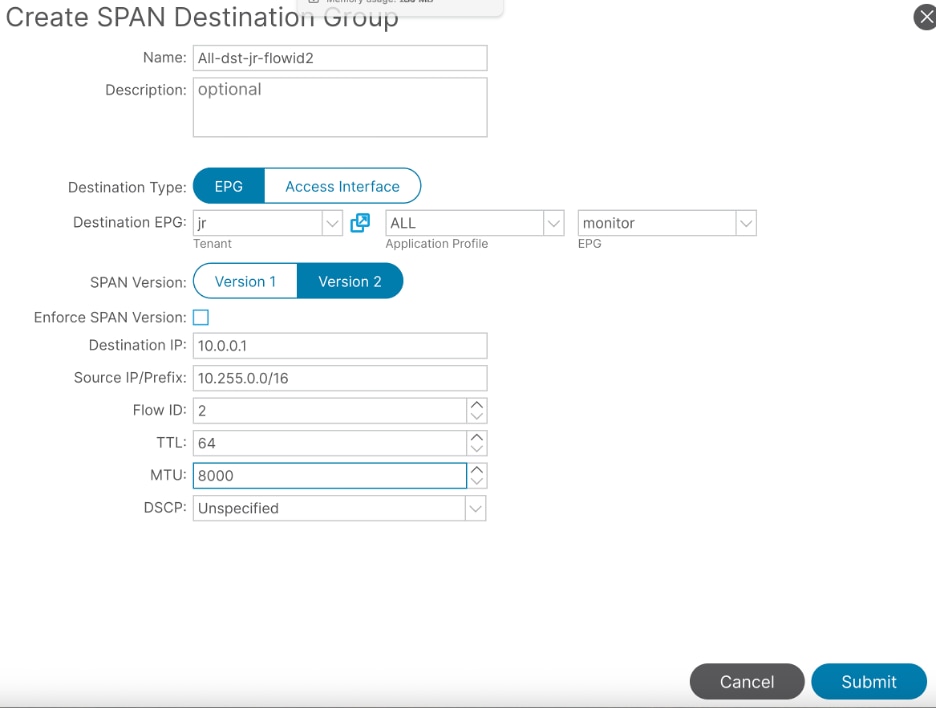

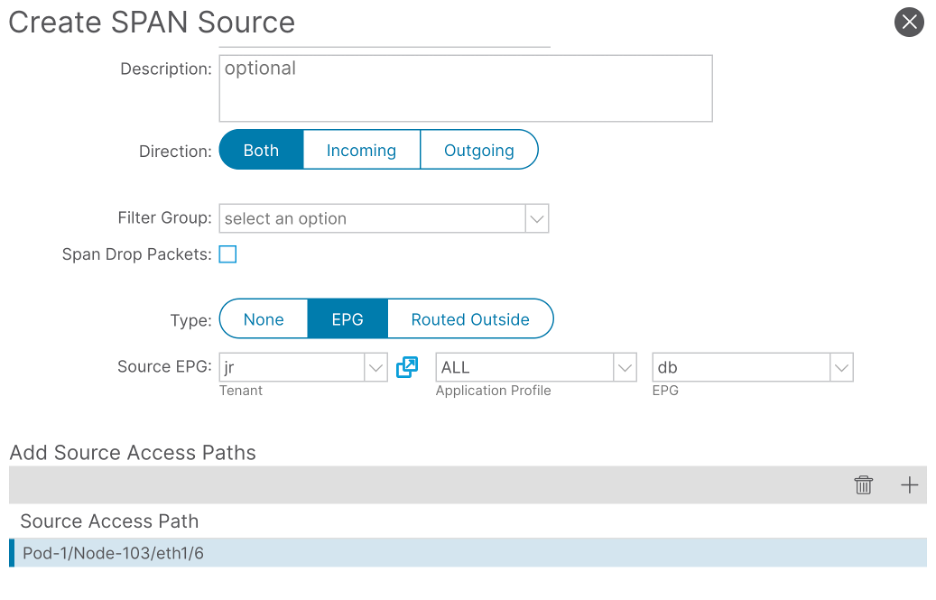

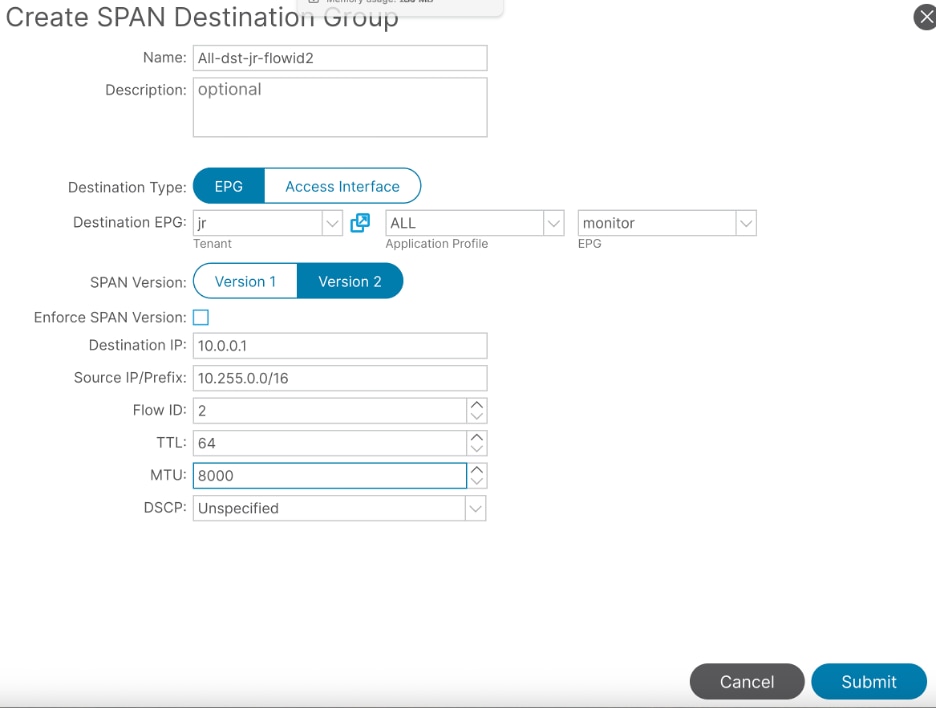

En el segundo grupo de destino, configure flow-id de 2:

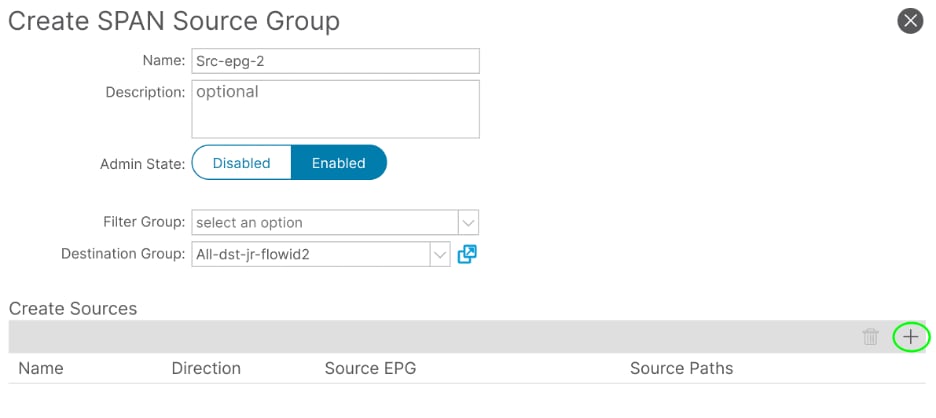

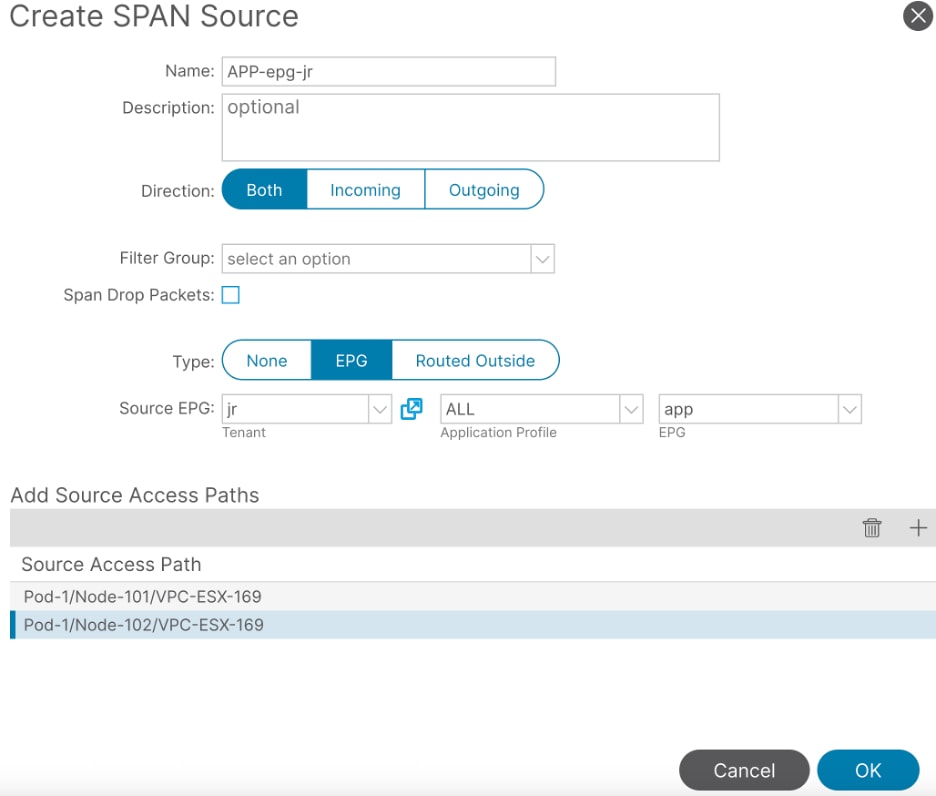

Paso 2a. Creación del Origen de Tramo para el Tráfico Conectado Directamente al SRC

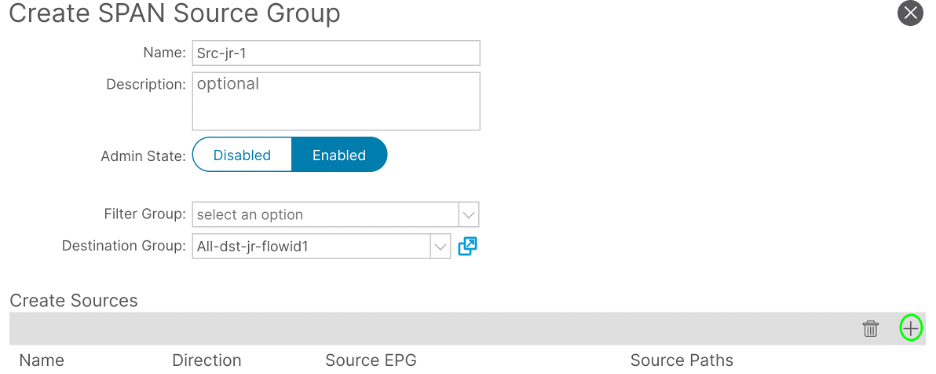

En Fabric > Access Policies > Policies > Troubleshooting > SPAN > SPAN Source Groups

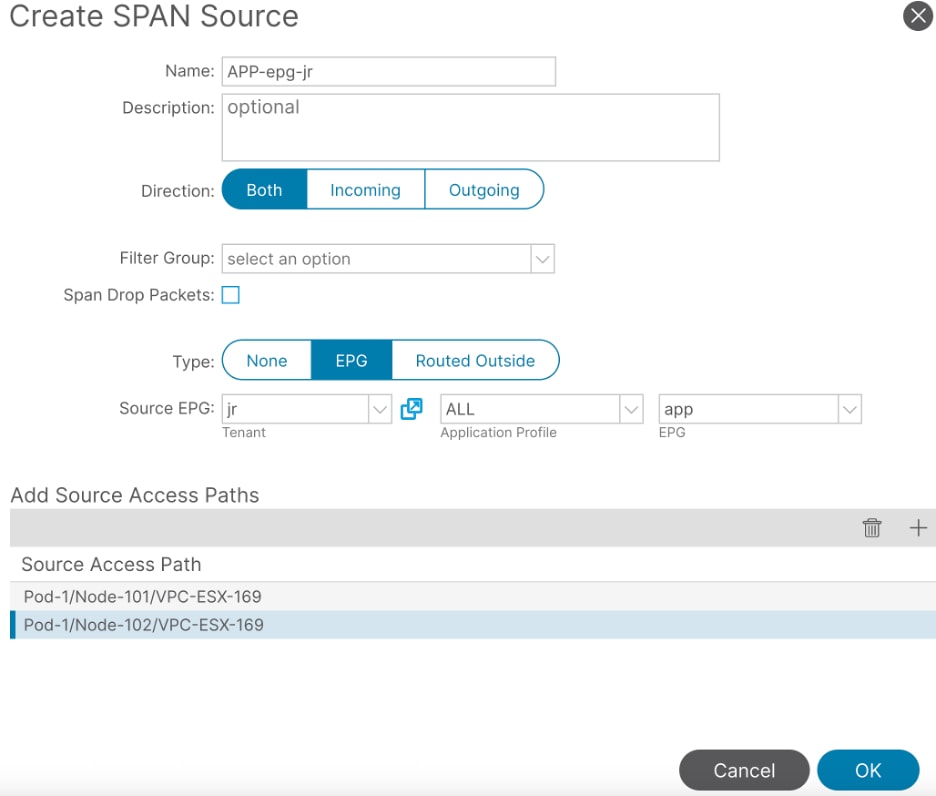

Filtre más el tráfico agregando la ruta y el EPG. El ejemplo de laboratorio es el perfil de aplicación de arrendatario jr ALL y la aplicación EPG.

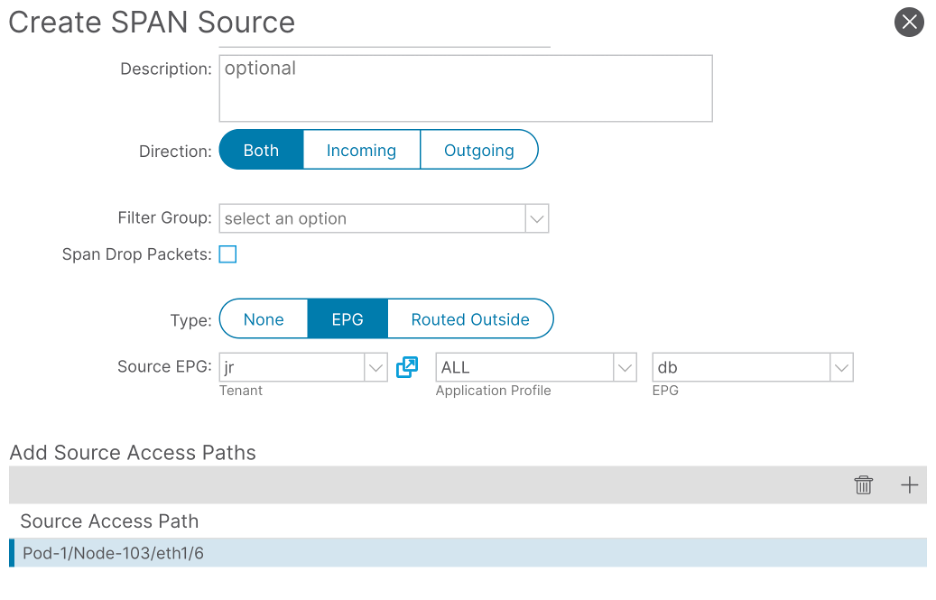

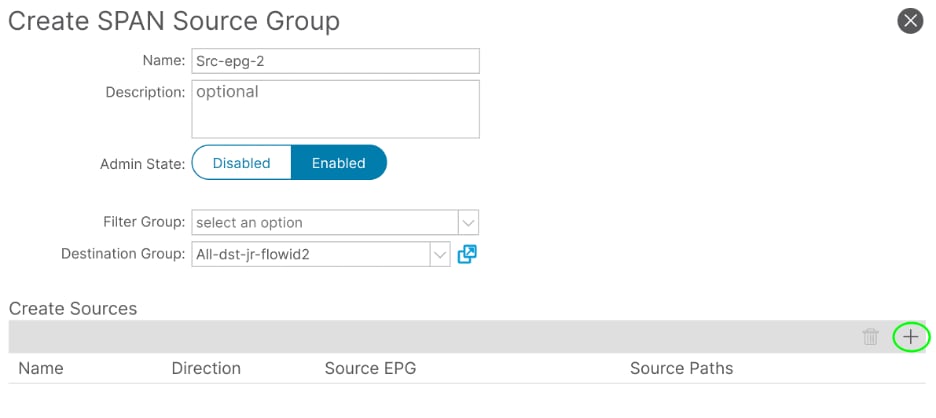

Paso 2b. Crear origen de expansión para el tráfico conectado directamente al DST

En Fabric > Access Policies > Policies > Troubleshooting > SPAN > SPAN Source Groups

Filtre más el tráfico añadiendo no solo la ruta, sino también la base de datos de EPG:

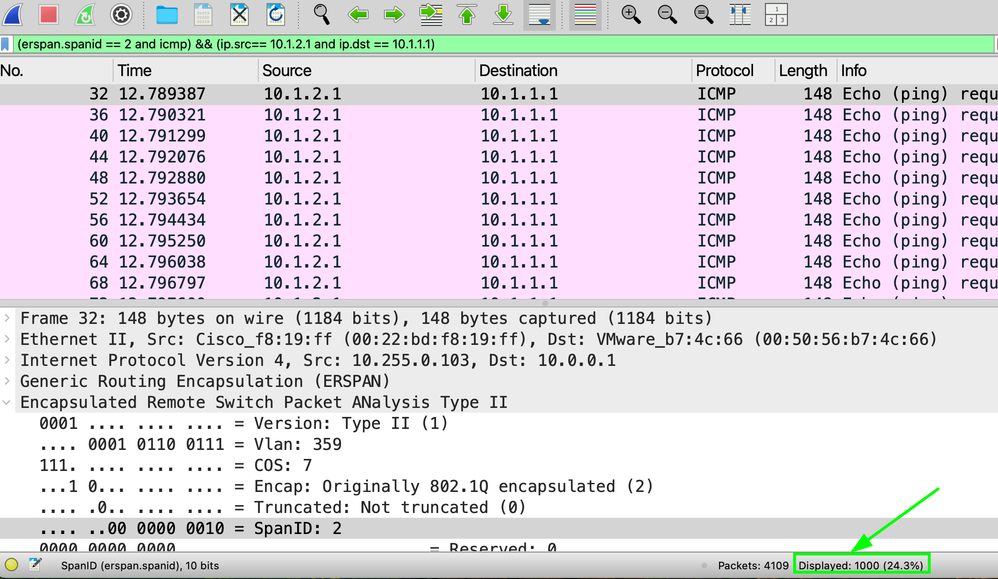

Paso 3. Análisis rápido de Wireshark

En este ejemplo, está verificando que el número de paquetes de solicitud ICMP coincida con el número de paquetes de respuesta ICMP, asegurándose de que no haya descartes de paquetes dentro del fabric ACI.

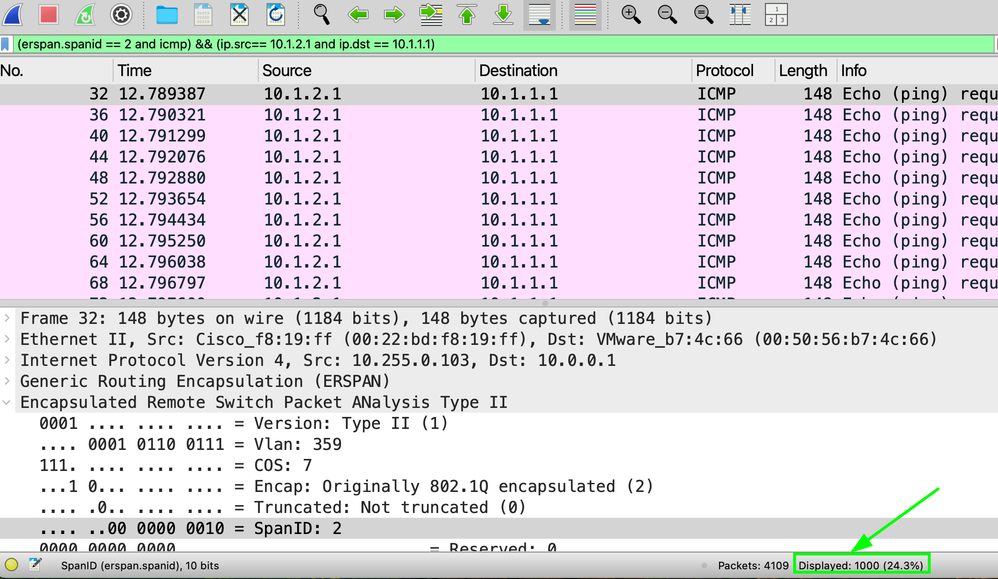

Abra la captura en wireshark para crear el filtro usando el ID de SPAN /Flow-ID configurado junto con la IP de SRC y DST:

(erspan.spanid == and ) && (ip.src== and ip.dst == )

Filtro utilizado para el flujo probado en laboratorio:

(erspan.spanid == 1 and icmp) && (ip.src== 10.1.2.1 and ip.dst == 10.1.1.1)

Verifique que el paquete mostrado tenga la misma cantidad que la enviada:

El siguiente ID de SPAN debe tener la misma cantidad; si no es así, el paquete se descartó dentro del fabric.

Filtro:

(erspan.spanid == 2 and icmp) && (ip.src== 10.1.2.1 and ip.dst == 10.1.1.1)

Opción 2. Contadores de plataforma

Este método aprovecha que Nexus está realizando un seguimiento del rendimiento de interfaces individuales con diferentes tamaños de paquete, pero el método requiere que al menos una cola tenga una cantidad baja de tráfico, si no cero.

Borrar contadores de plataforma

Entre en el switch individual y borre la interfaz individual que se conecta a los dispositivos.

Switch#vsh_lc -c “clear platform internal counters port ”

LEAF3# vsh_lc -c “clear platform internal counters port 6”

LEAF1# vsh_lc -c “clear platform internal counters port 45”

LEAF2# vsh_lc -c “clear platform internal counters port 45”

Identificar un tamaño de paquete con paquetes bajos o nulos

Busque un tamaño de paquete que posiblemente no tenga contadores en todas las hojas para RX y TX:

vsh_lc -c ‘show platform internal counters port ’ | grep X_PKT

En el siguiente ejemplo, tamaño de paquete mayor que 512 e inferior a 1024:

LEAF101# vsh_lc -c "show platform internal counters port 45 " | grep X_PKT

RX_PKTOK 1187

RX_PKTTOTAL 1187

RX_PKT_LT64 0

RX_PKT_64 0

RX_PKT_65 1179

RX_PKT_128 8

RX_PKT_256 0

RX_PKT_512 0 <<

RX_PKT_1024 0

RX_PKT_1519 0

RX_PKT_2048 0

RX_PKT_4096 7

RX_PKT_8192 43

RX_PKT_GT9216 0

TX_PKTOK 3865

TX_PKTTOTAL 3865

TX_PKT_LT64 0

TX_PKT_64 0

TX_PKT_65 3842

TX_PKT_128 17

TX_PKT_256 6

TX_PKT_512 0 <<

TX_PKT_1024 10

TX_PKT_1519 3

TX_PKT_2048 662

TX_PKT_4096 0

TX_PKT_8192 0

TX_PKT_GT9216 0

El paso debe realizarse en el link donde se le reenvían los paquetes.

Seguimiento del flujo de tráfico

Desde el servidor 10.1.2.1, se envían 1000 paquetes con un tamaño de paquete de 520.

Verifique en la interfaz 1/6 de la hoja 103, donde el tráfico se inicia en RX:

MXS2-LF103# vsh_lc -c "show platform internal counters port 6 " | grep X_PKT_512

RX_PKT_512 1000

TX_PKT_512 647

1000 paquetes RX, pero solo se enviaron 647 como respuesta.

El siguiente paso es verificar las interfaces salientes de los otros servidores:

Para Leaf102:

MXS2-LF102# vsh_lc -c "show platform internal counters port 45 " | grep X_PKT_512

RX_PKT_512 0

TX_PKT_512 1000

El fabric no descartó la solicitud.

Para la hoja 101, los paquetes RX 647 y es la misma cantidad de paquetes TX por ACI.

MXS2-LF101# vsh_lc -c "show platform internal counters port 45 " | grep X_PKT_512

RX_PKT_512 647

TX_PKT_512 0

Información Relacionada

Resolución de problemas de reenvío intrafabric de ACI: caídas intermitentes

Comentarios

Comentarios