Compatibilidad con SHA-256 para UCCX

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la compatibilidad de SHA-256 con Cisco Unified Contact Center Express (UCCX). El cifrado SHA-1 dejará de estar disponible en breve y todos los exploradores web compatibles con UCCX comenzarán a bloquear las páginas web de los servidores que ofrezcan certificados con el cifrado SHA-1.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Unified Contact Center Express (UCCX)

- Administración de certificados

Anuncios de Microsoft y Mozilla

Actualización de desaprobación de SHA-1

Continuación de la eliminación gradual de los certificados SHA-1

En estos avisos, los fabricantes de navegadores han indicado que los navegadores mostrarán advertencias que se pueden omitir para los certificados SHA-1 encontrados que se emiten con las fechas ValidFrom después del 1 de enero de 2016.

Además, el plan actual de registro es bloquear sitios web que utilicen certificados SHA-1 después del 1 de enero de 2017, independientemente de la entrada ValidFrom del certificado. Sin embargo, con los ataques recientes dirigidos a certificados SHA-1, estos navegadores podrían ascender en esta línea de tiempo y bloquear sitios web que utilicen certificados SHA-1 después del 1 de enero de 2017, independientemente de la fecha de emisión del certificado.

Cisco aconseja a los clientes que lean los anuncios en detalle y que estén al día de los anuncios de Microsoft y Mozilla sobre este tema.

Algunas versiones de UCCX generan certificados SHA-1. Si accede a las páginas web de UCCX protegidas por certificados SHA-1, es posible que generen una advertencia o que se bloqueen de acuerdo con las fechas y reglas indicadas anteriormente.

Experiencia de usuario

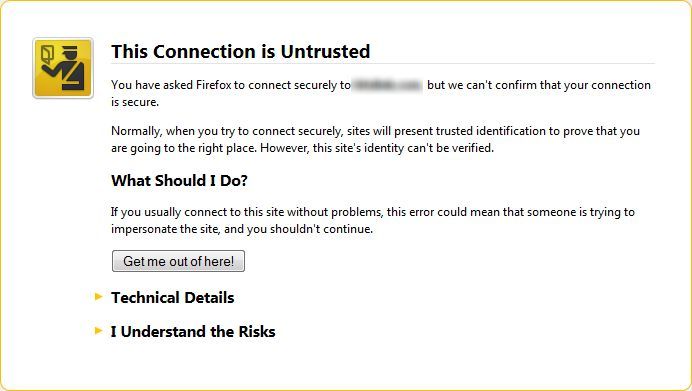

Cuando se detecta un certificado SHA-1, en función de la fecha ValidFrom y de las reglas enumeradas anteriormente, el usuario puede ver un mensaje similar a este:

Dependiendo de las decisiones que se tomen, un usuario puede o no ser capaz de saltarse esta advertencia.

Consideraciones sobre UCCX

Estas tablas describen las estrategias de mitigación e impacto de certificados SHA-1 para cada versión de UCCX que se encuentra actualmente en mantenimiento de software.

Anotaciones utilizadas en este documento

| Notación | Descripción |

|

Ya compatible. No se requiere ninguna otra acción. |

|

El soporte está disponible, pero la regeneración de certificados es necesaria. |

|

El soporte técnico no está disponible. |

UCCX 11.5

conservado

| Administración de UCCX |

Administración de CUIC Live Data# |

Escritorio de administración Finesse# | Correo electrónico de agente y chat con SocialMiner* | Pasos de secuencia de comandos REST de UCCX | Grabación con MediaSense* 11.5 |

|

| Instalación nueva |  |

|

|

|

|

|

| Actualizar desde la versión anterior |

Los certificados UCCX conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

Los certificados de UCCX Cisco Unified Intelligence Center (CUIC) conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

Los certificados Finesse de UCCX conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

Los certificados de SocialMiner y UCCX conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

UCCX no rechazará un servidor Web remoto que utilice certificados SHA-1 como parte de la comunicación de transferencia de estado representacional (REST). Los pasos de REST funcionarán después de que los certificados se vuelvan a generar en UCCX. |

Los certificados MediaSense y UCCX conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

Nota: *Los certificados MediaSense y SocialMiner regenerados deben volver a importarse en UCCX.

Nota: #No requiere acciones independientes para Finesse y CUIC. Los certificados se vuelven a generar una sola vez en la página de administración de la plataforma UCCX.

UCCX 11.0(1)

| Administración de UCCX | Administración de CUIC Datos en directo# | Escritorio de administración Finesse# | Correo electrónico de agente y chat con SocialMiner** | Pasos de secuencia de comandos REST de UCCX | Grabación con MediaSense** 11.0* y 10.5* | |

| Instalación nueva |

De forma predeterminada, todos los certificados de instalación nuevos autofirmados son certificados SHA-1 y deben regenerarse. |

De forma predeterminada, todos los certificados de instalación nuevos autofirmados son certificados SHA-1 y deben regenerarse. |

De forma predeterminada, todos los certificados de instalación nuevos autofirmados son certificados SHA-1 y deben regenerarse. |

De forma predeterminada, todos los certificados de instalación nuevos autofirmados son certificados SHA-1 y deben regenerarse. |

UCCX no rechazará un servidor Web remoto que utilice certificados SHA-1 como parte de la comunicación REST. Los pasos de REST funcionarán después de que los certificados se vuelvan a generar en UCCX. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

| Actualizar desde la versión anterior |

Los certificados UCCX conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

Los certificados UCCX CUIC conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

Los certificados Finesse de UCCX conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

Los certificados de SocialMiner y UCCX conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

UCCX no rechazará un servidor Web remoto que utilice certificados SHA-1 como parte de la comunicación REST. Los pasos de REST funcionarán después de que los certificados se vuelvan a generar en UCCX. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

Nota: *Se lanzará un Engineering Special (ES) para permitir que MediaSense 10.5 y 11.0 generen y acepten certificados SHA-256.

Nota: ** Los certificados MediaSense y SocialMiner regenerados deben volver a importarse en UCCX.

Nota: #No se necesitan acciones separadas para Finesse y CUIC. Los certificados se vuelven a generar una sola vez en la página de administración de la plataforma UCCX.

UCCX 10.5 y 10.6

| Administración de UCCX | Administración de CUIC Datos en directo# | Escritorio de administración Finesse# | Correo electrónico de agente y chat con SocialMiner* | Pasos de secuencia de comandos REST de UCCX | Grabación con MediaSense*** 10,0** / 10,5** | |

| Instalación nueva |

De forma predeterminada, todos los certificados de instalación nuevos autofirmados son certificados SHA-1 y deben regenerarse. |

De forma predeterminada, todos los certificados de instalación nuevos autofirmados son certificados SHA-1 y deben regenerarse. |

De forma predeterminada, todos los certificados de instalación nuevos autofirmados son certificados SHA-1 y deben regenerarse. |

La compatibilidad con SHA-256 para el correo electrónico y el chat de agentes solo está disponible en SocialMiner (SM) v11 y SM v11 no es compatible con UCCX v10.x. |

UCCX no rechazará un servidor Web remoto que utilice certificados SHA-1 como parte de la comunicación REST. Los pasos de REST funcionarán después de que los certificados se vuelvan a generar en UCCX. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

| Actualizar desde la versión anterior |

Los certificados conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

Los certificados conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

Los certificados conservan el algoritmo de versiones anteriores. Si se generan con una clave SHA-11 en versiones anteriores, los certificados autofirmados se basan en SHA-1 y deben regenerarse. |

La compatibilidad con SHA-256 para el correo electrónico y el chat del agente solo está disponible en SM v11 y SM v11 no es compatible con UCCX v10.x. |

UCCX no rechazará un servidor Web remoto que utilice certificados SHA-1 como parte de la comunicación REST. Los pasos de REST funcionarán después de que los certificados se vuelvan a generar en UCCX. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

Nota: *Se publicará un especial de ingeniería para permitir que SocialMiner 10.6 genere y acepte certificados SHA-256.

Nota: **Se publicará un Engineering Special (ES) para permitir que MediaSense 10.0 y 10.5 generen y acepten certificados SHA-256.

Nota: ***Los certificados MediaSense y SocialMiner regenerados deben volver a importarse en UCCX.

Nota: Se necesitan acciones independientes de #No para Finesse y CUIC. Los certificados se vuelven a generar una sola vez en la página de administración de la plataforma UCCX.

UCCX 10.0

| Administración UCCX** | Administración de CUIC Datos en directo# | Escritorio de administración Finesse# | Chat de agente con SocialMiner* | Pasos de secuencia de comandos REST de UCCX | Grabación con MediaSense*** 10.0** | |

| Instalación nueva |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

La compatibilidad con SHA-256 para el chat de agente solo está disponible en SM v11 y SM v11 no es compatible con UCCX v10.x. |

UCCX no rechazará un servidor Web remoto que utilice certificados SHA-1 como parte de la comunicación REST. Los pasos de REST funcionarán después de que los certificados se vuelvan a generar en UCCX. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

| Actualizar desde la versión anterior |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

La compatibilidad con SHA-256 para el chat de agente solo está disponible en SM v11 y SM v11 no es compatible con UCCX v10.x. |

UCCX no rechazará un servidor Web remoto que utilice certificados SHA-1 como parte de la comunicación REST. Los pasos de REST funcionarán después de que los certificados se vuelvan a generar en UCCX. |

El certificado autofirmado predeterminado es SHA-1. El certificado de regeneración no proporciona una opción para SHA-256. |

Nota: *Se publicará un especial de ingeniería para permitir que SocialMiner 10.6 genere y acepte certificados SHA-256.

Nota: **Se publicará un Engineering Special (ES) para permitir que MediaSense 10.0 genere y acepte certificados SHA-256.

Nota: ***Los certificados MediaSense y SocialMiner regenerados deben volver a importarse en UCCX.

Nota: Se necesitan acciones independientes de #No para Finesse y CUIC. Los certificados se vuelven a generar una sola vez en la página de administración de la plataforma UCCX.

Instrucciones de administración de certificados

Hay tres tipos de certificados que deben verificarse y que pueden regenerarse:

- Certificados autofirmados

- Certificados raíz de confianza

- Certificados firmados por terceros

Certificados de firma automática

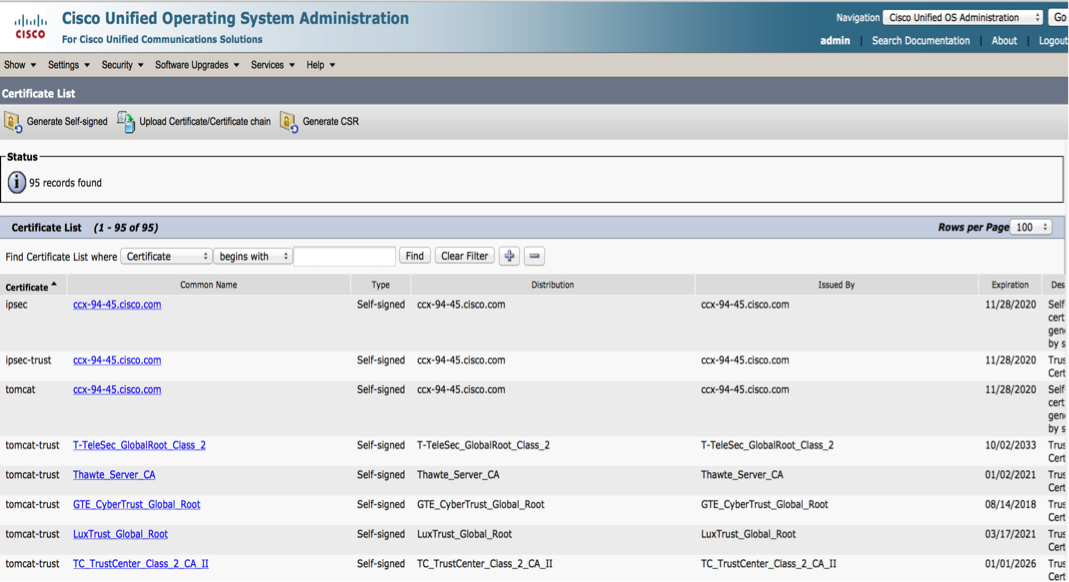

Acceda a la página Administración del Sistema Operativo. Elija Security > Navigate to Certificate management. Haga clic en Find (Buscar).

Observe las cuatro categorías de certificados:

- ipsec

- ipsec-trust

- tomcat

- tomcat-trust

Los certificados bajo la categoría tomcat y el tipo Self-signed son los que requieren regeneración. En la imagen anterior, el tercer certificado es el que requiere regeneración.

Complete estos pasos para regenerar certificados:

Paso 1. Haga clic en el nombre común del certificado.

Paso 2. En la ventana emergente, haga clic en Regenerar.

Paso 3. Elija el algoritmo de cifrado de SHA-256.

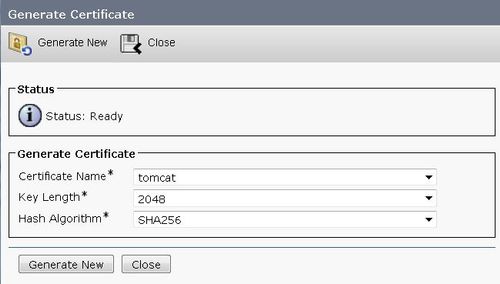

Para UCCX versión 10.6, complete estos pasos para regenerar certificados:

Paso 1. Haga clic en Generar nuevo.

Paso 2. Seleccione el nombre del certificado como tomcat, la longitud de la clave como 2048 y el algoritmo hash como SHA256.

Paso 3. Haga clic en Generar nuevo.

Certificados raíz de confianza

Estos son los certificados que proporciona la plataforma. Las firmas basadas en SHA-1 para estos certificados no suponen un problema, ya que los clientes de seguridad de la capa de transporte (TLS) confían en estos certificados en función de su identidad, en lugar de en la firma de su hash.

Certificados firmados por terceros

Los certificados firmados por una autoridad de certificación de terceros con el algoritmo SHA-1 deben volver a importarse con certificados firmados SHA-256. Todos los certificados de una cadena de certificados deben dimitir con SHA-256.

Notas complementarias

Las últimas ofertas especiales de ingeniería se publican en cisco.com cuando están disponibles. Consulte las páginas de productos correspondientes con regularidad para obtener las descargas del especial de ingeniería.

- Para obtener ayuda sobre la regeneración de certificados o problemas asociados, abra un caso de Cisco TAC.

- Los clientes que utilizan las versiones 8.x o 9.x de UCCX deben planificar la actualización a las últimas versiones compatibles para mantener la compatibilidad con Cisco y los navegadores.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

05-Apr-2016

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Abhiram KramadhatiCisco Engineering

- Arundeep NagarajCisco TAC Engineer

- Ryan LaFountainCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios