Introducción

Este documento describe el proceso para configurar la autenticación LDAP en un dispositivo virtual privado (PVA) Intersight.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Protocolo ligero de acceso a directorios (LDAP).

- Dispositivo virtual privado Intersight.

- Servidor de nombre de dominio (DNS).

Componentes Utilizados

- Dispositivo virtual privado Intersight.

- Microsoft Active Directory.

- Servidor DNS.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

LDAP es un protocolo utilizado para acceder a los recursos desde un directorio a través de la red. Estos directorios almacenan información sobre usuarios, organizaciones y recursos. LDAP proporciona una forma estándar de acceder y administrar esa información que se puede utilizar para los procesos de autenticación y autorización.

Este documento muestra el proceso de configuración para agregar la autenticación remota a través de LDAP a un PVA de Intersight.

Configurar

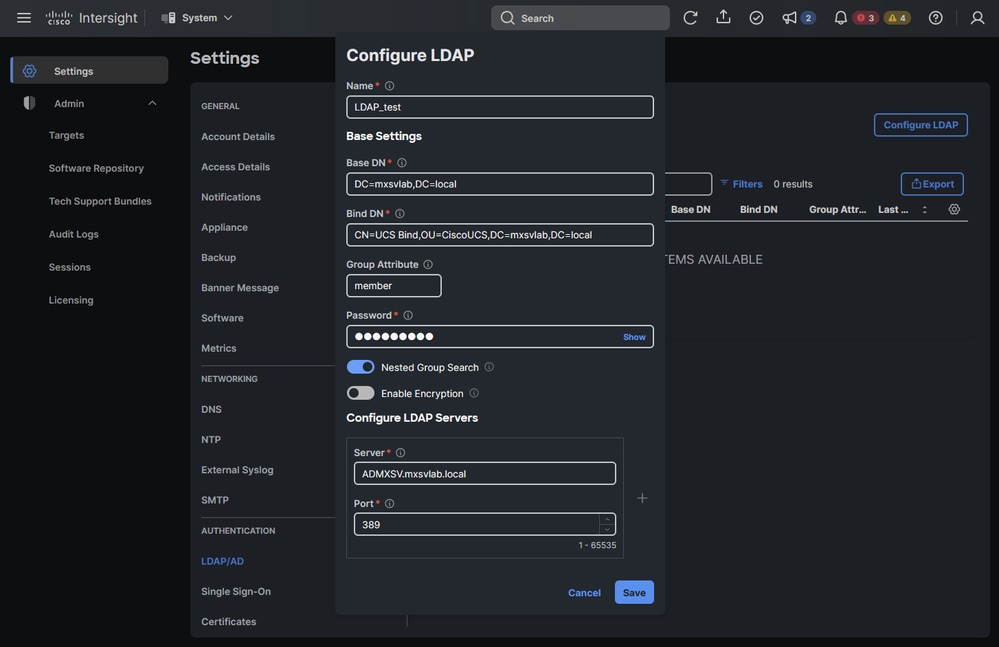

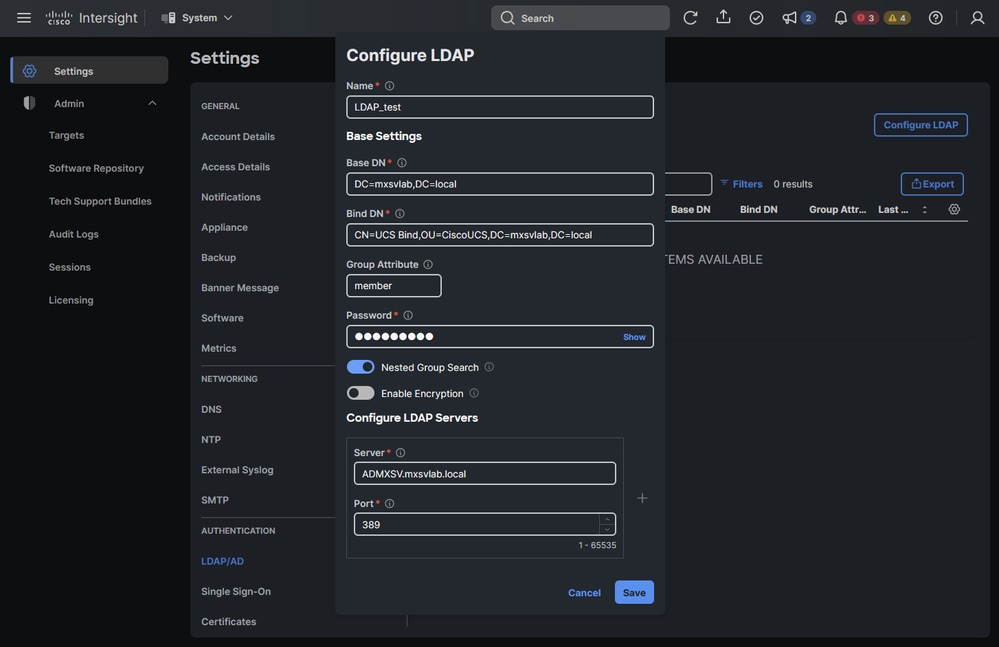

Configuración de los parámetros básicos de LDAP

- Vaya a System > Settings > AUTHENTICATION > LDAP/AD.

- Haga clic en Configure LDAP.

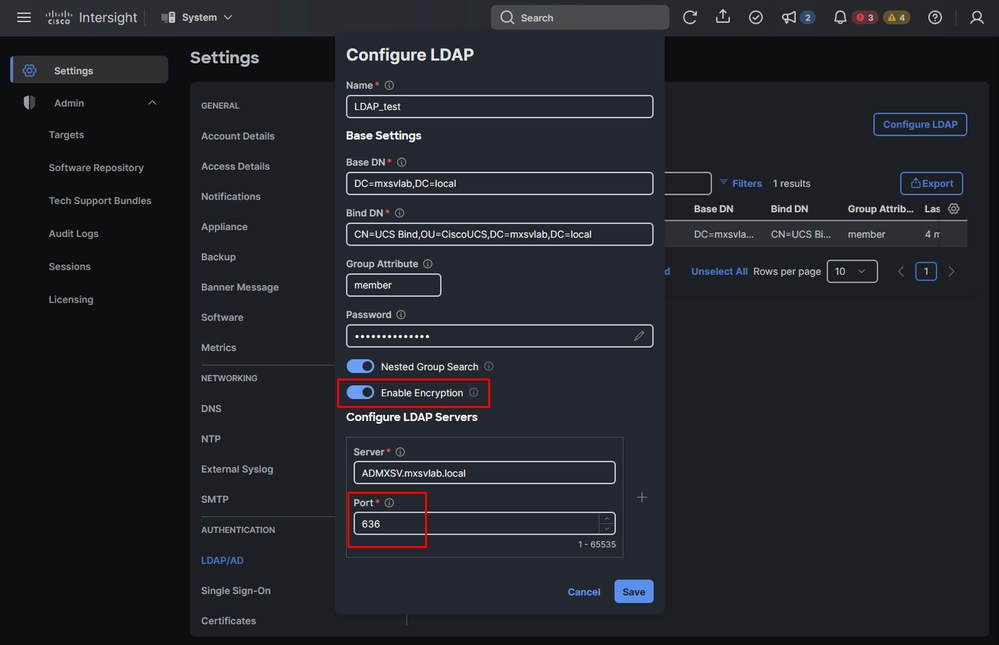

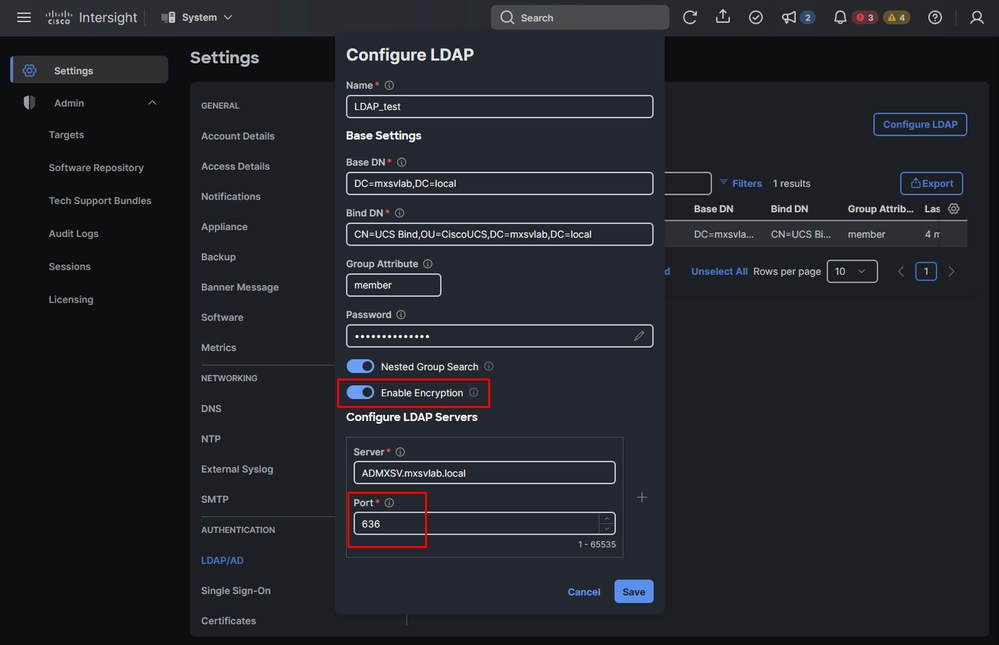

- Introduzca la información necesaria. Tenga en cuenta las siguientes recomendaciones:

- El nombre se establece arbitrariamente y no afecta a la configuración.

- Para BaseDN y BindDN, copie y pegue los valores correspondientes de la configuración de Active Directory (AD).

- El valor predeterminado para Atributo de grupo es miembro.

Nota: En otras herramientas de administración de UCS, como UCSM o CIMC, el atributo Group se establece en memberOf. En Intersight se recomienda dejarlo como miembro.

- Introduzca la contraseña para este proveedor LDAP.

- Habilite la opción Búsqueda de grupos anidados si desea permitir una búsqueda recursiva en su AD para todos los grupos desde la raíz y sus grupos contenidos.

- Deje Enable Encryption deshabilitado para una configuración LDAP normal. Si se necesita un LDAP seguro, actívelo y asegúrese de revisar la sección Configuración de LDAP seguro (LDAP seguro) para los pasos complementarios que debe configurar.

- Agregue la configuración para un servidor LDAP:

- En Servidor introduzca la IP o el nombre de host del servidor LDAP.

Precaución: Si se utiliza el nombre de host, asegúrese de que el DNS pueda asignar ese nombre de host correctamente.

- El puerto predeterminado y recomendado para LDAP es 389 .

- Click Save.

Ejemplo de Configuración para los Parámetros Básicos de LDAP

Ejemplo de Configuración para los Parámetros Básicos de LDAP

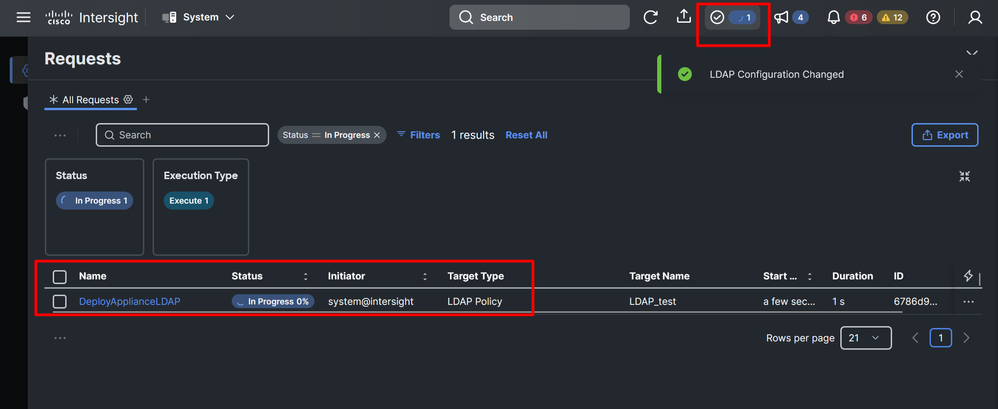

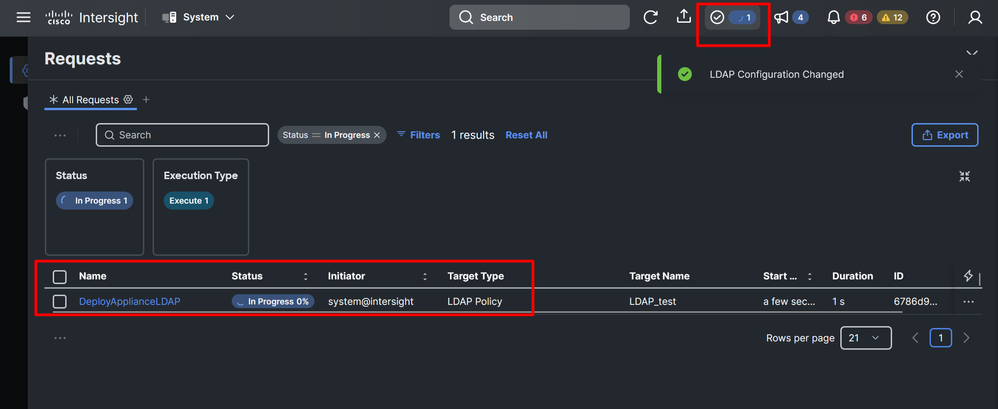

- Supervise el flujo de trabajo DeployApplianceLDAP desde Requests en la barra superior.

Solicitud de implementación

Solicitud de implementación

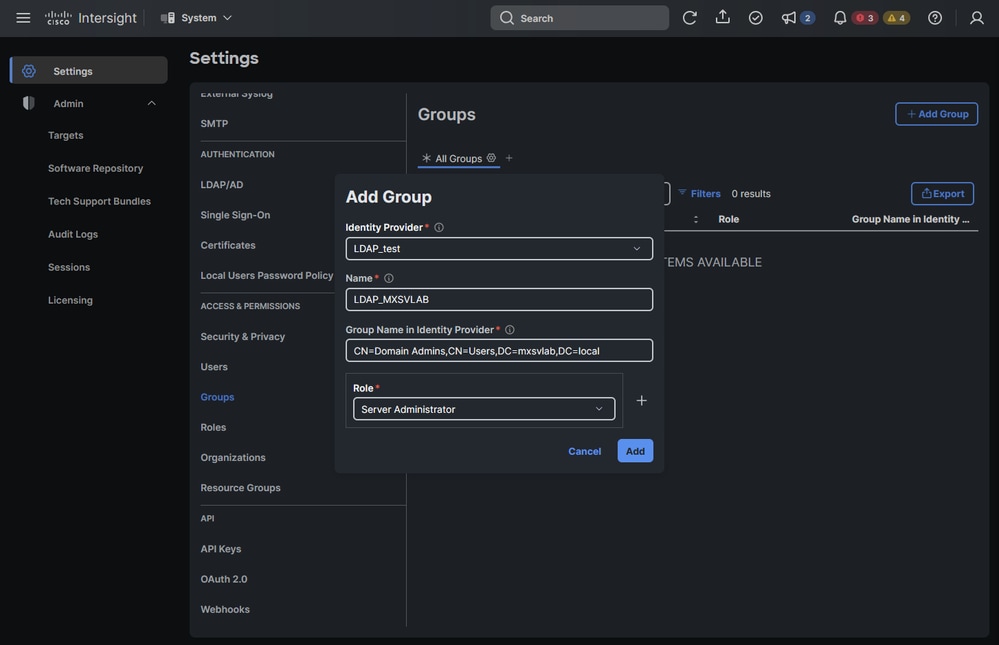

Configurar usuarios y grupos

Una vez finalizado el flujo de trabajo DeployApplianceLDAP, puede configurar Groups o Users individuales.

Si decide utilizar Grupos, la autorización se proporciona a todos los usuarios que pertenecen a ese Grupo. Si utiliza usuarios individuales, deberá agregar cada usuario con su propia función de autorización.

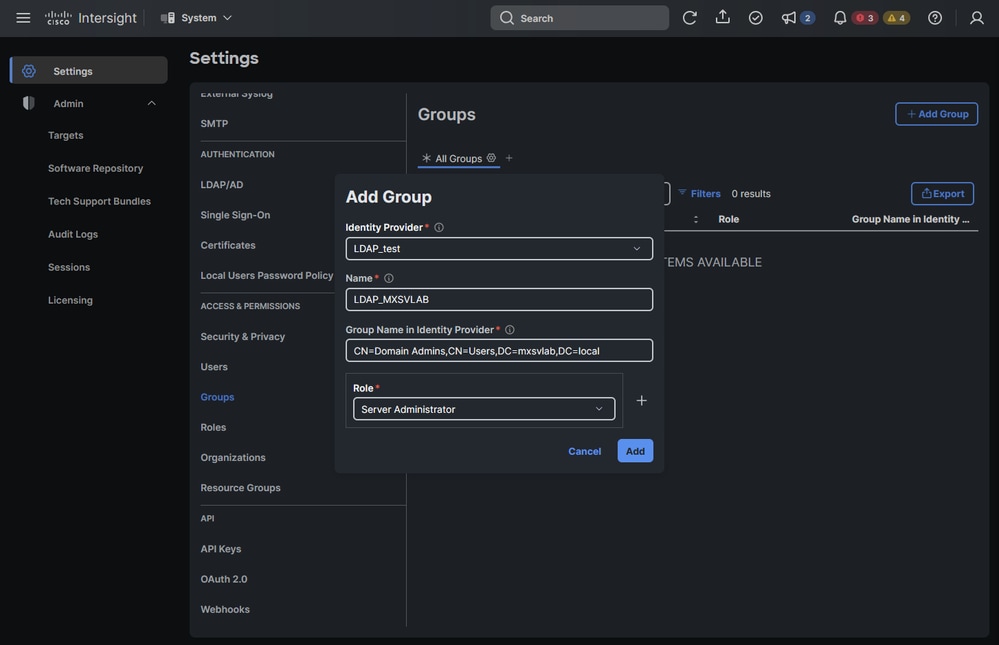

Configurar grupos

- Vaya a Sistema > Configuración > ACCESO y PERMISO > Grupos.

- Haga clic en Agregar grupo.

- Seleccione el proveedor de identidad. Es el nombre que estableció en la sección Configure LDAP Basic Settings.

- Establezca un nombre para el grupo.

- Introduzca el valor de Nombre de grupo en Proveedor de identidad. Debe coincidir con las configuraciones del grupo en su servidor LDAP.

- Seleccione el rol en función del nivel de acceso que desee proporcionar a los usuarios de este grupo. Vea Roles y Privilegios en Intersight.

Ejemplo de Configuración de un Grupo

Ejemplo de Configuración de un Grupo

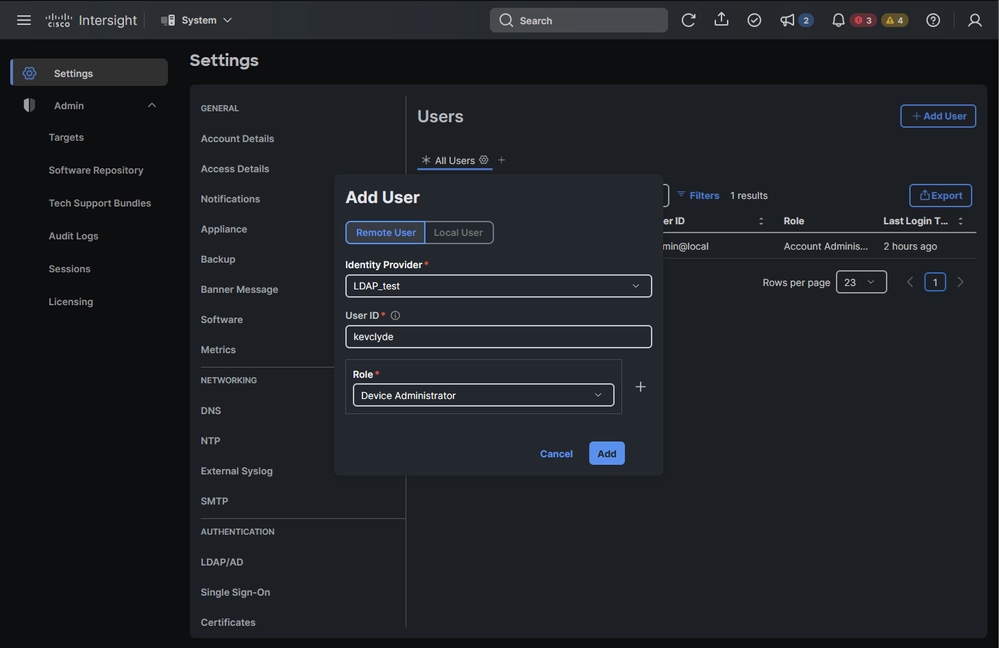

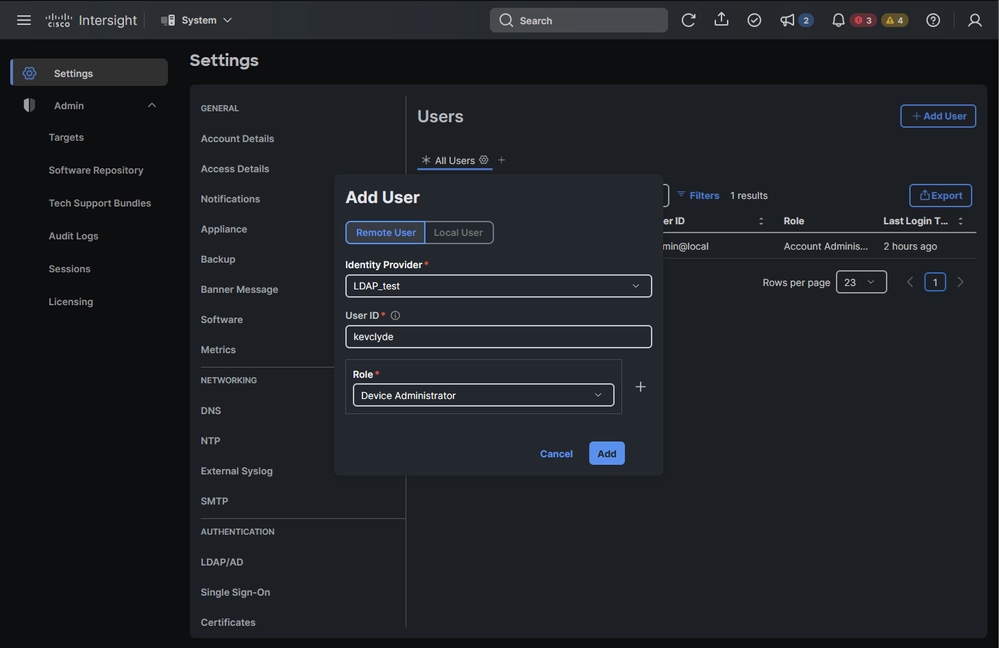

Configurar usuarios

Si prefiere configurar usuarios individuales en lugar de grupos, siga estas instrucciones:

- Vaya a System > Settings > ACCESS & PERMISSION > Users.

- Haga clic en Agregar usuario.

- Seleccione Usuario remoto.

- Seleccione el proveedor de identidad. Es el nombre que estableció en la sección Configure LDAP Basic Settings.

- Establezca un ID de usuario.

Consejo: Para utilizar el nombre de usuario como método de inicio de sesión, copie en el campo User ID, el valor configurado como sAMAccountName en su servidor LDAP.

Si desea utilizar el correo electrónico, asegúrese de establecer el correo electrónico del usuario en el atributo mail en el servidor LDAP.

- Seleccione el rol en función del nivel de acceso que desee proporcionar al usuario. Vea Roles y Privilegios en Intersight.

Ejemplo de configuración para un usuario

Ejemplo de configuración para un usuario

Configuración de LDAP seguro (LDAP seguro)

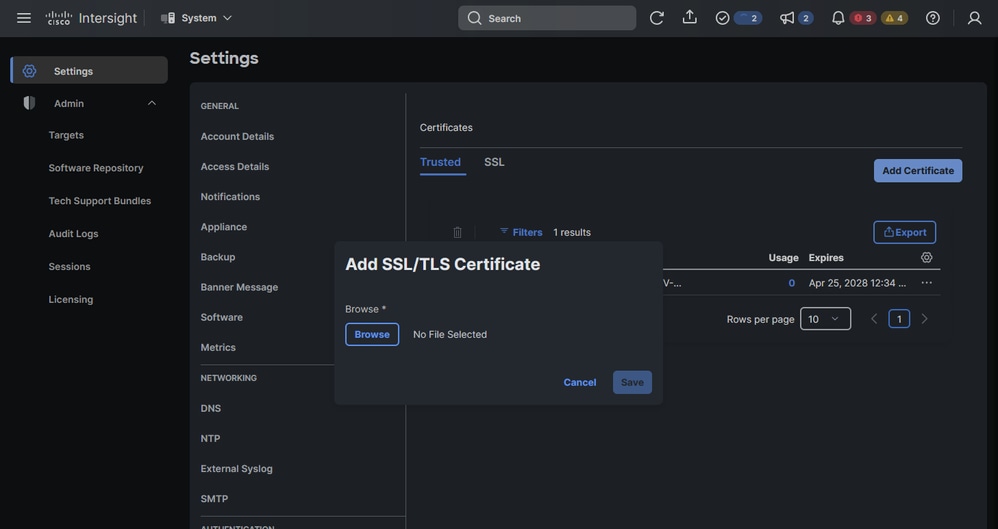

Si desea que la comunicación LDAP esté protegida con cifrado, debe tener un certificado firmado por la CA. Asegúrese de aplicar estos cambios a la configuración:

- Complete los pasos de Configuración de los parámetros básicos de LDAP pero asegúrese de mover el control deslizante Habilitar cifrado hacia la derecha (Paso 3.g).

- Asegúrese de que el puerto utilizado sea 636 o 3269, que son los puertos que admiten LDAPS (seguro). Todos los demás puertos admiten LDAP sobre TLS.

Cambios de configuración para LDAP seguro

Cambios de configuración para LDAP seguro

- Guarde la configuración y espere a que el flujo de trabajo DeployApplianceLDAP finalice.

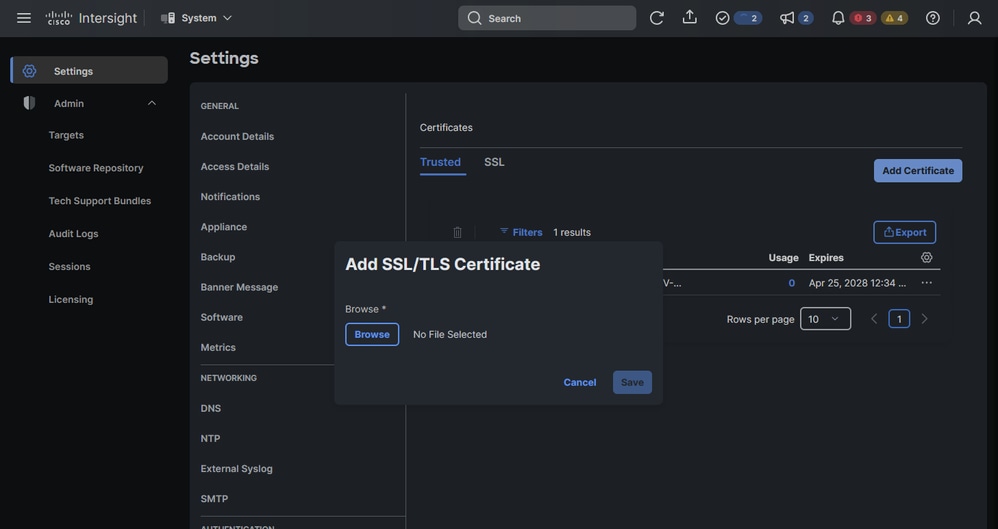

- Agregue un certificado con los siguientes pasos:

- Vaya a Sistema > Configuración > AUTENTICACIÓN > Certificados > De confianza.

- Haga clic en Agregar certificado.

- Haga clic en Browse y seleccione un archivo .pem que contenga el certificado emitido por su CA.

Configuración para agregar un certificado

Configuración para agregar un certificado

Verificación

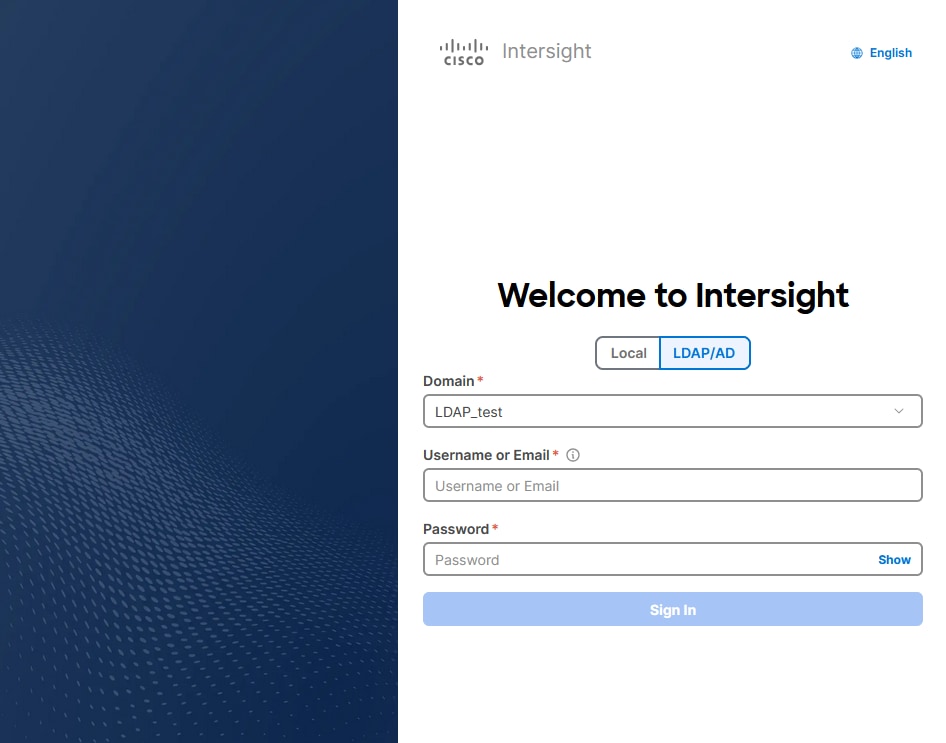

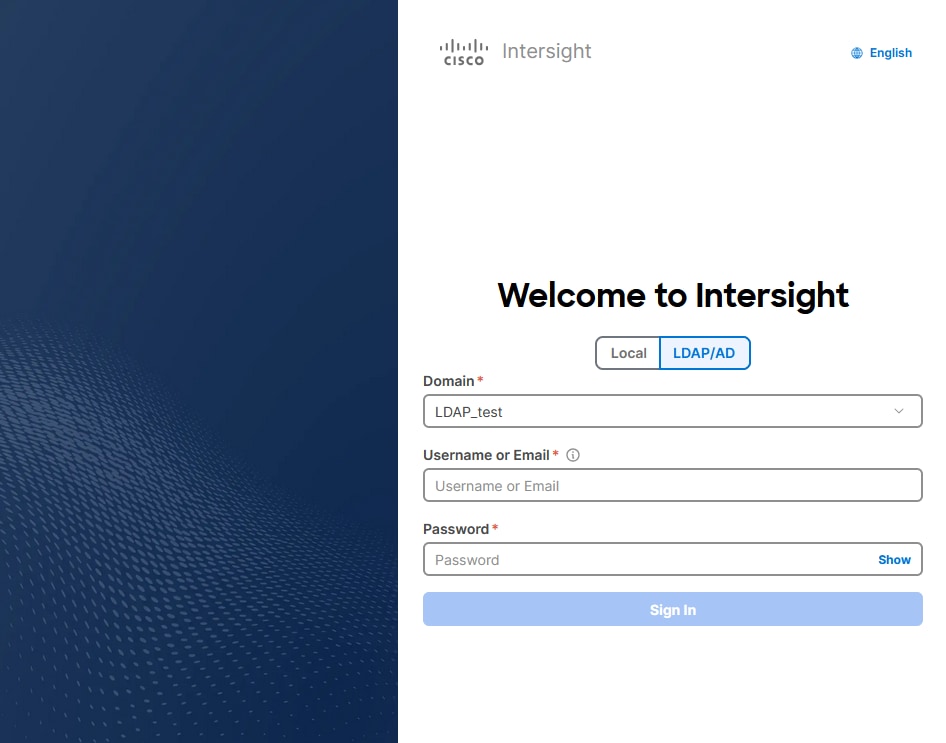

En su navegador, navegue hasta la URL de su dispositivo virtual Intersight. La pantalla ahora muestra una opción para iniciar sesión con credenciales LDAP:

Configuración LDAP habilitada desde la pantalla de inicio de sesión

Configuración LDAP habilitada desde la pantalla de inicio de sesión

Troubleshoot

Si el login falla, los mensajes de error proporcionan pistas sobre lo que podría estar mal.

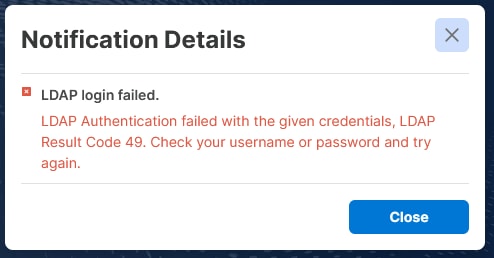

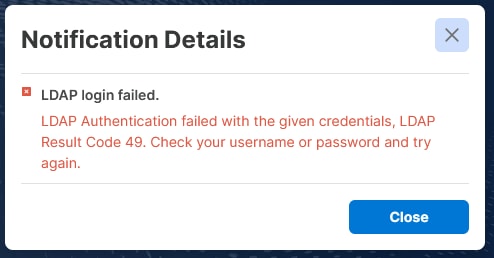

Error 1. Detalles de acceso erróneos

Mensaje de error para error de contraseña incorrecta

Mensaje de error para error de contraseña incorrecta

Este error significa que los datos de acceso son incorrectos.

- Verifique que el nombre de usuario y la contraseña sean correctos.

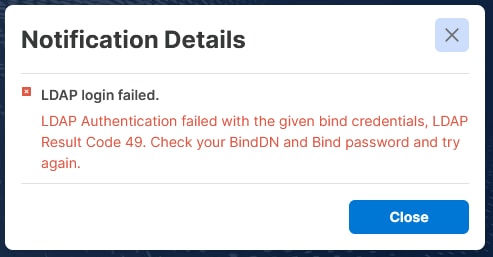

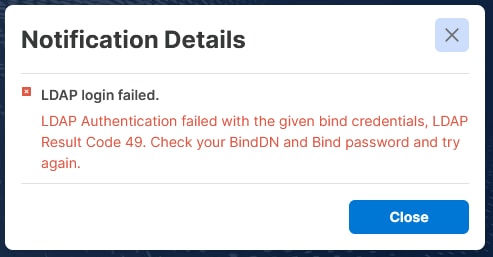

Error 2. Datos de enlace erróneos

Mensaje de error para datos de enlace erróneos

Mensaje de error para datos de enlace erróneos

Este error significa que los datos de enlace son incorrectos.

- Verifique el BindDN.

- Verifique la contraseña de enlace configurada en los parámetros de LDAP.

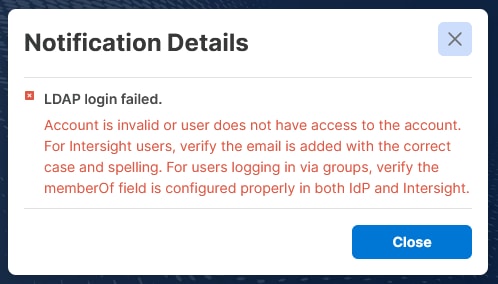

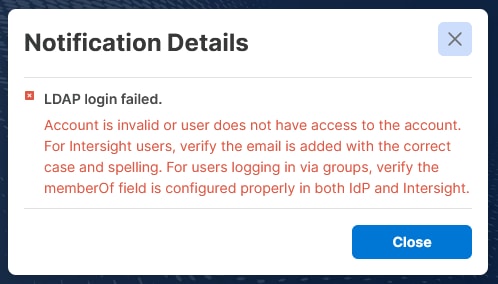

Error 3. No se encuentra el usuario

Mensaje de error para el usuario no encontrado

Mensaje de error para el usuario no encontrado

Se activa cuando la búsqueda en el servidor LDAP no devuelve ningún usuario autorizado. Compruebe que los siguientes parámetros son correctos:

- Marque BaseDN. Los parámetros utilizados para buscar al usuario son incorrectos.

- Asegúrese de que el atributo de grupo está establecido en member en lugar de memberOf.

- Verifique que el Nombre de grupo en el Proveedor de identidad en la configuración de Grupos sea correcto. Esto solo se aplica cuando la autorización se proporciona a través de Grupos.

- Verifique que el correo electrónico del usuario esté configurado correctamente en el campo mail en la configuración de AD para el usuario. Esto solo se aplica cuando se proporciona autorización a usuarios individuales.

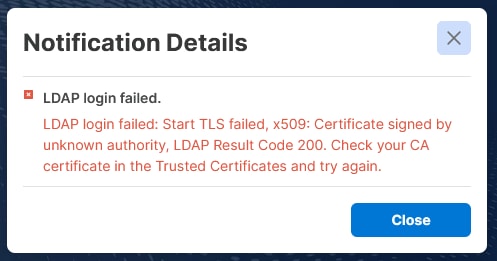

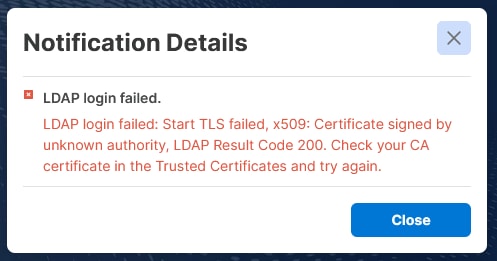

Error 4. Certificado incorrecto

Mensaje de error para certificado incorrecto

Mensaje de error para certificado incorrecto

Si LDAP cifrado está habilitado:

- Verifique que el certificado esté configurado e incluya el certificado completo correcto.

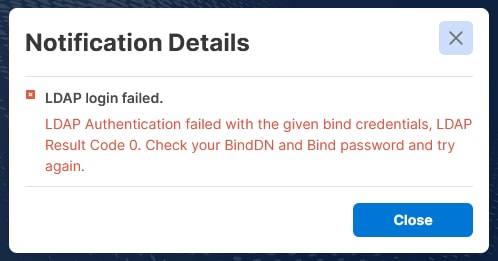

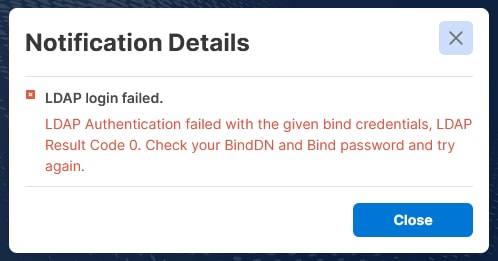

Error 5. Habilitar cifrado se utiliza con un puerto seguro

El mensaje de error para Habilitar cifrado está deshabilitado

El mensaje de error para Habilitar cifrado está deshabilitado

Este error aparece cuando Enable Encryption no está habilitado pero se ha configurado un puerto para LDAP seguro.

- Asegúrese de utilizar el puerto 389 si el cifrado no está habilitado.

Error 6. Parámetros de conexión erróneos

Mensaje de error para puerto incorrecto

Mensaje de error para puerto incorrecto

Este error significa que no fue posible establecer una conexión exitosa con el servidor LDAP. Verifique lo siguiente:

- El servidor DNS debe resolver el nombre de host del servidor LDAP con la dirección IP correcta.

- El dispositivo Intersight puede alcanzar el servidor LDAP.

- Asegúrese de que el puerto 389 se utilice para LDAP no cifrado, 636 o 3269 para LDAP seguro (LDAP) y cualquier otro para TLS (active el cifrado y configure un certificado).

Información Relacionada

Comentarios

Comentarios