Habilitar el modelo de lista de permitidos de ISE TrustSec (IP de denegación predeterminada) con SDA

Opciones de descarga

-

ePub (5.4 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.3 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

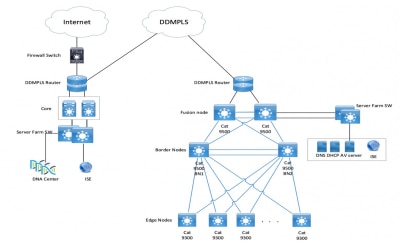

Introducción

Este documento describe cómo habilitar el modelo de lista de permitidos (IP de denegación predeterminada) de TrustSec en el acceso definido por software (SDA). En este documento se incluyen varios componentes y tecnologías, entre los que se incluyen Identity Services Engine (ISE), Digital Network Architecture Center (DNAC) y switches (Border and Edge).

Hay dos modelos TrustSec disponibles:

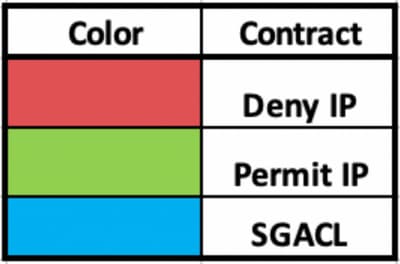

- Modelo de lista de denegación (IP de permiso predeterminada): en este modelo, la acción predeterminada es Permitir IP y cualquier restricción debe configurarse explícitamente con el uso de listas de acceso de grupos de seguridad (SGACL). Esto se utiliza generalmente cuando no tiene una comprensión completa de los flujos de tráfico dentro de su red. Este modelo es bastante fácil de implementar.

- Allow-List Model (Default Deny IP): en este modelo, la acción predeterminada es Deny IP (Denegar IP) y, por lo tanto, el tráfico requerido debe estar explícitamente permitido con el uso de SGACL. Esto se utiliza generalmente cuando se tiene una comprensión justa del tipo de flujos de tráfico dentro de su red. Este modelo requiere un estudio detallado del tráfico del plano de control, así como tiene el potencial de bloquear TODO el tráfico en el momento en que se habilita.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Dot1x/derivación de autenticación MAC (MAB)

- Cisco TrustSec (CTS)

- Protocolo de intercambio de seguridad (SXP)

- Proxy web

- Conceptos de firewall

- DNAC.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- 9300 Edge y 9500 Border Nodes (switches) con Cisco IOS® Release 16.9.3

- DNAC 1.3.0.5

- ISE 2.6 parche 3 (dos nodos - implementación redundante)

- DNAC e ISE están integrados

- DNAC proporciona los nodos de borde y borde

- El túnel SXP se establece desde ISE (altavoz) a ambos nodos de borde (receptor)

- Los grupos de direcciones IP se agregan a la incorporación del host

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Diagrama de la red

Configuración

Estos son los pasos para habilitar el modelo de lista de permitidos (IP de denegación predeterminada):

- Cambie la etiqueta de grupo de seguridad (SGT) de Switches desconocidos a Dispositivos TrustSec.

- Deshabilite la aplicación basada en funciones de CTS.

- Mapeo de IP-SGT en switches de borde y borde mediante plantilla DNAC.

- SGACL de reserva mediante plantilla DNAC.

- Habilite Allow-List (Default Deny IP) en trustsec Matrix.

- Crear SGT para terminales/usuarios.

- Cree SGACL para terminales/usuarios (para tráfico de superposición de producción).

Paso 1. Cambie la SGT de Switches desconocidos a Dispositivos TrustSec.

De forma predeterminada, la SGT desconocida se configura para la autorización de dispositivos de red. Cambiarlo a SGT de dispositivo TrustSec ofrece más visibilidad y ayuda a crear SGACL específicos para el tráfico iniciado por el switch.

Vaya a Centros de trabajo > TrustSec > Directiva Trustsec > Autorización de dispositivo de red y cámbielo a Trustsec_Devices de Desconocido.

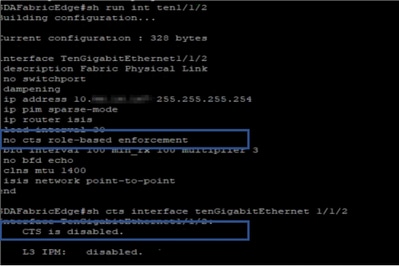

Paso 2. Desactive la aplicación basada en funciones de CTS.

- Una vez establecido el modelo de lista de permitidos (denegación predeterminada), todo el tráfico se bloquea en el fabric, lo que incluye el tráfico de multidifusión y difusión subyacente, como el tráfico de sistema intermedio a sistema intermedio (IS-IS), detección de reenvío bidireccional (BFD) y tráfico de shell seguro (SSH).

- Todos los puertos TenGig que se conectan al borde del fabric, así como al borde, deben configurarse con este comando. Con esto en su lugar, el tráfico iniciado desde esta interfaz y que llega a esta interfaz no está sujeto a aplicación.

Interface tengigabitethernet 1/0/1 no cts role-based enforcement

Nota: Esto se puede completar con el uso de una plantilla de rango en DNAC para simplificar. De lo contrario, para cada switch, es necesario completarlo manualmente durante el aprovisionamiento. El siguiente fragmento de código muestra cómo hacerlo mediante una plantilla DNAC.

interface range $uplink1 no cts role-based enforcement

Para obtener más información sobre las plantillas de DNAC, consulte esta URL del documento.

Paso 3. Mapeo IP-SGT en switches de borde y borde con plantilla DNAC.

La idea es que la asignación de IP-SGT local esté disponible en los switches aunque todos los ISE dejen de funcionar. Esto garantiza que Underlay esté activo y que la conectividad con los recursos críticos esté intacta.

El primer paso consiste en vincular los servicios críticos a una SGT. Por ejemplo, Servicios_de_red_básicos/1000. Algunos de estos servicios incluyen:

- Subred subyacente/ISIS

- ISE/DNAC

- Herramienta de supervisión

- Subred de AP en caso de OTT

- Terminal Server

- Servicios críticos, por ejemplo, teléfono IP

Un ejemplo se muestra aquí:

cts role-based sgt-map <ISE/DNAC Subnet> sgt 1000 cts role-based sgt-map sgt 2 cts role-based sgt-map <Wireless OTT Infra> sgt 1000 cts role-based sgt-map <Underlay OTT AP Subnet> sgt 2 cts role-based sgt-map <Monitoring Tool IP> sgt 1000 cts role-based sgt-map vrf CORP_VN <Voice Gateway and CUCM Subnet> sgt 1000

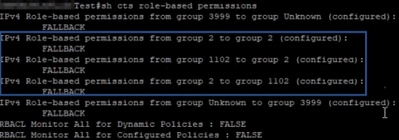

Paso 4. SGACL de reserva con plantilla DNAC.

Una asignación de SGT no sirve hasta que se cree una SGACL relevante mediante SGT y, por tanto, nuestro siguiente paso sería crear una SGACL que actúe como reserva local en caso de que los nodos ISE dejen de funcionar (cuando los servicios ISE estén desactivados, el túnel SXP deje de funcionar y, por tanto, las SGACL y la asignación de SGT IP no se descarguen de forma dinámica).

Esta configuración se envía a todos los nodos de borde y borde.

ACL/Contrato basados en funciones de reserva:>

ip access-list role-based FALLBACK permit ip

Dispositivos TrustSec a dispositivos TrustSec:

cts role-based permissions from 2 to 2 FALLBACK

Por encima de SGACL Garantice la comunicación dentro de los switches de fabric y las IP subyacentes

Dispositivos TrustSec a SGT 1000:

cts role-based permissions from 2 to 1000 FALLBACK

Por encima de SGACL Garantice la comunicación de los switches y puntos de acceso a ISE, DNAC, WLC y herramientas de supervisión

SGT 1000 a dispositivos TrustSec:

cts role-based permissions from 1000 to 2 FALLBACK

Por encima de SGACL Garantice la comunicación de los puntos de acceso a ISE, DNAC, WLC y las herramientas de supervisión a los switches.

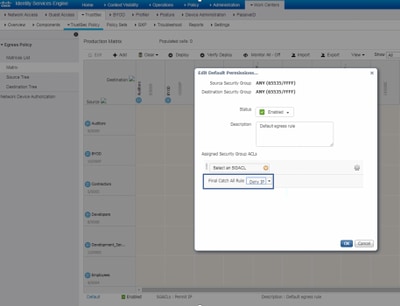

Paso 5. Habilite el modelo Allow-List (Default Deny) en la matriz TrustSec.

El requisito es denegar la mayor parte del tráfico de la red y permitir una menor extensión. Por lo tanto, se necesitan menos políticas si utiliza la negación predeterminada con reglas de permiso explícitas.

Navegue hasta Centros de trabajo > Trustsec > Directiva TrustSec > Matriz > Predeterminado y cámbielo a Denegar todo en la regla de captura final.

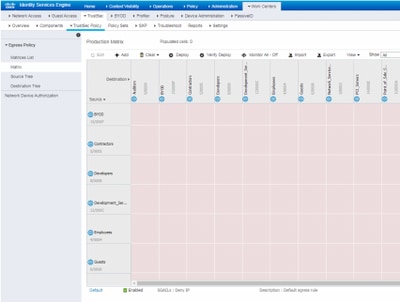

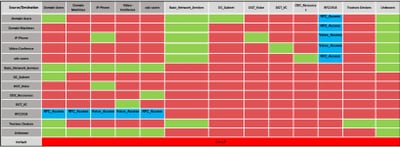

Nota: Esta imagen representa (todas las columnas están en rojo de forma predeterminada), se ha habilitado la denegación predeterminada y solo se puede permitir el tráfico selectivo después de la creación de SGACL.

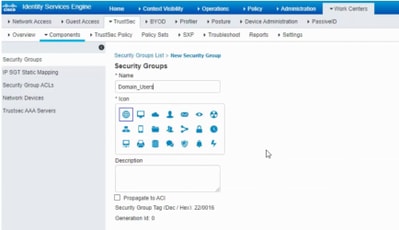

Paso 6. Crear SGT para terminales/usuarios.

En el entorno SDA, la nueva SGT solo se debe crear a partir de la GUI de DNAC, ya que hay numerosos casos de corrupción de la base de datos debido a la discordancia de la base de datos SGT en ISE/DNAC.

Para crear SGT, inicie sesión en DNAC > Policy > Group-Based Access Control > Scalable Groups > Add Groups, a Page Redirects you to ISE Scalable Group, haga clic en Add, ingrese el nombre de SGT y guárdelo.

La misma SGT se refleja en DNAC mediante la integración de PxGrid. Este es el mismo procedimiento para toda la creación futura de SGT.

Paso 7. Crear SGACL para terminales/usuarios (para tráfico de superposición de producción).

En el entorno SDA, la nueva SGT solo se puede crear desde la GUI de DNAC.

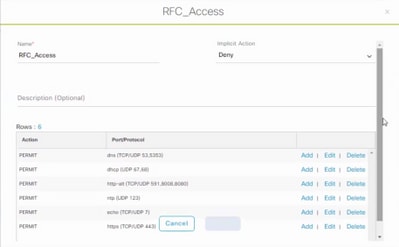

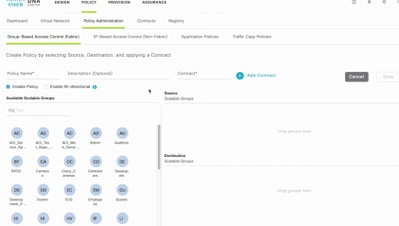

Policy Name: Domain_Users_Access Contract : Permit Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: Domain_Users, Basic_Network_Services, DC_Subnet, Unknown (Drag from Available Security Group) Policy Name: RFC_Access Contract : RFC_Access (This Contract contains limited ports) Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: RFC1918 (Drag from Available Security Group)

Para crear un Contrato, inicie sesión en DNAC y navegue hasta Política > Contratos > Agregar contratos > Agregar protocolo requerido y luego haga clic en Guardar.

Para crear un contrato, inicie sesión en DNAC y navegue hasta Policy > Group-Based Access Control > Group-Based-Access-Policies > Add Policies > Create policy (con la información dada) ahora haga clic en Save y luego en Deploy.

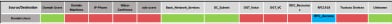

Una vez que se ha configurado SGACL/Contrato desde DNAC, se refleja automáticamente en ISE. A continuación se muestra un ejemplo de vista de matriz unidireccional para un sgt.

La matriz SGACL, como se muestra en esta imagen, es una vista de ejemplo para el modelo de lista de permitidos (denegación predeterminada).

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

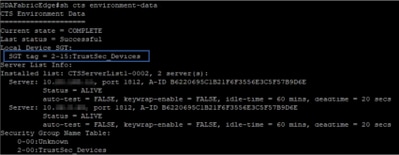

SGT de dispositivo de red

Para verificar los switches SGT recibidos por ISE, ejecute este comando: show cts environment-data

Aplicación en puertos de enlace ascendente

Para verificar la aplicación en la interfaz de link ascendente, ingrese estos comandos:

- show run interface <uplink>

- show cts interface <uplink interface>

Asignación de IP-SGT local

Para verificar los mapeos IP-SGT configurados localmente, ingrese este comando: sh cts role-based sgt-map all

SGACL DE REPLIEGUE local

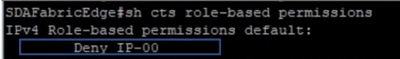

Para verificar la SGACL de REPLIEGUE, ejecute este comando: sh cts role-based permission

Nota: SGACL impulsada por ISE tiene prioridad sobre SGACL local.

Habilitación de lista de permitidos (denegación predeterminada) en switches de fabric

Para verificar el modelo Allow-list (Default Deny), ingrese este comando: sh cts role-based permission

SGACL para terminales conectado al fabric

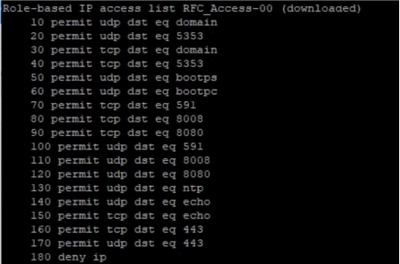

Para verificar la SGACL descargada desde ISE, ejecute este comando: sh cts role-based permission

Verificar contrato creado por DNAC

Para verificar la SGACL descargada desde ISE, ejecute este comando: show access-list <ACL/Contract Name>

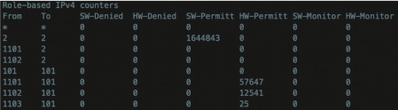

Contador SGACL subyacente en switches de fabric

Para verificar los aciertos de política SGACL, ejecute este comando: Show cts role-based counter

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Problema 1. En caso de que ambos nodos ISE estén desactivados. (Sólo si el nodo de frontera se utiliza como punto de aplicación norte-sur)

En caso de que ambos nodos de ISE estén inactivos, la asignación de IP a SGT recibida por ISE se elimina en los nodos de borde y todas las DGT se etiquetan como desconocidas, y todas las sesiones de usuario existentes se detienen después de 5-6 minutos.

Nota: Este problema sólo se aplica cuando el acceso a SGACL sgt (xxxx) -> unknown (0) está limitado a DHCP, DNS y al puerto de proxy web.

Solución:

- Se ha creado una SGT (p. ej. RFC1918).

- Introduzca el rango de IP privada RFC en ambos bordes.

- Limite el acceso a DHCP, DNS y proxy web desde sgt (xxxx) —> RFC1918

- Cree/modifique sgacl sgt (xxxx) —> unknown con Permit IP contract.

Ahora, si ambos nodos ise se desactivan, SGACL sgt—>unknown hits, y la sesión que existe está intacta.

Problema 2. Teléfono IP de voz unidireccional o sin voz.

La conversión de la extensión a IP ocurrió en SIP y la comunicación de voz real ocurrió a través de RTP entre IP a IP. CUCM y la puerta de enlace de voz se agregaron a DGT_Voice.

Solución:

- La misma ubicación o comunicación de voz horizontal se puede habilitar permitiendo el tráfico desde IP_Phone —> IP_Phone.

- El resto de la ubicación puede ser permitido por el rango de protocolo RTP permisible en DGT RFC1918. El mismo rango puede ser permitido para IP_Phone —> Desconocido.

Problema 3. El terminal de VLAN crítico no tiene acceso a la red.

DNAC aprovisiona el switch con VLAN crítica para datos y, según la configuración, todas las conexiones nuevas durante las interrupciones de ISE obtienen VLAN crítica y SGT 3999. La directiva Denegación predeterminada en trustsec restringe la nueva conexión para tener acceso a los recursos de red.

Solución:

Inserción de SGACL para SGT crítico en todos los switches de borde y borde mediante plantilla DNAC

cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

Estos comandos se agregan a la sección de configuración.

Nota: Todos los comandos se pueden combinar en una única plantilla y se pueden insertar durante el aprovisionamiento.

Problema 4. VLAN crítica de entrega de paquetes.

Una vez que la máquina se encuentra en una VLAN crítica debido a que los nodos ISE están caídos, se produce un descarte de paquetes cada 3-4 minutos (se observa un máximo de 10 descartes) para todos los terminales en una VLAN crítica.

Observaciones: Los contadores de autenticación aumentan cuando los servidores están MUERTOS. Los clientes intentan autenticarse con PSN cuando los servidores se marcan como DEAD.

Solución/Solución alternativa:

Idealmente, no puede haber ninguna solicitud de autenticación de un terminal si los nodos PSN de ISE están inactivos.

Inserte este comando en radius server con DNAC:

automate-tester username auto-test probe-on

Con este comando en el switch, envía mensajes de autenticación de prueba periódicos al servidor RADIUS. Busca una respuesta RADIUS del servidor. Un mensaje de éxito no es necesario - una autenticación fallida es suficiente porque muestra que el servidor está activo.

Additional Information

Plantilla final de DNAC:

interface range $uplink1 no cts role-based enforcement ! . cts role-based sgt-map <ISE Primary IP> sgt 1102 cts role-based sgt-map <Underlay Subnet> sgt 2 cts role-based sgt-map <Wireless OTT Subnet>sgt 1102 cts role-based sgt-map <DNAC IP> sgt 1102 cts role-based sgt-map <SXP Subnet> sgt 2 cts role-based sgt-map <Network Monitoring Tool IP> sgt 1102 cts role-based sgt-map vrf CORP_VN <Voice Gateway Subnet> sgt 1102 ! ip access-list role-based FALLBACK permit ip ! cts role-based permissions from 2 to 1102 FALLBACK cts role-based permissions from 1102 to 2 FALLBACK cts role-based permissions from 2 to 2 FALLBACK cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

Nota: Todas las interfaces de enlace ascendente de los nodos de borde se configuran sin aplicación y se supone que el enlace ascendente se conecta únicamente al nodo de borde. En los nodos de borde, las interfaces de enlace ascendente hacia los nodos de borde deben configurarse sin aplicación y esto debe hacerse manualmente.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

08-May-2020

|

Versión inicial |

Contribución realizada por

- Nitesh KalalCisco Advance Services

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios