Configuración y verificación de la configuración de Layer 2 Service Graph con ASAv

Opciones de descarga

-

ePub (1.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.2 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar y verificar la configuración de Layer 2 Service Graph en Cisco Application Centric Infrastructure (ACI).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Comprensión del funcionamiento de Layer 3 Service Graph en ACI

- Información sobre cómo configurar el grupo de políticas de terminales, los dominios de puente y los contratos en ACI

- Información sobre cómo configurar (Adaptive Security Appliance Virtual) ASAv como firewall transparente

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Versión de APIC: 6.0 (3g)

- Hoja H/W: N9K-C93180YC-FX

- S/W hoja: n9000-16.0 (3g)

- Nodo de hoja 101, 102, 103

- ASAv implementado en el servidor ESXi

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

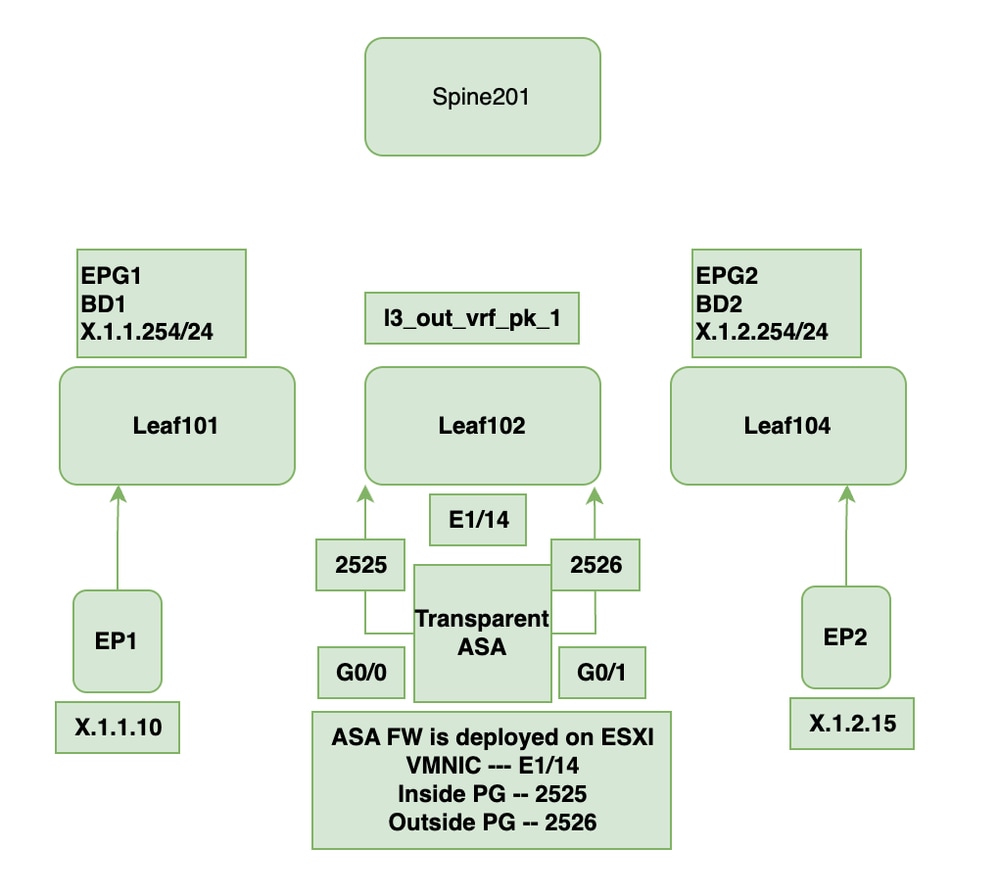

Topología

Topología

Topología

La configuración de EPG1 y EPG2 no se muestra en este documento, se debe configurar antes de aprender manualmente y el terminal.

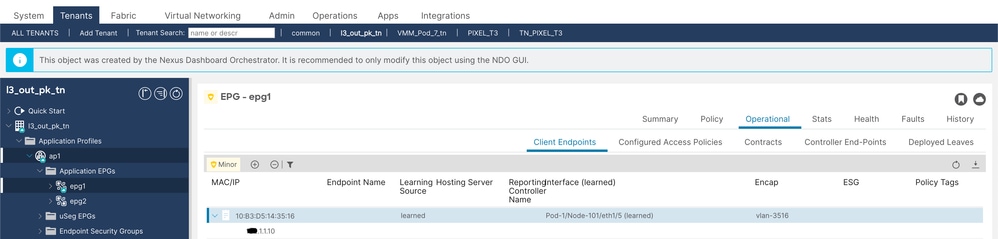

1. Valide el terminal X.1.1.10 de haș del EPG1 detectado (nodo 101).

Terminales de cliente

Terminales de cliente

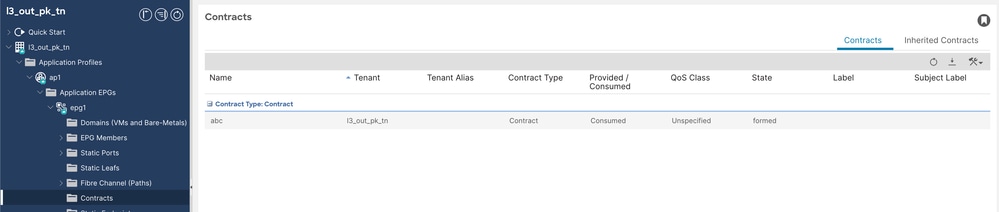

2. El contrato abc es consumido por EPG1.

Contrato agotado

Contrato agotado

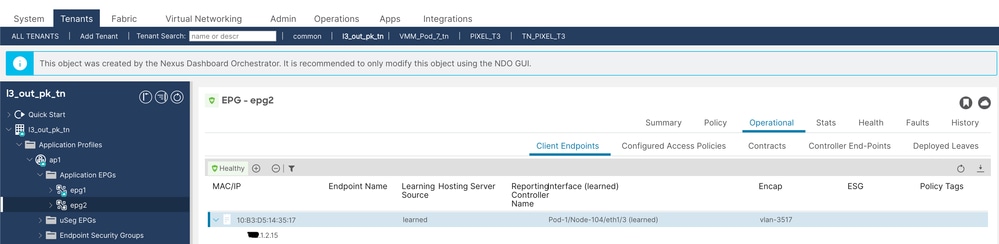

3. Validar EPG2 tiene el punto final X.1.2.15detectado (Nodo 104).

Extremo del cliente

Extremo del cliente

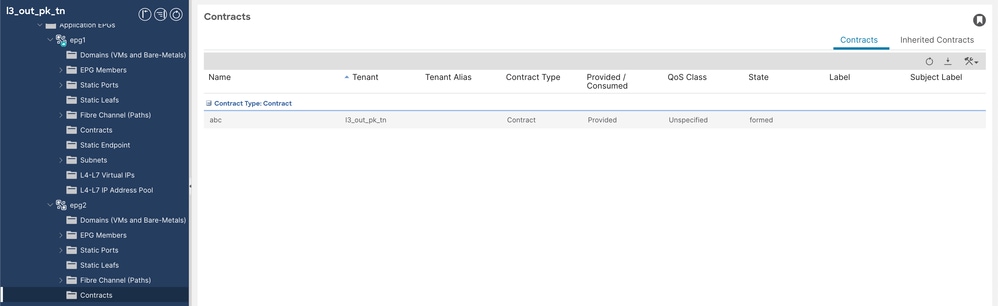

4. El contrato abc es proporcionado por EPG2.

Contrato proporcionado

Contrato proporcionado

¿Por qué se necesita el gráfico de servicios de L2 en ACI?

-

En Cisco ACI, los dispositivos de servicio L4-L7 se pueden insertar en las capas 3 (L3), 2 (L2) o 1 (L1).

-

Inserción de servicios de capa 3: El dispositivo externo (por ejemplo, un firewall o un sistema de prevención de intrusiones (IPS)) toma decisiones de routing y reenvía el tráfico en función de las direcciones IP.

-

Inserción de servicios de capa 2: El tráfico se reenvía en función de las direcciones MAC sin la participación del routing. Esto resulta útil para firewalls transparentes o dispositivos IPS.

-

El routing basado en políticas (PBR) de capa 2 se utiliza al insertar un dispositivo de servicio de capa 2, como un IPS o un firewall transparente en ACI.

-

El mecanismo de reenvío de tráfico sigue siendo el mismo para PBR L3 y L2.

-

La diferencia clave:

-

PBR L3: El tráfico se redirige a una dirección IP (el dispositivo participa en el routing).

-

PBR L2: El tráfico se redirige a una dirección MAC (el dispositivo funciona en la capa 2).

-

-

En L2 PBR, las direcciones MAC se enlazan estáticamente a las interfaces de hoja para garantizar el reenvío de tráfico correcto.

Para obtener más información sobre casos de uso de PBR Activo/En espera o Activo/Activo L1/L2, consulte el Informe técnico de PBR.

Configuración de L2 Service Graph

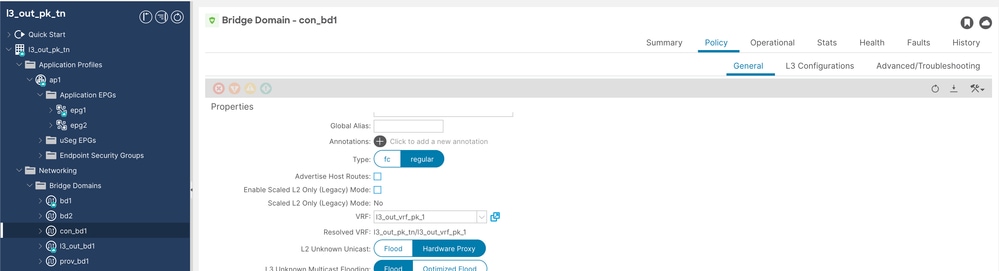

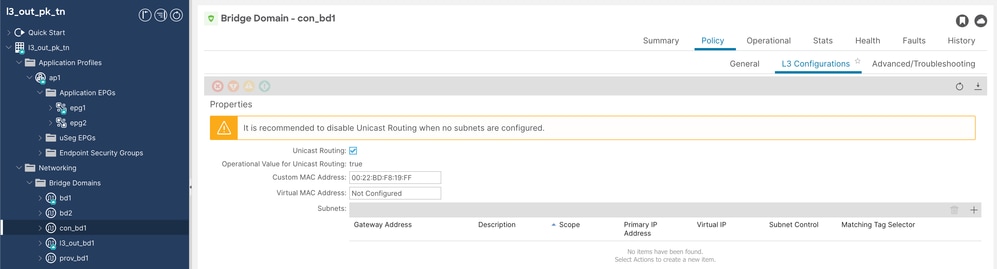

Paso 1. Configure el bd de consumidor denominado con-bd1.

El routing unidifusión debe estar habilitado, la unidifusión desconocida de L2 debe establecerse en el proxy de hardware y no se requiere ninguna subred para los dominios de puente (BD) con y prov.

Configuración BD de Cons

Configuración BD de Cons

Contras BD Config 2

Contras BD Config 2

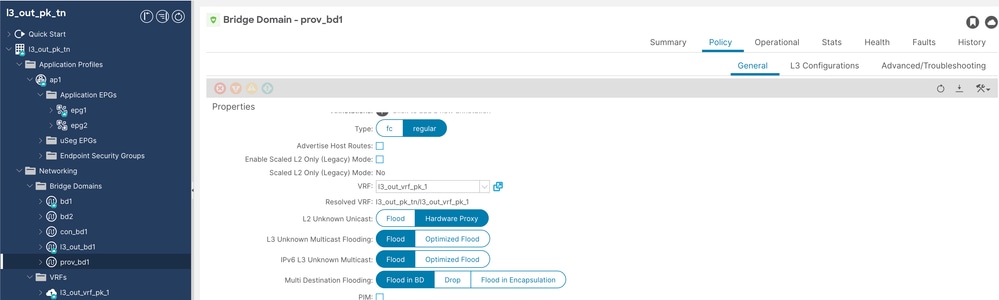

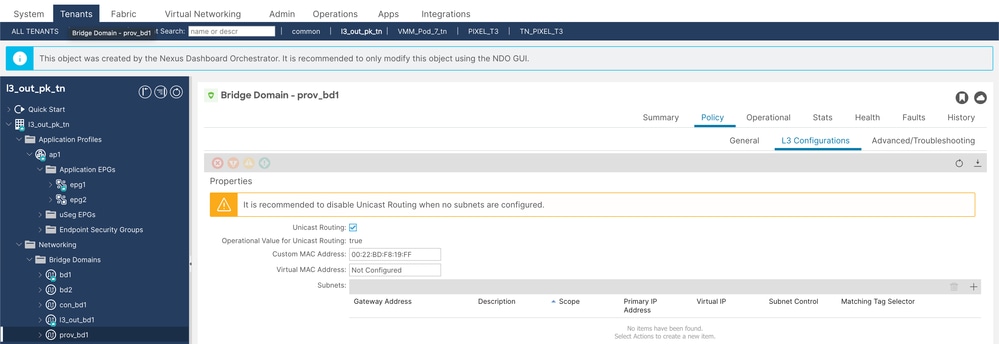

Paso 2. Configure el bd del proveedor denominado prov-bd1.

Configuración BD probada

Configuración BD probada

Configuración BD probada 2

Configuración BD probada 2

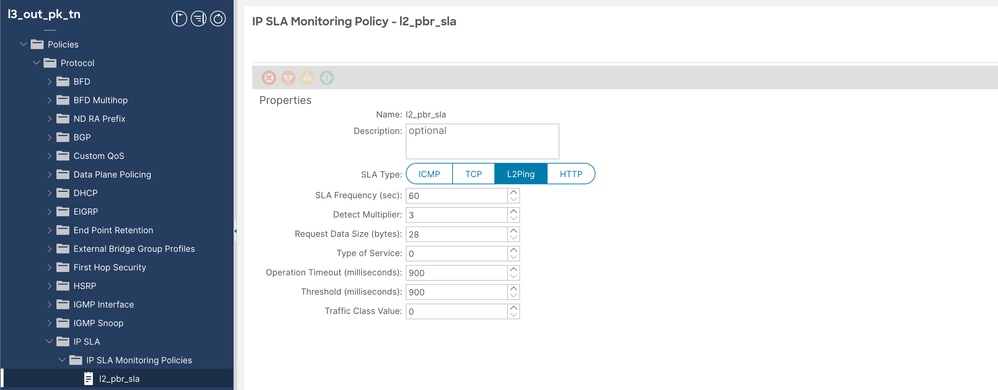

Paso 3. Configure la política de acuerdo de nivel de servicio (SLA) de IP con el tipo de SLA L2Ping.

Navegue hasta Arrendatario > Políticas > Protocolo > IP SLA > Políticas de monitoreo de IP SLA, luego haga clic con el botón derecho del ratón y cree la política.

Política de SLA de IP

Política de SLA de IP

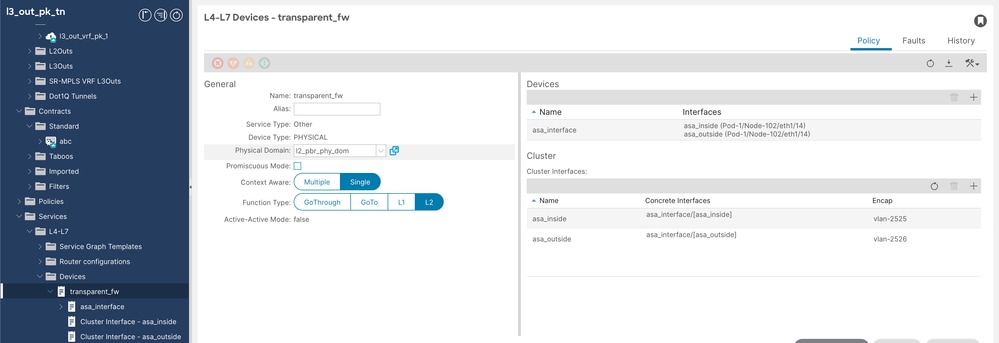

Paso 4. Configure el dispositivo L4/L7.

Navegue hasta Arrendatario > Servicios > Dispositivos, luego haga clic con el botón derecho y cree un dispositivo L4-L7.

Dispositivo L4-L7

Dispositivo L4-L7

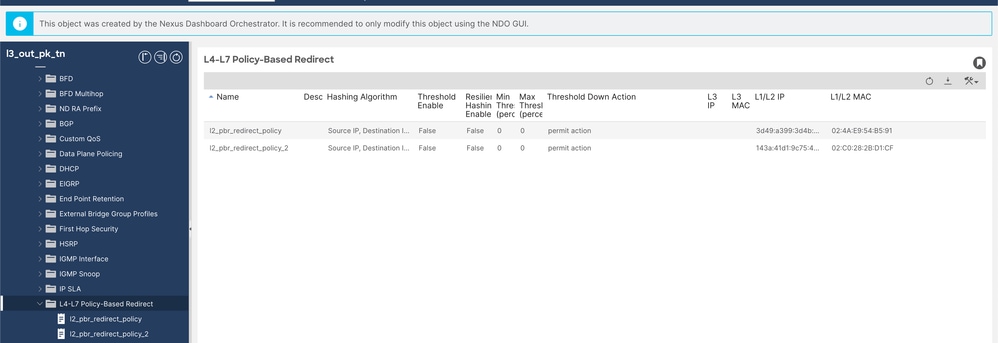

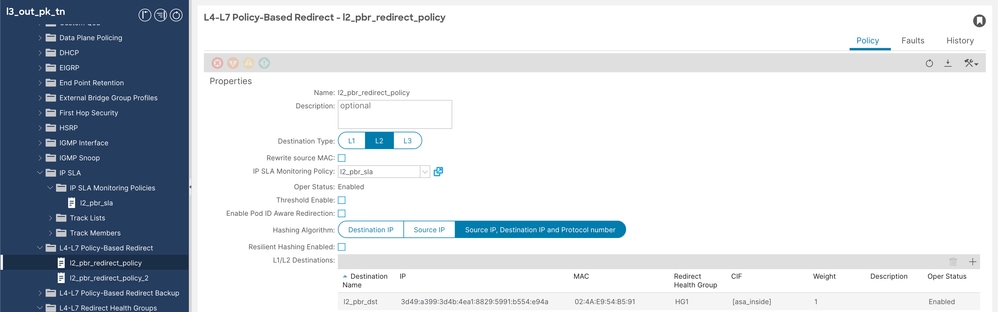

Paso 5. Validar descripción general de la redirección basada en políticas (puede verificar esto después de configurar 5a y 5b).

Política de redirección L4-L7

Política de redirección L4-L7

Paso 5.1. Configuración de la política de redirección basada en políticas L4-L7 para la interfaz interior del dispositivo de seguridad adaptable (ASA) (no es necesario especificar MAC o IP, sino que el propio APIC lo cumplimenta).

Navegue hasta Arrendatario > Políticas > Protocolo > Redirección basada en políticas L4-L7, luego haga clic con el botón derecho y cree la política.

Configuración de política de redirección L4-L7

Configuración de política de redirección L4-L7

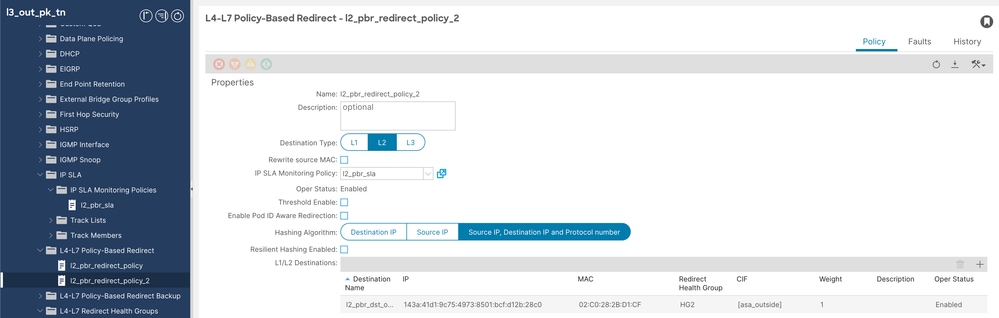

Paso 5.2. Configure la política de redireccionamiento basada en políticas L4-L7 para la interfaz exterior ASA (no es necesario especificar MAC o IP, sino que el propio APIC lo cumplimenta).

Navegue hasta Arrendatario > Políticas > Protocolo > Redirección basada en políticas L4-L7, luego haga clic con el botón derecho y cree la política.

Configuración 2 de política de redirección L4-L7

Configuración 2 de política de redirección L4-L7

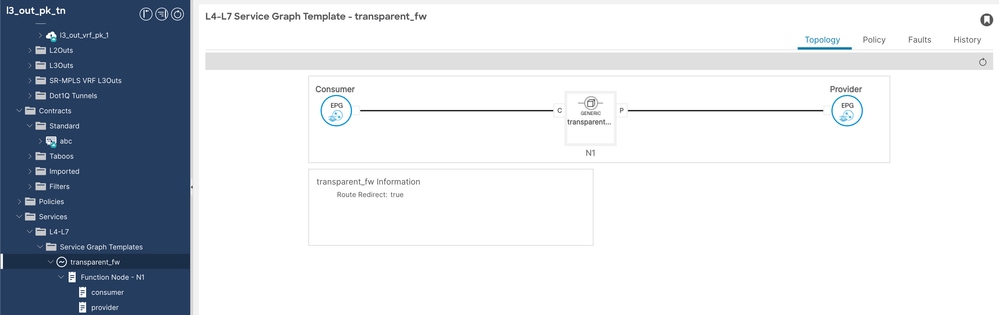

Paso 6. Configure la plantilla de gráfico de servicios.

Navegue hasta Arrendatario > Servicios > Plantilla de Service Graph, luego haga clic con el botón derecho y cree una plantilla de gráfico de servicio L4-L7.

Configuración de Service Graph

Configuración de Service Graph

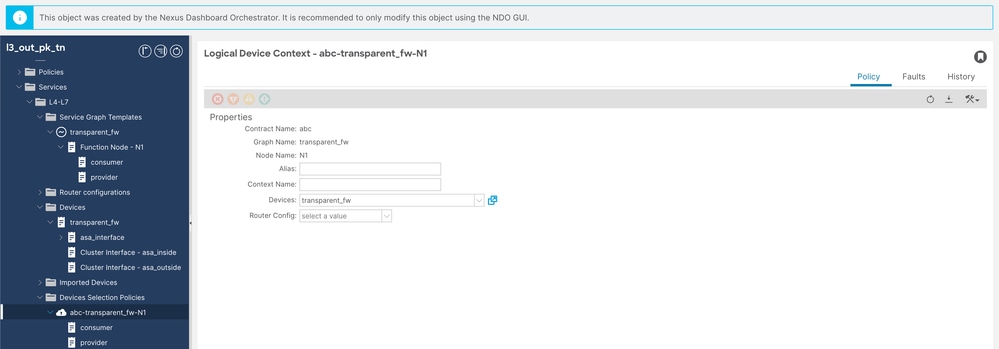

Paso 7. Configure la directiva de selección de dispositivos.

Navegue hasta Arrendatario > Servicios > Política de selección de dispositivos, luego haga clic con el botón derecho y cree la Política de selección de dispositivos.

Config. 2 de Service Graph

Config. 2 de Service Graph

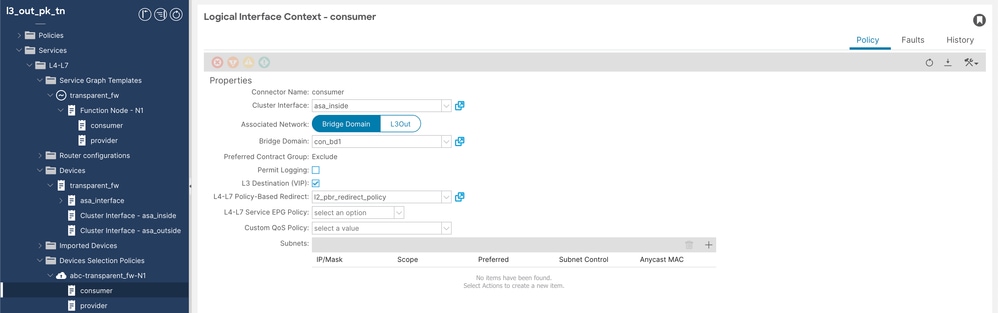

++ Contexto de interfaz lógica de consumidor

Configuración de consumidor de política de selección de dispositivos

Configuración de consumidor de política de selección de dispositivos

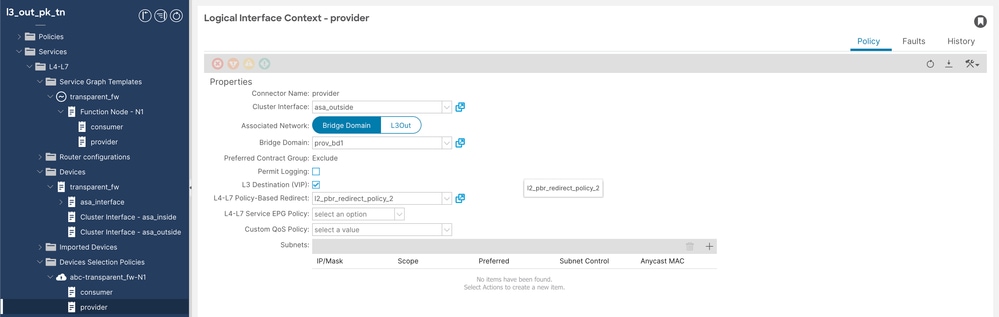

++ Contexto de interfaz lógica del proveedor

Configuración del proveedor de políticas de selección de dispositivos

Configuración del proveedor de políticas de selección de dispositivos

Nota: Política de selección de dispositivos si se va a crear automáticamente en caso de que vaya a utilizar la opción Aplicar gráfico de servicios.

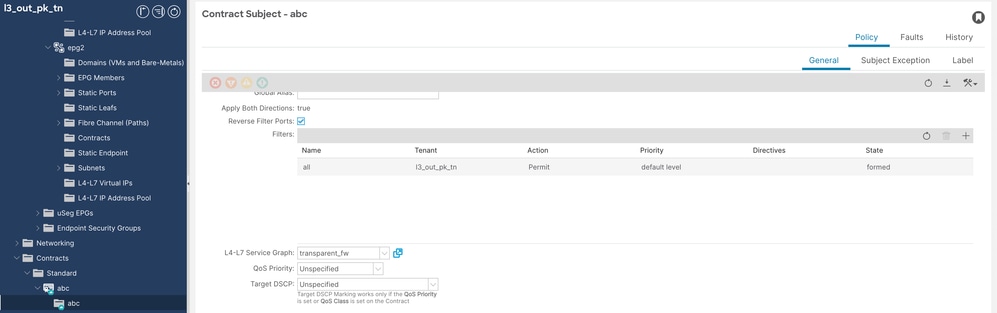

Paso 8. Aplique PBR para contratar el asunto abc.

Vaya a Arrendatario > Contrato > Asunto del contrato > Gráfico de servicios L4-L7 > transparent_fw.

Con Configuración de contratos

Configuración de contratos

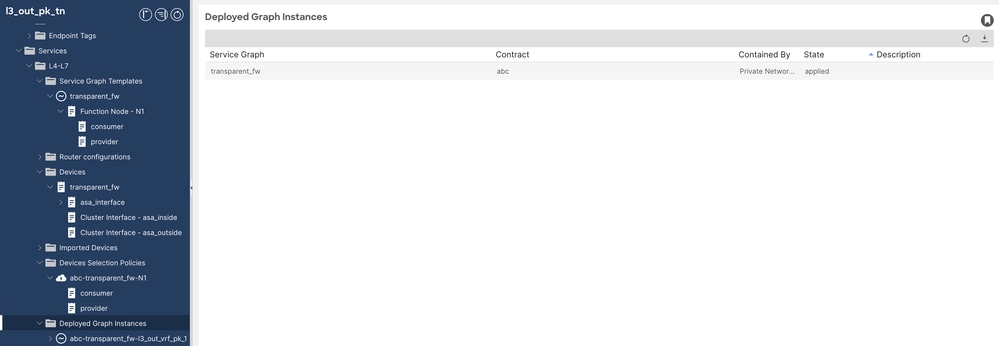

Paso 9. Si se ha desplegado correctamente, realice la validación en el gráfico de instancias desplegadas (busque estado).

Validación de Service Graph

Validación de Service Graph

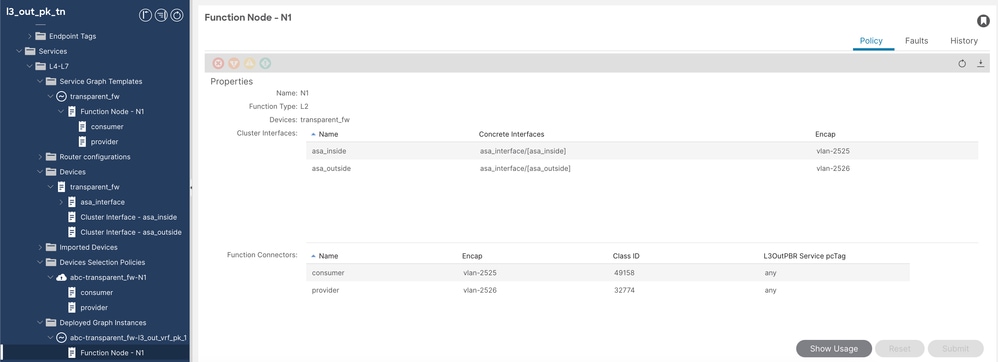

++ Validar interfaces de clúster, encapsular VLAN e ID de clase de conector de función.

Validación de Service Graph 2

Validación de Service Graph 2

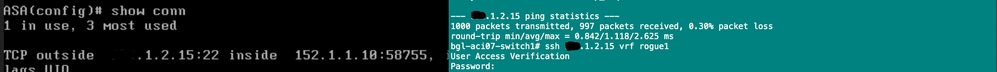

Validar el tráfico PBR L2 en ASA

Secure Shell (SSH) desde el punto final de origen al punto final de destino que puede ver en la entrada de la tabla Conn en ASA.

Validación de ASA

Validación de ASA

Verificar PBR L2 en hoja

1. Programación de VLAN en el nodo de hoja 102.

PBR vlan 2525 and 2526 will get programmed on leaf node 102 and mac addresses will be statically tied to interfaces

bgl-aci07-apic100# fabric 102 show endpoint

----------------------------------------------------------------

Node 102 (bgl-aci07-leaf2)

----------------------------------------------------------------

Legend:

S - static s - arp L - local O - peer-attached

V - vpc-attached a - local-aged p - peer-aged M - span

B - bounce H - vtep R - peer-attached-rl D - bounce-to-proxy

E - shared-service m - svc-mgr

+-----------------------------------+---------------+-----------------+--------------+-------------+

VLAN/ Encap MAC Address MAC Info/ Interface

Domain VLAN IP Address IP Info

+-----------------------------------+---------------+-----------------+--------------+-------------+

28/l3_out_pk_tn:l3_out_vrf_pk_1 vlan-2525 024a.e954.b591 LS eth1/14

1/l3_out_pk_tn:l3_out_vrf_pk_1 vlan-2526 02c0.282b.d1cf LS eth1/14

2. Redireccione la política y la regla de zonificación en el nodo de consumidor (101) y proveedor (104).

++ Redirect policy on consumer node

bgl-aci07-apic100# fabric 101 show service redir info

----------------------------------------------------------------

Node 101 (bgl-aci07-leaf1)

----------------------------------------------------------------

===============================================================================================================================================================

LEGEND

TL: Threshold(Low) | TH: Threshold(High) | HP: HashProfile | HG: HealthGrp | BAC: Backup-Dest | TRA: Tracking | RES: Resiliency | W: Weight

===============================================================================================================================================================

List of Dest Groups

GrpID Name destination HG-name BAC W operSt operStQual TL TH HP TRA RES

===== ==== =========== ============== === === ======= ============ === === === === ===

7 destgrp-7 dest-[3d49:a399:3d4b:4ea1:8829:5991:b554:e94a]-[vxlan-2228224] l3_out_pk_tn::HG1 N 1 enabled no-oper-grp 0 0 sym yes no

8 destgrp-8 dest-[143a:41d1:9c75:4973:8501:bcf:d12b:28c0]-[vxlan-2228224] l3_out_pk_tn::HG2 N 1 enabled no-oper-grp 0 0 sym yes no

List of destinations

Name bdVnid vMac vrf operSt operStQual HG-name

==== ====== ==== ==== ===== ========= =======

dest-[3d49:a399:3d4b:4ea1:8829:5991:b554:e94a]-[vxlan-2228224] vxlan-16744328 02:4A:E9:54:B5:91 l3_out_pk_tn:l3_out_vrf_pk_1 enabled no-oper-dest l3_out_pk_tn::HG1

dest-[143a:41d1:9c75:4973:8501:bcf:d12b:28c0]-[vxlan-2228224] vxlan-16056296 02:C0:28:2B:D1:CF l3_out_pk_tn:l3_out_vrf_pk_1 enabled no-oper-dest l3_out_pk_tn::HG2

List of Health Groups

HG-Name HG-OperSt HG-Dest HG-Dest-OperSt

======= ========= ======= ==============

l3_out_pk_tn::HG1 enabled dest-[3d49:a399:3d4b:4ea1:8829:5991:b554:e94a]-[vxlan-2228224]] up

l3_out_pk_tn::HG2 enabled dest-[143a:41d1:9c75:4973:8501:bcf:d12b:28c0]-[vxlan-2228224]] up

List of Backup Destinations

Name primaryDestName DestGroup

==== ============== =========

List of AclRules

AclRuleVnid DestGroup OperSt OperStQual

=========== ========= ====== ==========

++ Zoning rule on consumer Node

bgl-aci07-apic100# fabric 101 show zoning-rule | grep redir

| 4228 | 32771 | 49157 | default | bi-dir | enabled | 2228224 | | redir(destgrp-7) | src_dst_any(9) |

| 4231 | 49157 | 32771 | default | uni-dir-ignore | enabled | 2228224 | | redir(destgrp-8) | src_dst_any(9) |

| 4230 | 32771 | 15 | default | uni-dir | enabled | 2228224 | | redir(destgrp-7) | src_dst_any(9) |

| 4229 | 16386 | 32771 | default | uni-dir | enabled | 2228224 | | redir(destgrp-8) | src_dst_any(9) |

++ Redirect Policy on Provider Node

bgl-aci07-apic100# fabric 104 show service redir info

----------------------------------------------------------------

Node 104 (bgl-aci07-leaf4)

----------------------------------------------------------------

===============================================================================================================================================================

LEGEND

TL: Threshold(Low) | TH: Threshold(High) | HP: HashProfile | HG: HealthGrp | BAC: Backup-Dest | TRA: Tracking | RES: Resiliency | W: Weight

===============================================================================================================================================================

List of Dest Groups

GrpID Name destination HG-name BAC W operSt operStQual TL TH HP TRA RES

===== ==== =========== ============== === === ======= ============ === === === === ===

3 destgrp-3 dest-[3d49:a399:3d4b:4ea1:8829:5991:b554:e94a]-[vxlan-2228224] l3_out_pk_tn::HG1 N 1 enabled no-oper-grp 0 0 sym yes no

4 destgrp-4 dest-[143a:41d1:9c75:4973:8501:bcf:d12b:28c0]-[vxlan-2228224] l3_out_pk_tn::HG2 N 1 enabled no-oper-grp 0 0 sym yes no

List of destinations

Name bdVnid vMac vrf operSt operStQual HG-name

==== ====== ==== ==== ===== ========= =======

dest-[3d49:a399:3d4b:4ea1:8829:5991:b554:e94a]-[vxlan-2228224] vxlan-16744328 02:4A:E9:54:B5:91 l3_out_pk_tn:l3_out_vrf_pk_1 enabled no-oper-dest l3_out_pk_tn::HG1

dest-[143a:41d1:9c75:4973:8501:bcf:d12b:28c0]-[vxlan-2228224] vxlan-16056296 02:C0:28:2B:D1:CF l3_out_pk_tn:l3_out_vrf_pk_1 enabled no-oper-dest l3_out_pk_tn::HG2

List of Health Groups

HG-Name HG-OperSt HG-Dest HG-Dest-OperSt

======= ========= ======= ==============

l3_out_pk_tn::HG1 enabled dest-[3d49:a399:3d4b:4ea1:8829:5991:b554:e94a]-[vxlan-2228224]] up

l3_out_pk_tn::HG2 enabled dest-[143a:41d1:9c75:4973:8501:bcf:d12b:28c0]-[vxlan-2228224]] up

List of Backup Destinations

Name primaryDestName DestGroup

==== ============== =========

++ Zoning rule on provider node

bgl-aci07-apic100# fabric 104 show zoning-rule | grep redir

| 4220 | 32771 | 49157 | default | bi-dir | enabled | 2228224 | | redir(destgrp-3) | src_dst_any(9) |

| 4221 | 49157 | 32771 | default | uni-dir-ignore | enabled | 2228224 | | redir(destgrp-4) | src_dst_any(9) |

Fallos Detectados en Caso de que el L2Ping Falle

En caso de que los L2pings estén fallando a través del dispositivo PBR, observará que PBR aún está en estado desplegado y que los fallos F4203, F2833 y F2911 se han elevado indicando que el grupo de seguimiento/estado está inactivo.

Captura de Pings L2

Puede capturar L2Pings usando tcpdump en la interfaz tahoe para saber si se envían y reciben correctamente. Si solo ve que se envía la transmisión de la CPU y que no se recibe, se esperan los fallos mencionados anteriormente y debe resolver más problemas en ASA por qué se descartan (consulte la sección de configuración de ASA).

Capturing L2Pings using tcpdump on PBR Node 102

bgl-aci07-leaf2# tcpdump -i tahoe0 -w /data/techsupport/l2_pbr1.pcap

tcpdump: listening on tahoe0, link-type EN10MB (Ethernet), capture size 262144 bytes

^C4858 packets captured

4875 packets received by filter

0 packets dropped by kernel

In order to deocde the tcpdump

cat /data/techsupport/l2_pbr1.pcap | knet_parser.py --decode tahoe --pcap | less

** Search for mac 00ab.8752.3100

++ CPU transmit packets

Frame 505

Time: 2024-10-29T05:55:28.707136+00:00

Header: ieth CPU Transmit

sup_tx:1, ttl_bypass:0, opcode:0x0, bd:0x207, outer_bd:0x0, dl:0, span:0, traceroute:0, tclass:5

src_idx:0x0, src_chip:0x0, src_port:0x0, src_is_tunnel:0, src_is_peer:0

dst_idx:0x0, dst_chip:0x0, dst_port:0x0, dst_is_tunnel:0

Len: 72

Eth: 00ab.8752.3100 > 024a.e954.b591, len/ethertype:0x721

Frame 506

Time: 2024-10-29T05:55:28.707297+00:00

Header: ieth CPU Transmit

sup_tx:1, ttl_bypass:0, opcode:0x0, bd:0x208, outer_bd:0x0, dl:0, span:0, traceroute:0, tclass:5

src_idx:0x0, src_chip:0x0, src_port:0x0, src_is_tunnel:0, src_is_peer:0

dst_idx:0x0, dst_chip:0x0, dst_port:0x0, dst_is_tunnel:0

Len: 72

Eth: 00ab.8752.3100 > 02c0.282b.d1cf, len/ethertype:0x721

++CPU recived packets

Frame 509

Time: 2024-10-10T20:16:37.580855+00:00

Header: ieth_extn CPU Receive

sup_qnum:0x33, sup_code:0x4d, istack:ISTACK_SUP_CODE_PBR_TRACK_REFRESH(0x4d)

Header: ieth

sup_tx:0, ttl_bypass:0, opcode:0x0, bd:0x209, outer_bd:0x2, dl:0, span:0, traceroute:0, tclass:0

src_idx:0x32, src_chip:0x0, src_port:0x6, src_is_tunnel:0, src_is_peer:0

dst_idx:0x1, dst_chip:0x0, dst_port:0x3d, dst_is_tunnel:0

Len: 76

Eth: 00ab.8752.3100 > 024a.e954.b591, len/ethertype:0x8100(802.1q)

802.1q: vlan:2526, cos:0, len/ethertype:0x721

Frame 510

Time: 2024-10-10T20:16:37.580891+00:00

Header: ieth_extn CPU Receive

sup_qnum:0x33, sup_code:0x4d, istack:ISTACK_SUP_CODE_PBR_TRACK_REFRESH(0x4d)

Header: ieth

sup_tx:0, ttl_bypass:0, opcode:0x0, bd:0x20a, outer_bd:0x2, dl:0, span:0, traceroute:0, tclass:0

src_idx:0x32, src_chip:0x0, src_port:0x6, src_is_tunnel:0, src_is_peer:0

dst_idx:0x1, dst_chip:0x0, dst_port:0x3d, dst_is_tunnel:0

Len: 76

Eth: 00ab.8752.3100 > 02c0.282b.d1cf, len/ethertype:0x8100(802.1q)

802.1q: vlan:2525, cos:0, len/ethertype:0x721

Flujo de tráfico desde origen hasta punto final de destino

++ Endpoint X.1.1.10 want to send traffic to X.1.2.15

++ If destination is not learned on consumer/source leaf, PBR will be performed on destination leaf

++ For this case we are assuming endpoint X.1.2.15 is learned on Leaf 101 so PBR/Redirection will be performed on Leaf101 ( consumer Leaf)

bgl-aci07-apic100# fabric 101 show endpoint

----------------------------------------------------------------

Node 101 (bgl-aci07-leaf1)

----------------------------------------------------------------

Legend:

S - static s - arp L - local O - peer-attached

V - vpc-attached a - local-aged p - peer-aged M - span

B - bounce H - vtep R - peer-attached-rl D - bounce-to-proxy

E - shared-service m - svc-mgr

+-----------------------------------+---------------+-----------------+--------------+-------------+

VLAN/ Encap MAC Address MAC Info/ Interface

Domain VLAN IP Address IP Info

+-----------------------------------+---------------+-----------------+--------------+-------------+

l3_out_pk_tn:l3_out_vrf_pk_1 X.1.2.15 tunnel6 ===> Remote EP Entry

17 vlan-3516 10b3.d514.3516 L eth1/5 ===> Local EP Entry

l3_out_pk_tn:l3_out_vrf_pk_1 vlan-3516 X.1.1.10 L eth1/5

++ EPM entry to get the PC TAG

bgl-aci07-apic100# fabric 101 show system internal epm endpoint ip X.1.1.10

----------------------------------------------------------------

Node 101 (bgl-aci07-leaf1)

---------------------------------------------------------------

MAC : 10b3.d514.3516 ::: Num IPs : 1

IP# 0 : X.1.1.10 ::: IP# 0 flags : ::: l3-sw-hit: No

Vlan id : 17 ::: Vlan vnid : 11792 ::: VRF name : l3_out_pk_tn:l3_out_vrf_pk_1

BD vnid : 16744307 ::: VRF vnid : 2228224

Phy If : 0x1a004000 ::: Tunnel If : 0

Interface : Ethernet1/5

Flags : 0x80005c04 ::: sclass : 32771 ::: Ref count : 5 ==> sclass

EP Create Timestamp : 10/11/2024 09:15:44.430334

EP Update Timestamp : 10/29/2024 10:45:35.458416

EP Flags : local|IP|MAC|host-tracked|sclass|timer|

bgl-aci07-apic100# fabric 101 show system internal epm endpoint ip X.1.2.15

----------------------------------------------------------------

Node 101 (bgl-aci07-leaf1)

----------------------------------------------------------------

MAC : 0000.0000.0000 ::: Num IPs : 1

IP# 0 : X.1.2.15 ::: IP# 0 flags : ::: l3-sw-hit: No

Vlan id : 0 ::: Vlan vnid : 0 ::: VRF name : l3_out_pk_tn:l3_out_vrf_pk_1

BD vnid : 0 ::: VRF vnid : 2228224

Phy If : 0 ::: Tunnel If : 0x18010006

Interface : Tunnel6

Flags : 0x80004400 ::: sclass : 49157 ::: Ref count : 3 ==> sclass

EP Create Timestamp : 10/29/2024 10:38:34.949150

EP Update Timestamp : 10/29/2024 10:45:55.571786

EP Flags : IP|sclass|timer|

++ Traffic will be redirected based on redir(destgrp-7)

bgl-aci07-apic100# fabric 101 show zoning-rule src-epg 32771 dst-epg 49157

----------------------------------------------------------------

Node 101 (bgl-aci07-leaf1)

----------------------------------------------------------------

+---------+--------+--------+----------+--------+---------+---------+------+------------------+----------------+

| Rule ID | SrcEPG | DstEPG | FilterID | Dir | operSt | Scope | Name | Action | Priority |

+---------+--------+--------+----------+--------+---------+---------+------+------------------+----------------+

| 4228 | 32771 | 49157 | default | bi-dir | enabled | 2228224 | | redir(destgrp-7) | src_dst_any(9) |

+---------+--------+--------+----------+--------+---------+---------+------+------------------+----------------+

++ Based on redirect policy traffic will be redirected to mac 02:4A:E9:54:B5:91

bgl-aci07-apic100# fabric 101 show service redir info

----------------------------------------------------------------

Node 101 (bgl-aci07-leaf1)

----------------------------------------------------------------

===============================================================================================================================================================

LEGEND

TL: Threshold(Low) | TH: Threshold(High) | HP: HashProfile | HG: HealthGrp | BAC: Backup-Dest | TRA: Tracking | RES: Resiliency | W: Weight

===============================================================================================================================================================

List of Dest Groups

GrpID Name destination HG-name BAC W operSt operStQual TL TH HP TRA RES

===== ==== =========== ============== === === ======= ============ === === === === ===

7 destgrp-7 dest-[3d49:a399:3d4b:4ea1:8829:5991:b554:e94a]-[vxlan-2228224] l3_out_pk_tn::HG1 N 1 enabled no-oper-grp 0 0 sym yes no

List of destinations

Name bdVnid vMac vrf operSt operStQual HG-name

==== ====== ==== ==== ===== ========= =======

dest-[3d49:a399:3d4b:4ea1:8829:5991:b554:e94a]-[vxlan-2228224] vxlan-16744328 02:4A:E9:54:B5:91 l3_out_pk_tn:l3_out_vrf_pk_1 enabled no-oper-dest l3_out_pk_tn::HG

1

++ PBR mac addresses are never learnt remotely as IP/MAC learning is disabled for PBR BD

++ PBR mac addresses are statically binded to interfaces where L4/L7 device is connected and reported to Spine COOP

++ Traffic will be forwarded to SPINE PROXY

++ Spine has an COOP entry for 02:4A:E9:54:B5:91

bgl-aci07-apic100# fabric 201 show coop internal info repo ep key 16744328 02:4A:E9:54:B5:91

----------------------------------------------------------------

Node 201 (bgl-aci07-spine1)

----------------------------------------------------------------

Repo Hdr Checksum : 49503

Repo Hdr record timestamp : 10 29 2024 10:15:07 658496921

Repo Hdr last pub timestamp : 10 29 2024 10:15:07 661679296

Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

Repo Hdr dampen penalty : 0

Repo Hdr flags : IN_OBJ ACTIVE

EP bd vnid : 16744328

EP mac : 02:4A:E9:54:B5:91 <<<<========== ASA MAC

flags : 0x480

repo flags : 0x102

Vrf vnid : 2228224

PcTag : 0x100c006

EVPN Seq no : 0

Remote publish timestamp: 01 01 1970 00:00:00 0

Snapshot timestamp: 10 29 2024 10:15:07 658496921

Tunnel nh : 10.0.144.66

MAC Tunnel : 10.0.144.66

IPv4 Tunnel : 10.0.144.66

IPv6 Tunnel : 10.0.144.66

ETEP Tunnel : 0.0.0.0

num of active ipv4 addresses : 0

num of anycast ipv4 addresses : 0

num of ipv4 addresses : 0

num of active ipv6 addresses : 0

num of anycast ipv6 addresses : 0

num of ipv6 addresses : 0

Primary Path:

Current published TEP : 10.0.144.66

Backup Path:

BackupTunnel nh : 0.0.0.0

Current Backup (publisher_id): 0.0.0.0

Anycast_flags : 0

Current citizen (publisher_id): 10.0.144.66

Previous citizen : 10.0.144.66

Prev to Previous citizen : 10.0.144.66

Synthetic Flags : 0x5

Synthetic Vrf : 411

Synthetic IP : X.X.83.223

Tunnel EP entry: 0x7f20900167a8

Backup Tunnel EP entry: (nil)

TX Status: COOP_TX_DONE\

Damp penalty: 0

Damp status: NORMAL

Exp status: 0

Exp timestamp: 01 01 1970 00:00:00 0

Hash: 3209430840 owner: 10.0.144.65

++ Spine will forward this to PBR Leaf Node 102 based on COOP entry

++ PBR Leaf Node will forward this to ASA FW on interface E1/14

++ ASA FW will forward the traffic based on mac address table and send it back to PBR Leaf Node 102

++ PBR Leaf Node will look for Dst IP in the traffic and route it to Leaf 104 if remote endpoint entry exist else will do spine proxy

++ Leaf 104 will get this traffic forwarded to actual EP X.1.2.15 (Leaf4 does not learn the client IP address from this traffic because Endpoint Dataplane Learning is disabled for the PBR node bridge domain)

Configuración de Cisco ASA

Paso 1. Configuración de la interfaz.

ASA(config)# show running-config interface

!

interface GigabitEthernet0/0

bridge-group 1

nameif inside

security-level 100

!

interface GigabitEthernet0/1

bridge-group 1

nameif outside

security-level 0

!

interface BVI1

ip address 192.168.100.1 255.255.255.0 ==> In case BVI IP is not defined ASA will not switch the packets

!

Paso 2. El aprendizaje de MAC debe estar inhabilitado.

ASA(config)# show run mac-learn

mac-learn inside disable

mac-learn outside disable

PBR:

Paso 3. Static mac-address-table for PBR Mac.

The mac statically binded to inside interface is the PBR mac generated by provider and vice versa

ASA(config)# show run mac-address-table

mac-address-table static outside 024a.e954.b591

mac-address-table static inside 02c0.282b.d1cf

Paso 4. Configure la Lista de Control de Acceso (ACL) para pasar L2pings.

ASA(config)# show access-list

access-list L2_PBR ethertype permit 721

ASA(config)# show run access-group

access-group L2_PBR in interface inside

access-group L2_PBR in interface outside

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

07-Apr-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Piyush KatariaIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios