Introducción

Este documento describe cómo configurar la autenticación del protocolo ligero de acceso a directorios (LDAP) de la infraestructura centrada en aplicaciones (ACI).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Política de autenticación, autorización y contabilidad (AAA) de ACI

- LDAP

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Application Policy Infrastructure Controller (APIC) versión 5.2(7f)

- Ubuntu 20.04 con slapd y phpLDAPadmin

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Esta sección describe cómo configurar APIC para integrarse con el servidor LDAP y utilizar LDAP como el método de autenticación predeterminado.

Configuraciones

Paso 1. Crear grupos/usuarios en Ubuntu phpLDAPadmin

Nota: Para configurar Ubuntu como un servidor LDAP, consulte el sitio web oficial de Ubuntu para obtener pautas completas. Si ya existe un servidor LDAP, comience por el paso 2.

En este documento, el DN base esdc=dclab,dc=comy dos usuarios (Usuario1 y Usuario2) pertenecen a Grupos (DCGroup).

Paso 2. Configuración de proveedores LDAP en APIC

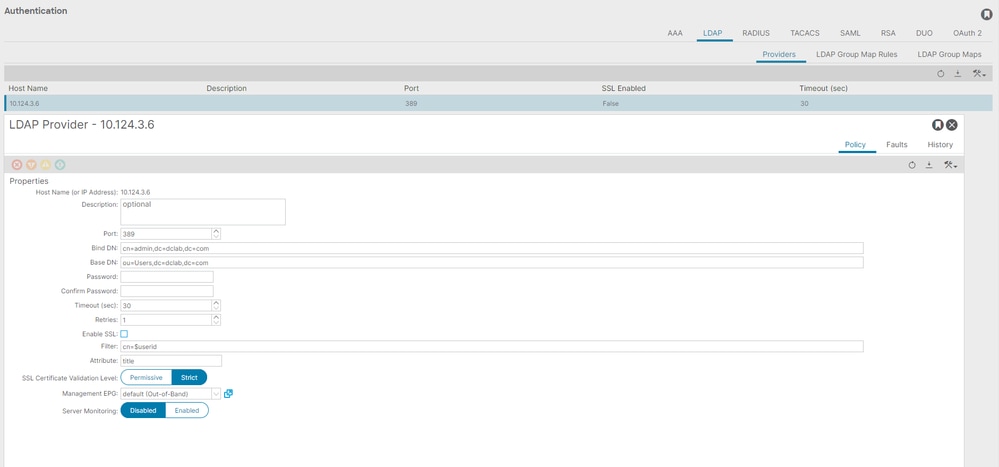

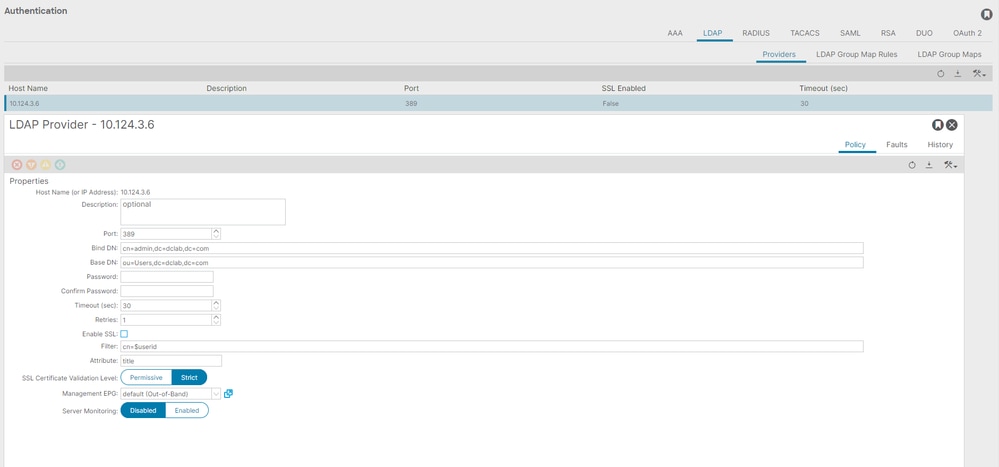

En la barra de menús de APIC, desplácese hastaAdmin > AAA > Authentication > LDAP > Providerscomo se muestra en la imagen.

Enlazar DN: El DN de enlace es la credencial que está utilizando para autenticarse contra un LDAP. El APIC se autentica utilizando esta cuenta para consultar el directorio.

DN base: El APIC utiliza esta cadena como punto de referencia para buscar e identificar entradas de usuario en el directorio.

Contraseña Esta es la contraseña requerida para el DN de enlace necesario para acceder al servidor LDAP, que se correlaciona con la contraseña establecida en su servidor LDAP.

Habilitar SSL: Si utiliza una CA interna o un certificado autofirmado, debe elegir Permissive.

Filtro: La configuración de filtro predeterminada escn=$useridcuando el usuario se define como un objeto con un nombre común (CN), el filtro se utiliza para buscar los objetos dentro del DN base.

Atributo: El atributo se utiliza para determinar la pertenencia al grupo y las funciones. ACI proporciona dos opciones aquí:memberOfyCiscoAVPair.memberOftitle se utiliza en su lugar.

Grupo de terminales de gestión (EPG): La conectividad con el servidor LDAP se logra a través del EPG en banda o fuera de banda, según el enfoque de administración de red elegido.

Paso 3. Configure las Reglas de Mapa de Grupo LDAP

En la barra de menús, desplácese hastaAdmin > AAA > Authentication > LDAP > LDAP Group Map Rulescomo se muestra en la imagen.

Los usuarios de DCGroup tienen privilegios de administrador. Por lo tanto, el DN de grupo estácn=DCGroup, ou=Groups, dc=dclab, dc=com. Aasignando el dominio de seguridad aAlly asignando las funciones deadminconwrite privilege.

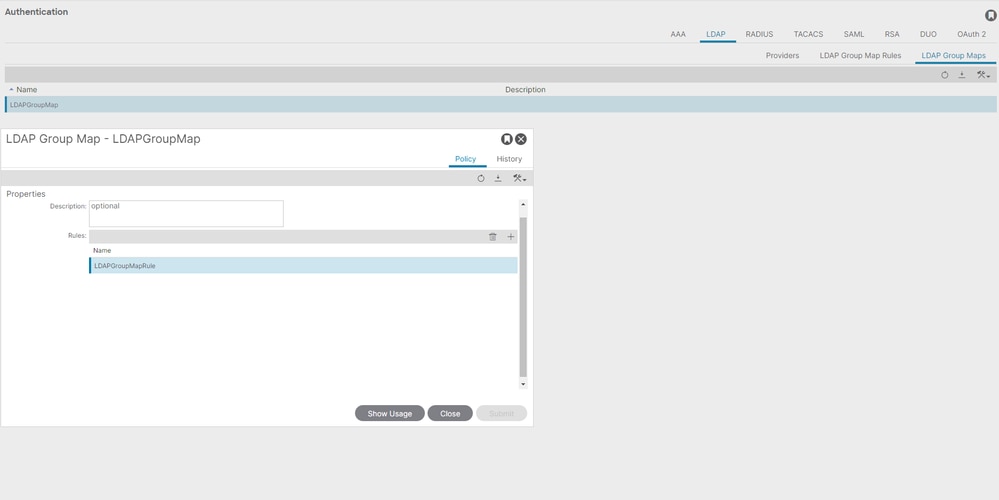

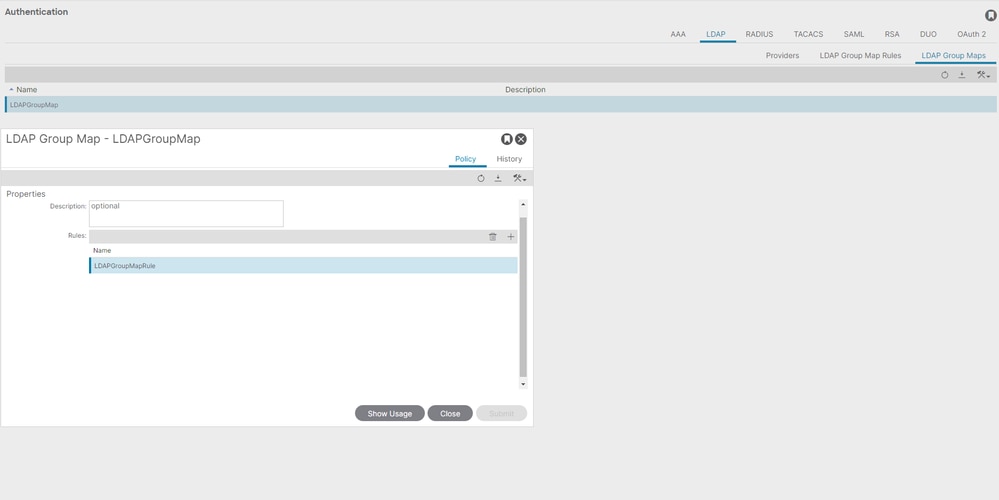

Paso 4. Configure los Mapas de Grupo LDAP

En la barra de menús, desplácese hastaAdmin > AAA > Authentication > LDAP > LDAP Group Mapscomo se muestra en la imagen.

Cree un mapa de grupo LDAP que contenga las reglas de mapa de grupo LDAP creadas en el paso 2.

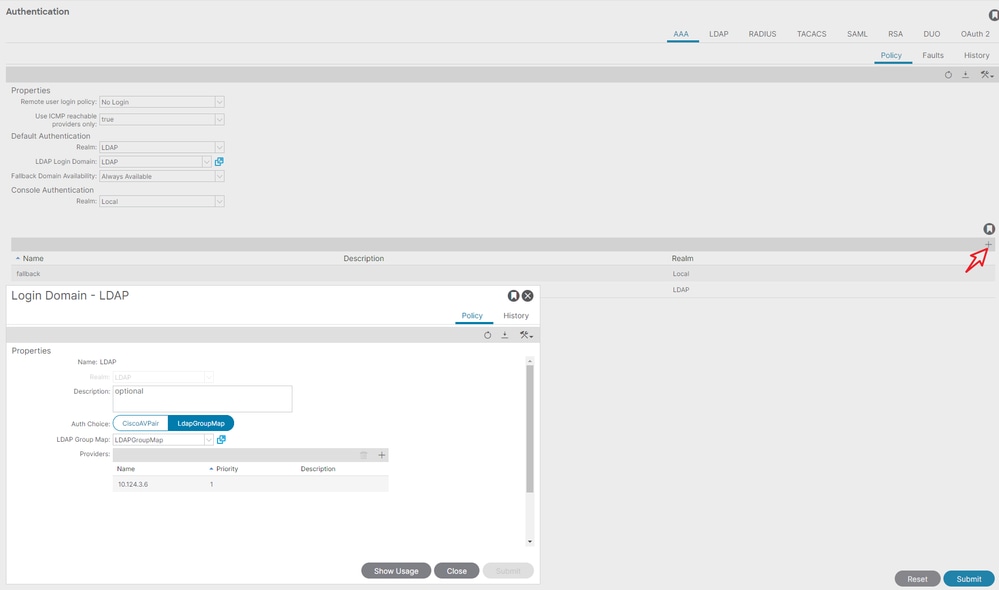

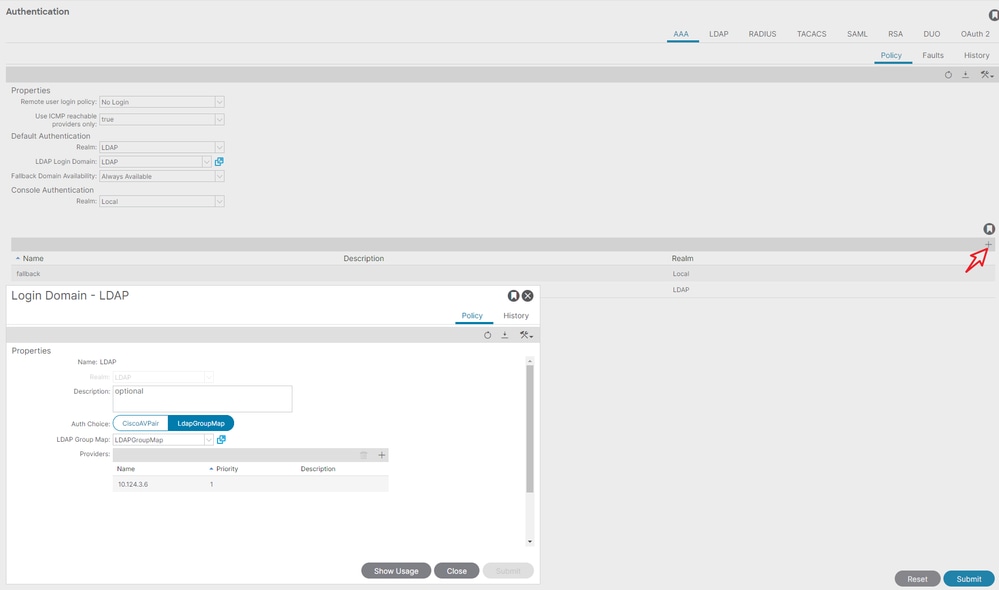

Paso 5. Configuración de la Política de Autenticación AAA

En la barra de menús, desplácese hastaAdmin > AAA > Authentication > AAA > Policy > Create a login domaincomo se muestra en la imagen.

En la barra de menús, desplácese hastaAdmin > AAA > Authentication > AAA > Policy > Default Authenticationcomo se muestra en la imagen.

Cambie la autenticación predeterminadaRealm a LDAP y seleccioneLDAP Login Domain Created .

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

Verifique que el usuario LDAPUser1inicie sesión en APIC correctamente con el rol de administrador y el privilegio de escritura.

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

Cuando el usuario no existe en la base de datos LDAP:

Cuando la contraseña es incorrecta:

Cuando el servidor LDAP es inalcanzable:

Comandos para resolución de problemas:

apic1# moquery -c aaaLdapProvider

Total Objects shown: 1

# aaa.LdapProvider

name : 10.124.3.6

SSLValidationLevel : strict

annotation :

attribute : title

basedn : ou=Users,dc=dclab,dc=com

childAction :

descr :

dn : uni/userext/ldapext/ldapprovider-10.124.3.6

enableSSL : no

epgDn : uni/tn-mgmt/mgmtp-default/oob-default

extMngdBy :

filter : cn=$userid

key :

lcOwn : local

modTs : 2024-03-26T07:01:51.868+00:00

monPolDn : uni/fabric/monfab-default

monitorServer : disabled

monitoringPassword :

monitoringUser : default

nameAlias :

operState : unknown

ownerKey :

ownerTag :

port : 389

retries : 1

rn : ldapprovider-10.124.3.6

rootdn : cn=admin,dc=dclab,dc=com

snmpIndex : 1

status :

timeout : 30

uid : 15374

userdom : :all:

vrfName :

apic1# show aaa authentication

Default : ldap

Console : local

apic1# show aaa groups

Total number of Groups: 1

RadiusGroups :

RsaGroups :

TacacsGroups :

LdapGroups : LDAP

apic1# show aaa sessions

Username User Type Host Login Time

---------- ---------- --------------- ------------------------------

User1 remote 10.140.233.70 2024-04-08T07:51:09.004+00:00

User1 remote 10.140.233.70 2024-04-08T07:51:11.357+00:00

Si necesita más ayuda, póngase en contacto con Cisco TAC.

Información Relacionada

Comentarios

Comentarios