Einleitung

In diesem Dokument wird beschrieben, wie eine Arbeitsgruppen-Bridge (WGB) für die Verbindung mit einem 802.1X Service Set Identifier (SSID) konfiguriert wird, der das Protected Extensible Authentication Protocol (PEAP) mit einem 9800 Wireless LAN Controller (WLC) verwendet.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- C9800 WLC

- WGB

- 802.1X-Protokoll

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco IOS® Version 15.3(3)JPN1 für WGB

- Cisco IOS XE Version 17.9.2 für WLC

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle verstehen.

Konfigurieren

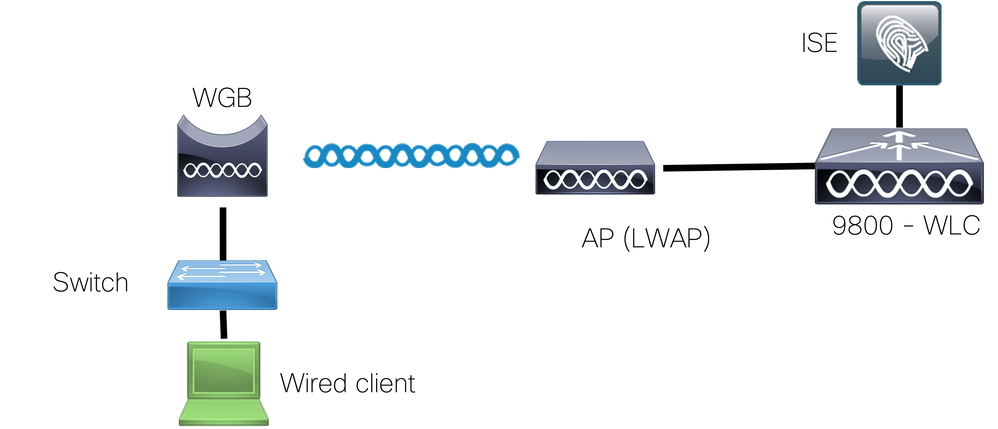

Netzwerkdiagramm

In diesem Beispiel ist der IW3702 Autonomous Access Point (AP) als WGB konfiguriert und mit dem Lightweight Access Point-Netzwerk verbunden. Diese SSID verwenden, dot1XSSID-R, für die Verbindung mit dem WLAN und verwenden Sie den PEAP für die Authentifizierung des WGB an das Netzwerk.

Konfigurieren von WGB

Führen Sie zum Konfigurieren des WGB die folgenden Schritte aus:

- Den Hostnamen festlegen.

configure terminal

hostname WGB-Client

- Konfigurieren Sie die Zeit. Die Uhrzeit muss korrekt sein, damit das Zertifikat auf dem WGB installiert werden kann.

clock set hh:mm:ss dd Month yyyy

example: clock set 15:33:00 15 February 2023

- Konfigurieren Sie den Vertrauenspunkt für die Zertifizierungsstelle:

- Authentifizierungszertifikat herunterladen

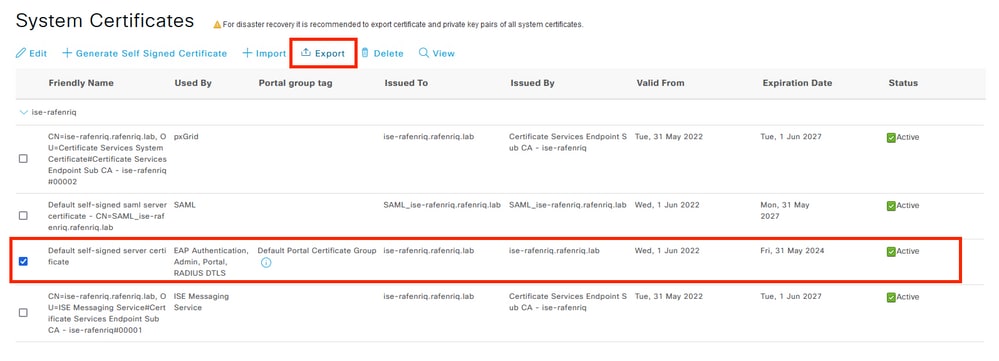

- Abrufen einer Kopie des Zertifizierungsstellenzertifikats Für dieses Beispiel wurde ISE als Authentifizierer-Server verwendet. Navigieren Sie zu Administration > System > Certificates.

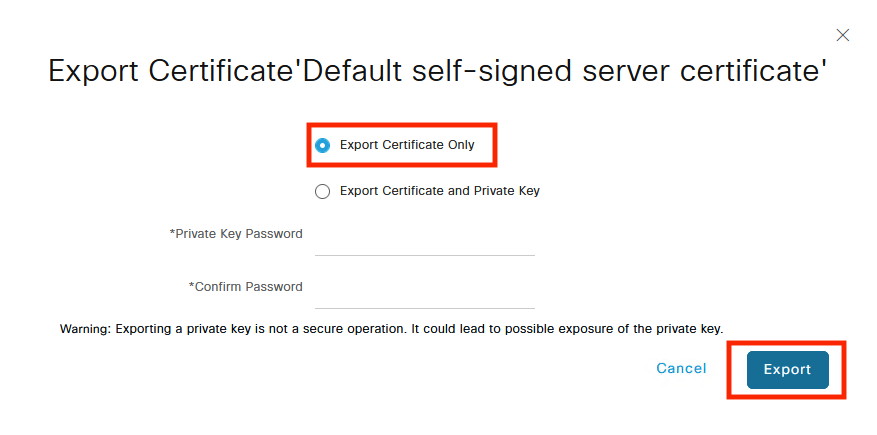

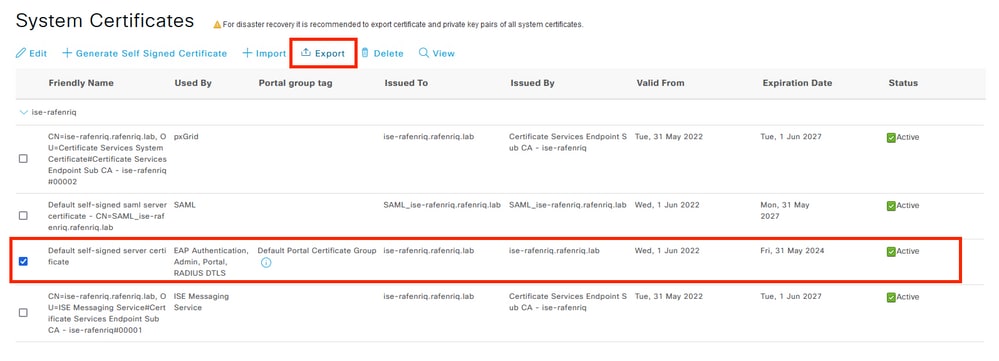

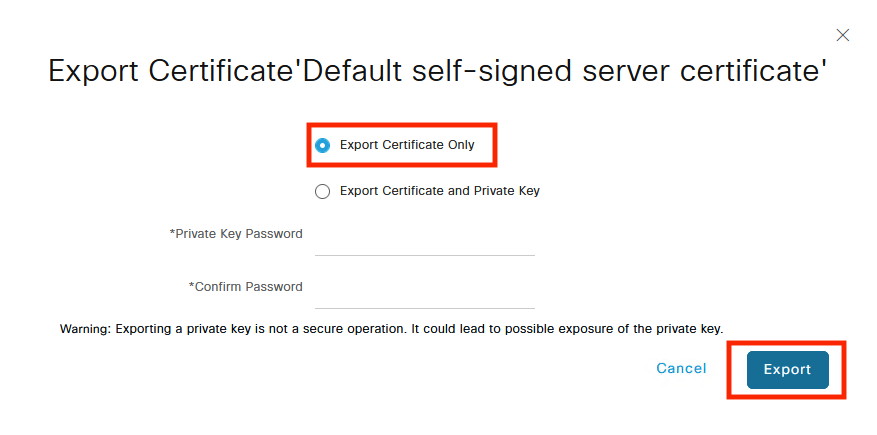

- Identifizieren Sie das Zertifikat, das von der ISE für die EAP-Authentifizierung verwendet wird (die Spalte "Use By" enthält die EAP-Authentifizierung), und laden Sie es herunter, wie in den Screenshots dargestellt.

- Die vorherigen Schritte führen zu einem

.pem Datei. Hierbei handelt es sich um das Zertifikat, das im WGB installiert werden soll, damit der Tunnel eingerichtet und Anmeldeinformationen ausgetauscht werden können.

- CA-Zertifikat installieren:

- Geben Sie

crypto pki authenticate isecert aus.

- Öffnen Sie

.pem in einem Texteditor speichern und die Zeichenkette kopieren. Das Format ist wie folgt: -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE-----

- CA-Zertifikat kopieren/einfügen > Leerzeile drücken

Enter > Geben Sie quit auf der letzten Zeile für sich.

- Fügen Sie den Text aus dem

.cer Datei, die im vorherigen Schritt heruntergeladen wurde. -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE----

(hit enter)

quit

(hit enter)

Certificate has the following attributes:

Fingerprint: 45EC6866 A66B4D8F 2E05960F BC5C1B76

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

- Definieren Sie in diesem Fall die Authentifizierungsmethode für WGB.

peap. conf terminal

eap profile peap

method peap

end

- Konfigurieren Sie in diesem Fall die Anmeldeinformationen für WGB.

cred. Stellen Sie sicher, dass Sie den von uns erstellten Vertrauenspunkt hinzufügen. In diesem Fall isecert. dot1x credentials CRED

username userWGB

password 7 13061E010803

pki-trustpoint isecert

- Konfigurieren Sie die SSID für WGB, und stellen Sie sicher, dass Sie in diesem Fall die richtige Zeichenfolge für das EAP-Profil und die EAP-Anmeldeinformationen verwenden.

peap und credbzw.

Hinweis: Für die authentication open eap <string> eingeben, können Sie alles eingeben. Diese Konfiguration steht nicht in Zusammenhang mit anderen Befehlen auf dem WGB.

configure terminal

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

An dieser Stelle sieht die AP-Konfiguration wie in diesem Beispiel aus. Geben Sie show run aus.

Building configuration...

version 15.3

!

hostname WGB-Client

!

.....

!

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

!

eap profile PEAP

method peap

!

crypto pki token default removal timeout 0

!

crypto pki trustpoint isecert

enrollment terminal

revocation-check none

!

crypto pki certificate chain isecert

certificate ca 5CC74BD9508B78AF4AB5C5F84C32AC2A

...

C3B7249C F75C4525 D02A40AB 50E19196 9D1C2853 8BAEFDFC 1CE1945E 1CABC51B AFF5

quit

!

dot1x credentials PEAP

username userWGB

password 7 13061E010803

pki-trustpoint isecert

!

....

!

interface Dot11Radio1

no ip address

no ip route-cache

!

encryption mode ciphers aes-ccm

!

ssid dot1XSSID-R

!

antenna gain 0

station-role workgroup-bridge

bridge-group 1

bridge-group 1 spanning-disabled

!

.....

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Um die Zuordnung auf WGB zu überprüfen, zeigen Sie die dot11-Zuordnungen.

Die WGB-Zuordnung vom WLC sieht wie folgt aus:

9800#show wireless client summary

Number of Clients: 3

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 WLAN 3 RUN 11ac Dot1x Local

9800-rafenriq#show wireless wgb summary

Number of WGBs: 1

MAC Address AP Name WLAN State Clients

---------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 3 RUN 2

9800-rafenriq#show wireless wgb mac-address 843d.c6e8.76e0 detail

Work Group Bridge

MAC Address : 843d.c6e8.76e0

AP Name : AP687D.B45C.46E8

WLAN ID : 3

State : RUN

Number of Clients: 2

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Debuggen der Arbeitsgruppenbrücke

Um das WGB zu debuggen, geben Sie die folgenden Befehle ein:

debug aaa authentication

debug dot11 supp-sm-dot1

WGB im WLC debuggen

Da sich WGB wie ein anderer Wireless-Client verhält, finden Sie weitere Informationen unter Problembehandlung bei der Catalyst 9800-Clientverbindung, um Ablaufverfolgungen und Erfassungen auf dem 9800 WLC zu erfassen.

Feedback

Feedback