Konfigurieren von 9800 WLC Lobby Ambassador mit RADIUS und TACACS+

Download-Optionen

-

ePub (2.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration der Catalyst 9800 Wireless Controller für die externe RADIUS- und TACACS+-Authentifizierung von Lobby Ambassador-Benutzern beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- 9800 Wireless LAN Controller Lobby Admin-Konzepte

- Authentication, Authorization and Accounting (AAA) RADIUS-Konzepte

- TACACS+-Konzepte

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Catalyst Wireless Controller der Serie 9800 (Catalyst 9800-CL)

- Cisco IOS® XE Gibraltar 16.12.1s

- Identity Service Engine (ISE) 2.3.0

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Der Lobby Ambassador wird vom Administrator des Netzwerks erstellt. Ein Lobby Ambassador ist in der Lage, einen Gastbenutzereintrag im Wireless LAN Controller (WLC) zu erstellen, der Benutzername, Kennwort, Beschreibung und Lebensdauer enthält. Darüber hinaus können Sie den Gastbenutzer löschen. Der Lobby Ambassador kann den Gastbenutzer über die grafische Benutzeroberfläche (GUI) oder die Befehlszeilenschnittstelle (CLI) erstellen.

Konfigurieren

Netzwerkdiagramm

Netzwerkdiagramm

Netzwerkdiagramm

Die Konfiguration in diesem Dokument basiert auf zwei Lobby Ambassadors, der erste Lobby Ambassador heißt Lobby und wird gegenüber dem RADIUS-Server authentifiziert, der zweite Lobby Ambassador heißt lobbyTac und wird gegenüber TACACS+ authentifiziert. Beide haben die Möglichkeit, Gastbenutzer im WLC zu konfigurieren.

RADIUS-Authentifizierung des Lobbybotschafters

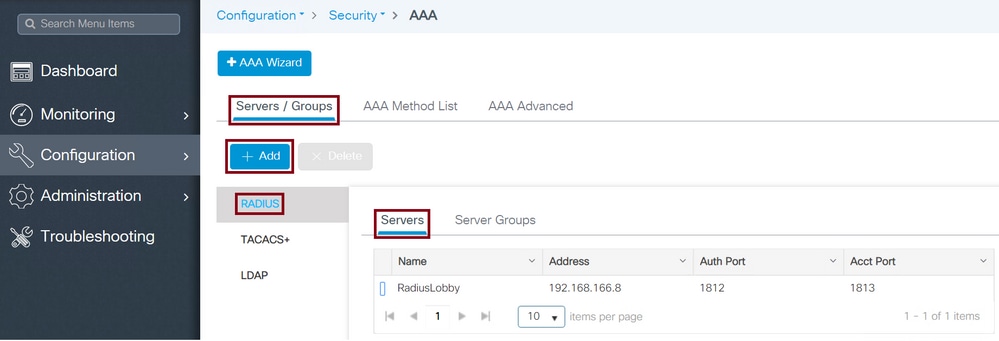

Konfigurieren eines RADIUS-Servers auf einem Wireless LAN-Controller

WLC-Benutzeroberfläche

Navigieren Sie zu Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Add (Konfiguration > Sicherheit > AAA > Server/Gruppen > RADIUS > Server > + Hinzufügen), wie im Bild dargestellt.

Radius-Server auf WLC

Radius-Server auf WLC

Wenn das Konfigurationsfenster geöffnet wird, sind die erforderlichen Konfigurationsparameter der RADIUS-Servername, die IP-ADRESSE des RADIUS-Servers und der gemeinsame geheime Schlüssel des Radius-Servers. Alle anderen Parameter können als Standard beibehalten oder nach Wunsch konfiguriert werden.

WLC-CLI

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

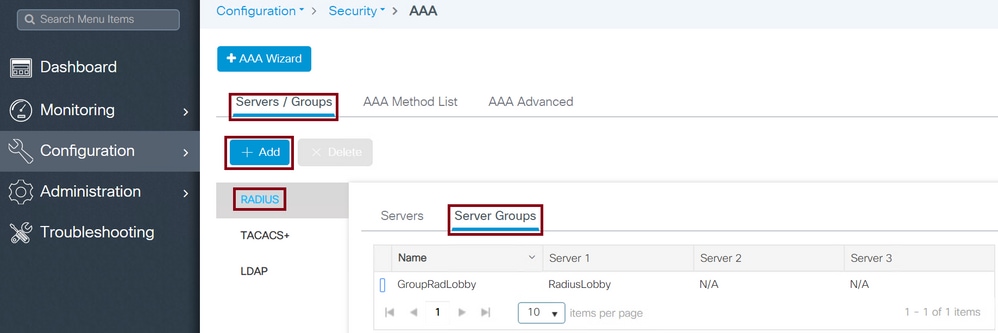

Hinzufügen eines RADIUS-Servers zu einer Servergruppe

WLC-Benutzeroberfläche

Navigieren Sie zu Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add, wie im Bild dargestellt.

Radius-Server auf Servergruppe

Radius-Server auf Servergruppe

Wenn das Konfigurationsfenster geöffnet wird, konfigurieren Sie einen Namen für die Gruppe, und verschieben Sie die konfigurierten RADIUS-Server aus der Liste Verfügbare Server in die Liste Zugewiesene Server.

WLC-CLI

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

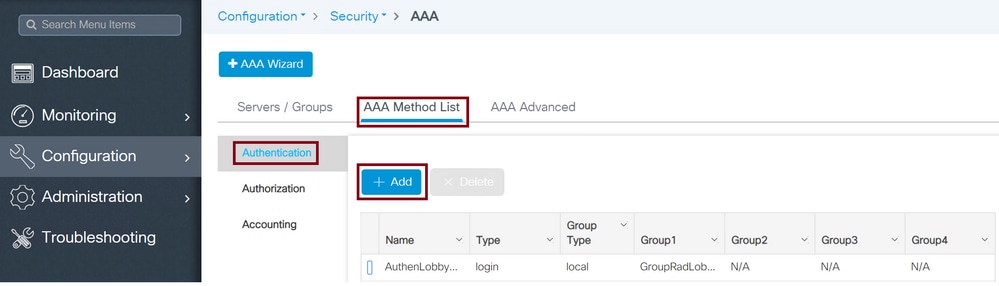

Erstellen einer AAA-Authentifizierungsmethodenliste

WLC-Benutzeroberfläche

Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authentication > + Add, wie im Bild dargestellt.

Liste der Authentifizierungsmethoden

Liste der Authentifizierungsmethoden

Wenn das Konfigurationsfenster geöffnet wird, konfigurieren Sie einen Namen, wählen Sie die Option Typ als Anmelden aus, und weisen Sie die Servergruppe zu, die zuvor erstellt wurde. Der Gruppentyp kann als Lokal oder Gruppe ausgewählt werden.

AAA-Methodenlistengruppentyp lokal zuerst

Group Type as Local (Gruppentyp als Lokal) veranlasst, dass der WLC zunächst überprüft, ob der Benutzer in der lokalen Datenbank vorhanden ist, und dann nur dann auf die Servergruppe zurückgreift, wenn der Lobby Ambassador-Benutzer nicht in der lokalen Datenbank gefunden wurde.

WLC-CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

Anmerkung: Bitte beachten Sie die Cisco Bug-ID CSCvs87163, wenn Sie als Erstes den Typ der AAA-Methodenliste für den lokalen Gruppentyp verwenden.

Typgruppe der AAA-Methodenliste

Gruppentyp als Gruppe und kein Fallback zur lokalen Option aktiviert bewirkt, dass der WLC den Benutzer mit der Servergruppe vergleicht und seine lokale Datenbank nicht eincheckt.

WLC-CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

Typgruppe der AAA-Methodenliste mit Fallback

Bei aktivierter Option "Gruppentyp als Gruppe und Fallback an lokal" überprüft der WLC den Benutzer anhand der Servergruppe und fragt die lokale Datenbank ab, es sei denn, der RADIUS-Server gibt eine Zeitüberschreitung der Antwort aus. Wenn der Radius-Server auch mit einer Ablehnung antwortet, löst der WLC keine lokale Authentifizierung aus.

WLC-CLI

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

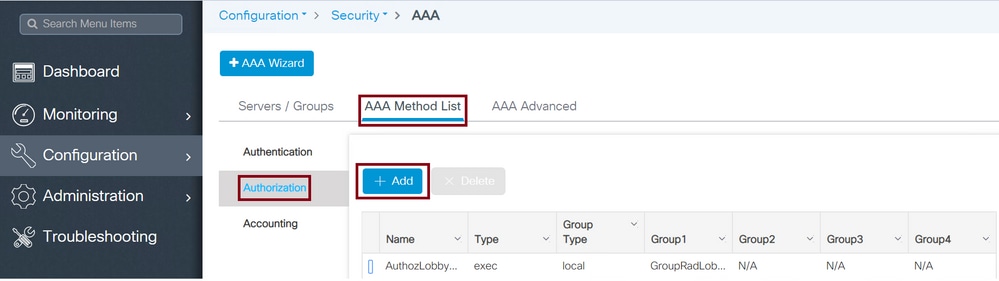

Erstellen einer Liste mit AAA-Autorisierungsmethoden

WLC-Benutzeroberfläche

Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authorization > + Add (Konfiguration > Sicherheit > AAA > AAA-Methodenliste > Autorisierung > + Hinzufügen), wie in der Abbildung dargestellt.

Liste der Autorisierungsmethoden

Liste der Autorisierungsmethoden

Wenn das Konfigurationsfenster zur Angabe eines Namens geöffnet wird, wählen Sie die Typoption als exec aus, und weisen Sie die zuvor erstellte Servergruppe zu.

Der Gruppentyp wird auf die gleiche Weise angewendet, wie er im Abschnitt "Erstellen einer AAA-Methodenliste" beschrieben wurde.

WLC-CLI

Gruppentyp der AAA-Methodenliste zuerst lokal.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

Typgruppe der AAA-Methodenliste.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

Typgruppe der AAA-Methodenliste mit Fallback.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

AAA-Methodenlisten Zuweisungen

Weisen Sie die AAA-Authentifizierungs- und Autorisierungsmethode dem HyperText Transfer Protocol (HTTP) und Virtual TeleType (VTY) des WLC zu.

Diese Schritte können nicht über die GUI ausgeführt werden, daher müssen sie über die CLI ausgeführt werden.

HTTP-Konfiguration.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

Es wird empfohlen, die HTTP-Dienste neu zu starten.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY-Konfiguration

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

Aufgrund der Cisco Bug-ID CSCvu29748 muss ein WLC, der eine Version vor 17.3.3 oder 17.14 und 17.15 ausführt, über CLI die als Nächstes angezeigte Konfiguration konfigurieren. Dies ist nicht erforderlich, wenn der WLC eine Version in 17.3 Family Code von 17.3.4 bis 17.3.8a ausführt oder wenn er 17.16.1 und höher ausführt.

WLC-CLI

Tim-eWLC1(config)#aaa remote username lobby

Konfigurieren der ISE für die Radius-Authentifizierung

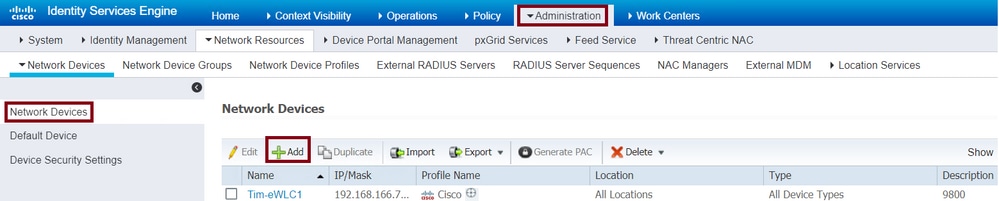

WLC zur ISE hinzufügen

Navigieren Sie zu Administration > Network Resources > Network Devices > + Add (Verwaltung > Netzwerkressourcen > Netzwerkgeräte > + Hinzufügen), wie im Bild dargestellt.

WLC zur ISE hinzufügen

WLC zur ISE hinzufügen

Wenn das Konfigurationsfenster geöffnet wird, konfigurieren Sie einen Namen, eine IP-ADRESSE, aktivieren Sie die RADIUS-Authentifizierungseinstellungen, und geben Sie unter Protokollradius den freigegebenen Schlüssel ein.

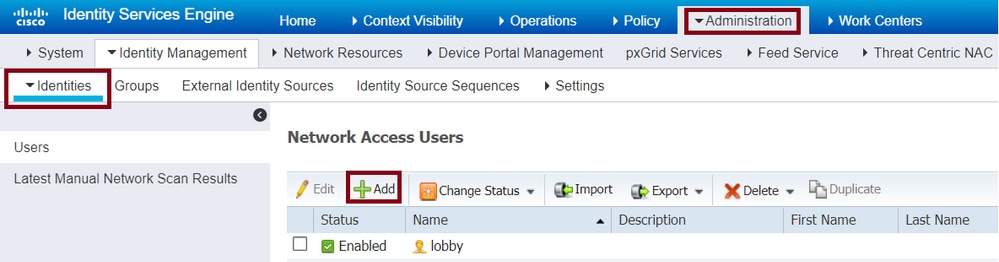

Erstellen des Lobby Ambassador-Benutzers auf der ISE

Navigieren Sie zu Administration > Identity Management > Identities > Users > + Add, wie im Bild dargestellt.

Lobby Ambassador - Benutzername und Passwort in der ISE

Lobby Ambassador - Benutzername und Passwort in der ISE

Wenn das Konfigurationsfenster geöffnet wird, geben Sie den Namen und das Kennwort für den Lobby Ambassador-Benutzer ein, und stellen Sie sicher, dass der Status als Aktiviert angezeigt wird.

Diese Konfiguration von Benutzername und Kennwort wird dem verantwortlichen Lobby-Botschafter zugewiesen, um die Gastbenutzer im WLC zu erstellen, d. h., dies ist der Benutzername und das Kennwort, die der Netzwerkadministrator dem Lobby-Botschafter zuweist.

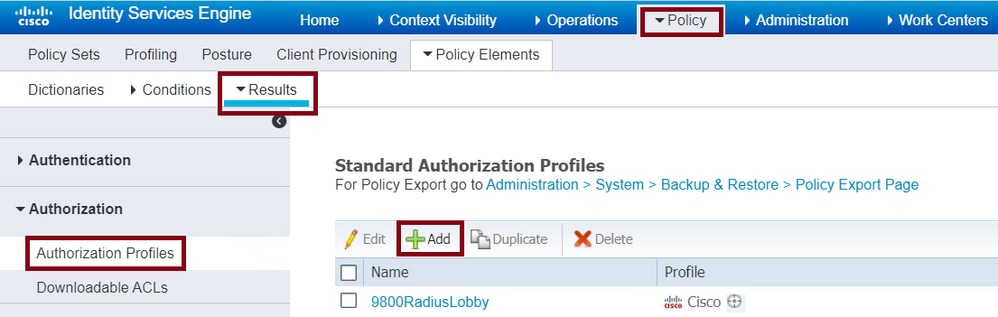

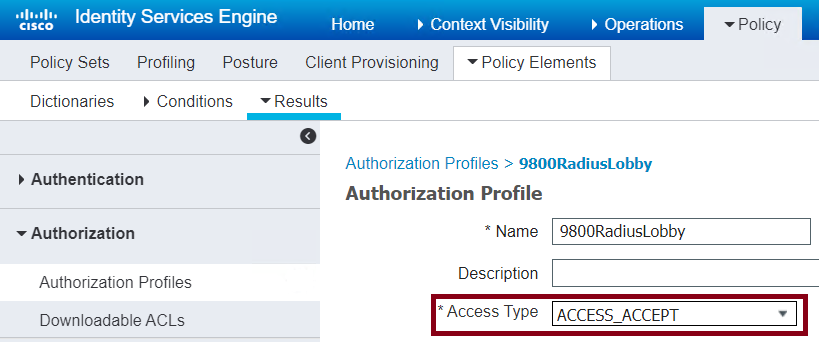

Erstellen eines Autorisierungsprofils für Ergebnisse

Navigieren Sie zu Richtlinie > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile > + Hinzufügen, wie im Bild dargestellt.

Autorisierungsprofil in der ISE

Autorisierungsprofil in der ISE

Stellen Sie sicher, dass das Profil so konfiguriert ist, dass es eine Access-Accept sendet, wie im Bild gezeigt.

Zugriffstyp Access-Accept

Zugriffstyp Access-Accept

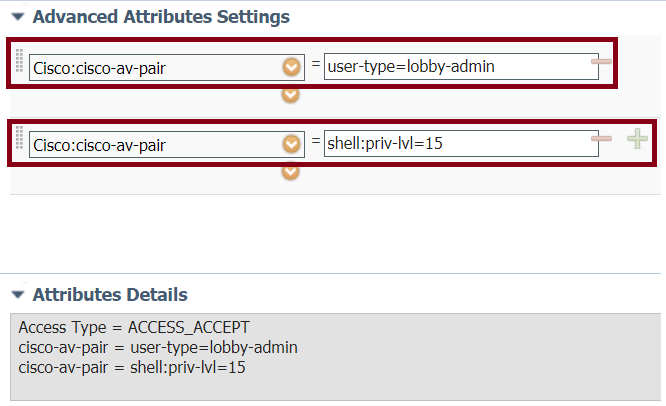

Fügen Sie die Attribute manuell unter Erweiterte Attributeinstellungen hinzu. Die Attribute werden benötigt, um den Benutzer als Lobby-Botschafter zu definieren und um dem Lobby-Botschafter die Berechtigung zu geben, die erforderlichen Änderungen im WLC vorzunehmen, um die Gastbenutzer hinzuzufügen.

Erweiterte Attributeinstellungen in der ISE

Erweiterte Attributeinstellungen in der ISE

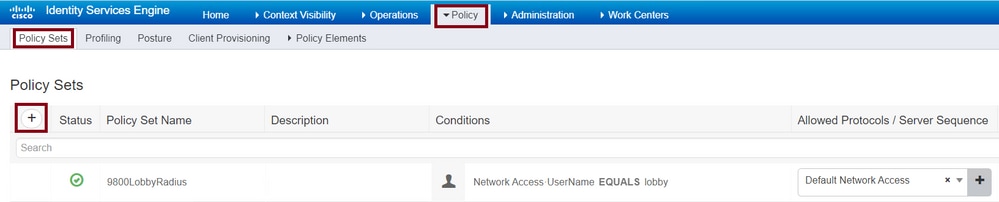

Erstellen einer Authentifizierungsrichtlinie

Navigieren Sie zu Richtlinie > Richtliniensätze > Hinzufügen, wie im Bild dargestellt.

Authentifizierungsrichtlinie in der ISE

Authentifizierungsrichtlinie in der ISE

Die Konfiguration der Richtlinie hängt von der Entscheidung des Administrators ab. In diesem Beispiel werden die Bedingung "Network Access-Username" und das Standard-Netzwerkzugriffsprotokoll verwendet.

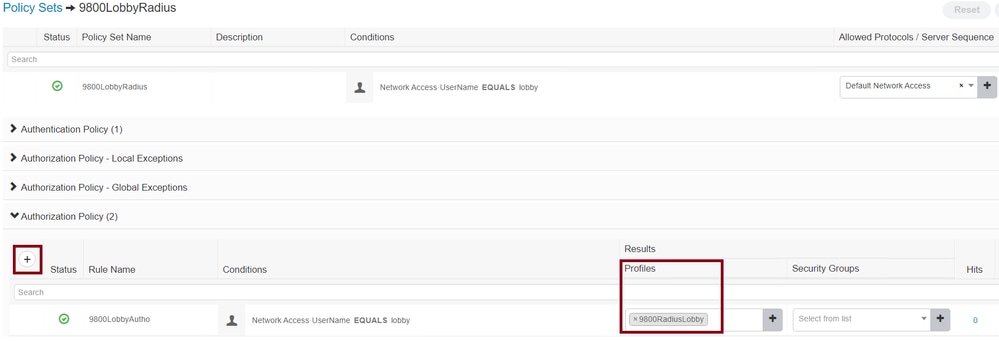

Es ist zwingend erforderlich, dass in der Autorisierungsrichtlinie das unter der Ergebnisautorisierung konfigurierte Profil ausgewählt wird, damit die richtigen Attribute an den WLC zurückgegeben werden.

Klicken Sie auf die konfigurierte Autorisierungsrichtlinie. Das Konfigurationsfenster wird geöffnet, um die Autorisierungsrichtlinie mit dem richtigen Ergebnisprofil zu konfigurieren. Die Authentifizierungsrichtlinie kann als Standard beibehalten werden.

Konfiguration der Autorisierungsrichtlinie

Konfiguration der Autorisierungsrichtlinie

Lobby Botschafter TACACS+ Authentifizierung

Konfigurieren eines TACACS+-Servers auf einem Wireless LAN-Controller

WLC-Benutzeroberfläche

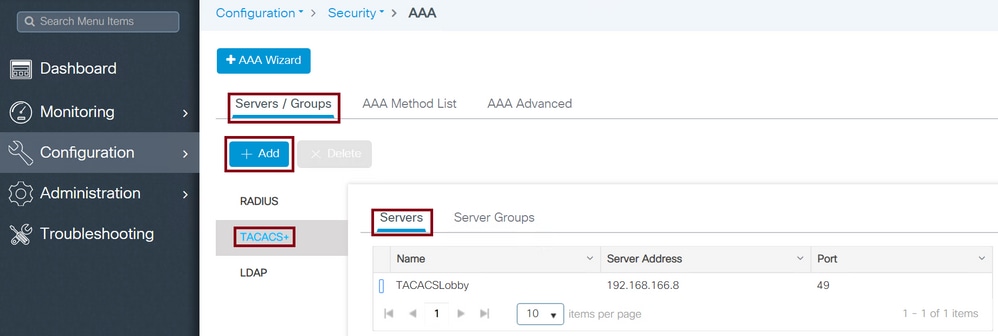

Navigieren Sie zu Configuration > Security > AAA > Servers/Groups > TACACS+ > Servers > + Add (Konfiguration > Sicherheit > AAA > Server/Gruppen > TACACS+ > Server > + Hinzufügen), wie im Bild dargestellt.

TACACS zu WLC hinzufügen

TACACS zu WLC hinzufügen

Wenn das Konfigurationsfenster geöffnet wird, sind die obligatorischen Konfigurationsparameter der TACACS+-Servername, die TACACS-Server-IP-ADRESSE und der gemeinsame geheime Schlüssel. Alle anderen Parameter können als Standard beibehalten oder nach Bedarf konfiguriert werden.

WLC-CLI

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

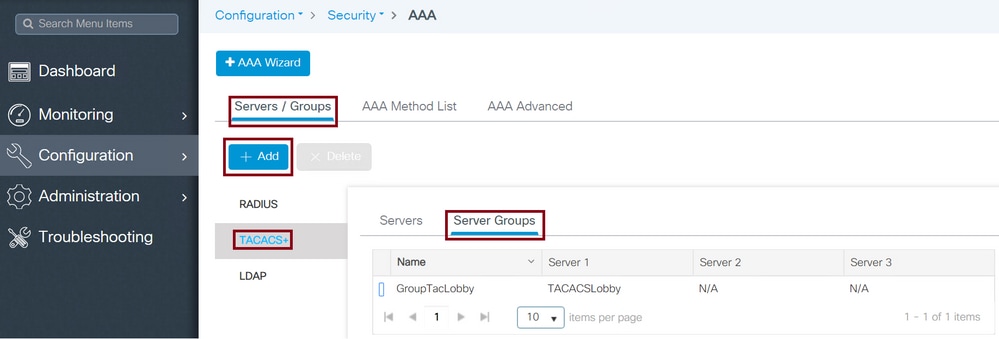

Hinzufügen eines TACACS+-Servers zu einer Servergruppe

WLC-Benutzeroberfläche

Navigieren Sie zu Configuration > Security > AAA > Servers / Groups > TACACS > Server Groups > +Add, wie im Bild dargestellt.

TACACS-Servergruppe

TACACS-Servergruppe

Wenn das Konfigurationsfenster geöffnet wird, konfigurieren Sie einen Namen für die Gruppe, und verschieben Sie die gewünschten TACACS+-Server aus der Liste Verfügbare Server in die Liste Zugewiesene Server.

WLC-CLI

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

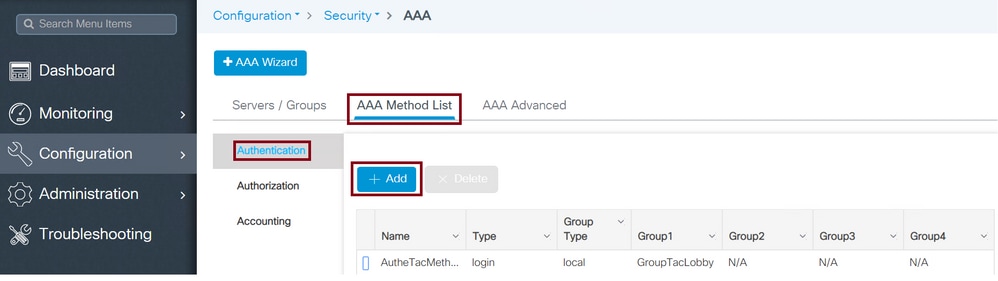

Liste der Authentifizierungsmethoden erstellen

WLC-Benutzeroberfläche

Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authentication > +Add, wie im Bild dargestellt.

Konfiguration der TACACS-AAA-Methodenliste

Konfiguration der TACACS-AAA-Methodenliste

Wenn das Konfigurationsfenster geöffnet wird, konfigurieren Sie einen Namen, wählen Sie die Typoption als Anmelden aus, und weisen Sie die zuvor erstellte Servergruppe zu.

AAA-Methodenlistengruppentypen

Die TACACS+-Authentifizierung unterstützt verschiedene Methodenlistentypen, z. B. "Lokal" und "Gruppe". Im vorherigen Abschnitt des Dokuments mit dem Namen Create an AAA Authentication Method List (Liste der AAA-Authentifizierungsmethoden erstellen) finden Sie Informationen zu den einzelnen Typen.

Als Nächstes werden die Befehle zum Konfigurieren der TACACS+-Methodenlisten über die CLI ausgeführt.

WLC-CLI

Gruppentyp der AAA-Methodenliste zuerst lokal.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

Typgruppe der AAA-Methodenliste.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

Typgruppe der AAA-Methodenliste mit Fallback.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

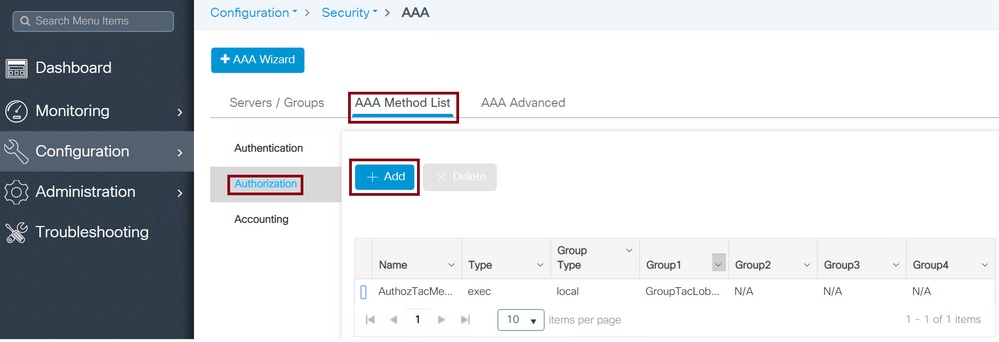

Erstellen einer Liste mit AAA-Autorisierungsmethoden

WLC-Benutzeroberfläche

Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authorization > + Add (Konfiguration > Sicherheit > AAA > AAA-Methodenliste > Autorisierung > + Hinzufügen), wie in der Abbildung dargestellt.

Konfiguration der TACACS-Autorisierungsliste

Konfiguration der TACACS-Autorisierungsliste

Wenn das Konfigurationsfenster geöffnet wird, konfigurieren Sie einen Namen, wählen Sie die Option Typ als exec aus, und weisen Sie die Servergruppe zu, die zuvor erstellt wurde.

Der Gruppentyp wird auf die gleiche Weise angewendet, wie er im Abschnitt "Erstellen einer AAA-Methodenliste" beschrieben wurde.

WLC-CLI

Gruppentyp der AAA-Methodenliste zuerst lokal.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

Typgruppe der AAA-Methodenliste.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

Typgruppe der AAA-Methodenliste mit Fallback.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

AAA-Methodenlisten Zuweisungen

Weisen Sie die AAA-Authentifizierungs- und Autorisierungsmethode dem HTTP und VTY des WLC zu.

Diese Schritte können nicht über die GUI ausgeführt werden, daher müssen sie über die CLI ausgeführt werden.

HTTP-Konfiguration.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

Es wird empfohlen, die HTTP-Dienste neu zu starten.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

VTY-Konfiguration

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

Aufgrund der Cisco Bug-ID CSCvu29748 muss ein WLC, der eine Version vor 17.3.3 oder 17.14 und 17.15 ausführt, als Nächstes die Konfiguration konfigurieren. Dies ist nicht erforderlich, wenn der WLC eine Version in 17.3 Family Code von 17.3.4 bis 17.3.8a ausführt oder wenn er 17.16.1 und höher ausführt.

CLI:

Tim-eWLC1(config)#aaa remote username lobbyTac

Konfigurieren von ISE für TACACS+-Authentifizierung

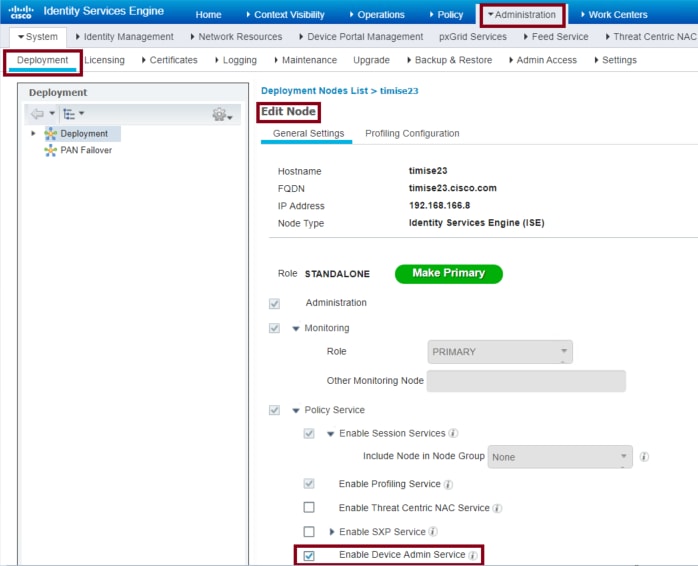

Gerätemanager aktivieren

Navigieren Sie zu Administration > System > Deployment, wie im Bild dargestellt.

Geräteadministrator in der ISE für TACACS

Geräteadministrator in der ISE für TACACS

Wählen Sie Enable Device Admin Service aus, und stellen Sie sicher, dass dieser aktiviert wurde.

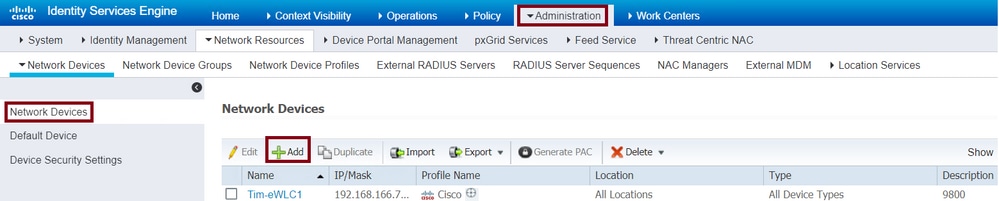

WLC zur ISE hinzufügen

Navigieren Sie zu Administration > Network Resources > Network Devices > + Add, wie im Bild dargestellt.

WLC zur ISE hinzufügen

WLC zur ISE hinzufügen

Wenn das Konfigurationsfenster zur Konfiguration eines Namens, einer IP-ADRESSE, geöffnet wird, aktivieren Sie die TACACS+-Authentifizierungseinstellungen, und geben Sie den gemeinsamen geheimen Schlüssel ein.

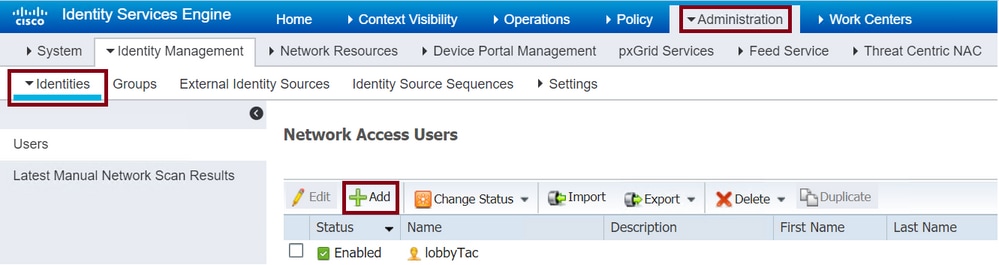

Erstellen des Lobby Ambassador-Benutzers auf der ISE

Navigieren Sie zu Administration > Identity Management > Identities > Users > + Add, wie im Bild dargestellt.

Lobby Ambassador - Benutzername und Passwort in der ISE

Lobby Ambassador - Benutzername und Passwort in der ISE

Wenn das Konfigurationsfenster geöffnet wird, geben Sie den Namen und das Kennwort für den Lobby Ambassador-Benutzer ein, und stellen Sie sicher, dass der Status als Aktiviert angezeigt wird.

Diese Konfiguration von Benutzername und Passwort wird dem Lobby Ambassador zugewiesen, der für die Erstellung der Gastbenutzer im WLC verantwortlich ist. Mit anderen Worten: Dies ist der Benutzername und das Passwort, die der Netzwerkadministrator dem Lobby-Botschafter zuweist.

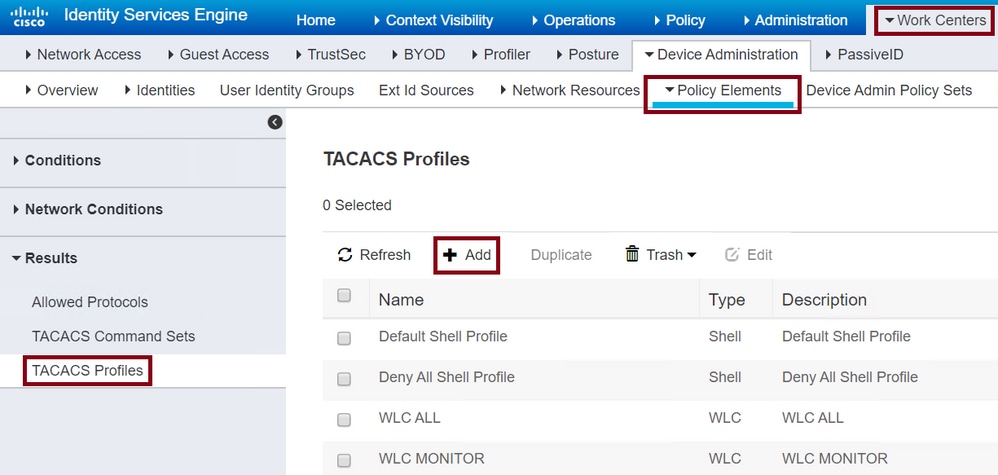

TACACS+-Ergebnisprofil erstellen

Navigieren Sie zu Work Centers > Device Administration > Policy Elements > Results > TACACS Profiles, wie im Bild dargestellt.

TACACS-Profil

TACACS-Profil

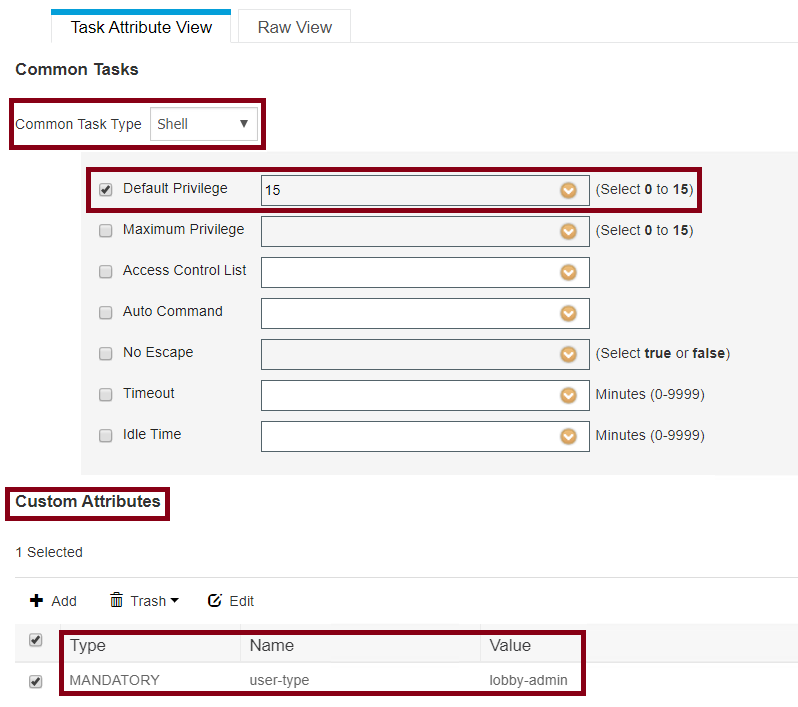

Nachdem Sie auf +Hinzufügen geklickt haben, wird das Konfigurationsfenster wie im nächsten Bild dargestellt geöffnet. Konfigurieren Sie einen Namen für das Profil.

Vergewissern Sie sich, dass der allgemeine Aufgabentyp als Shell ausgewählt ist, konfigurieren Sie ein Default Privileged 15 und ein Custom Attribute als Type Obligatory, Name als Benutzertyp und den Value als lobby-admin.

Konfiguration der TACACS-Profilshell

Konfiguration der TACACS-Profilshell

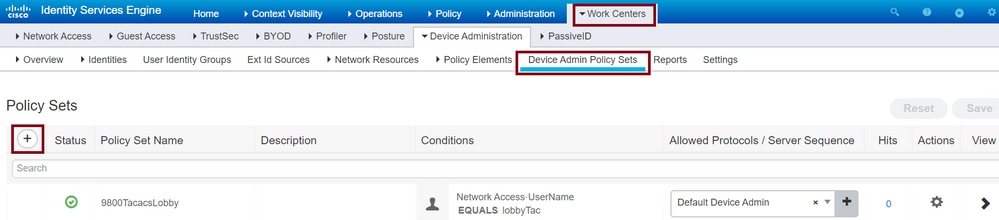

Erstellen eines Policy Sets

Navigieren Sie zu Work Centers > Device Administration > Device Admin Policy Sets wie im Bild dargestellt.

Konfiguration des TACACS-Richtliniensatzes

Konfiguration des TACACS-Richtliniensatzes

Die Konfiguration der Richtlinie hängt von der Entscheidung des Administrators ab. Für dieses Dokument werden die Bedingung "Netzwerkzugriff - Benutzername" und das Standardgeräteverwaltungsprotokoll verwendet. Es ist zwingend erforderlich, dass in der Autorisierungsrichtlinie sichergestellt ist, dass das unter der Ergebnisautorisierung konfigurierte Profil ausgewählt wird. Dadurch werden die korrekten Attribute für die Rückgabe an den WLC festgelegt.

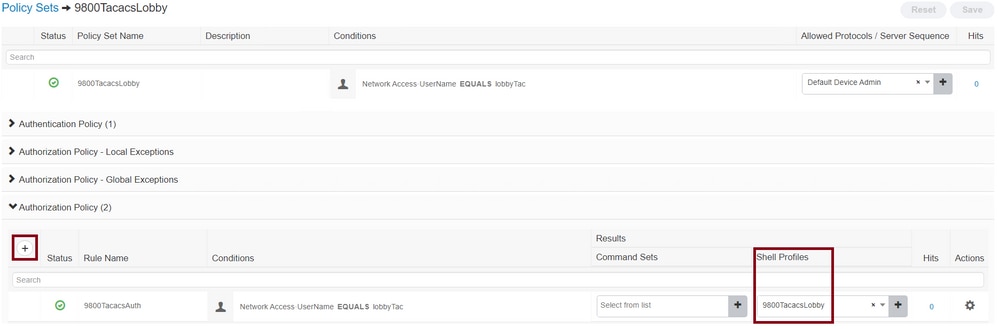

Klicken Sie auf die konfigurierte Richtlinie, und das Konfigurationsfenster wird geöffnet. Konfigurieren Sie die Autorisierungsrichtlinie mit dem richtigen Shell-Profil. Die Authentifizierungsrichtlinie kann als Standard beibehalten werden, wie im Bild gezeigt.

TACACS-Autorisierungskonfiguration für Richtliniensatz

TACACS-Autorisierungskonfiguration für Richtliniensatz

Überprüfung

In diesem Abschnitt können Sie überprüfen, ob Ihre Konfiguration korrekt ist.

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

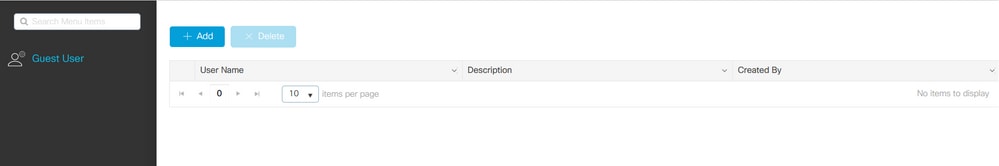

So sieht die grafische Benutzeroberfläche (GUI) von Lobby Ambassador nach einer erfolgreichen Authentifizierung mit AAA Radius oder TACACS+ aus.

Lobby Ambassador Blick vom WLC

Lobby Ambassador Blick vom WLC

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

AAA Radius-Authentifizierung

Für die RADIUS-Authentifizierung können die folgenden Debugging-Methoden verwendet werden:

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

Stellen Sie sicher, dass die richtige Methodenliste aus dem Debugging ausgewählt ist. Außerdem gibt der ISE-Server die richtigen Attribute mit dem richtigen Benutzernamen, Benutzertyp und den entsprechenden Berechtigungen zurück.

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

TACACS+-Authentisierung

Für die TACACS+-Authentifizierung kann dieses Debugging verwendet werden:

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

Stellen Sie sicher, dass die Authentifizierung mit dem richtigen Benutzernamen und der richtigen ISE-IP-ADRESSE durchgeführt wird. Außerdem muss der Status PASS angezeigt werden. Im gleichen Debugging wird direkt nach der Authentifizierungsphase der Autorisierungsprozess vorgestellt. Stellen Sie in dieser Autorisierungsphase sicher, dass der richtige Benutzername zusammen mit der richtigen ISE-IP-ADRESSE verwendet wird. Die Attribute, die auf der ISE konfiguriert werden, sind im debug zu sehen, zusammen mit dem Lobby Ambassador-Benutzer mit den richtigen Berechtigungen.

Beispiel für die Authentifizierungsphase:

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

Beispiel für Autorisierungsphase:

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

Die oben genannten Debug-Beispiele für RADIUS und TACACS+ enthalten die wichtigsten Schritte für eine erfolgreiche Anmeldung eines Lobby-Administrators.

Um die Debugs zu deaktivieren, kann der folgende Befehl verwendet werden:

Tim-eWLC1#undebug all

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

21-Jan-2025

|

Aktualisierter Alternativer Text, maschinelle Übersetzung, Stilanforderungen, Artikelbeschreibung und Formatierung. |

1.0 |

18-Jun-2020

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Tim J PadillaCustomer Delivery Engineering Technical Leader

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback