Einleitung

In diesem Dokument wird die Konfiguration von FlexConnect mit zentraler oder lokaler Authentifizierung auf dem Catalyst 9800 Wireless LAN-Controller beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Catalyst Wireless 9800-Konfigurationsmodell

- FlexConnect

- 802.1x

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- C980-CL, Cisco IOS-XE® 17.3.4

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

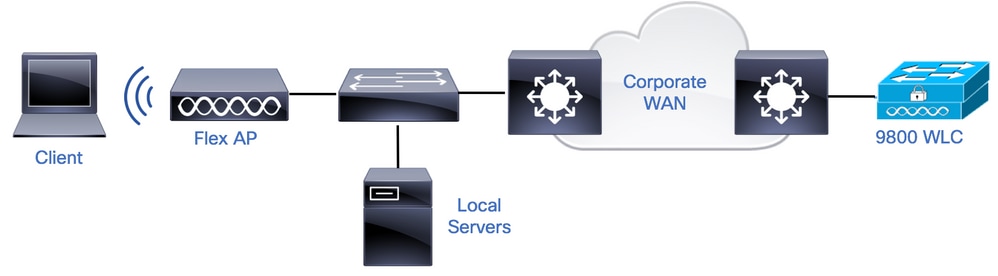

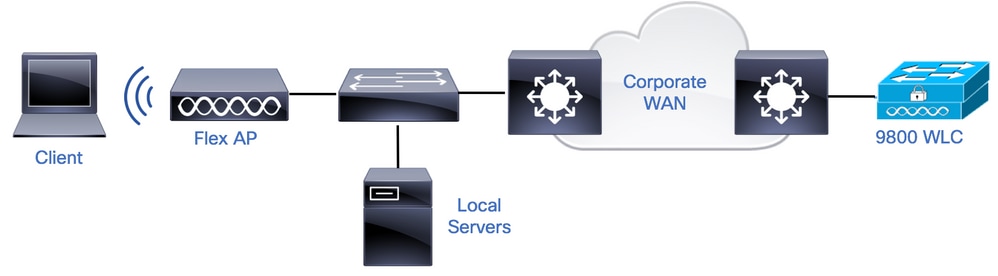

FlexConnect ist eine Wireless-Lösung für Bereitstellungen in Zweigstellen. Sie ermöglicht die Konfiguration von Access Points (APs) an Remote-Standorten vom Büro aus über eine Wide Area Network (WAN)-Verbindung, ohne dass an jedem Standort ein Controller bereitgestellt werden muss. Die FlexConnect-APs können den Client-Datenverkehr lokal schalten und die Client-Authentifizierung lokal durchführen, wenn die Verbindung zum Controller unterbrochen wird. Im verbundenen Modus können die FlexConnect-APs auch eine lokale Authentifizierung durchführen.

Konfigurieren

Netzwerkdiagramm

Konfigurationen

AAA-Konfiguration auf 9800 WLCs

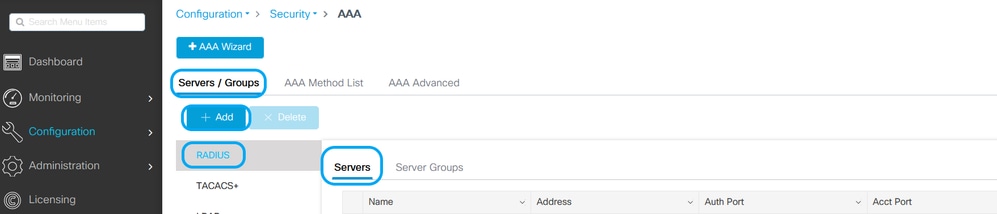

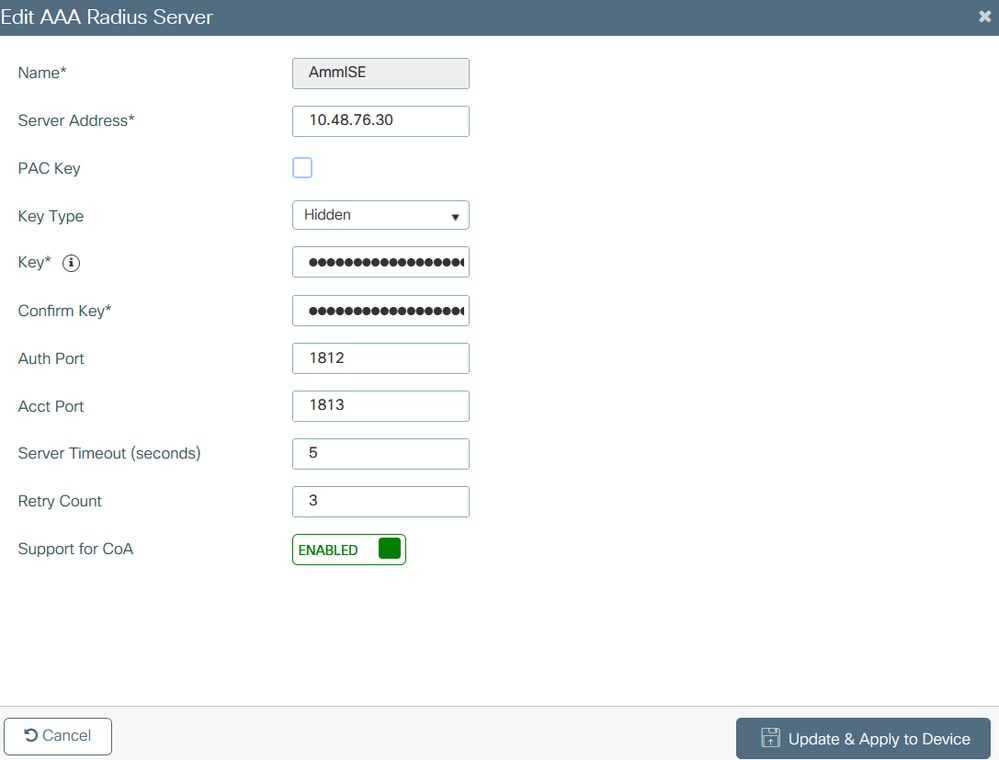

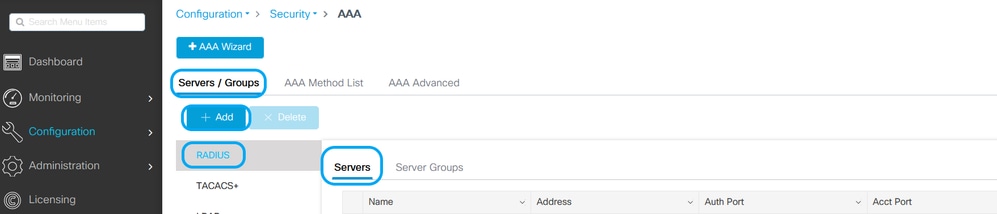

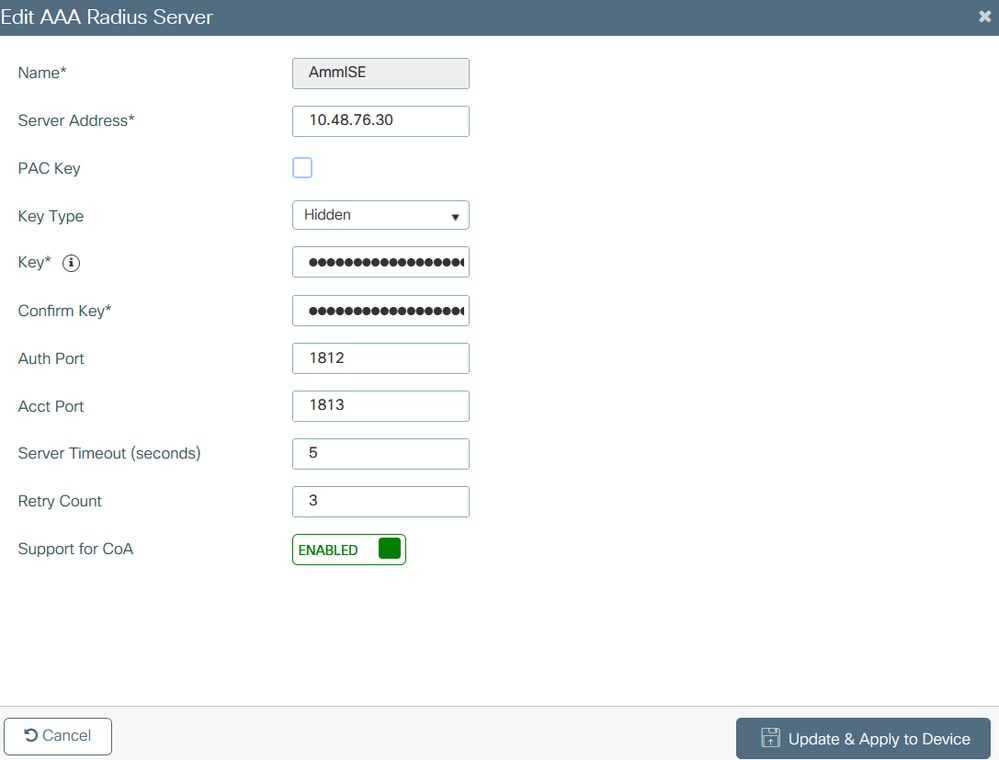

Schritt 1: Deklarieren des RADIUS-Servers Über GUI: Navigieren Sie zu Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add, und geben Sie die RADIUS-Serverinformationen ein.

Stellen Sie sicher, dass Support für CoA aktiviert ist, wenn Sie beabsichtigen, Sicherheitsfunktionen zu verwenden, die CoA in Zukunft erfordern.

Anmerkung: Anmerkung: Radius CoA wird in FlexConnect-Bereitstellungen für lokale Authentifizierung nicht unterstützt. .

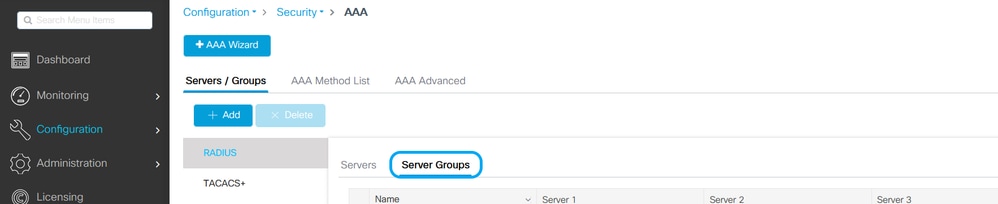

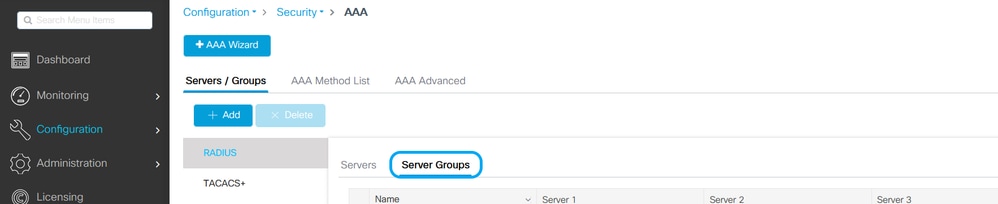

Schritt 2. Fügen Sie den RADIUS-Server einer RADIUS-Gruppe hinzu. Über die GUI: Navigieren Sie zu Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add.

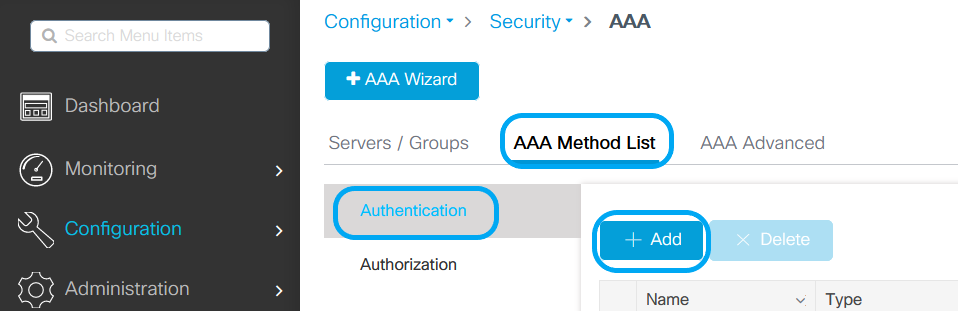

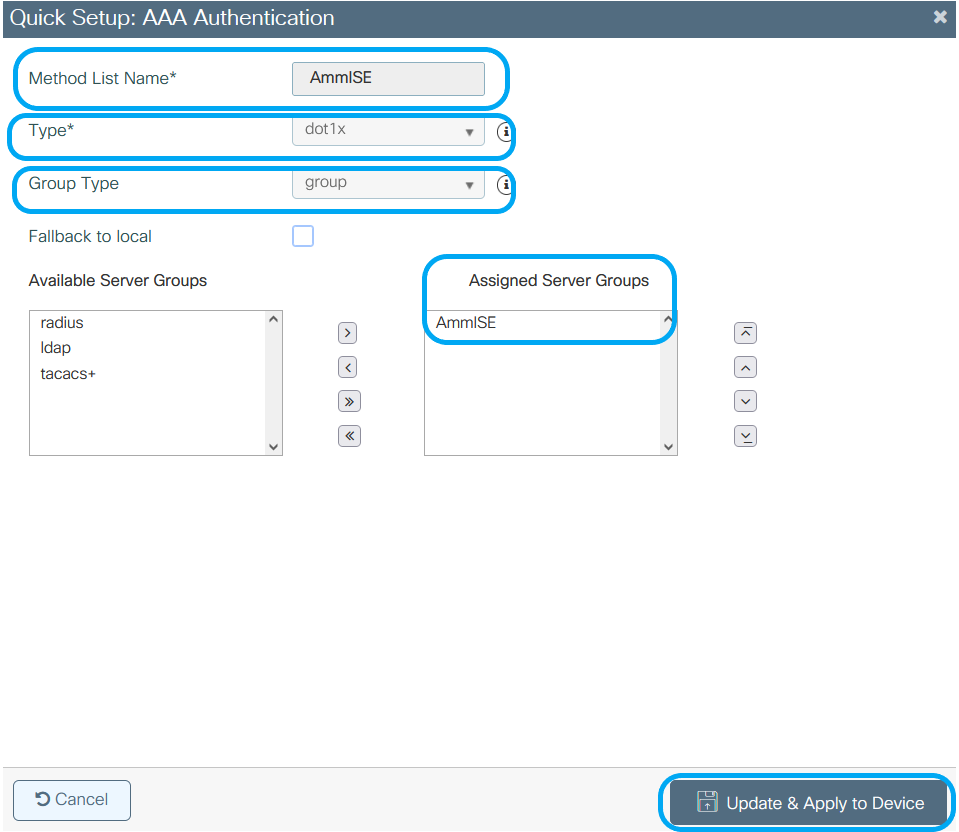

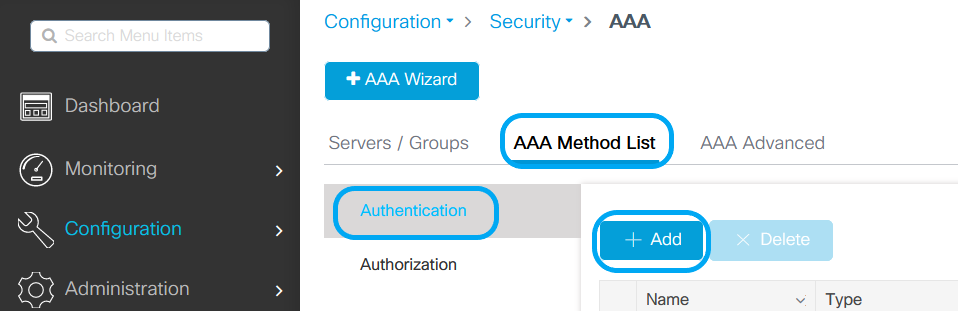

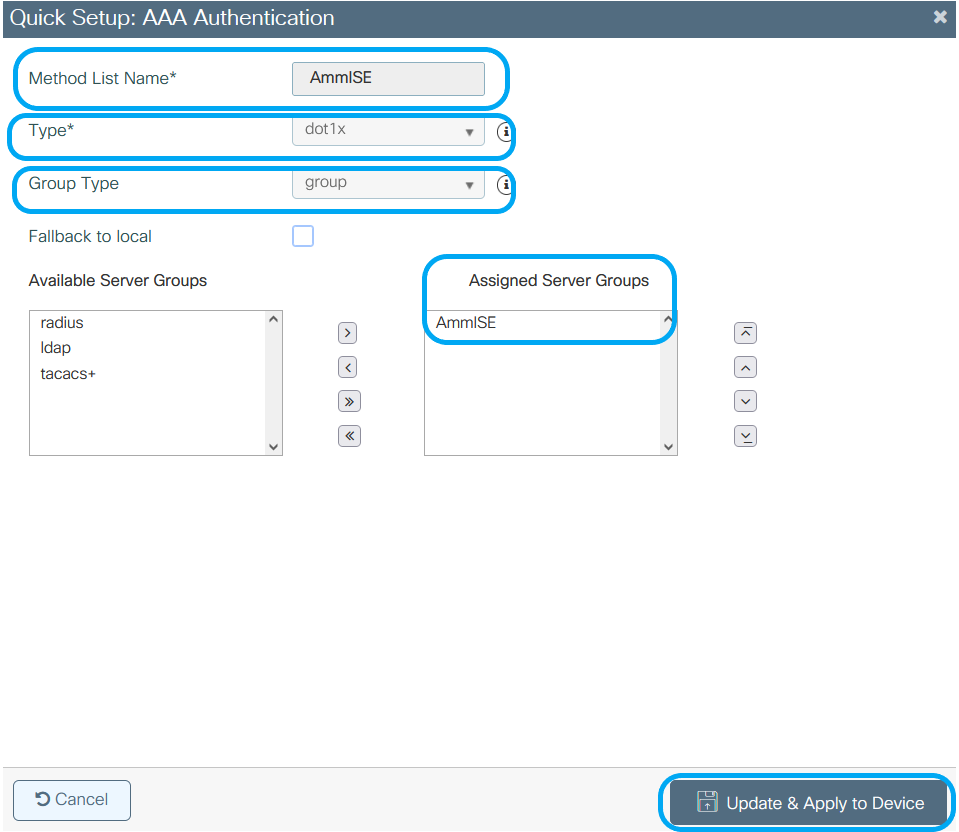

Schritt 3: Erstellen einer Liste von Authentifizierungsmethoden Über GUI: Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authentication > + Add.

Aus CLI:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authentication dot1x <dot1x-list-name> group <radius-grp-name>

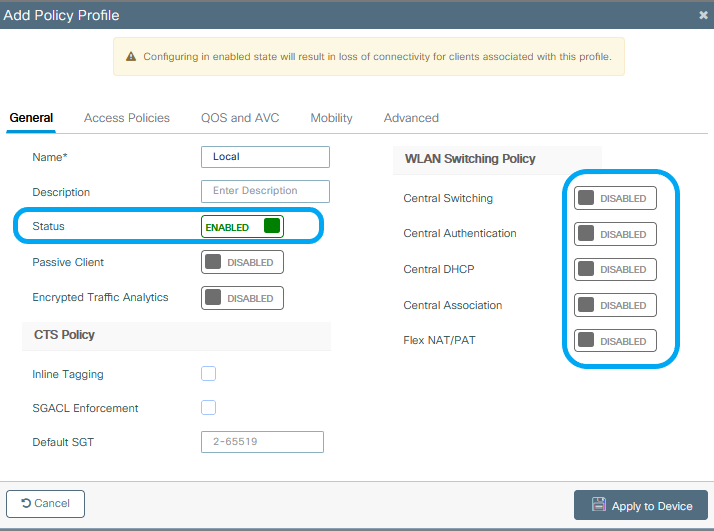

WLAN-Konfiguration

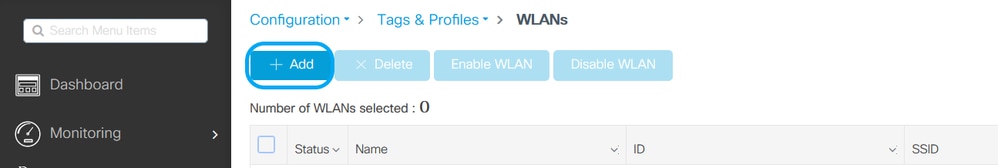

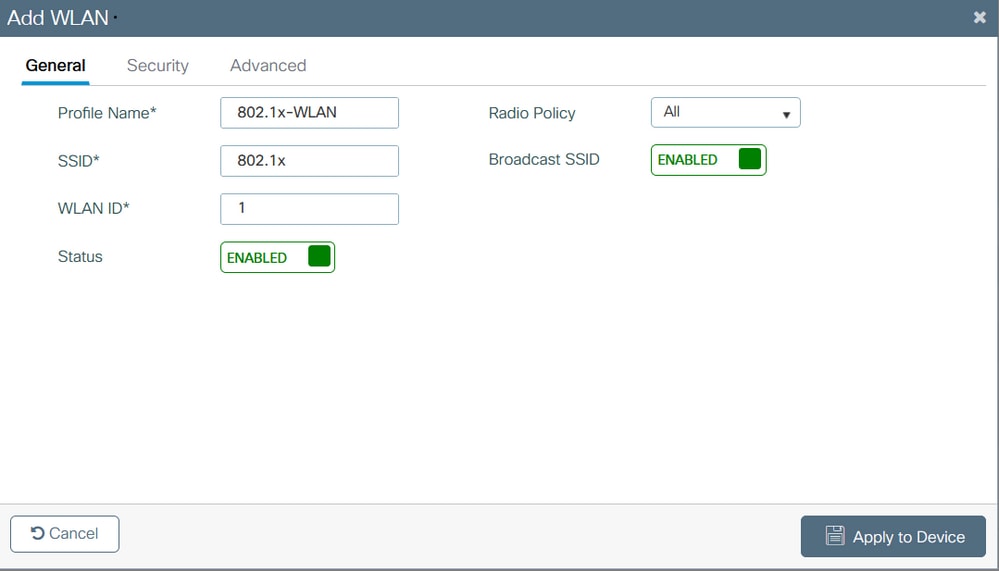

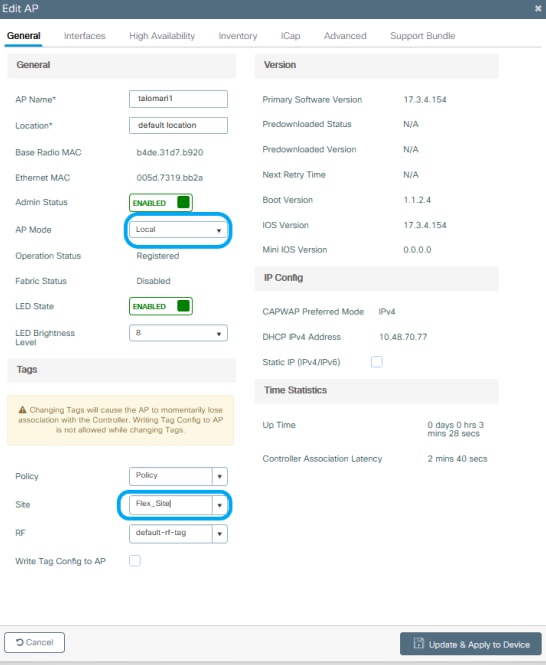

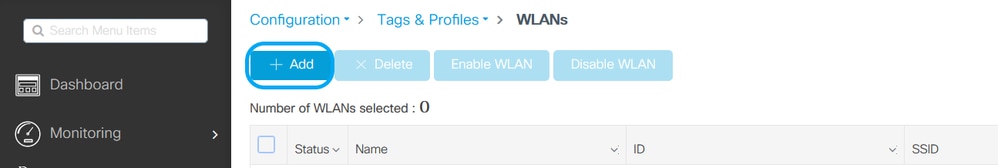

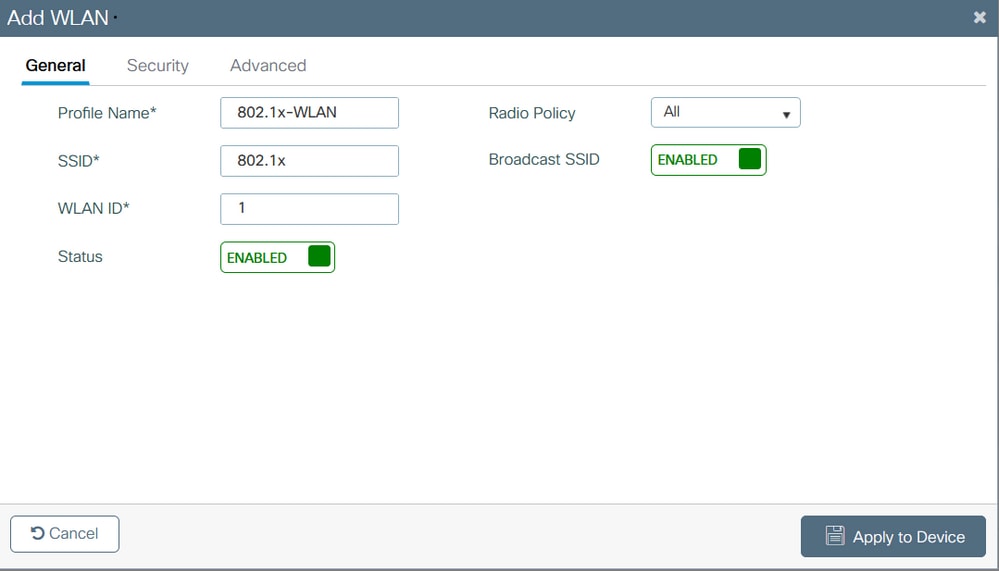

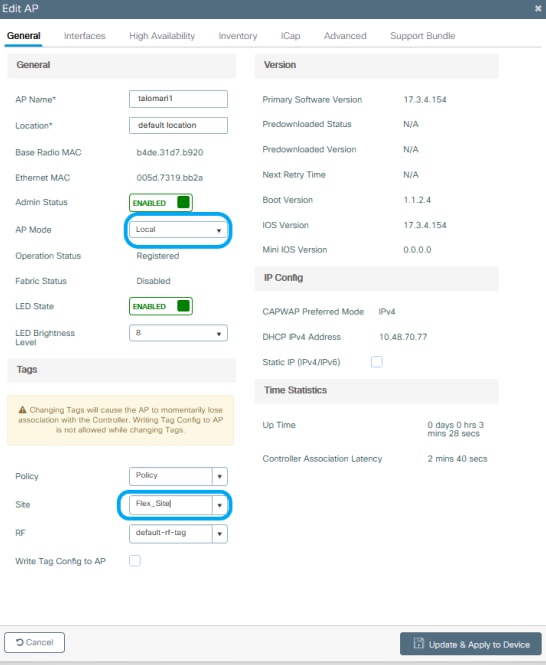

Schritt 1. Über die GUI: Navigieren Sie zu Configuration > Wireless > WLANs, und klicken Sie auf +Add, um ein neues WLAN zu erstellen, und geben Sie die WLAN-Informationen ein. Klicken Sie dann auf Auf Gerät anwenden.

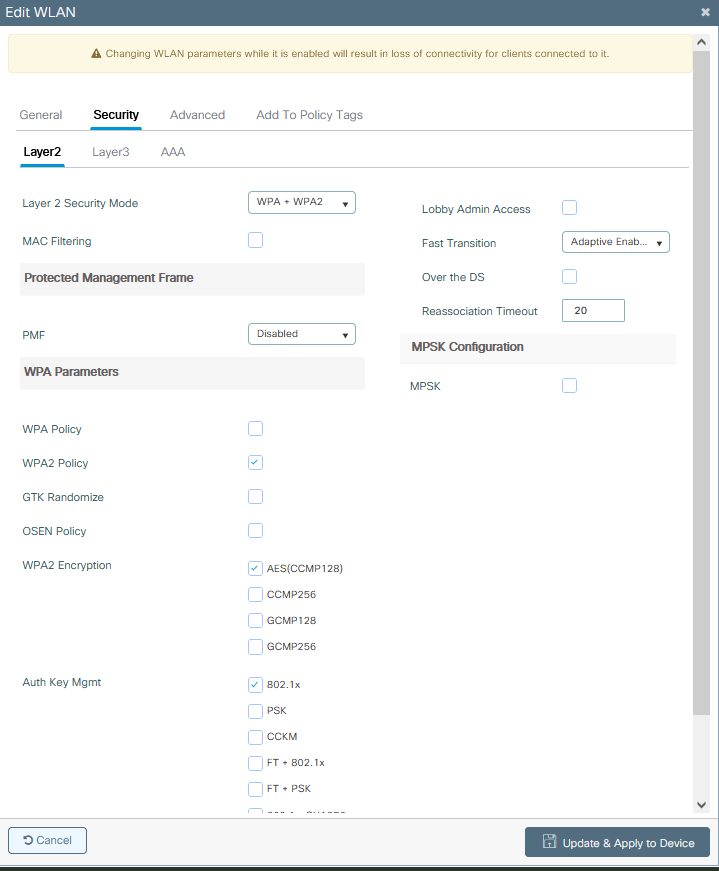

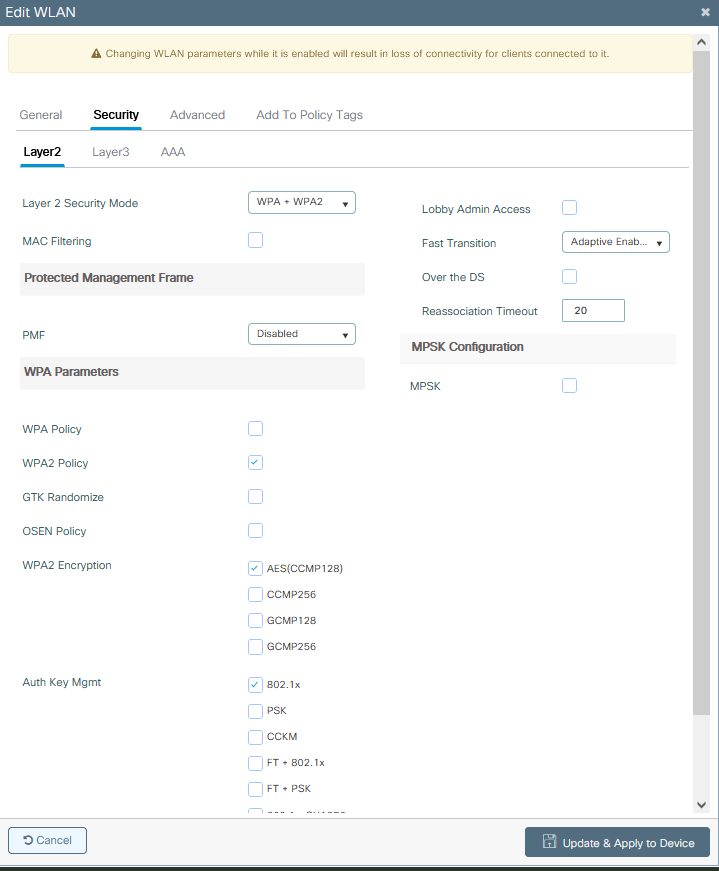

Schritt 2. Von der GUI: Navigieren Sie zur Registerkarte Security (Sicherheit), um den Sicherheitsmodus für Layer 2/Layer 3 so lange wie die Verschlüsselungsmethode zu konfigurieren, und zur Authentication List (Authentifizierungsliste), falls 802.1x verwendet wird. Klicken Sie dann auf Aktualisieren und auf Gerät anwenden.

Richtlinienprofilkonfiguration

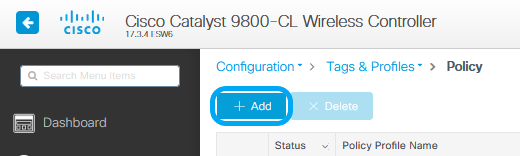

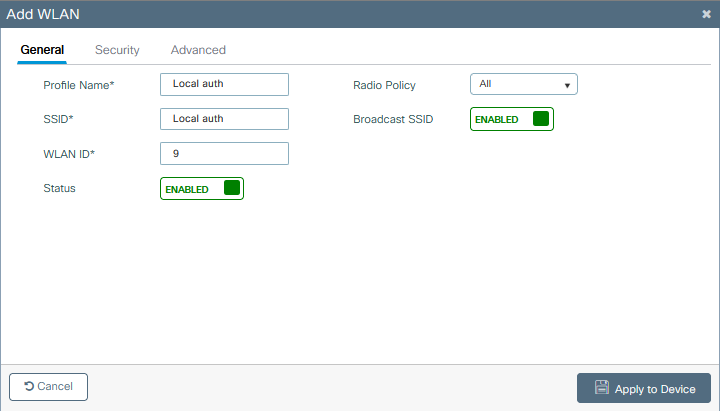

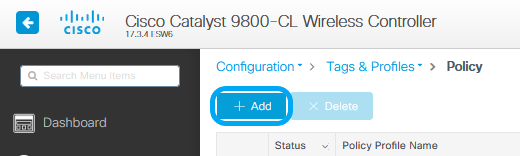

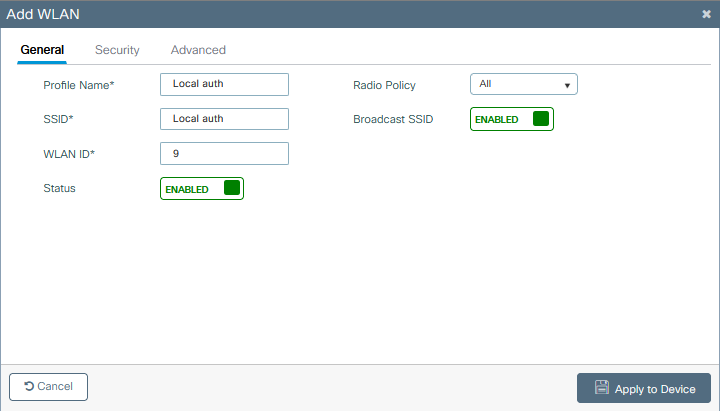

Schritt 1: Über die GUI: Navigieren Sie zu Configuration > Tags & Profiles > Policy, und klicken Sie auf +Add, um ein Richtlinienprofil zu erstellen.

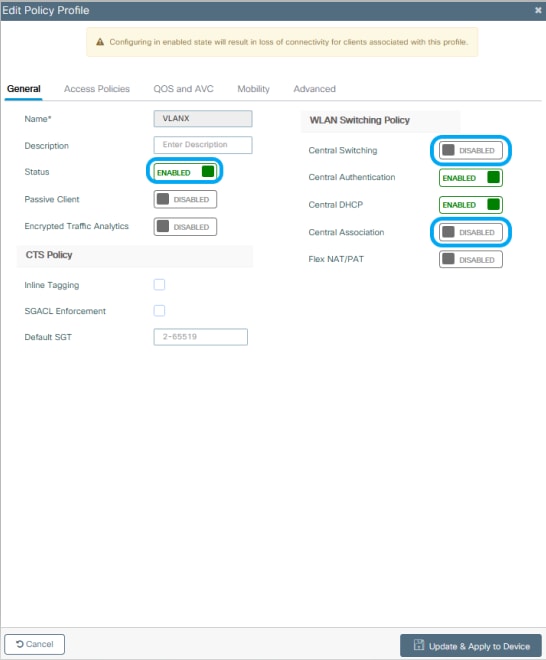

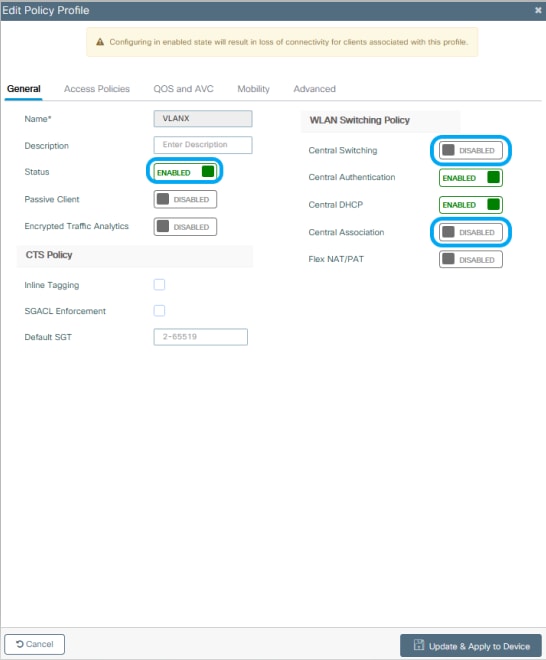

Schritt 2: Fügen Sie den Namen hinzu, und deaktivieren Sie das Kontrollkästchen Central Switching. Bei dieser Konfiguration verarbeitet der Controller die Client-Authentifizierung, und der FlexConnect Access Point schaltet die Client-Datenpakete lokal um.

Anmerkung: Zuordnung und Switching müssen immer gekoppelt sein. Wenn die zentrale Switching-Funktion deaktiviert ist, muss die zentrale Zuordnung bei Verwendung von Flexconnect APs auch in allen Richtlinienprofilen deaktiviert werden.

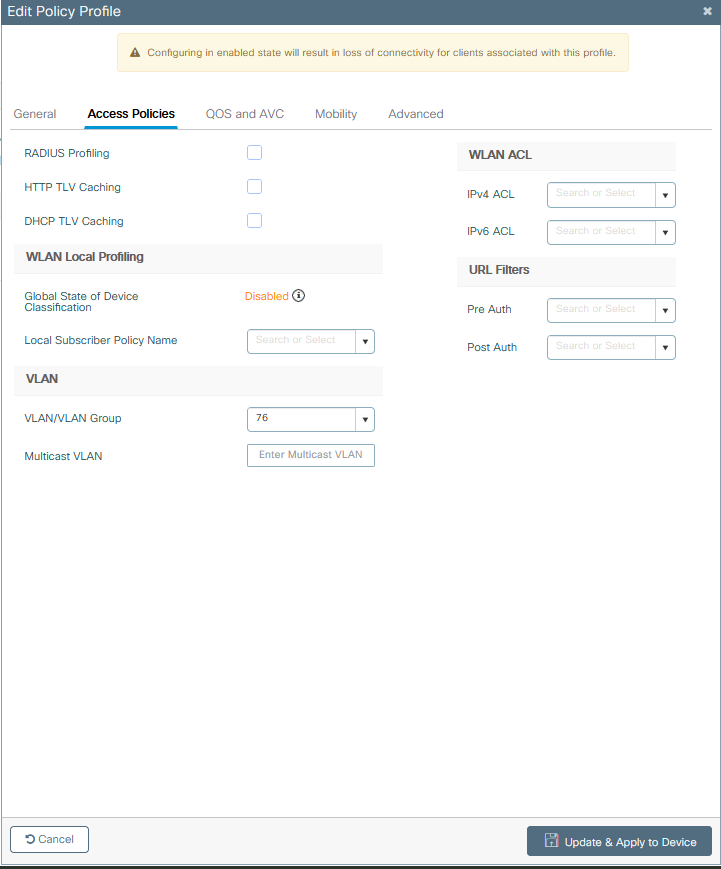

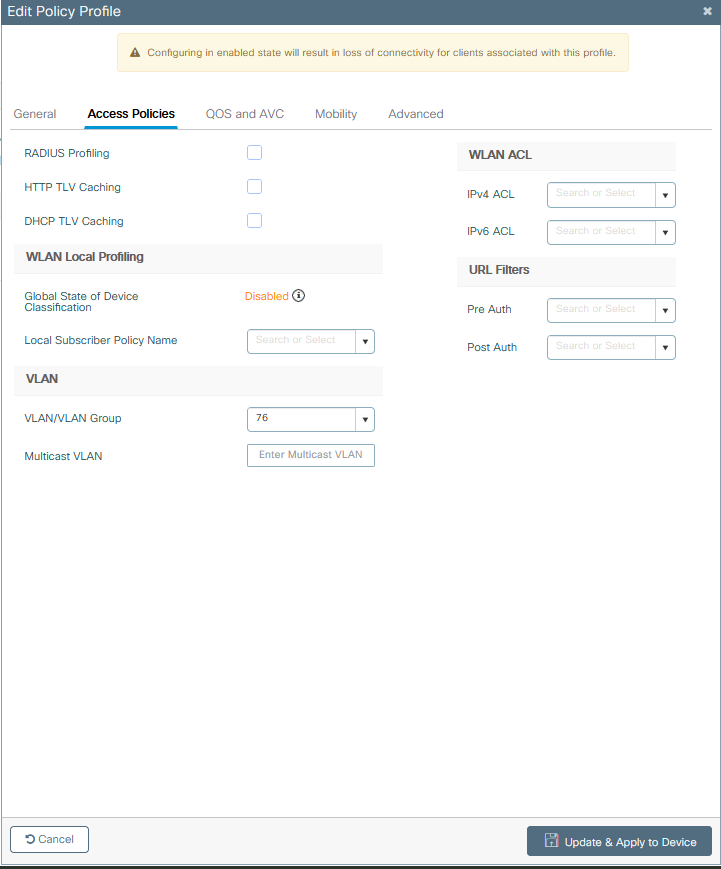

Schritt 3. Über die GUI: Navigieren Sie zur Registerkarte Access Policies (Zugriffsrichtlinien), um das VLAN zuzuweisen, dem die Wireless-Clients zugewiesen werden können, wenn sie standardmäßig eine Verbindung mit diesem WLAN herstellen.

Sie können entweder einen VLAN-Namen aus dem Dropdown-Menü auswählen oder als Best Practice manuell eine VLAN-ID eingeben.

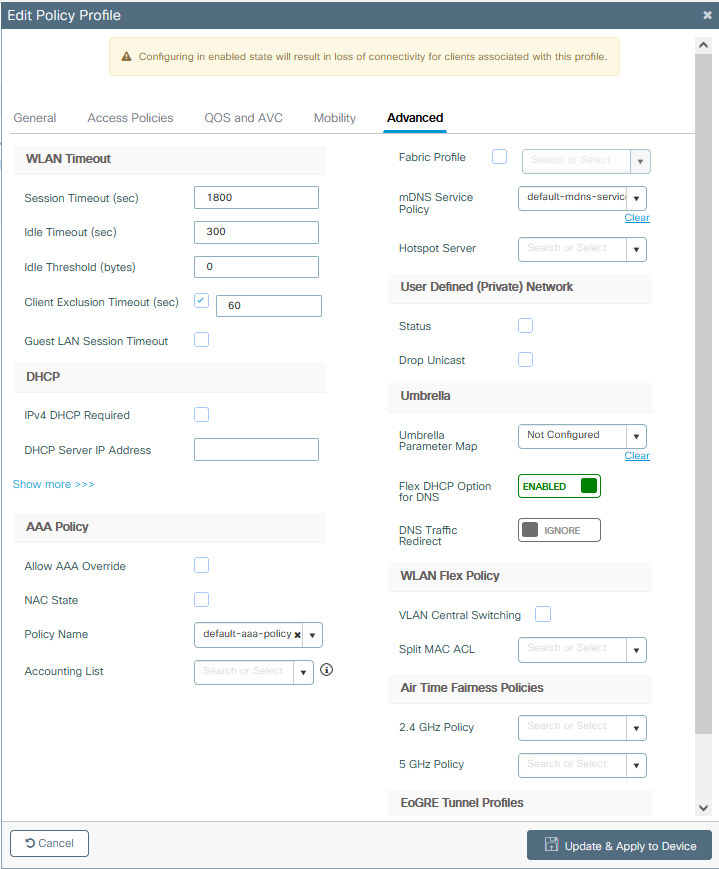

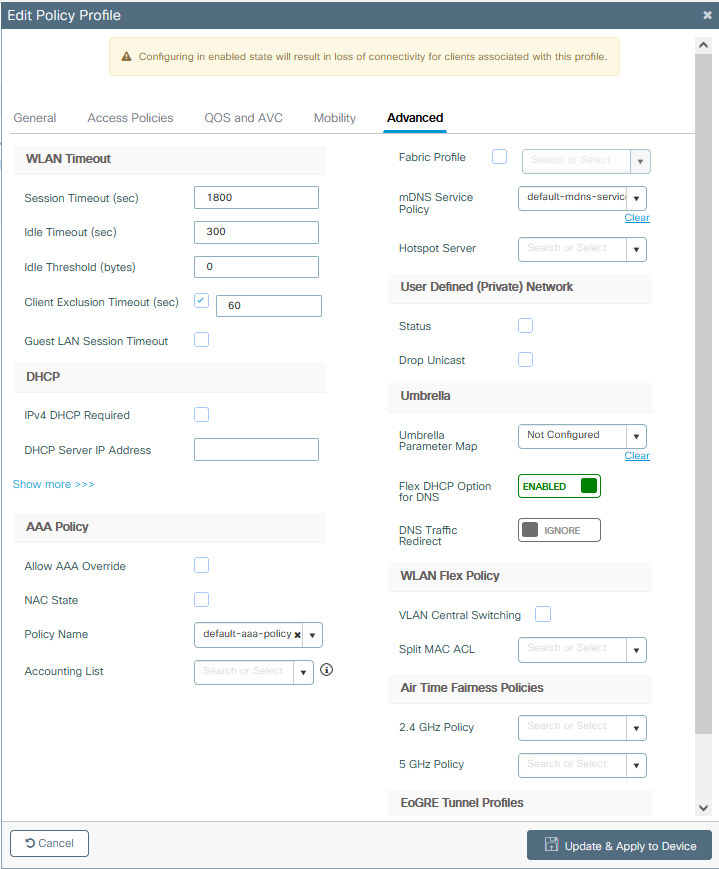

Schritt 4. Von der GUI: Navigieren Sie zur Registerkarte Advanced (Erweitert), um die WLAN-Timeouts, DHCP, die WLAN Flex Policy und die AAA-Richtlinie zu konfigurieren, falls diese verwendet werden. Klicken Sie dann auf Aktualisieren und auf Gerät anwenden.

Richtlinien-Tag-Konfiguration

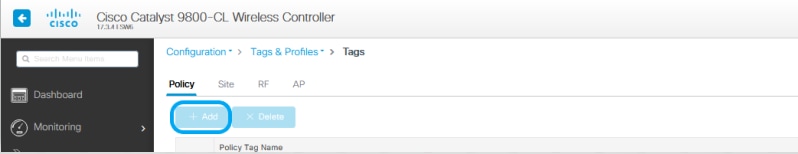

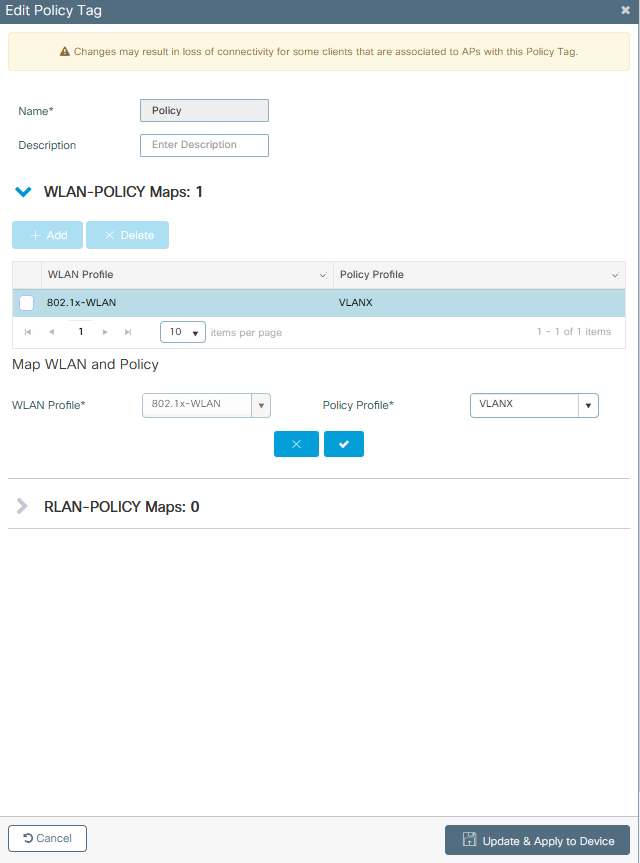

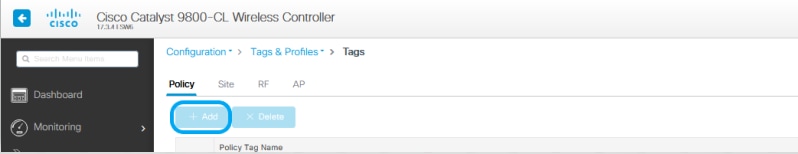

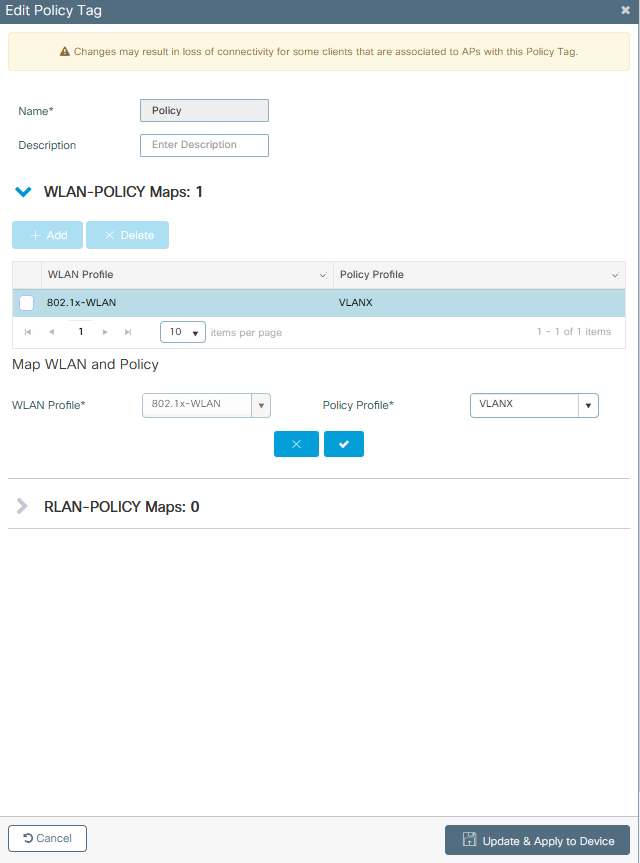

Schritt 1: Über die GUI: Navigieren Sie zu Konfiguration > Tags & Profile > Tags > Policy > +Hinzufügen.

Schritt 2: Weisen Sie einen Namen zu, und ordnen Sie das Richtlinienprofil und das WLAN-Profil vorher zu.

Konfiguration des Flex-Profils

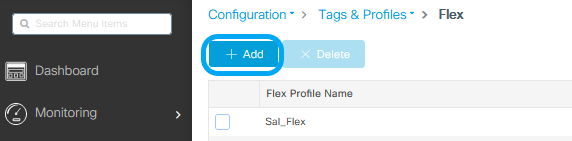

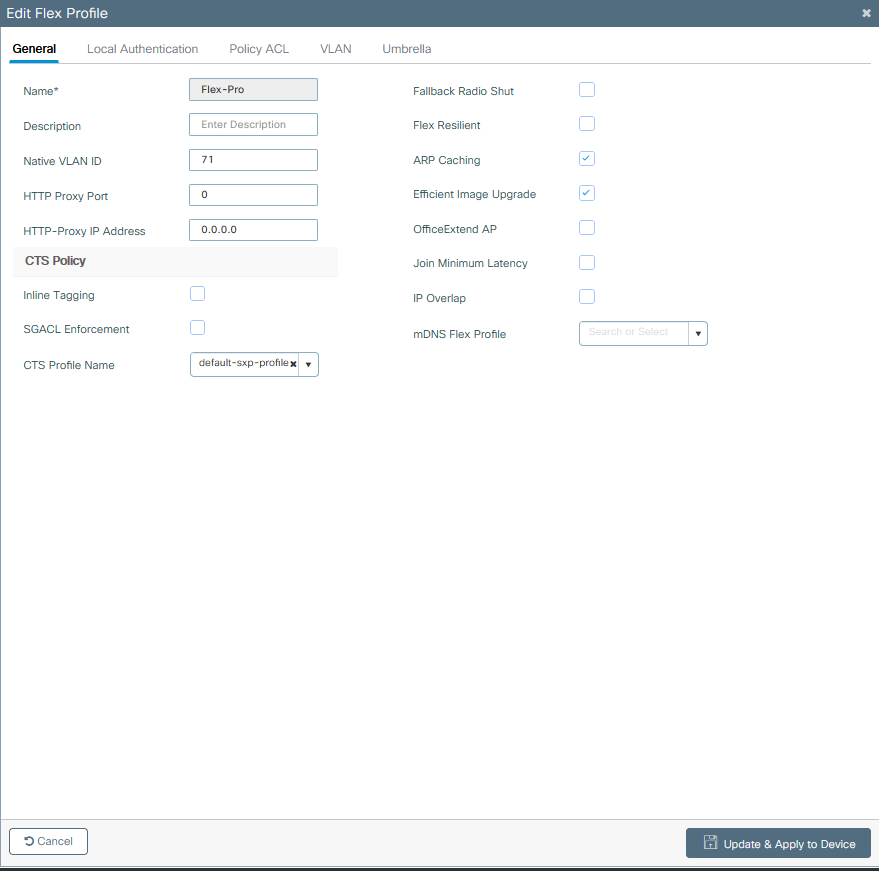

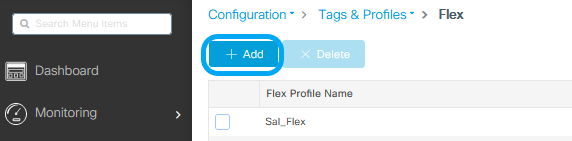

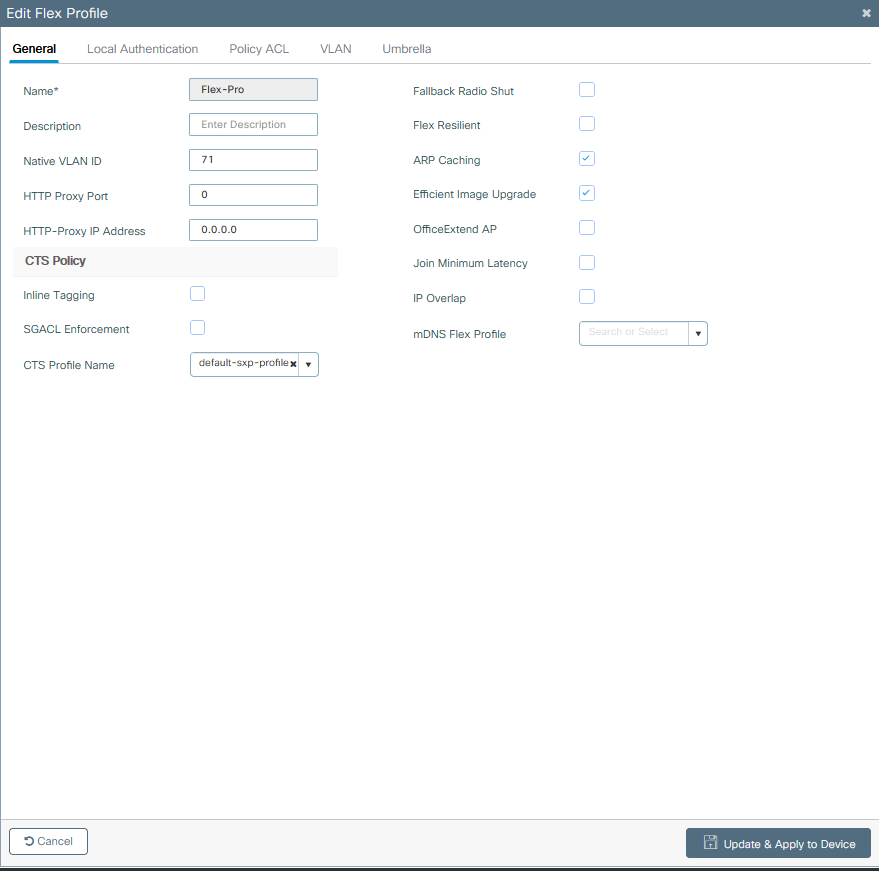

Schritt 1: Über GUI: Navigieren Sie zu Configuration > Tags & Profiles > Flex, und klicken Sie auf +Add, um ein neues zu erstellen.

Anmerkung: Die native VLAN-ID bezieht sich auf das VLAN, das von den APs verwendet wird, denen dieses Flex Profile zugewiesen werden kann. Dabei muss es sich um dieselbe VLAN-ID handeln, die auf dem Switch-Port, an dem die APs angeschlossen sind, als nativ konfiguriert wurde.

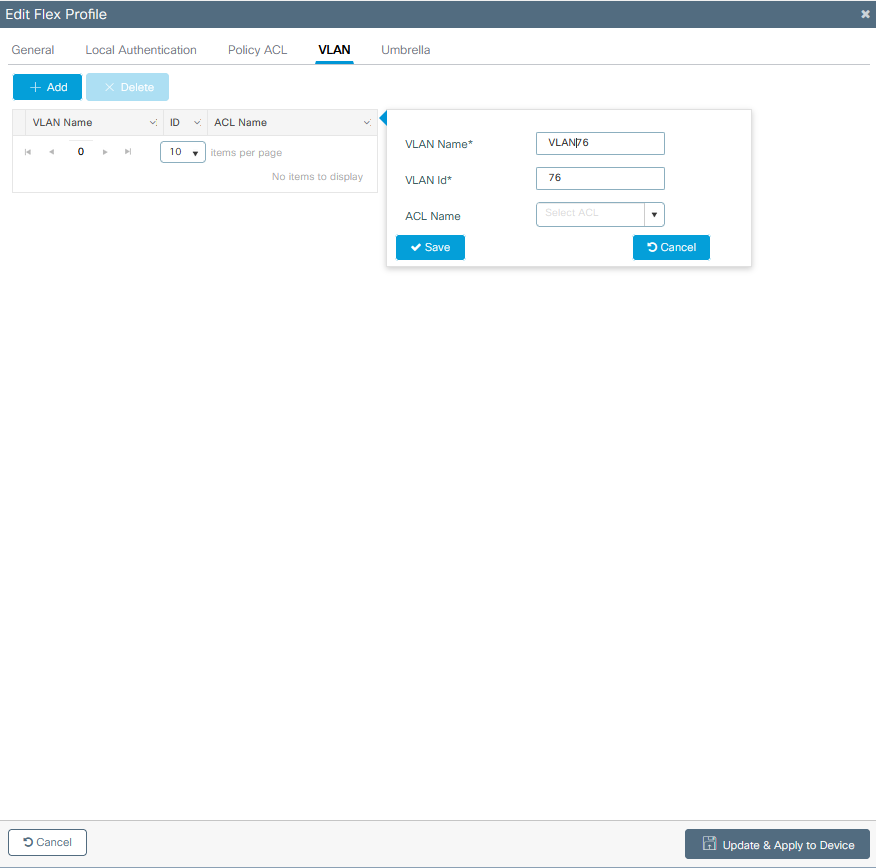

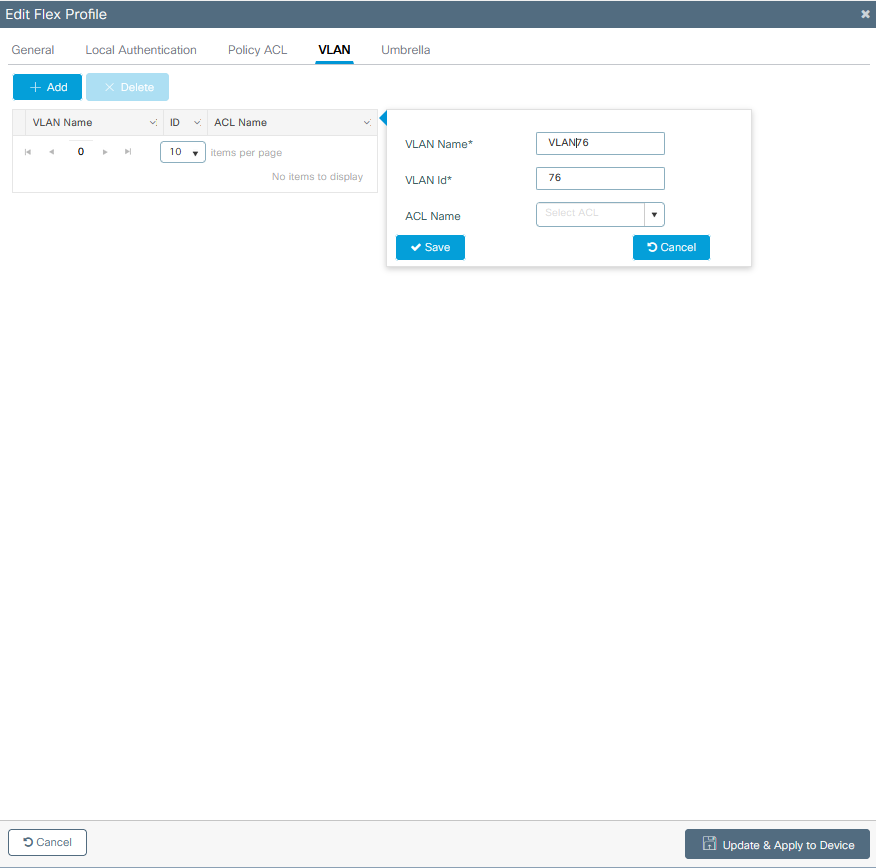

Schritt 2: Fügen Sie auf der Registerkarte VLAN die erforderlichen VLANs hinzu, d. h. die VLANs, die dem WLAN standardmäßig über ein Richtlinienprofil zugewiesen sind oder die VLANs, die über einen RADIUS-Server übertragen werden. Klicken Sie dann auf Aktualisieren und auf Gerät anwenden.

Hinweis: Bei Richtlinienprofil, wenn Sie das Standard-VLAN auswählen, das der SSID zugewiesen ist. Wenn Sie in diesem Schritt einen VLAN-Namen verwenden, stellen Sie sicher, dass Sie in der Flex Profile-Konfiguration denselben VLAN-Namen verwenden. Andernfalls können Clients keine Verbindung mit dem WLAN herstellen.

Anmerkung: Um eine ACL für FlexConnect mit AAA-Übersteuerung zu konfigurieren, konfigurieren Sie sie nur auf der "Richtlinie-ACL". Wenn die ACL einem bestimmten VLAN zugewiesen ist, fügen Sie beim Hinzufügen des VLAN die ACL hinzu, und fügen Sie dann die ACL auf der "Richtlinie-ACL" hinzu.

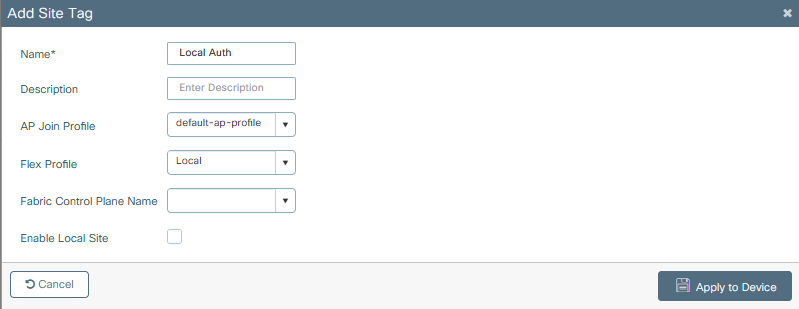

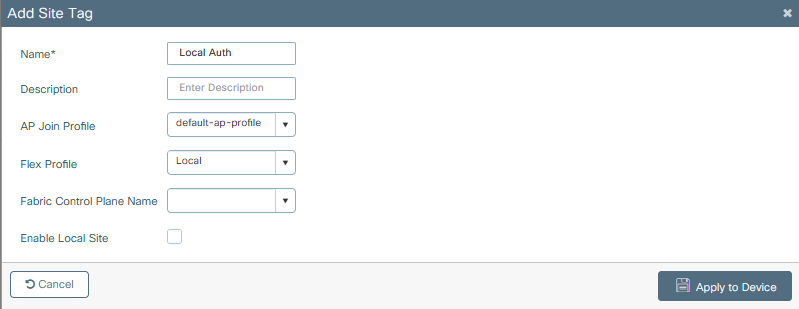

Site-Tag-Konfiguration

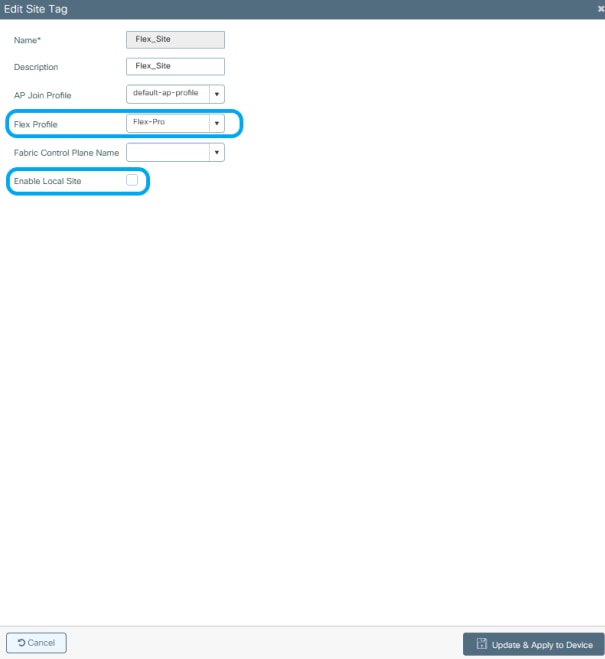

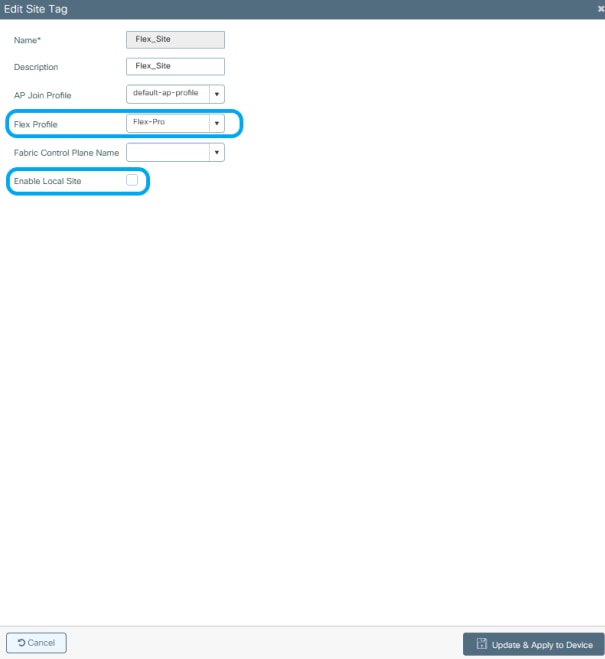

Schritt 1. Über die GUI: Navigieren Sie zu Configuration > Tags & Profiles > Tags > Site, und klicken Sie auf +Add, um einen neuen Site-Tag zu erstellen. Deaktivieren Sie das Kontrollkästchen Enable Local Site (Lokalen Standort aktivieren), damit APs den Client-Datenverkehr lokal schalten können, und fügen Sie das zuvor erstellte Flex Profile hinzu.

Anmerkung: Wenn "Lokalen Standort aktivieren" deaktiviert ist, können die APs, denen dieser Standort-Tag zugewiesen wird, als FlexConnect-Modus konfiguriert werden.

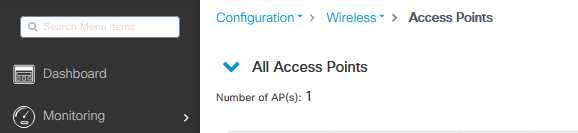

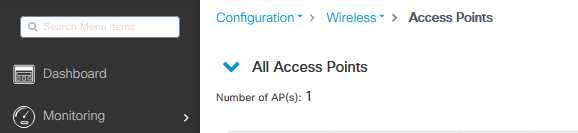

Schritt 2. Von der GUI: Navigieren Sie zu Configuration > Wireless > Access Points > AP name, um die Site-Tag-Nummer und die Policy-Tag-Nummer zu einem verknüpften AP hinzuzufügen. Dies kann dazu führen, dass der AP seinen CAPWAP-Tunnel neu startet und wieder am 9800 WLC angeschlossen wird.

Sobald der Access Point wieder angeschlossen ist, befindet sich der Access Point im FlexConnect-Modus.

Lokale Authentifizierung mit externem RADIUS-Server

Schritt 1: Fügen Sie den Access Point als Netzwerkgerät zum RADIUS-Server hinzu. Ein Beispiel finden Sie unter Verwendung der Identity Service Engine (ISE) als RADIUS-Server.

Schritt 2: Erstellen Sie ein WLAN.

Die Konfiguration kann mit der zuvor konfigurierten übereinstimmen.

Schritt 3: Konfiguration des Richtlinienprofils

Sie können entweder eine neue erstellen oder die zuvor konfigurierte verwenden. Deaktivieren Sie diesmal die Kästchen Central Switching, Central Authentication, Central DHCP und Central Association Enable.

Schritt 4: Policy-Tag-Konfiguration

Verknüpfen Sie das konfigurierte WLAN und das erstellte Richtlinienprofil.

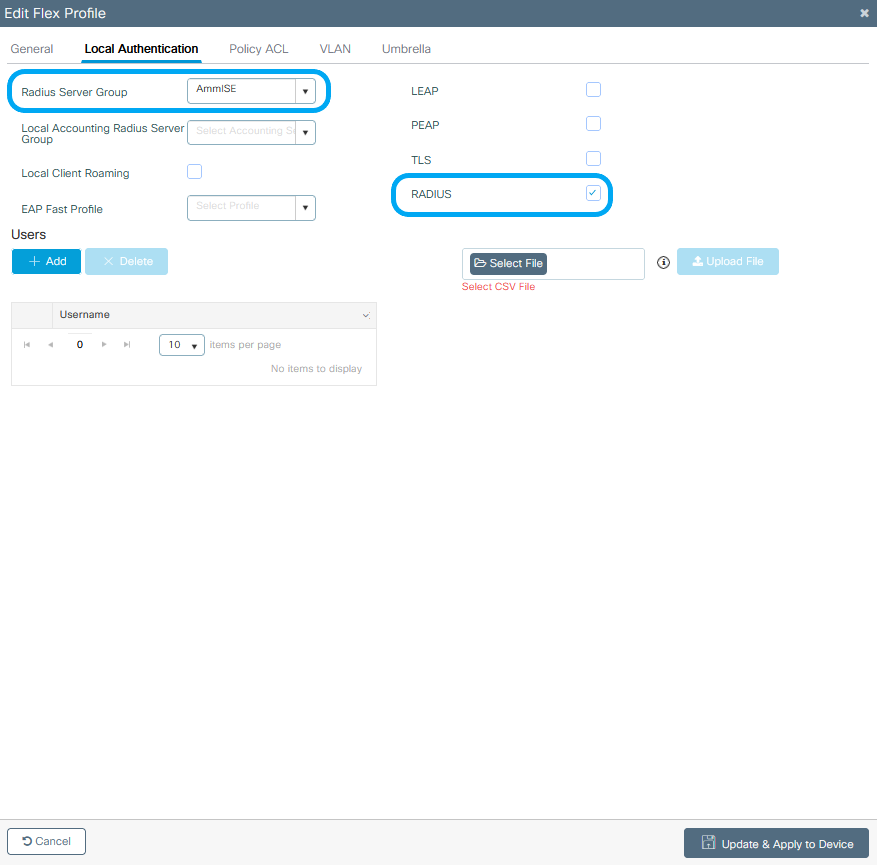

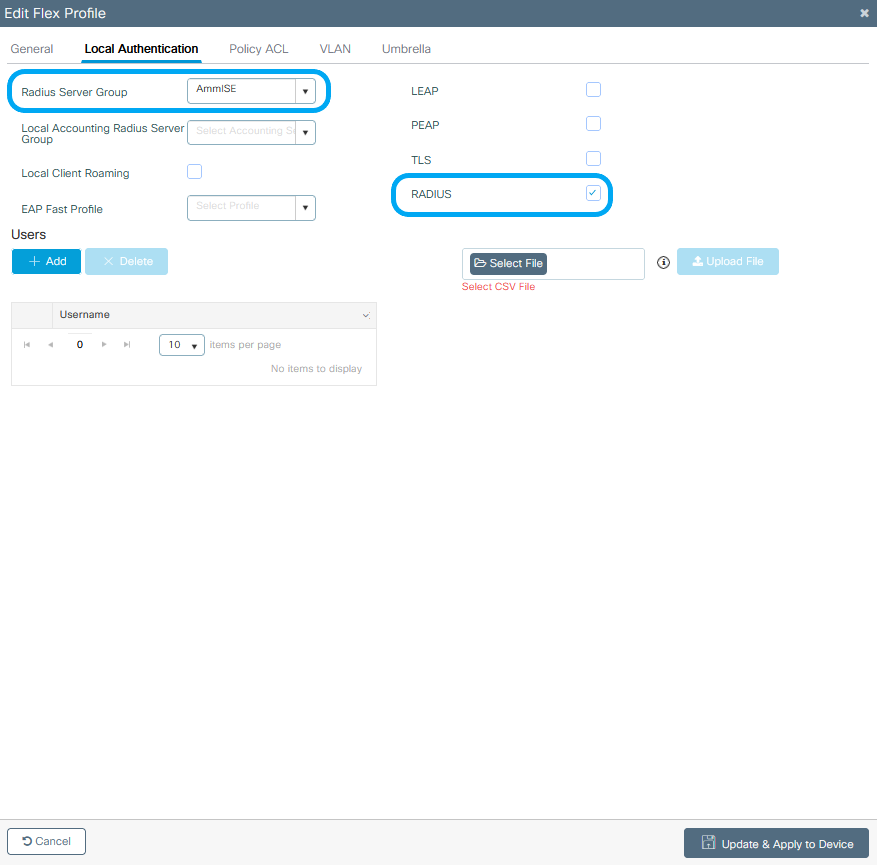

Schritt 5: Flex Profile-Konfiguration

Erstellen Sie ein Flex Profile, navigieren Sie zur Registerkarte Local Authentication (Lokale Authentifizierung), konfigurieren Sie die Radius Server Group (Server-Gruppe mit Radius), und aktivieren Sie das Kontrollkästchen RADIUS.

Schritt 6: Site-Tag-Konfiguration

Konfigurieren Sie das in Schritt 5 konfigurierte Flex Profile, und deaktivieren Sie das Kontrollkästchen Enable Local Site (Lokalen Standort aktivieren).

Überprüfung

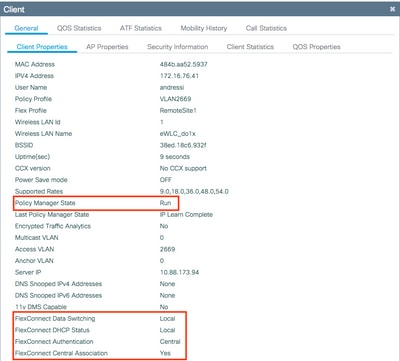

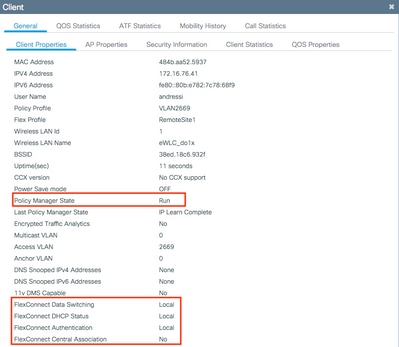

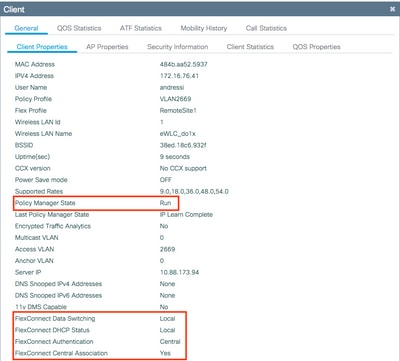

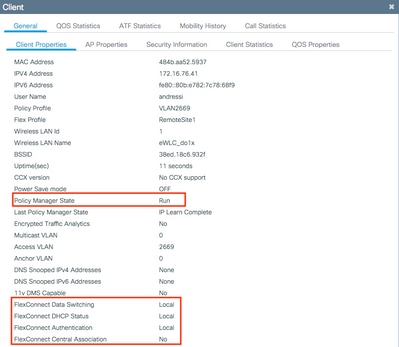

Über GUI: Navigieren Sie zu Monitoring > Wireless > Clients, und bestätigen Sie den Policy Manager-Status und die FlexConnect-Parameter.

Zentrale Authentifizierung:

Lokale Authentifizierung:

Sie können diese Befehle verwenden, um die aktuelle Konfiguration zu überprüfen:

Aus CLI:

# show wlan { summary | id | name | all }

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | name | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name> Fehlerbehebung

Der WLC 9800 bietet IMMER-EIN-Ablaufverfolgungsfunktionen. So wird sichergestellt, dass alle Fehler, Warnungen und Benachrichtigungen im Zusammenhang mit der Client-Verbindung ständig protokolliert werden und dass Sie nach einem Vorfall oder Ausfall Protokolle anzeigen können.

Anmerkung: Basierend auf der Menge der generierten Protokolle können Sie einige Stunden bis mehrere Tage zurückgehen.

Um die Traces anzuzeigen, die 9800 WLC standardmäßig gesammelt hat, können Sie sich über SSH/Telnet mit dem 9800 WLC verbinden und diese Schritte durchlaufen (stellen Sie sicher, dass Sie die Sitzung in einer Textdatei protokollieren).

Schritt 1: Überprüfen Sie die aktuelle Uhrzeit des Controllers, damit Sie die Protokolle bis zum Auftreten des Problems nachverfolgen können.

Aus CLI:

# show clock

Schritt 2: Sammeln Sie die Syslogs aus dem Controller-Puffer oder dem externen Syslog, wie von der Systemkonfiguration vorgegeben. Dadurch erhalten Sie eine Kurzübersicht über den Systemzustand und etwaige Fehler.

Aus CLI:

# show logging

Schritt 3: Überprüfen, ob Debugbedingungen aktiviert sind

Aus CLI:

# show debugging

IOSXE Conditional Debug Configs:

Conditional Debug Global State: Stop

IOSXE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Anmerkung: Wenn eine Bedingung aufgelistet ist, bedeutet dies, dass die Traces für alle Prozesse, bei denen die aktivierten Bedingungen auftreten (MAC-Adresse, IP-Adresse usw.) protokolliert werden. Dies würde das Protokollvolumen erhöhen. Daher wird empfohlen, alle Bedingungen zu löschen, wenn gerade kein Debugging aktiv ist

Schritt 4: Wenn Sie davon ausgehen, dass die zu testende MAC-Adresse in Schritt 3 nicht als Bedingung aufgeführt wurde, sammeln Sie die Nachverfolgungen auf permanenter Benachrichtigungsebene für die spezifische MAC-Adresse.

Aus CLI:

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Sie können entweder den Inhalt der Sitzung anzeigen oder die Datei auf einen externen TFTP-Server kopieren.

Aus CLI:

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Bedingtes Debuggen und Radio Active Trace

Wenn die stets verfügbaren Ablaufverfolgungen nicht genügend Informationen liefern, um den Auslöser für das zu untersuchende Problem zu ermitteln, können Sie bedingtes Debugging aktivieren und die Radio Active (RA)-Ablaufverfolgung erfassen, die Ablaufverfolgungen auf Debugebene für alle Prozesse bereitstellen kann, die mit der angegebenen Bedingung interagieren (in diesem Fall Client-MAC-Adresse). Führen Sie diese Schritte aus, um das bedingte Debuggen zu aktivieren.

Schritt 5: Stellen Sie sicher, dass keine Debugbedingungen aktiviert sind.

Aus CLI:

# clear platform condition all

Schritt 6: Aktivieren Sie die Debug-Bedingung für die MAC-Adresse des Wireless-Clients, die Sie überwachen möchten.

Mit diesem Befehl wird die angegebene MAC-Adresse 30 Minuten (1800 Sekunden) lang überwacht. Sie können diese Zeit optional auf bis zu 2085978494 Sekunden erhöhen.

Aus CLI:

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Hinweis: Um mehr als einen Client gleichzeitig zu überwachen, führen Sie den Befehl „debug wireless mac <aaaa.bbbb.cccc>“ für jede MAC-Adresse aus.

Hinweis: Die Ausgabe der Client-Aktivität wird in der Terminal-Sitzung nicht angezeigt, da alles intern gepuffert wird, um später angezeigt zu werden.

Schritt 7: Reproduzieren Sie das Problem oder Verhalten, das Sie überwachen möchten.

Schritt 8: Beenden Sie die Fehlersuche, wenn das Problem wiedergegeben wird, bevor die standardmäßige oder konfigurierte Überwachungszeit abgelaufen ist.

Aus CLI:

# no debug wireless mac <aaaa.bbbb.cccc>

Sobald die Monitoring-Zeit abgelaufen ist oder das Wireless-Debugging beendet wurde, generiert der 9800 WLC eine lokale Datei mit dem Namen:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 9. Sammeln Sie die Datei der MAC-Adressaktivität. Sie können entweder die Datei ra trace .log auf einen externen Server kopieren oder die Ausgabe direkt auf dem Bildschirm anzeigen.

Überprüfen Sie den Namen der RA-Tracing-Datei

Aus CLI:

# dir bootflash: | inc ra_trace

Datei auf externen Server kopieren:

Aus CLI:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Inhalt anzeigen:

Aus CLI:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Schritt 10: Wenn die Ursache immer noch nicht offensichtlich ist, erfassen Sie die internen Protokolle, die eine ausführlichere Ansicht der Protokolle auf Debugebene darstellen. Sie müssen den Client nicht erneut debuggen, da Sie sich die Debugprotokolle, die bereits gesammelt und intern gespeichert wurden, genau angeschaut haben.

Aus CLI:

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Anmerkung: Diese Befehlsausgabe gibt Nachverfolgungen für alle Protokollebenen aller Prozesse zurück und ist ziemlich umfangreich. Wenden Sie sich an das Cisco TAC, um diese Nachverfolgungen zu analysieren.

Sie können entweder die Datei „ra-internal-FILENAME.txt“ auf einen externen Server kopieren oder die Ausgabe direkt auf dem Bildschirm anzeigen.

Datei auf externen Server kopieren:

Aus CLI:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Inhalt anzeigen:

Aus CLI:

# more bootflash:ra-internal-<FILENAME>.txt

Schritt 11: Entfernen Sie die Debugbedingungen.

Aus CLI:

# clear platform condition all

Anmerkung: Stellen Sie sicher, dass Sie die Debug-Bedingungen nach einer Fehlerbehebungssitzung immer entfernen.

Feedback

Feedback