Einleitung

In diesem Dokument wird beschrieben, wie die Bulk-Zertifizierung zwischen Cisco Unified Communications Manager (CUCM)-Clustern für die Telefonmigration verwaltet wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

・ SFTP-Server (Secure File Transfer Protocol)

・ CUCM-Zertifikate

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf CUCM 10.X.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Anmerkung: Dieses Verfahren wird auch im Abschnitt "Massen-Zertifikate verwalten" des Administrationsleitfadens für CUCM Version 12.5(1) beschrieben

Mithilfe der Massen-Zertifikatsverwaltung können verschiedene Zertifikate von CUCM-Clustern gemeinsam genutzt werden. Dieser Schritt ist eine Anforderung für Systemfunktionen einzelner Cluster, die eine Vertrauensstellung zwischen ihnen benötigen, z. B. für das Extension Mobility Cross Cluster (EMCC) sowie für die Telefonmigration zwischen Clustern.

Im Rahmen des Verfahrens wird eine Public Key Cryptography Standards #12 (PKCS12)-Datei erstellt, die Zertifikate aller Knoten in einem Cluster enthält. Jeder Cluster muss seine Zertifikate in dasselbe SFTP-Verzeichnis auf demselben SFTP-Server exportieren. Bulk-Zertifikatverwaltungskonfigurationen müssen auf dem CUCM-Publisher sowohl des Quell- als auch des Ziel-Clusters manuell durchgeführt werden. Die Quell- und Ziel-Cluster müssen betriebsbereit sein, damit die zu migrierenden Telefone mit diesen beiden Clustern verbunden sind. Die Quell-Cluster-Telefone werden in das Ziel-Cluster migriert.

Massen-Zertifikats-Management-Verfahren

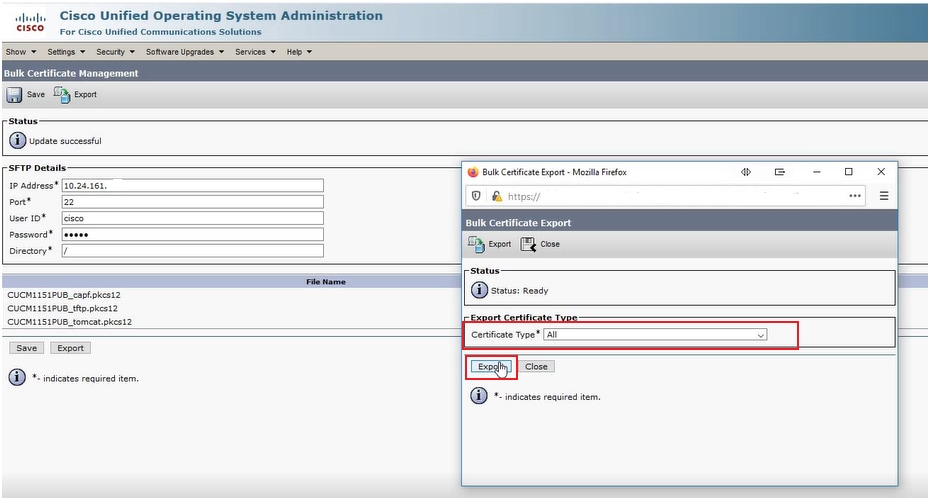

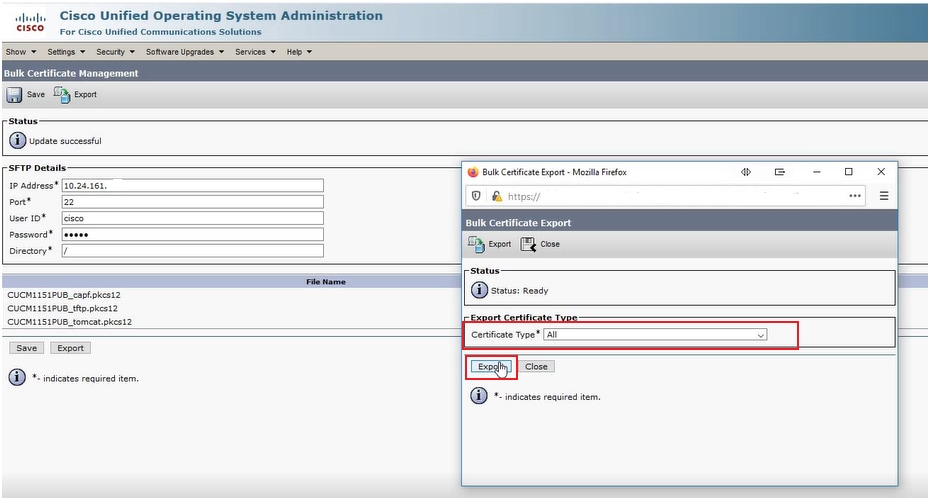

Zielclusterzertifikate exportieren

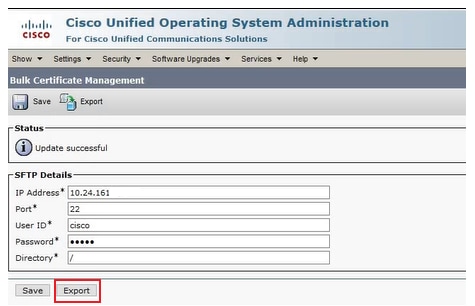

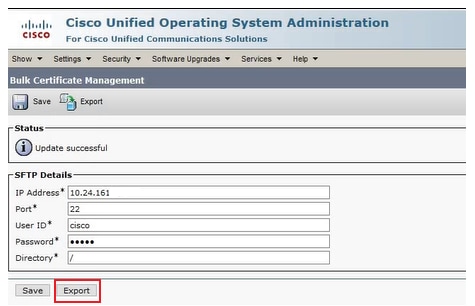

Schritt 1: Konfigurieren Sie den SFTP-Server für die Massenzertifikatverwaltung auf dem CUCM-Publisher des Zielclusters.

In diesem Beispiel ist die Zielcluster-CUCM-Version 11.5.1.

Navigieren Sie zu Cisco Unified OS Administration > Security > Bulk Certificate Management. Geben Sie die Details zum SFTP-Server ein, und klicken Sie auf Exportieren.

Geben Sie die SFTP-Serverdetails ein, und klicken Sie auf Exportieren.

Geben Sie die SFTP-Serverdetails ein, und klicken Sie auf Exportieren.

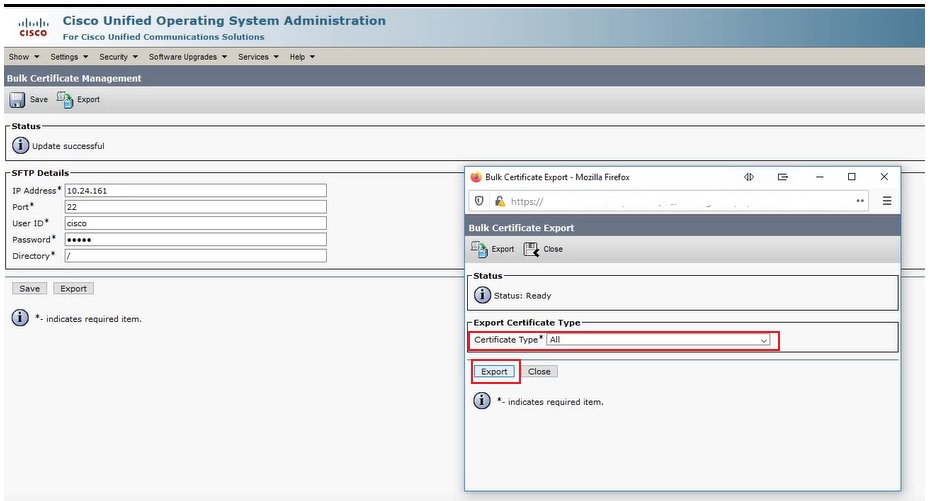

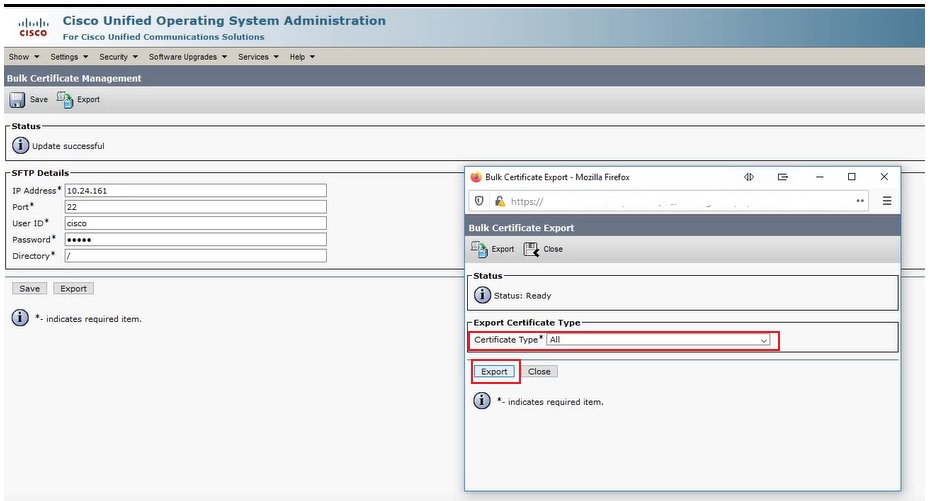

Schritt 2: Exportieren Sie alle Zertifikate von allen Knoten im Zielcluster zum SFTP-Server.

Wählen Sie im Popup-Fenster "Massenzertifikatexport" die Option Alle für den Zertifikattyp aus, und klicken Sie dann auf Exportieren.

Wählen Sie für den Zertifikatstyp Alle aus, und klicken Sie dann auf Exportieren

Wählen Sie für den Zertifikatstyp Alle aus, und klicken Sie dann auf Exportieren

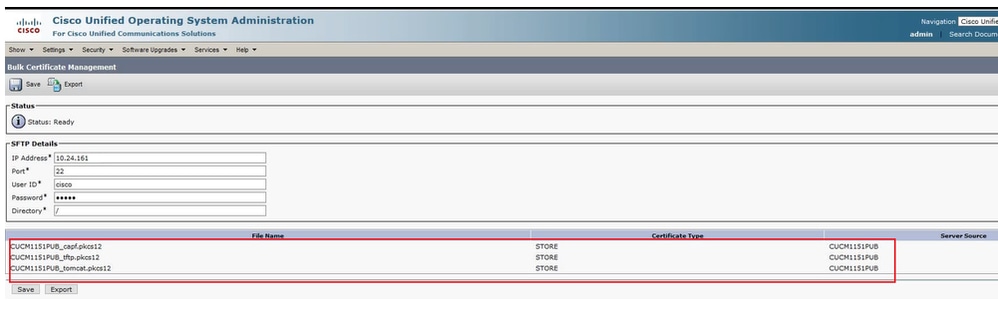

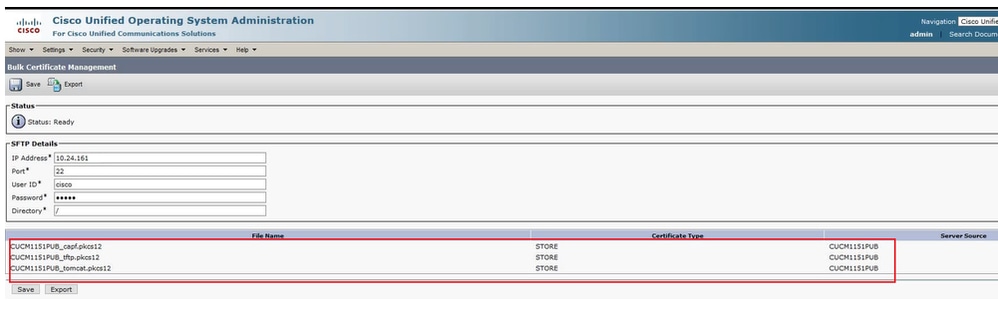

Schließen Sie das Fenster, und die Massenzertifikatverwaltung wird mit den PKCS12-Dateien aktualisiert, die für jeden Knoten im Zielcluster erstellt wurden. Die Webseite wird mit diesen Informationen aktualisiert, wie im Bild dargestellt.

Bulk-Zertifikatsverwaltung mit den PKCS12-Dateien

Bulk-Zertifikatsverwaltung mit den PKCS12-Dateien

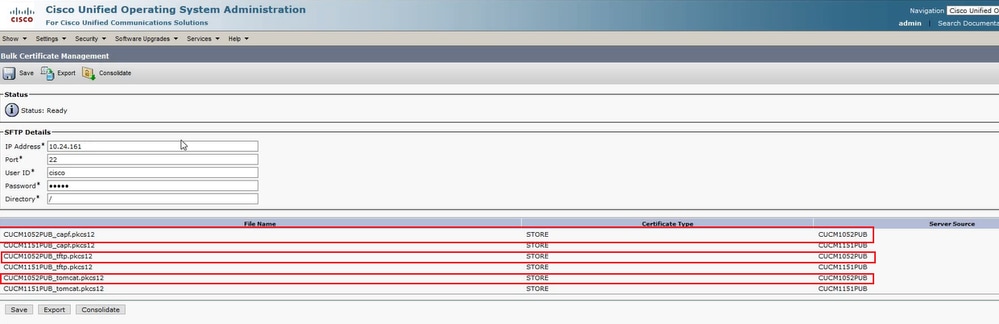

Quellclusterzertifikate exportieren

Schritt 1: Konfigurieren Sie den SFTP-Server für die Massenzertifikatverwaltung auf dem CUCM-Publisher des Quellclusters.

In diesem Beispiel ist die Quellcluster-CUCM-Version 10.5.2.

Navigieren Sie zu Cisco Unified OS Administration > Security > Bulk Certificate Management, geben Sie die SFTP-Serverdetails ein, und klicken Sie auf Exportieren.

Anmerkung: Die vom Zielcluster zum SFTP-Server exportierten PKCS12-Dateien werden beim Zugriff auf der Webseite des CUCM-Herausgebers des Quellclusters als Bulk Certificate Management angezeigt.

Geben Sie die SFTP-Serverdetails ein, und klicken Sie auf Exportieren.

Geben Sie die SFTP-Serverdetails ein, und klicken Sie auf Exportieren.

Schritt 2: Exportieren Sie alle Zertifikate von allen Knoten im Quellcluster auf den SFTP-Server.

Wählen Sie im Popup-Fenster "Massenzertifikatexport" die Option Alle für den Zertifikatstyp aus, und klicken Sie dann auf Exportieren:

Zertifikatstyp exportieren Alle

Zertifikatstyp exportieren Alle

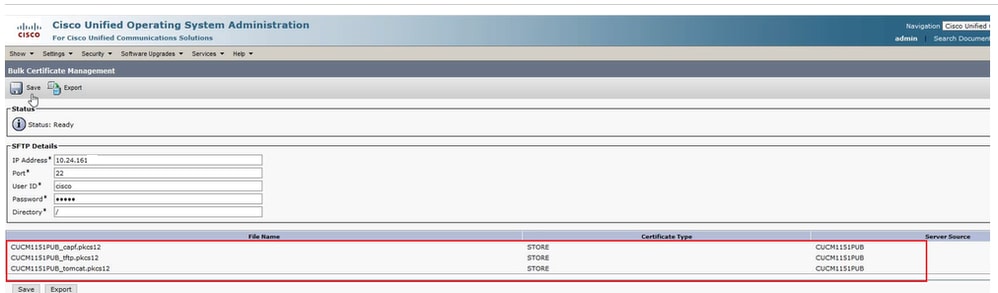

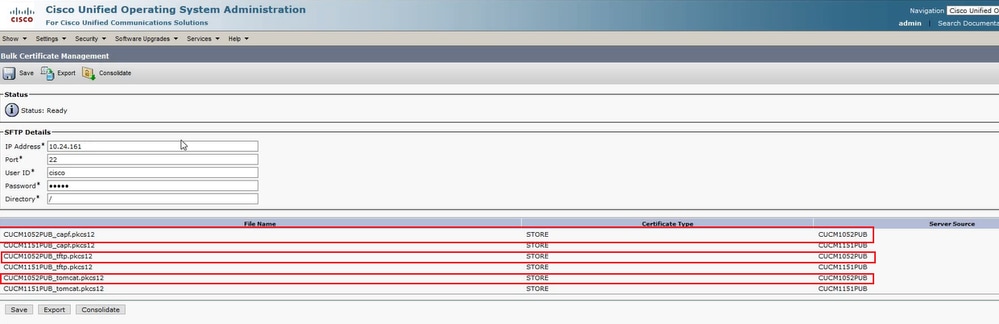

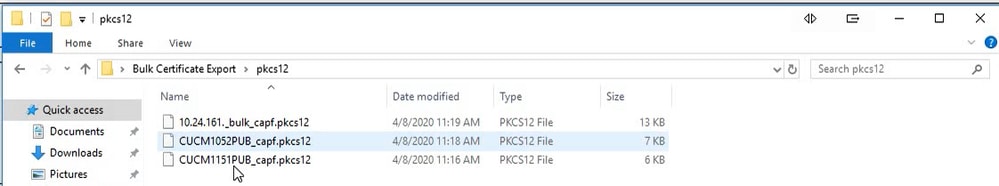

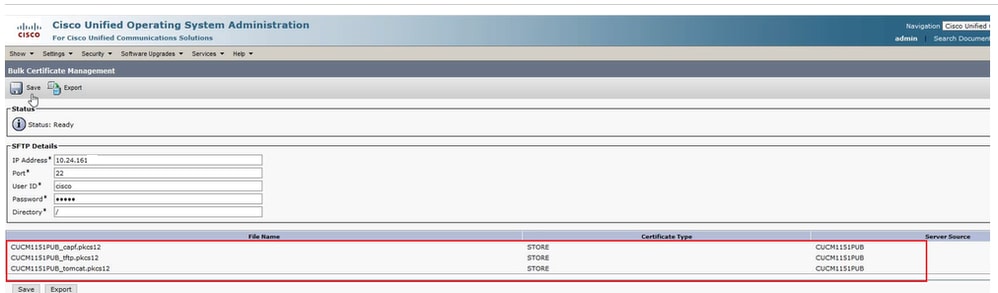

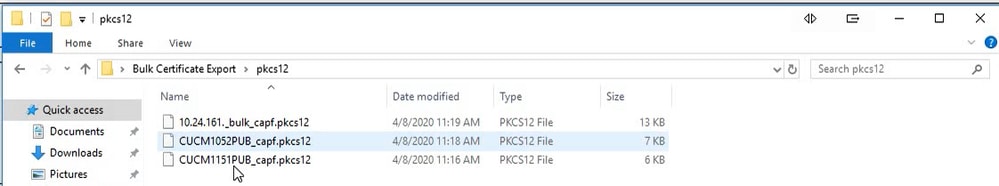

Klicken Sie auf Schließen, um dieses Fenster zu schließen. Die Massenzertifikatverwaltung wird mit den PKCS12-Dateien aktualisiert, die für jeden Knoten im Quellcluster erstellt wurden. Die Webseite wird mit diesen Informationen aktualisiert. Auf der Webseite für die Massen-Zertifikatsverwaltung des Quell-Clusters werden jetzt die Quell- und Ziel-PKCS12-Dateien angezeigt, die nach SFTP exportiert wurden.

PKCS12-Dateien werden nach SFTP exportiert.

PKCS12-Dateien werden nach SFTP exportiert.

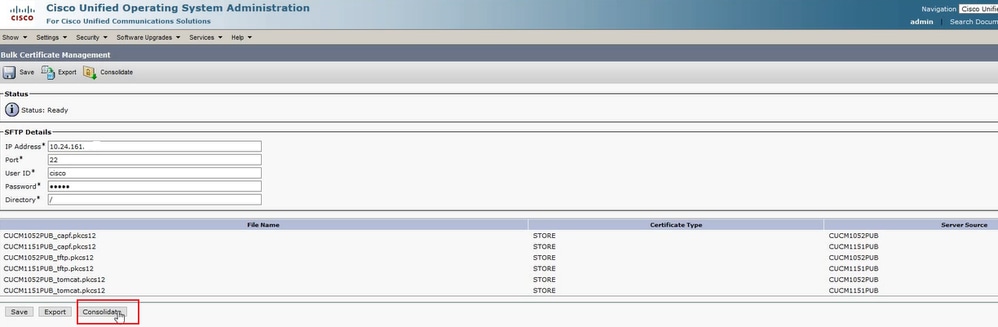

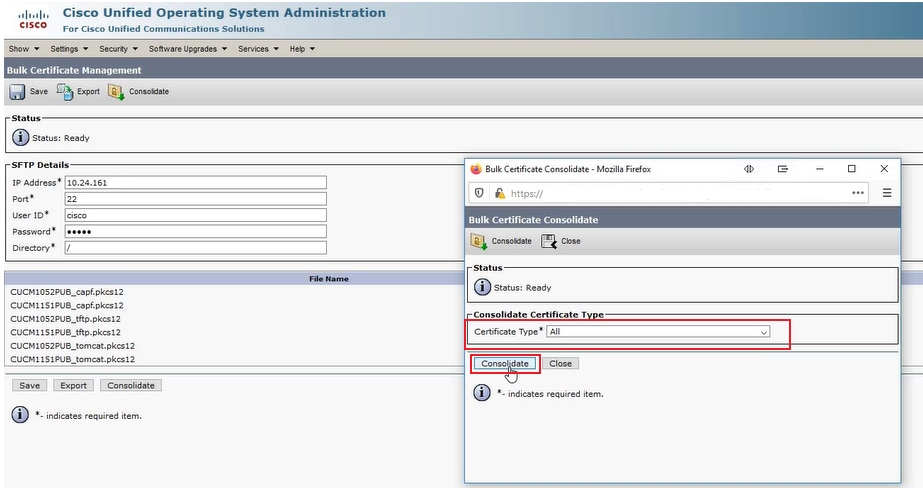

Konsolidierung von Quell- und Ziel-PKCS12-Dateien

Anmerkung: Während der Bulk Certificate Management-Export sowohl auf dem Quell- als auch auf dem Ziel-Cluster erfolgt, erfolgt die Konsolidierung über den CUCM-Publisher nur für einen der Cluster.

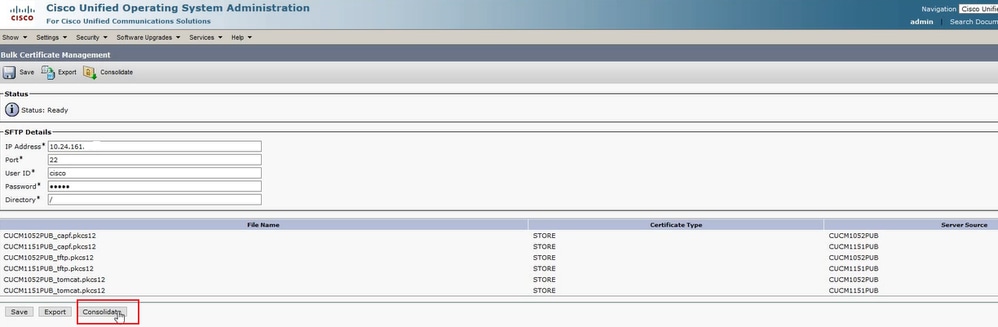

Schritt 1: Kehren Sie zur Seite Bulk Certificate Management des CUCM-Herausgebers des Quellclusters zurück, und klicken Sie auf Consolidate (Konsolidieren):

Klicken Sie auf Konsolidieren

Klicken Sie auf Konsolidieren

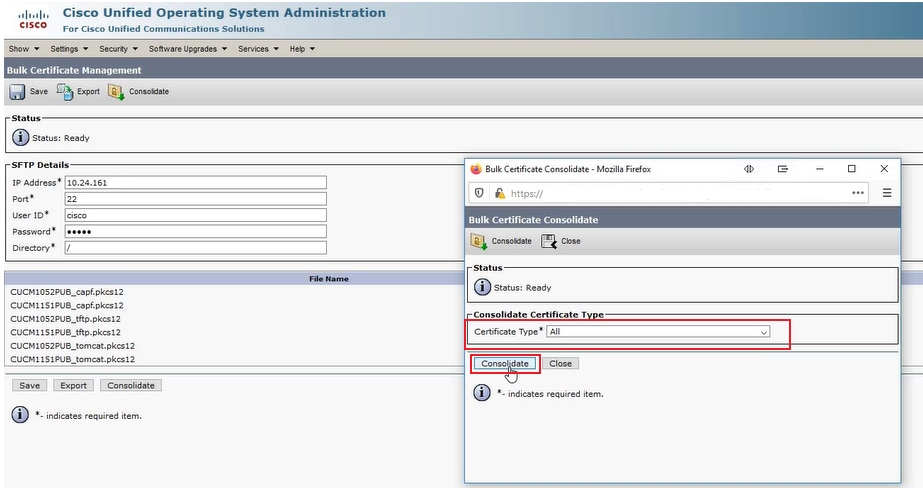

Wählen Sie im Popup-Fenster "Serienzertifikatkonsolidierung" die Option Alle für den Zertifikatstyp, und klicken Sie dann auf Konsolidieren. Klicken Sie auf Schließen, um das Fenster zu schließen.

Alle Zertifikatstypen konsolidieren

Alle Zertifikatstypen konsolidieren

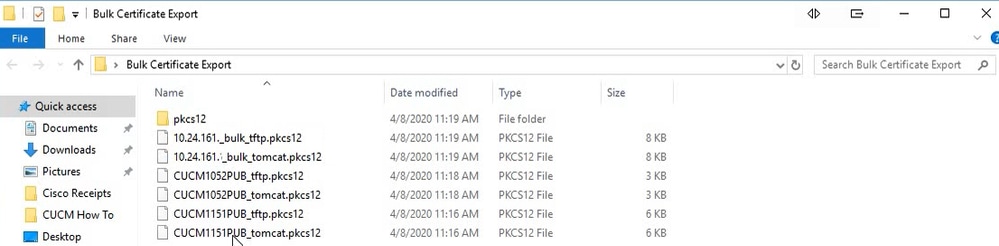

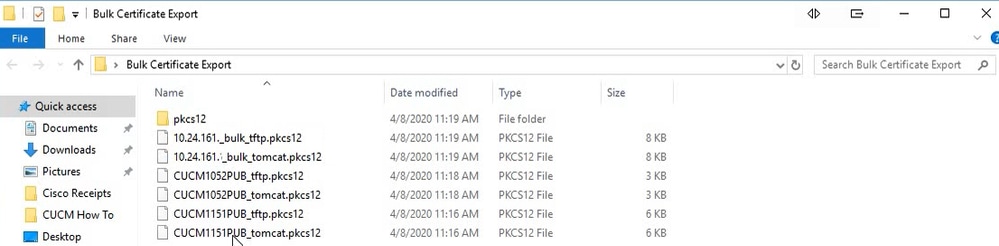

Sie können jederzeit das SFTP-Verzeichnis überprüfen, um die PKCS 12-Dateien zu überprüfen, die sowohl im Quell- als auch im Zielcluster enthalten sind. Der Inhalt des SFTP-Verzeichnisses, nachdem der Export aller Zertifikate sowohl aus dem Ziel- als auch dem Quellcluster abgeschlossen wurde. Dies wird in den nächsten Bildern gezeigt.

Inhalt des SFTP-Verzeichnisses nach dem Export aller Zertifikate

Inhalt des SFTP-Verzeichnisses nach dem Export aller Zertifikate

Inhalt des SFTP-Verzeichnisses

Inhalt des SFTP-Verzeichnisses

Zertifikate in Ziel- und Quellcluster importieren

Schritt 1: Importieren Sie Zertifikate in das Ziel-Cluster.

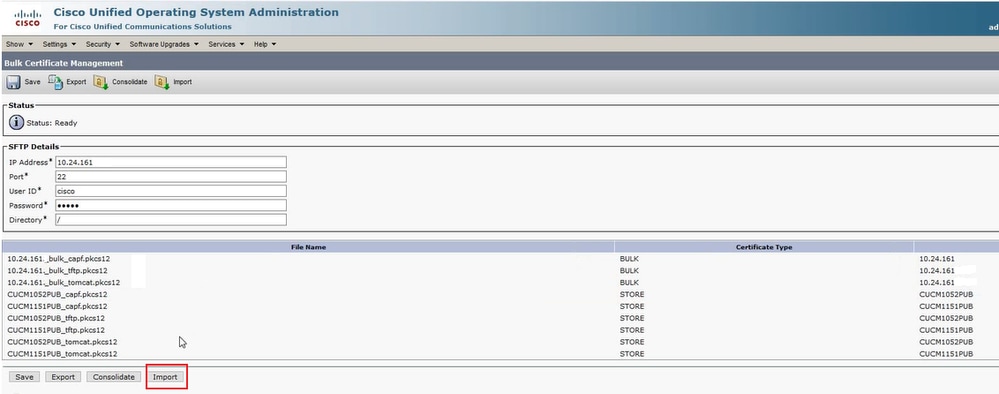

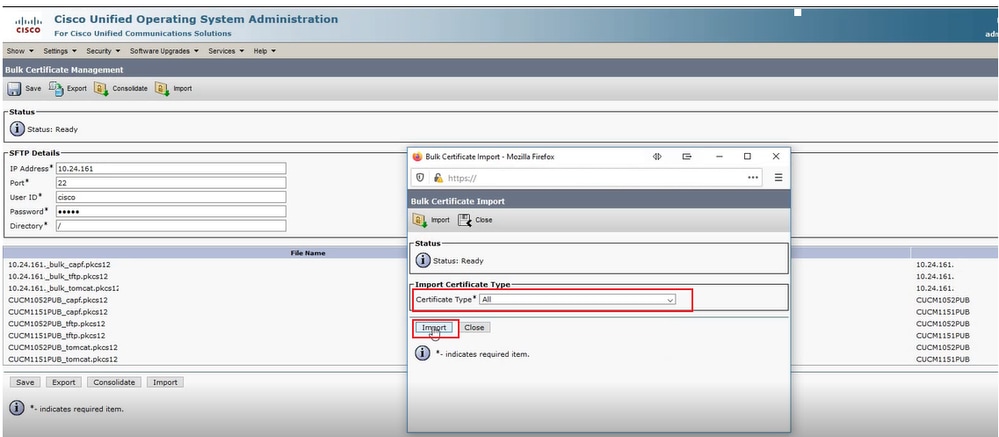

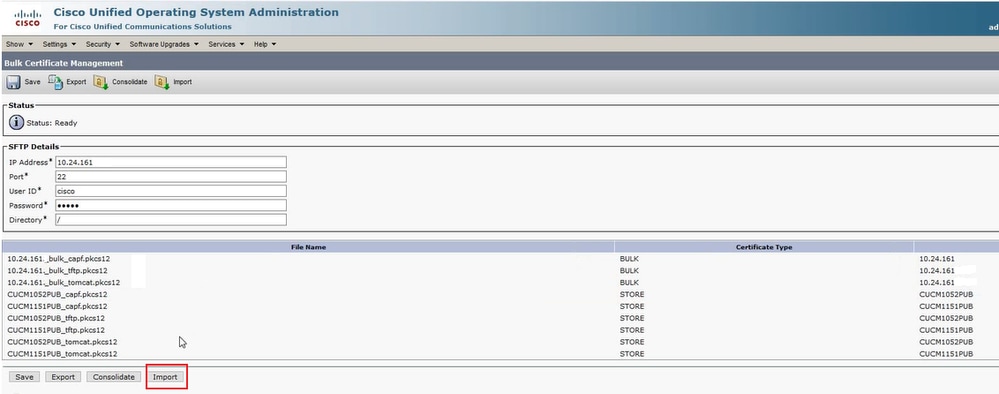

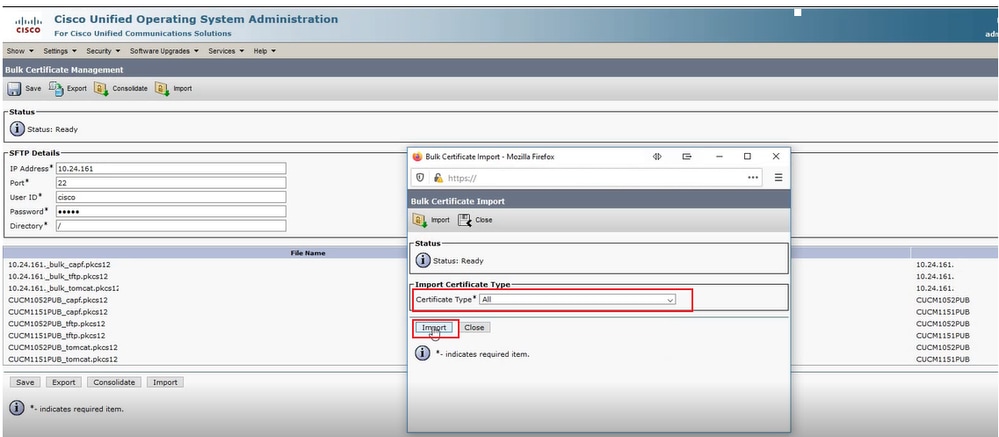

Navigieren Sie im CUCM-Publisher des Zielclusters zu Cisco Unified OS Administration > Security > Bulk Certificate Management, und lassen Sie die Seite aktualisieren. Klicken Sie dann auf Importieren:

Wählen Sie im Popup-Fenster "Bulk Certificate Import" die Option All for Certificate Type aus, und klicken Sie dann auf Import. Klicken Sie auf Schließen, um dieses Fenster zu schließen.

Alles auswählen und dann importieren

Alles auswählen und dann importieren

Schritt 2: Wiederholen Sie Schritt 1 für das Quell-Cluster.

Anmerkung: Wenn ein Massenzertifikatimport durchgeführt wird, werden die Zertifikate auf folgende Weise in den Remote-Cluster hochgeladen:

- Das CAPF-Zertifikat (Certificate Authority Proxy Function) wird als CallManager-Vertrauensstellung hochgeladen.

- Das Tomcat-Zertifikat wird als Tomcat-Trust hochgeladen.

- Das CallManager-Zertifikat wird als Phone-SAST-trust und CallManager-trust hochgeladen.

- Das Identity Trust List Recovery (ITLRecovery)-Zertifikat wird als Phone-SAST-trust und CallManager-trust hochgeladen.

TFTP-Serverinformationen des Ziel-Clusters für Quellclustertelefone konfigurieren

Konfigurieren Sie den DHCP-Bereich für Quell-Cluster-Telefone mit der Trivial File Transfer Protocol (TFTP)-Option 150, um auf die CUCM TFTP-Server des Ziel-Clusters zu verweisen.

Zurücksetzen der Quellclustertelefone auf die ITL/CTL-Zielclusterdatei zum Abschließen des Migrationsprozesses

Im Rahmen des Migrationsprozesses versuchen die Quell-Cluster-Telefone, eine sichere Verbindung zum Cisco Trust Verification Service (TVS) des Quell-Clusters herzustellen, um das CallManager- oder ITLRecovery-Zertifikat des Ziel-Clusters zu überprüfen.

Anmerkung: Das CallManager-Zertifikat des Quellclusters von einem CUCM-Server, der den TFTP-Dienst ausführt (auch als TFTP-Zertifikat bezeichnet), oder das zugehörige ITLRecovery-Zertifikat signiert eine CTL- (Certificate Trust List) und/oder ITL-Datei (Identity Trust List) des Quellclusters. Ebenso signiert entweder das CallManager-Zielclusterzertifikat von einem CUCM-Server, der den TFTP-Dienst ausführt, oder sein ITLRecovery-Zertifikat einen CTL- und/oder ITL-Datei eines CUCM-Zielclusterknotens. CTL- und ITL-Dateien werden auf CUCM-Knoten erstellt, die den TFTP-Dienst ausführen. Wenn eine CTL- und/oder ITL-Datei des Zielclusters nicht vom Quellcluster-TVS validiert wird, schlägt die Telefonmigration zum Zielcluster fehl.

Anmerkung: Bevor Sie mit der Migration des Quellclustertelefons beginnen, stellen Sie sicher, dass auf diesen Telefonen eine gültige CTL- und/oder ITL-Datei installiert ist. Stellen Sie außerdem sicher, dass die Enterprise-Funktion Cluster für Rollback auf Pre 8.0 vorbereiten für das Quell-Cluster auf False festgelegt ist. Überprüfen Sie außerdem, ob auf den CUCM-Zielclusterknoten, auf denen der TFTP-Dienst ausgeführt wird, gültige CTL- und/oder ITL-Dateien installiert sind.

Dies ist der Prozess ohne sicheren Cluster für Quelltelefone, um die ITL-Datei des Zielclusters zu erhalten, um die Migration der Telefone abzuschließen:

Schritt 1: Weder der CallManager noch das ITL-Wiederherstellungszertifikat in der ITL-Zielclusterdatei, das dem Quell-Cluster-Telefon beim Zurücksetzen angezeigt wird, können zur Validierung der aktuell installierten ITL-Datei verwendet werden. Dadurch stellt das Quellclustertelefon eine Verbindung mit dem TVS des Quellclusters her, um die ITL-Datei des Zielclusters zu validieren.

Schritt 2: Das Telefon stellt eine Verbindung zum Quellcluster-TVS auf TCP-Port 2445 her.

Schritt 3: Der Quellcluster-TVS stellt dem Telefon sein Zertifikat dar. Das Telefon validiert die Verbindung und fordert den Quellcluster-TVS auf, das CallManager- oder ITLRecovery-Zertifikat des Zielclusters zu validieren, damit das Telefon die ITL-Datei des Zielclusters herunterladen kann.

Schritt 4: Nach der Validierung und Installation der ITL-Datei des Zielclusters kann das Quell-Cluster-Telefon nun signierte Konfigurationsdateien validieren und vom Zielcluster herunterladen.

Dies ist der Prozess mit sicherem Cluster für Quelltelefone, um die CTL-Datei des Zielclusters zu erhalten, um die Migration der Telefone abzuschließen:

Schritt 1: Das Telefon wird gestartet, und es wird versucht, die CTL-Datei vom Zielcluster herunterzuladen.

Schritt 2: Die CTL-Datei wird vom CallManager- oder ITL Recovery-Zielzertifikat signiert, das sich nicht in der aktuellen CTL- oder ITL-Datei des Telefons befindet.

Schritt 3: Das Telefon wendet sich daraufhin an den TVS im Quell-Cluster, um das CallManager- oder ITLRecovery-Zertifikat zu überprüfen.

Anmerkung: Zu diesem Zeitpunkt hat das Telefon noch seine alte Konfiguration, die die IP-Adresse des Quellcluster-TVS-Dienstes enthält. Die in der Telefonkonfiguration angegebenen TVS-Server entsprechen den CallManager-Telefongruppen.

Schritt 4: Das Telefon richtet eine TLS-Verbindung (Transport Layer Security) zum TVS im Quell-Cluster ein.

Schritt 5: Wenn der Quellcluster-TVS dem Telefon sein Zertifikat präsentiert, verifiziert das Telefon dieses TVS-Zertifikat anhand des Zertifikats in der aktuellen ITL-Datei.

Schritt 6. Wenn sie identisch sind, wird der Handshake erfolgreich abgeschlossen.

Schritt 7: Das Quelltelefon fordert vom Quellcluster-TVS die Überprüfung des CallManager- oder ITLRecovery-Zertifikats aus der CTL-Datei des Zielclusters an.

Schritt 8: Der Quell-TVS-Dienst findet den Ziel-Cluster CallManager oder ITLRecovery in seinem Zertifikatspeicher, validiert diesen und das Quell-Cluster-Telefon fährt mit der Aktualisierung mit der CTL-Datei des Zielclusters fort.

Schritt 9: Das Quelltelefon lädt die ITL-Zielclusterdatei herunter, die mit der CTL-Zielclusterdatei validiert wird, die es jetzt enthält. Da die CTL-Datei des Quelltelefons jetzt das CallManager- oder ITLRecovery-Zertifikat des Zielclusters enthält, kann das Quelltelefon jetzt das CallManager- oder ITLRecovery-Zertifikat überprüfen, ohne dass eine Verbindung zum TVS des Quellclusters hergestellt werden muss.

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Konfigurationsvideo

Über diesen Link können Sie auf ein Video zugreifen, das die Massen-Zertifikatsverwaltung zwischen CUCM-Clustern beschreibt:

Massen-Zertifikatsverwaltung zwischen CUCM-Clustern

Zugehörige Informationen

Feedback

Feedback