Einleitung

In diesem Dokument wird der richtige Vorgang zur Aktualisierung des ASA-Zertifikats (Adaptative Security Appliance) auf dem Cisco Unified Communications Manager (CUCM) für Telefone über Virtual Private Network (VPN) mit AnyConnect-Funktion beschrieben, um eine Unterbrechung der Telefondienste zu vermeiden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Telefon-VPN mit AnyConnect-Funktion

- ASA- und CUCM-Zertifikate

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Unified Communications Manager 10.5.2.15900-8

- Cisco Adaptive Security Appliance-Software Version 9.8(2)20.

- Cisco IP-Telefon CP-8841

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

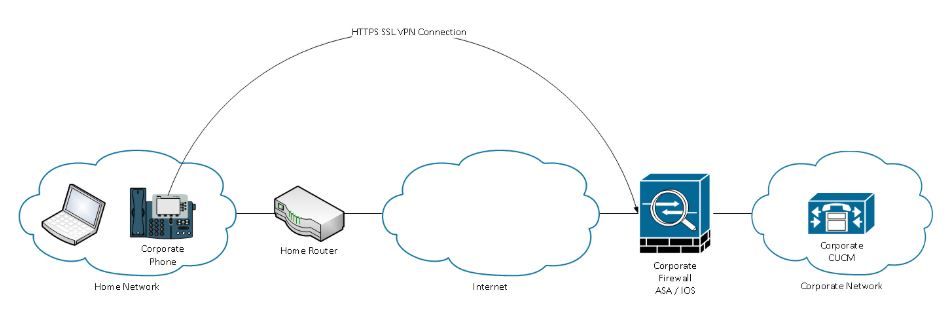

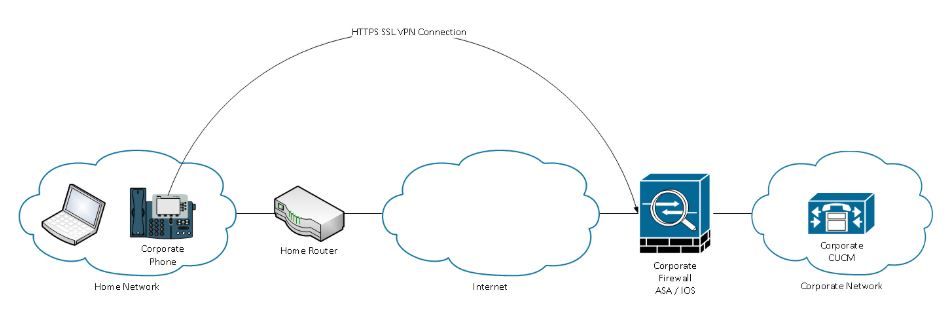

Die Telefon-VPN-Funktion mit AnyConnect ermöglicht die Bereitstellung von Telefondiensten über eine VPN-Verbindung.

Bevor das Telefon für VPN bereit ist, muss es zunächst im internen Netzwerk bereitgestellt werden. Dies erfordert den direkten Zugriff auf den CUCM TFTP-Server (Trivial File Transfer Protocol).

Der erste Schritt nach der vollständigen ASA-Konfiguration besteht darin, das ASA Hypertext Transfer Protocol Secure (HTTPS)-Zertifikat zu übernehmen und es als Phone-VPN-Trust auf den CUCM-Server hochzuladen und dem richtigen VPN-Gateway in CUCM zuzuweisen. Auf diese Weise kann der CUCM-Server eine Konfigurationsdatei für das IP-Telefon erstellen, die dem Telefon mitteilt, wie es zum ASA gelangt.

Das Telefon muss innerhalb des Netzwerks bereitgestellt werden, bevor es aus dem Netzwerk verschoben werden kann, und es muss die VPN-Funktion verwenden. Nachdem das Telefon intern bereitgestellt wurde, kann es für den VPN-Zugriff in das externe Netzwerk verschoben werden.

Das Telefon stellt über den TCP-Port 443 über HTTPS eine Verbindung zur ASA her. Die ASA antwortet mit dem konfigurierten Zertifikat und verifiziert das vorgelegte Zertifikat.

Aktualisierung des ASA-Zertifikats ohne Unterbrechung der VPN-Telefondienste

Zu einem bestimmten Zeitpunkt muss das ASA-Zertifikat geändert werden, beispielsweise aufgrund von Umständen.

Das Zertifikat läuft in Kürze ab.

Das Zertifikat ist von einem Drittanbieter signiert, und die Zertifizierungsstelle (Certificate Authority, CA) ändert sich usw.

Es müssen einige Schritte durchgeführt werden, um eine Dienstunterbrechung für Telefone zu vermeiden, die über ein VPN mit AnyConnect mit dem CUCM verbunden sind.

Vorsicht: Werden die Schritte nicht ausgeführt, müssen die Telefone erneut im internen Netzwerk bereitgestellt werden, bevor sie in einem externen Netzwerk bereitgestellt werden können.

Schritt 1: Generieren Sie das neue ASA-Zertifikat, wenden Sie es jedoch noch nicht auf die Schnittstelle an.

Das Zertifikat kann selbstsigniert oder von einer Zertifizierungsstelle signiert sein.

Anmerkung: Weitere Informationen zu ASA-Zertifikaten finden Sie unter Konfigurieren digitaler Zertifikate

Schritt 2: Laden Sie das Zertifikat in CUCM als Phone VPN Trust auf den CUCM Publisher hoch.

Melden Sie sich bei Call Manager an, und navigieren Sie zu Unified OS Administration > Security > Certificate Management > Upload Certificate > Select Phone-VPN-trust.

Laden Sie als Empfehlung die gesamte Zertifikatskette hoch. Wenn das Root- und Zwischenzertifikat bereits auf CUCM hochgeladen wurde, fahren Sie mit dem nächsten Schritt fort.

Vorsicht: Wenn das alte Identitätszertifikat und das neue Zertifikat den gleichen CN (Common Name) haben, müssen Sie die Problemumgehung für den Fehler CSCuh19734 befolgen, um zu vermeiden, dass das neue Zertifikat das ältere überschreibt. Auf diese Weise befindet sich das neue Zertifikat in der Datenbank für die Konfiguration des Telefon-VPN-Gateways, das alte Zertifikat wird jedoch nicht überschrieben.

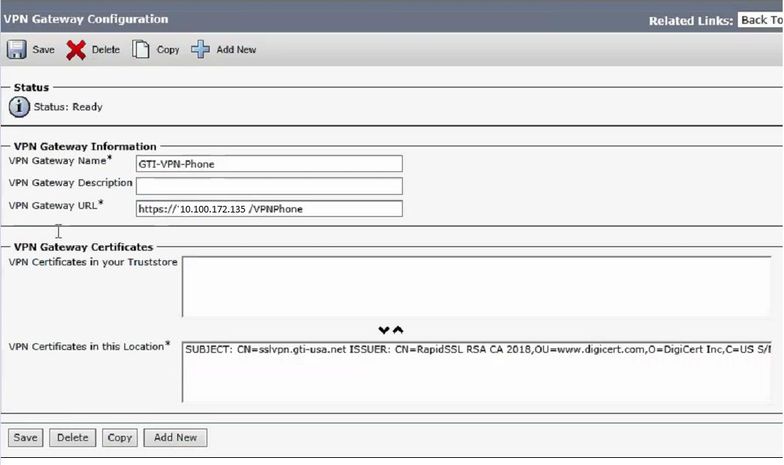

Schritt 3: Wählen Sie auf dem VPN-Gateway beide Zertifikate aus (das alte und das neue).

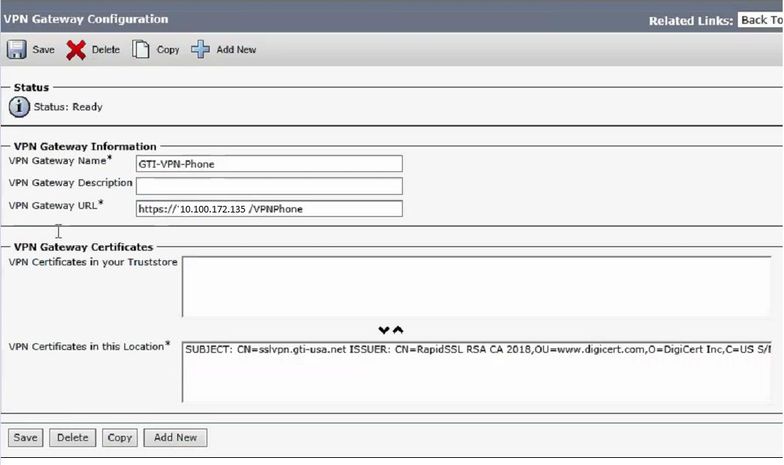

Navigieren Sie zu Cisco Unified CM Administration > Advanced Features > VPN > VPN Gateway.

Vergewissern Sie sich, dass beide Zertifikate im Feld "VPN Certificates" (VPN-Zertifikate) für diesen Standort vorhanden sind.

Schritt 4: Überprüfen Sie, ob die VPN-Gruppe, das Profil und das allgemeine Telefonprofil richtig festgelegt sind.

Schritt 5: Zurücksetzen der Telefone

In diesem Schritt können die Telefone die neuen Konfigurationseinstellungen herunterladen und sicherstellen, dass die Telefone über beide Zertifikathashes verfügen, sodass sie auf das alte und das neue Zertifikat vertrauen können.

Schritt 6: Wenden Sie das neue Zertifikat auf die ASA-Schnittstelle an.

Sobald das Zertifikat auf die ASA-Schnittstelle angewendet wurde, sollten die Telefone diesem neuen Zertifikat vertrauen, da sie beide Zertifikathashes aus dem vorherigen Schritt verwenden.

Überprüfung

In diesem Abschnitt können Sie überprüfen, ob Sie die Schritte richtig ausgeführt haben.

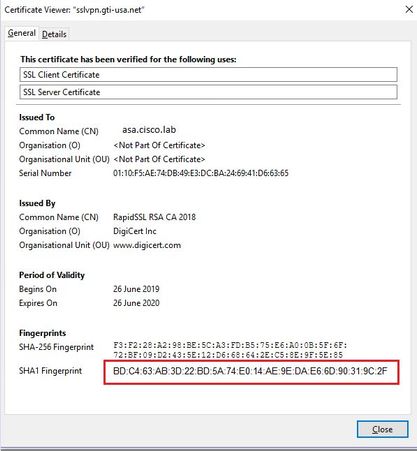

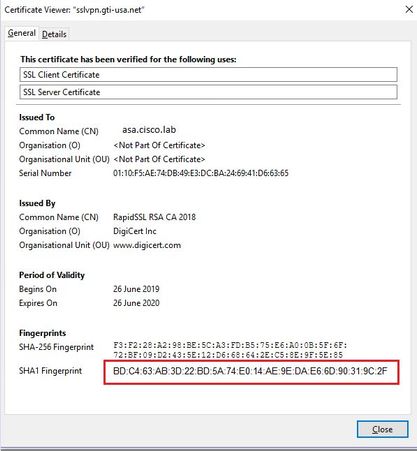

Schritt 1: Öffnen Sie die alten und neuen ASA-Zertifikate, und notieren Sie sich den SHA-1-Fingerabdruck.

Schritt 2: Wählen Sie ein Telefon aus, das über VPN verbunden werden soll, und erfassen Sie die Konfigurationsdatei.

Anmerkung: Weitere Informationen zum Erfassen der Konfigurationsdatei für das Telefon finden Sie unter Zwei Möglichkeiten zum Abrufen der Konfigurationsdatei für das Telefon vom CUCM

Schritt 3. Sobald Sie die Konfigurationsdatei haben, suchen Sie nach dem Abschnitt:

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>1</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1> https://radc.cgsinc.com/Cisco_VOIP_VPN</url1>;

</addresses>

<credentials>

<hashAlg>0</hashAlg>

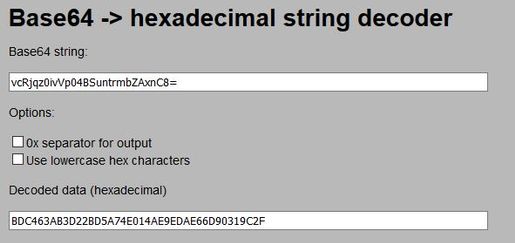

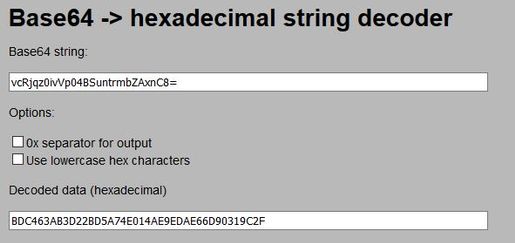

vcRjqz0ivVp04BSuntrmbZAxnC8=

SEnDU8oo49agcRObtMBACXdaiTI=

</credentials>

</vpnGroup>

Schritt 4: Der Hash in der Konfigurationsdatei wird im Base 64-Format gedruckt, und das ASA-Zertifikat wird im Hexadezimalformat gedruckt. Sie können also einen Decoder von Base 64 bis Hexadecimal verwenden, um zu überprüfen, ob beide Hashwerte (Telefon und ASA) übereinstimmen.

Zugehörige Informationen

Weitere Informationen zur AnyConnect VPN Phone-Funktion finden Sie unter:

https://www.cisco.com/c/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/115785-anyconnect-vpn-00.html

Feedback

Feedback