Konfigurieren der Multicast-Filterung auf Nexus 7000/N9K

Download-Optionen

-

ePub (150.3 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die verschiedenen Konfigurationsmöglichkeiten zum Blockieren oder Filtern von bestimmtem Multicast-Verkehr auf Nexus 7000-/9000-Switches beschrieben. Sie kann auch verwendet werden, um Multicast-Ressourcen zu schonen. Eines der gängigsten Beispiele hierfür ist die von Microsoft implementierte Universal-Plug-and-Play-Funktion, bei der die Kommunikation zwischen den Servern über SSDP erfolgt.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie wissen, wie Any-Source Multicast (ASM) bei Verwendung des PIM Sparse Mode auf der Nexus-Plattform funktioniert.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Nexus 7000 mit F3/M3 LC mit NXOS 7.3(4)D1(1)

- Nexus N9K-C93180YC-EX/FX mit 7.0(3)I7(9) oder 9.3(5)

Hinweis: Die Ergebnisse können variieren, wenn SW/HW unterschiedlich sind.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Hier finden Sie eine Liste der verwendeten Akronyme:

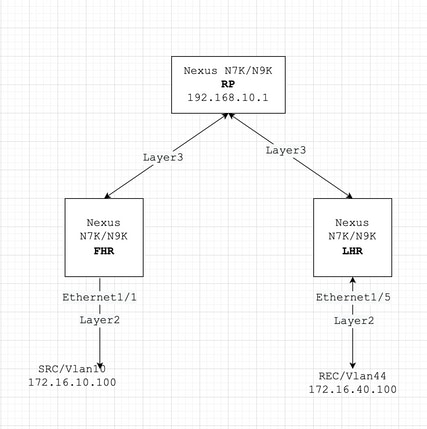

RP = Rendezvous Point

FHR = First Hop Router

LHR = Last Hop Router

SRC = Multicast Source

REC = Multicast Receiver

PACL = Port Access List

RACL = Routed Access List

SVI = Switched Virtual Interface

ACL = Access Control List

Konfigurieren

Allgemeine Topologie

Konfigurationsbeispiele

Gehen wir einmal davon aus:

IP-Adresse des RP: 192.168.10.1

Die IP-Adresse von SRC lautet 172.16.10.100/32

SSDP-Gruppe: 239.255.255.250/239.255.255.253

Befassen wir uns nun mit der Konfiguration basierend auf der Rolle des Geräts. Beispiel: FHR, LHR, RP und mehr.

FHR - In der Regel ist Multicast SRC hier direkt verbunden.

1. Filtern Sie die Registrierung zum bestehenden RP.

|

2. Filtern der Registrierung zum RP durch Definieren eines falschen RP (der nicht existiert (z. B. 1.1.1.1) für SSDP-Gruppen; FHR übernimmt in diesem Fall die Rolle des RP.

|

Überprüfung:

|

Diese Ausgabe bestätigt, dass FHR den Stream nicht beim RP registriert.

LHR - In der Regel ist Multicast-REC hier direkt verbunden.

3. Anwendung der IGMP-Richtlinie auf die Eingangs-SVI (in der sich REC befindet). Die IGMP-Mitgliedschaftsberichte für SSDP-Gruppen sollen nach REC gefiltert werden.

|

Überprüfung:

|

Diese Ausgabe bestätigt, dass der IGMP-Mitgliedschaftsbericht gefiltert wird und die (*,G)-Verbindung nicht an den RP gesendet wird.

PIM = Enabled Router, der als FHR/LHR agiert

Je nach Ihren Anforderungen können Sie eine Kombination der Optionen 1, 2 und 3 verwenden.

Beispiele:

4. Filtern der Registrierung zum bestehenden RP (FHR-Rolle):

|

5. IGMP-Richtlinie zum Filtern von IGMP-Mitgliedschaftsberichten von REC (LHR-Rolle).

|

Überprüfung:

Dies entspricht in etwa der Überprüfung in den Punkten C und D, die bereits erwähnt wurden.

|

RP - Dies ist Rendezvous Point.

6. Registrierungsrichtlinie, um die Registrierung der SSDP-Gruppe bei der FHR zu blockieren

|

Überprüfung:

|

Diese Ausgabe bestätigt, dass RP die Registrierung für die Gruppe 239.255.255.250 blockiert.

7. Die Join-Prune-Richtlinie wird auf den RP angewendet - sowohl pim (*,G) join als auch (S,G) join gilt nur für die SSDP-Gruppe.

|

Überprüfung:

|

Diese Ausgabe bestätigt, dass der (*,G) PIM-Join vom RP blockiert wird.

Konfigurieren von konservierten HW-Einträgen für Multicast

Alle in Abschnitt A, B oder C beschriebenen Optionen verhindern, dass entweder FHR, LHR oder FHR/LHR den Stream auf RP registrieren, oder verhindern, dass PIM Join (*,G) an den RP gesendet wird. Es kann weiterhin ein mroute- oder snooping-Eintrag erstellt werden, der Multicast-HW-Einträge verwendet.

Hinweis: Sie können RACL oder PACL auf Eingangs-SVI- oder Layer2-Schnittstellen/Port-Channels/VPC-Port-Channels verwenden, falls VPC konfiguriert ist. Wenn SRC/REC in verschiedenen VLAN- oder L2-Schnittstellen verteilt sind, bedeutet dies auch, dass RACL oder PACL auf alle diese Schnittstellen angewendet werden müssen. Je nach HW/SW (meist aufgrund von HW-Einschränkungen) können die Ergebnisse jedoch variieren.

PACL

Konfigurieren Sie PACL am Eingangs-Layer-2-Port oder Port-Channel oder VPC-Port-Channel, um den SSDP-Datenverkehr zu blockieren oder die Erstellung eines (S,G)-Eintrags auf der FHR.

Hinweis: Je nach verwendeter HW (z. B. Nexus N9000) muss der TCAM zur Anwendung der PACL möglicherweise zuvor ausgeschnitten werden (was ein erneutes Laden erfordert).

Beispiele:

|

Überprüfung:

|

Da beide Multicast-Datenverkehr-/IGMP-Mitgliedschafts-Ports über PACL blockiert werden, wird kein Snooping-/mroute-Eintrag angezeigt. Im Wesentlichen verwirft PACL beide.

RACL

Sie können RACL auf der Eingangs-SVI konfigurieren, sofern SRC vorhanden ist, jedoch abhängig von der verwendeten SW/HW. (S, G) Einträge können weiterhin erstellt oder Datenverkehr an andere lokale VLANs weitergeleitet werden.

|

Überprüfung:

Es ist fast das gleiche wie PACL, aber die RACL-Option kann nicht die gleichen Ergebnisse wie PACL liefern; meistens ist die HW-Einschränkung bereits erwähnt.

COPP

Sie können SSDP auch bei COPP blockieren. Unten sehen Sie eine Beispielkonfiguration:

|

Globale Multicast-Grenze

Ab Cisco NX-OS Version 10.2(1) wird die Global Boundary Multicast-Konfiguration unterstützt.

Sie müssen die {ip | ipv6}-Befehl "prefix-list <prefix-list-name>" für Multicast-Gruppenbereich im VRF-Konfigurationsmodus, um einen globalen Bereich von IP-Multicast-Gruppen und -Kanälen festzulegen, die für die globale Multicast-Grenze zugelassen oder abgelehnt werden sollen. Mit diesem Befehl werden Multicast-Protokollaktionen und die Weiterleitung des Datenverkehrs für nicht autorisierte Gruppen oder Kanäle für alle Schnittstellen auf einem Router deaktiviert. Die Präfixliste konfiguriert die Grenze. Nachfolgend finden Sie eine Beispielkonfiguration:

|

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

15-Sep-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Atul PatilCisco TAC Engineer

- Rurick KellermanCisco TAC Engineer

- Varun JoseCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback