Einleitung

In diesem Dokument wird beschrieben, wie Sie die mehrstufige Authentifizierung auf der IMM-Gerätekonsole mithilfe von LDAP und dem Duo-Authentifizierungsproxy konfigurieren.

Voraussetzungen

Anforderungen

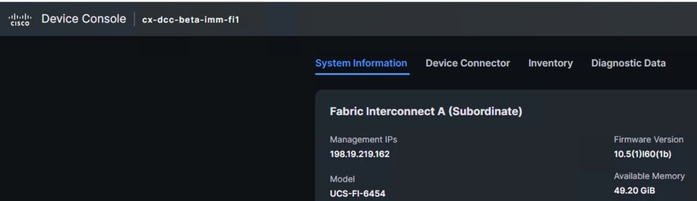

UCS Fabric Interconnects im Intersight Managed Mode (IMM).

Duo Abonnement mit einem angemeldeten Benutzer.

Konfigurieren

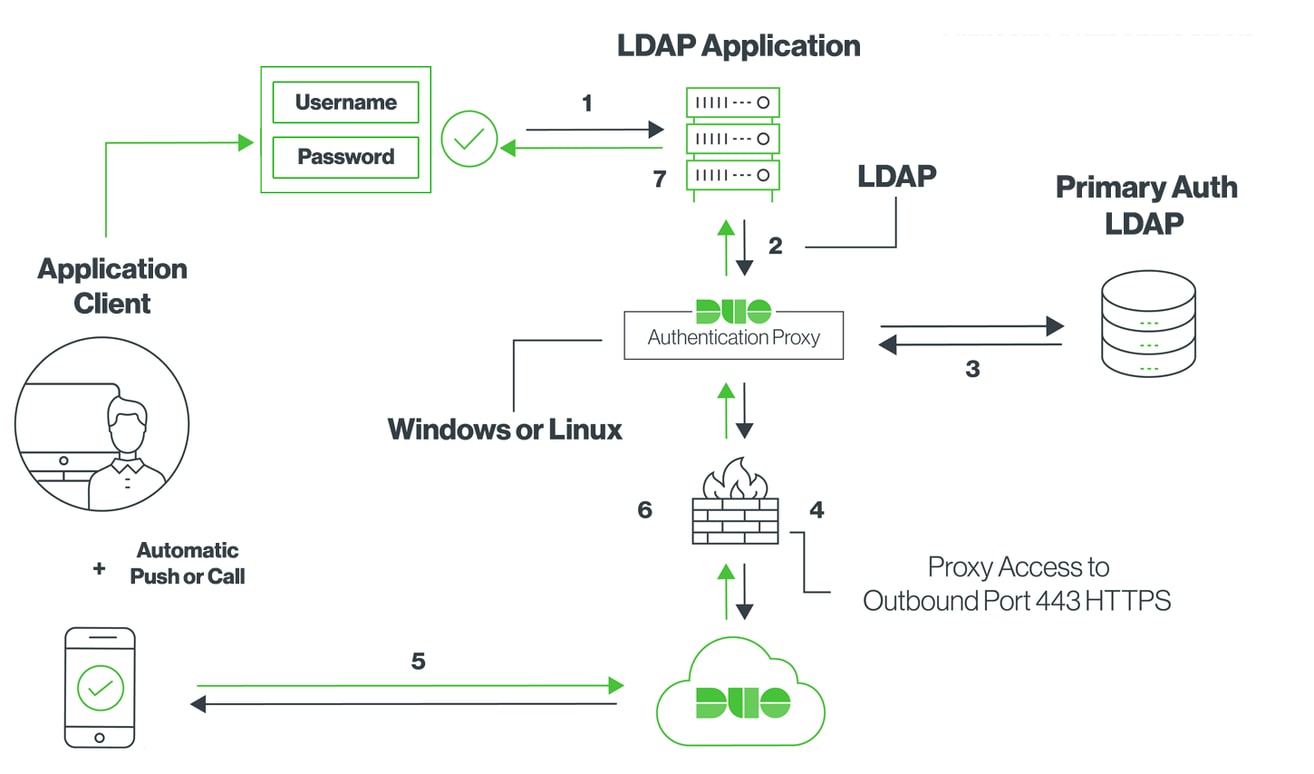

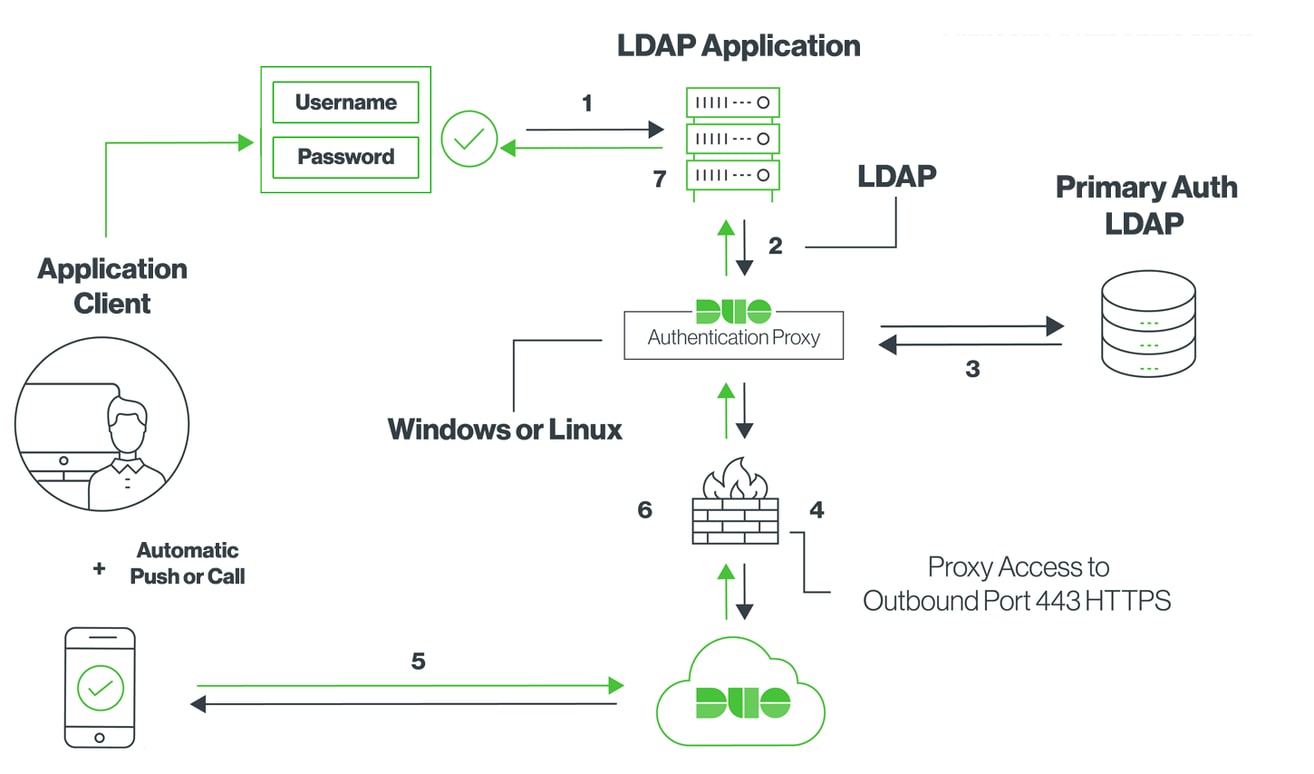

Netzwerkdiagramm

Schritt 1:

Installieren Sie den Duo Authentifizierungsproxy auf einem Windows-Server, auf den sowohl Active Directory als auch die IMM-Gerätekonsole zugreifen können.

Den Duo Authentifizierungsproxy finden Sie hier.

Schritt 2:

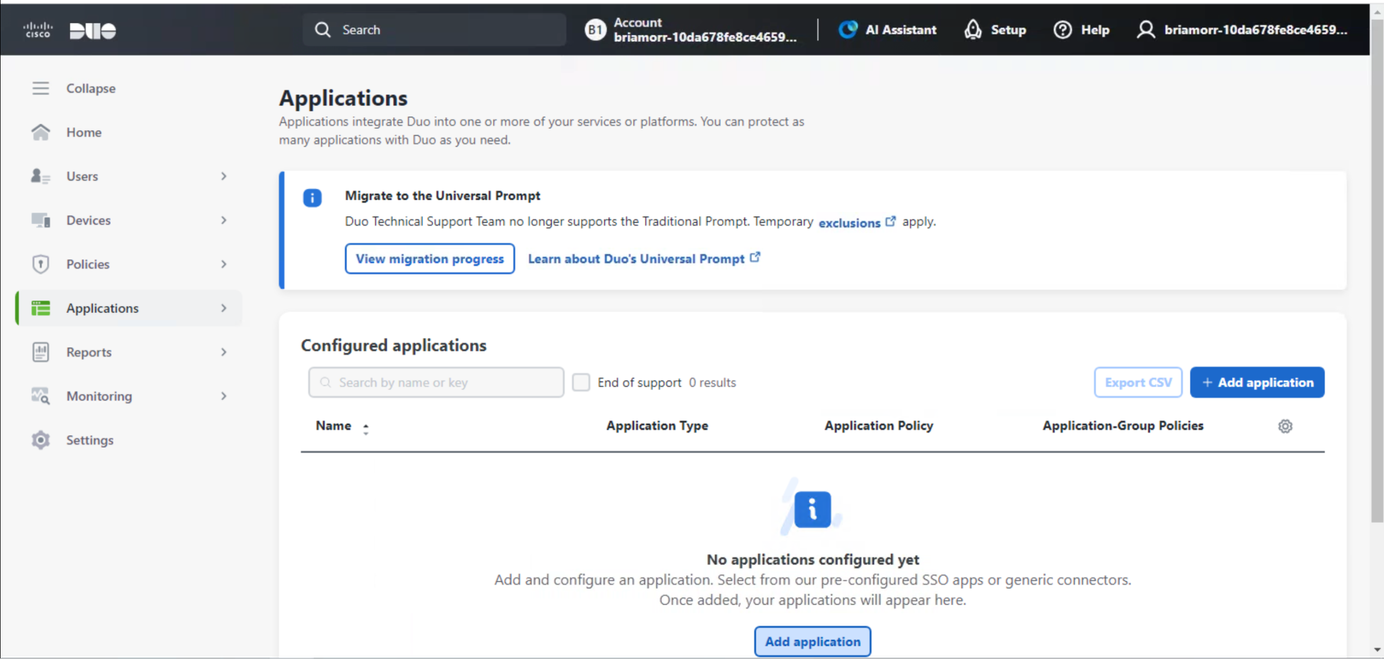

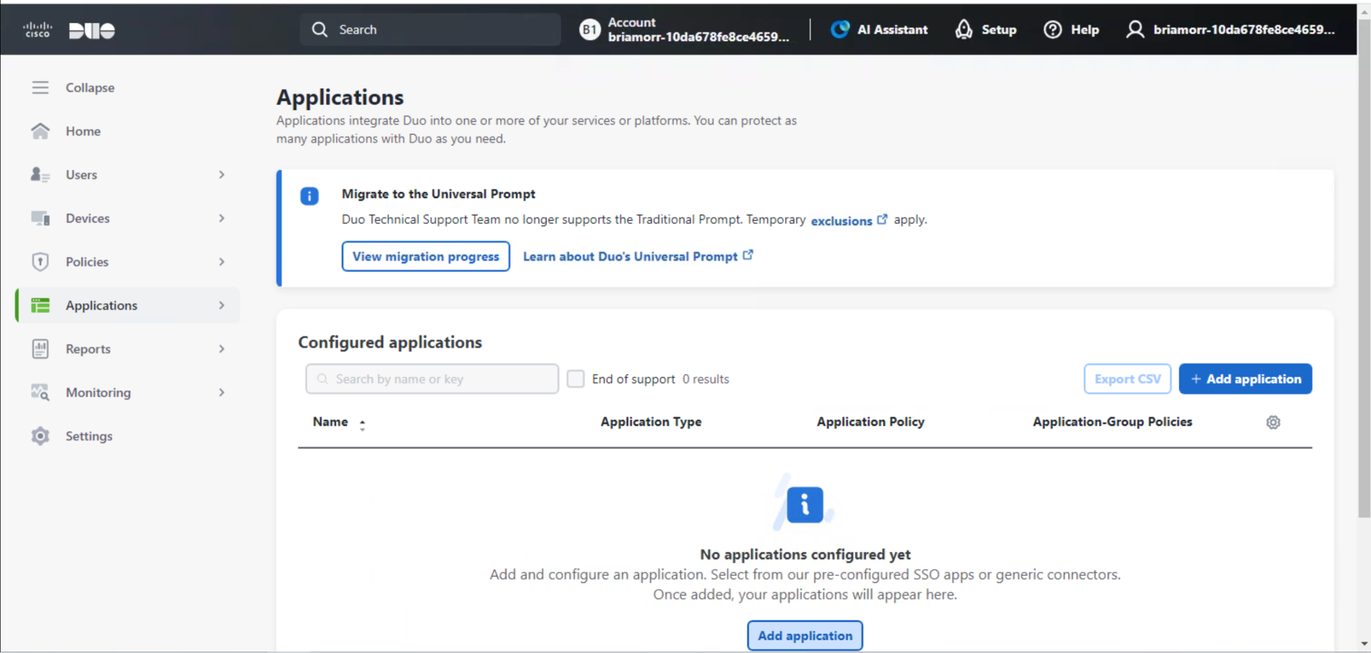

In unserer Duo-Instanz können Sie eine neue Anwendung hinzufügen.

Suchen Sie nach LDAP, und fügen Sie den LDAP-Proxy hinzu, um fortzufahren.

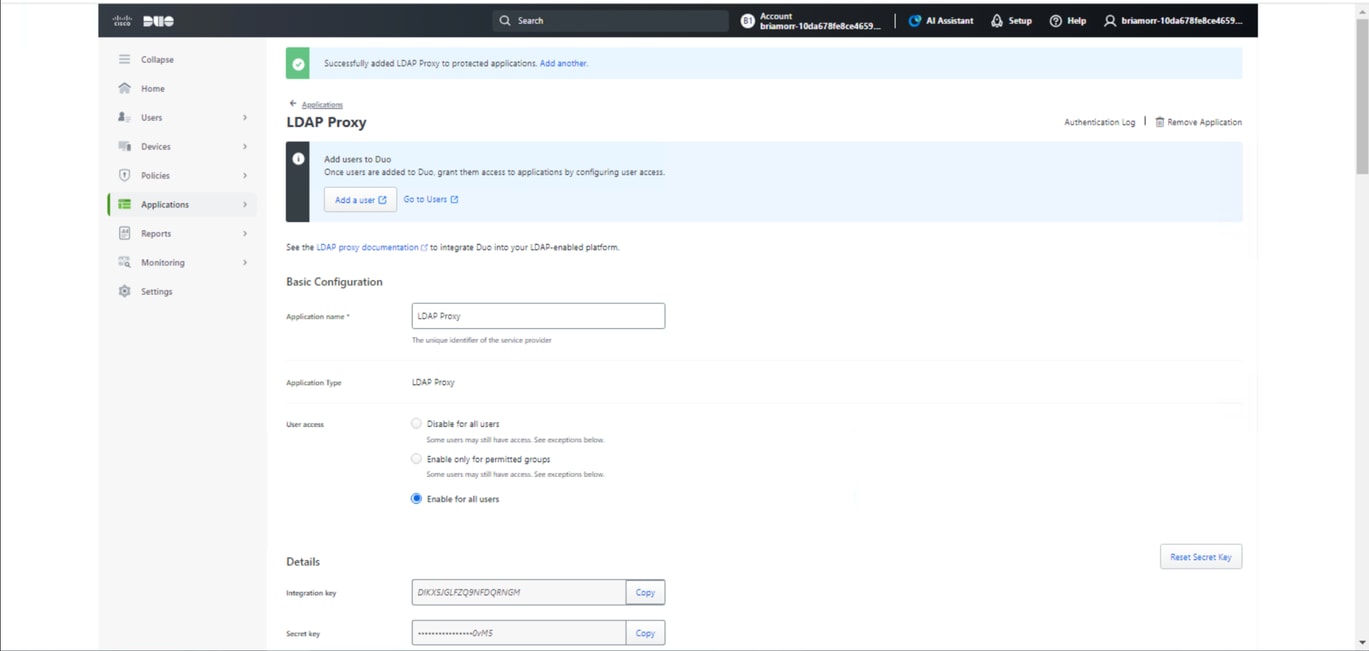

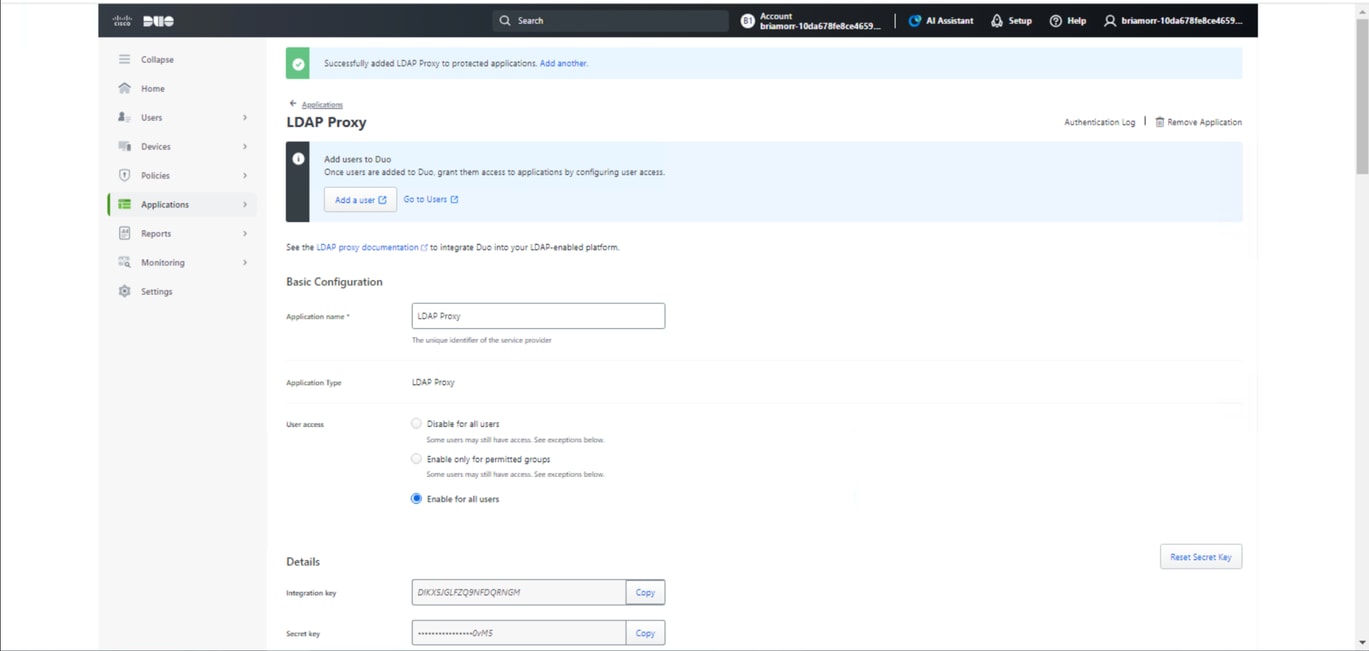

Unter der LDAP-Proxy-Anwendung können Sie einen Anwendungsnamen konfigurieren, für alle Benutzer aktivieren und den Integrationsschlüssel, den geheimen Schlüssel und den API-Hostnamen zur späteren Verwendung kopieren.

Schritt 3:

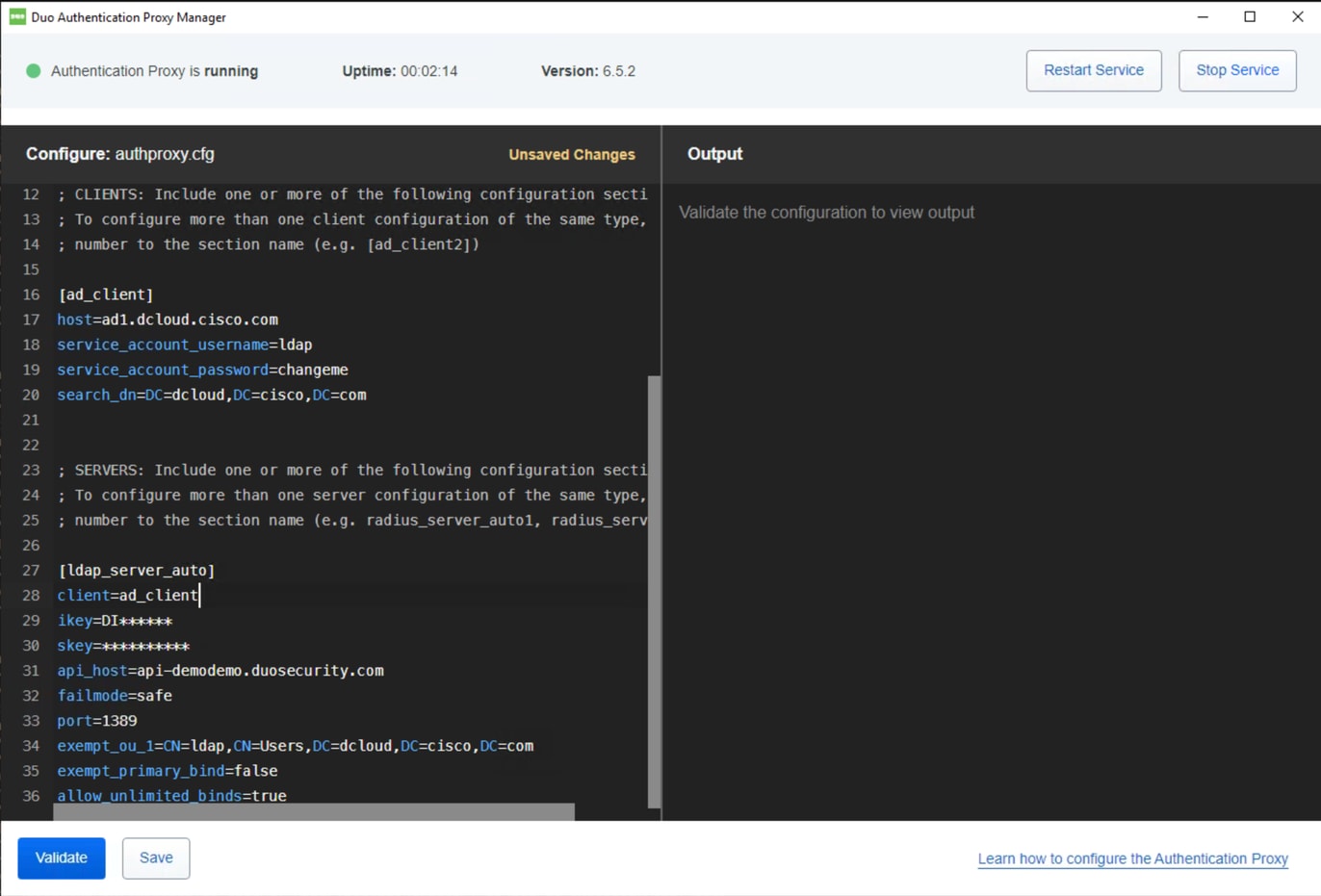

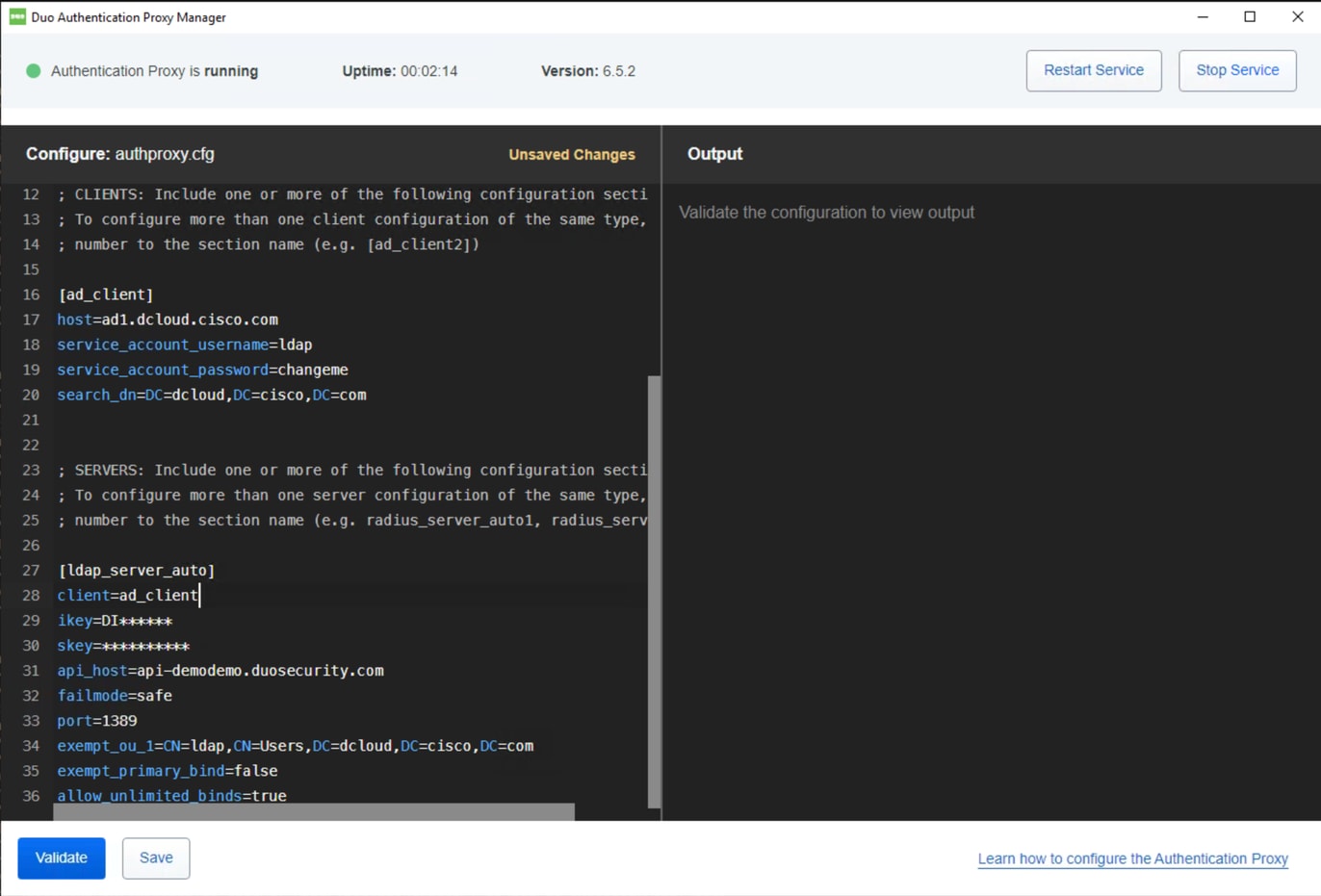

Zurück auf dem Server, auf dem wir den Duo-Authentifizierungsproxy installiert haben, können Sie den Duo-Authentifizierungsproxy-Manager konfigurieren.

Beispielkonfiguration für den Duo-Authentifizierungsproxy:

Anmerkung: # Kommentare zur Lesbarkeit hinzugefügt.

[ad_client]

host=ad1.dcloud.cisco.com # Our Domain Controller

service_account_username=ldap # Our BIND Service Account in AD

service_account_password=changeme # Service Accounts BIND password

search_dn=DC=dcloud,DC=cisco,DC=com # LDAP Search DN

[ldap_server_auto]

client=ad_client

ikey=DI****** # Copy from Duo LDAP Proxy App Page

skey=********** # Copy from Duo LDAP Proxy App Page

api_host=api-demodemo.duosecurity.com # Copy from Duo LDAP Proxy App Page

failmode=safe # If proxy cant communicate with Duo cloud, allow auth with credentials only

port=1389 # Port the LDAP Proxy listen on

exempt_ou_1=CN=ldap,CN=Users,DC=dcloud,DC=cisco,DC=com # Exempt the Service Account from MFA

exempt_primary_bind=false # Exempt the Service Account from MFA on initial bind

allow_unlimited_binds=true # Allow multiple binds, needed to prevent “Attempt to bindRequest multiple times in the same LDAP connection. Disconnecting.” In Duo logs

Schritt 4:

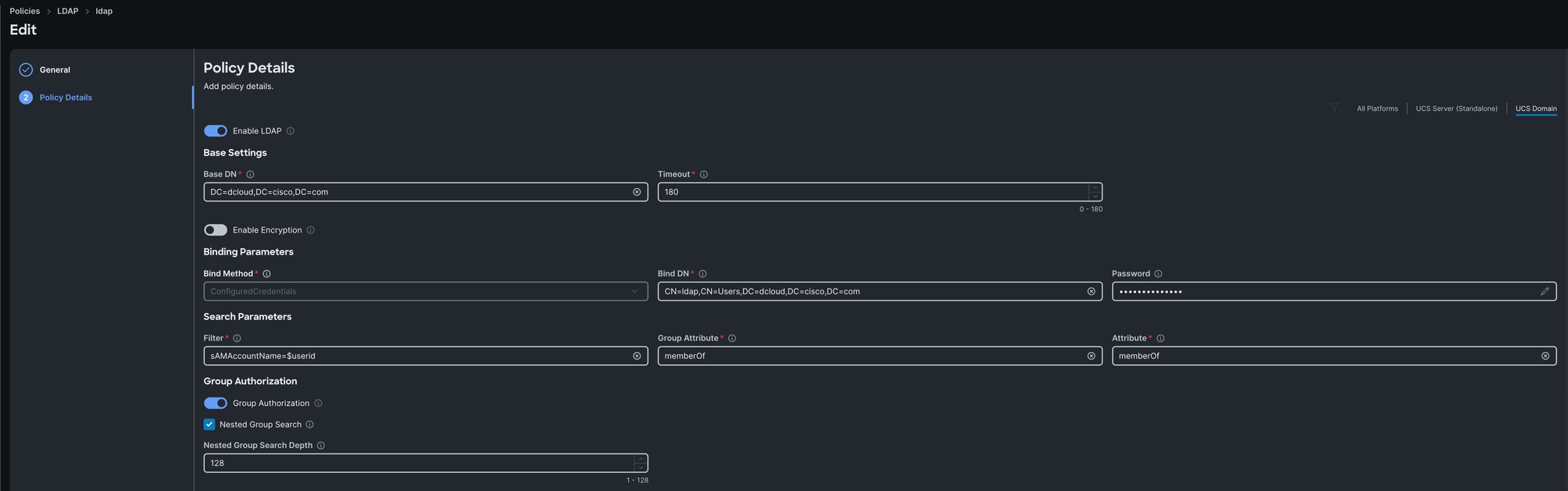

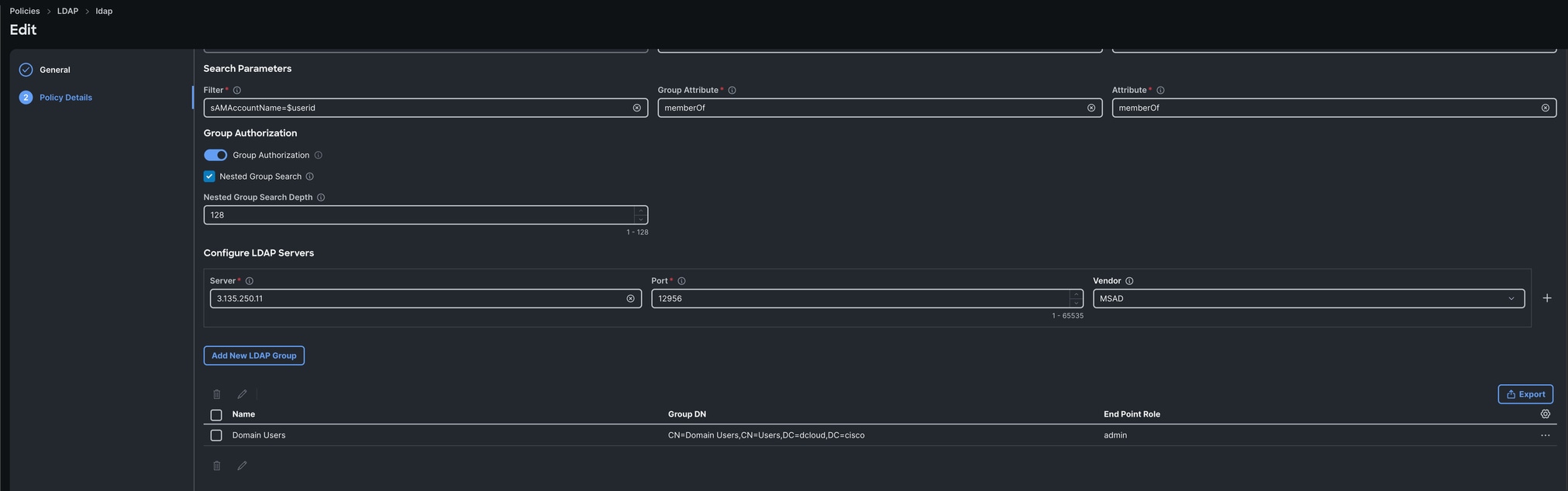

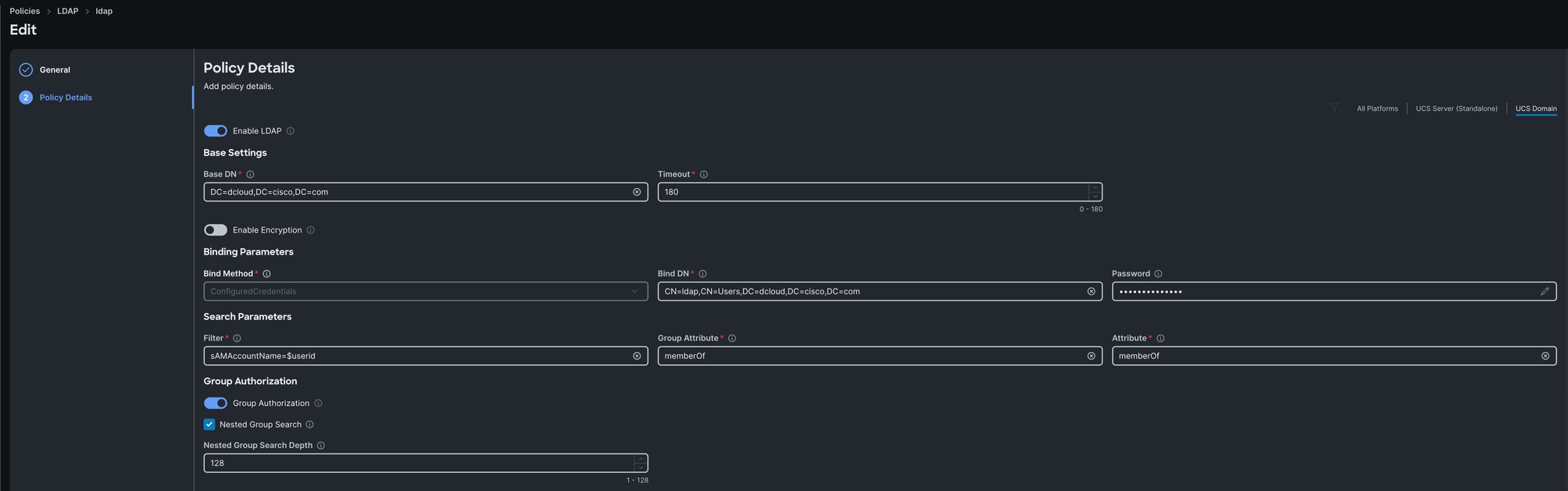

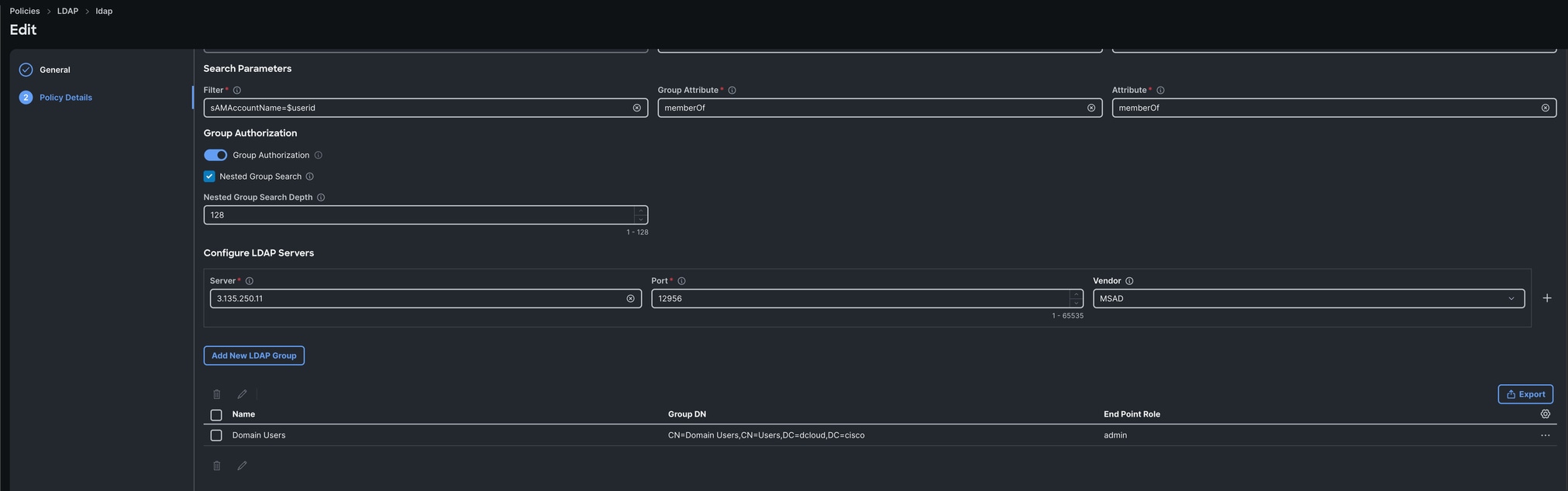

In Intersight können Sie dann eine LDAP-Richtlinie erstellen, die auf unseren Duo LDAP-Proxy mit den erforderlichen Active Directory-Einstellungen wie base dn, bind dn, LDAP-Server-IP, Kennwort usw. verweist. Es wird empfohlen, zunächst direkt auf Active Directory zu verweisen und sicherzustellen, dass die Konfiguration ordnungsgemäß funktioniert, bevor Sie den LDAP-Server in den Duo LDAP-Proxy ändern, um die Fehlerbehebung zu vereinfachen.

Überprüfung

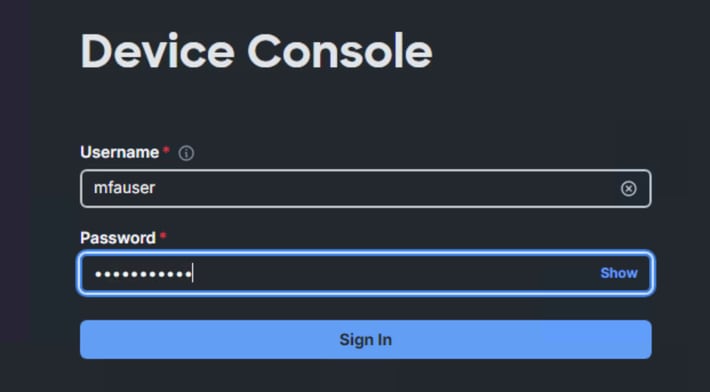

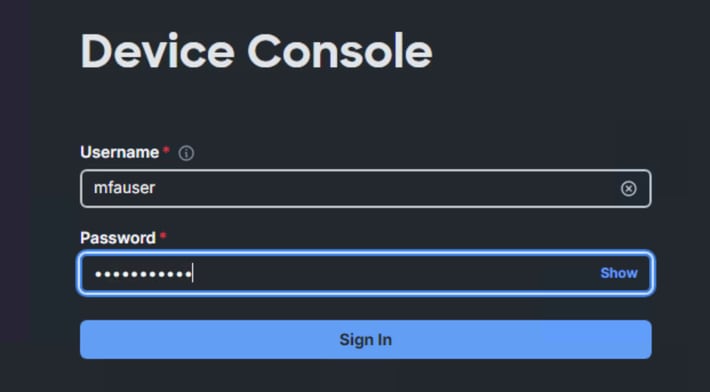

Melden Sie sich auf der Gerätekonsole als LDAP-Benutzer an, der zuvor bei Duo registriert war.

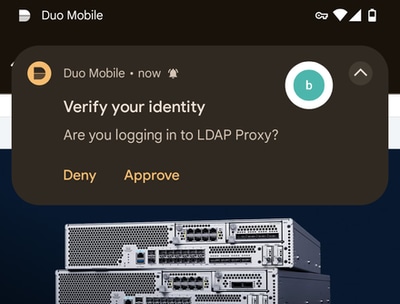

Die angemeldeten Benutzer erhalten dann eine Aufforderung zur Anmeldung auf ihrem Gerät:

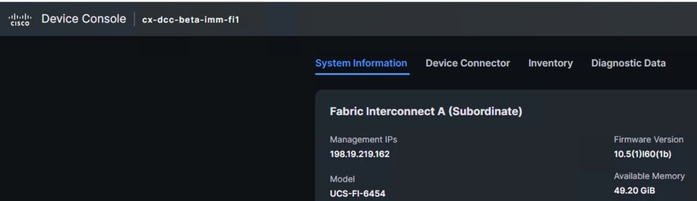

Nach der Überprüfung der Anforderung können Sie sich mithilfe von 2-Faktor-Authentifizierung und LDAP erfolgreich bei der Gerätekonsole anmelden.

Fehlerbehebung

Duo LDAP-Proxyprotokolle finden Sie unter:

C:\Program Files\Duo Security Authentication Proxy\log\authproxy.log

Bei Intersight Managed Mode Fabric Interconnect:

connect nxos

debug ldap

Zugehörige Informationen

Feedback

Feedback